Изобретение относится к области криптографических преобразований и может быть использовано в связных, вычислительных и информационных системах для криптографической защиты двоичной информации.

В совокупности признаков заявленного способа используются следующие термины:

- шифрование - процесс преобразования информации, который определяется исходным ключом и преобразует открытую информацию в криптограммы путем использования развернутого ключа, формируемого из исходного ключа;

- виртуальное шифрование - процесс преобразования информации, который определяется исходным ключом и преобразует открытую информацию в криптограммы путем использования развернутого ключа, формируемого из ансамбля виртуального ключа, полученного путем свертывания исходного ключа;

- дешифрование - процесс, обратный шифрованию и обеспечивающий восстановление информации по криптограмме при знании исходного ключа;

- исходный ключ представляет из себя секретную двоичную информацию, известную только санкционированным (законным) пользователям;

- развернутый ключ представляет из себя двоичную информацию, формируемую из исходного ключа, которая используется в преобразованиях шифрования открытой информации в криптограммы и в преобразованиях дешифрования криптограмм в открытую информацию;

- преобразования шифрования представляют собой совокупность табличных и ключевых преобразований, формирующих криптограмму;

- преобразования дешифрования представляют собой совокупность табличных и ключевых преобразований, формирующих открытую информацию;

- условия абсолютной (теоретической) недешифруемости представляют собой условия, при выполнении которых получение информации из криптограмм без знания исходного ключа абсолютно (теоретически) неосуществимо;

- ансамбль ключа - это совокупность выборочного пространства и вероятностной меры используемого множества ключей;

- выборочное пространство ключа - это множество возможных ключей;

- ансамбль виртуального ключа (от средневекового латинского virtualis - возможный при определенных условиях) - это ансамбль, обладающий виртуальным выборочным пространством;

- виртуальное выборочное пространство - это совместное дискретно-непрерывное выборочное пространство, имеющее две формы представления: дискретную (для санкционированного пользователя) и непрерывнозначную (для несанкционированного пользователя);

- импульсно-кодовая модуляция - это метод аналого-цифрового преобразования, предусматривающий квантование по уровням, дискретизацию и кодирование;

- шум цифрового представления - это изменяющаяся во времени разность значений непрерывного и соответствующего ему квантованного процессов;

- масштабирование - это операция изменения диапазона представления преобразуемой величины.

Известен способ шифрования двоичной информации MARS [MARS - а candidate cipher for AES, IBM Corporation, 1999. http://www.research.ibm.com/security/mars.pdf]. В данном способе на основании ключевых данных задают исходный ключ, который развертывают в развернутый ключ, используемый в преобразованиях шифрования информации и преобразованиях дешифрования криптограмм. Операция развертывания состоит из сложных преобразований, учитывающих особенности данного способа, а именно - исходный ключ разбивается на n (n=4...14) 32-битные блоки, которые разворачиваются в матрицу из 40 32-битных блоков, причем каждый 32-битный блок развернутого ключа не должен содержать больше 10-и последовательно идущих \0\ или \1\, 2 самых младших бита в каждом блоке должны быть установлены в \1\.

Преобразования шифрования и дешифрования состоят из шести основных операций: добавление развернутого ключа (key addition), восьмицикловое бесключевое прямое перемешивание (eight rounds of unkeyed forward mixing), восьмицикловое прямое преобразование при помощи развернутого ключа (eight rounds of keyed forward transformation), восьмицикловое обратное преобразование при помощи развернутого ключа (eight rounds of keyed backwards transformation), восьмицикловое бесключевое обратное перемешивание (eight rounds of unkeyed backwards mixing), вычитание развернутого ключа (key subtraction).

Признаки способа-аналога, совпадающие с признаками технического решения, следующие: развертывание исходного ключа в развернутый ключ, преобразования шифрования, преобразования дешифрования.

Причиной, препятствующей получению технического результата для данного способа, является: принципиальная неспособность обеспечить выполнение условий абсолютной (теоретической) недешифруемости вследствие использования конечного числа ключей и дискретной модели разворачивания исходного ключа.

Известен способ шифрования двоичной информации SERPENT [SERPENT: A Proposal for the Advanced Encryption Standard, http://www.cl.cam.ac.uk/ftp/users/rja14/serpent.pdf]. В данном способе на основании ключевых данных задают исходный ключ, который развертывают в развернутый ключ, используемый в преобразованиях шифрования информации и преобразованиях дешифрования криптограмм.

При разворачивании исходного 256-битного ключа в развернутый ключ, состоящий из 33- и 128-битных блоков, используют примитивный полином вида х8+х7+х5+х3+1, который определяет качество (псевдослучайность) развернутого ключа. Преобразования шифрования и дешифрования состоят из трех основных преобразований: начальная перестановка (initial permutation), 32 цикла базовых операций (перемешивание с использованием развернутого ключа, преобразование с использованием S-box'a, линейное преобразование), конечная перестановка (final permutation).

Признаки способа-аналога, совпадающие с признаками технического решения, следующие: развертывание исходного ключа в развернутый ключ, преобразования шифрования, преобразования дешифрования.

Причиной, препятствующей получению технического результата для данного способа, является: принципиальная неспособность обеспечить выполнение условий абсолютной (теоретической) недешифруемости вследствие использования конечного числа ключей и дискретной модели разворачивания исходного ключа.

Известен способ шифрования двоичной информации RIJNDAEL [Joan Daemen, Vincent Rijmen. The Rijndael Block Cipher. AES Proposal: Rijndael, Document version 2, 3.09.99], который рекомендован Национальным Институтом Стандартов и Технологий (NIST) США в качестве стандарта шифрования 21 века, основанный на многоцикловых криптографических преобразованиях шифрования блоков информации по фиксированным таблицам и развернутым ключам - прототип. Развернутые ключи, используемые в преобразованиях шифрования, формируются из исходного ключа КИ, заданного ключевыми данными. Для этого выполняется процедура развертывания исходного ключа в развернутый ключ. Число развернутых ключей Nр определяется как Np=nц+1, а длина lр развернутого ключа как lр=(nц+1)·lи, где nц - есть число циклов преобразования, а lи - длина информационного блока, соответствующая длине исходного ключа. Разрешенными длинами исходного ключа, определяющими выборочное пространство ансамбля исходного ключа, являются lКи=128, 192 и 256 бит. При шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа выбирают соответствующий исходный ключ, из которого путем разворачивания в пределах цикла формируют определенный развернутый ключ, которым задают преобразования шифрования заданных блоков информации M(i) (lи=128, 192, 256 бит), в результате чего формируют криптограммы E(i). Преобразования шифрования включают три табличных преобразования ByteSub(State), ShiftRow(State), MixColumn(State) и одно ключевое AddRoundKey(State, RoundKey), что обеспечивает возможность пяти режимов применения способа-прототипа: блочного шифрования, поточного шифрования, поточного шифрования с обратной связью, выработки ключевой хеш-функции (кода аутентификации), генератора псевдослучайных последовательностей. Обратное преобразование криптограмм в открытую информацию осуществляется преобразованиями дешифрования, аналогичными преобразованиям шифрования, которые задают развернутым ключом, при условии обязательной идентичности развернутых и исходных ключей, соответствующих ключам, используемым при шифровании.

Признаки способа-прототипа, совпадающие с признаками технического решения, следующие: развертывание исходного ключа в развернутый ключ, преобразования шифрования, преобразования дешифрования.

Причиной, препятствующей получению технического результата для данного способа, является его принципиальная неспособность обеспечить выполнение условий абсолютной (теоретической) недешифруемости, которые предполагают бесконечную энтропию используемых ключей и абсолютно случайный закон их формирования. Это объясняется тем, что в основе алгоритмов образования ключей в данном случае лежит применение псевдослучайных рекуррентных последовательностей максимального периода (ПСП), делающее несостоятельными любые попытки достижения абсолютной случайности формируемых ключей. Однако, даже если предположить, что это условие выполнимо в рамках способа-прототипа, то максимальная энтропия ключей, обеспечиваемая при этом, все равно будет ограничена величиной Hmax[Kp]=log2Np, определяемой числом ключей. Устранение этого ограничения для выполнения условия бесконечной энтропии ключей потребует увеличения до бесконечности числа ключей (Np=∞), что поставит под сомнение возможность применения самого способа ввиду необходимости увеличения до бесконечности числа циклов преобразования nц=∞.

Отмеченный недостаток характерен для всех существующих способов шифрования, включая и конкурирующие с известным по эффективности способы (MARS, RC6, SERPENT, TWOFISH и др. [Status report on the 2-nd round of the Development of the Advanced Encryption Standard / AES home page. http://www.nist.gov/aes]). Основной причиной этого является традиционное использование дискретных ансамблей ключей, приводящее к принципиальной невозможности достижения бесконечной энтропии. При этом очевидный путь устранения отмеченного недостатка, состоящий в применении непрерывных ансамблей ключей, имеющих бесконечную энтропию, остается без должного внимания ввиду общепринятого мнения о невозможности его практической реализации.

Технический результат изобретения заключается в улучшении качества криптографической защиты двоичной информации за счет обеспечения возможности выполнения условий абсолютной (теоретической) недешифруемости.

Технический результат достигается путем предварительного свертывания исходного ключа в непрерывнозначный виртуальный ключ и последующего развертывания виртуального ключа для формирования развернутого ключа. При этом дискретное выборочное пространство ансамбля исходного ключа Ки свертывается в совместное дискретно-непрерывное виртуальное выборочное пространство SZ ансамбля виртуального ключа KB, которое в последующем развертывается в дискретное выборочное пространство ансамбля развернутого ключа Кp, задающего преобразования шифрования информации M(i) и дешифрования криптограмм E(i) и потенциально способное обеспечить выполнение условий абсолютной (теоретической) недешифруемости.

Для этого (фиг.1) при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ Ки 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства SZ ансамбля виртуального ключа KВ выбирают параметры SКи 2 преобразования Z[S, t] формирования непрерывнозначной формы Z виртуального выборочного пространства, на основании чего получают виртуальный ключ KВ(t)=Z[SКи,t] 3, который подвергают аналого-цифровому преобразованию развертывания G[Kв(t),ti] 4, параметры которого задают исходным ключом и по результатам которого формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6 информации M(i). При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании. Обязательная идентичность развернутых ключей, используемых в преобразованиях шифрования и дешифрования, обеспечивается применением при шифровании и дешифровании одинаковых ансамблей исходных ключей, обладающих абсолютно идентичными выборочными пространствами.

Таким образом, при несанкционированном доступе выборочное пространство развернутого ключа будет представляться как непрерывнозначное, то есть обладающее бесконечной энтропией, что потенциально открывает возможность обеспечения абсолютно (теоретически) недешифруемой криптографической защиты информации. При реализации данной возможности на основе заявленного способа обеспечение условий абсолютной (теоретической) недешифруемости может выполняться как в широком, так и в узком (строгом) смысле. Это определяет две потенциальные составляющие цели изобретения, достижение каждой из которых приводит к ряду вариантов заявленного способа (фиг.2-фиг.24).

Обеспечение возможности выполнения условий абсолютной (теоретической) недешифруемости в широком смысле достигается путем свертывания исходного ключа в виртуальный ключ и последующего развертывания виртуального ключа, при максимальной неопределенности преобразования развертывания для санкционированного наблюдателя. Выполнение данного требования обеспечивается вариантами заявленного способа, представленными на фиг.2-фиг.6.

Известно [Величкин А.И. Передача аналоговых сообщений по цифровым каналам связи. - М.: Радио и связь, 1983. 240 с.], что шум цифрового представления является процессом, имеющим, при увеличении числа уровней квантования, тенденцию стремления к виду нестационарного случайного процесса, некоррелированного с исходным квантуемым процессом. Таким образом, использование импульсно-кодовой модуляции (ИКМ) и процедуры выделения шума цифрового представления в преобразовании развертывания виртуального ключа порождает тенденцию роста неопределенности результатов данного преобразования при увеличении числа уровней квантования даже для санкционированного пользователя, которому известны исходный и виртуальный ключи, а также алгоритм образования развернутого ключа.

Эта тенденция может быть усилена путем добавления после выделения шума цифрового представления последовательности операций, включающей его импульсно-кодовую модуляцию, выделение ее шума цифрового представления и масштабирования последнего.

Обеспечение возможности выполнения условий абсолютной (теоретической) недешифруемости в узком (строгом) смысле достигается путем свертывания исходного ключа в виртуальный ключ и последующего развертывания виртуального ключа при максимальной неопределенности преобразований формирования и развертывания виртуального ключа. При этом преобразование формирования виртуального ключа принимает две формы: исходную и результирующую. Исходная форма соответствует преобразованию формирования виртуального ключа для варианта обеспечения условий абсолютной (теоретической) недешифруемости в широком смысле, а результирующая - импульсно-кодовую модуляцию (дифференциальную импульсно-кодовую модуляцию) результатов этой формы преобразования, выделение шума цифрового представления и его масштабирование в виртуальный ключ. Это обеспечивают варианты заявленного способа, приведенные на фиг.7-фиг.13.

Импульсно-кодовая модуляция (дифференциальная импульсно-кодовая модуляция (ДИКМ)) и выделение шума цифрового представления порождают тенденцию роста неопределенности преобразования формирования виртуального ключа с ростом числа уровней квантования, данная тенденция может быть усилена путем Q-кратного повторения после масштабирования шума цифрового представления, последовательности операций, включающей импульсно-кодовую модуляцию (дифференциальную импульсно-кодовую модуляцию), выделение ее шума цифрового представления и масштабирование последнего. Это обеспечивают варианты заявленного способа, приведенные на фиг.14-фиг.20.

Введение многократного повторения операций импульсно-кодовой модуляции (дифференциальной импульсно-кодовой модуляции) и выделения шума цифрового представления позволяет использовать меньшее число уровней квантования для обеспечения тех же показателей неопределенности преобразования формирования виртуального ключа.

Аналогичный эффект может быть достигнут при параллельном осуществлении последовательности операций импульсно-кодовой модуляции (дифференциальной импульсно-кодовой модуляции) и выделения шума цифрового представления над непрерывными функциями, множества которых определяются исходными ключами. Параллельная обработка не требует двухэтапного преобразования формирования виртуального ключа. Это обеспечивают варианты заявленного способа, приведенные на фиг.21-фиг.24.

К заявленному способу прилагаются следующие материалы и чертежи.

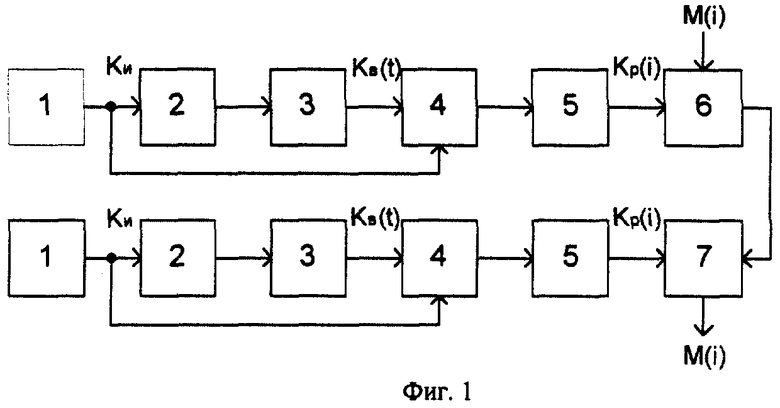

Фиг.1. Способ шифрования двоичной информации.

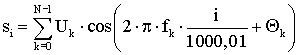

Фиг.2. Способ шифрования двоичной информации ИКМ-ИКМ.

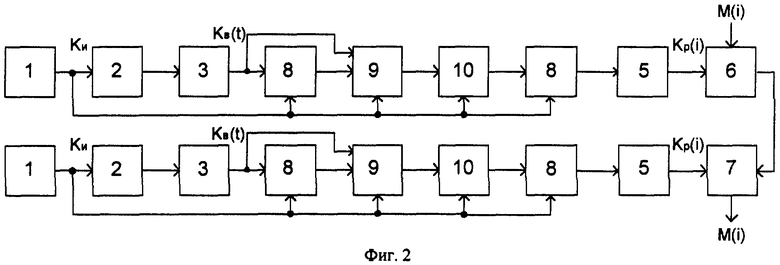

Фиг.3. Способ шифрования двоичной информации с применением гармонических функций.

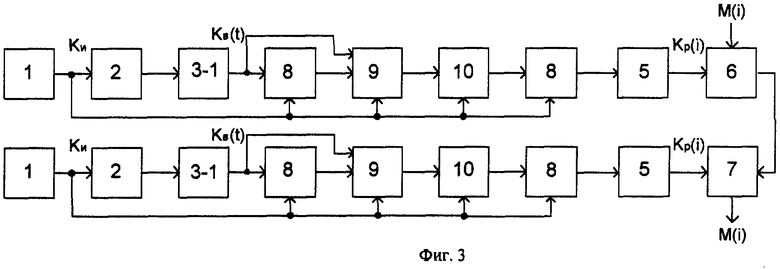

Фиг.4. Способ шифрования двоичной информации ДИКМ-ИКМ.

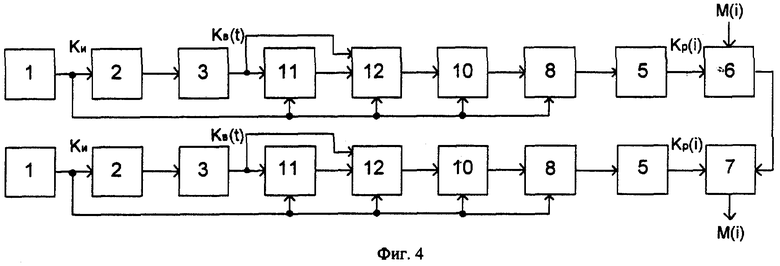

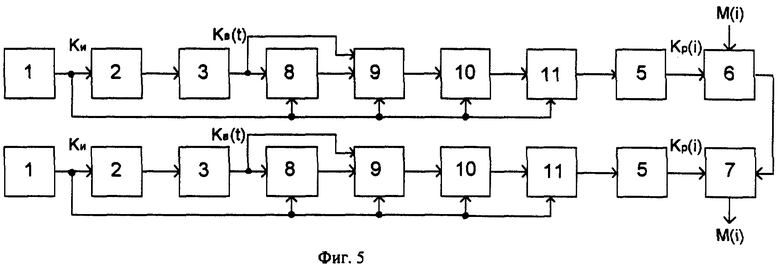

Фиг.5. Способ шифрования двоичной информации ИКМ-ДИКМ.

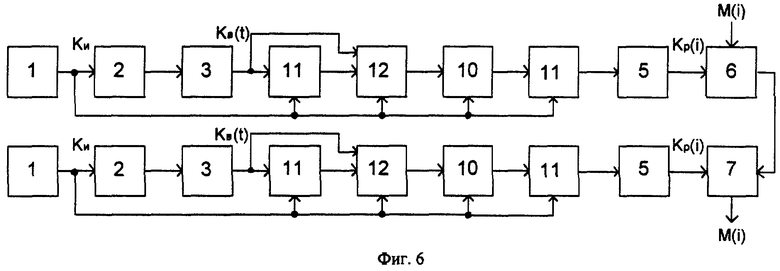

Фиг.6. Способ шифрования двоичной информации ДИКМ-ДИКМ.

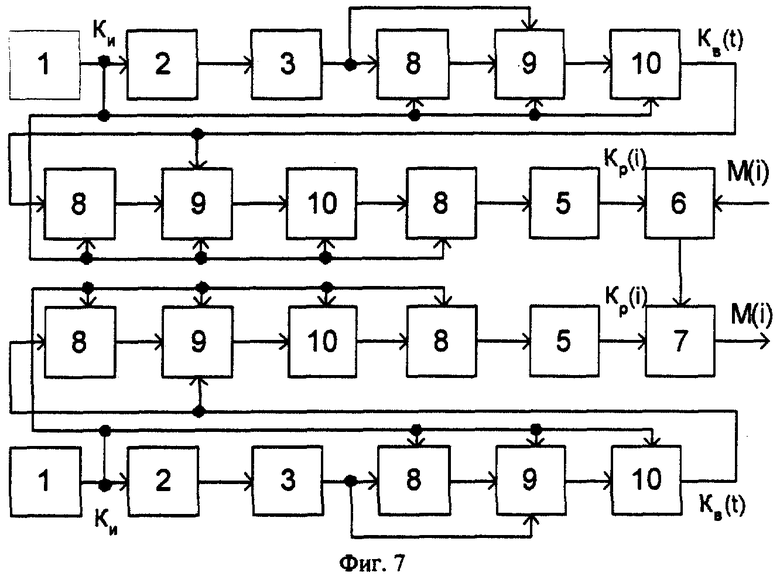

Фиг.7. Способ шифрования двоичной информации ИКМ-ИКМ-ИКМ.

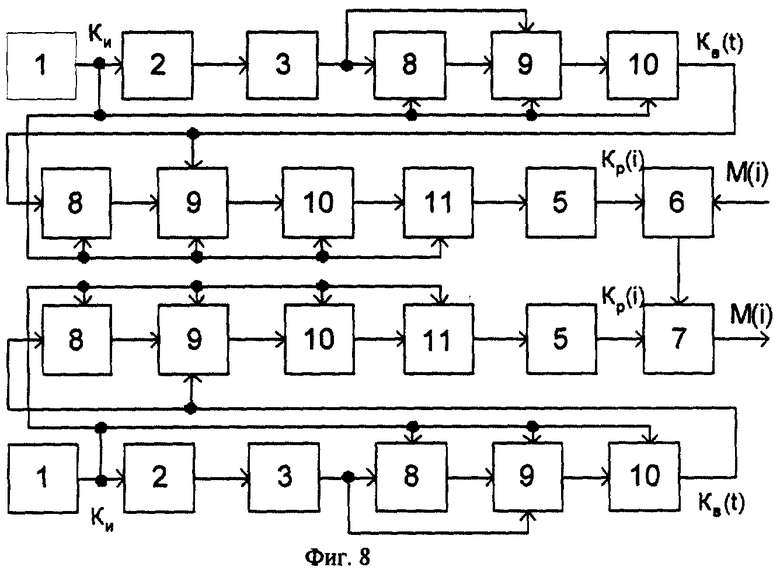

Фиг.8. Способ шифрования двоичной информации ИКМ-ИКМ-ДИКМ.

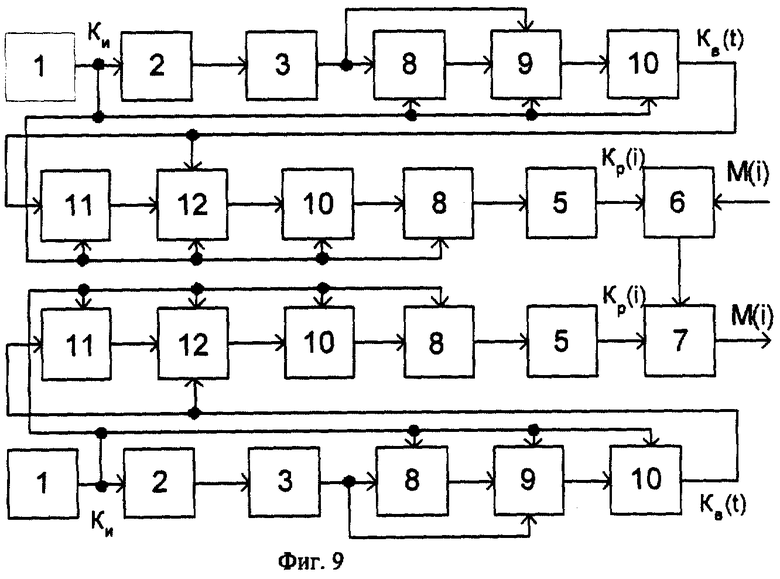

Фиг.9. Способ шифрования двоичной информации ИКМ-ДИКМ-ИКМ.

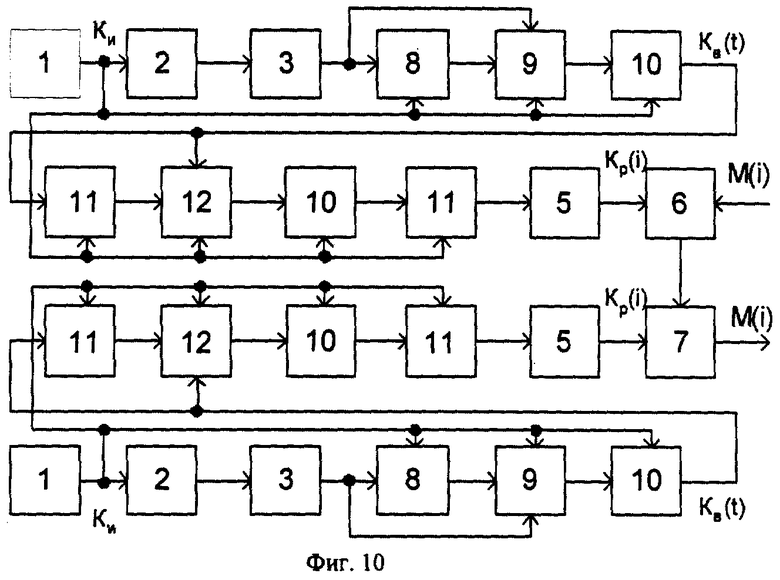

Фиг.10. Способ шифрования двоичной информации ИКМ-ДИКМ-ДИКМ.

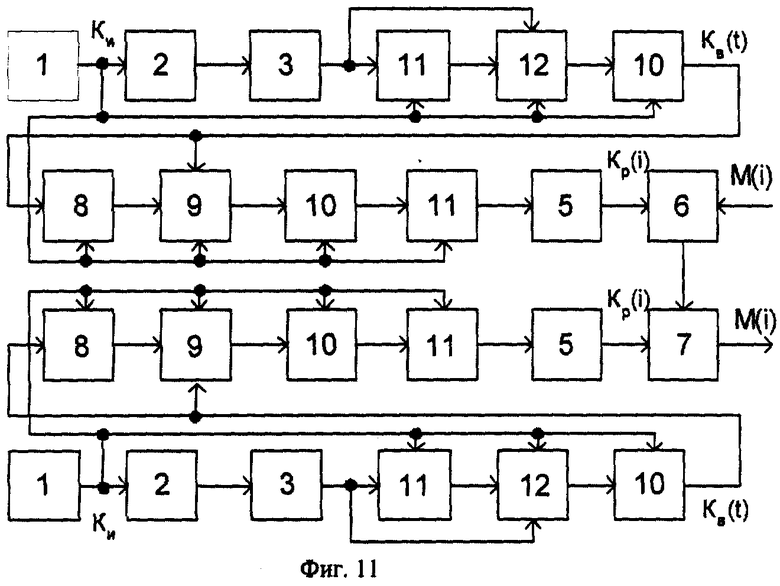

Фиг.11. Способ шифрования двоичной информации ДИКМ-ИКМ-ДИКМ.

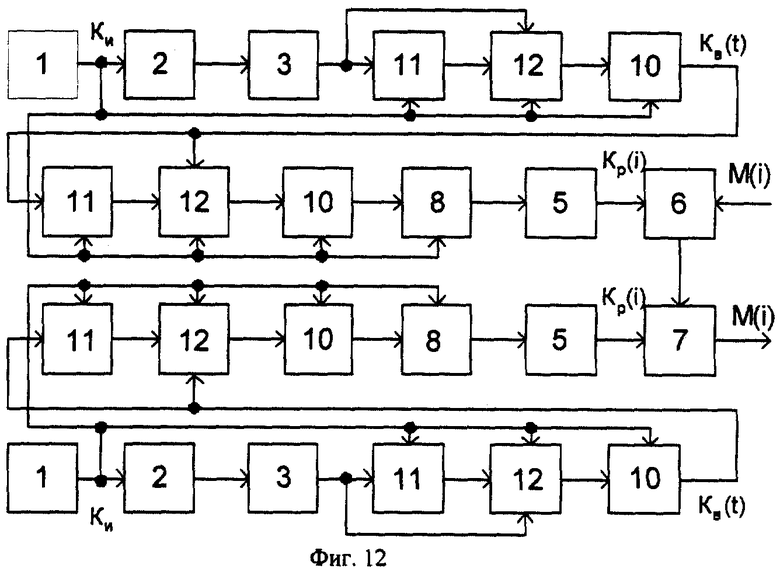

Фиг.12. Способ шифрования двоичной информации ДИКМ-ДИКМ-ИКМ.

Фиг.13. Способа шифрования двоичной информации ДИКМ-ДИКМ-ДИКМ.

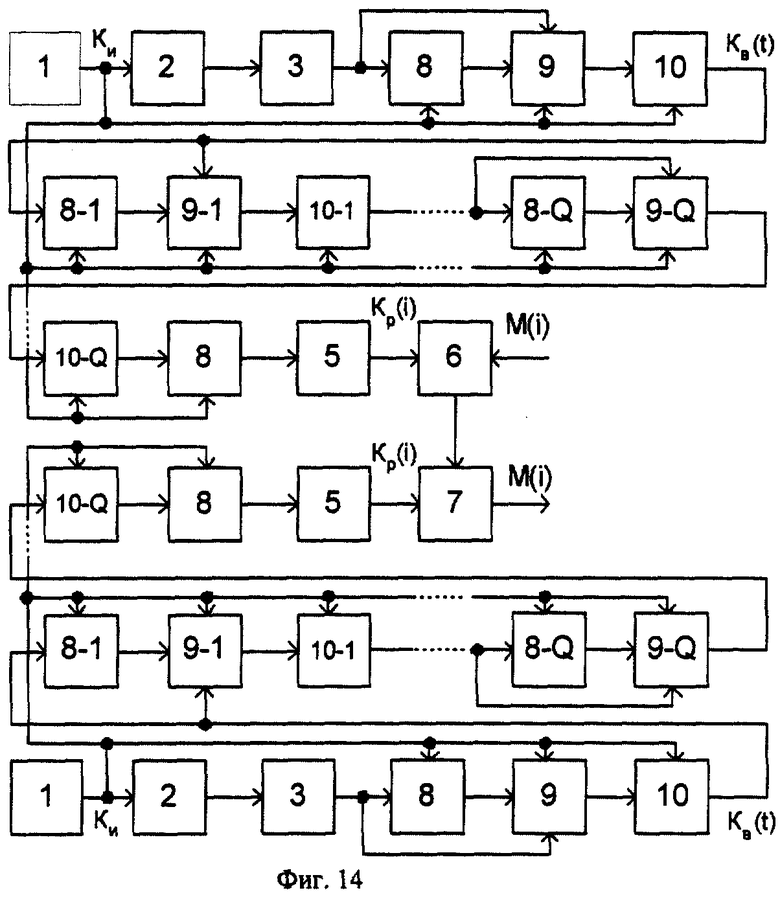

Фиг.14. Многоцикловый способ шифрования двоичной информации ИКМ-ИКМ-ИКМ.

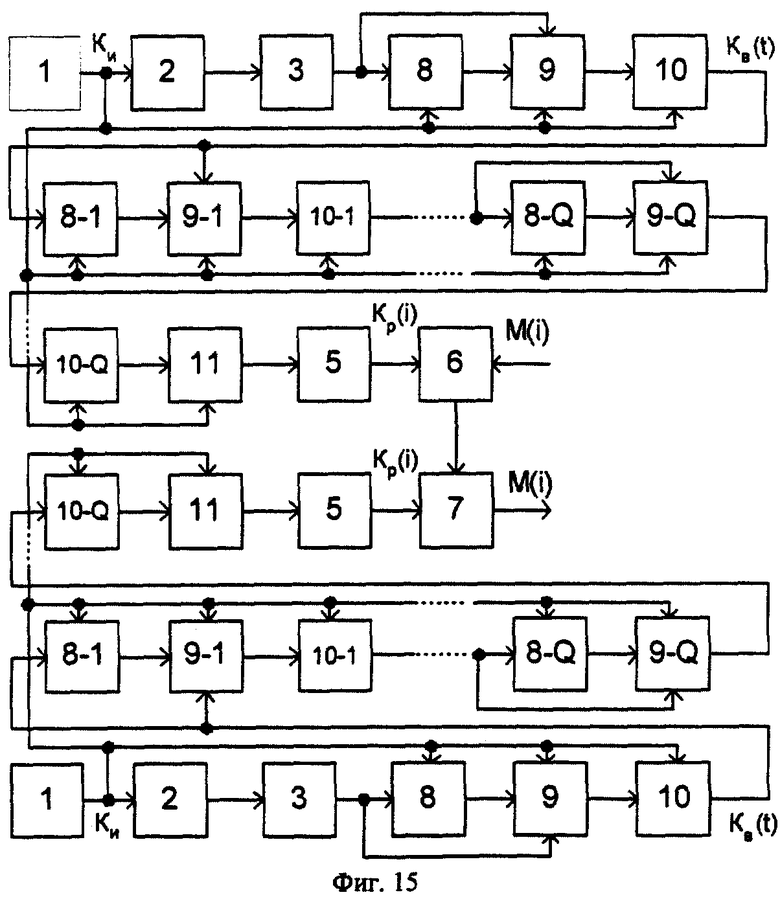

Фиг.15. Многоцикловый способ шифрования двоичной информации ИКМ-ИКМ-ДИКМ.

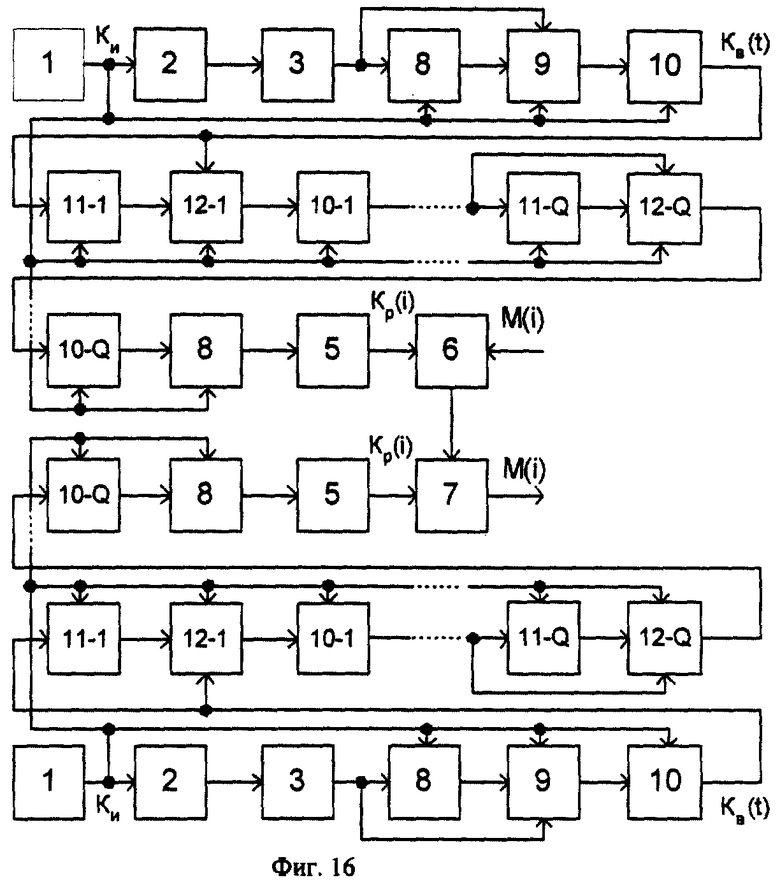

Фиг.16. Многоцикловый способ шифрования двоичной информации ИКМ-ДИКМ-ИКМ.

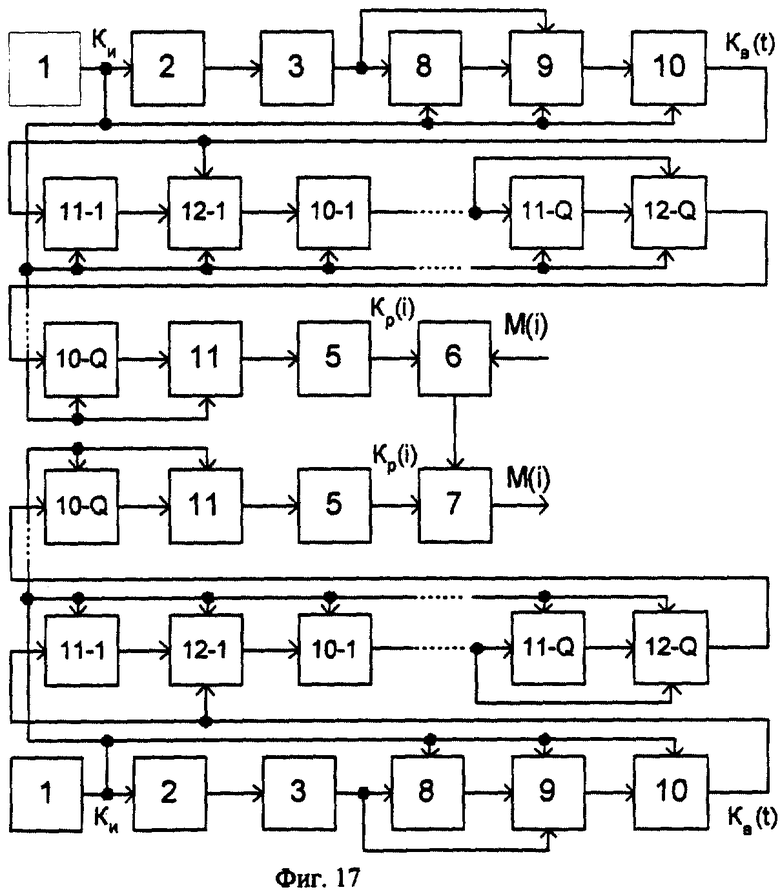

Фиг.17. Многоцикловый способ шифрования двоичной информации ИКМ-ДИКМ-ДИКМ.

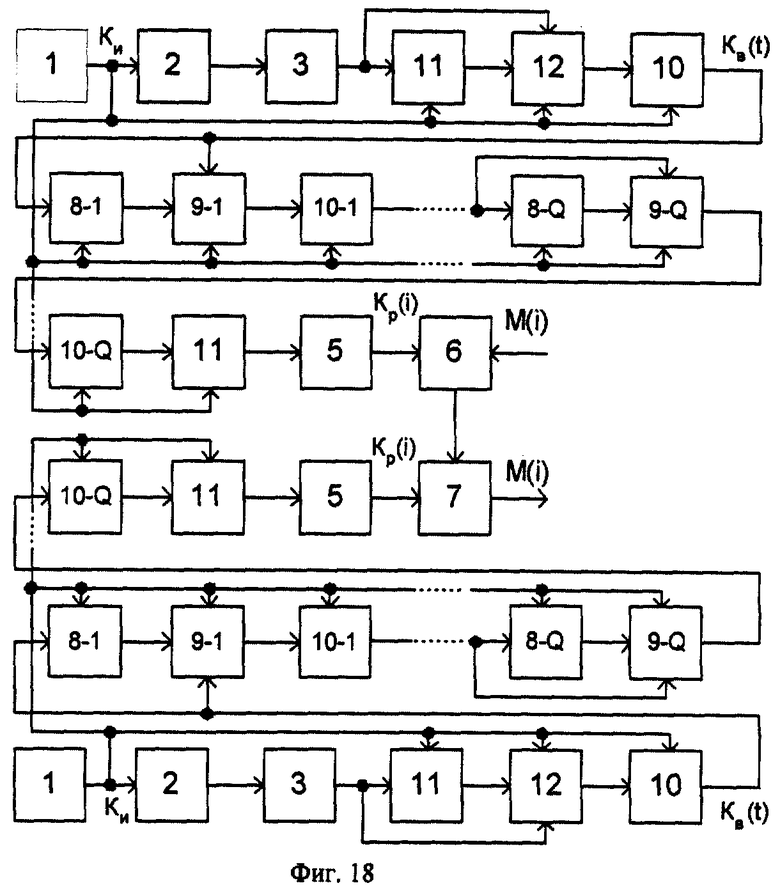

Фиг.18. Многоцикловый способ шифрования двоичной информации ДИКМ-ИКМ-ДИКМ.

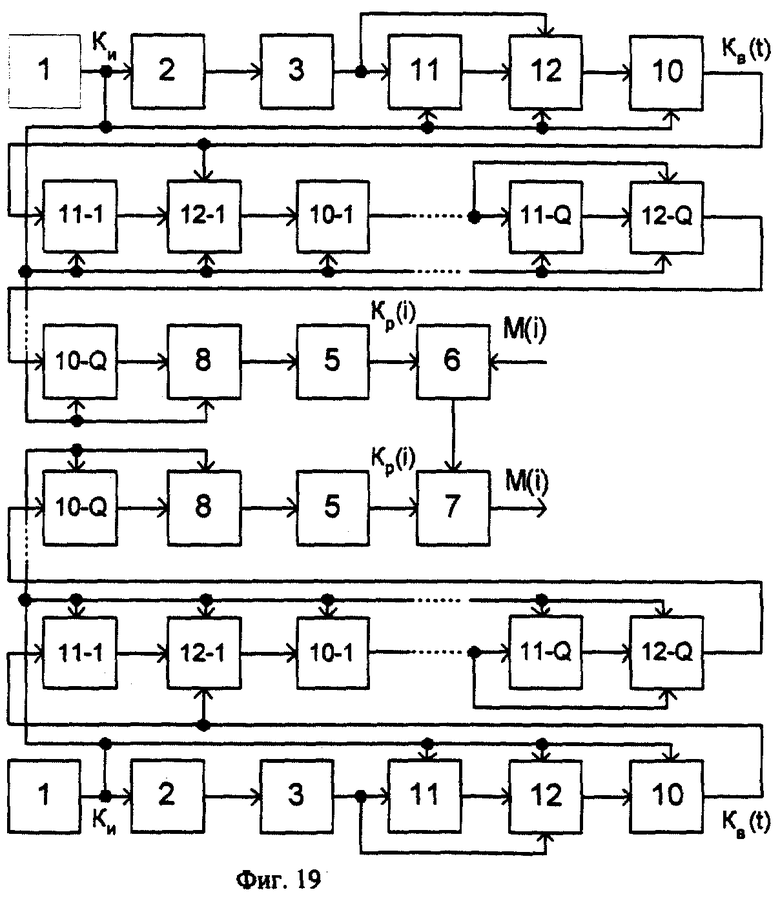

Фиг.19. Многоцикловый способ шифрования двоичной информации ДИКМ-ДИКМ-ИКМ.

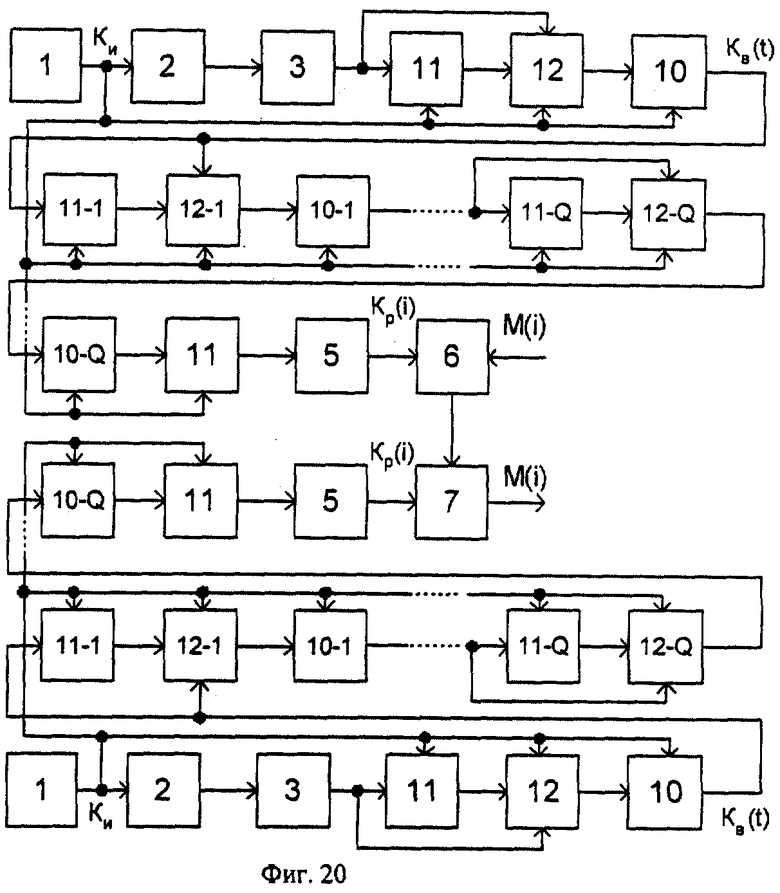

Фиг.20. Многоцикловый способ шифрования двоичной информации ДИКМ-ДИКМ-ДИКМ.

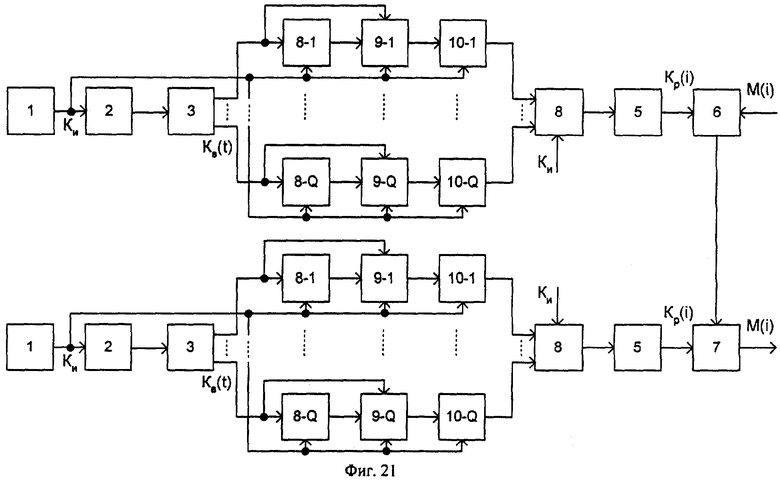

Фиг.21. Параллельный способ шифрования двоичной информации ИКМ-ИКМ.

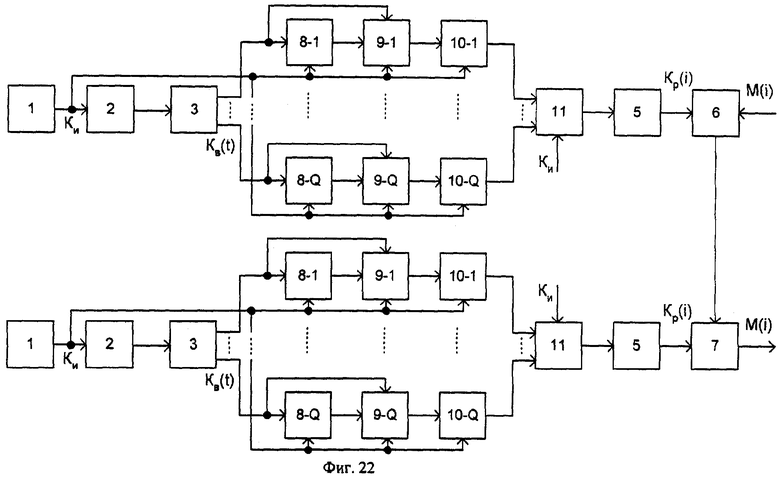

Фиг.22. Параллельный способ шифрования двоичной информации ИКМ-ДИКМ.

Фиг.23. Параллельный способ шифрования двоичной информации ДИКМ-ИКМ.

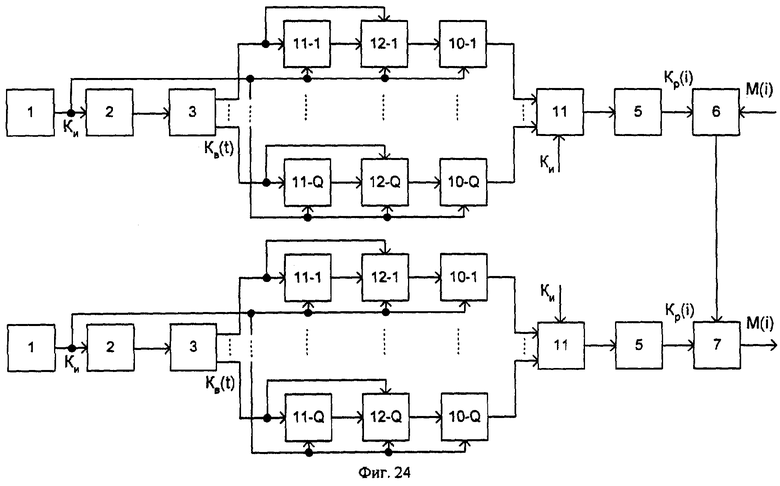

Фиг.24. Параллельный способ шифрования двоичной информации ДИКМ-ДИКМ.

На фиг.1 показан способ шифрования двоичной информации. При шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства SZ ансамбля виртуального ключа KВ выбирают параметры SКи 2 преобразования Z[S,t] формирования непрерывнозначной формы Z виртуального выборочного пространства, на основании чего получают виртуальный ключ KВ(t)=Z[SКи,t] 3, который подвергают аналого-цифровому преобразованию развертывания G[KВ(t),ti] 4, параметры которого задают исходным ключом и по результатам которого формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6 информации M(i). При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.2 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, составляющих преобразование Z[S,t] формирования непрерывнозначной формы Z виртуального выборочного пространства, на основании чего получают виртуальный ключ KB(t)=Z[SКи,t] 3, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергают импульсно-кодовой модуляции 8, выделяют шум цифрового представления 9, который масштабируют 10 и подвергают импульсно-кодовой модуляции 8, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.3 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи (амплитуда, частота, фаза) гармонических колебаний 2, а преобразование формирования Z[S,t] непрерывнозначной формы Z виртуального выборочного пространства задают в виде суммы гармонических функций, определяемых данными параметрами, на основании чего получают виртуальный ключ KB(t)=Z[SКи,t] 3-1, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергают импульсно-кодовой модуляции 8, выделяют шум цифрового представления 9, который масштабируют 10 и подвергают импульсно-кодовой модуляции 8, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.4 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, составляющих преобразование Z[S,t] формирования непрерывнозначной формы Z виртуального выборочного пространства, на основании чего получают виртуальный ключ KB(t)=Z[SКи,t] 3, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергают дифференциальной импульсно-кодовой модуляции 11, выделяют шум цифрового представления 12, который масштабируют 10 и подвергают импульсно-кодовой модуляции 8, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.5 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, составляющих преобразование Z[S,t] формирования непрерывнозначной формы Z виртуального выборочного пространства, на основании чего получают виртуальный ключ KB(t)=Z[SКи,t] 3, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti] параметры которого задают исходным ключом КИ, подвергают импульсно-кодовой модуляции 8, выделяют шум цифрового представления 9, который масштабируют 10 и подвергают дифференциальной импульсно-кодовой модуляции 11, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.6 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, составляющих преобразование Z[S,t] формирования непрерывнозначной формы Z виртуального выборочного пространства, на основании чего получают виртуальный ключ KB(t)=Z[SКи,t] 3, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергают дифференциальной импульсно-кодовой модуляции 11, выделяют шум цифрового представления 12, который масштабируют 10 и подвергают дифференциальной импульсно-кодовой модуляции 11, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.7 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят импульсно-кодовую модуляцию 8 исходной формы виртуального ключа, выделение шума цифрового представления 9 и его масштабирование в виртуальный ключ KВ(t) 10, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергают импульсно-кодовой модуляции 8, выделяют шум цифрового представления 9, который масштабируют 10 и подвергают импульсно-кодовой модуляции 8, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.8 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят импульсно-кодовую модуляцию 8 исходной формы виртуального ключа, выделение шума цифрового представления 9 и его масштабирование 10 в виртуальный ключ KВ(t), который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергают импульсно-кодовой модуляции 8, выделяют шум цифрового представления 9, который масштабируют 10 и подвергают дифференциальной импульсно-кодовой модуляции 11, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.9 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят импульсно-кодовую модуляцию 8 исходной формы виртуального ключа, выделение шума цифрового представления 9 и его масштабирование в виртуальный ключ KВ(t) 10, который в процессе аналого-цифрового преобразования развертывания G[КB(t),ti], параметры которого задают исходным ключом КИ, подвергают дифференциальной импульсно-кодовой модуляции 11, выделяют шум цифрового представления 12, который масштабируют 10 и подвергают импульсно-кодовой модуляции 8, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.10 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят импульсно-кодовую модуляцию 8 исходной формы виртуального ключа, выделение шума цифрового представления 9 и его масштабирование в виртуальный ключ KB(t) 10, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергают дифференциальной импульсно-кодовой модуляции 11, выделяют шум цифрового представления 12, который масштабируют 10 и подвергают дифференциальной импульсно-кодовой модуляции 11, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.11 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят дифференциальную импульсно-кодовую модуляцию 11 исходной формы виртуального ключа, выделение шума цифрового представления 12 и его масштабирование в виртуальный ключ КB(t) 10, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергают импульсно-кодовой модуляции 8, выделяют шум цифрового представления 9, который масштабируют 10 и подвергают дифференциальной импульсно-кодовой модуляции 11, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.12 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят дифференциальную импульсно-кодовую модуляцию 11 исходной формы виртуального ключа, выделение шума цифрового представления 12 и его масштабирование в виртуальный ключ KB(t) 10, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергают дифференциальной импульсно-кодовой модуляции 11, выделяют шум цифрового представления 12, который масштабируют 10 и подвергают импульсно-кодовой модуляции 8, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.13 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят дифференциальную импульсно-кодовую модуляцию 11 исходной формы виртуального ключа, выделение шума цифрового представления 12 и его масштабирование в виртуальный ключ КВ(t) 10, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергают дифференциальной импульсно-кодовой модуляции 11, выделяют шум цифрового представления 12, который масштабируют 10 и подвергают дифференциальной импульсно-кодовой модуляции 11, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.14 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят импульсно-кодовую модуляцию 8 исходной формы виртуального ключа, выделение шума цифрового представления 9 и его масштабирование в виртуальный ключ KB(t) 10, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергается Q-кратному повторению последовательности операций импульсно-кодовой модуляции 8-1...8-Q, выделения шума цифрового представления 9-1...9-Q и его масштабирования 10-1...10-Q. После Q повторов производится импульсно-кодовая модуляция 8 результата, и по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.15 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят импульсно-кодовую модуляцию 8 исходной формы виртуального ключа, выделение шума цифрового представления 9 и его масштабирование в виртуальный ключ KB(t) 10, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергается Q-кратному повторению последовательности операций импульсно-кодовой модуляции 8-1...8-Q, выделения шума цифрового представления 9-1...9-Q и его масштабирования 10-1...10-Q. После Q повторов производится дифференциальная импульсно-кодовая модуляция 11 результата, и по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.16 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят импульсно-кодовую модуляцию 8 исходной формы виртуального ключа, выделение шума цифрового представления 9 и его масштабирование в виртуальный ключ KB(t) 10, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергается Q-кратному повторению последовательности операций дифференциальной импульсно-кодовой модуляции 11-1...11-Q, выделения шума цифрового представления 12-1...12-Q и его масштабирования 10-1...10-Q. После Q повторов производится импульсно-кодовая модуляция 8 результата, и по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.17 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят импульсно-кодовую модуляцию 8 исходной формы виртуального ключа, выделение шума цифрового представления 9 и его масштабирование в виртуальный ключ KB(t) 10, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергается Q-кратному повторению последовательности операций дифференциальной импульсно-кодовой модуляции 11-1...11-Q, выделения шума цифрового представления 12-1...12-Q и его масштабирования 10-1...10-Q. После Q повторов производится дифференциальная импульсно-кодовая модуляция 11 результата, и по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.18 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят дифференциальную импульсно-кодовую модуляцию 11 исходной формы виртуального ключа, выделение шума цифрового представления 12 и его масштабирование в виртуальный ключ KB(t) 10, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергается Q-кратному повторению последовательности операций импульсно-кодовой модуляции 8-1...8-Q, выделения шума цифрового представления 9-1...9-Q и его масштабирования 10-1...10-Q. После Q повторов производится дифференциальная импульсно-кодовая модуляция 11 результата, и по полученной двоичной последовательности формируют развернутый ключ Кр(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.19 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят дифференциальную импульсно-кодовую модуляцию 11 исходной формы виртуального ключа, выделение шума цифрового представления 12 и его масштабирование в виртуальный ключ KB(t) 10, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергается Q-кратному повторению последовательности операций дифференциальной импульсно-кодовой модуляции 11-1...11-Q, выделения шума цифрового представления 12-1...12-Q и его масштабирования 10-1...10-Q. После Q повторов производится импульсно-кодовая модуляция 8 результата, и по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.20 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, применяемых для формирования исходной формы виртуального ключа 3, а также задают параметры преобразования формирования результирующей формы виртуального ключа, в ходе которого производят дифференциальную импульсно-кодовую модуляцию 11 исходной формы виртуального ключа, выделение шума цифрового представления 12 и его масштабирование в виртуальный ключ КB(t) 10, который в процессе аналого-цифрового преобразования развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ, подвергается Q-кратному повторению последовательности операций дифференциальной импульсно-кодовой модуляции 11-1...11-Q, выделения шума цифрового представления 12-1...12-Q и его масштабирования 10-1...10-Q. После Q повторов производится дифференциальная импульсно-кодовая модуляция 11 результата, и по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.21 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, составляющих преобразование Z[S,t] формирования непрерывнозначной формы Z виртуального выборочного пространства, на основании чего получают виртуальный ключ KB(t)=Z[SКи,t] 3, который подвергают аналого-цифровому преобразованию развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ и в ходе которого параллельно осуществляют импульсно-кодовую модуляцию 8-1...8-Q каждой непрерывной функции, выделяют шумы их цифрового представления 9-1...9-Q, которые масштабируют 10-1...10-Q и подвергают импульсно-кодовой модуляции 8, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.22 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, составляющих преобразование Z[S,t] формирования непрерывнозначной формы Z виртуального выборочного пространства, на основании чего получают виртуальный ключ КВ(t)=Z[SКи,t] 3, который подвергают аналого-цифровому преобразованию развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ и в ходе которого параллельно осуществляют импульсно-кодовую модуляцию 8-1...8-Q каждой непрерывной функции, выделяют шумы их цифрового представления 9-1...9-Q, которые масштабируют 10-1...10-Q и подвергают дифференциальной импульсно-кодовой модуляции 11, по полученной двоичной последовательности формируют развернутый ключ KP(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.23 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, составляющих преобразование Z[S,t] формирования непрерывнозначной формы Z виртуального выборочного пространства, на основании чего получают виртуальный ключ KB(t)=Z[SКи,t] 3, который подвергают аналого-цифровому преобразованию развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ и в ходе которого параллельно осуществляют дифференциальную импульсно-кодовую модуляцию 11-1...11-Q каждой непрерывной функции, выделяют шумы их цифрового представления 12-1...12-Q, которые масштабируют 10-1...10-Q и подвергают импульсно-кодовой модуляции 8, по полученной двоичной последовательности формируют развернутый ключ КB(t) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

В способе на фиг.24 при шифровании на основании ключевых данных из выборочного пространства ансамбля исходного ключа Ки выбирают соответствующий исходный ключ КИ 1, на основании которого из элементов дискретной формы S виртуального выборочного пространства выбирают параметры SКи непрерывных функций 2, составляющих преобразование Z[S,t] формирования непрерывнозначной формы Z виртуального выборочного пространства, на основании чего получают виртуальный ключ KB(t)=Z[SКи,t] 3, который подвергают аналого-цифровому преобразованию развертывания G[KB(t),ti], параметры которого задают исходным ключом КИ и в ходе которого параллельно осуществляют дифференциальную импульсно-кодовую модуляцию 11-1...11-Q каждой непрерывной функции, выделяют шумы их цифрового представления 12-1...12-Q, которые масштабируют 10-1...10-Q и подвергают дифференциальной импульсно-кодовой модуляции 11, по полученной двоичной последовательности формируют развернутый ключ Kр(i) 5, которым, как и в способе-прототипе, задают преобразования шифрования 6. При дешифровании, как и в способе-прототипе, применяют преобразования дешифрования 7, которые задают развернутым ключом, образованным из исходного таким же образом, как и при шифровании.

Так как заявленный способ и его модификации открывают принципиально новый подход к решению задач шифрования информации, вполне понятно, что экспериментальная проверка предложенных решений является пока в достаточной степени проблематичной ввиду отсутствия соответствующих методик. Однако возможность применения заявленных способов, как и способа-прототипа, в режиме генераторов случайных (ГСП) и псевдослучайных (ГПСП) последовательностей позволяет произвести их частичную экспериментальную проверку путем применения известной методики, основанной на использовании статистического пакета NIST STS (NIST Statistical Test Suite) [A statistical test suite for random and pseudorandom number generators for cryptographic applications. NIST Special Publication 800-22. May 15, 2001]. Пакет статистических тестов NIST STS был разработан в 1999 году специалистами Национального Института Стандартов и Технологий США в рамках проекта AES (Advanced Encryption Standard) и является в настоящее время наиболее эффективным средством тестирования ГСП (ГПСП), используемых в криптографических преобразованиях.

NIST STS использует 189 тестов, каждый из которых предназначен для определения глобальной или локальной неслучайности в тестируемых последовательностях. Результатом работы каждого теста является принятие или непринятие гипотезы о том, что тестируемая последовательность случайна. Принятие гипотезы происходит при условии Ртест≥α, где Ртест - значение вероятности, полученное после выполнения теста, α - уровень значимости, который показывает допустимое количество последовательностей, не прошедших тест. Например, при α=0,01 допускается непрохождение теста одной последовательностью из 100. Для получения правильных результатов количество исследуемых последовательностей должно быть не меньше NПСП=1/α.

Результатом работы NIST STS является отчет в виде таблице, которая содержит р строк и q колонок. Количество строк р соответствует количеству использованных тестов. Колонки распределены в следующем виде: колонки 1-10 соответствуют частоте появления значений Ртест (диапазон значений вероятности Ртест=[0...1] разбит на 10 подинтервалов); в колонке 11 выводится значение вероятности P-value, полученной при помощи χ2 теста (отслеживается корреляция между значениями Ртест для разных последовательностей); колонка 12 содержит пропорцию (Proportion) прошедших тест двоичных последовательностей, и колонка 13 содержит информацию о используемом тесте. Считается, что генератор ПСП прошел тестирование, если для всех используемых тестов выполняются условия

Rvalue≥0,0001,

Proportion≥0,96 (для α=0,01),

Proportion≥0,98 (для α=0,001).

Целью экспериментальной проверки являлось определение нижней границы эффективности заявленных способов в режиме ГСП (ГПСП) и сравнение полученных результатов с имеющимися аналогами.

Исходя из этого, исследовалась наиболее примитивная реализация заявленного способа, предполагающая использование исходного ключа единичной длины (nКи=1), задающего примитивное одноэлементное выборочное пространство исходного ключа, которое свертывалось в примитивную одноэлементную дискретную форму виртуального выборочного пространства, задающего частоту (ƒС) гармонического колебания KB(t)=10·cos(2πƒCt), определяющего виртуальный ключ, в результате развертывания которого, путем дискретизации и равномерного квантования на Nl, уровней, выделения шума цифрового представления и квантования последнего на два уровня, формировалась двоичная последовательность, которая подвергалась тестированию. При этом учитывалось, что при дискретизации формируется сигнал вида Si=10·cos(2πƒСTi), где  , i - номер отсчета, ƒд - частота дискретизации.

, i - номер отсчета, ƒд - частота дискретизации.

При тестировании пакетом NIST STS выбиралось α=0,01 и количество тестируемых последовательностей Nm=100, длиной 106 бит каждая. Параметры формирования последовательностей определялись как: Nl=1012, ƒд=1000,01 Гц, ƒC=(10+m) Гц, где m - номер последовательности (m=0, 1, 2 ... 99).

Полученные результаты свидетельствуют, что даже примитивная форма реализации заявленного способа, определяющая нижнюю границу его эффективности, позволяет получать псевдослучайные последовательности высокого качества (были пройдены все тесты).

Для определения уровня этого качества было проведено сравнение полученных результатов с результатами аналогичного тестирования наиболее широко применяемых в настоящее время генераторов: генератора псевдослучайных чисел BBS (Blum-Blum-Shub) [Alfred Menezes, et al. Handbook of Applied Cryptography - CRC Press, 1997] и аппаратного датчика Гряда-1М [Горбенко Ю.И, Гриненко Т.А., Орлова С.Ю. Радиотехника. Всеукраинский межведомственный научно-технический сборник. 2001. - Вып.119. - С.163-172].

В таблице обобщены данные по прохождению тестов по Правилу 1.

В таблице 2 сведены результаты прохождения генераторами тестов по Правилу 2.

Сравнение результатов, приведенных в таблицах 1 и 2, показывает, что нижняя граница эффективности заявленного способа в режиме ГСП (ГПСП) не уступает показателям эффективности одного из наиболее совершенных в настоящее время генераторов BBS. Можно даже сказать, что она соответствует этим показателям и превосходит показатели генератора Гряда-1М.

В целом, из результатов проведенных исследований следует, что реализация заявленного способа в режиме ГСП (ГПСП) потенциально способна обеспечить показатели значительно превосходящие показатели способа прототипа и известных аналогов. Учитывая, что выработка СП (ПСП) составляет основу формирования развернутого ключа, характеристики которого в конечном итоге определяют качество шифрования, полученный вывод может быть обобщен на все режимы применения заявленного способа.

Исследование влияния длины (числа) исходных ключей на результаты статистического тестирования пакетом NIST STS. Проводилось простое усложнение примитивного варианта заявленного варианта заявленного способа путем увеличения числа исходных ключей до 10 и преобразования их в соответствии с таблицей 3 в элементы дискретной формы виртуального выборочного пространства, определяющие параметры гармонических колебаний, составляющих виртуальный ключ. Результат дискретизации виртуального ключа, имеющий вид

квантовался на Nl=1012 уровней.

Где N - количество составляющих в сложном сигнале, Uk - амплитуда k-ой составляющей, fk - частота k-ой составляющей, Θk - фаза k-ой составляющей, i - номер отсчета.

Полученная в ходе последующего выделения шума цифрового представления и его квантования на два уровня двоичная последовательность тестировалась пакетом NIST STS. При этом параметры тестирования задавались так же, как и при тестировании примитивного варианта реализации. Анализ полученных результатов и их сравнение с результатами аналогичного тестирования СП (ПСП) примитивного варианта реализации и СП (ПСП) генератора BBS (таблица 4) показывает, что в принципе незначительное увеличение длины исходного ключа от 1 до 4 бит позволяет обеспечить восьмидесятипроцентное прохождение тестов даже по Правилу 1. Это существенно превосходит показатели тестирования генератора BBS и свидетельствует о значительном потенциале вариантов реализации заявленного способа.

где m=0, 1, 2, ..., 99 - номер последовательности.

Необходимо подчеркнуть, что приведенные результаты следует рассматривать только как отражение динамики роста эффективности вариантов реализации заявленного способа в зависимости от роста длины (числа) исходных ключей и ни в коей мере - как однозначное подтверждение преимуществ, заключающихся в малом значении этой длины. В общем случае, длина исходных ключей будет соизмерима с длиной исходных ключей в способе-прототипе. Это объясняется тем, что в состав исходного ключа должны включаться биты, задающие вид дискретной формы виртуального выборочного пространства, а также параметры дискретизации, квантования и масштабирования.

Изобретение относится к области криптографических преобразований и может быть использовано в связных, вычислительных и информационных системах для криптографической защиты двоичной информации. Сущность изобретения заключается в том, что на основании ключевых данных из выборочного пространства ансамбля исходного ключа КИ выбирают соответствующий исходный ключ КИ, на основании которого из элементов дискретной формы S виртуального выборочного пространства SZ ансамбля виртуального ключа КВ выбирают параметры SКи преобразования Z[S, t] формирования непрерывнозначной формы Z виртуального выборочного пространства, на основании чего получают виртуальный ключ КВ(t)=Z[SКи,t], который подвергают аналого-цифровому преобразованию развертывания G[КВ(t,ti], параметры которого задают исходным ключом и по результатам которого формируют R развернутый ключ KP(i), задающий преобразования шифрования информации M(i) и дешифрования криптограмм E(i), причем исходный двоичный ключ предварительно свертывается в непрерывнозначный виртуальный ключ, который затем развертывают для формирования двоичного развернутого ключа. Технический результат, достигаемый при осуществлении изобретения, заключается в улучшении качества криптографической защиты двоичной информации. 23 з.п. ф-лы, 24 ил., 4 табл.

| СПОСОБ БЛОЧНОГО КРИПТОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ | 1998 |

|

RU2140713C1 |

| Уровнемер | 1978 |

|

SU676876A2 |

| US 5966450 A, 12.10.1999 | |||

| DE 4016203 A1, 21.11.1991. | |||

Авторы

Даты

2005-09-20—Публикация

2002-09-23—Подача