Данное изобретение относится к способу и устройству для управления распространением и использованием цифровой работы. Кроме того, данное изобретение относится к носителю записи для хранения цифровой работы.

Фундаментальным вопросом, встающим перед издательскими и информационными отраслями промышленности, когда они рассматривают электронное издательство, является то, как помешать незаконному и безотчетному распространению использования издаваемых электронным способом материалов. Издаваемые электронным способом материалы обычно распространяются в цифровой форме и создаются на компьютерной системе, имеющей способность воссоздавать эти материалы. Аудио- и видеозаписи, программное обеспечение, книги и мультимедийные работы - все они издаются электронным способом. Лицензионные платежи уплачиваются за каждую работу, учитываемую для распространения, так что любое безотчетное распространение приводит к невыплаченному лицензионному платежу.

Передача цифровых работ по сетям, таким как широко используемая Интернет, сегодня является обычной практикой. Интернет является широко распространенным сетевым средством, посредством которого пользователи компьютеров во многих университетах, корпорациях и государственных учреждениях связываются друг с другом и торгуют идеями и информацией. Таким образом, было бы желательно использовать такие сети для распространения цифровых работ без опасности широко распространенного незаконного копирования.

Очевидные преобразования между устройствами и компьютерами потребителей, возрастающие скорости передачи по сети и через модем, снижающиеся расходы на потребляемую мощность компьютеров и диапазоны рабочих частот и возрастающая емкость оптических носителей будут комбинироваться для создания мира моделей гибридного бизнеса, в котором цифровое содержание всех видов может распространяться на оптических носителях, воспроизводимых по меньшей мере на изредка подключаемых устройствах и/или компьютерах, в котором модели одноразовых покупок, обычные в предложениях музыкальных компакт-дисков и кинофильмов на первоначальных DVD (цифровых видеодисках), пополняются другими моделями, например арендой, платой за просмотр и арендной платой (рентой) за то, чтобы иметь в собственности, которые составляют лишь немного примеров. Потребителям может быть предложен выбор среди этих и других моделей от одних и тех же или различных распространителей и/или других поставщиков. Платеж за использование может идти по сети и/или по другим каналам связи к некоторой службе урегулирования платежей. Информация для использования пользователем и заказанная информация может идти назад к создателям, распространителям и/или другим участникам. Элементарные способы защиты от копирования, вводимые в настоящее время, не могут поддерживать эти и другие сложные модели.

Документ US-A 5629980 раскрывает способ и устройство для управления распространением и использованием цифровой работы, определенные в преамбуле пунктов 1 и 13 формулы изобретения, в которых цифровое право или право использования приобретается вместе с покупкой. Могут использоваться ограничения этого права использования, состоящие в том, каким образом дорожка музыкальной записи покупается в Интернет загружается и сохраняется в зашифрованной форме на записываемом оптическом диске. Эти цифровые права также называются правилами использования или правами использования. Например, покупателю может быть разрешено сделать три копии для персонального использования, а в четвертой копии будет отказано. Альтернативно, покупателю может быть разрешено воспроизвести некоторую конкретную дорожку записи четыре раза, тогда как в пятый раз дисковод для оптических дисков не будет воспроизводить эту дорожку.

Права использования предпочтительно хранятся на оптическом диске. В этом случае права использования перемещаются вместе с музыкой, и диск будет воспроизводиться на всех проигрывателях дисков, которые поддерживают эту особенность.

Приложение загрузки электронной музыки ЗЭМ (EMD), используемое для загрузки дорожки музыкальной записи из Интернет, должно сохранять несколько частей информации на диске, например, шифрованную дорожку звукозаписи, ключ, необходимый для дешифрации дорожки звукозаписи, и описание прав использования. Некоторые из прав использования могут быть уменьшены (т.е. потреблены) при их использовании. Правило «три копии для персонального использования», например, становится правилом «две копии для персонального использования» после того, как была сделана одна копия. Права использования, следовательно, содержат счетчики, которые могут обновляться при осуществлении права использования.

Любое оборудование, которое организовано для доступа к загружаемой дорожки записи, должно подчиняться правилам, лежащим в основе купленных прав использования. А именно, только законное, управляемое по доверенности оборудование воспроизведения должно быть способно прочитать ключ и установить права использования или счетчики. Следовательно, использование несоответствующего приложения, которое может копировать дорожки записи без обновления счетчика, давать приращение счетчикам без уплаты дополнительных платежей или делать идентичную копию диска с такими же правами использования, должно быть предотвращено.

Что касается операции побитного копирования, используя стандартный дисковод, был предложен идентификатор единичного диска (ИЕД), который может быть записан изготовителем дисков на диске способом, который может быть считан оборудованием воспроизведения, но не может быть модифицирован. Если записываемый диск имеет ИЕД, то этот идентификатор может комбинироваться или включаться в ключ шифрования дорожки звукозаписи. Побитная копия рассматриваемого диска на другом носителе записи больше не может быть дешифрована, т.к. другой носитель записи будет иметь другой ИЕД, так что ключ шифрования больше не может быть восстановлен.

Однако для обхода вышеуказанного решения ИЕД может быть использована «атака копирования и восстановления» или «атака повторного воспроизведения». В этом случае стандартный дисковод используется для определения тех битов, которые были изменены на диске при потреблении права использования. Эти биты обычно относятся к счетчикам прав использования и, следовательно, копируются на другой носитель информации. Затем право использования потребляется, например, посредством создания копий, пока счетчик копий не достиг нуля, и дополнительные копии не будут разрешены. Определенные и сохраненные биты восстанавливаются с носителя информации обратно на диск. Теперь диск находится в состоянии, которое претендует на то, что права использования не были потреблены или осуществлены, так что пользователь может продолжить создание копий. В этом случае зависящий от ИЕД ключ шифрования не влияет на операцию копирования, т.к. диск не был изменен.

Кроме того, документ WO-A-97/43761 описывает схему организации управления правами использования для носителей информации, таких как оптические цифровые видеодиски, в которой надежный «контейнер программного обеспечения» (программный накопитель) используется для защитного капсулирования цифровой работы и соответствующей информации о правах использования. Кроме того, на диске хранится шифрованный блок ключей, который обеспечивает один или несколько криптографических ключей для использования при дешифрации цифровой работы. Ключи дешифрации для дешифрации блока ключей также хранятся на носителе записи в форме скрытой информации, хранимой в местоположении, которое может быть физически задействовано соответствующими программно-аппаратными средствами или перемычкой дисковода, так что она может быть доступной для проигрывателей дисков, но не для персональных компьютеров. Таким образом, любая попытка физически скопировать диск посредством персонального компьютера привела бы к неудаче копирования скрытых ключей.

Однако даже этот способ криптографической защиты может не воспрепятствовать успешной «атаке копирования и восстановления», т.к. потенциальный хакер восстанавливает обнаруженные и скопированные данные прав использования в их первоначальном местоположении на том же самом диске. Затем хакер может опять воспроизвести дорожку записи, для которой права использования были осуществлены, без повторной уплаты. Заметим, что хакер не должен считывать или записывать скрытые ключи для обхода механизма защиты. Таким образом, «атака копирования и восстановления» является полезной для прав, которые потребляются, таких как право на однократное воспроизведение, право на создание ограниченного числа копий (когда счетчик копий на диске получает приращение после каждой копии) или право на перемещение дорожки записи с одного диска на другой (когда дорожка записи на исходном диске удаляется).

Следовательно, задачей данного изобретения является обеспечение способа и устройства для управления распространением и использованием цифровой работы на основе присоединенной информации о правах использования и соответствующего носителя записи, посредством которого можно воспрепятствовать обходу прав использования путем «атаки копирования и восстановления».

Эта задача решается посредством способа, заданного в пункте 1 формулы изобретения, посредством носителя записи, заданного в пункте 11, и посредством устройства, заданного в пункте 13.

Таким образом, информация о правах использования записывается повторно, и сохраняется новая скрытая информация, используемая для шифрования или верификации информации о правах использования, при изменении информации о правах использования. Таким образом, операция простого восстановления информации о правах использования в ходе «атаки копирования и восстановления» просто восстанавливает предыдущую информацию о правах использования, но не восстанавливает предыдущую скрытую информацию. Однако, благодаря тому факту, что измененная скрытая информация более не подходит или не соответствует предыдущей или первоначальной информации о правах использования, дешифрация или верификация информации о правах использования более не возможна, так что защитная система проигрывателя дисков распознает попытку обмана. «Атака копирования и восстановления» скрытого канала не будет работать, т.к. непредназначенные для этого устройства не способны считывать или записывать на скрытый канал.

Согласно предпочтительному варианту осуществления скрытой информацией может быть контрольная сумма на блоке данных, содержащем информацию о правах использования. В этом случае информация о правах использования не должна быть зашифрована на носителе записи. Любой манипуляции с содержанием информации о правах использования можно помешать путем вычисления контрольной суммы и сохранения этой контрольной суммы в скрытом канале. «Атака копирования и восстановления» не работает, т.к. скрытая контрольная сумма, которая не изменилась с обновлением информации о правах использования, больше не будет истинной для восстановленной первоначальной информации о правах использования.

Альтернативно, согласно другому предпочтительному варианту осуществления скрытой информацией может быть ключ, используемый для дешифрации информации о правах использования, в которой ключ изменяется случайным образом, и информация о правах использования шифруется повторно посредством использования этого измененного ключа, при изменении информации о правах использования. Восстановление старой версии информации о правах использования не будет работать, т.к. измененный ключ не может использоваться для дешифрации первоначальной информации о правах использования.

Предпочтительно, предыдущий ключ уничтожается после изменения ключа. Посредством этого ключ, использованный для шифрования первоначальной информации о правах использования, больше не может быть восстановлен, и потенциальный хакер не может дешифровать первоначальную информацию о правах использования.

Предпочтительно, скрытый канал может генерироваться посредством:

сохранения скрытой информации в преднамеренных ошибках, которые могут быть снова исправлены;

сохранения скрытой информации в битах сшивания кода с ограничением расстояния между переходами намагниченности;

управления полярностью заранее заданного расстояния между переходами заданного слова кода с ограничением расстояния между переходами намагниченности, согласно скрытой информации;

сохранения скрытой информации в преднамеренных ошибках на временной основе; или

сохранения скрытой информации в памяти, встроенной вместе с контроллером диска. Посредством этого может быть обеспечен скрытый канал, который не может быть считан или записан существующими или стандартными дисководами. Даже посредством обновления программно-аппаратных средств они могут быть не способны считывать или записывать скрытый канал. Это, однако, является дорогостоящим и требует соответствующего экспертного знания. Известные начальные дорожки носителей записи не достаточны для обеспечения скрытого канала, т.к. стандартные дисководы могут дать доступ к этим дорожкам посредством простой операции несанкционированного доступа к программно-аппаратным средствам.

Согласно еще одному предпочтительному варианту осуществления присоединенная информация о правах использования может храниться в таблице вместе с информацией о ключе, используемой для дешифрации цифровой работы. Таким образом, информация о ключе, требуемая для дешифрации цифровой работы, больше не может быть дешифрована после «атаки копирования и восстановления». Цифровой работой может быть дорожка звукозаписи, загружаемая из Интернет на записываемый оптический диск.

Предпочтительно, информация о правах использования содержит информацию счетчика, которая может обновляться при осуществлении права использования. Таким образом, изменение информации счетчика ведет к операции повторной записи и повторного шифрования с новым скрытым ключом, так что обнаружение и восстановление обновленных значений счетчика является бесполезным из-за измененного скрытого ключа дешифрации.

Согласно еще одному предпочтительному варианту каждая дорожка записи носителя записи может содержать свою информацию о правах использования и скрытую информацию. В этом случае скрытый ключ обеспечивается для каждой дорожки записи на носителе записи, поскольку скрытый канал обеспечивает достаточную емкость.

Ниже данное изобретение описано более подробно на основе предпочтительного варианта осуществления со ссылкой на сопроводительные чертежи, на которых:

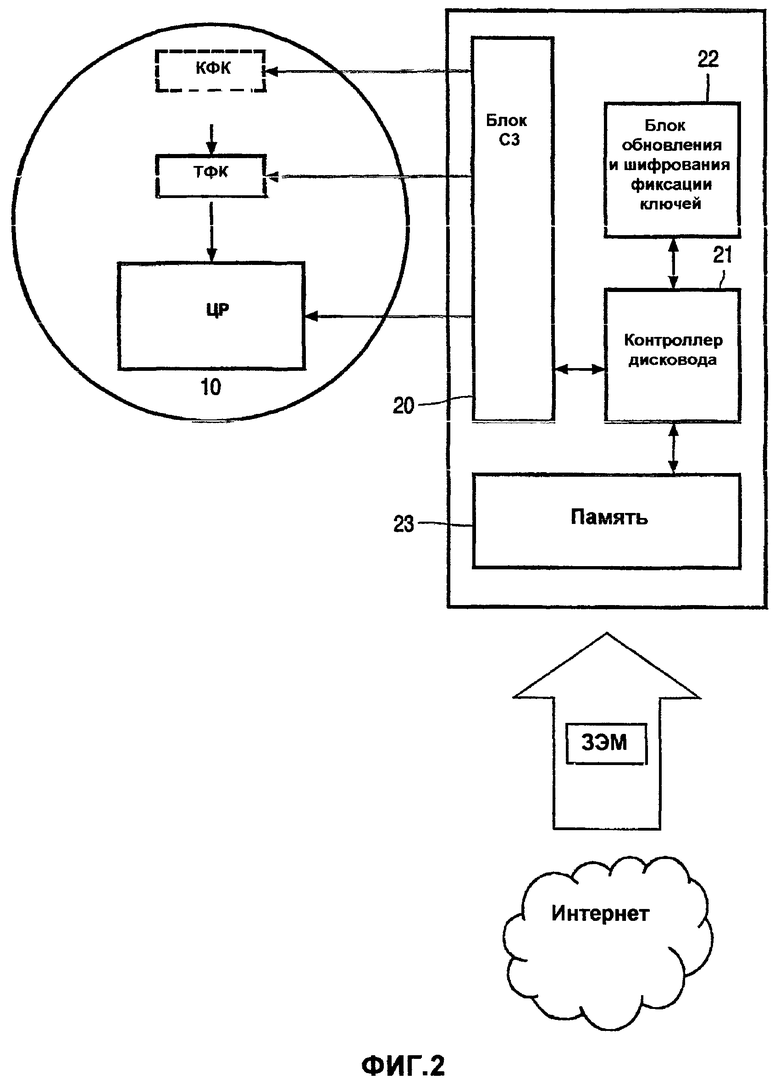

фиг.1 показывает модификацию таблицы закрепления фиксации ключей и скрытого ключа после операции копирования, согласно предпочтительному варианту осуществления данного изобретения,

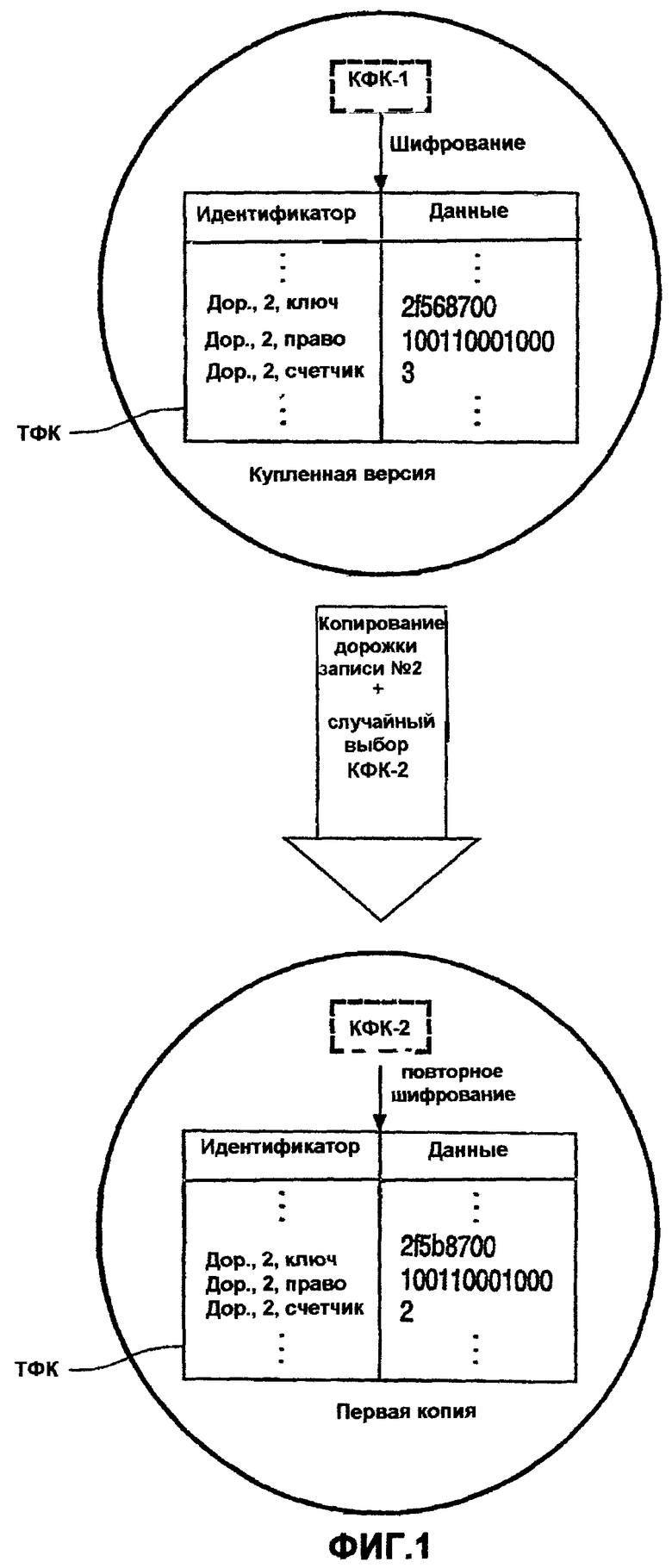

фиг.2 показывает основную блок-схему приводного устройства для управления носителем записи, согласно предпочтительному варианту осуществления данного изобретения, и

фиг.3 показывает основную последовательность операций надежного обновления информации о правах использования, согласно предпочтительному варианту осуществления данного изобретения.

Предпочтительный вариант осуществления описан на основе ЗЭМ из Интернет на носитель записи, такой как записываемый оптический диск, когда дорожка музыкальной записи покупается, загружается и сохраняется на носителе записи.

Тем не менее, в данной заявке термин «цифровая работа» относится к любой работе, которая была сведена к цифровому представлению. Он включает в себя любую аудио-, видео-, текстовую или мультимедийную работу и любой сопутствующий интерпретатор (например, программное обеспечение), который может потребоваться для воссоздания этой работы. Термин «права использования» относится к любым правам, предоставленным получателю цифровой работы. Как правило, эти права определяют, как может использоваться цифровая работа, и может ли она распространяться далее. Каждое право использования может иметь одно или несколько указанных условий, которые должны быть удовлетворены для права, которое должно осуществляться. Права использования являются постоянно «присоединенными» к цифровой работе. Копии, сделанные с цифровой работы, также будут иметь присоединенные права использования. Таким образом, права использования и любые соответствующие платежи, установленные создателем и последующим распространителем, всегда будут оставаться вместе с цифровой работой.

Согласно предпочтительному варианту осуществления вся секретная информация, например права использования, ключи, счетчики, собственная идентификация диска или любая информация, которая должна храниться без искажения, сохраняется вместе в таблице, которая называется таблицей фиксации ключей (ТФК). Таблица фиксации ключей ТФК шифруется, например, алгоритмом DES стандарта шифрования данных и сохраняется на диске в любом удобном месте. Ключ, используемый для шифрования таблицы фиксации ключей ТФК, называется ключом фиксации ключей КФК. Этот ключ КФК сохраняется на диске в специальном скрытом канале или надежном дополнительном канале, который не может быть считан или записан существующими или стандартными дисководами. В частности, скрытый канал должен быть создан таким образом, чтобы обновление программно-аппаратных средств существующих дисководов было недостаточным для того, чтобы сделать возможной операцию считывания или записи скрытого канала.

Скрытый канал должен быть скрыт очень глубоко в физических характеристиках потока записываемых данных, носителя записи или дисковода таким образом, чтобы для считывания или записи скрытого канала существующими дисководами требовалось изменение интегральных схем. Некоторыми возможностями для реализации такого скрытого канала являются:

1) сохранение скрытой информации (ключа) в преднамеренных ошибках потока данных, которые могут быть снова исправлены;

2) сохранение скрытой информации в битах сшивания последовательности кода с ограничением расстояния между переходами намагниченности;

3) сохранение скрытой информации посредством управления полярностью заранее заданного расстояния между переходами заданных данных или управляющего символа последовательности кода с ограничением расстояния между переходами намагниченности, согласно скрытой информации; или

4) сохранение скрытой информации в преднамеренных ошибках на временной основе потока данных.

Однако может быть реализован любой другой скрытый канал, соответствующий тому, чтобы помешать считыванию или записи скрытой информации.

Таблица фиксации ключей ТФК перезаписывается каждый раз при изменении ее содержания, например при потреблении права использования. Затем каждый раз при перезаписи таблицы фиксации ключей ТФК используется новый случайный ключ фиксации ключей КФК.

Фиг.1 показывает купленную версию таблицы фиксации ключей ТФК, записанную на записываемом оптическом диске, которая зашифрована первым ключом фиксации ключей КФК-1, хранимым в скрытом канале оптического диска, например, как указано выше. В примере, показанном на фиг.1, пользователь купил право сделать три копии дорожки записи № 2. В таблице фиксации ключей ТФК, показанной на фиг.1, показано только содержание, соответствующее дорожке № 2, где таблица содержит часть идентификатора и часть данных, и где часть идентификатора включает в себя информацию, используемую для идентификации соответствующих данных в части данных. В частности, за ключом (указанным в шестнадцатиричном представлении) следует право использования дорожки записи № 2 для дорожки записи № 2 (указанное в двоичном представлении) и значение счетчика дорожки записи № 2, которое установлено равным «3» в соответствии с купленным правом использования.

После операции копирования дорожки записи № 2 дисководом случайным образом выбирается новый ключ фиксации ключей КФК-2, используемый для повторного шифрования обновленной таблицы фиксации ключей ТФК и сохраняемый в скрытом канале. Таким образом, как указано в нижней части фиг.1, после первой копии дорожки записи два таблица фиксации ключей ТФК была повторно зашифрована посредством нового ключа фиксации ключей КФК-2 и обновлена посредством уменьшения значения счетчика в таблице фиксации ключей ТФК до «2».

Таким образом, извлечение и промежуточное сохранение первоначальной или купленной таблицы фиксации ключей ТФК, за которым следует повторное сохранение после операции первого копирования, являются бесполезными, т.к. новый ключ фиксации ключей КФК-2 теперь хранится в скрытом канале, и дешифрация таблицы фиксации ключей ТФК дисководом более не будет теперь возможной. Соответственно любая «атака копирования и восстановления» легко обнаруживается дисководом и, по меньшей мере, приводит к ошибке.

Фиг.2 показывает основную блок-схему дисковода согласно предпочтительному варианту осуществления данного изобретения, который сконструирован для генерирования и записи таблицы фиксации ключей ТФК вместе с цифровой работой ЦР (т.е. дорожкой музыкальной записи и т.п.) на записываемый диск 10 на основе права использования, приобретенного вместе с покупкой из Интернет. В частности, приложение ЗЭМ, которое может запускаться на компьютерной системе для обеспечения соответствующей функции загрузки, сохраняет купленную зашифрованную цифровую работу вместе с ключом, требуемым для дешифрации цифровой работы, и описанием прав использования в памяти 23 дисковода. В качестве альтернативы, купленные части информации могут сохраняться в памяти компьютерной системы, откуда они считываются контроллером 21 дисковода.

Контроллер 21 дисковода считывает купленные части информации из памяти 23 и подает ключ и права использования к блоку 22 обновления и шифрования фиксации ключей, который сконструирован для генерирования соответствующей таблицы фиксации ключей ТФК и для выбора случайным образом ключа фиксации ключей КФК, используемого для шифрования таблицы фиксации ключей ТФК. Контроллер 21 дисковода принимает генерируемую таблицу фиксации ключей ТФК и ключ фиксации ключей КФК и управляет блоком 20 считывания и записи (СЗ) таким образом, чтобы записать купленную цифровую работу ЦР (т.е. дорожку музыкальной записи) и таблицу фиксации ключей ТФК в заданные позиции на записываемом диске 10. Кроме того, контроллер 21 дисковода управляет блоком 20 СЗ таким образом, чтобы сохранить ключ фиксации ключей КФК в скрытом канале записываемого диска 10, который не доступен для стандартных дисководов или проигрывателей дисков. С каждым изменением купленного права использования из-за потребления (т.е. операции копирования или воспроизведения) контроллер 21 дисковода подает соответствующий управляющий сигнал к блоку 22 обновления и шифрования фиксации ключей, который соответствующим образом обновляет таблицу фиксации ключей ТФК, генерирует новый выбираемый случайным образом ключ фиксации ключей КФК и шифрует таблицу фиксации ключей ТФК при помощи нового ключа фиксации ключей КФК. Контроллер 21 дисковода принимает обновленную и зашифрованную таблицу фиксации ключей ТФК и новый ключ фиксации ключей КФК и управляет блоком 20 СЗ таким образом, чтобы записать повторно зашифрованную таблицу фиксации ключей ТФК на записываемый диск 10 и записать новый ключ фиксации ключей КФК в скрытый канал. Это обновление и повторное шифрование посредством использования нового ключа фиксации ключей КФК осуществляется таким образом после каждого изменения внутри таблицы фиксации ключей ТФК.

Если таблица фиксации ключей ТФК указывает на то, что права использования были осуществлены или потреблены, то контроллер 21 диска отказывается использовать соответствующую цифровую работу, например, посредством передачи соответствующего сообщения об ошибке или управляющего сигнала к приложению ЗЭМ.

Следует отметить, что блок 22 обновления и шифрования фиксации ключей может быть реализован как системная программа контроллера 21 дисковода.

Фиг.3 показывает основную последовательность операций вышеуказанной процедуры для надежного обновления прав использования. Согласно фиг.3 новый случайный ключ фиксации ключей КФК-2 генерируется на этапе S100 после того, как записываемый диск был загружен в дисковод и операция использования цифровой работы началась. Затем содержание таблицы фиксации ключей ТФК обновляется и шифруется с новым ключом фиксации ключей КФК-2 блоком 22 обновления и шифрования фиксации ключей (этап S101). После этого новый ключ фиксации ключей КФК-2 записывается блоком 20 СЗ в скрытый канал СК записываемого диска 10 (этап S102). После этого этапа могут следовать произвольные этапы верификации того, что новый ключ фиксации ключей КФК-2 и повторно зашифрованная таблица фиксации ключей ТФК были корректно записаны на записываемый диск 10. Наконец, предыдущий ключ фиксации ключей КФК-1 может быть уничтожен блоком 20 СЗ (этап S103).

Согласно альтернативной модификации предпочтительного варианта осуществления блок 22 обновления и шифрования фиксации ключей может быть заменен блоком обновления и верификации фиксации ключей, предназначенным для вычисления контрольной суммы по содержанию таблицы фиксации ключей ТФК и сохранения этой контрольной суммы в скрытом канале СК (вместо ключа фиксации ключей КФК). В этом случае таблицу фиксации ключей ТФК даже не нужно шифровать. Любая манипуляция с содержанием таблицы фиксации ключей ТФК может быть верифицирована блоком обновления и верификации фиксации ключей посредством проверочной операции с использованием скрытой контрольной суммы. Любое изменение таблицы фиксации ключей ТФК, являющееся результатом потребления или осуществления купленных прав использования, приводит к измененной контрольной сумме, которая записана в скрытом канале СК. Таким образом, «атака копирования и восстановления» приведет к рассогласованию между действительной контрольной суммой восстановленной таблицы фиксации ключей ТФК и скрытой контрольной суммой. Это рассогласование будет обнаружено блоком обновления и верификации фиксации ключей, так что может быть запущен механизм обработки ошибок или защиты.

Таким образом, данное изобретение обеспечивает то преимущество, что «атака копирования и восстановления» ведет к рассогласованию между скрытым ключом фиксации ключей КФК или альтернативной скрытой контрольной суммой и восстановленной таблицей фиксации ключей ТФК. Это рассогласование либо препятствует дешифрации таблицы фиксации ключей ТФК, или приводит к ошибке в обработке верификации. Таким образом, атака с целью подделки может быть обнаружена в дисководе.

В другом варианте осуществления скрытый канал содержит случайные данные, которые используются для вычисления контрольной суммы по содержанию таблицы фиксации ключей ТФК, и эта контрольная сумма сохраняется в данных пользователя, следовательно, является свободно доступной как для предназначенных, так и для не предназначенных для этого устройств. Если установлено, что содержание скрытого канала не может быть детерминированно изменено не предназначенным устройством, то содержание скрытого канала может находиться в свободном доступе. Предназначенное для этой цели устройство может вычислить контрольную сумму посредством считывания случайных данных в скрытом канале и проверить, соответствует ли вычисленная контрольная сумма контрольной сумме, присутствующей в данных пользователя. Вычисленная контрольная сумма, которая отличается от контрольной суммы, присутствующей в данных пользователя, указывает на то, что содержание скрытого канала может быть подделано.

Отметим, что данное изобретение не ограничено вышеприведенными вариантами осуществления, но может быть применено к любым записывающим приложениям, которые должны быть защищены от «атак копирования и восстановления». ЗЭМ может осуществляться посредством свободного распространения зашифрованной цифровой работы ЦР на прессованном диске или через вещательный канал. Ключ, однако, не распространяется вместе с содержанием цифровой работы. Он может быть куплен через Интернет. В этом случае загрузка сжатой цифровой работы не является необходимой, должны быть загружены только ключи. Посредством этого сетевые затраты на загрузку и передачу могут быть снижены.

Кроме того, таблица фиксации ключей ТФК может быть организована как одна таблица фиксации ключей на дорожку записи. В этом случае требуется достаточная емкость скрытого канала для сохранения случайного ключа фиксации ключей КФК для каждой таблицы фиксации ключей ТФК. Таблица фиксации ключей ТФК может быть разбита на множество таблиц фиксации ключей, если ее размер становится слишком большим для осуществления операции перезаписи при каждой транзакции. Затем каждая таблица фиксации ключей ТФК будет иметь свой собственный случайный ключ фиксации ключей КФК, хранимый в скрытом канале.

Данное изобретение может быть также применено для защиты жестких дисков от «атак копирования и восстановления». В этом случае скрытый канал мог бы быть организован как память, встроенная в контроллер дисковода для жестких дисков. Подобное применение возможно для карт флэш-памяти и т.п. Как правило, данное изобретение может применяться для защиты любого другого носителя записи, например магнитооптического носителя записи (мини-диска) или магнитной ленты.

Данное изобретение относится к способу и устройству для управления распространением и использованием цифровой работы, хранимой вместе с присоединенной информацией о правах использования на носителе записи. Присоединенная информация о правах использования шифруется или верифицируется посредством использования скрытой информации, которая изменяется при каждом изменении указанной информации о правах использования. Скрытой информацией может быть ключ шифрования, используемый для шифрования информации о правах использования, или контрольная сумма блока данных, содержащего информацию о правах использования. Технический результат - воспрепятствование «атаки копирования и восстановления» цифровой работы. 3 н. и 10 з.п. ф-лы, 3 ил.

сохранения указанной скрытой информации (КФК) в преднамеренных ошибках, которые могут быть опять исправлены,

сохранения указанной скрытой информации (КФК) в битах сшивания кода с ограничением расстояния между переходами намагниченности,

управления полярностью заранее заданного расстояния между переходами заданного слова кода с ограничением расстояния между переходами намагниченности согласно указанной скрытой информации (КФК);

сохранения указанной скрытой информации (КФК) в преднамеренных ошибках на временной основе или

сохранения указанной скрытой информации (КФК) в памяти, встроенной вместе с контроллером диска.

| US 5638443 A, 10.06.1997 | |||

| US 5624655 A, 06.05.1997 | |||

| Демонстрационный прибор по строительной механике | 1981 |

|

SU1020856A1 |

| Расточная оправка для обработки полостей крупных корпусных деталей на расточных станках | 1959 |

|

SU133317A1 |

Авторы

Даты

2006-07-10—Публикация

2001-08-02—Подача