Настоящее изобретение относится, в общем, к передаче данных через сети общего пользования на основе протокола Интернет (IP) и касается, в частности, передачи данных через сеть Интернет во внутреннее устройство во внутренней сети с использованием асимметричных ключей.

Электронные данные или сообщения, передаваемые через сети общего пользования, такие как Интернет, обычно шифруют, чтобы сохранить секретность передаваемой информации. Для этого предпочтительно используются криптосистемы с открытым ключом. При шифровании передаваемой информации с использованием открытого ключа устройства, которое должно получить эту информацию, можно гарантировать, что только это получающее устройство, которое надежно хранит соответствующий закрытый ключ, сможет расшифровать с его помощью переданную информацию.

В Интернете открытый ключ пользователя может предоставляться посредством сервера открытых ключей. Сервер открытых ключей хранит открытый ключ пользователя и, например, сертификат открытого ключа, который выпущен для открытого ключа доверенной третьей стороной. Соответственно, отправитель сообщения этому пользователю может запросить с сервера открытых ключей открытый ключ пользователя или соответствующий сертификат, чтобы проверить подлинность открытого ключа. Серверы открытых ключей, удостоверяющие органы и дополнительные компоненты формируют систему, именуемую также инфраструктурой открытых ключей (РК).

Для передачи информации по Интернету отправителю дополнительно требуется знать уникальный IP-адрес места назначения. Однако число глобальных (всемирных) IP-адресов ограничено и становится дефицитным ресурсом из-за возрастающего числа участников Интернета. Кроме того, пользователь, публикующий свой IP-адрес, становится открытым для ряда возможных атак.

Как следствие, IP-адреса обычно не публикуются, и ими обмениваются только по запросу. Таким образом, число шагов для установления безопасного соединения через Интернет значительно увеличивается. Например, при использовании временно назначаемых IP-адресов, такие IP-адреса первоначально должны передаваться и администрироваться, затем проверяться на безопасность связи и, наконец, защищаться от незаконного использования третьими лицами.

В документе ЕР 1035702 А2 описывается система для безопасной связи между мобильным ведущим узлом и устройством во внутренней сети, которая предотвращает похищение IP-адресов. Шлюз, имеющий безопасный порт, соединяющий шлюз с безопасной сетью, и небезопасный порт, соединяющий шлюз с небезопасной сетью или сетью общего пользования, предоставляет список безопасных IP-адресов для использования в сети общего пользования. IP-адрес мобильного ведущего узла назначается "защищенному адресу". Пакеты данных, принимаемые шлюзом, анализируются для определения, получены ли они с защищенного адреса. Затем шлюз передает принимаемые данные в адрес места назначения с защищенным адресом в качестве адреса отправителя. Соответственно, потенциально небезопасный IP-адрес отправителя неизвестен и не используется в безопасной сети.

Целью настоящего изобретения является обеспечение создания шлюза (межсетевого интерфейса), сервера открытых ключей, системы, а также способа передачи данных между удаленным устройством в сети общего пользования и внутренним устройством во внутренней сети, которые, в частности, улучшены в отношении числа требуемых глобальных IP-адресов.

Эта цель достигается так, как изложено в независимых пунктах формулы изобретения. Предпочтительные формы осуществления изобретения описываются в зависимых пунктах формулы изобретения.

Первой особенностью данного изобретения является то, что число IP-адресов может быть уменьшено при использовании шлюза, пересылающего данные во внутреннее устройство на основании информации открытого ключа, включенной в передаваемые данные для идентификации внутреннего устройства. Другой особенностью данного изобретения является то, что процесс установления безопасного соединения улучшен путем хранения адреса шлюза вместе с открытыми ключами или их сертификатами на сервере открытых ключей и предоставлением хранящейся информации по запросу.

Согласно настоящему изобретению шлюз для подключения сети общего пользования к внутренней сети содержит блок управления для управления передачей поступающих и/или исходящих данных между удаленным устройством и сетью общего пользования и внутренним устройством и внутренней сетью. Кроме того, шлюз содержит порт общего пользования, подключенный к сети общего пользования, и внутренний порт, подключенный к внутренней сети, а также блоки памяти, хранящие список идентификаторов открытых ключей и соответствующие им адреса внутренней сети для внутренних устройств. Кроме того, блок управления выполнен с возможностью идентификации места назначения поступающих данных, которые направлены по адресу шлюза в сети общего пользования, посредством определения адреса внутренней сети для внутреннего устройства на основании информации открытого ключа, включенной в поступающие данные, и списка идентификаторов открытых ключей и соответствующих адресов внутренней сети.

Соответствующий способ передачи поступающих и/или исходящих данных, выполняемый в шлюзе внутреннего устройства, включает: прием данных, передаваемых между удаленным устройством и шлюзом внутреннего устройства, пересылку поступающих данных во внутреннее устройство, хранение списка идентификаторов открытых ключей и соответствующих им адресов внутренней сети, а также идентификацию места назначения поступающих данных, которые направлены по адресу шлюза в сети общего пользования, посредством определения адреса внутренней сети для внутреннего устройства на основании информации открытого ключа, включенной в поступающие данные, и хранящегося списка идентификаторов открытых ключей и соответствующих адресов внутренней сети.

Следовательно, для множества устройств, подключенных к внутренней сети, требуется только один IP-адрес. Кроме того, такое решение делает ненужным применение любых дополнительных идентификаторов или полей данных, но может использовать существующие поля данных или информацию инфраструктуры открытых ключей. Наконец, соединения могут быть предоставлены для любого удаленного пользователя, а не только для тех удаленных пользователей, которым определенно доверяют, так как шлюз может управлять передачей данных или ограничивать ее.

В улучшенной форме осуществления шлюз дополнительно содержит блок шифрования для шифрования исходящих данных и/или блок дешифрования для дешифрования поступающих данных. Соответственно, независимо от шифрованного или нешифрованного состояния данных, которые будут передаваться во внутреннее устройство, данные, принимаемые или посылаемые через порт интерфейса сети общего пользования, могут быть дополнительно зашифрованы.

Особенно целесообразно, если шлюз дополнительно выполнен с возможностью сохранения или удаления записи в списке идентификаторов открытых ключей по запросу. Это дает возможность пользователю, связанному с открытым ключом, работать с различными внутренними устройствами или же регистрироваться в различных шлюзах, например, изо дня в день.

Кроме того, предлагается система, которая содержит шлюз, описанный выше, и удаленное устройство, направляющее данные, предназначенные для внутреннего устройства во внутренней сети шлюза, по адресу шлюза в сети общего пользования. Соответственно, такая система может быть сформирована с использованием обычного удаленного устройства только при помощи адаптации программных средств в этом удаленном устройстве.

Кроме того, согласно предпочтительной форме осуществления изобретения, удаленное устройство хранит множество адресов шлюзов для места назначения и выбирает адрес шлюза в сети общего пользования из списка адресов шлюзов в соответствии с заранее заданными первыми правилами определения шлюза. Путем предварительного определения одного из множества шлюзов для конкретного случая значительно улучшаются гибкость или мобильность для пользователя, определяющего такие правила.

Далее, согласно настоящему изобретению, предлагается сервер информации открытых ключей, хранящий по меньшей мере один адрес шлюза в сети общего пользования для места назначения и предоставляющий этот адрес сети общего пользования как адрес места назначения по запросу от устройства в сети общего пользования. Этот вид сервера открытых ключей значительно улучшает процесс формирования шифрованного канала связи между устройствами в сети общего пользования и во внутренней сети. Сервер открытых ключей может быть предусмотрен внутри системы согласно изобретению, но вообще он не зависит от деталей реализации шлюза, к которому адресуются.

В целесообразной форме выполнения сервера открытых ключей он приспосабливается для хранения множества адресов шлюзов по меньшей мере для одного места назначения и выбирает адрес шлюза в сети общего пользования из списка адресов шлюза в соответствии со вторыми заранее заданными правилами. Это позволяет пользователю регистрировать свои коммуникационные предпочтения в одном центральном пункте. Кроме того, зарегистрированная информация может предоставляться по выбору в соответствии с лицом, запрашивающим информацию.

Ниже формы осуществления настоящего изобретения подробно описываются со ссылками на чертежи, которые показывают:

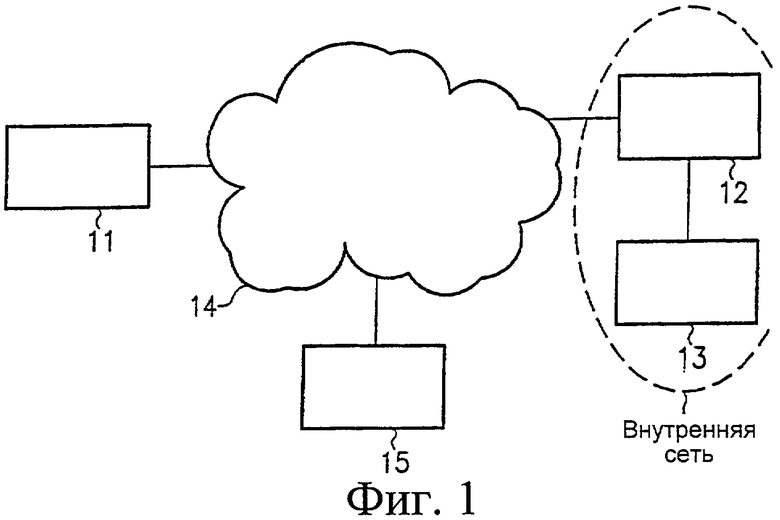

фиг.1 - систему, содержащую шлюз внутренней сети, удаленное устройство и сервер информации открытых ключей;

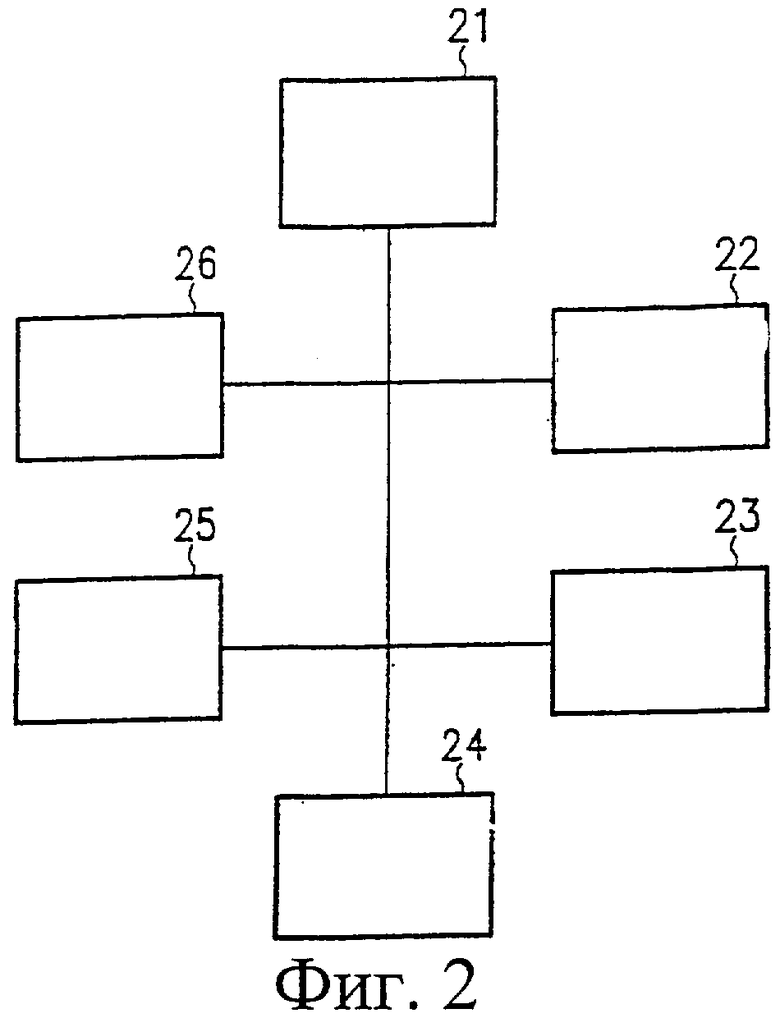

фиг.2 - функциональные блоки удаленного устройства;

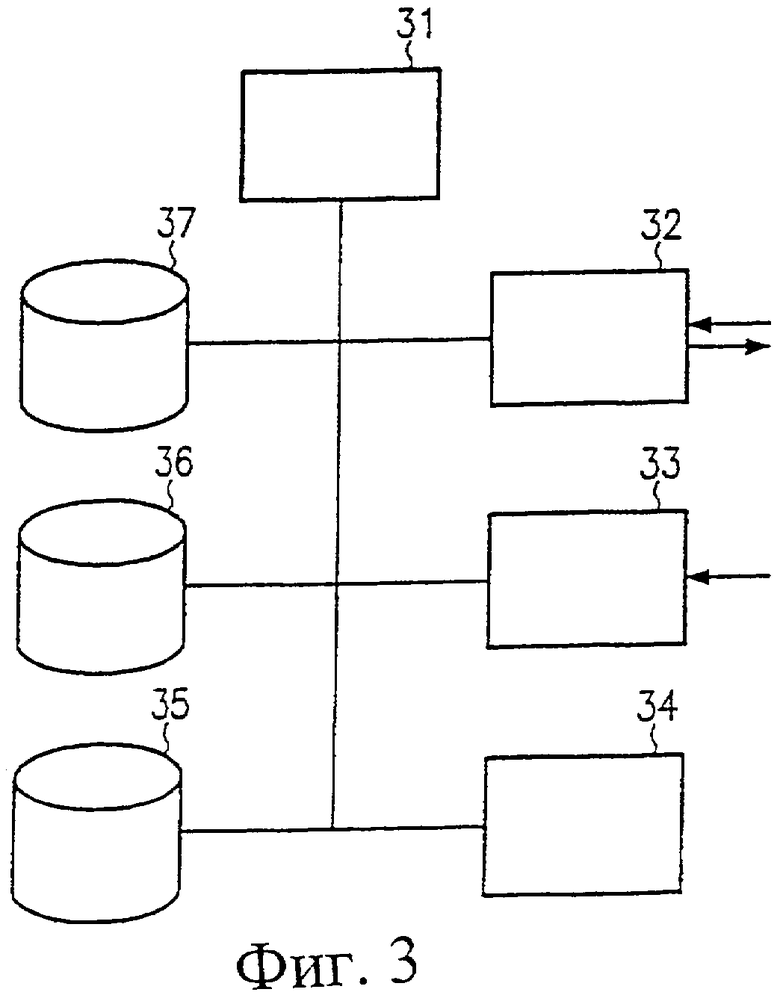

фиг.3 - функциональные блоки сервера информации открытых ключей;

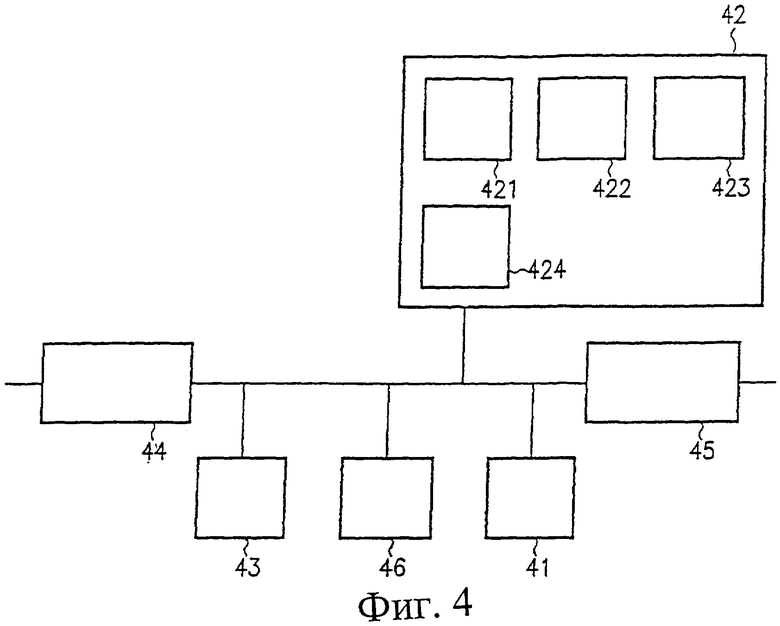

фиг.4 - функциональные блоки шлюза;

фиг.5 - таблицу, хранящую список идентификаторов открытых ключей, связанных с внутренними адресами;

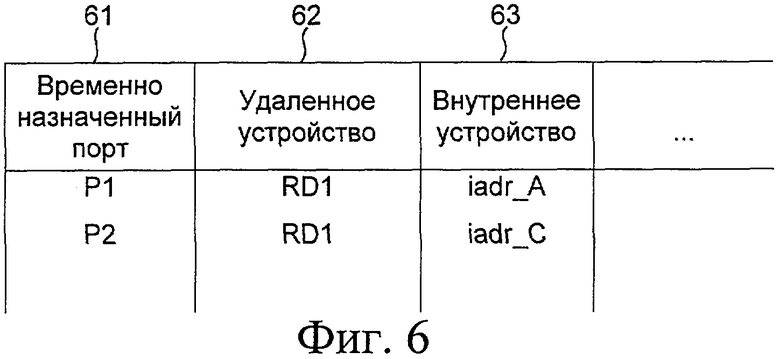

фиг.6 - таблицу, хранящую список существующих подключений, обеспечиваемых шлюзом;

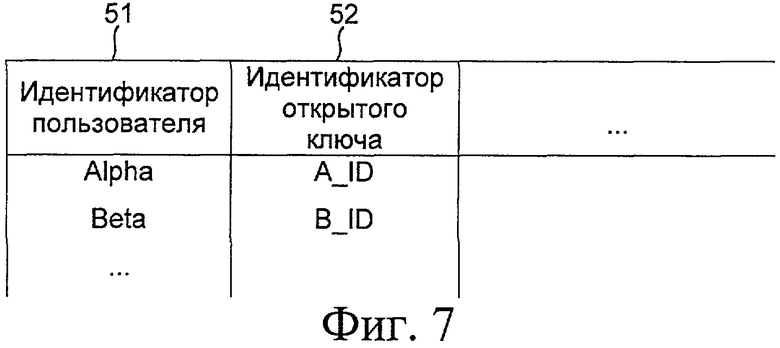

фиг.7 - таблицу, хранящую идентификаторы пользователей, связанные с идентификаторами открытых ключей;

фиг.8 - таблицу, хранящую идентификаторы шлюзов и соответствующие IP-адреса шлюзов;

фиг.9 - таблицу, хранящую идентификаторы пользователей и связанные с ними идентификаторы шлюзов для различных случаев;

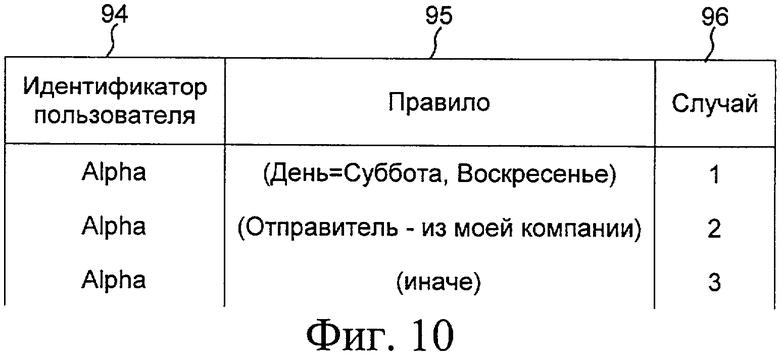

фиг.10 - таблицу, хранящую правила определения шлюза для различных случаев, указанных в таблице фиг.9;

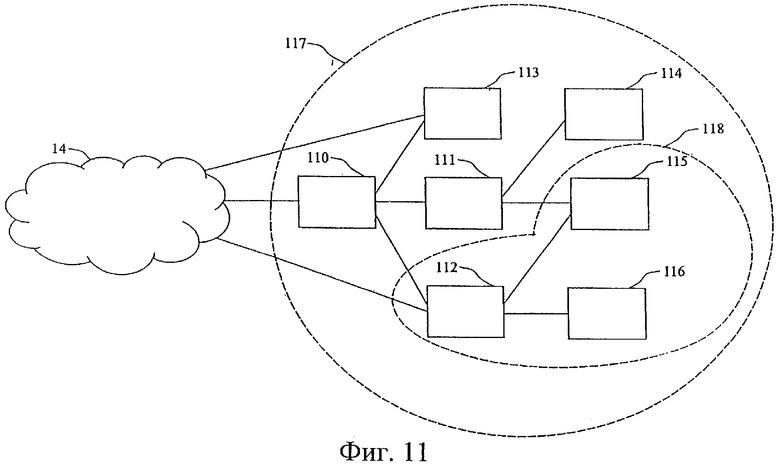

фиг.11 - пример структуры внутренних сетей с несколькими внутренними устройствами и шлюзами.

Фиг.1 иллюстрирует систему, содержащую удаленное устройство 11, шлюз 12, внутреннее устройство 13, расположенное во внутренней сети, Интернет 14 и сервер 15 открытых ключей. Удаленное устройство 11 представляет собой устройство обработки данных, например компьютер, который подключен к Интернету 14. Кроме того, внутреннее устройство 13 подключено к Интернету 14 через шлюз 12 внутренней сети.

Удаленное устройство 11 отправляет данные, которые необходимо передать во внутреннее устройство 13 через Интернет 14 и шлюз 12, используя IP-адрес шлюза 12. Передаваемые данные содержат уникальную информацию открытого ключа, такую как идентификатор открытого ключа внутреннего устройства.

Шлюз 12 хранит список идентификаторов открытых ключей и связанных с ними адресов внутренней сети для идентификации места назначения поступающих данных, которые направлены по адресу шлюза в сети общего пользования. Соответственно, шлюз 12 определяет адрес внутренний сети для внутреннего устройства 13 на основании информации открытого ключа, включенной в поступающие данные, а также хранимого списка идентификаторов открытых ключей и связанных с ними адресов внутренней сети. Следовательно, шлюз 12 извлекает релевантную информацию открытого ключа из полученных данных и обращается к хранимому списку, чтобы определить место назначения принимаемых данных. Наконец, поступающие данные пересылаются внутреннему устройству 13 шлюзом 12.

Следовательно, только шлюз нуждается в уникальном глобальном IP-адресе. Удаленное устройство или отправитель будут всегда соединяться со шлюзом, который осуществляет соединение с местом назначения.

Следует заметить, что открытый ключ может быть открытым ключом устройства или открытым ключом пользователя этого устройства. Передаваемые данные могут также содержать информацию открытого ключа, идентифицирующую удаленный терминал или его пользователя, как отправителя данных. Факультативно, передаваемая информация может быть зашифрована открытым ключом внутреннего устройства 13 и/или шлюза 12. Внутреннее устройство 13 может быть устройством обработки данных любого вида, предпочтительно персональным компьютером или информационным сервером, таким как FTP сервер.

Кроме того, хотя передача электронных данных или сообщений предпочтительно описывается в направлении от удаленного устройства к внутреннему устройству, для специалистов очевидно, что электронные данные или сообщения могут передаваться также в обратном направлении.

Кроме того, если пользователь внутреннего устройства 13 запрашивает связь с пользователем удаленного устройства 11, шлюз предоставляет маршрут соединения для соответствующей двусторонней связи между устройствами. При этом передаваемые данные соответствуют сообщениям пользователей.

Удаленное устройство 11 может хранить релевантную информацию для правильной адресации данных к шлюзу в своих средствах памяти, как показано более подробно ниже со ссылкой на фиг.7-10. Однако требуемая информация также может предоставляться сервером 15 открытых ключей. Удаленные устройства, первоначально устанавливающие канал связи, как правило, запрашивают какой-либо вид информации открытого ключа, касающейся внутреннего устройства 13, у сервера 15 открытых ключей. Например, они запрашивают открытый ключ внутреннего устройства 13 и/или соответствующий сертификат, выпущенный доверенной третьей стороной, такой как удостоверяющий орган, чтобы проверить открытый ключ внутреннего устройства 13.

Внутреннее устройство во внутренней сети может продолжать иметь и использовать глобальный IP-адрес, тогда шлюз направляет такую непосредственно адресованную информацию в соответствующее внутреннее устройство.

Ниже общая структура устройств, показанных на фиг.1, описывается со ссылкой на фиг.2-4.

Фиг.2 иллюстрирует основные компоненты удаленного устройства. Удаленное устройство обычно содержит центральный процессор 21, блок 22 интерфейса сети общего пользования, пользовательские блоки 23 ввода-вывода, средства 25 основной памяти, средства 24 вторичной памяти, а также дополнительный криптографический блок 26. Средства 25 основной памяти могут содержать оперативное запоминающее устройство, электрически стираемое программируемое постоянное запоминающее устройство и постоянное запоминающее устройство, тогда как средства вторичной памяти могут быть сформированы дисководом жесткого, магнитного или оптического диска.

Операционная система и дополнительное программное обеспечение для управления системой согласно настоящему изобретению хранятся в средствах 24, 25 памяти. Соответственно, пользователь вводит запрос на передачу данных через пользовательские блоки 23 ввода/вывода, которые обычно содержат монитор, клавиатуру и манипулятор типа мыши. Пользовательский запрос запускает удаленное устройство для передачи данных на устройство во внутренней сети через блок 22 интерфейса сети общего пользования, который соединяет удаленное устройство с сетью общего пользования.

Криптографический блок 26 выполняет любые необходимые процессы шифрования, дешифрования, подписи, верификации подписи или аутентификации. Однако криптографический блок 26 может быть реализован также программными средствами, хранящимися в одном из средств 24, 25 памяти. Кроме того, таблицы, показанные на фиг.7-10, могут храниться в средствах 24, 25 памяти. Как будет более подробно показано ниже, удаленное устройство может запрашивать необходимую информацию, такую как открытые ключи, сертификаты и/или адреса шлюза внутреннего устройства, с сервера открытых ключей.

На фиг.3 показаны компоненты сервера 15 открытых ключей, изображенного на фиг.1.

Сервер открытых ключей, показанный на фиг.3, содержит центральный процессор 31, интерфейс 32 запроса открытого ключа, подключенный к Интернету, блок 33 ввода данных шлюза, также подключенный к Интернету, блоки 34 ввода-вывода оператора и средства 37 хранения информации открытых ключей.

Предпочтительно, IP-адреса шлюзов, которые предназначены для использования в качестве соответствующих адресов получателей, хранятся в отдельных средствах 35 хранения информации шлюзов. Каждый IP-адрес шлюза связан по меньшей мере с одним открытым ключом пользователя или устройства, хранящимся в средствах 37 хранения открытых ключей. Правила определения шлюза, которые показаны на фиг.9 и 10, также могут храниться в средствах 35 хранения информации шлюзов. Отдельно хранящаяся информация IP-адреса шлюза позволяет пользователю гибко изменять или администрировать хранящуюся информацию посредством ввода данных через блок 33 ввода данных шлюза. Вследствие отдельного хранения открытый ключ остается неизменным, и таким образом, например, не требуется переиздание соответствующего сертификата.

Однако информация об IP-адресе шлюза может также быть включена в хранящуюся информацию открытого ключа в средствах 37 хранения открытых ключей или также в сертификат для открытых ключей, такой как сертификат Х.509, хранящийся в средствах 36 хранения сертификатов.

По запросу сервер открытых ключей предоставляет IP-адрес шлюза и, факультативно, также необходимую информацию открытого ключа, которая должна быть передана для идентификации места назначения передаваемых данных. Запросы, такие как общий запрос на открытый ключ или сертификат, принимаются через интерфейс 32 запроса открытого ключа. Запрашиваемая информация идентифицируется и передается запрашивающей стороне в ответ на принятый запрос. В ответ на общий запрос IP-адрес шлюза передается вместе с запрашиваемой информацией или отдельно. Кроме того, IP-адрес шлюза может передаваться также после приема явного запроса на эту информации.

Согласно одной конкретной форме осуществления данного изобретения сервер открытых ключей хранит и/или обслуживает множество IP-адресов шлюзов по меньшей мере для одного места назначения и может выбирать IP-адрес сети общего пользования для определенного шлюза из списка адресов шлюзов в соответствии с заранее заданными правилами определения шлюза. Этот выбор адресов сети общего пользования может быть основан на открытом ключе, который идентифицируется или предоставляется серверу открытых ключей. Этот выбор IP-адресов сети общего пользования может, однако, быть основан также на аутентичности данных, предназначенных для передачи в место назначения, которые также могут быть представлены серверу открытых ключей в связи с запросом открытого ключа.

Соответственно, выбор запрашиваемого IP-адреса шлюза в сети общего пользования может зависеть от принятых данных в соединении с запросом IP-адреса сети общего пользования, например, удаленным устройством. Эти представленные данные могут быть исключительно теми данными, которые предназначены для места назначения, и/или другими данными, переданными для целей этого запроса IP-адреса. Кроме того, сервер открытых ключей может выбирать IP-адрес сети общего пользования на основании верификации целостности принятых данных в связи с этим запросом IP-адреса. Кроме того, выбор может быть основан на аутентичности по меньшей мере одного из следующего: удаленного устройства, запрашивающего адрес, или целевого места назначения, или внутреннего устройства, или открытого ключа, идентифицируемого или предоставляемого серверу открытых ключей. На основании правил, учитывающих по меньшей мере один из вышеупомянутых критериев выбора, сервер открытых ключей может тогда выбрать IP-адрес сети общего пользования из множества адресов шлюзов для целевого места назначения. Аутентичность и/или целостность в вышеупомянутых критериях выбора могут определяться сервером открытых ключей. Однако также возможно, чтобы сервер открытых ключей должен был проверять аутентичность и/или целостность, когда это необходимо для критериев выбора.

Фиг.4 показывает основные компоненты шлюза согласно изобретению.

Шлюз содержит порт (или блок) 44 интерфейса сети общего пользования для подключения шлюза к Интернету и порт (или блок) 45 внутреннего интерфейса, подключающий шлюз к внутренней сети. Кроме того, блок управления 41 управляет передачей поступающих и/или исходящих данных между удаленным устройством сети общего пользования и внутренним устройством во внутренней сети. Средства 42 памяти хранят список 421 идентификаторов открытых ключей и, соответственно, связанные с ними адреса внутренней сети для внутренних устройств.

Блок 41 управления идентифицирует место назначения поступающих данных, которые направляются по сетевому адресу шлюза в сети общего пользования, обращаясь к хранящемуся списку 421 на основании информации открытого ключа, включенной в поступающие данные. Так определяется сетевой адрес места назначения во внутренней сети.

Кроме того, шлюз, показанный на фиг.4, содержит блок 43 шифрования/дешифрования и блок 46 аутентификации. Блок 43 шифрования/дешифрования позволяет шлюзу расшифровывать принимаемые поступающие данные полностью или частично и соответственно шифровать исходящие данные. Блок 46 аутентификации дает возможность шлюзу подтверждать подлинность переданных данных, открытых ключей и/или сертификатов и предоставлять данные аутентичности шлюза, показывающие аутентичность данных, открытых ключей и/или сертификатов шлюза. Средства 42 памяти (не показано) могут дополнительно хранить открытые ключи третьих сторон, таких как удаленные устройства.

Данные могут передаваться через сеть общего пользования в одном из следующих режимов: шифрованными с помощью открытых ключей шлюза и внутреннего устройства, шифрованными с помощью открытого ключа шлюза или внутреннего устройства или же нешифрованными. Если это целесообразно, то информация открытого ключа, идентифицирующая место назначения передаваемых данных, может быть зашифрована открытым ключом шлюза, чтобы скрыть даже личность получателя сообщения в сети общего пользования. Данные, передаваемые в шлюз, содержат, например, информацию или идентификатор открытого ключа, управляющие данные, необходимые для передачи в сети общего пользования, и данные сообщения, которые предназначены для посылки пользователю или устройству.

Средства 42 памяти хранят также список 422 соединений, правила 423 управления доступом и пользовательский регистр 424. Существующее или вновь установленное соединение между удаленным устройством и внутренним устройством хранится в списке 422 соединений, который ниже будет описан более подробно со ссылкой на фиг.6.

Пользовательский регистр 424 содержит список пользователей, в данное время соединенных с внутренней сетью, или пользователей, которые сами зарегистрировались или отменили свою регистрацию в шлюзе. Следовательно, пользователь может регистрироваться шлюзом при прибытии в свой офис утром и отменять регистрацию при уходе на обед.

Список идентификаторов открытых ключей и соответствующих адресов внутренней сети может содержать альтернативный внутренний адрес для пересылки переданных данных пользователю, который используется в случае, если он в данное время не зарегистрирован внутренней сетью. Альтернативным внутренним адресом может быть, например, внутренний адрес его коллеги или ящика голосовой почты.

Правила 423 управления доступом, хранящиеся в средствах 42 памяти шлюза, включают правила, касающиеся того, какой тип соединений может быть установлен или же запрещен, например, в зависимости от типа соединения, передающей или принимающей стороны. Согласно одному правилу, FTP сервер может, например, принимать данные, которые должны храниться на FTP сервере, от любого удаленного пользователя. Дополнительно шлюз может, например, устанавливать соединения только для заранее заданных пользователей, заранее заданных мест назначения или только после аутентификации удаленных устройств. Кроме того, правила могут определять, должны ли данные передаваться в зашифрованном или незашифрованном режиме во внутренней сети, на их пути к определенному месту назначения или внутри сети общего пользования.

Так как шлюз не только знает место назначения данных, но также может проверить тип соединения, которое должно быть установлено или использовано, и идентичность отправителя, для управления установлением и обеспечением соединений могут быть определены гибкие правила управления доступом. В частности, можно избежать того, чтобы удаленное устройство получало неограниченный доступ к внутренней сети или доступ к какой-либо внутренней информации.

Кроме того, шлюз может быть выполнен с возможностью взаимодействия с другим шлюзом, выполненным согласно настоящему изобретению. Например, если удаленное устройство размещается в другой внутренней сети, содержащей такой шлюз, шлюз внутреннего устройства может запросить информацию открытого ключа, включая IP-адрес шлюза удаленного устройства, с сервера 15 открытых ключей.

Ниже структура и назначение данных, хранящихся в устройствах, показанных на фиг.1, описываются со ссылкой на фиг.5-10.

На фиг.5 показан пример списка идентификаторов 52 открытых ключей и связанных с ними внутренних адресов 53, которые хранятся в шлюзе. Столбец 51, идентифицирующий соответствующего пользователя, хранится дополнительно вместе с относящейся к нему информацией. Соответственно, пользователь Alpha соединяется с внутренней сетью шлюза и к нему можно адресоваться с помощью адреса iadr_A внутренней сети. Кроме того, открытый ключ пользователя Alpha может быть идентифицирован посредством уникального идентификатора A_D открытого ключа. Необходимо заметить, что, например, пользователь Gamma может соответствовать аппаратному блоку, такому как FTP сервер, имеющему свой собственный открытый ключ и подключенному к внутренней сети. Кроме того, один пользователь может иметь больше, чем один внутренний адрес, назначенный во внутренней сети. В зависимости от типа подлежащих передаче данных, который соответствует типу соединения, различные адреса могут относиться, например, к компьютеру пользователя, телефону (на основе Интернет-протокола), факсу или FTP серверу.

Список существующих соединений шлюза, как показано на фиг.6, хранит идентификатор 62 удаленного устройства, внутренний адрес 63 внутреннего устройства, а также, например, временно назначенный порт 61 соединения из множества внутренних портов шлюза. Кроме того, в этой таблице может храниться дополнительная информация о соединении, такая как время последнего принятого или переданного пакета данных или тип соединения.

Таблицы, показанные на фиг.7-10, могут храниться в удаленном устройстве 11 и/или на сервере 15 открытых ключей, показанном на фиг.1.

Список идентификаторов 71 пользователей и связанных с ними идентификаторов 72 открытых ключей, как показано на фиг.7, может дополнительно храниться в шлюзе 12, показанном на фиг.1. В этом списке пользователь Alpha идентифицирован, как имеющий открытый ключ с идентификатором AJD.

Кроме того, как показано на фиг.8, информация шлюза содержит идентификатор 81 шлюза, IP-адрес 82 шлюза и факультативное поле 83 данных для открытого ключа шлюза.

Далее, в таблице, показанной на фиг.9, хранятся идентификатор 91 пользователя и идентификатор 93 шлюза. Этим полям данных могут быть поставлены в соответствие идентификатор 51 пользователя (фиг.7) и идентификатор 81 шлюза (фиг.8). Помимо обеспечения связи между идентификаторами пользователей и идентификаторами шлюзов, в примере, показанном на фиг.9, в таблице хранятся различные идентификаторы шлюзов, связанные с одним пользователем. Пользователь Alpha в зависимости от значения идентификатора случая 92 ассоциируется с одним из идентификаторов шлюза G1-G3.

Как показано на фиг.10, соответствующий список, определяющий различные случаи, хранит идентификатор 96 случая, связанный с идентификатором 94 пользователя или определенный независимо от идентификатора пользователя по умолчанию. Правило 95 определения указывает, как определить, имеет ли место один из случаев. В этом примере считается, что сервер 15 открытых ключей или клиент 11 проверяет случаи в порядке их значений.

Следовательно, по субботам и воскресеньям сервер открытых ключей, принимающий запрос на информацию открытого ключа для пользователя Alpha, предоставляет IP-адрес шлюза IP_adr_G1 в качестве адреса места назначения для данных, которые должны быть переданы пользователю Alpha. Согласно первой строке Правила 95 определения для пользователя Alpha случай номер один идентифицируется как релевантный случай. Следовательно, для случая номер один и пользователя Alpha идентификатор шлюза G1 идентифицируется в столбце 93 на фиг.9. Наконец, соответствующий IP-адрес шлюза извлекается из таблицы, показанной на фиг.8.

Соответственно, вторая строка в таблице, показанной на фиг.10, определяет, что, если отправитель является членом компании пользователя Alpha, то должен использоваться IP-адрес шлюза G2. Третья строка на фиг.10 представляет заданный по умолчанию случай для пользователя Alpha, указывающий на использование шлюза G3 во всех других ситуациях, не охваченных ранее.

Как очевидно из вышесказанного, система согласно настоящему изобретению может быть сформирована любой комбинацией блоков 11, 12 и 15, показанных на фиг.1. Следовательно, может существовать несколько шлюзов, и, например, удаленное устройство может размещаться во внутренней сети второго шлюза. Однако система предпочтительно содержит единственный сервер или сеть сервера открытых ключей, чтобы предоставлять информацию открытых ключей и IP-адреса шлюзов мест назначения только из одного источника.

Внутренняя сеть может быть разделена на две части: экстранет и интранет. Экстранет имеет назначенные глобальные IP-адреса и связан с сетью общего пользования. Интранет работает с внутренними IP-адресами, при этом шлюз размещен между экстранетом и интранетом. Этот случай иллюстрируется примером на фиг.11, где внутренние устройства 114-116 соответствуют интранету, тогда как внутреннее устройство 113 соответствует экстранету, так как оно имеет как IP-адрес сети общего пользования, так и внутренний IP-адрес, как показано соединениями с сетью 14 общего пользования и шлюзом 110.

Как показано далее на фиг.11, внутренняя сеть может содержать более одного шлюза. По меньшей мере один шлюз 110 внутренней сети имеет IP-адрес сети общего пользования. Однако какой-либо шлюз может иметь только внутренний адрес (шлюз 111), а также может иметь как IP-адрес сети общего пользования, так и внутренний (шлюз 112).

Из фиг.11 очевидно, что передача данных на назначенное внутреннее устройство может включать использование более одного шлюза. Например, шлюз 110 может пересылать свои поступающие данные, предназначенные для внутреннего устройства 115, на второй шлюз 111. В этом случае шлюз 111 может рассматриваться как внутреннее устройство для шлюза 110. Следовательно, все вышеприведенные соображения относительно пересылки поступающих данных шлюзом на внутреннее устройство также применимы, когда шлюз пересылает поступающие данные другому шлюзу. Различные шлюзы вдоль маршрута передачи данных на конечное внутреннее устройство внутренней сети могут быть частью одной внутренней сети или могут являться частями нескольких сетей. В последнем случае внутренняя сеть может быть частью другой внутренней сети, с соединением или без соединения с сетью общего пользования 14, как показано на фиг.11 двумя возможными внутренними сетями 117 и 118.

Хотя изобретение было описано в связи с поступающими данными и пересылкой соответствующих исходящих данных шлюзом, для специалистов очевидно, что описанное выше изобретение не ограничено только пересылкой принимаемых данных в одно место назначения. Напротив, также возможно, чтобы различные части принимаемых поступающих данных пересылались в различные места назначения. Это может включать пересылку взаимоисключающих частей, перекрывающихся частей или же одинаковых частей принимаемых поступающих данных в различные места назначения. Получателями могут быть внутренние устройства и/или шлюзы, как было описано выше.

Когда шлюз пересылает только части принимаемых поступающих данных, эти части могут шифроваться или расшифровываться по отдельности и независимо для соответствующих получателей тем же самым способом, как описано выше для общего случая пересылки исходящих данных.

Кроме того, поступающие данные или их части могут изменяться и модифицироваться шлюзом перед их пересылкой. Это может включать удаление идентификатора открытого ключа, связанного с поступающими данными или их частями, и/или удаление данных, связанных с проверкой аутентичности данных, которые необходимо переслать. Тем же самым способом дополнительный идентификатор открытого ключа может быть связан с поступающими данными или их частями либо включен в них. Аналогично, данные, касающиеся проверки аутентичности, вместе с данными, которые необходимо переслать, могут быть связаны или включены перед их пересылкой. Такие модификации данных могут быть выполнены, когда данные передаются через несколько шлюзов, где каждый шлюз удаляет и/или добавляет, например, идентификатор открытого ключа предыдущего, следующего или свой собственный идентификатор открытого ключа.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА, УСТРОЙСТВО И СПОСОБ, ПРЕДНАЗНАЧЕННЫЕ ДЛЯ АУТЕНТИФИКАЦИИ НА ОСНОВЕ SIM И ДЛЯ ШИФРОВАНИЯ ПРИ ДОСТУПЕ К БЕСПРОВОДНОЙ ЛОКАЛЬНОЙ СЕТИ | 2002 |

|

RU2292648C2 |

| УСТРОЙСТВО СВЯЗИ ДЛЯ ОБЕСПЕЧЕНИЯ МУЛЬТИМЕДИА В СЕТИ ГРУППОВОЙ СВЯЗИ | 2003 |

|

RU2335854C2 |

| СПОСОБ И СИСТЕМЫ ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОГО РАСПРЕДЕЛЕНИЯ ДАННЫХ ЧЕРЕЗ СЕТИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 2003 |

|

RU2300845C2 |

| СПОСОБ, СИСТЕМА И УСТРОЙСТВО ДЛЯ КОНТРОЛЯ И УПРАВЛЕНИЯ ПЕРЕДАЧЕЙ ДАННЫХ В СЕТЯХ СВЯЗИ | 2003 |

|

RU2313185C2 |

| МУЛЬТИТУННЕЛЬНЫЙ АДАПТЕР ВИРТУАЛЬНОЙ КОМПЬЮТЕРНОЙ СЕТИ | 2015 |

|

RU2675147C1 |

| СИСТЕМА (ВАРИАНТЫ) И СПОСОБ СОЗДАНИЯ ДОСТУПА МОБИЛЬНОМУ УСТРОЙСТВУ К СЕТИ ПАКЕТНОЙ ПЕРЕДАЧИ ДАННЫХ | 2010 |

|

RU2506722C2 |

| СПОСОБ ДЛЯ ОСУЩЕСТВЛЕНИЯ ДОСТУПА К ЛОКАЛЬНОЙ СЕТИ И СООТВЕТСТВУЮЩЕЕ УСТРОЙСТВО | 2015 |

|

RU2693326C1 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ ЗАЩИТЫ СЕТЕВЫХ УСТРОЙСТВ ПОСРЕДСТВОМ МЕЖСЕТЕВОГО ЭКРАНА | 2016 |

|

RU2714367C1 |

| ЧАСТНЫЕ ПСЕВДОНИМЫ КОНЕЧНЫХ ТОЧЕК ДЛЯ ИЗОЛИРОВАННЫХ ВИРТУАЛЬНЫХ СЕТЕЙ | 2015 |

|

RU2669525C1 |

| СИСТЕМА ДЛЯ МАРШРУТИЗАЦИИ ТРАФИКА АБОНЕНТА СЕТИ СОТОВОЙ СВЯЗИ, СООТВЕТСТВУЮЩИЕ УСТРОЙСТВО, СПОСОБ И МАШИНОЧИТАЕМЫЙ НОСИТЕЛЬ ДАННЫХ | 2024 |

|

RU2838158C1 |

Шлюз для соединения сети общего пользования с внутренней сетью содержит блок управления для управления передачей данных между удаленным устройством в сети общего пользования и внутренним устройством во внутренней сети и блок памяти, хранящий список идентификаторов открытых ключей и соответствующие им адреса внутренней сети для внутренних устройств. Блок управления выполнен с возможностью идентификации места назначения поступающих данных, которые направлены по адресу шлюза в сети общего пользования, путем определения адреса внутренней сети для внутреннего устройства на основе информации открытого ключа, включенной в поступающие данные, и списка идентификаторов открытых ключей и соответствующих адресов внутренней сети. Технический результат заключается в уменьшении числа IP-адресов и обеспечении безопасности соединения. 3 н. и 18 з.п. ф-лы, 11 ил.

блок управления для управления передачей поступающих и/или исходящих данных между удаленным устройством в сети общего пользования и по меньшей мере одним внутренним устройством во внутренней сети; порт общего пользования, подключенный к сети общего пользования; внутренний порт, подключенный к внутренней сети, и блок памяти, хранящий список идентификаторов открытых ключей и соответствующие им адреса внутренней сети для внутренних устройств; при этом блок управления выполнен с возможностью идентификации места назначения поступающих данных, которые направлены по адресу шлюза в сети общего пользования, путем определения адреса внутренней сети для внутреннего устройства на основе информации открытого ключа, включенной в поступающие данные, и списка идентификаторов открытых ключей и соответствующих адресов внутренней сети.

выбор указанных адресов сети общего пользования на основании открытого ключа, который идентифицируется или предоставляется серверу информации открытых ключей;

выбор указанных адресов сети общего пользования на основании аутентичности указанных данных;

выбор указанных адресов сети общего пользования на основании проверенной целостности указанных данных;

выбор указанных адресов сети общего пользования на основании аутентичности удаленного устройства, запрашивающего указанный выбор адреса шлюза в сети общего пользования;

выбор указанных адресов сети общего пользования на основании аутентичности указанного места назначения / внутреннего устройства и/или аутентичности открытого ключа, который идентифицируется или предоставляется серверу информации открытых ключей указанного места назначения / внутреннего устройства.

| US 6055236 А, 25.04.2000 | |||

| СПОСОБ И УСТРОЙСТВО ДЛЯ СВЯЗИ БЕСПРОВОДНОЙ ЛОКАЛЬНОЙ СЕТИ С ПРОВОДНОЙ ЛОКАЛЬНОЙ СЕТЬЮ | 1995 |

|

RU2121762C1 |

| Устройство для защиты от перенапряжений | 1982 |

|

SU1035702A1 |

| US 6101182, 08.08.2000. | |||

Авторы

Даты

2006-12-20—Публикация

2003-08-22—Подача