Область техники, к которой относится изобретение

Настоящее изобретение относится к шифрованию данных, особенно к передаче зашифрованных данных через общедоступные сети.

Уровень техники

Когда мы хотим гарантировать, что только адресаты с санкционированным доступом смогут воспользоваться данными, передаваемыми через открытые (общедоступные) сети (кабельные, спутниковые, на основе радиоволн или Интернет), наиболее эффективным подходом является шифрование данных и обеспечение того, что только адресаты с санкционированным доступом располагают средствами дешифрования этих данных.

Несмотря на наличие соответствующих алгоритмов, приходится признать, что существует возможность того, что постороннее лицо, располагающее значительными вычислительными мощностями, дешифрует подобные данные.

Вот почему современные системы обладают встроенным в них механизмом изменения ключа шифрования, что часто обескураживает потенциальных инициаторов атак. Действительно, в подобной ситуации каждая атака действует только в отношении небольшой части данных и после проведения дешифрования открывает доступ только к данным, переданным в течение нескольких секунд.

Описанный метод используется в платном телевидении; ключ, называемый в этом случае "управляющим словом", действует в течение нескольких секунд. Передаваемые таким образом данные называют "данными для немедленного потребления"; соответствующий ключ пересылается параллельно с данными.

Развитие запоминающих устройств и возможностей просмотра (или эксплуатации) подобных данных в любой момент несколько изменили ситуацию в данной области.

Теперь стало возможным с целью более полного удовлетворения клиентов посылать зашифрованные данные через сеть распространения, охватывающую большое количество пользователей, причем эти данные могут храниться в запоминающем устройстве пользовательского модуля. Данные сопровождаются файлом, содержащим ключи шифрования ("файлом ключей"), причем сам файл ключей также шифруется в соответствии с алгоритмом, ключи для которого хранятся в модуле безопасности пользователя.

Модуль безопасности обычно имеет форму интеллектуальной карты, в памяти которой записаны ее собственные ключи для дешифрования данных.

В дальнейшем описании данные, которые определяют продукт, получаемый посредством условного доступа, будут именоваться "информационным продуктом". Под "информационным продуктом" можно понимать фильм, телепередачу, игру, программное обеспечение.

Рассмотрим то обстоятельство, что значительное количество пользовательских модулей хранят в своих запоминающих устройствах один и тот же "информационный продукт" и соответствующий файл с ключами. Если пользователь решит приобрести данный продукт, модуль безопасности получит необходимые инструкции дешифровать ключи и передать в удобное время эти ключи для дешифрования "информационного продукта".

Стороннее лицо с дурными намерениями может в этом случае атаковать файл ключей, зашифрованный особым ключом, в тот момент, когда происходит дешифрование "информационного продукта" с помощью большого количества ключей. При этом объем файла ключей является малым по сравнению с объемом "информационного продукта". Например, объем фильма в зашифрованном виде составляет около 1 Гбайт; в дешифрованном и в распакованном виде тот же фильм может иметь объем порядка 10 Гбайт.

Если третьему лицу удается дешифровать файл ключей, эта информация может легко циркулировать в Интернет, позволяя, например, другим лицам дешифровать "информационный продукт" с помощью модифицированного декодера. В этой связи следует отметить, что декодер принимает поток данных, формат которых является собственностью вещателя. Это означает, что на данной стадии очень трудно выделить различные пакеты информации для того, чтобы получить "информационный продукт" в зашифрованном виде. Вот почему атака производится на запоминающее устройство или на жесткий диск, который из соображений экономии обычно относится к стандартному типу (например, к типу IDE). Этот диск затем переносится в персональный компьютер для того, чтобы принять по другим каналам файл ключей.

В патентном документе FR 2732537 описан один из подходов, позволяющих решить аналогичную задачу хранения продукта на жестком диске с последующим его просмотром. Проблема, решение которой описано в данном документе, заключается в установлении ограниченного срока действительности ключей, передаваемых вместе с данными. При этом предложенное здесь решение состоит в дешифровании файла ключей и в повторном шифровании ключей посредством локального ключа для того, чтобы позволить использовать данные в любое время. Сами данные сохраняются в том же виде, в котором они поступили в декодер. Вариант, предложенный в патентном документе ЕР 0912052, отличается от описанного тем, что локальный ключ повторного шифрования записан на интеллектуальной карте.

Ни одно из упомянутых решений не позволяет решить проблему низкой степени защищенности данных в то время, когда они хранятся на легкодоступном носителе.

Раскрытие изобретения

Задача, на решение которой направлено настоящее изобретение, состоит в том, чтобы предотвратить дешифрование файла ключей или данных, т.е. лишить многих недобросовестных лиц возможности незаконно воспользоваться "информационным продуктом".

Поставленная задача решена созданием способа хранения данных, выделенных из потока зашифрованных данных, посылаемых на декодер, подключенный к модулю безопасности и к запоминающему устройству. Способ по изобретению предусматривает повторное защищенное шифрование зашифрованных данных до того, как они будут посланы в запоминающее устройство, с использованием, по меньшей мере, одного уникального ключа.

Благодаря этому данные, хранящиеся в каждом запоминающем устройстве, являются специфичными для конкретного декодера, так что дешифрование какого-либо файла ключей уже не позволяет дешифровать "информационный продукт".

Поток данных, поступающий в декодер, сначала подвергается интерпретации для того, чтобы выделить из него части, которые составляют "информационный продукт". Затем эти части шифруют ключом, который содержится в декодере. Поскольку декодер не считается недоступным, вместо этого ключа может быть использован ключ, содержащийся в модуле безопасности, или ключ, образующийся в результате комбинирования этого ключа с ключом, содержащимся в декодере.

Краткое описание чертежей

Настоящее изобретение станет более понятным при рассмотрении прилагаемых чертежей, где:

фиг.1 иллюстрирует различные компоненты и каналы, используемые при осуществлении способа по настоящему изобретению;

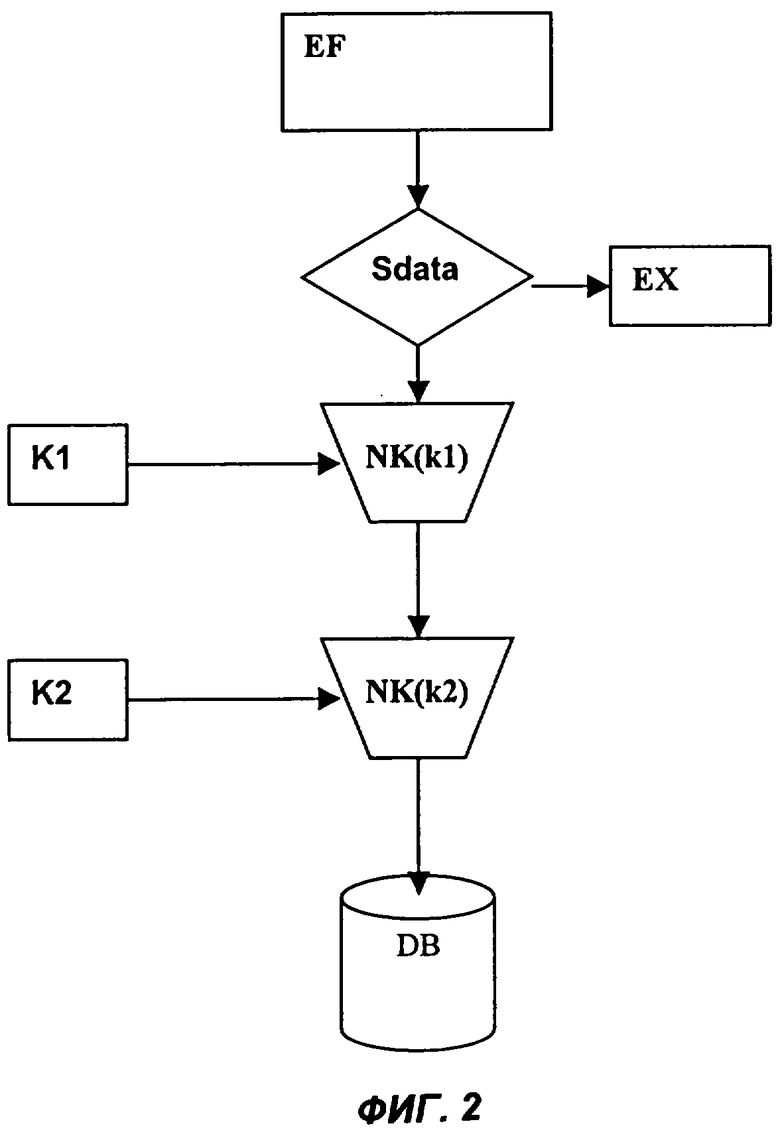

фиг.2 представляет собой блок-схему операций, выполняемых согласно изобретению.

Осуществление изобретения

На фиг.1 показан входной поток EF данных, поступающих в декодер STB для обработки. Данные, подлежащие хранению, выделяются в соответствии с форматом данных, предназначенных для запоминания, и сначала посылаются в модуль шифрования. Этот модуль использует ключ К1, поставляемый модулем SM безопасности, который обычно представляет собой интеллектуальную карту, подключенную к декодеру. Эта карта рассматривается как недоступная для третьих лиц, причем данные, которыми обмениваются карта и декодер STB, шифруются ключом, уникальным для этих двух компонентов. В связи с этим невозможно прочитать информацию, которой обмениваются указанные компоненты, например, для того, чтобы подать их в модифицированный декодер. После того как данные зашифрованы, они передаются по каналу FF в запоминающее устройство DB.

Ключ К1, поставляемый модулем SM безопасности, может быть скомбинирован со вторым ключом К2, уникальным для декодера. Благодаря этому даже захват модуля SM безопасности вместе с данными, хранящимися в запоминающем устройстве DB, не позволит дешифровать эти данные.

Оба названных ключа являются уникальными в том смысле, что каждый декодер или блок безопасности использует свой ключ, отличный от других ключей. В зависимости от выбранного режима генерирования ключа данный ключ генерируется случайным образом во время фазы инициализации или посылается центром управления соответствующей системы.

На фиг.2 описанный процесс представлен в форме соответствующей блок-схемы. Входной поток EF данных сначала проходит через первый фильтр Sdata. Этот фильтр выделяет данные, предназначенные для хранения, тогда как данные, служащие другим целям, направляются на соответствующую обработку по каналу EX.

После этого выполняется первая стадия NK(К1) шифрования с использованием первого ключа К1, поступающего из модуля SM безопасности. Затем данные поступают на вторую стадию NK(К2), где используется второй ключ К2, поступающий из декодера STB. Ключи, поставляемые декодером STB и модулем SM безопасности, могут использоваться в любом порядке.

В соответствии с одним вариантом осуществления изобретения модуль шифрования находится в интерфейсе между декодером и запоминающим устройством. В этом случае шифрование производится на низком логическом уровне и таким способом, который не зависит от центральной управляющей программы, используемой в декодере.

В соответствии с другим вариантом модуль SM безопасности содержит средства шифрования, обладающие достаточной мощностью для того, чтобы принимать поток данных, подлежащих шифрованию, и возвращать эти данные в зашифрованном виде. В этом варианте только модуль SM безопасности содержит и использует ключ шифрования.

Как было упомянуто, шифрование данных сначала может быть выполнено на основе первого ключа К1, поставляемого модулем SM безопасности, а затем на основе второго ключа К2, поставляемого декодером STB. При этом, если это позволяют возможности запоминающего устройства DB, оно также может содержать ключ К3, позволяющий осуществлять шифрование данных.

Соответственно, для того чтобы дешифрование стало возможным, необходимо объединить эти три компонента. Данное требование должно быть понятным, поскольку все названные компоненты способны хранить свой собственный ключ, который используется на очередном этапе шифрования данных.

В большинстве случаев использование данных, сохраняемых описанным выше способом, требует приобретения соответствующего права. Это право приобретается у центра управления, причем данное приобретение может быть совершено как до, так и после загрузки "информационного продукта". Данное право содержит дескриптор продукта и ключ дешифрования для дешифрования управляющих слов.

В соответствии с данным вариантом, по меньшей мере, одна стадия шифрования должна выполняться с использованием ключа, содержащегося в модуле SM безопасности, в котором также записываются права на использование данных. При выполнении операции декодирования данных, хранящихся в запоминающем устройстве, ключ К1 подается в модуль дешифрования, если верификация права на использование дала положительный результат. Благодаря этому данные, хранящиеся в запоминающем устройстве DB, смогут принять свою исходную зашифрованную форму, в которой они были посланы, только если пользователь имеет право на их использование.

В этом варианте осуществления изобретения данные, поступающие в запоминающее устройство DB, снабжаются дескриптором, записанным открытым текстом и описывающим права, необходимые для использования данных. Перед тем как провести дешифрование с помощью ключа К1, модуль SM безопасности производит верификацию этой информации относительно информации, записанной в своей защищенной памяти.

Изобретение относится к области шифрования данных и может быть использовано в передаче зашифрованных данных через общедоступные сети. Технический результат - предотвращение опасности дешифрования файла ключей для "информационного продукта", хранящегося в запоминающем устройстве (DB) декодера (STB), снабженного модулем безопасности (SM), достигается тем, что в способе по изобретению предусматривается выделение из потока зашифрованных данных тех данных, которые подлежат посылке в запоминающее устройство (DB), и повторное шифрование этих данных до их отсылки в запоминающее устройство с использованием, по меньшей мере, одного уникального ключа (К1, К2). 6 з.п.ф-лы, 2 ил.

| Кабельный наконечник | 1931 |

|

SU22777A1 |

| ДЕШИФРИРОВАНИЕ ПОВТОРНО ПЕРЕДАННЫХ ДАННЫХ В СИСТЕМЕ СВЯЗИ С ШИФРОВАНИЕМ | 1997 |

|

RU2146421C1 |

| US 5991402 A, 23.11.1999 | |||

| Устройство для отбора проб многофазной жидкости | 1971 |

|

SU912052A3 |

| ПЕРЕДАЧА ЛИЦЕНЗИИ НА ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ ДЛЯ ЭЛЕМЕНТА АППАРАТНОГО ОБЕСПЕЧЕНИЯ | 1995 |

|

RU2147790C1 |

| УСТРОЙСТВО И СПОСОБ ДЛЯ ФОРМИРОВАНИЯ АУДИО-, ВИДЕО- И ИНТЕРАКТИВНОЙ КОМПОНЕНТ ИНТЕРАКТИВНОГО ТЕЛЕВИЗИОННОГО СИГНАЛА | 1995 |

|

RU2141174C1 |

| ПОЛЬЗОВАТЕЛЬСКИЙ ИНТЕРФЕЙС ДЛЯ СИСТЕМЫ ЦИФРОВОГО ТЕЛЕВИДЕНИЯ | 1995 |

|

RU2146855C1 |

Авторы

Даты

2007-02-20—Публикация

2002-01-15—Подача