Область техники

Настоящее изобретение относится к области приемных устройств/декодеров услуг с условным доступом, более конкретно - к приемным устройствам, имеющим запоминающие устройства, например, жесткие диски.

Уровень техники

Развитие технологий в области повышения емкости и скорости магнитных дисков (в частности, жестких дисков) сделало возможным сохранение видеосодержания, передаваемого по вещательным каналам, и обеспечение доступности его пользователю (абоненту) после отключения от вещательного канала.

Такие приемные устройства, в частности, известных марок ReplayTV® или Tivo®, позволяют хранить несколько десятков часов содержания передаваемого цифрового потока. Эти приемные устройства не всегда встраиваются непосредственно в приемные устройства/декодеры услуг с условным доступом; при этом содержание хранится на диске без какой-либо специальной защиты, что препятствует взиманию лицензионных платежей за авторские права на данное содержание в случае копирования диска для целей коммерческого распространения.

Напротив, в системе цифрового платного телевидения цифровой поток передается на приемные устройства в зашифрованном виде, что позволяет контролировать его использование и устанавливать условия такого использования. Указанное шифрование выполняется с применением контрольных слов, которые постоянно сменяются через определенные интервалы времени (как правило, от 5 до 30 секунд) с целью предотвращения попыток несанкционированного извлечения контрольных слов.

Поскольку абонентское устройство должно выполнять дешифрование потока, зашифрованного этими контрольными словами, последние посылаются указанному абонентскому устройству отдельно от потока посредством контрольных сообщений (control messages, ECM), в свою очередь зашифрованных с применением собственного ключа системы передачи информации от передающего центра (operating system, CAS), специфичного для этой системы, модулю защиты абонентского устройства.

Фактически, операции защиты выполняются в модуле защиты (security unit, SC), который, как правило, представляет собой смарт-карту, которая считается защищенной. Этот модуль может быть как сменным, так и интегрированным в приемное устройство.

В процессе дешифрования контрольного сообщения (ЕСМ) в модуле защиты (SC) выполняется проверка наличия полномочий на доступ к данному потоку. Эти полномочия предоставляются сообщениями авторизации (authorisation messages, EMM), посредством которых осуществляется загрузка этих полномочий в модуль защиты (SC). Возможны и другие способы, например, передача ключей дешифрования.

Далее термин "событие" будет означать видеосодержание, аудиосодержание (например, в формате МР3) или данные (например, игра или программа), зашифрованное (зашифрованные) посредством известного способа с использованием контрольных слов, т.е. с помощью ключа, являющегося единственным действительным ключом для всего объема содержания или его части.

Тарификация использования указанных событий в настоящее время базируется на принципе подписки или единовременной покупки. Подписка предоставляет полномочия на один или несколько каналов, по которым передаются эти события, и позволяет абоненту получать эти события в дешифрованном виде, если в его модуле защиты имеются соответствующие полномочия.

С другой стороны, можно определять полномочия, соотносимые с конкретным событием, например, с определенным фильмом или футбольным матчем. Абонент может приобрести эти полномочия (например, купить их), и доступ к указанному содержанию будет контролироваться конкретно этими полномочиями. Этот метод известен как плата за просмотр (pay-per-view, PPV).

Контрольное сообщение (ЕСМ) содержит не только контрольное слово, но также и условия для этого контрольного слова, которые передаются приемному устройству/декодеру. При дешифровании контрольных слов производится проверка наличия полномочий, соответствующих условиям доступа, в модуле защиты.

Контрольное слово возвращается в абонентское устройство только в том случае, если сравнение дает положительный результат. Контрольное слово содержится в контрольном сообщении (ЕСМ), зашифрованном с помощью ключа передачи (transmission key, TK).

Загрузка полномочий в модуль защиты производится посредством сообщений авторизации (EMM), которые в целях защиты в свою очередь шифруются другим ключом, называемым ключом авторизации (right key, RK).

В известном варианте реализации трансляции платного телевидения, для дешифрования содержания в конкретный момент времени необходимы следующие три элемента:

- событие, зашифрованное с помощью совокупности контрольных слов;

- контрольные сообщения (ЕСМ), содержащие указанные контрольные слова;

- соответствующие полномочия, хранящиеся в модуле защиты и контролирующие возврат указанных контрольных слов в модуль декодера.

Далее термин "системные ключи" будет означать набор ключей и данных, связанных с ключами дешифрования, предоставляющими доступ к содержанию. В известной реализации платного телевидения это ключи передачи, предназначенные для дешифрования контрольных сообщений (ЕСМ), и ключи авторизации, предназначенные для дешифрования сообщений авторизации (EMM).

В известной реализации зашифрованное содержание, сохраненное в запоминающем устройстве, например, на жестком диске, хранится вместе с, по меньшей мере, контрольными сообщениями (ЕСМ).

Вследствие того, что последующее дешифрование контрольных сообщений (ЕСМ) может быть затруднено, в частности, из-за изменения ключа передачи, в документе ЕР0912052 предлагается первое решение, которое предусматривает дешифрование этих сообщений в модуле защиты и повторное их шифрование с помощью локального ключа перед записью на диск.

Это решение устраняет проблему, связанную с ограниченным сроком действия ключа передачи, но при его использовании на модуль защиты ложится большая нагрузка во время записи, причем неизвестно, будет ли записанное содержимое впоследствии востребовано. Кроме того, одно из основных правил системы защиты состоит в том, что контрольные слова возвращаются в абонентский модуль только при условии наличия соответствующих полномочий. В данном случае весьма вероятно, что эти полномочия отсутствуют, если рассматривается вариант покупки определенного содержания. Полномочия будут приобретены при покупке, которая может быть сделана намного позже, в момент, когда абонент решит просмотреть это содержание.

Документ ЕР0912052 не решает проблему доступа к полномочиям, поскольку в момент покупки необходима передача сообщения авторизации (EMM), с тем, чтобы оно поступило в модуль защиты.

Следовательно, описанное в этом документе решение подходит только для обработки переданных событий, полномочия на которые уже имеются в модуле защиты и позволяют выполнять дешифрование и повторное шифрование контрольных сообщений (ЕСМ).

Таким образом, не решается проблема случая, когда сохраняются события, полномочия на которые отсутствуют в момент сохранения или когда условия дешифрования меняются в период между моментом сохранения и моментом обращения абонента к содержанию. Кроме того, в процессе дешифрования и повторного шифрования дополнительно нагружается модуль защиты.

Раскрытие изобретения

Задача, на решение которой направлено настоящее изобретение, состоит в создании способа сохранения события, зашифрованного с помощью контрольных слов (CW), обеспечивающих доступ к указанному событию в любое время, даже если какие-либо ключи системы в целях безопасности были изменены.

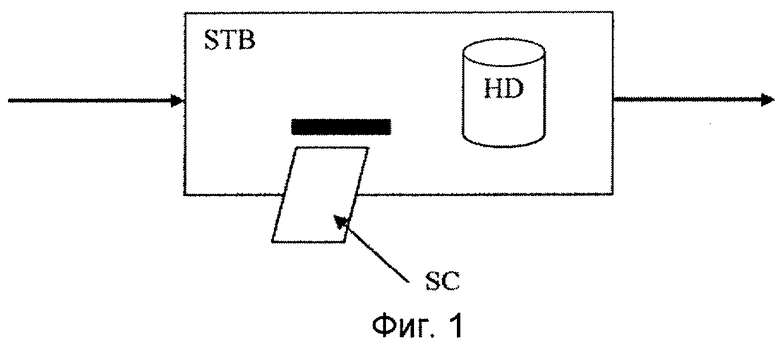

В соответствии с изобретением решение поставленной задачи достигается посредством применения способа сохранения события, зашифрованного с помощью контрольных слов (CW) в модуле приемного устройства/декодера, соединенном с модулем защиты (SC), причем указанные контрольные слова (CW) и необходимые полномочия содержатся в управляющих сообщениях (ЕСМ, EMM), зашифрованных с помощью системных ключей (ТК, RK), отличающегося тем, что он предусматривает сохранение зашифрованного события и контрольных сообщений (ЕСМ) в запоминающем устройстве, и сохранение в запоминающем устройстве системных ключей (SK), зашифрованных предварительно определенным локальным ключом, сохраненным в модуле защиты (SC).

Таким образом, запоминающее устройство содержит все элементы, позволяющие просматривать указанное событие в любой момент и в то же время гарантирующие предварительно определенную защиту.

В соответствии с изобретением, для выполнения указанной операции сохранения системных ключей, причем эти ключи необходимы для дешифрования контрольных сообщений и для их обработки, используется другой ключ, отличный от ключа, используемого в обычной реализации приемной системы. Он называется предварительно определенным, поскольку может представлять собой группу ключей, одни из которых используются в течение января, а другие - в течение февраля; возможно даже использование одного ключа в четные дни и другого - в нечетные дни. Информация об этой дате включается в содержание, и, таким образом, для дешифрования всех зашифрованных ключей (SK) всегда используется соответствующий ключ.

В известных системах платного телевидения сообщения управления состоят из контрольных сообщений (ЕСМ) и сообщений авторизации (EMM). Ключ или ключи передачи (ТК), которые позволяют выполнять дешифрование контрольных сообщений (ЕСМ), меняются регулярно с определенным интервалом. Кроме того, согласно выбранному варианту осуществления, можно также изменять ключ или ключи полномочий (RK), отвечающие за дешифрование сообщений авторизации (EMM). Важно отметить, что, в зависимости от выбранного варианта осуществления, для дешифрования контрольного сообщения (ЕСМ) или сообщения авторизации (EMM) можно использовать несколько ключей.

В процессе шифрования системных ключей можно создавать блок, содержащий как ключи передачи, так и ключи авторизации, или же два блока, зашифрованных локальным ключом, причем первый из них будет содержать ключи передачи, а второй будет содержать ключи авторизации.

Таким образом, предлагаемое в соответствии с настоящим изобретением решение предполагает использование определенного ключа (S1), который никогда не изменяется, и, таким образом, гарантирует, что даже по прошествии нескольких лет будет возможно получить доступ к зашифрованному событию.

В одном варианте осуществления предусматривается создание случайного ключа сеанса (AS), после чего указанный ключ используется для шифрования системных ключей. Помимо передачи зашифрованных системных ключей, модуль защиты выполняет шифрование ключа сеанса с помощью локального ключа (S1) и передает указанный ключ сеанса в запоминающее устройство. Этот вариант осуществления имеет то преимущество, что он позволяет применять различные алгоритмы для кодирования системных ключей и ключа сеанса, что повышает уровень защиты. Кодирование системных ключей выполняется по симметричному алгоритму, а кодирование ключа сеанса может выполняться по симметричному или асимметричному алгоритму.

В соответствии с изобретением, вследствие того, что смена ключей может произойти во время передачи зашифрованного содержания, предлагается хранить все системные ключи, являющиеся активными во время передачи содержания, т.е. как используемые ключи, так и неиспользуемые, а именно - следующие за используемыми в соответствии с порядком смены ключей. Таким образом, в модуле защиты всегда будет находиться активный и следующий ключ.

Из очевидных соображений безопасности, локальный ключ, используемый для кодирования ключа передачи, должен храниться в модуле защиты каждого приемного устройства/декодера, и следует уделять повышенное внимание способу шифрования системных ключей (алгоритм, длина ключа).

Перечень чертежей

Другие свойства и достоинства настоящего изобретения станут ясны из нижеследующего описания, содержащего ссылки на прилагаемые чертежи, которые иллюстрируют вариант осуществления изобретения, не вносящий каких-либо ограничений в объем защиты. На чертежах:

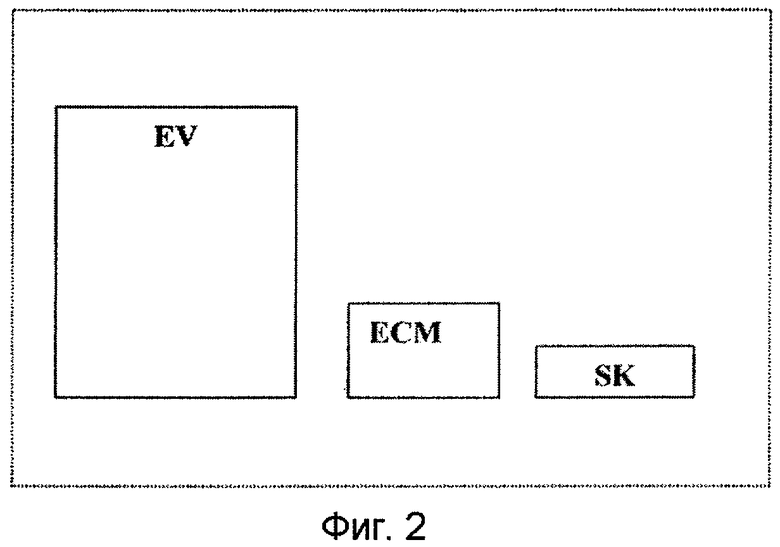

- на фиг.1 представлен декодер, имеющий запоминающее устройство,

- на фиг.2 представлены данные, сохраняемые в запоминающем устройстве.

Осуществление изобретения

Декодер (STB), показанный на фиг.1, принимает входные данные в зашифрованной форме. Эти данные сохраняются в запоминающем устройстве (HD) и в основном включают в себя собственно событие (EV), контрольные сообщения (ЕСМ) и сообщения авторизации (EMM).

В соответствии с настоящим изобретением, при выполнении операции сохранения модуль защиты (SC) принимает контрольные сообщения, но не посылает их обратно в абонентский модуль. Напротив, указанный модуль защиты выполняет шифрование системных ключей с помощью секретного ключа (S1), и эта группа зашифрованных системных ключей (SK) сохраняется в запоминающем устройстве.

Указанный секретный ключ (S1) может быть специфичным для указанного декодера (STB) или группы декодеров, или быть единым для всех декодеров.

В процессе считывания в модуле защиты реализуется определенный процесс. Фактически, невозможно заменить существующие ключи ключами, содержащимися в группе зашифрованных системных ключей (SK). В противном случае нормальное функционирование декодера было бы нарушено.

Ключи, входящие в указанную группу зашифрованных системных ключей (SK), сохраняются в специальной области, специфичной для данной операции считывания сохраненной информации.

Модуль защиты должен иметь возможность расширения функций и использования другой зоны памяти, где будут сохраняться эти ранее использованные ключи.

Поскольку какой-либо из этих системных ключей может измениться, указанная группа зашифрованных системных ключей (SK) в соответствии с вариантом осуществления изобретения формируется регулярно с определенным интервалом и сохраняется в запоминающем устройстве (HD).

В одном варианте осуществления изобретения, более конкретно, когда требуется избежать шифрования одного и того же содержания или системных ключей с помощью других ключей (секретный ключ (S1) каждого декодера), или сделать доступной информацию о моменте смены ключей, к системным ключам перед шифрованием может добавляться случайная часть (дополнение). Благодаря этой случайной части все группы зашифрованных системных ключей (SK) оказываются различными даже в тот период, в течение которого ключи не меняются.

В другом варианте осуществления изобретения, более конкретно, когда требуется скрыть периодичность смены системных ключей, при записи каждой группы зашифрованных системных ключей (SK) к этой группе добавляется информация о периоде действительности, относящаяся к шифрованию времени собственно содержания (например, от 15-й минуты до 18-й минуты передачи содержания). Поэтому группа ключей (SK) оказывается действительной только в течение периода действительности, который таким образом ассоциируется с данной группой, а не в течение периода фактической действительности ключей, который таким образом скрывается.

Применение секретного ключа (S1) в рамках изобретения предоставляет множество возможностей. Общей особенностью является то, что указанный ключ имеется в передающем центре, что позволяет восстанавливать модуль защиты (SC) в случае его потери или порчи. Фактически в данном случае указанный ключ становится основным элементом доступа к сохраненным событиям, и очень важно, чтобы потеря модуля защиты не сделала полностью недоступными данные, записанные ранее.

В варианте осуществления, предусматривающем использование ключа (S1), специфичного для конкретного пользователя, указанный ключ может быть создан в процессе персонализации модуля защиты и сохранен в передающем центре вместе с данными о его соответствии уникальному номеру модуля.

Описание этого способа не ограничивается областью платного телевидения; он может также применяться в области хранения аудиосодержания, например, в формате МР3.

Другая область применения изобретения относится к хранению компьютерных программ или игр.

В соответствии с другим вариантом осуществления изобретения, зашифрованное содержание дешифруется с использованием контрольных слов, передаваемых модулем защиты декодеру в зашифрованной форме. Эта реализация описана в документе WO 99/57901, и она позволяет предотвратить использование этих контрольных слов для другого декодера.

Расшифровка этих слов выполняется непосредственно в интегральной схеме, которая отвечает за дешифрование содержания и последующее повторное его шифрование с помощью ключа, которым снабжен модуль защиты. После шифрования содержание сохраняется в запоминающем устройстве декодера, и доступ к нему возможен только при использовании только одного ключа.

В соответствии с этой реализацией и указанным режимом повторного шифрования, незашифрованные данные не выходят за пределы специализированной интегральной схемы.

В целях обеспечения безопасности, ключ, используемый для повторного шифрования, генерируется псевдослучайным способом каждый раз при необходимости такой операции, и называется ключом сеанса.

Затем указанный ключ сеанса шифруется тем же способом, что и системные ключи, и сохраняется в запоминающем устройстве.

С помощью этого ключа указанное содержание можно дополнить условиями доступа, которые будут проверяться при передаче этого зашифрованного ключа сеанса в модуль защиты.

Изобретение относится к области приемных устройств/декодеров услуг с условным доступом, и более конкретно - к приемным устройствам, имеющим запоминающие устройства, например, жесткие диски. Технический результат заключается в повышении уровня защиты. Способ записи содержания, зашифрованного с помощью контрольных слов (CW) в модуле приемного устройства/декодера (STB), соединенного с модулем защиты (SC), в котором указанные контрольные слова (CW), так же, как и полномочия, необходимые для доступа к указанному содержанию, передаются посредством управляющих сообщений (ЕСМ, EMM), причем указанные контрольные сообщения зашифрованы с помощью системных ключей (ТК, RK) и указанные системные ключи совместно используются множеством модулей приемных устройств/декодеров (STB), включает в себя следующие этапы: сохраняют зашифрованное содержание вместе с управляющими сообщениями (ЕСМ, EMM) в запоминающем устройстве; локально шифруют системные ключи (ТК, RK) с помощью предварительно определенного локального ключа (S1), находящегося в модуле защиты (SC); сохраняют в запоминающем устройстве системные ключи (SK) в зашифрованном виде после их шифрования с помощью указанного локального ключа (S1). 6 з.п. ф-лы, 2 ил.

сохраняют зашифрованное содержание вместе с управляющими сообщениями (ЕСМ, EMM) в запоминающем устройстве;

локально шифруют системные ключи (ТК, RK) с помощью предварительно определенного локального ключа (S1), находящегося в модуле защиты (SC);

сохраняют в запоминающем устройстве системные ключи (SK) в зашифрованном виде после их шифрования с помощью указанного локального ключа (S1).

| Волноводный газовый лазер | 1980 |

|

SU936774A1 |

| СПОСОБ КОДИРОВАНИЯ ВИДЕОСИГНАЛА ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 1990 |

|

RU2103837C1 |

| WO 00/56068 А1, 21.09.2000 | |||

| Стенд для динамических испытаний зубчатых передач | 1976 |

|

SU714204A1 |

| Разъемная форма для изготовления строительных изделий | 2019 |

|

RU2732537C2 |

| Прибор, замыкающий сигнальную цепь при повышении температуры | 1918 |

|

SU99A1 |

Авторы

Даты

2008-01-20—Публикация

2003-03-13—Подача