Область техники

Настоящее изобретение относится к способу и системе синхронизации данных между поставляющей контент системой и портативным устройством через сеть. Более точно настоящее изобретение относится к способу и системе передачи заранее определенных данных контента, которые требуют защиты цифровых авторских прав, на портативное устройство, при этом поставляющая контент система и система синхронизации информации соединены с клиентом синхронизации, установленным на персональном компьютере, к которому подключено портативное устройство.

Уровень техники

Способ для управления данными, записанными в портативном устройстве, таком как MP3-проигрыватель, PDA (персональный цифровой секретарь), карманный ПК (персональный компьютер, PC), устройство мобильной связи и т.п., в целом включает в себя способ синхронизации данных или файлов между персональным компьютером (ПК) и портативным устройством. Этот способ включает в себя способ присоединения персонального компьютера к портативному устройству с использованием проводного способа, такого как последовательный порт, называемого синхронизацией через переходную раму, порт универсальной последовательной шины (USB) и т.п., или способ присоединения персонального компьютера к портативному устройству посредством использования беспроводного способа, такого как инфракрасный порт, Wi-Fi, и т.д. К тому же, что касается способа передачи данных на портативное устройство, в настоящее время широко используется способ запоминающего USB-устройства большой емкости, который опознает портативное устройство, присоединенное через универсальную последовательную шину (USB) или тому подобное в компьютере, в качестве некоего запоминающего устройства большой емкости, и свободно передает файл или данные. Специалистам в данной области техники очевидно, что передача файлов или данных с использованием этого способа запоминающего USB-устройства большой емкости просто передает только файлы или данные, при этом, не поддерживается алгоритм, который может обеспечивать безопасность переданного файла или данных, или может защищать их цифровые авторские права.

Различные способы разрабатываются, чтобы защищать авторские права владельца. Существует возрастающее понимание того, что цифровой контент сам по себе охраняется авторским правом и должен быть защищен. Вместе с тем также верно, что пользователи, которые привыкли считать цифровой контент бесплатным, начинают менять свои убеждения. Предложены способы защиты прав на цифровой контент, которые изложены ниже.

Система управления цифровыми правами (в дальнейшем DRM) предложена в качестве одного из способов для защиты прав на цифровой контент. Эта DRM-система является разновидностью технологии, воплощающей систему, которая в защищенном режиме передает различный контент сети от поставщика контента (CP) клиенту и предотвращает клиента от незаконного распространения контента. Технология шифрования является наиболее важной в DRM-системе. Эта технология шифрует/дешифрует цифровой контент с использованием клиентского пароля или номера ID (идентификатора) компьютера в качестве ключевых данных. Следовательно, несмотря на то что цифровой контент копируется несанкционированно и распространяется третьему лицу, он/она может использовать цифровой контент только с ключевыми данными. Способ использования этих ключевых данных может включать в себя 1) способ преобразования ID клиентского компьютера или 2) способ использования клиентского ключа инфраструктуры открытого ключа (PKI) или кэша персонального ключа.

Фиг. 1 - чертеж, иллюстрирующий конфигурацию системы для воплощения способа для защиты цифрового контента согласно предшествующему уровню техники.

Фиг. 1 - один из примеров поставляющей цифровой контент системы, использующей DRM. DRM-центр 120 связывает поставляющий цифровой контент сервер 110 с системой 130 платежного шлюза и предоставляет охраняемый авторским правом цифровой контент пользователю 140 после шифрации такового. Когда пользователь 140 запрашивает использование цифрового контента, такого как изображение, звукозапись, видео, и т.д., через сеть, подобную сети Интернет, и выплачивает заранее определенный взнос, DRM-центр 120 поставляет цифровой контент пользователю 140 после шифрования такового по заранее определенному алгоритму. В последнее время раскрыто темперирование, которое восстанавливает исходный код цифрового контента посредством использования исполняемого файла, который зашифрован и передан пользователю. Соответственно DRM-центр 120 требует технологии для эффективного предотвращения технологии взлома, аналогичной темперированию.

Подобно вышеизложенному хотя для защиты прав различного цифрового контента в сети Интернет разрабатываются различные технологии, технологиями являются способы защиты цифровых прав, которые выполняются поставщиками контента. Следовательно, трудно интегрировать и эксплуатировать технологии в качестве единого стандарта среди различных поставщиков контента. В дополнение, владелец цифрового контента может подвергаться несправедливому нарушению его/ее прав, так как защита цифровых прав ослабляется вследствие различных способов, таких как вышеупомянутая технология темперирования и тому подобное.

Кроме того, традиционный способ защиты прав на цифровой контент использует соответственно другой способ для каждой поставляющей контент системы. Следовательно, множество модулей дешифрования может быть установлено на портативном устройстве для того, чтобы воспроизводить цифровой контент, который зашифрован в различных форматах. Наоборот, если количество модулей дешифрования ограничено для установки на портативном устройстве, количество цифрового контента, которое является невоспроизводимым, может увеличиться.

Более того, если количество поставляющих контент систем возрастает, пользователь может хранить в памяти столько пользовательских ID и паролей, каково количество поставляющих контент систем, для того чтобы использовать цифровой контент.

Для того чтобы разрешить вышеприведенные проблемы, в предшествующем уровне техники ощущалась сильная потребность решения, которое не только может поддерживать цифровой контент, но также может управлять каналами синхронизации данных между множеством поставляющих контент систем, где цифровой контент зашифрован в различных форматах, для использования контента, который требует защиты цифровых прав.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Технические задачи

Согласно настоящему изобретению разработаны способ и система синхронизации данных между поставляющей контент системой и портативным устройством через сеть, чтобы разрешить вышеупомянутые проблемы в предшествующем уровне техники. Настоящее изобретение может предоставить способ дешифрования цифрового контента, зашифрованного в различных форматах, в одном клиенте синхронизации, и передачи цифрового контента на персональное устройство.

Кроме того, согласно настоящему изобретению способ и система дешифруют цифровой контент, зашифрованный в различных форматах в одном клиенте синхронизации, и передают зашифрованный цифровой контент на персональное устройство после шифрования дешифрованного цифрового контента заранее определенным способом DRM. В дополнение, способ и система дают портативному устройству возможность воспроизводить зашифрованный цифровой контент через один из модулей дешифрования. Следовательно, настоящее изобретение может защищать цифровые права более строго и поддерживать способ DRM различных форматов.

Более того, согласно настоящему изобретению способ и система дают, по меньшей мере, одному цифровому контенту возможность быть переданным из, по меньшей мере, одной поставляющей контент системы, если есть одно соединение через одного клиента синхронизации. Следовательно, настоящее изобретение может снижать неудобство пользователя, который должен вводить пользовательский ID и пароль раздельно в традиционных поставляющих контент системах, и давать пользователю возможность принимать цифровой контент, который пользователь хочет использовать, через один логический канал.

Более того, согласно настоящему изобретению способ и система дешифруют цифровой контент, зашифрованный в различных форматах в одном клиенте синхронизации, шифруют дешифрованный цифровой контент так, что он может быть годным к употреблению только в заранее определенном портативном устройстве, и передают зашифрованный цифровой контент на портативное устройство, при этом портативное устройство задействовано, чтобы воспроизводить зашифрованный цифровой контент через некий модуль дешифрования. Следовательно, настоящее изобретение может защищать цифровые права более строго и поддерживать способ DRM различных форматов.

Более того, согласно настоящему изобретению способ и система доступны, только когда цифровой контент, зашифрованный в различных форматах, дешифрован в неком клиенте синхронизации, а дешифрованный цифровой контент - зашифрован. Следовательно, настоящее изобретение может предотвращать несанкционированное копирование цифрового контента, которое может быть вызвано несанкционированным доступом к зашифрованным файловым данным.

Технические решения

Для того чтобы достичь вышеупомянутых целей, согласно одному из предпочтительных вариантов осуществления настоящего изобретения способ эксплуатации поставляющей контент системы, которая поставляет контент на портативное устройство через сеть, содержит этапы поддержания в рабочем состоянии базы данных пользовательской информации, записывающей информацию аутентификации пользователя или информацию перечня контента, который пользователь может использовать, при этом информация аутентификации пользователя включает в себя, по меньшей мере, один из числа пользовательского ID, пароля и ID портативного устройства пользователя - ID портативного устройства обладает уникальным значением; приема регистрационной информации, включающей в себя информацию о контенте, которая должна быть синхронизирована, или информацию аутентификации пользователя от клиента синхронизации; аутентификации пользователя, соответствующего информации аутентификации пользователя, которая включена в регистрационную информацию, посредством обращения к базе данных пользовательской информации; поиска информации перечня контента, соответствующей информации перечня контента, которая включена в регистрационную информацию, посредством обращения к базе данных пользовательской информации; управления файловым сервером для того, чтобы передавать файловые данные, соответствующие информации перечня контента, которая сохранена на файловом сервере, клиенту синхронизации после шифрования файловых данных; и обновления информации перечня контента, которая сохранена в базе данных пользовательской информации, в соответствии с переданными файловыми данными. В материалах настоящей заявки клиент синхронизации содержит, по меньшей мере, один модуль дешифрования для дешифрования зашифрованных файловых данных, переданных из поставляющей контент системы, и модуль шифрования для шифрования дешифрованных файловых данных посредством модуля дешифрования согласно использованию информации аутентификации пользователя и для передачи таковых на портативное устройство.

Более того, согласно одному из аспектов настоящего изобретения способ эксплуатации клиента синхронизации, который синхронизирует данные между поставляющей контент системой и портативным устройством через сеть, содержит этапы выявления соединения портативного устройства и обновления сеанса связи вслед за этим; передачи регистрационной информации, включающей в себя информацию аутентификации пользователя или контента, которая должна быть синхронизована, в поставляющую контент систему после приема регистрационной информации от портативного устройства, при этом информация аутентификации пользователя включает в себя, по меньшей мере, один из числа пользовательского ID, пароля и ID портативного устройства пользователя - ID портативного устройства обладает уникальным значением; приема файловых данных, соответствующих информации аутентификации пользователя или информации контента, включенной в регистрационную информацию, из поставляющей контент системы; шифрования принятых файловых данных посредством заранее определенного модуля шифрования с использованием информации аутентификации пользователя, при этом заранее определенный модуль шифрования работает в соответствии с модулем дешифрования портативного устройства; и передачи зашифрованных файловых данных на портативное устройство, при этом зашифрованные файловые данные дешифруются посредством заранее определенного модуля дешифрования портативного устройства.

Согласно еще одному аспекту настоящего изобретения способ синхронизации данных между поставляющей контент системой и портативным устройством через сеть содержит этапы поддержания в рабочем состоянии, по меньшей мере, одного модуля дешифрования, при этом модуль дешифрования работает в соответствии с модулем шифрования поставляющей контент системы; передачи информации аутентификации пользователя и информации о контенте в заранее определенную поставляющую контент систему, при этом информация аутентификации пользователя включает в себя, по меньшей мере, один из числа пользовательского ID, пароля или ID портативного устройства пользователя - ID портативного устройства обладает уникальным значением; приема зашифрованных файловых данных, соответствующих информации контента, из поставляющей контент системы; управления доступом других приложений к модулю дешифрования; дешифрования зашифрованных файловых данных посредством модуля дешифрования, соответствующего зашифрованным файловым данным; шифрования дешифрованных файловых данных посредством использования информации аутентификации пользователя портативного устройства, при этом информация аутентификации пользователя включает в себя, по меньшей мере, один из числа пользовательского ID, пароля и ID портативного устройства пользователя, а модуль шифрования работает в соответствии с модулем дешифрования; и передачи зашифрованных файловых данных на портативное устройство.

Согласно еще одному аспекту настоящего изобретения способ дополнительно содержит этапы приема дешифрованных файловых данных из заранее определенного блока дешифрования; шифрования дешифрованных данных контента посредством использования информации аутентификации пользователя портативного устройства, при этом информация аутентификации пользователя включает в себя, по меньшей мере, один из числа пользовательского ID, пароля и ID портативного устройства пользователя, а модуль шифрования работает в соответствии с модулем дешифрования портативного устройства; приема зашифрованных файловых данных из поставляющей контент системы; управления доступом других приложений помимо клиента синхронизации к модулю дешифрования; и дешифрования зашифрованных файловых данных посредством модуля дешифрования, соответствующего зашифрованным файловым данным.

Портативное устройство, используемое в разных местах в настоящем описании изобретения, в общем смысле подразумевает устройство, которое выполнено с возможностью с заранее определенным запоминающим средством, такое как PDA (персональный цифровой секретарь), MP3-проигрыватель, карманный ПК, электронный словарь, устройство мобильной связи или тому подобное, и которое обладает заранее определенной способностью вычисления посредством заранее определенного микропроцессора. В дополнение синхронизация данных не только поддерживает непротиворечивость данных через двунаправленный обмен данными между портативным устройством и персональным компьютером, но также передает заранее определенные данные или файл, который сохранен на персональном компьютере, в портативное устройство через заранее определенное клиентское приложение.

Более того, согласно настоящему изобретению способ передачи заранее определенных файловых данных в портативное устройство через клиента синхронизации в поставляющей контент системе пригоден для способа потоковой передачи данных, а также общего способа загрузки. В дополнение способ является применимым независимо от того, каким способом зашифрованы файловые данные в поставляющей контент системе.

Краткое описание чертежей

Фиг. 1 - чертеж, иллюстрирующий конфигурацию системы для воплощения способа для защиты цифрового контента согласно предшествующему уровню техники.

Фиг. 2 - структурная схема, иллюстрирующая конфигурацию системы синхронизации информации согласно одному из предпочтительных вариантов осуществления настоящего изобретения.

Фиг. 3 - структурная схема, иллюстрирующая конфигурацию поставляющей контент системы согласно одному из вариантов осуществления настоящего изобретения.

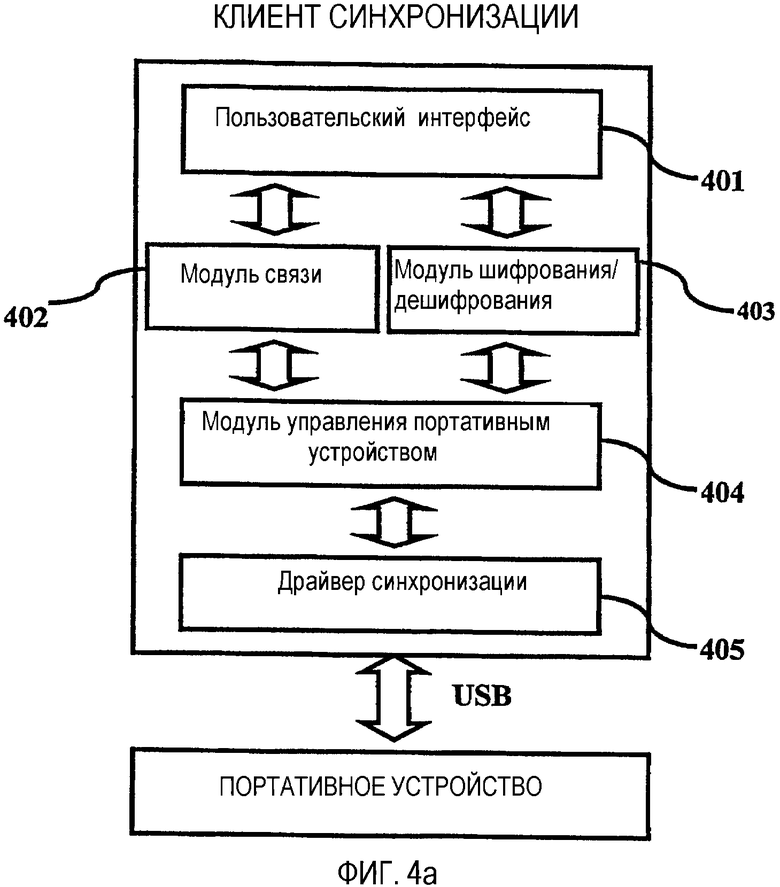

Фиг. 4а - структурная схема, иллюстрирующая конфигурацию клиента синхронизации, установленного на персональном компьютере пользователя, согласно одному из вариантов осуществления настоящего изобретения.

Фиг. 4b - изображение, иллюстрирующее пользовательский интерфейс клиента синхронизации согласно одному из вариантов осуществления настоящего изобретения.

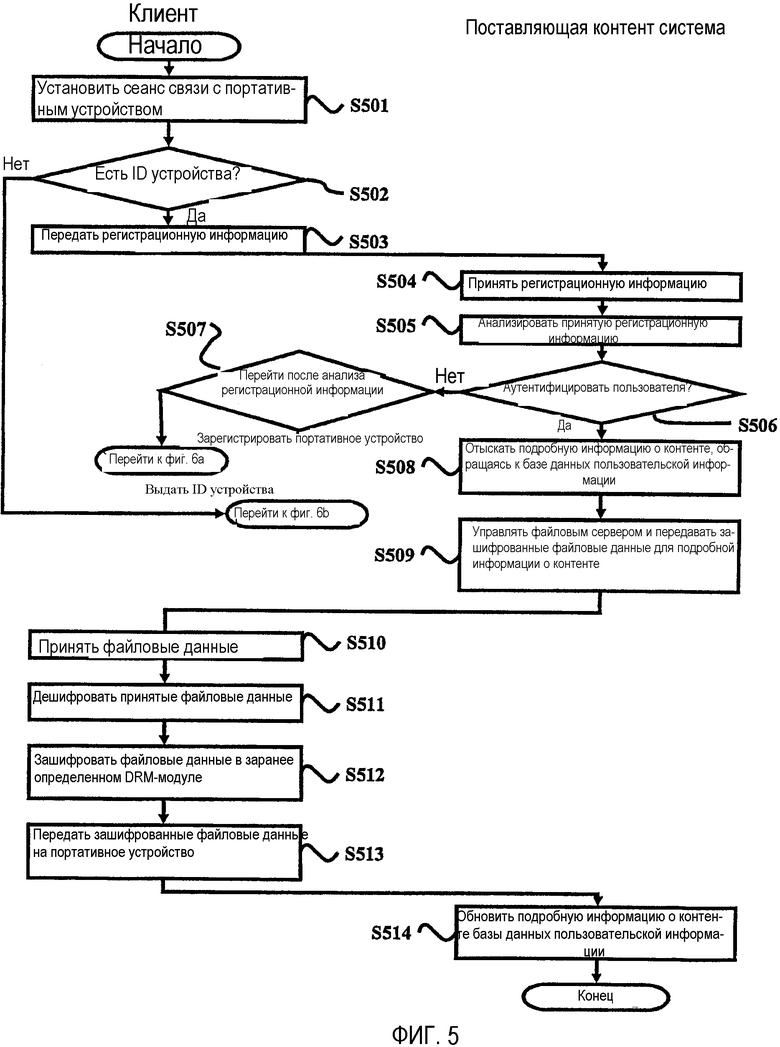

Фиг. 5 - схема последовательности операций способа, иллюстрирующая один из способов синхронизации данных между поставщиком контента и портативным устройством через сеть согласно одному из вариантов осуществления настоящего изобретения.

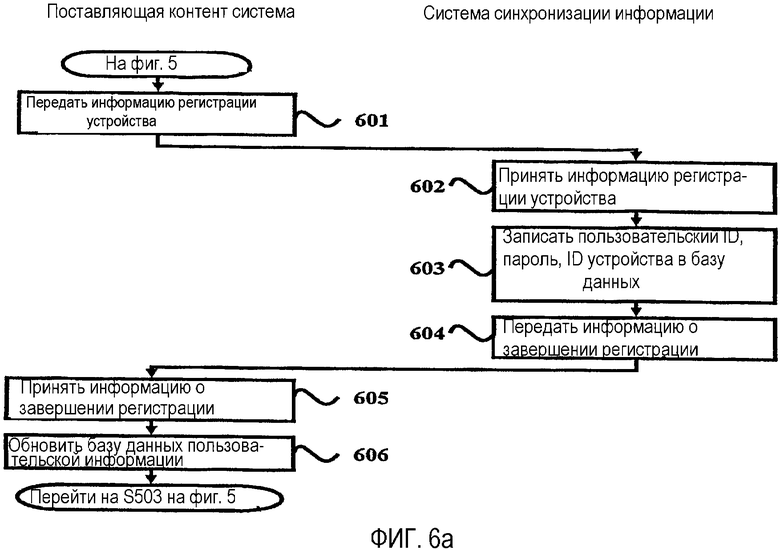

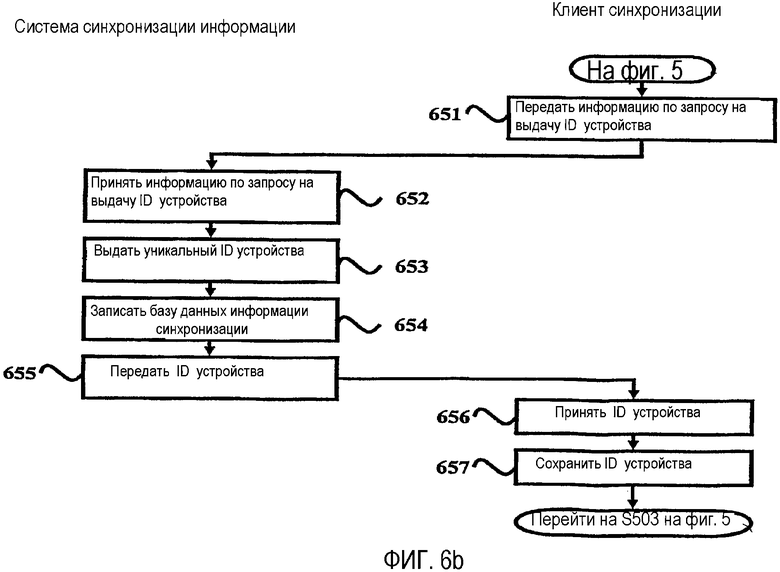

Фиг. 6а и 6b - схемы последовательности операций способа, иллюстрирующие способы регистрации портативного устройства и выдачи ему ID устройства согласно одному из вариантов осуществления настоящего изобретения.

Фиг. 7а - структурная схема, иллюстрирующая конфигурацию клиента синхронизации портативного устройства и поставляющей контент системы через сеть согласно первому варианту осуществления настоящего изобретения.

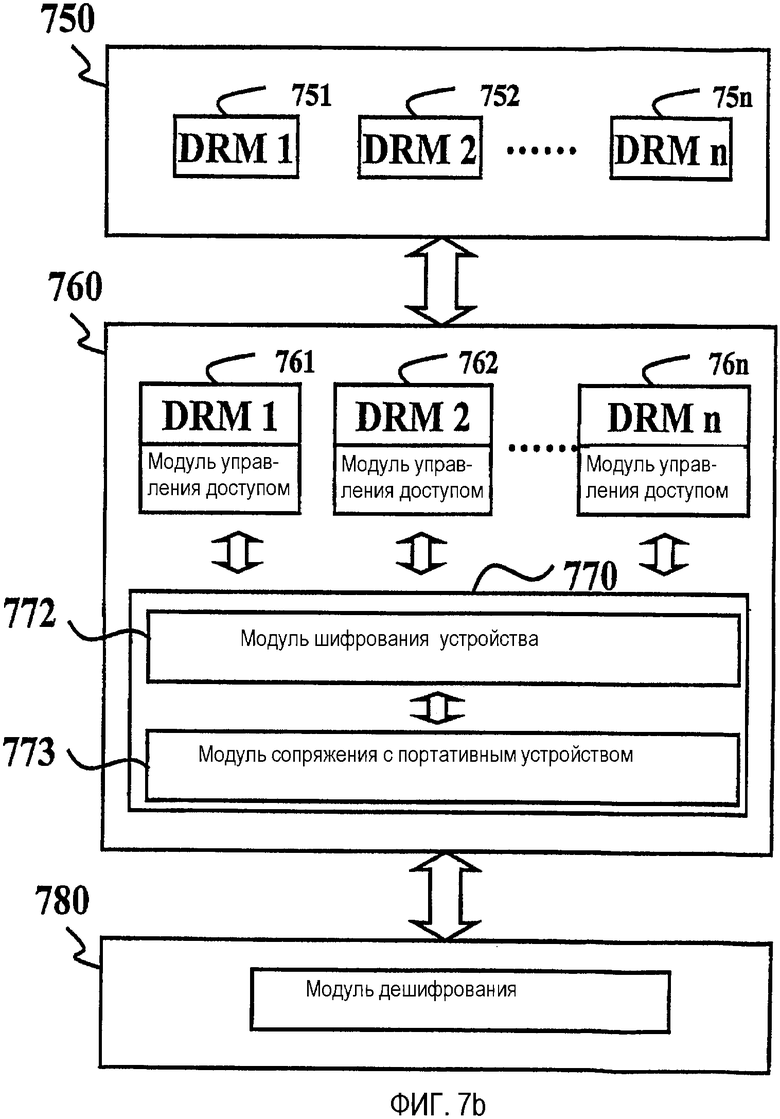

Фиг. 7b - структурная схема, иллюстрирующая конфигурацию клиента синхронизации портативного устройства и поставляющей контент системы через сеть согласно второму варианту осуществления настоящего изобретения.

Фиг. 8 - схема последовательности операций способа, иллюстрирующая один из способов синхронизации данных между поставляющей контент системой и портативным устройством через сеть согласно еще одному варианту осуществления настоящего изобретения.

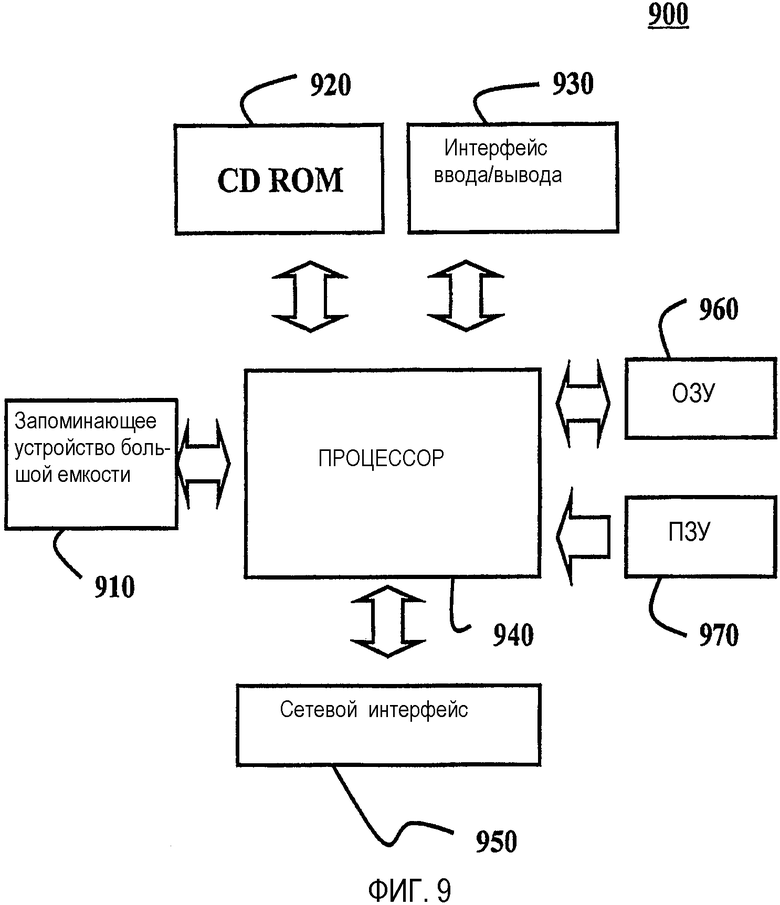

Фиг. 9 - схема внутреннего устройства компьютера общего применения, который может быть принят в способе для синхронизации данных между поставщиком контента и портативным устройством через сеть согласно настоящему изобретению.

ЛУЧШИЙ ВАРИАНТ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

В дальнейшем способ синхронизации данных между поставщиком контента и портативным устройством через сеть согласно одному из предпочтительных вариантов осуществления настоящего изобретения будет подробно описан со ссылкой на сопроводительные чертежи.

Фиг. 2 - структурная схема, иллюстрирующая конфигурацию системы синхронизации информации согласно одному из предпочтительных вариантов осуществления настоящего изобретения.

Система синхронизации информации согласно настоящему изобретению связана с, по меньшей мере, одной поставляющей контент системой 300 и, по меньшей мере, одним клиентом 400 синхронизации. Система синхронизации информации поддерживает в рабочем состоянии и управляет информацией о зарегистрированном портативном устройстве или информацией о пользователе портативного устройства через службу синхронизации.

Система синхронизации информации, как проиллюстрировано на фиг. 2, содержит сервер 210 информации синхронизации и базу 220 данных информации синхронизации.

Сервер 210 информации синхронизации принимает информацию по запросу на регистрацию устройства из поставляющей контент системы 300 и записывает информацию регистрации устройства в базе 220 данных информации синхронизации согласно принятой информации. Информация регистрации устройства может содержать пользовательский ID, пароль или ID портативного устройства, который требуется при использовании услуги. В дополнение, сервер 210 информации синхронизации отвечает на запрос поставляющей контент системы 300 на выдачу ID устройства портативному устройству, сохраняет ID устройства и пользовательскую информацию (пользовательский ID, пароль, или другую соответствующую информацию), а также формирует ID устройства и выдает сформированный ID устройства портативному устройству. Вышеупомянутый способ регистрации портативного устройства и выдачи ID устройства будет описан ниже со ссылкой на фиг. 6.

База 220 данных информации синхронизации сохраняет информацию аутентификации пользователя и информацию о поставляющей контент системе 300, DRM, интерфейсе прикладного программирования (API), имеющем отношение к портативному устройству API и тому подобном, при этом информация требуется для синхронизации контента между поставляющей контент системой 300 и клиентом 400 синхронизации. Более того, согласно одному из предпочтительных вариантов осуществления настоящего изобретения база 220 данных информации синхронизации может быть выполнена таким образом, чтобы к тому же записывать программу установки клиента синхронизации, с тем чтобы пользователь мог устанавливать клиента 400 синхронизации посредством приема такового из персонального компьютера. Прежде всего пользователь, который желает использовать службу синхронизации контента, присоединяется к системе синхронизации информации и загружает программу установки клиента синхронизации, которая хранится в базе 220 данных информации синхронизации. Затем пользователь приводит программу в исполнение и устанавливает клиента 400 синхронизации на свой собственный компьютер.

Система синхронизации информации, которая проиллюстрирована на фиг. 2, может эксплуатироваться оператором, каковой авторизован по району (например, стране), который желает поставлять систему синхронизации контента согласно настоящему изобретению. Следовательно, несмотря на то что эта система синхронизации информации логически эксплуатируется на одном сервере, система может эксплуатироваться на более чем одном сервере.

Фиг. 3 - структурная схема, иллюстрирующая конфигурацию поставляющей контент системы согласно одному из вариантов осуществления настоящего изобретения. Поставляющая контент система может содержать узел 301 анализа, включающий в себя модуль 302 обращения к базе данных, базу 303 данных, сервер 304 службы синхронизации, DRM-модуль 305 и файловый сервер 306. Согласно одному из вариантов осуществления настоящего изобретения DRM-модуль 305 и файловый сервер 306 могут содержаться в поставляющей контент системе согласно настоящему изобретению или могут быть расположены во внешней системе, которая является физически удаленной и эксплуатируется согласно управлению поставляющей контент системой по настоящему изобретению.

Узел 301 анализа сохраняет историю операций, которые выполняются поставляющей контент системой согласно настоящему изобретению, и предоставляет все виды статистики системному администратору. Согласно одному из предпочтительных вариантов осуществления настоящего изобретения узел 301 анализа может эксплуатироваться на основании сети. В настоящее время предпочтительно устанавливать сервер Java-приложений.

Узел 301 анализа согласно настоящему изобретению 1) сохраняет все разновидности информации предыстории в базе 303 данных и 2) сохраняет информацию, которая передается с веб-сервера, в базе 303 данных и 3) предоставляет отчет обо всех видах статистической информации системному администратору на основании сохраненной информации предыстории. В дополнение, узел 301 анализа дополнительно содержит модуль 302 управления обращением к базе данных и управляет обращением к базе 303 данных.

Модуль 302 управления обращением к базе данных используется для осуществления доступа к базе 303 данных в поставляющей контент системе. Модуль 302 управления обращением к базе данных может быть воплощен в XML-RPC (вызове удаленных процедур на расширяемом языке разметки) и использовать HTTP (протокол передачи гипертекста). Следовательно, модуль 302 управления обращением к базе данных может поставлять контент для пользователя, который использует службу синхронизации согласно настоящему изобретению без вмешательства средства безопасности, такого как брандмауэр, на границе сети.

База 303 данных вообще может содержать средство базы данных пользовательской информации (не проиллюстрировано) и средство базы данных канала синхронизации (не проиллюстрировано). Средство базы данных пользовательской информации является базой данной, которая хранит информацию о заранее определенном пользователе контента, покупке контента пользователем и контенте, купленном пользователем. В это время информация используется в модуле 304 сервера службы синхронизации. Согласно одному из вариантов осуществления настоящего изобретения средство базы данных пользовательской информации может быть сконструировано, чтобы быть доступным через модуль 302 управления обращением к базе данных. К тому же, средство базы данных канала синхронизации является базой данных, которая хранит информацию о покупке контента пользователем и о контенте, купленном пользователем, при этом информация используется в поставляющей контент системе согласно настоящему изобретению. В дополнение, поставляющая контент система согласно настоящему изобретению дополнительно может содержать узел управления базой данных (не проиллюстрирован) для управления базой 303 данных. Узел управления базой данных может быть воплощен ради целей настоящего изобретения посредством использования системы управления реляционной базой данных (СУРБД, RDBMS), такой как Oracle, Infomix, Sybase, DB2 и т.п., или объектно-ориентированной системы управления базой данных (ООСУБД, OODBMS), такой как Orion, 02 и т. п.

Сервер 304 службы синхронизации согласно настоящему изобретению выполняет синтаксический разбор и анализ всех сообщений, которые передаются от клиента синхронизации через линию связи с ним, и передает заранее определенную информацию клиенту синхронизации. Согласно одному из вариантов осуществления настоящего изобретения, несмотря на то что логически одна система службы синхронизации может работать в одной поставляющей контент системе, она может быть сконструирована, чтобы обрабатывать запросы более чем одного клиента синхронизации одновременно посредством использования многопоточного способа. В дополнение, согласно одному из вариантов осуществления настоящего изобретения сервер 304 службы синхронизации может быть воплощен в Java и работать под всеми операционными системами, в которых работает JVM (виртуальная Java-машина). Может быть запланировано минимизировать загрузку сервера посредством обмена данными с клиентом синхронизации в режиме без предварительного установления соединения. Более того, согласно одному из предпочтительных вариантов осуществления настоящего изобретения сервер 304 службы синхронизации может быть сервером скрытой служебной программы. Специалистам в данной области техники очевидно, что сервер скрытой служебной программы является серверной программой, которая установлена на сервере, чтобы удовлетворять запрос клиента. INETD может быть использован в качестве одного из способов сервера скрытой служебной программы. Когда сервер скрытой служебной программы запускается, процесс загружается, только если есть запрос клиента. Следовательно, этот сервер скрытой служебной программы может быть медленным при ответе. Однако сервер скрытой служебной программы может рационально использовать память.

Сервер 304 службы синхронизации согласно настоящему изобретению может быть сконструирован, чтобы 1) обрабатывать соединение клиента синхронизации, 2) регистрировать портативное устройство, 3) формировать списки информации, которая является загружаемой в портативное устройство, 4) передавать заранее определенный контент на портативное устройство, 5) обновлять информацию о контенте, чья передача завершена, или 6) восстанавливать удаленный ID устройства. Контент, который передается на портативное устройство, может быть группирующимся в исполняемый в текущий момент контент, который является обновляемым (образовательный широковещательный контент, который не заканчивается), серийным контентом, в котором период заранее определен, и каждый контент был сформирован в течение заранее определенного периода (прошлые выпуски языкового контента и т.п.), или единичным контентом (индивидуальным контентом, таким как песня, мелодия звонка, экранная заставка и т.п.). Вышеупомянутые функции, с 3) по 6), могут быть предназначены для постепенного выполнения согласно группированию контента, подобного вышеприведенному.

DRM-модуль 305 шифрует контент, который записан на файловом сервере 306. Согласно одному из предпочтительных вариантов осуществления настоящего изобретения DRM-модуль 305 может быть программой, которая шифрует контент посредством правила пользования, основанного на XrML (расширяемом языке разметки прав). Специалистам в данной области техники очевидно, что XrML является языком, который выражает информацию о соответствующем контенте или прав на соответствующий цифровой контент. Следовательно, может быть возможным обеспечивать авторизацию посредством использования DRM и отображать взнос за каждую авторизацию и условие доступа на XrML. DRM-модуль 305 согласно настоящему изобретению выдает ключ аутентификации пользователю, который желает использовать службу синхронизации согласно настоящему изобретению, и после шифрования контента передает пользователю контент, который пользователь запрашивает через клиента синхронизации. Согласно еще одному варианту осуществления настоящего изобретения может быть использован способ передачи контента клиенту синхронизации, при этом DRM-модуль 305 не находится в поставляющей контент системе, а контент не шифруется. То есть незашифрованный контент может передаваться клиенту синхронизации. Клиент синхронизации может шифровать контент и передавать зашифрованный контент на портативное устройство. Портативное устройство может воспроизводить зашифрованный контент посредством его дешифрации с использованием заранее определенного ключа дешифрования.

Файловый сервер 306 сохраняет контент в виде файла, при этом файл должен быть передан на портативное устройство. Контент, сохраненный на файловом сервере 306, может быть сохранен согласно способу шифрования, который хорошо известен специалистам в данной области техники.

DRM-модуль 305 и файловый сервер 306 могут быть внутри поставляющей контент системы. Также они физически могут находиться вне поставляющей контент системы, в соответствии с чем DRM-модуль 305 и файловый сервер 306 могут быть соединены с поставляющей контент системой согласно настоящему изобретению.

Узел 307 интерфейса является модулем для выполнения обмена данными с клиентом синхронизации через проводную/беспроводную сеть. Узел 307 интерфейса может обмениваться данными с клиентом синхронизации и разворачивать из архива переданные данные.

Фиг. 4а - структурная схема, иллюстрирующая конфигурацию клиента синхронизации, установленного на персональном компьютере пользователя согласно одному из вариантов осуществления настоящего изобретения.

Клиент синхронизации, проиллюстрированный на фиг. 4а, передает заранее определенный контент на портативное устройство пользователя через канал связи с системой синхронизации информации или поставляющей контент системой, при этом заранее определенным контентом является тот, который назначается пользователем. Контент шифруется для защиты цифровых прав. Клиент синхронизации передает дешифрованный контент на портативное устройство после дешифрования зашифрованного контента. Различные способы DRM могут быть заимствованы для каждой поставляющей контент системы. Следовательно, клиент синхронизации может быть сконструирован, чтобы загружать модуль дешифрования для различных способов DRM посредством API (интерфейса прикладного программирования). Этот модуль дешифрования может быть постоянно обновляющимся и, даже если разработан новый способ DRM, может быть возможным дешифровать соответствующий контент посредством обновления.

Как проиллюстрировано на фиг. 4, клиент синхронизации согласно первому варианту осуществления настоящего изобретения может содержать пользовательский интерфейс 401, модуль 402 связи, модуль 403 шифрования/дешифрования, модуль 404 управления портативным устройством и драйвер 404 синхронизации.

Узел 401 пользовательского интерфейса предоставляет интерфейс, с тем чтобы пользователь мог легко использовать клиента синхронизации. Один из примеров пользовательского интерфейса клиента синхронизации проиллюстрирован на фиг. 4b. Со ссылкой на фиг. 4b, левое изображение на фиг. 4b - один из примеров главной страницы клиента синхронизации, а правое изображение - один из примеров пользовательского интерфейса для управления контентом, который пользователь желает использовать, и для управления, с тем чтобы контент мог быть загружен в персональный компьютер пользователя.

Модуль 402 связи является модулем для выполнения обмена данными с системой синхронизации информации и поставляющей контент системой. Согласно одному из вариантов осуществления настоящего изобретения обмен данными с вышеупомянутой системой может быть выполнен путем передачи/приема основанного на XML сообщения. Это основанное на XML сообщение может содержать регистрационную информацию, включающую в себя информацию аутентификации пользователя, или информацию о контенте, или информацию о перечне контента, ID устройства, запрос на синхронизацию, запрос на регистрацию портативного устройства и т. д.

Модуль 403 шифрования/дешифрования является модулем для дешифрации контента, который зашифрован в различные форматы, при этом зашифрованный контент передается из поставляющей контент системы. Следовательно, модуль 403 шифрования/дешифрования может включать в себя, по меньшей мере, один API дешифрования. Модуль 403 шифрования/дешифрования может включать в себя модуль дешифрования так, что таковой может соответствовать, по меньшей мере, одному модулю шифрования для шифрования файловых данных, соответствующих контенту в поставляющей контент системе.

Драйвер 404 синхронизации является драйверным модулем для передачи данных между клиентом синхронизации и портативным устройством. Согласно одному из предпочтительных вариантов осуществления настоящего изобретения линией связи между клиентом синхронизации и портативным устройством может быть USB. Следовательно, специалистам в данной области техники очевидно, что USB присоединена к периферийным устройствам персонального компьютера, при этом USB содержит USB-концентратор, USB-узел и USB-хост.

Фиг. 5 - схема последовательности операций способа, иллюстрирующая один из способов синхронизации данных между поставщиком контента и портативным устройством через сеть согласно одному из вариантов осуществления настоящего изобретения. Способ, проиллюстрированный на фиг. 5, может содержать этапы, приведенные ниже:

Клиент синхронизации устанавливает сеанс с портативным устройством на S501. В это время установление сеанса может быть выполнено путем выявления состояния соединения портативного устройства и загрузки драйвера синхронизации клиента синхронизации. Когда сеанс установлен, клиент синхронизации определяет, сохранен ли ID устройства в портативном устройстве, на S502. Если ID устройства сохранен, клиент синхронизации передает регистрационную информацию поставляющей контент системе, на S503, при этом регистрационная информация включает в себя информацию аутентификации пользователя (пользовательский ID, пароль или ID устройства) или информацию о контенте, которая должна быть синхронизована. Поставляющая контент система принимает регистрационную информацию на S504. Если ID устройства не сохранен, т. е. если требуется новый ID, потому что единственный заданный ID устройства был удален вследствие обновления встроенного программного обеспечения портативного устройства, клиент синхронизации направляется на фиг. 6b и функционирует, чтобы принимать новый ID устройства.

Поставляющая контент система анализирует принятую регистрационную информацию на S505 и определяет, передана ли регистрационная информация, передаваемая от клиента синхронизации, от привилегированного пользователя, на S506 (этап аутентификации пользователя). Если он/она является привилегированным пользователем, поставляющая контент система отыскивает информацию перечня контента, соответствующую информации контента, которая включена в регистрационную информацию посредством ссылки на базу данных пользовательской информации, на S508, при этом информация перечня контента была установлена пользователем. Поставляющая контент система обобщает соответствующие файловые данные посредством управления файловым сервером и передает обобщенные файловые данные клиенту синхронизации на S508.

Клиент синхронизации принимает зашифрованные файловые данные от поставляющей контент системы на S510 и дешифрует принятые файловые данные на S511. Когда контент дешифруется на S511, клиент синхронизации может выделять отдельную область памяти ПК в качестве временного буфера, дешифровать контент, который поделен с заранее определенным размером, и передавать дешифрованный контент на портативное устройство. В это время портативное устройство может восстанавливать подразделенный контент. То есть дешифрованные файловые данные могут не сохраняться в виде типа временного файла (*.tmp) в процессе дешифрования и могут дешифровать, по меньшей мере, один соответствующий временный буфер, в то время как последовательно переключаются на таковой. Это должно предотвратить несанкционированное восстановление соответствующего дешифрованного файла посредством снятия дампа памяти или тому подобного.

Согласно одному из вариантов осуществления настоящего изобретения клиент синхронизации повторно шифрует дешифрованные файловые данные посредством заранее определенного модуля шифрования на S512. Это должно надежно защитить цифровые права при передаче данных между портативным устройством и контентом. Клиент синхронизации может передавать зашифрованные файловые данные на портативное устройство посредством заранее определенного способа соединения, такого как USB. В это время портативное устройство может использовать переданные файловые данные посредством дешифрования таковых.

Если передача файловых данных завершается нормально, поставляющая контент система обновляет информацию перечня контента (например, загружая соответствующий контент, дату загрузки) базы 303 данных на S514.

Если аутентификация пользователя не выполняется нормально, т.е. если регистрационная информация на соответствующем портативном устройстве не регистрируется для поставляющей контент системы, поставляющая контент система может функционировать, чтобы перейти к фиг. 6а (S507).

Фиг. 6а и 6b - схемы последовательности операций способа, иллюстрирующие способы регистрации портативного устройства и выдачи ему ID устройства согласно одному из вариантов осуществления настоящего изобретения.

Фиг. 6а - схема последовательности операций способа, иллюстрирующая один из способов запрашивания регистрации устройства согласно одному из вариантов осуществления настоящего изобретения.

Если определено, что следует выполнять запрос регистрации устройства, на S507, проверяющая контент система переходит к процедуре, которая проиллюстрирована на фиг. 6а. Проверяющая контент система передает информацию регистрации устройства в систему синхронизации информации на S601. Информация регистрации устройства может включать в себя пользовательский ID, пароль и соответствующий ID устройства. Проверяющая контент система принимает информацию регистрации устройства на S602 и регистрирует пользовательский ID, пароль или ID устройства, который включен в информацию, в вышеупомянутую базу данных информации синхронизации, на S603. Система синхронизации информации передает информацию о завершении регистрации по соответствующему портативному устройству в проверяющую контент систему, на S604. Проверяющая контент система принимает переданную информацию на S605 и обновляет информацию по соответствующему портативному устройству на S606, при этом информация записывается в базе данных. Обновление информации базы данных, которое выполняется на S606, может быть выполнено путем обновления значения поля с нерегистрационного на регистрационное, при этом значение поля показывает, зарегистрирован или нет пользователь. После обновления базы данных поставляющая контент система может переходить к S503 на фиг. 5 и выполнять обслуживание синхронизации контента. Согласно еще одному варианту осуществления настоящего изобретения настоящее изобретение может быть выполнено с возможностью пропуска этапов с S602 по S604, чтобы выполнять только процедуру регистрации ID устройства в поставляющей контент системе и чтобы периодически или непериодически выполнять синхронизацию данных с помощью системы синхронизации информации в соответствии со способом воплощения проверяющей контент системы или характеристикой системы.

Фиг. 6b - схема последовательности операций способа, иллюстрирующая один из способов выдачи ID устройства портативного устройства согласно одному из вариантов осуществления настоящего изобретения.

Если определено, что следует выдать ID устройства портативного устройства на S502, следует перейти к процедуре, проиллюстрированной на фиг. 6b. Клиент синхронизации передает информацию по запросу на ID устройства в систему синхронизации информации, на S651. Информация регистрации устройства может включать в себя пользовательский ID, пароль или ID устройства, который изготовитель однократно выдал портативному устройству. Система синхронизации информации принимает информацию по запросу на ID устройства, на S652, и выдает пользовательский ID, пароль или уникальный ID устройства, соответствующий ID устройства изготовителя, на S653, который включен в принятую информацию. На S653 соответствующий ID устройства может иметь размер в восемь байт. В это время ID устройства может быть составлен из информации о государстве происхождения, информации об изготовителе, информации о модели продукта, информации идентификации продукта, номера изделия или серийного номера продукта. Система синхронизации информации записывает данный ID устройства, пользовательский ID и пароль соответствующего портативного устройства в вышеупомянутой базе данных информации синхронизации, на S654. Система синхронизации информации передает ID устройства клиенту синхронизации на S655. Клиент синхронизации принимает ID устройства на S656 и сохраняет таковой на S657. ID устройства, сохраненный на S657, может быть передан на портативное устройство и записан в заранее определенном запоминающем средстве. После сохранения ID устройства в клиенте синхронизации или портативном устройстве поставляющая контент система может снова переходить к S503 на фиг. 5 и исполнять проверяющую контент систему.

Как упомянуто выше, все регистрационная информация или имеющая отношение к портативному устройству информация, которая передается с клиента синхронизации, управляется системой синхронизации информации. Это должно полностью выполнять управление портативным устройством. То есть уникальный ID устройства выдается каждому портативному устройству, а пользовательская информация управляется одной системой синхронизации информации. Следовательно, множество проверяющих контент систем может быть присоединено, если есть всего лишь один пользовательский ID, один пароль или уникальный ID устройства.

Между тем, согласно еще одному варианту осуществления настоящего изобретения дешифрованный контент может быть повторно зашифрован посредством заранее определенного способа шифрования до того, как передается на портативное устройство.

Фиг. 7а - структурная схема, иллюстрирующая конфигурацию клиента синхронизации портативного устройства и поставляющей контент системы через сеть согласно первому варианту осуществления настоящего изобретения.

Со ссылкой на фиг. 7 поставляющая контент система 700 имеет в распоряжении множество DRM-модулей 701-70n шифрования и поставляет зашифрованный контент для клиента синхронизации после шифрования пользователя, запрашивающего контент, соответственно разными способами DRM для каждого поставщика контента.

Клиент 710 синхронизации принимает зашифрованные файловые данные, соответствующие заранее определенной информации контента, из поставляющей контент системы 700 посредством обмена данными с ней. Клиент 710 синхронизации дешифрует принятые файловые данные и шифрует дешифрованные файловые данные с тем, чтобы таковые могли использоваться только в портативном устройстве 730. Клиент 710 синхронизации передает зашифрованные файловые данные на портативное устройство 730. Соответственно разные способы шифрования могут быть применены для каждого поставщика контента проверяющей контент системы 700. Следовательно, клиент 710 синхронизации содержит множество DRM-модулей 711-71n дешифрования, чтобы соответствовать способам шифрования множества DRM-модулей 701-70n дешифрования. Множество DRM-модулей 711-71n дешифрования может быть обновляемым непрерывно и, если проверяющая контент система 700 перенимает новый способ DRM, может дешифровать контент, который зашифрован DRM-способом шифрования, посредством обновления DRM-модуля дешифрования, соответствующего DRM-способу шифрования.

Клиент 710 синхронизации содержит множество DRM-модулей 711-71n дешифрования, модуль 721 обеспечения безопасности, модуль 722 шифрования устройства и модуль 723 сопряжения с портативным устройством.

Множество DRM-модулей 711-71n дешифрования передают информацию аутентификации пользователя или информацию о пользователе, запрашивающем контент, в проверяющую контент систему 700 и принимают зашифрованные файловые данные из проверяющей контент системы 700. В это время информация аутентификации пользователя может включать в себя, по меньшей мере, один из числа пользовательского ID, пароля или ID устройства портативного устройства - ID портативного устройства обладает уникальным значением. Этим ID устройства может быть ID продукта соответствующего портативного устройства. Множество DRM-модулей 711-71n дешифрования дешифруют принятые файловые данные посредством заранее определенного DRM-модуля. DRM-модуль функционирует с соответствием множеству DRM-модулей 701-70n дешифрования, которое предусмотрено в поставляющей контент системе 700. Это должно дешифровать весь зашифрованный контент, который поставляется из поставляющей контент системы 700. Множество DRM-модулей 711-71n дешифрования может быть воплощено в, по меньшей мере, один файл динамически подключаемой библиотеки (в дальнейшем - DLL). Подобно вышеприведенному то, что клиент синхронизации дешифрует зашифрованные файловые данные, которые поставляются из поставляющей контент системы, предназначено для разрешения проблемы в предшествующем уровне техники. Портативному устройству 730 в предшествующем уровне техники требуется иметь в распоряжении соответственный модуль дешифрования для каждого способа шифрования, если зашифрованные файловые данные должны быть дешифрованы в портативном устройстве или если способ шифрования файловых данных является разным для каждого поставщика контента. То есть клиент 710 синхронизации дешифрует цифровой контент, который зашифрован в различные форматы в поставляющей контент системе 700, и передает зашифрованный цифровой контент на портативное устройство 730 после шифрования дешифрованного цифрового контента заранее определенным способом DRM, в соответствии с чем портативное устройство 730 может воспроизводить зашифрованный цифровой контент посредством одного модуля дешифрования.

Модуль 721 обеспечения безопасности управляет доступом к модулю дешифрования. Следовательно, если есть какой бы то ни было доступ к модулю дешифрования, модуль 721 обеспечения безопасности определяет, авторизована ли осуществляющая доступ прикладная программа, и управляет доступом прикладной программы к модулю дешифрования на основании этого определения. В материалах настоящей заявки доступ может содержать любой доступ к файлу, такой как сформировать/открыть/считать/записать/удалить и т.п. Модуль 721 обеспечения безопасности может управлять доступом прикладной программы. Например, модуль 721 обеспечения безопасности может сделать сам файл модуля дешифрования невидимым так, что прикладная программа, такая как проводник, не может отыскать модуль дешифрования. Или модуль 721 обеспечения безопасности может управлять прикладной программой некоторым образом, при котором папка, в которой сохранен файл, отыскивается, но не открывается. Или модуль 721 обеспечения безопасности может управлять прикладной программой таким образом, при котором другие прикладные программы, помимо прикладной программы, которой разрешено осуществлять доступ к файлу, не могут осуществлять доступ к файлу, несмотря на то что файл папки является видимым.

Модуль 721 обеспечения безопасности надзирает за любым доступом к файловой системе ОС (операционной системы, OS) через драйвер фильтра или драйвер устройства способа сцепления и разрешает прикладной программе, которая является пригодной для осуществления доступа к модулю дешифрования, осуществлять к таковому доступ. Модуль 721 обеспечения безопасности сохраняет зашифрованный файл в модуле дешифрования, используя заранее определенный ключ шифрования, и надзирает за прикладной программой, которая намеревается осуществить доступ к модулю дешифрования через драйвер. Если прикладной программе разрешено осуществлять доступ, модуль 721 обеспечения безопасности дешифрует зашифрованный файл в реальном времени и передает дешифрованный файл прикладной программе.

Если модуль 721 обеспечения безопасности не работает нормально вследствие атаки враждебной программы, такой как хакерская программа, или вследствие собственного дефекта, другая программа помимо прикладной программы, которой разрешено осуществлять доступ, может осуществить доступ к модулю дешифрования без авторизации. В это время модуль дешифрования может быть раскрыт в типе зашифрованного файла. Однако поскольку сам файл модуля дешифрования находится в типе зашифрованного файла, может быть невозможным нормально дешифровать зашифрованный цифровой контент посредством файла зашифрованного модуля дешифрования.

Подобно вышеизложенному несмотря на то что модуль 721 обеспечения безопасности не работает нормально и файл зашифрованного модуля дешифрования подвергается доступу без авторизации, невозможно дешифровать зашифрованный цифровой контент, если файл зашифрованного модуля дешифрования не расшифрован. Следовательно, хотя зашифрованный цифровой контент копируется неавторизованным, если не дешифрован, он не может быть нормально использован.

Если заранее определенной прикладной программе требуется осуществить доступ к модулю дешифрования посредством включения заранее определенной информации аутентификации в драйвер, модуль 721 обеспечения безопасности передает информацию аутентификации модулю дешифрования и выполняет аутентификацию, при этом драйвер работает, как при осуществлении доступа к модулю дешифрования. В это время, если прикладная программа аутентифицирована, модуль 721 обеспечения безопасности может дать ей возможность осуществлять доступ к модулю дешифрования.

Для того чтобы обеспечивать безопасность дешифрованных данных, модуль 721 обеспечения безопасности может предотвращать доступ другой прикладной программы к памяти, в которой сохранены дешифрованные данные, если это не является случаем, когда модуль 722 шифрования устройства зашифровывает дешифрованные данные. Если другое приложение помимо модуля шифрования осуществляет доступ к дешифрованным файловым данным, дешифрованные файловые данные могут быть скопированы без авторизации и распространенны или использованы незаконно. Следовательно, это является одним из решений для предотвращения вышеупомянутой проблемы. Модуль 721 обеспечения безопасности дает файловым данным, которыми управляют множество DRM-модулей 711-71n дешифрования, возможность быть доступными только через уровень ядра операционной системы (ОС), тем самым модуль 721 обеспечения безопасности может контролировать другую прикладную программу таким образом, при котором дешифрованные файловые данные не могут быть пригодными для использования в другой прикладной программе.

Модуль 722 шифрования устройства осуществляет доступ и зашифровывает дешифрованные файловые данные с тем, чтобы файловые данные могли быть пригодными для использования только в заранее определенном портативном устройстве. Модуль 722 шифрования устройства может работать в соответствии с модулем дешифрования портативного устройства и шифровать информацию аутентификации пользователя портативного устройства 730 в дешифрованных файловых данных посредством использования ключа шифрования. Модуль 722 шифрования устройства может шифровать соответствующий контент с использованием заранее определенного ключа или сертификата аутентификации для шифрования контента, который передается на портативное устройство 730.

Модуль 723 сопряжения с портативным устройством передает зашифрованные файловые данные в портативное устройство 730 и принимает информацию аутентификации пользователя или информацию о пользователе, запрашивающем контент, из портативного устройства 730. Информация о контенте включает в себя информацию по поводу контента, который пользователь желает использовать.

Портативное устройство 730 принимает зашифрованные файловые данные от клиента 710 синхронизации и дешифрует зашифрованные файловые данные посредством заранее определенного модуля дешифрования. Модуль дешифрования функционирует в соответствии с модулем 722 шифрования устройства клиента 710 синхронизации. Модуль дешифрования может дешифровывать зашифрованные файловые данные посредством использования соответствующей информации аутентификации пользователя портативного устройства 730, при этом файловые данные шифруются в модуле 722 шифрования устройства клиента 710 синхронизации.

Фиг. 7b - структурная схема, иллюстрирующая конфигурацию клиента синхронизации портативного устройства и поставляющей контент системы через сеть согласно второму варианту осуществления настоящего изобретения.

Со ссылкой на фиг. 7b, поставляющая контент система 750 имеет в своем распоряжении множество DRM-модулей 751-75n шифрования и поставляет запрашиваемый пользователем контент клиенту синхронизации после шифрования контента соответственно разными способами DRM для каждого поставщика контента.

Клиент 760 синхронизации может содержать множество блоков 761-76n дешифрования и блок 770 дешифрования устройства. Клиент 760 синхронизации принимает зашифрованные файловые данные, соответствующие заранее определенной информации контента, из поставляющей контент системы 750 посредством обмена данными с ней. Клиент 760 синхронизации может поддерживать работоспособность DRM-модуля дешифрования и модуль управления доступом приложения множеством блоков 761-76n дешифрования, при этом DRM-модуль дешифрования дешифрует зашифрованные файловые данные, которые предоставлены из поставляющей контент системы 750, а модуль управления доступом приложения контролирует приложение, которое осуществляет доступ к DRM-модулю дешифрования или дешифрованным файловым данным в нем.

Соответственно разные способы шифрования могут быть применены для каждого поставщика контента поставляющей контент системы 750. Следовательно, DRM-модуль дешифрования может быть предназначен для выполнения, по меньшей мере, одной процедуры дешифрования. Это происходит таким образом, что DRM-модуль дешифрования может соответствовать способам шифрования DRM-модулей 751-75n шифрования. Всякий раз, когда появляется новый способ DRM, DRM-модуль дешифрования может неизменно обновляться, а если поставляющая контент система 750 перенимает новый способ DRM, может дешифровать соответствующий контент посредством усовершенствования. DRM-модуль дешифрования функционирует в соответствии с множеством DRM-модулей 751-75n шифрования поставляющей контент системы 750. Это происходит за тем, чтобы DRM-модуль дешифрования мог дешифровать весь зашифрованный контент, который поставляется из поставляющей контент системы 750. Подобно вышеизложенному то, что клиент 760 синхронизации дешифрует зашифрованные файловые данные, которые поставляются из поставляющей контент системы 750, предназначено для решения проблемы в предшествующем уровне техники. Если портативное устройство 780 дешифрует файловые данные или если способ шифрования файловых данных является разным для каждого поставщика контента, требуется, чтобы портативное устройство 780 в предшествующем уровне техники обладало соответственным модулем дешифрования для каждого способа шифрования. То есть множество блоков 761-76n дешифрования дешифруют цифровой контент, который зашифрован в различные форматы в поставляющей контент системе 750, и передают зашифрованный цифровой контент на портативное устройство 780 после шифрования дешифрованного цифрового контента заранее определенным способом DRM, тем самым портативное устройство 730 может воспроизводить зашифрованный цифровой контент посредством одного модуля дешифрования.

Модуль управления доступом приложения разрешает/предотвращает доступ приложения к DRM-модулю дешифрования или к файловым данным, которые были в нем дешифрованы, на основании того, является или нет блок 770 синхронизации устройства, который запрашивает файловые данные, аутентифицированным приложением. Если блок 770 синхронизации устройства является аутентифицированным приложением, модуль управления доступом приложения разрешает блоку 770 синхронизации устройства осуществлять доступ к DRM-модулю дешифрования или осуществлять доступ к файловым данным, при этом файловые данные дешифрованы посредством DRM-модуля дешифрования. Модуль управления доступом приложения отслеживает запрос приложения на доступ к дешифрованным файловым данным или доступ приложения к самому DRM-модулю дешифрования, при этом приложение работает в блоке 770 синхронизации устройства. Если есть запрос на доступ к дешифрованным файловым данным или если есть доступ к DRM-модулю дешифрования, модуль управления доступом приложения определяет, аутентифицировано ли приложение, и дает приложению возможность осуществлять доступ к дешифрованным файловым данным или DRM-модулю дешифрования, на основании определения.

Файловые данные, дешифрованные посредством DRM-модуля дешифрования, передаются блоку 770 синхронизации устройства. Это является одним из решений для предотвращения несанкционированного копирования и незаконного распространения. Так как если другое приложение, помимо блока 770 синхронизации устройства согласно настоящему изобретению, является пригодным для доступа к дешифрованным файловым данным или DRM-модулю, дешифрованные файловые данные могут быть скопированы без авторизации и незаконно распространены или использованы.

Блок 770 синхронизации устройства может содержать модуль 772 шифрования устройства и модуль 773 сопряжения с портативным устройством. Блок 770 синхронизации устройства осуществляет доступ к дешифрованным файловым данным, шифрует их посредством модуля 772 шифрования устройства и передает зашифрованные файловые данные модулю 773 сопряжения с портативным устройством, при этом файловые данные включают в себя информацию аутентификации пользователя портативного устройства. Информация аутентификации пользователя может включать в себя, по меньшей мере, один из числа пользовательского ID, пароля и ID устройства портативного устройства - ID портативного устройства обладает уникальным значением. Этим ID устройства может быть ID продукта соответствующего портативного устройства.

Модуль 772 шифрования устройства осуществляет доступ к файловым данным, которые дешифрованы, исходя из множества блоков 761-76n дешифрования, через заранее определенное приложение и шифрует дешифрованные файловые данные так, что файловые данные могут быть использованы только в заранее определенном портативном устройстве. Модуль 772 шифрования устройства может функционировать в соответствии с модулем дешифрования портативного устройства 780 и шифровать информацию аутентификации пользователя портативного устройства 780 в дешифрованных файловых данных посредством использования ключа шифрования. Модуль 772 шифрования устройства может быть выполнен с возможностью шифрования контента с использованием заранее определенного ключа или сертификата аутентификации. Это предназначено для шифрования контента, который передается в портативное устройство 780.

Модуль 773 сопряжения с портативным устройством передает зашифрованные файловые данные на портативное устройство 780 и принимает информацию аутентификации пользователя или информацию о пользователе, запрашивающем контент, с портативного устройства 780. Информация контента включает в себя информацию о контенте, который пользователь желает использовать.

Портативное устройство 780 принимает зашифрованные файловые данные от клиента 760 синхронизации и дешифрует зашифрованные файловые данные посредством заранее определенного модуля дешифрования. Модуль дешифрования функционирует в соответствии с модулем 772 шифрования устройства клиента 760 синхронизации. Модуль дешифрования может дешифровать файловые данные посредством использования соответствующей информации аутентификации пользователя портативного устройства 780, при этом файловые данные зашифрованы в модуле 772 шифрования устройства клиента 760 синхронизации.

Как упомянуто выше, если дешифрованный контент в клиенте синхронизации повторно шифруется посредством заранее определенного способа шифрования перед тем, как передаваться на портативное устройство, контент, который передается между поставляющей контент системой и портативным устройством, шифруется еще раз. Следовательно, цифровые права могут быть защищены более строго. То есть если данные контента, которые переданы между клиентом синхронизации и портативным устройством, не зашифрованы, соответствующий контент может быть скопирован без авторизации посредством множества портативных устройств. Это происходит потому, что портативное устройство в настоящее время используется в качестве запоминающего устройства большой емкости. Следовательно, цифровые права соответствующего контента могут быть защищены посредством предотвращения несанкционированного копирования.

Клиенту синхронизации требуется иметь в распоряжении, по меньшей мере, один модуль дешифрования для дешифрования зашифрованного контента в, по меньшей мере, одной поставляющей контент системе. Однако портативному устройству требуется иметь в распоряжении всего лишь один модуль дешифрования для дешифрования контента, который передается из клиента синхронизации. Следовательно, загрузка портативного устройства может быть снижена.

Фиг. 8 схема последовательности операций способа, иллюстрирующая один из способов синхронизации данных между поставляющей контент системой и портативным устройством через сеть согласно еще одному варианту осуществления настоящего изобретения.

Со ссылкой на фиг. 8, портативное устройство передает информацию аутентификации пользователя и информацию о контенте клиенту синхронизации, на S801 и S802. Информация аутентификации пользователя может включать в себя, по меньшей мере, один из числа пользовательского ID, пароля и ID устройства портативного устройства пользователя, при этом ID портативного устройства обладает уникальным значением. Информация о контенте включает в себя информацию по поводу контента, который пользователь желает использовать.

Клиент синхронизации передает информацию аутентификации пользователя и информацию о контенте, которая принимается на S801 и S802 соответственно, в поставляющую контент систему на S803. Поставляющая контент система принимает эту информацию от клиента синхронизации на S804. Информация о контенте включает в себя информацию по поводу контента, который пользователь желает использовать. Поставляющая контент система аутентифицирует пользователя посредством принятой информации аутентификации пользователя. Аутентификация пользователя является общей последовательностью операций идентификации пользователя с использованием пользовательского ID, пароля или ID устройства пользователя, который включен в принятую информацию аутентификации пользователя. На этапе аутентификации пользователя пользователь идентифицируется. В это время, если пользователь желает использовать платный контент, может быть возможным подтверждать способ оплаты контента. Если аутентификация пользователя завершена, поставляющая контент система отыскивает контент, который сохранен в заранее определенной базе данных, согласно принятой информации о контенте и передает зашифрованные файловые данные, соответствующие принятой информации о контенте, клиенту синхронизации на S806. Способ шифрования зашифрованных файловых данных может быть разным для каждой поставляющей контент системы. Клиент синхронизации принимает зашифрованные файловые данные, соответствующие информации о контенте, на S807, при этом информация о контенте передается из заранее определенной поставляющей контент системы.

Модуль обеспечения безопасности клиента синхронизации управляет доступом приложения к модулю дешифрования, на S808, так что приложение, которому не разрешено осуществлять доступ к заранее определенному модулю дешифрования, не может осуществить к таковому доступ. S808 - последовательность операций для предотвращения несанкционированного копирования или преобразования посредством управления доступом приложения к модулю дешифрования, при этом только прикладная программа, которой разрешено осуществлять доступ к модулю дешифрования, может осуществлять доступ и дешифровать зашифрованный файл, а приложение, которому не разрешено осуществлять доступ, не может осуществлять доступ к модулю дешифрования. Модуль дешифрования может управляться, чтобы быть доступным только через уровень ядра операционной системы. Модуль дешифрования сохраняется как тип зашифрованного файла посредством заранее определенного способа ключа шифрования. Если прикладная программа, которой требуется осуществлять доступ к модулю дешифрования, является дозволенной, зашифрованный файл дешифруется в реальном времени и передается прикладной программе.

Клиент синхронизации дешифрует принятые файловые данные посредством заранее определенного модуля дешифрования, на S809. Модуль дешифрования может быть составлен из, по меньшей мере, одного файла динамически подключаемой библиотеки. Дешифрование выполняется в соответствии с шифрованием, которое выполняется посредством модуля шифрования поставляющей контент системы, так что соответственные файловые данные могут быть дешифрованы, при этом файловые данные шифруются соответственно разными способами шифрования, которые поставляются соответственно из разных поставляющих контент систем. Клиент синхронизации снова шифрует дешифрованные файловые данные, на S810, с тем чтобы дешифрованные файловые данные могли быть используемыми только в портативном устройстве, S810 - последовательность операций для предоставления зашифрованным файловым данным возможности быть дешифрованными посредством шифрования дешифрованных файловых данных, если существует всего лишь один модуль дешифрования в портативном устройстве, при этом S810 соответствует заранее определенному модулю шифрования, установленному на портативном устройстве. Клиент синхронизации отвечает на принятый запрос на передачу контента и передает зашифрованные файловые данные на портативное устройство на S811. Портативное устройство принимает зашифрованные файловые данные от клиента синхронизации, на S812, и дешифрует зашифрованные файловые данные посредством заранее определенного модуля дешифрования, на S813.

Варианты осуществления настоящего изобретения включают в себя машиночитаемые носители, включающие в себя программные инструкции для реализации различных операций, воплощаемых компьютером. Носители также могут включать в себя, автономно или в сочетании с программными инструкциями, файлы данных, структуры данных, таблицы и тому подобное. Носители и программные инструкции могут быть специально спроектированными и выстроенными в целях настоящего изобретения, или они могут принадлежать к разновидности, хорошо известной и доступной специалистам в области компьютерного программного обеспечения. Примеры машиночитаемых носителей включают в себя магнитные носители, такие как жесткие диски, гибкие диски и магнитная лента; оптические носители, такие как диски CD-ROM; магнитооптические носители, такие как флоптические диски; и аппаратные устройства, которые специально выполнены с возможностью сохранения и выполнения программных инструкций, такие как постоянное запоминающее устройство (ПЗУ, ROM) и оперативное запоминающее устройство (ОЗУ, RAM). Носителем также может выступать среда передачи, такая как оптические или металлические линии связи, волноводы и т.п., включающие в себя несущую, передающую сигналы, задающие программные инструкции, структуры данных и т.д. Примеры программных инструкций включают в себя как машинный код, такой как выработанный компилятором, так и файлы, содержащие код более высокого уровня, который может быть выполнен компьютером с использованием интерпретатора.

Фиг. 9 - схема внутреннего строения компьютера общего назначения, которая в большей степени может перениматься при реализации способа для синхронизации данных между поставщиком контента и портативным устройством через сеть согласно настоящему изобретению.

Компьютерная система 900 включает в себя любое количество процессоров 940 (также обозначаемых как центральные процессоры или ЦП (CPU)), которые присоединены к запоминающим устройствам, включающим в себя первичное запоминающее устройство (типично, оперативное запоминающее устройство или «ОЗУ 960»), первичное запоминающее устройство (типично, постоянное запоминающее устройство или «ПЗУ 970»). Как хорошо известно в данной области техники, ПЗУ 970 функционирует, чтобы переносить данные и инструкции однонаправленно в ЦП, а ОЗУ 960 типично используется для переноса данных и инструкций двунаправленным образом. Оба эти первичных запоминающих устройства могут включать в себя любой пригодный тип машиночитаемых носителей, описанных выше. Запоминающее устройство 940 большой емкости также присоединено двунаправленным образом к ЦП, обеспечивает дополнительную емкость хранения данных и может включать в себя любой из машиночитаемых носителей, описанных выше. Запоминающее устройство 910 большой емкости может быть использовано, чтобы сохранять программы, данные или подобное, и типично является вторичным носителем данных, таким как жесткий диск, который является более медленным, чем первичное запоминающее устройство. Отдельное запоминающее устройство большой емкости, такое как CD-ROM 920, также может двунаправленным образом переносить данные в ЦП. Процессор 940 также присоединен к сетевому интерфейсу 950, который включает в себя одно или более устройств ввода/вывода, таких как видеомониторы, шаровые манипуляторы (трекболы), мыши, клавиатуры, микрофоны, сенсорные дисплеи, преобразовательные устройства считывания карт, устройства считывания магнитной или бумажной ленты, планшеты, стило, распознаватели речи и почерка или другие хорошо известные устройства ввода, несомненно, такие как другие компьютеры. В заключение, процессор 940 по выбору может быть присоединен к компьютеру или телекоммуникационной сети с использованием сетевого соединения, как в общих чертах показано на 950. С таким сетевым соединением предполагается, что ЦП может принимать информацию из сети или может выводить информацию в сеть в ходе выполнения вышеописанных этапов способа. Вышеописанные устройства и материалы будут легко узнаваемыми для специалистов в области компьютерных аппаратных средств и программного обеспечения.

Аппаратные элементы, приведенные выше, могут быть выполнены с возможностью функционировать как один или более программных модулей для реализации операций этого изобретения.

Предшествующие описания отдельных вариантов осуществления настоящего изобретения были представлены в целях иллюстрации и описания. Они не имеют намерением быть исчерпывающими или ограничивать изобретение раскрытыми точными формами, и очевидно, что многие модификации и варианты возможны в свете вышеприведенной доктрины. Следовательно, предполагается, что объем изобретения определен формулой изобретения, прилагаемой для этой цели, и ее эквивалентами.

Промышленная применимость

Согласно настоящему изобретению способ и система синхронизации данных между поставляющей контент системой и портативным устройством через сеть могут предоставить способ дешифрования цифрового контента, зашифрованного в различные форматы, в одном клиенте синхронизации и передачи цифрового контента на персональное устройство.

Кроме того, согласно настоящему изобретению способ и система дешифруют цифровой контент, зашифрованный в различные форматы, в одном клиенте синхронизации и передают зашифрованный цифровой контент на персональное устройство после шифрования дешифрованного цифрового контента заранее определенным способом DRM. В дополнение, способ и система дают возможность портативному устройству воспроизводить зашифрованный цифровой контент посредством одного модуля дешифрования. Поэтому настоящее изобретение может более строго защищать цифровые права и поддерживать способ DRM различных форматов.

Кроме того, согласно настоящему изобретению способ и система дают, по меньшей мере, одному элементу цифрового контента возможность быть переданным из, по меньшей мере, одной поставляющей контент системы, если есть одностороннее соединение, посредством одного клиента синхронизации. Следовательно, настоящее изобретение может уменьшить неудобство пользователя, который должен вводить пользовательский ID и пароль отдельно в традиционных поставляющих контент системах, и дать пользователю возможность принимать цифровой контент, который пользователь желает использовать, через один логический канал.

Кроме того, согласно настоящему изобретению способ и система дешифруют цифровой контент, зашифрованный в различные форматы в одном клиенте синхронизации, шифруют дешифрованный цифровой контент так, что он может быть используемым только в заранее определенном портативном устройстве, и передают зашифрованный цифровой контент на портативное устройство, где портативному устройству дана возможность проигрывать зашифрованный цифровой контент посредством одного модуля дешифрования. Следовательно, настоящее изобретение может защищать цифровые права более строго и поддерживать способ DRM различных форматов.

Кроме того, согласно настоящему изобретению способ и система доступны, только когда цифровой контент, зашифрованный в различные форматы, дешифрован в одном из клиентов синхронизации, а дешифрованный цифровой контент зашифрован. Следовательно, настоящее изобретение может предотвращать несанкционированное копирование цифрового контента, которое может быть вызвано несанкционированным доступом к зашифрованным файловым данным.

Настоящее изобретение относится к передаче данных и может быть использовано в системе синхронизации данных через сеть между поставляющей контент системой и портативным устройством. Технический результат - защита цифровых прав. Для этого передают заранее определенные данные контента, которые требуют охраны цифровых прав, на портативное устройство, при этом поставляющая контент система и система синхронизации информации соединены с клиентом синхронизации, установленным на персональном компьютере, к которому подключено портативное устройство. 6 н. и 11 з.п. ф-лы, 9 ил.

поддерживают в рабочем состоянии базу данных пользовательской информации, записывающей информацию аутентификации пользователя или информацию перечня контента, которую пользователь может использовать, при этом информация аутентификации пользователя включает в себя, по меньшей мере, один из числа пользовательского ID, пароля и ID портативного устройства пользователя, причем ID портативного устройства пользователя обладает уникальным значением;

принимают регистрационную информацию от клиента синхронизации, включающую в себя информацию аутентификации пользователя или информацию о контенте, которая должна быть синхронизирована;

аутентифицируют пользователя, соответствующего информации аутентификации пользователя, которая включена в регистрационную информацию, посредством обращения к базе данных пользовательской информации;

отыскивают информацию перечня контента, соответствующую информации о контенте, которая включена в регистрационную информацию, посредством обращения к базе данных пользовательской информации;

управляют файловым сервером для того, чтобы передавать файловые данные, соответствующие информации перечня контента, которая сохранена на файловом сервере, клиенту синхронизации после шифрования файловых данных; и

обновляют информацию перечня контента, которая сохранена в базе данных пользовательской информации, в соответствии с переданными файловыми данными,

при этом клиент синхронизации содержит, по меньшей мере, один модуль дешифрования для дешифрования зашифрованных файловых данных, переданных из поставляющей контент системы, и модуль шифрования для шифрования файловых данных, дешифрованных посредством модуля дешифрования, используя информацию аутентификации пользователя, и передачи зашифрованных файловых данных на портативное устройство.

решают, включен ли ID устройства портативного устройства в информацию аутентификации пользователя;

если там нет ID устройства, принимают ID устройства, соответствующий портативному устройству, из заранее определенной системы управления информацией синхронизации;

записывают принятый ID устройства в базу данных пользовательской информации;

передают ID устройства клиенту синхронизации; и

записывают переданный ID устройства в запоминающее средство портативного устройства.

выявляют соединение портативного устройства и устанавливают сеанс связи с ним;

после приема регистрационной информации с портативного устройства передают в поставляющую контент систему регистрационную информацию, включающую в себя информацию аутентификации пользователя или информацию о контенте, которая должна быть синхронизирована, причем информация аутентификации пользователя включает в себя, по меньшей мере, один из числа пользовательского ID, пароля и ID портативного устройства пользователя, a ID портативного устройства обладает уникальным значением;

принимают файловые данные, соответствующие информации аутентификации пользователя или информации о контенте, которая включена в регистрационную информацию, из поставляющей контент системы;

зашифровывают файловые данные посредством заранее определенного модуля шифрования, используя информацию аутентификации пользователя, при этом модуль шифрования функционирует в соответствии с модулем дешифрования портативного устройства; и

передают зашифрованные файловые данные на портативное устройство,

при этом зашифрованные файловые данные дешифруются посредством заранее определенного модуля дешифрования портативного устройства.

способ дополнительно содержит этап, на котором дешифруют зашифрованные файловые данные посредством модуля дешифрования.

поддерживают в рабочем состоянии, по меньшей мере, один модуль дешифрования, причем модуль дешифрования функционирует в соответствии с модулем шифрования поставляющей контент системы; передают информацию аутентификации пользователя и информацию о контенте в поставляющую контент систему, при этом информация аутентификации пользователя включает в себя, по меньшей мере, один из числа пользовательского ID, пароля и ID портативного устройства пользователя, a ID портативного устройства обладает уникальным значением;

принимают зашифрованные файловые данные, соответствующие информации о контенте, из поставляющей контент системы;

управляют доступом другого приложения к модулю дешифрования; дешифруют зашифрованные файловые данные посредством модуля дешифрования, соответствующего зашифрованным файловым данным;