Область техники, к которой относится изобретение

Настоящее изобретение относится к способу и системе, предназначенным для установления соединения через сеть доступа, например беспроводную локальную сеть (WLAN), осуществляющую связь, по меньшей мере, с одним пользовательским терминалом и, по меньшей мере, с одной магистральной сетью, например сетью общей службы пакетной радиопередачи (GPRS) или сетью универсальной системы мобильных телекоммуникаций (UMTS), содержащей, по меньшей мере, средство аутентификации и санкционирования (авторизации) пользовательского терминала, и, по меньшей мере, один узел обработки пользовательских данных.

Предшествующий уровень техники

За последние годы рынок беспроводной связи получил огромное развитие. В настоящее время технология беспроводной связи достигла или может достичь действительно каждого места на земле. При огромном успехе услуг беспроводной телефонии и обмена сообщениями совсем не удивительно, что беспроводная связь начинает применяться в области персональной и корпоративной обработки данных. Больше не ограниченные узами проводных сетей люди смогут осуществлять доступ и совместно использовать информацию в глобальном масштабе почти везде, где они попытаются.

Основной мотивацией и пользой от развития сетей WLAN является увеличенная мобильность. Пользователи сети могут переезжать с места на место почти без ограничения и осуществлять доступ к локальным сетям (LAN) почти везде. Кроме увеличенной мобильности сети WLAN предлагают увеличенную гибкость. Могут быть организованы совещания, на которых служащие используют малые компьютеры и беспроводные линии связи, чтобы совместно использовать и обсуждать будущие перспективные планы и товары. Такие одноранговые сети с произвольной структурой («ad-hoc») сети могут организовываться и расформировываться в очень короткое время, когда необходимо, или за столом совещаний и/или во всем мире. Сети WLAN предлагают возможность связи и удобство проводных сетей LAN без необходимости дорогих проводных соединений или повторной прокладки проводных соединений.

Однако даже с помощью самого быстрого портативного переносного компьютера продуктивность при передвижении может уменьшаться из-за низкокачественного доступа к Internet или интрасети компании. Несмотря на революцию глобальной системы мобильной связи (GSM), пользователи портативных переносных компьютеров требуют более быстрый доступ, чтобы быстро загружать большие файлы и синхронизировать свои сообщения электронной почты. Возникающее сообщество мобильной информации требует, чтобы данные были доступны всегда и везде. В качестве решения для этой проблемы предложено решение операторской WLAN (OWLAN), которое обеспечивает широкополосный доступ портативному персональному компьютеру или терминальному устройству в специфических местах, таких как аэропорты, центры собраний, отели и помещения для совещаний. Следовательно, операторы мобильной сети могут предложить широкополосный доступ к Internet корпоративным интрасетям или другому обслуживающему оборудованию фактически по всему миру. Следовательно, может быть предоставлена услуга общедоступной WLAN с функциональной возможностью роуминга своей WLAN.

В сотовых сетях с коммутацией пакетов, таких как сеть GPRS или UMTS, описания пользовательских услуг заданы с помощью имен точек доступа (APN). GPRS является общей базовой сетью пакетного домена, используемой для обеих сетей GSM и UMTS. Эта общая базовая сеть предоставляет услуги с коммутацией пакетов и предназначена поддерживать несколько уровней качества обслуживания, для того чтобы позволить эффективно передавать трафик, не соответствующий реальному масштабу времени, и трафик реального масштаба времени. Обслуживающий узел поддержки GPRS (SGSN) предоставлен для того, чтобы отслеживать отдельное местоположение мобильного терминала, и выполняет функции защиты и управления доступом. Кроме того, шлюзовой узел поддержки GPRS (GGSN) обеспечивает взаимодействие с внешними сетями с коммутацией пакетов и соединен с узлами SGSN через базовую сеть пакетного домена, основывающуюся на межсетевом протоколе (IP). В базовой сети APN на практике является ссылкой на подлежащий использованию GGSN. Кроме того, в GGSN APN может идентифицировать внешнюю сеть и, в необязательном порядке, услугу, которая должна быть предложена. Дополнительные подробности относительно использования и структуры APN, например, определены в спецификации TS 23.003 Проекта партнерства в области систем связи 3-го поколения (3GPP).

В GPRS пользователь может осуществлять доступ к услугам собственной сети, находящимся за точками доступа, идентифицируемыми их именами APN. Когда пользователь соединяется с услугой GPRS, т.е. устанавливает контекст протокола пакетных данных (PDP), который, например, задан в спецификациях TS 23.060 3GPP, информация APN, выбранная с помощью терминального устройства или пользовательской аппаратуры (UE), или пользователем терминального устройства, посылается из терминального устройства в сеть в сигнальном сообщении установления контекста PDP. Эта информация состоит из APN и, в не обязательном порядке, из имени пользователя и пароля, если требуется осуществить доступ к услуге за выбранным APN. В сети GPRS эта информация используется для того, чтобы выбрать подходящий GGSN. Эта информация также поступает в выбранный GGSN, и GGSN далее использует эту информацию, чтобы установить соединение с узлом сети за GGSN, например, корпоративной интрасети или служебным узлом оператора. Если предоставлены имя пользователя и пароль, то имя пользователя и пароль доставляются в соответствующий узел сети за GGSN, чтобы дать возможность выполнения санкционирования соединения.

Однако в предложенных системах общедоступных или операторских сетей WLAN не обеспечена операция, подобная активации контекста PDP GPRS. В частности, нет специальной сигнализации для установления услуг между терминальным устройством WLAN, т.е. UE WLAN, и сетью WLAN или сетью за сетью WLAN. К таким услугам, например, может относиться доступ к корпоративной интрасети, услуги поставщика (провайдера) услуг Internet (ISP) третьей стороны, услуги оператора мобильной связи. До настоящего времени пользователи могли только соединяться с Internet непосредственно через локальную сеть доступа WLAN. Следовательно, соответствующие GPRS выбор и активация услуг невозможны через сеть WLAN, что, таким образом, составляет недостаток в предложенных общедоступных и операторских сетях WLAN.

Сущность изобретения

Следовательно, задачей настоящего изобретения является предоставить способ и систему, предназначенные для обеспечения возможности доступа из сети WLAN или из любой другой сети доступа к более широкому диапазону услуг.

Эта задача решается с помощью способа установления соединения через сеть доступа, осуществляющую связь, по меньшей мере, с одним пользовательским терминалом и, по меньшей мере, с одной магистральной сетью, содержащей, по меньшей мере, средство аутентификации и санкционирования пользовательского терминала, и, по меньшей мере, один узел обработки пользовательских данных, причем упомянутый способ содержит этапы, на которых:

выполняют аутентификацию соединения пользовательского терминала с упомянутой сетью доступа;

выбирают один из упомянутого, по меньшей мере, одного узла обработки пользовательских данных на основе информации выбора, переданной на упомянутом этапе аутентификации;

передают с помощью сигнала информацию параметров туннеля упомянутого выбранного узла обработки пользовательских данных в упомянутую сеть доступа; и

создают туннельное соединение между упомянутой сетью доступа и упомянутым выбранным узлом обработки пользовательских данных на основе упомянутой информации параметров туннеля.

Кроме того, вышеупомянутая задача решается с помощью устройства сервера аутентификации, предназначенного для обеспечения механизма аутентификации, причем упомянутое устройство сервера аутентификации выполнено с возможностью:

выбирать узел обработки пользовательских данных на основе информации выбора, принятой в сигнальном сообщении аутентификации от терминального устройства, соединенного с сетью доступа, получать на основе обмена сигналами с упомянутым узлом обработки пользовательских данных информацию параметров туннеля; и

передавать с помощью сигнала упомянутую информацию параметров туннеля в устройство сервера доступа упомянутой сети доступа.

Кроме того, вышеупомянутая задача решается с помощью устройства управления доступом, предназначенного для управления доступом в сеть доступа, с которой соединено терминальное устройство, причем упомянутое устройство управления доступом выполнено с возможностью получать информацию параметров туннеля из сигнального сообщения, принятого от устройства сервера аутентификации, и создавать туннельное соединение с узлом обработки пользовательских данных таким образом, чтобы обеспечить доступ к услуге для упомянутого терминального устройства.

Таким образом, информация выбора пересылается из сети доступа в магистральную сеть с помощью использования сигнального сообщения аутентификации. Затем информация выбора может быть использована в магистральной сети для выбора узла обработки пользовательских данных с целью создания туннельного соединения. Таким образом, доступ к сетевым услугам третьих сторон возможен через сеть доступа, например, WLAN. На основе сигнального сообщения третьего элемента с обоими конечными пунктами туннеля может быть создано туннельное соединение между элементами сети, первоначально неизвестными друг другу. Следовательно, разрешены динамический выбор услуг и множество одновременных соединений с различными услугами, что обеспечивает непрерывность услуг между различными сетями, такими как сети WLAN и сотовые сети с коммутацией пакетов. Таким образом, может быть улучшена гибкость и мобильность пользователя, и логические схемы услуг могут быть унифицированы в различных сетях.

Основным преимуществом является то, что стандартные компоновочные блоки, как они используются в сетях доступа, подобных сетям WLAN, объединяются специальным способом, чтобы достичь требуемых функциональных возможностей системного уровня. Это облегчает для провайдеров сетей, например, провайдеров WLAN, принятия этого решения. Кроме того, минимизируется влияние на пользовательские терминалы, что также максимизирует возможность взаимодействия. Другой выгодой для оператора является экономия затрат оператора, связанных с абонентами, благодаря возможному повторному использованию сотовых обеспечивающих систем для решений WLAN. Предложенное решение является выгодным в том, что современные механизмы описания служб, такие как механизм APN в GPRS, могут быть использованы в новых операторских сетях WLAN, чтобы, таким образом, поддерживать наследуемые решения.

По меньшей мере, один переданный с помощью сигнала параметр туннеля может быть использован в качестве идентификатора в упомянутом созданном туннельном соединении. Этот, по меньшей мере, один параметр туннеля может быть идентификатором (ID) назначения туннеля. Кроме того, созданное туннельное соединение может быть соединением, соответствующим протоколу общей инкапсуляции при маршрутизации (GRE). Тогда, по меньшей мере, один параметр туннеля может быть использован в качестве параметра Ключ созданного туннеля GRE.

Сигнальное сообщение аутентификации может быть сигнальным сообщением, соответствующим расширяемому протоколу аутентификации (ЕАР). В частности, сигнальное сообщение аутентификации может содержать ответное сообщение ЕАР. Информация выбора услуги может содержать, по меньшей мере, один параметр APN. Этот, по меньшей мере, один параметр APN может содержать APN, имя пользователя и пароль для требуемой услуги. Кроме того, параметр APN может быть зашифрован в сообщении аутентификации. Применяемое шифрование для различных параметров APN может быть выбрано по-разному, так чтобы выбранные параметры APN могли быть пересланы с помощью сервера аутентификации в выбранную точку доступа в зашифрованном формате и чтобы выбранные параметры APN были дешифрованы только в точке доступа сети выбранной услуги.

Информация параметров туннеля может быть передана с помощью сигнала в сеть доступа в сообщении Принятие Доступа протокола аутентификации, санкционирования и учета (ААА). Протоколом ААА может быть протокол службы аутентификации удаленных пользователей по коммутируемым каналам связи (RADIUS) или протокол Diameter. Информация параметров туннеля может содержать, по меньшей мере, одно из типа туннеля, среды туннеля, адреса сервера туннеля и идентификатора назначения туннеля.

Кроме того, узел обработки пользовательских данных может быть шлюзом WLAN или GGSN.

Информация выбора может быть разрешена в имя области ААА на этапе выбора. В частности, информация выбора может быть информацией выбора услуги.

В выбранном узле обработки пользовательских данных может быть сохранено, по меньшей мере, одно из следующего: имя области внешнего сервера, параметры туннеля и параметры фильтрации. На основании информации выбора затем можно проверить, следует ли передавать информацию выбора на внешний сервер.

Сервер аутентификации может быть выполнен с возможностью передачи информации параметров туннеля в сообщении Принятие Доступа ААА. Эта информация параметров туннеля может содержать, по меньшей мере, одно из следующего: тип туннеля, среда туннеля, адрес сервера туннеля и идентификатор назначения туннеля. Например, тип туннеля может быть GRE и/или среда туннеля может быть IPv4 или IPv6. Сервер аутентификации может быть выполнен с возможностью встраивать сообщение Успех ЕАР в упомянутое сообщение Принятие Доступа ААА. Это сообщение Успех ЕАР затем может быть передано с помощью сигнального сообщения аутентификации в терминальное устройство, запрашивающее, зависимых пунктах формулы изобретения.

Перечень фигур чертежей

В дальнейшем изобретение будет описано более подробно на основании предпочтительного варианта осуществления со ссылкой на сопровождающие чертежи, на которых:

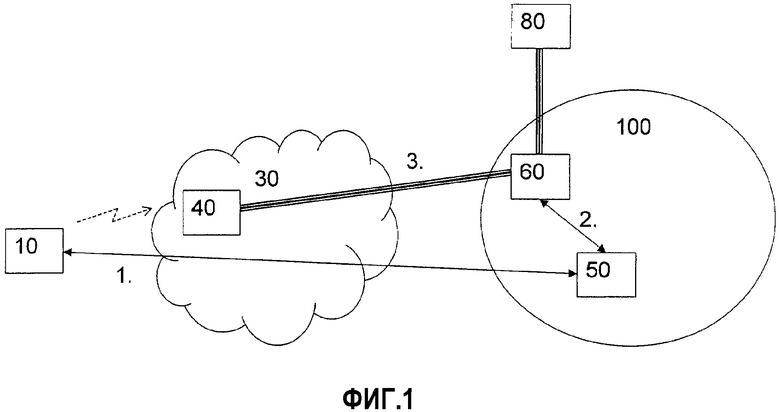

фиг.1 - принципиальная блок-схема, показывающая основные принципы, лежащие в основе настоящего изобретения;

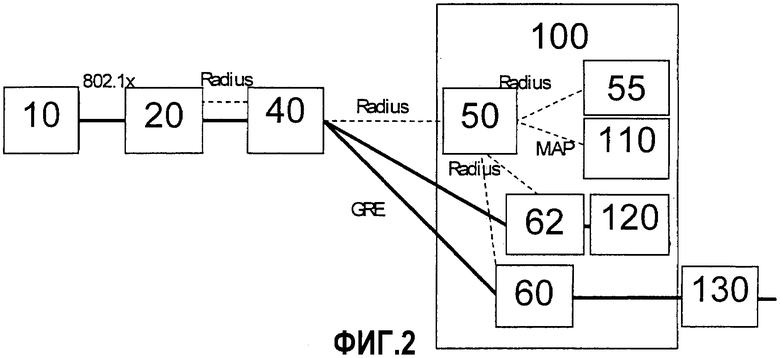

фиг.2 - принципиальная блок-схема архитектуры сети в соответствии с предпочтительным вариантом осуществления, где WLAN соединена через шлюз LAN с сетью GPRS;

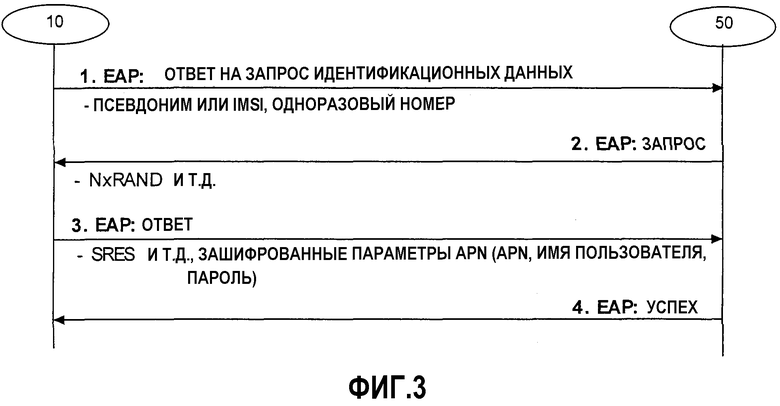

фиг.3 - диаграмма обмена сигналами, показывающая обмен сигналами EAP в соответствии с предпочтительным вариантом осуществления настоящего изобретения;

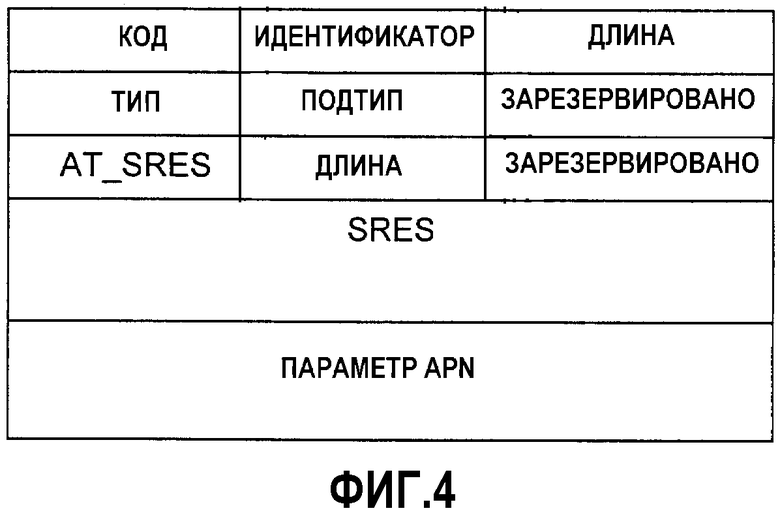

фиг.4 - формат усовершенствованного пакета Ответ на Опознавательный Запрос EAP в соответствии с предпочтительным вариантом осуществления;

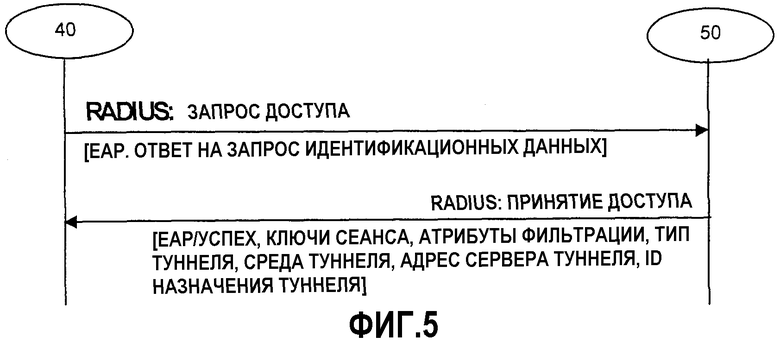

фиг.5 - диаграмма обмена сигналами, показывающая обмен сигналами при аутентификации RADIUS в соответствии с предпочтительным вариантом осуществления настоящего изобретения;

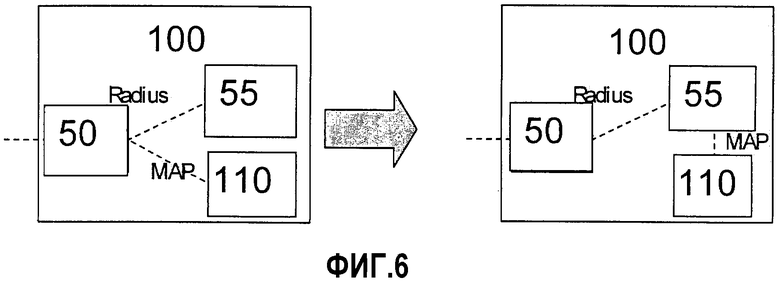

фиг.6 - архитектуры интерфейсов между сервером аутентификации и базой данных сервера аутентификации в соответствии с предпочтительным вариантом осуществления настоящего изобретения;

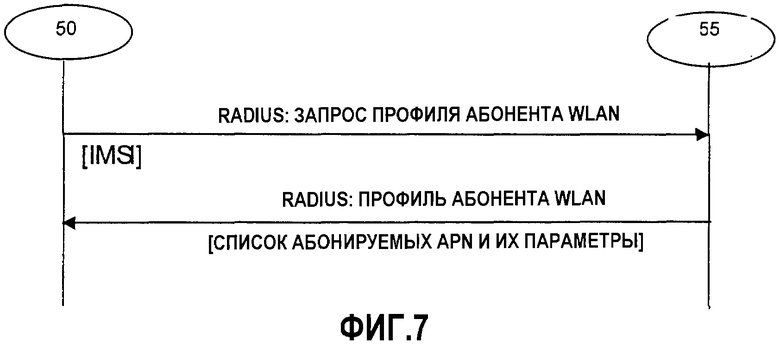

фиг.7 - диаграмма обмена сигналами, показывающая обмен сигналами при запросе базы данных в соответствии с предпочтительным вариантом осуществления настоящего изобретения;

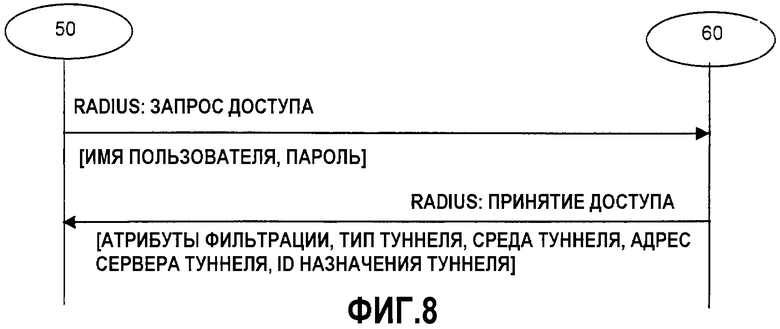

фиг.8 - диаграмма обмена сигналами, показывающая обмен сигналами RADIUS для передачи параметров туннеля между шлюзом WLAN и сервером аутентификации в соответствии с предпочтительным вариантом осуществления настоящего изобретения;

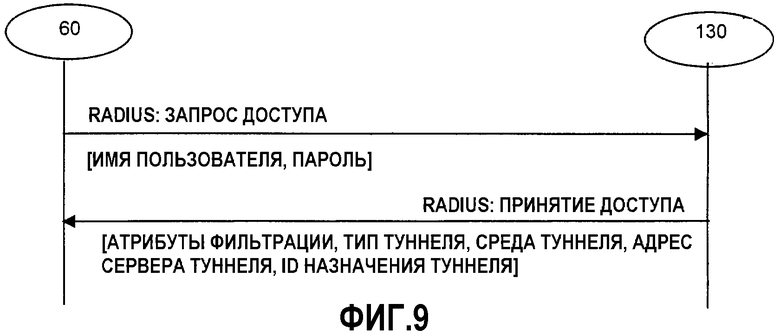

фиг.9 - диаграмма обмена сигналами, показывающая обмен сигналами RADIUS для передачи параметров туннеля между внешним сервером и шлюзом WLAN в соответствии с предпочтительным вариантом осуществления настоящего изобретения; и

фиг.10 - диаграмма обмена сигналами, показывающая обмен сигналами при установлении соединения для предоставления доступа к услуге в соответствии с предпочтительным вариантом осуществления.

Описание предпочтительного варианта осуществления

Теперь будет описан предпочтительный вариант осуществления на основе архитектуры сети, как показано на фиг.1 и фиг.2, где пользователь WLAN проходит аутентификацию, чтобы осуществлять доступ к сети WLAN, посредством аутентификации ЕАР, чтобы, таким образом, получить доступ к сотовой услуге с коммутацией пакетов.

Фиг.1 изображает принципиальную блок-схему архитектуры сети, содержащей WLAN 30 и собственную сеть 100, например, сеть GPRS или другую сотовую сеть с коммутацией пакетов. Терминальное устройство или UE 10 WLAN, которое абонирует услугу собственной сети и желает получить доступ к этой услуге, сначала передает информацию выбора услуги, указывающую, по меньшей мере, один параметр APN и, в необязательном порядке, имя пользователя и пароль, через WLAN 30 в сервер 50 аутентификации собственной сети 100 с помощью использования сигнального сообщения аутентификации, например, сообщения запроса санкционирования (1-й этап). Затем сервер 50 аутентификации выбирает шлюз 60 WLAN, расположенный в собственной сети 100, передает с помощью сигнала информацию услуги в шлюз 60 WLAN и в качестве ответа принимает из шлюза 60 WLAN информацию соединения для установления соединения между сервером 40 доступа WLAN 30 и сервером 80 приложений, предоставляющим требуемую услугу и идентифицируемым, по меньшей мере, одним параметром APN (2-й этап). В частности, запрос санкционирования может быть переслан дополнительно в сервер 80 приложений или другой внешний сервер AAA вместе с именем пользователя и паролем, и шлюз 60 WLAN сначала принимает ответ оттуда, а затем в качестве посредника передает этот ответ в сервер 40 доступа.

Фиг.2 изображает более подробную блок-схему архитектуры плоскости пользователя WLAN, в которой может быть реализован предпочтительный вариант осуществления настоящего изобретения.

На фиг.2 UE 10 WLAN соединена через беспроводное соединение, например, на основе протокола IEEE 802.1х WLAN, с точкой 20 доступа WLAN. Следует заметить, что точка 20 доступа имеет некоторые функциональные возможности, подобные функциональным возможностям базовой станции в обычной сотовой сети, такие как обеспечение соединения через эфирный интерфейс к мобильной UE. Точка 20 доступа не является мобильной и образует часть инфраструктуры проводной сети. Дополнительные подробности относительно архитектуры и функции сети WLAN могут быть получены, например, из спецификации IEEE 802.11.

Кроме того, WLAN содержит сервер 40 доступа, предназначенный для установления соединения с внешними сетями, такими как собственная сеть или другая сеть с коммутацией пакетов, например Internet или операторская, или корпоративная интрасеть. Собственная сеть 100 может быть сетью GPRS или магистральной сетью WLAN и содержит сервер 50 аутентификации с назначенной базой 55 данных сервера аутентификации, в которой сохраняется информация абонента, такая как информация профиля услуг каждого соединенного терминального устройства или UE, после извлечения этой информации из постоянной базы 110 данных абонентов, например, опорного реестра местонахождения (HLR) или сервера собственных абонентов (HSS), доступ к которой может быть осуществлен с помощью сигнализации сообщения протокола доступа к среде (МАР). Следует заметить, что выполняемые функции сервера 50 аутентификации также могут находиться в другой сети, например, магистральной сети WLAN или подсистеме WLAN. Обмен сигналами аутентификации с UE 10 может быть основан на протоколе аутентификации модуля идентификации абонента (SIM) EAP в случае, когда в UE 10 используется карта SIM GSM. В качестве альтернативы, аутентификация может быть основана на протоколе аутентификации АКА (аутентификация и согласование ключей) EAP в случае, когда в UE 10 используется карта SIM UMTS.

Механизм протокола EAP используется для аутентификации и распространения ключа сеанса посредством SIM GSM или USIM (UMTS SIM). Аутентификация основана на механизме запроса-ответа, в котором алгоритму аутентификации, который выполняется в карте SIM или USIM, в качестве запроса может быть задано случайное число (RAND). SIM или USIM выполняет специфический для конкретного оператора секретный алгоритм, который берет RAND и секретный ключ, хранимый в SIM или USIM, в качестве входных данных и создает ответ (SRES) и ключ в качестве выходных данных. Этот ключ первоначально предназначен для использования в качестве ключа шифрования через эфирный интерфейс. Сервер 50 аутентификации имеет интерфейс к собственной сети 100 GSM или UMTS аппаратуры UE, и работает как шлюз между сетями ААА (аутентификация, санкционирование и учет) с коммутацией пакетов и инфраструктурой аутентификации GSM или UMTS. После приема ответа на запрос идентификационных данных EAP, включающего в себя идентификационные данные пользователя, преобразуемые в международный опознавательный код абонента мобильной станции (IMSI), сервер 50 аутентификации получает n триплетов или квинтплетов из сервера аутентификации в опорном реестре местонахождения (HLR) или сервере собственных абонентов (HSS) 110 собственной сети 100 пользователя. Из триплетов сервер 50 аутентификации извлекает материал ключей на основе алгоритма шифрования.

В соответствии с предпочтительным вариантом осуществления сигнальное сообщение аутентификации WLAN используется для передачи информации абонирования или выбора услуги GPRS через сервер 50 аутентификации в собственную сеть 100. Информация услуги GPRS или информация выбора услуги содержит APN требуемой услуги и, в необязательном порядке, имя пользователя и пароль, необходимые для соединения с услугой через указанное APN. Сервер 50 аутентификации использует полученную информацию выбора услуги, чтобы выбрать шлюз 60 WLAN, имеющий функцию, подобную GGSN, из которого пользователь может получить доступ к абонируемой услуге. Абонируемая услуга, например, может быть доступом к корпоративной интрасети или к услугам оператора мобильной связи.

Оперирование плоскостью пользователя WLAN дает возможность управляемого и принудительного доступа к услугам, предоставляемым собственной сетью 100, через WLAN. Это является новой функциональной возможностью, дополнительной к уже обеспечиваемой услуге прямого доступа к Internet. Услуги, предоставляемые собственной сетью 100, могут быть либо услугами собственных операторов, либо услугами третьих сторон, такими как доступ к корпоративной интрасети. Предоставляемые услуги могут быть теми же самыми, что и услуги, предложенные через точку доступа GPRS.

Эти услуги собственной сети являются доступными через собственную сеть 100 WLAN, через шлюз 60 WLAN, идентифицируемый с помощью его имен точек доступа (APN). Информация об услугах собственной сети для конкретного пользователя сконфигурирована в базе 55 данных, далее называемой базой данных сервера аутентификации, доступной для сервера 50 аутентификации и для всех других серверов аутентификации собственной сети. Информация в базе 55 данных сервера аутентификации является подмножеством информации в профиле HLR GPRS. База 55 данных сервера аутентификации может быть создана с помощью копирования из HLR 110 либо с помощью процедуры обновления местонахождения МАР, либо посредством функциональных средств O&M (эксплуатация и техническое обслуживание).

Когда собственный сервер 50 аутентификации аутентифицирует пользователя, он проверяет из базы 55 данных сервера аутентификации, абонирует ли пользователь услуги собственной сети. Если не абонирует, тогда сервер 50 аутентификации выполняет обычную аутентификацию EAP.

Если пользователь абонирует услуги собственной сети, сервер 50 аутентификации ожидает информацию от UE 10 WLAN. UE 10 WLAN может информировать о требуемом APN в сообщении Ответ EAP-SIM. Информация APN состоит из APN и, в необязательном порядке, из имени пользователя и пароля для APN. Если пользователь не включает никакой информации APN в сообщение Ответ EAP-SIM, то сервер 50 аутентификации выполняет обычную аутентификацию ЕАР, и предполагается простой доступ к Internet. Когда пользователь указывает с помощью параметра APN, что он соединяется с конкретным APN, сервер 50 аутентификации проверяет на основе извлеченной информации абонирования полномочия пользователя на доступ к указанному APN. После успешного завершения проверки сервер 50 аутентификации разрешает имя APN в имя области сервера AAA шлюза WLAN, например, имя области RADIUS (службы аутентификации удаленных пользователей по коммутируемым каналам связи), и запрашивает разрешение для пользователя, идентифицируемого его IMSI (международным опознавательным кодом абонента мобильной связи), чтобы осуществить доступ к шлюзу 60 WLAN. Дополнительные подробности относительно протокола RADIUS, который используется для выполнения аутентификации, санкционирования и конфигурирования информации между сервером доступа к сети и совместно используемым сервером аутентификации, может быть получена из спецификации RFC 2138 IETF (Комитет инженерной поддержки сети Internet).

Сервер 50 аутентификации запрашивает шлюз 60 WLAN (или сеть за шлюзом 60 WLAN) назначить подходящие параметры туннелирования и разрешить пользователю осуществить доступ к APN. Это выполняется с помощью посылки запроса доступа AAA, например запроса доступа RADIUS, в указанный сервер RADIUS шлюза WLAN. В зависимости от используемого имени области AAA, шлюз 60 WLAN обнаруживает запрошенную услугу.

Если услуга является услугой оператора мобильной связи (МО), предоставляемой сервером 120 собственной сети, соответственный шлюз 62 WLAN выбирает подходящие параметры туннелирования и фильтрации из внутренней базы данных для этой услуги, назначает ID назначения туннеля и посылает сообщение Принятие Доступа AAA обратно в сервер 50 аутентификации.

Если услуга является услугой третьей стороны, шлюз 60 WLAN выбирает соответственный внешний сервер AAA, например сервер 130 RADIUS, на основании используемого имени области AAA и передает запрос Доступ AAA, например, с именем пользователя и паролем в нем. После приема сообщения Принятия Доступа AAA и установления указанного туннеля во внешнюю сеть шлюз 60 WLAN выбирает параметры туннелирования в сервер 40 доступа WLAN, назначает ID назначения туннеля и посылает сообщение Принятие Доступа RADIUS в сервер 50 аутентификации. Сервер 50 аутентификации добавляет сообщение Успех EAP и ключевой материал в сообщение Принятие Доступа AAA и передает его в сервер 40 доступа WLAN.

Если UE 10 WLAN поддерживает множественную адресацию IP и, следовательно, одновременные соединения с разными адресами IP, возможно устанавливать множество соединений параллельно уже существующим соединениям тем же способом, как описано в настоящей заявке. Каждое соединение имело бы свой собственный адрес IP аппаратуры UE WLAN, свой собственный шлюз WLAN и свой собственный туннель между соответственным шлюзом WLAN и сервером 40 доступа WLAN. Функция учета тогда может быть использована для обнаружения наличия туннеля плоскости пользователя.

Фиг.3 изображает диаграмму обмена сигналами, показывающую обмен сигналами при аутентификации EAP-SIM между UE 10 и сервером 50 аутентификации. Первым запросом EAP (не изображен), выдаваемым сетью, является Запрос ЕАР идентификационных данных. Клиент или UE 10 отвечает с помощью Ответа на Запрос ЕАР идентификационных данных (этап 1), содержащего псевдоним или IMSI. Псевдоним используется, когда UE 10 использует поддержку секретности идентификационных данных. В ответ на сообщение или пакет Ответ на запрос ЕАР идентификационных данных сервер 50 аутентификации посылает Опознавательный запрос EAP, содержащий n случайных чисел RAND среди других параметров (этап 2). В ответ на это UE 10 выдает Ответ на Опознавательный запрос EAP, включающий в себя вычисленную ответную величину SRES. Кроме того, в соответствии с предпочтительным вариантом осуществления настоящего изобретения Ответ на Опознавательный запрос EAP также включает в себя, по меньшей мере, один зашифрованный параметр APN, определяющий требуемую услугу GPRS, к которой должен быть осуществлен доступ. Зашифрованные параметры могут содержать APN требуемой услуги и, в необязательном порядке, имя пользователя и пароль для получения доступа к этой услуге (этап 3). Применяемое шифрование для различных параметров APN может быть выбрано по-разному. Т.е. само APN может быть единственным параметром APN, который необходим для выбора точки доступа (АР), и, следовательно, только этот параметр должен быть в формате, который должен быть дешифрован и/или считан сервером доступа. Параметры имени пользователя и пароля могут быть пересланы с помощью сервера аутентификации в выбранную точку доступа в зашифрованном формате, и эти параметры дешифруются только в точке доступа или в сети выбранной услуги. Следовательно, к ним невозможно осуществить доступ, пока они передаются через первую сеть. Если процедура аутентификации была успешной, сервер 50 аутентификации отвечает с помощью сообщения Успех EAP.

Вышеописанная процедура обмена сигналами дает возможность передачи с помощью сигналов параметров выбора услуги в сервер 50 аутентификации без необходимости какой-либо функции активации контекста, которая требовалась бы в традиционной сети GPRS без функциональных возможностей WLAN. Чтобы достичь этих усовершенствованных функциональных возможностей обмена сигналами аутентификации, клиентское программное обеспечение в UE 10 модифицируется или программируется так, чтобы добавить соответственную информацию выбора услуги в сообщение ответа на опознавательный запрос EAP. В частности, если пользователь выбрал соединение с конкретной услугой, идентифицированной ее APN, информация услуги или информация выбора услуги конфигурируется в клиентском программном обеспечении в UE 10. Для каждой услуги могут быть выполнены следующие установки. Во-первых, может быть установлен текстовый элемент произвольной формы, идентифицирующий услугу для пользователя. Во-вторых, может быть установлено APN, т.е. идентификационные данные наземной сети мобильной связи общего пользования (PLMN) плюс имя службы доменных имен (DSN), назначенные оператором мобильной связи (МО), могут быть установлены таким образом, чтобы указывать на конкретную услугу, и, в-третьих, в клиентском программном обеспечении может быть сделана установка, указывающая, требуются ли имя пользователя и пароль (например, установка да/нет). Третья установка может содержать установку, указывающую либо заранее определенную, либо динамическую установку имени пользователя и/или пароля.

В последнем случае после приема сообщения запроса EAP UE 10 получает информацию, относящуюся к выбору требуемой услуги, от пользователя и шифрует ее, как определено используемым протоколом обмена сигналами, таким как EAP-SIM. Затем UE вставляет информацию параметра APN в сообщение Ответ на Опознавательный Запрос EAP и посылает его в сервер 50 аутентификации.

Фиг.4 изображает формат усовершенствованного сообщения Ответ SIM на Опознавательный Запрос ЕАР в соответствии с предпочтительным вариантом, как оно генерируется в SIM. Поле "код" используется, чтобы идентифицировать сообщение как ответное сообщение. Поле "идентификатор" соответствует одному октету и помогает при согласовании ответов с сообщениями. В частности, поле "идентификатор" должно соответствовать полю "идентификатор" сообщения, в качестве ответа на которое оно посылается. Поле "длина" указывает длину сообщения или пакета ЕАР. Поля "тип" и "подтип" устанавливаются в конкретные величины, определяющие сообщение Ответ SIM на Опознавательный запрос ЕАР. Поля "зарезервировано" устанавливаются в ноль после посылки и игнорируются при приеме. Поле "AT_SRES" указывает значение атрибута, и за ним следует дополнительное поле "длина", указывающее длину следующей величины SRES, и поле "зарезервировано". Наконец, могут быть добавлены предложенные параметры АРМ, задающие запрошенную услугу, например зашифрованные величины.

Фиг.5 изображает диаграмму обмена сигналами, показывающую обмен сигналами при аутентификации RADIUS в соответствии с предпочтительным вариантом осуществления настоящего изобретения. Когда сервер 40 доступа WLAN принимает сообщение Принятие Доступа RADIUS, он исследует параметры, связанные с установками туннелирования. Если присутствует атрибут типа туннеля, определенный в спецификации RFC 2868 IETF, туннелирование будет применено для пользователя. В частности, атрибут 9 типа туннеля (GRE) может быть использован сервером 40 доступа WLAN, в то время как адрес межсетевого протокола (IP) может быть добавлен в качестве одного необязательного поля. Затем сервер 40 доступа WLAN может действовать либо как ретранслятор протокола загрузки, если адрес IP не доставлен при обмене сигналами RADIUS, либо в качестве сервера протокола динамического конфигурирования хоста (DHCP), назначающего адреса IP, заданные с помощью обмена сигналами RADIUS.

Тип среды туннеля может быть указан с помощью атрибута Тип Среды Туннеля, определенного в RFC 2868. Поддерживаемыми типами среды являются IРv4 (версия 4 IP) и IРv6 (версия 6 IP).

Затем устанавливается туннель в указанный адрес конечного пункта сервера туннеля. Эта информация задана в атрибуте Конечный пункт сервера туннеля, определенном в RFC 2886, в сообщении принятия Доступа RADIUS.

Адрес конечного пункта может быть либо полностью определенным доменным именем (FODN), либо адресом IP, обозначаемый с разделением с точками. В зависимости от базового протокола туннелирования (IРv4 или IРv6) адрес конечного пункта также представлен в формате IРv4 или IРv6.

ID назначения туннеля RADIUS может быть использован сервером 40 доступа WLAN в качестве ID потока туннеля GRE, подлежащего установлению в указанный адрес конечного пункта сервера туннеля. В GRE, ID потока предоставляется с помощью атрибута Ключ GRE.

После установления туннеля GRE сервер 40 доступа WLAN отображает все пользовательские данные, принятые от UE 10 WLAN, в туннель в сервер туннеля. Это включает в себя любые запросы DHCP.

В случае, когда параметры туннелирования не заданы в сообщении Принятие Доступа RADIUS, сервер 40 доступа WLAN может использовать внутренний сервер DHCP для назначения адреса IP и направления поступающих пользовательских данных непосредственно в Internet в соответствии с локальной стратегией маршрутизации.

В дальнейшем описана сигнализация извлечения абонирования услуги между сервером 50 аутентификации и базой 55 данных сервера аутентификации.

Фиг.6 изображает архитектуру интерфейса между сервером 50 аутентификации и базой 55 данных сервера аутентификации. Интерфейс между сервером 50 аутентификации и базой 55 данных сервера аутентификации может поддерживать соединение типа "многие к одному", т.е. множество серверов аутентификации могут использовать одну и ту же базу данных сервера аутентификации. Конкретно, функциональные возможности базы данных сервера аутентификации могут соответствовать ожидаемым зависящим от конкретной WLAN функциональным возможностям HSS, как определено в соответствующей спецификации версии 6 3GPP. Интерфейс между сервером 50 аутентификации и базой 55 данных сервера аутентификации, таким образом, может быть похожим на ожидаемый интерфейс Wx, задаваемый 3GPP. Приложение Wx может использоваться поверх соединения RADIUS между сервером 50 аутентификации и базой 55 данных сервера аутентификации. Также интерфейс МАР в HLR 110 логически мог бы быть между базой 55 данных аутентификации и HLR 110.

Фиг.7 изображает диаграмму обмена сигналами, показывающую обмен сигналами для запроса при запросе базы 55 данных сервера аутентификации. В последнем случае, когда пользователь предоставляет информацию APN в сообщении Ответ EAP-SIM, сервер 50 аутентификации запрашивает базу 55 данных сервера аутентификации в отношении абонентской информации абонирования услуг. Информация абонирования может быть запрошена с помощью сообщения приложения RADIUS Запрос Профиля Абонента WLAN. Это сообщение содержит IMSI абонента. База 55 данных сервера аутентификации отвечает с помощью сообщения приложения RADIUS Профиль Абонента WLAN. Это сообщение содержит список абонируемых услуг для указанного абонента. Для каждой абонируемой услуги включена следующая информация:

имя точки доступа (APN)

международный номер коммутируемой цифровой сети для мобильной станции (MSISDN) (для MCD)

аутентификация SIM или дополнительная аутентификация по имени пользователя и паролю.

Если абонируемые услуги отсутствуют, база 55 данных сервера аутентификации может возвратить пустое сообщение.

В дальнейшем описывается передача параметров туннеля из внешнего сервера 130 RADIUS через шлюз 60 WLAN в сервер 50 аутентификации.

Фиг.8 изображает диаграмму обмена сигналами, показывающую обмен сигналами RADIUS для передачи параметров туннеля между шлюзом 60 WLAN и сервером 50 аутентификации, а фиг.9 изображает диаграмму обмена сигналами, показывающую обмен сигналами между внешним сервером 130 RADIUS и шлюзом 60 WLAN. Между APN и сервером 130 RADIUS, санкционирующим доступ пользователя к службе, имеется однозначное соответствие. Обычно сервер 130 RADIUS или посредник RADIUS для сервера находится в шлюзе WLAN. Сервер 50 аутентификации разрешает имя сервера RADIUS, ассоциированное с указанным APN, из внутренней базы данных, т.е. не из базы 55 данных сервера аутентификации, которая содержит только специфические для конкретных абонентов элементы.

В частности, сервер 50 аутентификации посылает сообщение Запрос Доступа RADIUS в сервер 130 RADIUS, в отношении которого было выполнено разрешение имени.

Если услуга основывается на аутентификации SIM, сервер 50 аутентификации может использовать аутентифицированный IMSI в качестве идентификационных данных пользователя в сообщении Запрос Доступа RADIUS.

Если услуга имеет свою собственную дополнительную аутентификацию, сервер 50 аутентификации может использовать имя пользователя и пароль, предоставленные в параметрах APN в Ответе SIM EAP в сообщении Запрос Доступа RADIUS.

После приема Запроса Доступа RADIUS шлюз 60 WLAN проверяет из своей внешней базы данных услугу, ассоциированную с используемым именем области. Между каждым именем области и услугой, доступной через шлюз 60 WLAN, должно быть однозначное соответствие.

Для каждой услуги следующая информация может храниться в шлюзе 60 WLAN:

имя области внешнего сервера RADIUS (если имеется)

соответствующие параметры туннелирования

соответствующие параметры фильтрации.

Шлюз 60 WLAN проверяет, следует ли в качестве посредника направить сообщение Запрос Доступа RADIUS во внешний сервер 130 RADIUS или нет. Если следует, то шлюз 60 WLAN пересылает сообщение во внешний сервер 130 RADIUS с использованием имени области, разрешенного из его внутренней базы данных.

В неуспешных случаях сервер 50 аутентификации принимает сообщение Отклонение Доступа RADIUS в качестве ответа, и сервер 50 аутентификации отклоняет соединение из UE 10 WLAN с соответствующим кодом причины.

В успешных случаях сервер 50 аутентификации принимает сообщение Принятие Доступа RADIUS из сервера 130 RADIUS. Это сообщение включает в себя соответствующие атрибуты туннелирования и фильтрации, используемые между внешней сетью и шлюзом 60 WLAN.

Параметры туннелирования могут включать в себя следующие параметры:

тип туннелирования (GRE)

среда туннелирования (IPv4 или IPv6)

адрес сервера туннеля (адрес, назначенный шлюзом 60 WLAN)

кадрированный атрибут адреса IP (необязательный)

ID назначения туннеля (уникальный идентификатор, назначенный шлюзом 60 WLAN).

Также могут поддерживаться заранее сконфигурированные туннели протокола туннеля уровня 2 (L2ТP) между шлюзом 60 WLAN и внешними сетями.

Затем шлюз 60 WLAN передает сообщение Принятие Доступа RADIUS в сервер 50 аутентификации. Сервер 50 аутентификации добавляет сообщение Успех EAP и материал ключей сеанса в сообщение Принятие Доступа RADIUS и передает его в сервер 40 доступа WLAN.

Фиг.10 изображает подробную диаграмму обмена сигналами, показывающую доступ к услуге для услуги GPRS через WLAN 30. Сначала ответ на Запрос ЕАР идентификационных данных передают из UE 10 в точку 20 доступа, который генерирует сообщение Запрос Доступа RADIUS и пересылает это сообщение через сервер 40 доступа WLAN в сервер 50 аутентификации. Сервер 50 аутентификации выполняет обработку для восстановления пользовательских данных в HLR 110 собственной сети 100 аппаратуры UE 10 WLAN, и HLP 110 отвечает пользовательскими данными UE 10 WLAN. Затем сервер 50 аутентификации выдает сообщение Послать Запрос Информации Санкционирования в HLR 110, который отвечает сообщением Послать Ответ на Запрос Информации Санкционирования, которое включает в себя требуемую информацию санкционирования. Затем сервер 50 аутентификации запрашивает информацию профиля услуг из базы 55 данных аутентификации с помощью использования IMSI абонента UE 10 и принимает из базы 55 данных профиль услуг, включающий в себя список APN, указывающих абонируемые услуги абонента. Затем сервер 50 аутентификации выдает сообщение Опознавательный Запрос EAP, например, Запрос SIM EAP, в UE 10 и принимает усовершенствованное сообщение Ответ на Опознавательный Запрос EAP, например, Ответ SIM EAP, определенный на фиг.4.

На основе информации параметра APN и необязательных имени пользователя и пароля сервер 50 аутентификации выбирает шлюз 60 WLAN и пересылает сообщение Запрос Доступа RADIUS, включающее в себя имя пользователя и пароль, в шлюз 60 WLAN, который направляет запрос доступа RADIUS в соответствующее APN, например, сервер 130 RADIUS. Сервер 130 RADIUS отвечает сообщением Принятие Доступа RADIUS, содержащим параметры туннеля и фильтра, необходимыми для установления туннельного соединения с целью предоставления запрошенной услуги. Шлюз 60 WLAN генерирует параметры туннеля и фильтра, необходимые для туннельного соединения функциональных средств контроллера доступа сервера 40 доступа WLAN и шлюза 60 WLAN, и ID назначения туннеля и пересылает сообщение Принятие Доступа RADIUS в сервер 50 аутентификации. Сервер 50 аутентификации добавляет в сообщение Принятие Доступа RADIUS сообщение Успех EAP и ключи сеанса и пересылает сообщение Принятие Доступа RADIUS в сервер 40 доступа WLAN. В ответ на него сервер 40 доступа WLAN пересылает сообщение Принятие Доступа RADIUS, содержащее сообщение Успех EAP, в точку 20 доступа WLAN, которая извлекает сообщение Успех EAP и пересылает его в WLAN UE 10. Наконец, на основе информации, принятой из сервера 50 аутентификации в сообщении Принятие Доступа RADIUS, сервер 40 доступа WLAN устанавливает туннельное соединение со шлюзом 60 WLAN с использованием ID назначения туннеля в качестве ID потока или ключа.

В кратком изложении, доступ к услуге достигается с помощью встраивания или включения информации выбора услуги, соответствующей домену с коммутацией пакетов, в качестве нового зашифрованного атрибута в сигнальное сообщение аутентификации SIM EAP или АКА EAP. Когда пользователь желает соединиться с конкретной услугой, идентифицированной с помощью APN, пользовательское или клиентское программное обеспечение в UE 10 WLAN устанавливает требуемое APN и, в необязательном порядке, имя пользователя и пароль в соответствующее сообщение APN, и WLAN 30 использует эту информацию для выбора подходящего элемента сети плоскости пользователя, а также политик туннелирования и фильтрации.

Следует заметить, что настоящее изобретение не ограничено описанными услугами WLAN и GPRS и может быть использовано в любой архитектуре сети, где сигнализация плоскости управления, необходимая для доступа к услуге с коммутацией пакетов, не обеспечена в сети доступа. Функциональные возможности сервера 50 аутентификации и шлюза 60 не обязательно должны быть функциональными возможностями GPRS, но они могут находиться в любой магистральной сети или подсистеме WLAN или в любой другой сети, доступной для WLAN 30. Они могут быть обеспечены в автономных серверных устройствах или в функциональных возможностях GGSN или SGSN GPRS, соответственно. Также услуга, к которой осуществляется доступ, не обязательно должна быть услугой GPRS. Следовательно, UE 10 WLAN может быть однорежимным терминалом WLAN без функциональных возможностей GPRS, но с функциональными возможностями доступа к внешним услугам через обмен сигналами аутентификации, например, с помощью механизма, подобного механизму выбора услуги GPRS. Кроме того, любое данное сообщение аутентификации может быть использовано для передачи информации выбора услуги. Следовательно, предпочтительные варианты осуществления могут изменяться в рамках объема, определяемого прилагаемой формулой изобретения.

Изобретение относится к способу и системе, предназначенным для установления соединения через сеть доступа. Технический результат - обеспечение возможности доступа из сети WLAN или из любой другой сети доступа к широкому диапазону услуг. Способ для установления соединения через сеть доступа осуществляет связь, по меньшей мере, с одним пользовательским терминалом и, по меньшей мере, с одной магистральной сетью, содержащей, по меньшей мере, средство аутентификации и санкционирования пользовательского терминала, и, по меньшей мере, один узел обработки пользовательских данных, при этом выполняют аутентификацию соединения пользовательского терминала в упомянутую сеть доступа и выбирают один из упомянутого, по меньшей мере, одного узла обработки пользовательских данных на основе информации выбора, переданной в сигнальном сообщении аутентификации. Затем передают с помощью сигнала информацию параметра туннеля выбранного узла обработки пользовательских данных в сеть доступа и создают туннельное соединение между сетью доступа и выбранным узлом обработки пользовательских данных на основе информации параметра туннеля. С помощью создания туннельного соединения на основе сигнального сообщения с обоими конечными пунктами туннеля может быть создано туннельное соединение между двумя элементами сети, изначально неизвестными друг для друга. Следовательно, можно осуществлять доступ к сотовым услугам с коммутацией пакетов через сети доступа, которые не предусматривают процедуру активации контекста или соответствующую функцию обмена сигналами плоскости управления. 6 н. и 30 з п. ф-лы, 10 ил.

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| УСТРОЙСТВО ДЛЯ РАДИОСВЯЗИ | 1993 |

|

RU2146850C1 |

| УСТРОЙСТВО И СПОСОБ ПЕРЕДАЧИ ПАКЕТНЫХ РЕЧЕВЫХ ДАННЫХ В СИСТЕМЕ МОБИЛЬНОЙ СВЯЗИ | 1999 |

|

RU2187205C2 |

| БЕСКАБЕЛЬНАЯ ЛОКАЛЬНАЯ СЕТЬ | 1994 |

|

RU2107396C1 |

| EP 0912027 А2, 28.04.1999 | |||

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| US 6389008 B1, 14.05.2002. | |||

Авторы

Даты

2007-08-20—Публикация

2003-09-26—Подача