Перекрестная ссылка на родственную заявку

По данной заявке испрашивается приоритет предварительной патентной заявки США №60/839212, озаглавленной "WLAN-CDMA2000 INTERWORKING AUTHORIZATION OF IPV4-1PV6 DUAL-STACK OPERATION", поданной 21 августа 2006 года. Вышеупомянутая заявка полностью включена в данный документ посредством ссылки.

Область техники

Настоящее изобретение, в общем, относится к системам связи, а более конкретно, к способу и устройству межсетевой авторизации для работы в режиме с двумя стеками.

Уровень техники

Технологии беспроводной связи получили серьезное развитие за последние несколько лет. Дополнительной причиной для роста частично стала свобода перемещения, предоставляемая беспроводными технологиями, и значительное повышение качества голосовой связи и передачи данных через беспроводную среду. Повышение качества голосовых услуг вместе с добавлением услуг передачи данных оказывали и будут продолжать оказывать значительное влияние на общающихся людей. Дополнительные услуги включают в себя доступ в Интернет с использованием мобильного устройства при нахождении в роуминге.

Возможность поддерживать сеанс передачи данных при передвижении является важной и для пользователей, и для системных операторов. Поскольку все больше пользователей использует операции по протоколу мобильного Интернета, пользователь, возможно, захочет иметь одновременный доступ к той же функции межсетевого обмена пакетными данными, используя работу в режиме с двумя стеками, которая позволяет одновременно использовать две версии протокола мобильного Интернета. Функция межсетевого обмена пакетными данными (PDIF) работает как шлюз безопасности, защищающий сотовую сеть.

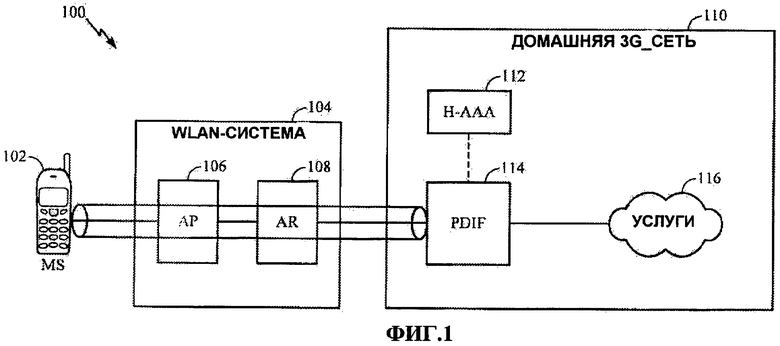

Фиг.1 иллюстрирует архитектуру межсетевого взаимодействия для беспроводной локальной вычислительной сети (WLAN). Сеть может быть частью системы беспроводной связи, работающей согласно стандарту 3GPP2, определенному посредством стандарта, предлагаемого консорциумом с названием «Проект партнерства третьего поколения 2», упоминаемым в данном документе как 3GPP2. Архитектура 100 включает в себя мобильную станцию (MS) 102, подключенную к WLAN-системе 104. WLAN-система 104 включает в себя точку доступа (AP) 106 и маршрутизатор доступа (AR) 108. WLAN-система подключается к домашней 3G-сети 110. WLAN-система подключается к домашней 3G-сети 110 через функцию межсетевого обмена пакетными данными (PDIF) 122. PDIF 114 подключается к домашнему устройству 112 аутентификации, авторизации и учета использования сетевых ресурсов (H-AAA).

MS устанавливает защищенный IP-туннель с PDIF, которая выступает в качестве шлюза безопасности в домашней 3G-сети. Установление туннеля аутентифицируется и авторизуется посредством H-AAA 112. После того как туннель установлен, MS может осуществлять доступ к услугам в домашней 3G-сети 110. Пунктирная линия на фиг.1 указывает путь для информации аутентификации, авторизации и учета использования сетевых ресурсов и указывает передачу информации между H-AAA 112 и PDIF 114. Сплошные линии показывают пути однонаправленного канала для трафика пользовательских данных, а трубопровод указывает защищенный туннель, защищающий трафик пользовательских данных между MS 102 и PDIF 114.

MS предварительно конфигурируется с информацией об адресе PDIF, будь то IP-адрес или полностью определенное доменное имя (FQDN). Если MS сконфигурирована с использованием FQDN PDIF, то MS переключается на систему доменных имен (DNS), чтобы разрешить IP-адрес, ассоциативно связанный с FQDN. MS использует протокол обмена ключами по Интернету версия 2 (IKEv2) для того, чтобы устанавливать защищенные туннели, известные как IPsec-туннели, для передачи данных с PDIF. Часть установления защищенного туннеля требует то, чтобы MS была аутентифицирована и авторизована посредством H-AAA 112 на фиг.1. MS может использовать ряд процедур для взаимной аутентификации. Аутентификационная информация, включающая в себя регистрационные данные и случайные вызовы, транспортируется в сообщениях расширяемого протокола аутентификации (EAP), обмениваемых между MS и H-AAA. Сообщения EAP транспортируются в сообщениях IKEv2 между MS и PDIF, а также в сообщениях RADIUS, обмениваемых между PDIF и H-AAA.

MS может требовать одновременного доступа к одной PDIF с помощью и IPv4, и IPv6. Эта работа в режиме с двумя стеками приводит к проблемам авторизации для PDIF, а именно PDIF должна знать, авторизована ли MS для IPv4 и/или IPv6. Дополнительно, PDIF должна указать MS то, что MS не авторизована для одной из версий IP, в случае запрашивания посредством MS операции в режиме с двумя стеками, которая не авторизована как для IPv4, так и для IPv6. Существует потребность в способе и устройстве, чтобы указывать IP-авторизацию для MS и также указывать MS то, что MS не авторизована для обеих версий IP.

Раскрытие изобретения

Раскрыт способ для авторизации и работы в режиме с двумя стеками в системе связи, содержащий запрашивание аутентификации из объекта авторизации в системе связи и последующий прием аутентификационного сообщения от объекта авторизации, если аутентификация успешна, при этом аутентификационное сообщение содержит авторизацию использовать, по меньшей мере, одну версию Интернет-протокола, чтобы установить, по меньшей мере, один защищенный туннель для связи.

Дополнительный вариант осуществления предусматривает способ, содержащий: запрашивание работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола; прием авторизации для работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола; установление отдельной подчиненной авторизации безопасности для каждой версии Интернет-протокола, при этом подчиненная авторизация безопасности подчиняется авторизации безопасности по протоколу обмена ключами в Интернете; установление, по меньшей мере, одного защищенного туннеля для связи; и осуществление доступа одновременно к обеим версиям Интернет-протокола с помощью, по меньшей мере, одного защищенного туннеля для связи.

Еще один вариант осуществления предоставляет способ, содержащий: запрашивание работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола; прием авторизации для одной версии Интернет-протокола в сообщении, при этом сообщение идентифицирует, по меньшей мере, одну версию Интернет-протокола, которая авторизована, и дополнительно при этом сообщение идентифицирует, по меньшей мере, одну версию Интернет-протокола, которая не авторизована; установление авторизации безопасности для авторизованной версии Интернет-протокола, при этом авторизация безопасности для авторизованной версии Интернет-протокола подчиняется авторизации безопасности по протоколу обмена ключами в Интернете; установление защищенного туннеля для связи; и обмен данными с помощью защищенного туннеля.

Другой вариант осуществления предусматривает устройство, составленное из следующих элементов: передатчик для запрашивания аутентификации из объекта авторизации в системе беспроводной связи; и приемник для приема аутентификационного сообщения от объекта аутентификации, если аутентификация успешна, при этом аутентификационное сообщение содержит авторизацию использовать, по меньшей мере, одну версию Интернет-протокола, чтобы установить, по меньшей мере, один защищенный туннель для связи.

Дополнительный вариант осуществления предусматривает устройство, составленное из следующих элементов: передатчик для запрашивания работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола; приемник для приема авторизации для работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола; память для сохранения отдельной подчиненной авторизации безопасности для каждой версии Интернет-протокола, при этом подчиненная авторизация безопасности подчиняется авторизации безопасности по протоколу обмена ключами в Интернете; процессор для установления, по меньшей мере, одного защищенного туннеля для связи с помощью передатчика; и передатчик для осуществления доступа одновременно к нескольким версиям Интернет-протокола с помощью, по меньшей мере, одного защищенного туннеля для связи.

Еще один вариант осуществления предусматривает устройство, которое включает в себя следующие элементы: передатчик для запрашивания работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола; приемник для приема авторизации для одной версии Интернет-протокола в сообщении, при этом сообщение идентифицирует, по меньшей мере, одну версию Интернет-протокола, которая авторизована, и дополнительно при этом сообщение идентифицирует, по меньшей мере, одну версию Интернет-протокола, которая не авторизована; процессор для установления авторизации безопасности для авторизованной версии Интернет-протокола, при этом авторизация безопасности для авторизованной версии Интернет-протокола подчиняется авторизации безопасности по протоколу обмена ключами в Интернете; память для сохранения авторизации безопасности для авторизованной версии Интернет-протокола; передатчик для установления защищенного туннеля для связи; и передатчик для обмена данными с помощью защищенного туннеля.

Другой вариант осуществления предоставляет устройство, составленное из следующих элементов: средство запрашивания аутентификации из объекта авторизации в системе беспроводной связи; и средство приема аутентификационного сообщения от объекта авторизации, если аутентификация успешна, при этом аутентификационное сообщение содержит авторизацию использовать, по меньшей мере, одну версию Интернет-протокола, чтобы установить, по меньшей мере, один защищенный туннель для связи.

Дополнительный вариант осуществления предоставляет устройство, составленное из следующих элементов: средство запрашивания работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола; средство приема авторизации для работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола; средство установления отдельной подчиненной авторизации безопасности для каждой версии Интернет-протокола, при этом подчиненная авторизация безопасности подчиняется авторизации безопасности по протоколу обмена ключами в Интернете; средство установления, по меньшей мере, одного защищенного туннеля для связи; и средство осуществления доступа одновременно к обеим версиям Интернет-протокола с помощью, по меньшей мере, одного защищенного туннеля для связи.

Дополнительный вариант осуществления предусматривает устройство, содержащее: средство запрашивания работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола; средство приема авторизации для одной версии Интернет-протокола в сообщении, при этом сообщение идентифицирует, по меньшей мере, одну версию Интернет-протокола, которая авторизована, и дополнительно, при этом сообщение идентифицирует, по меньшей мере, одну версию Интернет-протокола, которая не авторизована; средство установления авторизации безопасности для авторизованной версии Интернет-протокола, при этом авторизация безопасности для авторизованной версии Интернет-протокола подчиняется авторизации безопасности по протоколу обмена ключами в Интернете; средство установления защищенного туннеля для связи; и средство обмена данными с помощью защищенного туннеля.

Предоставляется вариант осуществления в виде вычислительного программного продукта, содержащего машиночитаемый носитель, содержащий: инструкции для побуждения компьютера запрашивать аутентификацию из объекта авторизации в системе беспроводной связи; и инструкции для побуждения компьютера принимать аутентификационное сообщение от объекта авторизации, если аутентификация успешна, при этом аутентификационное сообщение содержат авторизацию использовать, по меньшей мере, одну версию Интернет-протокола, чтобы установить, по меньшей мере, один защищенный туннель для связи.

Дополнительный вариант осуществления предоставляет вычислительный программный продукт, содержащий машиночитаемый носитель, содержащий: инструкции для побуждения компьютера запрашивать работу в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола; инструкции для побуждения компьютера принимать авторизацию для работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола; инструкции для побуждения компьютера устанавливать отдельную подчиненную авторизацию безопасности для каждой версии Интернет-протокола, при этом подчиненная авторизация безопасности подчиняется авторизации безопасности по протоколу обмена ключами в Интернете; инструкции для побуждения компьютера устанавливать, по меньшей мере, один защищенный туннель для связи; и инструкции для побуждения компьютера осуществлять доступ одновременно к обеим версиям Интернет-протокола с помощью, по меньшей мере, одного защищенного туннеля для связи.

Дополнительный вариант осуществления предоставляет вычислительный программный продукт, содержащий машиночитаемый носитель, содержащий: инструкции для побуждения компьютера запрашивать работу в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола; инструкции для побуждения компьютера принимать авторизацию для одной версии Интернет-протокола в сообщении, при этом сообщение идентифицирует, по меньшей мере, одну версию Интернет-протокола, которая авторизована, и дополнительно при этом сообщение идентифицирует, по меньшей мере, одну версию Интернет-протокола, которая не авторизована; инструкции для побуждения компьютера устанавливать авторизацию безопасности для авторизованной версии Интернет-протокола, при этом авторизация безопасности для авторизованной версии Интернет-протокола подчиняется авторизации безопасности по протоколу обмена ключами в Интернете; инструкции для побуждения компьютера устанавливать защищенный туннель для связи; и инструкции для побуждения компьютера обмениваться данными с помощью защищенного туннеля.

Краткое описание чертежей

Фиг.1 является блок-схемой, которая иллюстрирует архитектуру межсетевого взаимодействия для поддержки межсетевой авторизации работы в режиме с двумя стеками согласно варианту осуществления изобретения.

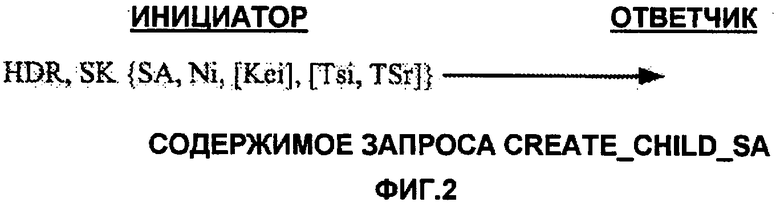

Фиг.2 иллюстрирует содержимое запроса CREATE_CHILD_SA согласно варианту осуществления изобретения.

Фиг.3 иллюстрирует содержимое ответа CREATE_CHILD_SA согласно варианту осуществления изобретения.

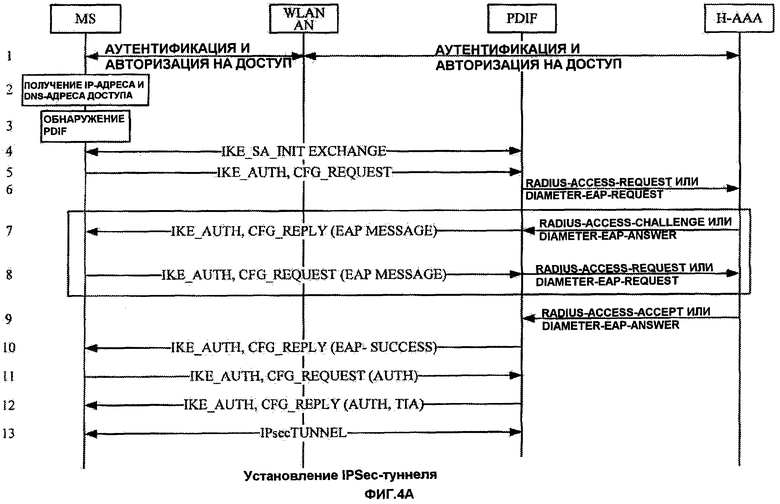

Фиг.4A иллюстрирует установление IPsec-туннеля согласно варианту осуществления изобретения.

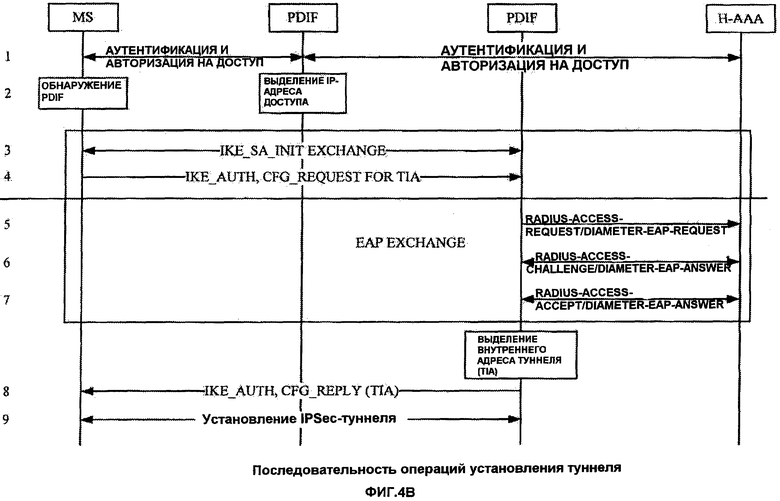

Фиг.4B иллюстрирует последовательность операций установления туннеля согласно варианту осуществления изобретения.

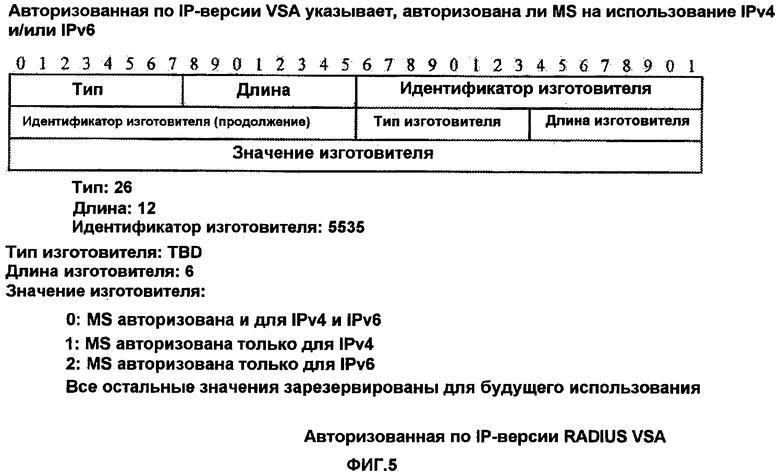

Фиг.5 иллюстрирует структуру авторизованной по IP-версии RADIUS VSA согласно варианту осуществления изобретения.

Фиг.6 иллюстрирует блок-схему последовательности операций способа для авторизованной работы в режиме с двумя стеками IPv4-IPv6 согласно варианту осуществления изобретения.

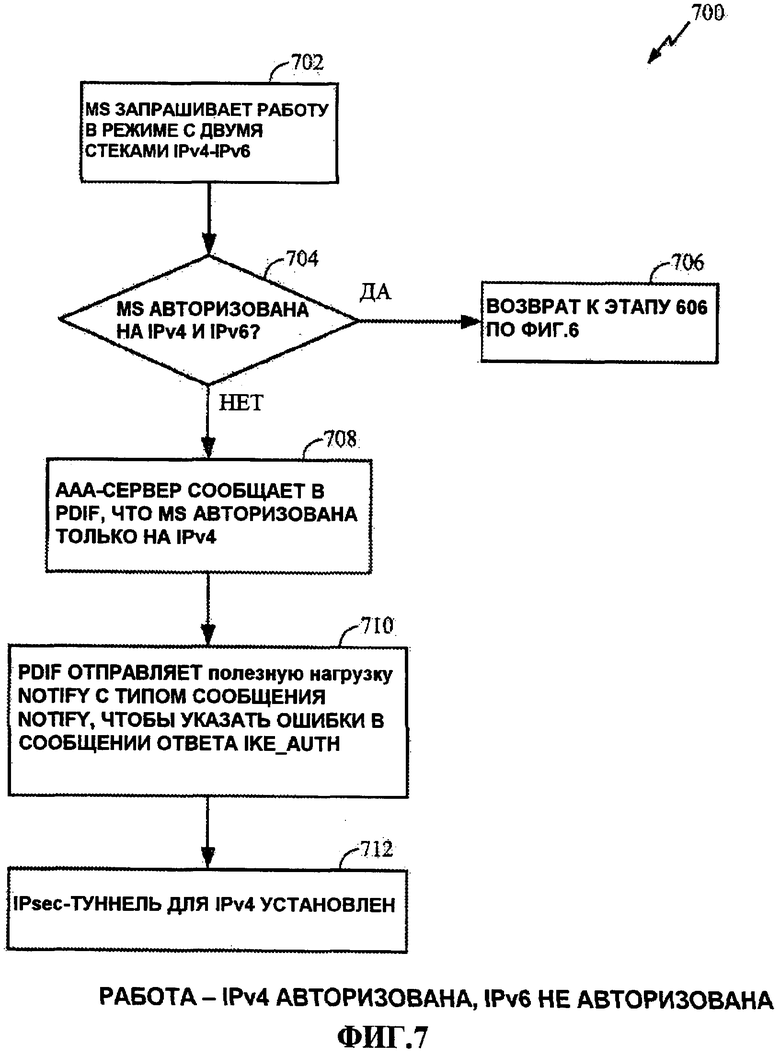

Фиг.7 иллюстрирует блок-схему последовательности операций способа, когда только IPv4 авторизован, согласно варианту осуществления изобретения.

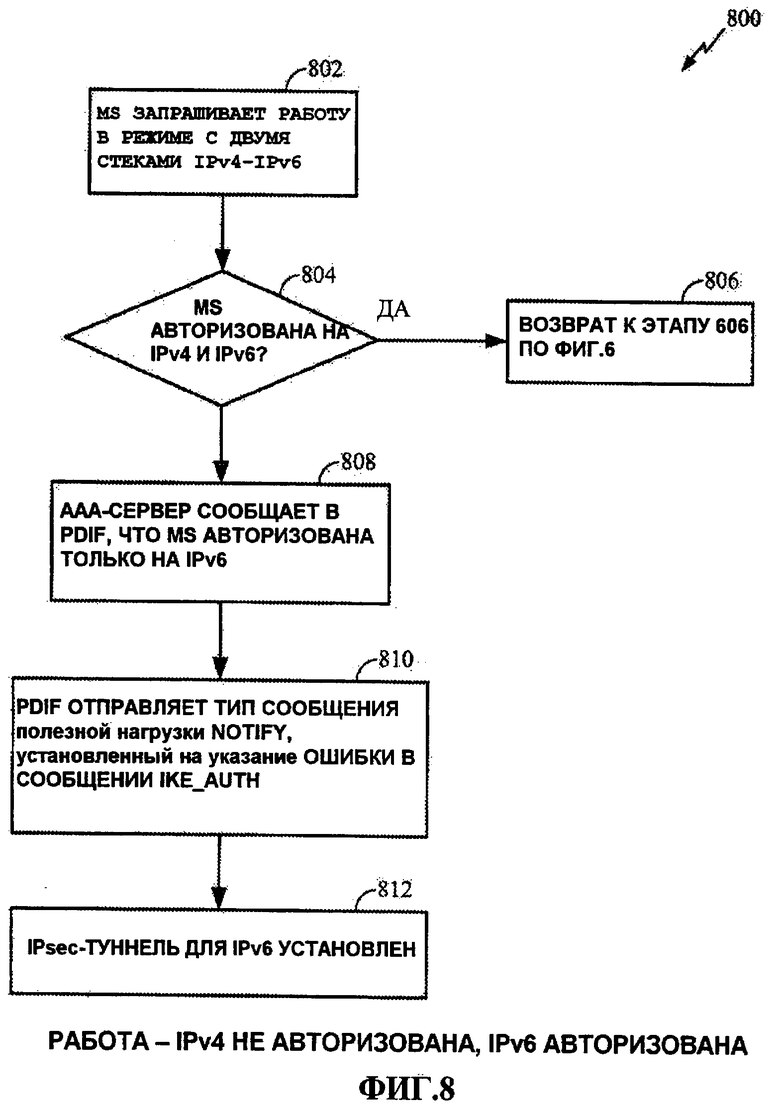

Фиг.8 иллюстрирует блок-схему последовательности операций способа, когда только IPv6 авторизован, согласно варианту осуществления изобретения.

Осуществление изобретения

Слово "примерный" используется в данном документе, чтобы обозначать "служащий в качестве примера, отдельного случая или иллюстрации". Любой вариант осуществления, описанный в данном документе как "примерный", необязательно должен быть истолкован как предпочтительный или выгодный по сравнению с другими вариантами осуществления.

MS, требующая доступа к услугам передачи пакетных данных, должна получить доступ к IP-сети доступа. MS инициализирует установление туннеля как часть процесса осуществления доступа. Эти туннели устанавливаются между MS и PDIF и требуют нескольких этапов прежде, чем туннель будет установлен, и услуги передачи пакетных данных смогут быть запущены.

Первый этап, который осуществляет MS, начинает процесс аутентификации, авторизации и учета использования сетевых ресурсов. Аутентификация - это процесс идентификации человека, чаще всего, посредством имени пользователя и пароля. Процесс аутентификации предполагает, что имя пользователя и пароль однозначно идентифицируют абонента.

Авторизация предоставляет пользовательский доступ к сетевым ресурсам после аутентификации. Различные уровни доступа могут быть возможными и пользователям можно предоставлять или запрещать доступ к сетевым ресурсам в зависимости от уровня авторизации.

Учет использования сетевых ресурсов - это отслеживание действий пользователя при осуществлении доступа к сетевым ресурсам, и он включает в себя количество времени, проведенное в сети, используемые службы при нахождении сети и объем данных, переданных в ходе сетевого сеанса связи.

Аутентификация и авторизация на то, чтобы осуществлять доступ к сетевым ресурсам, выполняется, когда MS пытается обратиться к услугам передачи пакетных данных. Авторизация услуг обычно независима из аутентификации и авторизации WLAN. Сервер H-AAA выполняет аутентификацию и авторизацию с помощью протокола доступа, такого как служба дистанционной аутентификации пользователей по коммутируемым линиям (RADIUS), или DIAMETER. RADIUS - это система аутентификации и учета использования системных ресурсов, применяемая многими провайдерами услуг интернета.

IP Security (IPsec) обеспечивает конфиденциальность, целостность данных, контроль доступа и аутентификацию источника данных для IP-дейтаграмм. Эти службы предоставляются путем поддержания разделенного режима между источником и приемником IP-дейтаграммы. Этот режим задает конкретные услуги, предоставленные дейтаграмме, и то, какие криптографические алгоритмы должны использоваться для того, чтобы предоставлять услуги, а также ключи, используемые в качестве входных данных для криптографических алгоритмов. Протокол, известный как обмен ключами по Интернету (IKE), используется для того, чтобы устанавливать этот разделенный режим.

IKE выполняет взаимную аутентификацию между двумя сторонами и также устанавливает структуру данных, определяющую параметры безопасности канала (SA) для IKE, которая включает в себя информацию о разделенном секрете, которая может использоваться, чтобы эффективно установить SA для протокола безопасного закрытия содержания (ESP) и/или протокола аутентификации заголовка (AH), и набор криптографических алгоритмов, которые должны использоваться посредством SA для того, чтобы защитить трафик, который они переносят. Инициатор предлагает набор криптографических алгоритмов, используемых для того, чтобы защищать SA. IKE SA называется IKE_SA. SA для ESP и/или AH, которые настроены через что IKE_SA, известны как CHILD_SA.

Весь обмен данными согласно IKE состоит из пар сообщений: запрос и ответ. Пара известна как обмен. Первыми сообщениями, которые устанавливают IKE_SA, является начальный обмен IKE_SA_INIT и IKE_AUTH. Последующие обмены, которые устанавливают дочернее SA, известны как обмены CREATE_CHILD_SA или информационные (INFORMATIONAL) обмены. В общем случае, сначала предусмотрен один обмен IKE_SA_INIT и один обмен IKE_AUTH с помощью в общей сложности четырех сообщений, чтобы установить IKE_SA и первое CHILD_SA. В некоторых случаях может быть необходимо несколько таких обменов. Во всех случаях обмены IKE_SA_INIT должны завершиться до любого другого типа обмена. Затем все обмены IKE_AUTH должны быть завершены. Любое число обменов CREATE_CHILD_SA и обменов INFORMATIONAL может следовать в любом порядке. Последующие обмены могут установить дополнительные CHILD_SA между той же самой аутентифицированной парой конечных точек.

Поток сообщений IKE состоит из запроса, за которым следует ответ. Ответственностью запрашивающей стороны является обеспечение надежности. Если ответ не принимается в течение интервала ожидания, запрашивающая сторона должна повторно передать запрос или отказаться от соединения.

Первый запрос/ответ сеанса связи IKE согласовывает параметры безопасности IKE_SA, отправляет одноразовые номера и значения Диффи-Хеллмана.

Второй запрос-ответ, IKE_AUTH, передает идентификационные данные, подтверждает знание секретов, соответствующих этим двум идентификационным данным, и устанавливает SA для первого AH и/или ESP CHILD_SA.

Последующие обмены могут создавать CHILD_SA (CREATE_CHILD_SA) и INFORMATIONAL, которые могут удалять SA, сообщать о состояниях ошибок или других служебных функциях. Каждый запрос требует ответа. Последующие обмены не могут осуществляться до окончания завершения начальных обменов.

Обмен CREATE_CHILD состоит из одной пары запроса/ответа и может быть инициализирован из любого конца IKE_SA после того, как начальные обмены закончены. Все сообщения после начального обмена криптографически защищаются с помощью согласованного криптографического набора первых двух сообщений обмена IKE. Любая конечная точка может инициализировать обмен CREATE_CHILD_SA. CHILD_SA создается посредством отправки запроса CREATE_CHILD_SA. Запрос CREATE_CHILD_SA может содержать рабочие данные для дополнительного обмена Диффи-Хеллмана, чтобы предоставить более надежные гарантии будущей секретности CHILD_SA. Материалом манипуляции с ключами CHILD_SA является функция, установленная в ходе установления IKE_SA, одноразовые номера, обмененные в ходе обмена CREATE_CHILD_SA, и значения Диффи-Хеллмана (если рабочие данные обмена ключами включены в обмен CREATE_CHILD_SA).

В CHILD_SA, которое создано в ходе начального обмена, вторые рабочие данные и одноразовый номер для обмена ключами не должны посылаться. Одноразовые номера из начального обмена используются для вычисления ключей для CHILD_SA.

Фиг.2 иллюстрирует содержимое CREATE_CHILD_SA. Инициатор отправляет SA предложение(я) в рабочих данных SA. Одноразовый номер отправляется в рабочих данных Ni. Этот одноразовый номер и другие, содержавшиеся в сообщениях IKE_SA_INIT, используются в качестве входных данных для криптографических функций. В запросе и ответе CREATE_CHILD_SA одноразовые номера используются, чтобы добавить новизну в метод извлечения ключей, используемый для получения ключей для CHILD_SA, и обеспечить создание строгих сильных псевдослучайных битов из ключа Диффи-Хеллмана. Одноразовые номера, используемые в IKEv2, выбираются произвольно и составляют, по меньшей мере, 128 битов по размеру и равны, по меньшей мере, половине размера ключа согласованной псевдослучайной функции. Значение Диффи-Хеллмана может быть отправлено в полезной нагрузке KEi. Предложенные селекторы трафика отправляются в полезной нагрузке TSi и TSr. Если предложения SA включают в себя различные группы Диффи-Хеллмана, KEi должен быть элементом группы, которую, как ожидает инициатор, примет ответчик. Если предположение является неправильным, обмен CREATE_CHILD_SA завершается ошибкой и должен быть повторен с другим KEi.

Сообщение после заголовка шифруется, и сообщение, включающее в себя заголовок, является защищенным по целостности с помощью согласованных криптографических алгоритмов для IKE_SA.

Фиг.3 иллюстрирует содержимое ответа CREATE_CHILD_SA. Ответчик отвечает с использованием того же идентификатора сообщения с принятым предложением в полезной нагрузке SA и значением Диффи-Хеллмана в полезной нагрузке KEr, если KEi включены в запрос, и согласованный криптографический набор включает в себя эту группу. Если ответчик выбирает криптографический набор с другой группой, он должен отклонить запрос. Инициатор в таком случае должен повторить запрос, но с полезной нагрузкой KEi из группы, которую выбрал ответчик. Селекторы трафика для трафика, который должен быть отправлен по этому SA, указываются в полезной нагрузке селектора трафика (TS), которые могут быть поднабором инициатора предложенного CHILD_SA. Селекторы трафика могут быть опущены, если запрос CREATE_CHILD_SA используется для того, чтобы изменить ключ IKE_SA.

После того как CHILD_SA создан, следующий этап заключается в том, чтобы установить IPsec-туннель. Процедуры установления туннеля подробно поясняются ниже.

Либо MS может быть заранее предоставлен IP-адрес PDIF, либо она должна использовать механизмы DNS, чтобы извлечь IP-адрес PDIF. При создании FQDN для запроса DNS MS должна идентифицировать сеть оператора. Чтобы упростить доступ к сети, в MS могут быть заранее предоставлены FQDN нескольких PDIF. Как только MS принимает ответ, содержащий один или более IP-адресов PDIF, MS выбирает IP-адрес PDIF с такой же версией IP, что и ее локальный IP-адрес, который является IP-адресом, выделяемым посредством WLAN при успешном сопоставлении. Этот выбор может быть выполнен пользователем или может быть выполнен автоматически посредством MS. Несколько способов могут использоваться, чтобы обнаруживать PDIF, в зависимости от реализации.

Обмен сообщениями используется для того, чтобы установить IPsec-туннель между MS и PDIF. Фиг.4 иллюстрирует этот обмен сообщениями. На этапе 1 MS аутентифицируется в сети доступа WLAN и получает доступ к Интернету. Это может влечь за собой сверку WLAN с H-AAA для авторизации.

На этапе 2 MS получает IP-адрес из сети доступа. MS также обнаруживает заданный по умолчанию маршрутизатор и адрес(а) DNS-сервера.

На этапе 3 MS начинает обмен IKEv2 с PDIF. Первый набор сообщений, отправленный в этом обмене, является начальным обменом, обозначенным как IKE_SA_INIT.

На этапе 4 MS инициализирует обмен IKE_AUTH с PDIF. Эти сообщения зашифрованы и защищены по целостности с помощью ключей, установленных в ходе обмена IKE_SA_INIT.

MS запрашивает внутренний IP-адрес туннеля (TIA) на этапе 5 посредством установки полезной нагрузки CONFIGURATION в запросе IKE_AUTH. MS включает свой идентификатор доступа к сети (NAI) в полезную нагрузку. Если MS хочет использовать расширяемый протокол аутентификации (EAP), она не включает полезную нагрузку авторизации (AUTH) в сообщение IKE_AUTH.

На этапе 6 PDIF принимает запрос IKE_AUTH без полезной нагрузки AUTH, с которой она контактирует с H-AAA, чтобы запросить авторизацию услуги и пользовательскую аутентификационную информацию, посредством отправки сообщения EAP-Response/Identity в сообщении RADIUS Access-Request или команде Diameter-EAP-Request (DER).

На этапе 7 сообщения EAP передаются между MS и H-AAA. H-AAA отправляет сообщение запроса EAP в RADIUS Access-Challenge или в команде Diameter-EAP-Answer (DEA) в PDIF. PDIF отправляет сообщение отклика на IKE_AUTH, включающее в себя сообщение запроса EAP, в MS.

MS отвечает на этапе 8 сообщением запроса IKE_AUTH, включающим в себя сообщение ответа EAP. PDIF отправляет сообщение ответа EAP в сообщении RADIUS Access-Request или команде Diameter-EAP-Request в H-AAA. Этапы 7 и 8 могут выполняться несколько раз.

Если аутентификация успешна, на этапе 9 H-AAA отправляет EAPSuccess в сообщении RADIUS Access-Accept или команду DEA с кодом, указывающим успешную аутентификацию.

На этапе 10 при получении сообщения RADIUS Access-Accept или команды DEA с кодом результата, который указывает успешную аутентификацию, PDIF отправляет сообщение ответа IKE_AUTH, которое включает в себя успешное EAP. Если PDIF принимает сообщение RADIUS-Reject или команду DEA с кодом результата, указывающим сбой авторизации, PDIF отклоняет установление туннеля к MS и отправляет сообщение ответа IKE_AUTH с полезной нагрузкой Notify, установленной на 'AUTHENTICATION FAILED'.

Далее MS отправляет сообщение запроса IKE_AUTH на этапе 11, включающее в себя полезную нагрузку AUTH, вычисленную из главного сеансового ключа (MSK), который формируется после успешной аутентификации EAP.

PDIF отвечает сообщением ответа IKE_AUTH на этапе 12, включающем в себя назначенный TIA, полезную нагрузку AUTH и авторизацию безопасности. PDIF использует MSK для вычисления полезной нагрузки AUTH. PDIF получает MSK из H-AAA на этапе 9, описанном выше.

На этапе 13, когда обмен IKE_AUTH завершен, IPsec-туннель устанавливается между MS и PDIF.

Фиг.4B иллюстрирует этапы обычной последовательности операций установления туннеля. Она может быть использована при установлении нескольких туннелей, как дополнительно пояснено ниже.

Можно установить несколько туннелей к одной PDIF. Как только сопоставление безопасности (SA) IKE аутентифицировано, несколько дочерних SA могут быть согласованы в пределах IKE SA. Обмен известен, поскольку CREATE_CHILD_SA защищен и использует криптографические алгоритмы и ключи, согласованные в первых двух сообщениях обмена IKE, как описано выше. В результате, создание дополнительных CHILD_SA между MS и PDIF не запускает дополнительный обмен аутентификационными сообщениями с H-AAA.

MS, возможно, хочет одновременно иметь доступ IPv4 и IPv6 к одной PDIF. Хотя стандарт IKEv2 позволяет такой одновременный доступ в одном или отдельных IPsec-туннелях, авторизация не адресуется, и PDIF должен знать, авторизована ли MS, запрашивающая авторизацию на работу в режиме с двумя стеками, для IPv4 и IPv6.

Первый вариант осуществления разрешает проблему знания PDIF о том, авторизована ли запрашивающая MS для IPv4 и/или IPv6. В ходе установления IPsec-туннеля так, как описано выше, если авторизация EAP успешна, H-AAA возвращает авторизованную по IP-версии VSA в сообщении RADIUS Access-Accept, чтобы указать то, авторизованы ли IPv4 и/или IPv6. Если авторизованная по IP-версии VSA отсутствует в сообщении RADIUS Access-Accept, то PDIF должна применить свою локальную политику для авторизации работы в режиме с двумя стеками. Фиг.5 иллюстрирует структуру авторизованной по IP-версии RADIUS VSA.

Другой вариант осуществления используется, когда MS хочет использовать IPv4 и IPv6 одновременно и авторизована для использования обоих. Фиг.6 иллюстрирует способ согласно этому варианту осуществления. Способ 600 начинается, когда MS запрашивает работу в режиме с двумя стеками IPv4-IPv6 на этапе 602. Этот запрос выполняется в форме сообщения, отправленного AAA-серверу через PDIF. На этапе 604 AAA-сервер определяет, авторизована ли MS использовать и IPv4, и IPv6. На этапе 606 AAA-сервер сообщает PDIF, что запрашивающая MS авторизована использовать и IPv4, и IPv6. PDIF сообщает MS на этапе 608 о том, что запрос на работу в режиме с двумя стеками IPv4-IPv6 авторизован. На этапе 610 MS и PDIF устанавливают отдельные CHILD_SA согласно одному IKE_SA для IPv4 и IPv6. Если MS не авторизована и для IPv4, и для IPv6, AAA-сервер сообщает в PDIF на этапе 612. В свою очередь, PDIF сообщает MS на этапе 614 о не авторизации, и также сообщает MS о том, какая версия IP не авторизована.

Еще один вариант осуществления используется, когда MS может хотеть использовать и IPv4, и IPv6 одновременно, но может быть авторизована только для IPv4. Фиг.7 иллюстрирует способ работы согласно этому варианту осуществления. Способ 700 начинается с этапа 702, когда MS запрашивает работу в режиме с двумя стеками IPv4-lPv6. На этапе 704 AAA-сервер выясняет то, авторизована ли MS и для IPv4, и для IPv6. Если MS авторизована и для IPv4, и для IPv6, способ возвращается к этапу 606 способа по фиг.6. Если MS авторизована только для IPv4, AAA-сервер сообщает PDIF о том, что MS авторизована только для IPv4. PDIF отправляет полезную нагрузку Notify с типом сообщения Notify, установленным на конкретный тип сообщения, который указывает, что только IPv4 авторизован на этапе 710. Если система беспроводной связи работает с использованием стандарта 3GPP2, тип сообщения устанавливается как 8193 в сообщении ответа IKE_AUTH. Другие операционные системы могут использовать другие типы сообщения, но не влияют на работу этого варианта осуществления. В этом случае на этапе 712 будет установлен только IPsec-туннель для IPv4. Чтобы не допустить установление посредством MS сеанса связи IPv6 с сетью, MS присваивает атрибуту IINTERNAL_IP6_ADDRESS значение t 0::0 в полезной нагрузке запроса CFG. PDIF задает длину атрибута INTERNAL_IP6_ADDRESS равной нулю в полезной нагрузке отклика CFG. PDIF может уведомить MS о том, что MS не авторизована для доступа IPv6, посредством отправки полезной нагрузки Notify с конкретным типом сообщения, указывающим ошибки. Если MS пытается запросить префикс IPv6 от PDIF, PDIF отбрасывает сообщение без уведомления MS.

Фиг.8 иллюстрирует вариант осуществления, используемый, когда MS хочет использовать работу в режиме с двумя стеками IPv4 и IPv6, но авторизована только для IPv6. Способ 800 начинается с этапа 802, когда MS запрашивает работу в режиме с двумя стеками IPv4-IPv6. AAA-сервер проверяет то, авторизована ли MS для IPv4 и IPv6, на этапе 804. Если MS авторизована и для IPv4, и для IPv6, способ возвращается к этапу 606 по фиг.6. Если MS не авторизована для IPv4 и IPv6, а авторизована только для IPv6 на этапе 808, AAA-сервер сообщает PDIF о том, что MS авторизована только для IPv6. На этапе 810 PDIF отправляет сообщение полезной нагрузки Notify с типом сообщения Notify, установленным на конкретный тип сообщения, который указывает, что MS авторизована только для IPv6, в сообщении ответа IKE_AUTH. Если система беспроводной связи работает с использованием стандарта 3GPP2, тип сообщения устанавливается на 8194. На этапе 812 устанавливается IPsec-туннель для IPv6. Не допускается установление посредством MS внутреннего сеанса IPv4 с сетью посредством присваивания MS атрибуту INTERNAL_IP4_ADDRESS значения 0.0.0.0 в рабочих данных запроса CFG. Аналогично, PDIF задает длину атрибута INTERNAL_IP4_ADDRESS равной нулю в полезной нагрузке отклика CFG. PDIF может уведомить MS о том, что MS не авторизована для доступа IPv4, посредством отправки полезной нагрузки Notify с конкретным типом сообщения. Если MS пытается запросить префикс IPv4 от PDIF, PDIF отбрасывает сообщение без уведомления MS.

Что касается других вариантов осуществления, специалисты в данной области техники должны иметь в виду, что упомянутые выше способы могут быть реализованы посредством выполнения программы, осуществленной на машиночитаемом носителе, таком как память компьютерной платформы. Инструкции могут постоянно размещаться в различных типах основных, вторичных или третичных носителей передачи сигналов и хранения данных. Носители могут содержать, например, RAM, доступную или находящуюся в клиентском устройстве и/или сервере. Независимо от того, содержатся ли инструкции в RAM, на гибком диске либо на других вторичных носителях хранения, они могут быть сохранены на множестве машиночитаемых носителей хранения данных, таких как DASD-хранилище (к примеру, традиционный жесткий диск или RAID-массив), магнитная лента, электронное постоянное запоминающее устройство (к примеру, ROM или EEPROM), карты флэш-памяти, оптическое устройство хранения (к примеру, CD-ROM, WORM, DVD, цифровая оптическая лента), бумажные "перфорированные" карты или другие подходящие носители хранения данных, включающие в себя цифровую и аналоговую среду передачи.

Хотя вышеприведенное описание показывает иллюстративные варианты осуществления изобретения, следует отметить, что различные изменения и модификации могут быть выполнены в них без отступления от объема изобретения, определяемого посредством прилагаемой формулы изобретения. Действия или этапы пунктов формулы изобретения, относящихся к способу, в соответствии с вариантами осуществления изобретения, описанного в данном документе, не требуется выполнять их в каком-либо особом порядке. Более того, хотя элементы изобретения могут быть описаны или приведены в формуле изобретения в единственном числе, множественное число подразумевается, если ограничение на единственное число не указано в явной форме.

Таким образом, проиллюстрированы и описаны предпочтительные варианты осуществления настоящего изобретения. Тем не менее, специалистам в данной области техники должно быть очевидным то, что многочисленные изменения могут быть сделаны в вариантах осуществления, раскрытых в данном документе, без отклонения от сущности и объема изобретения. Следовательно, настоящее изобретение не должно быть ограничено ничем, кроме как соответствием с прилагаемой формулой изобретения.

Изобретение относится к системам передачи данных. Технический результат заключается в обеспечении возможности одновременной работы мобильной станции в протоколах IPv4 и IPv6. Сущность изобретения заключается в том, что осуществляют следующие этапы: запрашивание аутентификации из объекта авторизации в системе беспроводной связи; и прием аутентификационного сообщения от объекта авторизации, если аутентификация успешна, при этом аутентификационное сообщение содержит авторизацию использовать, по меньшей мере, одну версию Интернет-протокола, чтобы установить, по меньшей мере, один защищенный туннель для связи. 12 н. и 12 з.п. ф-лы, 9 ил.

1. Способ межсетевой авторизации, содержащий этапы, на которых:

запрашивают аутентификацию из объекта авторизации в системе беспроводной связи; и

принимают аутентификационное сообщение от объекта авторизации, если аутентификация успешна, при этом аутентификационное сообщение содержит авторизацию использовать по меньшей мере одну версию Интернет-протокола, чтобы установить по меньшей мере один защищенный туннель для связи.

2. Способ по п.1, в котором авторизацией использовать по меньшей мере один Интернет-протокол, является авторизованная по IP-версии VSA, отправленная в сообщении RADIUS Access-Accept.

3. Способ по п.2, в котором если авторизованная по IP-версии VSA отсутствует в сообщении RADIUS Access-Accept, функция межсетевого обмена пакетными данными в сети беспроводной связи должна применять локальную политику для авторизации на работу в режиме с двумя стеками.

4. Способ межсетевой авторизации, содержащий этапы, на которых:

запрашивают работу в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола;

принимают авторизацию для работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола;

устанавливают отдельную подчиненную авторизацию безопасности для каждой версии Интернет-протокола, при этом подчиненная авторизация безопасности подчиняется авторизации безопасности по протоколу обмена ключами в Интернете;

устанавливают по меньшей мере один защищенный туннель для связи; и осуществляют доступ одновременно к обеим версиям Интернет-протокола с помощью по меньшей мере одного защищенного туннеля для связи.

5. Способ по п.4, в котором более чем одна версия Интернет-протокола осуществляет доступ одновременно с помощью одного защищенного туннеля.

6. Способ по п.4, в котором более чем одна версия Интернет-протокола осуществляет доступ одновременно в отдельных защищенных туннелях.

7. Способ межсетевой авторизации, содержащий этапы, на которых:

запрашивают работу в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола;

принимают авторизацию для одной версии Интернет-протокола в сообщении, при этом сообщение идентифицирует по меньшей мере одну версию Интернет-протокола, которая авторизована, и дополнительно при этом сообщение идентифицирует по меньшей мере одну версию Интернет-протокола, которая не авторизована;

устанавливают авторизацию безопасности для авторизованной версии Интернет-протокола, при этом авторизация безопасности для авторизованной версии Интернет-протокола подчиняется авторизации безопасности по протоколу обмена ключами в Интернете;

устанавливают защищенный туннель для связи; и обмениваются данными с помощью защищенного туннеля.

8. Устройство межсетевой авторизации, содержащее: передатчик для запрашивания аутентификации из объекта авторизации в системе беспроводной связи; и

приемник для приема аутентификационного сообщения от объекта авторизации, если аутентификация успешна, при этом аутентификационное сообщение содержит авторизацию использовать по меньшей мере одну версию Интернет-протокола, чтобы установить по меньшей мере один защищенный туннель для связи.

9. Устройство по п.8, в котором авторизацией использовать по меньшей мере один Интернет-протокол является авторизованная по IP-версии VSA, отправленная в сообщении RADIUS Access-Accept.

10. Устройство по п.9, дополнительно содержащее: процессор для сохранения локальной политики для авторизации работы в режиме с двумя стеками, причем если авторизованная по IP-версии VSA отсутствует в сообщении RADIUS Access-Accept, функция межсетевого обмена пакетными данными в сети беспроводной связи должна применять локальную политику для авторизации работы в режиме с двумя стеками.

11. Устройство межсетевой авторизации, содержащее:

передатчик для запрашивания работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола;

приемник для приема авторизации для работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола;

память для хранения отдельной подчиненной авторизации безопасности для каждой версии Интернет-протокола, при этом подчиненная авторизация безопасности подчиняется авторизации безопасности по протоколу обмена ключами в Интернете;

процессор для установления по меньшей мере одного защищенного туннеля для связи с использованием передатчика; и

передатчик для осуществления доступа одновременно к более чем одной версии Интернет-протокола с помощью по меньшей мере одного защищенного туннеля для связи.

12. Устройство по п.11, в котором более чем одна версия Интернет-протокола осуществляет доступ одновременно с помощью одного защищенного туннеля.

13. Устройство по п.11, в котором более чем одна версия Интернет-протокола осуществляет доступ одновременно в отдельных защищенных туннелях.

14. Устройство межсетевой авторизации, содержащее:

передатчик для запрашивания работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола;

приемник для приема авторизации для одной версии Интернет-протокола в сообщении, при этом сообщение идентифицирует по меньшей мере одну версию Интернет-протокола, которая авторизована, и дополнительно при этом сообщение идентифицирует по меньшей мере одну версию Интернет-протокола, которая не авторизована;

процессор для установления авторизации безопасности для авторизованной версии Интернет-протокола, при этом авторизация безопасности для авторизованной версии Интернет-протокола подчиняется авторизации безопасности по протоколу обмена ключами в Интернете;

память для сохранения авторизации безопасности для авторизованной версии Интернет-протокола;

передатчик для установления защищенного туннеля для связи; и передатчик для обмена данными с помощью защищенного туннеля.

15. Устройство межсетевой авторизации, содержащее: средство запрашивания аутентификации из объекта авторизации в системе беспроводной связи; и

средство приема аутентификационного сообщения от объекта авторизации, если аутентификация успешна, при этом аутентификационное сообщение содержит авторизацию использовать по меньшей мере одну версию Интернет-протокола, чтобы установить по меньшей мере один защищенный туннель для связи.

16. Устройство по п.15, в котором авторизацией использовать по меньшей мере один Интернет-протокол, является авторизованная по IP-версии VSA, отправленная в сообщении RADIUS Access-Accept.

17. Устройство по п.16, в котором, если авторизованная по IP-версии VSA отсутствует в сообщении RADIUS Access-Accept, функция межсетевого обмена пакетными данными в сети беспроводной связи должна применять локальную политику для авторизации на работу в режиме с двумя стеками.

18. Устройство межсетевой авторизации, содержащее: средство запрашивания работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола;

средство приема авторизации для работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола;

средство установления отдельной подчиненной авторизации безопасности для каждой версии Интернет-протокола, при этом подчиненная авторизация безопасности подчиняется авторизации безопасности по протоколу обмена ключами в Интернете;

средство установления по меньшей мере одного защищенного туннеля для связи; и

средство осуществления доступа одновременно к обеим версиям Интернет-протокола с помощью по меньшей мере одного защищенного туннеля для связи.

19. Устройство по п.18, в котором более чем одна версия Интернет-протокола осуществляет доступ одновременно с помощью одного защищенного туннеля.

20. Устройство по п.18, в котором более чем одна версия Интернет-протокола осуществляет доступ одновременно в отдельных защищенных туннелях.

21. Устройство межсетевой авторизации, содержащее: средство запрашивания работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола;

средство приема авторизации для одной версии Интернет-протокола в сообщении, при этом сообщение идентифицирует по меньшей мере одну версию Интернет-протокола, которая авторизована, и дополнительно при этом сообщение идентифицирует по меньшей мере одну версию Интернет-протокола, которая не авторизована;

средство установления авторизации безопасности для авторизованной версии Интернет-протокола, при этом авторизация безопасности для авторизованной версии Интернет-протокола подчиняется авторизации безопасности по протоколу обмена ключами в Интернете;

средство установления защищенного туннеля для связи; и средство обмена данными с помощью защищенного туннеля.

22. Машиночитаемый носитель, содержащий сохраненные на нем исполняемые компьютером инструкции для межсетевой авторизации, причем инструкции содержат:

инструкции для побуждения компьютера запрашивать аутентификацию из объекта авторизации в системе беспроводной связи; и

инструкции для побуждения компьютера принимать аутентификационное сообщение от объекта авторизации, если аутентификация успешна, при этом аутентификационное сообщение содержат авторизацию использовать по меньшей мере одну версию Интернет-протокола, чтобы установить по меньшей мере один защищенный туннель для связи.

23. Машиночитаемый носитель, содержащий сохраненные на нем исполняемые компьютером инструкции для межсетевой авторизации, причем инструкции содержат:

инструкции для побуждения компьютера запрашивать работу в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола;

инструкции для побуждения компьютера принимать авторизацию для работы в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола;

инструкции для побуждения компьютера устанавливать отдельную подчиненную авторизацию безопасности для каждой версии Интернет- протокола, при этом подчиненная авторизация безопасности подчиняется авторизации безопасности по протоколу обмена ключами в Интернете;

инструкции для побуждения компьютера устанавливать по меньшей мере один защищенный туннель для связи; и

инструкции для побуждения компьютера осуществлять доступ одновременно к обеим версиям Интернет-протокола с помощью по меньшей мере одного защищенного туннеля для связи.

24. Машиночитаемый носитель, содержащий сохраненные на нем исполняемые компьютером инструкции для межсетевой авторизации, причем инструкции содержат:

инструкции для побуждения компьютера запрашивать работу в режиме с двумя стеками с использованием более чем одной версии Интернет-протокола;

инструкции для побуждения компьютера принимать авторизацию для одной версии Интернет-протокола в сообщении, при этом сообщение идентифицирует по меньшей мере одну версию Интернет-протокола, которая авторизована, и дополнительно при этом сообщение идентифицирует по меньшей мере одну версию Интернет-протокола, которая не авторизована;

инструкции для побуждения компьютера устанавливать авторизацию безопасности для авторизованной версии Интернет-протокола, при этом авторизация безопасности для авторизованной версии Интернет-протокола подчиняется авторизации безопасности по протоколу обмена ключами в Интернете;

инструкции для побуждения компьютера устанавливать защищенный туннель для связи; и

инструкции для побуждения компьютера обмениваться данными с использованием защищенного туннеля.

| WO 2006059216 A1, 08.06.2006 | |||

| RU 2006110038 A, 10.08.2006 | |||

| US 2006067284 A1, 30.03.2006 | |||

| US 2006015590 A1, 19.01.2006. |

Авторы

Даты

2011-07-20—Публикация

2007-08-21—Подача