Изобретение относится к вычислительной технике, а именно к информационным вычислительным системам, реализуемым в компьютерных сетях, и может быть использовано для защиты информационных ресурсов в корпоративных сетях.

Формализованные знания, основанные на так называемом искусственном интеллекте, достаточно широко используются в компьютерных системах и программах, поэтому могут быть предметом преступного посягательства, т.е. объектом криминальной деятельности. Правовой защите подлежит, как правило, зафиксированная на материальном носителе документированная информация (документ), с реквизитами, которая облечена в форму, позволяющую ее "идентифицировать". В результате документирования происходит материализация и овеществление сведений.

Любая информация в момент своего создания является тайной или конфиденциальной и подлежит дальнейшей защите ее собственником в зависимости от степени секретности.

Развитие проводных и беспроводных средств связи, а также Интернет-технологий повлияло на увеличение бизнес-приложений и услуг, доступных через Всемирную паутину (WWW).

С увеличением использования Интернет, электронной коммерции и технологий удаленного доступа, многим компаниям становится жизненно необходимо обеспечить безопасное и эффективное управление доступом к их бизнес-приложениям, интранет-сетям и так называемым он-лайн-услугам.

Любая крупная фирма с большим количеством сотрудников и сложной структурой Интранет-сети, часто сталкивается с ситуацией, когда служащим необходимо, с одной стороны, извлечь какие-то данные из интранет-сети, а с другой стороны - обеспечить наиболее достоверную идентификацию пользователя, пытающегося получить эти данные.

У любой организации есть свои производственные секреты, которые не должны распространяться не только за пределами этой организации, но зачастую и среди ее сотрудников.

К таким секретам относится, например, информация о новых разработках, готовящихся рекламных акциях, финансовые секреты и т.п.

Утечка секретной информации или разглашение коммерческой тайны может нанести организации серьезные убытки.

Безопасность и защита информации в информационно-вычислительных системах обеспечивают путем реализации способа доступа субъектов к объектам информации. Система защиты предназначена для того, чтобы избежать нежелательных состояний информационно-вычислительной системы, когда возможна утечка информации или нарушение ее целостности. Практически это можно сделать только ограничением на доступ клиента к информации в любой момент времени. В понятие "объект" входит любая информация, в том числе базы данных или любой другой документ, зафиксированный на материальном носителе.

В настоящее время известны различные системы обеспечения доступа к данным, содержащимся в корпоративной сети или операционной системе компьютера.

Из уровня техники известен способ защиты персонального компьютера от несанкционированного доступа, заключающийся в том, что запоминают идентификационные коды различных режимов работы и пользователей, сравнивают идентификационные коды и по результатам сравнения реализуют различные виды доступа к вычислительной системе (см. ЕР, заявка 0478126, кл. G06F 13/12, 1992).

Однако данный способ не обеспечивает достаточной защиты, поскольку клиент может получить доступ к информации, вызванной на сервер иным пользователем.

Известен способ обеспечения доступа к данным в операционной системе, функционирующей на аппаратурном обеспечении, заключающийся в том, что каждому пользователю, заранее присваивают и затем запоминают в памяти сигнал идентификатора пользователя и сигнал идентификатора образа пользователя, включающий по крайней мере сигнал ранга допуска пользователя, сигнал ранга доверия пользователя и сигналы идентификаторов действий пользователя, для каждого объекта операционной системы заранее формируют и затем запоминают в памяти сигнал метки объекта, включающий, по крайней мере, сигнал имени объекта, сигнал уровня доступа к объекту, сигналы уровней доверия для действий объекта и сигналы идентификаторов действий объекта, пользователь вводит сигнал идентификатора пользователя, по которому осуществляют его идентификацию и аутентификацию и при идентификации принимают решение о доступе пользователя к операционной системе (Патент Великобритании №2242295, МПК G06F 12/14, 1991).

Этот способ надежнее вышеупомянутых, однако, обеспечиваемая им надежность предотвращения доступа несанкционированных лиц к объектам в операционной системе невысока. Это объясняется небольшим числом проверок прав пользователя для совершения над ними каких-либо действий.

В настоящее время базы данных являются основным средством для хранения самых разнообразных сведений. Данные хранятся в базе данных (БД) вместе со служебной информацией, что позволяет организовать эти данные по определенным правилам.

Для того чтобы пользователи могли обращаться к БД, служит система управления базами данных (СУБД). СУБД представляет собой хранящийся в памяти сервера (компьютера) комплекс программ, позволяющих оперировать с данными из БД, которая для этого компьютера может быть внешним устройством. В СУБД выделяют так называемое ядро СУБД, т.е. ту ее часть, которая постоянно хранится в некоторой области основной памяти сервера и осуществляет функции управления всей СУБД.

При использовании СУБД одной из основных задач является обеспечение доступа к данным в БД, обслуживаемой этой СУБД. Под доступом в общем случае понимается процедура установления связи с БД и размещенными в ней областями для записи или считывания данных. При этом необходимо предусмотреть возможность для санкционированного пользователя беспрепятственно получать те данные, на которые у него есть допуск, и запретить пользователю получать закрытые для него данные.

Известен способ обеспечения доступа к данным в системе управления базами данных (СУБД), заключающийся в том, что запоминают заранее присвоенные каждому пользователю базы данных сигнал индивидуального идентификатора и сигнал ранга допуска к базе данных, формируют сигнал запроса пользователя, содержащий сигнал индивидуального идентификатора этого пользователя и сигнал описания запрашиваемых данных, передают сформированный сигнал запроса в ядро системы управления базами данных, считывают сигнал ранга допуска к базе данных по его сигналу индивидуального идентификатора, содержащемуся в сигнале запроса пользователя, считывают из базы данных в ядро системы управления базами данных по содержащимся в сигнале запроса сигналам описания запрашиваемых данных сигналы, соответствующие меткам этих данных, характеризующим сигналы уровня доступа к разделам и подразделам базы данных, а также к действиям, которые пользователь может совершать над этими данными, и сравнивают их с сигналом ранга допуска к базе данных и в случае, если сигнал ранга допуска к базе данных не ниже сигнала уровня доступа к разделу базы данных, содержащему запрашиваемые данные, разрешают выдачу сигналов данных по каналу связи из базы данных, причем в ядре системы управления базами данных разделяют сформированный сигнал запроса на отдельные действия или группы действий, предназначенные для выполнения действий над запрашиваемыми данными, сравнивают сигналы доступа для этих действий или групп действий и сигналы доступа к подразделам базы данных с сигналом ранга допуска к базе данных, если сигнал ранга допуска к базе данных не ниже сигнала уровня доступа для выполнения действий или группы действий и не ниже сигнала уровня доступа к соответствующим подразделам базы данных выполняют действия или группы действий в системе управления базами данных над сигналами ссылок на запрашиваемые данные, регистрируют выполняемые действия или группы действий в ядре системы управления базами данных, формируют сигнал ответа на запрос пользователя в ядре системы управления базами данных по результатам выполнения действий или групп действий над сигналами ссылок на запрашиваемые данные, сравнивают сигналы доступа к данным, сигналы ссылок на которые содержатся в сформированном сигнале ответа, с сигналом ранга допуска к базе данных, если сигнал ранга допуска к базе данных не ниже сигнала уровня доступа к соответствующим данным, считывают в ядро системы управления базами данных из базы данных по открытому каналу связи сигналы запрашиваемых данных согласно сигналам ссылок на эти данные, содержащимся в сигнале ответа на запрос пользователя, сравнивают сигналы доступа к данным, считанным из базы данных, с сигналом ранга допуска к базе данных, если сигнал ранга допуска к базе данных не ниже сигнала уровня доступа к данным, передают считанные данные из ядра системы управления базами данных к пользователю, при несоответствии сигнала ранга допуска к базе данных в какой-либо проверке сигналу уровня доступа и/или при обнаружении несанкционированных действий стирают из ядра системы управления базами данных результаты всех операций, предшествующих появлению этого несоответствия, и прекращают обработку запроса (Патент РФ №2130643).

В рассматриваемом способе сигнал индивидуального идентификатора включает в себя регистрационное имя пользователя и его подтверждающий пароль, а при формировании сигнала запроса пользователя в многотерминальной сети добавляют текущее время запроса и указание конкретного узла сети, с которого производится запрос.

Этот способ обеспечивает большую надежность, чем вышеупомянутые, но, несмотря на усложнение мер безопасности, все же степень предотвращения доступа к базе данных со стороны несанкционированных лиц невысока. Это объясняется тем, что после проверок прав пользователя получать данные и совершать над ними какие-либо действия, при положительном завершении всех проверок данные выдаются пользователю в полном объеме соответственно его запросу. Кроме того, при несоответствии сигнала ранга допуска к базе данных сигналу уровня доступа к запрашиваемым данным пользователь извещается об этом, тем самым косвенно получая информацию, по меньшей мере, о существовании недоступных ему данных. Наиболее близким техническим решением к заявляемому техническому решению является способ обеспечения доступа к объектам в операционной системе корпоративных сетей, описанный в патенте РФ №2134931.

Согласно указанному изобретению, в отличие от существующих подобных способов, формируют сигнал идентификатора пользователя и сигнал запроса на обслуживание, содержащий сигнал идентификатора образа пользователя, включающий, по крайней мере, сигнал имени объекта и сигналы описания запрашиваемых действий над объектом, передают сформированный сигнал запроса на обслуживание в ядро операционной системы, в ядре операционной системы по сигналу идентификатора пользователя считывают из памяти, которая выполнена недоступной для несанкционированного обращения, сигналы идентификаторов образа пользователя, в соответствии с сигналом имени объекта и сигналами описания запрашиваемых действий над объектом, содержащимися в сигнале запроса на обслуживание, считывают в ядро операционной системы из памяти, которая выполнена недоступной для несанкционированного обращения, сигналы меток объекта, сравнивают сигнал ранга допуска пользователя с сигналом уровня доступа к объекту, если сигнал ранга допуска пользователя выше сигнала уровня доступа к объекту, то формируют сигнал разрешения выполнения действий над объектом, описания которых содержатся в сигнале запроса на обслуживание, если сигнал ранга допуска пользователя равен сигналу уровня доступа к объекту, то сравнивают сигнал ранга доверия пользователя с сигналами уровней доверия для действий, предназначенных для выполнения над объектом, если сигнал ранга доверия пользователя выше сигналов уровней доверия для действий объекта, то сравнивают сигналы идентификаторов действий объекта с сигналами идентификаторов действий пользователя, формируют сигнал разрешения выполнения действий над объектом, для которых сигналы идентификаторов действий пользователя не ниже сигналов идентификаторов действий объекта.

Кроме того, при наличии в сигнале описания запрашиваемых действий над объектом сигнала описания действия "перезапись", после формирования сигналов разрешения на выполнение действий, проверяют условия доступа к объекту записи.

При проверке условий доступа к объекту записи считывают из памяти, которая выполнена недоступной для несанкционированного обращения, в ядро операционной системы сигнал метки объекта записи, включающий, по крайней мере, сигнал имени объекта для записи и сигнал уровня доступа к объекту записи, сравнивают сигнал уровня доступа к объекту и сигнал уровня доступа к объекту записи, и если уровень доступа к объекту не менее сигнала уровня доступа к объекту записи, то формируют сигнал разрешения выполнения над объектом действия "перезапись". Практически, это изобретение мало отличается от предыдущего аналога, хотя и несколько расширяет возможности способа за счет использования его не только для доступа к базам данных, но к любому виду информации, а также предусматривает возможность перезаписи информации на устройство пользователя для сохранения информации на материальном носителе, но ему присущи те же недостатки.

Однако, как и предыдущий аналог, способ сложен при реализации, т.к. включает много операций, которые не могут обеспечить достаточной степени аутентификации пользователя, т.к. использует стандартные примитивы известных протоколов без непосредственной связи с пользователем.

К недостаткам прототипа можно отнести и то, что он требует в первоначальном запросе на допуск к работе в корпоративной сети одновременно отразить как имя и пароль пользователя, так и идентификаторы образа пользователя, т.е действия над объектами, которые по времени могут не совпадать, поэтому универсальность способа снижается.

Технической задачей предлагаемого изобретения является разработка способа доступа пользователя к объектам корпоративных сетей, который был бы свободен от указанных выше недостатков, присущих существующим способам доступа, путем повышения безопасности от несанкционированного доступа к ней третьим лицам.

Технический результат достигается за счет того, что в известный способ обеспечения доступа к объектам корпоративных сетей, заключающийся в том, что при регистрации каждому пользователю заранее присваивают и затем запоминают сигнал идентификатора пользователя и сигнал идентификатора образа пользователя, включающий определенный набор данных о пользователе и разрешенных ему действиях с каждым из объектов корпоративной сети, пользователь формирует сигнал запроса на доступ в корпоративную сеть и сигнал запроса на обслуживание путем ввода сигналов идентификаторов образа пользователя, содержащие, по крайней мере, сигнал имени объекта и сигналы описания запрашиваемых действий над объектом, сформированный сигнал запроса на обслуживание передают в ядро системы, где по сигналу индивидуального идентификатора пользователя считывают из памяти, которая выполнена недоступной для несанкционированного обращения в ядро системы, сигналы идентификаторов образа пользователя, в соответствии с сигналом имени объекта и сигналами описания запрашиваемых действий над объектами, содержащимися в сигнале запроса на обслуживание, осуществляют его идентификацию и аутентификацию, и, если сигнал ранга допуска пользователя к объектам соответствует или выше допустимого, формируют сигнал разрешения на выполнение действий, описания которых содержатся в сигнале запроса на обслуживание, одновременно или после принятия решение о доступе пользователя в корпоративную сеть, внесены изменения и дополнения, а именно:

- в память, выполненную недоступной несанкционированному обращению, одновременно с сигналами идентификаторов образа пользователя, дополнительно вводят номер мобильного устройства или/и идентификатор иного устройства беспроводной связи, указанный пользователем;

- перед принятием решения о доступе пользователя к корпоративной сети, формируют пароль, действующий на время сеанса, и высылают его пользователю на указанный им источник беспроводной связи;

- одновременно пароль, действующий на время одного сеанса, фиксируют в памяти ядра системы для осуществления дополнительной аутентификации пользователя;

- этот пароль, сгенерированный стохастическим путем перед высылкой его пользователю, может шифроваться одним из известных протоколов, например DES;

- учитывая то, что формирование пользователем запроса на обслуживание может осуществляться как одновременно с запросом на доступ к корпоративной сети, так и после разрешения на доступ в сеть, а также возможность изменения пользователем запроса на обслуживание, в процессе работы в течение одного сеанса, контролируют доступ и действия пользователя с объектами корпоративной сети в соответствии с идентификаторами, включенными в образ пользователя.

Кроме того, при наличии в запросе пользователя действий с особо важной информацией просят пользователя, по указанному им источнику беспроводной связи, подтвердить запрос и, только после получения такого подтверждения, разрешают пользователю выполнение этих действий.

Из существующего уровня техники не выявлены объекты, которые содержали бы совокупность вышеуказанных отличительных признаков рассматриваемого способа.

Прежде чем перейти к описанию примера реализации заявленного способа, целесообразно привести сведения общего характера, поясняющие сущность и используемые термины предлагаемого изобретения.

Функционирование любого пакета прикладных программ основано на взаимодействии с неким операционным окружением, под которым понимают операционную систему. Операционная система предоставляет прикладным программам сервисные средства, позволяющие эффективно использовать ресурсы оборудования, причем изолирует их от этих ресурсов с помощью специального интерфейса. Под операционной системой будем понимать совокупность интерфейсов, которые позволяют эффективно использовать аппаратные ресурсы и перемещения всех не связанных с этой задачей функций на уровень исполняемых процессов.

Процесс - это работа, выполняемая процессором. Операционная система должна обеспечить эффективную загрузку работой технических средств, на которых она функционирует, а "процесс" выступает в роли элементарной единицы, которой можно загрузить процессор. Являясь активными потребителями ресурсов, "процессы" по отношению к операционной системе играют подчиненную роль - они управляются системой. Центральная часть операционной системы, управляющая процессами, называется ядром системы.

Выполнение "процесса" в операционной системе разделяется на две части - системную и пользовательскую фазы. Каждая фаза обладает своим собственным логическим адресным пространством, и их выполнение всегда последовательно. Ядро системы - это набор функций, выполняемых процессом, находящимся в системной фазе. Переход в системную фазу выполняется с помощью, например, программного прерывания, а смена процессов на процессоре происходит путем сопрограммного вызова системной фазы процесса, готового к выполнению.

Операционная система, поддерживающая многопользовательский режим работы, обеспечивает себя от ошибочных действий пользователя и взаимную защиту пользователей друг от друга. Классическими объектами, подлежащими защите, являются области памяти и файлы. Защита памяти основывается на аппаратных возможностях, защита файлов традиционно выполняется средствами операционной системы. Линейно адресуемое адресное пространство защищается целиком как пространство работы программы, относящееся к конкретному пользователю. Наиболее распространенными являются три вида доступа: чтение, запись, перезапись, а также выполнение других действий, например модификации данных. Объекты операционной системы получают сигналы меток объекта, включающие сигналы имен объектов, которые указываются в направляемом сигнале запроса на обслуживание. При этом объекты (файлы, директории и прочее) операционной системы могут принадлежать разным пользователям, которые могут быть озабочены тем, чтобы их информация была недоступна для других пользователей. Под пользователем понимается не только конкретный создатель или потребитель информации, но и системный пользователь, т.е. обладатель операционной системы, предоставляющий ее конкретным пользователям, который может быть заинтересован в том, чтобы ограничить доступ пользователей или групп пользователей к тому или иному объекту операционной системы.

В соответствии с предлагаемым изобретением, каждый новый клиент операционной системы (физическое лицо или организация) должен приобрести статус пользователя. Создание пользователя осуществляется администратором системы (системным пользователем) и представляет собой процесс присвоения сигнала идентификатора пользователя этому пользователю. Сигнал идентификатора пользователя включает, кроме стандартных видов авторизации посредством имени пользователя, пароля(ей) и других необходимых сведений для идентификации и аутентификации пользователя, еще номер своего мобильного устройства или/и идентификатор иного источника беспроводной связи, которые фиксируются в памяти ядра системы, введением которых пользователь подтверждает свою аутентичность, т.е. право обращения к системе.

Этим сигналом идентификатора пользователя помечается любой сигнал запроса на обслуживание. Кроме того, в случае работы в многотерминальной сети этот сигнал идентификатора пользователя может содержать иную информацию, например время получения сигнала запроса на обслуживание сетевым сервером и указание конкретного узла сети, с которого производится запрос.

Объекты имеют различные сигналы уровня доступа, а субъекты - различные сигналы ранга допуска. Разрешение доступа конкретного субъекта к конкретному объекту является функцией от ранга допуска этого субъекта (пользователя) и уровня доступа этого объекта. Сигналы уровня доступа к объекту могут подразделяться - по правам доступа - на: чтение объекта субъектом, т.е. получение субъектом данных, содержащихся в объекте; запись, модификацию данных объекта после их предварительного прочтения; исполнение субъектом объекта, т.е. действие, не связанное ни с чтением, ни с модификацией данных; модификацию данных объекта субъектом без их предварительного прочтения; перезапись и т.д.

Операционная система функционирует на аппаратурном обеспечении, содержащем по меньшей мере постоянное запоминающее устройство (ПЗУ), оперативное запоминающее устройство (ОЗУ) и процессор, а также по крайней мере одно устройство ввода. Программа работы операционной системы сетевого сервера заранее записана в ПЗУ и при инициализации аппаратурного обеспечения ядро этой операционной системы загружается из ПЗУ в ОЗУ. Все дальнейшее функционирование операционной системы управляется этим ядром.

Реализация способа по настоящему изобретению осуществляется следующим образом

Каждому новому пользователю, при его регистрации для допуска к работе с объектами в операционной системе, присваивают и запоминают в памяти, которая выполнена недоступной для несанкционированного обращения, сигнал идентификатора пользователя, включающий, кроме стандартного набора (имени, пароля), также данные мобильного или иного устройства беспроводной связи, и сигнал идентификатора образа пользователя, включающий, по крайней мере, сигнал ранга допуска пользователя, сигнал ранга доверия пользователя и сигналы идентификаторов действий пользователя, которые в своей совокупности образуют матрицу доступа.

Для работы в корпоративной сети, пользователь вводит свои идентификационные данные (имя, пароль и т.п.) и может одновременно ввести запрос на обслуживание, включающий сведения об объектах и действиях над ними.

После получения сигнала идентификатора пользователя и сигналов, соответствующих сформированному им запросу, сервер (администратор сети) осуществляет аутентификацию пользователя и идентификацию его образа в соответствии с заданными критериями, например, рангов допуска и доверия, действия над объектами и т.д. Одновременно проверяется наличие зарегистрированного в памяти ядра системы номера мобильного или иного устройства беспроводной связи, указанного пользователем при регистрации и высылают на него специально сгенерированный пароль, который может шифроваться одним из алгоритмов шифрования (DES, IDEA, RC*, RSA, LOKI-97, Rijndael и т.п.). Дополнительный пароль на один сеанс фиксируется в памяти ядра системы. Решение о допуске пользователя осуществляется после введения им дополнительного пароля.

Запрос на доступ к корпоративной сети и запрос на обслуживание могут вводится в операционную систему сервера (администратор сети) не одновременно. В этом случае аутентификация пользователя и идентификация образа пользователя осуществляются по мере поступления запросов.

В процессе сеанса работы пользователя в корпоративной сети действия, выполняемые им, контролируются операционной системой в зависимости от важности информации, к которой запрашивается доступ. Это делают для обеспечения отсутствия утечки важной информации.

Так, если в запросе пользователя содержится просьба о доступе и/или действиях с объектами, содержащими особо важную информацию, то одновременно с дополнительным паролем формируется сигнал на подтверждение запроса и только после получения подтверждения, пользователю разрешают их осуществление.

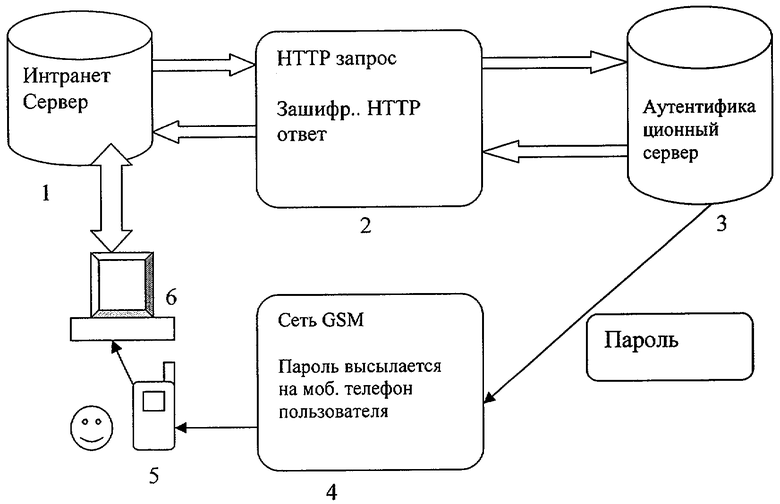

На чертеже представлен один из возможных вариантов устройства для реализации предлагаемого способа.

Оно, по крайней мере, включает: корпоративную сеть (интранет) 1, системный блок ввода запроса и вывода ответа 2, устройство 3 (сервер) аутентификации пользователя и идентификации его образа, сеть беспроводной связи 4 (на чертеже в качестве такой связи показана сеть связи GSM), мобильный телефон 5, компьютер пользователя 6.

При обращении к корпоративной сети пользователь формирует сигнал запроса на доступ его к работе в корпоративной сети 1. Сигнал запроса вводят с помощью устройства ввода (клавиатура, устройство считывания магнитных карт и т.п.), например, компьютера 6. В запросе на доступ к сети пользователь указывает свое имя и пароль, а возможно и номер или другой код, которому в соответствие поставлен номер мобильного телефона 5. В устройстве 2 осуществляется обработка запроса (эта может быть операционная система сервера 3. При совпадении идентификаторов пользователя с ранее запомненными операционной системой, пользователь получает доступ к операционной системе.

Одновременно с запросом на доступ или после получения доступа в корпоративную сеть 1 пользователь формирует сигнал запроса на обслуживание, в котором указывает объекты и те действия, которые пользователь собирается совершить над запрашиваемыми данными.

Кроме того, в случае работы в многотерминальной сети, к этому идентификатору при запросе может добавляться время получения сигнала запроса сетевым сервером и указание конкретного узла сети, с которого производится этот запрос.

Формирование запросов осуществляется известными способами, поэтому не требуют дополнительных пояснений.

В устройстве 3 (аутентификационный сервер), в соответствии с введенным сигналом запроса последовательно или одновременно, в зависимости от времени формирования запросов на доступ и на обслуживание, осуществляется аутентификация пользователя и идентификация его образа. Сигнал идентификатора образа пользователя, включающий, по крайней мере, сигнал ранга допуска пользователя, сигнал ранга доверия пользователя и сигналы идентификаторов действий пользователя записываются в заранее заданной области памяти, которая выполнена недоступной для несанкционированного обращения.

Введенный сигнал запроса передается в оперативную память ядра системы, т.е. той ее части, которая постоянно находится в основной памяти сервера. Если, корпоративная сеть реализована в компьютерной системе одного сервера, в которой обработка сигналов запросов происходит в постоянной памяти этой системы, то запрос направляется именно в эту постоянную память.

После окончания процесса аутентификации пользователя, при положительном ее результате, на устройство беспроводной связи 5, указанном пользователем при регистрации, высылается пароль, действующий на время одного сеанса работы пользователя в корпоративной сети 1. Этот пароль является случайным, т.к. он сгенерирован стохастическим способом и зашифрован посредством алгоритма шифрования, в данном случае DES. Одновременно с высылкой пароля пользователю осуществляется фиксация его в ядре системы корпоративной сети.

Пользователь, получив этот пароль в качестве дополнительного идентификатора, например через сеть 4 GSM, вводит его в сервер 3 (администратор сети).

Таким образом, осуществляется доступ пользователя в корпоративную сеть.

Однако доступ его к объектам, содержащим информацию и возможность совершения действий над ней, разрешается только после идентификации запроса на обслуживание, в соответствии с данными, формирующими сигнал образа пользователя. Это происходит следующим образом.

Администратор системы ставит в соответствие идентификатору пользователя сигнал ранга допуска к объектам информации этого пользователя и сигнал уровня доверия данного пользователя, показывающий, какие действия имеет право выполнять именно этот пользователь в корпоративной сети. Пользователь, имеющий конкретный ранг допуска, имеет право обращаться к данным любых пользователей, ранг допуска которых не выше его собственного, а следовательно, как имеющий конкретный уровень доверия, имеет право помечать любые данные уровнем не ниже своего уровня. Этот ранг допуска и этот уровень доверия вместе с идентификатором пользователя, т.е. его регистрационным именем и паролем, записываются в заранее заданной области постоянной памяти ядра корпоративной сети, к которой обращается администратор (программа) в процессе обработки запроса. В принципе, указанные сведения могут записываться и в оперативной памяти при условии, что она имеет достаточный для этого объем, либо эти данные могут храниться в отдельном запоминающем устройстве, внешнем по отношению к компьютерной системе, основного сервера.

Формирование сигнала возможности доступа пользователя к конкретному объекту (информационному блоку) осуществляется только после сравнения сигнала идентификатора образа данного пользователя с сигналом метки объекта (информационного блока). При этом сравнивают сигнал ранга допуска пользователя, содержащегося в сигнале идентификатора образа пользователя, и сигнал уровня доступа к объекту. Если сигнал ранга допуска пользователя выше сигнала уровня доступа к объекту, операционная система разрешает данному пользователю любые запрошенные действия с данным объектом, если они не относятся к особо важной (секретной) информации. Если сигнал ранга допуска пользователя равен сигналу уровня доступа к объекту, то операционная система сравнивает сигнал ранга доверия пользователя с сигналами уровней доверия для действий и считывает в ядро сети, из памяти, которая выполнена недоступной для несанкционированного обращения, сигналы идентификаторов действий, для которых сигнал ранга доверия пользователя выше сигнала уровня доверия к конкретному действию.

Далее сравнивают сигналы идентификаторов действий пользователя, содержащихся в сигнале идентификатора образа данного пользователя, и сигналы идентификаторов действий объекта (информационного блока) и формируют сигнал разрешения данному пользователю на выполнение только тех видов действий, сигналы идентификаторов для которых у данного пользователя равны сигналам идентификаторов действий объекта.

В случае, если в запросе указаны действия с особо важной информацией одновременно с окончанием идентификации, просят пользователя по устройству беспроводной связи (мобильному телефону 5) подтвердить запрос и только после получения подтверждения выдают разрешение пользователю на совершение запрашиваемых действий.

При этом каждое выполняемое действие пользователя регистрируется, а также осуществляется контроль сведений о выполненных действиях в соответствующих ячейках выделенной для этой цели области оперативной или постоянной памяти ядра системы корпоративной сети.

В том случае, если в течение сеанса доступа к корпоративной сети обнаруживается, что определенный по идентификатору пользователя ранг его допуска ниже уровня доступа к данным или для выполнения действий над ними, к которым он пытается получить доступ, в оперативной памяти имеется устройство для стирания таких сведений.

Тем самым, предотвращая возможность пользователю, не имеющему на это прав, нелегально обращаться к каким-либо данным в корпоративной сети.

Однако этим действие операционной системы в данном случае не ограничивается. Любое несовпадение имен, паролей и сигналов соответствующих идентификаторов, а также несоответствие сигнала идентификатора образа пользователя регистрируется операционной системой корпоративной сети в системном журнале, как попытка несанкционированного доступа с использованием данных о том пользователе, который эту попытку осуществил. Такое поведение пользователя снижает уровень доверия к нему и ранг допуска его к конкретным объектам, причем он этого может и не знать, т.к. эти данные хранятся в ядре операционной системы и пользователю не сообщаются.

Предложенный способ позволяет, таким образом, существенно повысить защищенность данных в операционной системе от несанкционированного доступа с обязательной регистрацией попытки такого несанкционированного доступа в системном журнале.

Приведенное подробное описание выполнения предложенного способа служит лишь для иллюстрации и подтверждения промышленной применимости данного способа, но не ограничивает его объем, определяемый нижеследующей формулой изобретения.

Преимущество предлагаемого способа заключается в повышении степени аутентификации клиента, за счет непосредственного обращения к нему по указанному им источнику беспроводной связи и повторного подтверждения запроса при обращении клиента к особо важной для организации информации.

Это обеспечивает требуемый уровень безопасности корпоративной сети, исключая несанкционированное проникновение к ней, причем достигается без усложнения программного продукта и конструкции сети.

В настоящее время продолжаются испытания различных вариантов предлагаемого способа, после чего предполагается использование его в корпоративных сетях нескольких коммерческих организаций.

Изобретение относится к информационным вычислительным системам и может быть использовано для защиты информационных ресурсов в корпоративных сетях. Техническим результатом является повышение безопасности систем от несанкционированного доступа. Способ обеспечения доступа к объектам корпоративной сети заключается в том, что при регистрации пользователя присваивают и запоминают сигналы идентификатора пользователя и идентификатора образа пользователя, пользователь вводит идентификатор и формирует сигнал запроса на доступ в корпоративную сеть и на обслуживание, который передают в ядро системы, считывают из памяти сигналы идентификаторов образа пользователя, осуществляют аутентификацию пользователя и его образа, и, если сигнал ранга допуска пользователя соответствует или выше допустимого, формируют сигнал разрешения на выполнение действий, описания которых содержатся в сигнале запроса на обслуживание, причем, при регистрации пользователя, в память дополнительно вводят номер мобильного устройства и/или идентификатор иного источника беспроводной связи, указанный пользователем, перед принятием решения о доступе пользователя в корпоративную сеть, формируют и высылают пользователю на этот источник пароль, действующий в течение одного сеанса. 2 з.п. ф-лы, 1 ил.

| СПОСОБ ОБЕСПЕЧЕНИЯ ДОСТУПА К ОБЪЕКТАМ В ОПЕРАЦИОННОЙ СИСТЕМЕ МСВС | 1999 |

|

RU2134931C1 |

| СПОСОБ ПОДТВЕРЖДЕНИЯ ПОЛНОМОЧИЙ ПОЛЬЗОВАТЕЛЯ НА ОБСЛУЖИВАНИЕ | 2001 |

|

RU2225679C2 |

| Регулятор скорости гидропривода | 1973 |

|

SU478126A1 |

| СИСТЕМА И СПОСОБ ДЛЯ ЛОКАЛЬНОГО ОБЕСПЕЧЕНИЯ ВЫПОЛНЕНИЯ УСТАНОВЛЕННЫХ ПРАВИЛ ДЛЯ ПРОВАЙДЕРОВ УСЛУГ СЕТИ ИНТЕРНЕТ | 2000 |

|

RU2253187C2 |

| СПОСОБ РАБОТЫ КОМПЬЮТЕРНОЙ СИСТЕМЫ | 1995 |

|

RU2163726C2 |

| ЗИМА В | |||

| и др | |||

| Безопасность глобальных сетевых технологий | |||

| - СПб.: БХВ-Петербург, 2003, с.232, 233. | |||

Авторы

Даты

2007-11-27—Публикация

2005-06-30—Подача