Группа изобретений относится к сетям беспроводной связи, а именно к информационной безопасности и к системам предоставления пользователям особых услуг или удобств, и могут быть использованы для подготовки и обеспечения конфиденциальности акустической и визуальной информации (обсуждаемой, представляемой, выставленной на стендах, демонстрируемой в виде промышленного образца) и геолокации в выделенной зоне, в которой функционирует сеть мобильной связи и/или сеть мобильного доступа.

Сети связи пятого поколения (5G-сети), вместе с обработкой больших данных (Big Data) и интернетом вещей (IoT) станут одной из основ цифровой экономики в самом ближайшем будущем, главной движущей силой которой станет искусственный интеллект. Мобильные системы беспроводного доступа настолько плотно вошли в быт людей, что безболезненный отказ от привычных сервисов практически невозможен. Потребитель привык контролировать свои финансовые счета в любом месте и в любое время, быть постоянно доступным родственникам и друзьям через мессенджеры, иметь возможность вызвать такси в то место, где он находится, прочитать свежие новости в интернете и т.п. Однако во многих областях экономики необходимо обеспечение конфиденциальности, например для противодействия промышленному шпионажу. Работодатель, как правило, в этих случаях вводит ограничения на использование устройств мобильной связи на какой либо территории (территория предприятия, здание банка и т.п.), и использует технические решения, направленные на контроль выполнения этих ограничений. Очень часто работодатель сталкивается с нарушениями этих ограничений, вызванных так называемым «человеческим фактором». Действительно, большинство людей искренне не понимают - как они могут нарушить конфиденциальность информации на территории предприятия, если прочитают сообщение от своего ребенка, проверят наличие средств на банковской карте через мобильное приложение, вызовут такси и т.п. В некоторых случаях руководителю организации необходимо также скрыть данные по геолокации пользователей, например, скрыть место производства, разработки или испытания нового промышленного образца от так называемого «промышленного шпионажа». Система ограничений и запретов на использование устройств с функцией геолокации эту задачу не решает, так как отключение таких устройств при входе в выделенную зону, или сдача их на хранение на входе в выделенную зону раскрывает ее местоположение еще яснее, чем если бы устройства работали и перемещались внутри нее. Эта угроза - определение местоположения выделенной зоны, будет только возрастать по мере внедрения 5G-сетей в рамках принятой национальной программы «Цифровая экономика РФ». В этой связи, новые актуальные технические решения по безопасному использованию устройств мобильной связи, должны быть направлены в первую очередь не на запреты их использования, а в предложении условий, в которых использование средств мобильной связи мало отличалось бы от привычного, и одновременно удовлетворяло бы требованиям действующего законодательства и интересам собственников информации, которая подвергается риску раскрытия третьим лицам во время и в местах использования устройств мобильной связи, смартфонов и т.п.

Уровень техники

а) Описание аналогов.

Известен (Патент Российской Федерации RU 2311676 С2; МПК G06F 13/00, H04L 9/32, G06F 12/14; опубликован 27.11.2007г., бюл. № 33) способ обеспечения доступа к объектам корпоративной сети, заключающийся в том, что при регистрации пользователя присваивают и запоминают сигналы идентификатора пользователя и идентификатора образа пользователя, пользователь вводит идентификатор и формирует сигнал запроса на доступ в корпоративную сеть и на обслуживание, который передают в ядро системы, считывают из памяти сигналы идентификаторов образа пользователя, осуществляют идентификацию пользователя и его образа, и, если сигнал ранга допуска пользователя соответствует или выше допустимого, формируют сигнал разрешения на выполнение действий, описания которых содержатся в сигнале запроса на обслуживание, причем при регистрации пользователя, в память дополнительно вводят номер мобильного устройства и/или идентификатор иного источника беспроводной связи, указанный пользователем, перед принятием решения о доступе пользователя в корпоративную сеть, формируют и высылают пользователю на этот источник пароль, действующий в течение одного сеанса. Способ предлагает техническое решение по обеспечению безопасного доступа к данным, содержащимся в корпоративной сети, за счет дополнительного фактора аутентификации с помощью пароля, высылаемого на мобильное устройство пользователя запрашивающего доступ.

Недостатком указанного способа является отсутствие технического решения по обеспечению конфиденциальности информации, которая представлена не в виде данных в корпоративной сети, на носителях или операционной системе компьютера, а в виде акустической и визуальной информации (обсуждаемой, представляемой, демонстрируемой, выставленной на стендах) и в виде данных о геолокации в корпоративной зоне, в которой функционирует сеть мобильной связи и/или сеть мобильного доступа.

Известны (Патент Российской Федерации RU 2707717 С2; МПК G06F 7/04; патентообладатель «Тевнос ЛЛК» (US); опубликован 28.11.2019г., бюл. №34) системы, способы и долговременный машиночитаемый носитель для использования мобильных факторов сетевой аутентификации для аутентификации мобильного устройства. Технический результат заключается в выполнении аутентификации и обеспечении безопасности сеансов связи мобильных устройств, работающих, а также имеющих прямой доступ с использованием аппаратного сетевого обеспечения на территории предприятия. Некоторые варианты реализации изобретения, включают размещение мобильной платформы аутентификации у оператора мобильной виртуальной сети (ОМВС), которая регистрирует мобильные устройства как часть корпоративной структуры, назначает устройствам сетевые идентификаторы, основанные на идентификаторах устройств, и выполняет аутентификацию запросов к сетевым ресурсам в том случае, если устройство, выполнившее запрос, имеет соответствующий сетевой идентификатор и/или другую соответствующую информацию о мобильной аутентификации, например, информацию о местоположении. Мобильная платформа аутентификации, размещенная в ОМВС, может принимать запрос от мобильного устройства для доступа к корпоративной сети. Когда мобильные устройства устанавливают связь с сотовой вышкой, мобильное устройство может указать имя точки доступа (ИТД), которое предоставляет информацию о том, что мобильное устройство устанавливает связь с мобильной платформой аутентификации, размещенной в ОМВС, и что мобильное устройство запрашивает мобильную платформу аутентификации проверить сетевой идентификатор мобильного устройства, выполняющего запрос. Мобильная платформа аутентификации, размещенная в ОМВС, может поддерживать базу данных сетевых идентификаторов, назначенных мобильным устройствам зарегистрированных пользователей корпоративной сети, с помощью которой определяется факт использования мобильного устройства сотрудником предприятия. Сетевой идентификатор может быть назначен мобильному устройству на основе одного или более факторов аутентификации для мобильных устройств, включая номер SIM-карты, МАС-адрес, один или более идентификаторов местоположения и т.п. После того, как мобильная платформа аутентификации, размещенная в ОМВС, настроит устройство с сетевым идентификатором, устройство может выполнять запросы ресурсов для доступа к ресурсам посредством выделенного подключения к корпоративной сети.

Недостатком указанного способа является отсутствие технического решения по обеспечению конфиденциальности информации, которая представлена не в виде данных в корпоративной сети, на носителях или операционной системе компьютера, а в виде акустической и визуальной информации (обсуждаемой, представляемой, демонстрируемой, выставленной на стендах) и в виде данных о геолокации в корпоративной зоне, в которой функционирует сеть мобильной связи и/или сеть мобильного доступа.

Известны (Патент Российской Федерации RU 2474077 С2; МПК H04W 36/14; патентообладатель «Квэлкомм Инкорпорейтед» (US); опубликован 27.01.2013г., бюл. № 3) способ и устройство передачи обслуживания между исходной и целевой системами доступа. Изобретение относится к системам беспроводной связи, использующим процедуру передачи обслуживания сеансов связи в разнородных сетях, и предназначено для обеспечения эффективной передачи обслуживания между системами доступа. Изобретение раскрывает системы и способы переключения между разнородными сетями и взаимодействия между исходной системой доступа и целевой системой доступа. Межсистемный компонент управления передачей обслуживания может облегчить установку IP-туннелирования посредством мобильного устройства, в котором могут быть идентифицированы IP-адреса для взаимодействующего шлюза защиты и сети радиодоступа целевой системы доступа. Межсистемный компонент управления передачей обслуживания может затем осуществить туннелирование между исходной системой и целевой системой, при котором служебные сигналы/пакеты, связанные с целевой системой, могут быть переданы через исходную систему.

Недостатком указанного способа является отсутствие технического решения по обеспечению конфиденциальности информации, которая представлена не в виде данных в корпоративной сети, на носителях или операционной системе компьютера, а в виде акустической и визуальной информации (обсуждаемой, представляемой, демонстрируемой, выставленной на стендах) и в виде данных о геолокации в корпоративной зоне, в которой функционирует сеть мобильной связи и/или сеть мобильного доступа.

Известны (Патент Российской Федерации RU 2673018 С2; МПК H04L 12/24, H04L 29/08; патентообладатель «Инемсофт Инкорпорейтед» (US); опубликован 28.11.2018 г., бюл. №33) системы и способы управления конечными точками связи. Изобретение относится к средствам управления конечными точками связи. Технический результат заключается в повышении скорости восстановления конечных точек. Получают триггер для динамического изменения обслуживающего узла конечной точки связи, причем конечная точка связи зарегистрирована для получения услуги цифровой связи от первого обслуживающего узла. Обнаруживают хранимую политику выбора обслуживающего узла, применимую к конечной точке связи. Выбирают второй обслуживающий узел для конечной точки связи на основании, по меньшей мере частично, хранимой политики выбора обслуживающего узла. Обнаруживают требования конфигурации конечной точки второго обслуживающего узла. Генерируют конфигурации конечных точек, удовлетворяющих требованиям конфигурации конечной точки второго обслуживающего узла. Записывают сгенерированные конфигурации конечных точек в конечную точку связи. Инициируют регистрирование конечной точкой связи получения услуги цифровой связи от второго обслуживающего узла вместо первого обслуживающего узла.

Недостатком указанного способа является отсутствие технического решения по обеспечению конфиденциальности информации, которая представлена не в виде данных в корпоративной сети, на носителях или операционной системе компьютера, а в виде акустической и визуальной информации (обсуждаемой, представляемой, демонстрируемой, выставленной на стендах) и в виде данных о геолокации в корпоративной зоне, в которой функционирует сеть мобильной связи и/или сеть мобильного доступа.

Известны (Патент Российской Федерации RU 2575812 С2; МПК H04L 12/12; патентообладатель «Интел Корпорейшн» (US); опубликован 20.02.2016 г., бюл. №5) способ и система управления сетевым доступом. Изобретение относится к устройству, которое может включать в себя приемопередатчик и процессорную схему, связанную с приемопередатчиком. Устройство может также включать в себя блок доступа к локальной пакетной сети передачи данных, пригодный к функционированию на процессорной схеме, чтобы планировать передачу с приемопередатчика на узел управления мобильностью (УУМ) запроса от АО доступа к локальной сети, вырабатывать запрос идентификации для отправки на АО и получать данные идентификации, отправленные в ответ на запрос идентификации, что позволяет усовершенствовать управление доступом на стороне сервера, для обеспечения устойчивой, постоянной и безопасной реализации.

Недостатком указанного способа является отсутствие технического решения по обеспечению конфиденциальности информации, которая представлена не в виде данных в корпоративной сети, на носителях или операционной системе компьютера, а в виде акустической и визуальной информации (обсуждаемой, представляемой, демонстрируемой, выставленной на стендах) и в виде данных о геолокации в корпоративной зоне, в которой функционирует сеть мобильной связи и/или сеть мобильного доступа.

Известны (Патент Российской Федерации RU 2486704 С2; МПК H04W 48/02; патентообладатель «Квэлкомм Инкорпорейтед» (US); опубликован 27.06.2013 г., бюл. №18) группа изобретений по управлению регистрацией и доступом при развертывании фемтосот. Данная группа изобретений относится к средствам беспроводной связи. Технический результат заключается в расширении функциональных возможностей средств беспроводной связи за счет формирования предпочтения для выбора базовой станции в сравнении с другой базовой станцией. Для этого предложен способ использования идентификатора закрытой группы абонентов (CSG), содержащий: прием извещенного идентификатора (ID) закрытой группы абонентов (CSG), который идентифицирует CSG, соответствующую базовой станции; прием извещенного указателя CSG, который обеспечивает различение между базовой станцией, разрешающей доступ членам CSG, и разрешающей доступ членам и нечленам CSG; идентификацию того, соответствует ли извещенный ID CSG одному или нескольким ID CSG, включенным в перечень разрешенных CSG; и формирование предпочтения для выбора базовой станции в сравнении с другой базовой станцией, если извещенный указатель CSG указывает, что базовая станция разрешает доступ как членам, так и нечленам CSG, и извещенный ID CSG соответствует, по меньшей мере, одному из одного или нескольких ID CSG, включенных в перечет, разрешенных CSG.

Недостатком указанного способа является отсутствие технического решения по обеспечению конфиденциальности информации, которая представлена не в виде данных в корпоративной сети, на носителях или операционной системе компьютера, а в виде акустической и визуальной информации (обсуждаемой, представляемой, демонстрируемой, выставленной на стендах) и в виде данных о геолокации в корпоративной зоне, в которой функционирует сеть мобильной связи и/или сеть мобильного доступа. Группа изобретений раскрывает технические решения по программной реализации предоставления доступа, однако в ней не учитывается возможность утечки конфиденциальной информации при отказе в доступе мобильному устройству не входящему в закрытую группу абонентов (CSG), которое, в то же время, может получить доступ от другой базовой станции, покрытие которой частично совпадает с той зоной, в которой находится мобильное устройство.

б) описание прототипа

Наиболее близким по совокупности технических решений является Контактная сеть и Способ управления устройствами через контактную сеть, описанные в патенте РФ №2647567, G06F 15/16, H04H 60/76, H04W 4/06, H04W 76/00, опубликованном 16.03.2018 года, бюл. № 8.

Техническим результатом прототипа является расширение арсенала технических средств управления устройствами через контактную сеть. Раскрыта контактная сеть для управления устройствами, содержащая по меньшей мере один сервер хранения и обработки информации, связанный с по меньшей мере одной базой данных, которая содержит информацию о пользователях контактной сети и связях между ними, содержащая неограниченное количество пользователей, при этом каждый из пользователей регистрирует в контактной сети себя и по меньшей мере одно устройство, на устройстве установлена программа, через которую происходит взаимодействие устройства с контактной сетью и управление устройством, при этом программа при установке на устройство проверяет это устройство, определяя какими датчиками и функциями оно обладает, и предлагает выбрать функции, которые могут быть доступны для передачи управления ими через контактную сеть, при этом пользователь при регистрации устройства получает права на использование устройства, включающие в себя, по меньшей мере, такие функции, как включение и отключение устройства, выполнение различных программ, установленных на устройстве, включение и отключения звука, получение данных с устройства о его работе, местоположении, отличающаяся тем, что устройства, зарегистрированные в контактной сети, имеют в своем составе операционную систему, при этом устройства, зарегистрированные в сети, находятся либо в публичном доступе просмотра, либо в приватном доступе.

Отличительной особенностью от вышеописанных аналогов является то, что на мобильном устройстве установлена программа, через которую происходит взаимодействие устройства с контактной сетью и управление устройством.

в) недостатки прототипа

Технические решения, описанные в прототипе, в общем, не направлены на решение задач обеспечения конфиденциальности, и концентрируются в основном на обеспечении удобства использования конечным корпоративным пользователем, что, являясь несомненной положительной характеристикой данного изобретения, не дает возможности его использования в ряде случаев, когда необходимо выполнить требования действующего законодательства в области информационной безопасности, либо соблюсти интересы собственника конфиденциальной информации, которая может стать достоянием третьих лиц.

Ни в одном из аналогов, в том числе и в прототипе, не рассматривается конфиденциальность информации, которая в визуальном или звуковом виде присутствует (произносится, обсуждается, представляется, показывается) в том же месте, в котором находится устройство мобильной связи под управлением операционной системы (ОС). Т.е. конфиденциальная информация - собственность компании (предприятия, корпорации), которая может быть записана на диктофон, сфотографирована, снята на камеру, транслирована, в том числе с применением процедур записи на съемный или встроенный носитель информации.

Существующие решения в этих случаях направлены на запрет использования таких устройств вообще в тех местах, где существует подобная угроза утечки конфиденциальной информации. Запреты решают проблему лишь частично, так как «человеческий фактор» не позволяет решить ее в полном объеме. Запреты создают неудобства пользователей, которые не готовы отказаться от использования устройств мобильной связи под управлением ОС в силу ряда психологических причин, например, пользователь желает иметь возможность управлять своими финансовыми средствами через мобильное приложение (контролировать свои финансовые счета) в любой момент времени, а не только за пределами своего места работы. Таким образом, возникают предпосылки к нарушению людьми - работниками таких компаний и организаций, установленных правил и запретов, именуемые в широком смысле «человеческим фактором», которые несознательно создают действующие каналы утечки конфиденциальной информации, вскрыть которые становиться гораздо труднее, так как этому препятствует сам пользователь.

Полное «пространственное» зашумление зон обеспечения конфиденциальности с целью блокировки взаимодействия таких устройств с внешней сетью общего пользования также не решает проблему. Во-первых, у пользователя возникает психологическая потребность периодически выходить из этой зоны, для того, чтобы убедиться, что за это время не произошло ничего существенного, например, не было тревожных сообщений от ребенка, супруги (супруга) или родителей, не приходило смс оповещения от банка о транзакциях, которые пользователем не совершались и т.п. Эти сервисы вошли в жизнь людей навсегда, и по мере развития 5G-сетей будут только совершенствоваться, охватывая абсолютно все более или менее значимые области жизнедеятельности, так что отказаться от них будет практически невозможно. Во-вторых, даже находясь в зоне полного «пространственного» зашумления, у пользователя (в большинстве случаев) есть возможность включить камеру, диктофон и записать на носитель (съемный или встроенный) информацию, которая может быть конфиденциальной, так как «пространственное» зашумление лишает возможности принимать и передавать информацию в сеть общего пользования, но не отключает у устройств мобильной связи другие (локальные) функции. В этом случае, конфиденциальная информация, попавшая на носитель, может стать достоянием третьих лиц после того, как пользователь вынесет устройство за пределы зоны полного «пространственного» зашумления.

В некоторых случаях руководству организации необходимо также скрыть данные по геолокации пользователей, например, скрыть место производства, разработки или испытания нового промышленного образца от так называемого «промышленного шпионажа». Эта проблема может быть решена с помощью зоны полного «пространственного» зашумления лишь частично, так как выйдя с устройством за пределы такой зоны, пользователь попадает в зону действия сети общего пользования, его устройство автоматически находит сеть, синхронизируется с ней и начинает передавать данные о своем местоположении, раскрывая, таким образом, границы зоны, координаты которой руководство организации желает скрыть.

Сущность техническИХ решениЙ

Задачей группы изобретений является обеспечение конфиденциальности информации, которая может быть записана на диктофон, сфотографирована, снята на камеру, транслирована, в том числе с применением процедур записи на съемный или встроенный носитель информации в определенной зоне обеспечения работы мобильных устройств пользователей (устройств, которые вносятся в зону обеспечения конфиденциальности и выносятся из нее), а также, в определенных случаях, исключение передачи мобильными устройствами данных о своем местоположении (геолокации) во вешнюю сеть, либо искажение таких данных, путем исключения «человеческого фактора» в угрозе конфиденциальности информации за счет безопасного предоставления привычных услуг использования устройств мобильной связи, в том числе под управлением ОС, с временным ограничением определенных функций и сервисов по согласованию работодателя с пользователями (работниками организации).

Сущность заявленных технических решений заключается в расширении области применения прототипа для решения задач снятия ограничений на использование устройств мобильной связи, и одновременного обеспечения конфиденциальности информации в выделенных зонах, и реализуется:

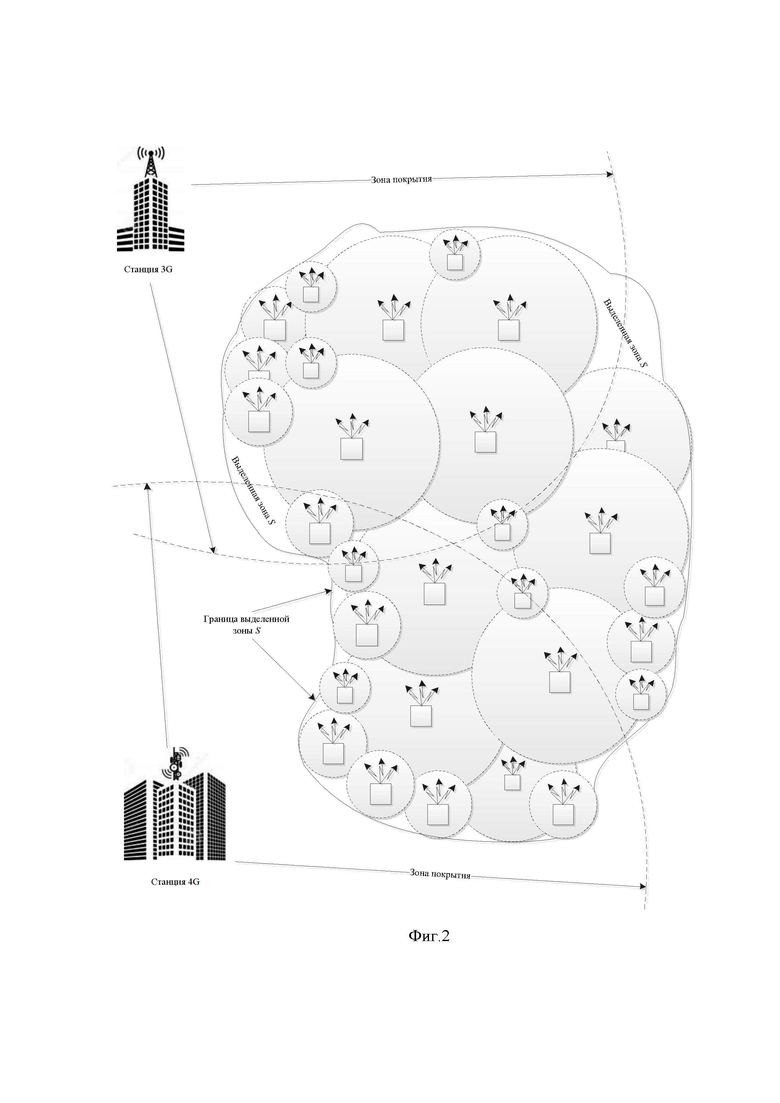

в предварительной подготовке выделенной зоны (фиг.1) к обеспечению конфиденциальности информации путем ее пространственного зашумления с помощью устройств постановки помех, в том числе интеллектуальных помех (фиг.2), исключающих синхронизацию мобильных устройств внутри зоны с внешней сетью, с одновременным выполнением норм электромагнитной совместимости и частотного распределения ресурсов за пределами этой зоны. Т.е в зоне размещают определенным образом устройства постановки помех на частотах работы сети мобильной связи (сети доступа), при этом уровень помех должен быть минимально необходимым - исключать синхронизацию устройств, находящихся внутри зоны с базовыми станциями (точками доступа) внешней сети, не мешать работе устройств, расположенных за пределами выделенной зоны, и оставлять возможность синхронизации мобильных устройств с базовыми станциями (точками доступа) внутренней сети, выполняющей роль шлюза;

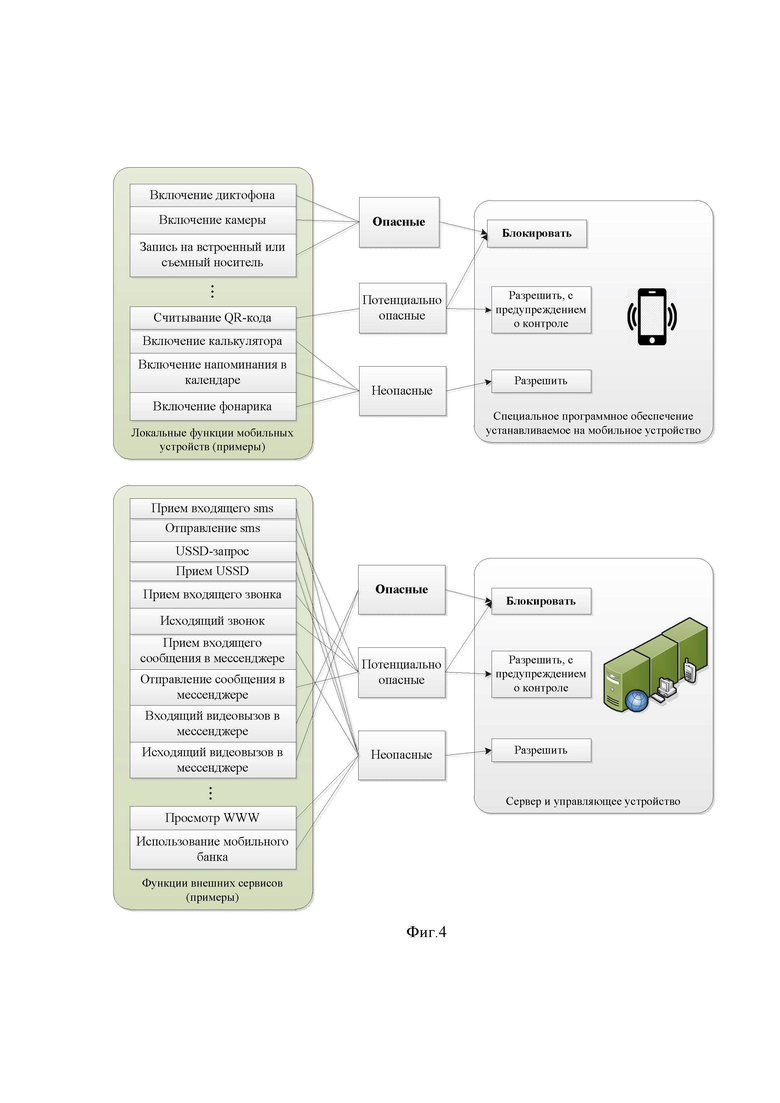

в размещении на территории выделенной зоны (фиг.3) сетевого оборудования (базовых станций, точек доступа, сервера, контроллера базовых станций), позволяющего предоставлять услуги пользователям мобильной связи, в том числе пользователям устройств под управлением ОС при их нахождении и перемещении внутри выделенной зоны. Т.е в выделенной зоне размещают определенным образом сетевое оборудование (базовые станции (минисоты, пикосоты, фемтосоты), точки доступа, сервер, контроллер базовых станций), при этом мощность сигнала базовых станций, точек доступа внутренней сети в выделенной зоне должна обеспечивать предоставление привычных услуг пользователям устройств мобильной связи, в том числе пользователям устройств под управлением ОС, при этом контроллер базовых станций и, по крайней мере, один сервер играют роль шлюза, ограничивающего/разрешающего тот или иной сервис (фиг.4) по правилам, установленным владельцем конфиденциальной информации внутри зоны и по согласованию с пользователями;

в установке на мобильные устройства пользователей (по согласованию с ними) специального программного обеспечения, которое контролирует режимы использования локальных функций мобильных устройств (фиг.4), таких как использование камеры, диктофона, устройства записи информации на внутренний или внешний носитель информации и т.п;

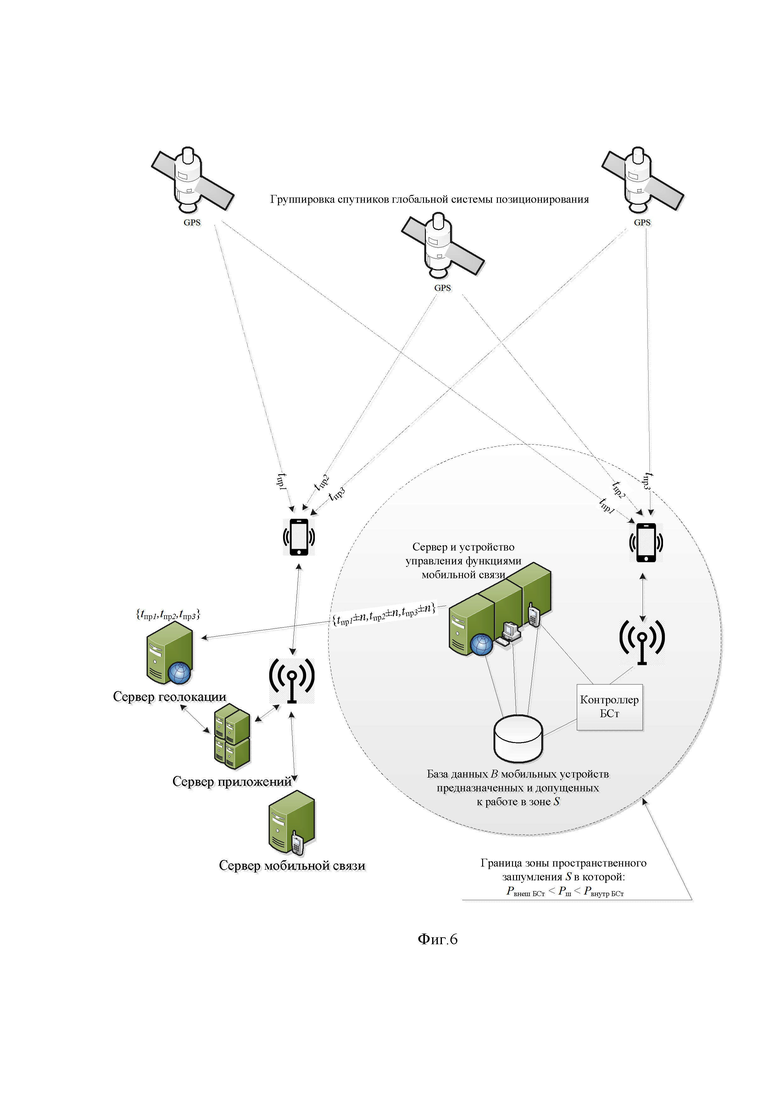

в установке на мобильные устройства пользователей (по согласованию с ними) специального программного обеспечения, которое контролирует передачу от устройства (фиг.5, 6) данных о своем местоположении (геолокации) во вешнюю сеть, либо осуществляет искажение таких данных;

в установлении дифференцированных правил и программно-аппаратной реализации процесса начала и окончания блокирования/искажения передаваемых мобильными устройствами достоверных групповых данных о геолокации устройств пользователей (фиг.7, 8) для предотвращения утечки информации о границах выделенной зоны при использовании внешних сервисов, при этом при подготовке выделенной зоны к этому виду работ интеграцию внутренней сети выполняют с любыми сегментами внешней сети, кроме ближайших к выделенной зоне;

в текущем обеспечении конфиденциальности информации в выделенной зоне, путем предоставления доступа к услугам внутренней сети тем устройствам, которые удовлетворяют выше установленным правилам и регламентам, текущего контроля за порядком использования этих устройств средствами внутреннего контроля внутри выделенной зоны, текущего контроля за параметрами электромагнитной обстановки внутри выделенной зоны;

в сборе статистической информации технического характера для последующего использования в построении моделей безопасности конфиденциальной информации для схожих условий.

Краткое описание чертежей

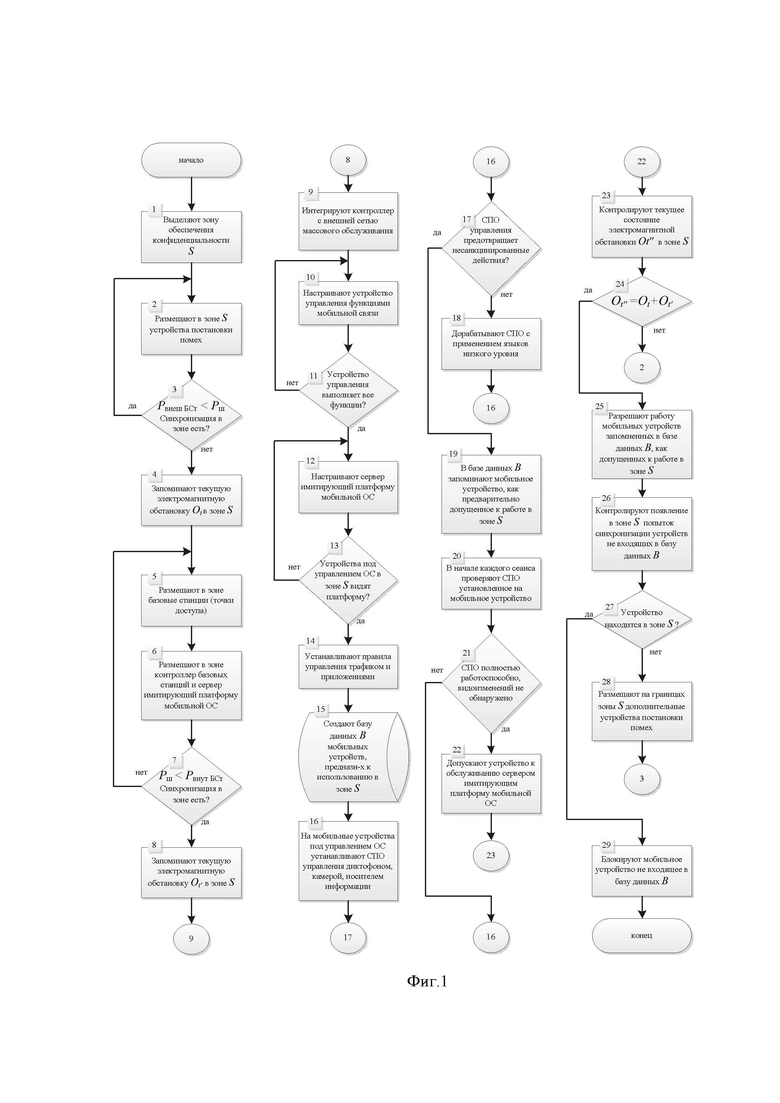

Фиг. 1 Блок-схема алгоритма способа подготовки к обеспечению конфиденциальности информации в выделенной зоне

Фиг. 2 Схема пространственного зашумления выделенной зоны для исключения синхронизации мобильных устройств с внешними сетями.

Фиг. 3 Схема размещения сетевого оборудования (мобильной связи) беспроводного доступа в пространственно-зашумленной выделенной зоне.

Фиг. 4 Схема управления опасными локальными функциями мобильных устройств и опасными/потенциально-опасными/неопасными функциями внешних сервисов, в том числе с оповещением о контроле.

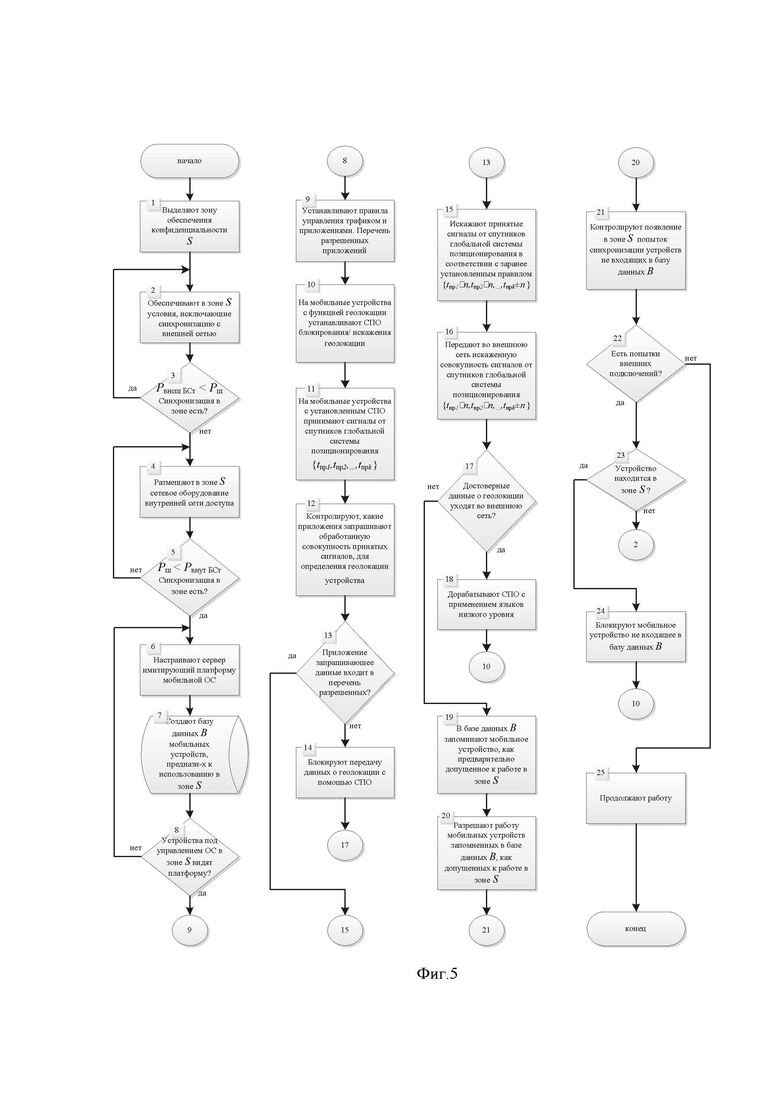

Фиг. 5 Блок-схема алгоритма способа предотвращения утечки достоверной информации о геолокации устройства во внешнюю сеть.

Фиг. 6 Схема размещения сетевого оборудования (мобильной связи) беспроводного доступа, исключающая утечку достоверной информации о геолокации устройства во внешнюю сеть.

Фиг. 7 Блок-схема алгоритма способа предотвращения утечки во внешнюю сеть достоверной информации о границах выделенной зоны по групповым данным геолокации устройств пользователей.

Фиг. 8 Схема отображения искаженной совокупности групповых данных геолокации пользователей на местности.

Осуществление изобретений

1. Способ подготовки к обеспечению конфиденциальности информации в выделенной зоне с помощью дополнительно размещаемого на территории выделенной зоны оборудования, играющего роль шлюза в безопасном предоставлении услуг мобильной связи и управлении трафиком, и устанавливаемого на мобильные устройства специального программного обеспечения (СПО), которое управляет функциями мобильных устройств (управление диктофоном, камерой, процедурой записи на съемный и встроенный носитель информации) реализуется в последовательности, которая представлена алгоритмом (фиг 1) и поясняется схемами размещения устройств постановки помех (фиг.2), размещения сетевого оборудования (фиг.3) внутри выделенной зоны и схемой управления опасными локальными функциями мобильных устройств и опасными/потенциально-опасными/неопасными функциями внешних сервисов, в том числе с оповещением о контроле (фиг.4).

Описание алгоритма:

В блоке 1 выделяют (географически) зону S, в которой необходимо обеспечение конфиденциальности информации. В блоке 2 размещают в зоне S устройства постановки помех, которые выполняют задачу исключения случаев успешной синхронизации мобильных устройств, находящихся в зоне S, с базовыми станциями внешней сети (сети общего пользования), при этом стремятся к тому, чтобы уровень шума Pш устройств постановки помех в любой точке зоны S был минимально-необходимым, и не превышал минимального уровня помех, при котором успешная синхронизация устройств мобильной связи с базовыми станциями внешней сети (сети общего пользования) не возможна, т.е.: Pвнеш БСт.< Pш. В блоке 3 проверяют наличие успешной синхронизации мобильных устройств с базовыми станциями внешней сети во всех точках зоны S, в которой необходимо обеспечение конфиденциальности информации. В случае наличия успешной синхронизации по крайней мере в одной точке возвращаются к блоку 2, а в случае отсутствия успешной синхронизации в блоке 4 запоминают текущую электромагнитную обстановку Ot в зоне S в точке времени t. В блоке 5 размещают в зоне S базовые станции (точки доступа), при этом в зависимости от размеров зоны и текущей помеховой обстановки используют микросоты, пикосоты или фемтосоты. Так как их мощность и радиус действия разный, то действуют методом подбора таким образом, чтобы уровень шума внутри зоны S не мешал успешной синхронизации с базовыми станциями, размещенными внутри зоны, т.е.: Pш.< Pвнутр БСт. В блоке 6 размещают в зоне S контроллер базовых станций и замыкают на него управление базовыми станциями, размещенными внутри зоны S, и сервер, имитирующий платформу мобильных ОС. В блоке 7 проверяют наличие успешной синхронизации с базовыми станциями, размещенными внутри зоны S. В случае отсутствия успешной синхронизации возвращаются к блоку 5, а в случае наличия успешной синхронизации в блоке 8 запоминают текущую электромагнитную обстановку Ot’ в зоне S в точке времени t'. В блоке 9 интегрируют контроллер базовых станций, размещенных в зоне S с внешней сетью массового обслуживания. В блоке 10 настраивают устройство управления функциями мобильной связи, такие как разрешение/запрет входящих/исходящих звонков, разрешение/запрет входящих/исходящих sms, разрешение/запрет входящих/исходящих USSD-запросов, запись переговоров и сообщений и т.п. В блоке 11 проверяют, все ли функции управления доступны устройству управления. В случае охвата не всех функций управления возвращаются к блоку 10, а в случае полного охвата функций управления в блоке 12 настраивают сервер, имитирующий платформу мобильной ОС. В блоке 13 проверяют, все ли мобильные устройства под управлением ОС в зоне S видят платформу (службы). В случае не полного предоставления в зоне доступа к платформе (службам) мобильной ОС возвращаются к блоку 12, а в случае полноценного доступа мобильных устройств под управлением ОС к платформе (службам) в блоке 14 устанавливают правила управления трафиком и приложениями. В блоке 15 создают базу данных B мобильных устройств, предназначенных к использованию в зоне S на основе заявок будущих пользователей, ознакомленных и согласных с правилами предоставления доступа к услугам мобильной связи и доступа в зоне S. В блоке 16 пользователи, используя платформу ОС или предоставленный установочный файл, устанавливают на свои мобильные устройства специальное программное обеспечение (СПО) управления диктофоном, камерой, съемным и встроенным носителем информации. В блоке 17 проверяют работоспособность СПО по предотвращению несанкционированных действий. В случае наличия возможности несанкционированных действий в блоке 18 дорабатывают СПО под конкретный тип мобильного устройства или операционной системы, используя языки низкого уровня, а в случае полного контроля в блоке 19 запоминают в базе данных B мобильное устройство, как предварительно допущенное к работе в зоне S. В блоке 20 в начале каждого сеанса (появление устройства в зоне S) проверяют СПО, установленное на мобильное устройство на предмет работоспособности и отсутствия видоизменений. В блоке 21 оценивают результаты проверки СПО и, в случае неработоспособности и/или наличия видоизменений возвращаются к блоку 16, а в случае полной работоспособности и отсутствия видоизменений в СПО, в блоке 22 допускают устройство к обслуживанию сервером, имитирующим платформу мобильной ОС. В блоке 23 контролируют текущее состояние электромагнитной обстановки Ot'' в зоне S в точке времени t''. В блоке 24 проверяют наличие в зоне S вновь появившихся источников сигнала, которые могут влиять на отсутствие успешной синхронизации мобильных устройств в зоне S с базовыми станциями (точками доступа), размещенными вне зоны S, т.е. проверяют, выполняется ли условие: Ot''=Ot+Ot' . В случае наличия в зоне S вновь появившихся источников сигнала, которые могут влиять на отсутствие успешной синхронизации мобильных устройств в зоне S с базовыми станциями (точками доступа), размещенными вне зоны S возвращаются к блоку 2, а в случае отсутствия вновь появившихся источников сигнала в блоке 25 разрешают работу мобильных устройств, запомненных в базе данных B, как предварительно допущенных к работе в зоне S. В блоке 26 контролируют появление в зоне S попыток синхронизации устройств не входящих в базу данных B. В случае обнаружения таких попыток в блоке 27 проверяют местонахождение устройства, запрашивающего синхронизацию. В случае нахождения устройства за пределами зоны S размещают на границах зоны S дополнительные устройства постановки помех, а в случае нахождения устройства внутри зоны S, блокируют его, до полного выполнения процедур, позволяющих внести его в базу данных B, как устройство, предварительно допущенное к работе в зоне S.

Техническим результатом предлагаемого способа является обеспечение предоставления привычных услуг пользователям мобильных устройств в выделенной зоне, управления безопасным предоставлением этих услуг, с одновременным обеспечением конфиденциальности информации, которая может быть записана на диктофон, сфотографирована, снята на камеру, транслирована, в том числе с применением процедур записи на съемный или встроенный носитель информации за счет физического разграничения доступа к внешней и внутренней сети (Pвнеш БСт.< Pш.< Pвнутр БСт), исключения работы внутри зоны устройств, не предназначенных и не допущенных установленным порядком к такой работе и непрерывного контроля за электромагнитной обстановкой внутри зоны (Ot'' =Ot+Ot') с немедленной реакцией на ее изменение.

2. Способ предотвращения утечки достоверной информации о геолокации устройства во внешнюю сеть, с помощью специального программного обеспечения (СПО) блокирования/искажения данных геолокации, установленного пользователями, работающими в зоне S на свои мобильные устройства, реализуется на основе того, что сигналы, принятые мобильным устройством от группировки спутников глобального позиционирования, блокируют от дальнейшей передачи во внешнюю сеть с помощью СПО на этапе обработки их сервером, имитирующим платформу (службы) мобильной ОС, размещенном внутри зоны S, либо искажают значения этих сигналов перед передачей их во внешнюю сеть. Способ поясняется последовательностью действий, представленной алгоритмом (фиг.5) и схемой размещения оборудования (фиг.6).

Описание алгоритма:

В блоке 1 выделяют зону обеспечения конфиденциальности S. В блоке 2 обеспечивают в зоне S условия, исключающие синхронизацию устройств с функцией определения геолокации с внешней сетью. В блоке 3 проверяют выполнение условий исключения синхронизации с внешней сетью, если условия не выполнены, то возвращаются к блоку 2, а если выполняются, т.е Pвнеш БСт.< Pш, то в блоке 4 размещают в зоне S сетевое оборудование внутренней сети доступа. В блоке 5 проверяют наличие возможности синхронизации устройств с функцией определения геолокации в зоне S с внутренней сетью. Если синхронизации с внутренней сетью в зоне S нет, то возвращаются к блоку 4, а если есть, то в блоке 6 настраивают сервер, имитирующий платформу (службы) мобильной ОС. В блоке 7 создают базу данных B мобильных устройств, предназначенных к использованию в зоне S на основе заявок будущих пользователей, ознакомленных и согласных с правилами предоставления доступа к услугам мобильной связи и доступа в зоне S. В блоке 8 проверяют, видят ли устройства, включенные в базу данных сервер, имитирующий платформу (службы) мобильной ОС. Если устройства не подключаются к серверу, то возвращаются к блоку 6, а если подключаются, то в блоке 9 устанавливают правила управления трафиком и приложениями, составляют Перечень разрешенных приложений - приложений, которым разрешено использовать данные о местоположении устройства для передачи их во внешнюю сеть после их искажения/видоизменения СПО. В блоке 10 на мобильные устройства с функцией геолокации, включенные в базу данных B, пользователи устанавливают СПО блокирования/искажения данных геолокации с сервера или отдельно предоставленным установочным файлом. В блоке 11 на мобильные устройства с установленным СПО принимают сигналы от спутников глобальной системы позиционирования (GPS) {tпр1,tпр2,…,tпрk}. В блоке 12 контролируют, какие приложения запрашивают обработанную совокупность принятых сигналов для определения геолокации устройства. В блоке 13 проверяют, входит ли приложение, запрашивающее данные, в Перечень разрешенных, если не входит, то с помощью СПО блокируют передачу данных о геолокации и переходят к блоку 17, а если входит, то в блоке 15 искажают принятые от спутников глобальной системы позиционирования данные в соответствии с заранее установленным правилом, например, путем прибавления/вычитания некоторых значений к времени приема сигналов {tпр1±n,tпр2±n,…,tпрk±n}. В блоке 16 передают во внешнюю сеть искаженную совокупность сигналов от спутников глобальной системы позиционирования. В блоке 17 проверяют, уходят ли достоверные данные о геолокации во внешнюю сеть, если уходят, то в блоке 18 дорабатывают СПО с применением языков низкого уровня, а если не уходят, то в блоке 19 запоминают мобильное устройство с функцией геолокации в базе данных B как допущенное к работе в зоне S. В блоке 20 разрешают работу мобильных устройств с функцией геолокации, запомненных в базе данных B, как допущенных к работе в зоне S. В блоке 21 контролируют появление в зоне S попыток синхронизации устройств, не входящих в базу данных B. В блоке 22 по результатам контроля, при отсутствии попыток внешних подключений переходят к блоку 25 и продолжают работу, а при наличии попыток внешних подключений переходят к блоку 23, в котором проверяют, где находится устройство, пытающееся подключится к серверу, если устройство находится вне зоны S, то возвращаются к блоку 2, а если устройство находится внутри зоны S, то в блоке 24 блокируют это устройство, до выполнения условий его включения в базу данных B.

Техническим результатом предлагаемого способа является предотвращение утечки достоверной информации о геолокации устройства во внешнюю сеть за счет блокирования/искажения данных {tпр1,tпр2,…,tпрk}, принимаемых устройством от группировки спутников глобального позиционирования (GPS), с помощью специального программного обеспечения (СПО) по установленному правилу, например путем прибавления/вычитания некоторых значений n к времени приема tпр сигналов от k спутников {tпр1±n,tпр2±n,…,tпрk±n}.

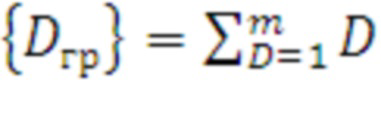

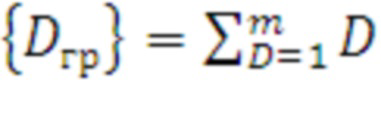

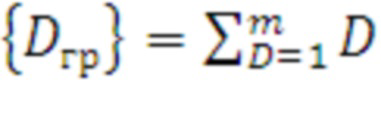

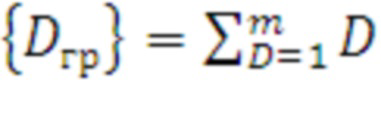

3. Способ предотвращения утечки во внешнюю сеть достоверной информации о границах выделенной зоны S по групповым данным геолокации устройств пользователей устанавливает дифференцированные правила искажения данных по геолокации для обеспечения возможности привычного использования внешних сервисов пользователями при выходе их из зоны S, с одновременным обеспечением конфиденциальности этих данных и реализуется в последовательности, представленной алгоритмом (фиг.7) и поясняется схемой отображения искаженной совокупности групповых данных геолокации пользователей на местности (фиг.8).

Описание алгоритма:

В блоке 1 подготавливают зону обеспечения конфиденциальности S, границы которой подлежат скрытию. В блоке 2 определяют координаты объектов вокруг зоны S. В блоке 3 создают Перечень объектов вокруг зоны S, привязка к которым групповых данных {Dгр} геолокации пользователей не будет раскрывать границы зоны S. В блоке 4 присваивают объектам из Перечня индексы: I1≤1; I2≤2;…; I10≤10;…; Ii≤i, где i - возможное количество устройств пользователей для привязки искаженных данных геолокации. В блоке 5 собирают заявки от пользователей о предпочтительной геолокации устройств для использования внешних сервисов после выхода из зоны S (например, одна из остановок общественного транспорта; ближайшая станция метро; кафе, в шаговой доступности; торговый центр и т.п.). В блоке 6 базу данных мобильных устройств, предназначенных к использованию в зоне S, дополняют групповыми данными {Dгр} по заявкам пользователей о предпочтительной геолокации устройств для использования внешних сервисов после выхода из зоны S. В блоке 7 групповые данные {Dгр} пользователей о предпочтительной геолокации после выхода из зоны S распределяют по объектам из Перечня соблюдая индексы Ii. В блоке 8 проверяют соотношение количества заявок пользователей и возможных значений каждого индекса Ii. Если количество заявок пользователей превышает значения индекса Ii , то в блоке 9 предлагают m-пользователям изменить заявку, а если не превышает, то в блоке 10 отображают групповые данные {Dгр}, распределенные по объектам из Перечня на карте. В блоке 11 проверяют, раскрывают ли границы зоны S групповые данные {Dгр} пользователей, отображенные на карте. Если групповые данные {Dгр} раскрывают границы зоны S, то в блоке 12 расширяют Перечень объектов вокруг зоны S, привязка к которым групповых данных {Dгр} геолокации пользователей не будет раскрывать границы зоны S и возвращаются к блоку 4, а если не раскрывают, то в блоке 13 групповые данные {Dгр} геолокации пользователей запоминают на сервере для дальнейшего использования через специальное программное обеспечение (СПО), устанавливаемое пользователями на свои устройства. В блоке 14 создают Перечень разрешенных приложений (например, «Яндекс Такси» и т.п.), с правилами управления трафиком и приложениями. В блоке 15 пользователи устанавливают на свои мобильные устройства с функцией геолокации СПО блокирования/искажения геолокации. В блоке 16 в настройках СПО устанавливают время Tбл заблаговременного блокирования передачи данных геолокации до прибытия в зону S (например, за 20 минут до начала рабочего дня; за 15 минут до окончания обеденного перерыва и т.п.), и время Tразб разблокировки передачи данных геолокации после выхода из зоны S (например, через 15 минут после рассинхронизации с сетью, функционирующей внутри зоны S в случае ее покидания). В блоке 17 на устройства с установленным СПО принимают сигналы от спутников GPS

Dm={tпр1,tпр2,…,tпрk} , где Dm - данные геолокации m-го устройства по разнице времени приема от k спутников. В блоке 18 выявляют приложения, запрашивающие обработанную совокупность принятых сигналов для определения геолокации устройства. В блоке 19 проверяют выявленные приложения на предмет принадлежности к Перечню разрешенных, если приложение не входит в Перечень разрешенных, то в блоке 20 блокируют передачу данных о геолокации с помощью СПО, а если приложение входит в Перечень разрешенных, то в блоке 21 искажают совокупности D1,D2,…Dm до получения запомненной  . В блоке 22 контролируют размещение искаженных совокупностей на карте. В блоке 23 проверяют, раскроют ли границы зоны S размещенные на карте искаженные совокупности

. В блоке 22 контролируют размещение искаженных совокупностей на карте. В блоке 23 проверяют, раскроют ли границы зоны S размещенные на карте искаженные совокупности  , если раскроют, то в блоке 24 дорабатывают СПО с применением языков низкого уровня и возвращаются к блоку 15, а если не раскроют, то в блоке 25 перед каждым сеансом проверяют каждое из m устройств на работоспособность СПО и правильного срабатывания времени блокировки и разблокировки передачи данных геолокации -

, если раскроют, то в блоке 24 дорабатывают СПО с применением языков низкого уровня и возвращаются к блоку 15, а если не раскроют, то в блоке 25 перед каждым сеансом проверяют каждое из m устройств на работоспособность СПО и правильного срабатывания времени блокировки и разблокировки передачи данных геолокации -

T бл=норм.; Tразб=норм. В блоке 26 в случае неработоспособности или неправильной работы СПО возвращаются к блоку 15, а в случае работоспособности СПО и правильного срабатывания времени блокировки и разблокировки передачи данных геолокации Tбл=норм.; Tразб=норм переходят к блоку 27 и разрешают работу m устройств учтенных в базе данных B, как допущенных к работе в зоне S.

Техническим результатом предлагаемого способа является предотвращение утечки во внешнюю сеть достоверной информации о границах выделенной зоны по групповым данным {Dгр} геолокации устройств пользователей за счет установления дифференцированных правил искажения данных по геолокации  , Dm={tпр1,tпр2,…,tпрk} , где Dm - данные геолокации m-го устройства по разнице времени приема tпр от k спутников GPS.

, Dm={tпр1,tпр2,…,tпрk} , где Dm - данные геолокации m-го устройства по разнице времени приема tпр от k спутников GPS.

Раскрытая группа технических решений устраняет недостатки аналогов и прототипа - предоставляет набор инструментов и правил для устранения предпосылок к нарушению конфиденциальности информации в выделенной зоне за счет человеческого фактора, так как:

- с помощью процедур физического разграничения доступа к внешней и внутренней сети беспроводной связи (Pвнеш БСт.< Pш.< Pвнутр БСт), исключения работы внутри зоны устройств, не предназначенных и не допущенных установленным порядком к такой работе и непрерывного контроля за электромагнитной обстановкой внутри зоны (Ot''=Ot+Ot') с немедленной реакцией на ее изменение, реализуется возможность обеспечения предоставления привычных услуг пользователям мобильных устройств в выделенной зоне, управления безопасным предоставлением этих услуг, с одновременным обеспечением конфиденциальности информации, которая может быть записана на диктофон, сфотографирована, снята на камеру, транслирована, в том числе с применением процедур записи на съемный или встроенный носитель информации;

- в результате выполнения процедур блокирования/искажения данных {tпр1,tпр2,…,tпрk}, принимаемых устройством от группировки спутников глобального позиционирования (GPS), с помощью специального программного обеспечения (СПО) по установленному правилу, например путем прибавления/вычитания некоторых значений n к времени приема tпр сигналов от k спутников {tпр1±n,tпр2±n,…,tпрk±n} обеспечивается предотвращение утечки достоверной информации о геолокации устройства во внешнюю сеть;

- также решается проблема предотвращения утечки во внешнюю сеть достоверной информации о границах выделенной зоны по групповым данным {Dгр} геолокации устройств пользователей за счет установления дифференцированных правил искажения данных по геолокации:

, Dm={tпр1,tпр2,…,tпрk}, где Dm - данные геолокации m-го устройства по разнице времени приема tпр от k спутников GPS.

, Dm={tпр1,tпр2,…,tпрk}, где Dm - данные геолокации m-го устройства по разнице времени приема tпр от k спутников GPS.

Таким образом, в зонах, где конфиденциальность информации раньше обеспечивалась только комплексом ограничительных решений и запретов, теперь возможно предоставление привычных услуг пользователям, что значительно снижает риск раскрытия конфиденциальной информации с учетом человеческого фактора. Группа технических решений, в совокупности или выборочно может быть использована собственниками конфиденциальной информации из различных областей экономики, например: руководителями компаний по производству, использующих ноу-хау, как представляющих интерес для промышленного шпионажа; руководителями организаций и объектов банковского сектора; руководителями компаний, предприятий, отдельных объектов, конфиденциальность информации на которых должна обеспечиваться в соответствии с требованиями действующего законодательства (например в случаях, когда обеспечение конфиденциальности является непременным условием для получения лицензии на отдельный вид деятельности) и т.п.

Изобретение относится к сетям беспроводной связи и может быть использовано для подготовки и обеспечения конфиденциальности акустической и визуальной информации и геолокации в выделенной зоне, в которой функционирует сеть мобильной связи и/или сеть мобильного доступа. Техническим результатом является обеспечение конфиденциальности информации в определенной зоне работы мобильных устройств. Указанный результат достигается за счет того, что выделяют зону, в которой необходимо обеспечение конфиденциальности информации, определяют места размещения устройств постановки помех, исключают случаи успешной синхронизации мобильных устройств, находящихся в выделенной зоне, с базовыми станциями внешней сети. Осуществляют действия по физическому разграничению доступа к внешней и внутренней среде, по интеграции с внешней сетью, по управлению опасными и потенциально опасными локальными функциями мобильных устройств. 3 з.п. ф-лы, 8 ил.

1. Способ обеспечения конфиденциальности информации в выделенной зоне с помощью дополнительно размещаемого на территории выделенной зоны оборудования, играющего роль шлюза в безопасном предоставлении услуг мобильной связи и управлении трафиком, устанавливаемого на мобильные устройства под управлением операционной системы (ОС) программного обеспечения (ПО), заключающийся в том, что регистрируют мобильные устройства как часть корпоративной структуры при помощи мобильной платформы аутентификации, размещаемой у оператора мобильной виртуальной сети, предоставляют услуги пользователям мобильных устройств, в том числе идентифицируют и аутентифицируют пользователей мобильных устройств, устанавливают правила управления функциями мобильных устройств, в том числе контроля, отличающийся тем, что выделяют зону S, в которой необходимо обеспечение конфиденциальности информации, определяют места размещения в зоне S устройств постановки помех и исключают случаи успешной синхронизации мобильных устройств, находящихся в зоне S, с базовыми станциями внешней сети, при этом стремятся к тому, чтобы уровень шума Pш устройств постановки помех в любой точке зоны S был минимально необходимым и не превышал минимального уровня помех, при котором успешная синхронизация устройств мобильной связи с базовыми станциями внешней сети невозможна, т.е. Pвнеш БСт < Pш, проверяют наличие успешной синхронизации мобильных устройств с базовыми станциями внешней сети во всех точках зоны S, в которой необходимо обеспечение конфиденциальности информации, в случае наличия успешной синхронизации по крайней мере в одной точке определяют места размещения дополнительных устройств постановки помех, а в случае отсутствия успешной синхронизации запоминают текущую электромагнитную обстановку Ot в зоне S в точке времени t, определяют места размещения в зоне S и тип базовых станций/точек доступа, при этом в зависимости от размеров зоны и текущей помеховой обстановки используют микросоты, пикосоты или фемтосоты, подбирая их таким образом, чтобы уровень шума внутри зоны S не мешал успешной синхронизации с базовыми станциями, размещенными внутри зоны, т.е. Pш < Pвнутр БСт, осуществляют физическое разграничение доступа к внешней и внутренней среде и управляют доступом к услугам при помощи контроллера базовых станций, управляющего базовыми станциями, размещенными внутри зоны S, и сервера, имитирующего платформу мобильных ОС, проверяют наличие успешной синхронизации с базовыми станциями, размещенными внутри зоны S, в случае отсутствия успешной синхронизации определяют места размещения в зоне S дополнительных базовых станций, а в случае наличия успешной синхронизации запоминают текущую электромагнитную обстановку Ot’ в зоне S в точке времени t', интегрируют контроллер базовых станций, размещенных в зоне S с внешней сетью массового обслуживания, настраивают устройство управления функциями мобильной связи, проверяют, все ли функции управления доступны устройству управления, в случае охвата не всех функций управления повторно настраивают устройство управления, а в случае полного охвата функций управления настраивают сервер, имитирующий платформу мобильной ОС, проверяют, все ли мобильные устройства под управлением ОС в зоне S видят платформу, в случае неполноценного доступа в зоне S к платформе мобильной ОС повторно настраивают сервер, а в случае полноценного доступа мобильных устройств под управлением ОС к платформе устанавливают правила управления трафиком и приложениями, создают базу данных B мобильных устройств, предназначенных к использованию в зоне S на основе заявок будущих пользователей, ознакомленных и согласных с правилами предоставления доступа к услугам мобильной связи и доступа в зоне S, устанавливают на мобильные устройства программное обеспечение (ПО) управления диктофоном, камерой, съемным и встроенным носителем информации, проверяют работоспособность ПО по предотвращению несанкционированных действий, в случае наличия возможности несанкционированных действий дорабатывают ПО под конкретный тип мобильного устройства или операционной системы, используя языки низкого уровня, а в случае полного контроля запоминают в базе данных B мобильное устройство как предварительно допущенное к работе в зоне S, в начале каждого сеанса проверяют ПО, установленное на мобильное устройство, на предмет работоспособности и отсутствия видоизменений, оценивают результаты проверки ПО, в случае неработоспособности и/или наличия видоизменений переустанавливают ПО, а в случае полной работоспособности и отсутствия видоизменений в ПО допускают устройство к обслуживанию сервером, имитирующим платформу мобильной ОС, контролируют текущее состояние электромагнитной обстановки Ot'' в зоне S в точке времени t'', проверяют наличие в зоне S вновь появившихся источников сигнала, которые могут влиять на отсутствие успешной синхронизации мобильных устройств в зоне S с базовыми станциями, размещенными вне зоны, т.е. проверяют, выполняется ли условие: Ot''=Ot+Ot', в случае наличия в зоне S вновь появившихся источников сигнала, которые могут влиять на отсутствие успешной синхронизации мобильных устройств в зоне с базовыми станциями, размещенными вне зоны S, определяют места размещения в зоне дополнительных устройств постановки помех, а в случае отсутствия вновь появившихся источников сигнала разрешают работу мобильных устройств, запомненных в базе данных B, как предварительно допущенных к работе в зоне S, контролируют появление в зоне попыток синхронизации устройств, не входящих в базу данных B, в случае обнаружения таких попыток проверяют местонахождение устройства, запрашивающего синхронизацию, в случае нахождения устройства за пределами зоны S определяют места размещения на границах зоны дополнительных устройств постановки помех, а в случае нахождения устройства внутри зоны блокируют его до полного выполнения процедур, позволяющих внести его в базу данных B как предварительно допущенное к работе в зоне S.

2. Способ по п. 1, отличающийся тем, что в качестве базовых станций используют только фемтосоты, при этом отказываются от контроллера базовых станций и интеграцию с внешней сетью выполняют по IP-соединению.

3. Способ по п. 1, отличающийся тем, что для обеспечения исключения синхронизации мобильных устройств, работающих в зоне S, с внешней сетью и одновременной устойчивой синхронизации с внутренней сетью выполняют экранирование зданий или отдельных помещений.

4. Способ по п. 1, отличающийся тем, что в процессе работы устройств, учтенных в базе данных B как допущенных к работе в зоне S, собирают на компьютере статистические данные об отказах или некорректной работе ПО, другую информацию технического характера для дальнейшего использования в построении моделей безопасности конфиденциальной информации для схожих условий.

| КОНТАКТНАЯ СЕТЬ И СПОСОБ УПРАВЛЕНИЯ УСТРОЙСТВАМИ ЧЕРЕЗ КОНТАКТНУЮ СЕТЬ | 2016 |

|

RU2647567C1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

| МОБИЛЬНАЯ АУТЕНТИФИКАЦИЯ В МОБИЛЬНОЙ ВИРТУАЛЬНОЙ СЕТИ | 2015 |

|

RU2707717C2 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ДОСТУПА К ОБЪЕКТАМ КОРПОРАТИВНОЙ СЕТИ | 2005 |

|

RU2311676C2 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| УПРАВЛЕНИЕ РЕГИСТРАЦИЕЙ И ДОСТУПОМ ПРИ РАЗВЕРТЫВАНИЯХ ФЕМТОСОТ | 2009 |

|

RU2486704C2 |

| CN 203618020 U, 28.05.2014. | |||

Авторы

Даты

2021-05-24—Публикация

2020-05-23—Подача