Способ обнаружения удаленных атак на автоматизированные системы (АС) относится к электросвязи, а именно к универсальному способу обнаружения всех типов удаленных атак, которые реализованы с помощью неправильно фрагментированных IP-пакетов, на абонентов компьютерных сетей, осуществляемых средствами сетевого соединения в глобальных компьютерных сетях, в которых связь между абонентами осуществляется путем передачи пакетов данных в соответствии с протоколом ТСР/IP, и может быть использован в средствах защиты информации.

Известен способ обнаружения удаленных атак по патенту РФ №2179738, «Способ обнаружения удаленных атак», класс G06F 12/14, от 20.02.2002 [1]. Известный способ включает следующую последовательность действий. Наблюдают за графиком адресованных абоненту пакетов данных, подсчитывают число пакетов в пределах серии пакетов, сравнивают число пакетов в серии с критическим числом пакетов, проверяют поступающие пакеты данных на соответствие заданным правилам, подают сигнал для принятия мер защиты от атаки.

Недостатком данного способа является узкая область применения, что обусловлено его предназначением в основном для защиты от подмены одного из участников соединения. Здесь не учитывают класс атак, связанных с неправильной фрагментацией пакетов, что создает условия для пропуска атаки и, как следствие, для деструктивных воздействий на АС, что, в свою очередь, приводит к снижению доступности АС (см., например, Медведовский И.Д. и др. Атака на Internet. - М.: ДМК, 1999. - 336 с.: ил. [2]).

Известен способ обнаружения удаленных атак на АС, реализованный в устройстве по патенту РФ №2219577, «Устройство поиска информации», класс G06F 17/40, заявл. 24.04.2002 [3]. Способ заключается в том, что принимают i-й пакет. Принимают (i+1)-й пакет, запоминают его. Выделяют из заголовка i-го и (i+1)-го пакетов признаковые поля. Затем сравнивают пакеты на предмет однозначного совпадения выделенных признаковых полей (i+1)-го пакета с выделенными признаковыми полями i-го пакета и по результатам сравнения принимают решение о факте наличия компьютерной атаки.

Недостатком данного способа является относительно низкая вероятность обнаружения и распознавания типа атаки на АС, а именно, распознается только один тип удаленных атак - «шторм» ложных запросов на установление соединения. Это определяется тем, что сравниваются лишь два пакета сообщений - последующий и предыдущий, причем факт наличия «шторма» ложных запросов на создание соединения определяется при однозначном совпадении выделенных признаков пакетов сообщений, что является недостаточным для достоверного определения факта атаки на АС. В аналоге не учитывают класс атак, связанных с неправильной фрагментацией пакетов, что создает условия для пропуска атаки и, как следствие, для деструктивных воздействий на АС, что, в свою очередь, приводит к снижению доступности АС.

Наиболее близким по своей технической сущности к заявленному является «Способ обнаружения удаленных атак на автоматизированные системы управления», №2264649 класс G06F 12/14, заявл. 26.04.2004 [4]. Изобретение заключается в том, что задают количество N≥1 эталонов возможных атак, минимально допустимое значение показателя сходства сравниваемых признаковых полей пакетов Кcx.min, максимально допустимое количество совпадений признаковых полей i-го опорного пакета (эталона) со сравниваемыми признаковыми полями поступившего из канала связи на анализ пакета Ксовп.iдоп, где i=1, 2, ... N и устанавливают число совпадений Ксовп.i=0. Кроме того, предварительно запоминают совокупность из N опорных пакетов, содержащих эталоны заданных атак. Затем принимают из канала связи k-й пакет сообщения, где k=1, 2, ..., выделяют из его заголовка признаковые поля и сравнивают их значения со значениями признаковых полей опорных N пакетов. По результатам сравнения вычисляют коэффициенты сходства Kcx.i и сравнивают их с предварительно заданным значением Kcx.min. При выполнении условия Kcx.i≥Кcx.min запоминают Kcx.i, соответствующий ему k-й пакет сообщения и увеличивают значение Ксовп.i на единицу. При выполнении условия Kcx.i<Кcx.min принимают (k+1)-й пакет сообщения. После этого действия, начиная с выделения из заголовка (k+1)-го пакета признаковых полей, повторяют до тех пор, пока не будет выполнено условие Ксовп.i≥Ксовп.iдоп, при выполнении которого делают вывод о наличии i-й атаки. Этот способ принят за прототип.

По сравнению с аналогами, способ-прототип может быть использован в более широкой области, когда не только определяется тип протокола, анализируется состояние контролируемого объекта, учитываются правила установления и ведения сеанса связи, но и повышается вероятность обнаружения и распознавания различных типов атак на АС, за счет введения эталонов атак, сравнения нескольких пакетов между собой, учета введенных коэффициентов сходства, что необходимо для повышения устойчивости функционирования автоматизированных систем в условиях несанкционированного воздействия.

Недостатком этого способа является отсутствие возможности учета правильности фрагментации IP пакетов на стороне получателя. Способ-прототип анализирует содержимое пакетов транспортного протокола TCP, предлагаемое решение предусматривает проверку IP-пакетов, что позволяет ему проанализировать правильность фрагментированных пакетов. В прототипе применяют ограниченную совокупность признакового пространства - не учитывают особенности протокола IP, выражающиеся в отсутствии контроля целостности инкапсулированных данных, возможности фрагментации пакетов и в том, что окончательную сборку пакетов производит лишь конечный получатель, что делает возможным реализацию ряда атак, относящихся к классу неправильно фрагментированных пакетов на ресурсы IP-сетей.

Технической задачей, решаемой изобретением, является повышение вероятности обнаружения и защиты от удаленных атак на автоматизированные системы, связанных с неправильной фрагментацией пакетов.

Сущность решаемой технической задачи заключается в том, что задают эталоны известных атак, необходимые коэффициенты, запоминают совокупность из N опорных пакетов, наблюдают за графиком адресованных абоненту пакетов данных, проверяют поступающие пакеты данных на соответствие заданным правилам, и в соответствии с ними подают сигнал для принятия мер защиты от атаки, перед проверкой поступивших пакетов данных на соответствие заданным правилам проверяют каждый пакет на соответствие условию фрагментированности, при этом для каждого нового типа IP-пакета создают очередь фрагментов, проверяют правильность фрагментации каждого пакета в очереди и в случае неправильного фрагментирования любого пакета в очереди подают сигнал для принятия мер защиты от атаки, а поступивший фрагмент и все последующие и предыдущие фрагменты данного типа отбрасывают, а затем проверяют поступающие пакеты данных на соответствие заданным правилам.

Сущность изобретения поясняется чертежами, приведенными на фиг.1, фиг.2, фиг.3, фиг.4, на которых показаны:

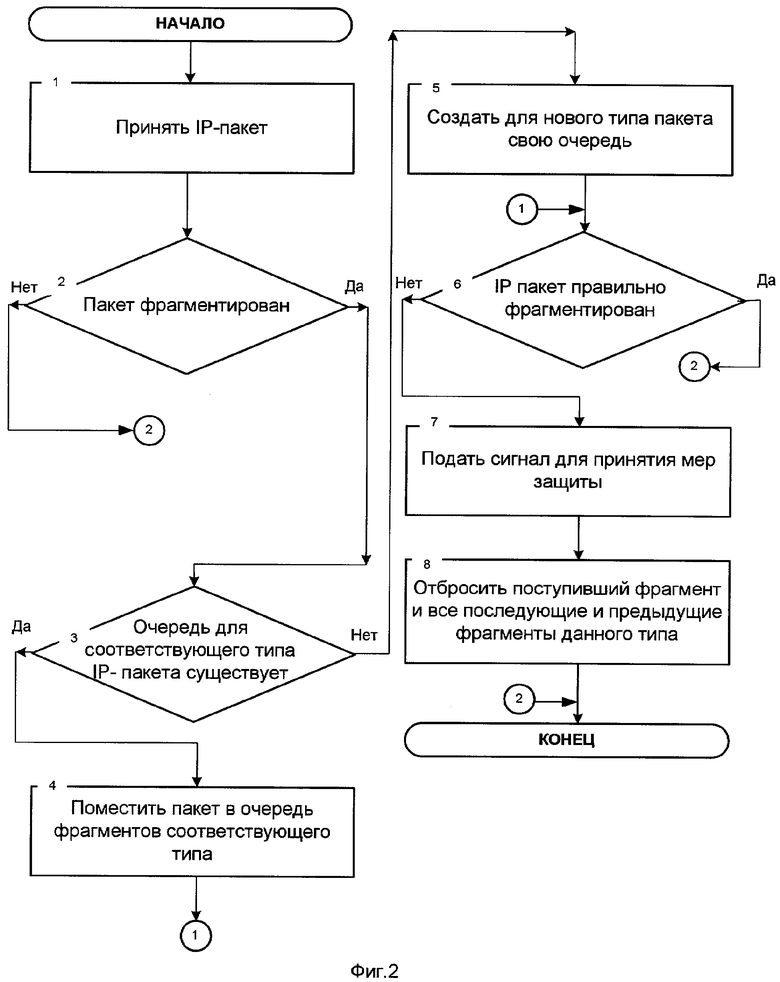

фиг.1 - алгоритм предлагаемого способа обнаружения удаленных атак;

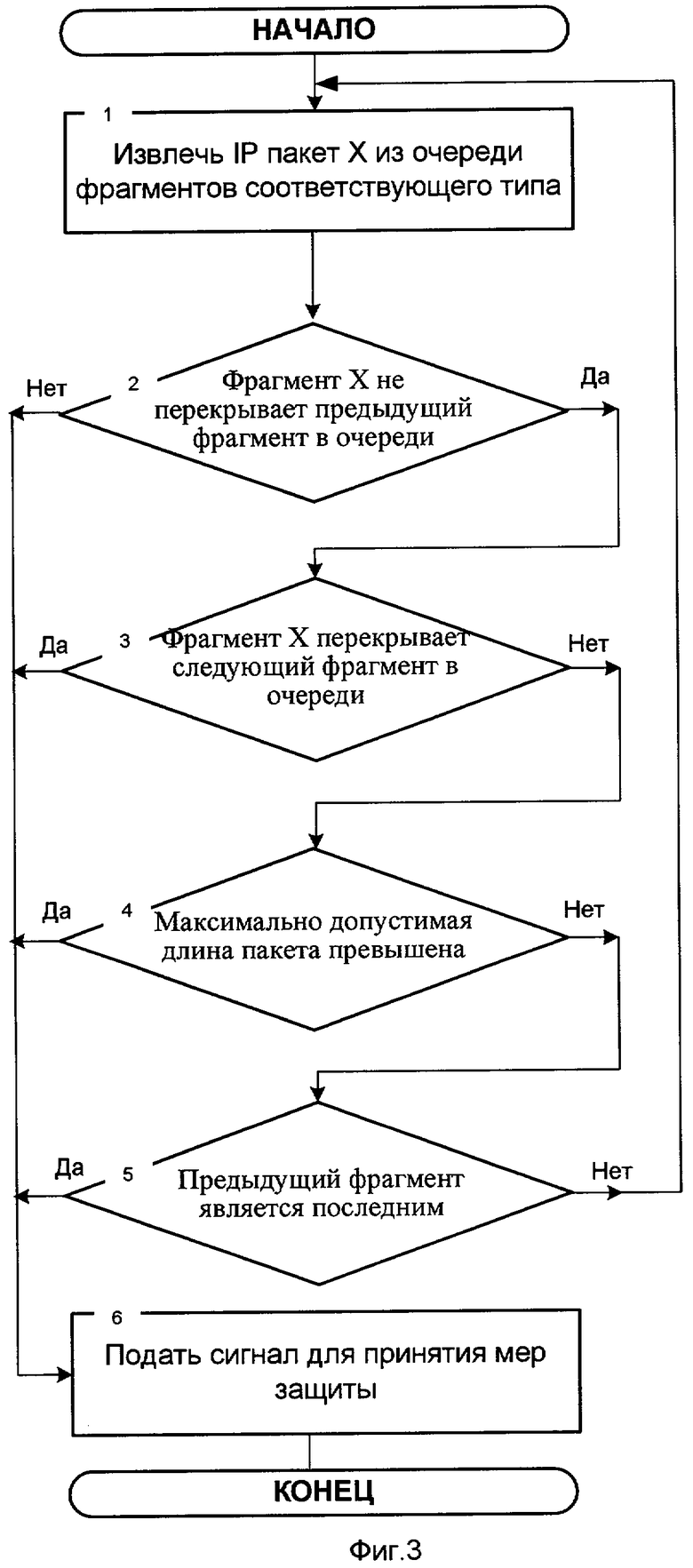

фиг.2 - общий алгоритм проверки правильности фрагментации IP-пакета;

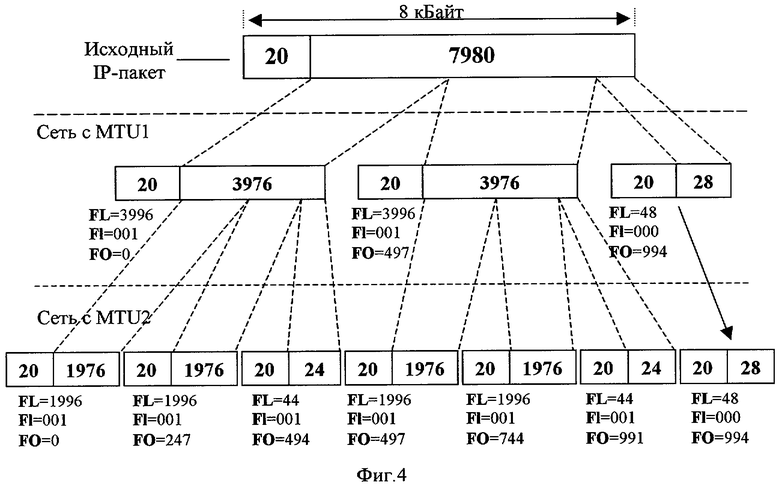

фиг.3 - алгоритм проверки условия фрагментации;

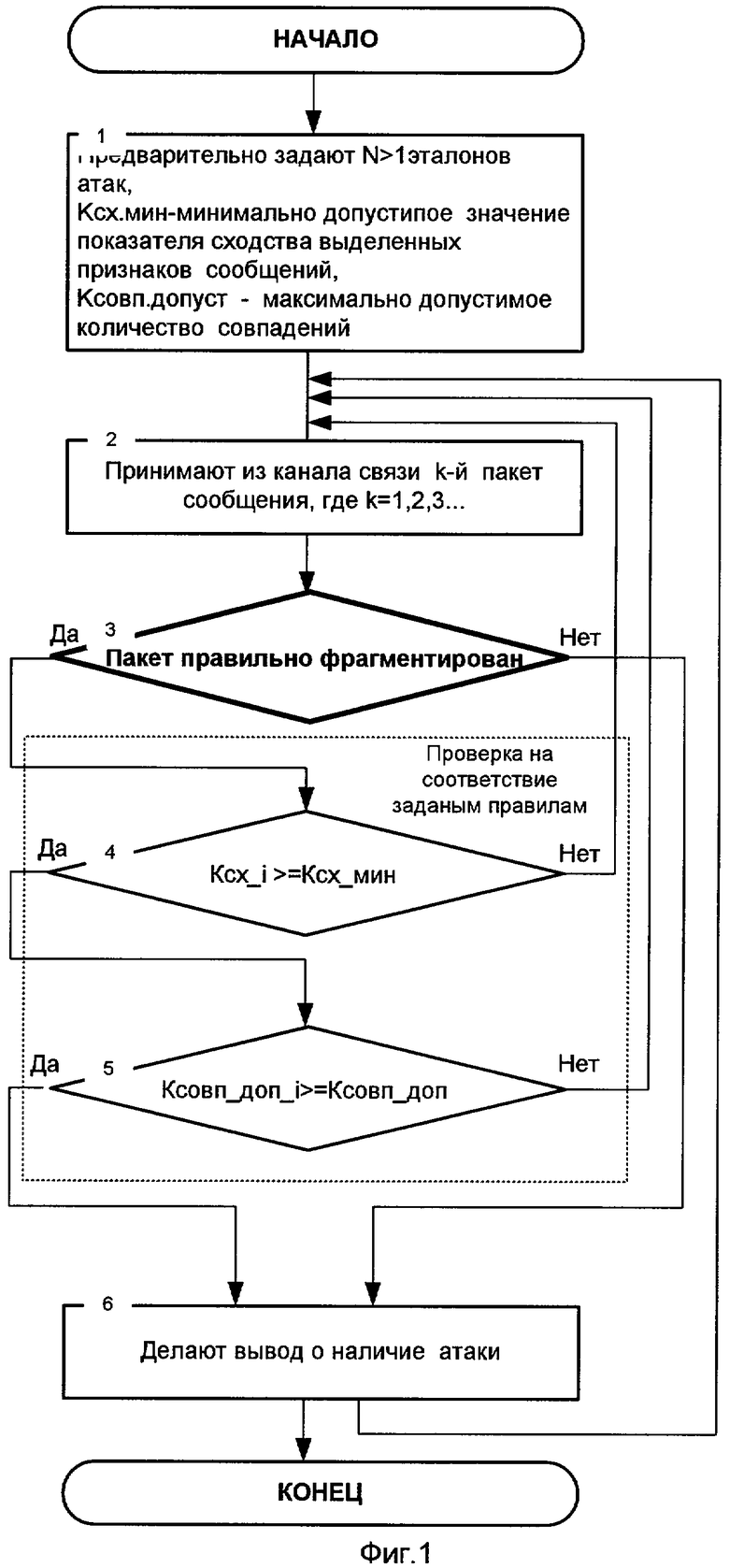

фиг.4 - схема, поясняющая принцип фрагментирования IP-пакетов.

Алгоритм предлагаемого способа обнаружения удаленных атак, представленный на фиг.1, состоит из следующих блоков:

Блок №1 - Осуществляется задание N>1 эталона атаки, задание коэффициентов.

Блок №2 - Осуществляется прием k-го пакета сообщения.

Блок №3 - Осуществляется проверка правильности фрагментации пакета.

Блок №4 - Осуществляют проверку поступившего пакета по заданным правилам.

Блок №5 - Делают вывод о наличии атаки.

Общий алгоритм проверки правильности фрагментации IP-пакета фиг.2. состоит в следующем:

Блок №1 - Принимается очередной пакет.

Блок №2 - Анализирует пакет на наличие фрагментации. У фрагментированного IP-пакета поле FO≠0 или поле FI=001. В случае если пакет не фрагментирован, он не подвергается дальнейшей проверке.

Блок №3 - Проверяется существование очереди для фрагментов одного сообщения. В случае существования такой, пакет передается в нее Блок №4.

Если очереди такого типа пакетов не существует, она создается Блок №5.

Блок №4 - В случае существования очереди фрагментов для соответствующего типа пакетов, размещают фрагмент в очереди фрагментов соответствующего типа.

Блок №5 - В случае отсутствия очереди фрагментов для данного типа пакетов, для этого пакета создается очередь фрагментов, в которую помещается информация о поступившем фрагменте.

Блок №6 - Проверяют правильность фрагментации пакета (Алгоритм проверки условия фрагментации представлен на фиг.3). Анализируют очередь фрагментов пакета на предмет перекрытия соседних фрагментов. На данном этапе анализируется множество поступивших фрагментов пакета, которые хранятся в соответствующей очереди фрагментов, при этом проверяется возможность объединения двух фрагментов в один, а также наличие перекрытия двух фрагментов. Принимают решение на основании анализа очереди фрагментов о том, нарушена ли правильность фрагментации или нет. Фрагментация считается нарушенной, если анализ очереди фрагментов выявил наличие перекрытий фрагментов или выход поля данных фрагмента за границу 64 Кбайта - максимальная длина IP-пакета (см., например, Ногл М. TCP/IP. Иллюстрированный учебник. - М.: ДМК Пресс, 2001. - 480 с.: ил. [7]).

Блок №7 - В случае неправильной фрагментации пакета подается сигнал для принятия мер защиты.

Блок №8 - Отбрасывается поступивший фрагмент и все последующие и предыдущие фрагменты данного типа.

Алгоритм проверки правильности фрагментации IP-пакета показан на фиг.3.

Блок №1 - Извлекается IP-пакет из очереди фрагментов соответствующего типа.

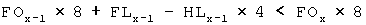

Блок №2 - Проверка условия «фрагмент Х не перекрывает предыдущий фрагмент в списке (если такой есть)» по формуле:

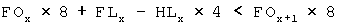

Блок №3 - Проверка условия «фрагмент Х не перекрывает следующий фрагмент в списке (если такой есть)»:

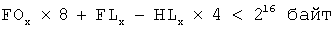

Блок №4 - Проверка условия о «максимально допустимой длине пакета»:

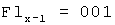

Блок №5 - Проверка условия «предыдущий фрагмент не является последним»:

Блок №6 - В случае невыполнения любого из этих условий подается сигнал для принятия мер защиты, например извещение абонента, а данный IP-пакет должен помечаться как отброшенный, а поступивший и все последующие фрагменты этого пакета отбрасываться.

Пояснение полей данных протокола IP, используемых при проверке на правильность фрагментации, показан в таблице №1.

Известно, что для обеспечения информационной безопасности необходимо с высокой вероятностью определять факты удаленных атак на АС. Существующие технические решения не позволяют достичь необходимой вероятности обнаружения и защиты от удаленных атак, имеющих своей целью осуществление несанкционированного доступа, а также снижение доступности и нарушение работоспособности сетей связи и АС. Деструктивные возможности удаленных атак связаны с тем, что большинство из них напрямую нацелены на слабые места средств защиты, уязвимости операционных систем и системных приложений (см., например, Чирилло Дж. Защита от хакеров. - СПб.: Питер, 2002. - 480 с.: ил. [5, 6]), а автоматизированные системы, обрабатывающие запросы на обслуживание от санкционированных абонентов, обладают ограниченной вычислительной мощностью по обработке запросов и ограниченной длиной очереди запросов, отсутствием механизма проверки правильности фрагментации пакетов. Кроме того, высокая пропускная способность современных СПД значительно расширяет деструктивные возможности удаленных атак.

Поиск эффективных технических решений повышения вероятности обнаружения и защиты от атак на АС может быть осуществлен путем введения проверки правильности фрагментации IP-пакетов системы обнаружения удаленных атак на АС.

Заявленный способ реализуют следующим образом.

Задаются необходимые коэффициенты, эталоны известных атак N.

Принимается пакет из канала связи. Осуществляется проверка его фрагментирования. Пусть, имеется IP-пакет величиной 8 кбайт (Для упрощения примем 1 кбайт = 1000 байт). Пусть на пути следования он последовательно проходит через сети с величинами MTU1=4 кбайта и MTU2=2 кбайта. Число и размеры получившихся при этом правильно фрагментированных IP-пакетов показаны на фиг.4 т.е. абонент, осуществляющий проверку фрагментов IP-пакетов по алгоритму, показанному на фиг.2, произведет следующие действия: (рассмотрим на примере сети с MTU1 - 4 кбайта)

1. Принимается IP-пакет (со следующими значащими полями FL=3996, FI=001, FO=0) (фиг.2. Блок №1)

2. Анализируется принятый IP-пакет на наличие фрагментации Блок №2 фиг.2. У принятого IP-пакета поле FI=001 - значит пакет фрагментирован, осуществляется переход к блоку №3 фиг.2.

3. Проверяется существование очереди для соответствующего типа фрагментированного пакета Блок №4 фиг.2., что необходимо для определения принадлежности пакета к уже созданным очередям IP пакетов одного типа, для этого анализируется поле PaID в заголовке IP-пакета. На фиг.4, PaID=20 для MTU1. Делается вывод о том, что очереди для данного IP-пакета нет, производится переход к блоку №5 фиг.2.

4. Для IP-пакета с PaID=20 создается очередь и туда помещается данный пакет. Осуществляется переход к блоку №6 фиг.2.

5. Проверяется правильность фрагментации IP-пакета, выполняется алгоритм на фиг.№3.

6. Пакет проверяется на соответствие заданным правилам Блок №4 фиг.1.

7. В случае выполнения условий из предыдущего блока делается вывод о наличии атаки Блок №5 фиг.1.

8. Осуществляется проверка принятого пакета по заданным правилам Блок №4 фиг.1.

9. В случае положительного результата проверки делается вывод о наличии атаки - Блок №5 фиг.1.

Способ обнаружения удаленных атак в компьютерной сети реализован в виде динамически загружаемого модуля ядра операционной системы Linux, который реализует функцию проверки правильности фрагментации входящих IP-пакетов в пакетный фильтр ОС Linux.

Таким образом, за счет проверки каждого IP-пакета на правильность выполнения условия фрагментированности, при этом для каждого нового типа IP-пакета создается очередь фрагментов, проверяют правильность фрагментирования каждого пакета и в случае неправильного фрагментирования подают сигнал для принятия мер защиты от атаки, а поступивший фрагмент и все последующие и предыдущие фрагменты данного типа отбрасывают. Этим достигается сформулированная задача - повышение вероятности обнаружения и защиты от удаленных атак на АС, системами обнаружения удаленных атак на АС, что необходимо для обеспечения устойчивого функционирования АС, заключающегося в предоставлении сервисных возможностей санкционированным абонентам.

Список литературы

1. Патент РФ №2179738, Способ обнаружения удаленных атак, класс G06F 12/14, от 20.02.2002.

2. Медведовский И.Д. и др. Атака на Internet. - М.: ДМК, 1999. - 336 с.: ил.

3. Патент РФ №2219577, Устройство поиска информации, класс G06F 17/40, заявл. 24.04.2002.

4. Патент РФ №2264649, Способ обнаружения удаленных атак на автоматизированные системы управления, класс G06F 12/14, заявл. 26.04.2004.

5. Чирилло Дж. Защита от хакеров. - СПб.: Питер, 2002. - 480 с.: ил.

6. А.А.Новиков, Г.Н.Устинов. Уязвимость и информационная безопасность телекоммуникационных технологий. - М.: Радио и связь. 2003. - 296 с.: ил.

7. Ногл М. TCP/IP. Иллюстрированный учебник. - М.: ДМК Пресс, 2001. - 480 с.: ил. Стр.76-79.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2005 |

|

RU2285287C1 |

| СПОСОБ ЗАЩИТЫ КОМПЬЮТЕРНЫХ СЕТЕЙ ОТ НЕСАНКЦИОНИРОВАННОГО СКАНИРОВАНИЯ И БЛОКИРОВАНИЯ СЕТЕВЫХ СЛУЖБ (ВАРИАНТЫ) | 2011 |

|

RU2469390C1 |

| Способ обнаружения удаленных атак на автоматизированные системы управления | 2016 |

|

RU2628913C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2011 |

|

RU2472211C1 |

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК НА АВТОМАТИЗИРОВАННЫЕ СИСТЕМЫ УПРАВЛЕНИЯ | 2004 |

|

RU2264649C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2016 |

|

RU2622788C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК | 2017 |

|

RU2683631C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННЫХ СИСТЕМ | 2023 |

|

RU2805368C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2012 |

|

RU2483348C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2635256C1 |

Технический результат заключается в повышении вероятности обнаружения и защиты от удаленных атак на автоматизированные системы. Технический результат достигается за счет того, что задают эталоны известных атак, необходимые коэффициенты, запоминают совокупность из N опорных пакетов, наблюдают за графиком адресованных абоненту пакетов данных, проверяют поступающие пакеты данных на соответствие заданным правилам, и в соответствии с ними подают сигнал для принятия мер защиты от атаки, перед проверкой поступивших пакетов данных на соответствие заданным правилам проверяют каждый пакет на соответствие условию фрагментированности, при этом для каждого нового типа IP-пакета создают очередь фрагментов, проверяют правильность фрагментации каждого пакета в очереди и в случае неправильного фрагментирования любого пакета в очереди подают сигнал для принятия мер защиты от атаки, а поступивший фрагмент и все последующие и предыдущие фрагменты данного типа отбрасывают, а затем проверяют поступающие пакеты данных на соответствие заданным правилам. 1 табл., 4 ил.

Способ обнаружения удаленных атак на автоматизированные системы, заключающийся в том, что задают эталоны известных атак, необходимые коэффициенты, запоминают совокупность из N опорных пакетов, наблюдают за графиком адресованных абоненту пакетов данных, проверяют поступающие пакеты данных на соответствие заданным правилам и в соответствии с ним подают сигнал для принятия мер защиты от атаки, отличающийся тем, что перед проверкой поступивших пакетов данных на соответствие заданным правилам проверяют поля смещения фрагмента (FO), флага фрагментации (FI), общей длины пакета (FL), длины заголовка (HL) каждого IP-пакета на соответствие условию фрагментированности путем проверки полей поступающих IP-пакетов условиям наличия фрагментации (FO≠0 или FI=001), при этом для каждого нового типа IP-пакета создают очередь фрагментов, проверяют правильность фрагментации каждого пакета путем анализа очереди фрагментов на соответствие условиям "фрагмент Х не перекрывает предыдущий фрагмент в списке (FOx-1·8+FLx-1-HLx-1·4<FOx·8)", "фрагмент Х не перекрывает следующий фрагмент в списке (FOx·8+FLх-HLx·4<FOx+1·8)", "максимально допустимой длины пакета (FOx·8+FLx-HLx·4<216 байт)", "предыдущий фрагмент не является последним (FLx-1=001)" и в случае неправильного фрагментирования любого пакета в очереди подают сигнал для принятия мер защиты от атаки, а поступивший фрагмент и все последующие и предыдущие фрагменты данного типа отбрасывают, а затем проверяют поступающие пакеты данных на соответствие заданным правилам.

| RU 226649 C1, 20.11.2005 | |||

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2004 |

|

RU2271613C1 |

| US 5815516 А, 29.09.1998 | |||

| US 2006059154 А1, 16.03.2006. | |||

Авторы

Даты

2008-03-27—Публикация

2006-04-07—Подача