Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак с целью оперативного выявления и противодействия несанкционированным воздействиям в информационных системах, в частности, в сети передачи данных типа «Internet», основанных на семействе коммуникационных протоколов TCP/IP (Transmission Control Protocol / Internet Protocol) и описанных в книге Кульгин М. Технологии корпоративных сетей. Энциклопедия. - СПб.: Издательство «Питер», 1999. - 704 с: ил.

Известен «Способ обнаружения удаленных атак в компьютерной сети» по патенту РФ №2179738, класс G06F 12/14, заявл. 24.04.2000. Известный способ включает следующую последовательность действий. Наблюдение за информационным потоком адресованных абоненту пакетов данных, включающее постоянно возобновляемый подсчет числа пакетов, выполняемый в пределах серии пакетов, поступающих подряд друг за другом через промежутки времени не более заданного. При этом проверку поступающих пакетов данных на соответствие заданным правилам выполняют каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатком данного способа является относительно узкая область применения, так как известный способ может быть использован только для защиты от подмены одного из участников соединения.

Известен также «Способ мониторинга безопасности автоматизированных систем» по патенту РФ №2261472, класс G06F 12/14, 11/00 заявл. 29.03.2004.

Известный способ включает следующую последовательность действий. Ведение учета правил установления и ведения сеанса связи путем увеличения количества запоминаемых пакетов сообщений и введения максимально допустимого количества пакетов сообщений, что необходимо для обеспечения устойчивого функционирования автоматизированных систем. При этом для проведения мониторинга предварительно определяют порог срабатывания системы мониторинга безопасности автоматизированной системы, который определяется максимально допустимым количеством пакетов сообщений и количеством эталонов, причем значения показателей могут выбираться в зависимости от требуемой достоверности обнаружения атаки.

Недостатком данного способа является относительно низкая достоверность обнаружения несанкционированных воздействий в информационных системах, что обусловлено отсутствием правил установления и ведения сеанса связи.

Известен «Способ контроля информационных потоков в цифровых сетях связи» по патенту РФ №2267154, класс G06F 15/40, заявл. 13.07.2004.

Способ заключается в том, что предварительно задают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификатор информационных потоков, сравнивают выделенный идентификатор с предварительно заданными опорными идентификаторами санкционированных информационных потоков и при их совпадении передают пакет сообщений получателю, а при их несовпадении сравнивают адрес отправителя, указанный в идентификаторе принятого пакета сообщений с адресами отправителей, указанными в опорных идентификаторах санкционированных информационных потоков.

Недостатком известного способа является относительно низкая защищенность от несанкционированных воздействий, признаками наличия которых являются несанкционированные информационных потоков. Это обусловлено тем, что при определении факта наличия несанкционированного информационных потоков в информационных системах блокируется передача пакета сообщений, что является недостаточным для защиты информационных систем от несанкционированных воздействий. Реализация указанного подхода к защите вынуждает нарушителя далее воздействовать на информационные системы и (или) менять стратегию воздействия.

Наиболее близким по своей технической сущности к заявленному является «Способ (варианты) защиты вычислительных сетей» по патенту РФ№2307392, класс G06F 21/00, опубл. 27.09.2007.

Способ-прототип заключается в выполнении следующих действий: предварительно задают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащие адреса отправителей и получателей пакетов сообщений, значение времени задержки отправки ответных пакетов сообщений tz, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификатор информационных потоков, сравнивают выделенный идентификатор с предварительно заданными опорными идентификаторами санкционированных информационных потоков и при их совпадении передают пакет сообщений получателю, а при их несовпадении сравнивают адрес отправителя, указанный в идентификаторе принятого пакета сообщений с адресами отправителей, указанными в опорных идентификаторах санкционированных информационных потоков, задают Р≥1 ложных адресов абонентов вычислительной сети и время задержки отправки пакетов сообщений tz. В случае совпадения адреса отправителя в принятом пакете сообщений с одним из адресов отправителей опорных идентификаторов санкционированных информационных потоков сравнивают адрес получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных информационных потоков. При несовпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных информационных потоков дополнительно сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети. В случае несовпадения адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов блокируют передачу пакета сообщений. А при несовпадении адреса отправителя в принятом пакете сообщений с одним из адресов отправителей опорных идентификаторов санкционированных информационных потоков или совпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных информационных потоков, или его совпадении с предварительно заданными ложными адресами абонентов вычислительной сети формируют ответный пакет сообщений, а затем, через заданное время задержки отправки пакетов сообщений tz снижают скорость передачи сформированного пакета сообщений. Передают его отправителю, после чего принимают из канала связи очередной пакет сообщений. Для снижения скорости передачи сформированного пакета сообщений фрагментируют пакет сообщений, передают фрагменты пакета сообщений через заданное время задержки отправки пакетов сообщений tz.

Известный способ-прототип устраняет некоторые из недостатков аналогов и обеспечивает более высокую защищенность вычислительных сетей от несанкционированных воздействий за счет имитации ложных абонентов и сеансов связи, а также за счет имитации снижения качества канала связи. Имитации снижения качества канала связи достигают снижением скорости информационного обмена с отправителем несанкционированных информационных потоков, фрагментацией пакетов сообщений, задержкой отправки пакетов сообщений и снижением качества обслуживания путем блокирования передачи некоторых имитированных пакетов сообщений.

Недостатком способа-прототипа являются относительно низкая результативность защиты вычислительных сетей, которая обусловлена тем, что, во-первых, в способе-прототипе нерегулируемое увеличение количества фрагментов ответных пакетов сообщений, направляемых в канал связи приведет к снижению доступности и к перегрузке вычислительной сети. Во-вторых, увеличенные значения времени задержки между направлением ответных фрагментов пакетов сообщений отправителю приведет к компрометации средств защиты, одностороннему разрыву установленный сетевых сессий со стороны нарушителя за счет установления им коротких тайм-аутов ожидания ответных пакетов сообщений и последующему обходу системы защиты.

Целью заявленного технического решения является разработка способа защиты информационных систем, обеспечивающего повышение результативности защиты обеспечением требуемого уровня их доступности легитимным абонентам, за счет учета значения коэффициента использования среды передачи данных в процессе фрагментации ответных пакетов сообщений.

Поставленная цель достигается тем, что в известном способе защиты вычислительных сетей предварительно задают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений. Затем задают Р≥1 ложных адресов абонентов информационной системы и время задержки отправки фрагментов ответного пакета сообщений tz. Далее принимают из канала связи пакет сообщений. После этого выделяют из заголовка принятого пакета сообщений идентификаторы информационного потока. Затем сравнивают их с опорными идентификаторами. При совпадении выделенного идентификатора с предварительно заданными опорными идентификаторами санкционированных информационных потоков передают пакет сообщений получателю и вновь принимают очередной пакет сообщения. В ином случае, при несовпадении выделенного идентификатора с предварительно заданными опорными идентификаторами санкционированных информационных потоков сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов информационной системы. При несовпадении адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов блокируют передачу пакета сообщений. Иначе, при совпадении адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов формируют ответный пакет сообщений, состоящий из фрагментов. Далее снижая скорость передачи сформированных фрагментов ответного пакета сообщений передают через время задержки tz фрагменты ответного пакета сообщений отправителю. В предварительно заданные исходные данные дополнительно задают ρmах - максимальное значение коэффициента использования среды передачи данных. После этого задают V - выделенную скорость передачи данных. Далее, после задания времени задержки отправки фрагментов ответных пакетов сообщений tz, приема из канала связи пакета сообщений, выделения из заголовка принятого пакета сообщений идентификатора информационного потока, его сравнения с опорными идентификаторами, в случае их совпадения передачи принятого пакета сообщений получателю, а при несовпадении выделенного идентификатора с предварительно заданными опорными идентификаторами санкционированных информационных потоков последующего сравнения адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов информационной системы блокировании передачи пакетов сообщений при несовпадении адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов, а при совпадении адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычисляют количество фрагментов, на которые будет фрагментирован ответный пакет сообщений при взаимодействии по используемому телекоммуникационному протоколу в процессе информационного обмена. После этого формируют ответный пакет сообщений из максимально возможного количества фрагментов. Далее вычисляют значение коэффициента использования среды передачи данных ρ с учетом времени задержки направления фрагментов ответного пакета сообщений tz, выделенной скорости передачи данных V и максимально возможного количества фрагментов пакета сообщений d. После этого, в случае, если вычисленное значение коэффициента использования среды передачи данных ρ>ρmax уменьшают количество фрагментов ответного отклика на единицу. Затем повторяют цикл уменьшения количества фрагментов и вычисления значения коэффициента использования среды передачи данных ρ до выполнения условия ρ≤ρmax. После выполнения условия ρ≤ρmax передают через максимально возможное значение времени задержки сформированные фрагменты пакета сообщений отправителю с уменьшением скорости передачи.

Значение времени задержки направления фрагментов ответного отклика tz выбирают в пределах от 0,2 до 10 секунд.

Максимальное значение коэффициента использования среды передачи данных ρmax выбирают равным 0,1%.

Выделенную скорость передачи данных V выбирают равной 1 Гбит/сек.

Благодаря новой совокупности существенных признаков в заявленном способе достигается повышение результативности защиты информационных систем обеспечением требуемого уровня их доступности легитимным абонентам, за счет учета значения коэффициента использования среды передачи данных в процессе фрагментации ответных пакетов сообщений.

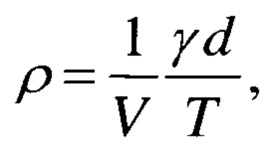

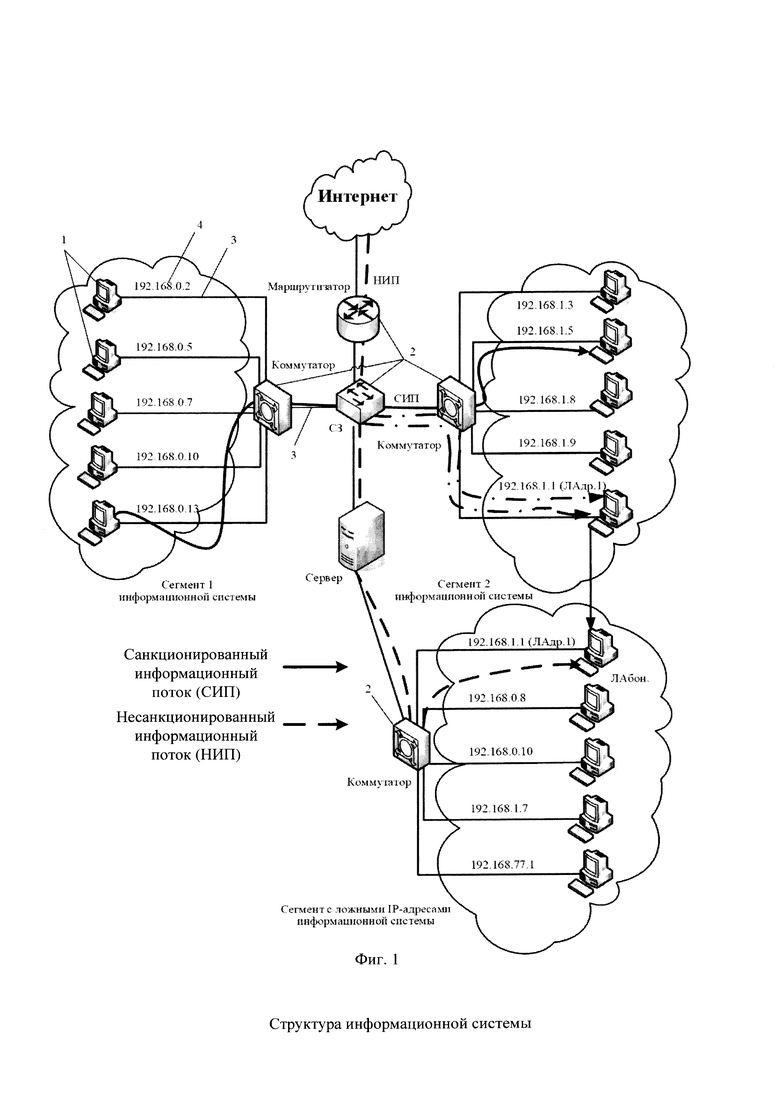

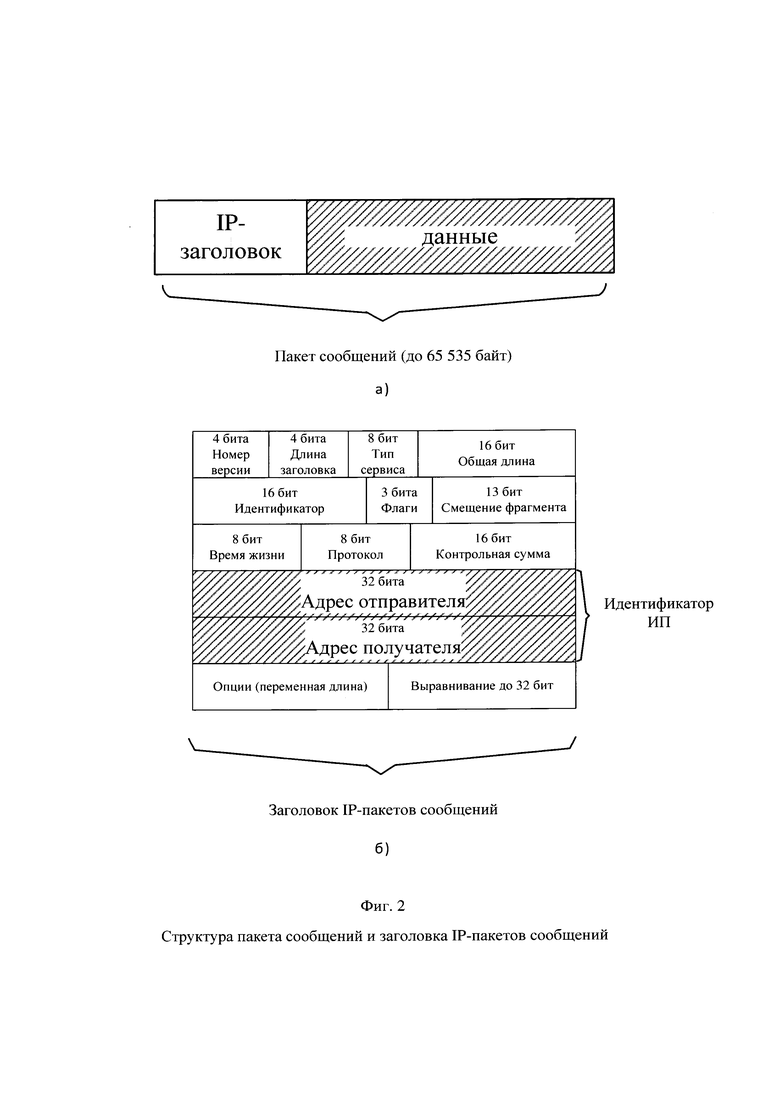

Заявленные объекты изобретения поясняются чертежами, на которых показаны:

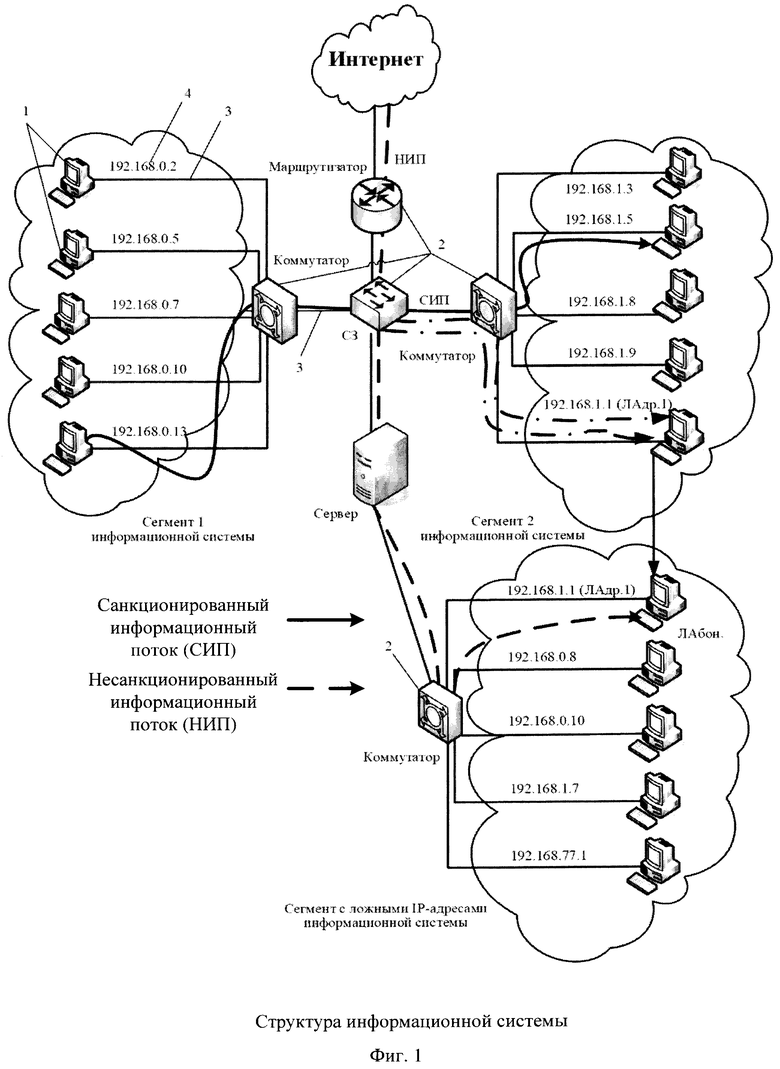

фиг. 1 - структура информационной системы;

фиг. 2 - структура пакета сообщений и заголовка IP-пакетов сообщений;

фиг. 3 - блок-схема последовательности действий, реализующих заявленный способ защиты информационных систем;

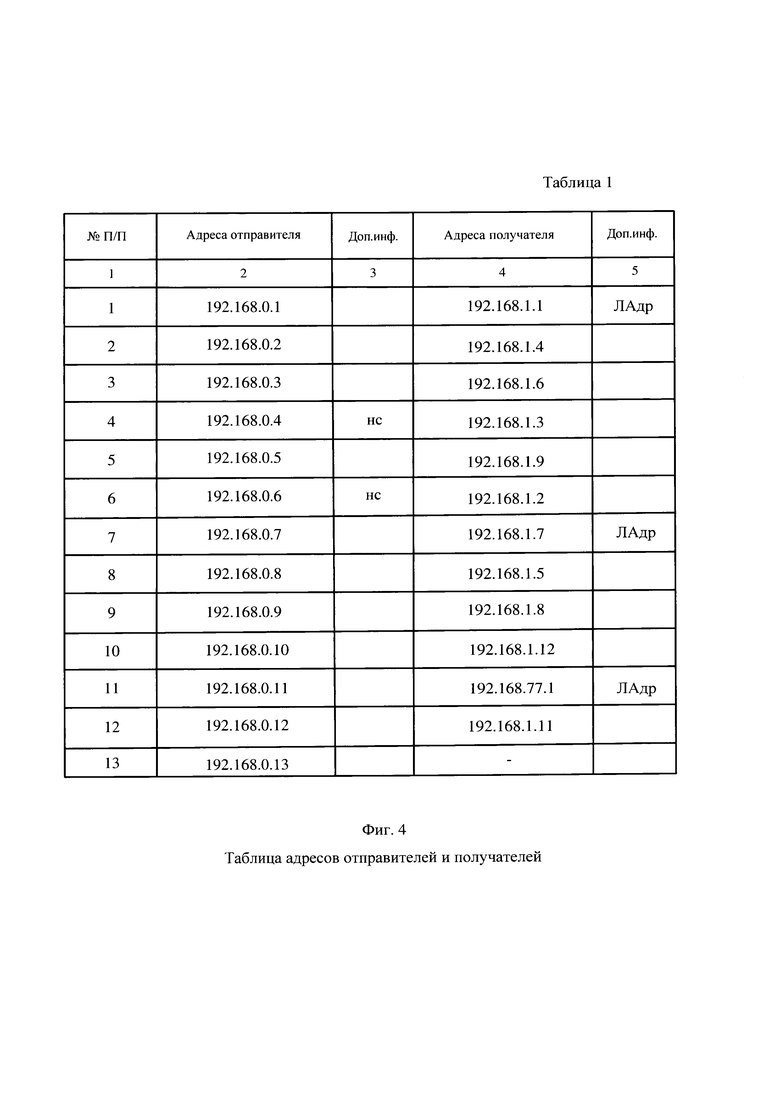

фиг. 4 - таблица адресов отправителей и получателей;

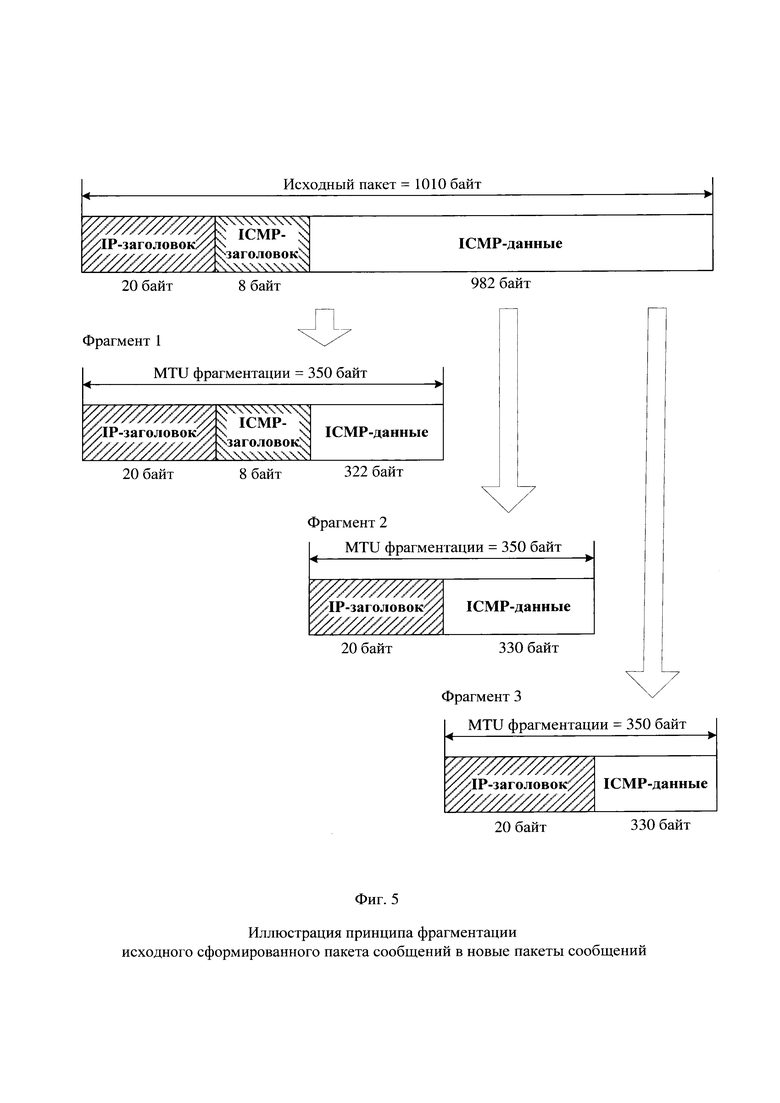

фиг. 5 - иллюстрация принципа фрагментации исходного сформированного пакета сообщений в новые пакеты сообщений;

Реализация заявленного способа объясняется следующим образом. Процесс интеграции государственных информационных систем и Единой сети электросвязи России, реализуемый на настоящем этапе, а также глобализация телекоммуникационных систем, выраженная в использовании в качестве транспортной сети каналов сетей связи общего пользования, обуславливают повышение результативности деструктивных воздействий, реализуемых нарушителями информационной безопасности различного уровня. Этому способствует наращивание нарушителями информационной безопасности ассортимента средств сетевой разведки и организация их непосредственного контакта с элементами информационных систем, создание виртуальных точек присутствия, использование недекларированных возможностей аппаратного обеспечения, обусловленных применением в информационных системах зарубежной технологической базы. К тому же применение в информационных систем известных средств защиты информации, в том числе криптографических, не позволяет обеспечить конфиденциальность информации о ее составе, структуре и алгоритмах функционирования, так как современные технологии требуют наличия адресной информации в передаваемых по сетям связи общего пользования пакетах.

Повышение возможностей и результативности сетевой разведки по вскрытию информационных систем актуализируют вопросы обеспечения их устойчивости к воздействиям дестабилизирующих факторов. Известные меры защиты от деструктивных воздействий, основанные на реализации принципов пространственного обеспечения безопасности, а также формализации и внедрения множества запрещающих регламентов, основанных на обнаружении и блокировании деструктивных воздействий, не способны эффективно противостоять современным угрозам. Реализация таких мер защиты вынуждает нарушителей информационной безопасности далее воздействовать на информационные системы и (или) менять стратегию воздействия.

Таким образом, возникает противоречие между необходимостью обеспечивать функционирование информационной системы в условиях деструктивных воздействий, направленных на ее перегрузку, с одной стороны и возможностями системы защиты управлять скоростью процессов информационного обмена с нарушителем в пределах стандартизированных правил установления и ведения сеанса связи, оказывающими влияние на доступность информационных ресурсов информационной системы легитимным абонентам, с другой стороны. На устранение указанного противоречия направлен заявленный способ.

Заявленный способ реализуют следующим образом. В общем случае (фиг. 1) информационная система представляет собой совокупность ПЭВМ 1, периферийного и коммуникационного оборудования 2, объединенного физическими линиями связи 3. Все эти элементы определяются идентификаторами, в качестве которых в наиболее распространенном стеке протоколов TCP/IP используются сетевые адреса (IP-адреса) 4.

Для передачи информации между сегментами информационной системы (например, сегмент 1 и сегмент 2 на фиг. 1) посредством протоколов взаимодействия устанавливают канал связи, под которым понимают информационные потоки от отправителя к получателю. Структура пакетов сообщений известна (фиг. 2а), как известен и принцип передачи пакетов в информационных системах, что дает возможность анализа идентификаторов источника и получателя информационные потоки и формирования опорных идентификаторов. Например, на фиг. 2б представлена структура заголовка IP-пакета сообщений, где штриховкой выделены поля адресов отправителя и получателя пакета сообщений, совокупность которых является идентификаторами информационные потоки. Заголовок, как правило, имеет длину 20 байт, а его структура подробно описана, например, в книге Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. - СПб.: Питер, 2016. на стр. 435-438. При этом, максимальная длина пакета (с учетом заголовка и поля данных) составляет 65 535 байт.

Все составляющие пакетов сообщений (фиг. 2) представляют собой электромагнитные сигналы в цифровой (двоичной) форме. Действия над ними заключаются в соответствующих преобразованиях сигналов, при которых изменяются их параметры.

На фиг. 3 представлена блок-схема последовательности действий, реализующих заявленный способ защиты информационных систем, в которой приняты следующие обозначения:

N≥1 - база из опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений;

Р≥1 - база из ложных адресов абонентов информационной системы;

tz - время задержки отправки ответных пакетов сообщений;

ρmax - максимальное значение коэффициента использования среды передачи данных;

V - выделенная скорость передачи данных;

ID - идентификатор информационного потока;

{IDo} - совокупность опорных идентификаторов санкционированных информационных потоков;

IРП - адрес получателя, указанный в идентификаторе принятого пакета сообщений;

{IРЛ} - совокупность ложных адресов абонентов информационной системы.

Для согласования адресов отправителя и получателя у корреспондирующих абонентов предварительно задают базу (см. блок 1 на фиг. 3) из N≥1 опорных идентификаторов санкционированных соединений, в качестве которых принимают идентификационные признаки соединений, содержащие адреса отправителя и получателя пакетов, и запоминают их.

Задают (см. блок 1 на фиг. 3) базу из Р≥1 ложных адресов абонентов информационной системы. Пример базы адресов (как истинных, так и ложных), представленной в виде таблицы, показан на фиг. 4. Первый столбец в таблице означает порядковый номер адреса отправителя или получателя в базе адресов. Во втором и четвертом столбцах представлены соответствующие значения адресов отправителя и получателя. IP-адрес, имеющий длину 4 байта (32 бита), отображают в таблице в наиболее употребляемом виде представления IP-адреса - в десятичной форме. В третьем и пятом столбцах размещают дополнительную информацию об адресах. Например, в них указывают обозначение ложных адресов абонентов информационной системы.

Далее задают (см. блок 1 на фиг. 3) tz - время задержки отправки ответных пакетов сообщений. Значение этого параметра обусловлено следующими факторами. С одной стороны, для максимального исчерпания временного и вычислительного ресурса средств сетевой разведки, пытающихся установить несанкционированные сетевые соединения с узлами информационной системы или получить ответные отклики на сканирующие запросы, длительность промежутков времени между ответными пакетами сообщений, направляемых им средствами защиты, должна быть наибольшей. Однако данный параметр ограничивается нарушителем значением времени тайм-аута установления сетевого соединения или же ожидания ответного отклика от целевого узла, идентифицируемого средствами сетевой разведки, для своевременного разрыва соединения или прекращения информационного обмена между средствами разведки и узлами информационной системы, что известно и описано, например, в статье Eggendorger Т., Keller J. Combining SMTP and HTTP tar pits to proactively reduce spam // Proceedings of the 2006 International Conference on Security & Management. 2006. на стр. 1-7.

С другой стороны, суммарную длительность времени удержания нарушителя можно контролировать количеством фрагментов ответных пакетов сообщений, фиксируя при этом параметр распределения времени между данными откликами ниже среднего эмпирического значения тайм-аута устанавливаемого средствами сетевой разведки, что известно и описано, например, в статье Горбачев А.А., Соколовский С.П., Усатиков С.В. Модель функционирования и алгоритм проактивной защиты сервиса электронной почты от сетевой разведки // Системы управления, связи и безопасности. 2021. №3. на стр. 27. Однако неограниченное увеличение количества фрагментов ответных пакетов сообщений невозможно в связи с исчерпанием ресурсных возможностей среды передачи данных и повышения вероятности перегрузки взаимодействующего со средствами сетевой разведки узла (сервера) информационной системы, приводя собственно к нарушению процесса информационного обмена. Поэтому предел повышения количества фрагментов ответных пакетов сообщений должен быть установлен исходя из конкретных условий результативности защиты информационной системы и ее ресурсных ограничений.

В связи с этим дополнительно задают (см. блок 1 на фиг. 3) ρmax - максимальное значение использования среды передачи данных, а также дополнительно задают V - выделенную скорость передачи данных.

После приема из канала связи пакета сообщений (см. блок 2 на фиг. 3), выделения (см. блок 3 на фиг. 3) из заголовка принятого пакета сообщений идентификатора информационного потока ID, его сравнения (см. блок 4 на фиг. 3) с опорными идентификаторами {IDo}, в случае их совпадения (ID ∈ {ID0}) передачи (см. блоки 5 на фиг. 3), принятого пакета сообщений получателю, а при несовпадении (см. блок 4 на фиг. 3) выделенного идентификатора с предварительно заданными опорными идентификаторами санкционированных информационных потоков (ID ∉ {ID0}) последующего сравнения (см. блок 6 на фиг. 3) адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов информационной системы, блокировании передачи пакетов сообщений при несовпадении (см. блок 7 на фиг. 3) адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов (IРП ∉ {IPЛ}), а при совпадении (см. блок 6 на фиг. 3) адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов (IРП ∈ {IРЛ}), вычисляют (см. блок 8 на фиг. 3) количество фрагментов, на которые будет фрагментирован ответный пакет сообщений при взаимодействии по используемому телекоммуникационному протоколу в процессе информационного обмена. Процесс фрагментации пакетов сообщений описан например, в технических спецификациях (RFC, Request for Comments) сети Интернет (см., например, https://rfc.com.ru/rfc791.htm) и заключается в разбиении и упаковке исходного сформированного пакета сообщений в новые пакеты. На фиг. 5 представлена иллюстрация принципа фрагментации исходного сформированного пакета сообщений в новые пакеты сообщений, например, для телекоммуникационного протокола ICMP. Фрагментация пакетов сообщений осуществляется в случае, когда размер этого пакета превышает максимальное значение MTU сети. Например, сети, построенные на основе технологии Ethernet имеют значение MTU, равное 1500 байт, на основе технологии FDDI- 4096 байт, на основе технологии сети X. 25 - 128 байт. Таким образом, количество фрагментов, на которые будет фрагментирован ответный пакет сообщений при взаимодействии по используемому телекоммуникационному протоколу, будет зависеть от установленного MTU сети, и чем меньше его значение, тем больше фрагментов ответного сообщения будет сформировано. Сборка IP-фрагментов осуществляется на стороне получателя, для чего потребляются ресурсы процессора и памяти.

После этого формируют (см. блок 9 на фиг. 3) ответный пакет сообщений из максимально возможного количества фрагментов d.

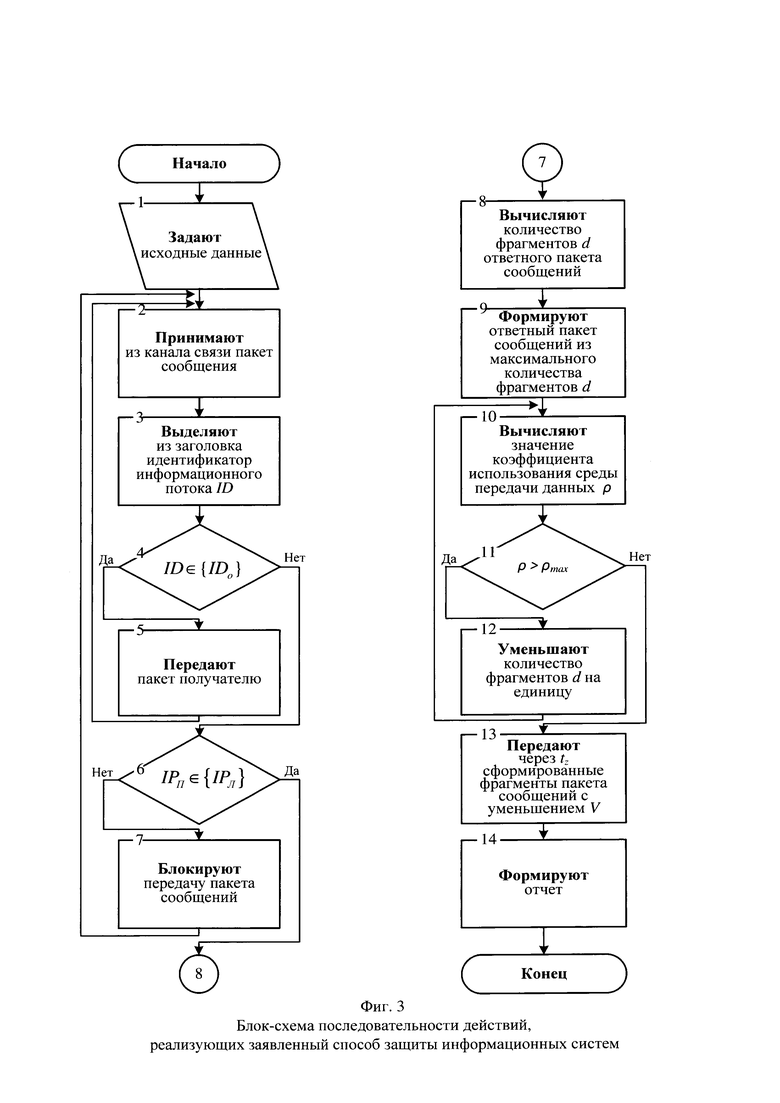

Далее вычисляют (см. блок 10 на фиг. 3) значение коэффициента использования среды передачи данных ρ, с учетом времени задержки направления фрагментов ответного пакета сообщений tz, выделенной скорости передачи данных V и максимально возможного количества фрагментов пакета сообщений d. Вычисление коэффициента использования среды передачи данных ρ осуществляется по формуле, которая известна и описана, например, в статье Соколовский С.П. Параметрическая оптимизация информационных систем при решении задачи управления сетевыми соединениями со средствами сетевой разведки / С.П. Соколовский / Информационные технологии. - Т. 28. - №6. - С. 302-308:

где γ - величина дополнительных служебных данных на 1 дополнительный фрагмент ответных пакетов сообщений, [бит]; V - выделенная скорость передачи данных, [бит/с].

Так, при фрагментации IP-пакета, каждый из фрагментов снабжается полноценным IP-заголовком размерностью γ=20 байт, что известно и описано, например, в книге Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. - СПб.: Питер, 2016. на стр. 468-471.

После этого сравнивают (см. блок 11 на фиг. 3) вычисленное значение коэффициента использования среды передачи данных ρ с его максимальным значением ρmax и в случае, если вычисленное значение коэффициента использования среды передачи данных ρ>ρmax, уменьшают (см. блок 12 на фиг. 3) количество фрагментов ответного отклика на единицу, затем повторяют цикл уменьшения количества фрагментов и вычисления значения коэффициента использования среды передачи данных ρ до выполнения условия ρ≤ρmax.

После выполнения условия ρ≤ρmax передают (см. блок 13 на фиг. 3) через время задержки tz сформированные фрагменты пакета сообщений отправителю с уменьшением скорости передачи.

Значение tz времени задержки направления фрагментов ответного отклика выбирают в пределах от 0,2 до 10 секунд. Выбор этого значения обусловлен стратегиями применения средств сетевой разведки и реализации компьютерных атак, в совокупности с задачами по компрометации средств сетевой защиты, которые известны и описаны, например, в статьях Walla S., Rossow С. MALPITY: Automatic identification and Exploitation of Tarpit Vulnerabilities in Malware // 2019 IEEE European Symposium on Security and Privacy (EuroS&P). 2019. pp.590-605 и Hunger Т., Terry P., Judge A. Distributed Tarpitting: Impeding Spam Across Multiple Servers // Proceedings of the 17th Large Installation Systems Administration Conference. 2003. pp. 223-236.

Максимальное значение коэффициента использования среды передачи данных ρmax выбирают равным 0,1%. Выделенную скорость передачи данных V выбирают равной 1 Гбит/сек. Значения данных показателей определяются исходя из требований технического задания, при сравнительном анализе, оценке и обосновании технических решений, при проведении испытаний (в том числе сертификационных), при контроле качества функционирования создаваемых, модернизируемых и эксплуатируемых информационных систем, то есть практически на всех этапах жизненного цикла современных систем, что известно и описано, например, в ГОСТ РВ 51987-2002 Информационная технология. Комплекс стандартов на автоматизированные системы. Требования и показатели качества функционирования информационных систем. - М.: Стандартинформ, 2003, 52 с.

Таким образом, в заявленном способе достигается достижение сформулированной цели, заключающейся в повышении результативности защиты информационных систем обеспечением требуемого уровня их доступности легитимным абонентам, за счет учета значения коэффициента использования среды передачи данных в процессе фрагментации ответных пакетов сообщений.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ АДАПТИВНОГО ВЗАИМОДЕЙСТВИЯ | 2019 |

|

RU2715165C1 |

| СПОСОБ (ВАРИАНТЫ) ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2006 |

|

RU2307392C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696549C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ ЛЕГЕНДИРОВАНИЯ | 2023 |

|

RU2814463C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2023 |

|

RU2805354C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ С ИДЕНТИФИКАЦИЕЙ НЕСКОЛЬКИХ ОДНОВРЕМЕННЫХ АТАК | 2019 |

|

RU2739206C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2674802C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК, НАПРАВЛЕННЫХ НА РАЗЛИЧНЫЕ УЗЛЫ И ИНФОРМАЦИОННЫЕ РЕСУРСЫ | 2021 |

|

RU2782704C1 |

Изобретение относится к способам защиты информационных систем от сетевой разведки. Технический результат заключается в повышении надежности защиты информационных систем за счет имитации канала связи. Технический результат достигается за счет того, что в предварительно заданные исходные данные дополнительно задают максимальное значение коэффициента использования среды передачи данных, выделенную скорость передачи данных, вычисляют количество фрагментов, на которые будет фрагментирован ответный пакет сообщений при взаимодействии по используемому телекоммуникационному протоколу в процессе информационного обмена, после этого формируют ответный пакет сообщений из максимально возможного количества фрагментов, далее вычисляют значение коэффициента использования среды передачи данных, с учетом времени задержки направления фрагментов ответного пакета сообщений, выделенной скорости передачи данных и максимально возможного количества фрагментов пакета сообщений, после этого, в случае если вычисленное значение коэффициента использования среды передачи данных больше максимально возможного, уменьшают количество фрагментов, после выполнения условия передают через время задержки сформированные фрагменты пакета сообщений отправителю с уменьшением скорости передачи. 3 з.п. ф-лы, 5 ил.

1. Способ защиты информационных систем, заключающийся в том, что предварительно задают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, задают Р≥1 ложных адресов абонентов информационной системы и время задержки отправки фрагментов ответного пакета сообщений tz, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификаторы информационного потока, сравнивают их с опорными идентификаторами, при совпадении выделенного идентификатора с предварительно заданными опорными идентификаторами санкционированных информационных потоков передают пакет сообщений получателю и вновь принимают очередной пакет сообщения, а при несовпадении выделенного идентификатора с предварительно заданными опорными идентификаторами санкционированных информационных потоков сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов информационной системы и при несовпадении адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов блокируют передачу пакета сообщений, а при совпадении адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов формируют ответный пакет сообщений, состоящий из фрагментов, снижая скорость передачи сформированных фрагментов ответного пакета сообщений и передают через время задержки tz фрагменты ответного пакета сообщений отправителю, отличающийся тем, что в предварительно заданные исходные данные дополнительно задают ρmax - максимальное значение коэффициента использования среды передачи данных, после этого задают V - выделенную скорость передачи данных, далее, после задания времени задержки отправки фрагментов ответных пакетов сообщений tz, приема из канала связи пакета сообщений, выделения из заголовка принятого пакета сообщений идентификатора информационного потока, его сравнения с опорными идентификаторами, в случае их совпадения передачи принятого пакета сообщений получателю, а при несовпадении выделенного идентификатора с предварительно заданными опорными идентификаторами санкционированных информационных потоков последующего сравнения адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов информационной системы блокировании передачи пакетов сообщений при несовпадении адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов, а при совпадении адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычисляют количество фрагментов, на которые будет фрагментирован ответный пакет сообщений при взаимодействии по используемому телекоммуникационному протоколу в процессе информационного обмена, после этого формируют ответный пакет сообщений из максимально возможного количества фрагментов, далее вычисляют значение коэффициента использования среды передачи данных ρ, с учетом времени задержки направления фрагментов ответного пакета сообщений tz, выделенной скорости передачи данных V и максимально возможного количества фрагментов пакета сообщений d, после этого, в случае если вычисленное значение коэффициента использования среды передачи данных ρ>ρmax, уменьшают количество фрагментов ответного отклика на единицу, затем повторяют цикл уменьшения количества фрагментов и вычисления значения коэффициента использования среды передачи данных ρ до выполнения условия ρ≤ρmax, после выполнения условия ρ≤ρmax передают через время задержки tz сформированные фрагменты пакета сообщений отправителю с уменьшением скорости передачи.

2. Способ по п. 1, отличающийся тем, что значение времени задержки направления фрагментов ответного отклика tz выбирают в пределах от 0,2 до 10 секунд.

3. Способ по п. 1, отличающийся тем, что максимальное значение коэффициента использования среды передачи данных ρmax выбирают равным 0,1%.

4. Способ по п. 1, отличающийся тем, что выделенную скорость передачи данных V выбирают равной 1 Гбит/сек.

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2674802C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2012 |

|

RU2483348C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2019 |

|

RU2726900C1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

Авторы

Даты

2023-10-16—Публикация

2023-02-03—Подача