Изобретения объединены единым изобретательским замыслом, относятся к области электросвязи и вычислительной техники, а точнее к области способов защиты информации в компьютерных системах и сетях, и могут быть использованы для повышения уровня защищенности от несанкционированного доступа компьютерных сетей, применяемых в распределенных вычислительных и информационных системах с повышенными требованиями к безопасности обрабатываемой информации, а также в сетях специального назначения.

Известен способ защиты компьютерной сети с межсетевым экраном «Вычислительная сеть с межсетевым экраном и межсетевой экран» по патенту РФ №2214623, класс G06F 15/163, G06F 15/173, опубликованный 20.10.2003, заключающийся в том, что защита внутренней компьютерной сети обеспечивается с помощью межсетевого экрана, представляющего собой комплекс аппаратных и программных средств, содержащий, по меньшей мере, два сетевых интерфейса для обмена двунаправленными потоками сетевых пакетов между сетевыми интерфейсами межсетевого экрана и осуществляющий фильтрацию транслируемых сетевых пакетов в соответствии с заданными правилами фильтрации. При этом межсетевой экран исключен из числа абонентов сети путем такой настройки программы управления межсетевого экрана, при которой эта программа использует для приема и передачи пакетов сетевые интерфейсы межсетевого экрана без назначения им логических адресов, скрывает информацию об их физических адресах, а задание правил фильтрации осуществляется с помощью отдельного интерфейса управления, не имеющего связи с сетевыми интерфейсами межсетевого экрана.

Недостатком данного способа-аналога является относительно низкий уровень защищенности узлов (серверов) компьютерной сети, обусловленный отсутствием возможности блокирования (противодействия) атак на доступность узлов (серверов) защищаемой компьютерной сети путем перерасхода их ресурсов за счет направления в адрес атакуемых узлов интенсивного потока запросов на установление ложных соединений («шторм» ложных запросов на установление соединения (см., например, Медведовский И.Д. и др. Атака на Internet. - М.: ДМК, 1999. - 336 с.: ил.)), в том числе направляемых (в целях маскировки) в виде фрагментированных пакетов, анализ которых способом-аналогом не предусмотрен. Реализация указанных атак может привести к снижению доступности ресурсов защищаемой компьютерной сети как для внешних, так и для внутренних пользователей.

Известен способ защиты компьютерной сети от атак, реализованный в патенте РФ №2285287, «Способ защиты информационно-вычислительных сетей от компьютерных атак», класс G06F 12/14, H04L 12/22, опубликованный 10.10.2006. Известный способ заключается в том, что принимают i-й, где i=1, 2, 3…, пакет сообщения из канала связи, запоминают его, принимают (i+1)-й пакет сообщения, запоминают его, выделяют из запомненных пакетов сообщений характеризующие их параметры, сравнивают их и по результатам сравнения принимают решение о факте наличия или отсутствия компьютерной атаки. При этом при обнаружении фрагментированных пакетов сообщений запоминают их в предварительно созданном массиве и определяют правильность сборки выявленных фрагментированных пакетов сообщений. В случае невозможности правильной сборки фрагментированных пакетов сообщений принимают решение о наличии компьютерной атаки и запрещают передачу выявленных пакетов сообщений в защищаемую компьютерную сеть.

Недостатком данного способа-аналога является относительно низкий уровень защищенности узлов (серверов) компьютерной сети, обусловленный отсутствием возможности блокирования (противодействия) атак типа «шторм» ложных запросов на установление соединения. Реализация указанных атак может привести к снижению доступности ресурсов защищаемой компьютерной сети как для внешних, так и для внутренних пользователей.

Наиболее близким по технической сущности к предлагаемому способу является «Способ обработки сетевых пакетов для обнаружения компьютерных атак», по патенту РФ №2304302, класс G06F 12/14, H04L 12/66, опубликованный 10.08.2007. Сущность способа-прототипа заключается в том, что для защиты компьютерных сетей используют шлюз-компьютер с межсетевым экраном (МСЭ), устанавливаемый на каналах связи защищаемой компьютерной сети с другими сетями. С его помощью обнаруживают сетевые пакеты, адресованные компьютерам защищаемой компьютерной сети, с установленным номером инкапсулированного протокола, соответствующим номеру протокола TCP, и флагом, обозначающим запрос на установление сеанса связи. Посредством межсетевого экрана посылают отправителю такого сетевого пакета сформированный по правилам протокола TCP сетевой пакет, содержащий запрос на подтверждение соединения, а принятый сетевой пакет блокируют до тех пор, пока не будет получен соответствующий подтверждающий сетевой пакет. При получении подтверждающего сетевого пакета производится принудительное установление сеанса связи отправителя сетевых пакетов с их получателем.

Недостатком способа-прототипа является относительно низкий уровень защищенности узлов компьютерной сети, обусловленный:

1. Отсутствием возможности блокирования компьютерных атак типа «шторм» ложных запросов на установление соединения, реализуемых путем фрагментации сетевых пакетов, содержащих запросы на установление ложных соединений, что затрудняет их обнаружение и блокирование средствами МСЭ и приводит к снижению доступности ресурсов защищаемой компьютерной сети как для внешних, так и для внутренних пользователей.

2. Применением единого циклического буфера для временного блокирования пакетов с запросами на соединение, поступающих с различных адресов (от различных источников), что при реализации атак типа «шторм» ложных запросов на установление соединения с высокой интенсивностью может приводить к потере легитимных запросов за счет их перезаписи в циклическом буфере (в период ожидания соответствующих подтверждений в циклическом буфере), что в результате приведет к снижению доступности ресурсов защищаемой компьютерной сети для внешних пользователей.

Целью заявленных технических решений является разработка способа (вариантов), обеспечивающего повышение уровня защищенности компьютерных сетей с использованием межсетевых экранов.

В первом варианте поставленная цель достигается тем, что в известном способе защиты компьютерных сетей от несанкционированного сканирования и блокирования сетевых служб в компьютерной сети, снабженной маршрутизатором с межсетевым экраном, установленным на входе защищаемой компьютерной сети, принимают пакет из канала передачи данных, выделяют из него заголовок сетевого уровня и значения полей «Тип инкапсулированного протокола» (Рrвх), «Адрес получателя» (DAвх), «Адрес отправителя» (SAвх), и при равенстве значения, содержащегося в поле «Тип инкапсулированного протокола» (Рrвх), значению идентификатора протокола TCP (Рrвх=6), проверяют соответствие поля «Адрес получателя» диапазону адресов защищаемой компьютерной сети и, в случае выявления соответствия, выделяют в принятом пакете заголовок транспортного уровня и определяют состояние флага «Запрос на соединение» (SYNвх) и при установленном флаге «Запрос на соединение» (SYNвх=1), свидетельствующем о поступлении запроса на установление соединения, формируют по правилам протокола TCP исходящий пакет Рисх, содержащий запрос на подтверждение принятого пакета, с установленными флагами «Запрос на соединение» (SYNисх=1) и «Подтверждение соединения» (АСКисх=1), а также значением поля «Адрес отправителя» равным значению поля «Адрес получателя» (SAисх=DAвх) принятого пакета Рвх и направляют сформированный пакет в адрес отправителя, а принятый пакет блокируют путем его размещения в циклическом буфере до получения подтверждающего пакета, при заполнении циклического буфера ранее принятые пакеты перезаписывают новыми пакетами, а после получения подтверждающего пакета, соответствующего ранее принятому, направляют его (передают) в защищаемую сеть, а заблокированный пакет удаляют из буфера, а перед выделением из принятого пакета заголовка транспортного уровня в заголовке сетевого уровня определяют значения полей «Флаг фрагментации» (MFвх) и «Смещение фрагмента» (FOвх). После чего проверяют условие фрагментированности пакета (FOвх≠0 или MFвх=1), при выполнении которого принятый фрагментированный пакет блокируют путем его размещения в предварительном циклическом буфере, при полном заполнении которого ранее принятые пакеты перезаписывают новыми пакетами, а в заголовке сетевого уровня принятого пакета определяют значения полей «Идентификатор дейтаграммы» (IDвх), «Длина заголовка» (HLвх) и «Общая длина» (TLвх). Выделяют из предварительного циклического буфера множество фрагментированных пакетов мощностью М, где М>1, у которых значения полей «Идентификатор дейтаграммы» равно значению поля «Идентификатор дейтаграммы» принятого фрагментированного пакета. После чего проверяют условие сборки фрагментированного пакета и при его выполнении осуществляют сборку фрагментированного пакета в соответствии с правилами протокола IP, после чего переходят к выделению в нем заголовка транспортного уровня.

Во втором варианте поставленная цель достигается тем, что в известном способе защиты компьютерных сетей от несанкционированного сканирования и блокирования сетевых служб в компьютерной сети, снабженной маршрутизатором с межсетевым экраном, принимают пакет из канала передачи данных, выделяют из него заголовок сетевого уровня и значения полей «Тип инкапсулированного протокола» (Рrвх), «Адрес получателя» (DAвх), «Адрес отправителя» (SAвх), и при равенстве значения, содержащегося в поле «Тип инкапсулированного протокола» (Рrвх), значению идентификатора протокола TCP (Рrвх=6), проверяют соответствие поля «Адрес получателя» диапазону адресов защищаемой компьютерной сети и, в случае выявления соответствия, выделяют в принятом пакете заголовок транспортного уровня и определяют состояние флага «Запрос на соединение» (SYNвх) и при установленном флаге «Запрос на соединение» (SYNвх=1), свидетельствующем о поступлении запроса на установление соединения, формируют по правилам протокола TCP исходящий пакет Рисх, содержащий запрос на подтверждение принятого пакета, с установленными флагами «Запрос на соединение» (SYNисх=1) и «Подтверждение соединения» (АСКисх=1), а также значением поля «Адрес отправителя» равным значению поля «Адрес получателя» (SAисх=DAвх) принятого пакета Рвх и направляют сформированный пакет в адрес отправителя, а принятый пакет блокируют путем его размещения в циклическом буфере до получения подтверждающего пакета, при заполнении циклического буфера ранее принятые пакеты перезаписывают новыми пакетами, а после получения подтверждающего пакета, соответствующего ранее принятому, направляют его (передают) в защищаемую сеть, а заблокированный пакет удаляют из буфера, а перед выделением из принятого пакета заголовка транспортного уровня в заголовке сетевого уровня определяют значения полей «Флаг фрагментации» (MFвх) и «Смещение фрагмента» (FOвх). После чего проверяют условие фрагментированности пакета (FOвх≠0 или MFвх=1), при выполнении которого принятый фрагментированный пакет блокируют путем его размещения в предварительном циклическом буфере. При этом для размещения принятых фрагментированных пакетов, поступивших от одного и того же отправителя, выделяют отдельный предварительный циклический буфер. Перед размещением принятого фрагментированного пакета в предварительном циклическом буфере проверяют наличие предварительного циклического буфера, ранее выделенного для размещения фрагментированных пакетов, у которых значение, содержащееся в поле «Адрес отправителя», совпадает с значением, содержащимся в поле «Адрес отправителя» принятого фрагментированного пакета. При отсутствии ранее выделенного циклического буфера, соответствующего принятому фрагментированному пакету, выделяют новый предварительный циклический буфер. Помещают принятый фрагментированный пакет в соответствующий предварительный циклический буфер, при полном заполнении которого ранее принятые пакеты перезаписывают новыми пакетами. При освобождении предварительного циклического буфера удаляют его. В заголовке сетевого уровня принятого пакета определяют значения полей «Идентификатор дейтаграммы» (IDвх), «Длина заголовка» (HLвх) и «Общая длина» (TLвх). Выделяют из соответствующего предварительного циклического буфера множество фрагментированных пакетов мощностью М, где М>1, у которых значения полей «Идентификатор дейтаграммы» равно значению поля «Идентификатор дейтаграммы» принятого фрагментированного пакета. После чего проверяют условие сборки фрагментированного пакета и при его выполнении осуществляют сборку фрагментированного пакета в соответствии с правилами протокола IP, после чего переходят к выделению в нем заголовка транспортного уровня.

В третьем варианте поставленная цель достигается тем, что в известном способе защиты компьютерных сетей от несанкционированного сканирования и блокирования сетевых служб в компьютерной сети, снабженной маршрутизатором с межсетевым экраном, установленным на входе защищаемой компьютерной сети, принимают пакет из канала передачи данных, выделяют из него заголовок сетевого уровня и значения полей «Тип инкапсулированного протокола» (Рrвх), «Адрес получателя» (DAвх), «Адрес отправителя» (SAвх), и при равенстве значения, содержащегося в поле «Тип инкапсулированного протокола» (Рrвх), значению идентификатора протокола TCP (Рrвх=6), проверяют соответствие поля «Адрес получателя» диапазону адресов защищаемой компьютерной сети и, в случае выявления соответствия, выделяют в принятом пакете заголовок транспортного уровня и определяют состояние флага «Запрос на соединение» (SYNвх) и при установленном флаге «Запрос на соединение» (SYNвх=1), свидетельствующем о поступлении запроса на установление соединения, формируют по правилам протокола TCP исходящий пакет Рисх, содержащий запрос на подтверждение принятого пакета, с установленными флагами «Запрос на соединение» (SYNисх=1) и «Подтверждение соединения» (АСКисх=1), а также значением поля «Адрес отправителя» равным значению поля «Адрес получателя» (SAисх=DAвх) принятого пакета Рвх и направляют сформированный пакет в адрес отправителя, а принятый пакет блокируют путем его размещения в циклическом буфере до получения подтверждающего пакета, при этом для размещения заблокированных пакетов, поступивших от одного и того же отправителя, выделяют отдельный циклический буфер. Перед размещением заблокированного пакета в циклическом буфере проверяют наличие циклического буфера, ранее выделенного для размещения заблокированных пакетов, у которых значение, содержащееся в поле «Адрес отправителя», совпадает с значением, содержащимся в поле «Адрес отправителя» блокируемого пакета. При отсутствии ранее выделенного циклического буфера, соответствующего заблокированному пакету, выделяют новый циклический буфер, помещают заблокированный пакет в соответствующий циклический буфер. При заполнении циклического буфера ранее принятые пакеты перезаписывают новыми пакетами. После получения подтверждающего пакета, соответствующего ранее принятому, направляют его (передают) в защищаемую сеть, а заблокированный пакет удаляют из буфера, при освобождении циклического буфера удаляют его. Перед выделением из принятого пакета заголовка транспортного уровня в заголовке сетевого уровня определяют значения полей «Флаг фрагментации» (MFвх) и «Смещение фрагмента» (FOвх), после чего проверяют условие фрагментированности пакета (FOвх≠0 или MFвх=1), при выполнении которого принятый фрагментированный пакет блокируют путем его размещения в предварительном циклическом буфере, при полном заполнении которого ранее принятые пакеты перезаписывают новыми пакетами. В заголовке сетевого уровня принятого пакета определяют значения полей «Идентификатор дейтаграммы» (IDвх), «Длина заголовка» (HLвх) и «Общая длина» (TLвх). Выделяют из предварительного циклического буфера множество фрагментированных пакетов мощностью М, где М>1, у которых значения полей «Идентификатор дейтаграммы» равно значению поля «Идентификатор дейтаграммы» принятого фрагментированного пакета. После чего проверяют условие сборки фрагментированного пакета и при его выполнении осуществляют сборку фрагментированного пакета в соответствии с правилами протокола IP, после чего переходят к выделению в нем заголовка транспортного уровня.

Благодаря новой совокупности существенных признаков в заявленных способах (вариантах) независимо по каждому из трех вариантов, при выявлении входящих фрагментированных пакетов обеспечивается возможность их сборки не на узле(сервере)-получателе (узле (сервере) защищаемой компьютерной сети), а на маршрутизаторе с межсетевым экраном, что позволяет блокировать компьютерные атаки типа «шторм» ложных запросов на установление соединения, реализуемых путем фрагментации сетевых пакетов, чем достигается повышение уровня защищенности компьютерных сетей с использованием межсетевых экранов.

Заявленное изобретение поясняется чертежами, на которых показано:

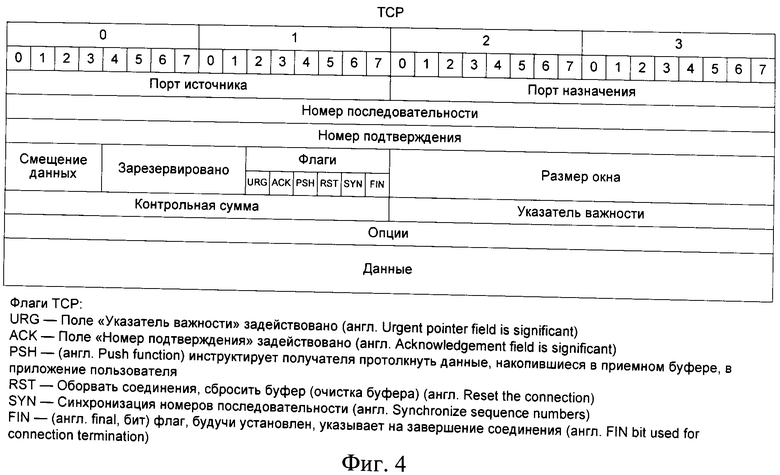

на фиг.1 - вариант защищаемой компьютерной сети;

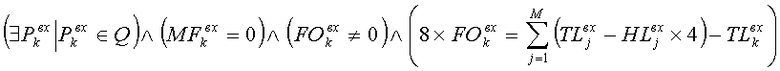

на фиг.2 - формат сетевого пакета (общий случай);

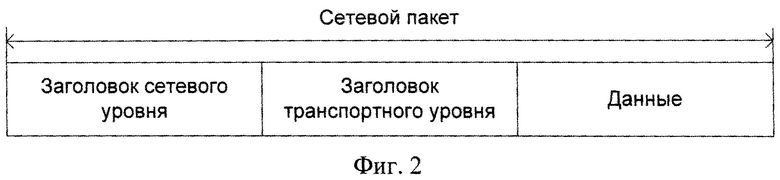

на фиг.3 - формат заголовка сетевого уровня;

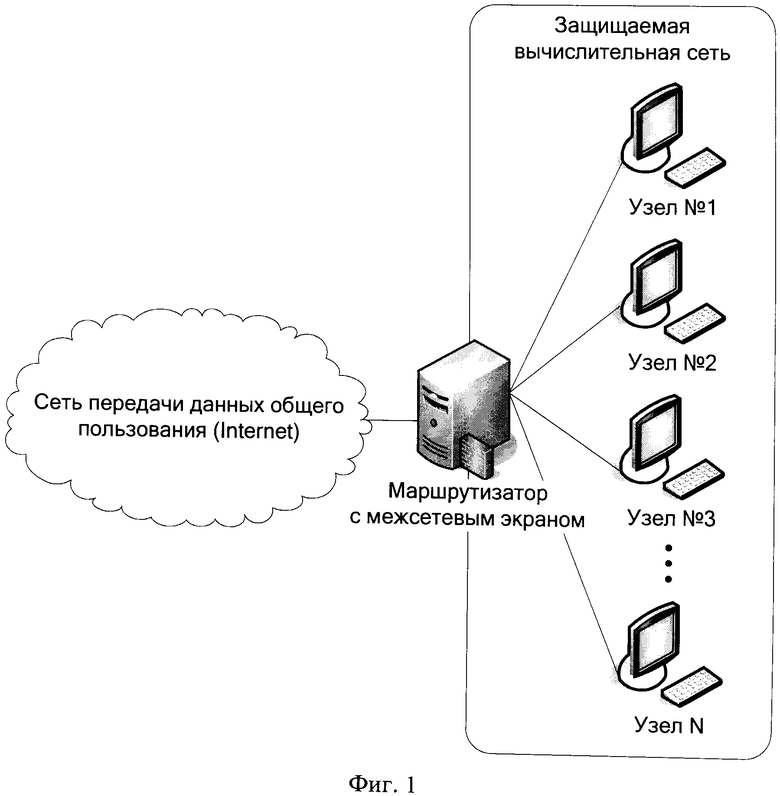

на фиг.4 - формат заголовка транспортного уровня.

Реализация заявленных вариантов способа заключается в следующем.

В первом варианте последовательность действий над принимаемыми пакетами реализуется следующим образом.

Для защиты компьютерных сетей используют маршрутизатор с межсетевым экраном, устанавливаемый в точке входа в защищаемую компьютерную сеть каналов передачи данных, соединяющих ее с другими компьютерными сетями (фиг.1). С его помощью принимают пакет Рвх из канала передачи данных. В общем случае сетевой пакет имеет вид, представленный на фиг.2. В принятом пакете Рвх анализируют заголовок сетевого уровня. Формат заголовка пакета сетевого уровня согласно RFC 791 (см. например, Кульгин М. Технологии корпоративных сетей. Энциклопедия. - СПб.: Издательство "Питер", 1999. - 704 с.: ил.) приведен на фиг.3. Если значение поля «Тип инкапсулированного протокола» (Рrвх) равно значению идентификатора протокола TCP (согласно правилам, принятым для протокола IP, значение поля Рrвх должно быть равно 6), то проверяют принадлежность значения поля «Адрес получателя» (DAвх) диапазону значений адресов защищаемой компьютерной сети. В случае, если получателем принятого пакета Рвх является узел (сервер) защищаемой компьютерной сети, то на основе значений соответствующих полей («Флаг фрагментации» (MFвх) и «Смещение фрагмента» (FOвх)) заголовка сетевого уровня проверяют условие фрагментированности пакета (если значение поля «Смещение фрагмента» не равно 0 (FOвх≠0) или значение поля «Флаг фрагментации» равно 1 (MFвх=1), то пакет фрагментирован). Если принятый пакет является фрагментированным, то его помещают в предварительный циклический буфер для дальнейшей обработки. Причем при полном заполнении данного предварительного циклического буфера фрагментированные пакеты, принятые ранее, перезаписывают фрагментированными пакетами, принятыми позднее.

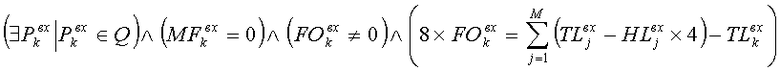

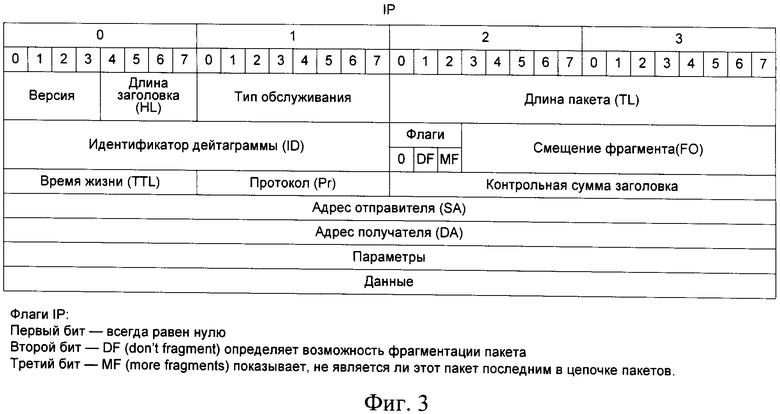

После выявления входящих фрагментированных пакетов для обнаружения и блокирования компьютерных атак типа «шторм» ложных запросов на установление соединения необходимо обеспечить возможность сборки фрагментированных пакетов не на узле(сервере)-получателе (узле (сервере) защищаемой компьютерной сети), как предписывают правила протокола IP (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.), а на маршрутизаторе с межсетевым экраном. Для этого выполняют следующую последовательность действий. В заголовке сетевого уровня принятого пакета Рвх определяют значение полей «Идентификатор дейтаграммы» (IDвх), «Длина заголовка» (HLвх), «Общая длина» (TLвх) и «Смещение фрагмента» (FOвх). Затем в предварительной очереди выделяют множество фрагментированных пакетов Q мощностью М, где М>1, значения полей «Идентификатор дейтаграммы» которых равно значению поля «Идентификатор дейтаграммы» принятого фрагментированного пакета Рвх, что в соответствии с правилами протокола IP (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.) свидетельствует о поступлении указанных пакетов от одного отправителя и принадлежности этих пакетов одному исходному нефрагментированному пакету. После чего необходимо проверить условие возможности сборки фрагментированных пакетов, которое в соответствии с правилами протокола IP (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.) в формальном виде может быть представлено следующим образом:

,

,

k∈[1,М],

где Q - множество фрагментированных пакетов в предварительной очереди;

М - количество фрагментированных пакетов в предварительной очереди;

MF - значение поля «Флаг фрагментации»;

HL - значение поля «Длина заголовка»;

TL - значение поля «Общая длина»;

FO - значение поля «Смещение фрагмента».

При выполнении этого условия в соответствии с правилами протокола IP согласно RFC 791 (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.) осуществляют сборку фрагментированных пакетов в исходный пакет, при этом из предварительного циклического буфера удаляют фрагментированные пакеты, входящие в состав множества Q.

После сборки пакета переходят к его дальнейшему анализу. В принятом пакете Рвх выделяют заголовок транспортного уровня. Формат заголовка пакета транспортного уровня согласно RFC 793 (см. например, Кульгин М. Технологии корпоративных сетей. Энциклопедия. - СПб.: Издательство "Питер", 1999. - 704 с.: ил.) приведен на фиг.4. В данном заголовке определяют значение флага «Запрос на соединение» (SYNвх), свидетельствующее о наличии запроса на установление соединения. Если он установлен (SYNвх=1), то посредством межсетевого экрана формируют в соответствии с правилами протокола TCP согласно RFC 793 (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.) пакет Рисх с установленными флагами «Запрос на соединение» (SYNисх=1) и «Подтверждение соединения» (ACKисх=1), а также значением поля «Адрес отправителя» равным значению поля «Адрес получателя» (SAисх=DAвх) принятого пакета Рвх. Затем направляют сформированный пакет в адрес отправителя принятого пакета Рвх, при этом принятый пакет Рвх блокируют до тех пор, пока не будет получен соответствующий ему подтверждающий пакет Рподтв с установленным в поле «Тип инкапсулированного протокола» значением, соответствующим идентификатору протокола TCP (Рrподтв=6), и с установленным флагом «Подтверждение соединения» (АСКподтв=1), свидетельствующим о том, что отправитель подтверждает высланный ранее запрос на установление соединения. Блокируемые (заблокированные) пакеты помещают в циклический буфер, при полном заполнении которого пакеты, принятые ранее, перезаписывают пакетами, принятыми позднее, а при получении подтверждающего пакета Рподтв, соответствующего заблокированному пакету Рвх, заблокированный пакет Рвх направляют в защищаемую компьютерную сеть, после чего заблокированный пакет Рвх удаляют из циклического буфера.

Во втором варианте последовательность действий над принимаемыми пакетами реализуется следующим образом.

Для защиты компьютерных сетей используют маршрутизатор с межсетевым экраном, устанавливаемый в точке входа в защищаемую компьютерную сеть каналов передачи данных, соединяющих ее с другими компьютерными сетями (фиг.1). С его помощью принимают пакет Рвх из канала передачи данных. В общем случае сетевой пакет имеет вид, представленный на фиг.2. В принятом пакете Рвх анализируют заголовок сетевого уровня. Формат заголовка пакета сетевого уровня согласно RFC 791 (см. например, Кульгин М. Технологии корпоративных сетей. Энциклопедия. - СПб.: Издательство "Питер", 1999. - 704 с.: ил.) приведен на фиг.3. Если значение поля «Тип инкапсулированного протокола» (Рrвх) равно значению идентификатора протокола TCP (согласно правилам, принятым для протокола IP, значение поля Рrвх должно быть равно 6), то проверяют принадлежность значения поля «Адрес получателя» (DAвх) диапазону значений адресов защищаемой компьютерной сети. В случае, если получателем принятого пакета Рвх является узел (сервер) защищаемой компьютерной сети, то на основе значений соответствующих полей («Флаг фрагментации» (MFвх) и «Смещение фрагмента» (FOвх)) заголовка сетевого уровня проверяют условие фрагментированности пакета (если значение поля «Смещение фрагмента» не равно 0 (FОвх≠0) или значение поля «Флаг фрагментации» равно 1 (MFвх=1), то пакет фрагментирован). Если принятый пакет является фрагментированным, то его помещают в предварительный циклический буфер для дальнейшей обработки. Причем при полном заполнении данного предварительного циклического буфера фрагментированные пакеты, принятые ранее, перезаписывают фрагментированными пакетами, принятыми позднее.

После выявления входящих фрагментированных пакетов для обнаружения и блокирования компьютерных атак типа «шторм» ложных запросов на установление соединения необходимо обеспечить возможность сборки фрагментированных пакетов не на узле(сервере)-получателе (узле (сервере) защищаемой компьютерной сети), как предписывают правила протокола IP (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.), а на маршрутизаторе с межсетевым экраном. Для этого выполняют следующую последовательность действий. В заголовке сетевого уровня принятого пакета Рвх определяют значение полей «Идентификатор дейтаграммы» (IDвх), «Длина заголовка» (HLвх), «Общая длина» (TLвх) и «Смещение фрагмента» (FOвх). Затем в предварительной очереди выделяют множество фрагментированных пакетов Q мощностью М, где М>1, значения полей «Идентификатор дейтаграммы» которых равно значению поля «Идентификатор дейтаграммы» принятого фрагментированного пакета Рвх, что в соответствии с правилами протокола IP (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.) свидетельствует о поступлении указанных пакетов от одного отправителя и принадлежности этих пакетов одному исходному нефрагментированному пакету. После чего необходимо проверить условие возможности сборки фрагментированных пакетов, которое в соответствии с правилами протокола IP (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.) в формальном виде может быть представлено следующим образом:

,

,

k∈[1,М],

где Q - множество фрагментированных пакетов в предварительной очереди;

М - количество фрагментированных пакетов в предварительной очереди;

MF - значение поля «Флаг фрагментации»;

HL - значение поля «Длина заголовка»;

TL - значение поля «Общая длина»;

FO - значение поля «Смещение фрагмента».

При выполнении этого условия в соответствии с правилами протокола IP согласно RFC 791 (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.) осуществляют сборку фрагментированных пакетов в исходный пакет, при этом из предварительного циклического буфера удаляют фрагментированные пакеты, входящие в состав множества Q.

После сборки пакета переходят к его дальнейшему анализу. В принятом пакете Рвх выделяют заголовок транспортного уровня. Формат заголовка пакета транспортного уровня согласно RFC 793 (см. например, Кульгин М. Технологии корпоративных сетей. Энциклопедия. - СПб.: Издательство "Питер", 1999. - 704 с.: ил.) приведен на фиг.4. В данном заголовке определяют значение флага «Запрос на соединение» (SYNвх), свидетельствующее о наличии запроса на установление соединения. Если он установлен (SYNвх=1), то посредством межсетевого экрана формируют в соответствии с правилами протокола TCP согласно RFC 793 (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.) пакет Рисх с установленными флагами «Запрос на соединение» (SYNисх=1) и «Подтверждение соединения» (АСКисх=1), а также значением поля «Адрес отправителя» равным значению поля «Адрес получателя» (SAисх=DAвх) принятого пакета Рвх. Затем направляют сформированный пакет в адрес отправителя принятого пакета Рвх, при этом принятый пакет Рвх блокируют до тех пор, пока не будет получен соответствующий ему подтверждающий пакет Рподтв с установленным в поле «Тип инкапсулированного протокола» значением, соответствующим идентификатору протокола TCP (Prподтв=6), и с установленным флагом «Подтверждение соединения» (АСКподтв=1), свидетельствующим о том, что отправитель подтверждает высланный ранее запрос на установление соединения. Блокируемые (заблокированные) пакеты помещают в циклический буфер, при полном заполнении которого пакеты, принятые ранее, перезаписывают пакетами, принятыми позднее, а при получении подтверждающего пакета Рподтв, соответствующего заблокированному пакету Pвx, заблокированный пакет Рвх направляют в защищаемую компьютерную сеть, после чего заблокированный пакет Рвх удаляют из циклического буфера.

При этом с целью повышения доступности ресурсов защищаемой компьютерной сети для внешних пользователей при реализации атак типа «шторм» ложных запросов на установление соединения с высокой интенсивностью для размещения заблокированных пакетов, поступивших от одного и того же отправителя, выделяют отдельный циклический буфер. Перед размещением заблокированного пакета в циклическом буфере проверяют наличие циклического буфера, ранее выделенного для размещения заблокированных пакетов, у которых значение, содержащееся в поле «Адрес отправителя», совпадает с значением, содержащимся в поле «Адрес отправителя» блокируемого пакета. При отсутствии ранее выделенного циклического буфера, соответствующего заблокированному пакету, выделяют новый циклический буфер, помещают заблокированный пакет в соответствующий циклический буфер, а при освобождении циклического буфера удаляют его.

В третьем варианте последовательность действий над принимаемыми пакетами реализуется следующим образом.

Для защиты компьютерных сетей используют маршрутизатор с межсетевым экраном, устанавливаемый в точке входа в защищаемую компьютерную сеть каналов передачи данных, соединяющих ее с другими компьютерными сетями (фиг.1). С его помощью принимают пакет Рвх из канала передачи данных. В общем случае сетевой пакет имеет вид, представленный на фиг.2. В принятом пакете Рвх анализируют заголовок сетевого уровня. Формат заголовка пакета сетевого уровня согласно RFC 791 (см. например, Кульгин М. Технологии корпоративных сетей. Энциклопедия. - СПб.: Издательство "Питер", 1999. - 704 с.: ил.) приведен на фиг.3. Если значение поля «Тип инкапсулированного протокола» (Рrвх) равно значению идентификатора протокола TCP (согласно правилам, принятым для протокола IP, значение поля Рrвх должно быть равно 6), то проверяют принадлежность значения поля «Адрес получателя» (DAвх) диапазону значений адресов защищаемой компьютерной сети. В случае, если получателем принятого пакета Рвх является узел (сервер) защищаемой компьютерной сети, то на основе значений соответствующих полей («Флаг фрагментации» (MFвх) и «Смещение фрагмента» (FOвх)) заголовка сетевого уровня проверяют условие фрагментированности пакета (если значение поля «Смещение фрагмента» не равно 0 (FOвх≠0) или значение поля «Флаг фрагментации» равно 1 (MFвх=1), то пакет фрагментирован). Если принятый пакет является фрагментированным, то его помещают в предварительный циклический буфер для дальнейшей обработки. Причем при полном заполнении данного предварительного циклического буфера фрагментированные пакеты, принятые ранее, перезаписывают фрагментированными пакетами, принятыми позднее.

При этом с целью повышения доступности ресурсов защищаемой компьютерной сети для внешних пользователей при реализации атак типа «шторм» ложных запросов на установление соединения с высокой интенсивностью для размещения принятых фрагментированных пакетов, поступивших от одного и того же отправителя, выделяют отдельный предварительный циклический буфер. Перед размещением принятого фрагментированного пакета в предварительном циклическом буфере проверяют наличие предварительного циклического буфера, ранее выделенного для размещения фрагментированных пакетов, у которых значение, содержащееся в поле «Адрес отправителя», совпадает с значением, содержащимся в поле «Адрес отправителя» принятого фрагментированного пакета. При отсутствии ранее выделенного предварительного циклического буфера, соответствующего принятому фрагментированному пакету, выделяют новый предварительный циклический буфер, помещают принятый фрагментированный пакет в соответствующий предварительный циклический буфер, а при освобождении предварительного циклического буфера удаляют его.

После выявления входящих фрагментированных пакетов для обнаружения и блокирования компьютерных атак типа «шторм» ложных запросов на установление соединения необходимо обеспечить возможность сборки фрагментированных пакетов не на узле(сервере)-получателе (узле (сервере) защищаемой компьютерной сети), как предписывают правила протокола IP (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.), а на маршрутизаторе с межсетевым экраном. Для этого выполняют следующую последовательность действий. В заголовке сетевого уровня принятого пакета Рвх определяют значение полей «Идентификатор дейтаграммы» (IDвх), «Длина заголовка» (HLвх), «Общая длина» (TLвх) и «Смещение фрагмента» (FOвх). Затем в предварительной очереди выделяют множество фрагментированных пакетов Q мощностью М, где М>1, значения полей «Идентификатор дейтаграммы» которых равно значению поля «Идентификатор дейтаграммы» принятого фрагментированного пакета Рвх, что в соответствии с правилами протокола IP (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.) свидетельствует о поступлении указанных пакетов от одного отправителя и принадлежности этих пакетов одному исходному нефрагментированному пакету. После чего необходимо проверить условие возможности сборки фрагментированных пакетов, которое в соответствии с правилами протокола IP (см., например, Олифер В.Г., Олифер НА. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.) в формальном виде может быть представлено следующим образом:

,

,

k∈[1,М],

где Q - множество фрагментированных пакетов в предварительной очереди;

М - количество фрагментированных пакетов в предварительной очереди;

MF - значение поля «Флаг фрагментации»;

HL - значение поля «Длина заголовка»;

TL - значение поля «Общая длина»;

FO - значение поля «Смещение фрагмента».

При выполнении этого условия в соответствии с правилами протокола IP согласно RFC 791 (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.) осуществляют сборку фрагментированных пакетов в исходный пакет, при этом из предварительного циклического буфера удаляют фрагментированные пакеты, входящие в состав множества Q.

После сборки пакета переходят к его дальнейшему анализу. В принятом пакете Рвх выделяют заголовок транспортного уровня. Формат заголовка пакета транспортного уровня согласно RFC 793 (см. например, Кульгин М. Технологии корпоративных сетей. Энциклопедия. - СПб.: Издательство "Питер", 1999. - 704 с.: ил.) приведен на фиг.4. В данном заголовке определяют значение флага «Запрос на соединение» (SYNвх), свидетельствующее о наличии запроса на установление соединения. Если он установлен (SYNвх=1), то посредством межсетевого экрана формируют в соответствии с правилами протокола TCP согласно RFC 793 (см., например, Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.) пакет Рисх с установленными флагами «Запрос на соединение» (SYNисх=1) и «Подтверждение соединения» (АСКисх=1), а также значением поля «Адрес отправителя» равным значению поля «Адрес получателя» (SAисх=DAвх) принятого пакета Рвх. Затем направляют сформированный пакет в адрес отправителя принятого пакета Рвх, при этом принятый пакет Рвх блокируют до тех пор, пока не будет получен соответствующий ему подтверждающий пакет Рподтв с установленным в поле «Тип инкапсулированного протокола» значением, соответствующим идентификатору протокола TCP (Prпoдтв=6), и с установленным флагом «Подтверждение соединения» (АСКподтв=1), свидетельствующим о том, что отправитель подтверждает высланный ранее запрос на установление соединения. Блокируемые (заблокированные) пакеты помещают в циклический буфер, при полном заполнении которого пакеты, принятые ранее, перезаписывают пакетами, принятыми позднее, а при получении подтверждающего пакета Рподтв, соответствующего заблокированному пакету Рвх, заблокированный пакет Рвх направляют в защищаемую компьютерную сеть, после чего заблокированный пакет Рвх удаляют из циклического буфера.

Таким образом, в заявленном способе (вариантах) при поступлении фрагментированных пакетов после их выявления обеспечивается возможность их сборки не на узле(сервере)-получателе (узле (сервере) защищаемой компьютерной сети) в соответствии с правилами протокола IP, a на маршрутизаторе с межсетевым экраном, что по сравнению с прототипом позволяет блокировать компьютерные атаки типа «шторм» ложных запросов на установление соединения, реализуемых путем фрагментации сетевых пакетов. В результате, применение заявленного способа (вариантов) позволяет повысить доступность ресурсов защищаемой компьютерной сети как для внешних, так и для внутренних пользователей. В отличие от прототипа, использование отдельного циклического буфера и отдельного предварительного циклического буфера для размещения заблокированных пакетов, поступивших от одного и того же отправителя, позволяет избежать потерь легитимных запросов за счет их перезаписи в циклическом буфере (в период ожидания соответствующих подтверждений в циклическом буфере) при реализации атак типа «шторм» ложных запросов на установление соединения с высокой интенсивностью. Тем самым, применение заявленного способа (вариантов) приводит к повышению доступности ресурсов защищаемой компьютерной сети для внешних пользователей.

Таким образом, обеспечивается повышение уровня защищенности компьютерных сетей с использованием межсетевых экранов, т.е. достижение сформулированного технического результата.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ РАЗГРАНИЧЕНИЯ ДОСТУПА К ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫМ РЕСУРСАМ КОМПЬЮТЕРНЫХ СЕТЕЙ | 2006 |

|

RU2314562C1 |

| СПОСОБ ОБРАБОТКИ СЕТЕВЫХ ПАКЕТОВ ДЛЯ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК | 2005 |

|

RU2304302C2 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ СКРЫТИЯ КОРРЕСПОНДИРУЮЩИХ ПАР АБОНЕНТОВ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ | 2020 |

|

RU2763261C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696330C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ С ВЫДЕЛЕННЫМ СЕРВЕРОМ | 2009 |

|

RU2449361C2 |

| Способ защиты информационно-телекоммуникационной сети от пассивных компьютерных атак | 2016 |

|

RU2642403C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2005 |

|

RU2285287C1 |

| Способ защиты вычислительной сети от несанкционированного сканирования и блокирования сетевых служб | 2017 |

|

RU2648949C1 |

Группа изобретений относится к области электросвязи и вычислительной техники, а точнее к области способов защиты информации в компьютерных системах и сетях. Техническим решением является разработка способа (вариантов), обеспечивающего повышение уровня защищенности компьютерных сетей с использованием межсетевых экранов. Цель достигается выявлением и предварительной обработкой на межсетевом экране, установленном на входе защищаемой компьютерной сети, входящих фрагментированных сетевых пакетов, содержащих запрос на установление соединения с узлом (сервером), расположенным в защищаемой компьютерной сети, выделением для этой цели отдельного предварительного циклического буфера, а также отдельного циклического буфера для размещения фрагментированных пакетов, поступивших от одного и того же отправителя. Таким образом, предлагаемый способ (варианты) позволяет блокировать компьютерные атаки типа «шторм» ложных запросов на установление соединения, направленных на перерасход ресурсов защищаемых узлов (серверов), реализуемых путем фрагментации сетевых пакетов, чем достигается повышение уровня защищенности компьютерных сетей с использованием межсетевых экранов. 3 н.п. ф-лы, 4 ил.

1. Способ защиты компьютерных сетей от несанкционированного сканирования и блокирования сетевых служб, заключающийся в том, что в компьютерной сети, снабженной маршрутизатором с межсетевым экраном, установленным на входе защищаемой компьютерной сети, принимают пакет из канала передачи данных, выделяют из него заголовок сетевого уровня и значения полей «Тип инкапсулированного протокола» (Prвх), «Адрес получателя» (DAвх), «Адрес отправителя» (SAвх), и при равенстве значения, содержащегося в поле «Тип инкапсулированного протокола» (Prвх), значению идентификатора протокола TCP (Prвх=6) проверяют соответствие поля «Адрес получателя» диапазону адресов защищаемой компьютерной сети и, в случае выявления соответствия, выделяют в принятом пакете заголовок транспортного уровня и определяют состояние флага «Запрос на соединение» (SYNвх), и при установленном флаге «Запрос на соединение» (SYNвх=1), свидетельствующем о поступлении запроса на установление соединения, формируют по правилам протокола TCP исходящий пакет Рисх, содержащий запрос на подтверждение принятого пакета, с установленными флагами «Запрос на соединение» (SYNисх=1) и «Подтверждение соединения» (АСКисх=1), а также значением поля «Адрес отправителя» равным значению поля «Адрес получателя» (SAисхDAвх) принятого пакета Рвх, и направляют сформированный пакет в адрес отправителя, а принятый пакет блокируют путем его размещения в циклическом буфере до получения подтверждающего пакета, при заполнении циклического буфера ранее принятые пакеты перезаписывают новыми пакетами, а после получения подтверждающего пакета, соответствующего ранее принятому, направляют его (передают) в защищаемую сеть, а заблокированный пакет удаляют из буфера, отличающийся тем, что перед выделением из принятого пакета заголовка транспортного уровня в заголовке сетевого уровня определяют значения полей «Флаг фрагментации» (MFвх) и «Смещение фрагмента» (FOвх), после чего проверяют условие фрагментированности пакета (FOвх≠0 или MFвх=1), при выполнении которого принятый фрагментированный пакет блокируют путем его размещения в предварительном циклическом буфере, при полном заполнении которого ранее принятые пакеты перезаписывают новыми пакетами, а в заголовке сетевого уровня принятого пакета определяют значения полей «Идентификатор дейтаграммы» (IDвх), «Длина заголовка» (HLвх) и «Общая длина» (TLвх), выделяют из предварительного циклического буфера множество фрагментированных пакетов мощностью М, где М>1, у которых значения полей «Идентификатор дейтаграммы» равно значению поля «Идентификатор дейтаграммы» принятого фрагментированного пакета, после чего проверяют условие сборки фрагментированного пакета и при его выполнении осуществляют сборку фрагментированного пакета в соответствии с правилами протокола IP, после чего переходят к выделению в нем заголовка транспортного уровня.

2. Способ защиты компьютерных сетей от несанкционированного сканирования и блокирования сетевых служб, заключающийся в том, что в компьютерной сети, снабженной маршрутизатором с межсетевым экраном, установленным на входе защищаемой компьютерной сети, принимают пакет из канала передачи данных, выделяют из него заголовок сетевого уровня и значения полей «Тип инкапсулированного протокола» (Prвх), «Адрес получателя» (DAвх), «Адрес отправителя» (SAвх), и при равенстве значения, содержащегося в поле «Тип инкапсулированного протокола» (Prвх), значению идентификатора протокола TCP (Prвх=6) проверяют соответствие поля «Адрес получателя» диапазону адресов защищаемой компьютерной сети и, в случае выявления соответствия, выделяют в принятом пакете заголовок транспортного уровня и определяют состояние флага «Запрос на соединение» (SYNвх), и при установленном флаге «Запрос на соединение» (SYNвх=1), свидетельствующем о поступлении запроса на установление соединения, формируют по правилам протокола TCP исходящий пакет Рисх, содержащий запрос на подтверждение принятого пакета, с установленными флагами «Запрос на соединение» (SYNисх=1) и «Подтверждение соединения» (АСКисх=1), а также значением поля «Адрес отправителя» равным значению поля «Адрес получателя» (SAисх=DAисх) принятого пакета Рвх, и направляют сформированный пакет в адрес отправителя, а принятый пакет блокируют путем его размещения в циклическом буфере до получения подтверждающего пакета, при заполнении циклического буфера ранее принятые пакеты перезаписывают новыми пакетами, а после получения подтверждающего пакета, соответствующего ранее принятому, направляют его (передают) в защищаемую сеть, а заблокированный пакет удаляют из буфера, отличающийся тем, что перед выделением из принятого пакета заголовка транспортного уровня в заголовке сетевого уровня определяют значения полей «Флаг фрагментации» (MFвх) и «Смещение фрагмента» (FOвх), после чего проверяют условие фрагментированности пакета (FOвх≠0 или MFвх=1), при выполнении которого принятый фрагментированный пакет блокируют путем его размещения в предварительном циклическом буфере, при этом для размещения принятых фрагментированных пакетов, поступивших от одного и того же отправителя, выделяют отдельный предварительный циклический буфер, перед размещением принятого фрагментированного пакета в предварительном циклическом буфере проверяют наличие предварительного циклического буфера, ранее выделенного для размещения фрагментированных пакетов, у которых значение, содержащееся в поле «Адрес отправителя», совпадает с значением, содержащимся в поле «Адрес отправителя» принятого фрагментированного пакета, при отсутствии ранее выделенного циклического буфера, соответствующего принятому фрагментированному пакету, выделяют новый предварительный циклический буфер, помещают принятый фрагментированный пакет в соответствующий предварительный циклический буфер, при полном заполнении которого ранее принятые пакеты перезаписывают новыми пакетами, при освобождении предварительного циклического буфера удаляют его, а в заголовке сетевого уровня принятого пакета определяют значения полей «Идентификатор дейтаграммы» (IDвх), «Длина заголовка» (HLвх) и «Общая длина» (TLвх), выделяют из соответствующего предварительного циклического буфера множество фрагментированных пакетов мощностью М, где М>1, у которых значения полей «Идентификатор дейтаграммы» равно значению поля «Идентификатор дейтаграммы» принятого фрагментированного пакета, после чего проверяют условие сборки фрагментированного пакета и при его выполнении осуществляют сборку фрагментированного пакета в соответствии с правилами протокола IP, после чего переходят к выделению в нем заголовка транспортного уровня.

3. Способ защиты компьютерных сетей от несанкционированного сканирования и блокирования сетевых служб, заключающийся в том, что в компьютерной сети, снабженной маршрутизатором с межсетевым экраном, установленным на входе защищаемой компьютерной сети, принимают пакет из канала передачи данных, выделяют из него заголовок сетевого уровня и значения полей «Тип инкапсулированного протокола» (Prвх), «Адрес получателя» (DAвх), «Адрес отправителя» (SAвх), и при равенстве значения, содержащегося в поле «Тип инкапсулированного протокола» (Prвх), значению идентификатора протокола TCP (Prвх=6) проверяют соответствие поля «Адрес получателя» диапазону адресов защищаемой компьютерной сети и, в случае выявления соответствия, выделяют в принятом пакете заголовок транспортного уровня и определяют состояние флага «Запрос на соединение» (SYNвх), и при установленном флаге «Запрос на соединение» (SYNвх=1), свидетельствующем о поступлении запроса на установление соединения, формируют по правилам протокола TCP исходящий пакет Pисх, содержащий запрос на подтверждение принятого пакета, с установленными флагами «Запрос на соединение» (SYNисх=1) и «Подтверждение соединения» (АСКисх=1), а также значением поля «Адрес отправителя» равным значению поля «Адрес получателя» (SAисх=DAвх) принятого пакета Рвх и направляют сформированный пакет в адрес отправителя, а принятый пакет блокируют путем его размещения в циклическом буфере до получения подтверждающего пакета, отличающийся тем, что при этом для размещения заблокированных пакетов, поступивших от одного и того же отправителя, выделяют отдельный циклический буфер, перед размещением заблокированного пакета в циклическом буфере проверяют наличие циклического буфера, ранее выделенного для размещения заблокированных пакетов, у которых значение, содержащееся в поле «Адрес отправителя», совпадает с значением, содержащимся в поле «Адрес отправителя» блокируемого пакета, при отсутствии ранее выделенного циклического буфера, соответствующего заблокированному пакету, выделяют новый циклический буфер, помещают заблокированный пакет в соответствующий циклический буфер, при заполнении циклического буфера ранее принятые пакеты перезаписывают новыми пакетами, после получения подтверждающего пакета, соответствующего ранее принятому, направляют его (передают) в защищаемую сеть, а заблокированный пакет удаляют из буфера, при освобождении циклического буфера удаляют его, перед выделением из принятого пакета заголовка транспортного уровня в заголовке сетевого уровня определяют значения полей «Флаг фрагментации» (MFвх) и «Смещение фрагмента» (FOвх), после чего проверяют условие фрагментированности пакета (FOвх≠0 или MFвх=1), при выполнении которого принятый фрагментированный пакет блокируют путем его размещения в предварительном циклическом буфере, при полном заполнении которого ранее принятые пакеты перезаписывают новыми пакетами, а в заголовке сетевого уровня принятого пакета определяют значения полей «Идентификатор дейтаграммы» (IDвх), «Длина заголовка» (HLвх) и «Общая длина» (TLвх), выделяют из предварительного циклического буфера множество фрагментированных пакетов мощностью М, где М>1, у которых значения полей «Идентификатор дейтаграммы» равно значению поля «Идентификатор дейтаграммы» принятого фрагментированного пакета, после чего проверяют условие сборки фрагментированного пакета и при его выполнении осуществляют сборку фрагментированного пакета в соответствии с правилами протокола IP, после чего переходят к выделению в нем заголовка транспортного уровня.

| СПОСОБ ОБРАБОТКИ СЕТЕВЫХ ПАКЕТОВ ДЛЯ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК | 2005 |

|

RU2304302C2 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИОННЫХ РЕСУРСОВ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2005 |

|

RU2313127C2 |

| ВЫЧИСЛИТЕЛЬНАЯ СЕТЬ С МЕЖСЕТЕВЫМ ЭКРАНОМ И МЕЖСЕТЕВОЙ ЭКРАН | 2000 |

|

RU2214623C2 |

| СПОСОБ (ВАРИАНТЫ) И УСТРОЙСТВО (ВАРИАНТЫ) ЗАЩИТЫ КАНАЛА СВЯЗИ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2006 |

|

RU2306599C1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| US 7913303 B1, 22.03.2011. | |||

Авторы

Даты

2012-12-10—Публикация

2011-11-21—Подача