Область техники

Настоящее изобретение относится к способам обработки сообщений, применяемых в мобильной связи, и более конкретно к способу обработки сообщения защиты в уровне РУР (RRC).

Уровень техники

УМТС (UMTS) (универсальная мобильная телекоммуникационная система) включает в себя ПО (UE) (пользовательское оборудование), УНСРД (UTRAN) (наземную сеть радио доступа УМТС) и БС (CN) (базовую сеть). Кроме того, УНСРД содержит множество ПРС (RNS) (подсистем радиосети). Каждая ПРС содержит КРС (RNC) (контроллер радиосети) и множество узлов B, управляемых КРС. Узел В принимает сигналы, переданные по каналу восходящей линии связи из ПО, и передает сигналы по каналу нисходящей линии связи в ПО. КРС заведует выделением и управлением радиоресурсами и играет роль пункта доступа для соединения узла B с БС. Каждое ПО, соединенное с УМТС, управляется конкретным КРС в УНСРД, и конкретный КРС называется ОКРС (SRNC) (обслуживающим КРС).

УНСРД конфигурирует, поддерживает и управляет КРД (RAB) (каналами радио доступа) для связей между ПО и БС. БС применяет требования сквозного КО (QoS) (качество обслуживания) к КРД, и КРД поддерживает требования КО, установленные БС. УНСРД, кроме того, конфигурирует, поддерживает и управляет КРД, позволяя удовлетворять требованиям сквозного КО.

Радиоинтерфейсный протокол по вертикали содержит физический уровень, уровень линий передачи данных и сетевой уровень, а по горизонтали содержит пользовательскую плоскость для обеспечения передачи информации и плоскость управления для обеспечения передачи сигнализации. Уровни протокола группируются в L1 (уровень 1), L2 (уровень 2) и L3 (уровень 3) на основе трех нижних уровней ВОС (OSI) (взаимодействие открытых систем) эталонной модели. L1 обеспечивает верхние уровни с обслуживанием передачи информации с помощью различных методов радиопередачи. И L1 соединяется с уровнем УДС (MAC) (управление доступом к среде) верхнего уровня через транспортные каналы.

Уровень управления линией радиосвязи УЛР (RLC) поддерживает надежную передачу данных и выполняет сегментацию и соединение СБД (SDU) (сервисные блоки данных) УЛР, переданных из верхних уровней. СБД УЛР, переданные из верхних уровней, разделяются на блоки данных УЛР, которые могут обрабатываться в уровне УЛР, и к разделенным блокам данных УЛР добавляется информация заголовка для переноса на уровень УДС в форме ПБД (PDU) (протокольного блока данных).

Уровень ПОПД (PDCP) (протокол совмещения пакетных данных) располагается поверх уровня RLC. Уровень ПОПД обеспечивает для данных, которые передаются по сетевому протоколу, эффективную передачу по радиоинтерфейсу, полоса пропускания которого относительно ограничена. Уровень УРГД (BMC) (управление радиовещанием/групповой доставкой) планирует ПО, на которые будет передаваться сообщение СР (CB) (сотового радиовещания), переданное из БС, и передает сообщение СР на соответствующие ПО, расположенные в конкретной соте(ах) на основе планирования.

По запросу от верхних уровней уровень УРР (RRC) (управления радиоресурсами) управляет передачей и физическими каналами для выполнения установления, реконфигурации и разъединения ОРК (RB) (однонаправленные радиоканалы). В этом случае ОРК означает обслуживание, обеспечиваемое уровнем L2 для передачи данных между ПО и УНСРД.

Между тем различные каналы для приема/передачи данных определяются между ПО и УНСРД для использования. Данные отправляются и принимаются между физическим уровнем ПО и уровнем УНСРД с помощью физического канала. В дополнение к физическому каналу определяются каналы передачи данных между уровнями протоколов в качестве каналов передачи и логических каналов в сети радиодоступа УМТС. Логические каналы обеспечиваются для обмена данными между уровнем RLC и уровнем УДС, тогда как между уровнем УДС и уровнем УЛР предусматриваются каналы передачи для обмена данными. Осуществляется установление соответствия между каналами передачи в уровне УДС, тогда как соответствие устанавливается в физическом уровне между транспортным уровнем и физическим уровнем.

Различные виды сообщений принимаются/передаются между терминалом и УНСРД. «Проверка защищенности» в основном выполняется для защиты данных, содержащихся в сообщениях. Такая «проверка защищенности» включает в себя «шифрование» и «проверку целостности». Шифрование добавляет конкретную маску, которая известна только передающей и принимающей сторонам, к сообщению так, что третья сторона, если не знает маску, неспособна распознать содержание сообщения.

Проверка целостности используется для проверки того, изменила ли неуполномоченная третья сторона содержание сообщения или сделана ли передача неуполномоченной стороной. А именно проверка целостности осуществляется для защиты целостности и является процедурой, требуемой для проверки того, изменено ли ранее и умышленно третьей стороной содержание принятого сообщения.

В УМТС одновременно выполняются шифрование и проверка целостности для большинства сообщений, передаваемых на уровень УРР, и большинства сообщений управления, передаваемых на верхние уровни уровня УРР. А шифрование выполняется только для других основных пользовательских данных. Такая проверка целостности может выполняться в уровне УРР.

Таким образом, если принимается сообщение, содержание которого изменено третьей стороной между передающей и принимающей сторонами, или для фильтрации сообщения, переданного от неуполномоченной передающей стороны, принимающая сторона выполняет проверку целостности для принятого сообщения. В результате принятое сообщение обычно обрабатывается или отбрасывается в соответствии с тем, прошло ли принятое сообщение проверку целостности или нет.

Например, одно из принятых сообщений может быть сообщением управления установкой защиты. При связи между ПО и сетью (например, УНСРД) сообщение управления установкой защиты используется для инициирования защиты сообщений, которые затем будут передаваться. Кроме того, сообщение управления установкой защиты может использоваться для управления переменными относящейся к защите среды, которая используется для соединения, по которому выполняется процесс защиты.

Информация, которая относится к управлению переменными относящейся к защите среды, среди содержаний, содержащихся в сообщении управления установкой защиты, называется информацией установки относящейся к защите среды. Еще, относящаяся к защите среды информация, содержащаяся в сообщении управления установкой защиты, сама может быть изменена неуполномоченной третьей стороной или может быть передана неуполномоченной передающей стороной, из-за чего нельзя доверять такой относящейся к защите информации.

Сущность изобретения

Соответственно, настоящее изобретение направлено на способ обработки сообщения защиты в системе мобильной связи, который по существу устраняет одну или более проблем, принадлежащих ограничениям и недостаткам соответствующего уровня техники.

Задачей настоящего изобретения является создание способа обработки сообщения управления установкой защиты, включающего в себя проверку защищенности самого сообщения защиты.

Дополнительные преимущества, задачи и признаки изобретения будут сформулированы далее частично в описании, которое следует, а частично станут очевидны для специалистов при изучении нижеследующего или могут быть проверены при применении изобретения. Задачи и другие преимущества изобретения могут осуществляться и достигаться конкретной структурой, подробно указанной в написанном описании и приведенной здесь формуле изобретения, а также в прилагаемых чертежах.

Для решения этих целей и достижения других преимуществ и в соответствии с назначением изобретения, реализуемого и широко описанного здесь, способ обработки сообщения защиты в системе мобильной связи в соответствии с настоящим изобретением включает в себя этапы приема сообщения защиты, сохранения предыдущих относящихся к защите переменных, выполнения проверки защиты в сообщении защиты, отбрасывания или обработки сообщения защиты в соответствии с результатами проверки защиты и обновления относящихся к защите переменных.

Настоящее изобретение характеризуется тем, что проверка защищенности самого сообщения защиты осуществляется для защищенности защиты целостности.

Следует понимать, что вышеупомянутое общее описание и последующее подробное описание настоящего изобретения являются примерными и пояснительными и предназначается для обеспечения дополнительных объяснений заявленного изобретения.

Краткое описание чертежей

Сопровождающие чертежи, которые включены сюда для обеспечения дальнейшего понимания изобретения и включены в эту заявку и составляют часть этой заявки, иллюстрируют вариант(ы) осуществления изобретения и совместно с описанием служат для объяснения принципов изобретения. На чертежах:

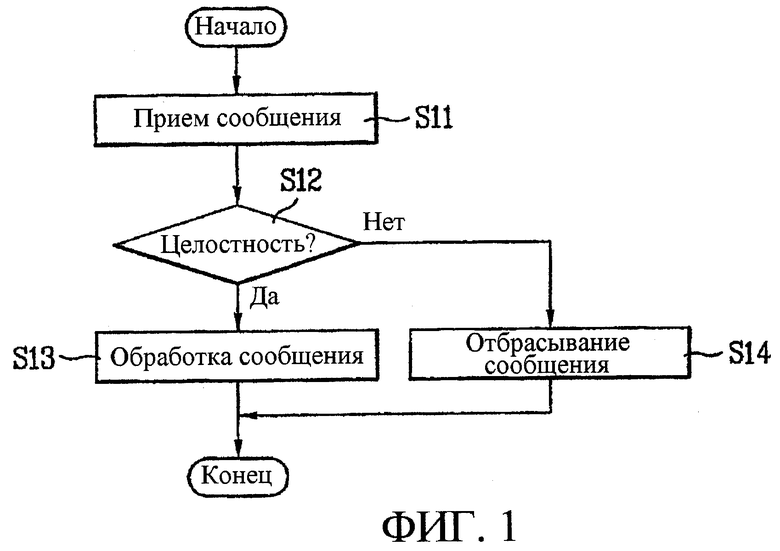

фиг. 1 показывает блок-схему алгоритма способа обработки общего сообщения;

фиг. 2 показывает блок-схему алгоритма способа обработки сообщения управления установкой защиты в соответствии с первым вариантом осуществления настоящего изобретения;

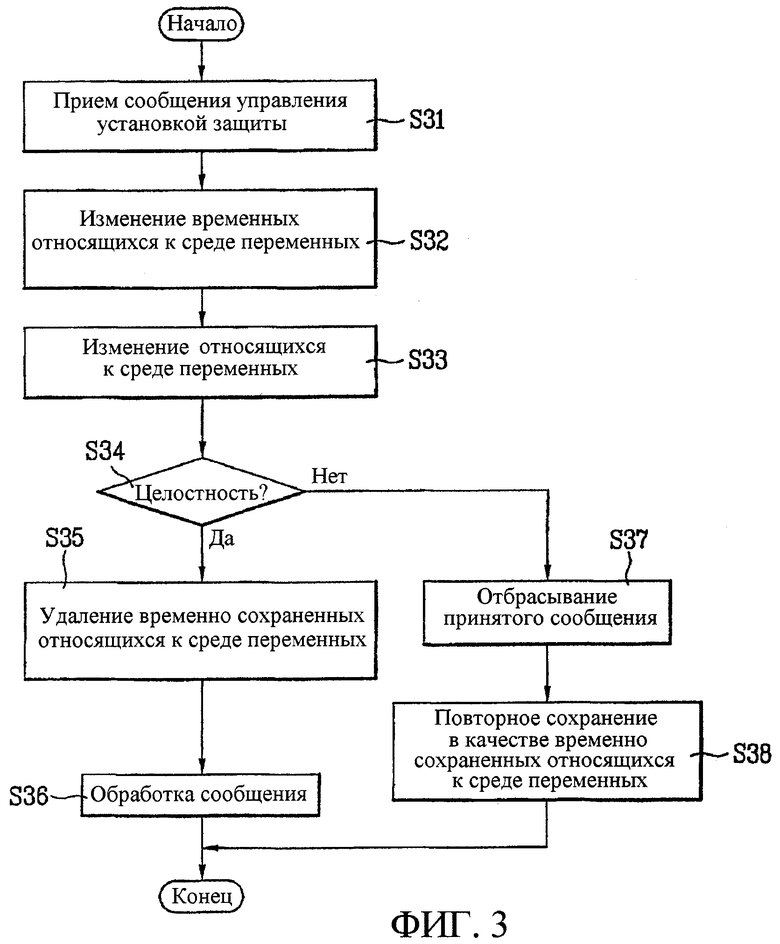

фиг. 3 показывает блок-схему способа обработки сообщения управления установкой защиты в соответствии со вторым вариантом осуществления настоящего изобретения;

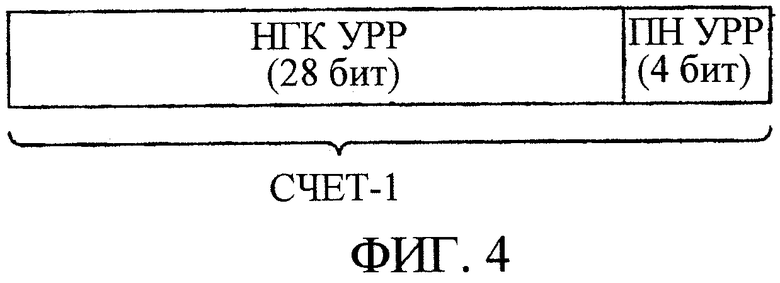

фиг. 4 показывает схему одного варианта осуществления, представляющего СЧЕТ-1 (COUNT-1) в относящихся к защите среды переменных; и

фиг. 5 показывает схему для объяснения одного варианта осуществления создания значения аутентификации в проверке целостности.

Наилучший режим выполнения изобретения

Теперь будет сделана подробная ссылка на предпочтительные варианты осуществления изобретения, примеры которых показаны на сопровождающих чертежах. Где возможно, одни и те же ссылочные позиции будут использоваться на чертежах для ссылки на одни и те же элементы или подобные части.

Фиг. 1 показывает блок-схему способа обработки общего сообщения.

На фиг. 1 ПО (UE) (пользовательское оборудование) вначале принимает основное сообщение (S11) и затем выполняет проверку целостности его (S12). В соответствии с результатом проверки целостности сообщение обычно обрабатывается или отклоняется. То есть если сообщение проходит проверку целостности, то оно обычно обрабатывается (S13). Если сообщение не отвечает контролю целостности, оно отвергается, т.к. существует проблема защиты (S14).

Фиг. 2 показывает блок-схему алгоритма способа для обработки сообщения управления установкой защиты в соответствии с первым вариантом осуществления настоящего изобретения.

На фиг. 2 ПО (пользовательское оборудование) принимает сообщение управления установкой защиты (S21). И относящиеся к защите переменные защиты обновляются с помощью информации установки относящейся к защите среды, содержащейся в принятом сообщении управления установкой защиты (S22). ПО (например, терминал) само выполняет проверку защищенности (безопасности) для сообщения управления установкой защиты с помощью обновленных относящихся к защите среды переменных (S23). Проверка защищенности включает в себя проверку целостности. Если сообщение управления установкой защиты проходит проверку целостности, то сообщение обрабатывается обычным образом (S24). Еще, если сообщению управления установкой защиты не удается пройти проверку целостности, то сообщение считается ненормальным, поэтому принятое сообщение управления установкой защиты отбрасывается (S25). Кроме того, нельзя положиться на относящуюся к защите среды информацию установки, включенную в сообщение управления установкой защиты. Следовательно, нельзя использовать относящуюся к защите среды информацию установки.

В первом варианте осуществления настоящего изобретения, когда принимающая сторона принимает сообщение управления установкой защиты, предварительно установленные относящиеся к защите среды переменные обновляются относящейся к защите среды информацией установки, включенной в сообщение, и предыдущие предварительно установленные относящиеся к защите среды переменные отвергаются. Следовательно, относящиеся к защите среды переменные принимающей стороны не совпадают с этими переменными передающей стороны, нельзя далее обмениваться сообщениями, и принимающей стороне не могут быть предоставлены дополнительные запрошенные услуги.

Фиг. 3 показывает блок-схему алгоритма способа обработки сообщения управления установкой защиты в соответствии со вторым вариантом осуществления настоящего изобретения.

На фиг. 3 способ обработки сообщения управления установкой защиты выполняется следующим образом.

Сначала ПО (пользовательское оборудование) принимает сообщение управления установкой защиты (S31). До того, как ПО выполнит проверку безопасности на самом сообщении управления установкой защиты, относящиеся к защите среды переменные, которые были ранее установлены, временно сохраняются (S32). И относящиеся к защите среды переменные обновляются с помощью относящейся к защите среды информации установки, включенной в принятое сообщение управления установкой защиты (S33).

ПО (например, терминал) выполняет проверку безопасности на самом сообщении управления установкой защиты с помощью обновленных относящихся к защите среды переменных (S34). И проверка безопасности включает в себя проверку целостности. Если сообщение управления установкой защиты проходит результат проверки целостности, временно сохраненные относящиеся к защите среды переменные удаляются (S35). После этого проверка целостности выполняется для сообщения, принятого позже, с помощью обновленных относящихся к защите среды переменных и сообщение обрабатывается обычным образом (S36).

Однако если сообщению управления установкой защиты не удается пройти проверку целостности, то оно обрабатывается так, что сообщение управления установкой защиты не принимается. А именно, если считается, что сообщение ненормальное, то принятое сообщение управления установкой защиты отвергается (S37). Кроме того, относящаяся к защите среды информация установки, включенная в сообщение управления установкой защиты, не будет использоваться, т.к. оно не надежно. Таким образом, в случае, когда сообщение управления установкой защиты не способно пройти проверки целостности, это сообщение управления установкой защиты отвергается, а также повторно сохраняются временно сохраненные относящиеся к защите среды переменные (S38). И сообщения, принятые позже, обрабатываются с помощью повторно сохраненных относящихся к защите среды переменных.

В соответствии со вторым вариантом осуществления настоящего изобретения, даже если сообщение, содержание которого изменено в середине передачи из УНСРД в ПО, принимается или даже если сообщение управления установкой защиты, переданное от неуполномоченной стороны, принимается, оно способно поддерживать относящиеся к защите среды переменные одинаковыми для этого терминала с помощью заранее установленных относящихся к защите среды переменных посредством их сохранения и их повторного сохранения. Следовательно, если относящиеся к защите среды переменные установки удаляются вместо сохранения, это может предотвратить случай, когда сообщение не может быть позже обработано из-за различий между относящимися к защите среды переменными ПО и УНСРД.

Способ осуществления проверки целостности подробно объясняется далее. Для такого объяснения поясняются параметры, требуемые для осуществления проверки целостности. Для осуществления проверки целостности требуются такие параметры, как КЦ (IK) (ключ целостности), СЧЕТ-1, СООБЩЕНИЕ, НАПРАВЛЕНИЕ (идентификатор направления, 1 бит) и ОБНОВЛЕНИЕ.

Фиг. 4 показывает схему одного из вариантов осуществления, представляющего СЧЕТ-1 в относящихся к защите среды переменных.

СЧЕТ-1 является одной из относящихся к защите среды переменных. То есть СЧЕТ-1 является значением, соответствующим последовательному числу для проверки целостности.

На фиг. 4 СЧЕТ-1 включает в себя две области. Одна область из этих двух областей включает в себя НГК УРР (RRC HFN) (номер гиперкадра) из 28 бит, в то время как другая область из этих двух областей включает в себя ПН УРР (RRC SN) (порядковый номер) из 4 бит.

Процедура обновления относящихся к защите среды переменных выполняется таким образом, что переустанавливается НГК как значение старших 28 бит СЧЕТА-1. То есть переустановленное значение НГК может быть значением НАЧАЛО, недавно переданным терминалом, 0 или конкретным значением. И ПО выполняет проверку защиты на принятом сообщении управления установкой защиты с помощью обновленных относящихся к защите среды переменных.

КЦ среди параметров для осуществления проверки целостности указывает ключ целостности, который генерируется в процедуре аутентификации в верхнем уровне уровня УРР для уведомления уровня УРР. Значение КЦ не передается по радиоинтерфейсу, но верхний уровень уровня УРР в терминале и сети (например, УНСРД) вычисляет значения КЦ для использования на основе конкретных входных значений, соответственно.

Значение НАЧАЛО считывается из SIM карты системы, когда терминал инициирует соединение между уровнями УРР УНСРД и терминалом, и передается в УНСРД. Значение НАЧАЛО, которое включено в сообщение, передаваемое из верхнего уровня в уровень УРР терминала, может быть передано в УНСРД. Когда активируется соединение между уровнями УРР УНСРД и терминалом, значение НАЧАЛО определяется как наибольшее число верхних 20 бит текущего используемого значения СЧЕТ-1 или СЧЕТ-С (которое используется для шифрования и играет роль, подобную СЧЕТУ-1). И значение НАЧАЛО, используемое в текущий момент между уровнями УРР терминала и УНСРД, сохраняется в SIM карте, когда соединение между уровнями УРР терминала и УНСРД заканчивается.

СООБЩЕНИЕ означает сообщение, которое передается само. НАПРАВЛЕНИЕ является дискриминатором направления, и его значение изменяется в соответствии с восходящей линией связи или нисходящей линией связи. НАПРАВЛЕНИЕ может быть установлено как «0» или «1» на восходящей линии связи или нисходящей линии связи. ОБНОВЛЕНИЕ является значением, данным независимо для каждого терминала, и является значением, которое УНСРД передает в ПО на начальном состоянии соединения УРР. То есть значение ОБНОВЛЕНИЕ является произвольным числом, которое УНСРД передает на ПО, которое предназначено для обеспечения безопасности УНСРД от терминала, повторно использующего значения СЧЕТ-1 и КСА-1 (МАС-1) таким образом, что УНСРД снабжает ПО новым значением на каждом соединении УРР. Значение КСА-1 (МАС-1) (код-1 сообщения аутентификации) является кодом сообщения аутентификации, вычисляемым с помощью АЦУ (UIA) (алгоритма целостности УМТС) с относящимися к защите среды значениями, которое является контрольной суммой, вставленной в УРР PDU.

Если нет процедуры обновления значения ОБНОВЛЕНИЕ, нарушитель защиты легко делает защиту УНСРД уязвимой посредством запрашивания, что значение НАЧАЛО, которое будет использоваться в качестве наивысшего значения СЧЕТА-1, должно быть установлено в очень маленькое значение, когда запрошено новое соединение между уровнями УРР, и затем посредством использования пары значений ПЧ и KCA-1, которые были использованы для предыдущих соединений между уровнями УРР. Все же такая уязвимость защиты может быть предотвращена назначением нового значения ОБНОВЛЕНИЕ в УНСРД всякий раз, когда вновь устанавливается соединение между уровнями УРР.

Фиг.5 показывает схему для объяснения одного варианта создания значения аутентификации в проверке целостности, в котором «f9» является стандартизированным алгоритмом создания аутентификации для проверки целостности, признанным 3GPP.

На фиг.5 УНСРД и терминал используют значения параметров в качестве входных значений, тем самым создавая значения KCA-1 и XKCA-1 с помощью такого алгоритма, как «f9». KCA-1 является значением аутентификации для проверки целостности, созданным в УНСРД, а XKCA-1 является значением аутентификации для проверки целостности, созданным в терминале. Если все входные значения УНСРД и терминала равны друг другу, то значения KCA-1 и XKCA-1, созданные в процедуре на фиг. 3, будут равны друг другу. Если же сообщение изменяется в середине обработки, входные значения СООБЩЕНИЕ принимающей стороны и передающей стороны отличаются друг от друга, так что значение ХКСА-1 не равно КСА-1.

Следовательно, если значения КСА-1 и ХКСА-1 не равны друг другу по результату сравнения, терминал принимает решение, что содержание принятого сообщения управления установкой защиты намеренно изменено во время передачи или что принятое сообщение управления установкой защиты передано неуполномоченной стороной. В таком случае сообщение управления установкой защиты считается недействительным посредством неудачного прохождения проверки целостности. УНСРД изменяет часть входных значений, используемых для процедуры на фиг. 3, всякий раз, когда отправляет новое сообщение. И УНСРД создает новый КСА-1 каждый раз с помощью частичного изменения входных значений. Это осуществляется для предотвращения того, чтобы неуполномоченная сторона не использовала повторно значение КСА-1 для прохождения проверки целостности.

Для этого УНСРД увеличивает значение ПН СЧЕТ-1 посредством приращения «1» всякий раз, когда отправляется сообщение. Как упомянуто выше в предшествующем описании, значение ПН составляет младшие 4 бита СЧЕТА-1. Значение ПН, равное 4 битам, может иметь значения в диапазоне между 0 и 15 и последовательно увеличивается на «1» от «0». Когда значение ПН становится «15», следующее значение ПН становится «0» и затем снова увеличивается приращением на «1». Таким образом, значение НГК, соответствующее наивысшему значению СЧЕТА-1, увеличивается на «1» всякий раз, когда ПН становится снова «0» с «15».

Следовательно, такой способ вызывает тот эффект, что СЧЕТ-1 увеличивается на «1» каждый раз, посредством чего входные значения частично изменяются в процедуре вычисления зашифрованного значения аутентификации.

Тем временем, если терминал распознает значение ПН принятого сообщения и решает, что значение ПН завершает один цикл, терминал увеличивает это значение НГК на «1». Таким образом, СЧЕТ-1 может совпадать с этим значением передающей стороны. Если такой способ используется, терминал и УНСРД могут иметь одинаковую информацию СЧЕТ-1, даже если информация ПН только отправлена. Помимо этого, может быть предотвращена утечка информации защиты к третьей стороне, что может случиться, когда отправляется весь СЧЕТ-1. Следовательно, УНСРД разрешает принимающей стороне точно вычислять значение ХКСА-1, а также добавляет значение ПН в качестве низшего значения СЧЕТА-1 к сообщению при каждой передаче сообщения для предотвращения прохождения неуполномоченной третьей стороной проверки целостности. И значение КСА-1, которое будет использоваться в качестве эталона для терминала для осуществления проверки целостности, добавляется к сообщению при передаче.

Когда ПО принимает сообщение управления установкой защиты, необходимо выполнить проверку безопасности значения ПН. Для этого ПО управляет своим локальным параметром ПН только с помощью значения ПН, принятого ранее. Если значение ПН, переданное совместно с сообщением управления установкой защиты, равно значению ПН локального параметра терминала, можно предположить, что третья сторона отправляет сообщение с помощью одной и той же информации защиты передающей стороны или что одно и то же сообщение передается снова из подлинного УНСРД. В этом случае терминал немедленно отбрасывает это сообщение управления установкой защиты.

Терминал составляет СЧЕТ-1 с помощью значения ПН, принятого совместно с сообщением управления установкой защиты, и вычисляет ХКСА-1 с помощью параметров, ранее установленных в СЧЕТ-1 и ПО. Параметры, ранее установленные в ПО, включают в себя СООБЩЕНИЕ, НАПРАВЛЕНИЕ, ОБНОВЛЕНИЕ.

Посредством сравнения значения КСА-1, переданного совместно с сообщением управления установкой защиты, со значением ХКСА-1, вычисленным ПО, ПО осуществляет проверку целостности сообщения управления установкой защиты.

Когда принятое сообщение управления установкой защиты проходит проверку целостности, принимающая сторона сохраняет значение ПН, включенное в сообщение, в локальном параметре ПН и использует его для проверки значения ПН следующего сообщения.

Промышленная применимость

Соответственно, способ согласно настоящему изобретению реализуется в виде программы и может быть сохранен на записывающем носителе информации (CD-ROM, гибкий диск, жесткий диск, оптический магнитный диск и т.д.) в форме, которая может быть считана компьютером. Такой процесс является очевидным для специалиста в этой области техники, в силу чего это объяснение пропускается в этом описании.

Будет очевидно для специалиста в этой области техники, что различные модификации и изменения могут быть сделаны в настоящем изобретении. Таким образом, имеется в виду, что настоящее изобретение охватывает модификации и изменения этого изобретения при условии, что они попадают в объем прилагаемой формулы и ее эквивалентов.

Изобретение относится к системам мобильной связи. Технический результат заключается в повышении защищенности передаваемой информации. Способ заключается в том, что выполняют проверку защиты для сообщения управления установкой защиты; обрабатывают сообщение управления установкой защиты и обновляют значение, по меньшей мере, одной относящейся к защите среды переменной новой информацией защиты, если сообщение управления установкой защиты прошло проверку защиты, и отбрасывают сообщение управления установкой защиты и оставляют неизменным значение, по меньшей мере, одной относящейся к защите среды переменной, если сообщение управления установкой защиты не прошло проверку защиты. 10 з.п. ф-лы, 5 ил.

| СПОСОБ ШИФРОВАНИЯ И ПЕРЕДАЧИ ШИФРОВАННОЙ РЕЧЕВОЙ ИНФОРМАЦИИ В СЕТЯХ СОТОВОЙ ПОДВИЖНОЙ СВЯЗИ СТАНДАРТОВ GSM-900, DCS-1800 | 1998 |

|

RU2132597C1 |

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| РЕВЕРСИВНЬГЙ СДВИГАЮЩИЙ РЕГИСТР | 0 |

|

SU245453A1 |

| N-(1-окси-2-нафтоил)-N-(2-окси-3-нафтоил)-1,3 арилендиамины в качестве азосоставляющей диазотипных материалов | 1981 |

|

SU977452A1 |

Авторы

Даты

2008-10-20—Публикация

2003-12-29—Подача