Изобретение относится к области вычислительной техники и предназначено для доверенной загрузки компьютера и защиты от несанкционированного доступа (НСД) к информации, обрабатываемой и хранимой в персональных компьютерах и в компьютерных информационно-вычислительных системах. Его использование позволит получить технический результат в виде расширения функциональности устройства и повышения эффективности защиты указанной информации, в том числе с высоким уровнем конфиденциальности, вплоть до уровня «секретно».

Известно устройство Dallas Lock 5.0 (производитель ООО «Конфидент»), представляющее собой программно-аппаратную систему защиты ресурсов персонального компьютера от НСД и содержащее внешний носитель идентифицирующей информации пользователя с выносным контактным узлом, модуль идентификации и аутентификации пользователей перед операцией загрузки операционной системы (ОС), блок энергонезависимой памяти, в котором записываются учетные данные пользователя, модуль блокировки при попытке НСД к нему, модуль регистрации попыток НСД в специальном «журнале» на жестком диске компьютера, модуль блокировки клавиатуры во время загрузки компьютера, а также модули разграничения доступа пользователя к файлам и папкам и контроля целостности файлов. Аппаратная часть устройства выполнена в виде платы, устанавливаемой в слот шины PCI или ISA компьютера. В качестве внешнего носителя информации используются идентификатор типа Touch Memory или электронная Proximity-карта.

Данное устройство относится к аппаратно-программным модулям доверенной загрузки (АПМДЗ) типа «Электронный замок" (ЭЗ) ивыполняет набор стандартных функций, характерных для устройств данного класса:

- регистрация каждого пользователя в системе, проверка его персонального идентификатора и пароля;

- блокировка компьютера в случае попытки входа в систему незарегистрированного пользователя;

- регистрация событий в системном журнале;

- осуществление контроля целостности важных пользовательских и системных файлов, в том числе и ОС;

- запрет несанкционированной загрузки ОС с внешних съемных носителей.

Dallas Lock 5.0 обеспечивает защиту конфиденциальной информации на уровне 3-го класса защищенности в соответствии с сертификатом Гостехкомиссии. Устройство может функционировать только в среде Windows NT 4.0. Функции идентификации и аутентификации пользователей и все операции, связанные с ключевой информацией, а также ведение журнала регистрации событий выполняет процессор компьютера, а не ЭЗ, что дает злоумышленнику возможность внедрения в систему специальных программных «закладок», которые могут осуществлять НСД к данным или их модификацию. Хранение журнала регистрации попыток НСД осуществляется на жестком диске, а не на плате ЭЗ, что не гарантирует защиту записей в журнале от модификации. Кроме того, устройство поддерживает ограниченное число файловых систем (только FAT и NTFS) и не предусматривает возможности взаимодействия с другими подсистемами, в частности, не предоставляет возможности коммутации внешних устройств.

Более широкой функциональностью и повышенной эффективностью защиты компьютерной информации от НСД обладает ЭЗ «Щит» (производитель ФГУП Концерн «Системпром», см. патент RU №2212705, кл. G06F 12/14, 24.01.2002 г., опубл. 20.09.2003 г.). Устройство содержит внешний носитель информации, выполненный в виде энергонезависимой памяти, выносной блок считывания информации с внешнего носителя, контроллер обмена информацией с внешним носителем, обеспечивающий идентификацию и аутентификацию пользователя, и расположенные на общей плате постоянное запоминающее устройство (ПЗУ) с программой расширения BIOS, контроллер обмена информацией с ЭВМ, подключенный к ее общей шине управления и обмена данными, устройство блокировки общей шины, устройство контроля питания и четыре блока энергонезависимой памяти, в которые записываются учетные данные пользователя, журнал регистрации событий, параметры настройки ЭЗ и интервал времени блокировки ЭВМ от ее включения до передачи управления программе расширения BIOS, соответственно.

Известное устройство обеспечивает более высокую эффективность защиты от НСД за счет реализации ряда дополнительных функций и размещения критичных данных и параметров на плате ЭЗ в дополнительных блоках энергонезависимой памяти. В частности, размещение на плате ЭЗ служебных данных, используемых при организации доступа пользователей к информации, хранимой на ЭВМ, обеспечивает безопасность хранения этих данных. Введение устройства контроля питания на шине контроллера с блокировкой общей шины компьютера обеспечивает отражение атак со сбоями питания.

Однако данное устройство не обеспечивает безопасность выполнения программ идентификации и аутентификации пользователей при организации доступа к информации, хранимой на ЭВМ, и не предусматривает возможности взаимодействия с другими подсистемами и устройствами, реализующими функции защиты, что ограничивает его функциональность и снижает эффективность защиты компьютерной информации от НСД. Действительно, в известном устройстве функции идентификации и аутентификации пользователей и все операции, связанные с ключевой информацией, а также ведение журнала регистрации событий выполняет процессор ЭВМ. В силу этого обстоятельства зарегистрированные пользователи, имеющие злоумышленные намерения, получают возможность внедрения в систему специальных программных «закладок», которые могут выполнять при работе других зарегистрированных пользователей различные действия, в том числе перехватывать конфиденциальные данные и сохранять их в ЭВМ «до востребования».

Наиболее близким к предлагаемому является устройство защиты от несанкционированного доступа к информации, хранимой на персональной ЭВМ, в котором программы аутентификации и идентификации пользователей выполняются в доверенной среде с помощью процессора идентификации и аутентификации, расположенного на плате самого устройства (ЭЗ «Щит-М», производитель ФГУП Концерн «Системпром», см. патент RU №2263950, кл. G06F 12/14, 28.11.2003 г., опубл. 27.05.2005 г.).

Известное устройство содержит внешний носитель информации, выполненный в виде энергонезависимой памяти, выносной блок считывания информации с внешнего носителя с контроллером обмена информацией с внешним носителем, расположенные на общей плате постоянное запоминающее устройство (ПЗУ) с программой расширения BIOS, контроллер обмена информацией с ЭВМ, подключенный к ее общей шине управления и обмена данными, устройство блокировки общей шины, устройство контроля питания, процессор идентификации и аутентификации, вход/выход обмена данными которого соединен с входом/выходом обмена данными контроллера обмена информацией с внешним носителем информации, управляющий выход подключен к входу устройства блокировки общей шины управления и обмена данными ЭВМ, а сигнальный вход - к выходу устройства контроля питания, и четыре блока энергонезависимой памяти, в которые записываются учетные данные пользователя, журнал регистрации событий, параметры настройки ЭЗ и интервал времени блокировки ЭВМ от ее включения до передачи управления программе расширения BIOS.

Выполнение программ аутентификации и идентификации пользователей при организации их доступа к информации, хранимой на ЭВМ, в доверенной среде с помощью процессора идентификации и аутентификации, расположенного на плате самого ЭЗ, обеспечивает безопасность выполнения программ аутентификации и идентификации и повышает эффективность защиты информации от НСД.

Однако известное устройство не обладает достаточным уровнем функциональности по защите от НСД информации, хранимой и обрабатываемой на ЭВМ, и не обеспечивает достаточной эффективности защиты. Действительно, в известном устройстве отсутствует аппаратный датчик случайных чисел (ДСЧ), обеспечивающий надежное преобразование криптографической информации и генерацию ключей шифрования и аутентифицирующей информации пользователя (АИП), не обеспечивается режим многопользовательской работы с возможностью удаленного управления, необходимый для ЭЗ, предназначенных для защиты информации с высоким уровнем конфиденциальности, не реализуется проверка аппаратных компонентов устройства защиты. Кроме того, контролю подвергается только один интервал времени, критичный при процедуре запуска ЭЗ и загрузки компьютера после его включения, а именно, интервал от момента включения компьютера до передачи управления программе расширения BIOS. Однако при работе ЭЗ существует несколько критичных интервалов времени (когда возможно несанкционированное вмешательство в процедуру запуска), помимо указанного, в частности, время на вход пользователя в систему (в это время происходит ожидание и ввод пароля пользователя), время на загрузку ключей шифрования, время до запуска процедуры аутентификации, время до запуска оболочки ЭЗ (от момента завершения программы аутентификации до запуска программы контроля целостности системы), время на работу оболочки ЭЗ, время до полной готовности ЭЗ и др.

Следует также подчеркнуть, что одним из современных требований к системам защиты информации от НСД является обеспечение комплексной защиты, что предполагает взаимодействие устройства доступа к компьютеру с другими средствами защиты (средствами шифрования, системой разграничения доступа, устройствами блокировки и т.п.) и организации единого аппаратно-программного комплекса защиты информации от НСД на базе существующих средств защиты. Для реализации этой задачи нужен системообразующий модуль, обеспечивающий взаимосвязь и взаимодействие между компонентами системы комплексной защиты. Устройство защиты для выполнения функций системообразующего модуля должно иметь интерфейсы для взаимодействия с другими средствами защиты, а также дополнительные блокировки, повышающие надежность и эффективность защиты. Желательно также, чтобы критичные операции, связанные с контролем и обработкой информации при взаимодействии средств защиты, выполнялись в защищенной среде на общей плате устройства (в собственном ОЗУ ЭЗ), а не в ОЗУ компьютера и при использовании собственной доверенной ОС.

Кроме того, современное устройство защиты должно учитывать и новые тенденции в развитии информационно-вычислительных систем. В частности, в настоящее время стало популярным удаленное управление и удаленный доступ, а также развивается технология «тонкого клиента». Эти направления предъявляют более жесткие требования к средствам информационной защиты.

ПО удаленного доступа позволяет пользователю входить в сеть организации с компьютера, находящегося вне ее, а ПО удаленного управления позволяет решать проблемы, возникающие на удаленном компьютере, проводить его администрирование. При этом серьезной проблемой является опасность несанкционированного доступа в сеть, а следовательно, необходимо иметь надежные механизмы и средства аутентификации и ограничения прав пользователей.

Термин «тонкий клиент» (ТК) относится к специфическому программному продукту, который позволяет использовать удаленный компьютер на низкоскоростном канале в качестве терминала, у которого может отсутствовать жесткий диск и собственное программное обеспечение. Загрузка программного обеспечения осуществляется с сервера. Обработка информации ведется на сервере приложений, а между сервером и компьютером-клиентом передаются только коды нажатых клавиш и изменения экрана. При создании информационно-вычислительных систем на основе технологии ТК важнейшим является вопрос безопасности, поскольку необходимо защищать как рабочее место ТК (терминал ТК), так и серверную часть и канал связи. Одним из надежных решений является применение устройства защиты, обеспечивающего надежные механизмы аутентификации и идентификации, а также использование доверенной ОС.

Для устранения указанных недостатков, характерных для прототипа, в устройство доверенной загрузки компьютера и защиты от НСД информации, хранимой и обрабатываемой на нем, необходимо ввести аппаратные и программные модули, повышающие уровень функциональности по защите от НСД и эффективность защиты.

Техническим результатом изобретения является повышение уровня функциональности устройства доверенной загрузки компьютера и эффективности защиты от НСД информации, хранимой и обрабатываемой в компьютере и в информационно-вычислительной системе, путем введения в состав устройства аппаратных и программных блоков, обеспечивающих его взаимодействие с другими средствами защиты, возможность ограничения и разграничения доступа к аппаратным и программным компонентам компьютера и устройства защиты, эффективной и надежной блокировки компьютера при различных попытках несанкционированных действий, а также выполнения наиболее критичных операций непосредственно в устройстве защиты.

Благодаря такой функциональности предлагаемое устройство доверенной загрузки компьютера и защиты от НСД хранимой и обрабатываемой на нем информации сможет выполнять системообразующие функции, и на его базе станет возможным построение комплексной системы защиты компьютера.

Технический результат достигается тем, что в известное устройство защиты информации от несанкционированного доступа для компьютеров информационно-вычислительных систем, содержащее контроллер обмена информацией с внешним носителем информации, контроллер обмена информацией с компьютером, процессор идентификации и аутентификации пользователей, работающий независимо от центрального процессора компьютера, блоки энергонезависимой памяти с учетными данными пользователя, настройками устройства и электронным журналом, модуль блокировки общей шины управления и обмена данными компьютера при попытке несанкционированного доступа к нему, а также устройство контроля питания, введены блок интерфейсов внешних устройств, включающий межмодульный интерфейс аппаратного шифратора и интерфейс управления сетевыми адаптерами, модуль блокирования внешних устройств, включающий устройства блокировки и управления жесткими дисками, электромагнитной защелкой корпуса компьютера, сигналами RESET и POWER компьютера, энергонезависимая флэш-память с блоками хранения доверенной операционной системы, программного обеспечения контроля целостности компонентов устройства, удаленного администрирования и управления устройством, контроля всех критичных интервалов времени процедуры запуска и загрузки компьютера, клиентской части ПО «тонкого клиента», аппаратный датчик случайных чисел, микроконтроллер датчиков вскрытия и извлечения компонентов компьютера с собственным независимым источником питания, оперативное запоминающее устройство, причем в состав процессора идентификации и аутентификации дополнительно введены модуль постоянной аутентификации пользователя, модуль проверки целостности и состояния аппаратных компонентов устройства защиты, модуль управления загрузкой ключей аппаратного шифратора, модуль управления сетевыми адаптерами, модуль взаимодействия с системой разграничения доступа и модуль взаимодействия с серверами информационно-вычислительной системы.

В результате проведенного заявителем анализа уровня техники, включая поиск по патентным и научно-техническим источникам информации и выявление источников, содержащих сведения об аналогах заявленного технического решения, не было обнаружено источника, характеризующегося признаками, тождественными всем существенным признакам заявленного технического решения. Определение из перечня выявленных аналогов прототипа, как наиболее близкого по совокупности признаков аналога, позволило установить совокупность существенных по отношению к усматриваемому заявителем техническому результату отличительных признаков заявленного устройства доверенной загрузки компьютера и защиты от НСД к информации, хранимой и обрабатываемой на нем, изложенных в формуле изобретения. Следовательно, заявленное техническое решение соответствует критерию «новизна».

Проведенный заявителем дополнительный поиск не выявил известные решения, содержащие признаки, совпадающие с отличительными от прототипа признаками заявленного устройства защиты от НСД к информации хранимой и обрабатываемой на ЭВМ. Заявленное техническое решение не вытекает для специалиста явным образом из известного уровня техники и не основано на изменении количественных признаков. Следовательно, заявленное техническое решение соответствует критерию «изобретательский уровень».

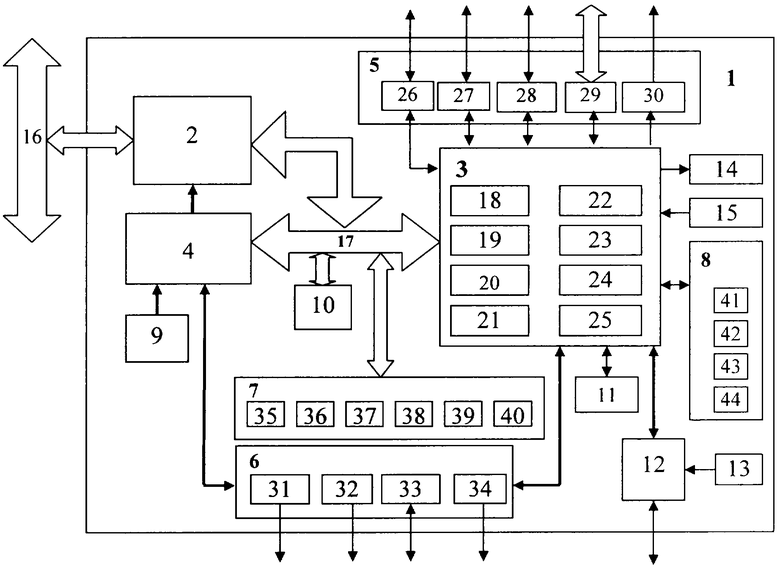

На чертеже представлена электрическая структурная схема одного из возможных вариантов устройства доверенной загрузки компьютера и защиты от НСД к информации, хранимой и обрабатываемой на нем, которое устанавливается на стандартный слот шины PCI компьютера.

Устройство защиты информации от несанкционированного доступа для компьютеров информационно-вычислительных систем содержит общую плату 1 с размещенными на ней контроллером 2 обмена информацией с ЭВМ, процессором 3 идентификации и аутентификации пользователей (процессором безопасности), модулем управления и блокировки 4 устройства, блоком 5 интерфейсов внешних устройств, модулем 6 блокирования внешних устройств, энергонезависимой флэш-памятью 7 и EEPROM-памятью 8, аппаратным ДСЧ 9, дополнительным оперативным запоминающим устройством (ОЗУ) 10, устройством контроля питания 11, микроконтроллером 12 датчиков вскрытия и извлечения компонентов компьютера с собственным независимым источником питания 13, звуковым устройством 14 и блоком переключателей 15 для выбора режима работы устройства. Устройство подключается к общей шине управления и обмена данными 16 компьютера, аппаратные компоненты устройства соединены через магистрали локальной шины 17.

Микропроцессор безопасности 3 содержит ряд программных модулей, обеспечивающих реализацию защитных функций устройства: модуль 18 идентификации и аутентификации пользователей, реализующий дополнительную функцию по сравнению с прототипом - постоянную аутентификацию пользователя, модуль 19 проверки целостности содержимого флэш-памяти 7, модуль 20 диагностики состояния компонентов устройства, модуль 21 управления сетевыми адаптерами, модуль 22 настройки устройства, модуль 23 управления загрузкой ключевой информации, модуль 24 поддержки взаимодействия с системой разграничения доступа, установленной на компьютер, модуль 25 поддержки взаимодействия с серверами.

Блок 5 интерфейсов внешних устройств содержит универсальный интерфейс RS232 или RS485 (поз.26) для подключения внешних устройств, например, считывателя пластиковых карт или биометрического идентификатора, интерфейс 27 идентификатора типа Touch Memory (электронная таблетка), USB-интерфейс 28 для USB-идентификатора (типа eToken, ruToken и т.п.), межмодульный интерфейс 29 для подключения к другим аппаратным средствам защиты и связи с ними, например, с устройством криптографической защиты данных (УКЗД), а также интерфейс 30 управления сетевыми адаптерами, позволяющий управлять ими и образовывать защищенные локальные сети или, наоборот, блокировать (отключать) защищенный компьютер от сети.

Модуль 6 блокирования внешних устройств включает дополнительные блокировки компьютера: устройство (интерфейс) 31 блокировки и управления жесткими дисками компьютера (разграничения доступа к жестким дискам), устройство (интерфейс) 32 блокировки и управления электромагнитной защелкой корпуса компьютера, устройство (интерфейс) 33 блокировки и управления сигналом RESET компьютера (перезагрузка), устройство (интерфейс) 34 блокировки и управления сигналом POWER компьютера (блокировка по питанию). При этом через модуль управления и блокировки 4 и контроллер 2 реализуется также блокировка общей шины управления и обмена данными 16 компьютера (т.е. аналогично прототипу модуль 4 выполняет функции модуля блокировки шины управления и обмена данными компьютера). Управление всеми блокировками осуществляет микропроцессор безопасности 3, связанный локальной шиной 17 с модулем управления и блокировки 4.

В энергонезависимой флэш-памяти 7 содержатся следующие блоки памяти: блок 35 с ПО проверки целостности компонентов устройства, блок 36 со списком контролируемых аппаратных и программных объектов, блок 37 с ПО удаленного управления устройством, блок 38 контроля всех критичных интервалов времени процедуры запуска и загрузки компьютера, блок 39 с доверенной ОС (в качестве доверенной ОС могут быть использованы «урезанные» варианты MS DOS, Linux, Windows СЕ и др., в которые могут быть заранее заложены параметры безопасности пользователей), блок 40 с клиентской частью ПО «тонкого клиента». Поскольку в энергонезависимой флэш-памяти 7 содержится ПО, выполняемое на центральном процессоре компьютера, доступ к этой памяти может производиться как микропроцессором безопасности 3, так и центральным процессором компьютера (но с разрешения микропроцессора безопасности 3).

В энергонезависимой EEPROM-памяти 8 размещены: блок 41 расширения BIOS, электронный журнал 42 регистрации всех событий, блок 43 с учетными данными пользователей и блок 44 с настройками и с ключами удаленного управления. Доступ к данной памяти производится только микропроцессором 3.

В собственном ОЗУ 10 устройства выполняются операции идентификации и аутентификации пользователей, работы с ключевой информацией, управления внешними устройствами, проверки целостности внутреннего ПО устройства защиты, взаимодействия с серверами удаленного управления (в частности, при работе в архитектуре «тонкого клиента» - с сервером защиты и управления терминалами ТК) и другие критичные операции.

Устройство защиты информации от НСД для компьютеров информационно-вычислительных систем по схеме чертежа работает следующим образом.

Перед началом эксплуатации компьютера с установленным устройством защиты (плата устройства устанавливается в свободный слот общей шины компьютера, например, PCI) и предустановленным на нем ПО взаимодействия с другими средствами защиты (часть ПО может устанавливаться опционно по желанию заказчика) осуществляют регистрацию пользователей, для чего с помощью ПО системы защиты от НСД в регистрационные файлы записывают переменные параметры - контрольную информацию, которая определяет права доступа каждого пользователя к ресурсам компьютера:

- в модуль 36 флэш-памяти 7 - список контролируемых объектов (список защищаемых от изменений программ, включая операционную систему, и файлов, а также полный путь к каждому контролируемому файлу и/или координаты каждого загрузочного сектора (имя стартовой программы для данного пользователя)), а также таблицу контрольных векторов контролируемых объектов (значения контрольных сумм или вычисленное значение хэш-функции защищаемых от изменений файлов и/или загрузочных секторов жесткого диска);

- в модуль 38 флэш-памяти 7 - контролируемые интервалы времени процедуры запуска, включая два основных (время на загрузку ключей шифрования и время на вход пользователя в систему (на ожидание и ввод пароля) - интервал между запуском программы аутентификации пользователя и входом его в систему) и восемь дополнительных (интервалы времени между снятием сигнала RESET (блокировки) компьютера, запуском 1-й части BIOS устройства защиты, запуском 2-й (основной) части BIOS, запуском программы аутентификации пользователя, время на смену пароля, интервал времени между завершением программы аутентификации пользователя и запуском программы целостности системы, интервал времени на работу программы контроля целостности системы, время до полной готовности устройства - интервал времени до успешного окончания его инициализации);

- в модуль 43 EEPROM-памяти 8 - учетные данные обо всех пользователях данного компьютера (имя (регистрационный номер) пользователя, его полномочия (права доступа пользователя, каждый пользователь может обладать своим собственным набором прав), серийный номер ключевого носителя пользователя, эталон для аутентификации пользователя, контрольный вектор (образ) пароля, срок действия пароля пользователя, число допустимых неудавшихся попыток входа и др.);

- в модуль 44 EEPROM-памяти 8 - данные настроек и ключи удаленного управления;

- в модуль 22 микропроцессора 3 - настройки устройства (список пользователей (имена - регистрационные номера), количество разрешенных попыток доступа к компьютеру, способы блокировки и др.).

Решения по всем вопросам, связанным с обеспечением безопасности, принимаются микропроцессором безопасности 3, который работает независимо от основного процессора компьютера по заложенному в его память программному обеспечению. В частности, он осуществляет управление доступом к блокам энергонезависимой памяти, при этом для блока 43 энергонезависимой памяти 8 разрешены чтение/запись для обмена служебной информацией с прикладным ПО защиты от НСД (блок 18), осуществляющим аутентификацию пользователя. Управление доступом к блокам 38 и 42 (электронному журналу) энергонезависимой памяти 7 и 8 соответственно микропроцессор безопасности 3 осуществляет во взаимодействии с программой расширения BIOS, записанной в блоке 41 энергонезависимой памяти 8.

Программное обеспечение устройства защиты состоит из двух взаимодействующих частей - ПО микропроцессора (firmware) и ПО, выполняемого на основном процессоре компьютера (software), которое загружается в компьютер из энергонезависимой памяти 7 устройства защиты. ПО микропроцессора не может быть несанкционированно изменено, поскольку недоступно со стороны компьютера. ПО, выполняемое на центральном процессоре компьютера, работает в потенциально враждебной среде, и поэтому его работа и целостность контролируется программным обеспечением микропроцессора безопасности 3 (блок 19).

Идентификацию и аутентификацию осуществляют при каждом входе пользователя в систему. Для этого при включении или при перезагрузке компьютера управление загрузкой вначале осуществляется в штатном режиме, а затем во время выполнения системной BIOS программы тестирования аппаратной части компьютера до начала загрузки ОС программа расширения BIOS устройства защиты, записанная в блоке 41 энергонезависимой памяти 8, перехватывает управление первоначальной загрузкой компьютера на этапе, когда уже возможно выполнять операции чтения/записи по секторам дорожек жесткого диска компьютера.

При этом на начальном этапе загрузки компьютера после его включения до передачи управления программе расширения BIOS, записанной в блоке 41 энергонезависимой памяти 8, процессор 3 обеспечивает блокировку доступа к общей шине управления и обмена данными компьютера через блок управления 4 и контроллер 2. Информацию о контролируемых интервалах времени процедуры запуска, по которым осуществляется блокировка доступа, процессор 3 получает из модуля 38 флэш-памяти 7 через локальную шину 17.

После перехвата управления начальной загрузкой компьютера на себя программа расширения BIOS, записанная в блоке 41 энергонезависимой памяти 8, при взаимодействии с процессором 3 осуществляет диагностику всех компонентов устройства (с помощью модуля 20 процессора 3), а также с помощью модуля 19 процессора 3 проверяет целостность ПО и данных, размещенных во флэш-памяти 7 (блоки 35-40 с ПО проверки целостности контролируемых объектов, списком контролируемых объектов, ПО удаленного управления, данными о значениях контролируемых интервалов времени процедуры запуска, по которым осуществляется блокировка доступа, собственной доверенной ОС и клиентской частью ПО «тонкого клиента» соответственно).

Если в результате диагностики выявлены ошибки в работе компонентов устройства и/или в результате проверки целостности ПО и данных выявлены нарушения целостности содержимого флэш-памяти 7, программа расширения BIOS, записанная в блоке 41 энергонезависимой памяти 8, во взаимодействии с процессором 3 выдает на дисплей компьютера предупреждение о неисправности устройства защиты от НСД, вход в систему пользователю запрещается, компьютер блокируется, а в журнале регистрации событий (блок 42 энергонезависимой памяти 8) регистрируется соответствующая запись о неработоспособности устройства или нарушении целостности содержимого флэш-памяти.

Фиксация нарушений или НСД дополнительно сопровождается звуковым сигналом определенного типа, связанным с видом нарушения, который реализуется блоком 14.

В зависимости от конфигурации компьютера, в который устанавливается устройство, блокировка компьютера может производиться несколькими методами. Конкретный метод блокировки задается настройками, сохраняющимися во внутренней памяти устройства (блок 22 микропроцессора безопасности 3). Основным методом блокировки компьютеров, имеющих на материнской плате вход для кнопки RESET, является сигнал RESET. Замыкание контактов кнопки RESET приводит к полному сбросу компьютера, и пока контакты замкнуты, компьютер не работает, а при их размыкании начинается перезагрузка компьютера. Для блокировки компьютера на плате устройства защиты установлено реле (блок 33 в модуле 6). После включения питания компьютера реле остается в выключенном состоянии и удерживает сигнал RESET компьютера, при этом компьютер не запускается. Это продолжается до тех пор, пока микропроцессор 3 устройства защиты не проведет начальное самотестирование устройства. В случае успешного результата самотестирования микроконтроллер включает реле, оно размыкает контакты и снимает сигнал RESET, после чего начинается работа устройства защиты в функции электронного замка.

Кроме основного канала блокировки (по RESET) в устройстве используется и резервный канал - блокировка шины PCI. При включении этого канала устройство захватывает на себя шину PCI и блокирует ее через блок управления 4 и контроллер 2, в результате чего происходит зависание компьютера.

Альтернативным методом блокировки компьютера является блокировка через кнопку POWER. Имеется в виду кнопка программного выключения питания в корпусе типа АТХ-контакты от нее идут непосредственно на материнскую плату. В случае ошибки микропроцессор 3 блокирует компьютер через шину PCI, выдает звуковой сигнал с кодом ошибки, после чего включает реле, которое своими контактами замыкает выводы кнопки POWER (блок 34 в модуле 6), и компьютер выключается.

Если результаты диагностики и проверки целостности прошли успешно, программа расширения BIOS, записанная в блоке 41 энергонезависимой памяти 8, во взаимодействии с процессором 3 (блок 18) осуществляет идентификацию пользователя, для чего выдает на дисплей компьютера приглашение пользователю ввести информацию в компьютер с его носителя. Операции идентификации и аутентификации реализуются в собственном ОЗУ 10 устройства.

Пользователь устанавливает свой носитель АИП в соответствующий считыватель. В качестве носителя АИП может использоваться идентификатор типа Touch Memory (ТМ), пластиковая карта, USB-идентификатор, биометрический идентификатор и др. Для считывания информации к блоку интерфейсов внешних устройств 5 подключается контактирующее или считывающее устройство для конкретного носителя АИП, в частности, контактирующее устройство ТМ подключается к интерфейсу 27, ридер пластиковых карт и биометрический идентификатор - к интерфейсу 26, а USB-идентификатор - к интерфейсу 28.

В случае, когда предъявленный носитель АИП не зарегистрирован в регистрационном файле в блоке 22 процессора 3, программа расширения BIOS, записанная в блоке 41 энергонезависимой памяти 8, выдает на дисплей компьютера предупреждение и повторное приглашение к проведению идентификации пользователя. После предопределенного в блоке 22 процессора 3 числа неудачных попыток идентификации вход в систему пользователю запрещается, а в журнале регистрации событий (в блоке 42 энергонезависимой памяти 8) регистрируется попытка НСД к компьютеру.

В случае, когда предъявленный носитель АИП зарегистрирован в регистрационном файле в блоке 22 процессора 3, программа расширения BIOS, записанная в блоке 41 энергонезависимой памяти 8, во взаимодействии с блоком 18 процессора 3 осуществляет аутентификацию пользователя, для чего выдает на дисплей компьютера приглашение пользователю ввести свой пароль с клавиатуры компьютера.

После ввода пользователем пароля микропроцессор безопасности 3 (блок 18) определяет образ введенного пароля и сравнивает его с контрольным образом пароля, зарегистрированного в блоке 43 энергонезависимой памяти 8.

В случае, когда контрольный образ предъявленного пароля не совпадает с зарегистрированным в блоке 43 энергонезависимой памяти 8 или же просрочено отведенное на ввод пароля время, программа расширения BIOS, записанная в блоке 41 энергонезависимой памяти 8, во взаимодействии с блоком 18 процессора 3 выдает на дисплей компьютера предупреждение и повторное приглашение к проведению аутентификации пользователя. После предопределенного в блоке 22 процессора 3 числа неудачных попыток аутентификации вход в систему пользователю запрещается, а в журнале регистрации событий (в блоке 42 энергонезависимой памяти 8) регистрируется попытка НСД к компьютеру.

В случае, когда контрольный образ предъявленного пароля совпадает с зарегистрированным в блоке 43 энергонезависимой памяти 8, программа расширения BIOS, записанная в блоке 41 энергонезависимой памяти 8, во взаимодействии с блоком 18 процессора 3 осуществляет проверку целостности контролируемых объектов для данного пользователя с помощью ПО, которое хранится в блоке 35 флэш-памяти 7. Для этого указанное ПО вычисляет значения контрольных векторов объектов (значения контрольных сумм или значения хэш-функцйй файлов и/или загрузочных секторов жесткого диска компьютера), занесенных в список контролируемых объектов, размещенный в блоке 36 флэш-памяти 7, а затем сравнивает полученные значения с соответствующими значениями контрольных векторов, занесенных ранее в таблицу контрольных векторов контролируемых объектов, хранящуюся в блоке 36 энергонезависимой памяти 7. При проверке целостности контролируемых объектов используется доверенная ОС, загружаемая в компьютер из блока 39 flash-памяти 7 устройства защиты.

При несовпадении вычисленных значений контрольных векторов объектов для данного пользователя с соответствующими значениями контрольных векторов, хранимых в блоке 36 энергонезависимой памяти 7, программа расширения BIOS, записанная в блоке 41 энергонезависимой памяти 8, во взаимодействии с блоком 18 процессора 3 запрещает этому пользователю доступ к компьютеру, запуск ОС компьютера также запрещается.

При совпадении вычисленных значений контрольных векторов объектов для данного пользователя с соответствующими значениями контрольных векторов, хранимых в блоке 36 энергонезависимой памяти программа. расширения BIOS, записанная в блоке 41 энергонезависимой памяти 8, во взаимодействии с блоком 18 процессора 3 разрешает этому пользователю доступ к компьютеру, разрешается также запуск ОС компьютера.

Далее программа расширения BIOS, записанная в блоке 41 энергонезависимой памяти 8, во взаимодействии с блоком 18 процессора 3 запрещает возможность несанкционированной загрузки ОС со съемных носителей (дискеты, CD-диска и др.) путем блокировки доступа к устройствам чтения соответствующих носителей при запуске компьютера.

После этого программа расширения BIOS, записанная в блоке 41 энергонезависимой памяти 8, передает управление штатным аппаратно-программным средствам компьютера для завершения работы BIOS, загрузки ОС с жесткого диска компьютера.

После успешного завершения загрузки ОС восстанавливается доступ к устройствам чтения съемных носителей специальной программой-драйвером, входящей в состав ПО системы защиты от НСД.

После входа пользователя в систему и загрузки ОС в ходе дальнейшей работы пользователя устройство защиты от НСД реализует ряд дополнительных функций, что повышает уровень функциональности устройства доверенной загрузки компьютера и эффективность защиты от НСД информации, хранимой и обрабатываемой на компьютере, и позволяет использовать устройство в качестве системообразующего модуля.

Во-первых, модуль 18 процессора 3 реализует дополнительную функцию, осуществляя не только разовую аутентификацию пользователя при входе в систему, но и дальнейшую (постоянную) аутентификацию, контролируя тем самым нахождение допущенного пользователя за компьютером. В простейшем случае не разрешается извлечение идентификатора из устройства считывания, иначе компьютер блокируется. Дополнительно возможен периодический (через определенные промежутки времени) опрос идентификатора с проверкой информации, аутентифицирующей пользователя и сам носитель. В случае несоответствия считанной информации контрольным значениям компьютер также блокируется. Наконец, через соответствующие интерфейсы блока 5 для постоянной аутентификации могут использоваться данные внешних устройств идентификации и аутентификации, например, биометрических устройств, отсутствие или несоответствие сигнала с которых также блокирует компьютер. Наличие канала постоянной аутентификации необходимо для исключения подмены зарегистрированного пользователя на этапе работы системы. В существующем устройстве аутентификация осуществляется разово только при входе в систему при включении компьютера, а при работе носитель АИП не используется и может быть извлечен из считывателя. Дальнейшего контроля за работой пользователя не осуществляется, и работать может кто угодно.

Наличие межмодульного интерфейса 29 позволяет обеспечить связь устройства с другим аппаратно-программным средством защиты, например, устройством криптографической защиты данных (УКЗД). При этом устройство защиты с помощью блока 23 процессора 3 обеспечивает управление загрузкой ключей шифрования в УКЗД, исключая попадание ключей шифрования в ОЗУ компьютера. Все необходимые вычисления при этом проводятся в оперативной памяти 10 устройства, что полностью исключает возможность перехвата ключей шифрования или вмешательства в процесс загрузки в УКЗД ключевой информации.

Через интерфейс 30 осуществляется связь устройства с сетевыми адаптерами. Устройство содержит в составе микропроцессора 3 модуль 21 управления сетевыми адаптерами, с помощью которого можно осуществлять подключение компьютера к локальной сети или отключение от нее, что позволяет формировать как локальное рабочее место, так и локальную виртуальную сеть. Если используются криптографические сетевые адаптеры (КСА), то предлагаемое устройство защиты позволяет организовать защищенную локальную сеть, информация по которой проходит в зашифрованном виде, при этом, как и в случае взаимодействия с УКЗД, устройство защиты с помощью блока 23 процессора 3 обеспечивает управление загрузкой ключей шифрования в КСА через межмодульный интерфейс 29, исключая попадание ключей шифрования в ОЗУ компьютера. Все необходимые вычисления при этом проводятся в ОЗУ 10 устройства, что полностью исключает возможность перехвата ключей шифрования или вмешательства в процесс загрузки в КСА ключевой информации. Если в КСА не загружены ключи, то КСА не функционирует (находится в отключенном состоянии).

Наличие в микропроцессоре 3 блока 24 поддержки системы разграничения доступа (СРД) обеспечивает взаимодействие устройства с СРД компьютера, при этом устройство передает в СРД результаты идентификации и аутентификации пользователя и его идентификатор, исключая необходимость повторения данной процедуры при работе СРД. Кроме того, в случае фиксации СРД попыток несанкционированного доступа СРД может передать устройству защиты команду на аппаратную блокировку компьютера или блокировку доступа к жесткому диску, после чего устройство защиты отрабатывает функции блокировки по интерфейсам 31-34, входящим в модуль 6 блокирования внешних устройств. При этом в журнале регистрации событий (в блоке 42 энергонезависимой памяти 8) регистрируется зафиксированная СРД попытка НСД к компьютеру.

С помощью блока 25 в микропроцессоре 3 осуществляется поддержка взаимодействия с серверами при работе в режиме удаленного управления, а также при функционировании в системе, построенной по архитектуре «тонкого клиента».

Наличие во flash-памяти 7 блока 40 с клиентской частью ПО «тонкого клиента» позволяет использовать устройство для работы терминалов ТК в защищенном режиме. Для работы в режиме ТК вместе с ПО ТК загружается доверенная ОС из блока 39 flash-памяти 7 устройства.

Для фиксации факта несанкционированного доступа к компонентам компьютера и аппаратным компонентам системы защиты с целью их извлечения или подмены в устройстве защиты предусмотрен микроконтроллер 12 датчиков вскрытия и извлечения компонентов компьютера с собственным независимым источником питания 13. Данный микроконтроллер осуществляет постоянный контроль состояния датчиков, и в случае срабатывания любого из них осуществляет регистрацию попытки НСД к компьютеру в собственной памяти. При включении компьютера зарегистрированные попытки НСД высвечиваются на экране монитора, и компьютер блокируется для проведения анализа состояния компонентов, к которым был зарегистрирован несанкционированный доступ.

В устройстве защиты предусмотрен отдельный канал управления электромагнитной защелкой для блокировки корпуса компьютера (интерфейс 32 модуля 6 устройства защиты). Доступ к этому каналу имеет только пользователь с функциями администратора, и вскрыть корпус компьютера другие пользователи не могут.

Важным элементом защиты компьютера от НСД к информации, хранимой и обрабатываемой на нем, является управление доступом к устройствам памяти компьютера, в первую очередь к жестким дискам. В заявляемом устройстве защиты в модуле 6 блокирования внешних устройств предусмотрено устройство блокировки и управления жесткими дисками 31, обеспечивающее управление доступом к жестким дискам (аппаратное разграничение доступа) и их блокировку (в реализованном устройстве - до 4-х HDD) через коммутатор используемого для них интерфейса (например, интерфейса IDE или другого используемого интерфейса для устройств внешней памяти, в частности, SATA). Конфигурация управления доступом к дискам задается микропроцессором 3 (блок 22), а сигнал разрешения на выходной регистр подается от блока управления 4. Поэтому при выводе из строя любого из этих компонентов жесткие диски будут заблокированы (отключены).

Наличие дополнительных каналов блокировки компьютера повышает эффективность защиты. В предлагаемом устройстве защиты в качестве основных видов блокировки предусмотрены: блокировка по каналу RESET (модуль 33), когда при попытке НСД или других нештатных ситуациях компьютер начинает перезагрузку, блокировка через шину управления и обмена данными 16 компьютера и блокировка по каналу POWER (интерфейс 34), когда отключается питание компьютера.

Для эффективной и надежной блокировки компьютера при различных попытках несанкционированных действий реле, применяемые для управления и блокировки, имеют по две дублирующие контактные группы, соединенные параллельно, что уменьшает вероятность неконтакта. Для управления сигналом сброса используются нормально замкнутые контакты реле, что обеспечивает блокировку компьютера в случае отказов устройств (отсутствие питания, неисправность процессора, блока управления или контроллера и др.).

Предлагаемое устройство защиты от НСД к информации, хранимой и обрабатываемой на ЭВМ, может быть реализовано с помощью известных покупных комплектующих изделий.

Например, в реализованном заявителем опытном экземпляре устройства блоки 2 и 4 и их интерфейсы выполнены на микросхеме программируемой логики PLD (ЕР1К30QC144-3). Микропроцессор безопасности 3 реализован на микросхеме MSP430F149IPM, модуль 7 - на FLASH-памяти K9F2808UOB, а модуль 8 - на EEPROM-памяти 24С512, допускающей не менее 106 циклов перезаписи.

Аппаратный ДСЧ 9 выполнен в виде генератора случайных чисел на шумовых диодах 2Г401Б и формирователе цифровых сигналов LM319АМ.

В качестве ОЗУ 10 использована микросхема AS7C3256-15JI (Alliance, SOJ-28).

Устройство контроля питания 11 выполнено в виде супервизора питания TPS3838K33DBVT микропроцессора 3, который контролирует уровень напряжения +3,3 В. Это напряжение вырабатывается на плате устройства защиты стабилизатором LD1117DT-3.3 из входного напряжения +5 В и используется для питания большинства узлов устройства, в том числе и микропроцессора 3. Если напряжение +3,3 В падает ниже порога срабатывания супервизора, то он вырабатывает сигнал сброса устройства защиты. По этому сигналу останавливается микропроцессор 3. После того, как напряжение питания придет в норму, сигнал сброса снимается, и микропроцессор начинает выполнять свою программу со стартового адреса. Таким образом обеспечивается отражение атак со сбоями питания.

Микроконтроллер 12 датчиков блокировки компонентов компьютера от вскрытия и извлечения реализован на микроконтроллере со сверхмалым потреблением энергии и с собственной памятью для фиксации фактов НСД к компонентам (например, серии MSP430 Ultra Low Power Microcontroller). В качестве источника питания 13 используется стандартный элемент питания. Чтение состояния датчиков осуществляется по интерфейсу, образованному на базе резистивных сборок и разъемов типа WK-8.

Блок 14 представляет собой пьезокерамический излучатель. При нарушении режимов работы устройства, а также при попытке НСД к компьютеру раздается звуковой сигнал (сирена) определенного типа, в зависимости от вида нарушения, дополнительно информирующий о нештатных ситуациях в системе по звуковому каналу.

Блок 15, задающий режимы работы устройства, представляет собой переключатель SWD1-8.

Блок 5 содержит интерфейсы внешних устройств. Интерфейс 26 выполняется на микросхеме SN75LP185ADW (интерфейс RS232) или MAX148CSA (интерфейс RS485) с разъемом DB9. Для работы с интеллектуальной картой в качестве внешнего носителя АИП может быть установлен специализированный интерфейс на микросхеме SN74AHC244DW и разъем ВН-10. При использовании в качестве носителя АИП электронного ключа типа ТМ его подключение осуществляется через блок 27, причем в устройстве предусмотрено два варианта его подключения: внешний через разъем TJ4-4P4C и внутренний через разъем PLS-3. USB-интерфейс 28 представляет собой USB Host Controller, который может быть выполнен на микросхеме CY7C67300 фирмы Cypress. Межмодульный интерфейс 29 представляет собой последовательный интерфейс, выполненный на микросхеме. SN74AHC125AD и подключаемый через разъем WK-R-2. Интерфейс управления сетевыми адаптерами 30 выполнен в виде ключевой схемы, осуществляющей подключение/отключение адаптеров, логические сигналы с устройства защиты передаются на сетевые адаптеры через разъемы WK-3. При использовании криптографических сетевых адаптеров связь с ними осуществляется через межмодульный интерфейс 29, при этом адаптер отключает компьютер от сети, если в него не загружены ключи, или подключает, если ключи загружены. Операции по загрузке ключей проводятся аналогично взаимодействию устройства защиты с УКЗД, описанному выше.

Модуль 6 блокирования внешних устройств содержит блоки с интерфейсами связи и разъемами для организации канала взаимодействия с соответствующими объектами блокировки и управления. Устройство блокировки и управления жесткими дисками 31 для управления работой и блокирования жестких дисков, например, по интерфейсу IDE, может быть выполнено на микросхеме SN74HCT574DW, обеспечивающей управление коммутаторами IDE-интерфейса (в реализованном образце устройства защиты поддерживается подключение до 4-х IDE-устройств) и разъемах WK-R-4, предназначенных для подключения коммутаторов IDE-интерфейса. Остальные блоки модуля 6 содержат устройство блокировки и управления электромагнитной защелкой корпуса компьютера (блок 32), устройство блокировки и управления компьютера по сигналу RESET (блок 33) и питанию (блок 34), которые реализованы на микросхеме SN74AHC125AD, реле TX2-12V и разъемах WF-3R и PLD-6. Ключи для управления реле и блокировки внешних устройств выполнены на микросхеме ULN2003AD.

На базе перечисленных компонентов заявителем реализован опытный экземпляр устройства защиты информации, хранимой и обрабатываемой на ЭВМ, от НСД для компьютеров информационно-вычислительных систем (электронный замок «КРИПТОН-Замок/PCI»). Проведенные заявителем и сертифицирующими организациями испытания опытного экземпляра подтвердили возможность его реализации с достижением указанного положительного технического результата.

Изложенные выше сведения свидетельствуют о выполнении при использовании заявленного технического решения следующей совокупности условий:

- средства, воплощающие заявленное устройство при его осуществлении, предназначены для использования в промышленности, а именно, в автоматизированных системах обработки информации на базе ЭВМ для защиты обрабатываемой и хранимой информации от НСД;

- для заявленного устройства в том виде, как оно охарактеризовано в независимом пункте изложенной формулы изобретения, подтверждена возможность его осуществления с помощью описанных в заявке средств.

Следовательно, заявленное техническое решение соответствует критерию «промышленная применимость».

При использовании предлагаемого устройства защиты от НСД к информации, хранимой и обрабатываемой на компьютере в информационно-вычислительной системе, обеспечивается предотвращение доступа к информационным ресурсам незарегистрированных пользователей за счет создания для каждого пользователя замкнутой программно-логической среды.

При этом расположенным на общей плате 1 устройства процессором безопасности 3 во взаимодействии с программой расширения BIOS, записанной в блоке 41 энергонезависимой памяти 8, также размещенной на общей плате 1 устройства, выполняются не только программы идентификации и аутентификации пользователей, но и все критичные операции по доверенной загрузке компьютера при обеспечении контроля всех критичных интервалов времени, когда возможно несанкционированное вмешательство в процедуру запуска. Кроме того, все операции, связанные с преобразованием критичной информации, в частности проведение криптографических операций и генерация ключей шифрования АИП, проводятся процессором безопасности 3 в ОЗУ 10, а не центральным процессором в ОЗУ компьютера, при использовании аппаратного ДСЧ 9, установленного на плате устройства, и собственной доверенной ОС, чем и достигается положительный результат - надежное выполнение наиболее важных операций по защите в доверенной среде, что обеспечивает безопасность их выполнения и повышение эффективности защиты от НСД.

Повышает надежность и эффективность защиты также наличие дополнительных блокировок, реализуемых при различных попытках несанкционированных действий. В устройстве реализовано тестирование его аппаратных компонентов, обеспечивается режим многопользовательской работы с возможностью удаленного управления, необходимый для ЭЗ, предназначенного для защиты информации с высоким уровнем конфиденциальности, реализована возможность ограничения и разграничения доступа к аппаратным и программным компонентам компьютера. В частности, введено аппаратное разграничение доступа к жестким дискам компьютера, что существенно повышает защиту от НСД к информации, хранимой на жестких дисках компьютера, а также предусмотрено управление сетевыми интерфейсными адаптерами, что позволяет строить защищенные виртуальные сети или, наоборот, аппаратно отключить компьютер от сети при обработке на нем информации с высоким грифом секретности, образовав локальное рабочее место. При установке КСА, как уже отмечалось, заявляемое устройство защиты может обеспечивать управление загрузкой ключей шифрования в КСА, исключая попадание ключей шифрования в ОЗУ компьютера. При этом все необходимые вычисления могут проводиться в оперативной памяти 10 устройства защиты, что полностью исключает возможность перехвата ключей шифрования или вмешательства в процесс загрузки в КСА ключевой информации.

Кроме того, более высокий уровень функциональности и высокая эффективность защиты предлагаемого устройства обеспечиваются наличием интерфейсов связи с другими средствами защиты (средствами шифрования, системой разграничения доступа, устройствами блокировки и др.), что позволяет использовать заявленное устройство в качестве системообразующего модуля и строить на его основе аппаратно-программные комплексы защиты информации от НСД на базе существующих средств защиты, что не обеспечивается с помощью известных устройств аналогичного назначения. Устройство учитывает и новые тенденции в развитии информационно-вычислительных систем, в частности, обеспечивает надежную защиту при удаленном управлении и удаленном доступе, а также в информационно-вычислительных системах, использующих технологию «тонкого клиента».

Таким образом, благодаря широкой функциональности, а также выполнению наиболее критичных операций непосредственно в устройстве защиты предлагаемое устройство доверенной загрузки компьютера и защиты от НСД хранимой и обрабатываемой на нем информации может выполнять системообразующие функции, и на его базе становится возможным построение комплексной системы для эффективной защиты не только персонального компьютера (автоматизированного рабочего места - АРМ), но и информационно-вычислительной системы на базе локальных компьютерных сетей, в том числе виртуальных.

| название | год | авторы | номер документа |

|---|---|---|---|

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2013 |

|

RU2538329C1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ | 2014 |

|

RU2569577C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| Способ и устройство доверенной загрузки компьютера с контролем периферийных интерфейсов | 2020 |

|

RU2748575C1 |

| УСТРОЙСТВО ПРОГРАММНО-АППАРАТНОГО КОМПЛЕКСА ФОРМИРОВАНИЯ КЛЮЧЕВОЙ ИНФОРМАЦИИ И РАДИОДАННЫХ ДЛЯ РАДИОСТАНЦИИ | 2016 |

|

RU2634202C1 |

| УСТРОЙСТВО ПРОГРАММНО-АППАРАТНОГО КОМПЛЕКСА ФОРМИРОВАНИЯ КЛЮЧЕВОЙ ИНФОРМАЦИИ И РАДИОДАННЫХ ДЛЯ РАДИОСТАНЦИИ | 2016 |

|

RU2636092C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды | 2017 |

|

RU2690782C2 |

| УСТРОЙСТВО ЗАЩИТЫ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, ХРАНИМОЙ В ПЕРСОНАЛЬНОЙ ЭВМ | 2003 |

|

RU2263950C2 |

| Система, способ и устройство непрерывной аутентификации пользователя и защиты ресурсов автоматизированного рабочего места от несанкционированного доступа | 2018 |

|

RU2691201C1 |

| УСТРОЙСТВО ЗАЩИТЫ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ | 2007 |

|

RU2334272C1 |

Изобретение относится к области вычислительной техники и может быть использовано для доверенной загрузки компьютера и защиты от несанкционированного доступа (НСД) к информации, хранимой в персональных компьютерах и в компьютерных информационно-вычислительных системах. Техническим результатом является расширение функциональных возможностей и повышение эффективности защиты информации от НСД. Устройство содержит контроллер обмена информацией с внешним носителем информации, контроллер обмена информацией с компьютером, процессор идентификации и аутентификации пользователей, блоки энергонезависимой памяти, модуль блокировки общей шины управления и обмена данными компьютера при попытке несанкционированного доступа к нему, устройство контроля питания, блок интерфейсов внешних устройств, модуль блокирования внешних устройств, энергонезависимую флэш-память, аппаратный датчик случайных чисел, микроконтроллер датчиков вскрытия и извлечения компонентов компьютера, оперативное запоминающее устройство, причем в процессор идентификации и аутентификации дополнительно введены модуль постоянной аутентификации пользователя, модуль проверки целостности и состояния аппаратных компонентов устройства защиты, модуль управления загрузкой ключей аппаратного шифратора, модуль управления сетевыми адаптерами, модуль взаимодействия с системой разграничения доступа и модуль взаимодействия с серверами информационно-вычислительной системы. 1 ил.

Устройство доверенной загрузки и защиты информации от несанкционированного доступа для компьютеров информационно-вычислительных систем, содержащее контроллер обмена информацией с компьютером, процессор идентификации и аутентификации пользователей, работающий независимо от центрального процессора компьютера, модуль блокировки шины управления и обмена данными компьютера при попытке несанкционированного доступа к нему, контроллер обмена информацией с внешним носителем информации, блоки энергонезависимой памяти с учетными данными пользователя, настройками устройства и электронным журналом, а также устройство контроля питания, причем внешний магистральный вход/выход контроллера обмена информацией с компьютером соединен с шиной управления и обмена данными компьютера, его управляющий вход подключен к управляющему выходу модуля блокировки шины управления и обмена данными компьютера, а его внутренние магистральные вход/выход соединены с магистралью локальной шины устройства; внутренние магистральные вход/выход процессора идентификации и аутентификации пользователей через магистраль локальной шины устройства подключены к магистральному входу/выходу энергонезависимой памяти и к входу модуля блокировки шины управления и обмена данными компьютера, внешние магистральные вход/выход процессора подключены к контроллеру обмена информацией с внешним носителем информации, а сигнальный вход процессора подключен к выходу устройства контроля питания, отличающееся тем, что в состав устройства введены блок интерфейсов внешних устройств, включающий межмодульный интерфейс аппаратного шифратора и интерфейс управления сетевыми адаптерами, входы которых соединены с внешними магистральными входами/выходами процессора идентификации и аутентификации, а выходы - со входами аппаратного шифратора и сетевых адаптеров соответственно; модуль блокирования внешних устройств, включающий устройства блокировки и управления жесткими дисками, электромагнитной защелкой корпуса компьютера, сигналами RESET и POWER компьютера, входы которых подключены к дополнительным управляющим выходам модуля блокировки шины управления и обмена данными компьютера и управляющему выходу процессора идентификации и аутентификации, а выходы - ко входам/выходам соответствующих управляемых и блокируемых устройств; энергонезависимая флэш-память с блоками хранения доверенной операционный системы, программного обеспечения контроля целостности компонентов устройства, удаленного администрирования и управления устройством, контроля всех критических интервалов времени процедуры запуска и загрузки компьютера, клиентской части ПО «тонкого клиента», магистральный вход/выход которой соединены с магистралью локальной шины устройства; микроконтроллер датчиков вскрытия и извлечения компонентов компьютера с собственным независимым источником питания, внешние входы которого подсоединены к выходам соответствующих датчиков, а выход - к сигнальному входу процессора идентификации и аутентификации; аппаратный датчик случайных чисел, выход которого соединен с входом модуля блокировки шины управления и обмена данными компьютера; оперативное запоминающее устройство, магистральный вход/выход которого соединены через локальную шину устройства с внутренними магистральными входом/выходом процессора идентификации и аутентификации; причем в состав процессора идентификации и аутентификации дополнительно введены модуль постоянной аутентификации пользователя, модуль управления загрузкой ключей аппаратного шифратора и модуль управления сетевыми адаптерами, реализующие через блок интерфейсов внешних устройств взаимодействие с внешним носителем информации, аппаратным шифратором и сетевыми адаптерами соответственно; модуль проверки целостности и состояния аппаратных компонентов устройства защиты, осуществляющий их диагностику по каналам связи внутренних магистральных входов/выходов процессора идентификации и аутентификации с компонентами устройства; модуль взаимодействия с системой разграничения доступа, обеспечивающий информационные связи процессора идентификации и аутентификации через локальную шину устройства, контроллер обмена информацией с компьютером и шину управления и обмена данными компьютера с системой разграничения доступа компьютера; а также модуль взаимодействия с серверами информационно-вычислительной системы, обеспечивающий работу компьютера в режиме удаленного управления или «тонкого» клиента с использованием программного обеспечения, загружаемого в оперативную память компьютера из соответствующих блоков энергонезависимой флэш-памяти через ее магистральный вход/выход, локальную шину устройства, контроллер обмена информацией с компьютером и шину управления и обмена данными компьютера.

| RU 2004134384 А, 27.05.2005 | |||

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ | 2001 |

|

RU2210807C2 |

| Автоматический огнетушитель | 0 |

|

SU92A1 |

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| СПОСОБ РАСПЫЛЕНИЯ ЖИДКОСТИ НА ВИНОГРАДНИКАХ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2005 |

|

RU2341956C2 |

Авторы

Даты

2008-03-27—Публикация

2006-05-12—Подача