ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение, в целом, относится к области сетей передачи данных, а конкретнее к способу и устройству для пересылки или маршрутизации трафика сообщений на основе политик, в отношении транзитных сетевых узлов, имеющих ограничения. К примеру, настоящее изобретение можно специально адаптировать для сетей с маршрутизацией от источника, таких как действующие в соответствии с асинхронным режимом передачи данных (протоколом ATM) или многопротокольной коммутацией на основе признаков (спецификацией MPLS). По настоящему изобретению пересылка сетевого трафика на основе политик используется в сочетании с пересылкой с ограничением транзита для того, чтобы организовать потоки трафика, соединения или вызовы, так чтобы некоторым заданным потокам трафика, соединениям или вызовам было позволено проходить через сетевой узел, несмотря на его состояние ограничения транзита. Как таковое, состояние ограничения транзита сетевого узла, о котором идет речь, дифференцировано для некоторых потоков трафика, соединений или вызовов и не дифференцировано для других, в результате чего состояние ограничения транзита для узла можно, по выбору, вводить или игнорировать.

УРОВЕНЬ ТЕХНИКИ

В области сетей передачи данных известна настройка сетевых узлов как узлов с ограничением транзита. А именно, известно ограничение транзита сетевого трафика через определенные узлы сети с тем, чтобы препятствовать прохождению такого трафика или соединений, относящихся к нему, через один или несколько сетевых узлов. Обычно предоставление состояния ограничения транзита в отношении сетевого узла может запрещать транзит сетевого трафика или соединений через этот узел, но может разрешать трафику или соединениям начинаться или заканчиваться на таком узле. В известных способах ограничения транзита, в то время, пока сетевой узел обозначен как узел с ограничением транзита, транзит через узел обычно запрещен любому трафику. С другой стороны, когда сетевой узел не обозначен как узел с ограничением транзита, транзит через узел обычно разрешен всему трафику.

В отличие от маршрутизации с ограничением транзита маршрутизация на основе политик используется в области сетей передачи данных для того, чтобы управлять способом, по которому сетевой трафик или относящиеся к нему сетевые соединения маршрутизируются через маршрутный домен сети. Одной известной спецификацией маршрутизации и передачи сигнала, предназначенной для поддержки маршрутизации на основе политик, является та, что предусмотрена спецификацией Технического Комитета Форума ATM, озаглавленная "Policy Routing", версия 1.0, которая датирована Апрелем 2003 года и обозначена номером документа af-cs-0195.000 ("Спецификация маршрутизации на основе политик" ("Policy Routing Specification")), содержание которой включено в настоящий документ посредством ссылки. Спецификация маршрутизации на основе политик является дополнением к существующим спецификациям передачи сигналов Технического Комитета Форума АТМ, а именно спецификациям: "ATM User-Network Interface (UNI) Signaling Specification", версия 4.1, которая датирована Апрелем 2002 года и обозначена номером документа af-sig-0061.002; "ATM Inter-Network Interface Specification", версия 1.1, которая датирована Сентябрем 2002 года и обозначена номером документа af-cs-0125.002; и " Private Network-Network Interface Specification", версия 1.1, которая датирована Апрелем 2002 года и обозначена номером документа af-pnni-0055.002, все из которых известны специалистам в области сетей передачи данных.

В обычных способах маршрутизации на основе политик, и как описано в Спецификации маршрутизации на основе политики, можно определить и объявить по всей топологии сети Сетевые Элементы ("Ne") или Разделы Ресурсов ("Rp") с целью маршрутизации трафика через данную сеть. Например, сетевой элемент может быть каналом связи или совокупностью магистральной группы, в то время как раздел ресурса может быть разделом полосы пропускания такой магистральной группы. При пересылке потока трафика можно сделать основанный на политиках запрос для пересылки, причем запрос может описывать ограничение пересылки, либо (i) предписывающее избегать или требовать один или более конкретных сетевых элементов, либо (ii) предписывающее требовать один или более конкретных разделов ресурсов. Такой запрос на основе политик можно сообщить путем назначения соединению ограничения пересылки, такого как ограничение на основе политик, и передачи его во время установления соединения. Узел, который начинает установление сетевого пути для потока трафика, будет использовать объявленные сетевые элементы и разделы ресурсов совместно с переданным ограничением на основе политик для расчета или другого установления сетевого пути, который удовлетворяет данному ограничению.

Возможности маршрутизации на основе политик можно использовать в сетях передачи данных для предоставления различных услуг, основанных на различных стратегиях использования сети. Например, маршрутизация на основе политик может использоваться в предоставлении Виртуальных Магистральных Сетей ("VBN"), в выборе или избегании сетевых путей, связанных с заданным качеством линии связи, в маршрутизации соединений, использующих множественные заказанные ограничения на основе политик, в спецификации и использовании простых сетевых ресурсов для межсетевых базовых сетей, в разделении полосы пропускания между SVC и SPVC соединениями и в динамическом распределении полосы пропускания сети между распознаваемыми видами соединений. Тем не менее, использование маршрутизации на основе политик в сочетании со способностью ограничения транзита, такой что последняя может быть включена или отключена в заранее заданных случаях на основе определенной политики.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Согласно настоящему изобретению в его широком аспекте предлагается способ пересылки потока трафика в сети передачи данных, имеющей, по меньшей мере, один ее сетевой узел, для которого выборочно запрещен транзит сетевого трафика через него, при этом способ содержит этапы на которых: a) выбирают заданный вид сетевого трафика, которому не разрешен транзит через упомянутый сетевой узел; и (b) определяют путь в упомянутой сети для пересылки потока трафика, в котором упомянутый сетевой узел исключен для транзита при установке упомянутого пути, в том случае, когда поток трафика отождествляется с заданным видом сетевого трафика.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Ниже, с целью иллюстрации, а не ограничения описаны варианты осуществления настоящего изобретения со ссылкой на следующие чертежи, на которых:

на Фиг.1 проиллюстрирована примерная сеть с маршрутизацией от источника, демонстрирующая предшествующий уровень технологии маршрутизации с ограничением транзита;

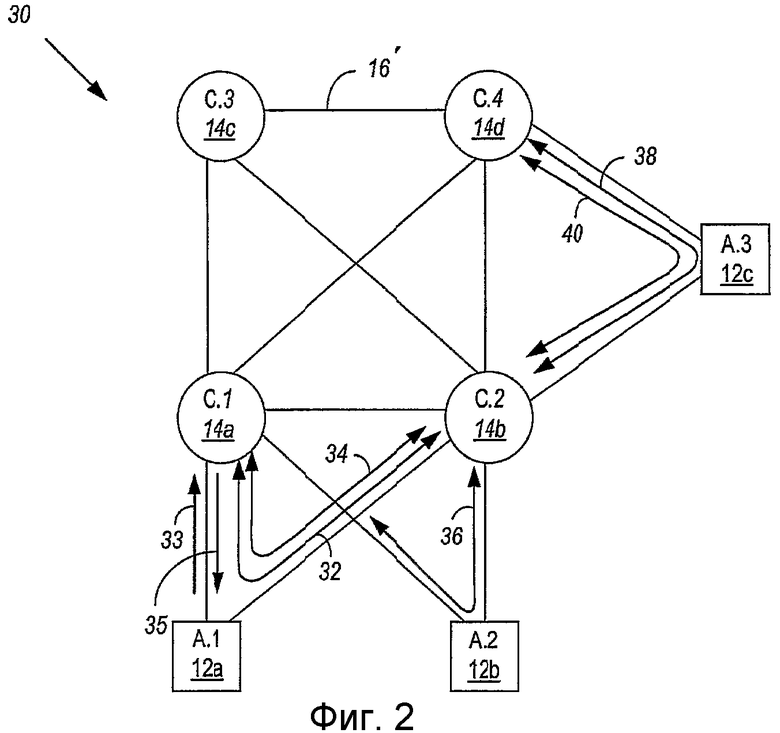

на Фиг.2 показана примерная сеть с маршрутизацией от источника, в которой вариант осуществления настоящего изобретения можно применить для обеспечения пересылки с дифференцированным ограничением транзита; и

на Фиг.3-6 показаны альтернативные форматы сообщения, которое можно использовать по другим вариантам осуществления настоящего изобретения для объявления о способности сетевого узла к пересылке с дифференцированным ограничением транзита.

ПОДРОБНОЕ ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

Со ссылкой на Фиг.1 показан известный способ для маршрутизации с ограничением транзита в контексте примерной сети 10 с маршрутизацией от источника, действующей по протоколу PNNI. Сетевые узлы 12 сети 10, каждый из которых обозначен как узел А, являются узлами доступа. Сетевые узлы 14 этой сети являются основными узлами, и они обозначены как узлы С. Разнообразные сетевые узлы 12 и 14 сети 10 связаны друг с другом каналами 16 связи, как известно специалистам в данной области техники. Согласно известным технологиям маршрутизации с ограничением транзита можно представить сеть 10 так, что сетевые узлы 12 доступа не пересылают никакой сетевой трафик. Подобный трафик может быть маршрутизирован через соединения 18 или 20, которые соответственно или оканчиваются на сетевом узле 12 или начинаются с него. Прочий сетевой трафик, который не оканчивается на сетевом узле 12 доступа или не начинается с него, например такое соединение как 22 от одного основного сетевого узла 14 к другому основному сетевому узлу 14, запрещено для маршрутизации через сетевой узел 12 доступа, если подобный узел предоставлен или включен для маршрутизации трафика с ограничениями. Соединения, такие как 22, были помечены символом "X", что обозначает, что они запрещены в указанном выше частном примере.

На Фиг.2 описан способ по одному варианту осуществления настоящего изобретения со ссылкой на сеть 30, которая иллюстрирует пример выборочного разрешения определенным видам потоков трафика, соединений или вызовов проходить через узлы с ограничением транзита, так же как выборочного разрешения потоков трафика, соединений или вызовов, принадлежащих определенным Виртуальным Магистральным Сетям ("VBN"). Специалисты в данной области техники должны понять, что настоящее изобретение можно адаптировать к применению к любому идентифицируемому виду или совокупности потоков трафика, соединению или вызову. Для примера, сеть 30 может являться сетью с маршрутизацией от источника, действующей по протоколу PNNI. Сеть 30 имеет три границы или сетевых узла 12a, 12b и 12c доступа, которые соответственно обозначены как A.1, A.2 и A.3. Кроме того, основные сетевые узлы 14a, 14b, 14c и 14d, дополнительно соответственно обозначенные как C.1, C.2, C.3 и С.4, соединены каналами 16' связи друг с другом и с одним или более сетевыми узлами (A.1, A.2 и A.3) доступа известным в данной области техники способом. Все сетевые узлы (A.1, A.2 и A.3) являются узлами с ограничением транзита в смысле, определенном ранее для иллюстрации.

В сети 30 можно маршрутизировать смешанные соединения SPVC и SVC и по желанию способ и устройство по настоящему изобретению можно применить так, чтобы позволить одному виду таких соединений пересекать узел, иначе ограниченный для транзита, в то же время не разрешая этого другому виду таких соединений. Для примера, поскольку соединения SVC обычно могут иметь более короткую длительность и более динамичны, чем соединения SPVC, производительность полосы пропускания соединений SVC намного выше, чем для соединений SPVC. Соответственно, не редка схема организации сети, при которой гарантируется достаточная полоса пропускания, доступная для более длительных соединений SPVC, которые должны начинаться или оканчиваться на определенном узле, при этом резервируется часть полосы пропускания для обычно более коротких по длительности вызовов SVC. В результате различий в распределении полосы пропускания и ожидаемой длительности соединений SPVC в сравнении с соединениями SVC может быть желательно разрешить при необходимости прохождение соединений SVC через узлы (А.1, А.2 и A.3) доступа и не разрешить SPVC соединениям прохождение через те же узлы, поскольку полоса пропускания будет занята длительное время и, возможно, не была первоначально запланирована для этого узла. С текущими возможностями маршрутизации с ограничениями транзита все вызовы будут или разрешены к транзиту, или запрещены к передаче через узлы доступа А.1, А.2 и A.3. Таким образом, по технологиям, соответствующим предшествующему уровню техники, не известно, как разрешить прохождение через узел, имеющий ограничения транзита, только соединений SVC, но все-таки ограничивать прохождение соединений SPVC. Однако в примере с сетью 30 SVC соединениям, таким как 32, разрешено похождение через сетевой узел А.1 доступа, несмотря на его состояние ограничения транзита, при этом из узла А.1 доступа и в него разрешены, соответственно, только SPVC-соединения, начинающиеся с него и оканчивающиеся на нем, такие как 33 и 35.

Подобным образом в случае Виртуальных Магистральных Сетей, с целью регулирования трафика или по причинам защиты вызовов или управления, может быть желательным разрешить прохождение через узел, имеющий ограничение транзита, для соединений одной VBN, не разрешая в то же время прохождение соединений другой VBN. Таким образом, желательно, чтобы соединениям через первую VBN, то есть VBN A, был разрешен транзит только через сетевые узлы доступа A.1 и А.3, несмотря на состояние ограничения транзита этих сетевых узлов. Это показано посредством соединений VBN A, таких как 34 и 38, проходящих через соответствующие сетевые узлы A.1 и А.3. В случае соединений через вторую VBN, а именно VBN B, можно считать желательным, чтобы соединениям через эту VBN был разрешен транзит только через сетевые узлы (А.2 и А.3) доступа, как исключение из действующего в противном случае состояния ограничения транзита для этих сетевых узлов. Это показано посредством соединений VBN B, таких как 36 и 40, проходящих через соответствующие сетевые узлы A.2 и А.3. В общем, можно предположить, что разрешение некоторым заданным потокам трафика, соединениям или вызовам прохождения через узлы с ограничением транзита и запрещение в то же время всем остальным делать это, содействует планированию загрузки сетевых ресурсов. Тем не менее, проблема с существующей маршрутизацией с ограничением транзита заключается в том, что она применима только на узловой основе и не позволяет применить состояние ограничения транзита узла к некоторым потокам трафика и не применять к другим.

В одном варианте осуществления способа по настоящему изобретению примерная реализация изобретения описана снова со ссылкой на Фиг.2. Несмотря на то что эта реализация сделана специально для протокола PNNI, специалисты в данной области техники поймут, что настоящее изобретение допускает реализацию в других нынешних и будущих сетевых протоколах, например в IP, MPLS, OSPF, GMPLS или IS-IS протоколах, называя только несколько примеров. В протоколе PNNI в узловой информационной группе ("IG"), которая используется в известных объявляющих сообщениях протокола PNNI, можно создать новое поле тип-длина-значение ("TVL"). В известной маршрутизации с ограничением транзита состояние ограничения транзита сетевого узла объявляется с использованием одного бита в узловой IG. В предшествующем уровне техники этот бит обозначал, включено ли или выключено состояние ограничения транзита на сетевом узле, к которому относится IG. По одному варианту осуществления настоящего изобретения новое поле TLV определяет потоки трафика, соединения или вызовы, которые или можно определить как распознающие и подчиняющиеся включенному или выключенному состоянию ограничения транзита конкретного сетевого узла, который объявил данный TLV, или вместо этого можно определить как распознающие и отменяющие включенное или выключенное состояние ограничения транзита данного узла. Данные определения можно произвести при желании путем известных тэгов политик маршрутизации, и это подробнее описано ниже. Объявление поля TLV как измененного по вышеупомянутому варианту осуществления позволит другим сетевым узлам создавать пути для основанных на политиках потоков трафика, соединениях или вызовах, определенных в данном поле TLV, что принимают во внимание состояние дифференцированного ограничения транзита объявляющего узла.

Различные виды потоков трафика, соединений или вызовов, определенные путем известных тэгов политик маршрутизации в новом поле TLV, упомянутом выше, можно сделать соответствующими ограничениям политик, которые будут запрошены такими потоками трафика, соединениями или вызовами. К примеру, можно сделать заставить вызов VBN A запрашивать ограничение политики, которое поведет его по пути, отличному от вызова VBN B. Подобным образом можно заставить вызов SVC запрашивать ограничение политики, которая будет вести его через узлы или разделы, отличные от тех, что для вызова SPVC.

По-прежнему принимая во внимание Фиг.2, если для сетевого узла А.1 желательно ограничить транзит всех соединений, отличных от вызовов SVC или вызовов VBN A, узел А.1 может объявить своим одноранговым узлам сети 30 узловую IG, которая содержит поле TLV, обозначающее, что состояние ограничения транзита узла А.1 будет применяться на этом узле ко всем тегам политик маршрутизации, кроме тех, чьи ограничения политик связаны с вызовами SVC или вызовами VBN A. Для примера, тэг P1 политик маршрутизации мог бы относиться к вызовам SPVC, а тэг P2 политик маршрутизации мог бы относиться к вызовам SVC. Для распознавания VBN тэг P3 политик маршрутизации мог бы относиться к вызовам VBN A, таким как 34 и 38, а тэг P4 политик маршрутизации мог бы относиться к вызовам VBN B, таким как 36 и 40. В данном примере узловая IG сетевого узла A.1, следовательно, может указывать средствами своего поля TLV, как упомянуто выше, что включенное состояние ограничения транзита узла применяется ко всем соединениям, отличным от тех, у которых связанные с ними ограничения политик, содержат тэги (P2 и P3) политик маршрутизации. Данное объявление о дифференцированном состоянии ограничения транзита можно осуществить при желании, обозначив тэги (P2 и P3) политик маршрутизации как исключения для включенного состояния ограничения транзита в узле или в качестве альтернативы обозначив тэги (P1 и P4) политик маршрутизации как определяющие запрещенные соединения состояния ограничения транзита, о котором идет речь. На основании примера, данного ранее, результатом и в том, и в другом случае является то, что только потокам (32 и 34) трафика будет разрешен транзит через узел А.1, притом что такие потоки трафика принадлежат к вызовам SVC и вызовам VBN A.

Подобным образом на сетевом узле A.2 его узловая IG может объявить, что через данный узел проходят только вызовы, основанные на политиках с ограничениями политик, содержащими тэг P4 политик маршрутизации. К тому же, поле TLV узловой IG сетевого узла A.2 может определять тэг P4 политик маршрутизации как исключение для состояния ограничения транзита узла, когда узел объявляет, что его состояние ограничения транзита включено, или в качестве альтернативы тэги (P1, P2 и P3) политик маршрутизации могут вместо этого быть перечислены для определения запрещенных соединений для целей ограничения транзита. И в том, и в другом случае конечным результатом является то, что только вызовам VBN B, таким как 36, будет позволен транзит через узел А.2. Наконец, может быть желательно, чтобы сетевые узлы осуществляли только транзит вызовов VBN A и VBN B, но не других вызовов в сети 30. В этом случае узловая IG сетевого узла A.3 может обозначить оба тэга (P3 и P4) политик маршрутизации как определяющие соединения, которым разрешен транзит через узел А.3 и по этой причине являющиеся исключениями для состояния ограничения транзита данного узла, когда оно включено. Вместо этого оба тэга (P1 и P2) политик маршрутизации можно использовать для определения запрещенных соединений для узла A.3, когда его состояние ограничения транзита включено путем объявление того, что ограничен только транзит с тэгами (P1 и P2) политик маршрутизации, а со всеми прочими тэгами политик маршрутизации транзит не ограничен. Опять конечным результатом является то, что как вызовам VBN A, так и VBN B, таким как 38 и 40, соответственно, будет разрешен транзит через узел А.3.

Специалистам в данной области техники будет понятно, что любой из узлов А.1, А.2 или А.3 может модифицировать свою узловую IG информацию в любой желаемый момент времени так, чтобы объявить различные критерии маршрутизации на основе политик для состояния ограничения транзита для этих узлов. Для примера, если сетевой узел A.1 больше не располагает пропускной способностью, чтобы разрешать вызовы SVC, он мог быть с этого момента объявить узловую IG с полем TLV, которая больше не определяет тэг P2 политик маршрутизации как исключение из включенного состояния ограничения транзита при маршрутизации, или с полем TLV, которое вновь определяет тэг P2 политик маршрутизации как запрещенную политику для целей включенного состояния ограничения транзита при маршрутизации в отношении узла A.1.

На Фиг.3, 4 и 5 проиллюстрированы альтернативные форматы для сообщения узловой IG сетевого узла, который объявляет дифференцированные возможности ограничения транзита своим одноранговым сетевым узлам согласно настоящему изобретению. На Фиг.3 сообщение 50 узловой IG содержит флаг 52 ограничения транзита, который обозначает, включено или выключено состояние ограничения транзита узла. Поле TLV в форме списка 54 исключений из ограничения транзита, обозначенное как "EX. LIST", также формирует часть сообщения 50 узловой IG. Список 54 исключений из ограничения транзита может перечислять тэги политик маршрутизации, связанные с потоками трафика, соединениями или вызовами, которым разрешен транзит через объявляющий узел, когда флаг ограничения транзита показывает, что состояние ограничения транзита включено. В подобном случае любой запрос на основании политик на установление пути, который определяет любой из потоков трафика, соединений или вызовов из списка 54 исключений посредством связанных с ними тэгов политик маршрутизации, будет принят на анонсированном узле. Подробности этого описаны ниже.

По варианту осуществления настоящего изобретения, как показано на Фиг.3, список 54 исключений, как описано ранее, может быть в форме списка идентификаторов Сетевых Элементов ("Ne"), связанного со списком идентификаторов Разделов Ресурсов ("Rp"). Для примера, список идентификаторов Ne может содержать тэги ("NCS") видов сетевых служб: Ne1, Ne2,... Nen, тогда как список идентификаторов Rp может содержать тэги NCS: Rp1, Rp2,... Rpn.

Это можно подытожить, следующим образом:

Список Ne-NCS (Ne1, Ne2,... Nen) (1)

Список Rp-NCS (Rp1, Rp2,... Rpn) (2)

Вышеприведенные тэги NCS являются такими, как определены в Спецификации маршрутизации на основе политик, упомянутой выше. В том случае, когда флаг 52 ограничения транзита, как упомянуто выше, обозначает, что включено состояние ограничения транзита, список 54 исключений, первоначально отраженный в виде вышеупомянутых связанных друг с другом списков (1) и (2), можно дополнительно объединить в виде единого логически умноженного элемента исключения следующим образом:

{Ne1 & Ne2 &... Nen & Rp1 & Rp2 &... Rpn} (3)

Как известно специалистам в данной области техники, политика вызова или соединения, сообщаемая по Спецификации маршрутизации на основе политик, может иметь множество элементов политики, связанных с ней. Данные элементы политики, являются группировками в тэгах политик маршрутизации. Как более подробно описано ниже, в том случае, когда вызов на основе политик требует посредством любого из своих переданных элементов политики любое сочетание или подмножество тэгов NSC, найденных в элементе (3) исключения, упомянутом выше, тогда вызову или соединению, о котором идет речь, будет разрешен транзит через сетевой узел, объявляющий список (1) идентификаторов Ne и список (2) идентификаторов Rp. В том случае, когда ни один такой элемент политики переданной политики не требует никакого сочетания или подмножества элементов NSC или тэгов элемента (3) исключения, тогда вызов или соединение, о котором идет речь, не может быть маршрутизировано через упомянутый сетевой узел. Если переданная политика, о которой идет речь, удовлетворяет Спецификации маршрутизации на основе политик, то элементы политики преданной политики сначала извлекаются процессом логического разложения до произведения выше упомянутого определения относительно того, будет ли вызову или соединению, о котором идет речь, разрешен транзит через сетевой узел, объявляющий свое дифференцированное состояние ограничения транзита согласно настоящему изобретению. Этот процесс логического разложения более подробно описан ниже.

Список 54 исключений может взамен этого или в дополнение к этому перечислять тэги политик маршрутизации, связанные с потоками трафика, соединениями или вызовами, которые запрещены, когда флаг ограничения транзита указывает, что состояние ограничения транзита выключено. В таком случае любой запрос на основе политик на установку пути, чьи (запроса) элементы политики каждый определяют любой один из потоков трафика, соединений или вызовов из листа 54 исключений посредством связанных с ними тэгов политик маршрутизации, будет запрещен на объявляющем узле. Это рассмотрено более подробно ниже.

В том случае, когда флаг ограничения транзита, как сказано выше, указывает, что состояние ограничения транзита выключено, список 54 исключений в виде вышеприведенных списков (1) и (2) можно объединить в последовательность логически сложенных и индивидуализированных элементов исключения, как следует ниже:

{Ne1} or {Ne2} or... {Nen} or {Rp1} or {Rp2} or... {Rpn} (4)

Как более подробно разъяснено ниже, в том случае, если любой один или более тэгов NSC из индивидуализированных элементов (4) исключения, упомянутых выше, содержится в или состоит из всех до единого переданных элементов политики для вызова на основе политик, то вызову или соединению, о котором идет речь, не будет разрешен транзит через сетевой узел, который объявляет данный список (1) идентификаторов Ne и список (2) идентификаторов Rp. Использование выражения "содержится в" предназначено для выражения того, что переданный элемент политики содержит, по меньшей мере, индивидуализированный элемент (4) исключения, о котором идет речь. И наоборот, утверждается, если, по меньшей мере, один элемент политики упомянутого вызова на основе политик не содержит или не состоит из, по меньшей мере, одного упомянутого тэга NSC из индивидуализированных элементов исключений (4), то упомянутый сетевой узел будет позволять упомянутому вызову или соединению транзит через узел. Как упоминалось выше, если переданная политика, о которой идет речь, удовлетворяет Спецификации маршрутизации на основе политик, то переданные элементы политики сначала извлекаются процессом логического разложения, как более полно описано ниже.

Вышеупомянутые описания в отношении варианта осуществления по Фиг.3, касающегося использования списка 54 исключений для определения вызовов или соединений, которым разрешен или запрещен транзит через сетевой узел, в контексте его состояния ограничения транзита, которое или включено, или выключено, будут далее подробно описаны по отношению к политикам вызовов или соединений, которые следуют вышеупомянутой Спецификации маршрутизации на основании политик. Общий формат переданной политики, как известно специалистам в данной области техники, можно представить как следующий ниже:

Policy::={[require(logical_or|logical_and{Ne-NSC_list};

logical_or|logical_and{Rp-NSC_list});

must-avoid(logical_or|logical_and{Ne-NSC_list})]} (5)

где: {Ne-NSC list} является списком NSC тэгов политик маршрутизации, относящихся к сетевым элементам;

{Rp-NSC list} является списком NSC тэгов политик маршрутизации, относящихся к разделам ресурсов;

"require" обозначает компонент политики, являющийся требованием для маршрутизации вызова или соединения, связанного с переданной политикой (5);

"must-avoid" обозначает компонент политики, являющийся требованием избегания для маршрутизации вызова или соединения, связанного с переданной политикой (5); и

"logical_or" и "logical_and" являются альтернативными операндами, которые соответственно обозначают, должны ли, в зависимости от обстоятельств, непосредственно последующие составляющие тэги политик маршрутизации из списков {Ne-NSC list} или {Rp-NSC list} быть либо логически сложены, либо логически умножены. Также возможно, чтобы любой или оба из списков {Ne-NSC list} и {Rp-NSC list} содержали одиночный тэг политик маршрутизации, в таком случае на таких индивидуальных элементах операнды "logical_or" и "logical_and" не будут использоваться. Кроме того, в Спецификации маршрутизации на основе политик каждый из элементов "require" переданной политики (5) интерпретируется как логически умноженный по отношению к другому элементу. Данные элементы "require" являются составными частями компонента "require" переданной политики (5), как разъяснено ниже.

Компонент "require" переданной политики (5), то есть данный компонент, состоящий из:

logical_or | logical_and {Ne-NSC list};

logical_or | logical_and {Rp-NSC list}, (6)

можно дополнительно разделить на меньшие элементы по характеру требуемых элементов политики. В качестве простого примера вышеупомянутого разложения компонента (6) «require» политику, определенную как:

[require (logical_or {Ne1,Ne2})], (7)

можно разложить на требуемые элементы (Ne1) и (Ne2) политики, каждый из которых логически сложен по отношению к другому. Таким же образом, политику, определенную как:

[require (logical_and {Ne1, Ne2})], (8)

можно разложить в одиночный требуемый элемент политики (Ne1, & Ne2).

В том случае если в компоненте (6) «require» найден более чем один список NSC тэгов политик маршрутизации, тогда требуемый компонент (6) можно разложить посредством логического умножения списков {Ne-NSC list} и {Rp-NSC list}, при котором каждый получающийся требуемый элемент политики логически сложен по отношению к другому. Например, политику, определенную как:

[require (logical_or {Ne1,Ne2};

logical_and {Rp1, Rp2})], (9)

можно разложить на два требуемых элемента политики, а именно (Ne1, & Rp1, & Rp2) и (Ne2 & Rp1 & Rp2), причем эти два требуемые элемента политики являются логически сложенными по отношению друг к другу. Для дальнейшего примера, политику, определенную как:

[require (logical_or {Ne1, Ne2};

logical_or {Rp1,Rp2})], (10)

можно разложить на четыре требуемых элемента политики, а именно на (Ne1 & Rp1), (Ne1 & Rp2), (Ne2 & Rp1) и (Ne2 & Rp2), причем эти четыре требуемых элемента политики являются логически сложенными по отношению друг к другу.

Анализ, подобный изложенному выше, можно использовать для разложения компонента "avoid" («избегать») переданной политики (5), а именно компонента, состоящего из:

[must-avoid(logical_or|logical_and {Ne-NSC_list}] (11)

Однако в варианте осуществления настоящего изобретения, показанном на Фиг.3, компонент (11) «avoid» переданной политики (5) не используется для того, чтобы сравнивать переданную политику (5) с объявленной возможностью дифференцированного ограничения транзита узла, о котором идет речь, затем, чтобы определить, можно или нельзя проложить маршрут через указанный узел.

Как только переданная политика (5) была разложена, как упомянуто выше, на свои составные требуемые элементы политики, эти требуемые элементы политики используются для сравнения выше объясненным способом переданной политики (5) с объявленной возможностью дифференцированного ограничения транзита узла, о котором идет речь.

Теперь обратимся к другому варианту осуществления настоящего изобретения, проиллюстрированному на Фиг.4, где сообщение 60 узловой IG содержит флаг 62, который обозначает, включено или выключено состояние ограничения транзита узла. Поле TLV в виде списка 64 определений ограничения транзита, обозначенного как "DEF. LIST", также формирует часть сообщения 60 узловой IG. Список 64 определений ограничения транзита может перечислять тэги политик маршрутизации, связанные с потоками трафика, соединениями или вызовами, которым запрещен транзит через объявляющий узел, когда флаг ограничения транзита показывает, что включено состояние ограничения транзита. В таком случае любой запрос на основе политик на установление пути, который определяет любой из потоков трафика, соединений или вызовов из списка 64 определений посредством связанных с ними тэгов политик маршрутизации, не будет допущен на объявляющий узел. Список 64 определений может вместо этого или дополнительно перечислять тэги политик, связанные с потоками трафика, соединениями или вызовами, которые должны быть разрешены, когда флаг ограничения транзита показывает, что состояние ограничения транзита выключено. В таком случае, любой запрос на основе политик на установление пути, который определяет любой из потоков трафика, соединений или вызовов из списка 64 определений посредством связанных с ними тэгов политик маршрутизации, будет допущен на объявленном узле. Специалисты в данной области техники примут во внимание, что структуры данных, аналогичные описанным выше по отношению к варианту осуществления, показанному на Фиг.3, можно использовать для создания списка 64 определений ограничения транзита, к примеру, посредством списка идентификаторов Сетевых Элементов ("Ne"), связанного со списком идентификаторов Разделов ресурсов ("Rp"), как упоминалось выше. Равным образом, правила и технологии, аналогичные тем, что были описаны выше, можно использовать для того, чтобы сравнивать переданную политику с упомянутым списком 64 определения ограничений транзита в целях определения, разрешен ли или нет соединению или вызову транзит через узел, который объявляет возможность дифференцированного ограничения транзита.

Теперь обратимся к еще одному варианту осуществления, показанному на Фиг.5, где сообщение 70 узловой IG опять содержит флаг 72, который обозначает, включено или выключено состояние ограничения транзита узла. В этом случае одно или более полей TLV в виде двух списков 74 и 76 ограничения транзита также формируют часть сообщения 70 узловой IG. Список 74 ограничения транзита, обозначенный " LIST RT", используется в случае, когда флаг 72 обозначает, что состояние ограничения транзита объявляющего узла включено. Список 76 ограничения транзита, обозначенный "LIST NRT", используется в случае, когда флаг 72 обозначает, что состояние ограничения транзита объявляющего узла выключено. Как и в случае соответствующих примеров сообщений 50 и 60 узловых IG, списки 74 и 76 ограничения транзита могут либо обозначать исключения или определения для каждого из состояний ограничения транзита объявляющего узла, о котором идет речь, либо обозначать определения для каждого из них, с аналогичными результатами, наступающими в случае, когда сообщение установления пути на основе политик определяет любой из занесенных в списки потоков трафика, соединениями или вызовами. Специалисты в данной области техники поймут, что можно применять структуры данных, правила и технологии, аналогичные тем, что определены ранее по отношению к варианту осуществления, показанному на Фиг.3, для того, чтобы реализовать данные два списка 74 и 76 ограничения транзита, и для того, чтобы сравнивать с ними переданную политику.

Теперь со ссылкой на еще один дополнительный вариант осуществления, показанный на Фиг.6, где представлено еще одно сообщение 80 узловой IG, где флаг 82, также определенный как "RT PBR", обозначает состояние ограничения транзита сетевого узла, которое является дифференцированным по отношению к потокам трафика, соединениям или вызовам, на основе политик в противоположность не основанным на политиках. В этом примере, если флаг 82 включен, всем потокам трафика, соединениям и вызовам на основе политик будет запрещен транзит через объявляющий узел. С другой стороны, в том случае, если флаг 82 выключен, то все потоки трафика, соединения или вызова будут допущены к транзиту через упомянутый узел, независимо от того, основаны ли они на политиках по своей природе или нет.

Специалисты в данной области техники примут во внимание, что можно представить другие структуры данных для объявления состояния дифференцированного ограничения транзита сетевого узла по настоящему изобретению. Равным образом, для сравнения переданной политики с такими анонсированными структурами данных, с целью определения, следует ли вызову или соединению разрешить или запретить транзит через сетевой узел, можно применить иные правила и технологии, чем те, что описаны в настоящем документе в качестве примера. Специалисты в данной области техники поймут, что в настоящее изобретение могут быть внесены другие различные изменения деталей, все из которых находятся в пределах его сущности и объема.

Изобретение относится к технике передачи данных. Технический результат заключается в усовершенствовании способа передачи данных. Предлагается способ пересылки потока трафика в сети передачи данных, содержащей, по меньшей мере, один сетевой узел, для которого выборочно запрещено передавать сетевой трафик через этот сетевой узел. Данный способ включает в себя этап выбора заданного вида сетевого потока, которому не разрешен транзит через этот сетевой узел. Данный способ также включает в себя этап определения пути в сети для пересылки потока трафика, благодаря чему этот сетевой узел исключается из транзита при установлении пути в случае, когда поток трафика отождествляется с этой определенной категорией сетевого трафика. 9 з.п. ф-лы, 6 ил.

1. Способ пересылки потока графика в сети передачи данных, имеющей, по меньшей мере, один ее сетевой узел, сконфигурированный в качестве узла с ограничением транзита, для которого выборочно запрещен транзит сетевого трафика через него, при этом способ содержит этапы, на которых:

выбирают и устанавливают для упомянутого сетевого узла заданный вид сетевого трафика, которому не разрешен транзит через упомянутый сетевой узел;

определяют путь в упомянутой сети для пересылки потока трафика, в котором упомянутый сетевой узел исключен для транзита при установке упомянутого пути, в том случае, когда поток трафика отождествляется с заданным видом сетевого трафика.

2. Способ по п.1, дополнительно содержащий этап, на котором сообщают о заданном виде сетевого трафика посредством сетевого сообщения, распространяемого из упомянутого сетевого узла, и принимают данное сетевое сообщение на сетевом объекте, где выполняется упомянутый этап определения пути для пересылки потока трафика.

3. Способ по п.2, в котором заданный вид сетевого трафика, которому не разрешен транзит через упомянутый сетевой узел, определен по отношению к, по меньшей мере, одному параметру, связанному с сетевым трафиком, которому запрещен транзит через упомянутый сетевой узел.

4. Способ по п.2, в котором заданный вид сетевого трафика, которому не разрешен транзит через упомянутый сетевой узел, определен по отношению к, по меньшей мере, одному параметру, связанному с сетевым трафиком, которому разрешен транзит через указанный сетевой узел.

5. Способ по п.2, в котором сетевой узел имеет два режима работы: первый его режим, согласно которому выбран сетевой трафик, не разрешен транзит через этот сетевой узел и второй его режим, согласно которому выбран сетевой трафик, разрешен транзит через сетевой узел, причем текущий режим из упомянутых двух режимов работы сообщается посредством сетевого сообщения, и в котором на этапе определения пути в упомянутой сети для пересылки потока трафика, упомянутый сетевой узел исключается при установлении упомянутого пути, в том случае, когда поток трафика соответствует заданному виду сетевого трафика, а текущим режимом является первый упомянутый режим этого узла.

6. Способ по п.2, в котором сеть передачи данных работает в соответствии с протоколом PNNI, а сетевое сообщение является сообщением узловой Информационной Группы, содержащим поле тип-длина-значение, которое определяет заданный вид сетевого трафика.

7. Способ по п.6, в котором заданный вид трафика которому не разрешен транзит через указанный сетевой узел, определен по отношению к, по меньшей мере, одному параметру в виде тэга Категорий Сетевых Служб.

8. Способ по п.7, в котором сетевой узел предоставлен как узел с ограничением транзита, а поле тип-длина-значение определяет заданный вид сетевого трафика путем перечисления, по меньшей мере, одного тэга Категорий Сетевых Служб, который определяет трафик, исключенный из действия ограничения транзита данного сетевого узла.

9. Способ по п.7, в котором сетевой узел предоставлен как узел с ограничением транзита, а поле тип-длина-значение определяет заданный вид сетевого трафика путем перечисления, по меньшей мере, одного тэга Категорий Сетевых Служб, который определяет трафик, определяющий действие ограничения транзита данного сетевого узла.

10. Способ по п.7, в котором сетевой узел предоставлен как узел с ограничением транзита, а поле тип-длина-значение определяет заданную категорию сетевого трафика путем перечисления, по меньшей мере, одного тэга Категорий Сетевых Служб, который определяет трафик, исключенный из действия ограничения транзита сетевого узла, когда действие ограничения транзита включено, и путем перечисления, по меньшей мере, другого тэга Категорий Сетевых Служб, который определяет трафик, исключенный из действия ограничения транзита сетевого узла, когда действие ограничения транзита выключено.

| ТРАНЗИТНАЯ СИСТЕМА СВЯЗИ ДЛЯ КОММУТИРУЕМОГО ПОТОКА ТРАФИКА | 1997 |

|

RU2176435C2 |

| УСОВЕРШЕНСТВОВАННЫЙ СПОСОБ И УСТРОЙСТВО ДЛЯ ДИНАМИЧЕСКОГО СМЕЩЕНИЯ МЕЖДУ ПАКЕТАМИ МАРШРУТИЗАЦИИ И КОММУТАЦИИ В СЕТИ ПЕРЕДАЧИ ДАННЫХ | 1997 |

|

RU2189072C2 |

| The ATM Forum Technical Committee, Policy Routing, Version 1.0, af-cs-0195.000, 04.2003 | |||

| Термоэлектрическая батарея | 1930 |

|

SU19680A1 |

Авторы

Даты

2009-06-10—Публикация

2005-08-08—Подача