Изобретение относится к системам подвижной радиосвязи, а точнее к сотовым сетям связи технологии CDMA (многостанционный доступ с кодовым разделением каналов) с защитой от несанкционированных действий необслуживаемых мобильных станций. Под необслуживаемыми мобильными станциями понимаются такие мобильные станции, которые не имеют на законных основаниях прав доступа к ресурсам сети. Соответственно под обслуживаемыми мобильными станциями понимаются такие мобильные станции, которые имеют на законных основаниях права доступа к ресурсам сети.

Заявленный способ может быть использован для защиты от атаки блокирования доступа к сети CDMA, реализуемой необслуживаемыми мобильными станциями. Атака блокирования доступа к сети заключается в преднамеренных действиях нарушителей, которые формируют на одной или нескольких необслуживаемых мобильных станциях ложные вызывные последовательности, воспринимаемые базовой станцией сети как вызывные последовательности зарегистрированных мобильных станций. Необслуживаемые мобильные станции передают на атакуемую базовую станцию значительное число ложных вызывных последовательностей, прием которых вызывает перегрузку базовой станции и невозможность предоставления доступа к сети CDMA обслуживаемых мобильных станций.

Известны способы управления доступом к сети сотовой и транкинговой связи на основе проверки двоичных последовательностей идентификаторов мобильных станций. Эти способы описаны, например, в книге: Транкинговые системы радиосвязи. / Под ред. В.М.Тамаркина. - М.: Российское НТОЭРЭС им. А.С.Попова, 1997, с.5-11. В данных способах предварительно формируют для сети, включающей не менее одной базовой станции и N обслуживаемых мобильных станций, двоичные последовательности идентификаторов Ii мобильных станций, где i=1, 2, …, N. Обслуживаемые мобильные станции регистрируются для их обслуживания на базовой станции, для чего двоичные последовательности идентификаторов обслуживаемых мобильных станций запоминают в устройстве памяти базовой станции, в зоне обслуживания которой находится вызывающая мобильная станция. Формируют на i-ой мобильной станции двоичную вызывную последовательность из двоичной последовательности идентификатора Ii этой мобильной станции и номера вызываемого абонента и передают ее на базовую станцию. Получив двоичную вызывную последовательность, базовая станция выделяет из нее принятую двоичную последовательность идентификатора и последовательно сличает ее с двоичными последовательностями идентификаторов обслуживаемых мобильных станций, записанными в устройстве памяти базовой станции. При нахождении совпадения считают принятую двоичную вызывную последовательность двоичной вызывной последовательностью обслуживаемой мобильной станции и предоставляют ей доступ к сети, в противном случае принятую двоичную вызывную последовательность считают двоичной вызывной последовательностью необслуживаемой мобильной станции и не предоставляют ей доступ.

Недостатками указанных аналогов является относительно низкая защищенность от попыток получения незаконного доступа к сети необслуживаемых мобильных станций, а также от атаки блокирования доступа к сети, реализуемой нарушителями - необслуживаемыми мобильными станциями.

Также известны способы управления доступом к сети сотовой связи стандарта GSM на основе проверки двоичных последовательностей идентификаторов и двоичных последовательностей ключей аутентификации мобильных станций. Эти способы описаны, например, в книге: Чекалин А.А., Заряев А.В., Скрыль С.В., Вохминцев В.А. Защита информации в системах мобильной связи: Учебное пособие для вузов. - М.: Горячая линия - Телеком, 2005, стр.104-111. В данных способах предварительно формируют для сети, включающей не менее одной базовой станции, управляющего устройства сети и N обслуживаемых мобильных станций, двоичные последовательности идентификаторов Ii и двоичные последовательности ключей аутентификации мобильных станций, где i=1, 2, …, N. Обслуживаемые мобильные станции регистрируются для их обслуживания на базовой станции, для чего двоичные последовательности идентификаторов обслуживаемых мобильных станций запоминают в устройстве памяти базовой станции, в зоне обслуживания которой находится вызывающая мобильная станция. Формируют на i-ой мобильной станции двоичную вызывную последовательность из двоичной последовательности идентификатора Ii этой мобильной станции и номера вызываемого абонента и передают ее на базовую станцию. Получив двоичную вызывную последовательность, базовая станция выделяет из нее принятую двоичную последовательность идентификатора и сличает ее с двоичной последовательностью идентификатора i-ой мобильной станции, записанной в устройстве памяти базовой станции. При выполнении совпадения передают от базовой станции запрос на управляющее устройство сети на формирование случайной двоичной последовательности и двоичной последовательности отклика i-ой мобильной станции. При получении запроса формируют на управляющем устройстве сети случайную двоичную последовательность и формируют на управляющем устройстве сети по функции формирования отклика мобильной станции, двоичной последовательности ключа аутентификации i-ой мобильной станции и случайной двоичной последовательности двоичную последовательность отклика i-ой мобильной станции. Передают сформированные двоичную последовательность отклика i-ой мобильной станции и случайную двоичную последовательность от управляющего устройства сети на базовую станцию. Затем передают от базовой станции на i-ую мобильную станцию случайную двоичную последовательность.

Формируют на i-ой мобильной станции по функции формирования отклика мобильной станции, двоичной последовательности ключа аутентификации i-ой мобильной станции и случайной двоичной последовательности двоичную последовательность отклика i-ой мобильной станции. Затем от i-ой мобильной станции на базовую станцию передают двоичную последовательность отклика i-ой мобильной станции. Базовая станция сравнивает принятую двоичную последовательность отклика i-ой мобильной станции с полученной от управляющего устройства сети и при их совпадении считают принятую двоичную вызывную последовательность двоичной вызывной последовательностью обслуживаемой мобильной станции и предоставляют ей доступ к сети, в противном случае принятую двоичную вызывную последовательность считают двоичной вызывной последовательностью необслуживаемой мобильной станции и не предоставляют ей доступ.

Недостатком известных способах управления доступом к сети сотовой связи стандарта GSM на основе проверки двоичных последовательностей идентификаторов и двоичных последовательностей ключей аутентификации мобильных станций также является относительно низкая защищенность от атаки блокирования доступа к сети, реализуемой нарушителями - необслуживаемыми мобильными станциями.

Наиболее близким по своей технической сущности к заявленному способу управления доступом к сети CDMA является способ управления доступом к сети CDMA

по международной заявке (РСТ) WO 2003/049476 от 12.06.2003 (МПК Н04Q 7/38). Способ-прототип управления доступом к сети CDMA заключается в предварительном формировании для сети CDMA, включающей не менее одной базовой станции, управляющего устройства сети CDMA и N обслуживаемых мобильных станций двоичные последовательности идентификаторов Ii мобильных станций, - где i=1, 2, …, N, которые запоминают в управляющем устройстве сети CDMA и в i-ой мобильной станции, формируют в i-ой мобильной станции двоичную вызывную последовательность, для чего формируют из двоичной последовательности идентификатора Ii i-ой мобильной станции, номера вызываемого абонента и параметров обслуживания двоичную вызывную последовательность, передают двоичную вызывную последовательность i-ой мобильной станции на базовую станцию, выделяют в базовой станции из принятой двоичной вызывной последовательности принятую двоичную последовательность идентификатора и параметры обслуживания i-ой мобильной станции. При совпадении принятой двоичной последовательности идентификатора с одной из двоичных последовательностей идентификаторов Ii мобильных станций и наличии возможности у базовой станции предоставить доступ в соответствии с параметрами обслуживания i-ой мобильной станции предоставляют доступ к сети CDMA i-ой мобильной станции, в противном случае не предоставляют ей доступ.

Недостатком прототипа заявленного способа управления доступом к сети CDMA является относительно низкая защищенность от атаки блокирования доступа к сети CDMA, реализуемой нарушителями - необслуживаемыми мобильными станциями.

Указанный недостаток прототипа обусловлен тем, что по принятой двоичной вызывной последовательности базовая станция не может сразу же установить, является ли она двоичной вызывной последовательностью i-ой мобильной станции или она сформирована одной из необслуживаемой мобильной станцией. Необслуживаемые сетью мобильные станции способны из известных им двоичных последовательностей идентификаторов Ii i-ых мобильных станций формировать ложные двоичные вызывные последовательности, неотличимые от двоичных вызывных последовательностей i-ых мобильных станций. Причиной является отсутствие неизвестной для нарушителей зависимости двоичной вызывной последовательности i-ой мобильной станции от времени вызова и изменяющихся параметров вызова.

Целью изобретения заявленного технического решения является разработка способа управления доступом к сети CDMA, обеспечивающего повышение защищенности от атаки блокирования доступа к сети CDMA, реализуемой нарушителями - необслуживаемыми мобильными станциями, путем выполнения совокупности действий по проверке подлинности принятой двоичной вызывной последовательности.

Поставленная цель достигается тем, что в известном способе управления доступом к сети CDMA, заключающемся в том, что для сети CDMA, включающей не менее одной базовой станции, управляющего устройства сети CDMA и i-ых мобильных станций, где i=1, 2, …, N, предварительно формируют двоичные последовательности идентификаторов Ii i-ых мобильных станций, которые запоминают в управляющем устройстве сети CDMA и в i-ой мобильной станции, формируют в i-ой мобильной станции двоичную вызывную последовательность из двоичной последовательности идентификатора Ii i-ой мобильной станции и номера вызываемого абонента, передают двоичную вызывную последовательность i-ой мобильной станции на базовую станцию, выделяют в базовой станции из принятой двоичной вызывной последовательности принятую двоичную последовательность идентификатора и предоставляют доступ к сети CDMA i-ой мобильной станции, дополнительно предварительно для отправителя и получателя формируют для сети CDMA двоичные последовательности секретных ключей Ki мобильных станций, где i=1, 2, …, N, которые запоминают в управляющем устройстве сети CDMA и в i-ой мобильной станции, и формируют функцию F1 формирования кодовой последовательности и функцию F2 формирования ключа вызова мобильной станции.

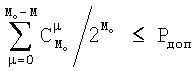

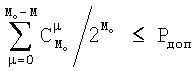

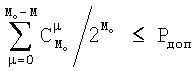

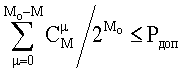

Предварительно устанавливают минимально допустимое число М совпавших битов принятой двоичной последовательности идентификатора с двоичной последовательностью идентификатора Ii i-ой мобильной станции. Минимально допустимое число М совпавших битов принятой двоичной последовательности идентификатора с двоичной последовательностью идентификатора Ii i-ой мобильной станции определяют из условия  ,

,

где Рдоп - предварительно заданная допустимая вероятность ошибочного признания двоичной вызывной последовательности необслуживаемой мобильной станции как двоичной вызывной последовательности i-ой мобильной станции,  - число сочетаний из

- число сочетаний из  по µ,

по µ,

а Mo>М - длина в битах двоичной вызывной последовательности i-ой мобильной станции.

Передают от i-ой мобильной станции на базовую станцию запрос на регистрацию, включающий двоичную последовательность идентификатора Ii i-ой мобильной станции. Передают после получения запроса от базовой станции на управляющее устройство сети CDMA запрос на формирование случайной двоичной последовательности R и двоичной последовательности ключа вызова KBi i-ой мобильной станции,

Формируют в управляющем устройстве сети CDMA случайную двоичную последовательность R. Затем формируют в управляющем устройстве сети CDMA по функции F2 формирования ключа вызова мобильной станции, двоичной последовательности секретного ключа Ki i-ой мобильной станции и случайной двоичной последовательности R двоичную последовательность ключа вызова KBi i-ой мобильной станции. Передают сформированные двоичную последовательность ключа вызова KBi i-ой мобильной станции и случайную двоичную последовательность R от управляющего устройства сети CDMA на базовую станцию.

Передают от базовой станции на i-ую мобильную станцию случайную двоичную последовательность R и двоичную последовательность текущего значения времени Т.

Формируют в i-ой мобильной станции по функции F2 формирования ключа вызова мобильной станции, двоичной последовательности секретного ключа Ki i-ой мобильной станции и случайной двоичной последовательности R двоичную последовательность ключа вызова KBi i-ой мобильной станции. Затем формируют в i-ой мобильной станции по функции F1 формирования кодовой последовательности, двоичной последовательности ключа вызова KBi i-ой мобильной станции, случайной двоичной последовательности R и двоичной последовательности текущего значения времени Т двоичную кодовую последовательность вызова.

Формируют в i-ой мобильной станции двоичную вызывную последовательность, для чего формируют из двоичной последовательности идентификатора Ii i-ой мобильной станции и двоичной последовательности номера вызываемого абонента двоичную последовательность, расширяют двоичную последовательность путем повторения каждого ее бита n раз, суммируют побитно по модулю 2 расширенную двоичную последовательность с двоичной кодовой последовательностью вызова. После чего передают двоичную вызывную последовательность i-ой мобильной станции на базовую станцию.

Проверяют в базовой станции подлинность принятой двоичной вызывной последовательности, для чего формируют в базовой станции по функции F1 формирования кодовой последовательности, двоичной последовательности ключа вызова KBi i-ой мобильной станции, случайной двоичной последовательности R и двоичной последовательности текущего значения времени Т двоичную кодовую последовательность проверки вызова. Затем суммируют побитно по модулю 2 принятую двоичную вызывную последовательность с двоичной кодовой последовательностью проверки вызова и декодируют по правилу мажоритарного декодирования каждые очередные n бит просуммированной двоичной последовательности в очередные биты декодированной двоичной последовательности. Выделяют из декодированной двоичной последовательности принятую двоичную последовательность идентификатора, сравнивают побитно принятую двоичную последовательность идентификатора с двоичной последовательностью идентификатора Ii i-ой мобильной станции и вычисляют число Кс совпавших битов. Считают принятую двоичную вызывную последовательность двоичной вызывной последовательностью i-ой мобильной станции при выполнении Kc≥М и предоставляют доступ к сети CDMA i-ой мобильной станции, в противном случае принятую двоичную вызывную последовательность считают двоичной вызывной последовательностью необслуживаемой мобильной станции и не предоставляют ей доступ.

Указанная новая совокупность выполняемых действий за счет непредсказуемой для нарушителей - необслуживаемых мобильных станций зависимости сформированной в i-ой мобильной станции двоичной вызывной последовательности от двоичной последовательности секретного ключа Ki i-ой мобильной станции, двоичной последовательности текущего значения времени Т и случайной двоичной последовательности R обеспечивает повышение защищенности от атаки блокирования доступа к сети, реализуемой нарушителями. Исключается повторное использование нарушителями двоичных вызывных последовательностей i-ых мобильных станций в качестве ложных двоичных вызывных последовательностей, принимаемых базовой станцией как подлинные. В базовой станции в процессе приема и проверки подлинности на базовой станции принятой двоичной вызывной последовательности без дополнительных проверок сразу же устанавливается, является ли она двоичной вызывной последовательностью i-ой мобильной станции или двоичной вызывной последовательностью необслуживаемой мобильной станции. Поэтому указанная новая совокупность выполняемых действий позволяет повысить защищенность от атаки блокирования доступа к сети CDMA, реализуемой нарушителями - необслуживаемыми мобильными станциями.

Заявленный способ поясняется чертежами, на которых показаны:

- на фиг.1 - пример структуры сети CDMA;

- на фиг.2 - алгоритм регистрации в базовой станции i-ой мобильной станции;

- на фиг.3 - алгоритм вызова i-ой мобильной станцией базовой станции;

- на фиг.4 - временные диаграммы формирования двоичной вызывной последовательности;

- на фиг.5 - алгоритм проверки базовой станцией подлинности принятой двоичной вызывной последовательности;

- на фиг.6 - временные диаграммы проверки базовой станцией подлинности принятой двоичной вызывной последовательности;

- на фиг.7 - графики, показывающие эффект заявляемого способа.

Рассмотрим реализацию способа на примере сети CDMA, включающей не менее одной базовой станции 1, а также управляющего устройства сети CDMA 2 и N≥1 мобильных станций 31, …, 3N (фиг.1). Управляющее устройство сети CDMA 2 включает в себя формирователь двоичных последовательностей секретных ключей Ki и двоичных последовательностей идентификаторов Ii i-ых мобильных станций 2.1, где i=1, 2, …, N. С использованием этого формирователя в управляющем устройстве сети CDMA 2 предварительно формируют для каждой i-ой мобильной станции двоичную последовательность секретного ключа Ki и двоичную последовательность идентификатора Ii i-ой мобильной станции, которые запоминают в управляющем устройстве сети CDMA 2 и в карте памяти 3.1 i-ой мобильной станции 3i. Затем i-ая мобильная станция 3i с использованием блока регистрации 3.2 передает на базовую станцию 1 запрос на регистрацию, включающий двоичную последовательность идентификатора Ii i-ой мобильной станции. Получив запрос на регистрацию, базовая станция 1 передает на управляющее устройство сети CDMA 2 запрос на формирование случайной двоичной последовательности R и двоичной последовательности ключа вызова KBi i-ой мобильной станции. В управляющем устройстве сети CDMA 2 с помощью формирователя случайной двоичной последовательности R 2.2 формируют случайную двоичную последовательность R и с помощью формирователя ключа вызова мобильной станции 2.3 формируют двоичную последовательность ключа вызова KBi i-ой мобильной станции. Сформированные последовательности передают от управляющего устройства сети CDMA 2 на базовую станцию 1. После этого передают от базовой станции на i-ую мобильную станцию случайную двоичную последовательность R и сформированную с помощью времязадающего устройства базовой станции 1.1 двоичную последовательность текущего значения времени Т. Затем в i-ой мобильной станции с помощью формирователя ключа вызова мобильной станции 3.4 формируют двоичную последовательность ключа вызова KBi i-ой мобильной станции. Далее в i-ой мобильной станции с помощью формирователя кодовой последовательности 3.5 формируют двоичную кодовую последовательность вызова.

В i-ой мобильной станции из двоичной последовательности идентификатора Ii i-ой мобильной станции и двоичной последовательности номера вызываемого абонента с помощью формирователя адресной двоичной последовательности 3.3 формируют двоичную вызывную последовательность, которую в повторителе 3.6 расширяют в расширенную адресную двоичную последовательность. Далее с помощью сумматора 3.7 расширенную двоичную последовательность суммируют побитно по модулю 2 с двоичной кодовой последовательностью вызова и передают двоичную вызывную последовательность i-ой мобильной станции на базовую станцию.

Приняв двоичную вызывную последовательность, в базовой станции 1 проверяют ее подлинность. Для этого с помощью формирователя двоичной кодовой последовательности проверки вызова 1.2 формируют двоичную кодовую последовательность проверки вызова и в сумматоре 1.3 суммируют ее побитно по модулю 2 с принятой двоичной вызывной последовательностью. Далее каждые очередные n бит просуммированной двоичной последовательности в мажоритарном декодере 1.4 декодируют по правилу мажоритарного декодирования в очередные биты декодированной двоичной последовательности, и из нее в выделителе принятой двоичной последовательности идентификатора 1.5 выделяют принятую двоичную последовательность идентификатора. В компараторе 1.6 сравнивают принятую двоичную последовательность идентификатора с двоичной последовательностью идентификатора Ii i-ой мобильной станции и при достаточной степени их совпадения считают принятую двоичную вызывную последовательность двоичной вызывной последовательностью i-ой мобильной станции, передают сигнал предоставления связи на блок ведения связи 3.8 i-ой мобильной станции 3 и предоставляют ей доступ к сети CDMA, в противном случае принятую двоичную вызывную последовательность считают двоичной вызывной последовательностью необслуживаемой мобильной станции и не предоставляют ей доступ. Необслуживаемые мобильные станции 4 формируют ложные вызывные последовательности и передают их на вход сумматора 1.3 базовой станции 1.

Реализация заявленного способа заключается в следующем.

Вид двоичной последовательности секретного ключа Ki и двоичной последовательности идентификатора Ii i-ой мобильной станции показан на фиг.4(а) и 4(б) соответственно. Единичные значения битов на фигурах показаны в виде заштрихованных импульсов, нулевые значения битов - в виде незаштрихованных импульсов. К двоичной последовательности секретного ключа Ki i-ой мобильной станции предъявляются требование невозможности ее вычисления нарушителями, которым могут быть известны значительное число сформированных с ее использованием двоичных вызывных последовательностей i-ой мобильной станции. Двоичные последовательности секретного ключа Ki i-ых мобильных станций формируют с использованием генератора случайных импульсов, генерирующего случайные равновероятные импульсы, независимые друг от друга, что описано, например, в книге: Д.Кнут "Искусство программирования на ЭВМ". - М.: Мир, 1977, т.2, стр.22. Длина двоичной последовательности секретного ключа Кi должна быть не менее 64 бит, что описано, например, в книге М.Д.Смид, Д.К.Бранстед "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т.76, №5, стр.45.

Двоичные последовательности идентификаторов Ii i-ых мобильных станций формируют с использованием генератора случайных импульсов, генерирующего случайные равновероятные импульсы, независимые друг от друга, что описано, например, в книге: Д.Кнут "Искусство программирования на ЭВМ". - М.: Мир, 1977, т.2, стр.22. Длина двоичной последовательности идентификатора Ii i-ой мобильной станции должна быть не менее 30-40 бит, чтобы идентификаторы разных мобильных станций одной сети не повторялись при числе N мобильных станций сети CDMA порядка N=106…108.

Известные способы запоминания в управляющем устройстве сети CDMA и в i-ой мобильной станции двоичной последовательности секретного ключа Ki и двоичной последовательность идентификатора Ii i-ой мобильной станции описаны, например, в книге: Б.А.Калабеков "Микропроцессоры и их применение в системах передачи и обработки сигналов". - М.: Радио и связь, 1988, стр.71.

Предварительно формируют функцию F1 формирования кодовой последовательности и функцию F2 формирования ключа вызова мобильной станции.

Предварительное формирование функции F1 формирования кодовой последовательности заключается в следующем. Известные способы формирования функции F1 формирования кодовой последовательности описаны, например, в книге М.Д.Смид, Д.К.Бранстед "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т.76, №5, стр.49. Они заключаются в формировании функции F1 формирования кодовой последовательности в виде алгоритма шифрования данных DES в режиме обратной связи по шифртексту или в режиме обратной связи по выходу. При этом в качестве ключа шифрования алгоритма шифрования данных DES используют двоичную последовательность ключа вызова KBi i-ой мобильной станции, а в качестве шифруемых данных - повторяющиеся необходимое число раз случайные двоичные последовательности R и двоичные последовательности текущего значения времени Т. Суммарная длина повторяющихся случайных двоичных последовательностей R и двоичных последовательностей текущего значения времени Т должна быть не менее длины двоичной вызывной последовательности i-ой мобильной станции. Выходным значение функции F1 является формируемая на i-ой мобильной станции двоичная кодовая последовательность вызова и идентичная ей формируемая на базовой станции двоичная кодовая последовательность проверки вызова.

К функции F1 формирования кодовой последовательности предъявляются следующие требования:

1) вычислительная невозможность определения нарушителями двоичной кодовой последовательности вызова или соответственно двоичной кодовой последовательности проверки вызова при известных случайной двоичной последовательности R и двоичной последовательности текущего значения времени Т;

2) зависимость каждого бита двоичной кодовой последовательности вызова (проверки вызова) от каждого бита двоичной последовательности ключа вызова KBi i-ой мобильной станции, от каждого бита случайной двоичной последовательности R и от каждого бита двоичной последовательности текущего значения времени Т.

Данные требования выполняются при использовании в качестве функции F1 формирования кодовой последовательности известных алгоритмов шифрования данных, что описано, например, в книге: ГОСТ РФ 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР, 1989.

Известные способы формирования функции F2 формирования ключа вызова мобильной станции описаны, например, в книге: Асосков А.В., Иванов М.А., Мирский А.А., Рузин А.В., Сланин А.В., Тютвин А.И. Поточные шифры. - М.: КУДИЦ-ОБРАЗ, 2003, стр.169. Они заключаются в формировании функции F2 формирования ключа вызова мобильной станции в виде функции хэширования, на вход которой поступают объединенные двоичная последовательность секретного ключа Ki i-ой мобильной станции и случайная двоичная последовательность R. Результатом хэширования этих последовательностей является двоичная последовательность ключа вызова KBi i-ой мобильной станции. Например, функция F2 формирования ключа вызова мобильной станции в системе сотовой связи стандарта GSM построена в виде функции хэширования СОМР128, что описано, например, в книге: Асосков А.В., Иванов М.А., Мирский А.А., Рузин А.В., Сланин А.В., Тютвин А.Н. Поточные шифры. - М.: КУДИЦ-ОБРАЗ, 2003. стр.169.

К функции F2 формирования ключа вызова мобильной станции предъявляются следующие требования:

1) вычислительная невозможность определения нарушителями двоичной последовательности секретного ключа KBi i-ой мобильной станции при известных случайной двоичной последовательности R и двоичной последовательности ключа вызова KBi i-ой мобильной станции;

2) зависимость каждого бита двоичной последовательности ключа вызова KBi i-ой мобильной станции от каждого бита двоичной последовательности секретного ключа Ki i-ой мобильной станции и от каждого бита случайной двоичной последовательности R;

3) неповторяемость формируемых двоичных последовательностей ключа вызова KBi i-ой мобильной станции при неповторяющихся случайных двоичных последовательностях R.

Данные требования выполняются при использовании в качестве функции F2 формирования ключа вызова мобильной станции известных криптографических функций хэширования, что описано, например, в книге: ГОСТ Р 34.11-94. Информационная технология. Криптографическая защита информации. Функция хэширования. - М.: Госстандарт РФ, 1994.

Предварительное установление минимально допустимого числа М совпавших битов принятой двоичной последовательности идентификатора с двоичной последовательностью идентификатора Ii i-ой мобильной станции заключается в следующем. Минимально допустимое число М совпавших битов принятой двоичной последовательности идентификатора мобильной станции с двоичной последовательностью идентификатора Ii i-ой мобильной станции определяют из условия  ,

,

где Рдоп - предварительно заданная допустимая вероятность ошибочного признания двоичной вызывной последовательности необслуживаемой мобильной станции как двоичной вызывной последовательности i-ой мобильной станции,  - число сочетаний из Mo по µ, а Mo>М - длина в битах двоичной вызывной последовательности i-ой мобильной станции.

- число сочетаний из Mo по µ, а Mo>М - длина в битах двоичной вызывной последовательности i-ой мобильной станции.

Например, величину допустимой вероятности ошибочного признания двоичной вызывной последовательности необслуживаемой мобильной станции как двоичной вызывной последовательности i-ой мобильной станции устанавливают равной

Рдоп=10-9, что рекомендуется, например, в государственном стандарте 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР. 1989. Следовательно, задав, например, величину Mo=100, что рекомендуется в книге Окова И.Н. Аутентификация речевых сообщений и изображений в каналах связи. / Под ред. проф. В.Ф.Комаровича. - Издательство Санкт-Петербургского политехнического университета, 2006, стр.198, целесообразно установить величину М не менее 82.

Известные способы передачи от i-ой мобильной станции на базовую станцию запроса на регистрацию, включающего двоичную последовательность идентификатора Ii i-ой мобильной станции, описаны, например, в книге: Скляр Б. Цифровая связь. Теоретические основы и практическое применение. - М.: Издательский дом "Вильямс", 2003, стр.803. Известные способы передачи от i-ой мобильной станции на базовую станцию запроса на регистрацию используют, например, методы кодового расширения запроса на регистрацию. На фиг.2 представлены действия алгоритма регистрации в базовой станции i-ой мобильной станции.

Известные способы передачи после получения запроса от базовой станции на управляющее устройство сети CDMA запроса на формирование случайной двоичной последовательности R и двоичной последовательности ключа вызова KBi i-ой мобильной станции, известны и описаны, например, в книге: А.Г.Зюко, Д.Д.Кловский, М.В.Назаров, Л.М.Финк "Теория передачи сигналов". - М.: Радио и связь, 1986, стр.11.

Формирование в управляющем устройстве сети CDMA случайной двоичной последовательности R заключается в следующем. Случайную двоичную последовательность R формируют с использованием генератора случайных импульсов, генерирующего случайные равновероятные импульсы, независимые друг от друга, что описано, например, в книге: Д.Кнут "Искусство программирования на ЭВМ". - М.: Мир, 1977, т.2, стр.22. Для обеспечения практического исключения случаев повторения случайных двоичных последовательностей длина случайной двоичной последовательности R должна быть не менее 30-40 бит, что описано, например, в книге Д.Кнут "Искусство программирования на ЭВМ". - М.: Мир, 1977, т.2, стр.22. Вид случайной двоичной последовательности R показан на фиг.4 (в).

Формирование в управляющем устройстве сети CDMA по функции F2 формирования ключа вызова мобильной станции, двоичной последовательности секретного ключа Ki i-ой мобильной станции и случайной двоичной последовательности R двоичной последовательности ключа вызова KBi i-ой мобильной станции заключается в следующем. Формируют входную двоичную последовательность, состоящую из объединенной двоичной последовательности секретного ключа Ki i-ой мобильной станции и случайной двоичной последовательности R. Входная двоичная последовательность преобразуется хэшированием в выходную двоичную последовательность, используемую далее в качестве двоичной последовательности ключа вызова KBi i-ой мобильной станции. Например, формирование на управляющем устройстве сети CDMA по функции F2 формирования ключа вызова мобильной станции, двоичной последовательности секретного ключа Ki i-ой мобильной станции и случайной двоичной последовательности R двоичной последовательности ключа вызова KBi i-ой мобильной станции может быть выполнено по функции хэширования СОМР128, что описано, например, в книге: Асосков А.В., Иванов М.А., Мирский А.А., Рузин А.В., Сланин А.В., Тютвин А.Н. Поточные шифры. - М.: КУДИЦ-ОБРАЗ, 2003, стр.169.

Вид сформированной в управляющем устройстве сети CDMA двоичной последовательности ключа вызова KBi i-ой мобильной станции показан на фиг.4(г).

Известные способы передачи сформированных двоичной последовательности ключа вызова KBi i-ой мобильной станции и случайной двоичной последовательности R от управляющего устройства сети CDMA на базовую станцию известны и описаны, например, в книге: А.Г.Зюко, Д.Д.Кловский, М.В.Назаров, Л.М.Финк "Теория передачи сигналов". - М.: Радио и связь, 1986, стр.11.

Известные способы передачи от базовой станции на i-ую мобильную станцию случайной двоичной последовательности R и двоичной последовательности текущего значения времени Т описаны, например, в книге: Скляр Б. Цифровая связь. Теоретические основы и практическое применение. - М.: Издательский дом "Вильямс", 2003, стр.798. Известные способы передачи от базовой станции на i-ую мобильную станцию случайной двоичной последовательности R и двоичной последовательности текущего значения времени Т используют, например, методы кодового расширения передаваемых последовательностей.

Вид двоичной последовательности текущего значения времени Т показан на фиг.4(д). Двоичная последовательность текущего значения времени Т формируется времязадающим устройством базовой станции. В базовых станциях сети CDMA очередную двоичную последовательность текущего значения времени Т формируют через каждые 3 микросекунды, что описано, например, в книге: Скляр Б. Цифровая связь. Теоретические основы и практическое применение. - М.: Издательский дом "Вильямс", 2003, стр.810.

На фиг.3 представлены действия алгоритма вызова i-ой мобильной станцией базовой станции.

Известные способы формирования в i-ой мобильной станции по функции F2 формирования ключа вызова мобильной станции, двоичной последовательности секретного ключа Ki i-ой мобильной станции и случайной двоичной последовательности R двоичной последовательности ключа вызова KBi i-ой мобильной станции описаны, например, в книге: Асосков А.В., Иванов М.А., Мирский А.А., Рузин А.В., Сланин А.В., Тютвин А.Н. Поточные шифры. - М.: КУДИЦ-ОБРАЗ, 2003, стр.169. Они заключаются в хэшировании объединенной двоичной последовательности секретного ключа Ki i-ой мобильной станции и случайной двоичной последовательности R. Результатом хэширования является двоичная последовательность ключа вызова KBi i-ой мобильной станции.

Вид сформированной в i-ой мобильной станции двоичной последовательности ключа вызова KBi i-ой мобильной станции показан на фиг.4(г). Сформированная в i-ой мобильной станции двоичная последовательность ключа вызова KBi i-ой мобильной станции и сформированная в управляющем устройстве сети CDMA двоичная последовательность ключа вызова KBi i-ой мобильной станции одинаковы.

Формирование в i-ой мобильной станции по функции F1 формирования кодовой последовательности, двоичной последовательности ключа вызова KBi i-ой мобильной станции, случайной двоичной последовательности R и двоичной последовательности текущего значения времени Т двоичной кодовой последовательности вызова заключается в следующем. Случайную двоичную последовательность R и двоичную последовательность текущего значения времени Т повторяют необходимое число раз так, чтобы суммарная длина повторяющихся двоичных последовательностей текущего значения времени Т и случайных двоичных последовательностей R должна быть не менее длины двоичной вызывной последовательности i-ой мобильной станции. Повторяющиеся двоичные последовательности текущего значения времени Т и случайные двоичные последовательности R зашифровывают, например, по алгоритму шифрования данных DES в режиме обратной связи по шифртексту или в режиме обратной связи по выходу. При этом в качестве ключа шифрования алгоритма шифрования данных DES используют двоичную последовательность ключа вызова KBi i-ой мобильной станции. Вид двоичной кодовой последовательности вызова показан на фиг.4(е).

Формирование в i-ой мобильной станции двоичной вызывной последовательности заключается в следующем. Сначала формируют из двоичной последовательности идентификатора Ii i-ой мобильной станции и двоичной последовательности номера вызываемого абонента адресную двоичную последовательность. Адресная двоичная последовательность формируется считыванием в нее двоичной последовательности идентификатора Ii i-ой мобильной станции и двоичной последовательности номера вызываемого абонента. Известные способы считывания в адресную двоичную последовательность двоичной последовательности идентификатора Ii i-ой мобильной станции и двоичной последовательности номера вызываемого абонента описаны, например, в книге: Сикарев А.А., Лебедев О.Н. Микроэлектронные устройства формирования и обработки сложных сигналов. - М.: Радио и связь, 1983, стр.121.

Вид адресной двоичной последовательности показан на фиг.4(ж).

Расширение адресной двоичной последовательности путем повторения каждого ее бита n раз заключается в следующем. Каждый бит адресной двоичной последовательности записывается n раз, образуя удлиненную в n раз расширенную двоичную последовательность. Вид расширенной двоичной последовательности при n=3 показан на фиг.4(з).

Далее суммируют побитно по модулю 2 расширенную двоичную последовательность с двоичной кодовой последовательностью вызова, образуя двоичную вызывную последовательность i-ой мобильной станции. Длина расширенной двоичной последовательности и длина двоичной кодовой последовательностью вызова одинаковы. Известные способы суммирования побитно по модулю 2 расширенной двоичной последовательности с двоичной кодовой последовательностью вызова описаны, например, в книге Б.А.Калабеков "Микропроцессоры и их применение в системах передачи и обработки сигналов". - М.: Радио и связь, 1988, стр.10. Вид двоичной вызывной последовательности i-ой мобильной станции показан на фиг.4(и).

Известные способы передачи на базовую станцию двоичной вызывной последовательности i-ой мобильной станции описаны, например, в книге: Скляр Б. Цифровая связь. Теоретические основы и практическое применение. - М.: Издательский дом "Вильямс", 2003, стр.803. Известные способы передачи на базовую станцию двоичной вызывной последовательности i-ой мобильной станции используют, например, методы кодового расширения передаваемой последовательности.

На фиг.5 представлены действия алгоритма проверки базовой станцией подлинности принятой двоичной вызывной последовательности.

Проверка в базовой станции подлинности принятой двоичной вызывной последовательности заключается в следующем. Сначала формируют в базовой станции по функции F1 формирования кодовой последовательности, двоичной последовательности ключа вызова KBi i-ой мобильной станции, случайной двоичной последовательности R и двоичной последовательности текущего значения времени Т двоичную кодовую последовательность проверки вызова. Это действие идентично формированию в i-ой мобильной станции по функции F1 формирования кодовой последовательности, двоичной последовательности ключа вызова KBi i-ой мобильной станции, случайной двоичной последовательности R и двоичной последовательности текущего значения времени Т двоичной кодовой последовательности вызова базовой станции. Соответственно вид двоичной кодовой последовательности проверки вызова, показанный на фиг.6(а), совпадает с видом двоичной кодовой последовательности вызова базовой станции, показанным на фиг.4(е).

Принятая базовой станцией двоичная вызывная последовательность из-за ошибок передачи может отличаться от переданной двоичной вызывной последовательности i-ой мобильной станции. Примерный вид принятой двоичной вызывной последовательности показан на фиг.6(б) с указанием, какие двоичные элементы переданной двоичной вызывной последовательности i-ой мобильной станции оказались искаженными ошибками передачи. Например, второй двоичный элемент первого бита переданной двоичной вызывной последовательности i-ой мобильной станции инвертирован ошибкой, второй и третий двоичные элементы второго бита (пятый и шестой двоичные элементы, считая от начала последовательности) инвертированы ошибками и т.д.

Известные способы суммирования побитно по модулю 2 принятой двоичной вызывной последовательности с двоичной кодовой последовательностью проверки вызова описаны, например, в книге Б.А.Калабеков "Микропроцессоры и их применение в системах передачи и обработки сигналов". - М.: Радио и связь, 1988, стр.10. Вид просуммированной двоичной последовательности показан на фиг.6(в).

Декодирование по правилу мажоритарного декодирования каждые очередные n бит просуммированной двоичной последовательности в очередные биты декодированной двоичной последовательности заключается в следующем. Подсчитывается число единичных значений и число нулевых значений среди очередных n бит просуммированной двоичной последовательности. Если число нулевых значений оказалось больше числа единичных значений, то очередной бит декодированной двоичной последовательности имеет нулевое значение и соответственно, если число единичных значений оказалось больше числа нулевых значений, то очередной бит декодированной двоичной последовательности имеет единичное значение.

Например, при декодировании первого бита просуммированной двоичной последовательности принято два единичных значения и одно нулевое значение, что по правилу мажоритарного декодирования дает единичное значение первого бита декодированной двоичной последовательности (фиг.6(г)). Заметим, что благодаря использованию расширения двоичной последовательности на передаче в n раз и декодирования по правилу мажоритарного декодирования на приеме обеспечивается исправление одной ошибки передачи в каждом бите декодированной двоичной последовательности при n=3. При передаче во второй группе из очередных n=3 бит просуммированной двоичной последовательности произошли две ошибки, поэтому второй бит декодированной двоичной последовательности был декодирован на приеме с ошибкой. Вид декодированной двоичной последовательности показан на фиг.6(г).

Известные способы выделения из декодированной двоичной последовательности принятой двоичной последовательности идентификатора заключаются в следующем. Из декодированной двоичной последовательности, начиная с ее первого бита, считывают в качестве принятой двоичной последовательности идентификатора заданное число битов. Известные способы считывания из декодированной двоичной последовательности, начиная с ее первого бита, в качестве принятой двоичной последовательности идентификатора заданного числа битов описаны, например, в книге: Сикарев А.А., Лебедев О.Н. Микроэлектронные устройства формирования и обработки сложных сигналов. - М.: Радио и связь, 1983, стр.121. Вид принятой двоичной последовательности идентификатора показан на фиг.б(д).

Известные способы сравнения побитно принятой двоичной последовательности идентификатора с двоичной последовательностью идентификатора Ii i-ой мобильной станции описаны, например, в книге: Сикарев А.А., Лебедев О.И. Микроэлектронные устройства формирования и обработки сложных сигналов. - М.: Радио и связь, 1983, стр.108. Результатом сравнения побитно последовательностей может быть их совпадение или несовпадение. Например, в принятой двоичной последовательности идентификатора, показанной на фиг.6(д), и в двоичной последовательностью идентификатора Ii i-ой мобильной станции, показанной на фиг.4(б), первый, предпоследний и последний биты совпали, а второй бит - не совпал.

Известные способы вычисления числа Кс совпавших битов заключаются в суммировании числа совпадений, что описано, например, в книге: Сикарев А.А., Лебедев О.И. Микроэлектронные устройства формирования и обработки сложных сигналов. - М.: Радио и связь, 1983, стр.125.

Считают принятую двоичную вызывную последовательность двоичной вызывной последовательностью i-ой мобильной станции при выполнении Кс≥М и предоставляют доступ к сети CDMA i-ой мобильной станции, в противном случае принятую двоичную вызывную последовательность считают двоичной вызывной последовательностью необслуживаемой мобильной станции и не предоставляют ей доступ. Известные способы установления выполнения условия Кс≥М описаны, например, в книге: Сикарев А.А., Лебедев О.И. Микроэлектронные устройства формирования и обработки сложных сигналов. - М.: Радио и связь, 1983, стр.108.

Известные способы предоставления доступа к сети CDMA i-ой мобильной станции описаны, например, в книге: Чекалин А.А., Заряев А.В., Скрыль С.В., Вохминцев В.А. Защита информации в системах мобильной связи: Учебное пособие для вузов. - М.: Горячая линия - Телеком, 2005, стр.121.

Проверка теоретических предпосылок заявленного способа управления доступом к сети CDMA проверялась путем его аналитических исследований.

Вероятность предоставления доступа к сети CDMA i-ой мобильной станции при атаке блокирования доступа к сети CDMA нарушителями - необслуживаемыми мобильными станциями обозначим Рпд. Предварительно заданная допустимая вероятность ошибочного признания принятой двоичной вызывной последовательности как двоичной вызывной последовательностью i-ой мобильной станции устанавливается равной Р=10-9, что рекомендуется, например, в государственном стандарте 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР. 1989. Установив, например, длину в битах двоичной вызывной последовательности i-ой мобильной станции Мо=100, что рекомендуется в книге Окова И.Н. Аутентификация речевых сообщений и изображений в каналах связи. / Под ред. проф. В.Ф.Комаровича. - Издательство Санкт-Петербургского политехнического университета, 2006, стр.198, из условия  целесообразно установить минимально допустимое число М совпавших битов принятой двоичной последовательности идентификатора с двоичной последовательностью идентификатора Ii i-ой мобильной станции не менее 82. Для данных значений на фиг.7 представлена зависимость Рпд от интенсивности передачи двоичных вызывных последовательностей необслуживаемых мобильных станций α, определяемой в числе передаваемых двоичных вызывных последовательностей необслуживаемых мобильных станций в час. Ожидаемое число i-ых мобильных станций, зарегистрированных на базовой станции, составляет N=100, что определено, например, в книге: Чекалин А.А., Заряев А.В., Скрыль С.В., Вохминцев В.А. Защита информации в системах мобильной связи: Учебное пособие для вузов. - М.: Горячая линия - Телеком, 2005, стр.120. При данных условиях в сети CDMA стандарта IS-95 при интенсивности передачи двоичных вызывных последовательностей необслуживаемых мобильных станций λ=3600 вызовов в час вероятность предоставления доступа к сети CDMA i-ой мобильной станции при атаке блокирования доступа к сети CDMA нарушителями - необслуживаемыми мобильными станциями составляет Рпд=0,26, что является недопустимо низкой для известных сетей CDMA. Данная защищенность каналов доступа к сети CDMA стандарта IS-95 характерна для использованного прототипа заявленного способа управления доступом к сети CDMA.

целесообразно установить минимально допустимое число М совпавших битов принятой двоичной последовательности идентификатора с двоичной последовательностью идентификатора Ii i-ой мобильной станции не менее 82. Для данных значений на фиг.7 представлена зависимость Рпд от интенсивности передачи двоичных вызывных последовательностей необслуживаемых мобильных станций α, определяемой в числе передаваемых двоичных вызывных последовательностей необслуживаемых мобильных станций в час. Ожидаемое число i-ых мобильных станций, зарегистрированных на базовой станции, составляет N=100, что определено, например, в книге: Чекалин А.А., Заряев А.В., Скрыль С.В., Вохминцев В.А. Защита информации в системах мобильной связи: Учебное пособие для вузов. - М.: Горячая линия - Телеком, 2005, стр.120. При данных условиях в сети CDMA стандарта IS-95 при интенсивности передачи двоичных вызывных последовательностей необслуживаемых мобильных станций λ=3600 вызовов в час вероятность предоставления доступа к сети CDMA i-ой мобильной станции при атаке блокирования доступа к сети CDMA нарушителями - необслуживаемыми мобильными станциями составляет Рпд=0,26, что является недопустимо низкой для известных сетей CDMA. Данная защищенность каналов доступа к сети CDMA стандарта IS-95 характерна для использованного прототипа заявленного способа управления доступом к сети CDMA.

При использовании заявленного способа управления доступом к сети CDMA в этих же условиях вероятность предоставления доступа к сети CDMA i-ой мобильной станции при атаке блокирования доступа к сети CDMA нарушителями - необслуживаемыми мобильными станциями остается не менее Рпд=0,95, как показано на фиг.7.

Проведенные исследования подтверждают, что при использовании заявленного способа управления доступом к сети CDMA обеспечивается повышение защищенности от атаки блокирования доступа к сети CDMA, реализуемой нарушителями - необслуживаемыми мобильными станциями.

Изобретение относится к системам подвижной радиосвязи. Технический результат заключается в повышении защищенности от атаки блокирования доступа к сети CDMA, реализуемой нарушителями - необслуживаемыми мобильными станциями. Способ заключается в том, что для сети CDMA, включающей не менее одной базовой станции, управляющее устройство сети CDMA и i-ых мобильных станций, где i=1, 2, …, N, предварительно формируют двоичные последовательности идентификаторов Ii i-ых мобильных станций, которые запоминают в управляющем устройстве сети CDMA и в i-ой мобильной станции, формируют в i-ой мобильной станции двоичную вызывную последовательность из двоичной последовательности идентификатора Ii i-ой мобильной станции и номера вызываемого абонента, передают двоичную вызывную последовательность i-ой мобильной станции на базовую станцию, выделяют в базовой станции из принятой двоичной вызывной последовательности принятую двоичную последовательность идентификатора и предоставляют доступ к сети CDMA i-ой мобильной станции, при этом предварительно для отправителя и получателя формируют для сети CDMA двоичные последовательности секретных ключей Ki мобильных станций, где i=1, 2, …, N, которые запоминают в управляющем устройстве сети CDMA и в i-ой мобильной станции, и формируют функцию F1 формирования кодовой последовательности и функцию F2 формирования ключа вызова мобильной станции. 1 з.п. ф-лы, 7 ил.

1. Способ управления доступом к сети CDMA, заключающийся в том, что для сети CDMA, включающей по крайней мере одну базовую станцию, управляющее устройство сети CDMA и i-х мобильных станций, где i=1, 2,…, N, предварительно формируют двоичные последовательности идентификаторов Ii i-х мобильных станций, которые запоминают в управляющем устройстве сети CDMA и в i-ой мобильной станции, формируют в i-й мобильной станции двоичную вызывную последовательность из двоичной последовательности идентификатора Ii i-й мобильной станции и номера вызываемого абонента, передают двоичную вызывную последовательность i-й мобильной станции на базовую станцию, выделяют в базовой станции из принятой двоичной вызывной последовательности принятую двоичную последовательность идентификатора и предоставляют доступ к сети CDMA i-й мобильной станции, отличающийся тем, что дополнительно предварительно формируют для сети CDMA двоичные последовательности секретных ключей Ki мобильных станций, где i=1, 2, …, N, которые запоминают в управляющем устройстве сети CDMA и в i-й мобильной станции, функцию F1 формирования кодовой последовательности и функцию F2 формирования ключа вызова мобильной станции и, кроме того, предварительно устанавливают минимально допустимое число М совпавших битов принятой двоичной последовательности идентификатора с двоичной последовательностью идентификатора Ii 1-й мобильной станции, передают от i-й мобильной станции на базовую станцию запрос на регистрацию, включающий двоичную последовательность идентификатора Ii i-й мобильной станции, передают после получения запроса от базовой станции на управляющее устройство сети CDMA запрос на формирование случайной двоичной последовательности R и двоичной последовательности ключа вызова KBi i-й мобильной станции, формируют в управляющем устройстве сети CDMA случайную двоичную последовательность R, формируют в управляющем устройстве сети CDMA по функции F2 формирования ключа вызова мобильной станции, двоичной последовательности секретного ключа Ki i-й мобильной станции и случайной двоичной последовательности R двоичную последовательность ключа вызова KBi i-й мобильной станции, передают сформированные двоичную последовательность ключа вызова KBi i-й мобильной станции и случайную двоичную последовательность R от управляющего устройства сети CDMA на базовую станцию, передают от базовой станции на i-ю мобильную станцию случайную двоичную последовательность R и двоичную последовательность текущего значения времени Т, формируют в i-й мобильной станции по функции F2 формирования ключа вызова мобильной станции, двоичной последовательности секретного ключа Ki мобильной станции и случайной двоичной последовательности R двоичную последовательность ключа вызова KBi i-й мобильной станции, формируют в i-й мобильной станции по функции F1 формирования кодовой последовательности, двоичной последовательности ключа вызова KBi i-й мобильной станции, случайной двоичной последовательности R и двоичной последовательности текущего значения времени Т двоичную кодовую последовательность вызова, формируют в i-й мобильной станции двоичную вызывную последовательность, для чего формируют из двоичной последовательности идентификатора i-й мобильной станции и двоичной последовательности идентификатора Ii i-й мобильной станции и двоичной последовательности номера вызываемого абонента адресную двоичную последовательность, расширяют адресную двоичную последовательность путем повторения каждого ее бита n раз, суммируют побитно по модулю 2 расширенную двоичную последовательность с двоичной кодовой последовательностью вызова, передают двоичную вызывную последовательность i-й мобильной станции на базовую станцию, проверяют в базовой станции подлинность принятой двоичной вызывной последовательности, для чего формируют в базовой станции по функции F1 формирования кодовой последовательности, двоичной последовательности ключа вызова KBi i-й мобильной станции, случайной двоичной последовательности R и двоичной последовательности текущего значения времени Т двоичную кодовую последовательность проверки вызова, суммируют побитно по модулю 2 принятую двоичную вызывную последовательность с двоичной кодовой последовательностью проверки вызова, декодируют по правилу мажоритарного декодирования каждые очередные n бит просуммированной двоичной последовательности в очередные биты декодированной двоичной последовательности, выделяют из декодированной двоичной последовательности принятую двоичную последовательность идентификатора, сравнивают побитно принятую двоичную последовательность идентификатора с двоичной последовательностью идентификатора Ii i-й мобильной станции и вычисляют число Кс совпавших битов, считают принятую двоичную вызывную последовательность двоичной вызывной последовательностью i-й мобильной станции при выполнении Kc≥M и предоставляют доступ к сети CDMA i-й мобильной станции, в противном случае принятую двоичную вызывную последовательность считают двоичной вызывной последовательностью необслуживаемой мобильной станции и не предоставляют ей доступ.

2. Способ по п.1, отличающийся тем, что минимально допустимое число М совпавших битов принятой двоичной последовательности идентификатора с двоичной последовательностью идентификатора Ii i-й мобильной станции определяют из условия  , где Рдоп - предварительно заданная допустимая вероятность ошибочного признания двоичной вызывной последовательности необслуживаемой мобильной станции как двоичной вызывной последовательности i-й мобильной станции,

, где Рдоп - предварительно заданная допустимая вероятность ошибочного признания двоичной вызывной последовательности необслуживаемой мобильной станции как двоичной вызывной последовательности i-й мобильной станции,  - число сочетаний из М по µ,

- число сочетаний из М по µ,

а Мо<М - длина в битах двоичной вызывной последовательности i-й мобильной станции.

| СПОСОБ И УСТРОЙСТВО ДЛЯ ОБЕСПЕЧЕНИЯ КОНФИГУРИРУЕМЫХ УРОВНЕЙ И ПРОТОКОЛОВ | 2001 |

|

RU2258317C2 |

| WO 03049476 A1, 12.06.2003 | |||

| Способ восстановления вкладышей подшипников из свинцовистой и тому подобной бронзы | 1954 |

|

SU105100A1 |

| WO 2005088919 A2, 22.09.2005. | |||

Авторы

Даты

2009-09-10—Публикация

2007-12-25—Подача