Изобретение относится к области криптографии, а именно к аутентификации объектов, и может быть использовано в качестве отдельного элемента при построении систем аутентификации, предназначенных для аутентификации (опознавания) объектов (корреспондентов) в сетях связи.

Предлагаемый способ аутентификации может использоваться в системах аутентификации в случае установления связи между легитимными (законными) корреспондентами (легитимные (законные) корреспонденты - корреспонденты сети или направления связи, которые имеют законное право на проведение информационного обмена) в условиях перехвата нарушителем информации, передаваемой по каналам связи.

Известен способ аутентификации, описанный, например, в книге Романец Ю. В. , Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях/ Под ред. В.Ф. Шаньгина. - М.: Радио и связь, 1999, стр. 150-152. Известный способ заключается в предварительном формировании на первом корреспондирующем пункте исходных данных: модуля конечной группы n, секретного s и открытого v ключей, и последующей передаче по безопасному каналу (безопасный канал - канал передачи информации, в котором исключен перехват информации противником) на второй корреспондирующий пункт копии открытого ключа v. В случае необходимости аутентификации на первом корреспондирующем пункте выбирается случайное число r и затем на основе r и n вычисляется число x. Вычисленное x передается по открытому каналу на второй корреспондирующий пункт, на котором формируется случайная двоичная последовательность b, которая передается на первый корреспондирующий пункт. На первом корреспондирующем пункте на основе секретного ключа s, случайного числа r, модуля n и случайной двоичной последовательности b вычисляется число y, которое передается на второй корреспондирующий пункт. На втором корреспондирующем пункте проверяется правильность вычисления числа y. Если проверка неудачна, то соединение разрывается. Указанные действия (кроме предварительного формирования исходных данных) повторяются t раз, пока второй корреспондирующий пункт не убедится, что первый корреспондирующий пункт действительно знает секретный ключ s. Способ позволяет осуществлять аутентификацию объектов с нулевой передачей знаний относительно секретного ключа.

Однако известный способ обеспечивает только одностороннюю аутентификацию, кроме того, при возрастании вероятности ошибки в открытом канале связи, по которому ведется обмен сообщениями, время выполнения протокола резко возрастает.

Известен также способ аутентификации, описанный, например, в книге A. Menezes, Р. van Oorschot. S. Vanstone. Handbook of Applied Cryptography. CRC Press, N. Y. , 1996, p. 508. Известный способ заключается в предварительном формировании на обоих корреспондирующих пунктах секретных и открытых ключей шифрования, идентификационных сообщений соответствующих сторон, и последующим взаимным обменом копиями открытых ключей по безопасному каналу. В случае необходимости аутентификации на первом корреспондирующем пункте формируется первый симметричный сеансовый ключ, который объединяется путем конкатенации (конкатенация - последовательное соединение справа последовательностей друг с другом), с идентификационным сообщением первого корреспондирующего пункта. Полученное сообщение шифруется с использованием открытого ключа шифрования второго корреспондирующего пункта. Зашифрованное сообщение передается на второй корреспондирующий пункт, на котором оно дешифруется с использованием своего секретного ключа шифрования. После чего проверяется правильность идентификационного сообщения, а затем формируется второй симметричный сеансовый ключ, который объединяется, путем конкатенации, с принятым первым симметричным сеансовым ключом. Полученное сообщение шифруется с использованием открытого ключа шифрования первого корреспондирующего пункта и передается на первый корреспондирующий пункт. На первом корреспондирующем пункте принятое сообщение дешифруется с использованием своего секретного ключа шифрования. После чего проверяется правильность передачи первого симметричного сеансового ключа. При удачном исходе проверки второй симметричный сеансовый ключ шифруется с использованием открытого ключа шифрования второго корреспондирующего пункта. Полученное зашифрованное сообщение передается на второй корреспондирующий пункт, на котором оно дешифруется с использованием своего секретного ключа шифрования. После чего проверяется правильность второго симметричного сеансового ключа. При удачном исходе проверки на обоих корреспондирующих пунктах с использованием первого и второго симметричных сеансовых ключей вырабатывается общий сеансовый ключ. Способ обеспечивает взаимную аутентификацию корреспондентов с высокой стойкостью.

Однако при большом количестве корреспондентов сети связи известный способ требует больших объемов запоминающих устройств для хранения открытых ключей шифрования всех корреспондентов.

Наиболее близким по технической сущности к заявляемому способу аутентификации объектов является способ аутентификации Беллера-Якоби, описанный, например, в книге A. Menezes, P. van Oorschot, S. Vanstone. Handbook of Applied Cryptography. CRC Press, N.Y., 1996, pp. 512-514.

Способ-прототип включает предварительное формирование исходных данных центра аутентификации (центр аутентификации (центр сертификации, третья сторона) - объект телекоммуникационной сети не участвующий в информационном обмене между корреспондирующими пунктами и выполняющий функции формирования сертификатов корреспондирующих пунктов и (или) исходных данных для них) и идентификационных сообщений первого и второго корреспондирующих пунктов, передачу от центра аутентификации на первый и второй корреспондирующие пункты исходных данных центра аутентификации и идентификационных сообщений, формирование исходных данных первого корреспондирующего пункта, формирование исходных данных второго корреспондирующего пункта, а затем аутентификацию первым корреспондирующим пунктом второго корреспондирующего пункта и аутентификацию вторым корреспондирующим пунктом первого.

Формирование исходных данных центра аутентификации и идентификационных сообщений первого и второго корреспондирующих пунктов заключается в формировании большого простого числа ns примитивного элемента мультипликативной группы в поле Галуа GF(ns), параметров электронной цифровой подписи (ЭЦП) центра аутентификации, причем открытый ключ ЭЦП центра аутентификации выбирается равным 2 или 3, а также формировании идентификационных сообщений первого и второго корреспондирующих пунктов путем присвоения каждому из них уникального имени.

Передача от центра аутентификации на первый и второй корреспондирующие пункты исходных данных центра аутентификации и идентификационных сообщений заключается в передаче на каждый из них большого простого числа ns, примитивного элемента мультипликативной группы в поле Галуа GF(ns), модуля и открытого ключа ЭЦП центра аутентификации, а также соответствующих им идентификационных сообщений.

Формирование исходных данных первого корреспондирующего пункта заключается в формировании секретного ключа ЭЦП первого корреспондирующего пункта путем генерации случайного числа, вычислении открытого ключа ЭЦП первого корреспондирующего пункта, передачи по безопасному каналу на центр аутентификации открытого ключа ЭЦП первого корреспондирующего пункта, формировании на центре аутентификации информационной части сертификата первого корреспондирующего пункта путем конкатенации соответствующего ему идентификационного сообщения и открытого ключа ЭЦП первого корреспондирующего пункта, вычислении ЭЦП центра аутентификации для информационной части сертификата, формировании сертификата первого корреспондирующего пункта путем конкатенации соответствующей ему информационной части и ее ЭЦП, передаче на первый корреспондирующий пункт его сертификата.

Формирование исходных данных второго корреспондирующего пункта заключается в формировании параметров шифрования с открытым ключом второго корреспондирующего пункта, причем открытый ключ шифрования выбирается равным 2 или 3, передаче на центр аутентификации по безопасному каналу модуля шифрования с открытым ключом, формировании на центре аутентификации информационной части сертификата второго корреспондирующего пункта путем конкатенации соответствующего ему идентификационного сообщения и принятого модуля шифрования с открытым ключом, вычислении ЭЦП центра аутентификации для информационной части сертификата, формировании сертификата второго корреспондирующего пункта путем конкатенации соответствующей ему) информационной части и ее ЭЦП, передаче на второй корреспондирующий пункт его сертификата, передаче от второго на первый корреспондирующий пункт открытого ключа шифрования второго корреспондирующего пункта.

Аутентификация первым корреспондирующим пунктом второго корреспондирующего пункта заключается в передаче от второго корреспондирующего пункта к первому своего сертификата, проверке принятого сертификата и при положительной проверке разделение его на информационную часть и ее ЭЦП, разделение информационной части сертификата второго корреспондирующего пункта на идентификационное сообщение и модуль шифрования с открытым ключом и их запоминании, формировании сеансового ключа путем генерации первого случайного числа первого корреспондирующего пункта, шифровании с помощью открытого ключа и модуля шифрования второго корреспондирующего пункта сеансового ключа, передаче от первого корреспондирующего пункта на второй зашифрованного сеансового ключа, дешифровании на втором корреспондирующем пункте с помощью своего модуля и секретного ключа принятого зашифрованного сеансового ключа и его запоминании, генерации первого случайного числа второго корреспондирующего пункта и его запоминании, формировании вызывного сообщения путем конкатенации первого случайного числа второго корреспондирующего пункта и последовательности из t нулей, шифровании с помощью сеансового ключа вызывного сообщения и его передаче на первый корреспондирующий пункт, дешифровании на нем с помощью сеансового ключа принятого вызывного сообщения и его разделении на первое случайное число второго корреспондирующего пункта и последовательности из t нулей, запоминании первого случайного числа второго корреспондирующего пункта и проверке целостности последовательности из t нулей. При положительной проверке второй корреспондирующий пункт считается аутентифицированным первым корреспондирующим пунктом.

Аутентификация вторым корреспондирующим пунктом первого заключается в формировании на первом корреспондирующем пункте сообщения М путем конкатенации первого случайного числа второго корреспондирующего пункта и его идентификационного сообщения, формировании с помощью своего секретного ключа ЭЦП сообщения М, формировании ответного сообщения путем конкатенации ЭЦП сообщения М и сертификата первого корреспондирующего пункта, шифровании с помощью сеансового ключа ответного сообщения, передаче зашифрованного ответного сообщения на второй корреспондирующий пункт, дешифровании с помощью сеансового ключа на втором корреспондирующем пункте принятого зашифрованного ответного сообщения, его разделении на ЭЦП сообщения М и сертификат первого корреспондирующего пункта, проверке сертификата первого корреспондирующего пункта и при положительной проверке разделении его на информационную часть и ЭЦП, разделении информационной части сертификата на идентификационное сообщение и открытый ключ ЭЦП первого корреспондирующего пункта, формировании сообщения М путем конкатенации первого случайного числа и идентификационного сообщения второго корреспондирующего пункта, проверке с помощью открытого ключа ЭЦП первого корреспондирующего пункта принятой от него ЭЦП сообщения М. При положительной проверке первый корреспондирующий пункт считается аутентифицированным вторым корреспондирующим пунктом.

В случае отрицательного результата какой-либо из указанных выше проверок соединение между корреспондирующими пунктами разрывается.

Способ-прототип обеспечивает взаимную аутентификацию корреспондентов в условиях дисбаланса у них вычислительных мощностей.

Недостатком прототипа заявленного способа является его относительно низкая стойкость к возможным воздействиям противника (возможные воздействия противника - совокупность действий, направленных на вскрытие противником содержания передаваемой информации и (или) ее модификации, а также ввод ложной информации) в условиях аутентификации объектов в реальном масштабе времени при работе по каналам с низкой пропускной способностью, что обусловлено передачей по открытому каналу связи (открытый канал связи - канал связи между двумя корреспондирующими пунктами, в котором информация, передаваемая по нему, доступна противнику для перехвата и модификации) зашифрованного сеансового ключа. (В условиях ограничения времени аутентификации объектов возникает необходимость ограничения порядка числового поля (порядок числового поля - число его элементов), в котором осуществляется шифрование, в результате чего противник имеет возможность вскрытия сеансового ключа).

Целью заявленного технического решения является разработка способа аутентификации объектов, обеспечивающего повышение стойкости к возможным воздействиям противника в условиях аутентификации объектов в реальном масштабе времени при работе по каналам с низкой пропускной способностью.

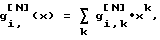

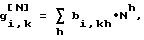

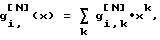

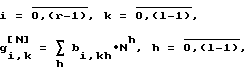

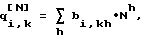

Поставленная цель достигается тем, что в известном способе аутентификации объектов, заключающемся в том, что предварительно на центре аутентификации формируют сертификаты и идентификационные сообщения для первого и второго корреспондирующих пунктов, а также параметры электронной цифровой подписи центра аутентификации, передают на первый и второй корреспондирующие пункты соответствующие им идентификационные сообщения и сертификаты и, кроме того, модуль и открытый ключ электронной цифровой подписи центра аутентификации, затем от второго на первый корреспондирующий пункт передают сертификат второго корреспондирующего пункта, проверяют принятый на первом корреспондирующем пункте сертификат и при положительной проверке генерируют первое случайное число первого корреспондирующего пункта, генерируют первое случайное число второго корреспондирующего пункта, шифруют с помощью сеансового ключа вызывное сообщение, содержащее первое случайное число второго корреспондирующего пункта, и передают зашифрованное вызывное сообщение на первый корреспондирующий пункт, где его дешифруют с помощью сеансового ключа, запоминают первое случайное число второго корреспондирующего пункта, формируют ответное сообщение, шифруют его с помощью сеансового ключа и передают зашифрованное ответное сообщение на второй корреспондирующий пункт; где его дешифруют с помощью сеансового ключа, идентификационное сообщение каждого из корреспондирующих пунктов на центре аутентификации формируют путем конкатенации соответствующего корреспондирующему пункту номера и опознавательного признака (опознавательный признак - последовательность, несущая информацию о некоторых характерных особенностях данного корреспондирующего пункта (например, о его функциях в телекоммуникационной сети). После чего на центре аутентификации с помощью секретного ключа электронной цифровой подписи для идентификационных сообщений первого и второго корреспондирующих пунктов формируют их электронные цифровые подписи. Затем формируют сертификаты первого и второго корреспондирующих пунктов путем конкатенации соответствующих им идентификационных сообщений и их электронных цифровых подписей. После чего на центре аутентификации формируют аутентификационную информацию центра аутентификации и аутентификационную информацию для первого и второго корреспондирующих пунктов. Причем для формирования аутентификационной информации центра аутентификации генерируют  ненулевых случайных чисел, где l= 1, 2, 3... - требуемая стойкость к компрометациям аутентификационной информации, r=n/d, d - разрядность вычислителя в битах, n - требуемая длина ключа аутентификации в битах, а аутентификациониую информацию центра аутентификации формируют путем конкатенации ненулевых случайных чисел. Для формирования аутентификационной информации первого и второго корреспондирующих пунктов вычисляют для каждого из них коэффициенты полиномов {gi [N](x)} вида

ненулевых случайных чисел, где l= 1, 2, 3... - требуемая стойкость к компрометациям аутентификационной информации, r=n/d, d - разрядность вычислителя в битах, n - требуемая длина ключа аутентификации в битах, а аутентификациониую информацию центра аутентификации формируют путем конкатенации ненулевых случайных чисел. Для формирования аутентификационной информации первого и второго корреспондирующих пунктов вычисляют для каждого из них коэффициенты полиномов {gi [N](x)} вида

где

N - номер корреспондирующего пункта, bi,kh=bi,hk≠0 - элементы аутентификационной информации центра аутентификации, а аутентификационную информацию корреспондирующего пункта формируют путем конкатенации соответствующих его номеру коэффициентов полиномов { gi [N](x)}. После передачи на каждый корреспондирующий пункт соответствующего ему сертификата на них передают по безопасному каналу соответствующую им аутентификационную информацию. Затем при положительной проверке принятого на первом корреспондирующем пункте сертификата второго корреспондирующего пункта разделяют его на идентификационное сообщение и электронную цифровую подпись идентификационного сообщения. После чего разделяют идентификационное сообщение второго корреспондирующего пункта на номер и опознавательный признак. Проверяют правильность опознавательного признака и при положительной проверке запоминают номер второго корреспондирующего пункта. На втором корреспондирующем пункте генерируют второе случайное число второго корреспондирующего пункта и передают его на первый корреспондирующий пункт, где его запоминают. После чего передают сертификат первого корреспондирующего пункта на второй корреспондирующий пункт, где его проверяют и при положительной проверке разделяют на идентификационное сообщение и электронную цифровую подпись идентификационного сообщения. Затем разделяют идентификационное сообщение первого корреспондирующего пункта на номер и опознавательный признак. Проверяют правильность опознавательного признака (проверка правильности опознавательного признака - проверка того факта, что объект действительно может (или должен) обладать данным признаком), и при положительной проверке запоминают номер первого корреспондирующего пункта. После чего на первом корреспондирующем пункте генерируют первое случайное число первого корреспондирующего пункта и передают его на второй корреспондирующий пункт, где принятое первое случайное число первого корреспондирующего пункта запоминают. Затем на обоих корреспондирующих пунктах формируют сеансовый ключ. Причем для формирования на первом корреспондирующем пункте сеансового ключа вычисляют базовые ключи аутентификации Ki l путем подстановки хранящегося номера второго корреспондирующего пункта в полиномы gi [l](x) вместо аргумента x, где I - номер первого корреспондирующего пункта, а

N - номер корреспондирующего пункта, bi,kh=bi,hk≠0 - элементы аутентификационной информации центра аутентификации, а аутентификационную информацию корреспондирующего пункта формируют путем конкатенации соответствующих его номеру коэффициентов полиномов { gi [N](x)}. После передачи на каждый корреспондирующий пункт соответствующего ему сертификата на них передают по безопасному каналу соответствующую им аутентификационную информацию. Затем при положительной проверке принятого на первом корреспондирующем пункте сертификата второго корреспондирующего пункта разделяют его на идентификационное сообщение и электронную цифровую подпись идентификационного сообщения. После чего разделяют идентификационное сообщение второго корреспондирующего пункта на номер и опознавательный признак. Проверяют правильность опознавательного признака и при положительной проверке запоминают номер второго корреспондирующего пункта. На втором корреспондирующем пункте генерируют второе случайное число второго корреспондирующего пункта и передают его на первый корреспондирующий пункт, где его запоминают. После чего передают сертификат первого корреспондирующего пункта на второй корреспондирующий пункт, где его проверяют и при положительной проверке разделяют на идентификационное сообщение и электронную цифровую подпись идентификационного сообщения. Затем разделяют идентификационное сообщение первого корреспондирующего пункта на номер и опознавательный признак. Проверяют правильность опознавательного признака (проверка правильности опознавательного признака - проверка того факта, что объект действительно может (или должен) обладать данным признаком), и при положительной проверке запоминают номер первого корреспондирующего пункта. После чего на первом корреспондирующем пункте генерируют первое случайное число первого корреспондирующего пункта и передают его на второй корреспондирующий пункт, где принятое первое случайное число первого корреспондирующего пункта запоминают. Затем на обоих корреспондирующих пунктах формируют сеансовый ключ. Причем для формирования на первом корреспондирующем пункте сеансового ключа вычисляют базовые ключи аутентификации Ki l путем подстановки хранящегося номера второго корреспондирующего пункта в полиномы gi [l](x) вместо аргумента x, где I - номер первого корреспондирующего пункта, а  Затем формируют ключ аутентификации путем конкатенации r базовых ключей аутентификации Ki l, а сеансовый ключ формируют с помощью ключа аутентификации, первого случайного числа первого корреспондирующего пункта и второго случайного числа второго корреспондирующего пункта. Для формирования на втором корреспондирующем пункте сеансового ключа вычисляют базовые ключи аутентификации Ki ll путем подстановки хранящегося номера первого корреспондирующего пункта в полиномы gi [ll](x) вместо аргумента x, где II - номер второго корреспондирующего пункта, а

Затем формируют ключ аутентификации путем конкатенации r базовых ключей аутентификации Ki l, а сеансовый ключ формируют с помощью ключа аутентификации, первого случайного числа первого корреспондирующего пункта и второго случайного числа второго корреспондирующего пункта. Для формирования на втором корреспондирующем пункте сеансового ключа вычисляют базовые ключи аутентификации Ki ll путем подстановки хранящегося номера первого корреспондирующего пункта в полиномы gi [ll](x) вместо аргумента x, где II - номер второго корреспондирующего пункта, а  После чего формируют ключ аутентификации путем конкатенации r базовых ключей аутентификации Ki ll, а сеансовый ключ формируют с помощью ключа аутентификации, первого случайного числа первого корреспондирующего пункта и второго случайного числа второго корреспондирующего пункта. На втором корреспондирующем пункте в качестве вызывного сообщения используют первое случайное число второго корреспондирующего пункта. На первом корреспондирующем пункте после запоминания первого случайного числа второго корреспондирующего пункта генерируют второе случайное число первого корреспондирующего пункта, а ответное сообщение формируют путем конкатенации второго случайного числа первого корреспондирующего пункта и первого случайного числа второго корреспондирующего пункта. На втором корреспондирующем пункте после дешифрования принятого ответного сообщения его разделяют на второе случайное число первого корреспондирующего пункта и первое случайное число второго корреспондирующего пункта. Проверяют правильность первого случайного числа второго корреспондирующего пункта. При положительной проверке запоминают второе случайное число первого корреспондирующего пункта и шифруют его с помощью сеансового ключа. Передают зашифрованное второе случайное число первого корреспондирующего пункта на первый корреспондирующий пункт, где его дешифруют с помощью сеансового ключа, проверяют его правильность, а затем на обоих корреспондирующих пунктах формируют сеансовый ключ конфиденциальной связи. Причем сеансовый ключ конфиденциальной связи формируют с помощью сеансового ключа, второго случайного числа первого корреспондирующего пункта и первого случайного числа второго корреспондирующего пункта.

После чего формируют ключ аутентификации путем конкатенации r базовых ключей аутентификации Ki ll, а сеансовый ключ формируют с помощью ключа аутентификации, первого случайного числа первого корреспондирующего пункта и второго случайного числа второго корреспондирующего пункта. На втором корреспондирующем пункте в качестве вызывного сообщения используют первое случайное число второго корреспондирующего пункта. На первом корреспондирующем пункте после запоминания первого случайного числа второго корреспондирующего пункта генерируют второе случайное число первого корреспондирующего пункта, а ответное сообщение формируют путем конкатенации второго случайного числа первого корреспондирующего пункта и первого случайного числа второго корреспондирующего пункта. На втором корреспондирующем пункте после дешифрования принятого ответного сообщения его разделяют на второе случайное число первого корреспондирующего пункта и первое случайное число второго корреспондирующего пункта. Проверяют правильность первого случайного числа второго корреспондирующего пункта. При положительной проверке запоминают второе случайное число первого корреспондирующего пункта и шифруют его с помощью сеансового ключа. Передают зашифрованное второе случайное число первого корреспондирующего пункта на первый корреспондирующий пункт, где его дешифруют с помощью сеансового ключа, проверяют его правильность, а затем на обоих корреспондирующих пунктах формируют сеансовый ключ конфиденциальной связи. Причем сеансовый ключ конфиденциальной связи формируют с помощью сеансового ключа, второго случайного числа первого корреспондирующего пункта и первого случайного числа второго корреспондирующего пункта.

Указанная новая совокупность существенных признаков за счет исключения передачи по открытому каналу связи с ограниченной пропускной способностью зашифрованного сеансового ключа и его формирования на корреспондирующих пунктах независимо друг от друга позволит повысить стойкость к возможным воздействиям противника.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественные всем признакам заявленного решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности "новизна". Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

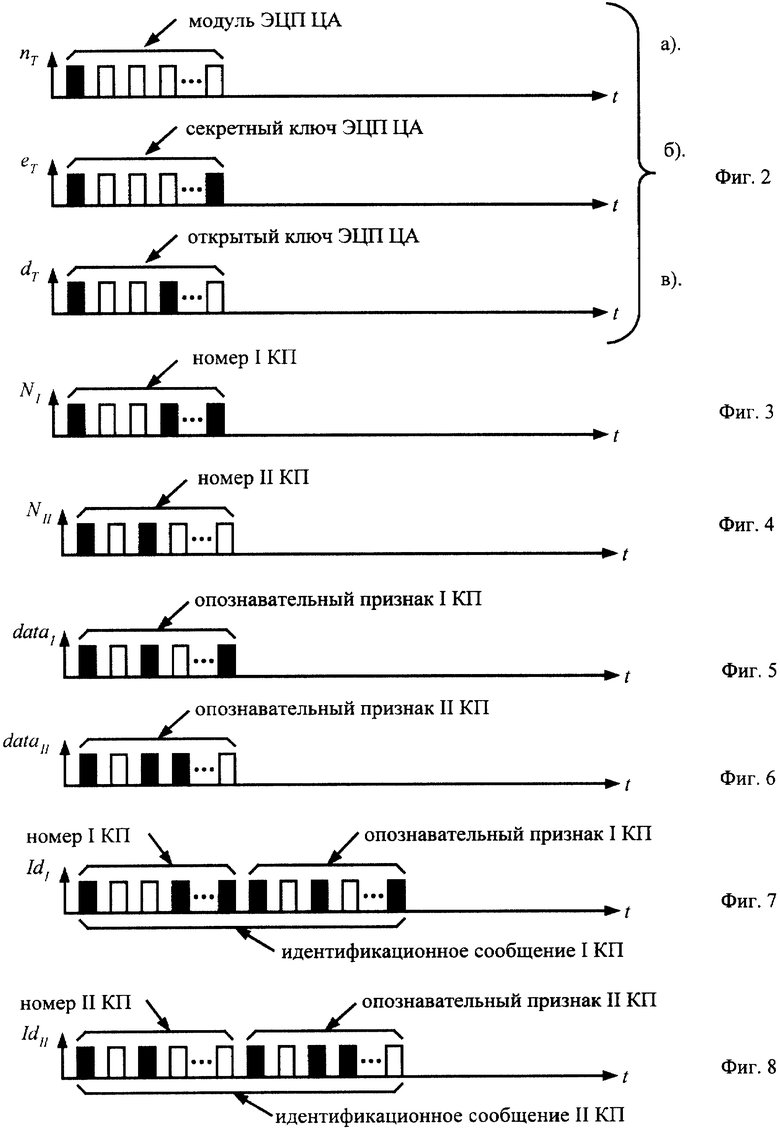

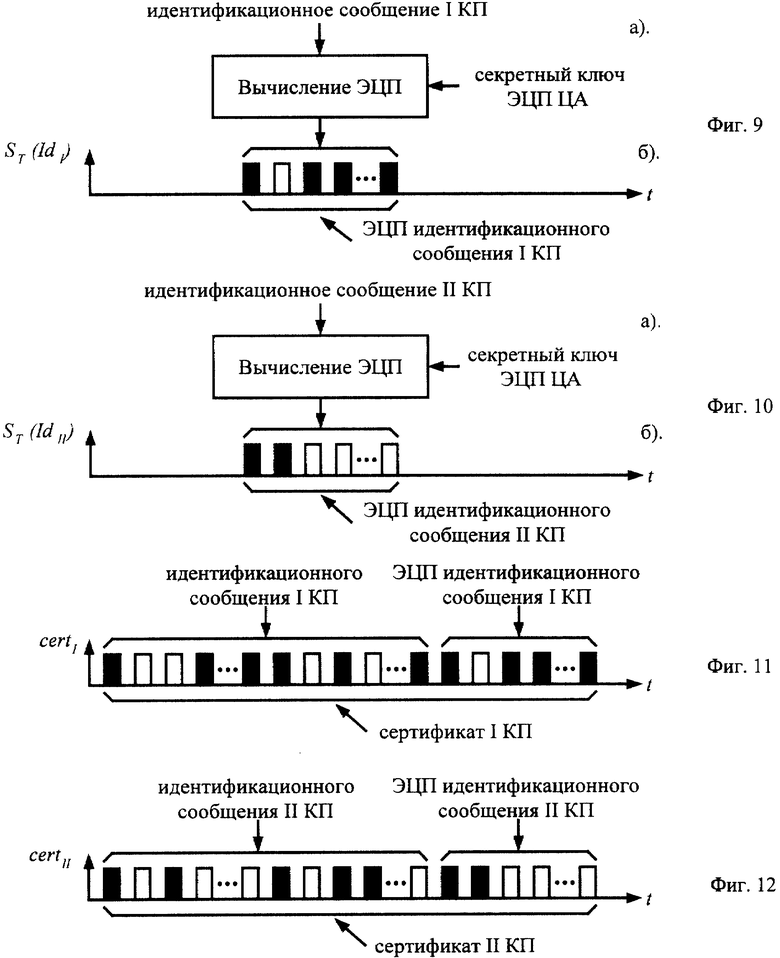

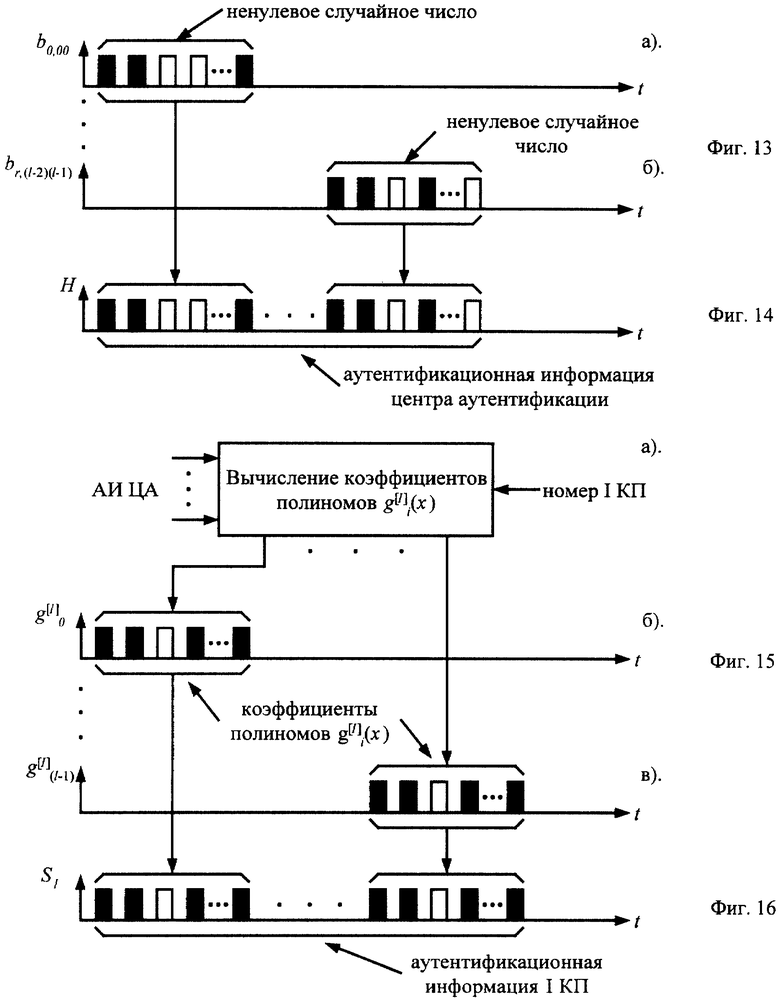

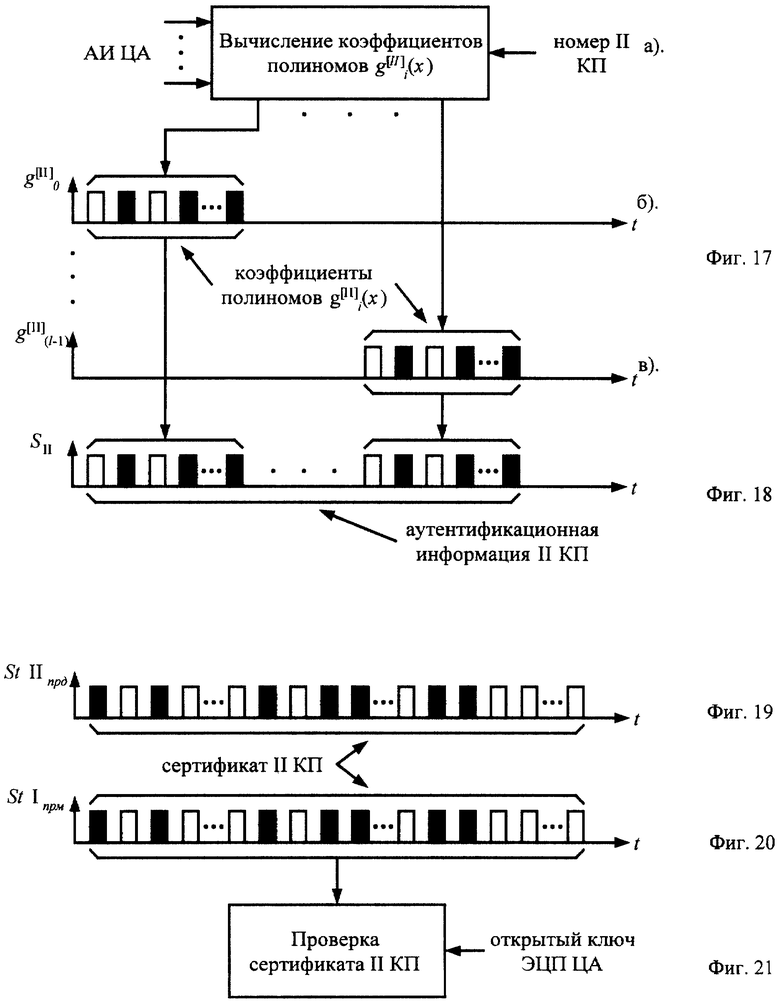

Заявленный способ поясняется фигурами, на которых показаны:

на фигуре 1 - общая структура заявляемого способа аутентификации объектов;

на фигуре 2 - временные диаграммы формирования параметров ЭЦП центра аутентификации (ЦА);

на фигуре 3 - временная диаграмма формирования номера первого корреспондирующего пункта (I КП);

на фигуре 4 - временная диаграмма формирования номера второго корреспондирующего пункта (II КП);

на фигуре 5 - временная диаграмма формирования опознавательного признака I КП;

на фигуре 6 - временная диаграмма формирования опознавательного признака II КП;

на фигуре 7 - временная диаграмма формирования идентификационного сообщения I КП;

на фигуре 8 - временная диаграмма формирования идентификационного сообщения II КП;

на фигуре 9 - рисунок, поясняющий порядок формирования ЭЦП ЦА идентификационного сообщения I КП;

на фигуре 10 - рисунок, поясняющий порядок формирования ЭЦП ЦА идентификационного сообщения II КП;

на фигуре 11 - временная диаграмма формирования сертификата I КП;

на фигуре 12 - временная диаграмма формирования сертификата II КП;

на фигуре 13 - временная диаграмма генерации ненулевых случайных чисел;

на фигуре 14 - временная диаграмма формирования аутентификационной информации (АИ) ЦА;

на фигуре 15 - рисунок, поясняющий порядок вычисления коэффициентов полиномов {gi [l](x)} для I КП;

на фигуре 16 - временная диаграмма формирования АИ I КП;

на фигуре 17 - временная диаграмма вычисления коэффициентов полиномов { gi [ll](x)} для II КП;

на фигуре 18 - временная диаграмма формирования АИ II КП;

на фигуре 19 - временная диаграмма передачи сертификата II КП на I КП;

на фигуре 20 - временная диаграмма приема на I КП сертификата II КП;

на фигуре 21 - рисунок, поясняющий порядок проверки на I КП сертификата II КП;

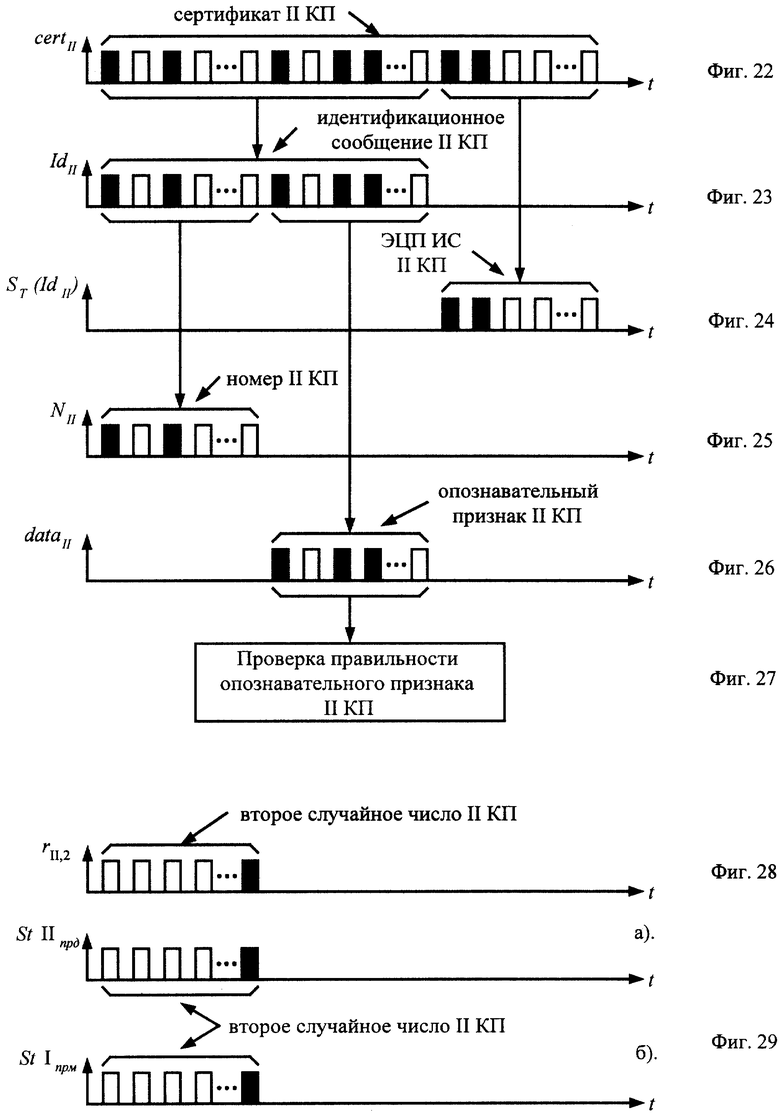

на фигуре 22 - временная диаграмма, поясняющая порядок разделения на I КП сертификата II КП;

на фигуре 23 - временная диаграмма идентификационного сообщения II КП;

на фигуре 24 - временная диаграмма ЭЦП идентификационного сообщения II КП;

на фигуре 25 - временная диаграмма номера II КП;

на фигуре 26 - временная диаграмма опознавательного признака II КП;

на фигуре 27 - рисунок, поясняющий порядок проверки опознавательного признака II КП;

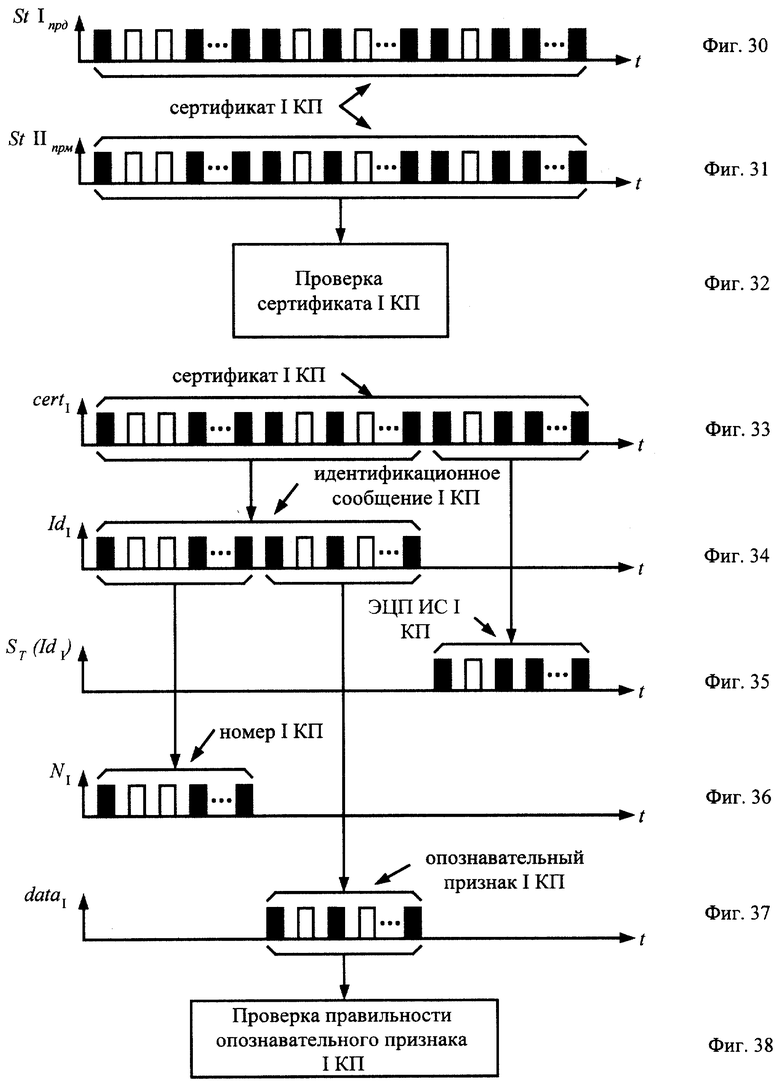

на фигуре 28 - временная диаграмма генерирования второго случайного числа II КП;

на фигуре 29 - временные диаграммы передачи от II КП и приема на I КП второго случайного числа II КП;

на фигуре 30 - временная диаграмма передачи на II КП сертификата I КП;

на фигуре 31 - временная диаграмма приема сертификата I КП на II КП;

на фигуре 32 - рисунок, поясняющий порядок проверки на II КП сертификата I КП;

на фигуре 33 - временная диаграмма, поясняющая порядок разделения на II КП сертификата I КП;

на фигуре 34 - временная диаграмма идентификационного сообщения I КП;

на фигуре 35 - временная диаграмма ЭЦП идентификационного сообщения I КП;

на фигуре 36 - временная диаграмма номера I КП;

на фигуре 37 - временная диаграмма опознавательного признака I КП;

на фигуре 38 - рисунок, поясняющий порядок проверки на II КП опознавательного признака I КП;

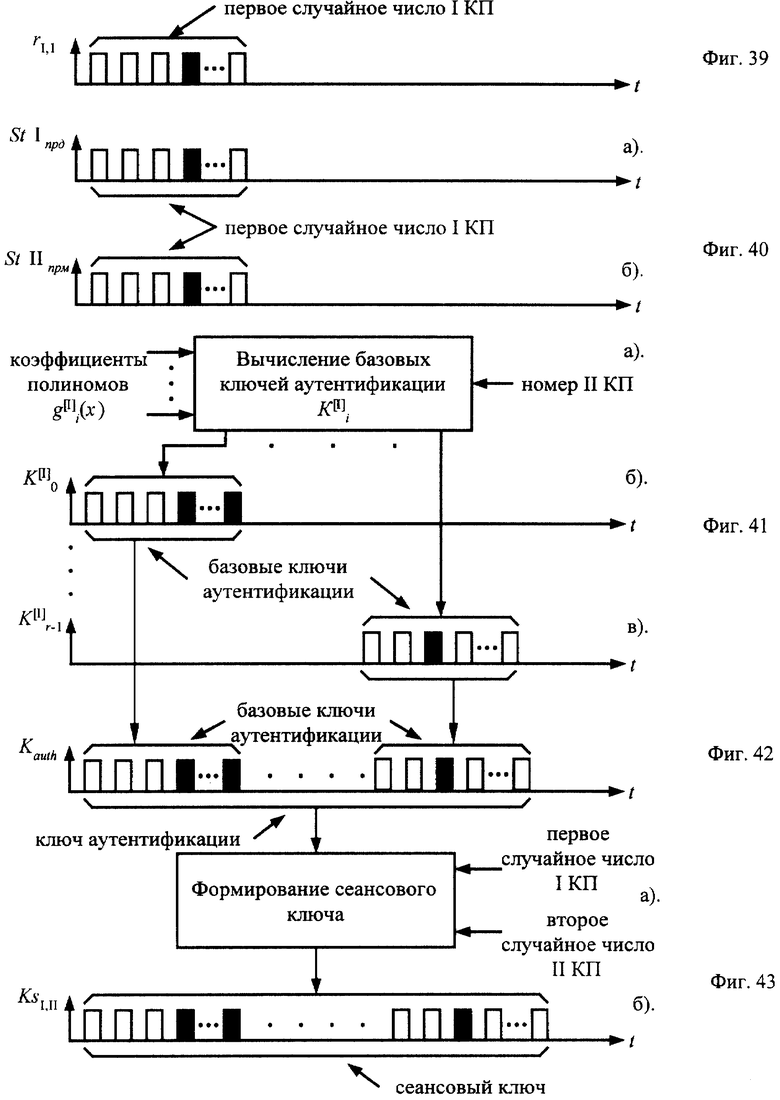

на фигуре 39 - временная диаграмма генерирования первого случайного числа I КП;

на фигуре 40 - временные диаграммы передачи от I КП и приема на II КП первого случайного числа I КП;

на фигуре 41 - рисунок, поясняющий порядок формирования базовых ключей аутентификации I КП;

на фигуре 42 - временная диаграмма формирования ключа аутентификации I КП;

на фигуре 43 - рисунок, поясняющий порядок формирования сеансового ключа I КП;

на фигуре 44 - рисунок, поясняющий порядок формирования базовых ключей аутентификации II КП;

на фигуре 45 - временная диаграмма формирования ключа аутентификации II КП;

на фигуре 46 - рисунок, поясняющий порядок формирования сеансового ключа II КП;

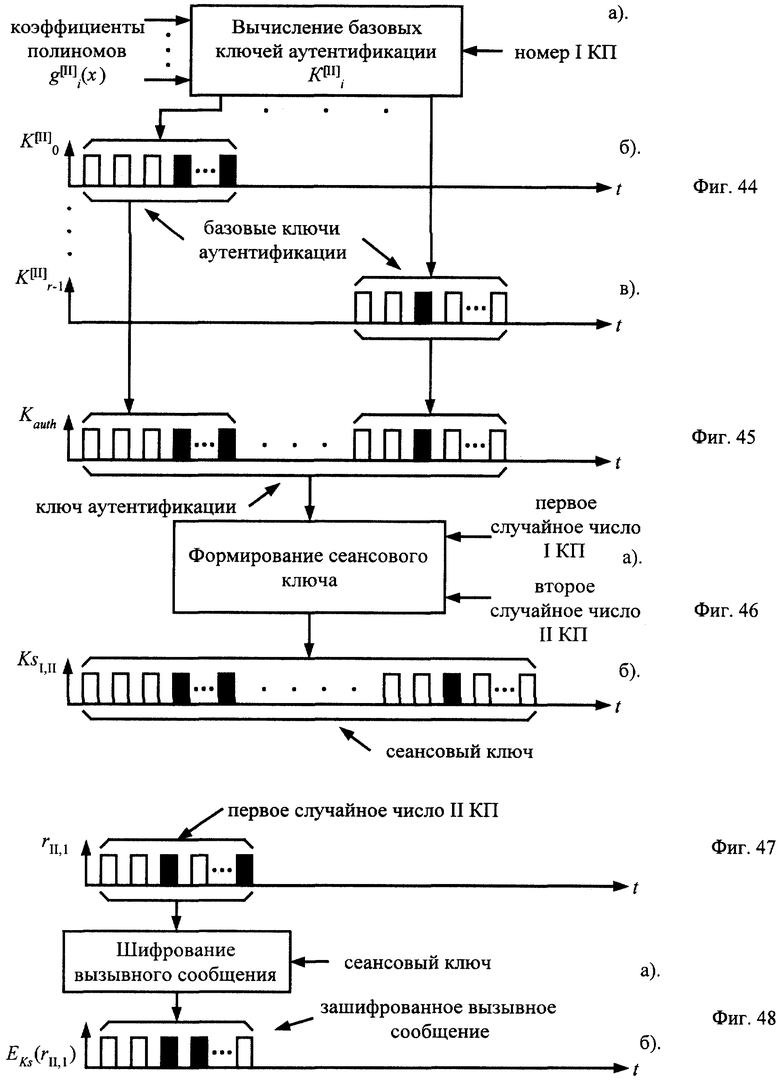

на фигуре 47 - временная диаграмма генерирования первого случайного числа II КП;

на фигуре 48 - рисунок поясняющий шифрование вызывного сообщения на II КП;

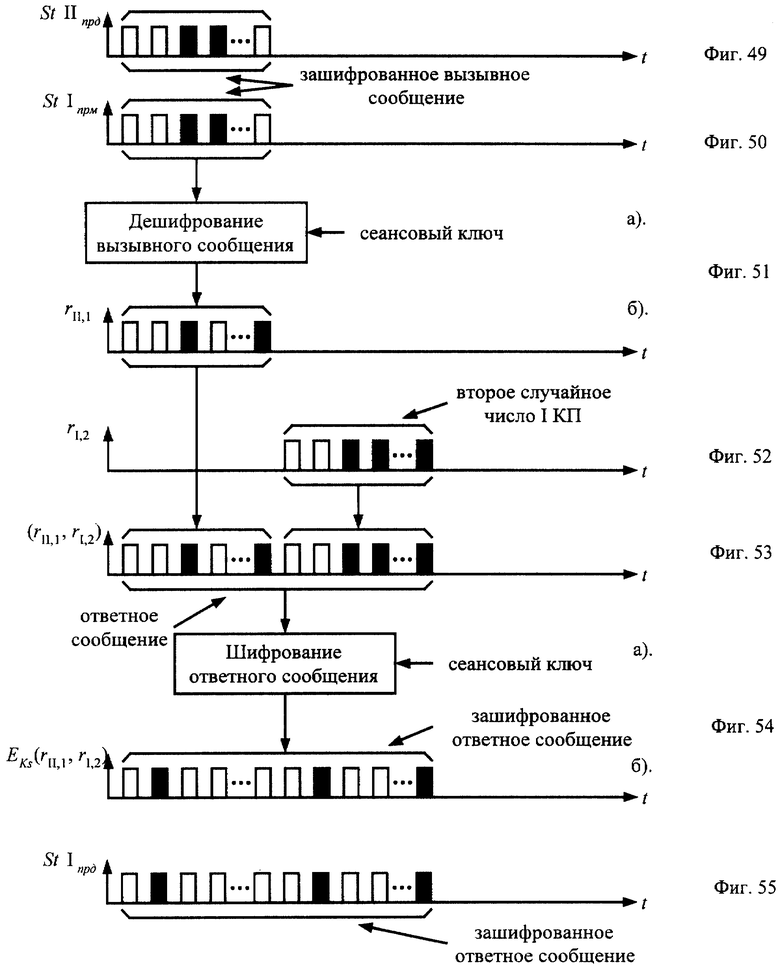

на фигуре 49 - временная диаграмма передачи от II КП зашифрованного вызывного сообщения;

на фигуре 50 - временная диаграмма приема на I КП зашифрованного вызывного сообщения;

на фигуре 51 - рисунок, поясняющий порядок дешифрования вызывного сообщения;

на фигуре 52 - временная диаграмма второго случайного числа I КП, принятого на II КП в составе вызывного сообщения;

на фигуре 53 - временная диаграмма ответного сообщения;

на фигуре 54 - рисунок, поясняющий порядок шифрования на II КП ответного сообщения;

на фигуре 55 - временная диаграмма передачи зашифрованного ответного сообщения;

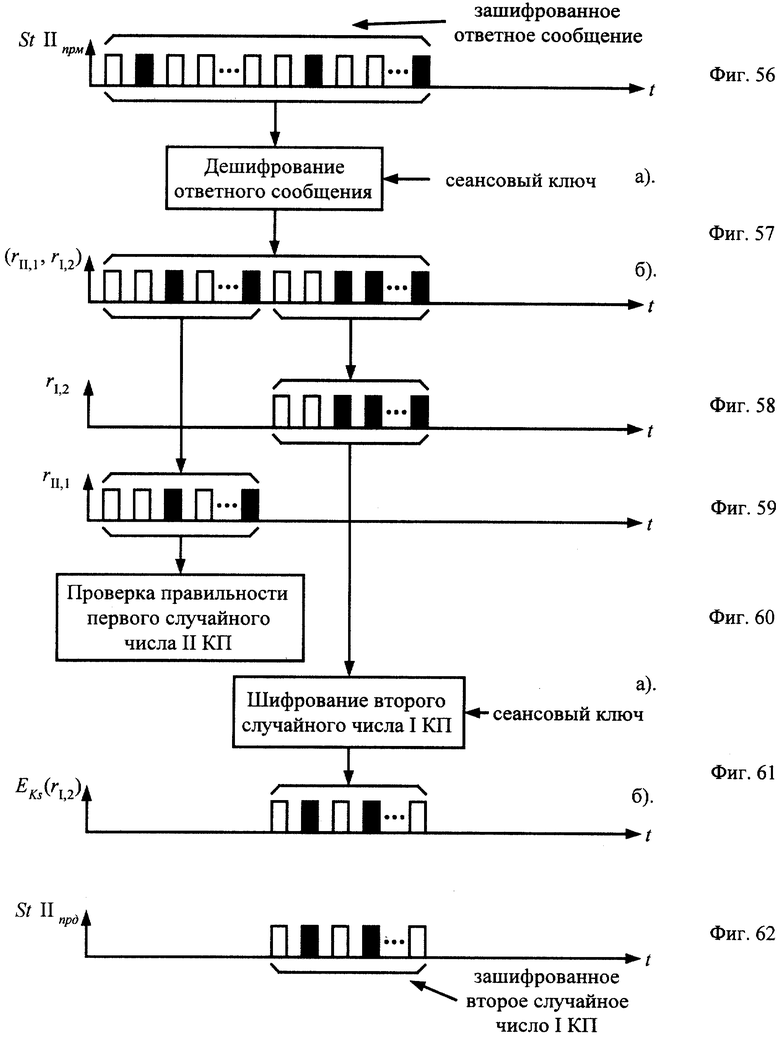

на фигуре 56 - временная диаграмма принятого на I КП зашифрованного ответного сообщения;

на фигуре 57 - рисунок, поясняющий порядок дешифрования на I КП ответного сообщения;

на фигуре 58 - временная диаграмма второго случайного числа I КП, принятого в составе ответного сообщения;

на фигуре 59 - временная диаграмма первого случайного числа II КП, принятого в составе ответного сообщения;

на фигуре 60 - рисунок, поясняющий порядок проверки первого случайного числа II КП;

на фигуре 61 - рисунок, поясняющий порядок шифрования на II КП второго случайного числа I КП;

на фигуре 62 - временная диаграмма передачи зашифрованного второго случайного числа I КП;

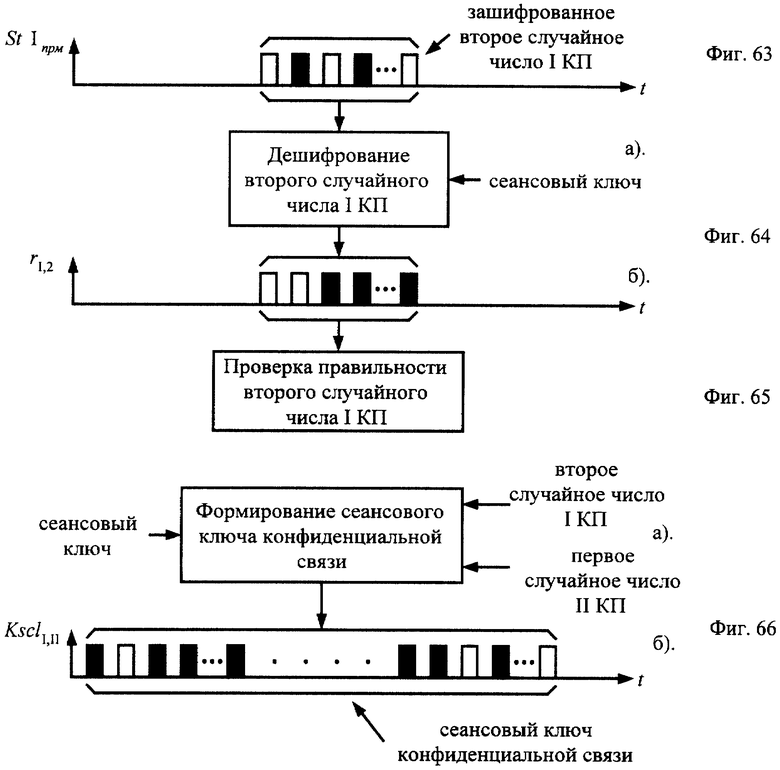

на фигуре 63 - временная диаграмма приема зашифрованного второго случайного числа на I КП;

на фигуре 64 - рисунок, поясняющий порядок дешифрования на I КП принятого зашифрованного сообщения;

на фигуре 65 - рисунок, поясняющий порядок проверки второго случайного числа I КП;

на фигуре 66 - рисунок, поясняющий порядок формирования сеансового ключа конфиденциальной связи.

На представленных фигурах цифра "I" обозначает двоичные последовательности, принадлежащие корреспондирующему пункту, цифра "II" - принадлежащие второму корреспондирующему пункту. На фигурах заштрихованный импульс представляет собой двоичный символ "I", а незаштрихованный - двоичный импульс "0". Сокращения "прд" и "прм" обозначают соответственно передачу и прием сообщения.

Реализация заявленного способа заключается в следующем. Стойкость способа аутентификации объектов к возможным воздействиям противника определяется стойкостью реализованных в нем механизмов криптографической защиты информации (шифрования и электронной цифровой подписи). В криптографических системах с открытым ключом достижение высокой стойкости связано с увеличением порядка числового поля, в котором производится криптографическое преобразование, что, в свою очередь, приводит к увеличению времени формирования и передачи преобразованных сообщений и, следовательно, требует увеличения времени аутентификации объектов. Однако величина допустимого времени аутентификации объектов определяется требованиями, предъявляемыми к телекоммуникационной системе.

Одним из путей повышения стойкости к возможным воздействиям противника в условиях ограниченного времени аутентификации объектов является исключение или уменьшение числа сообщений, защищаемых с помощью криптографических систем с открытым ключом.

Формирование и взаимный обмен сертификатами, содержащими ЭЦП идентификационных сообщений, исключать из способа нецелесообразно, так как с их помощью предотвращаются воздействия типа "вторжение в середину" ("Вторжение в середину" - воздействие, при котором противник подключается к тракту связи между законными корреспондентами и модифицирует передаваемые ими сообщения таким образом, чтобы в последующем оставаясь "прозрачным" для легитимных сторон контролировать и модифицировать содержание передаваемой между ними информации). Следовательно, для повышения стойкости к возможным воздействиям целесообразно исключить шифрование сеансового ключа и его передачу в зашифрованном виде по открытому каналу связи, а сеансовый ключ формировать независимо на корреспондирующих пунктах на основе их номеров и предварительно сформированной аутентификационной информации. Способ, реализующий данный принцип, можно представить в виде следующих этапов (см. фиг.1): предварительного этапа, этапа формирования сеансового ключа, этапа аутентификации корреспондирующих пунктов и этапа формирования сеансового ключа конфиденциальной связи.

Предварительный этап заключается в формировании на центре аутентификации (ЦА) своих исходных данных, включающих параметры ЭЦП ЦА и его аутентификационную информацию (АИ), формирование исходных данных корреспондирующих пунктов (КП), включающих идентификационные сообщения, сертификаты и аутентификационную информацию КП, передачу на КП соответствующих исходных данных.

Этап формирования сеансового ключа заключается во взаимном обмене сертификатами, их проверке и формировании на основе номеров и аутентификационной информации КП сеансового ключа.

Этап аутентификации корреспондирующих пунктов заключаются в формировании на основе исходных данных и передачи сообщений, с помощью анализа которых можно убедиться, что корреспондирующие пункты действительно являются теми за кого себя выдают.

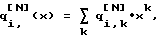

В заявленном способе аутентификации объектов для повышения стойкости к возможным воздействиям противника реализуется следующая последовательность действий. Предварительно на центре аутентификации формируют параметры электронной цифровой подписи ЦА, включающие модуль (см. фиг.2а), секретный (см. фиг. 2б) и открытый (см. фиг.2в) ключи ЭЦП. Известные способы формирования параметров ЭЦП описаны, например, в книге Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях/ Под ред. В. Ф. Шаньгина. - М. : Радио и связь, 1999, стр.162-171. Затем формируют для каждого КП его номер и опознавательный признак (см. фиг.3-6). Номер корреспондирующего пункта является уникальным и может соответствовать регистрационному номеру КП в сети или назначаться на основе генерации случайных чисел. Известные способы генерирования случайных чисел описаны, например, в книге Д. Кнут. Искусство программирования на ЭВМ. - М.: Мир, 1977, т. 2, стр.22. Опознавательный признак является последовательностью, несущей информацию о некоторых характерных особенностях данного корреспондирующего пункта (например, о его функциях в телекоммуникационной сети). Особенности, о которых необходимо иметь информацию, выбирают исходя из принципов построения телекоммуникационной сети. Формирование опознавательного признака выполняется путем представления данной информации в двоичном коде. Далее путем конкатенации соответствующего корреспондирующему пункту номера и опознавательного признака формируют идентификационные сообщения для первого и второго корреспондирующих пунктов (см. фиг.7, 8). Затем с помощью секретного ключа ЭЦП ЦА (см. фиг. 2б) формируют ЭЦП идентификационных сообщении I КП (см. фиг.9а) и II КП (см. фиг.10а). Известные способы формирования ЭЦП описаны, например, в книге Романец Ю. В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях/ Под ред. В.Ф. Шаньгина. - М.: Радио и связь. 1999, стр.162-171. После чего формируют сертификаты первого и второго корреспондирующих пунктов путем конкатенации соответствующих им идентификационных сообщений и их электронных цифровых подписей (см. фиг.11, 12). Генерируют  ненулевых случайных чисел (см. фиг.13), где l=1, 2, 3... - требуемая стойкость к компрометациям аутентификационной информации, r=n/d, d - разрядность вычислителя в битах, n - требуемая длина ключа аутентификации в битах. Формируют аутентификационную информацию ЦА путем конкатенации ненулевых случайных чисел (см. фиг.14). Вычисляют для каждого из КП коэффициенты полиномов {gi [N](x)} (см. фиг.15а, 17а) вида

ненулевых случайных чисел (см. фиг.13), где l=1, 2, 3... - требуемая стойкость к компрометациям аутентификационной информации, r=n/d, d - разрядность вычислителя в битах, n - требуемая длина ключа аутентификации в битах. Формируют аутентификационную информацию ЦА путем конкатенации ненулевых случайных чисел (см. фиг.14). Вычисляют для каждого из КП коэффициенты полиномов {gi [N](x)} (см. фиг.15а, 17а) вида

где

N - номер корреспондирующего пункта, bi,kh=bi,hk≠0 - элементы аутентификационной информации центра аутентификации. Формируют аутентификационную информацию первого и второго КП путем конкатенации соответствующих их номерам коэффициентов полиномов {gi [N](x)} (см. фиг.16, 18). Затем передают на первый и второй КП соответствующие им идентификационные сообщения, сертификаты, а также модуль и открытый ключ ЭЦП ЦА. Причем их передача может производиться как по безопасному, так и по открытому каналу связи. Далее по безопасному каналу на каждый КП передают соответствующую ему аутентификационную информацию. Известные способы передачи последовательностей по каналам связи описаны, например, в книге Д. Зюко, Д. Кловский. М. Назаров, Л. Финк. Теория передачи сигналов. М.: Радио и связь, 1986, стр.11. На этом предварительный этап заканчивается.

В случае необходимости аутентификации (например, в начале сеанса связи) от второго на первый КП передают сертификат II КП (см. фиг.19). На первом КП принятый сертификат II КП (см. фиг.20) проверяют (см. фиг.21). Известные способы проверки сертификата описаны, например, в книге A. Menezes, P. van Oorschot, S. Vanstone. Handbook of Applied Cryptography. CRC Press, N.Y., 1996, p. 560. Затем при положительной проверке принятого сертификата разделяют его (см. фиг.22) на идентификационное сообщение II КП (см. фиг.23) и электронную цифровую подпись идентификационного сообщения (см. фиг.24). Разделяют идентификационное сообщение II КП (см. фиг.23) на номер (см. фиг.25) и опознавательный признак (см. фиг.26). Проверяют правильность опознавательного признака II КП (см. фиг.27). При этом под проверкой правильности опознавательного признака понимается проверка того факта, что объект действительно может (или должен) обладать данным признаком. Например, в сетях связи с подвижными объектами в качестве опознавательного признака могут быть выбраны функции объекта (базовая станция, подвижный абонент и т.п.). Тогда при проверке подвижным абонентом опознавательного признака вышедшего с ним на связь корреспондента он убеждается, что данный корреспондент действительно является базовой станцией. Далее при положительной проверке опознавательного признака запоминают номер второго корреспондирующего пункта. Известные способы хранения последовательностей описаны, например, в книге Л. Мальцев, Э. Фломберг, В. Ямпольский. Основы цифровой техники. М.: Радио и связь, 1986, стр.79.

На втором КП генерируют второе случайное число второго корреспондирующего пункта (см. фиг.28). Передают второе случайное число второго КП на первый КП (см. фиг.29), где его запоминают. После чего передают сертификат первого КП на второй корреспондирующий пункт (см. фиг. 30).

На II КП принятый сертификат (см. фиг.31) проверяют (см. фиг.32). При положительной проверке разделяют сертификат I КП (см. фиг.33) на идентификационное сообщение I КП (см. фиг.34) и электронную цифровую подпись идентификационного сообщения (см. фиг.35). Затем разделяют идентификационное сообщение I КП (см. фиг.34) на номер (см. фиг.36) и опознавательный признак I КП (см. фиг.37). Проверяют правильность опознавательного признака (см. фиг.38) и при положительной проверке запоминают номер первого корреспондирующего пункта.

На I КП генерируют (см. фиг.39) первое случайное число первого корреспондирующего пункта и передают его на II корреспондирующий пункт (см. фиг.40), где его запоминают. Далее на обоих корреспондирующих пунктах формируют сеансовый ключ.

Для формирования на первом КП сеансового ключа вычисляют (см. фиг.41а) базовые ключи аутентификации Ki l путем подстановки хранящегося номера второго КП (см. фиг.25) в полиномы {gi [l](x)} вместо аргумента x, где I - номер первого корреспондирующего пункта, а  Формируют ключ аутентификации (см. фиг. 42) путем конкатенации r базовых ключей аутентификации Ki l (см. фиг. 41б, в). Далее сеансовый ключ формируют (см. фиг.43а) с помощью ключа аутентификации (см. фиг. 42), первого случайного чиста первого корреспондирующего пункта (см. фиг.39) и второго случайного числа второго корреспондирующего пункта (см. фиг.29б). Например, формирование сеансового ключа может быть выполнено путем побитного сложения по модулю два последовательности ключа аутентификации с последовательностями первого случайного числа I КП и второго случайного числа II КП.

Формируют ключ аутентификации (см. фиг. 42) путем конкатенации r базовых ключей аутентификации Ki l (см. фиг. 41б, в). Далее сеансовый ключ формируют (см. фиг.43а) с помощью ключа аутентификации (см. фиг. 42), первого случайного чиста первого корреспондирующего пункта (см. фиг.39) и второго случайного числа второго корреспондирующего пункта (см. фиг.29б). Например, формирование сеансового ключа может быть выполнено путем побитного сложения по модулю два последовательности ключа аутентификации с последовательностями первого случайного числа I КП и второго случайного числа II КП.

Для формирования на втором КП сеансового ключа вычисляют базовые ключи аутентификации Ki ll путем подстановки хранящегося номера первого КП (см. фиг.36) в полиномы gi [ll](x) вместо аргумента x (см. фиг.44а), где II - номер второго КП, а  Формируют ключ аутентификации (см. фиг.45) путем конкатенации r базовых ключей аутентификации Ki ll (см. фиг.44б, в). Далее сеансовый ключ формируют (см. фиг.46а) с помощью ключа аутентификации (см. фиг.45), первого случайного числа I КП (см. фиг.40а) и второго случайного числа II КП (см. фиг.28). На этом этап формирования сеансового ключа заканчивается.

Формируют ключ аутентификации (см. фиг.45) путем конкатенации r базовых ключей аутентификации Ki ll (см. фиг.44б, в). Далее сеансовый ключ формируют (см. фиг.46а) с помощью ключа аутентификации (см. фиг.45), первого случайного числа I КП (см. фиг.40а) и второго случайного числа II КП (см. фиг.28). На этом этап формирования сеансового ключа заканчивается.

Нa этапе аутентификации корреспондирующих пунктов на II КП генерируют первое случайное число (см. фиг.47). Первое случайное число II КП используют в качестве вызывного сообщения, которое с помощью сеансового ключа шифруют (см. фиг. 48а). Известные способы шифрования с симметричным ключом описаны, например, в книге Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях/ Под ред. В.Ф.Шаньгина. - М.: Радио и связь, 1999, стр. 106-120. Зашифрованное вызывное сообщение (см. фиг.48б) передают (см. фиг.49) на первый корреспондирующий пункт, на котором принятое сообщение (см. фиг.50) дешифруют с помощью сеансового ключа (см. фиг.51а) и запоминают. Известные способы дешифрования с симметричным ключом описаны, например, в книге Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях/ Под ред. В.Ф. Шаньгина. - М.: Радио и связь, 1999, стр.106-120. Затем на I КП генерируют второе случайное число I КП (см. фиг.52). Формируют ответное сообщение (см. фиг.53) путем конкатенации первого случайного числа II КП (см. фиг.51б) и второго случайного числа I КП (см. фиг.52). Ответное сообщение шифруют с помощью сеансовою ключа (см. фиг.54а). Передают зашифрованное ответное сообщение на II КП (см. фиг.55).

На II КП принятое сообщение (см. фиг.56) дешифруют с помощью сеансового ключа (см. фиг.57а). Дешифрованное ответное сообщение (см. фиг.57б) разделяют на второе случайное число I КП (см. фиг.58) и первое случайное число II КП (см. фиг.59). Затем проверяют правильность первого случайного числа II КП (см. фиг. 60). Причем под проверкой правильности в данном случае понимают побитное равенство последовательностей сгенерированного случайного числа (см. фиг.47) и принятого в составе ответного сообщения (см. фиг.59). Известные способы побитного сравнения описаны, например, в книге П. Хоровец, У. Хил. Искусство схемотехники. М.: Мир, т. 1, 1983, стр.212. При положительной проверке запоминают второе случайное число I КП (см. фиг.58) и шифруют его с помощью сеансового ключа (см. фиг.61). Далее зашифрованное второе случайное число передают на I КП (см. фиг.62).

На первом КП принятое зашифрованное сообщение (см. фиг.63) дешифруют с помощью сеансового ключа (см. фиг.64а). Затем проверяют правильность (см. фиг. 65) дешифрованного второго случайного числа I КП. На этом этап аутентификации корреспондирующих пунктов заканчивается.

При положительной проверке на I КП его второго случайного числа на обоих корреспондирующих пунктах формируют сеансовый ключ конфиденциальной связи (см. фиг. 66а) с помощью сеансового ключа (см. фиг.43б, 46б), второго случайного числа первого корреспондирующего пункта (см. фиг.52, 64б) и первого случайного числа второго корреспондирующего пункта (см. фиг.47, 59). Например, формирование сеансового ключа конфиденциальной связи может быть выполнено путем побитного сложения по модулю два последовательности сеансового ключа с последовательностями второго случайного числа I КП и первого случайного числа II КП.

В случае отрицательного результата какой-либо из указанных выше проверок соединение между корреспондирующими пунктами разрывается.

Таким образом, за счет исключения передачи по открытому каналу связи с ограниченной пропускной способностью зашифрованного сеансового ключа и его формирования на корреспондирующих пунктах независимо друг от друга позволит повысить стойкость способа аутентификации объектов к возможным воздействиям противника.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2183348C2 |

| Способ аутентификации корреспондентов радиосети | 2017 |

|

RU2653316C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2000 |

|

RU2183051C2 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2000 |

|

RU2180770C2 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2000 |

|

RU2180469C2 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2000 |

|

RU2171012C1 |

| СПОСОБ АУТЕНТИФИКАЦИИ В СЕТЯХ СОТОВОЙ СВЯЗИ, СИСТЕМА ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ И ЕЕ УЗЛЫ | 2006 |

|

RU2316117C1 |

| ЗАЩИЩЕННАЯ ОБРАБОТКА УДАЛЕННЫХ ПЛАТЕЖНЫХ ТРАНЗАКЦИЙ, ВКЛЮЧАЮЩАЯ В СЕБЯ АУТЕНТИФИКАЦИЮ ПОТРЕБИТЕЛЕЙ | 2014 |

|

RU2663476C2 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ПОДЛИННОСТИ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ, ЗАВЕРЯЮЩЕЙ ЭЛЕКТРОННЫЙ ДОКУМЕНТ | 2007 |

|

RU2369974C1 |

| СПОСОБ КРИПТОЗАЩИТЫ СИСТЕМЫ ТЕЛЕКОММУНИКАЦИОННЫХ ТЕХНОЛОГИЙ | 1995 |

|

RU2077113C1 |

Изобретение относится к области криптографии, а именно к аутентификации объектов, и может быть использовано в качестве отдельного элемента при построении систем аутентификации, предназначенных для опознавания корреспондентов в сетях связи. Технический результат - обеспечение повышения стойкости к возможным воздействиям противника в условиях аутентификации объектов в реальном масштабе времени, при работе по каналам с низкой пропускной способностью. Для этого способ аутентификации объектов предусматривает предварительное формирование исходных данных центра аутентификации, включающих параметры электронной цифровой подписи и его аутентификационную информацию, формирование исходных данных корреспондирующих пунктов, включающих идентификационные сообщения, сертификаты и аутентификационную информацию корреспондирующих пунктов. При этом обеспечивается такой обмен данными, что исключается передача по открытому каналу связи с ограниченной пропускной способностью зашифрованного сеансового ключа и обеспечивается его формирование на корреспондирующих пунктах независимо друг от друга, что позволяет повысить стойкость способа аутентификации объектов к возможным воздействиям противника. 4 з.п.ф-лы, 66 ил.

ненулевых случайных чисел, где l= 1, 2, 3. . . - требуемая стойкость к компрометациям аутентификационной информации, r= n/d, d - разрядность вычислителя в битах, n - требуемая длина ключа аутентификации в битах, а аутентификационную информацию центра аутентификации формируют путем конкатенации ненулевых случайных чисел.

ненулевых случайных чисел, где l= 1, 2, 3. . . - требуемая стойкость к компрометациям аутентификационной информации, r= n/d, d - разрядность вычислителя в битах, n - требуемая длина ключа аутентификации в битах, а аутентификационную информацию центра аутентификации формируют путем конкатенации ненулевых случайных чисел.

где

N - номер корреспондирующего пункта, bi,kh = bi,hk≠0 - элементы аутентификационной информации центра аутентификации, а аутентификационную информацию корреспондирующего пункта формируют путем конкатенации соответствующих его номеру коэффициентов полиномов { gi [N](x)} .

N - номер корреспондирующего пункта, bi,kh = bi,hk≠0 - элементы аутентификационной информации центра аутентификации, а аутентификационную информацию корреспондирующего пункта формируют путем конкатенации соответствующих его номеру коэффициентов полиномов { gi [N](x)} . формируют ключ аутентификации путем конкатенации r базовых ключей аутентификации Кi I, причем сеансовый ключ формируют с помощью ключа аутентификации, первого случайного числа первого корреспондирующего пункта и второго случайного числа второго корреспондирующего пункта, а для формирования на втором корреспондирующем пункте сеансового ключа вычисляют базовые ключи аутентификации Кi II путем подстановки хранящегося номера первого корреспондирующего пункта в полиномы gi [II](x) вместо аргумента х, где II - номер второго корреспондирующего пункта, а

формируют ключ аутентификации путем конкатенации r базовых ключей аутентификации Кi I, причем сеансовый ключ формируют с помощью ключа аутентификации, первого случайного числа первого корреспондирующего пункта и второго случайного числа второго корреспондирующего пункта, а для формирования на втором корреспондирующем пункте сеансового ключа вычисляют базовые ключи аутентификации Кi II путем подстановки хранящегося номера первого корреспондирующего пункта в полиномы gi [II](x) вместо аргумента х, где II - номер второго корреспондирующего пункта, а  формируют ключ аутентификации путем конкатенации r базовых ключей аутентификации Кi II, причем сеансовый ключ формируют с помощью ключа аутентификации, первого случайного числа первого корреспондирующего пункта и второго случайного числа второго корреспондирующего пункта.

формируют ключ аутентификации путем конкатенации r базовых ключей аутентификации Кi II, причем сеансовый ключ формируют с помощью ключа аутентификации, первого случайного числа первого корреспондирующего пункта и второго случайного числа второго корреспондирующего пункта.

| MENEZES A | |||

| et al, Handbook of Applied Cryptography, CRC Press, №4, 1996, р.512-514 | |||

| РОМАНЕЦ Ю.В | |||

| и др | |||

| Защита информации в компьютерных системах и сетях | |||

| - М.: Радио и связь, 1999, с.150-152 | |||

| US 5550997 А, 27.08.1996 | |||

| US 5841870 А, 24.11.1998 | |||

| СПОСОБ ЗАЩИТЫ ПЕРСОНАЛЬНОГО КОМПЬЮТЕРА ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА И УСТРОЙСТВО ДЛЯ ЕГО РЕАЛИЗАЦИИ | 1997 |

|

RU2126168C1 |

| МНОГОКАНАЛЬНЫЙ СИГНАТУРНЫЙ АНАЛИЗАТОР | 1996 |

|

RU2120136C1 |

| US 5499297 А, 12.03.1996 | |||

| US 5892900 А, 06.04.1999. | |||

Авторы

Даты

2002-06-27—Публикация

2000-11-08—Подача