Заявленное техническое решение относится к области систем защищенной беспроводной связи и предназначено для защиты каналов связи между беспилотными летательными аппаратами (БПЛА) или аналогичными удаленно управляемыми аппаратами и наземной станцией управления (НСУ). Его использование позволит получить технический результат в виде обеспечения криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами без задержки передачи команд управления группе БПЛА.

Беспилотные авиационные комплексы включают в себя наземную станцию управления, один или несколько беспилотных летательных аппаратов и радиоканалы связи между ними. В зависимости от характеристик и задач БПЛА, управление им может осуществляться как автоматически, так и вручную с помощью команд, передаваемых оператором на БПЛА от наземной станции управления. Особенно сложным является ручное одновременное управление многими БПЛА с одной НСУ. Если при управлении одним или двумя БПЛА одной НСУ возможна последовательная передача команд управления каждому из управляемых летательных аппаратов, то в условиях высокой динамичности полета летательных аппаратов требуемая своевременность управления при увеличении числа управляемых объектов может быть достигнута при одновременной передаче команд управления всем БПЛА.

Защита каналов связи между НСУ и БПЛА от внешних программно-аппаратных воздействий в настоящее время является одной из наиболее актуальных проблем. Атаки на БПЛА могут быть направлены на перехват управления, искажение передаваемой телеметрической информации, вывод БПЛА из строя, получение или искажение информации, передаваемой полезной нагрузкой БПЛА, или для дальнейшей атаки на НСУ и взаимодействующие с ней системы. В силу специфики использования радио каналов связи между НСУ и БПЛА способы защиты таких каналов являются, как правило, криптографическими, и используют секретные ключи, находящиеся на борту БПЛА и на НСУ. Однако при авариях одного или нескольких БПЛА находящиеся на них ключи могут стать известными нарушителю, что ставит под угрозу безопасность передачи информации по каналам связи оставшихся БПЛА.

Известен способ защищенной связи с БПЛА, описанный в патенте США US 9542850 от 10.01.2017 г. В данном способе наземными службами обеспечивается по запросу на перелет аутентификация БПЛА. По результатам этой процедуры на основе информации о компонентах БПЛА определяется возможность перелета и рассчитывается траектория полета, передается инструкция по маршруту полета и дается разрешение на полет. В состав учетных данных БПЛА, на основе которых выполняется его аутентификация, входят, в частности, закрытый ключ шифрования, сертификат открытого ключа и идентификационный номер БПЛА. Недостатком указанного аналога является низкая оперативность управления полетом БПЛА.

Известен также способ защищенного управления и мониторинга удаленно управляемых устройств, предложенный фирмой The Charles Stark Draper Laboratory (США) и описанный в патенте США US 9871772 от 16.01.2018 г. Способ обеспечивает достаточно высокий уровень безопасности передачи данных для небольших аппаратов с ограниченными вычислительными ресурсами, которые управляются по радио каналу связи. Частным случаем таких аппаратов являются БПЛА.

Описанный в патенте США US 9871772 способ заключается в выполнении следующей последовательности действий со стороны НСУ:

1. НСУ запрашивает и получает от БПЛА его параметры.

2. На основе полученных параметров НСУ выбирает открытый ключ, ассоциированный с конкретным экземпляром БПЛА.

3. НСУ генерирует первый ключевой набор, действующий в течение предстоящей миссии и включающий мастер-ключ данного экземпляра БПЛА.

4. НСУ зашифровывает сгенерированный ключевой набор с использованием открытого ключа БПЛА.

5. Зашифрованный ключевой набор передается на БПЛА по интерфейсу загрузки ключей.

6. НСУ зашифровывает первую команду, предназначенную для БПЛА, на первом ключе шифрования, порожденном из мастер-ключа данного экземпляра БПЛА.

7. Первая команда и информация, необходимая для аутентификации НСУ со стороны БПЛА (метка аутентификации), передается на БПЛА по радио каналу связи.

Предполагается, что интерфейс загрузки ключей в БПЛА используется однократно в рамках подготовки к выполнению полета и по определению является доверенным, т.е. представляет собой, например, проводной интерфейс, который задействуется только в доверенном окружении, тогда как дальнейшая отправка команд осуществляется по беспроводному интерфейсу, не являющемуся доверенным.

В свою очередь, БПЛА выполняет следующую последовательность действий, отвечающих на действия, инициированные со стороны НСУ и описанные выше:

1. БПЛА получает зашифрованный ключевой набор от НСУ.

2. БПЛА расшифровывает ключевой набор для получения из него своего мастер-ключа.

3. БПЛА получает первую зашифрованную команду от НСУ по беспроводному каналу связи.

4. БПЛА проверяет подлинность НСУ на основе полученной метки аутентификации с использованием предварительно загруженного ключа хэширования.

5. БПЛА расшифровывает первую полученную команду на первом ключе шифрования, порожденном из мастер-ключа.

В дальнейшем команды, передаваемые на БПЛА со стороны НСУ, зашифровываются на текущем используемом ключе шифрования, который синхронно меняется на БПЛА и НСУ через определенное количество команд (в т.ч. возможен вариант смены ключа после каждой команды) или через предопределенные интервалы времени.

Параметры БПЛА могут включать в себя как идентификатор, однозначно определяющий конкретный экземпляр БПЛА, так и непосредственно открытый ключ БПЛА.

Недостатком указанного аналога является отсутствие проверки подлинности БПЛА со стороны НСУ, что потенциально позволяет нарушителю реализовать атаки подключения ложного объекта управления с целью заблокировать подключение подлинного БПЛА.

Наиболее близким по своей технической сущности к заявленному способу криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами является способ криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами по патенту РФ 2704268 МПК H04L 9/08 (2006.01) с приоритетом от 18.05.2018. Способ - прототип криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами заключается в том, что предварительно формируют первую, вторую, третью, четвертую и пятую криптографические функции, генерируют по первой криптографической функции открытый и секретный ключи НСУ и записывают в ключевой носитель НСУ, в ключевых носителях i-ых, где i=1, 2, … N, a N>2 - число одновременно управляемых БПЛА, БПЛА генерируют по первой криптографической функции и записывают i-ые индивидуальные открытый и секретный ключи БПЛА, соответственно, записывают открытый ключ НСУ в ключевые носители i-ых БПЛА, и i-ые открытые ключи в ключевой носитель НСУ, проверяют состояние готовности к работе i-го БПЛА и при положительном результате проверки в ключевом носителе i-го БПЛА генерируют общий секретный пре-мастер-ключ по второй криптографической функции с использованием открытого ключа НСУ и i-го индивидуального секретного ключа БПЛА, считывают из ключевого носителя i-го БПЛА открытый ключ НСУ, i-ый индивидуальный открытый ключ БПЛА и сгенерированный общий секретный пре-мастер-ключ в i-ый БПЛА, в НСУ генерируют общий секретный пре-мастер-ключ по второй криптографической функции с использованием i-го индивидуального открытого ключа БПЛА и секретного ключа НСУ, генерируют случайное число i-го БПЛА и формируют сообщение готовности i-го БПЛА, содержащего i-ый индивидуальный открытый ключ БПЛА и случайное число i-го БПЛА, и по каналу связи передают это сообщение НСУ, в НСУ, находящемся в режиме ожидания сообщений от БПЛА, получают сообщение готовности от i-го БПЛА и сравнивают полученный i-ый индивидуальный открытый ключ БПЛА с записанным i-ым индивидуальным открытым ключом БПЛА, при их несовпадении повторно устанавливают НСУ в режим ожидания сообщений от БПЛА, при совпадении полученного i-го индивидуального открытого ключа БПЛА с записанным i-ым индивидуальным открытым ключом БПЛА в НСУ генерируют случайное число НСУ, и формируют ответное сообщение i-му БПЛА, содержащее открытый ключ НСУ и случайное число НСУ, и передают его по каналу связи i-му БПЛА, в i-ом БПЛА принимают ответное сообщение от НСУ, сравнивают принятый открытый ключ НСУ с записанным открытым ключом НСУ и при их совпадении генерируют в i-ом БПЛА мастер-ключ по третьей криптографической функции из пре-мастер-ключа, случайного числа i-го БПЛА и полученного случайного числа НСУ, в НСУ вырабатывают мастер-ключ по третьей криптографической функции из пре-мастер-ключа, полученного случайного числа i-го БПЛА и случайного числа НСУ, в i-ом БПЛА из сгенерированного мастер-ключа вырабатывают по четвертой криптографической функции сеансовый ключ шифрования и по пятой криптографической функции сеансовый ключ вычисления имитовставки, в НСУ из сгенерированного мастер-ключа вырабатывают по четвертой криптографической функции сеансовый ключ шифрования и по пятой криптографической функции сеансовый ключ вычисления имитовставки, в i-ом БПЛА формируют тестовое сообщение и зашифровывают его на выработанном сеансовом ключе шифрования, а также формируют имитовставку тестового сообщения, вычисленную на выработанном сеансовом ключе вычисления имитовставки, и передают их по каналу связи НСУ, в НСУ принимают и расшифровывают принятое тестовое сообщение от i-го БПЛА и проверяют расшифрованное сообщение на соответствие ожидаемому тестовому сообщению, а также вычисляют имитовставку расшифрованного сообщения на выработанном сеансовом ключе вычисления имитовставки и сравнивают ее с принятой имитовставой, при этом если сравниваемые имитовставки не совпали или принятое тестовое сообщение от i-го БПЛА не соответствует ожидаемому, то фиксируют наличие ошибки установления сеансовых ключа шифрования и ключа вычисления имитовставки с i-ым БПЛА и повторно устанавливают НСУ в режим ожидания сообщений от i-го БПЛА, иначе в НСУ формируют i-oe ответное тестовое сообщение и зашифровывают его на выработанном сеансовом ключе шифрования, а также формируют имитовставку i-го ответного тестового сообщения, вычисленную на выработанном сеансовом ключе вычисления имитовставки, и передают их по каналу связи i-му БПЛА, в i-ом БПЛА получают и расшифровывают адресованное ему ответное тестовое сообщение и проверяют расшифрованное сообщение на соответствие ожидаемому ответному тестовому сообщению, а также вычисляют имитовставку расшифрованного сообщения на выработанном сеансовом ключе вычисления имитовставки и сравнивают ее с принятой имитовставкой, при этом если сравниваемые имитовставки не совпали или принятое ответное тестовое сообщение не соответствует ожидаемому, то фиксируют наличие ошибки установления сеансовых ключа шифрования и ключа вычисления имитовставки с i-ым БПЛА и повторно проверяют состояние готовности к работе i-го БПЛА и выполняют последующие действия, при положительном результате проверки ответного тестового сообщения i-ый БПЛА и НСУ взаимно обмениваются сигналами готовности к работе и передают информацию управления, телеметрии и полезной нагрузки по каналам связи в защищенном режиме с использованием шифрования на основе выработанного сеансового ключа шифрования и с контролем целостности на основе выработанного сеансового ключа вычисления имитовставки, при этом в процессе выполнения описанной выше последовательности действий и в рамках дальнейшего обмена информацией между НСУ и БПЛА с целью дополнительной защиты радиообмена могут использовать псевдослучайную перенастройку параметров каналов радиосвязи между i-ым БПЛА и НСУ.

Способ-прототип обеспечивает:

1. При информационном взаимодействии БПЛА и НСУ их подлинность проверяется реализацией действий взаимной аутентификации, что исключает возможность нарушителя выдать себя или за НСУ или за БПЛА.

2. Безопасность каналов связи между НСУ и каждым БПЛА обеспечивается за счет генерирования для каждого БПЛА своей пары открытого и секретного ключей, что при аварии одного или нескольких БПЛА и попадании в руки нарушителя их наборов ключевой информации обеспечивает устойчивость криптографической защиты каналов связи между наземной станцией управления и оставшимися БПЛА.

3. Вся информация управления, телеметрии и полезной нагрузки передается по каналам связи в защищенном режиме с использованием шифрования на основе выработанного сеансового ключа шифрования и с контролем целостности на основе выработанного сеансового ключа вычисления имитовставки.

Недостатком ближайшего аналога (прототипа) способа криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами является задержка передачи команд управления группе БПЛА. Этот недостаток обксловлен тем, что в данном способе-прототипе управление каждым БПЛА реализуется передачей ему от НСУ индивидуальной команды по каналу связи, так как с каждым БПЛА наземная станция управления устанавливает индивидуальные сеансовые ключ шифрования и ключ вычисления имитовставки. Если при управлении одним или двумя БПЛА от одного НПУ достаточно своевременным является последовательная передача команд управления каждому из управляемых летательных аппаратов, то с учетом высокой динамичности полета управляемой группы из десятка и более летательных аппаратов требуемая своевременность управления не обеспечивается.

Техническим результатом заявляемого решения является разработка способа криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами без задержки передачи команд управления группе БПЛА.

Указанный технический результат в заявляемом способе криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами достигается тем, что в известном способе криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами, заключающимся в том, что предварительно формируют первую и вторую криптографические функции, генерируют и записывают i-ые, где i=1, 2, … N, а N - число одновременно управляемых БПЛА, индивидуальные секретные ключи БПЛА, записывают i-ый индивидуальный ключ БПЛА на соответствующий ключевой носитель i-го БПЛА, в НСУ генерируют по криптографической функции секретный ключ, устанавливают НСУ в режим ожидания сообщений от БПЛА, проверяют состояние готовности к работе i-го БПЛА и при положительном результате проверки считывают из ключевого носителя i-го БПЛА i-ый индивидуальный ключ БПЛА в соответствующий i-ый БПЛА, в i-ом БПЛА генерируют случайное число i-го БПЛА и формируют сообщение готовности i-го БПЛА, содержащее случайное число i-го БПЛА, и по каналу связи передают это сообщение НСУ, в НСУ, находящемся в режиме ожидания сообщений от БПЛА, получают сообщение готовности от i-го БПЛА, в НСУ генерируют случайное число НСУ и формируют ответное сообщение i-му БПЛА, содержащее случайное число НСУ, и передают его по каналу связи i-му БПЛА, генерируют в НСУ по криптографической функции сеансовые ключ шифрования и ключ вычисления имитовставки, в i-ом БПЛА принимают ответное сообщение от НСУ, генерируют в i-ом БПЛА по криптографической функции сеансовые ключ шифрования и ключ вычисления имитовставки, в i-ом БПЛА формируют тестовое сообщение и зашифровывают его на выработанном сеансовом ключе шифрования, а также формируют имитовставку тестового сообщения, вычисленную на выработанном сеансовом ключе вычисления имитовставки, и передают их по каналу связи НСУ, в НСУ принимают и расшифровывают принятое тестовое сообщение от i-го БПЛА и проверяют расшифрованное сообщение на соответствие ожидаемому тестовому сообщению, а также вычисляют имитовставку расшифрованного сообщения на выработанном сеансовом ключе вычисления имитовставки и сравнивают ее с принятой имитовставой, при этом если сравниваемые имитовставки не совпали или принятое тестовое сообщение от i-го БПЛА не соответствует ожидаемому, то фиксируют наличие ошибки установления сеансовых ключа шифрования и ключа вычисления имитовставки с i-ым БПЛА и повторно устанавливают НСУ в режим ожидания сообщений от i-го БПЛА, иначе в НСУ формируют i-oe ответное тестовое сообщение и зашифровывают его на выработанном сеансовом ключе шифрования, а также формируют имитовставку i-го ответного тестового сообщения, вычисленную на выработанном сеансовом ключе вычисления имитовставки, и передают их по каналу связи i-му БПЛА, в i-ом БПЛА получают и расшифровывают адресованное ему ответное тестовое сообщение и проверяют расшифрованное сообщение на соответствие ожидаемому ответному тестовому сообщению, а также вычисляют имитовставку расшифрованного сообщения на выработанном сеансовом ключе вычисления имитовставки и сравнивают ее с принятой имитовставкой, при этом если сравниваемые имитовставки не совпали или принятое ответное тестовое сообщение не соответствует ожидаемому, то фиксируют наличие ошибки установления сеансовых ключа шифрования и ключа вычисления имитовставки i-го БПЛА и повторно проверяют состояние готовности к работе i-го БПЛА и выполняют последующие действия, при положительном результате проверок ответного тестового сообщения i-ый БПЛА и НСУ взаимно обмениваются сигналами готовности к работе и передают информацию управления, телеметрии и полезной нагрузки по каналам связи в защищенном режиме с использованием шифрования на основе выработанного сеансового ключа шифрования и с контролем целостности на основе выработанного сеансового ключа вычисления имитовставки, дополнительно генерируют и записывают в НСУ идентификатор НСУ и i-ые индивидуальные секретные ключи и идентификаторы БПЛА, записывают идентификатор НСУ и i-ые индивидуальный секретный ключ и идентификатор БПЛА на соответствующий ключевой носитель i-го БПЛА, считывают из ключевого носителя i-го БПЛА идентификатор НСУ и i-ые индивидуальный секретный ключ и идентификатор БПЛА в i-ый БПЛА, для установления j-ой, где j=1, 2, …, сессии связи генерируют в НСУ общий секретный ключ j-ой сессии связи и из него формируют i-ые дополненные ключи по первой криптографической функции с использованием соответствующих i-ых индивидуальных секретных ключей, устанавливают НСУ в режим ожидания сообщений от БПЛА, проверяют состояние готовности к работе i-го БПЛА и при положительном результате проверки генерируют случайное число i-го БПЛА j-ой сессии и формируют сообщение готовности i-го БПЛА, содержащего i-ый идентификатор БПЛА и случайное число i-го БПЛА j-ой сессии и по каналу связи передают это сообщение НСУ, а при отрицательном результате проверки готовности к работе i-го БПЛА формируют сообщение аварии i-го БПЛА, содержащее i-ый идентификатор БПЛА, и по каналу связи передают это сообщение НСУ, в НСУ получают сообщение готовности от i-го БПЛА и сравнивают полученный идентификатор с записанным идентификатором i-го БПЛА, при их несовпадении повторно устанавливают НСУ в режим ожидания сообщений от БПЛА, а при получении сообщения аварии i-го БПЛА прекращают передачу ему сообщений, при совпадении полученного идентификатора с записанным идентификатором i-го БПЛА в НСУ генерируют случайное число НСУ j-ой сессии, формируют ответное сообщение i-му БПЛА, содержащее идентификатор НСУ, i-ый идентификатор БПЛА, случайное число НСУ j-ой сессии связи и i-ый дополненный ключ БПЛА j-ой сессии связи, и передают его по каналу связи i-му БПЛА, в НСУ из общего секретного ключа j-ой сессии связи и случайного числа НСУ j-ой сессии связи вырабатывают по второй криптографической функции сеансовые ключ шифрования и ключ вычисления имитовставки, в i-ом БПЛА принимают ответное сообщение от НСУ, сравнивают принятый идентификатор НСУ с записанным идентификатором НСУ и при их совпадении генерируют в i-ом БПЛА общий секретный ключ j-ой сессии связи по первой криптографической функции из i-го индивидуального секретного ключа и полученного i-го дополненного ключа БПЛА j-ой сессии, в i-ом БПЛА из общего секретного ключа j-ой сессии связи и полученного случайного числа НСУ j-ой сессии связи вырабатывают по второй криптографической функции сеансовые ключ шифрования и ключ вычисления имитовставки, в i-ом БПЛА формируют тестовое сообщение, состоящее из случайного числа i-го БПЛА j-ой сессии связи, полученного случайного числа НСУ j-ой сессии связи и i-го идентификатора БПЛА, при положительном результате проверки принятого тестового сообщения от i-го БПЛА в НСУ формируют i-oe ответное тестовое сообщение, состоящее из случайного числа j-ой сессии НСУ, полученного случайного числа i-го БПЛА j-ой сессии связи и i-го идентификатора БПЛА, передают информацию управления, телеметрии и полезной нагрузки j-ой сессии связи, причем информацию управления передают одновременно всем БПЛА, при получении сигнала аварии от i-го БПЛА в НСУ повторно генерируют общий секретный ключ следующей сессии связи и выполняют последующие действия, исключая формирование и передачу i-го дополненного ключа БПЛА следующей сессии связи.

В предлагаемой совокупности действий между НСУ и всеми БПЛА для очередной сессии связи вырабатывают сеансовый ключ шифрования и сеансовый ключ вычисления имитовставки, одинаковые для всех. Это позволяет НСУ в защищенном режиме передавать информацию управления одновременно всем БПЛА, в виде одной команды управления, а не индивидуальных команд управления, передаваемых последовательно каждому БПЛА на индивидуальных сеансовых ключах шифрования и ключах вычисления имитовставки, как предлагается в способе-прототипе.

Поэтому указанная новая совокупность действий при выполнении криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами позволяет обеспечить передачу команд управления группе БПЛА без задержки благодаря одновременной передачи команды управления всем БПЛА.

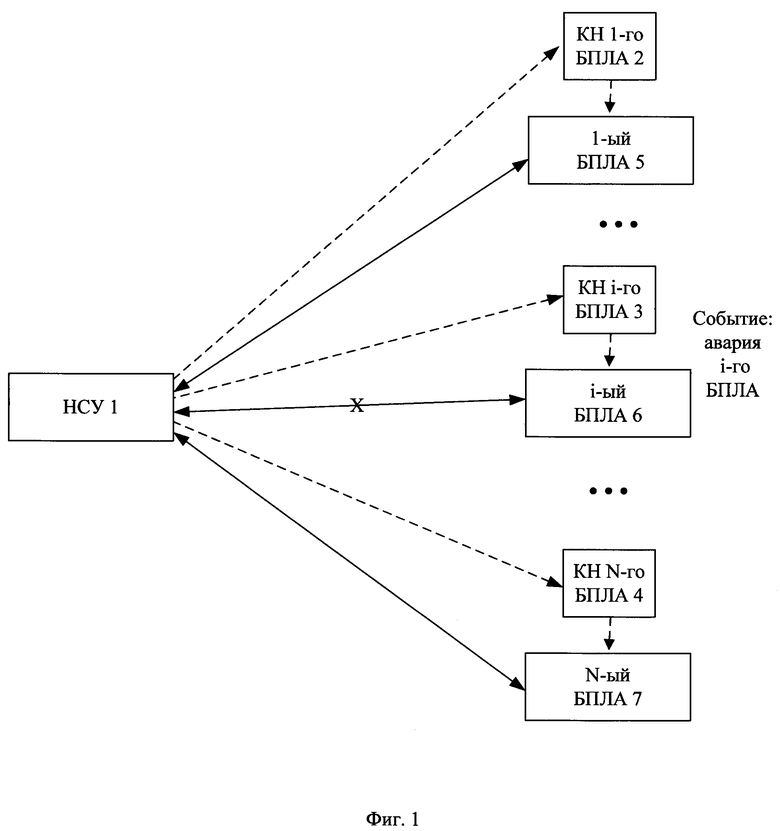

Заявленный способ поясняется чертежами, на которых показаны:

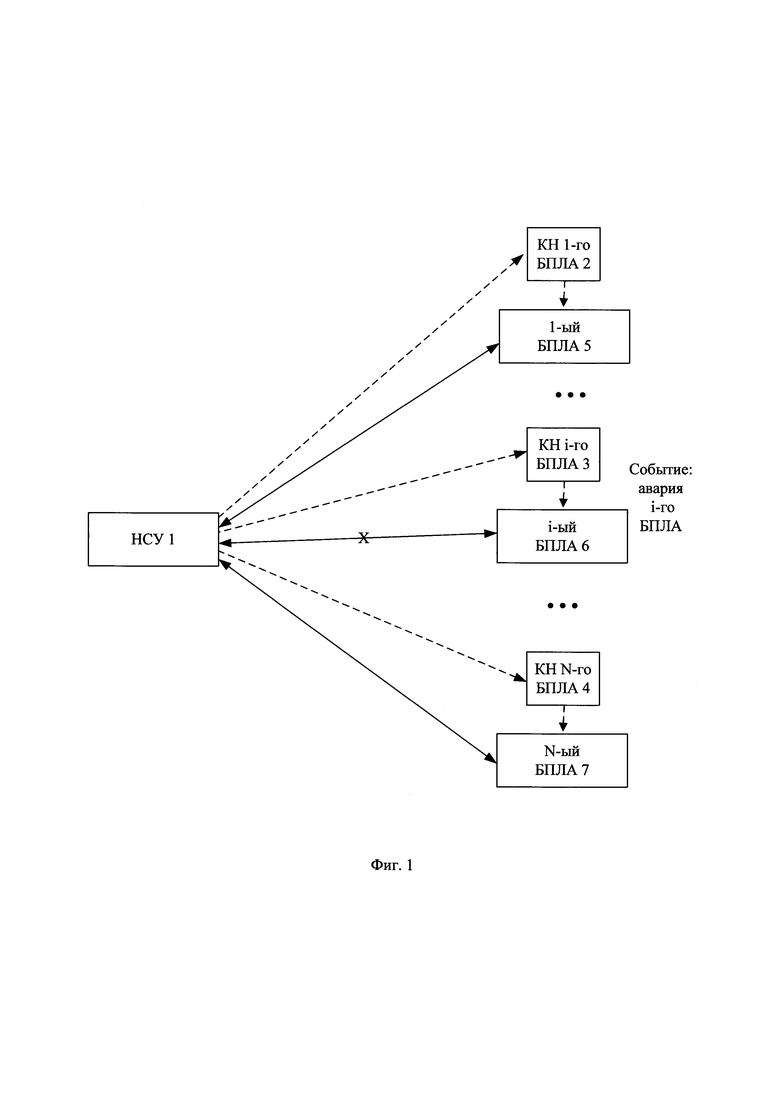

- на фиг. 1 - общая схема криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами;

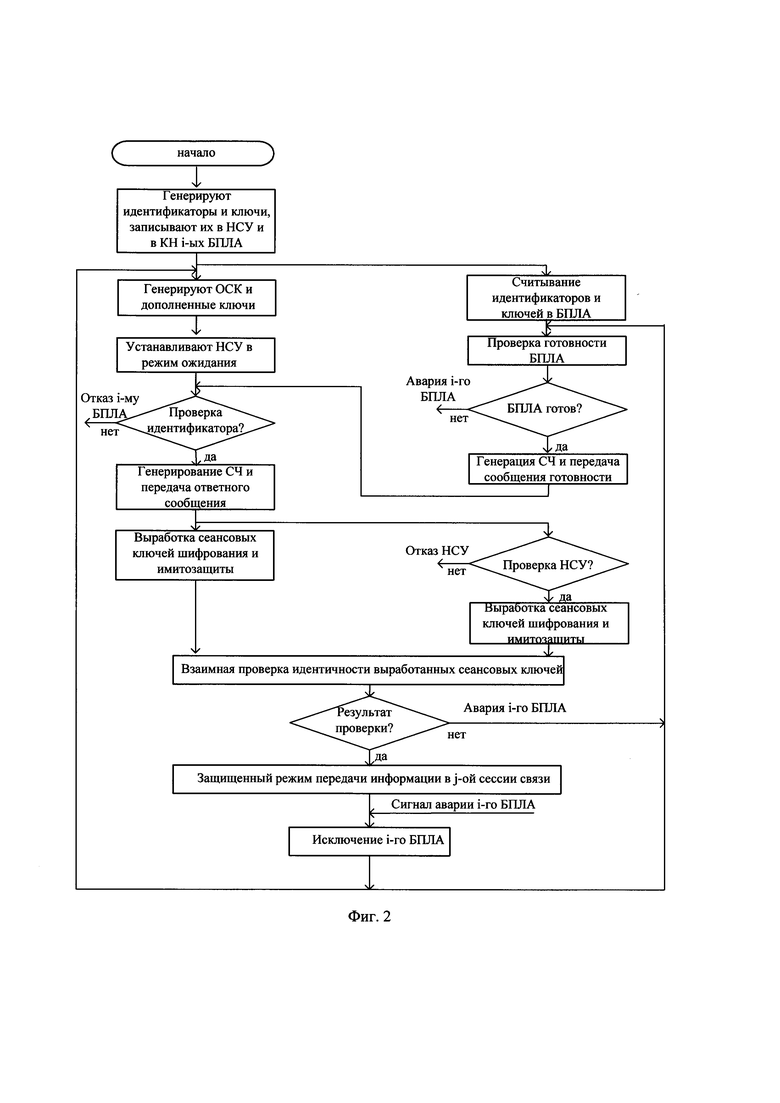

- на фиг. 2 - алгоритм установления криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами;

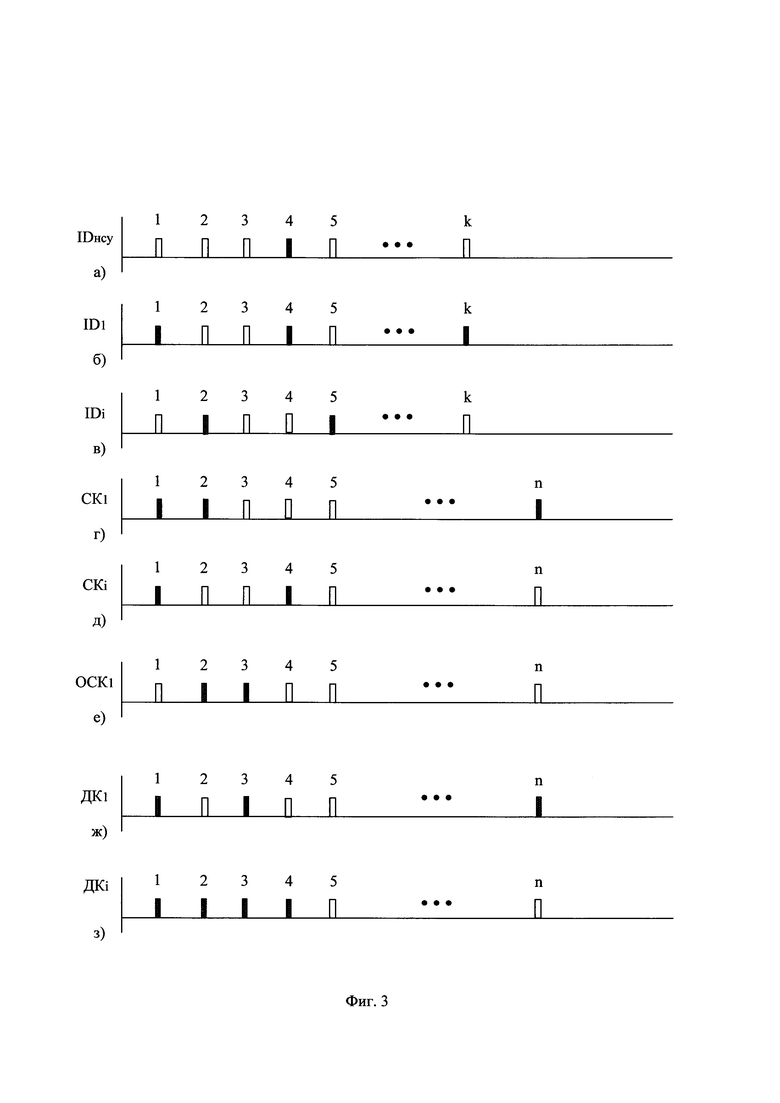

- на фиг. 3 - временные диаграммы идентификаторов, секретных и дополненных ключей первой сессии связи;

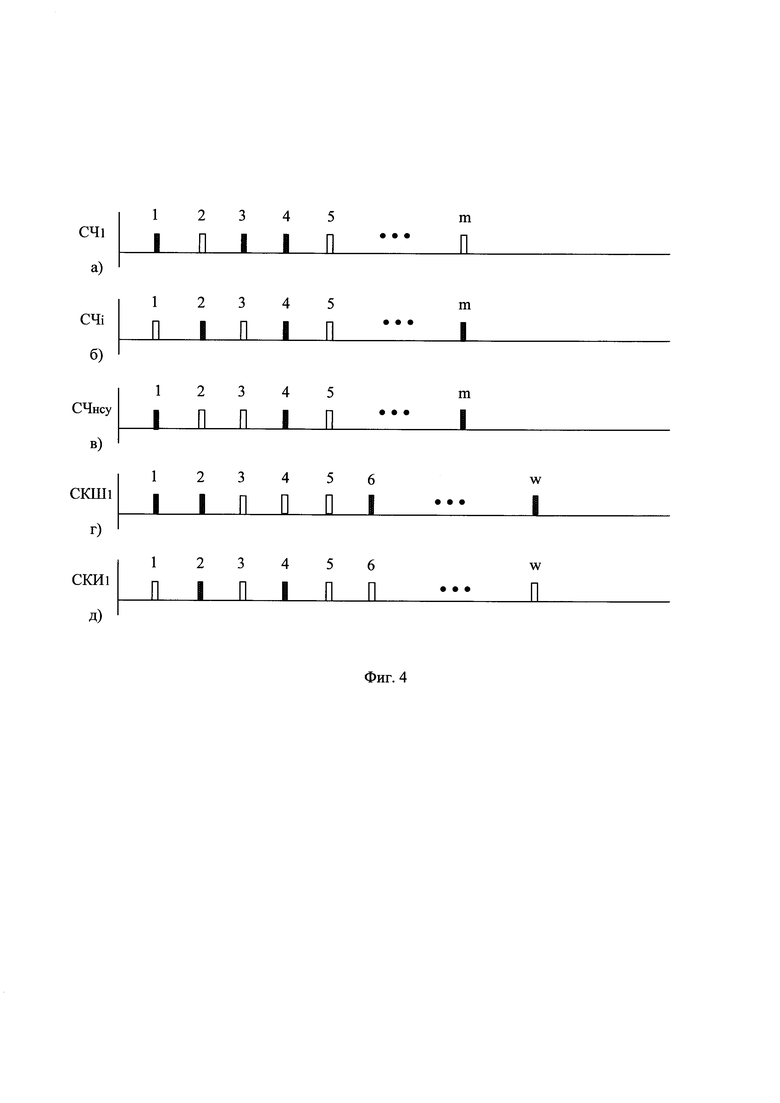

- на фиг. 4 - временные диаграммы случайных чисел, секретных ключей шифрования и секретных ключей вычисления имитовставки первой сессии связи.

Реализация заявленного способа представлена на примере системы криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами, показанной на фиг. 1. На этапе подготовки к полету в НСУ 1 генерируют идентификатор НСУ, и на каждый БПЛА i-ые индивидуальные секретные ключи и идентификаторы БПЛА. Из НСУ 1 по защищенным интерфейсам передачи в ключевые носители i-ых БПЛА записывают идентификатор НСУ и соответствующие i-ые индивидуальные секретные ключи и идентификаторы БПЛА. На фиг. 1 показаны первый (КН 1-го БПЛА 2), i-ый (КН i-го БПЛА 3) и N-ый (КН N-го БПЛА 4) ключевые носители соответствующих БПЛА. Ключевые носители представляют собой автономные переносимые устройства электронной энергонезависимой памяти, которые далее доставляют на соответствующие БПЛА, которые готовят к полету. На фиг. 1 показаны первый БПЛА 5, i-ый БПЛА 6 и N-ый БПЛА 7. В каждый БПЛА из доставленного ключевого носителя переписывают идентификатор НСУ и соответствующие i-ые индивидуальный секретный ключ и идентификатор i-го БПЛА. Пунктирные линии на фиг. 1 показывают перемещение ключевых носителей i-ых БПЛА к соответствующим БПЛА и их подключение к БПЛА на время записи информации, после чего ключевые носители могут быть отключены.

В НСУ генерируют общий для НСУ и всех БПЛА секретный ключ j-ой сессии связи и из него для каждого БПЛА формируют неповторяющиеся i-ые дополненные ключи.

При положительном результате проверки состояния готовности к работе i-го БПЛА в нем генерируют случайное число i-го БПЛА первой сессии и формируют сообщение готовности i-го БПЛА, содержащее i-ый идентификатор БПЛА и случайное число i-го БПЛА первой сессии, которое по радиоканалу связи передают НСУ.

В НСУ, находящемся в режиме ожидания сообщений от БПЛА, получают сообщение готовности от i-го БПЛА, считывают признак вида сообщения и полученный идентификатор, проверяют соответствие полученного идентификатора с записанным идентификатором i-го БПЛА. При их совпадении в НСУ генерируют случайное число НСУ первой сессии и формируют ответное сообщение i-му БПЛА, содержащее идентификатор НСУ, i-ый идентификатор БПЛА, случайное число НСУ первой сессии связи и i-ый дополненный ключ БПЛА первой сессии связи, и по радиоканалу связи передает его i-му БПЛА. Получив это сообщение, i-ый БПЛА из своего индивидуального секретного ключа и полученного i-го дополненного ключа БПЛА генерирует общий секретный ключ первой сессии связи. Затем в i-ом БПЛА из сгенерированного общего секретного ключа первой сессии связи и полученного случайного числа НСУ первой сессии связи вырабатывают сеансовый ключ шифрования и сеансовый ключ вычисления имитовставки. Также в НСУ вырабатывают сеансовый ключ шифрования и сеансовый ключ вычисления имитовставки, которые должны быть идентичны ключам i-ых БПЛА.

Для проверки идентичности выработанных ключей НСУ и БПЛА взаимно обмениваются тестовыми сообщениями, зашифрованными на сеансовом ключе шифрования и имитовставками, сформированными на сеансовом ключе вычисления имитовставки. Убедившись в идентичности выработанных ключей, НСУ и БПЛА обмениваются сигналами готовности к работе, затем БПЛА и НСУ передают информацию управления, телеметрии и полезной нагрузки первой сессии связи по каналам связи в защищенном режиме с использованием шифрования на основе выработанного сеансового ключа шифрования и с контролем целостности на основе выработанного сеансового ключа вычисления имитовставки. При этом благодаря использованию одинаковых сеансовых ключа шифрования и сеансового ключа вычисления имитовставки очередной сессии связи НСУ способна передавать информацию управления по каналам связи в защищенном режиме одновременно всем i-ым БПЛА, а информация телеметрии и полезной нагрузки, передаваемая от одного из БПЛА в НСУ, является доступной для остальных БПЛА.

В процессе полета каждый БПЛА выполняет периодические проверки состояния готовности к работе. Если в результате очередной проверки выявлен аварийный режим полета i-го БПЛА, например, падение БПЛА, то данный БПЛА в защищенном режиме передает НСУ сигнал аварии i-го БПЛА. На фиг. 1 это показано как "Событие: авария i-го БПЛА". При получении сигнала аварии от i-го БПЛА в НСУ повторно генерируют общий секретный ключ следующей сессии связи и выполняют последующие действия, исключая формирование и передачу i-го дополненного ключа БПЛА следующей сессии связи, что показано на фиг. 1 как зачернутая линия радиоканала связи между НСУ и i-ым БПЛА.

В способе реализуют следующую последовательность действий.

Алгоритм установления криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами представлен на фигуре 2.

Способы предварительного формирования первой криптографической функции известны и описаны, например, в книге А. В. Ососков, М.А. Иванов, А.А. Мирский и др. "Поточные шифры". - М.: КУДИЦ-ОБРАЗ, 2003, стр. 13. Они описывают формирование секретного ключа из секретной части ключа и несекретной части ключа, представленных в виде двоичных последовательностей одинаковой длины. Формирование секретного ключа по первой криптографической функции выполняют путем суммирования по модулю 2 двух двоичных последовательностей, причем особенностью такого суммирования является то, что одноименные биты двоичных последовательностей суммируются без переноса бита переноса в бит старшего разряда.

Способы предварительного формирования второй криптографической функции известны и описаны, например, в стандарте ГОСТ Р 34.12-2015. Информационная технология. Криптографическая защита информации. Блочные шифры, и в стандарте ГОСТ Р 34.13-2015. Информационная технология. Криптографическая защита информации. Режимы работы блочных шифров. Вторая криптографическая функция представляет собой шифрование двоичной последовательности в соответствии с выбранным режимомы работы блочного шифра для формирования требуемых криптографических ключей.

Генерирование идентификатора НСУ, i-ых индивидуальных секретных ключей и идентификаторов БПЛА заключается в следующем. Битовые последовательности идентификаторов и индивидуальных секретных ключей генерируют с использованием генератора случайных импульсов, генерирующего случайные равновероятные нулевые и единичные импульсы, независимых друг от друга. Способы генерирования случайным выбором идентификаторов и ключей известны и описаны, например, в книге: Д. Кнут "Искусство программирования на ЭВМ". - М.: Мир, 1977, т. 2, стр. 22. Длина индивидуальных секретных ключей n должна быть не менее 64 бит, что описано, например, в книге М.Д. Смид, Д.К. Бранстед "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т. 76, №5, стр. 45. Длина идентификаторов k должна быть не менее 32 бит, что описано, например, в книге "Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации". Гостехкомиссия России, 1992. Генерируемые ключи и генерируемые идентификаторы не должны повторяться: если это происходит, то требуется заново их сгенерировать. Сгенерированные идентификатор НСУ и i-ые индивидуальные секретные ключи и идентификаторы БПЛА записывают в предназначенный для их хранения встроенный электронный носитель НСУ.

Примерный вид идентификатора НСУ Idнсу длиной k бит в вид двоичной последовательности "00010…0" показан на фиг. 3(a), вид первого идентификатора БПЛА Id1 "10010…1" показан на фиг. 3(б), а вид i-го идентификатора БПЛА Idi "01001…0" показан на фиг. 3(в). Единичные значения битов на фигурах показаны в виде заштрихованных импульсов, нулевые значения битов - в виде незаштрихованных импульсов. Примерный вид первого индивидуального секретного ключа CK1 длиной n бит вида двоичной последовательности "11000…1" показан на фиг. 3(г), а вид i-го индивидуального секретного ключа Cki "10010…0" показан на фиг. 3(д).

Способы записи идентификатора НСУ и i-ых индивидуальных секретных ключей и идентификаторов БПЛА на соответствующие ключевые носители i-ых БПЛА заключается в следующем. Хранящиеся в НСУ идентификаторы и ключи переписывают в ключевые носители соответствующих БПЛА, представляющие собой автономные переносимые устройства электронной энергонезависимой памяти. В качестве ключевых носителей могут быть использованы, например, смарт-карты с контактным или бесконтактным интерфейсом, соответствующие семействам стандартов ГОСТ Р ИСО/МЭК 7816 и/или ГОСТ Р ИСО/МЭК 14443. В качестве примера подобных смарт-карт можно привести защищенную смарт-карту на основе отечественной микросхемы MIK51SC72D производства ПАО «Микрон». В результате ключевой носитель i-го БПЛА содержит идентификатор НСУ и свою пару из индивидуального секретного ключа и идентификатора. Важным является то, что в ключевом носителе любого БПЛА не содержится индивидуальных секретных ключей других БПЛА.

Способы проверки состояния готовности к работе i-го БПЛА заключается в следующем. Проверяют исправность источников элетропитания БПЛА, исправность функциональных блоков БПЛА, например, подавая на вход тестовые сигналы и сравнивая сформированные на выходе выходные сигналы с заранее установленными образцовыми сигналами, выполняют контроль целостности загружаемых и исполняемых программных модулей, а также выполняют контроль качества случайных чисел, вырабатываемых встроенным в каждый БПЛА генератором случайных чисел, например, по критерию неповторяемости. При положительном результате проверки считывают из ключевого носителя i-го БПЛА идентификатор НСУ и i-ые индивидуальный секретный ключ и идентификатор БПЛА в i-ый БПЛА.

Заявляемый способ учитывает, что группа БПЛА в ходе выполнения задания может находиться в условиях, характеризующихся значительной вероятностью выхода из строя одного или нескольких летательных аппаратов. При аварии i-го БПЛА, например, падении и/или захвате БПЛА нарушитель получает возможность считать записанные на его борту i-ые индивидуальный секретный ключ и идентификатор БПЛА. Для того, чтобы знание нарушителем i-го индивидуального секретного ключа аварийного БПЛА не приводило к снижению защищенности радиоканалов управления, телеметрии и передачи данных полезной нагрузки между оставшимися БПЛА и НСУ, для БПЛА первоначально и каждый раз при аварии какого-либо БПЛА генерируют новый общий секретный ключ, на котором обеспечивают криптографическую защиту передаваемой информации в процессе j-ой, где j=1, 2, …, сессии связи. При аварии какого-либо БПЛА текущая сессия связи прекращается и для оставшихся участников заново генерируют новый общий секретный ключ очередной сессии связи.

Способы генерирования в НСУ общего секретного ключа j-ой сессии связи и формирования из него i-ых дополненных ключей по первой криптографической функции с использованием соответствующих i-ых индивидуальных секретных ключей заключается в следующем. Общий секретный ключ j-ой сессии связи в НСУ генерируют с использованием генератора случайных импульсов, генерирующего случайные равновероятные нулевые и единичные импульсы, независимых друг от друга. Длина общего секретного ключа j-ой сессии связи в битах равна длине n ранее сгенерированных i-ых индивидуальных секретных ключей. Примерный вид общего секретного ключа первой сессии связи ОСК1 длиной n бит в виде двоичной последовательности "01100…0" показан на фиг. 3(e).

Вновь сгенерированный общий секретный ключ j-ой сессии связи не должен совпадать с ранее сгенерированными общими секретными ключами предыдущих сессий связи и i-ми индивидуальными секретными ключами. Если совпадение происходит, то заново генерируют общий секретный ключ j-ой сессии связи.

Из сгенерированного общего секретного ключа j-ой сессии связи формируют i-ые дополненные ключи по первой криптографической функции. Для формирования по первой криптографической функции i-го дополненного ключа двоичную последовательность общего секретного ключа j-ой сессии связи побитно суммируют по модулю 2 с двоичной последовательностью i-го индивидуального секретного ключа. Способы суммирования по модулю 2 двух двоичных последовательностей одинаковой длины известны и описаны, например, в книге А.В. Ососков, М.А. Иванов, А.А. Мирский и др. "Поточные шифры". - М.: КУДИЦ-ОБРАЗ, 2003, стр. 13. Одноименные биты двух двоичных последовательностей суммируют по модулю 2 без переноса бита переноса в бит старшего разряда. Например, из сгенерированного общего секретного ключа первой сессии связи вида "01100…0", показанного на фиг. 3(e), и первого индивидуального секретного ключа вида "11000…1", показанного на фиг. 3(г), сформирован первый дополненный ключ вида "10100…1", показанный на фиг. 3(ж), такой же длины n бит, а из i-го индивидуального секретного ключа вида "10010…0", показанного на фиг. 3(д), сформирован i-ый дополненный ключ вида "11110…0", показанный на фиг. 3(з).

Так как индивидуальные секретные ключи попарно не совпадают друг с другом, то и сформированные i-ые дополненные ключи также попарно не совпадают друг с другом. Например, сформированный первый дополненный ключ вида "10100…1" не совпадает с i-ым дополненным ключом вида "11110…0".

В НСУ в режиме ожидания сообщений от БПЛА входящее в ее состав радиоприемное устройство подключено ко входу радиоканала связи.

При положительном результате проверки состояния готовности к работе i-го БПЛА в i-ом БПЛА генерируют случайное число i-го БПЛА j-ой сессии и формируют сообщение готовности i-го БПЛА. Случайное число i-го БПЛА j-ой сессии генерируют с использованием генератора случайных импульсов, генерирующего случайные равновероятные нулевые и единичные импульсы, независимых друг от друга. Длина m битовой последовательности случайного числа БПЛА выбирается, например, не менее 32 бит, так, чтобы практически исключить вероятность совпадения генерируемых БПЛА случайных чисел. Например, сгенерированное случайное число СЧ1 первого БПЛА первой сессии связи вида "10110…0" показано на фиг. 4(a), а сгенерированное случайное число СЧi i-го БПЛА первой сессии связи вида "01010…1" показано на фиг. 4(6).

Сформированное сообщение готовности i-го БПЛА содержит i-ый идентификатор БПЛА и случайное число i-го БПЛА j-ой сессии. Например, сообщение готовности i-го БПЛА формируют в виде двоичной поледовательности, в которой первые k позиций занимает i-ый идентификатор БПЛА, последующие m позиций занимает сгенерированное случайное число i-го БПЛА j-ой сессии. В заголовке этой двоичной поледовательности указывается признак вида "сообщение готовности".

По каналу связи передают НСУ сообщение готовности i-го БПЛА. Способы передачи по каналу связи двоичных поледовательностей известны и описаны, например, в книге А.Г. Зюко, Д.Д. Кловский, М.В. Назаров, Л.М. Финк "Теория передачи сигналов". - М.: Радио и связь, 1986, стр. 11.

При отрицательном результате проверки готовности к работе i-го БПЛА формируют сообщение аварии i-го БПЛА, содержащего i-ый идентификатор БПЛА, и по каналу связи передают это сообщение НСУ. В заголовке указывается признак вида "сообщение аварии".

В НСУ, находящемся в режиме ожидания сообщений от БПЛА, получают сообщение готовности от i-го БПЛА, считывают признак вида сообщения и полученный идентификатор. Сравнивают двоичную поледовательность полученного идентификатора поочередно с двоичной поледовательностью каждого записанного идентификатора БПЛА. Данные способы известны и описаны, например, в книге М. Сибуя, Т. Ямамото "Алгоритмы обработки данных". - М., Мир, 1986, стр. 122-134, и заключаются в побитовом сравнении двоичных поледовательностей одинаковой длины. Если полученный идентификатор не совпал хотя бы в одном бите с записанным идентификатором i-го БПЛА, то игнорируют принятое сообщение и повторно устанавливают НСУ в режим ожидания сообщений от БПЛА. При совпадении полученного идентификатора с записанным идентификатором i-го БПЛА и считанном признаке вида "сообщение аварии" прекращают передачу ему сообщений в рамках текущей и последующих сессий связи.

При совпадении полученного идентификатора с записанным идентификатором i-го БПЛА и считанном признаке вида "сообщение готовности" в НСУ генерируют случайное число НСУ j-ой сессии, идентично тому как в i-ом БПЛА генерируют случайное число i-го БПЛА j-ой сессии. Например, сгенерированное случайное число НСУ СЧнсу первой сессии вида "10010…1" показано на фиг. 4(в).

Далее в НСУ формируют ответное сообщение i-му БПЛА, содержащее идентификатор НСУ, i-ый идентификатор БПЛА, случайное число НСУ j-ой сессии связи и i-ый дополненный ключ БПЛА j-ой сессии связи. Например, ответное сообщение формируют в виде двоичной последовательности, в которой первые k позиций занимает идентификатор НСУ, вторые k позиций занимает i-ый идентификатор БПЛА, третьи m позиций занимает случайное число НСУ j-ой сессии связи и последующие n позиций занимает i-ый дополненный ключ БПЛА j-ой сессии связи. В заголовке этой двоичной поледовательности указывают признак вида "ответное сообщение".

Сформированное ответное сообщение передают по каналу связи i-му БПЛА.

Далее в НСУ из общего секретного ключа j-ой сессии связи и случайного числа НСУ j-ой сессии связи вырабатывают по второй криптографической функции сеансовые ключ шифрования и ключ вычисления имитовставки. Данные способы известны и описаны, например, в стандарте ГОСТ Р 34.12-2015. Информационная технология. Криптографическая защита информации. Блочные шифры, и в стандарте ГОСТ Р 34.13-2015. Информационная технология. Криптографическая защита информации. Режимы работы блочных шифров. Например, для выработки по второй криптографической функции сеансового ключа шифрования формируют двоичную последовательность, в которой первая часть битов состоит из двоичной последовательности общего секретного ключа j-ой сессии связи, вторая часть битов состоит из двоичной последовательности случайного числа НСУ j-ой сессии связи и третья часть битов состоит из двоичной последовательности предписанной указанным стандартом первой криптографической константы, и зашифровывают ее в режиме шифрования, предписанном стандартом. Полученная в результате двоичная последовательность длины w бит является выработанным сеансовым ключем шифрования.

Аналогично, например, для выработки по второй криптографической функции сеансового ключа вычисления имитовставки формируют двоичную последовательность, в которой первая часть битов состоит из двоичной последовательности общего секретного ключа j-ой сессии связи, вторая часть битов состоит из двоичной последовательности случайного числа НСУ j-ой сессии связи и третья часть битов состоит из двоичной последовательности предписанной стандартом второй криптографической константы, и зашифровывают ее в режиме шифрования, предписанном стандартом. Полученная в результате двоичная последовательность длины w бит является выработанным сеансовым ключем вычисления имитовставки.

Например, выработанные для первой сесии связи сеансовый ключ шифрования СKШ1 вида "110001…1" показан на фиг. 4(г) и сеансовый ключ вычисления имитовставки СKИ1 вида "010100…0" показан на фиг. 4(д).

В i-ом БПЛА принимают ответное сообщение от НСУ, считывают признак вида "ответное сообщение" и полученный идентификатор. Сравнивают принятый идентификатор НСУ с записанным идентификатором НСУ и при их совпадении генерируют в i-ом БПЛА общий секретный ключ j-ой сессии связи по первой криптографической функции из i-го индивидуального секретного ключа и полученного i-го дополненного ключа БПЛА j-ой сессии. Для генерирования в i-ом БПЛА общего секретного ключа j-ой сессии связи двоичную последовательность i-го индивидуального секретного ключа побитно суммируют по модулю 2 с двоичной последовательностью полученного i-го дополненного ключа БПЛА j-ой сессии. В результате сгенерированный в i-ом БПЛА общий секретный ключ j-ой сессии связи идентичен сгенерированному в НСУ общему секретному ключу j-ой сессии связи. Например, сгенерированный в i-ом БПЛА общий секретный ключ первой сессии связи имеет вид "01100…0", показанный на фиг. 3(e).

В результате все БПЛА, имеющие различающиеся между собой индивидуальные секретные ключи, получив различающиеся дополненные ключи БПЛА j-ой сессии, генерируют на их основе одинаковый для всех общий секретный ключ j-ой сессии связи.

Далее в i-ом БПЛА из сгенерированного общего секретного ключа j-ой сессии связи и полученного случайного числа НСУ j-ой сессии связи вырабатывают по второй криптографической функции сеансовые ключ шифрования и ключ вычисления имитовставки, идентично тому, как в НСУ из сгенерированного общего секретного ключа j-ой сессии связи и случайного числа НСУ j-ой сессии связи вырабатывают по второй криптографической функции сеансовые ключ шифрования и ключ вычисления имитовставки. Так как в НСУ и в БПЛА используются одинаковые значения общего секретного ключа j-ой сессии связи и случайного числа НСУ j-ой сессии связи, то выработанные сеансовые ключ шифрования и ключ вычисления имитовставки должны быть одинаковыми для НСУ и всех БПЛА.

Например, выработанные в i-ом БПЛА для первой сесии связи сеансовый ключ шифрования вида "110001…1" показан на фиг. 4(г) и сеансовый ключ вычисления имитовставки вида "010100…0" показан на фиг. 4(д).

Однако, если в ходе обмена сообщениями по радиоканалу связи произошли ошибки передачи, то выработанные сеансовые ключи могут оказаться различными. Для установления факта идентичности выработанных сеансовых ключей используют взаимную проверку передаваемых тестовых сообщений. Для этого в i-ом БПЛА формируют тестовое сообщение, состоящее из случайного числа i-го БПЛА j-ой сессии связи, полученного случайного числа НСУ j-ой сессии связи и i-го идентификатора БПЛА. Например, тестовое сообщение формируют в виде двоичной поледовательности, в которой первые m позиций занимает случайное число i-го БПЛА j-ой сессии связи, вторые m позиций занимает полученное случайное число НСУ j-ой сессии связи и последующие k позиций занимает i-ый идентификатор БПЛА. В заголовке этой двоичной поледовательности указывают признак вида "тестовое сообщение".

Сформированное тестовое сообщение зашифровывают на выработанном сеансовом ключе шифрования, а также формируют имитовставку тестового сообщения, вычисленную на выработанном сеансовом ключе вычисления имитовставки. Способы зашифрования тестового сообщения и формирования его имитовставки известны и описаны, например, в стандарте ГОСТ Р 34.13-2015. Информационная технология. Криптографическая защита информации. Режимы работы блочных шифров.

Зашифрованное тестовое сообщение и сформированную имитовставку тестового сообщения передают по каналу связи НСУ, при этом каждый i-ый БПЛА формируют и передает НСУ свое тестовое сообщение.

В НСУ принимают и расшифровывают принятое тестовое сообщение от i-го БПЛА, а также вычисляют имитовставку расшифрованного сообщения на выработанном сеансовом ключе вычисления имитовставки. Способы расшифрования сообщения и вычисления имитовставки расшифрованного сообщения известны и описаны, например, в стандарте ГОСТ Р 34.13-2015. Из расшифрованного тестового сообщения считывают расшифрованное случайное число i-го БПЛА j-ой сессии связи, расшифрованное случайное число НСУ j-ой сессии связи и расшифрованный i-ый идентификатор БПЛА, и сравнивают их с ранее принятым случайным числом i-го БПЛА j-ой сессии связи, случайным числом НСУ j-ой сессии связи и записанным i-ым идентификатором БПЛА, соответственно. Сравнивамые между собой соответствующие двоичные последовательности должны быть побитно одинаковы. Также побитно сравнивают между собой вычисленную имитовставку расшифрованного тестового сообщения и принятую имитовставку тестового сообщения.

Если сравниваемые имитовставки не совпали или принятое тестовое сообщение от i-го БПЛА не соответствует ожидаемому, то фиксируют наличие ошибки установления сеансовых ключа шифрования и ключа вычисления имитовставки с i-ым БПЛА и повторно устанавливают НСУ в режим ожидания сообщений от i-го БПЛА.

Если сравниваемые имитовставки совпали и принятое тестовое сообщение от i-го БПЛА соответствует ожидаемому, то в НСУ формируют i-oe ответное тестовое сообщение, состоящее из случайного числа j-ой сессии НСУ, полученного случайного числа i-го БПЛА j-ой сессии связи и i-го идентификатора БПЛА, и зашифровывают его на выработанном сеансовом ключе шифрования, а также формируют имитовставку i-го ответного тестового сообщения, вычисленную на выработанном сеансовом ключе вычисления имитовставки. Способы формирования в НСУ i-го ответного тестового сообщения, его зашифрования и формирования имитовставки идентичны сответствующим способам формирования в i-ом БПЛА тестового сообщения, его зашифрования и формирования имитовставки.

Зашифрованное i-oe ответное тестовое сообщение и сформированную имитовставку i-го ответного тестового сообщения передают по каналу связи i-му БПЛА, при этом i-oe ответное тестовое сообщение адресовано соответствующему i-му БПЛА.

В i-ом БПЛА получают и расшифровывают адресованное ему ответное тестовое сообщение, а также вычисляют имитовставку расшифрованного сообщения. Способы расшифрования на выработанном сеансовом ключе шифрования и формирования имитовставки на выработанном сеансовом ключе вычисления имитовставки известны и описаны, например, в стандарте ГОСТ Р 34.13-2015. Информационная технология. Криптографическая защита информации. Режимы работы блочных шифров. Из расшифрованного ответного тестового сообщения считывают полученное случайное число j-ой сессии НСУ, полученное случайное число i-го БПЛА j-ой сессии связи и полученный i-ый идентификатор БПЛА и сравнивают их с ранее полученным случайным числом НСУ j-ой сессии связи, с ранее полученным случайным числом i-го БПЛА j-ой сессии связи, и с i-ый идентификатором БПЛА, соответственно. Сравнивамые между собой соответствующие двоичные последовательности должны быть побитно одинаковы. Также побитно сравнивают между собой вычисленную имитовставку расшифрованного ответного тестового сообщения и принятую имитовставку ответного тестового сообщения.

Если сравниваемые имитовставки не совпали или принятое ответное тестовое сообщение i-му БПЛА не соответствует ожидаемому, то фиксируют наличие ошибки установления сеансовых ключа шифрования и ключа вычисления имитовставки i-го БПЛА и повторно проверяют состояние готовности к работе i-го БПЛА и выполняют последующие действия.

При положительном результате проверок ответного тестового сообщения i-ый БПЛА и НСУ взаимно обмениваются сигналами готовности к работе. Сигнал готовности к работе представляет собой фиксированную двоичную последовательность и предназначен для согласованного перехода i-ых БПЛА и НСУ в защищенный режим. С момента приема сигнала готовности к работе НСУ и i-ые БПЛА передают информацию управления, телеметрии и полезной нагрузки j-ой сессии связи по каналам связи в защищенном режиме с использованием шифрования на основе выработанного сеансового ключа шифрования и с контролем целостности на основе выработанного сеансового ключа вычисления имитовставки. При этом благодаря использованию одинаковых сеансовых ключа шифрования и сеансового ключа вычисления имитовставки j-ой сессии связи НСУ способна передавать информацию управления по каналам связи в защищенном режиме одновременно всем i-ым БПЛА, а информация телеметрии и полезной нагрузки, передаваемая от одного из БПЛА в НСУ, является доступной для остальных БПЛА для обеспечения их совместных действий.

В процессе полета i-го БПЛА выполняют периодические проверки его состояния готовности к работе. Если в результате очередной проверки выявлен аварийный режим полета i-го БПЛА, например, падение БПЛА, то данный БПЛА в защищенном режиме передает НСУ сигнал аварии i-го БПЛА. При получении сигнала аварии от i-го БПЛА в НСУ повторно генерируют общий секретный ключ следующей сессии связи и выполняют последующие действия, исключая формирование и передачу i-го дополненного ключа БПЛА следующей сессии связи. При этом НСУ и оставшиеся БПЛА передают информацию управления, телеметрии и полезной нагрузки следующей сессии связи по каналам связи в защищенном режиме с использованием шифрования на основе вновь выработанного сеансового ключа шифрования и с контролем целостности на основе вновь выработанного сеансового ключа вычисления имитовставки. Это позволяет при последовательных выходах из строя i-ых БПЛА общим числом вплоть до N-1 восстанавливать защищенный режим передачи информации между НСУ и БПЛА и обеспечить повышение своевременности управления большой группы БПЛА благодаря одновременной передачи команд управления от НСУ всем оставшимся БПЛА.

Проверка теоретических предпосылок заявленного способа криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами выполнялась путем его аналитических исследований. Передача одной команды управления одновременно всем N управляемым БПЛА требует примерно в N раз меньше времени по сравнению с передачей N индивидуальных команд управления каждому БПЛА. Это позволяет с одного НСУ оперативно управлять большой группой БПЛА, состоящей из десятков…сотен летательных аппаратов, совместно действующих в составе "роя" БПЛА.

Проведенные исследования подтверждают, что при использовании предлагаемого способа криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами обеспечивается передача команд управления группе БПЛА без задержки благодаря одновременной передачи команды управления всем БПЛА.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ, система и устройство криптографической защиты каналов связи беспилотных авиационных комплексов | 2018 |

|

RU2704268C1 |

| СПОСОБ ПОВЫШЕНИЯ ДОСТОВЕРНОСТИ КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ КАНАЛОВ СВЯЗИ РОБОТОТЕХНИЧЕСКИХ КОМПЛЕКСОВ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ | 2023 |

|

RU2809279C1 |

| Способ аутентификации корреспондентов радиосети | 2017 |

|

RU2653316C1 |

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2183348C2 |

| Способ замены идентификатора конечного устройства | 2019 |

|

RU2712653C1 |

| СПОСОБ ФОРМИРОВАНИЯ ОБЩЕГО СЕКРЕТНОГО КЛЮЧА В ГРУППЕ АБОНЕНТОВ | 2019 |

|

RU2719634C1 |

| СПОСОБ И УСТРОЙСТВО ОБЕСПЕЧЕНИЯ ПОМЕХОУСТОЙЧИВОСТИ ОБРАБОТКИ ДАННЫХ НА ОСНОВЕ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ В КОМПЛЕКСНОЙ ПЛОСКОСТИ | 2022 |

|

RU2787941C1 |

| Способ расширения адресного пространства в системе связи | 2021 |

|

RU2754632C1 |

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2184390C1 |

| Способ аутентифицированного шифрования | 2018 |

|

RU2694336C1 |

Изобретение относится к области систем защищенной беспроводной связи. Технический результат заключается в обеспечении криптографической защиты каналов связи между наземной станцией управления и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами без задержки передачи команд управления группе БПЛА. Технический результат достигается за счет неповторяющихся индивидуальных секретных ключей БПЛА, генерации на НСУ общего секретного ключа очередной сессии связи, передачи на БПЛА вычисленных из общего секретного ключа несекретных дополненных ключей очередной сессии связи, взаимной аутентификации БПЛА и НСУ, согласованного формирования на БПЛА и НСУ ключа шифрования и ключа вычисления имитовставки, на которых обеспечивают защищенную передачу информации управления, телеметрии и полезной нагрузки очередной сессии связи, причем информацию управления передают одновременно всем БПЛА, а при выходе из строя произвольного числа БПЛА заново генерируют общий секретный ключ следующей сессии связи, вычисляют и передают дополненные ключи и восстанавливают защищенную передачу информации для НСУ и оставшихся БПЛА. 4 ил.

Способ криптографической защиты каналов связи между наземной станцией управления (НСУ) и одновременно несколькими управляемыми с нее беспилотными летательными аппаратами (БПЛА), заключающийся в выполнении следующей последовательности действий: предварительно формируют первую и вторую криптографические функции, генерируют и записывают i-е, где i=1, 2, … N, а N - число одновременно управляемых БПЛА, индивидуальные секретные ключи БПЛА, записывают i-й индивидуальный ключ БПЛА на соответствующий ключевой носитель i-го БПЛА, в НСУ генерируют по криптографической функции секретный ключ, устанавливают НСУ в режим ожидания сообщений от БПЛА, проверяют состояние готовности к работе i-го БПЛА и при положительном результате проверки считывают из ключевого носителя i-го БПЛА i-й индивидуальный ключ БПЛА в i-й БПЛА, в i-м БПЛА генерируют случайное число i-го БПЛА и формируют сообщение готовности i-го БПЛА, содержащее случайное число i-го БПЛА, и по каналу связи передают это сообщение НСУ, в НСУ, находящейся в режиме ожидания сообщений от БПЛА, получают сообщение готовности от i-го БПЛА, в НСУ генерируют случайное число НСУ и формируют ответное сообщение i-му БПЛА, содержащее случайное число НСУ, и передают его по каналу связи i-му БПЛА, генерируют в НСУ по криптографической функции сеансовые ключ шифрования и ключ вычисления имитовставки, в i-м БПЛА принимают ответное сообщение от НСУ, генерируют в i-м БПЛА по криптографической функции сеансовые ключ шифрования и ключ вычисления имитовставки, в i-м БПЛА формируют тестовое сообщение и зашифровывают его на выработанном сеансовом ключе шифрования, а также формируют имитовставку тестового сообщения, вычисленную на выработанном сеансовом ключе вычисления имитовставки, и передают их по каналу связи НСУ, в НСУ принимают и расшифровывают принятое тестовое сообщение от i-го БПЛА и проверяют расшифрованное сообщение на соответствие ожидаемому тестовому сообщению, а также вычисляют имитовставку расшифрованного сообщения на выработанном сеансовом ключе вычисления имитовставки и сравнивают ее с принятой имитовставкой, при этом если сравниваемые имитовставки не совпали или принятое тестовое сообщение от i-го БПЛА не соответствует ожидаемому, то фиксируют наличие ошибки установления сеансовых ключа шифрования и ключа вычисления имитовставки с i-м БПЛА и повторно устанавливают НСУ в режим ожидания сообщений от i-го БПЛА, иначе в НСУ формируют i-e ответное тестовое сообщение и зашифровывают его на выработанном сеансовом ключе шифрования, а также формируют имитовставку i-го ответного тестового сообщения, вычисленную на выработанном сеансовом ключе вычисления имитовставки, и передают их по каналу связи i-му БПЛА, в i-м БПЛА получают и расшифровывают адресованное ему ответное тестовое сообщение и проверяют расшифрованное сообщение на соответствие ожидаемому ответному тестовому сообщению, а также вычисляют имитовставку расшифрованного сообщения на выработанном сеансовом ключе вычисления имитовставки и сравнивают ее с принятой имитовставкой, при этом если сравниваемые имитовставки не совпали или принятое ответное тестовое сообщение не соответствует ожидаемому, то фиксируют наличие ошибки установления сеансовых ключа шифрования и ключа вычисления имитовставки i-го БПЛА и повторно проверяют состояние готовности к работе i-го БПЛА и выполняют последующие действия, при положительном результате проверок ответного тестового сообщения i-й БПЛА и НСУ взаимно обмениваются сигналами готовности к работе и передают информацию управления, телеметрии и полезной нагрузки по каналам связи в защищенном режиме с использованием шифрования на основе выработанного сеансового ключа шифрования и с контролем целостности на основе выработанного сеансового ключа вычисления имитовставки, отличающийся тем, что генерируют и записывают в НСУ идентификатор НСУ и i-е индивидуальные секретные ключи и идентификаторы БПЛА, записывают идентификатор НСУ и i-е индивидуальный секретный ключ и идентификатор БПЛА на соответствующий ключевой носитель i-го БПЛА, считывают из ключевого носителя i-го БПЛА идентификатор НСУ и i-е индивидуальный секретный ключ и идентификатор БПЛА в i-й БПЛА, для установления j-й, где j=1, 2, …, сессии связи генерируют в НСУ общий секретный ключ j-й сессии связи и из него формируют i-е дополненные ключи по первой криптографической функции с использованием соответствующих i-х индивидуальных секретных ключей, устанавливают НСУ в режим ожидания сообщений от БПЛА, проверяют состояние готовности к работе i-го БПЛА и при положительном результате проверки генерируют случайное число i-го БПЛА j-й сессии и формируют сообщение готовности i-го БПЛА, содержащее i-й идентификатор БПЛА и случайное число i-го БПЛА j-й сессии и по каналу связи передают это сообщение НСУ, а при отрицательном результате проверки готовности к работе i-го БПЛА формируют сообщение аварии i-го БПЛА, содержащее i-й идентификатор БПЛА, и по каналу связи передают это сообщение НСУ, в НСУ получают сообщение готовности от i-го БПЛА и сравнивают полученный идентификатор с записанным идентификатором i-го БПЛА, при их несовпадении повторно устанавливают НСУ в режим ожидания сообщений от БПЛА, а при получении сообщения аварии i-го БПЛА прекращают передачу ему сообщений, при совпадении полученного идентификатора с записанным идентификатором i-го БПЛА в НСУ генерируют случайное число НСУ j-й сессии, формируют ответное сообщение i-му БПЛА, содержащее идентификатор НСУ, i-й идентификатор БПЛА, случайное число НСУ j-й сессии связи и i-й дополненный ключ БПЛА j-й сессии связи, и передают его по каналу связи i-му БПЛА, в НСУ из общего секретного ключа j-й сессии связи и случайного числа НСУ j-й сессии связи вырабатывают по второй криптографической функции сеансовые ключ шифрования и ключ вычисления имитовставки, в i-м БПЛА принимают ответное сообщение от НСУ, сравнивают принятый идентификатор НСУ с записанным идентификатором НСУ и при их совпадении генерируют в i-м БПЛА общий секретный ключ j-й сессии связи по первой криптографической функции из i-го индивидуального секретного ключа и полученного i-го дополненного ключа БПЛА j-й сессии, в i-м БПЛА из общего секретного ключа j-й сессии связи и полученного случайного числа НСУ j-й сессии связи вырабатывают по второй криптографической функции сеансовые ключ шифрования и ключ вычисления имитовставки, в i-м БПЛА формируют тестовое сообщение, состоящее из случайного числа i-го БПЛА j-й сессии связи, полученного случайного числа НСУ j-й сессии связи и i-го идентификатора БПЛА, при положительном результате проверки принятого тестового сообщения от i-го БПЛА в НСУ формируют i-e ответное тестовое сообщение, состоящее из случайного числа j-й сессии НСУ, полученного случайного числа i-го БПЛА j-й сессии связи и i-го идентификатора БПЛА, передают информацию управления, телеметрии и полезной нагрузки j-й сессии связи, причем информацию управления передают одновременно всем БПЛА, при получении сигнала аварии от i-го БПЛА в НСУ повторно генерируют общий секретный ключ следующей сессии связи и выполняют последующие действия, исключая формирование и передачу i-го дополненного ключа БПЛА следующей сессии связи.

| КОМПЛЕКС ОБЕСПЕЧЕНИЯ РАДИОСВЯЗИ С ИСПОЛЬЗОВАНИЕМ БЕСПИЛОТНОГО ЛЕТАТЕЛЬНОГО АППАРАТА (БПЛА) НА ТЕРРИТОРИИ С РАЗРУШЕННОЙ ИНФРАСТРУКТУРОЙ СВЯЗИ В ЗОНАХ СТИХИЙНОГО БЕДСТВИЯ И ЧРЕЗВЫЧАЙНЫХ СИТУАЦИЙ | 2013 |

|

RU2554517C2 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

Авторы

Даты

2020-08-21—Публикация

2020-01-10—Подача