Изобретение относится к области техники электрической связи и может быть использовано для защиты информации от несанкционированного доступа в системах связи.

Защита информации является актуальной проблемой. Криптография до последнего времени развивалась в основном в своей математической части. Считалось, что защита информации, передаваемой на большие расстояния, может быть обеспечена только глубоким шифрованием, и информация недоступна постольку, поскольку неизвестен ключ шифрования.

Известно [1], что криптографические методы защиты информации используют различные способы генерации псевдослучайных последовательностей, которые формируют как в пункте шифрования, так и в пункте дешифрования информации под контролем некоторого секретного ключа. По теоретическим представлениям возможен взлом любого шифра вычислительными средствами. При этом затраты машинного времени существенно возрастают с увеличением глубины шифрования. Глубина шифрования информации определяется соотношением между объемом шифрующей последовательности (ключа) и объемом передаваемой информации.

Недостатком применяемых способов защиты информации является то, что с развитием технических и методологических средств криптоанализа исключительно математические методы не гарантируют конфиденциальность информации.

По этой причине все большее внимание уделяют проблеме защиты самих каналов связи, которые считались уязвимыми. Примерами организации такой защиты являются существующие аналоги предлагаемого изобретения.

Известен [2] способ защиты оптического канала связи, основанный на применении квантовой криптографии. Для засекречивания информации используют квантовые свойства света. Корреспонденты передают ключ путем измерений случайной поляризации передаваемого фотона на обоих концах линии связи. Допустим, что посторонний криптоаналитик измеряет поляризацию фотона для нелегальной расшифровки информации. При этом посторонний криптоаналитик вносит возмущение в состояние квантово-механической системы - передаваемого фотона. Это возмущение регистрируют на приемном конце и таким образом однозначно идентифицируют несанкционированное подключение к каналу связи.

Известный способ [2] имеет следующие недостатки:

- ограниченную область применения, а именно только в линиях связи типа оптоволоконного кабеля и вакуумированных труб;

- используемые квантовые эффекты проявляются при очень малых интенсивностях сигналов, при которых [3] весьма сложно однозначно установить и устранить причину ошибок передачи - являются ли ошибки следствием влияния помех или отбора энергии при подслушивании канала;

- при подключении постороннего криптоаналитика свойства канала позволяют распознать это подключение; но при больших расстояниях передачи канал связи является уязвимым для противника ввиду того, что после обнаружения несанкционированного подключения требуется некоторое время для обнаружения места подключения и его устранения.

Известен [3] способ защиты информации на уровне канала передачи данных, основанный на применении волновой криптографии.

Волновая криптография базируется на использовании корреляционного метода синхронной генерации ключа. Синхронную генерацию ключа осуществляют за счет того, что каждый абонент передает один из двух сигналов, имеющих разные комбинационные частоты и антикоррелированные фазы, другому абоненту, а второй сигнал оставляет у себя в качестве скрытого опорного параметра, с которым сравнивает сигнал, принятый от другого абонента. Скрытой является и частота накачки параметрических генераторов, синхронизующих работу всех технических средств. Результаты сравнения каждой пары сигналов являются случайными функциями времени, но их корреляцией могут управлять оба абонента. Недостатком известного способа [3] волновой криптографии является ограниченная защищенность передаваемой информации. Способ обеспечивает лишь ограниченную криптостойкость за счет того, что знания открытых параметров (передаваемых сигналов) не достаточно для синхронизации технических средств криптоаналитика с техническими средствами волновой криптографии. При наличии идентичной приемопередающей аппаратуры криптоаналитик сможет [4] за конечное время расшифровать информацию. То есть известный способ [3] не обеспечивает достаточной криптостойкости.

Наиболее близким по сути предлагаемого изобретения является способ защиты информации, основанный на применении метеорной криптографии [4].

Прототип [4] основан на использовании свойств метеорного распространения радиоволн. После обмена сигналами синхронизации и привязки друг к другу шкал времени в пунктах связи на обоих концах метеорной радиолинии измеряют время распространения зондирующих радиосигналов в прямом и обратном направлениях, которое приписано случайному двоичному числу в виде случайной последовательности, являющейся ключом. При этом ключ синхронно генерируют на обоих концах радиолинии и используют его (ключ) для шифрования и дешифрования сообщений. Ввиду свойств метеорного радиоканала [4, 5] времена распространения зондирующих радиосигналов в прямом и обратном направлениях совпадают с достаточной для применения точностью. Кроме того, свойства метеорного радиоканала обеспечивают [4] случайность времени распространения зондирующих сигналов от передатчика к приемнику. Это позволяет использовать измерения времени распространения (зондирующих сигналов) в качестве элементов ключа симметричного шифрования. Таким использованием свойств метеорного радиоканала повышают защищенность передаваемой информации.

Недостатком прототипа [4] является существующая возможность перехвата фрагментов секретных измерений времени распространения зондирующих радиосигналов в прилегающей (близкорасположенной) к абоненту местности. Это влечет за собой возможность несанкционированного дешифрования цельных фрагментов информации. Такое несанкционированное дешифрование возможно потому, что в прототипе [4] двоичные эквиваленты измерений времени распространения зондирующих радиосигналов в прямом ΨAB и обратном ΨBA направлениях непосредственно используют в качестве фрагментов генерируемого ключа шифрования и дешифрования.

ΨAB≅ΨBA ввиду свойств метеорного радиоканала [4, 5], где ΨAB - двоичный эквивалент измерения случайного времени распространения зондирующего радиосигнала от пункта связи А до пункта связи Б, ΨBA - двоичный эквивалент измерения случайного времени распространения зондирующего радиосигнала от пункта связи Б до пункта связи А, пункты А и В - участники информационного обмена.

Известный способ [4] сохраняет угрозу перехвата некоторой части ключевой информации посторонним криптоаналитиком, с целью взлома шифра располагающим свои приемные антенны вблизи от приемной антенны одного из корреспондентов.

Условия зеркального отражения радиоволн от метеорных следов обеспечивают [4] одинаковость измерений случайного времени распространения радиосигналов только в точках расположения сообщающихся пунктов и отсутствие такой одинаковости в любых других точках пространства. Однако зеркальное отражение - лишь приближенное описание процесса распространения радиоволн. В действительности имеет место сложная дифракционная картина рассеянного поля радиоволны. Это вызывает хотя и достаточно резкое, но не мгновенное исчезновение корреляции измерений времени распространения при удалении от точки расположения абонента.

Таким образом, в прилегающей к абоненту местности существует возможность приема зондирующего радиосигнала посторонним лицом - вследствие наличия сложных дифракционных явлений. Кроме того, на основании косвенных измерений (осуществляемых посторонним лицом по принимаемым в прилегающей к абоненту местности зондирующим радиосигналам от пункта связи на другом конце радиолинии) имеется ненулевая вероятность восстановления измерения времени распространения зондирующего сигнала, выполненного в точке расположения абонента. Вследствие этого, прилегающая к абоненту местность является зоной потенциального риска перехвата части секретных измерений. Если измерительную информацию корреспондента используют напрямую в качестве ключа, то перехваченные фрагменты ключа дают постороннему лицу возможность раскрыть цельные фрагменты смыслового текста, то есть несанкционированно расшифровать информацию.

Целью предлагаемого изобретения является обеспечение совершенной защиты информации при ее передаче в открытом радиоканале.

Цель достигают тем, что производят двустороннюю передачу и последующее обнаружение зондирующих радиосигналов, исходящих от расположенных на обоих концах радиолинии приемопередатчиков. Зондирующие радиосигналы несут отметки времени, привязанные к предварительно сведенным шкалам времени. При этом применяют шифрование и дешифрование сообщений с использованием ключа. На заданном интервале времени работы технических средств защиты информации на обоих концах радиолинии накапливают два совпадающих друг с другом набора измерений случайного времени распространения зондирующих радиосигналов от пункта связи, расположенного на одном конце радиолинии, до пункта связи, расположенного на противоположном конце радиолинии. В каждом из этих пунктов связи накопленные наборы измерений подвергают одинаковым последовательным необратимым преобразованиям и тем самым образуют в приемном и передающем пунктах связи шифрующую и дешифрующую последовательности. Шифрующая и дешифрующая последовательности представляют собой две идентичные копии единого для приемного и передающего пунктов связи ключа симметричного шифрования. При этом непрерывно пополняют накопленные наборы измерений результатами очередных измерений времени распространения зондирующих радиосигналов.

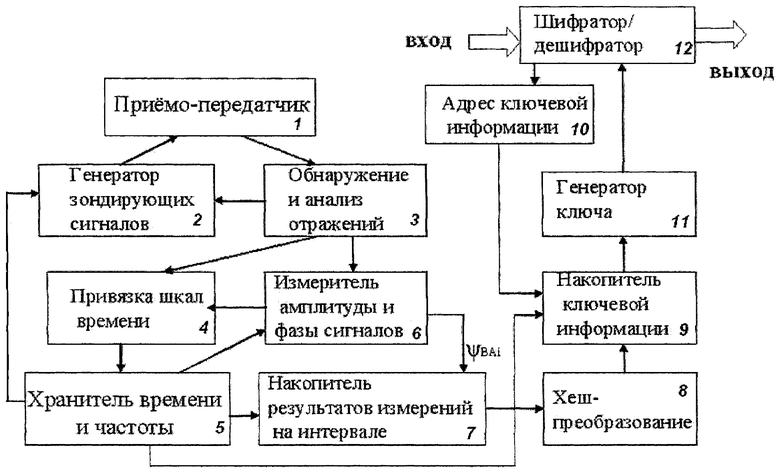

Предлагаемый способ реализуют, например, используя устройство, функциональная схема которого приведена на чертеже. Устройство на чертеже состоит из приемопередатчика 1, электрически связанного с генератором зондирующих сигналов 2 и блоком обнаружения и анализа зондирующих радиосигналов 3. Блок 3 связан с генератором 2 и блоком привязки шкал времени 4, а также электрически связан с измерителем амплитуды и фазы сигналов 6. Хранитель частоты и времени 5 управляется блоком привязки шкал времени 4 и связан с упомянутыми выше блоками 2 и 6, а также с накопителем результатов измерений на интервале 7 и накопителем ключевой информации 9. Накопитель 7 связан с измерителем 6 и блоком осуществления хеш-преобразования 8, а накопитель 9 - с преобразователем 8, генератором ключа 11 и блоком адресации ключевой информации 10. Шифратор/дешифратор 12 связан с блоком адресации ключевой информации 10 и генератором ключа 11 и является единственным блоком, взаимодействующим с передаваемой информацией.

Предлагаемый способ осуществляют, например, с применением устройства, см. чертеж, а также путем использования, например, метеорного радиоканала для генерации случайных чисел и распределения ключей симметричного шифрования. Свойства метеорного радиоканала позволяют [4] считать его закрытым каналом связи. Передачу зашифрованной информации производят по доступному открытому каналу связи. В пунктах А и В (А и В - участники информационного обмена) размещают идентичные комплекты аппаратуры. Вследствие симметричности способа защиты информации относительно обоих абонентов принцип действия способа поясняется на примере одного из пунктов связи, например пункта А.

При использовании метеорного радиоканала зондирующие сигналы отражаются от метеорных следов [6] и принимаются на другом конце радиолинии. Блок обнаружения и анализа зондирующих сигналов 3 анализирует принятые приемником 1 пункта А сигналы и обнаруживает зондирующие сигналы, исходящие от передатчика пункта В. После обнаружения первого зондирующего сигнала, дошедшего от пункта В, происходит обмен запросным и ответным сигналами - для привязки шкалы времени хранителя времени и частоты 5 пункта А к шкале времени такого же блока 5, расположенного в пункте В. Взаимную привязку шкал времени в обоих пунктах (А и В) выполняют посредством идентичных блоков привязки шкал времени 4, которые располагают в этих (А и В) пунктах связи. После взаимной синхронизации шкал времени обоих пунктов связи стороны обмениваются встречными зондирующими сигналами, которые содержат отметки времени их излучения, причем отметки времени привязаны к предварительно сведенным шкалам времени в А и В. Зондирующие сигналы, несущие отметки времени их излучения, принимают на другом конце радиолинии. При этом измеритель амплитуды и фазы 6 измеряет время распространения принятых зондирующих радиосигналов. Для измерения времени распространения можно использовать любой известный способ определения временного положения сигнала в радиоканале. Например, высокая фазовая стабильность и взаимность метеорного радиоканала позволяют использовать фазовый многочастотный способ [7], который требует организацию обмена зондирующими радиосигналами на нескольких заранее выбранных частотах. Измеритель 6 предъявляет на выходе двоичные эквиваленты измерений времени распространения ΨBAi пункте А и ΨABi пункте В принятых зондирующих сигналов (i - номер, приписываемый текущему измерению).

При этом ΨABi≅ΨBAi вследствие взаимности (одинаковости условий распространения радиосигналов в прямом и обратном направлениях) используемого для обмена зондирующими сигналами радиоканала, например метеорного радиоканала [4, 5]. Если для измерения времени распространения зондирующих радиосигналов используют фазовый многочастотный способ [7], то ΨBAi и ΨABi представляют собой двоичные эквиваленты фаз принятых зондирующих сигналов.

В отличие от прототипа, в целях защиты от частичного перехвата ключевой информации, двоичные эквиваленты (ΨBAi и ΨABi) этих измерений не подают сразу на генератор ключевой информации, а собирают их в накопителе результатов измерений на интервале 7 в пределах заранее выбранного интервала времени работы технических средств защиты информации.

Интервал времени работы технических средств защиты информации (в пределах которого осуществляют накопление измерительной информации) выбирают большим, чем максимально возможное время перехвата этой измерительной информации посторонним криптоаналитиком. Допустим, что в пределах выбранного интервала времени работы технические средства защиты информации выполняют k измерений времени распространения зондирующих радиосигналов.

Накопленную в накопителе 7 базу измерительных данных с глубиной памяти в k отсчетов подвергают в блоке осуществления хеш-преобразования 8 необратимому хеш-преобразованию. Хеш-функция, имея на входе аргумент неограниченного размера (битовой длины), на выходе имеет значение с определенным заранее количеством разрядов псевдослучайной или случайной последовательности.

Будет ли выходная последовательность значения хеш-функции псевдослучайной или случайной, зависит от степени детерменированности входной последовательности аргумента. Например, свойства метеорного распространения радиоволн обеспечивают [4] случайность величин двоичных эквивалентов измерений ΨBAi и ΨABi. Если необратимое хеш-преобразование осуществляют каждый раз при получении очередного i-го измерения времени распространения, представляющего собой случайную величину [4], то на выходах преобразователя 8 пункта A получают двоичные последовательности

HBAi=HBAi(ΨBAi, ΨBAi-1, ΨBAi-2, …ΨBAi-k),

где k определяется числом накопленных в накопителе 7 измерений, HBAi - используемая необратимая хеш-функция, зависящая от измерений ΨBAi. Полученные таким образом последовательности значений необратимых хеш-преобразований будут природно-случайными, поскольку опираются на природно-случайную [4] последовательность измерений ΨBAi.

Далее эти последовательности (значений необратимых хеш-преобразований HBAi) вместе с метками времени получения каждого i-го измерения аккумулируют в накопителе ключевой информации 9. Метки времени используют в качестве навигационных указателей для определения отрезка ключевой информации, которую по запросу от блока адресации ключевой информации 10 подают на генератор ключа 11. Сгенерированную в блоке 11 ключевую последовательность подают далее на шифратор/дешифратор 12 и используют ее для шифрования и дешифрования передаваемой информации.

При поступлении закрытой информации из В в А по используемому каналу связи зашифрованную информацию подают на вход блока 12 и на выходе (блока 12) получают расшифрованную исходную информацию. Если конфиденциальную информацию передают из А в В, то первоначальную секретную информацию подают на вход блока 12 и на выходе блока 12 получают эту информацию в зашифрованном виде.

Таким образом, конфиденциальная информация взаимодействует только с блоком 12 приведенной на чертеже функциональной схемы. Процедуру стирания использованной ключевой последовательности осуществляют стандартными приемами программирования.

При использовании в предлагаемом способе природно-случайного процесса, каким является время распространения радиоволн, например в метеорном радиоканале, частично перехваченные измерения этого случайного процесса будут бесполезными (не позволят несанкционированно дешифровать передаваемую информацию) до тех пор, пока не будут перехвачены все измерения на глубине памяти в k измерений (то есть вплоть до измерения с индексом i-k-1).

Данные, накопленные в регистре-накопителе измерений 7 и в регистре ключевой информации 9, должны быть недоступными постороннему криптоаналитику, стремящемуся перехватить информацию.

Результативность предлагаемого способа основывается на следующем. На основании теоремы Шеннона о совершенной секретности [8] информация не может быть расшифрована принципиально, если ее объем не превышает объема ключа, а ключ, представляющий собой случайную двоичную последовательность, используется для целей защиты информации однократно.

Для предотвращения возможности частичного перехвата ключевой информации в предлагаемом способе в качестве ключа симметричного шифрования не используют уязвимые для частичного перехвата двоичные эквиваленты (оцифрованные значения, выраженные в двоичной системе счисления) текущей измерительной информации. Вместо применяемого в прототипе [4] способа, в предлагаемом способе измерительную информацию предварительно преобразовывают таким образом, чтобы частичное раскрытие этой измерительной информации не позволило бы получить целостные фрагменты ключа дешифрования. Этого достигают формированием ключа симметричного шифрования из трансформированной необратимым образом совокупности измерений времени распространения зондирующих радиосигналов в прямом и обратном направлениях. Эта совокупность содержит в себе часть или весь набор измерений, выполненных в прошлом техническими средствами защиты информации. Таким образом, для защиты информации учитывают предысторию наблюдаемого на обоих концах радиолинии случайного процесса времени распространения радиосигналов в прямом и обратном направлениях. Для повышения защищенности передаваемой информации набор измерений непрерывно пополняют текущими измерениями времени распространения зондирующих радиосигналов от передатчика к приемнику. При этом в качестве передатчиков и приемников используют идентичные приемопередатчики, расположенные на обоих концах радиолинии.

Предлагаемый способ по сравнению с известными обладает существенными преимуществами. Условия теоремы Шеннона о совершенной секретности [8] (объем ключа шифрования должен быть не меньше объема шифруемой при его помощи информации, не допускается вторичное использование ключа шифрования) налагают весьма жесткие условия для защиты информации. Защищая информацию на практике, объем ключа выбирают настолько большим, чтобы достаточно большим оказалось время взлома шифра, даже с учетом ожидающегося повышения производительности суперкомпьютеров. Эти условия достижимы только при частой смене ключей, что при массовом применении осложняет обеспечение соответствующей безопасности информации. Поэтому доставку ключей на большие расстояния по открытому эфиру сейчас практически не применяют - из-за невозможности гарантированно защитить их от компрометации.

Более высокую (совершенную по Шеннону [8]), по сравнению с известными способами, защиту информации обеспечивают применением предлагаемого способа защиты информации. В этом и выражаются существенные преимущества нового способа по сравнению с известными способами.

Взаимная привязка друг к другу, а также к единому времени двух случайных последовательностей ключевой информации, генерируемых непосредственно в пунктах А и В, гарантируется предварительной синхронизацией шкал времени. В любом другом пункте С получение такой же случайной ключевой последовательности принципиально невозможно, даже если в пункте С будет использоваться аналогичная аппаратура. То есть при использовании предлагаемого способа передаваемая информация оказывается совершенно защищенной от несанкционированного доступа и использования.

Таким образом, предлагаемый способ защиты информации с любой степенью гарантированности, вплоть до совершенной секретности по Шеннону [8], обеспечивает персональную защиту каждого сообщения каждому абоненту.

Предлагаемый способ может быть широко использован на практике, например, для:

- защиты персональной информации, отправляемой по открытым каналам связи,

- корпоративного обмена защищенной конфиденциальной информацией,

- в банковском деле для обеспечения безналичных банковских операций, а также для кардинального решения проблемы электронной подписи,

- видов человеческой деятельности, где конфиденциальность информации имеет высокую значимость.

Предлагаемое изобретение удовлетворяет критериям новизны, так как при определении уровня техники не обнаружено средство, которому присущи признаки, идентичные (то есть совпадающие по исполняемой ими функции и форме выполнения этих признаков) всем признакам, перечисленным в формуле изобретения, включая характеристику назначения.

Предлагаемый способ имеет изобретательский уровень, поскольку не выявлены технические решения, имеющие признаки, совпадающие с отличительными признаками данного изобретения, и не установлена известность влияния отличительных признаков на указанный технический результат.

Заявленное техническое решение можно реализовать в промышленности посредством использования известных стандартных устройств и способов, например - приемопередающей аппаратуры метрового диапазона, хранителей времени и частоты, синтезаторов частот, способов определения временного положения сигнала в радиоканале, набора микропроцессоров и стандартных элементов цифровой логики (регистров, сигнальных процессоров, микросхем памяти и т.д.) и соответствует критерию «промышленная применимость», предъявляемому к изобретениям.

Источники информации

1. Месси Д.Л. Введение в современную криптологию. - ТИИЭР, 1988, т.176, №5. - С.24-42.

2. Беннет Ч.Г., Брассар Ж., Экерт А.К. Квантовая криптография. - В мире науки, 1992, №11-12. - С.130-139 (аналог).

3. Евдокимов Н.В., Клышко Д.Н., Комолов В.П., Комолов П.В., Ярочкин В.А. Корреляционная система передачи и приема телеграфных сообщений. - 1998, Бюл. №22 (аналог).

4. Карпов А.В., Сидоров В.В. Способ защиты информации в метеорном радиоканале путем шифрования случайным природным процессом. Патент на изобретение №2265957, заявка №2004105658, зарегистрировано в Государственном реестре изобретений Российской Федерации 10 декабря 2005 г. (прототип).

5. Базлов А.Е. и др. Экспериментальные исследования невзаимности метеорного радиоканала. // Изв. вузов. Радиофизика, 1992. - Т.35. - N1. - С.94-96.

6. Дей У. Метеорная связь - перспективный метод обмена информацией с удаленными объектами. // Электроника, 1982, т.55, N20. - С.42-49.

7. Леонов А.И., Фомичёв К.И. Моноимпульсная радиолокация. // Издательство «Советское радио», Москва, 1970.

8. Шеннон К.Э. Теория связи в секретных системах. - Работы по теории информации и кибернетике, М.: ИЛ, 1963. - С.333-402.

9. Дудник Б.С., Кащеев Б.Л., Коваль Ю.А. и др. Новый комплекс аппаратуры сличений эталонов времени и частоты по радиометеорному каналу. // Измерительная техника, 1986, N4. - С.15-16.

10. Кащеев Б.Л., Коваль Ю.А., Кундюков С.Г. Фазовая радиометеорная аппаратура сличения шкал времени. // Измерительная техника, 1998, №5. - С.27-30.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИИ В МЕТЕОРНОМ РАДИОКАНАЛЕ ПУТЕМ ШИФРОВАНИЯ СЛУЧАЙНЫМ ПРИРОДНЫМ ПРОЦЕССОМ | 2004 |

|

RU2265957C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИИ | 2008 |

|

RU2423800C2 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИИ | 2012 |

|

RU2527734C2 |

| Способ повышения достоверности передаваемой радиосигналом информации | 2020 |

|

RU2744105C1 |

| СПОСОБ ОБНАРУЖЕНИЯ И ИСПРАВЛЕНИЯ ФАЛЬСИФИКАЦИЙ ФОНОГРАММ НА ОСНОВЕ ПРЕДСТАВЛЕНИЯ ХУРГИНА-ЯКОВЛЕВА | 2014 |

|

RU2584493C2 |

| КОРРЕЛЯЦИОННАЯ СИСТЕМА ПЕРЕДАЧИ И ПРИЕМА ТЕЛЕГРАФНЫХ СООБЩЕНИЙ | 1996 |

|

RU2117402C1 |

| Способ аутентификации корреспондентов радиосети | 2017 |

|

RU2653316C1 |

| СПОСОБ ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 1993 |

|

RU2091983C1 |

| СПОСОБ РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ В БОЛЬШОЙ ТЕРРИТОРИАЛЬНО РАЗНЕСЕННОЙ СИСТЕМЕ | 2004 |

|

RU2273877C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ-ДЕШИФРОВАНИЯ | 2004 |

|

RU2277759C2 |

Изобретение относится к технике электрической связи и может быть использовано для защиты информации от несанкционированного доступа в системах связи. Технический результат заключается в предотвращении перехвата ключевой информации вблизи приемной антенны. Сущность изобретения заключается в том, что набор случайных чисел, положенный в основу формирования ключей симметричного шифрования, создают в приемном и передающем пунктах связи встречными измерениями случайного времени распространения зондирующих радиосигналов от передатчика к приемнику. Ключи формируют путем необратимых преобразований большой совокупности измерений времени распространения зондирующих радиосигналов от передатчика к приемнику, накопленной на заданном интервале времени работы технических средств защиты информации. При этом накопленная совокупность измерений непрерывно пополняется очередными результатами измерений. 1 ил.

Способ защиты информации, основанный на двусторонней передаче и последующем обнаружении зондирующих радиосигналов, несущих отметки времени, привязанные к предварительно сведенным шкалам времени, и исходящих от расположенных на обоих концах радиолинии приемопередатчиков, на шифровании и дешифровании сообщений с использованием ключа, отличающийся тем, что на заданном интервале времени работы технических средств защиты информации на обоих концах радиолинии накапливают два совпадающих друг с другом набора измерений случайного времени распространения зондирующих радиосигналов от пункта связи, расположенного на одном конце радиолинии, до пункта связи, расположенного на противоположном конце радиолинии, в каждом из этих пунктов связи накопленные наборы измерений подвергают одинаковым последовательным необратимым преобразованиям и образуют в приемном и передающем пунктах связи шифрующую и дешифрующую последовательности - ключи симметричного шифрования, при этом непрерывно пополняют накопленные наборы измерений результатами очередных измерений времени распространения зондирующих радиосигналов.

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИИ В МЕТЕОРНОМ РАДИОКАНАЛЕ ПУТЕМ ШИФРОВАНИЯ СЛУЧАЙНЫМ ПРИРОДНЫМ ПРОЦЕССОМ | 2004 |

|

RU2265957C1 |

| Устройство для передачи информации во взаимном двустороннем радиоканале | 1986 |

|

SU1462498A1 |

| US 5119500 A, 02.06.1992 | |||

| СПОСОБ ПЕРЕДАЧИ ДАННЫХ В ПАКЕТНОЙ СЕТИ МЕТЕОРНОЙ СВЯЗИ | 2001 |

|

RU2211533C2 |

| Способ измерения внеатмосферной скорости метеорного тела | 1989 |

|

SU1689898A1 |

Авторы

Даты

2009-10-20—Публикация

2007-09-05—Подача