Одной из задач контроля является аутентификация корреспондентов радиосети по принципу «свой - чужой». Целью предполагаемого изобретения является обеспечение аутентификации корреспондентов радиосети.

Изобретение относится к области криптографии, а именно к аутентификации объектов, и может быть использовано в качестве отдельной подсистемы при построении систем аутентификации, предназначенных для опознавания корреспондентов в сетях радиосвязи.

Предлагаемый способ аутентификации может использоваться в системах аутентификации при установлении радиосвязи между легитимными (законными) корреспондентами, которые имеют законное право на проведение информационного обмена в условиях радиоперехвата нарушителем безопасности информации.

Существуют различные методы аутентификации [Евангели А. Технологии биодентификации и биометрический рынок. // PC Week / RE. - 2003 - №7 - с. 24-25.], которые можно разделить на три группы в соответствии с тем, что человек собирается предъявлять системе:

1. Парольная защита. Пользователь предъявляет секретные данные (например, PIN-код или пароль, личный номер, криптографический ключ, сетевой адрес компьютера в сети);

2. Использование ключей. Пользователь предъявляет свой персональный идентификатор, являющийся физическим носителем секретного ключа. Обычно используются пластиковые смарт-карты, электронные ключи и другие устройства;

3. Биометрия. Пользователь предъявляет параметр, который является частью его самого.

В настоящее время широко используется большое количество методов биометрической аутентификации, которые делятся на два класса:

1. статические методы биометрической аутентификации, основанные на физиологических характеристиках человека, присутствующих от рождения и до смерти, находящиеся при нем в течении всей его жизни, и которые не могут быть потеряны, украдены и скопированы, но в условиях частой и непредсказуемой смены персонала метод не применим;

2. динамические методы биометрической аутентификации, основанные на поведенческих, характерных для подсознательных движений в процессе воспроизведения какого-либо обыденного действия, характеристиках людей, но в условиях разнообразных психофизиологических воздействий метод не применим.

Известен способ [Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях / Под ред. В.Ф. Шаньгина. - М.: Радио и связь, 1999, стр. 150-152], заключающийся в предварительном формировании на первом корреспондирующем пункте исходных данных: модуля конечной группы n, секретного s и открытого ν ключей, и последующей передаче по безопасному каналу (безопасный канал - канал передачи информации, в котором исключен перехват информации противником) на второй корреспондирующий пункт копии открытого ключа ν. В случае необходимости аутентификации на первом корреспондирующем пункте выбирается случайное число r и затем на основе r и n вычисляется число х. Вычисленное х передается по открытому каналу на второй корреспондирующий пункт, на котором формируется случайная двоичная последовательность b, которая передается на первый корреспондирующий пункт. На первом корреспондирующем пункте на основе секретного ключа s, случайного числа r, модуля n и случайной двоичной последовательности b вычисляется число y, которое передается на второй корреспондирующий пункт. На втором корреспондирующем пункте проверяется правильность вычисления числа у. Если проверка неудачна, то соединение разрывается. Указанные действия (кроме предварительного формирования исходных данных) повторяются t раз, пока второй корреспондирующий пункт не убедится, что первый корреспондирующий пункт действительно знает секретный ключ s. Способ позволяет осуществлять аутентификацию объектов с нулевой передачей знаний относительно секретного ключа.

Однако известный способ обеспечивает только одностороннюю аутентификацию, кроме того, для передачи ключей требуется безопасный канал, а также расширяется круг осведомленных лиц об аутентифицирующей информации.

Известен способ [A. Menezes, P. van Oorschot. S. Vanstone. Handbook of Applied Cryptography. CRC Press, N.Y., 1996, стр. 508], заключающийся в предварительном формировании на обоих корреспондирующих пунктах секретных и открытых ключей шифрования, идентификационных сообщений соответствующих сторон, и последующим взаимным обменом копиями открытых ключей по безопасному каналу. В случае необходимости аутентификации на первом корреспондирующем пункте формируется первый симметричный сеансовый ключ, который объединяется путем конкатенации (конкатенация - последовательное соединение справа последовательностей друг с другом), с идентификационным сообщением первого корреспондирующего пункта. Полученное сообщение шифруется с использованием открытого ключа шифрования второго корреспондирующего пункта. Зашифрованное сообщение передается на второй корреспондирующий пункт, на котором оно дешифруется с использованием своего секретного ключа шифрования. После чего проверяется правильность идентификационного сообщения, а затем формируется второй симметричный сеансовый ключ, который объединяется, путем конкатенации, с принятым первым симметричным сеансовым ключом. Полученное сообщение шифруется с использованием открытого ключа шифрования первого корреспондирующего пункта и передается на первый корреспондирующий пункт. На первом корреспондирующем пункте принятое сообщение дешифруется с использованием своего секретного ключа шифрования. После чего проверяется правильность передачи первого симметричного сеансового ключа. При удачном исходе проверки второй симметричный сеансовый ключ шифруется с использованием открытого ключа шифрования второго корреспондирующего пункта. Полученное зашифрованное сообщение передается на второй корреспондирующий пункт, на котором оно дешифруется с использованием своего секретного ключа шифрования. После чего проверяется правильность второго симметричного сеансового ключа. При удачном исходе проверки на обоих корреспондирующих пунктах с использованием первого и второго симметричных сеансовых ключей вырабатывается общий сеансовый ключ.

Однако при большом количестве корреспондентов сети известный способ требует значительного объема аутентифицирующей информации (первый симметричный сеансовый ключ, второй симметричный сеансовый ключ, общий сеансовый ключ, открытый ключ, секретный ключ), в связи с этим существует вероятность хищения информации.

Известен способ [A. Menezes, P. van Oorschot, S. Vanstone. Handbook of Applied Cryptography. CRC Press, N.Y., 1996, стр. 510, 511], заключающийся в предварительном формировании на обоих корреспондирующих пунктах исходных данных, на первом корреспондирующем пункте формирование идентификационного сообщения (ИС), формирование из ИС заверенного сообщения (ЗС) и его передачу на второй корреспондирующий пункт, на втором корреспондирующем пункте проверку ЗС, проверку ИС, формирование своего ИС, формирование ЗС из ИС, передачу ЗС на первый корреспондирующий пункт, на первом корреспондирующем пункте проверку ЗС, проверку ИС и далее формирование на обоих корреспондирующих пунктах сеансового ключа.

Недостатком способа является то, что использование временных меток приводит к необходимости синхронизации таймеров корреспондирующих пунктов. Кроме того, способ реализуется на основе значительного количества предварительно заданной информации (открытым ключом (ключами), электронной цифровой подписи и (или) шифрования, секретного и открытого ключей шифрования, секретного и открытого ключей электронной цифровой подписи соответствующего корреспондирующего пункта, идентификатора), для передачи идентификатора требуется наличие безопасного канала, формирование сертификатов возможно только с участием третьей стороны.

Наиболее близким к предложенному способу является способ аутентификации объектов по патенту РФ №2184390 "Способ аутентификации объектов", класс G06F 12/14, H04L 9/32 заявл. 27.06.2002. Способ-прототип заключается в том, что идентификационное сообщение каждого из корреспондирующих пунктов на центре аутентификации формируют путем конкатенации соответствующего корреспондирующему пункту номера и опознавательного признака, после чего на центре аутентификации с помощью секретного ключа электронной цифровой подписи для идентификационных сообщений первого и второго корреспондирующих пунктов формируют их электронные цифровые подписи, затем формируют сертификаты первого и второго корреспондирующих пунктов путем конкатенации соответствующих им идентификационных сообщений и их электронных цифровых подписей, после чего на центре аутентификации формируют аутентификационную информацию центра аутентификации и аутентификационную информацию для первого и второго корреспондирующих пунктов, после передачи на каждый корреспондирующий пункт соответствующего ему сертификата на них передают по безопасному каналу соответствующую им аутентификационную информацию, затем при положительной проверке принятого на первом корреспондирующем пункте сертификата второго корреспондирующего пункта разделяют его на идентификационное сообщение и электронную цифровую подпись идентификационного сообщения, разделяют идентификационное сообщение второго корреспондирующего пункта на номер и опознавательный признак, проверяют правильность опознавательного признака и при положительной проверке запоминают номер второго корреспондирующего пункта, на втором корреспондирующем пункте генерируют второе случайное число второго корреспондирующего пункта и передают его на первый корреспондирующий пункт, где его запоминают, после чего передают сертификат первого корреспондирующего пункта на второй корреспондирующий пункт, где его проверяют и при положительной проверке разделяют на идентификационное сообщение и электронную цифровую подпись идентификационного сообщения, затем разделяют идентификационное сообщение первого корреспондирующего пункта на номер и опознавательный признак, проверяют правильность опознавательного признака, и при положительной проверке запоминают номер первого корреспондирующего пункта, после чего на первом корреспондирующем пункте генерируют первое случайное число первого корреспондирующего пункта и передают его на второй корреспондирующий пункт, где принятое первое случайное число первого корреспондирующего пункта запоминают, а затем на обоих корреспондирующих пунктах формируют сеансовый ключ, причем на втором корреспондирующем пункте в качестве вызывного сообщения используют первое случайное число второго корреспондирующего пункта, на первом корреспондирующем пункте после запоминания первого случайного числа второго корреспондирующего пункта генерируют второе случайное число первого корреспондирующего пункта, а ответное сообщение формируют путем конкатенации второго случайного числа первого корреспондирующего пункта и первого случайного числа второго корреспондирующего пункта, на втором корреспондирующем пункте после дешифрования принятого ответного сообщения его разделяют на второе случайное число первого корреспондирующего пункта и первое случайное число второго корреспондирующего пункта, проверяют правильность первого случайного числа второго корреспондирующего пункта, и при положительной проверке запоминают второе случайное число первого корреспондирующего пункта и шифруют его с помощью сеансового ключа, передают зашифрованное второе случайное число первого корреспондирующего пункта на первый корреспондирующий пункт, где его дешифруют с помощью сеансового ключа, проверяют его правильность, а затем на обоих корреспондирующих пунктах формируют сеансовый ключ конфиденциальной связи.

Недостатком прототипа является то, что он реализуется на основе значительного количества предварительно заданной информации, в связи с этим существует вероятность хищения информации. Доставка первоначальных исходных данных корреспондентам осуществляется по любому защищенному каналу, но в динамике обмен ключевой информацией также требует наличие безопасного канала.

Технический результат предлагаемого способа заключается в повышении защищенности процедуры аутентификации при отсутствии третьих субъектов, ознакомленных с аутентифицирующей информацией, а также невозможности предсказания и извлечения аутентифицирующей информации путем радиоперехвата, что снижает возможность хищения аутентифицирующей информации в том числе легитимными корреспондентами, при этом обмен аутентифицирующей информацией осуществляется по основному каналу.

Технический результат достигается тем, что в известном способе аутентификации объектов, при заданном составе и условиях размещения корреспондентов радиосети, основной и запасной частоты для функционирования радиосети, режима работы, заключающемся в том, что генерируют случайные числа, дополнительно что всем корреспондентам радиосети присваивают условные номера, задают дополнительные исходные данные: размер одномерной матрицы L; идентификационный номер ячейки (Nисх), уникальный для каждого корреспондента радиосети, для размещения и считывания значения аутентифицирующей информации, идентификационный номер ячейки изменяется по алгоритму для каждого сеанса связи, а именно Nисх=Nисх+K, при условии, что 1<K<L, если Nисх=Nисх+K>L, то Nисх=Nисх-K, если Nисх=Nисх-K<L, то Nисх=Nисх+K, где  ; перечень поименованных алгоритмов преобразования аутентифицирующей информации; очередность передачи результатов хеширования аутентифицирующей информации по возрастанию условных номеров; одновременно все корреспонденты р/с включают радиоприемные устройства с измерителями шума и вводят исходные данные, рассчитывают число измерений-n уровня шума, измеряют последовательно уровень шумов на каждой частоте спектра сигнала с заданным шагом

; перечень поименованных алгоритмов преобразования аутентифицирующей информации; очередность передачи результатов хеширования аутентифицирующей информации по возрастанию условных номеров; одновременно все корреспонденты р/с включают радиоприемные устройства с измерителями шума и вводят исходные данные, рассчитывают число измерений-n уровня шума, измеряют последовательно уровень шумов на каждой частоте спектра сигнала с заданным шагом

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественные всем признакам заявленного решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности "новизна". Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

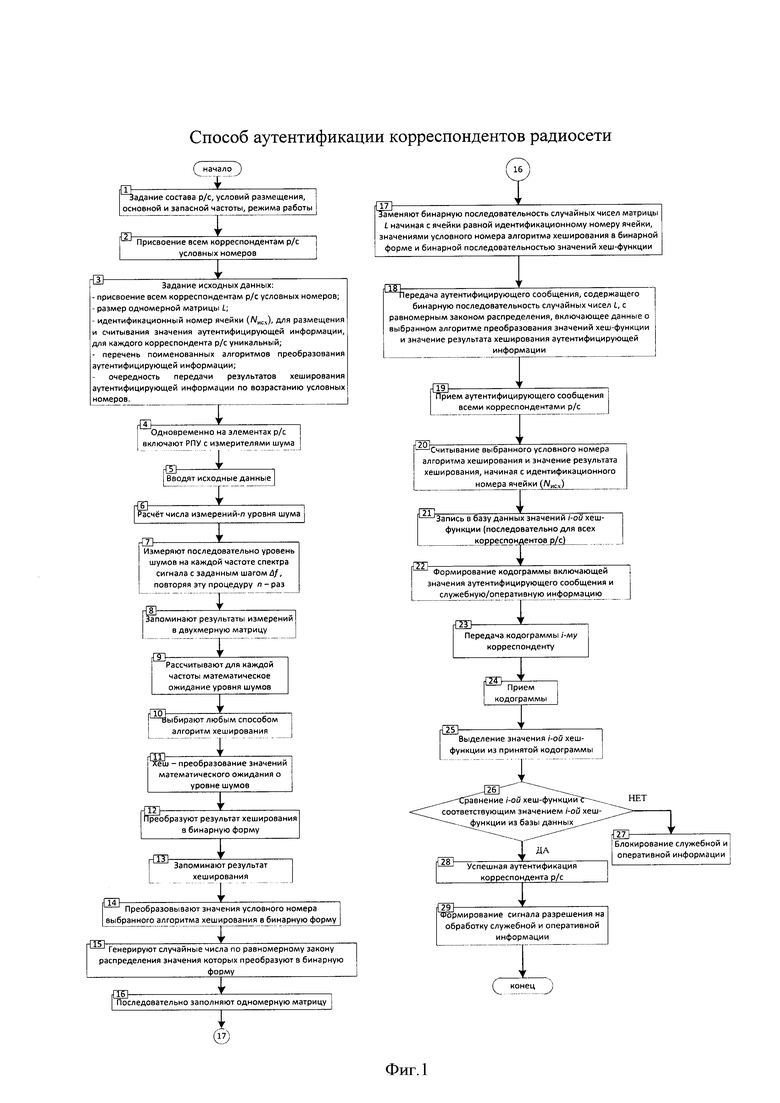

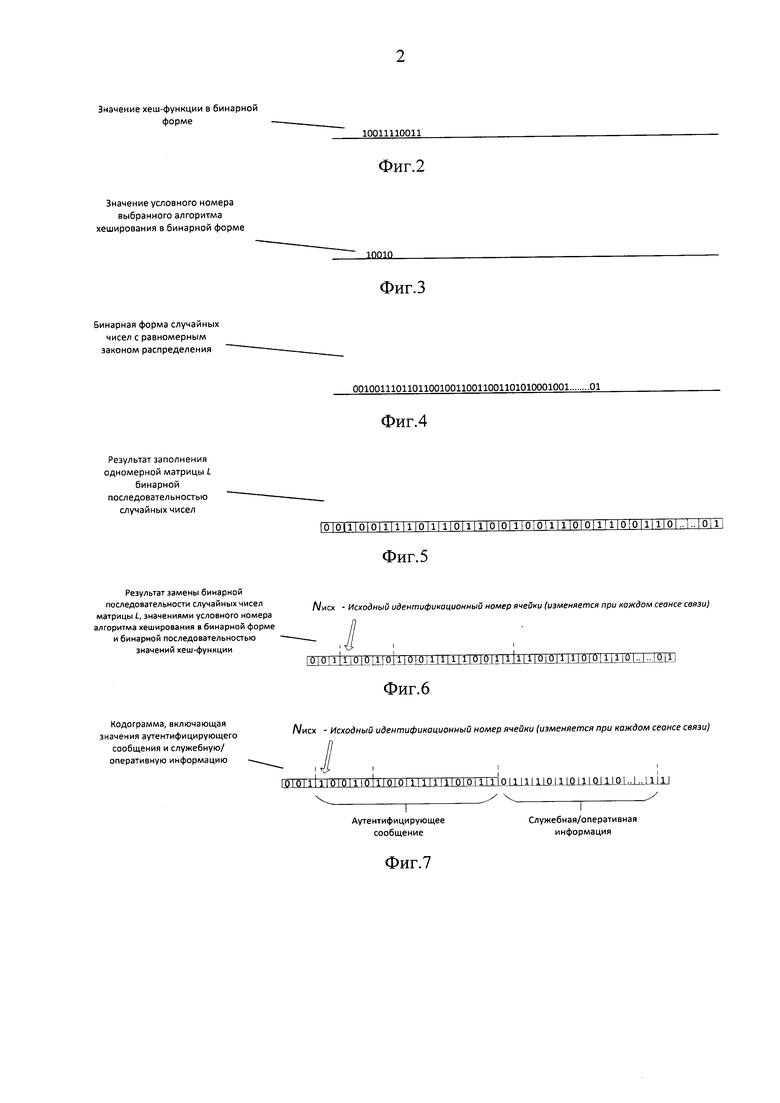

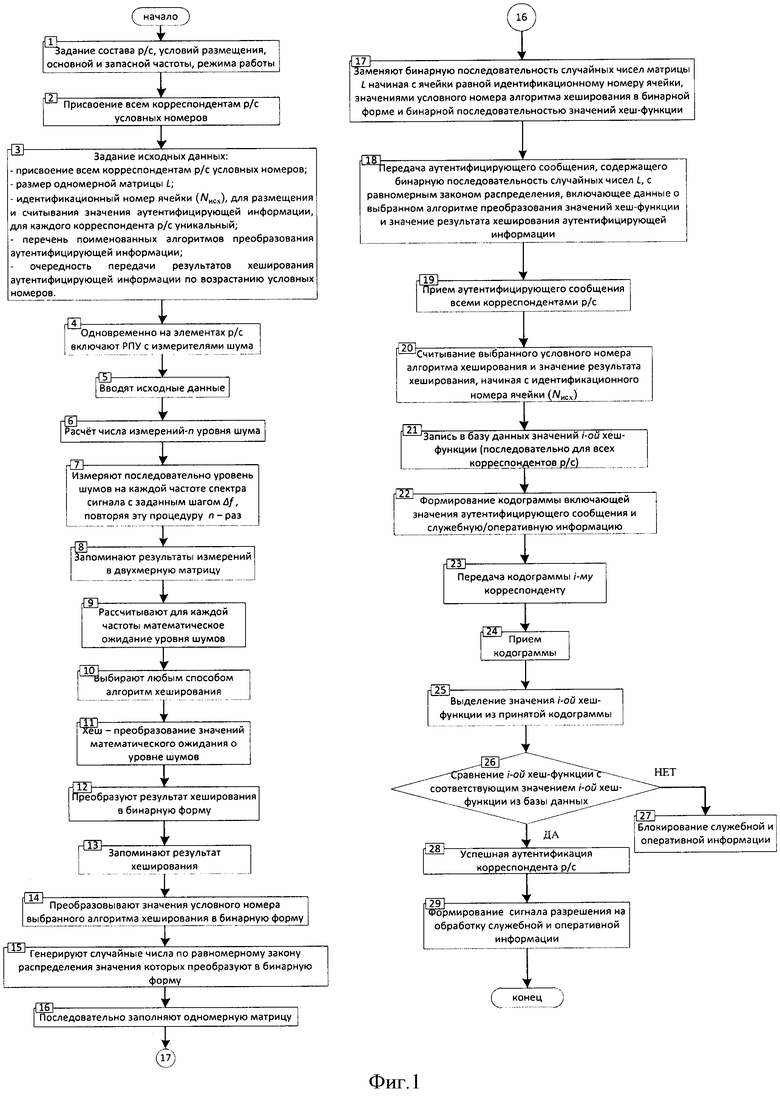

Заявленный способ поясняется чертежами, на которых показаны:

Фиг. 1 - алгоритм способа аутентификации корреспондентов в радиосети;

Фиг. 2 - рисунок, иллюстрирующий преобразование значения хеш-функции в бинарную форму;

Фиг. 3 - рисунок, иллюстрирующий преобразование значения условного номера выбранного алгоритма хеширования в бинарную форму;

Фиг. 4 - рисунок, иллюстрирующий преобразование в бинарную форму случайных чисел с равномерным законом распределения;

Фиг. 5 - рисунок, иллюстрирующий результат заполнения одномерной матрицы L бинарной последовательностью случайных чисел;

Фиг. 6 - рисунок, иллюстрирующий результат замены бинарной последовательности случайных чисел матрицы L, значениями условного номера алгоритма хеширования в бинарной форме и бинарной последовательностью значений хеш-функции;

Фиг. 7 - рисунок, иллюстрирующий формирование кодограммы, включающая значения аутентифицирующего сообщения и служебную/оперативную информацию.

Заявленный способ может быть реализован следующим образом (Фиг. 1):

При заданном составе и условиях размещения корреспондентов в радиосети, основной и запасной частоты для функционирования радиосети, режима работы (бл. 1 фиг. 1), всем корреспондентам радиосети присваивают условные номера (бл. 2 фиг. 1) и задают дополнительные исходные данные (бл. 3 фиг. 1):

размер одномерной матрицы L;

идентификационный номер ячейки (Nисх), уникальный для каждого корреспондента радиосети, для размещения и считывания значения аутентифицирующей информации, который изменяется по алгоритму для каждого сеанса связи, а именно

Nисх=Nисх+K,

при условии, что 1<K<L,

если, Nисх=Nисх+K>L, то Nисх=Nисх-K,

если, Nисх=Nисх-K<L, то Nисх=Nисх+K,

где  ;

;

перечень поименованных алгоритмов преобразования аутентифицирующей информации;

очередность передачи результатов хеширования аутентифицирующей информации по возрастанию условных номеров. Доставка первоначальных исходных данных корреспондентам осуществляется по любому безопасному каналу.

Одновременно все корреспонденты радиосети включают радиоприемные устройства с измерителями шума и производят ввод исходных данных (бл. 4,5 фиг. 1). Рассчитывают число измерений - n уровня шума (бл. 6 фиг. 1). Измеряют последовательно уровень шумов на каждой частоте спектра сигнала с заданным шагом Δƒ, повторяя эту процедуру n - раз (бл. 7 фиг. 1).

Уровень шума в точке расположения корреспондентов - это один из специфических, уникальных признаков, который может выступать в качестве аутентифицирующей информации, т.к. характеризует работу радиоэлектронных средств.

Уровень шума зависит от многих факторов:

1. Мощность радиопередающих устройств радиоэлектронных сигналов и средств радиоэлектронной передачи;

2. Характеристик антенных систем;

3. Условий распространения электромагнитных волн;

4. Видов излучения;

5. Способов помехозащиты;

6. Интенсивность помех от местных предметов, земной (водной) поверхности;

7. Расстояния от источников радиосигналов до точки расположения корреспондентов;

8. Условия распространения радиоволн зависит от времени года, суток.

Таким образом, уровень шума в каждой географической точке для заданного момента времени уникален.

Далее запоминают результаты измерений в двухмерную матрицу (бл. 8 фиг. 1), т.е. совокупность данных, каждое значение которых зависит от его местоположения в строке и в столбце, каждый элемент матрицы описывается как A(ij), где:

A(i,j) - значение элемента матрицы;

A - имя матрицы;

i - номер строки, характеризующий значение частоты выбранного диапазона;

j - номер строки, характеризующий значение уровня шума в выбранном диапазоне.

Производят расчет математического ожидания уровня шума для каждой частоты (бл. 9 фиг. 1) [Теория вероятностей: Учебник для студ. Вузов / Е.С. Вентцель. 10-е изд., стер. М.: Издательский центр «Академия», 2005. стр. 80-86]. Выбирают алгоритм хеширования (бл. 10 фиг. 1). Далее производят хеш преобразование значений математического ожидания об уровне шумов (бл. 11 фиг. 1). Известные способы хеш преобразования описаны, например, в книге [Основы сетевой безопасности: криптографические алгоритмы и протоколы взаимодействия Лапонина О.Р. - М.: Национальный Открытый Университет «ИНТУИТ», 2016 (Основы информационных технологий) стр. 171-193], далее преобразуют результат хеширования в бинарную форму (бл. 12 фиг. 1, фиг. 2) и запоминают ее (бл. 13 фиг. 1). После чего преобразовывают значение условного номера выбранного алгоритма хеширования в бинарную форму (бл. 14 фиг. 1, фиг. 3). Генерируют случайные числа по равномерному закону распределения (бл. 15 фиг. 1), например, датчик случайных чисел генерирует числа А от 0 до 1, т.е.

A ⊂ от 0 до 1, если А=0,78, то значение равно 1, т.к. 0,78≥0,5,

если А=0,43, то значение равно 0, т.к. 0,43<0,5;

значения которых преобразуют в бинарную форму (фиг. 4) и последовательно заполняют одномерную матрицу L (бл. 16 фиг.1, фиг. 5). Далее заменяют бинарную последовательность случайных чисел матрицы L, начиная с ячейки, равной идентификационному номеру ячейки, значениями условного номера алгоритма хеширования в бинарной форме и бинарной последовательностью значений хеш-функции (бл. 17 фиг. 1, фиг. 6).

Передают аутентифицирующее сообщение, содержащее бинарную последовательность случайных чисел L, с равномерным законом распределения, включающее данные о выбранном алгоритме преобразования значений хеш-функции и значение результата хеширования аутентифицирующей информации (бл. 18 фиг. 1). Данные размещаются в аутентифицирующем сообщении в соответствии с идентификационным номером ячейки (Nисх). Все корреспонденты радиосети принимают аутентифицирующее сообщение (бл. 19 фиг. 1) и считывают выбранный условный номер алгоритма хеширования и значение результата хеширования, начиная с идентификационного номера ячейки (Nисх) (бл. 20 фиг. 1). Далее последовательно для всех корреспондентов радиосети производится запись в базу данных значения i-й хеш-функции (бл. 21 фиг. 1).

При осуществлении передачи служебной и оперативной информации формируется и передается кодограмма, включающая значения аутентифицирующего сообщения и служебную/оперативную информацию (бл. 22, 23 фиг. 1, фиг. 7), при этом значение идентификационного номера ячейки для передачи кодограммы изменяется при каждом сеансе связи.

На приемной стороне осуществляется прием кодограммы (бл. 24 фиг. 1) и выделение значений хеш-функции (бл. 25 фиг. 1), сравнивают значение i-ой хеш-функции с соответствующим значением i-й хеш-функции из базы данных (бл. 26 фиг. 1), если соответствует, то происходит успешная аутентификация корреспондента (бл. 28 фиг. 1) и формируется сигнал разрешения на обработку служебной и оперативной информации (бл. 29 фиг. 1), если нет, то служебная и оперативная информация блокируется (бл. 27 фиг. 1).

Таким образом, благодаря новой совокупности существенных признаков в заявленном способе обеспечивается хеширования уникальных значений уровня шума в точке расположения. Преобразование хеш-функции в бинарную форму обеспечивает уменьшение объема передаваемой информации, а следовательно, снижается время аутентификации элементов. Доставка первоначальных исходных данных корреспондентам осуществляется по любому защищенному каналу, но обмен аутентифицирующей информацией осуществляется только по основному каналу.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2184390C1 |

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2183348C2 |

| СПОСОБ ЗАЩИЩЕННОГО УДАЛЕННОГО ДОСТУПА К ИНФОРМАЦИОННЫМ РЕСУРСАМ | 2013 |

|

RU2530691C1 |

| Способ внешнего контроля качества предоставляемых сетью связи услуг | 2017 |

|

RU2669535C1 |

| СПОСОБ ПЕРЕДАЧИ ДАННЫХ С ЗАДАННЫМ КАЧЕСТВОМ В СИСТЕМЕ СВЯЗИ, НЕ ОБЕСПЕЧИВАЮЩЕЙ СКВОЗНОЙ СОСТАВНОЙ ИНФОРМАЦИОННЫЙ КАНАЛ В ЛЮБОЙ МОМЕНТ ВРЕМЕНИ | 2020 |

|

RU2734021C1 |

| СПОСОБ ФИЗИЧЕСКОГО РАЗНЕСЕНИЯ ТРАКТОВ ПРИЕМА И ПЕРЕДАЧИ ДАННЫХ В УСЛОВИЯХ ДЕСТРУКТИВНЫХ ПРОГРАММНЫХ ВОЗДЕЙСТВИЙ | 2020 |

|

RU2751987C1 |

| Способ скрытного информационного обмена | 2018 |

|

RU2708354C1 |

| СПОСОБ ДИНАМИЧЕСКОЙ АДРЕСАЦИИ КОРРЕСПОНДЕНТОВ МОБИЛЬНОЙ РАДИОСЕТИ И УСТРОЙСТВО ДЛЯ ЕГО РЕАЛИЗАЦИИ | 2012 |

|

RU2557451C2 |

| АУТЕНТИФИКАЦИЯ В ЗАЩИЩЕННОЙ КОМПЬЮТЕРИЗОВАННОЙ ИГРОВОЙ СИСТЕМЕ | 2003 |

|

RU2302276C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ПОЛУЧЕНИЯ И УДАЛЕНИЯ ИНФОРМАЦИИ ОТНОСИТЕЛЬНО ОБЪЕКТОВ ЦИФРОВЫХ ПРАВ | 2005 |

|

RU2347266C2 |

Изобретение относится к способу аутентификации корреспондентов радиосети (р/с), при заданном составе и условиях размещения корреспондентов радиосети. Технический результат заключается в повышении защищенности процедуры аутентификации. Способ заключаются в том, что всем корреспондентам радиосети присваивают условные номера, задают дополнительные исходные данные: размер одномерной матрицы L и идентификационный номер ячейки (Nисх), уникальный для каждого корреспондента радиосети, для размещения и считывания значения аутентифицирующей информации; одновременно все корреспонденты р/с включают радиоприемные устройства с измерителями шума и вводят исходные данные, рассчитывают число измерений-n уровня шума, измеряют последовательно уровень шумов на каждой частоте спектра сигнала с заданным шагом

1. Способ аутентификации корреспондентов радиосети (р/с), при заданном составе и условиях размещения корреспондентов радиосети, основной и запасной частоте для функционирования радиосети, режиме работы, заключающийся в том, что генерируют случайные числа, отличающийся тем, что всем корреспондентам радиосети присваивают условные номера, задают дополнительные исходные данные: размер одномерной матрицы L; идентификационный номер ячейки (Nисх), уникальный для каждого корреспондента радиосети, для размещения и считывания значения аутентифицирующей информации, идентификационный номер ячейки изменяется по алгоритму для каждого сеанса связи, а именно Nисх=Nисх+K, при условии, что 1<K<L, если Nисх=Nисх+K>L, то Nисх=Nисх-K, если Nисх=Nисх-K<L, то Nисх=Nисх+K, где  ; перечень поименованных алгоритмов преобразования аутентифицирующей информации; очередность передачи результатов хеширования аутентифицирующей информации по возрастанию условных номеров; одновременно все корреспонденты р/с включают радиоприемные устройства с измерителями шума и вводят исходные данные, рассчитывают число измерений-n уровня шума, измеряют последовательно уровень шумов на каждой частоте спектра сигнала с заданным шагом

; перечень поименованных алгоритмов преобразования аутентифицирующей информации; очередность передачи результатов хеширования аутентифицирующей информации по возрастанию условных номеров; одновременно все корреспонденты р/с включают радиоприемные устройства с измерителями шума и вводят исходные данные, рассчитывают число измерений-n уровня шума, измеряют последовательно уровень шумов на каждой частоте спектра сигнала с заданным шагом

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2184390C1 |

| СПОСОБ САНКЦИОНИРОВАННОГО ДОСТУПА К ОХРАНЯЕМОМУ ОБЪЕКТУ | 2013 |

|

RU2562776C2 |

| СПОСОБ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ СВЯЗИ В СЕТИ, ИСПОЛЬЗУЕМЫЕ ДЛЯ ЭТОГО УСТРОЙСТВО СВЯЗИ, СЕТЬ И КОМПЬЮТЕРНАЯ ПРОГРАММА | 2010 |

|

RU2534944C2 |

| WO 00/13368 A1, 09.03.2000 | |||

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

Авторы

Даты

2018-05-07—Публикация

2017-02-20—Подача