ОБЛАСТЬ ТЕХНИКИ

Описанная технология относится в общем случае к управлению информацией, относящейся к безопасности, в области компьютерных систем.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Существующие сетевые системы позволяют устанавливать доверительные отношения между доменами компьютерных систем. Домен компьютерных систем - совокупность компьютерных систем, которые совместно используют общий атрибут того, что они находятся в том же самом домене. Например, все компьютерные системы компании могут формировать домен компании, и компьютерные системы отдела кадров компании могут формировать домен отдела кадров компании. Часто пользователи компьютерных систем в одном домене могут разрешать пользователям другого домена получать доступ к своим ресурсам (например, к файлам данных и файлам приложений). Например, президент компании, компьютерная система которого находится в домене руководства, может получать доступ к файлам личных дел персонала (т.е. к виду ресурса), которые хранятся на компьютерных системах домена отдела кадров. Чтобы разрешить доступ к файлам личных дел персонала, администратор домена отдела кадров может установить «доверительные отношения» с пользователями домена руководства. Когда доверительные отношения установлены, президент компании, будучи элементом доверенного домена, может получать доступ к требуемым файлам личных дел персонала. Администратор домена отдела кадров, как говорят, устанавливает «входные доверительные отношения» для домена отдела кадров с доменом руководства, которые подразумевают, что администратор домена отдела кадров доверяет пользователям домена руководства. Администратор домена руководства может также устанавливать доверительные отношения между доменом руководства и доменом отдела кадров. Эти доверительные отношения позволяют пользователям домена отдела кадров получать доступ к ресурсам домена руководства. В этом случае установлены «выходные доверительные отношения» для домена отдела кадров с доменом руководства, что позволяет пользователям домена отдела кадров получать доступ к ресурсам домена руководства. «Входные доверительные отношения» для домена отдела кадров являются «выходными доверительными отношениями» для домена руководства, и «входные доверительные отношения» для домена руководства являются «выходными доверительными отношениями» для домена отдела кадров.

Когда доверительные отношения установлены между доменами, доступом к ресурсам домена со входными доверительными отношениями можно управлять с помощью списка управления доступом («ACL») или с помощью некоторого другого механизма управления. Например, менеджер в пределах домена отдела кадров может определять, что президент имеет доступ только для чтения к файлу своего личного дела и доступ для чтения-записи к файлам личных дел других руководителей компании. Когда президент запрашивает доступ к файлу своего личного дела, механизм обеспечения безопасности домена отдела кадров проверяет ACL этого файла личного дела, чтобы гарантировать, что требуемый доступ совместим с правами доступа президента. В противном случае президенту отказывают в доступе.

Администраторам и пользователям домена, который имеет входные доверительные отношения, может потребоваться очень много времени для определения соответствующих прав доступа для всех ресурсов для всех пользователей доверяемого домена. Для облегчения определения прав доступа, по меньшей мере один сетевой механизм обеспечения безопасности обеспечивает права доступа «разрешено выполнить аутентификацию» между компьютерными системами домена со входными доверительными отношениями и пользователями домена с соответствующими выходными доверительными отношениями. Например, администратор домена отдела кадров может задать, что руководителям компании разрешено выполнить аутентификацию для сервера персонала домена отдела кадров, который содержит файлы личных дел персонала. Когда президент запрашивает доступ к файлам личных дел персонала, компьютерная система президента сначала пытается выполнить аутентификацию для сервера персонала. Если администратор отдела кадров предоставил президенту право выполнить аутентификацию для сервера отдела кадров, то сетевой механизм обеспечения безопасности аутентифицирует президента, чтобы гарантировать, что он действительно президент, который запрашивает доступ. Когда аутентификация закончена, президент может получать доступ к ресурсам (например, к файлам личных дел персонала) сервера отдела кадров в соответствии с ACL этих ресурсов. Если ни один из ресурсов сервера отдела кадров не имеет ACL, который предоставляет права доступа президенту, то, хотя президент может быть аутентифицирован, президент не сможет получить доступ ни к одному из ресурсов.

Процесс аутентификации, используемый сетевым механизмом безопасности, может быть стандартной методикой аутентификации Kerebos, в которой клиент Kerebos компьютерной системы президента выдает имя пользователя и пароль на сервер Kerebos домена отдела кадров. Сервер Kerebos проверяет подлинность имени пользователя и пароль, убеждается, что пользователю предоставлены права доступа «разрешено выполнить аутентификацию» для требуемой компьютерной системы, и если так, то обеспечивает «мандат» пользователю. Этот мандат используется всякий раз, когда данный пользователь пытается получить доступ к ресурсу компьютерной системы, для которой он был аутентифицирован. Если мандат является подлинным, то доступ к ресурсу разрешают в соответствии с ACL ресурса. В противном случае в доступе отказывают.

Некоторые сетевые механизмы обеспечения безопасности хранят информацию, относящуюся к безопасности, такую как информацию «разрешено выполнять аутентификацию», для домена в центральном архиве, используя сервер каталогов, например, использующий облегченный протокол доступа к каталогам (LDAP) или продукт «MICROSOFT ACTIVE DIRECTORY» компании Microsoft, предназначенный для обеспечения управления, защиты, доступа и разработки компонентов сети. Каждая компьютерная система домена может иметь запись в центральном архиве, которая определяет, каким пользователям доменов с выходными доверительными отношениями к этому домену разрешают выполнять аутентификацию для этой компьютерной системы. Например, запись для сервера персонала домена отдела кадров может задавать, что группе пользователей домена руководства, названных «руководители», разрешают выполнять аутентификацию для сервера отдела кадров. Альтернативно, запись может перечислять имена пользователей для каждого руководителя. Сетевой механизм обеспечения безопасности обращается к этому центральному архиву всякий раз, когда пользователь домена с выходными доверительными отношениями к данному домену запрашивает выполнения аутентификации для компьютерной системы данного домена.

Такие центральные архивы информации, относящейся к безопасности, хранят информацию для каждой компьютерной системы, но они не хранят информацию таким образом, чтобы все права доступа отдельных пользователей доменов с выходными доверительными отношениями могли быть быстро определены. Для определения прав доступа пользователя необходимо получить доступ ко всему хранилищу информации, относящейся к безопасности, чтобы идентифицировать, к каким компьютерным системам пользователь имеет права доступа (например, права доступа «разрешено выполнять аутентификацию»). Поскольку домены могут иметь сотни тысяч компьютерных систем и могут иметь входные доверительные отношения со многими различными доменами, каждый состоит из сотен тысяч пользователей, информация центрального архива, относящаяся к безопасности, может быть чрезвычайно большой, и может потребоваться много времени для идентификации всех прав доступа отдельных пользователей. Например, в одном случае, компьютерной программе требуется больше трех дней, чтобы собрать список, который указывает для каждого пользователя с правом доступа «разрешено выполнять аутентификацию» список компьютерных систем, для которых пользователю предоставлено право доступа «разрешено выполнять аутентификацию». В результате некоторые администраторы не используют некоторые особенности обеспечения безопасности сетевых механизмов обеспечения безопасности, потому что непрактично идентифицировать и управлять правами доступа отдельных пользователей.

Было бы желательно иметь эффективный способ, который позволит администратору просматривать и управлять информацией, относящейся к безопасности, для отдельных пользователей.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Предлагается система безопасности для поддержания информации, относящейся к безопасности. В одном из вариантов осуществления система безопасности обеспечивает главное хранилище обеспечения безопасности для домена, которое содержит записи для ресурсов домена, которые идентифицируют объекты и их права доступа к ресурсам. Система безопасности также предоставляет вспомогательное хранилище обеспечения безопасности с записями, которые идентифицируют права доступа объекта к ресурсу. Система безопасности использует вспомогательное хранилище обеспечения безопасности, обеспечивая пользовательский интерфейс, через который администратор может просматривать и обновлять права доступа. Система безопасности использует главное хранилище обеспечения безопасности при проверке прав доступа объекта к ресурсу. Когда пользователь предписывает обновить права доступа, система безопасности обновляет и главное хранилище обеспечения безопасности, и вспомогательное хранилище обеспечения безопасности. Таким образом, система безопасности позволяет администратору эффективно управлять информацией, относящейся к безопасности, по-объектно и поддерживает главное хранилище обеспечения безопасности синхронизированным со вспомогательным хранилищем обеспечения безопасности.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

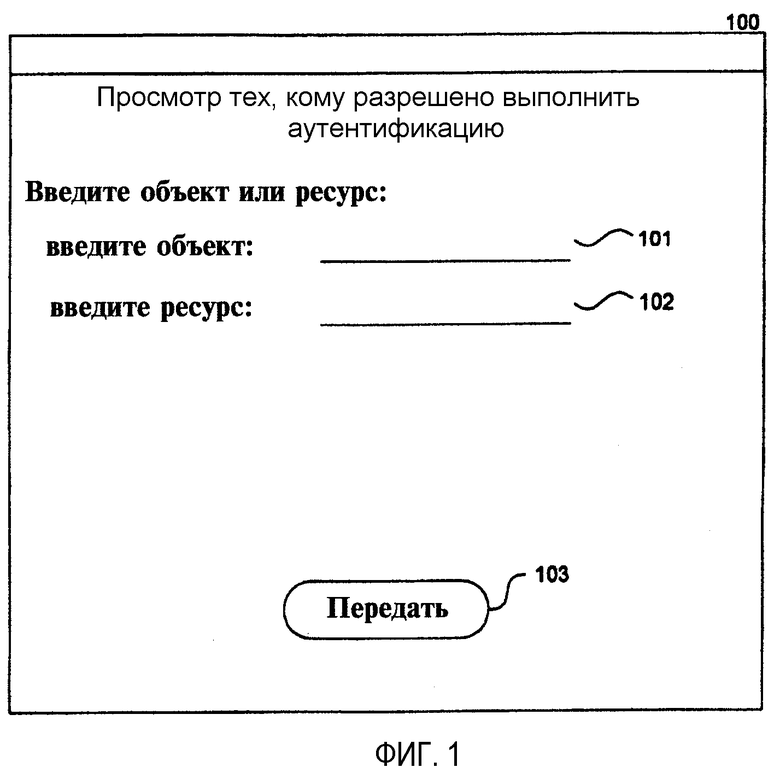

Фиг.1 - страница изображения, которая показывает запись для выбранного объекта, спецификации безопасности которого должны отображаться в одном из вариантов осуществления.

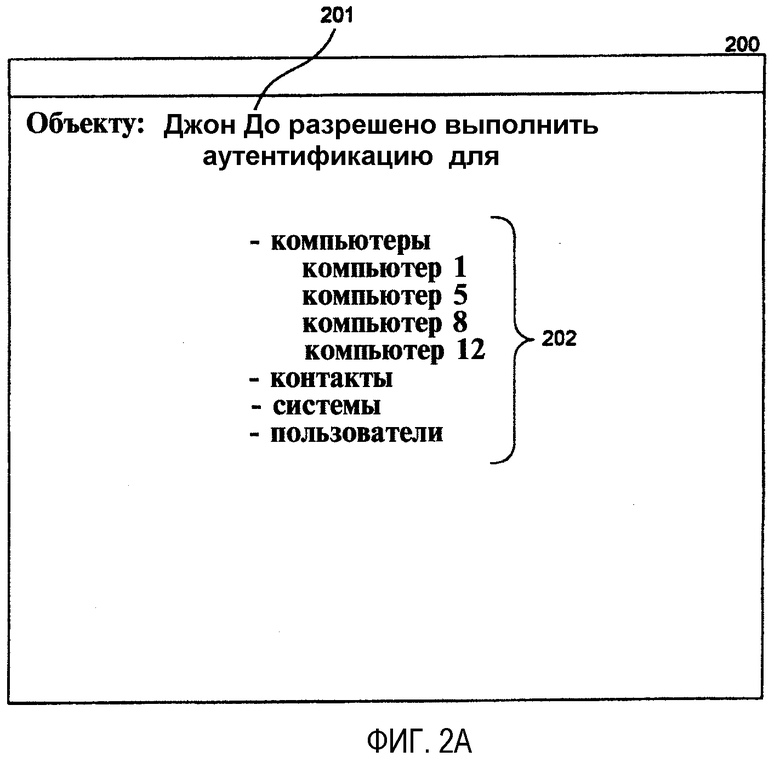

Фиг.2A - страница изображения, которая показывает изображение спецификаций безопасности «разрешено выполнять аутентификацию» для объекта в одном из вариантов осуществления.

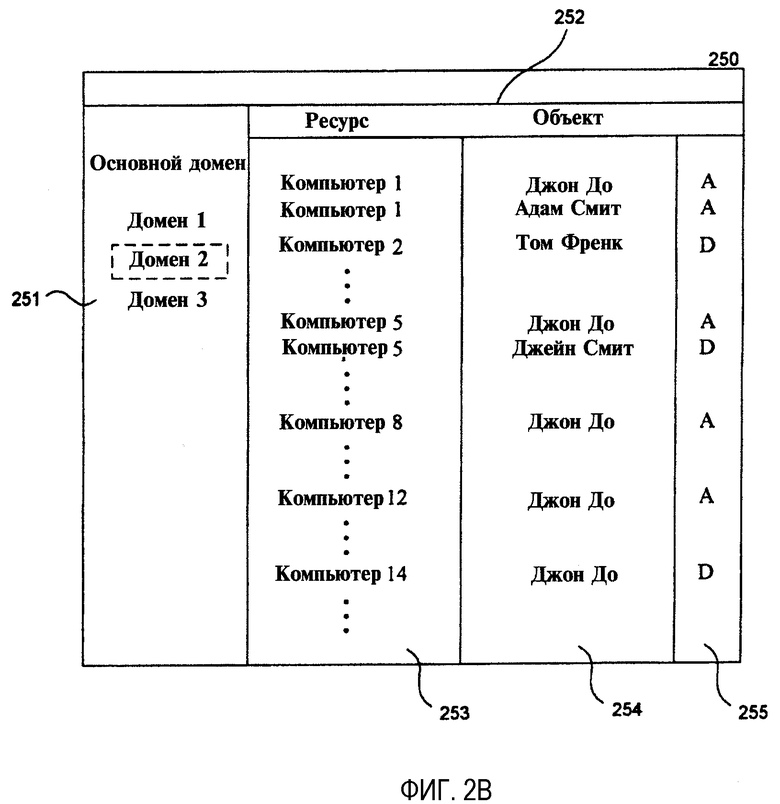

Фиг.2B - страница изображения, которая показывает отображение спецификаций безопасности «разрешено выполнять аутентификацию» ресурса в одном из вариантов осуществления.

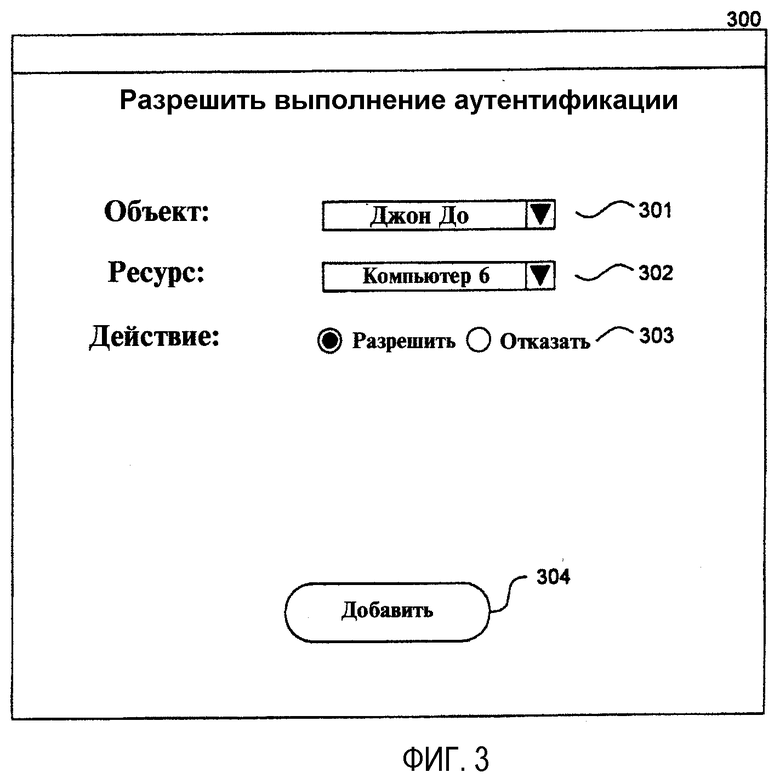

Фиг.3 - страница изображения, которая показывает создание спецификации безопасности «разрешено выполнять аутентификацию» в одном из вариантов осуществления.

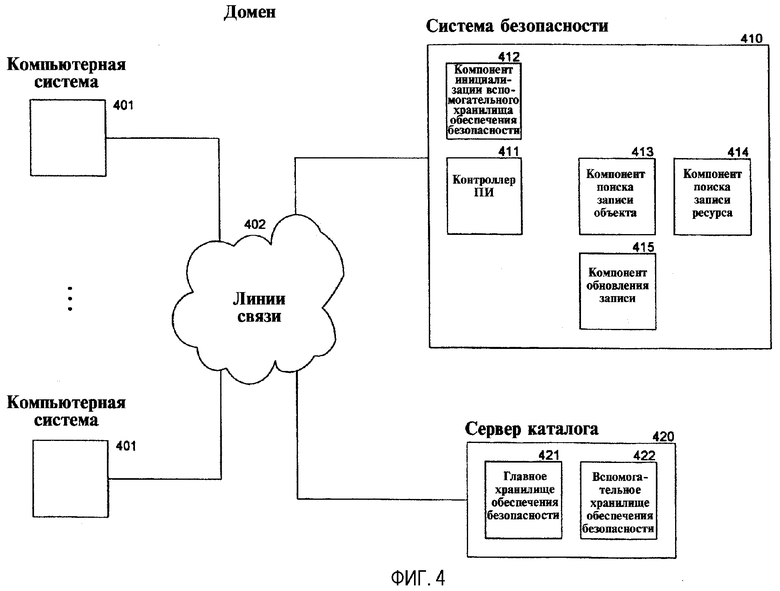

Фиг.4 - структурная схема, показывающая компоненты домена, который воплощает систему безопасности в одном из вариантов осуществления.

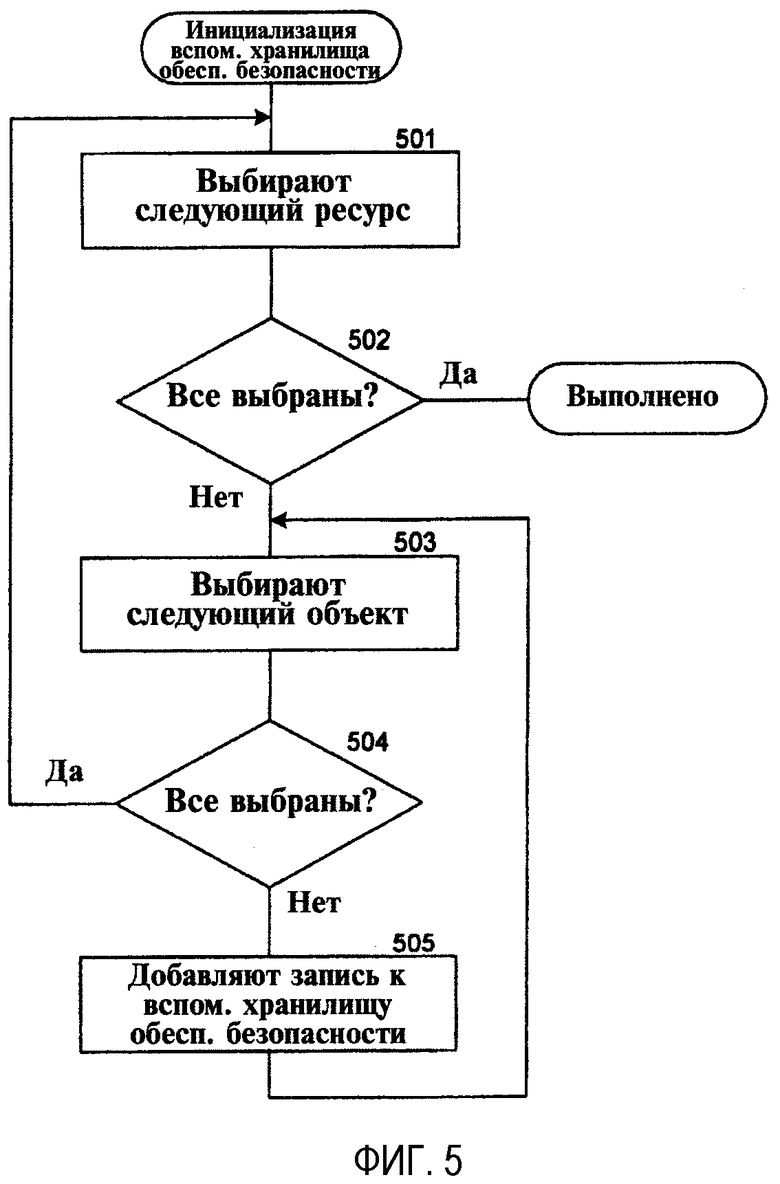

Фиг.5 - последовательность операций, которая показывает работу компонента инициализации вспомогательного хранилища обеспечения безопасности в одном из вариантов осуществления.

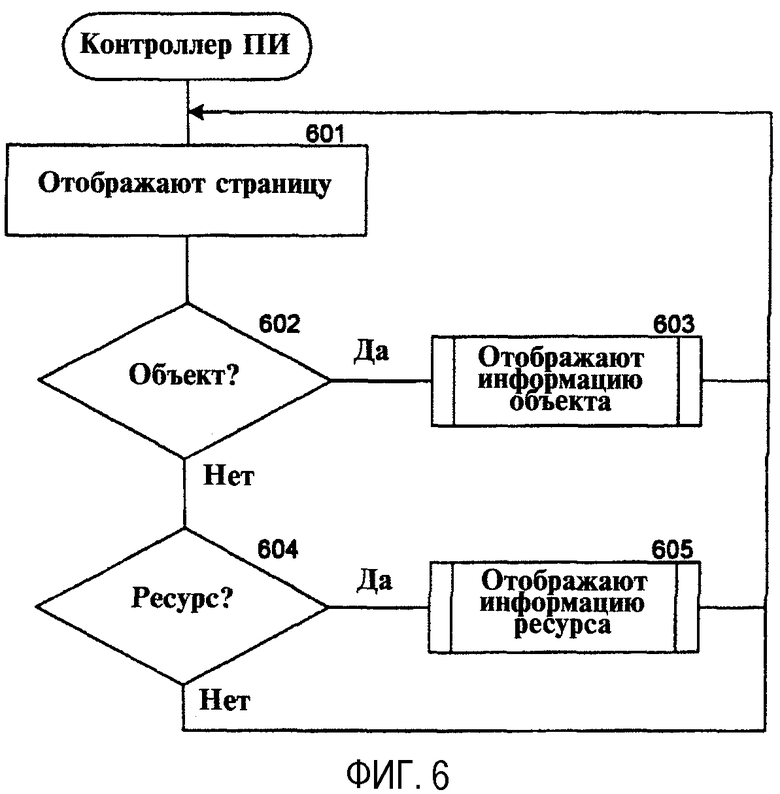

Фиг.6 - последовательность операций, которая показывает работу контроллера пользовательского интерфейса (ПИ, UI) в одном из вариантов осуществления.

Фиг.7 - последовательность операций, которая показывает работу компонента отображения информации объекта в одном из вариантов осуществления.

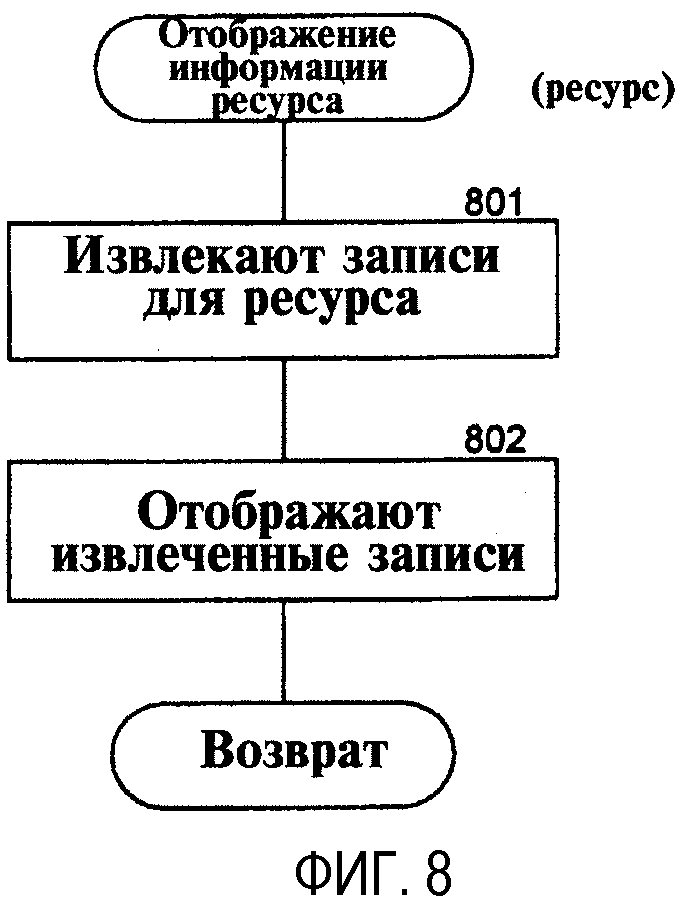

Фиг.8 - последовательность операций, которая показывает работу компонента отображения спецификации безопасности в одном из вариантов осуществления.

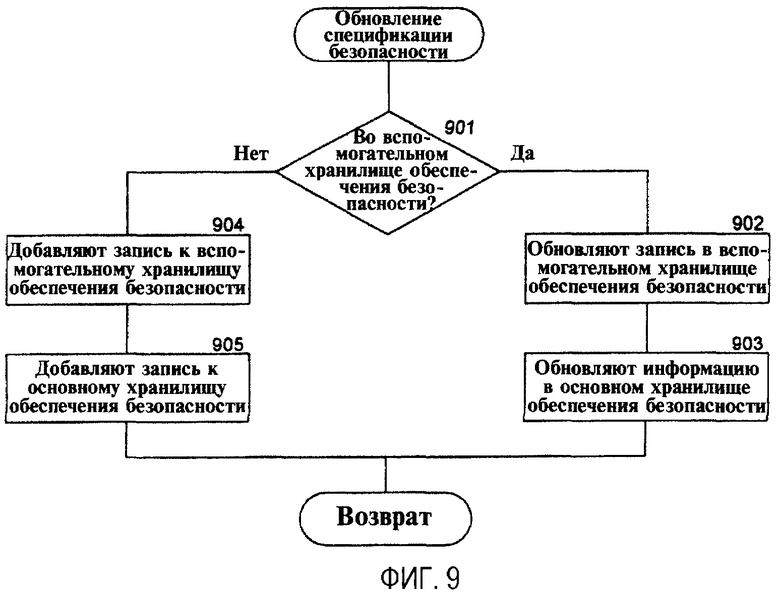

Фиг.9 - последовательность операций, которая показывает работу компонента обновления спецификации безопасности в одном из вариантов осуществления.

ПОДРОБНОЕ ОПИСАНИЕ

Раскрыты способ и система для управления информацией, относящейся к безопасности, для домена компьютерных систем. В одном из вариантов осуществления система безопасности отображает информацию, относящуюся к безопасности, для выбранного объекта обеспечения безопасности, такого как пользователь или компьютерная система. Система безопасности сначала извлекает информацию, относящуюся к безопасности, которая включает в себя спецификации безопасности, каждая из которых имеет идентификационные данные объекта, ресурса и права доступа для выбранного объекта обеспечения безопасности. Объект может включать в себя пользователя или группы пользователей, ресурс может включать в себя компьютерные системы, и право доступа может задавать, разрешают ли объекту выполнять аутентификацию для ресурса. Система безопасности затем отображает идентификационную информацию объекта и ресурса вместе с правом доступа для каждой спецификации безопасности. Когда информация, относящаяся к безопасности, хранится в хранилище обеспечения безопасности (т.е. в главном хранилище обеспечения безопасности) по ресурсам и, для каждого ресурса (указаны) объекты, которые имеют права доступа к этому ресурсу, система безопасности может использовать вспомогательное хранилище обеспечения безопасности для облегчения извлечения информации, относящейся к безопасности. В одном из вариантов осуществления вспомогательное хранилище обеспечения безопасности содержит запись для каждой спецификации безопасности, указанной в основном хранилище обеспечения безопасности.

Спецификация безопасности определяет триплет из объекта, ресурса и права доступа, имея в виду, что объект имеет указанное право доступа к ресурсу. Объект может также упоминаться как «источник» права доступа, и ресурс может также упоминаться как «адресат» права доступа. Эта терминология источника и адресата подобна терминологии, используемой механизмами межсетевого экрана, которые определяют, какие источники имеют какие права доступа к каким адресатам. Система безопасности может использовать вспомогательное хранилище обеспечения безопасности при обеспечении администратору доступа к информации, относящейся к безопасности. В частности, когда администратор хочет посмотреть информацию, относящуюся к безопасности, система безопасности извлекает спецификации безопасности из вспомогательного хранилища обеспечения безопасности, а не из главного хранилища обеспечения безопасности. Кроме того, когда администратор хочет изменить информацию, относящуюся к безопасности, система безопасности использует спецификации безопасности вспомогательного хранилища обеспечения безопасности, чтобы помочь администратору в определении, какая информация, относящаяся к безопасности, должна быть изменена. Система безопасности также обновляет и главное хранилище обеспечения безопасности, и вспомогательное хранилище обеспечения безопасности, чтобы отобразить данное изменение. Таким образом, администратор может использовать систему безопасности, которая использует вспомогательное хранилище обеспечения безопасности, для эффективного управления информацией, относящейся к безопасности, для их домена, и сетевой механизм обеспечения безопасности может по-прежнему использовать главное хранилище обеспечения безопасности, проверяя, имеет ли объект, требующий доступ к ресурсу, права доступа, достаточные для требуемого доступа.

В одном из вариантов осуществления система безопасности может сначала заполнять вспомогательное хранилище обеспечения безопасности, собирая спецификации безопасности из информации, относящейся к безопасности, из главного хранилища обеспечения безопасности. Хотя это может требовать много времени, чтобы извлечь и обработать информацию, относящуюся к безопасности, главного хранилища обеспечения безопасности, данное извлечение и обработку необходимо сделать только однажды. После того как вспомогательное хранилище обеспечения безопасности первоначально заполнено, система безопасности обновляет и главное хранилище обеспечения безопасности, и вспомогательное хранилище обеспечения безопасности всякий раз, когда обновляется информация, относящаяся к безопасности. Поскольку важно, чтобы главное хранилище обеспечения безопасности и вспомогательное хранилище обеспечения безопасности были непротиворечивыми, система безопасности после обновления и главного хранилища обеспечения безопасности и вспомогательного хранилища обеспечения безопасности может извлекать обновленную информацию, относящуюся к безопасности, из хранилищ безопасности, чтобы гарантировать, что обновления закончились правильно. В противном случае система безопасности может уведомлять администратора для того, чтобы могло быть предпринято корректирующее действие. Система безопасности может также регистрировать все обновления информации, относящейся к безопасности так, чтобы обновления для хранилищ безопасности могли продолжаться или можно было возвратиться назад при необходимости. В одном из вариантов осуществления система безопасности может гарантировать, что только пользователям (например, администраторам) с привилегиями разрешать или запрещать права доступа (например, «разрешено выполнять аутентификацию»), управляемыми системой безопасности, разрешают обновлять информацию, относящуюся к безопасности.

В одном из вариантов осуществления система безопасности позволяет наследовать права доступа от родительских объектов безопасности. Например, если пользователю предоставили право выполнить аутентификации для домена компьютерных систем, то каждый подконтейнер домена наследует это предоставленное право. Дополнительно, каждая компьютерная система каждого подконтейнера также наследует это предоставленное право. Однако система безопасности позволяет администратору отменять унаследованное право доступа. Например, администратор может задавать, что пользователь не имеет права доступа к некоторой компьютерной системе подконтейнера, чтобы отменить унаследованное предоставленное право. В одном из вариантов осуществления система безопасности не допускает вложенные отмены прав доступа. Например, если администратор отменяет унаследованное предоставление права для подконтейнера, то система безопасности не позволяет администратору отменять отмену, унаследованную компьютерной системой подконтейнера. Таким образом, администратор не может устанавливать, чтобы подконтейнеру не предоставляли унаследованное право доступа, но компьютерной системе подконтейнера предоставляли унаследованное право доступа. Если администратору необходимо, чтобы компьютерной системе было предоставлено право доступа, то иерархическая структура объектов безопасности может быть реорганизована так, чтобы компьютерная система не находилась в подконтейнере, унаследованные права которого были отменены. Альтернативно, компьютерная система может также быть в другом домене, через который она наследует право доступа.

Фиг.1-3 - страницы изображения, которые показывают управление «разрешено выполнять аутентификацию» информацией, относящейся к безопасности, в одном из вариантов осуществления. Фиг.1 - страница изображения, которая иллюстрирует ввод информации выбранного объекта, спецификации безопасности которого должны отображаться в одном из вариантов осуществления. Страница 100 изображения содержит поля 101 и 102 ввода данных для ввода идентификационной информации объекта или ресурса. Поля ввода данных могут обеспечивать возможности «выпадающих» списков или просмотра для облегчения выбора объекта обеспечения безопасности. Кнопку «передать» 103 администратор выбирает, когда спецификации безопасности «разрешено выполнять аутентификацию» должны быть идентифицированы для объекта или ресурса. Например, для просмотра информации, относящейся к безопасности, для президента компании, администратор вводит имя президента, Джон До, в поле объекта и выбирает кнопку «передать». Альтернативно, администратор вводит название ресурса в поле ресурса и выбирает кнопку «передать» для того, чтобы посмотреть информацию, относящуюся к безопасности, для этого ресурса. После того как кнопка «передать» выбрана, отображают спецификации безопасности для идентифицированного объекта обеспечения безопасности, как показано на фиг.2A.

Фиг.2A - страница изображения, которая иллюстрирует изображение спецификаций безопасности «разрешено выполнять аутентификацию» для объекта в одном из вариантов осуществления. Страница 200 изображения включает в себя поле 201, идентифицирующее объект обеспечения безопасности, и область 202 информации, относящейся к безопасности. Поле идентификации объекта обеспечения безопасности идентифицирует объект обеспечения безопасности через страницу изображения на фиг.1. В данном случае пользователь с именем «Джон До» - объект, спецификации безопасности которого должны отображаться. Область информации, относящейся к безопасности, содержит список ресурсов, для которых «Джон До» имеет право выполнить процедуру аутентификации. В данном примере «Джон До» имеет право выполнить процедуру аутентификации для «компьютера 1», «компьютера 5», «компьютера 8» и «компьютера 12». Специалист должен признать, что спецификации безопасности могут выбираться таким образом, который отображает лежащую в основе иерархию объектов безопасности. Например, объектом может быть группа пользователей, которая определена с помощью различных подгрупп.Система безопасности может предоставлять администратору возможность просматривать спецификации безопасности для данной группы и продвигаться дальше к подгруппам и, в конечном счете, к отдельным пользователям. Точно так же ресурс может быть задан как домен в пределах поддоменов, и администратор может выбирать, просматривать ли ему все спецификации безопасности для ресурсов в пределах домена или поддомена.

Фиг.2B - страница изображения, которая иллюстрирует изображение спецификаций безопасности «разрешено выполнять аутентификацию» ресурса в одном из вариантов осуществления. Страница 250 изображения включает в себя область 251 идентификации домена и область 252 спецификации безопасности. Когда администратор выбирает домен, система безопасности отображает спецификации безопасности для этого домена в области спецификации безопасности. Область спецификации безопасности включает в себя столбец 253 ресурса, столбец 254 объекта и столбец 255 права доступа. Каждая строка области спецификации безопасности идентифицирует ресурс и объект, и соответствующее право доступа.

Фиг.3 - страница изображения, которая иллюстрирует создание спецификации безопасности «разрешено выполнять аутентификацию» в одном из вариантов осуществления. Страница 300 изображения включает в себя поле 301 идентификации объекта, поле 302 идентификации ресурса, кнопки 303 с зависимой фиксацией (переключатели) определения действия и кнопку 304 «добавить». Идентификация объекта идентифицирует объект, для которого должна быть создана спецификация безопасности. Поле идентификации объекта может содержать «выпадающий» список объектов. В этом примере объект обеспечения безопасности - объект Джон До. Поле идентификации ресурса используется для задания ресурса, для которого объект должен добавить спецификацию безопасности. Поле идентификации ресурса может содержать «выпадающий» список компьютерных систем домена со входными доверительными отношениями. Кнопки с зависимой фиксацией для определения действия задают, разрешено ли объекту выполнять аутентификацию для ресурса. Администратор, после задания объекта, ресурса и действия, выбирает кнопку «добавить» для добавления спецификации безопасности к вспомогательному хранилищу обеспечения безопасности и, соответственно, для обновления главного хранилища обеспечения безопасности.

Фиг.4 - структурная схема, показывающая компоненты домена, который воплощает систему безопасности в одном из вариантов осуществления. Домен включает в себя компьютерные системы 401, систему 410 безопасности и сервер 420 каталога, связанные через линию 402 связи. Сервер каталога обеспечивает доступ к главному хранилищу 421 обеспечения безопасности и вспомогательному хранилищу 422 обеспечения безопасности. Специалист должен признать, что вспомогательное хранилище обеспечения безопасности может быть расположено на сервере, отличном от сервера, на котором расположено главное хранилище обеспечения безопасности. Система безопасности включает в себя контроллер 411 ПИ, компонент 412 инициализации вспомогательного хранилища обеспечения безопасности, компонент 413 поиска записи объекта, компонент 414 поиска записи ресурса и компонент 415 обновления записи, каждый из которых может осуществлять компьютерную систему, на которой установлена система безопасности. Контроллер ПИ обеспечивает пользовательский интерфейс для системы безопасности, как показано, например, на фиг.1-3. Контроллер ПИ вызывает компонент поиска записи объекта и компонент поиска записи ресурса для извлечения информации, относящейся к безопасности, из вспомогательного хранилища обеспечения безопасности. Контроллер ПИ вызывает компонент обновления записи для обновления информации, относящейся к безопасности, и в главном хранилище обеспечения безопасности, и во вспомогательном хранилище обеспечения безопасности. Компонент инициализации вспомогательного хранилища обеспечения безопасности заполняет вспомогательное хранилище обеспечения безопасности, первоначально основываясь на информации, относящейся к безопасности, главного хранилища обеспечения безопасности.

Вычислительное устройство, на котором реализована система безопасности, может включать в себя центральный процессор, память, устройства ввода данных (например, клавиатуру и устройство позиционирования), устройства вывода (например, устройства отображения) и запоминающие устройства (например, дисководы). Память и запоминающие устройства являются считываемыми компьютером носителями, которые могут содержать команды, которые воплощают систему безопасности. Кроме того, структуры данных и структуры сообщений могут храниться или передаваться через средство передачи данных, например сигнал на линии связи. Могут использоваться различные линии связи, такие как Интернет, локальная сеть, глобальная сеть или двухточечное соединение модемной связи.

Фиг.4 показывает пример соответствующей среды, в которой может воплощаться система безопасности. Данная среда - только один из примеров соответствующей среды, и она не предназначена для каких-либо ограничений относительно возможностей использования или функциональных возможностей системы безопасности. Другие известные вычислительные системы, среды и конфигурации, которые могут использоваться, включают в себя персональные компьютеры, компьютеры-серверы, карманные или портативные компьютеры, многопроцессорные системы, системы на основе микропроцессора, программируемую бытовую электронику, сетевые ПК, миникомпьютеры, мэйнфреймы (универсальные вычислительные машины), распределенные вычислительные среды, которые включают в себя любую из приведенных выше систем или устройств, и т.п.

Система безопасности может быть описана в общем контексте выполняемых компьютером команд, таких как модули программ, выполняемые одним или более компьютерами или другими устройствами. В общем случае модули программ включают в себя подпрограммы, программы, объекты, компоненты, структуры данных и т.д., которые выполняют конкретные задачи или воплощают определенные абстрактные типы данных. Как правило, функциональные возможности модулей программ могут объединяться или распределяться при желании в различных вариантах осуществления.

Фиг.5 иллюстрирует последовательность операций, которая показывает работу компонента инициализации вспомогательного хранилища обеспечения безопасности в одном из вариантов осуществления. Этот компонент извлекает информацию «разрешено выполнять аутентификацию» из главного хранилища обеспечения безопасности и заполняет вспомогательное хранилище обеспечения безопасности спецификациями безопасности, полученными из извлеченной информации, относящейся к безопасности. На этапах 501-505 компонент в цикле выбирает каждый ресурс главного хранилища обеспечения безопасности и каждый объект, который имеет информацию «разрешено выполнять аутентификацию», заданную для этого ресурса. На этапе 501 компонент выбирает следующий ресурс главного хранилища обеспечения безопасности. На этапе 502 принятия решения, если все ресурсы главного хранилища обеспечения безопасности уже выбраны, то компонент заканчивает работу, иначе компонент продолжает работу на этапе 503. На этапе 503 компонент выбирает следующий объект для выбранного ресурса из главного хранилища обеспечения безопасности. На этапе 504 принятия решения, если все объекты уже выбраны, то компонент возвращается к этапу 501 для выбора следующего ресурса, иначе компонент продолжает работу на этапе 505. На этапе 505 компонент добавляет спецификацию безопасности к вспомогательному хранилищу обеспечения безопасности, которая задает выбранный ресурс, и выбранный объект вместе с действием «разрешено выполнять аутентификацию» (т.е. отказать или разрешить). Компонент затем возвращается к этапу 503, чтобы выбрать следующий объект для выбранного ресурса.

Фиг.6 иллюстрирует последовательность операций, которая показывает работу контроллера ПИ в одном из вариантов осуществления. На этапе 601 контроллер ПИ отображает страницу изображения, такую как показана на фиг.1. На этапе 602 принятия решения, если администратор ввел идентификационную информацию объекта, то компонент продолжает работу на этапе 603, иначе компонент продолжает работу на этапе 604. На этапе 603 контроллер ПИ вызывает компонент отображения информации объекта для управления отображением спецификаций безопасности для идентифицированного объекта. Компонент затем возвращается к этапу 601 для повторного отображения страницы изображения. На этапе 604 принятия решения, если администратор ввел идентификационную информацию ресурса, то контроллер ПИ продолжает работу на этапе 605, иначе контроллер ПИ возвращается к повторному отображению страницы изображения. На этапе 605 контроллер ПИ вызывает компонент отображения информации ресурса для отображения спецификации безопасности для идентифицированного ресурса и затем возвращается на этап 601 для повторного отображения страницы изображения.

Фиг.7 иллюстрирует последовательность операций, которая показывает работу компонента отображения информации объекта в одном из вариантов осуществления. Этому компоненту передают идентификационную информацию объекта, и он управляет отображением спецификаций безопасности для идентифицированного объекта. На этапе 701 компонент идентифицирует группы, которым принадлежит объект. Компонент может идентифицировать группы, входя в контакт с доменом этого объекта и запрашивая его идентифицировать группы, которым принадлежит объект. Домен может пройти по дереву «элементов», чтобы идентифицировать все группы, которым транзитивно принадлежит данный объект. На этапах 702-704 компонент в цикле извлекает записи из вспомогательного хранилища обеспечения безопасности для данных групп. Сам объект можно считать отдельной группой. На этапе 702 компонент выбирает следующую группу. На этапе 703 принятия решения, если все группы уже выбраны, то компонент продолжает работу на этапе 705, иначе компонент продолжает работу на этапе 704. На этапе 704 компонент извлекает спецификации безопасности для выбранной группы из вспомогательного хранилища обеспечения безопасности и затем возвращается на этап 702 для выбора следующей группы. На этапе 705 компонент отображает извлеченные спецификации безопасности, например так, как показано на фиг.2A.

Фиг.8 иллюстрирует последовательность операций, которая показывает работу компонента отображения спецификации безопасности в одном из вариантов осуществления. Компоненту передают идентификационную информацию домена и он отображает спецификации безопасности, относящиеся к идентифицированному домену. На этапе 801 компонент извлекает спецификации безопасности из вспомогательного хранилища обеспечения безопасности для идентифицированного домена. На этапе 802 компонент отображает извлеченные спецификации безопасности, например так, как показано на фиг.2B. Затем компонент заканчивает работу.

Фиг.9 иллюстрирует последовательность операций, которая показывает работу компонента обновления спецификации безопасности в одном из вариантов осуществления. Компоненту передают спецификацию безопасности, которая идентифицирует объект, ресурс и право доступа. Этот компонент вызывают после того, как администратор определил спецификацию безопасности (например, используя страницу, показанную на фиг.3). На этапе 901 принятия решения, если спецификация безопасности для пары «объект и ресурс» находится уже во вспомогательном хранилище данных, то компонент продолжает работу на этапе 902, иначе компонент продолжает работу на этапе 904. Хотя это не показано на данном чертеже, можно также передавать флажок, указывающий, удалять ли спецификацию безопасности. На этапе 902 компонент обновляет спецификацию безопасности вспомогательного хранилища обеспечения безопасности для отображения нового права доступа переданной спецификации безопасности. На этапе 903 компонент обновляет информацию, относящуюся к безопасности, главного хранилища обеспечения безопасности и затем возвращается. На этапе 904 компонент добавляет переданную спецификацию безопасности к вспомогательному хранилищу обеспечения безопасности. На этапе 905 компонент обновляет информацию, относящуюся к безопасности, в основном хранилище обеспечения безопасности, как указано переданной спецификацией безопасности, и затем возвращается.

Специалист должен признать, что хотя в целях иллюстрации были описаны конкретные варианты осуществления системы безопасности, различные модификации могут быть сделаны без отхода от объема и формы изобретения. Специалист должен признать, что домен может быть определен в терминах пользователей или компьютерных систем, или их обоих. Специалист должен признать, что система безопасности может настраиваться для управления правилами межсетевого экрана или фильтра безопасности IP, которые могут храниться в главном хранилище обеспечения безопасности. Соответственно, изобретение не ограничено ничем, кроме прилагаемой формулы изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| УСТРОЙСТВО БЕЗОПАСНОСТИ, СПОСОБ И СИСТЕМА ДЛЯ НЕПРЕРЫВНОЙ АУТЕНТИФИКАЦИИ | 2021 |

|

RU2786363C1 |

| СЕРВЕР И СПОСОБ (ВАРИАНТЫ) ОПРЕДЕЛЕНИЯ ПРОГРАММНОГО ОКРУЖЕНИЯ КЛИЕНТСКОГО УЗЛА В СЕТИ С АРХИТЕКТУРОЙ КЛИЕНТ/СЕРВЕР | 1999 |

|

RU2237275C2 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504834C1 |

| СИСТЕМА И СПОСОБ ДЛЯ СКВОЗНОГО АДМИНИСТРИРОВАНИЯ КЛЮЧЕЙ | 2017 |

|

RU2711508C1 |

| СРЕДСТВА УПРАВЛЕНИЯ ДОСТУПОМ К ОНЛАЙНОВОЙ СЛУЖБЕ С ИСПОЛЬЗОВАНИЕМ ВНЕМАСШТАБНЫХ ПРИЗНАКОВ КАТАЛОГА | 2011 |

|

RU2598324C2 |

| СИСТЕМА ДИНАМИЧЕСКОЙ DNS ДЛЯ ЧАСТНЫХ СЕТЕЙ | 2009 |

|

RU2490814C2 |

| СИСТЕМА И СПОСОБ ЦЕЛЕВОЙ УСТАНОВКИ СКОНФИГУРИРОВАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2523113C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504835C1 |

| УПРАВЛЯЕМОЕ ПОЛИТИКАМИ ДЕЛЕГИРОВАНИЕ УЧЕТНЫХ ДАННЫХ ДЛЯ ЕДИНОЙ РЕГИСТРАЦИИ В СЕТИ И ЗАЩИЩЕННОГО ДОСТУПА К СЕТЕВЫМ РЕСУРСАМ | 2007 |

|

RU2439692C2 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2010 |

|

RU2434283C1 |

Настоящее изобретение относится к способу и системе для управления информацией, относящейся к безопасности, для домена компьютерных систем. Техническим результатом является усовершенствованный способ просмотра и управления информации, относящейся к безопасности для отдельных пользователей. Система безопасности отображает информацию, относящуюся к безопасности, для выбранного объекта обеспечения безопасности, такого как пользователь или компьютерная система. Сначала система безопасности извлекает информацию, относящуюся к безопасности, которая включает в себя спецификации безопасности, каждая из которых имеет идентификацию объекта, ресурса и права доступа для выбранного объекта обеспечения безопасности. Затем система безопасности отображает идентификационную информацию объекта и ресурса вместе с правом доступа для каждой спецификации безопасности. Когда информация, относящаяся к безопасности, хранится в хранилище обеспечения безопасности (т.е. в главном хранилище обеспечения безопасности) для каждого ресурса и, для каждого ресурса, объекты, которые имеют права доступа к этому ресурсу, система безопасности может использовать вспомогательное хранилище обеспечения безопасности для облегчения поиска информации, относящейся к безопасности. 2 н. и 18 з.п. ф-лы, 9 ил.

1. Способ осуществления доступа к информации, относящейся к безопасности, в компьютерной системе, причем способ содержит этапы:

обеспечивают главное хранилище обеспечения безопасности для домена, это главное хранилище обеспечения безопасности содержит записи для ресурсов домена, причем каждая запись для ресурса идентифицирует объекты и право доступа каждого объекта к этому ресурсу,

обеспечивают вспомогательное хранилище обеспечения безопасности для упомянутого домена, при этом вспомогательное хранилище обеспечения безопасности содержит записи для объектов, причем каждая запись для объекта идентифицирует ресурс и право доступа объекта к этому ресурсу,

принимают от пользователя выбор объекта обеспечения безопасности,

извлекают из вспомогательного хранилища обеспечения безопасности записи, относящиеся к выбранному объекту безопасности, и

отображают объекты, ресурсы и права доступа извлеченных записей,

причем обеспеченное главное хранилище обеспечения безопасности используется при проверке права доступа объекта к ресурсу.

2. Способ по п.1, включающий в себя прием индикации для изменения прав доступа объекта к ресурсу и обновление записей как главного хранилища обеспечения безопасности, так и вспомогательного хранилища обеспечения безопасности.

3. Способ по п.1, включающий в себя первоначальную генерацию вспомогательного хранилища обеспечения безопасности из записей главного хранилища обеспечения безопасности.

4. Способ по п.1, в котором право доступа определяет, разрешено ли объекту аутентифицироваться для ресурса.

5. Способ по п.1, в котором главное хранилище обеспечения безопасности реализуют, используя службу каталогов упомянутого домена.

6. Способ по п.5, в котором службой каталогов является «Active Directory».

7. Способ по п.5, в котором вспомогательное хранилище обеспечения безопасности реализуют, используя службу каталогов упомянутого домена.

8. Способ по п.1, включающий в себя, когда выбранным объектом обеспечения безопасности является объект, идентификацию групп, элементом которых является этот объект, и извлечение из вспомогательного хранилища обеспечения безопасности записей, относящихся к идентифицированным группам.

9. Способ по п.1, в котором объекты представлены как источники, а ресурсы представлены как адресаты.

10. Способ по п.1, в котором ресурсы находятся в одном домене, а объекты находятся в другом домене, и упомянутый один домен имеет входные доверительные отношения с упомянутым другим доменом.

11. Компьютерная система для осуществления доступа к информации, относящейся к безопасности, содержащая:

главное хранилище обеспечения безопасности для домена, при этом главное хранилище обеспечения безопасности содержит записи для ресурсов упомянутого домена, и каждая запись для ресурса идентифицирует объекты и право доступа каждого объекта к упомянутому ресурсу,

вспомогательное хранилище обеспечения безопасности для упомянутого домена, при этом вспомогательное хранилище обеспечения безопасности содержит спецификации безопасности, каждая из которых идентифицирует право доступа объекта к ресурсу,

компонент, который отображает объекты, ресурсы и права доступа, извлеченные из вспомогательного хранилища обеспечения безопасности, и

компонент, который использует главное хранилище обеспечения безопасности для проверки прав доступа, когда объект пытается получить доступ к ресурсу.

12. Компьютерная система по п.11, включающая в себя компонент, который принимает индикацию изменить права доступа объекта к ресурсу, и компонент, который обновляет как главное хранилище обеспечения безопасности, так и вспомогательное хранилище обеспечения безопасности.

13. Компьютерная система по п.11, включающая в себя компонент, который генерирует вспомогательное хранилище обеспечения безопасности из главного хранилища обеспечения безопасности.

14. Компьютерная система по п.11, в которой право доступа определяет, разрешено ли объекту аутентифицироваться для ресурса.

15. Компьютерная система по п.11, в которой главное хранилище обеспечения безопасности реализуют, используя службу каталогов упомянутого домена.

16. Компьютерная система по п.15, в которой службой каталогов является «Active Directory».

17. Компьютерная система по п.15, в которой вспомогательное хранилище обеспечения безопасности реализуют, используя службу каталогов упомянутого домена.

18. Компьютерная система по п.11, включающая в себя компонент, который идентифицирует группу, элементом которой является объект, и извлекает из вспомогательного хранилища обеспечения безопасности записи, относящиеся к идентифицированным группам.

19. Компьютерная система по п.11, в которой объекты представлены как источники, а ресурсы представлены как адресаты.

20. Компьютерная система по п.11, в которой ресурсы находятся в одном домене, а объекты находятся в другом домене, и упомянутый один домен имеет входные доверительные отношения с упомянутым другим доменом.

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| SANDHU R.S | |||

| et al | |||

| «Access control: principles and practice» IEEE COMMUNICATIONS MAGAZINE, IEEE SERVICE CENTER, NEW YORK, NY, US vol.32, no.9, 01.09.1994 | |||

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ С АУТЕНТИФИЦИРУЮЩИМ МАРШРУТИЗАТОРОМ, ПОСТРОЕННОЙ НА КАНАЛАХ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1999 |

|

RU2163745C2 |

Авторы

Даты

2010-03-27—Публикация

2005-03-22—Подача