Область техники, к которой относится изобретение

Настоящее изобретение имеет отношение к области систем обработки информации, в частности к защите устройства хранения данных в системе обработки информации.

Уровень техники

В последние годы компьютерные системы стали широко доступны для широкой публики. Это увеличение доступности главным образом приписывается более низким ценам, связанным с производством компонентов компьютерных систем. Однако во многих случаях потребитель или бизнес могут не иметь достаточных средств, чтобы купить компьютер, или нуждаются в компьютере лишь на короткий промежуток времени. В этих ситуациях привлекательной возможностью является аренда компьютера. Вместо того, чтобы платить большую сумму денег за компьютер и программное обеспечение, пользователь платит ежемесячную плату и оплачивает его ежемесячное пользование.

Однако в некоторых случаях арендная модель используется пользователем неправомочно. Например, пользователь может легко разобрать арендованный компьютер и продать компоненты системы. Одним из компонентов арендованного компьютера, на который имеется высокий спрос, является жесткий диск. Жесткий диск имеет денежную стоимость, содержит информацию, программное обеспечение и т.п. Жесткий диск может быть изъят из арендованной компьютерной системы, давая пользователю бесплатную операционную систему, программное обеспечение и т.п.

В настоящее время жесткие диски могут быть защищены паролем. Эта возможность используется системами безопасности, которые стремятся защитить жесткие диски от неправомочного использования. Однако пользователь компьютерной системы является лицом, которое выбирает пароль и/или, по меньшей мере, имеет доступ к паролю. В случае арендованного компьютера жесткий диск по-прежнему может использоваться после того, как он изъят из арендованного компьютера.

Поэтому существует потребность преодолеть проблемы предшествующего уровня техники, описанные выше.

Сущность изобретения

В одном варианте осуществления настоящего изобретения раскрыт способ. Способ содержит этап, на котором автоматически формируют набор данных безопасности. Данные безопасности сохраняются в энергонезависимой памяти. Набор данных безопасности также программируется в устройство хранения данных в качестве кода безопасности.

В другом варианте осуществления настоящего изобретения раскрыта система обработки информации. Система обработки информации содержит системную плату и генератор данных безопасности. Генератор данных безопасности соединен с возможностью взаимодействия с системной платой и автоматически формирует, по меньшей мере, один набор данных безопасности. Система обработки информации также содержит, по меньшей мере, одно устройство хранения данных, которое соединено с возможностью взаимодействия с системной платой. Устройство хранения данных требует запрограммированный код безопасности для доступа к сохраненным в нем данным. Генератор данных безопасности программирует код безопасности, связанный с набором данных безопасности, по меньшей мере, в одно устройство хранения данных в качестве запрограммированного кода безопасности.

В еще одном варианте осуществления настоящего изобретения раскрыт машиночитаемый носитель. Машиночитаемый носитель содержит команды для автоматического формирования набора данных безопасности. Данные безопасности сохраняются в энергонезависимой памяти. Набор данных безопасности также программируется в устройство хранения данных в качестве кода безопасности.

Краткое описание чертежей

Сопроводительные фигуры, на которых аналогичные позиции относятся к идентичным или функционально подобным элементам на всех отдельных представлениях и которые вместе с последующим подробным описанием включены в общее описание и служат для дополнительной иллюстрации различных вариантов осуществления и пояснения различных принципов и преимуществ полностью в соответствии с настоящим изобретением.

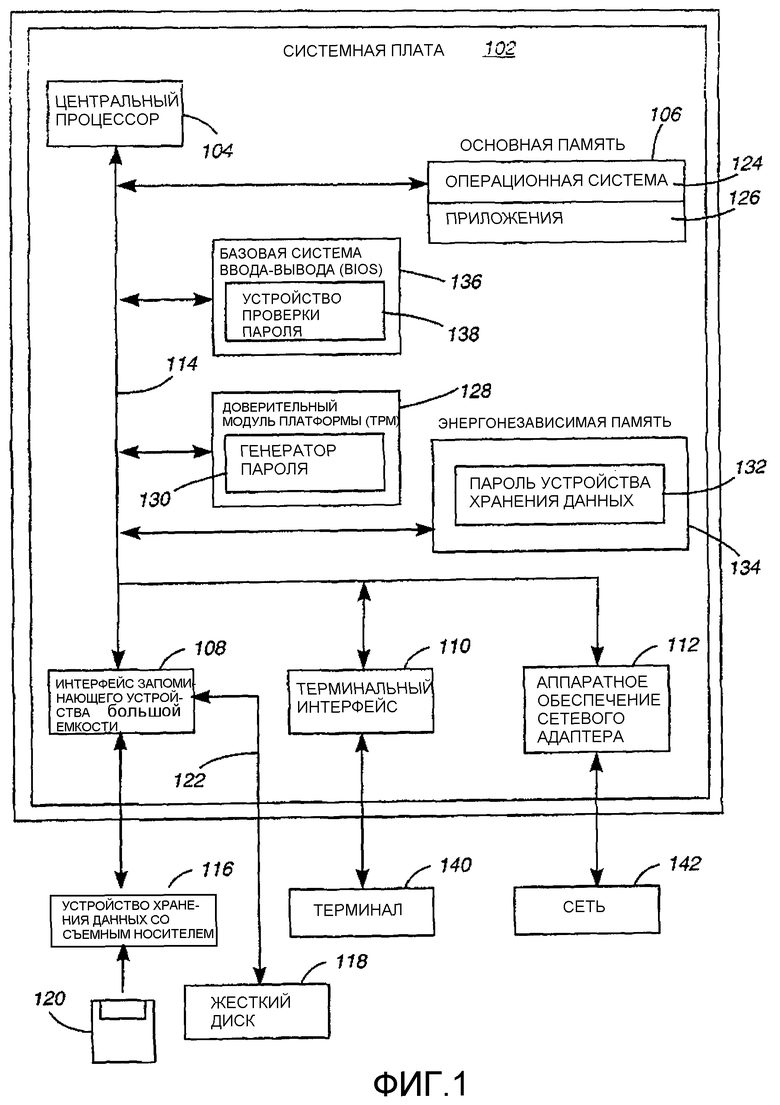

Фиг.1 - блок-схема системы обработки информации в соответствии с вариантом воплощения настоящего изобретения;

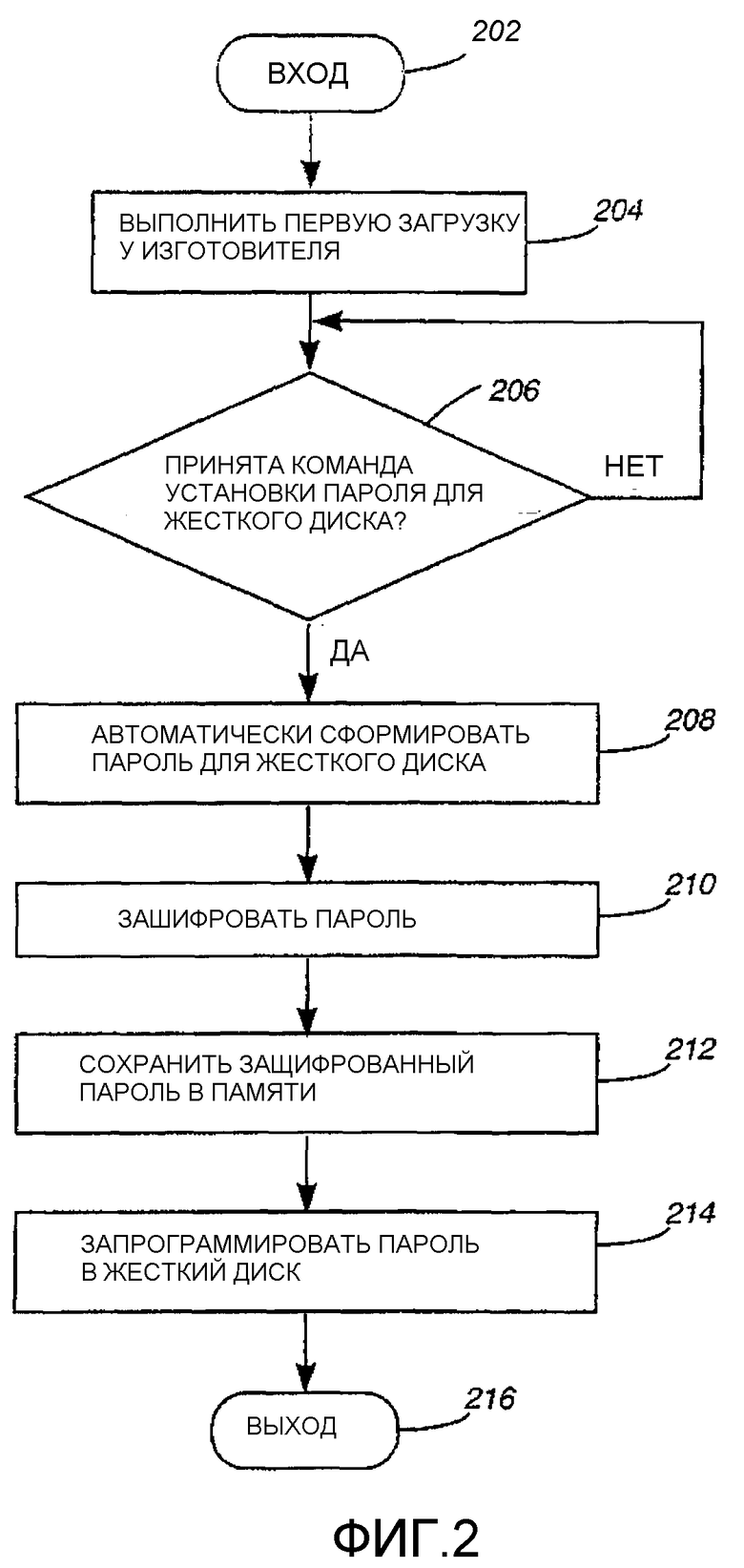

Фиг.2 - блок-схема последовательности операций, показывающая иллюстративный процесс автоматического формирования пароля для устройства хранения данных в ответ на впервые выполняемую загрузку системы обработки информации, представленной на фиг.1, в соответствии с вариантом воплощения настоящего изобретения; и

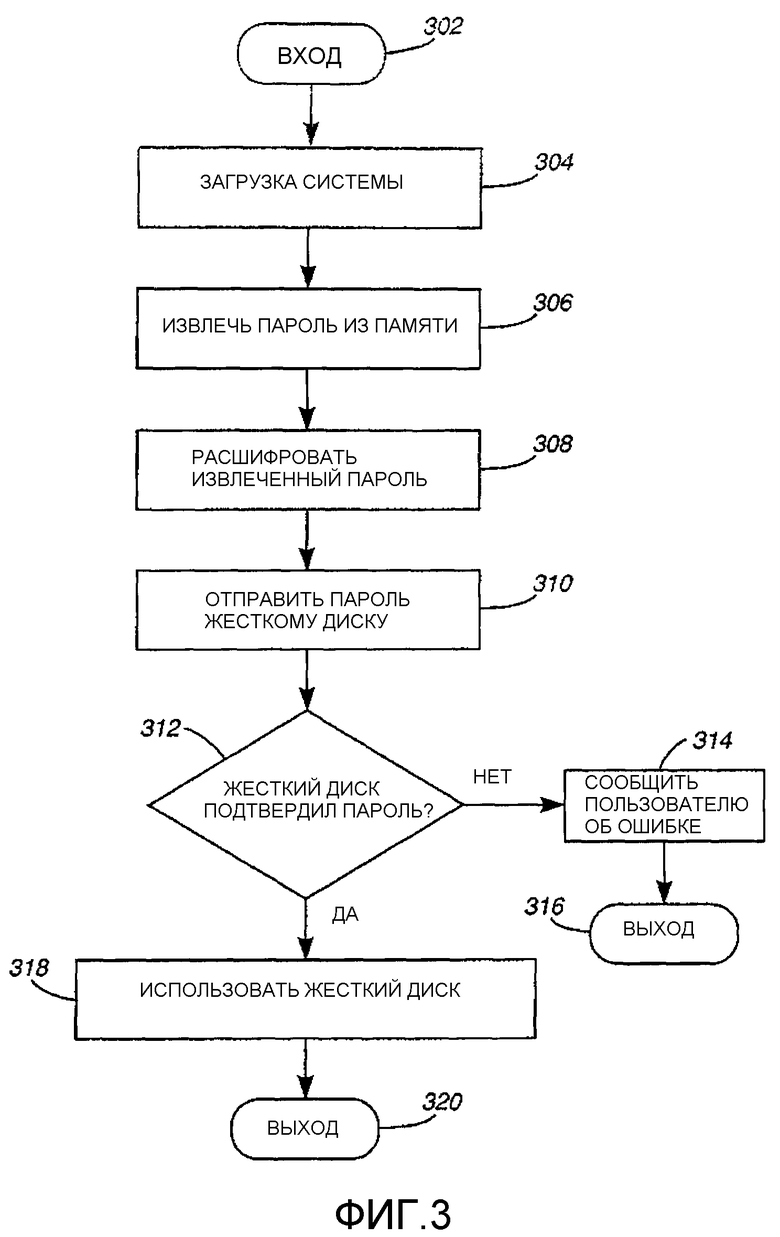

Фиг.3 - блок-схема последовательности операций, показывающая иллюстративный процесс подтверждения подлинности устройства хранения данных с использованием автоматически сформированного пароля в соответствии с вариантом воплощения настоящего изобретения.

Подробное описание

Настоящее изобретение, как должно быть известно специалисту в области техники, может быть воспроизведено в аппаратных средствах или программном обеспечении, или в комбинации аппаратных средств и программного обеспечения. Однако в одном варианте осуществления изобретение реализовано в программном обеспечении. Система или способ в соответствии с принципами изобретения, раскрытые в связи с предпочтительным вариантом воплощения, могут быть воспроизведены в одной компьютерной системе, имеющей отдельные элементы или средства выполнения индивидуальных функций или этапов, описанных или представленных в формуле изобретения, или один или более элементов или средств, объединяющих выполнение любой из функций или этапов, раскрытых или представленных в формуле изобретения, или могут быть размещены в распределенной компьютерной системе, связанной любыми подходящими способами, как должно быть известно специалисту в области техники.

В соответствии с принципами изобретения, раскрытыми в связи с предпочтительным вариантом осуществления, изобретение и принципы изобретения не ограничены никаким конкретным типом компьютерной системы, но могут использоваться с любым компьютером общего назначения, как должно быть известно специалисту в области техники, выполненным с возможностью выполнять описанные функции и описанные этапы способа. Операции такого компьютера, как описано выше, могут соответствовать компьютерной программе, содержащейся на носителе для использования в работе или управлении компьютера, как должно быть известно специалисту в области техники. Компьютерный носитель, который может использоваться для того, чтобы хранить или содержать продукт компьютерной программы, может быть деталью компьютера, такой как встроенная память, или может быть на переносном носителе, таком как диск, как должно быть известно специалисту в области техники.

Изобретение не ограничено никакой конкретной компьютерной программой или логической схемой, или языком, или командой, но может быть осуществлено с помощью любой такой подходящей программы, логической схемы или языка, или команды, как должно быть известно специалисту в области техники. Без ограничения принципов раскрытого изобретения любая такая компьютерная система может содержать среди прочего, по меньшей мере, машиночитаемый носитель, позволяющий компьютеру считывать данные, команды, сообщения или пакеты сообщений и другую машиночитаемую информацию с машиночитаемого носителя. Машиночитаемый носитель может включать в себя энергонезависимую память, такую как постоянное запоминающее устройство (ПЗУ; ROM), флэш-память, гибкий диск, память на дисках, компакт-диск, предназначенный только для чтения (CD-ROM), и другая память постоянного хранения. Дополнительно машиночитаемый носитель может включать в себя, например, энергозависимую память, такую как оперативное запоминающее устройство (ОЗУ; RAM), буферы, кэш-памяти и сетевые схемы.

Кроме того, машиночитаемый носитель может содержать машиночитаемую информацию на кратковременном носителе, таком как сетевая ссылка и/или сетевой интерфейс, в том числе проводная сеть или беспроводная сеть, который позволяет компьютеру считывать такую машиночитаемую информацию. Настоящее изобретение в соответствии с вариантом воплощения преодолевает проблемы предшествующего уровня техники, обеспечивая более эффективный механизм для операций копирования памяти. Настоящее изобретение позволяет процессору продолжать выполнять последующие команды в течение операции копирования памяти, тем самым избегая ненужного времени простоя процессора.

Иллюстративная система обработки информации

Фиг.1 является блок-схемой, иллюстрирующей подробное представление системы 100 обработки информации в соответствии с вариантом воплощения настоящего изобретения. Система 100 обработки информации основана на соответствующим образом сконфигурированной системе обработки, приспособленной для осуществления иллюстративного варианта воплощения настоящего изобретения. Любая соответствующим образом сконфигурированная система обработки также может быть использована вариантами воплощения настоящего изобретения в качестве системы 100 обработки информации, например персональный компьютер, рабочая станция, малогабаритные компьютеры, портативный компьютер, карманные компьютеры (PDA), беспроводной смартфон и т.п. В одном варианте воплощения система 100 обработки информации является арендуемой системой. Арендуемая система определена здесь как любая система обработки информации, которая обеспечивается пользователю на заданный период времени в обмен на плату, причем арендуемая система возвращается обратно поставщику после того, как такой период времени истек.

Система 100 обработки информации содержит системную плату 102. Системная плата 102 имеет процессор 104, который связан с основной памятью 106, такой как оперативное запоминающее устройство (ОЗУ; RAM), интерфейс 108 запоминающего устройства большой емкости, терминальный интерфейс 110 и аппаратные средства 112 сетевого адаптера. Системная шина 114 соединяет эти системные компоненты. Хотя для системной платы 102 проиллюстрирован только один процессор 104, компьютерные системы с несколькими процессорами могут использоваться в равной степени эффективно. Варианты воплощения настоящего изобретения также заключают в себе интерфейсы, каждый из которых содержит отдельные, полностью запрограммированные микропроцессоры, которые используются для обработки без загрузки процессора 104.

Терминальный интерфейс 110 используется для непосредственного соединения одного или более терминалов 140 с системной платой 102 для обеспечения присоединения пользовательского интерфейса к системной плате 102. Эти терминалы 140, которые могут быть не интеллектуальными или полностью программируемыми рабочими станциями, используются для предоставления возможности системным администраторам и пользователям взаимодействовать с системой 100 обработки информации. Терминал 140 также может состоять из пользовательского интерфейса и периферийных устройств, которые связаны с системной платой 102 и управляются аппаратными средствами терминального интерфейса, содержащимися в терминальном интерфейсе 110, которые включают в себя видеоадаптеры и интерфейсы для клавиатур, позиционирующих устройств и т.п.

Аппаратные средства 112 сетевого адаптера используются для обеспечения интерфейса к сети 142. Варианты воплощения настоящего изобретения могут быть приспособлены для работы с любыми соединениями передачи данных, включающими в себя современные аналоговые и/или цифровые технологии, или через будущие сетевые механизмы. Интерфейс 108 запоминающего устройства большой емкости используется для соединения запоминающих устройств большой емкости, таких как устройство 116 хранения данных со съемным носителем и жесткий диск 118, с системой 100 обработки информации. Интерфейс 108 запоминающего устройства большой емкости в одном варианте воплощения является контроллером интерфейса подключения по расширенной технологии (ATA). Одним конкретным типом устройства хранения данных со съемным носителем является такой машиночитаемый носитель, как накопитель на гибких магнитных дисках, который может использоваться для сохранения данных или чтения данных с гибкого диска 120, или компакт-диск (не показан). Другим типом устройства хранения данных является устройство хранения данных, сконфигурированное для поддержки, например, операций файловой системы NTFS, такое как жесткий диск 118. В одном варианте воплощения жесткий диск 118 соединен с возможностью взаимодействия с системной платой 102 посредством шины 122 с интерфейсом интегрированной в устройство электроники/пакетным интерфейсом подключения по расширенной технологии (IDE/ATAPI). Следует понимать, что другие типы накопителей, таких как накопители на гибких магнитных дисках, накопители на магнитной ленте, накопители на оптических дисках, накопители на флэш-дисках и т.п., также могут использоваться в пределах объема настоящего изобретения.

Оперативная память 106 содержит операционную систему 124 и приложения 126. Операционная система 124 в одном варианте воплощения является подходящей многозадачной операционной системой, такой как операционная система Linux, UNIX, Windows XP и Windows Server 2003. Варианты воплощения настоящего изобретения могут использовать любую другую подходящую операционную систему. Некоторые варианты воплощения настоящего изобретения используют такую архитектуру, как механизм объектно-ориентированной среды, что позволяет выполнять команды компонентов операционной системы (не показаны) на любом процессоре 104, расположенном в системе 100 обработки информации. Приложение (приложения) 126, например, выполняется или ожидает выполнения в основной памяти 106.

Хотя соответствующие компоненты основной памяти 106 проиллюстрированы как одновременно находящиеся в основной памяти 106, ясно, что они не обязаны находиться в основной памяти 106 постоянно или даже одновременно. В одном варианте воплощения система 100 обработки информации использует традиционные механизмы виртуальной адресации, чтобы позволять программам вести себя так, как будто они имеют доступ к единственному большому объекту памяти, упоминаемому здесь как память компьютерной системы, вместо доступа к нескольким меньшим объектам памяти, таким как основная память 106, устройство 116 хранения данных со съемным носителем и жесткий диск 118. Следует отметить, что термин "память компьютерной системы" используется здесь для общего обозначения всей виртуальной памяти системы 100 обработки информации.

Системная плата 102 также содержит доверительный модуль 128 платформы (TPM). Доверительный модуль 128 платформы (TPM) в одном варианте воплощения автоматически формирует данные безопасности, такие как пароль 132, для защиты устройства хранения данных, такого как жесткий диск 118. Пароль 132 автоматически формируется без всякого взаимодействия с пользователем системы 100 обработки информации. В одном варианте воплощения доверительный модуль 128 платформы (TPM) содержит генератор 130 пароля, такой как генератор случайного ключа, для формирования пароля 132. Только в иллюстративных целях в оставшейся части обсуждения данные безопасности, сформированные доверительным модулем 128 платформы (TPM), называются паролем. Следует отметить, что использование доверительного модуля 128 платформы (TPM) является только одним примером формирования данных безопасности. Альтернативные варианты воплощения настоящего изобретения формируют пароль 132 жесткого диска, например, в центральном процессоре 104 или во внешнем тестовом приспособлении (не показано), которое соединено с шиной 114 во время изготовления и/или теста. Доверительный модуль 128 платформы (TPM) предусматривает более безопасную среду при формировании данных безопасности. В другом варианте воплощения генератор случайных чисел используется без доверительного модуля 128 платформы (TPM) для формирования данных безопасности. Специалисты в области техники должны понимать, что любой механизм для формирования данных безопасности может использоваться в пределах объема настоящего изобретения.

Пароль 132 в одном варианте воплощения автоматически формируется во время процесса изготовления системы 100 обработки информации. Например, во время стадии конфигурации при изготовлении система 100 обработки информации впервые загружается. Базовая система 136 ввода-вывода (BIOS), которая содержит устройство 138 проверки пароля, в одном варианте воплощения определяет, был ли сохранен пароль 132 жесткого диска. Иллюстративный вариант воплощения настоящего изобретения сохраняет пароль 132 жесткого диска со значением контрольной суммы, которое проверяется, чтобы определить, был ли сохранен допустимый пароль 132 жесткого диска. Дополнительные варианты воплощения могут содержать флаг в качестве индикации присутствия допустимого пароля жесткого диска. Поскольку система 100 инициализируется в первый раз, пароль 132 жесткого диска не существует. В ответ на определение того, что допустимый пароль жесткого диска не существует, базовая система 136 ввода-вывода (BIOS) случайным образом определяет пароль 132 жесткого диска через доверительный модуль 128 платформы (TPM) и в одном варианте воплощения сохраняет пароль 132 жесткого диска в энергонезависимой памяти 134 на системной плате 102. Энергонезависимая память 134 может постоянно находиться в доверительном модуле 128 платформы (TPM) или вне доверительного модуля 128 платформы (TPM). Пароли жесткого диска могут быть сохранены как зашифрованное представление с использованием либо в доверительном модуле 128 платформы (TPM), либо вне доверительного модуля 128 платформы (TPM), например, методик шифрования с открытым ключом, известных специалистам-практикам в свете настоящего обсуждения. В одном варианте воплощения доверительный модуль 128 платформы (TPM) использует закрытый ключ для шифрования пароля жесткого диска. Таким образом, если система 100 подвергается риску и неправомочный источник определяет местонахождение пароля жесткого диска, содержание пароля является неразличимым вследствие кодирования.

Как только пароль 132 жесткого диска сформирован, пароль 132 жесткого диска программируется в жесткий диск 118. Например, пароль 132 жесткого диска сохраняется во встроенном программном обеспечении жесткого диска 118 с использованием команды интерфейса подключения по расширенной технологии (ATA). Пароль жесткого диска может быть запрограммирован в жесткий диск 118 либо в зашифрованном состоянии, либо в расшифрованном состоянии. Например, пароль жесткого диска может быть принят жестким диском 118 либо в зашифрованном состоянии, либо в расшифрованном состоянии. Если пароль жесткого диска принят в зашифрованном состоянии, может быть выполнена дальнейшая расшифровка, или пароль может быть расшифрован и сохранен в расшифрованном состоянии. В качестве альтернативы, если пароль жесткого диска принят в расшифрованном состоянии, пароль может быть зашифрован. Пароль 132 жесткого диска шифруется с использованием любой методики шифрования, как должно быть известно специалисту в области техники в свете настоящего обсуждения.

Различные варианты воплощения настоящего изобретения сохраняют, программируют и затем передают пароль, или данные безопасности, в различных зашифрованных состояниях. Например, некоторые варианты воплощения сохраняют пароль в зашифрованном состоянии и затем извлекают и расшифровывают сохраненный пароль, чтобы отправить расшифрованный пароль жесткому диску, чтобы после инициализации разрешить доступ к диску. Другие варианты воплощения сохраняют случайным образом определенный пароль в незашифрованном состоянии и затем зашифровывают пароль, чтобы сформировать данные безопасности, которые программируются в жесткий диск. Эти варианты воплощения затем зашифровывают сохраненный пароль снова после каждой инициализации жесткого диска, чтобы разрешить доступ к жесткому диску. Дополнительные варианты воплощения настоящего изобретения используют дополнительные методики защиты памяти, шифрования и безопасности, чтобы скрыть и защитить данные безопасности, которые требуются для разрешения доступа к жесткому диску.

Процесс формирования пароля жесткого диска в этом иллюстративном варианте воплощения прозрачен для пользователя, и пароль 132 жесткого диска никогда не становится известен пользователю и остается недоступным для пользователя. Другими словами, процесс формирования пароля полностью независим от пользователя. В одном варианте воплощения только базовая система 136 ввода-вывода (BIOS) и жесткий диск 118 хранят представления пароля 132 жесткого диска.

В другом варианте воплощения базовая система 136 ввода-вывода (BIOS) принимает явную команду через сеть 142, машиночитаемый носитель или любой другой механизм, который может передать команду базовой системе 136 ввода-вывода (BIOS) для формирования пароля 132 жесткого диска. Кроме того, нет необходимости выполнять процесс формирования пароля жесткого диска во время изготовления системы 100 обработки информации. Например, базовая система 136 ввода-вывода (BIOS) может быть запрограммирована для формирования пароля 132 жесткого диска в любой момент времени, например после предопределенного количества инициализаций жесткого диска. В другом варианте воплощения базовая система 136 ввода-вывода (BIOS) принимает команду формирования пароля 132 жесткого диска, но не программирует пароль 132 жесткого диска в жесткий диск до некоторого более позднего момента времени. Одним примером того, когда пароль 132 жесткого диска формируется и/или программируется в более позднее время, является случай, когда использованная система приобретена с целью аренды. Например, бизнес, который сдает в аренду компьютерные системы, приобретает использованный персональный компьютер, который никогда не настраивался для формирования пароля жесткого диска. В дополнительных вариантах воплощения базовая система 136 ввода-вывода (BIOS) не может формировать пароль 136 жесткого диска. В таких вариантах воплощения другое устройство, например внешнее тестовое приспособление, формирует пароль 132 жесткого диска.

Когда жесткий диск 118 иллюстративного варианта воплощения запрограммирован паролем 132 жесткого диска, он становится привязанным к системной плате 102. Другими словами, жесткий диск 118 функционирует, только когда соединен с заданной системной платой 102, которая также содержит тот же самый пароль 132 жесткого диска. Если жесткий диск 118 изъят из системы 100 обработки информации и вставлен в другую систему (не показана), жесткий диск 118 является недоступным, например не разрешает доступ чтения/записи к диску, тем самым сдерживая похищение компонентов из арендуемой компьютерной системы.

Хотя иллюстративные варианты воплощения настоящего изобретения описаны в контексте полностью функциональной компьютерной системы, специалисты в области техники поймут, что варианты воплощения могут распространяться как программный продукт через гибкий диск, например гибкий диск 218, компакт-диск, предназначенный только для чтения (CD-ROM), или другой вид записываемых носителей, или через любой тип механизма электронной передачи данных.

Одно преимущество настоящего изобретения состоит в автоматическом формировании пароля жесткого диска. Пароль 132 жесткого диска формируется без всякого взаимодействия пользователем. Пароль 132 жесткого диска никогда не отображается пользователю и недоступен для пользователя, тем самым препятствуя пользователю получить пароль 132 жесткого диска и ввести его в другую информационную систему. Это препятствует пользователю отменить защиту безопасности жесткого диска. Другое преимущество настоящего изобретения состоит в том, что жесткий диск 118 является привязанным к системной плате 102, которая хранит представление пароля 132 жесткого диска в своем встроенном программном обеспечении. Поэтому данные, сохраненные на жестком диске 118, недоступны, если жесткий диск 118 соединен с другой системной платой, тем самым сдерживая похищение жесткого диска 118.

Иллюстративный процесс автоматического формирования пароля жесткого диска

Фиг.2 показывает иллюстративный процесс автоматического формирования пароля 132 жесткого диска для привязки жесткого диска 118 к системной плате 102. Блок-схема последовательности операций, представленная на фиг.2, начинается на этапе 202 и переходит непосредственно на этап 204. Система 100 обработки информации на этапе 204 впервые загружается у изготовителя. Система 100 обработки информации на этапе 206 определяет, была ли принята команда для установки пароля для жесткого диска 118. Например, базовая система 136 ввода-вывода (BIOS) может быть запрограммирована для обнаружения команды для установки пароля 132. Команда для установки пароля 132 может быть принята через сеть 142, машиночитаемый носитель 120, средства пользовательского интерфейса, например клавиатуру, и т.п. В одном варианте воплощения базовая система 136 ввода-вывода (BIOS) запрограммирована для обнаружения первой загрузки и автоматической установки пароля 132. Если результат этого определения отрицателен, система 100 обработки информации продолжает отслеживание команды для установки пароля 132. Например, пароль необязательно должен быть установлен при первой загрузке. Пароль может быть установлен в любой момент времени.

Если результат этого определения положителен, на этапе 208 пароль автоматически формируется системой 100 обработки информации. Например, базовая система 136 ввода-вывода (BIOS) в одном варианте воплощения автоматически формирует пароль 132 жесткого диска через доверительный модуль 128 платформы (TPM). Процесс генерации пароля 132 жесткого диска прозрачен для пользователя и выполняется независимо от любого пользовательского взаимодействия, не являясь доступным для пользователя. Кроме того, пароль 132 жесткого диска в одном варианте воплощения формируется в предопределенный момент времени. Например, процесс формирования может быть выполнен после предопределенного количества инициализаций системы, когда принята команда привязки с помощью пароля и т.п., выгодно иметь возможность выборочно вызвать формирование пароля и привязку информационной системы к жесткому диску, поскольку не все системы обработки информации покупаются непосредственно у изготовителя. Например, использованная система может быть куплена арендной компанией, которая желает привязать жесткий диск 118 к системной плате 102. Это дает возможность осуществлять настоящее изобретение в существующих в настоящее время системах.

На этапе 210 пароль 132 жесткого диска зашифровывается. Например, доверительный модуль 128 платформы (TPM) содержит один или более механизмов шифрования, которые используются для шифрования пароля 132 жесткого диска. На этапе 212 зашифрованный пароль 132 жесткого диска сохраняется в энергонезависимой памяти 134. На этапе 214 пароль жесткого диска программируется в жесткий диск 118. Например, пароль 132 жесткого диска программируется во встроенное программное обеспечение жесткого диска 118. В этот момент жесткий диск 118 привязывается к системной плате 102 и не может функционировать с любой другой компьютерной системой, так как у другой компьютерной системы нет пароля жесткого диска для разрешения доступа к этому жесткому диску 118. Следует отметить, что в других вариантах воплощения настоящего изобретения другие системные компоненты также привязываются к системной плате 102 подобным образом. Последовательность операций затем завершается на этапе 216.

Иллюстративный процесс подтверждения подлинности жесткого диска

Фиг.3 показывает иллюстративный процесс подтверждения подлинности жесткого диска 118 с использованием запрограммированного пароля 132 жесткого диска. Блок-схема последовательности операций, представленная на фиг.3, начинается на этапе 302 и переходит непосредственно на этап 304. На этапе 304 система 100 обработки информации осуществляет загрузку. Например, систему 100 обработки информации включают, перезагружают и т.п. На этапе 306 пароль 132 жесткого диска извлекается из энергонезависимой памяти 134. Пароль 132 жесткого диска в одном варианте воплощения извлекается после того, как инициализирован жесткий диск 118, что необязательно должно происходить после включения питания или перезагрузки.

На этапе 308 извлеченный пароль 132 жесткого диска расшифровывается. Извлеченный пароль 132 жесткого диска расшифровывается в иллюстративном варианте воплощения с помощью доверительного модуля 128 платформы (TPM). Затем на этапе 310 расшифрованный пароль 132 жесткого диска отправляют жесткому диску 118. Затем на этапе 312 система 100 обработки информации определяет, подтвердил ли жесткий диск пароль. Например, жесткий диск 118 также имеет копию пароля 132 жесткого диска и сравнивает пароль 132 жесткого диска, принятый от базовой системы 136 ввода-вывода (BIOS), с его собственной копией. Если результат этого определения отрицателен, на этапе 314 пользователю сообщают об ошибке, и жесткий диск 118 недоступен. Отрицательный результат может также указывать, что у жесткого диска 118 нет пароля. Например, первоначальный жесткий диск 118, который был привязан к системной плате 102, мог быть изъят из системы 100 обработки информации, и был вставлен новый жесткий диск. Новый жесткий диск не имеет пароля 132 жесткого диска, таким образом, принятый пароль 132 от базовой системы ввода-вывода (BIOS) 136 отклоняется. В качестве другого примера жесткий диск 118 имеет пароль жесткого диска, отличающийся от пароля, сформированного базовой системой 136 ввода-вывода (BIOS). Поэтому два пароля жесткого диска не соответствуют друг другу, и доступ к жесткому диску ограничен. Если результат этого определения на этапе 312 положителен, на этапе 318 разрешается доступ к жесткому диску 118, с тем, чтобы он мог использоваться. Последовательность операций затем завершается на этапе 320.

Неограничивающие примеры

Настоящее изобретение может быть реализовано в аппаратных средствах, программном обеспечении или комбинации аппаратных средств и программного обеспечения. Система в соответствии с предпочтительным вариантом воплощения настоящего изобретения может быть реализована централизованным способом в одной компьютерной системе или распределенным способом, где различные элементы распределены по нескольким связанным компьютерным системам. Пригоден любой тип компьютерной системы или другое устройство, приспособленное для выполнения описанных здесь способов. Типичная комбинация аппаратных средств и программного обеспечения может быть компьютерной системой общего назначения с компьютерной программой, которая, будучи загруженной и выполняемой, управляет компьютерной системой таким образом, что она выполняет описанные здесь способы.

Вообще, программы, выполняемые для осуществления вариантов воплощения настоящего изобретения, реализованные либо как часть операционной системы, либо как конкретное приложение, компонент, программа, модуль, объект или последовательность команд, может называться здесь "программой". Компьютерная программа обычно состоит из множества команд, которые будут переведены собственным компьютером в машиночитаемый формат и, таким образом, в исполняемые команды. Кроме того, программы состоят из переменных и структур данных, которые либо постоянно располагаются локально в программе, либо находятся в памяти или на запоминающих устройствах. Кроме того, различные программы, описанные здесь, могут быть идентифицированы на основе приложения, для которого они реализованы в заданном варианте воплощения изобретения. Однако следует понимать, что любая конкретная система наименований программ, которой придерживаются, используется лишь для удобства, и, таким образом, изобретение не должно быть ограничено использованием исключительно в любом конкретном приложении, идентифицированном и/или подразумеваемом такой системой наименований.

Хотя были раскрыты конкретные варианты осуществления изобретения, специалисты в области техники поймут, что для конкретных вариантов осуществления могут быть сделаны изменения без отступления от сущности и объема изобретения. Таким образом, объем изобретения не должен быть ограничен конкретными вариантами его осуществления, и предполагается, что приложенная формула изобретения охватывает любые приложения, модификации и варианты осуществления в пределах объема настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система и способ автоматического развертывания системы шифрования для пользователей, ранее работавших на ПК | 2013 |

|

RU2618684C2 |

| ПРЕДСТАВЛЕНИЕ КОНТЕКСТА ОПЕРАЦИОННОЙ СИСТЕМЫ В ДОВЕРЕННОМ ПЛАТФОРМЕННОМ МОДУЛЕ | 2015 |

|

RU2702276C2 |

| СОХРАНЕНИЕ ЗАЩИЩЕННЫХ СЕКРЕТОВ ПО БЕЗОПАСНОМУ ОБНОВЛЕНИЮ ПЕРЕЗАГРУЗКИ | 2017 |

|

RU2748392C2 |

| СИСТЕМА И СПОСОБ ДЛЯ ЗАЩИЩЕННОЙ НАЧАЛЬНОЙ ЗАГРУЗКИ ОПЕРАЦИОННОЙ СИСТЕМЫ С ИСПОЛЬЗОВАНИЕМ ПРОВЕРКИ СОСТОЯНИЯ | 2005 |

|

RU2413295C2 |

| СИСТЕМА И СПОСОБ ДЛЯ ПРИВЯЗКИ ПОДПИСНОЙ ВЫЧИСЛИТЕЛЬНОЙ СИСТЕМЫ К ПОСТАВЩИКУ ИНТЕРНЕТ-УСЛУГ | 2008 |

|

RU2466457C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ПРИВЯЗКИ ПАМЯТИ КОМПЬЮТЕРА К СИСТЕМНОЙ ПЛАТЕ | 2007 |

|

RU2353969C2 |

| АДМИНИСТРИРОВАНИЕ ЗАЩИЩЕННЫМИ УСТРОЙСТВАМИ | 2010 |

|

RU2557756C2 |

| ИНФРАСТРУКТУРА ВЕРИФИКАЦИИ БИОМЕТРИЧЕСКИХ УЧЕТНЫХ ДАННЫХ | 2007 |

|

RU2434340C2 |

| СИСТЕМА И СПОСОБ ИСПОЛЬЗОВАНИЯ ГИПЕРВИЗОРА, ЧТОБЫ УПРАВЛЯТЬ ДОСТУПОМ К ПРЕДОСТАВЛЯЕМОЙ В АРЕНДУ ВЫЧИСЛИТЕЛЬНОЙ МАШИНЕ | 2007 |

|

RU2385483C2 |

| АКТИВАЦИЯ УСЛУГИ С ИСПОЛЬЗОВАНИЕМ АЛГОРИТМИЧЕСКИ ЗАДАННОГО КЛЮЧА | 2010 |

|

RU2554529C2 |

Изобретение относится к области систем обработки информации, в частности имеет отношение к защите устройства хранения данных в системе обработки информации. Техническим результатом является повышение безопасности компьютера. В способе автоматического формирования пароля для устройства хранения данных, являющегося частью компьютера, автоматически формируется набор данных безопасности. Данные безопасности сохраняются в энергонезависимой памяти. Набор данных безопасности также программируется в устройство хранения данных в качестве кода безопасности. 3 н. и 17 з.п. ф-лы, 3 ил.

1. Способ автоматического формирования пароля для устройства хранения данных, являющегося частью компьютера, содержащий этапы, на которых:

автоматически формируют набор данных безопасности;

сохраняют набор данных безопасности в энергонезависимой памяти компьютера и

программируют набор данных безопасности в устройство хранения данных в качестве кода безопасности, причем устройство хранения данных является доступным только для устройства, имеющего запрограммированный набор данных безопасности.

2. Способ по п.1, также содержащий этап, на котором

зашифровывают перед сохранением набор данных безопасности, при этом энергонезависимая память хранит зашифрованный набор данных безопасности.

3. Способ по п.1, в котором на этапе сохранения сохраняют набор данных безопасности либо в зашифрованном, либо в незашифрованном состоянии, способ также содержит этапы, на которых:

инициализируют после программирования устройство хранения данных;

извлекают набор данных безопасности из энергонезависимой памяти, причем извлечение содержит либо расшифровывание данных безопасности при хранении набора данных безопасности в зашифрованном состоянии, либо зашифровывание данных безопасности при хранении набора данных безопасности в расшифрованном состоянии; и

автоматически передают в ответ на инициализацию набор данных безопасности устройству хранения данных.

4. Способ по п.1, в котором этап автоматического формирования также содержит этап, на котором определяют, что у устройства хранения данных нет набора данных безопасности.

5. Способ по п.1, в котором набор данных безопасности является, по меньшей мере, одним из следующих:

автоматически сформированным при первой инициализации устройства хранения данных;

автоматически сформированным посредством испытательного приспособления;

автоматически сформированным после предопределенного интервала времени и

автоматически сформированным в ответ на получение команды обеспечения защиты устройства хранения данных.

6. Способ по п.1, в котором набор данных безопасности и код безопасности недоступны пользователю.

7. Способ по п.1, в котором набор данных безопасности автоматически формируется независимо от любого пользовательского взаимодействия.

8. Система обработки информации, содержащая

системную плату;

генератор данных безопасности, соединенный с возможностью взаимодействия с системной платой, генератор данных безопасности автоматически формирует, по меньшей мере, один набор данных безопасности;

и

по меньшей мере, одно устройство хранения данных, соединенное с возможностью взаимодействия с системной платой, причем устройство хранения данных требует запрограммированный код безопасности для доступа к сохраненным на нем данным,

причем генератор данных безопасности программирует код безопасности, связанный с набором данных безопасности, по меньшей мере, в одно устройство хранения данных в качестве запрограммированного кода безопасности, при этом системная плата и устройство хранения данных являются частями одного компьютера;

устройство хранения данных является доступным только для устройства, имеющего запрограммированный код безопасности.

9. Система обработки информации по п.8, в которой генератор данных безопасности также содержит базовую систему ввода-вывода для программирования кода безопасности в устройство хранения данных в качестве запрограммированного кода безопасности.

10. Система обработки информации по п.9, в которой базовая система ввода-вывода: инициализирует устройство хранения данных;

извлекает набор данных безопасности из энергонезависимой памяти;

либо расшифровывает данные безопасности при хранении набора данных безопасности в зашифрованном состоянии, либо зашифровывает данные безопасности при хранении набора данных безопасности в расшифрованном состоянии; и

автоматически передает код безопасности устройству хранения данных в ответ на инициализацию устройства хранения данных.

11. Система обработки информации по п.8, в которой набор данных безопасности является паролем.

12. Система обработки информации по п.8, в которой генератор данных безопасности содержит доверительный модуль платформы и также зашифровывает набор данных безопасности.

13. Система обработки информации по п.8, в которой генератор данных безопасности автоматически формирует набор данных безопасности в ответ на, по меньшей мере, одно событие из множества, состоящего из:

первой инициализации устройства хранения данных;

прошествия предопределенного интервала времени;

определения, что у устройства хранения данных нет набора данных безопасности; и

получения команды обеспечить защиту устройства хранения данных.

14. Система обработки информации по п.8, в которой набор данных безопасности и код безопасности недоступны пользователю.

15. Машиночитаемый носитель, содержащий команды для:

автоматического формирования набора данных безопасности;

сохранения данных безопасности в энергонезависимой памяти и

программирования набора данных безопасности в устройство хранения данных в качестве кода безопасности, причем устройство хранения данных является доступным только для устройства, имеющего запрограммированный код безопасности, причем устройство хранения данных и энергонезависимая память являются частями одного компьютера.

16. Машиночитаемый носитель по п.15, также содержащий команды для

зашифровывания перед сохранением набора данных безопасности, при этом энергонезависимая память хранит зашифрованный набор данных безопасности.

17. Машиночитаемый носитель по п.15, также содержащий команды для:

инициализации после программирования устройства хранения данных;

извлечения набора данных безопасности из энергонезависимой памяти, причем извлечение содержит либо расшифровывание данных безопасности при хранении набора данных безопасности в зашифрованном состоянии, либо зашифровывание данных безопасности при хранении набора данных безопасности в расшифрованном состоянии; и

автоматической передачи в ответ на инициализацию набора данных безопасности устройству хранения данных.

18. Машиночитаемый носитель по п.15, в котором автоматическое формирование также содержит команды для

определения, что у устройства хранения данных нет набора данных безопасности.

19. Машиночитаемый носитель по п.15, в котором набор данных безопасности является, по меньшей мере, одним из следующих:

автоматически сформированным при первой инициализации устройства хранения данных;

автоматически сформированным тестовым приспособлением;

автоматически сформированным после предопределенного интервала времени и

автоматически сформированным в ответ на получение команды обеспечения защиты устройства хранения данных.

20. Машиночитаемый носитель по п.15, в котором набор данных безопасности и код безопасности недоступны пользователю.

| СПОСОБ КРИПТОЗАЩИТЫ СИСТЕМЫ ТЕЛЕКОММУНИКАЦИОННЫХ ТЕХНОЛОГИЙ | 1995 |

|

RU2077113C1 |

| СИСТЕМА ИНФОРМАЦИОННОГО ОБМЕНА | 1995 |

|

RU2148856C1 |

| WO 2004099940 A1, 18.11.2004 | |||

| US 2002112183 A, 15.08.2002. | |||

Авторы

Даты

2010-04-27—Публикация

2007-03-30—Подача