Область техники

Изобретение относится к компьютерным системам и более конкретно к системам и способам защиты компьютерных устройств, данных и программ конечных пользователей от несанкционированного доступа.

Уровень техники

В современном обществе требования к информационной безопасности корпоративных пользователей компьютерных устройств постоянно возрастают. Случаи кражи и утечки данных из корпоративной сети становятся не редкостью, а финансовые потери от этого могут быть огромными. Из-за уязвимостей в программном обеспечении и человеческого фактора передаваемые, казалось бы, безопасным путем данные могут быть перехвачены злоумышленниками. Именно поэтому задачи шифрования данных и файлов для рабочих станций, ноутбуков, мобильных устройств и съемных носителей приобретают все большую актуальность.

Классическая комплексная система защиты предприятий состоит из множества защищаемых устройств конечных пользователей - рабочих станций, ноутбуков, мобильных устройств и сервера администрирования, который позволяет администратору настраивать систему защиты, применять политики безопасности (включая политики шифрования), формировать детальные отчеты с устройств конечных пользователей. Однако при большом количестве конечных пользователей, работающих как за разными устройствами, так и за одним устройством, но под разными учетными записями, для каждой новой учетной записи необходимо настраивать систему защиты, применять политики безопасности и шифрования. Все это существенно осложняет работу администратора системы защиты, а также создает временные неудобства для конечных пользователей.

Для решения упомянутой проблемы применяются различные технологии. Например, в патентной заявке US 20120254602 описывается метод управления системой шифрования всего жесткого диска (обозначается сокращением FDE - full disk encryption). Согласно указанной заявке, жесткий диск содержит так называемую «номинальную область», на которой находится операционная система (ОС) и данные пользователей, и предзагрузочную область (pre-boot), необходимую для работы приложения по шифрованию/расшифровке номинальной области. При запуске персонального компьютера (ПК) на этапе предзагрузки BIOS передает управление приложению, расположенному в предзагрузочной области, которое после аутентификации пользователя расшифровывает номинальную область и передает управление ОС. При работе нескольких пользователей за одним ПК номинальная область компьютера разделяется на два и более разделов, доступных для чтения/записи соответствующим пользователям. На этапе предзагрузки допускается загрузка предзагрузочной ОС, которая может включать выполнения программ просмотра видео, презентаций, аудио, использование браузера и прочее.

В патенте US 7818255 описывается метод для облегчения ввода пароля пользователя на этапе аутентификации в ОС при использовании системы шифрования FDE. Суть данного метода заключается в использовании одинакового пароля для аутентификации на этапе предзагрузки и для аутентификации в ОС. После прохождения процедуры аутентификации на этапе предзагрузки номинальная область расшифровывается, и управление передается ОС, а введенный пользователем пароль автоматически используется при запросе ввода пароля в ОС. Для поддержания актуальности паролей система периодически обновляет список аутентифицированных в ОС пользователей.

Существующие решения требуют вмешательства администратора для создания учетных записей при шифровании всего жесткого диска и задания политик шифрования при шифровании файлов и каталогов (обозначается FLE - file level encryption), а также всего жесткого диска.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно системой и способом автоматического развертывания системы шифрования для пользователей, ранее работавших за компьютером.

Раскрытие изобретения

Настоящее изобретение относится к системам и способам защиты компьютерных устройств, данных и программ конечных пользователей от несанкционированного доступа.

Технический результат настоящего изобретения заключается в повышении уровня защиты информации от неавторизованного доступа путем автоматического применения политик шифрования данных к устройствам конечных пользователей.

Согласно одному из вариантов реализации используется система применения политик шифрования данных, содержащая сервер администрирования, предназначенный для задания политик шифрования данных на, по крайней мере, одном компьютере; упомянутый, по крайней мере, один компьютер, содержащий средство защиты, связанное с сервером администрирования, предназначенное для получения политик шифрования данных от сервера администрирования; определения учетной записи, по крайней мере, одного пользователя упомянутого компьютера; применения политик шифрования данных для, по крайней мере, одной учетной записи; средство шифрования, связанное со средством защиты, предназначенное для шифрования/расшифровки данных с помощью ключей шифрования в соответствии с упомянутыми политиками шифрования.

Согласно одному из частных вариантов реализации средство защиты дополнительно предназначено для создания ключей шифрования; обмена ключами шифрования между компьютером и сервером администрирования.

Согласно другому частному варианту реализации система применения политик шифрования данных дополнительно содержит сервис ключей, связанный с сервером администрирования и предназначенный для создания ключей шифрования; обмена ключами шифрования с компьютером.

Согласно еще одному частному варианту реализации средство защиты дополнительно служит для автоматического создания пароля учетной записи предзагрузки.

Согласно варианту реализации используется способ применения политик шифрования данных, в котором получают политики шифрования данных, которые включают по крайней мере, опцию шифровать/не шифровать определенный набор данных с помощью ключей шифрования; определяют список учетных записей пользователей упомянутого компьютера; применяют упомянутые политики шифрования данных для, по крайней мере, одного пользователя из упомянутого списка учетных записей пользователей.

Согласно одному из частных вариантов реализации создают ключи шифрования данных с помощью средства защиты.

Согласно другому варианту реализации с помощью средства защиты передают созданные ключи шифрования серверу администрирования.

Согласно еще одному частному варианту реализации создают ключи шифрования данных с помощью сервиса ключей.

Согласно одному из частных вариантов реализации с помощью сервиса ключей передают созданные ключи шифрования средству защиты.

Согласно другому частному варианту реализации в операционной системе семейства Windows, по крайней мере, одну учетную запись пользователя определяют с помощью ветки реестра HKEY_USERS.

Согласно еще одному частному варианту реализации список учетных записей пользователей определяют с помощью пользовательских каталогов на упомянутом компьютере.

Согласно одному из частных вариантов реализации список учетных записей пользователей определяют с помощью еще незагруженных веток реестра.

Согласно другому частному варианту реализации в операционной системе семейства UNIX учетные записи пользователей определяют по содержимому файла /etc/passwd.

Согласно еще одному частному варианту реализации данные являются данными одного или более жестких дисков.

Согласно одному из частных вариантов реализации полученные политики шифрования данных дополнительно включают, по крайней мере, одну из следующих опций: шифровать/расшифровать один или более жестких дисков с помощью ключей шифрования; автоматическое создание учетных записей для предзагрузки; критерии автоматического создания учетных записей для предзагрузки.

Согласно другому частному варианту реализации определяют список учетных записей пользователей компьютера в соответствии с упомянутыми критериями автоматического создания учетных записей для предзагрузки.

Согласно еще одному частному варианту реализации дополнительно создают учетные записи для предзагрузки для определенного списка учетных записей пользователей компьютера.

Согласно одному из частных вариантов реализации дополнительно применяют упомянутые политики шифрования данных для созданных учетных записей для предзагрузки.

Согласно другому частному варианту реализации учетная запись предзагрузки содержит, по крайней мере, один из следующих параметров: имя, пароль, уникальный идентификатор пользователя, описание, дата и время создания, права доступа, флаг смены упомянутого пароля при следующем входе в операционную систему упомянутого компьютера.

Согласно еще одному частному варианту реализации пароль учетной записи предзагрузки задают автоматически.

Согласно одному из частных вариантов реализации выставляют флаг смены пароля упомянутой учетной записи предзагрузки при следующем входе в операционную систему упомянутого компьютера.

Согласно другому частному варианту реализации пароль учетной записи предзагрузки совпадает с паролем для аутентификации в операционной системе упомянутого компьютера.

Согласно еще одному частному варианту реализации пароль учетной записи предзагрузки задает активный пользователь упомянутого компьютера.

Согласно одному из частных вариантов реализации введенный пользователем упомянутого компьютера пароль на этапе предзагрузки используют для аутентификации в операционной системе упомянутого компьютера.

Согласно другому частному варианту реализации критерии автоматического создания учетных записей предзагрузки содержат создание учетной записи предзагрузки для, по крайней мере, одного из следующих: для всех существующих учетных записей на компьютере пользователей; для всех существующих учетных записей на компьютере пользователей, соответствующих учетным записям пользователей из текущего домена или доменов, у которых есть доверительные отношения с текущим доменом; для всех существующих учетных записей на компьютере пользователей, соответствующих учетным записям пользователей из доменов, у которых есть доверительные отношения с текущим доменом; для всех локальных пользователей; для встроенной локальной учетной записи администратора; для владельца компьютера; для текущего активного пользователя.

Согласно еще одному частному варианту реализации критерии автоматического создания учетных записей предзагрузки дополнительно содержат создание учетной записи предзагрузки для упомянутых учетных записей, с использованием которых был выполнен вход в операционную систему компьютера в течение заранее определенного промежутка времени.

Согласно одному из частных вариантов реализации данные являются файлами и каталогами.

Согласно другому частному варианту реализации упомянутые политики шифрования данных создают автоматически для разных типов учетных записей.

Согласно еще одному частному варианту реализации для различных групп пользователей определяют различные наборы файлов и каталогов для шифрования.

Согласно одному из частных вариантов реализации упомянутые политики шифрования данных задает администратор центра защиты.

Согласно другому частному варианту реализации для, по крайней мере, одной определенной группы пользователей назначают политики шифрования данных, согласно которым каждый из пользователей упомянутой группы пользователей имеет доступ к зашифрованным файлам и каталогам, по крайней мере, одного другого пользователя из упомянутой группы пользователей.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи.

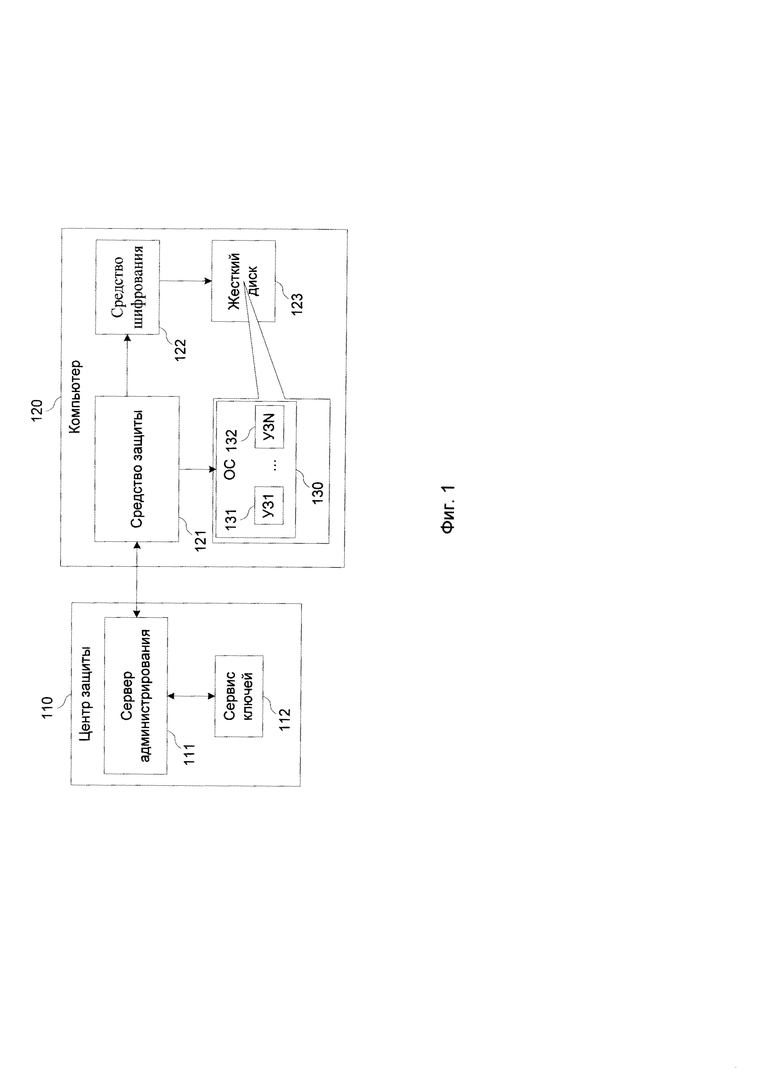

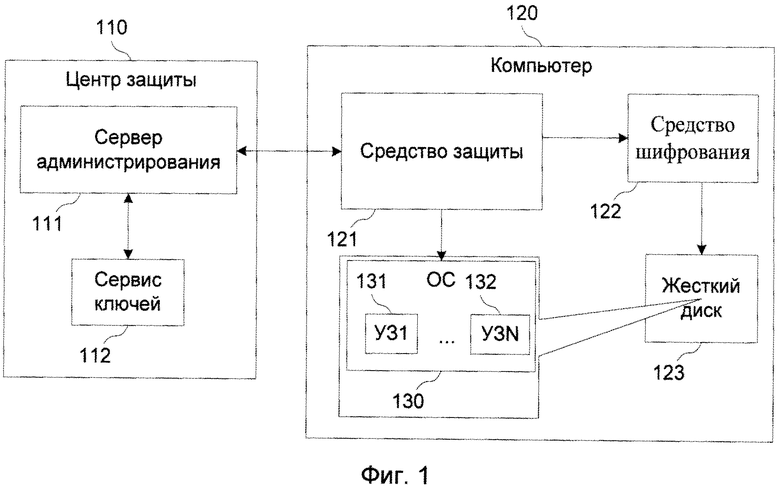

На Фиг.1 приведена схема настоящей системы.

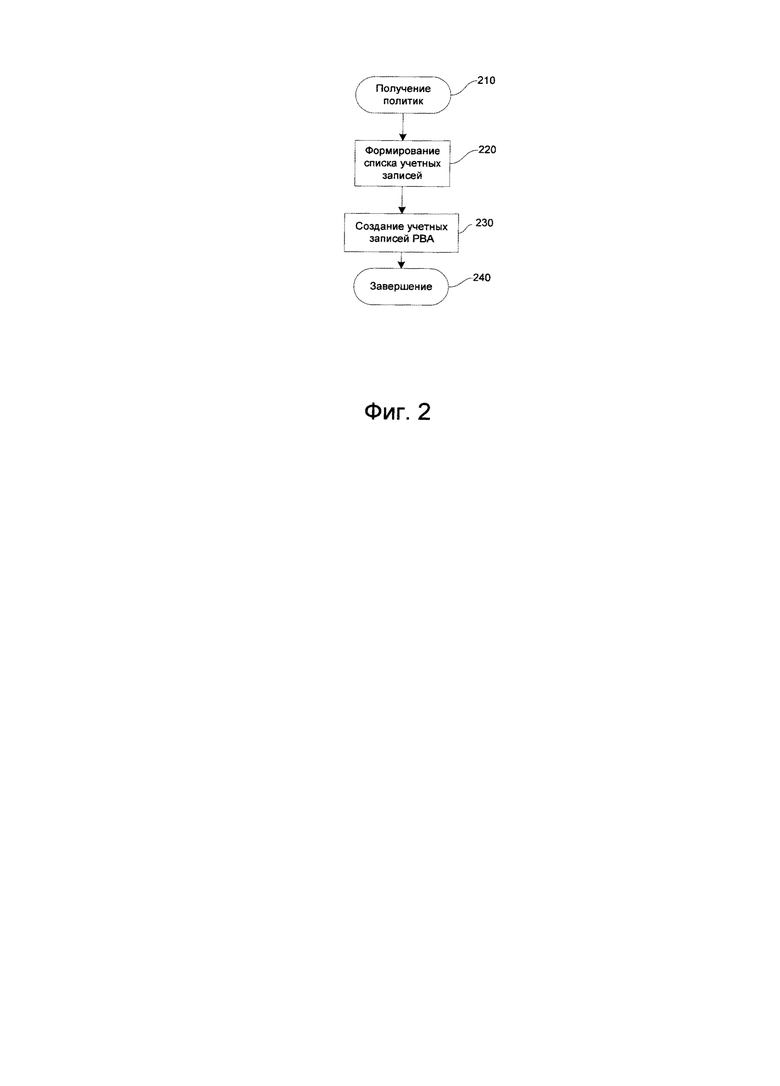

На Фиг.2 приведен частный способ реализации схемы автоматического формирования списка учетных записей предзагрузки.

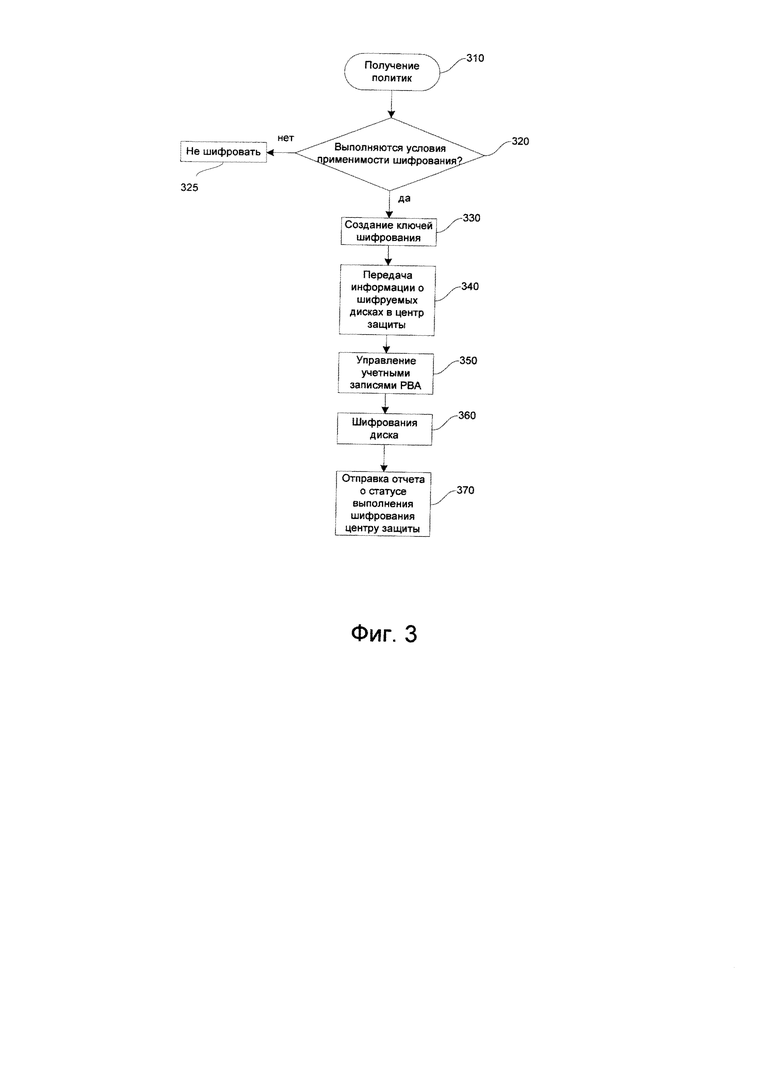

На Фиг.3 изображен один способ реализации схемы выполнения шифрования жестких дисков.

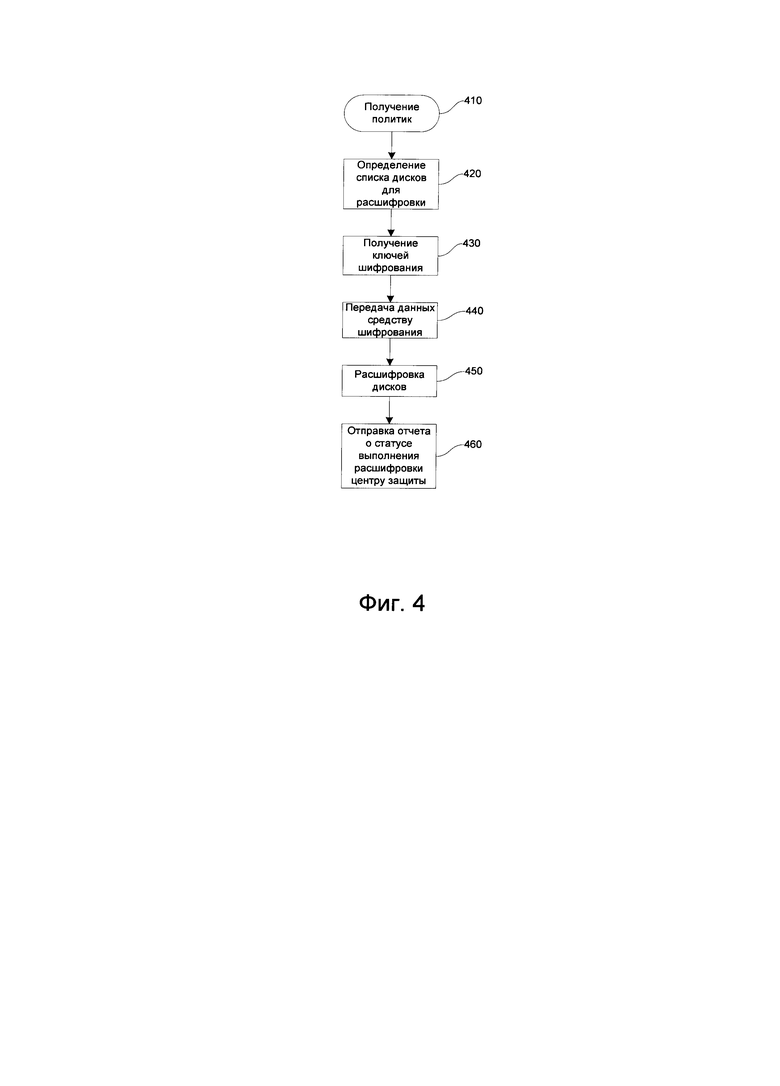

На Фиг.4 описан частный способ применения политик расшифровки жестких дисков.

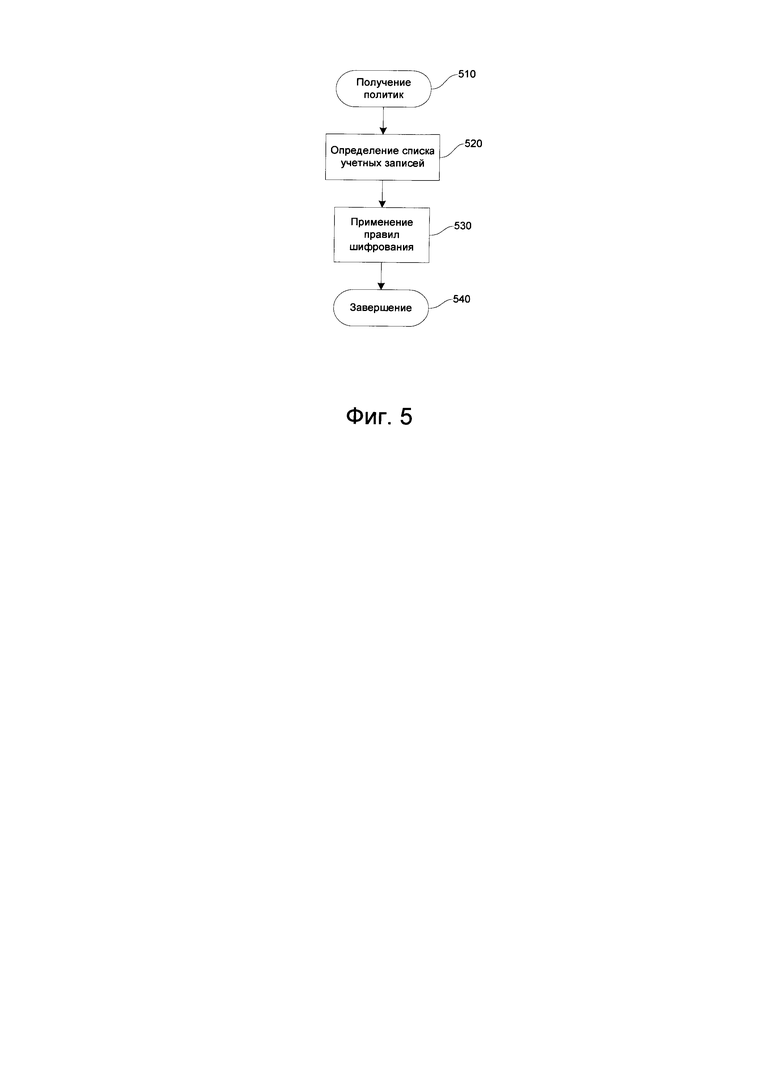

На Фиг.5 приведен частный вариант реализации раздачи прав доступа пользователям компьютера к зашифрованным файлам и каталогам.

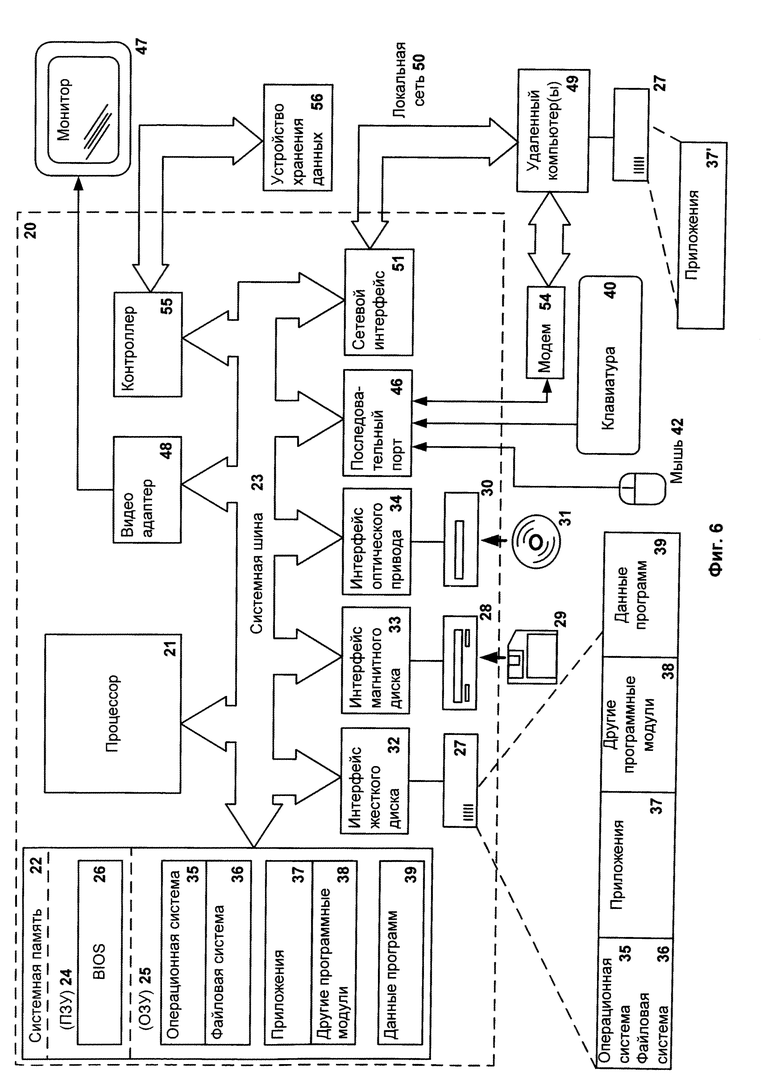

Фиг.6 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер.

Описание вариантов реализации изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

На Фиг.1 приведена схема настоящей системы. В одном примере реализации система включает центр защиты 110, предназначенный для организации защиты, по крайней мере одной, рабочей станции 120 (для краткости, далее будет обозначаться как компьютер), хранения и задания политик шифрования. В одном примере реализации политики шифрования могут быть заданы администратором центра защиты 110. Центр защиты 110 состоит из сервера администрирования 111. Сервер администрирования 111 осуществляет функции централизованного хранения информации о средстве защиты 121, установленного в корпоративной вычислительной сети (КВС), а также управляет им.

В одном примере реализации центр защиты может дополнительно содержать сервис ключей 112, связанный с сервером администрирования 111. Сервис ключей 112 служит для создания ключей для шифрования, хранения их копий и обмена ключами, которые используются средством защиты компьютера 121 для шифрования данных на компьютере 120. Компьютер 120 содержит средство защиты 121, средство шифрования 122 и, по крайней мере, один жесткий диск 123 с установленной ОС (например. Windows, Unix, Mac OS). На жестком диске 123 может быть установлена операционная система 130, на которой созданы учетные записи 131-132. Средство защиты 121 служит для обмена ключами шифрования между компьютером 120 и сервером администрирования 111, получения политик шифрования от сервера администрирования 111 и последующего их применения с помощью средства шифрования 122. В частном варианте реализации компьютер 120 может содержать, по крайней мере, один дополнительный жесткий диск.

На Фиг.2 приведен частный способ реализации схемы автоматического формирования списка учетных записей предзагрузки (для ясности далее будут упоминаться как учетные записи РВА - pre-boot authentication - аутентификация на этапе предзагрузки). Данный вариант реализации может быть применим для шифрования данных всего жесткого диска. На шаге 210 средство защиты 121 от центра защиты 110 получает политики шифрования жестких дисков (здесь и далее под шифрованием жестких дисков подразумевается шифрование жестких дисков и шифрование отдельных разделов жесткого диска).

В одном примере реализации такими политиками могут быть, например, следующие: шифровать/расшифровать загрузочный жесткий диск; шифровать/расшифровать некоторый набор жестких дисков. Политики могут содержать опцию автоматического создания учетных записей РВА (pre-boot authentication - аутентификация на этапе предзагрузки) с заданными критериями автоматического создания учетных записей, которые будут описаны ниже. В этом примере реализации жесткий диск 123 может содержать, по крайней мере, два раздела - зашифрованную область, содержащую операционную систему и данные пользователей, а также незашифрованную область, содержащую средство шифрования 122 и необходимую для проведения операций шифрования и расшифровки (после успешной авторизации на этапе предзагрузки) зашифрованной области жесткого диска 123. В этом примере реализации средство защиты 121 является приложением, установленным в операционной системе 130. В этом случае, на шаге 220, средство защиты 121 в соответствии с полученными в политике критериями автоматического создания учетных записей РВА определяет список учетных записей пользователей 131-132 в операционной системе 130, для которых необходимо создать учетные записи РВА.

Далее, на шаге 230, для каждой обнаруженной учетной записи пользователя 131-132 средство защиты 121 создает учетную запись РВА и сохраняет данные созданной учетной записи в незашифрованную область жесткого диска 123. В одном примере реализации параметры учетной записи РВА могут содержать имя учетной записи пользователя в ОС, имя в РВА, пароль для аутентификации на этапе предзагрузки.

В другом примере реализации параметры учетной записи РВА могут дополнительно содержать, по крайней мере, одно из следующих полей: SID (secure identifier) - уникальный идентификатор пользователя (например, SID операционной системы), описание, дату и время создания учетной записи РВА, дату и время изменения пароля учетной записи РВА, права доступа (например: только к системному разделу жесткого диска; ко всем разделам жесткого диска 123), флаг необходимости смены пароля учетной записи РВА при следующем входе в систему.

В одном примере реализации имя учетной записи РВА может формироваться автоматически и, например, соответствовать имени учетной записи пользователя в ОС. В одном примере реализации пароль учетной записи РВА может также формироваться автоматически и может быть предоставлен пользователю по запросу у администратора центра защиты.

В другом примере реализации, когда во время автоматического создания учетных записей РВА за компьютером 120 работал пользователь, средство защиты 121 может предложить пользователю задать пароль для РВА вручную. В этом примере пользователю не потребуется запрашивать пароль для доступа к РВА у администратора. Более того, если пользователь задал пароль для РВА, совпадающий с паролем для доступа в ОС, в одном примере реализации, может быть поддержана опция единого входа: после успешной аутентификации на этапе предзагрузки введенный пользователем пароль будет автоматически введен при аутентификации ОС, таким образом, пользователю не потребуется вводить пароль второй раз. В этом случае средство защиты 121 может автоматически изменить пароль для доступа в РВА на пароль доступа в ОС, если последний был изменен пользователем.

В одном примере реализации для каждого уникального пользователя компьютера 120 средство защиты 121 создает уникальную учетную запись РВА. В этом случае средство защиты 121 проверяет, является ли уникальным созданное имя учетной записи РВА.

В одном примере реализации, если имя учетной записи РВА не является уникальным, средство защиты 121 выдает ошибку и завершает задачу автоматического создания учетных записей РВА. В другом примере реализации, если имя учетной записи РВА не является уникальным, средство защиты 121 изменяет его на уникальное имя. В этом примере пользователю учетной записи может потребоваться запросить имя учетной записи РВА у администратора средства защиты 121. В итоге, если имя учетной записи РВА является уникальным, на шаге 240 средство защиты 121 завершает задачу автоматического создания учетных записей РВА.

В одном примере реализации, при следующей авторизации пользователя, ему потребуется сменить автоматически созданный пароль. В одном примере реализации, после завершения выполнения задачи автоматического создания учетных записей РВА, средство защиты 121 передает список учетных записей средству шифрования 122 и центру защиты 110. В одном примере реализации для всех пользователей компьютера 120 может быть создана одна учетная запись РВА.

В другом примере реализации для каждой из групп пользователей может быть создана отдельная учетная запись РВА (например, одна учетная запись для всех пользователей, имеющих права администраторов, другая учетная запись для остальных пользователей). В одном примере реализации информацию о созданных учетных записях РВА средство защиты 121 может передавать в центр защиты 110. В данном примере реализации пользователь сможет входить в доменную сеть, управляемую центром защиты 110, с помощью других компьютеров сети, проходя аутентификацию на этапе предзагрузки.

Ниже, в таблице 1, приведен пример возможных критериев автоматического создания учетных записей РВА при получении средством защиты 121 политики шифрования от центра защиты 110, которая содержит опцию автоматического создания учетных записей РВА. В частном варианте реализации администратор центра защиты 110 может изменять/добавлять/удалять критерии автоматического создания учетных записей РВА.

В одном примере реализации, если на жестком диске 123 компьютера 120 установлена ОС семейства Windows, для первого критерия таблицы 1 средство защиты 121 может перечислить всех пользователей, для которых были созданы ветки реестра в HKEY_USERS. В другом примере реализации средство защиты 121 производит поиск на системном разделе жесткого диске компьютера 120 каталогов пользовательских учетных записей. В другом примере реализации, если на компьютере установлена UNIX-подобная ОС, средство защиты 121 производит поиск учетных записей пользователей в файле /etc/passwd. В еще одном примере реализации, если на компьютере установлена ОС Мае, средство защиты 121 может использовать утилиту nireport для поиска учетных записей пользователей.

В одном примере реализации средство защиты 121 формирует список учетных записей РВА на основании критериев, полученных в политике, при этом результирующий список учетных записей может содержать учетные записи РВА, удовлетворяющие, по крайней мере, одному критерию, полученному в политике. В другом примере реализации, для профилей, соответствующих системным пользователям, средство защиты 121 может не создавать учетную запись РВА (например, в ОС семейства Windows системными пользователями могут быть LocalSystem с SID:S-1-5-18, NetworkService, Guest).

На Фиг.3 изображен один способов реализации схемы выполнения шифрования жестких дисков. На шаге 310 средство защиты 121 получает политики шифрования жестких дисков от центра защиты 110. На шаге 320 средство защиты 121 проверяет, выполняются ли условия применимости политики шифрования. В одном примере реализации условием применимости политики шифрования может быть получение от центра защиты 110 задачи управления учетными записями РВА (например, добавить, удалить, изменить учетную запись РВА).

В другом примере реализации таким условием может быть наличие в политике шифрования опции автоматического создания учетных записей РВА в процессе начального шифрования жестких дисков. Если условия применимости политики шифрования не были выполнены, шифрование не выполняется и задача шифрования завершается на этапе 325. Если же, по крайней мере, одно из условий было выполнено, следующим будет шаг 330, на котором в одном примере реализации средство защиты 121 создает все необходимые идентификаторы и ключи для шифрования дисков, и, на шаге 340, средство защиты 121 гарантированно сохраняет эту информацию в центре защиты 110.

В другом примере реализации необходимые идентификаторы и ключи шифрования жестких дисков создает сервис ключей 112 и передает их средству защиты 121. На шаге 350 средство защиты 121 выполняет задачу управления учетными записями РВА (например, добавить, удалить, изменить учетную запись РВА) и передает в центр защиты 110 информацию об учетных записях РВА на компьютере 120, для которых есть соответствующая учетная запись в ОС. На шаге 360 средство защиты 121 передает средству шифрования 122 всю необходимую информацию для шифрования (например, идентификаторы жестких дисков, ключи шифрования, политики шифрования), и средство шифрования 122 выполняет шифрование жестких дисков согласно полученной политике шифрования. В итоге, на шаге 370, средство защиты 121 передает в центр защиты 110 информацию о статусе выполнения шифрования жестких дисков (например, выполнено, выполнено с ошибками, не выполнено). В одном примере реализации перед этапом 330 может быть дополнительный шаг, на котором средство защиты 121 может выполнять проверку статуса применимости шифрования жестких дисков.

На Фиг.4 описан частный способ применения политик расшифровки жестких дисков. На шаге 410 средство защиты 121 получает политики шифрования жестких дисков, содержащие команды на расшифровку определенных жестких дисков 123 на компьютере 120 (например: только загрузочный диск; все диски). На следующем шаге 420 средство защиты 121 определяет список дисков, которые необходимо расшифровать. Далее, на шаге 430, средство защиты 122 получает необходимые ключи шифрования от центра защиты 110. В частном варианте реализации на жестком диске 123 компьютера 120 могут быть сохранены ключи шифрования жестких дисков, зашифрованные открытым ключом центра защиты 110.

В другом примере реализации на компьютере 120 могут быть дополнительно сохранены хэш-суммы ключей шифрования. В этом примере, ключ шифрования может быть получен средством шифрования 122 из хранилища ключей компьютера 120 и отправлен средством защиты 121 на сервер администрирования 111, который в свою очередь расшифровывает полученные ключи закрытым ключом центра защиты 110 и отправляет их обратно средству защиты 121. На шаге 440 средство защиты 121 передает необходимые для расшифровки данные средству шифрования 122 (например, идентификатор жесткого диска, ключи шифрования).

В еще одном примере реализации ключи шифрования жестких дисков могут содержаться внутри криптоконтейнера, зашифрованного на открытом ключе центра защиты 110. В разных примерах реализации криптоконтейнер может быть создан как средством защиты 121, так и центром защиты 110. На шаге 450 средство шифрования 122 выполняет задачу расшифровки жестких дисков. В частном варианте реализации во время выполнения задачи расшифровки жестких дисков средство защиты 121 может передавать различную информацию в центр защиты 110 (например, статус выполнения расшифровки жестких дисков). В одном примере реализации средство защиты 121 может выполнять все функции средства шифрования 122.

На Фиг.5 приведен частный вариант реализации раздачи прав доступа пользователям компьютера к зашифрованным файлам и каталогам. В этом примере реализации средство защиты 121 и средство шифрования 122 являются приложениями, установленными в операционной системе 130. На шаге 510 средство защиты 121 получает от центра защиты 110 политики шифрования файлов и каталогов для пользователей компьютера 120. На шаге 520 средство защиты определяет список пользователей, для которых были созданы учетные записи 131-132 на компьютере 120 согласно вариантам реализации, которые были указаны ранее в описании автоматического формирования учетных записей РВА. В одном примере реализации, если на жестком диске компьютера установлена ОС семейства Windows, средство защиты 121 анализирует ветку реестра HKEY_USERS, содержащую список всех загруженных профилей пользователей компьютера.

В другом примере реализации средство защиты 121 анализирует еще незагруженные ветки реестра (например, с помощью рассмотрения файлов ntuser.dat в каталоге с профилями пользователей ОС). На шаге 530 средство защиты 121 применяет правила шифрования для указанных в политиках пользователей (например, для всех пользователей; для пользователей с правами администраторов; для определенного набора пользователей). В одном варианте реализации правила шифрования могут быть двух типов - шифровать определенный набор файлов/каталогов и не шифровать другой определенный набор файлов/каталогов. В этом примере набор файлов/каталогов может быть задан администратором центра защиты 110 либо сформирован автоматически согласно заранее заданным критериям. В этом примере для разных пользователей или групп пользователей могут быть определены различные наборы файлов/каталогов для шифрования. Например, шифровать содержимое каталога «Мои документы» для всех пользователей, при этом для владельца компьютера дополнительно шифровать все файлы следующих типов: ‘xls”, “doc”, “docx”.

В одном примере реализации администратор центра защиты 110 может определить в политиках шифрования группы пользователей (например, по отделам компании; по руководителям одного уровня), которые имеют возможность совместного использования зашифрованных данных. Таким образом, пользователь не сможет получить доступ к данным, если эти данные были зашифрованы пользователем из другой группы пользователей. В данном примере реализации при попытке получения доступа пользователя к зашифрованному файлу/каталогу средство защиты 120 проверит, имеет ли упомянутые пользователь права доступа к данному файлу/каталогу. И если у пользователя есть необходимые права доступа, средство защиты 120 предоставит прозрачный доступ к данному файлу/каталогу.

В другом примере реализации группы пользователей, которые смогут совместно использовать зашифрованные данные могут быть заранее предопределены центром защиты 110. В одном примере реализации средство защиты 121 и средство шифрования 122 могут быть аппаратными средствами.

Фиг.6 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием, компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не огранивают объем настоящего изобретения, определенного формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ ПРЕДОСТАВЛЕНИЯ ПРАВ ДОСТУПА ПРИЛОЖЕНИЯМ К ФАЙЛАМ КОМПЬЮТЕРА | 2013 |

|

RU2546585C2 |

| СИСТЕМА И СПОСОБ ПРИМЕНЕНИЯ ПРАВИЛ ДОСТУПА К ФАЙЛАМ ПРИ ИХ ПЕРЕДАЧЕ МЕЖДУ КОМПЬЮТЕРАМИ | 2013 |

|

RU2573785C2 |

| СИСТЕМА И СПОСОБ ПОЛНОДИСКОВОГО ШИФРОВАНИЯ С ПРОВЕРКОЙ СОВМЕСТИМОСТИ ЗАГРУЗОЧНОГО ДИСКА | 2014 |

|

RU2571724C2 |

| СИСТЕМА И СПОСОБ РАЗВЕРТЫВАНИЯ ПРЕДВАРИТЕЛЬНО СКОНФИГУРИРОВАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2541935C2 |

| СИСТЕМА И СПОСОБ ЦЕЛЕВОЙ УСТАНОВКИ СКОНФИГУРИРОВАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2523113C1 |

| АДМИНИСТРИРОВАНИЕ ЗАЩИЩЕННЫМИ УСТРОЙСТВАМИ | 2010 |

|

RU2557756C2 |

| СИСТЕМА И СПОСОБ АВТОМАТИЧЕСКОЙ РЕГУЛИРОВКИ ПРАВИЛ КОНТРОЛЯ ПРИЛОЖЕНИЙ | 2013 |

|

RU2589852C2 |

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К ШИФРУЕМЫМ СОЗДАВАЕМЫМ ФАЙЛАМ | 2013 |

|

RU2533061C1 |

| СИСТЕМА И СПОСОБ ИЗМЕНЕНИЯ МАСКИ ЗАШИФРОВАННОЙ ОБЛАСТИ ПРИ ВОЗНИКНОВЕНИИ СБОЯ В КОМПЬЮТЕРНОЙ СИСТЕМЕ | 2014 |

|

RU2580014C2 |

| СПОСОБ И СИСТЕМА АВТОМАТИЧЕСКОГО УПРАВЛЕНИЯ ЛИЦЕНЗИЯМИ | 2013 |

|

RU2587422C2 |

Изобретение относится к системе и способу применения политик шифрования данных. Технический результат заключается в защите данных жестких дисков. Система содержит сервер администрирования, предназначенный для задания политик шифрования данных жестких дисков на компьютере, включающих опции шифровать/расшифровать жесткие диски с помощью ключей шифрования, автоматическое создание учетных записей РВА, критерии автоматического создания учетных записей РВА, при этом компьютер содержит средство защиты, связанное с сервером администрирования и предназначенное для получения политик шифрования данных от сервера администрирования, определения списка учетных записей пользователей в операционной системе, для которых необходимо создать учетные записи РВА в соответствии с полученными в политике критериями автоматического создания учетных записей РВА, создания учетных записей РВА для каждой обнаруженной учетной записи пользователя, создания ключей шифрования, передачи средству шифрования ключей шифрования и политик шифрования; средство шифрования, связанное со средством защиты, предназначенное для шифрования/расшифровки данных с помощью ключей шифрования в соответствии с политиками шифрования. 2 н. и 6 з.п. ф-лы, 1 табл., 6 ил.

1. Система применения политик шифрования данных, содержащая:

а) сервер администрирования, предназначенный для задания политик шифрования данных на по крайней мере одном компьютере, при этом упомянутые данные являются данными одного или более жестких дисков, а политики шифрования данных включают опции:

• шифровать/расшифровать один или более жестких дисков с помощью ключей шифрования;

• автоматическое создание учетных записей РВА (англ. pre-boot authentication);

• критерии автоматического создания учетных записей РВА, при этом упомянутыми критериями являются:

i) для всех существующих учетных записей на упомянутом компьютере пользователей;

ii) для всех существующих учетных записей на компьютере пользователей, соответствующих учетным записям пользователей из доменов, у которых есть доверительные отношения с текущим доменом;

iii) для всех локальных пользователей;

iv) для встроенной локальной учетной записи администратора;

v) для владельца компьютера;

vi) для текущего активного пользователя;

vii) для учетных записей, определенных в упомянутых критериях i) - iii), с использованием которых был выполнен вход в операционную систему компьютера в течение заранее определенного промежутка времени;

б) упомянутый по крайней мере один компьютер, содержащий:

i) средство защиты, связанное с сервером администрирования и предназначенное для:

• получения политик шифрования данных от сервера администрирования;

• определения списка учетных записей пользователей в операционной системе (ОС), для которых необходимо создать учетные записи РВА в соответствии с полученными в политике критериями автоматического создания учетных записей РВА, при этом:

- если на жестком диске компьютера установлена ОС семейства Windows, упомянутое средство защиты анализирует ветку реестра HKEY_USERS, содержащую список всех загруженных профилей пользователей компьютера;

- если на компьютере установлена UNIX-подобная ОС, упомянутое средство защиты производит поиск учетных записей пользователей в файле /etc/passwd;

• создания учетных записей РВА для каждой обнаруженной учетной записи пользователя;

• создания ключей шифрования;

• передачи средству шифрования ключей шифрования и политик шифрования;

ii) средство шифрования, связанное со средством защиты, предназначенное для шифрования/расшифровки данных с помощью ключей шифрования в соответствии с упомянутыми политиками шифрования.

2. Система по п. 1, в которой учетные записи РВА содержат, по меньшей мере, следующие параметры:

• имя учетной записи пользователя в ОС;

• имя в РВА;

• пароль для аутентификации на этапе предзагрузки.

3. Система по п. 2, в которой параметры учетной записи РВА дополнительно содержат по меньшей мере одно из следующих полей:

• уникальный идентификатор пользователя (англ. SID – secure identifier);

• описание, дату и время создания упомянутой учетной записи РВА;

• дату и время изменения пароля упомянутой учетной записи РВА;

• права доступа;

• флаг необходимости смены пароля упомянутой учетной записи РВА при следующем входе в операционную систему.

4. Способ применения политик шифрования данных, в котором:

а) задают с помощью сервера администрирования политики шифрования данных на по крайней мере одном компьютере, при этом упомянутые данные являются данными одного или более жестких дисков, а политики шифрования данных включают опции:

• шифровать/расшифровать один или более жестких дисков с помощью ключей шифрования;

• автоматическое создание учетных записей РВА (англ. pre-boot authentication);

• критерии автоматического создания учетных записей РВА, при этом упомянутыми критериями являются:

i) для всех существующих учетных записей на упомянутом компьютере пользователей;

ii) для всех существующих учетных записей на компьютере пользователей, соответствующих учетным записям пользователей из доменов, у которых есть доверительные отношения с текущим доменом;

iii) для всех локальных пользователей;

iv) для встроенной локальной учетной записи администратора;

v) для владельца компьютера;

vi) для текущего активного пользователя;

vii) для учетных записей, определенных в упомянутых критериях i) - iii), с использованием которых был выполнен вход в операционную систему компьютера в течение заранее определенного промежутка времени;

б) получают с помощью средства защиты на компьютере от сервера администрирования политики шифрования данных;

в) определяют с помощью средства защиты список учетных записей пользователей в операционной системе (ОС), для которых необходимо создать учетные записи РВА в соответствии с полученными в политике критериями автоматического создания учетных записей РВА, при этом:

- если на жестком диске компьютера установлена ОС семейства Windows, упомянутое средство защиты анализирует ветку реестра HKEY_USERS, содержащую список всех загруженных профилей пользователей компьютера;

- если на компьютере установлена UNIX-подобная ОС, упомянутое средство защиты производит поиск учетных записей пользователей в файле /etc/passwd;

г) создают с помощью средства защиты учетные записи РВА для каждой обнаруженной учетной записи пользователя;

д) создают с помощью средства защиты ключи шифрования;

е) с помощью средства защиты передают средству шифрования ключи шифрования и политики шифрования;

ж) выполняют с помощью средства шифрования шифрование/расшифровку данных с помощью ключей шифрования в соответствии с упомянутыми политиками шифрования.

5. Способ по п. 4, в котором список учетных записей пользователей определяют с помощью пользовательских каталогов на упомянутом компьютере.

6. Способ по п. 4, в котором учетные записи РВА содержат, по меньшей мере, следующие параметры:

• имя учетной записи пользователя в ОС;

• имя учетной записи РВА;

• пароль для аутентификации на этапе предзагрузки.

7. Способ по п. 6, в котором параметры учетной записи РВА дополнительно содержат по крайней мере одно из следующих полей:

• уникальный идентификатор пользователя (англ. SID - secure identifier);

• описание, дату и время создания упомянутой учетной записи РВА;

• дату и время изменения пароля упомянутой учетной записи РВА;

• права доступа;

• флаг необходимости смены пароля упомянутых учетных записей РВА при следующем входе в операционную систему.

8. Способ по п. 7, в котором пароль учетной закиси PBA задают автоматически.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

Авторы

Даты

2017-05-10—Публикация

2013-04-26—Подача