УРОВЕНЬ ТЕХНИКИ

Биометрические образцы, применяемые для интерактивного пользователя или сетевой аутентификации, отличаются от традиционного пароля или криптографического ключа, применяемых в современных схемах аутентификации, тем, что они различаются друг от друга каждый раз, когда они выбираются. Биометрические образцы не идеальны в качестве материала криптографического ключа по нескольким причинам. Они обладают ограниченной прочностью, и энтропия криптографического начального значения может быть восстановлена или изменена. Биометрические образцы не являются абсолютными величинами; поскольку они являются образцами и могут отличаться от одной выборки к другой. Криптографические ключи являются абсолютными понятиями, определяемыми из исходного начального значения, тогда как биометрические считывания отличаются. Из-за этих ограничений биометрические образцы не являются оптимальным выбором для материала криптографического ключа.

Биометрические образцы, как правило, сравнивают с сохраненным образцом (часто упоминаемом в промышленности как "шаблон"), который ранее был отсканирован и/или вычислен, и если осуществляемое сопоставление с сохраненным образцом подтверждается, тогда сохраненный материал криптографического ключа выдается к системе для разрешения продолжать выполнение сеанса регистрации пользователя, чтобы применить этот ключевой материал. Однако, в случае если процесс сопоставления и/или хранения ключей осуществляются за пределами защищенной среды, такой как физически защищенный сервер, ключевой материал и/или контрольный образец являются объектом атак и нарушения конфиденциальности.

Современная архитектура Windows™, предоставленная корпорацией Microsoft®, Редмонд, Вашингтон, поддерживает пароль или аутентификацию Kerberos/PKINIT, но не поддерживает сопоставление биометрических шаблонов на сервере как составную часть аутентификации. Решения, предоставляемые сегодня поставщиками биометрических устройств, обычно сохраняют традиционные учетные записи доступа в системе, такие как пароли или основанные на X.509 сертификаты на клиентских машинах, а затем выдают их после сопоставления достоверного шаблона с контрольным биометрическим образцом, который также хранится на персональном компьютере клиента (РС). В современных системах пароли, основанные на Х.509 сертификаты и контрольные образцы - все они являются предметом для атак и нарушения конфиденциальности, поскольку хранятся за пределами физически защищенных серверов.

Ввиду этого целесообразно предоставить систему или способ, применяющий биометрическую идентификацию в защищенной среде. Настоящее изобретение направлено на решение этих и других задач.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

В данном разделе в упрощенном виде представлена сущность изобретения для введения концепций, ниже описанных в Подробном Описании Изобретения. Данная сущность изобретения не предназначена ни для выявления ключевых особенностей или существенных признаков заявленного объекта, ни с намерением его применения с целью ограничения области заявленного объекта.

Прогресс в применении биометрической идентификации для доступа к системе аутентификации, такой как Windows или основанная на Active Directory доменная инфраструктура, включает в себя получение биометрических данных от пользователя и введение идентификатора (ID) пользователя и PIN в клиентский компьютер. Клиентский компьютер безопасно поддерживает связь с сервером биометрических сопоставлений, который может сравнить биометрические данные пользователя с набором шаблонов биометрических данных для данного пользователя. Биометрический сервер может проверять, что данный пользователь авторизован и идентифицирован. После верификации сервер сопоставления передает клиентскому компьютеру временный сертификат вместе с криптографическими ключами. Временный сертификат и ключи применяются для получения непосредственного доступа к системе аутентификации Kerberos. Последующее применение клиентом временного сертификата приведет к отказу в доступе к системе аутентификации Kerberos в связи с окончанием срока действия сертификата. Как только клиентский компьютер получает доступ к Kerberos системе, непосредственный доступ к защищенному набору вычислительных ресурсов может быть получен.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

На чертежах представлены:

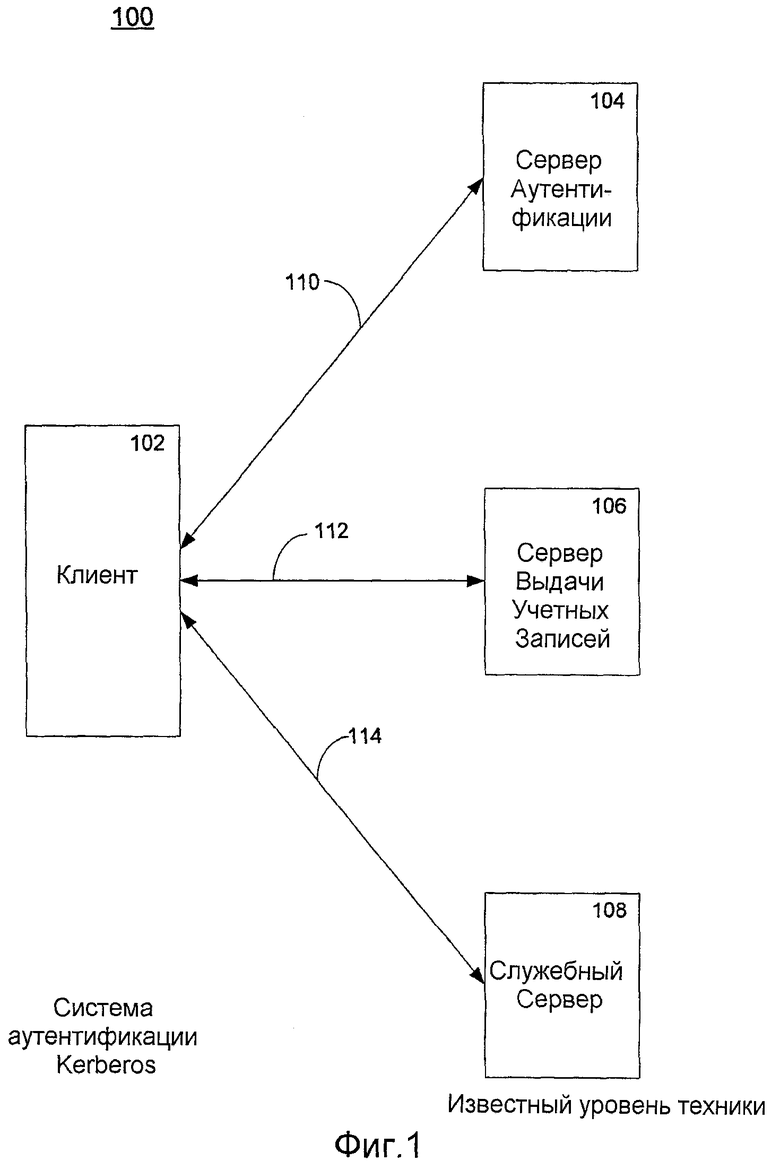

Фиг. 1 - блок-схема с указанием известного уровня техники системы аутентификации;

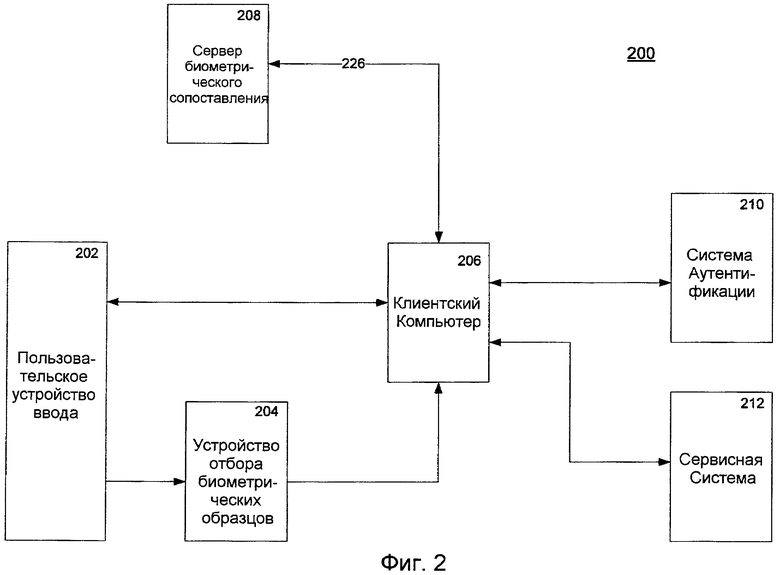

Фиг. 2 - пример блок-схемы, изображающей функциональные аспекты изобретения;

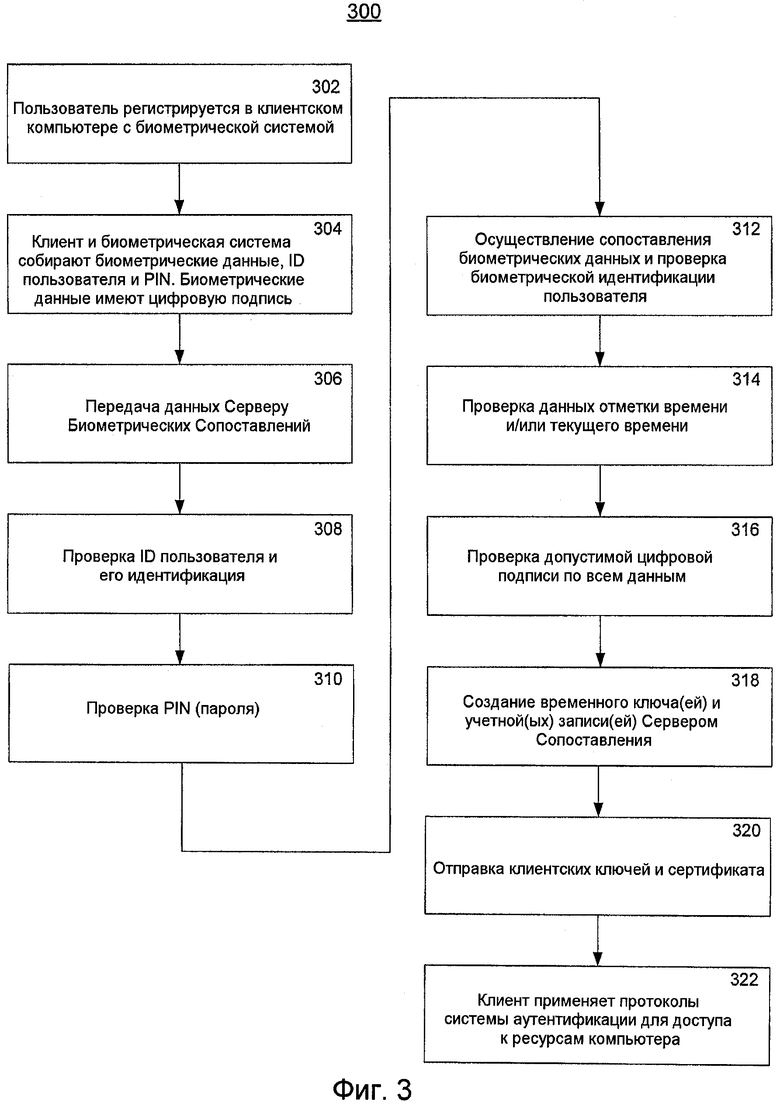

Фиг. 3 - пример схемы последовательности операций, показывающий вариант осуществления настоящего изобретения, и

Фиг. 4 - блок-схема, показывающая пример главной вычислительной среды.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Примерные варианты осуществления

Функции настоящего изобретения хорошо сочетаются со средой вычислительной системы с безопасной аутентификацией. Одна такая существующая среда системы аутентификации, как Kerberos, широко известна специалистам в области техники. Фиг. 1 представляет блок-схему типичной системы Kerberos. Kerberos является аутентификационным протоколом информационной вычислительной сети, который позволяет индивидуумам, обменивающимся информацией в незащищенной сети, доказать свою идентичность друг другу защищенным образом. Kerberos предотвращает перехват информации и повторение атак и обеспечивает целостность данных. Kerberos обеспечивает взаимную аутентификацию, когда оба, и пользователь, и сервер, проверяют идентичность друг друга. Kerberos основан на криптографии с симметричным ключом и требует наличия пользующейся доверием третьей стороны.

Kerberos включает две функциональные части: Сервер Аутентификации (AS) 104 и Сервер Выдачи Учетных Записей (TGS) 106. Kerberos работает на основе "билетов" (или разрешений), которые служат в качестве подтверждения идентичности пользователей. Используя Kerberos, клиент 102 может доказать свою идентичность, чтобы использовать ресурсы Служебного Сервера (SS) 108. Kerberos содержит базу данных секретных ключей; и каждый объект в сети, будь то клиент или сервер, совместно пользуется секретным ключом, известным только ему и Kerberos. Знание этого ключа служит доказательством идентичности объекта. Для связи двух объектов Kerberos генерирует ключ сеанса, который они могут использовать для своего безопасного взаимодействия.

Используя Kerberos систему, клиент аутентифицирует себя на AS 104, а затем демонстрирует для TGS 106, что он авторизован для получения разрешения на обслуживание (и получает его), далее демонстрирует для SS, что он был утвержден на прием данной услуги. Ход процесса начинается при вводе пользователем своих имени и пароля на клиенте 102. Клиент выполняет одностороннее хеширование в отношении вводимого пароля, и это становится секретным ключом данного клиента. Клиент посылает сообщение с открытым текстом на AS 104 посредством линии связи 110, запрашивая услуги от имени пользователя. На этом этапе ни секретный ключ, ни пароль не посылаются на AS.

AS 104 проверяет, чтобы увидеть, имеется ли такой клиент 102 в его базе данных. Если да, то AS посылает обратно клиенту два следующих сообщения посредством линии связи 110:

*Сообщение А: ключ сеанса клиент/TGS, зашифрованный с использованием секретного ключа пользователя, и

*Сообщение B: Разрешение на получение разрешения (включающий в себя ID клиента, сетевой адрес клиента, период действия разрешения и ключ сеанса клиента/TGS), зашифрованный с помощью секретного ключа TGS.

Как только клиент принимает сообщения А и B, то он расшифровывает сообщение А для получения ключа сеанса клиент/TGS. Этот ключ сеанса применяется для дальнейших обменов информацией с TGS. (Примечание: клиент не может расшифровать сообщение B, т. к. оно зашифровано с помощью TGS секретного ключа.) В этот момент клиент 102 имеет достаточно информации для своей аутентификации в TGS.

При запросе услуг клиент 102 отправляет два следующих сообщения на TGS 106 посредством линии связи 112:

*Сообщение C: состоящее из разрешения на получение разрешения из сообщения B и ID запрошенной службы, и

*Сообщение D: аутентификатор (который состоит из ID клиента и отметки времени), зашифрованный с применением ключа сеанса клиент/TGS.

После приема сообщений C и D, TGS 106 расшифровывает сообщение D (аутентификатор), используя ключ сеанса клиент/TGS, и посылает два следующих сообщения клиенту 102 по линии связи 112:

*Сообщение E: разрешение клиент-сервер (которое включает в себя ID клиента, сетевой адрес клиента, срок действия), зашифрованное с использованием секретного ключа службы, и

*Сообщение F: ключ сеанса клиент/сервер, зашифрованный с помощью ключа сеанса клиент/TGS.

После приема сообщений Е и F от TGS 106, клиент 102 имеет достаточно информации для своей аутентификации на SS 108. Клиент 102 подсоединяется к SS 108 по линии связи 114 и направляет два следующих сообщения:

*Сообщение G: разрешение клиент-сервер, зашифрованное с помощью секретного ключа службы, и

*Сообщение H: новый аутентификатор, который включает ID клиента, отметку времени, и зашифрован с использованием ключа сеанса клиент/сервер.

SS 108 расшифровывает разрешение, используя свой собственный секретный ключ, и посылает следующее сообщение клиенту 102 по линии связи 114, чтобы подтвердить свою подлинную идентичность и готовность обслуживать клиента.

*Сообщение I: отметка времени обнаружена в недавнем аутентификаторе клиента плюс 1, зашифрованная с помощью ключа сеанса клиент/сервер.

Клиент 102 расшифровывает подтверждение, применяя свой совместно используемый с SS 108 ключ, и проверяет корректно ли обновляется отметка времени. Если да, то клиент 102 может доверять SS 108 и может начать выдачу запросов на сервисное обслуживание SS 108. SS 108 может затем предоставлять запрошенные услуги клиенту 102.

Настоящее изобретение может выгодно использовать аспекты Kerberos системы с биометрическим устройством выборки. В одной среде новая инфраструктура может быть реализована, в которой требуемая идентификационная информация пользователя, такая как имя пользователя, имя домена, UPN и т.д., PIN/пароль и подписанная блоком считывания криптографическая биометрическая выборка безопасно отправляются на заново определенный Сервер Биометрического Сопоставления, который содержит контрольные образцы для каждого пользователя, внесенного в список биометрической системы. Если затребованная идентификационная информация, PIN/пароль, подпись на выборке и сопоставление - все подтверждены, тогда временная учетная запись, такая как X.509 сертификат, или симметричный ключ, или однократный пароль, создается и возвращается к пользователю. В одном варианте осуществления может быть применен альтернативный временный сертификат, такой как известен специалистам в области техники. Пользователь может затем использовать этот сертификат для входа в систему в автоматизированном или ручном режиме при помощи системы аутентификации.

Данная новая инфраструктура обеспечивает лучшую защиту материала криптографического ключа, используемого для интерактивной или сетевой регистрации пользователя, лучше, чем современные биометрические реализации, описанные выше. Преимущества этой новой инфраструктуры включают в себя те, что криптографические ключи внутри биометрического устройства отбора образцов могут использоваться для защиты образца от фальсификации. Этот криптографический ключ может быть представлен в рамках интегральной схемы внутри блока отбора биометрических образцов. Ключ на Сервере Биометрического Сопоставления может быть использован для создания временного сертификата регистрации. Этот ключ находится на физически безопасном сервере и является доверенным со стороны сети для создания учетных записей. Сертификат, предоставляемый пользователю для входа в систему, используется в течение очень короткого времени. И эта новая инфраструктура совместима с современной структурой аутентификации Kerberos/PKINIT.

На Фиг. 2 представлена блок-схема, показывающая функциональные аспекты настоящего изобретения. Вводимые данные 202 пользователя предоставляются как клиентскому компьютеру 206, так и блоку 204 отбора биометрических образцов. Вводимые пользователем данные требуются в биометрической системе идентификации для регистрации на клиенте для получения доступа к ресурсам служебного сервера 212. Для того чтобы получить доступ к серверу 212, пользователю необходимо идентифицироваться через блока 204 отбора биометрических образцов и клиентский компьютер 206, используя Сервер Биометрического Сопоставления 208. В сочетании с системой 210 аутентификации пользователь может затем воспользоваться служебным сервером 212, если пользователь аутентифицирован.

В качестве типичного сценария, затрагивающего аспекты настоящего изобретения, пользователь может начать доступ к клиенту путем ввода ID пользователя и PIN или пароля. Это формирует часть вводимых пользовательских данных 202. Клиентский компьютер 206 может запросить пользователя предоставить биометрический образец. В некоторых системах биометрический образец может быть собран просто пассивным способом взамен активного. Блок 204 отбора биометрических образцов собирает биометрические образцы пользователя. Затем блок 204 отбора биометрических образцов криптографически подписывает биометрический образец и отправляет компьютерной системе клиента 206. Криптографическая подпись используется для защиты биометрического образца от несанкционированного доступа к клиентскому компьютеру. Цифровая криптографическая подпись устанавливает первоначальную аутентификацию для биометрического устройства, которое брало образец. Это действие удостоверяет, что клиенту предоставляется свежий образец от известного источника.

Клиентский компьютер 206 затем устанавливает защищенное соединение 226 с Сервером Биометрического Сопоставления 208 и передает информацию о биометрическом образце. В одном варианте осуществления, чтобы защитить образец от несанкционированного доступа при его транспортировке осуществляется соединение согласно Протоколу Безопасных Соединений (SSL) и/или Безопасности Транспортного Уровня (TLS) между клиентом 206 и сервером Биометрического Сопоставления 208 или другим защищенным способом связи.

Информация, поступающая от клиента 206 на биометрический сервер 208, включает в себя цифровую подпись, биометрический образец, PIN ввода пользователя и/или пароль, а также отметку времени и/или данное время. Если эти сведения совпадают с эталонными данными, связанными с пользователем в базе данных Сервера Биометрического Сопоставления 208, то Сервер Биометрического Сопоставления генерирует криптографическую пару открытого/закрытого ключей и цифровой сертификат, такой как X.509 сертификат, для сеанса входа пользователя. Цифровой сертификат создается с коротким периодом действия для его истечения за определенный срок. Цифровой сертификат и пару ключей отправляют через защищенную линию связи с компьютера биометрического сопоставления 208 на клиентский компьютер 206. В одном аспекте настоящего изобретения временный цифровой сертификат выдается с целью, чтобы повысить уровень безопасности при получении доступа к ресурсам служебного сервера 212. Многие считыватели биометрических устройств или биометрические системы сохраняют бессрочный сертификат в своих биометрических считывателях или на клиентском компьютере. Это увеличивает риск незаконного доступа при предоставлении сертификата, использованного при предыдущем доступе. Благодаря генерации временного или однодневного сертификата, распознаваемого системой аутентификации, свежесть биометрических считываний и устойчивость сертификата повышаются. Однодневный сертификат, который обладает временной жизнеспособностью, является более безопасным, поскольку он не может быть повторно использован для получения более чем одного набора учетных записей системы аутентификации в фиксированные сроки. В одном варианте осуществления, фиксированный период времени может быть установлен в интервале времени от десяти минут до нескольких часов. Следовательно, сертификаты являются уникальными для индивидуального сеанса аутентификации. Неосуществление использования временного сертификата в отведенное ему время для аутентифицированного доступа к системе приведет к отказу аутентифицированного системного доступа из-за истечения срока действия сертификата.

После того как ключ(и) и сертификат были выданы, клиент 206 может дальше двигаться для своей аутентификации в системе 210 обеспечения безопасности, которой в типичном варианте осуществления может быть Центр Распределения Ключей Kerberos (KDC). Примером такой системы является система аутентификации Kerberos. В одном варианте осуществления аутентификации Kerberos, клиент предоставляет ID пользователя, сертификат и подпись в качестве запроса аутентификации серверу аутентификации Kerberos (см. Фиг. 1), используя текущие PKINIT протоколы. Если PKINIT протокол аутентификации успешно выполнен, токен пользователя, содержащий Kerberos разрешение на получение разрешения (TGT), выдается клиенту 206 для последующего применения в сети, основанной на базе Kerberos. Клиент 106 может в это время отказаться от временного PKI сертификата и ключа или пары ключей. Затем клиент 206 может свободно получить доступ к служебному серверу 212 через дополнительные протоколы доступа Kerberos.

Фиг. 3 содержит схему операций, описывающую способ 300 применения биометрического устройства вместе с системой аутентификации. Процесс начинается, когда пользователь начинает сеанс входа в клиентский компьютер, который использует биометрическую систему идентификации (этап 302). В одном варианте осуществления встречается интерактивный процесс (сообщение), где клиентский компьютер предлагает пользователю предоставить биометрический образец. В другом варианте осуществления биометрическое устройство для отбора образцов пассивно собирает образец. В любом случае, клиент собирает такие данные, как ID пользователя, персональный идентификационный номер (PIN), и/или пароль (этап 304). Некоторые биометрические системы могут потребовать как PIN, так и пароль, а некоторые могут не требовать ни того, ни другого. Однако указание PIN и/или пароля дает дополнительное полномочие и доверие процедуре сбора учетных записей пользователя в биометрической системе сбора образцов, потому что она требует совместного действия с пользователем и может быть индикатором реальных данных. В некоторых системах PIN или пароль могут потребоваться как локальным биометрическим устройством отбора образцов, так и удаленным биометрическим сервером отбора образцов.

В качестве дальнейшей меры безопасности, биометрические данные, собранные от пользователя, приобретают цифровую подпись. Эта цифровая подпись биометрических данных указывает на то, что конкретное устройство сбора биометрических образцов было использовано для сбора этих данных. Например, если предоставлены данные биометрического устройства отбора образцов, которые не распознаны клиентским компьютером, клиентский компьютер может отклонить биометрические данные на основе неудачи клиента распознать использованное устройство сбора образца. К этому же, к биометрическому образцу может быть добавлена отметка времени для подтверждения свежести данных биометрического образца. Например, если клиентскому компьютеру предоставляются просроченные по времени данные, клиентский компьютер может отклонить биометрические данные, поскольку они являются устаревшими и возможно представлены обманным путем. В качестве дальнейшей альтернативы, наряду или вместо отметки времени, может быть добавлено текущее время. В случае, когда отметка времени и/или текущая дата добавлена(ы), цифровая подпись может применяться ко всем собранным данным.

После сбора учетных записей пользователя и биометрических данных развертывается безопасная линия связи с биометрическим сервером сопоставления, и клиентский компьютер безопасно передает собранные данные (этап 306). Применяя закрытый ключ, может быть установлена безопасная линия связи между клиентом и биометрическим сервером сопоставления. Использованный закрытый ключ может прийти к биометрическому серверу, если этот ключ был дан клиенту при защищенной транзакции. С другой стороны, закрытый ключ может быть безопасно обеспечен внешним уполномоченным объектом и предоставлен клиенту. Затем клиент применяет закрытый ключ для зашифровывания страницы с данными, которые включают в себя биометрические данные с подписью, ID пользователя и PIN или пароль, и отметку времени или текущее время.

На биометрическом сервере осуществляется много контрольных проверок собранных данных. Проверки на этапах 308-316 могут проводиться в любом логическом порядке. В одном варианте осуществления проверяется на достоверность пакет с биометрическими данными и учетными списками пользователя, наряду с отметкой времени и текущим временем. ID пользователя проверяется и сопоставляется со списком авторизованных пользователей, перечисленных в биометрическом сервере сопоставления (этап 308). На этом этапе биометрический сервер сопоставления проверяет существование пользователя, соответствующего информации, подтверждающей идентичность пользователя. Если такого пользователя не существует, то процесс 300 завершается и доступ пользователя прерывается.

Если информация о пароле или PIN была предоставлена вместе с коллекцией биометрических данных, то она проверяется на принадлежность к авторизованному пользователю (этап 310). Как и раньше, если информация о пароле или PIN не проходит проверку достоверности, процесс 300 завершается и вход пользователя в систему прерывается. Далее, сопоставляются сами биометрические данные (этап 312). Сравнение предоставленных биометрических данных предпочтительно осуществлять по отношению к защищенному шаблону биометрических данных, доступных посредством биометрического сервера сопоставления. Шаблонная информация может быть обеспечена любыми безопасными средствами, известными специалистами в области техники. Если биометрическое сопоставление не дает статистически значительную корреляцию или соответствие, процесс 300 завершается и вход пользователя в систему прерывается.

Может быть осуществлена другая верификация биометрических данных (этап 314), если отметка времени или текущее время были предоставлены или добавлены во время сбора биометрических данных. Эта отметка времени или текущее время повышает уверенность в том, что полученные биометрические данные свежие, а не просто скопированы или повторно представлены. В одном варианте осуществления текущее время или отметка времени могут быть созданы самим биометрическим устройством сбора образцов или клиентским компьютером. В любом случае, данные об отметке времени или текущем времени могут быть добавлены так же, как аппаратное средство делает отметки на данных биометрического образца, в качестве индикатора недавно собранного образца. Аппаратные средства могут располагаться в интегральной микросхеме в биометрическом устройстве сбора образцов, которое добавляет отметку времени, текущее время и/или цифровую подпись.

Другим способом подтверждения подлинности биометрических данных является подтверждение того, что цифровая подпись, добавленная биометрическим устройством сбора образцов, аутентифицирует биометрическое устройство (этап 316). Если биометрический сервер сопоставления не распознает, что биометрическое устройство сбора образцов, указанное посредством цифровой подписи, ассоциируется с клиентским компьютером, тогда процесс 300 завершается и доступ пользователя к системе прерывается. Цифровая подпись может также быть применена для верификации, что биометрические данные и отметка времени и/или текущее время не были подвергнуты изменениям после генерирования устройством взятия образцов.

После подтверждения, что пакет с информацией, переданный биометрическому серверу сопоставления, соответствует всем критериям для акцептации, тогда генерируются ключи и, по меньшей мере, одна временная учетная запись или сертификат (этап 318). Биометрический сервер сопоставления генерирует пару открытого/закрытого ключей для ее применения клиентом. Пара открытого/закрытого ключа не ограничена каким-либо специфическим криптографическим алгоритмом, таким как RSA, ECC, DH, или любым другим типом, известным специалистам в области техники. Все типы криптографических средств, совместимые с клиентом и системой аутентификации, могут применяться в настоящем изобретении. Аналогично, формат сертификата не ограничен X.509. Форматом может быть XrML, ISO REL, SAML, или любой другой формат, известный специалистам в области техники. Все виды цифровых сертификатов могут применяться при условии, что они совместимы с клиентом или системой аутентификации. К тому же, криптографические ключи и способы, применяемые в любом соединение между функциями, такими как клиент, биометрический сервер сопоставления, система аутентификации и служебный сервер, могут быть либо симметричным, либо ассиметричным.

Криптографические ключи, применяемые в биометрических считывающих устройствах, сканирующих устройствах или устройствах сбора образцов, могут снабжаться в процессе изготовления, или они могут быть предоставлены организацией, использующей иерархию криптографических ключей, инфраструктуру открытого ключа, или другое внешнее полномочие. Криптографические ключи, созданные на биометрическом сервере сопоставления, могут быть сгенерированы программным обеспечением, или они могут быть созданы с применением аппаратных устройств, таких как HSM или ускоритель, или они могут быть сгенерированы с применением заранее составленного списка ключей, загруженного от внешнего источника, пригодного для контроля полномочий ключа.

Возвращаясь к Фиг.3 и процессу 300, после генерации ключей и сертификата, ключи и сертификат передаются клиенту (этап 320). В общем, вся информация, загруженная в биометрический сервер сопоставления, возвращается вместе с ключами и сертификатом. Это позволяет клиенту получить доступ к учетным записям пользователя (ED пользователя, PEN, и/или пароль) без сохранения данных на клиентском компьютере. После того, как клиент принимает ключи и сертификат и возвращенные учетные записи от биометрического сервера сопоставления, клиент может использовать принятую информацию в системе аутентификации, чтобы получить доступ к желаемым ресурсам компьютера (этап 322). Здесь варианты осуществления настоящего изобретения могут изменяться в зависимости от характера системы аутентификации. В одном варианте осуществления используются протоколы аутентификации Kerberos.

В одном варианте осуществления клиент может инициировать протокол Kerberos, как описано выше со ссылками на Фиг.1. Как элемент в протоколе, клиент в конечном итоге представит временный сертификат, ID пользователя, PIN, и/или пароль, и криптографические ключи и передаст информацию серверу выдачи учетных записей Kerberos, для того чтобы потребовать билеты служб для предоставления доступа к ресурсам компьютера через защищенный служебный сервер. Другие варианты осуществления могут использовать различные протоколы, в зависимости от потребностей используемого специфического сервера аутентификации.

В одном случае способа по Фиг.3, ID пользователя, PIN и/или пароль и биометрический образец могут быть сперва проверены локально аппаратным устройством до отправки данных биометрическому серверу сопоставления. В другом случае все данные могут быть собраны клиентом, и переданы серверу, и проверены только программой безопасности сервера.

В одном варианте осуществления способа согласно Фиг.3, пересылка пакета данных (этап 306) биометрическому серверу также включает в себя открытый ключ, который является частью пары закрытый/открытый ключ, генерируемой клиентским компьютером 206. Открытый ключ, отправленный в пакете данных биометрическому серверу, сертифицируется биометрическим сервером до того, как он отсылается обратно клиентскому компьютеру 206 (этап 320) вместе с учетной записью, такой как цифровой сертификат.

В одном варианте осуществления настоящего изобретения функции Фиг.2 могут комбинироваться в различных формах. Например, клиент 206 и биометрический сервер сопоставления могут объединиться, или же комбинируются система аутентификации 210 и клиентский компьютер, либо блок 204 отбора биометрических образцов и клиентский компьютер 206, либо же сервер аутентификации 210 и сервер биометрического сопоставления 208. Хотя функциональные блоки Фиг.2 могут комбинироваться целым рядом путей, итоговая функция результирующей системы 200 остается неизменной.

Иллюстрируемое вычислительное устройство

Фиг.4 и последующее рассмотрение предназначено для предоставления краткого общего описание главного компьютера, применяемого для связи с помощью интерфейса с запоминающим устройством хранения данных. Хотя ниже описан компьютер общего назначения, он приводится в качестве примера только с одним процессором, то другие варианты осуществления главного компьютера с большим числом процессоров могут быть осуществлены при помощи других вычислительных устройств, на примере клиента, имеющего сетевую/шинную совместимость и интеракцию.

Хотя и не требуется, варианты осуществления настоящего изобретения могут также быть осуществлены посредством операционной системы для использования разработчиком услуг для устройства или объекта, и/или включенного в него программного обеспечения. Программное обеспечение может описываться в общих рамках выполняемых на компьютере инструкций, таких как программные модули, выполняемые одним или большим числом компьютеров, таких как клиентские компьютерные станции, серверы и другие устройства. В общем случае программные модули включают в себя стандартные процедуры, программы, объекты, компоненты, структуры данных, и т.п., которые осуществляют конкретные задачи или типы конкретных абстрактных данных. Обычно, функциональность программных модулей может быть скомбинирована или распределена по желанию в различных вариантах осуществления. Более того, специалисты в области техники оценивают, что различные варианты осуществления настоящего изобретения могут практиковаться с другими компьютерными конфигурациями. Другие хорошо известные компьютерные системы, среды и/или конфигурации, которые могут быть пригодными для использования, включают в себя, но не ограничиваются (только этим), персональные компьютеры (PCs), автоматизированные кассовые аппараты, серверные компьютеры, портативные или переносные компьютеры, многопроцессорные системы, основанные на микропроцессорах системы, программируемую бытовую электронную технику, сеть ПК, бытовое электронное оборудование, осветительные приборы, элементы периферийного устройства управления, мини-компьютеры, универсальные вычислительные машины и тому подобное. Варианты осуществления настоящего изобретения могут также практиковаться в средах распределенной вычислительной системы, где задачи выполняются удаленными обрабатывающими устройствами, которые связаны через коммуникационную сеть/шину, или другие среды передачи данных. В среде распределенной вычислительной системы программные модули могут располагаться в запоминающем устройстве как локального, так и удаленного компьютера, включающего устройства памяти, и клиентские узлы могут в свою очередь вести себя как узлы серверов.

На основании Фиг.4 типичная система для представления примера главного компьютера включает вычислительное устройство общего назначения в виде компьютерной системы 410. Компоненты компьютерной системы 410 могут включать, но не ограничиваются только этим, блок обработки (процессор) 420, системную память 430 и системную шину 421, которая соединяет различные системные компоненты, включая соединение системной памяти с блоком обработки (процессором) 420. Системная шина 421 может быть любого типа из нескольких типов шинных структур, включающих шину памяти или контроллер памяти, периферийную шину, и локальную шину с использованием любого ряда шинных архитектур.

Компьютерная система 410 обычно включает в себя целый ряд считываемых компьютером носителей. Считываемыми компьютером носителями могут быть любые пригодные носители, к которым компьютерная система 410 может иметь доступ, и включают в себя энергозависимые запоминающие носители и энергонезависимые запоминающие носители, съемные или несъемные носители. В качестве примера, но не ограничения, считываемые компьютером носители могут быть реализованы в виде компьютерных носителей хранения информации. Компьютерные запоминающие носители включают в себя энергозависимые и энергонезависимые, съемные или несъемные носители информации, реализованные в любых способах или технологиях для хранения информации, такой как машиночитаемые инструкции, структуры данных, программные модули или другие данные. Компьютерные запоминающие носители включают в себя, но не ограничиваются только этим, запоминающее устройство с произвольной выборкой (RAM), постоянное запоминающее устройство (ROM), электрически стираемое программное постоянное запоминающее устройство (EEPROM), флэш-память или память другой технологии, компактный диск только для чтения (CD-ROM), перезаписываемый компактный диск (CDRW), универсальный цифровой диск (DVD) или другой накопитель на оптических дисках, магнитные кассеты, магнитные ленты, магнитные диски или другие магнитные устройства хранения данных, или любой другой носитель, который может быть использован для хранения желаемой информации и который может быть доступен компьютерной системе 410.

Системная память 430 включает в себя компьютерные запоминающие носители информации в виде энергозависимой и/или энергонезависимой памяти, такие как постоянное запоминающее устройство (ROM) 431 и оперативная память (RAM) 432. Базовая система ввода/вывода 433 (BIOS), содержащая основные стандартные процедуры, которые помогают передавать информацию между элементами внутри компьютерной системы 410, например, во время запуска, как правило, хранится в ROM 431. RAM 432 обычно содержит данные и/или программные модули, которые немедленно доступны и/или в настоящее время выполняют ряд операций при участии процессора (блока обработки данных) 420. В качестве примера, но не ограничения, Фиг. 4 иллюстрирует операционную систему 433, прикладные программы 435, другие программные модули 436, и программные данные 437.

Компьютерная система 410 может включать также другие съемные/несъемные, энергозависимые/энергонезависимые компьютерные запоминающие носители информации. В качестве примера Фиг. 4 иллюстрирует накопитель 431 на жестком диске, который читает или записывает на несъемные энергонезависимые магнитные носители, накопитель 451 на магнитных дисках, который читает или пишет на съемный, энергонезависимый магнитный диск 452, и накопитель 455 на оптических дисках, который читает или пишет на съемный энергонезависимый оптический диск 456, такой как CDROM, CDRW, DVD, или другие оптические носители. Другие съемные/несъемные, энергозависимые/энергонезависимые компьютерные запоминающие носители информации, которые могут быть применены в типичной операционной среде, включают, но не ограничиваются этим, магнитные ленточные кассеты, карты флэш-памяти, универсальные цифровые диски, оцифрованную видеоленту, твердотельные RAM, твердотельные ROM и тому подобное. Накопитель 441 на жестком диске, как правило, связан с системной шиной 421 посредством интерфейса несъемной памяти, такого как интерфейс 440; и накопитель 451 на магнитных дисках и накопитель 455 на оптических дисках обычно связаны с системной шиной 421 посредством интерфейса съемной памяти, такого как интерфейс 450.

Накопитель и связанные с ними компьютерные запоминающие носители информации, описанные выше и иллюстрированные на Фиг. 4, предусматривают сохранение машиночитаемых инструкций, структур данных, программных модулей и других данных для компьютерной системы 410. На Фиг. 4, например, накопитель 441 на жестком диске иллюстрируется как хранящий операционную систему 444, прикладные программы 445, другие программные модули 446 и программные данные 447. Заметим, что эти компоненты могут либо быть такими же, либо отличаться от операционной системы 444, прикладных программ 445, других программных модулей 446 и программных данных 447. Операционная система 444, прикладные программы 445, другие программные модули 446 и программные данные 447 обозначены здесь разными номерами, чтобы проиллюстрировать, что они, по меньшей мере, являются различными копиями.

Пользователь может вводить команды и информацию в компьютерную систему 410 посредством устройств ввода данных, таких как клавиатура 462, и указательное устройство 461, которое обычно именуется как мышь, трекбол или сенсорная площадка. К другим устройствам ввода (не показано) можно причислить микрофон, джойстик, игровую клавиатуру, спутниковую антенну, сканер, и тому подобное. Эти и другие устройства ввода часто соединены с процессором 420 через интерфейс 460 устройств пользовательского ввода, который соединен с системной шиной 421, но может быть подключен к другому интерфейсу и шинным структурам, таким как, например, параллельный порт, игровой порт или интерфейс универсальной последовательной шины (USB). Монитор 491 или другой тип дисплейного устройства также подключены к системной шине 421 посредством такого интерфейса, как видеоинтерфейс 490, который в свою очередь может подсоединяться к видеопамяти (не показана). В дополнение к монитору 491, компьютерная система может включать в себя также другие периферийные устройства вывода, такие как колонки 497 и принтер 496, которые могут быть подключены посредством интерфейса 495 периферийных устройств вывода.

Компьютерная система 410 может функционировать в сетевой или распределенной среде, используя логические соединения к одному или нескольким удаленным компьютерам, как например удаленный компьютер 480. Удаленный компьютер 480 может быть персональным компьютером, сервером, маршрутизатором, сетевым компьютером (PC), одноранговым устройством или другим общим сетевым узлом, и, как правило, включает большинство или все элементы, описанные выше по отношению к компьютерной системе 410, хотя на Фиг. 4 была проиллюстрирована только память запоминающего устройства 481. Логические соединения, изображенные на Фиг. 4, включают в себя локальную вычислительную сеть (LAN) 471 и глобальную вычислительную сеть (WAN) 473, но могут также включать в себя другие сети/шины. Такие сетевые вычислительные среды являются общеизвестным явлением в домах, офисах, например как, информационные вычислительные сети в масштабе предприятия, внутрикорпоративные сети и Интернет.

При использовании локальной конфигурации сети LAN, компьютерная система 410 подключена к LAN 471 через сетевой интерфейс или адаптер 470. Когда применяется локальная конфигурация сети WAN, компьютерная система 410, как правило, включает в себя модем 472 или другое средство для установления коммуникаций вдобавок к WAN 473, например Интернет. Модем 472, который может быть внутренним или внешним, может быть подключен к системной шине 421 через интерфейс 460 пользовательских устройств ввода или другой соответствующий механизм. В сетевой среде программные модули, изображенные по отношению к компьютерной системе 410, или их части, могут храниться в удаленном запоминающем устройстве. В качестве примера, а не ограничения, Фиг. 4 иллюстрирует удаленные прикладные программы 485 как находящиеся в запоминающем устройстве 481. Понятно, что показанные сетевые соединения являются примерными и между компьютерами могут быть применимы и другие способы установления канала соединения.

Разные распределенные вычислительные системы разрабатывались и в настоящее время разрабатываются с учетом конвергентности персональной компьютеризации и Интернета. Индивидуумы и корпоративные пользователи одинаково обеспечиваются полностью совместимым взаимодействием и веб-интерфейсом для приложений и вычислительных устройств, делая компьютерные развлечения все более ориентированными на веб-браузеры или сеть.

Например, платформа Microsoft®.NET™, доступная от корпорации Microsoft, включает в себя серверы, службы из стандартных блоков, такие как доступное через сеть сохранение данных, а также загружаемое программное обеспечение для устройств. Хотя иллюстрированные варианты осуществления в настоящем описании описаны со ссылками на программное обеспечение, находящееся в вычислительном устройстве, одна или больше частей варианта осуществления настоящего изобретения также могут быть выполнены с помощью операционной системы, интерфейса прикладного программирования (API) или "посреднического" объекта между любым из сопроцессоров, дисплейным устройством и запрашиваемым объектом, так чтобы операция могла быть выполнена, поддержана или получена посредством всех NET™ языков и услуг, а также в других распределенных вычислительных оболочках.

Как выше указывалось, хотя примерные варианты осуществления настоящего изобретения были описаны в связи с различными вычислительными устройствами и сетевыми архитектурами, лежащие в основе концепции могут быть применены к любому вычислительному устройству или системе, в которых желательным является внедрение схем подтверждения биометрических учетных записей. Таким образом, способы и системы, описанные в связи с вариантами осуществления настоящего изобретения, могут быть применены для ряда приложений и устройств. Поскольку приведенные языки программирования, имена и примеры выбраны здесь как характерные для различных случаев, эти языки, имена и примеры не предназначены быть ограничением. Средний специалист в данной области техники поймет, что существуют многочисленные способы предоставления объектного кода, чтобы получить те же самые, сходные или эквивалентные системы и способы, достигнутые вариантами осуществления настоящего изобретения.

Различные методики, описанные в настоящем описание, могут быть реализованы в отношении аппаратного или программного обеспечения, или, когда это целесообразно, с тем и другим. Таким образом, способы и устройство настоящего изобретения, или некоторые аспекты или их части, могут принимать форму программного кода (т.е. инструкции), воплощенного в материальных носителях, таких как гибкие дискеты, CD-ROM, жесткие диски, или любой другой машиносчитываемый носитель, в котором, когда программный код загружен и выполнен машиной, такой как компьютер, эта машина становится инструментом для реализации изобретения.

Хотя аспекты настоящего изобретения были описаны в связи с целесообразными вариантами осуществления различными позициями, но должно быть понятно, что могут быть применены другие подобные варианты осуществления или модификации, и дополнения могут быть внесены в описанный вариант осуществления для представления той же функции настоящего изобретения без отклонений. Кроме того, необходимо сделать особое ударение, что предполагается ряд компьютерных платформ, включающих, в том числе, операционные системы портативных устройств и другие прикладные специфические операционные системы, тем более, что число беспроводных сетевых устройств продолжает быстро расти. На основании этого, заявленное изобретение не должно ограничиваться каким-либо одним вариантом осуществления, а вместо этого его следует рассматривать во всей широте кругозора и сфере деятельности, в соответствии с прилагаемыми пунктами формулы изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| УПРАВЛЯЕМОЕ ПОЛИТИКАМИ ДЕЛЕГИРОВАНИЕ УЧЕТНЫХ ДАННЫХ ДЛЯ ЕДИНОЙ РЕГИСТРАЦИИ В СЕТИ И ЗАЩИЩЕННОГО ДОСТУПА К СЕТЕВЫМ РЕСУРСАМ | 2007 |

|

RU2439692C2 |

| ТЕЛЕКОММУНИКАЦИОННАЯ ЧИП-КАРТА | 2013 |

|

RU2628492C2 |

| АВТОМАТИЧЕСКАЯ АТТЕСТАЦИЯ СОХРАННОСТИ УСТРОЙСТВА С ПРИМЕНЕНИЕМ ЦЕПОЧКИ БЛОКОВ | 2016 |

|

RU2673842C1 |

| ВЗАИМОДЕЙСТВУЮЩИЕ МОДУЛЬНЫЕ СРЕДСТВА СБОРА УДОСТОВЕРЕНИЙ И ДОСТУПА | 2004 |

|

RU2369025C2 |

| УСТРОЙСТВО И СПОСОБ ДЛЯ ИДЕНТИФИКАЦИИ И АУТЕНТИФИКАЦИИ | 2007 |

|

RU2469391C2 |

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2008 |

|

RU2390838C2 |

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2003 |

|

RU2337399C2 |

| РАСШИРЕНИЕ ИНФОРМАЦИИ СОПОСТАВЛЕНИЯ ПОЛЬЗОВАТЕЛЯ ДЛЯ ПРОТОКОЛОВ | 2006 |

|

RU2411668C2 |

| СПОСОБ И СИСТЕМА ОБМЕНА МЕДИЦИНСКИМИ ДАННЫМИ | 2021 |

|

RU2748052C1 |

| Программно-аппаратный комплекс подтверждения подлинности электронных документов и электронных подписей | 2018 |

|

RU2712650C1 |

Изобретение относится к сетевым технологиям, а именно к устройствам и способам биометрической сетевой идентификации. Техническим результатом является повышение конфиденциальности данных. Технический результат достигается тем, что способ использования устройства отбора биометрических образцов в системе клиентского компьютера для последующего доступа к системе аутентификации включает в себя прием данных биометрического образца с цифровой подписью и объединение этих данных с идентификатором (ID) пользователя и персональным идентификационным номером (PIN) или паролем для получения пакета данных, который далее безопасно передается серверу биометрического сопоставления для подтверждения достоверности пользователя и биометрического образца. После завершения проверки сервер биометрического сопоставления возвращает пакет данных вместе с временным сертификатом и парой открытого/закрытого ключей на клиентский компьютер. Клиентский компьютер может затем использовать данную информацию для доступа к системе аутентификации для получения в дальнейшем доступа к безопасному ресурсу. 3 н. и 17 з.п. ф-лы, 4 ил.

1. Способ использования устройства отбора биометрических образцов совместно с системой аутентификации, причем способ содержит этапы:

прием данных биометрического образца клиентским компьютером (206), при этом данные образца имеют цифровую подпись, верифицирующую происхождение данных образца;

прием идентификации пользователя (ID) и по меньшей мере одного из: персонального идентификационного номера (PIN) и пароля, ассоциированных с пользователем;

передачу (306) пакета данных на сервер биометрического сопоставления (208), причем пакет данных включает в себя данные биометрического образца, по меньшей мере одно из PIN и пароля, и ID пользователя;

верификацию на сервере сопоставления (208), что ID пользователя ассоциирован с авторизованным пользователем (308), что PIN пользователя или пароль действителен, что данные образца соответствуют шаблону данных авторизованного пользователя (312), и что цифровая подпись действительна (316);

генерацию временной учетной записи и по меньшей мере одного криптографического ключа (318) на сервере сопоставления (208);

передачу временной учетной записи и по меньшей мере одного криптографического ключа (320) вместе с пакетом данных на клиентский компьютер (206) и

выполнение обращения к безопасной системе авторизации (210), используя временную учетную запись и по меньшей мере один криптографический ключ для получения последующего доступа к ресурсам (212), внешним по отношению к клиентскому компьютеру (206).

2. Способ по п.1, в котором прием данных биометрического образца клиентским компьютером содержит прием данных образца, отметки времени и цифровой подписи от устройства отбора биометрических образцов.

3. Способ по п.1, в котором передача пакета данных серверу биометрического сопоставления содержит передачу пакета данных по защищенному каналу связи, причем пакет данных содержит данные биометрического образца, ID пользователя и PIN или пароль.

4. Способ по п.3, в котором пакет данных дополнительно содержит генерируемый клиентом открытый ключ и в котором сервер сопоставления сертифицирует генерируемый клиентом открытый ключ перед передачей временной учетной записи клиентскому компьютеру.

5. Способ по п.1, в котором генерация временной учетной записи и по меньшей мере одного криптографического ключа на сервере сопоставления содержит генерацию временного сертификата и пары открытого/закрытого ключей, совместимых с системой аутентификации.

6. Способ по п.5, в котором пара открытого/закрытого ключей безопасно предоставляется серверу биометрического сопоставления.

7. Способ по п.5, в котором системой аутентификации является система аутентификации Kerberos.

8. Способ по п.1, в котором обращение к безопасной системе авторизации содержит обращение к системе Kerberos с использованием временного сертификата и пары открытого/закрытого ключей для получения последующего доступа к ресурсам служебного сервера, причем формат временного сертификата содержит одно из Х.509, XrML, ISO REL или SAML.

9. Компьютерная система, которая имеет доступ к системе аутентификации, причем компьютерная система содержит:

интерфейс пользователя (202) к клиентскому компьютеру (206), в котором принимают ввод идентификатора пользователя;

устройство отбора биометрических образцов (204), которое выбирает биометрические данные пользователя и предоставляет выбранные биометрические данные вместе с цифровой подписью клиентскому компьютеру (206);

первую часть программы, работающую в клиентском компьютере (206), которая генерирует пакет данных, содержащий биометрические данные, цифровую подпись и ID пользователя;

безопасное соединение (226) между клиентским компьютером (206) и сервером биометрического сопоставления (208), причем безопасное соединение (226) используется для передачи пакета данных от клиентского компьютера (206) к серверу биометрического сопоставления (208);

программу в сервере биометрического сопоставления (208), которая проверяет достоверность информации в пакете данных и возвращает через безопасное соединение (226) пакет данных вместе с временной учетной записью и по меньшей мере одним ключом для доступа к системе аутентификации (210); и

вторую часть программы, работающую в клиентском компьютере (206), которая использует временную учетную запись и по меньшей мере один ключ для доступа к системе аутентификации (210).

10. Система по п.9, в которой устройство отбора биометрических образцов дополнительно подает временной признак для сопровождения выбранных биометрических данных вместе с цифровой подписью.

11. Система по п.9, в котором пакет данных дополнительно содержит по меньшей мере одно из: персональный идентификационный номер (PIN) и пароль.

12. Система по п.9, в которой безопасное соединение содержит SSL/TLS интерфейс.

13. Система по п.9, в котором программа на сервере биометрического сопоставления (208) проверяет, что ID пользователя представляет достоверного пользователя, биометрические данные соответствуют биометрическому шаблону пользователя, и верифицирует достоверность цифровой подписи.

14. Система по п.9, в которой временная учетная запись действительна для одного аутентификационного сеанса с системой аутентификации.

15. Система по п.10, в которой системой аутентификации является система аутентификации Kerberos.

16. Система по п.9, в которой по меньшей мере один ключ доступа к системе аутентификации содержит пару открытого/закрытого ключей.

17. Система по п.16, в которой пара открытого/закрытого ключей предоставляется серверу биометрического сопоставления внешним уполномоченным органом выдачи ключей.

18. Считываемый компьютером носитель, имеющий выполняемые компьютером инструкции для осуществления способа использования устройства отбора биометрических образцов вместе с системой аутентификации типа Kerberos, причем способ содержит этапы:

прием данных биометрического образца клиентским компьютером (206), причем данные образца имеют цифровую подпись, верифицирующую происхождение данных образца;

прием идентификации пользователя (ID) и по меньшей мере одного из: персонального идентификационного номера (PIN) и пароля, ассоциированных с пользователем;

передачу пакета данных (306) серверу биометрического сопоставления (208), причем пакет данных содержит биометрические данные образца и по меньшей мере одно из: PIN и пароля;

верификацию на сервере сопоставления (208) того, что ID пользователя и PIN ассоциированы с авторизованным пользователем (308), что данные образца соответствуют шаблону данных авторизованного пользователя (312) и что цифровая подпись действительна (316);

генерацию временной учетной записи и пары открытого/закрытого ключей на сервере сопоставления (208);

передачу временной учетной записи и пары ключей вместе с пакетом данных клиентскому компьютеру (206) и

обращение к системе авторизации (210) Kerberos, используя упомянутые временную учетную запись и пару ключей для получения последующего доступа к ресурсам (212), внешним к клиентскому компьютеру (206).

19. Считываемый компьютером носитель по п.18, в котором этап приема данных биометрического образца клиентским компьютером содержит прием данных образца, по меньшей мере одного из: отметки времени и текущего времени и цифровой подписи от устройства отбора биометрических образцов.

20. Считываемый компьютером носитель по п.18, в котором этап обращения к системе авторизации Kerberos содержит обращение к системе Kerberos с использованием временного сертификата и пары открытого/закрытого ключей для получения последующего доступа к ресурсам служебного сервера, причем формат временного сертификата содержит одно из: Х.509, XrML, ISO REL или SAML.

| WO 2005053323 A2, 2005.06.09 | |||

| СИСТЕМА ИДЕНТИФИКАЦИИ ДЛЯ УДОСТОВЕРЕНИЯ ПОДЛИННОСТИ ЭЛЕКТРОННЫХ СДЕЛОК И ЭЛЕКТРОННЫХ ПЕРЕДАЧ БЕЗ ИСПОЛЬЗОВАНИЯ ИДЕНТИФИКАЦИОННЫХ КАРТОЧЕК | 1996 |

|

RU2263348C2 |

| СИСТЕМА АВТОМАТИЗИРОВАННЫХ БАНКОВСКИХ МАШИН И СПОСОБ УСОВЕРШЕНСТВОВАНИЯ | 2000 |

|

RU2255371C2 |

| WO 03063094 A2, 2003.07.31 | |||

| US 2003177356 A1, 2003.09.18 | |||

| US 2005222963 A1, 2005.10.06 | |||

| JP 2002007352 A, 2002.01.11. | |||

Авторы

Даты

2011-11-20—Публикация

2007-06-25—Подача