ОБЛАСТЬ ТЕХНИКИ

Настоящее изобретение относится главным образом к системам и способам доступа к виртуальным частным сетям (Virtual Private Network, VPN) и, в частности, относится к системам и способам доступа по меньшей мере к одной виртуальной частной сети через по меньшей мере одну установленную точку доступа VPN.

ПРЕДПОСЫЛКИ СОЗДАНИЯ ИЗОБРЕТЕНИЯ

Широко известны преимущества Интернета как средства доступа ко всему многообразию онлайновой информации, а также часть Интернета, содержащая всемирную паутину (WWW). Ранее традиционные способы доступа к Интернету реализовывались через стационарные точки доступа, например, на рабочем месте, в школе или дома. С самого начала стационарная точка доступа считалась непременным атрибутом модели Интернета. Например, протокол IP прокладывает маршруты пакетов к пунктам назначения, исходя из их IP-адресов. А указанные IP-адреса в свою очередь привязаны к фиксированным физическим точкам, аналогично тому, как обычные телефонные номера присвоены определенным точкам фиксированной телефонной сети. Такая привязка к физической точке позволяет надежно и эффективно прокладывать маршрут IP-пакетов к адресату.

Однако в последние годы концепция связи претерпела значительные изменения вследствие наблюдаемой сегодня тенденции к повышению мобильности, примером чему может являться повсеместное использование мобильной телефонии. Другой быстро развивающейся отраслью являются мобильные компьютерные среды, очевидным преимуществом которых является предоставляемая ими возможность эффективно работать независимо от места нахождения. Кроме этого, надежный доступ к Интернету и к услугам, доступным через него, позволяет мобильным сетям повысить эффективность работы пользователей посредством снятия ограничений, накладываемых на них необходимостью работы в офисе. В итоге мы все более и более склоняемся в пользу беспроводных сетей, которые предоставляют еще большую свободу за счет возможности доступа фактически из любой точки, будь то даже самолет или автомобиль.

Одна из главнейших проблем IP-технологий - это безопасность и конфиденциальность. Из-за открытой природы Интернета, передаваемые пакеты постоянно находятся под угрозой нарушения безопасности вследствие перемещения мобильных узлов между различными подсетями. Для решения этой проблемы был разработан протокол "IP security protocol" (или просто IPsec), как подробно описано в Рабочих предложениях комитета по инженерным вопросам Интернета (Internet Engineering Task Force, IETF), документ RFC 2401, озаглавленный: Архитектура безопасности для IP (Security Architecture for the Internet Protocol), содержимое которого во всей своей полноте включено в описание настоящего изобретения посредством ссылки. Таким образом, IPsec был разработан для обеспечения защиты передачи полезной нагрузки пакетов в линии между IP-хостами. Это осуществляется за счет того, что аутентификация и шифрование пакетов в хостах осуществляется на уровне дейтаграмм, как правило, при помощи криптографии с симметричными шифрами, в которой один и тот же секретный ключ используют для операций шифрования и дешифрования на обоих конечных пунктах линии передачи. При генерировании симметричных ключей для использования их в стеке IPsec может использоваться протокол управления ключами, например протокол IKE (Internet Key Exchange, обмен ключами через Интернет), аналогичный протоколу, применяемому в виртуальных частных сетях.

Специалистам в данном вопросе известно, что виртуальная частная сеть представляет собой логическую сеть, находящуюся в одной или более физических сетях. Виртуальная частная сеть может использоваться для защищенных ресурсов, таких как ресурсы электронной почты или интрасети, или же ресурсов предприятия. Кроме этого, или в качестве альтернативы, виртуальная частная сеть может использоваться для защищенного соединения в локальных сетях, одна или более из которых могут входить в состав интрасети предприятия. В ходе работы IPsec-хост виртуальной частной сети или шлюз виртуальной частной сети могут поддерживать политики безопасности в базе данных политик безопасности (SPD), включающей множество селекторов, как указано, например, в документе RFC 2401. База данных политик безопасности указывает, какой тип безопасности применяется в отношении графика, проходящего через шлюз виртуальной частной сети. Например, согласно политике безопасности может требоваться, чтобы все пакеты трафика туннелировались при помощи безопасного инкапсулирования полезной нагрузки в шлюз виртуальной частной сети, за исключением некоторых пакетов, которые пропускаются без IP-обработки. Далее пример вышеупомянутой политики безопасности может быть распространен на все пакеты, проходящие через указанный шлюз виртуальной частной сети.

Обычно клиентам разрешено устанавливать соединение одновременно только через одну виртуальную частную сеть. В частности, обычно клиенты могут активировать одновременно только одну политику виртуальной частной сети для соответствующей виртуальной частной сети, таким образом в любой момент времени такие "односетевые" клиенты имеют только одно разрешенное активное соединение для передачи данных и соответствующий сетевой интерфейс. В отличие от указанных "односетевых" клиентов, существуют "многосетевые" клиенты, которые имеют большие возможности и могут иметь одновременно несколько соединений, включая одновременные соединения по нескольким виртуальным частным сетям. Например, мобильные портативные терминалы, работающие под управлением таких операционных систем, как разработанная компанией Symbian Limited (Великобритания), поддерживают несколько одновременных активных информационных соединений и несколько соответствующих сетевых интерфейсов. В таких случаях каждый сетевой интерфейс обычно имеет свой IP-адрес, маршрутную информацию и присвоенные адреса сервера DNS (система доменных имен, Domain Name System). Кроме этого, каждый интерфейс и соответствующее соединение для передачи данных "многосетевого" клиента обычно принадлежат отдельной логической сети, локально заданной в клиенте и обозначенной идентификатором сети.

Для связи по виртуальной частной сети клиенту обычно необходимо установить соединение с виртуальной частной сетью путем установки из точки доступа соединения с физической сетью (сетями), содержащей соответствующую виртуальную частную сеть, и дальнейшей загрузки или активирования политики виртуальной частной сети для указанной соответствующей виртуальной частной сети. Аналогично, для закрытия соединения с виртуальной частной сетью клиент обычно должен выгрузить или деактивировать указанную политику виртуальной частной сети для соответствующей виртуальной частной сети и далее разорвать соединение с указанной точкой доступа. И хотя такая процедура инициирования и закрытия подобных соединений виртуальной частной сети облегчает связь через виртуальную частную сеть, указанная процедура ложится дополнительным бременем на клиента или, более конкретно, на пользователя клиента. И следует понимать, что эта ноша будет становиться все тяжелее вследствие роста числа одновременных соединений виртуальной частной сети и других типов соединений "многосетевых" клиентов.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Итак, исходя из описанных предпосылок создания изобретения, в настоящем изобретении описана усовершенствованная система, способ и компьютерный программный продукт для доступа по меньшей мере к одной виртуальной частной сети (VPN). Как будет описано ниже, в соответствии с вариантами осуществления настоящего изобретения терминал выполнен с возможностью устанавливать и активно поддерживать одну или более виртуальную частную сеть в "односетевой" и/или "многосетевой" конфигурации. Однако, в отличие от традиционных "многосетевых" клиентов, указанный терминал выполнен с возможностью установления каждого соединения виртуальной частной сети без необходимости раздельного установления терминалом или пользователем терминала связи с использованием точки доступа к Интернету (IAP, Internet access point) с соответствующей физической сетью (сетями), загрузки или активирования политики виртуальной частной сети для соответствующей виртуальной частной сети, и последующей выгрузки или деактивизирования указанной политики и завершения связи с точкой доступа к Интернету. В этом смысле указанный терминал, или, в частности, пользователь терминала, может задавать одну или более "точек доступа виртуальной частной сети (точек доступа VPN)". Как будет рассмотрено ниже, точкой доступа виртуальной частной сети можно обычно считать виртуальную или логическую точку доступа к соответствующей виртуальной частной сети. Используя точки доступа виртуальной частной сети, терминал может далее установить и поддерживать одно или более соединений с виртуальной частной сетью, во многом аналогично тому, как поддерживаются несколько точек доступа к Интернету, и при этом указанные соединения виртуальной частной сети имеют атрибуты аналогичных соединений виртуальной частной сети, установленных традиционным способом.

Согласно одному из аспектов данного изобретения, разработана система для доступа по меньшей мере к одной виртуальной частной сети. Указанная система включает терминал и может включать по меньшей мере одну базу данных политик безопасности, причем каждая база данных политик безопасности ассоциирована с физической точкой доступа. Указанный терминал выполнен с возможностью обмена информацией с клиентом виртуальной частной сети (VPN клиентом) и по меньшей мере одним приложением. Этот клиент VPN в свою очередь выполнен с возможностью определения по меньшей мере одной точки доступа виртуальной частной сети, причем каждая точка доступа виртуальной частной сети включает ассоциированную с ней физическую точку доступа и политику виртуальной частной сети. Например, клиент VPN может определять каждую виртуальную частную сеть путем приема информации о выборе имени точки доступа виртуальной частной сети. Далее, указанный клиент VPN может принимать информацию о выборе физической точки доступа для ассоциирования ее с указанной точкой доступа виртуальной частной сети и далее принимать информацию о выборе политики виртуальной частной сети для ассоциирования ее с указанной точкой доступа виртуальной частной сети. При этом клиент VPN может быть также выполнен с возможностью установки по меньшей мере одной политики виртуальной частной сети, причем таким образом, что клиент VPN может принимать информацию о выборе определенной политики виртуальной частной сети из установленных(ой) политик(и) виртуальной частной сети.

В частности, если система включает по меньшей мере одну базу данных политик безопасности, то клиент VPN может быть выполнен с возможностью принимать информацию о выборе базы данных политик безопасности. Кроме этого, клиент VPN может загружать по меньшей мере одну политику виртуальной частной сети из базы данных политик безопасности через физическую точку доступа, ассоциированную с соответствующей базой данных политик безопасности. Впоследствии указанный клиент VPN может устанавливать загруженную(ые) политику(и) виртуальной частной сети. В этом смысле клиент VPN может устанавливать соединение для передачи данных с физической точкой доступа, ассоциированной с указанной базой данных политик безопасности, и впоследствии устанавливать соединение для передачи данных с указанной базой данных политик безопасности через указанное установленное соединение для передачи данных с использованием указанной физической точки доступа. VPN клиент может затем аутентифицировать указанную базу данных политик безопасности и/или VPN клиента и загружать по меньшей мере одну политику виртуальной частной сети из указанной базы данных политик безопасности в случае успешной аутентификации указанной базы данных политик безопасности и/или клиента виртуальной частной сети.

Независимо от того, как определена точка(и) доступа виртуальной частной сети, клиент VPN может затем осуществлять доступ по меньшей мере к одной виртуальной частной сети на основе указанной(ых) точки(ек) доступа и таким образом устанавливать в рамках указанной виртуальной частной сети (сетей) по меньшей мере одно соединение для передачи данных по меньшей мере из одного приложения. Таким образом, для доступа к виртуальной частной сети (сетям) клиент VPN может быть выполнен с возможностью активировать по меньшей мере одну точку доступа виртуальной частной сети на основе ассоциированных с ней физической точки доступа и политики виртуальной частной сети. Например, клиент VPN может быть выполнен с возможностью ассоциировать с приложением(ями) по меньшей мере одну точку доступа виртуальной частной сети и впоследствии активизировать из указанного приложения (приложений) по меньшей мере одну точку доступа виртуальной частной сети для установления таким образом указанного по меньшей мере одного соединения для передачи данных по виртуальной частной сети из указанного приложения (приложений).

В частности, клиент VPN может быть выполнен с возможностью активизировать каждую точку доступа виртуальной частной сети путем установления соединения с физической точкой доступа, ассоциированной с соответствующей точкой доступа виртуальной частной сети. Далее клиент VPN может загружать политику виртуальной частной сети, ассоциированную с соответствующей точкой доступа виртуальной частной сети. Впоследствии указанный клиент VPN может установить туннель VPN через указанную физическую точку доступа на основе политики виртуальной частной сети, ассоциированной с соответствующей точкой доступа виртуальной частной сети. Аналогичным образом клиент VPN может также закрывать доступ к виртуальной частной сети (сетям) для закрытия таким образом информационного соединения (соединений) из указанного приложения (приложений). В таких случаях терминал может прерывать каждый доступ к каждой виртуальной частной сети путем закрытия указанного туннеля VPN через физическую точку доступа, установленную согласно политике виртуальной частной сети, ассоциированной с соответствующей точкой доступа виртуальной частной сети. Далее клиент VPN может выгружать политику виртуальной частной сети, ассоциированную с соответствующей точкой доступа виртуальной частной сети, и таким образом закрывать соединение с физической точкой доступа, ассоциированной с соответствующей точкой доступа виртуальной частной сети.

Согласно еще одному аспекту настоящего изобретения создана система для управления по меньшей мере одной политикой виртуальной частной сети, которая предназначена для организации доступа по меньшей мере к одной виртуальной частной сети. Указанная система включает по меньшей мере одну базу данных политик безопасности и терминал, выполненный с возможностью взаимодействия с клиентом виртуальной частной сети. Указанный клиент VPN выполнен с возможностью обмениваться данными с базой (базами) данных политик безопасности через по меньшей мере одну физическую точку доступа для загрузки таким образом политик виртуальной частной сети с базы данных политик безопасности. Указанный клиент VPN может хранить указанную политику (политики) виртуальной частной сети в памяти для хранения политик виртуальной частной сети. Впоследствии, указанный клиент VPN может синхронизироваться с указанной базой данных политик безопасности для обновления таким образом политик виртуальной частной сети, хранящихся в указанной памяти для хранения политик виртуальной частной сети. Одна или более указанных политик виртуальной частной сети могут содержать сертификат и/или пару сертификат/секретный ключ. В таких случаях клиент VPN может также хранить указанные сертификат и/или пару сертификат/секретный ключ в защищенном паролем хранилище ключей.

Аналогично сказанному выше, клиент VPN может быть выполнен с возможностью принимать информацию о выборе базы данных политик безопасности и загружать по меньшей мере одну политику виртуальной частной сети из указанной выбранной базы данных политик безопасности через указанную физическую точку доступа, ассоциированную с указанной базой данных политик безопасности. В таких случаях клиент VPN может также быть выполнен с возможностью аутентификации базы данных политик безопасности и/или клиента виртуальной частной сети, и загрузки политик(и) виртуальной частной сети с указанной базы данных политик безопасности в случае успешной аутентификации базы данных политик безопасности и/или клиента виртуальной частной сети. Таким образом, клиент VPN способен аутентифицировать базу данных политик безопасности на основе сертификата базы данных политик безопасности и аутентифицировать клиента виртуальной частной сети на основе сертификата пользователя. Однако до аутентификации базы данных политик безопасности на основе сертификата базы данных политик безопасности указанный клиент VPN может создать указанный сертификат базы данных политик безопасности. Аналогичным образом, клиент VPN может быть выполнен с возможностью создать сертификат пользователя, например, путем аутентификации клиента виртуальной частной сети в базе данных политик безопасности и может создать указанный сертификат пользователя после выполнения аутентификации клиента виртуальной частной сети.

В частности, например, указанная база данных политик безопасности может иметь ассоциированный идентификационный код, состоящий из множества символов. Клиент VPN может создать сертификат базы данных политик безопасности путем получения подтверждения идентификационного кода, ассоциированного с указанной базой данных политик безопасности, и создания указанного сертификата базы данных политик безопасности после получения подтверждения. Таким образом, клиент VPN может выводить диалоговое окно идентификационного кода базы данных политик безопасности, ассоциированного с указанной базой данных политик безопасности, при этом указанный идентификационный код в указанном диалоговом окне выводится по меньшей мере с одним опущенным символом. Далее указанный клиент VPN может получить пропущенный(ые) символ(ы). Затем клиент VPN может получить подтверждение указанного идентификационного кода, если идентификационный код, представленный в указанном диалоговом окне идентификационного кода базы данных политик безопасности вместе с указанным по меньшей мере одним полученным символом, совпадает с идентификационным кодом, ассоциированным с указанной базой данных политик безопасности.

Согласно еще одному аспекту данного изобретения создан способ и компьютерный программный продукт для доступа по меньшей мере к одной виртуальной частной сети. Также создан способ и компьютерный программный продукт для управления по меньшей мере одной политикой виртуальной частной сети. И, наконец, согласно еще одному аспекту настоящего изобретения, предложена структура данных точки доступа виртуальной частной сети. Следовательно, варианты осуществления настоящего изобретения описывают систему, способ и компьютерный программный продукт для доступа по меньшей мере к одной виртуальной частной сети и для управления политикой(ами) виртуальной частной сети. Путем определения одной или более точек доступа виртуальной частной сети, варианты осуществления настоящего изобретения способны установить каждое из одного и более соединений виртуальной частной сети менее обременительным и затратным для терминала или пользователя терминала способом. В этом отношении, как показано выше и будет объяснено далее, точкой доступа виртуальной частной сети обычно может считаться виртуальная или логическая точка доступа к соответствующей виртуальной частной сети, такая что терминал может установить и поддерживать одно или более соединений виртуальной частной сети, аналогично тому, как это делается в точках доступа к Интернету. Следовательно, указанные система, способ и компьютерный программный продукт согласно вариантам осуществления настоящего изобретения решают проблемы, свойственные известному уровню техники и создают предпосылки для получения дополнительных преимуществ.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

После общего описания изобретения перейдем к прилагающимся чертежам, некоторые из которых выполнены не в масштабе и на которых:

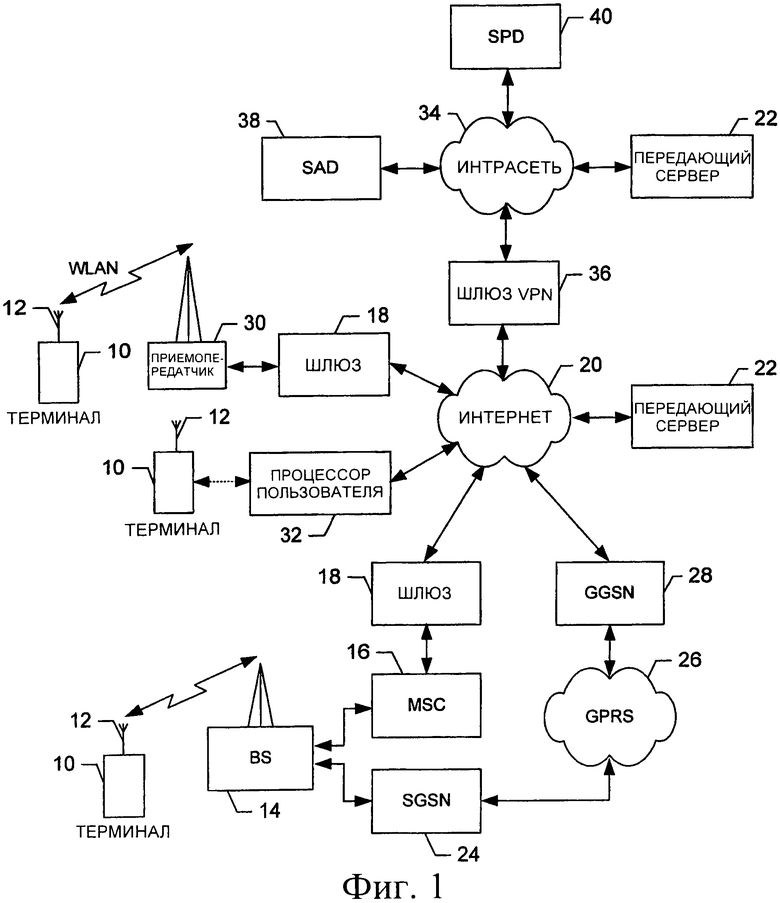

Фиг.1 изображает структурную схему беспроводной системы связи согласно одному из вариантов осуществления настоящего изобретения и включающей сеть мобильной связи и сеть передачи данных, к которым через беспроводной радиочастотный канал связи дуплексно подключен терминал;

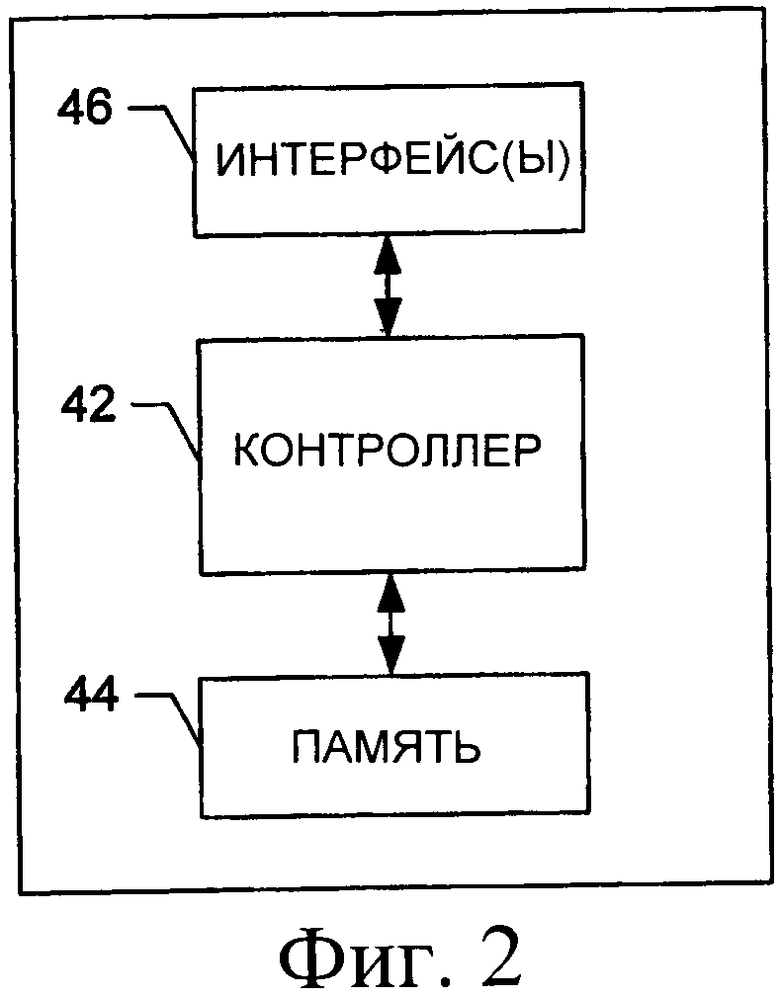

Фиг.2 изображает структурную схему объекта, способного выполнять функцию объекта сети согласно вариантам осуществления настоящего изобретения;

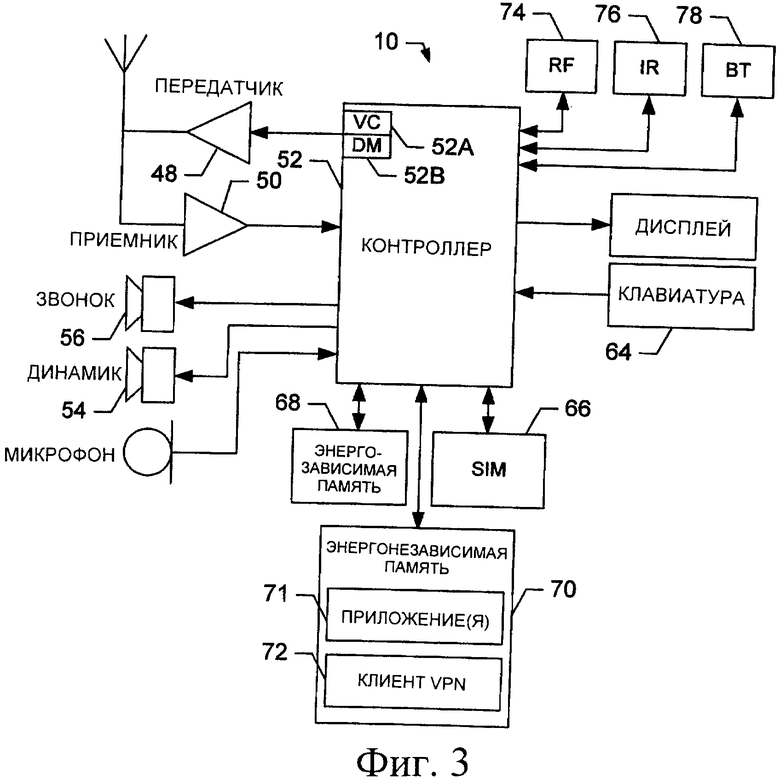

Фиг.3 изображает структурную схему терминала согласно одному из вариантов осуществления настоящего изобретения;

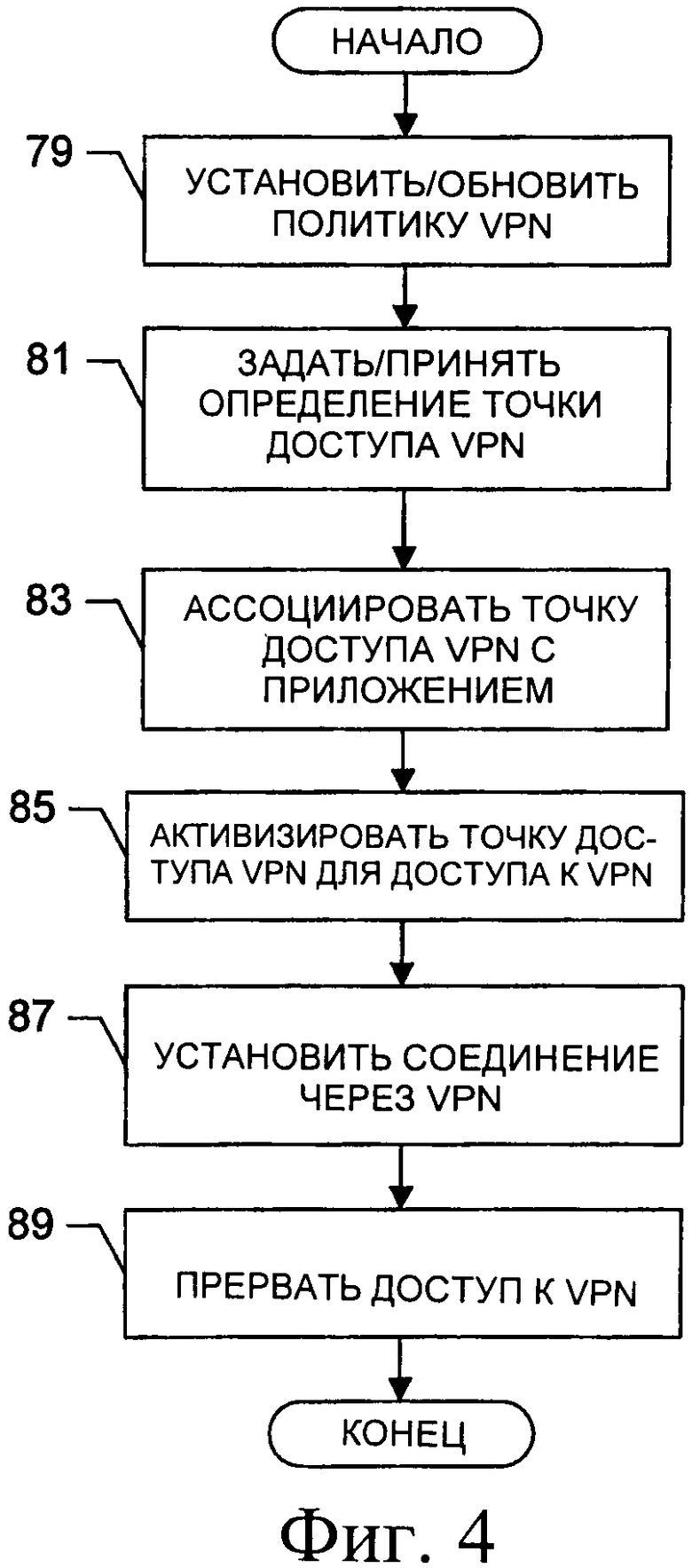

Фиг.4 изображает блок-схему, которая показывает различные этапы способа доступа по меньшей мере к одной виртуальной частной сети согласно одному из вариантов осуществления настоящего изобретения;

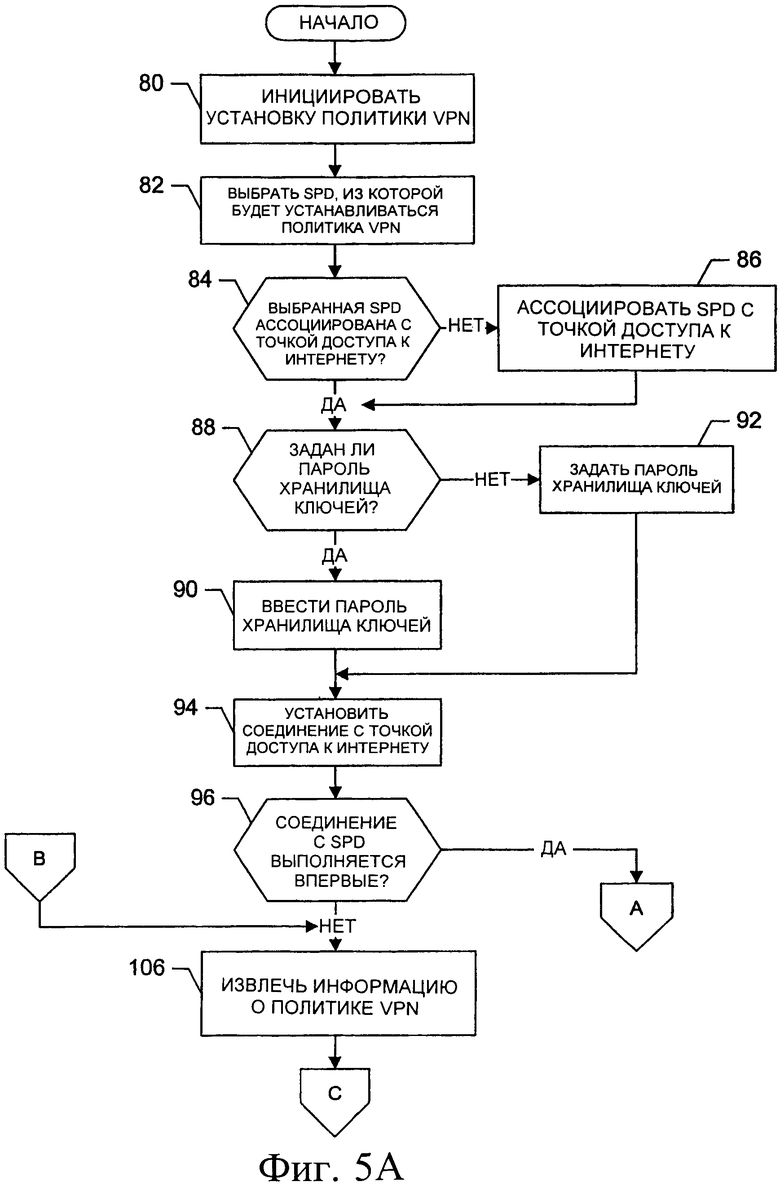

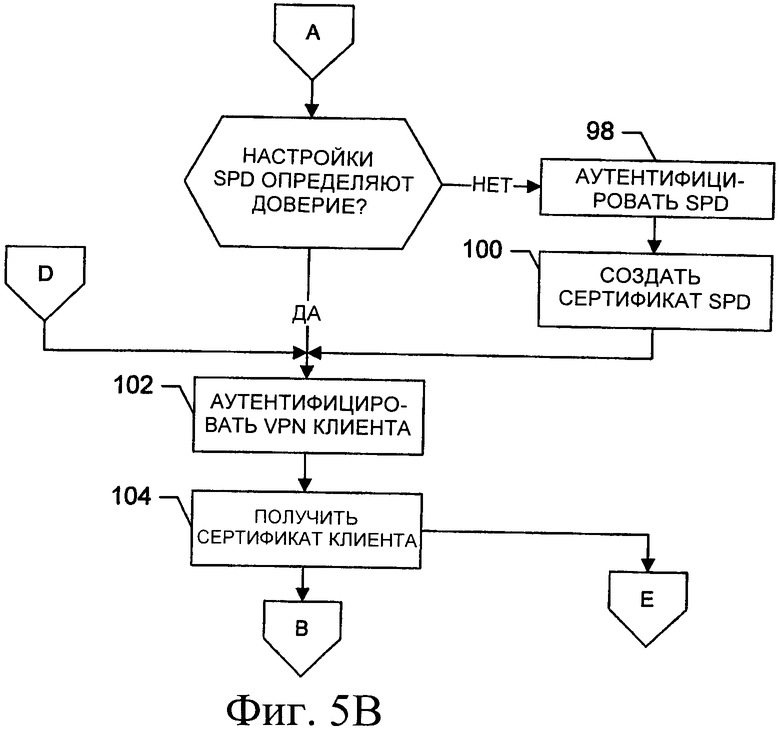

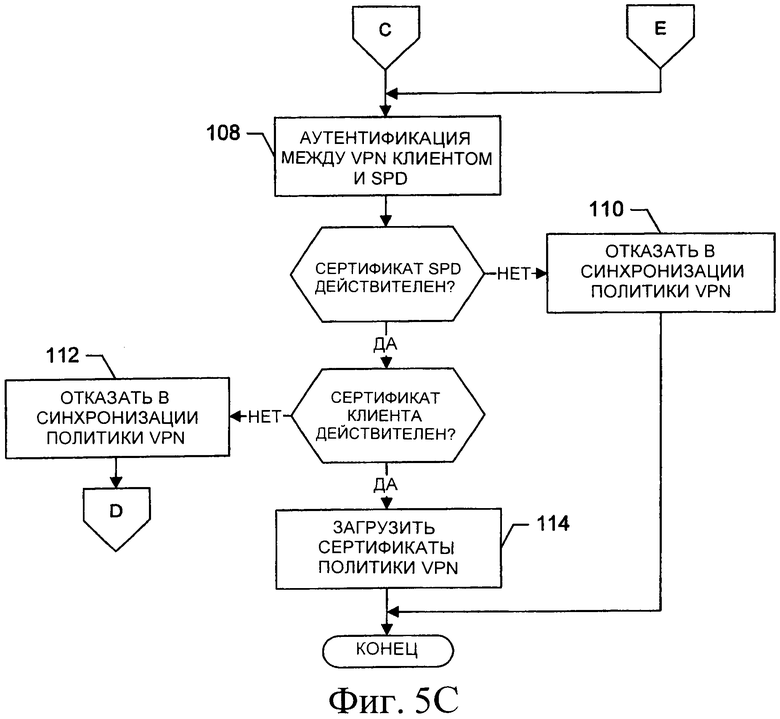

Фиг.5А-5С изображают блок-схемы, которые показывают различные этапы установки, хранения или же управления одной или более политиками виртуальной частной сети согласно одному из вариантов осуществления настоящего изобретения;

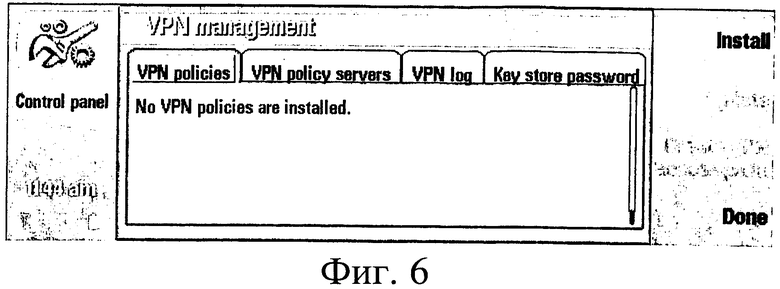

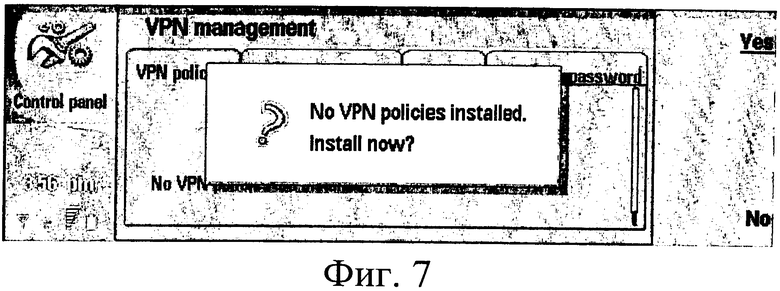

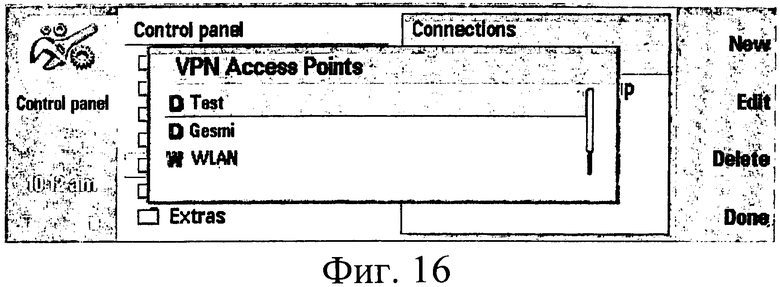

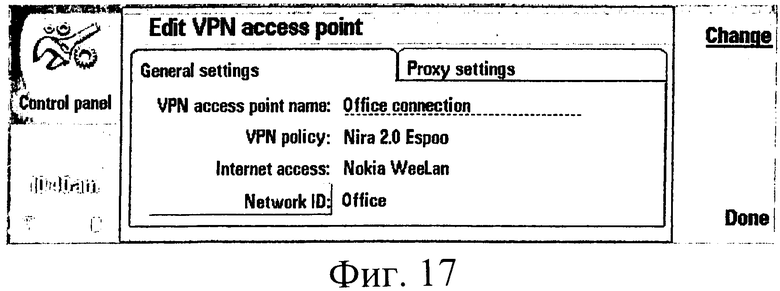

Фиг.6-17 - примеры изображений, которые могут быть выведены на экран клиентом виртуальной частной сети в ходе работы согласно вариантам осуществления настоящего изобретения; и

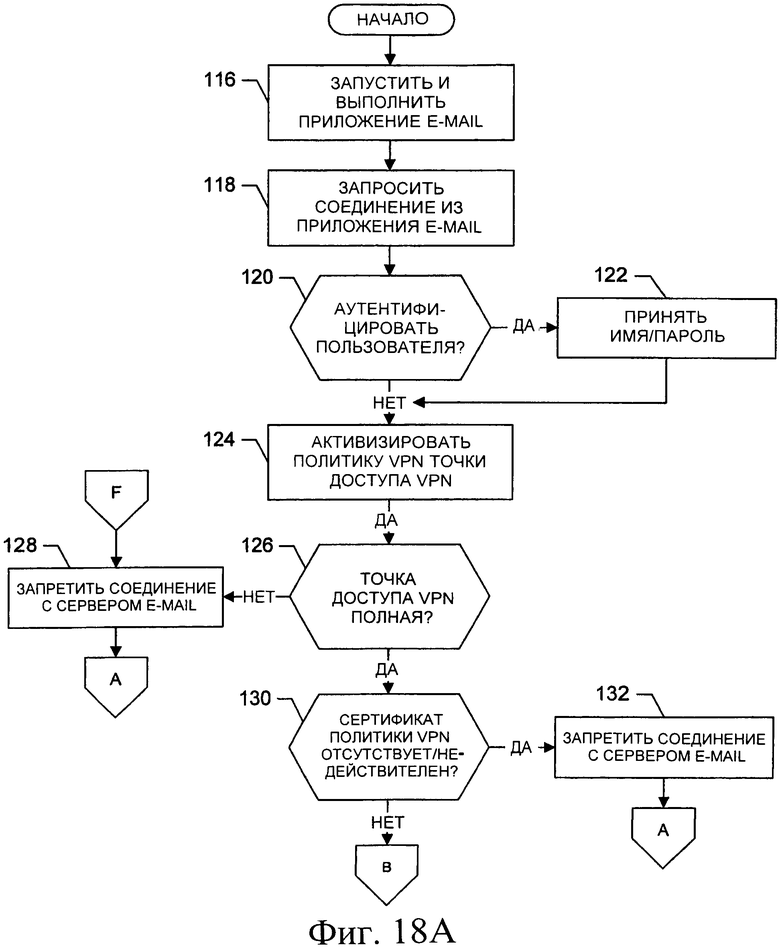

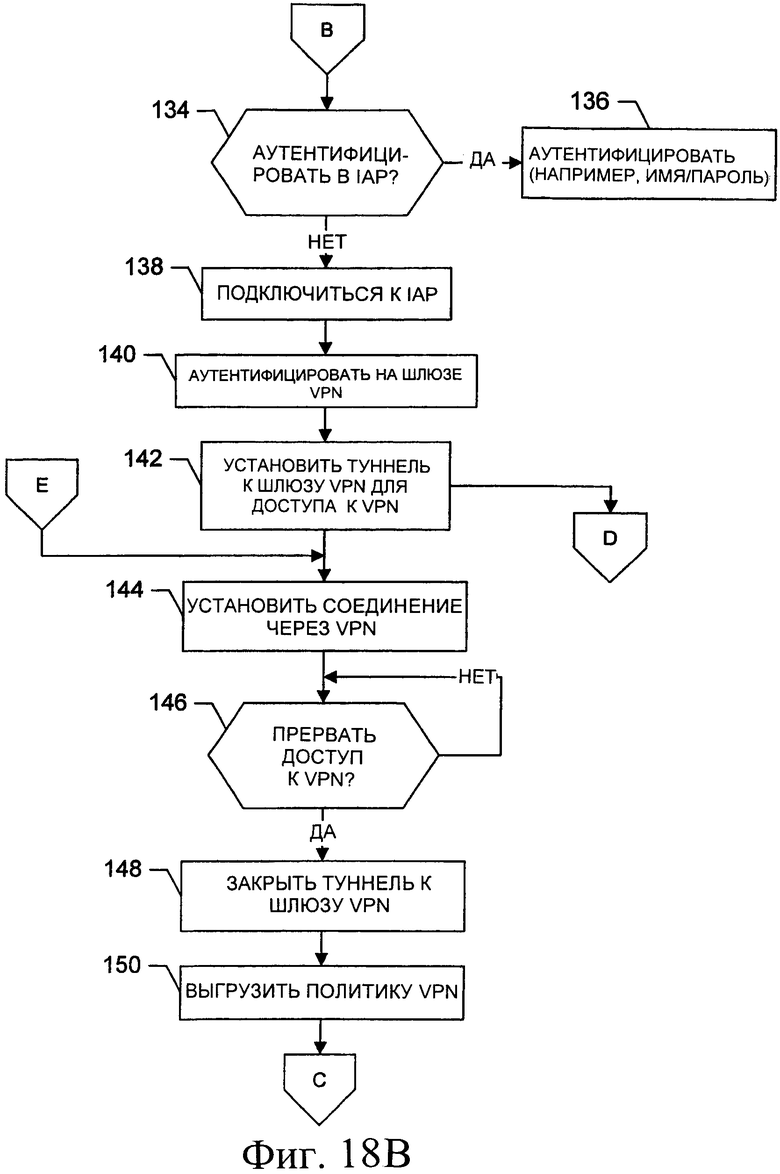

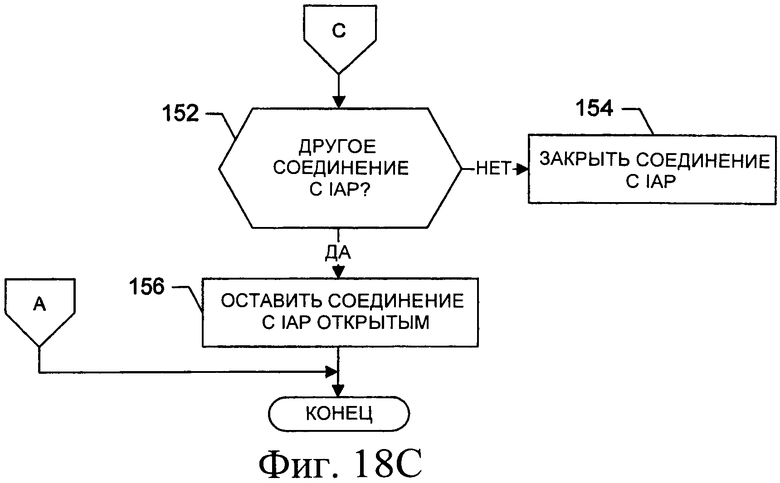

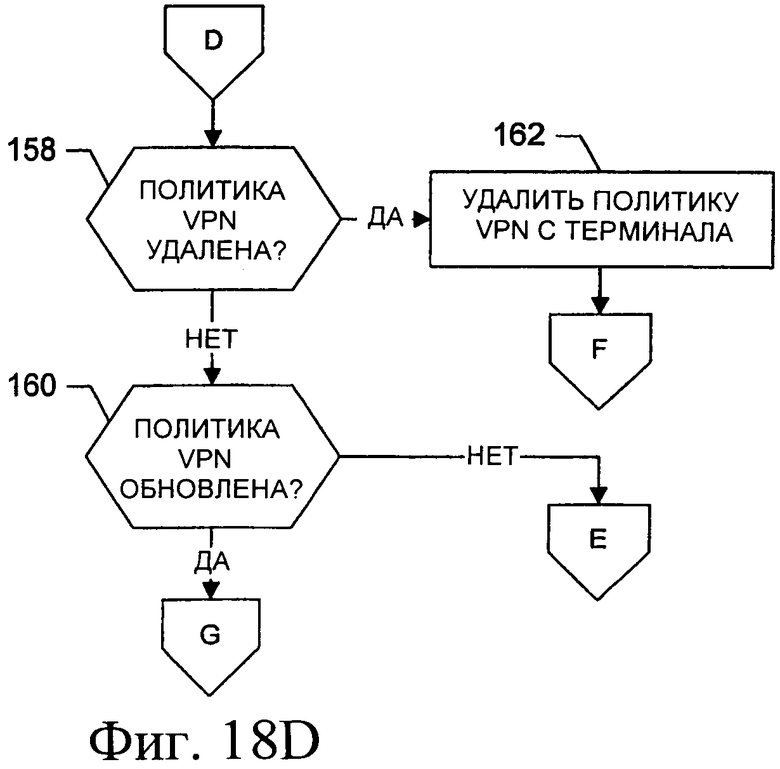

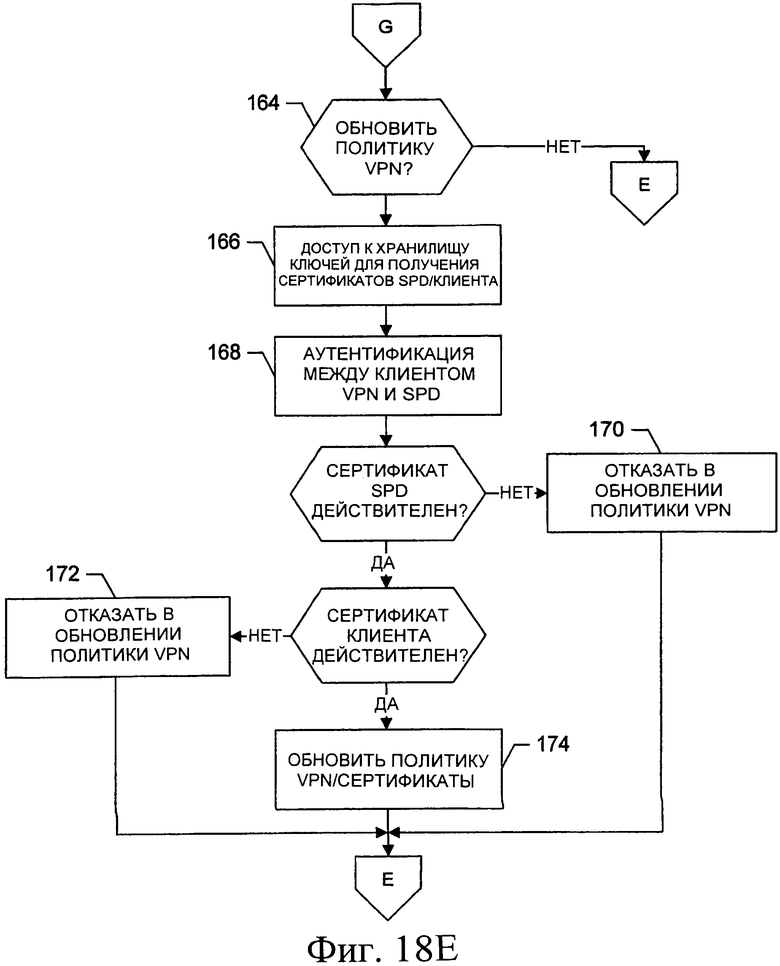

Фиг.18А-18Е изображают блок-схемы, которые показывают различные этапы активизирования, а также деактивизирования точки доступа виртуальной частной сети согласно одному из вариантов осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Далее настоящее изобретение будет описано более подробно со ссылками на прилагающиеся чертежи, на которых показаны предпочтительные варианты осуществления настоящего изобретения. Это изобретение может быть реализовано в различных формах, и не следует считать, что оно ограничивается или сводится к вариантам осуществления, изложенным в данном документе; указанные варианты осуществления изобретения приведены для того, чтобы полнее и более ясно описать изобретение и чтобы полностью раскрыть специалистам объем изобретения. Во всем документе одинаковые номера позиций относятся к одинаковым элементам.

На фиг.1 приведена схема одного из типов терминала и системы согласно настоящему изобретению. Указанные система, способ и компьютерный программный продукт согласно вариантам осуществления настоящего изобретения будут описаны в основном в связи с приложениями мобильной связи. Следует понимать, однако, что указанные система, способ и компьютерный программный продукт могут применяться в других приложениях как в указанной отрасли мобильной связи, так и вне нее. Например, указанные система, способ и компьютерный программный продукт могут применяться в приложениях для проводных и/или беспроводных сетей (например, Интернета).

Как показано на чертеже, терминал 10 может включать антенну 12 для передачи сигналов на базу или базовую станцию (BS) 14 или приема сигналов от них. Базовая станция является частью одной или нескольких сотовых или мобильных сетей, каждая из которых содержит элементы, необходимые для работы сети, например центр 16 коммутации мобильной связи (MSC). В общем мобильную сеть можно рассматривать как функцию базовая станция/центр коммутации мобильной связи/межсетевое взаимодействие (Base Station/MSC/Interworking, BMI). Центр коммутации мобильной связи способен маршрутизировать вызовы с или на терминал при выполнении исходящих или поступлении входящих вызовов на терминал соответственно. Также центр коммутации мобильной связи обеспечивает соединение с наземными линиями связи, например, если в обработке вызова участвует терминал. Кроме этого, центр коммутации мобильной связи может также управлять отправлением сообщений терминалу и приемом сообщений от него, а также отправлением сообщений для терминала, поступающих с/на устройство коммутации сообщений, например, сообщений службы коротких сообщений (SMS), поступающих на или от центра службы коротких сообщений (SMS center, SMSC) (не показан).

Центр 16 коммутации мобильной связи может быть связан с сетью передачи данных, например, локальной сетью (local area network, LAN), городской вычислительной сетью (metropolitan area network, MAN) и/или глобальной вычислительной сеть (wide area network, WAN). При этом центр коммутации мобильной связи может быть напрямую связан с указанной сетью передачи данных. Однако в одном из типовых вариантов осуществления изобретения центр коммутации мобильной связи связан с шлюзом 18, а шлюз в свою очередь связан с глобальной вычислительной сетью, например, сетью 20 Интернет. А устройства, такие как обрабатывающие элементы (например, персональные компьютеры, серверы или аналогичные устройства), могут быть в свою очередь связаны с терминалом 10 через Интернет. Например, обрабатывающие элементы могут включать один или более обрабатывающих элементов, связанных с одним или более передающими серверами 22, один из которых показан на фиг.1.

Базовая станция 14 может быть также связана с узлом 24 поддержки GPRS (службы пакетной радиосвязи общего назначения) - SGSN. Как правило, узел SGSN применительно к службам с коммутацией пакетов может выполнять функции, сходные с функциями центра 16 коммутации мобильной связи. Узел SGSN, как и центр коммутации мобильной связи, может быть связан с сетью передачи данных, например, Интернетом 20. С такой сетью передачи данных SGSN может быть связан напрямую. Однако в более типовых вариантах осуществления, SGSN связан с базовой сетью с коммутацией пакетов, например, с базовой сетью 26 GPRS. Базовую сеть с коммутацией пакетов далее связывают с другим шлюзом, например, с узлом 28 поддержки шлюза GPRS (GGSN), а указанный узел поддержки шлюза GPRS обменивается данными с Интернетом. Кроме этого, GGSN может быть также соединен с устройством коммутации сообщений, например, с центром службы передачи мультимедийных сообщений (MMS) (не показан). В этом плане GGSN и SGSN, как и центр коммутации мобильной связи, могут управлять отправкой сообщений, например, сообщений MMS. Указанные узел поддержки шлюза GPRS и узел поддержки передачи сигналов GPRS могут быть также выполнены с возможностью управления отправкой сообщений для терминала с/на устройство коммутации сообщений. Кроме этого, путем соединения узла 24 поддержки передачи сигналов GPRS с базовой сетью 26 GPRS и с узлом 28 поддержки шлюза GPRS обрабатывающие элементы, такие как передающий сервер(ы) 22, могут быть связаны с терминалом 10 через Интернет 20, узел поддержки передачи сигналов GPRS и узел поддержки шлюза GPRS. Таким образом, такие устройства, как передающий(ие) сервер(а), могут обмениваться данными с терминалом через SGSN, GPRS и GGSN.

Хотя в данном документе описаны и показаны не все элементы всех возможных сетей мобильной связи, следует понимать, что терминал 10 может быть связан через базовую станцию 14 с любой одной или различными сетями. Таким образом, сеть(и) может поддерживать обмен данными согласно одному или нескольким протоколам из ряда протоколов мобильной связи первого поколения (1G), второго поколения (2G), 2.5G и/или третьего поколения (3G) и т.п. Например, одна или более сетей могут быть выполнены с возможностью обеспечивать обмен данными согласно протоколам беспроводной связи второго поколения IS-136 (ТОМА, многостанционный доступ с временным разделением каналов), GSM и IS-95 (CDMA, многостанционный доступ с кодовым разделением каналов). Также, например, одна или более сетей могут быть выполнены с возможностью обеспечивать обмен данными согласно протоколам усовершенствованного второго поколения GPRS (2.5G), улучшенной среды передачи данных для GSM (Enhanced Data GSM Environment, EDGE) и т.п. Далее, например, одна или более сетей могут быть выполнены с возможностью обеспечивать обмен данными согласно протоколам беспроводной связи третьего поколения, таким как универсальная система мобильной связи (UMTS, Universal Mobile Telephone System), в которой применяется технология широкополосного многостанционного доступа с кодовым разделением каналов (Wideband Code Division Multiple Access, WCDMA). Так же варианты осуществления настоящего изобретения могут быть распространены на некоторые сети, например узкополосные AMPS (NAMPS, Narrow-band Analog Mobile Phone Service), а также TACS, при условии наличия в них двухрежимных терминалов или терминалов с большим количеством режимов (например, цифровые/аналоговые телефоны или TDMA/CDMA/аналоговые телефоны).

Терминал 10 также может соединяться с одним или более приемопередатчиками (TS) 30 беспроводной связи. Указанные приемопередатчики могут содержать точку доступа, настроенную на обмен данными с терминалом согласно таким технологиям, как, например, радиочастотные (RF) сети, стандарт Bluetooth (ВТ), обмен данными с инфракрасном диапазоне (IrDA - стандарт Infrared Data Association Ассоциации по средствам передачи данных в инфракрасном диапазоне) или любым другим беспроводным сетевым технологиям, включая технологии беспроводных локальных сетей (WLAN, wireless LAN), как показано на фиг.1. Кроме этого, или в качестве альтернативы, терминал может быть соединен с одним или более пользовательским процессором 32. Каждый пользовательский процессор может содержать вычислительную систему, например, персональный компьютер, ноутбук и т.п. Таким образом, пользовательские процессоры могут быть настроены на обмен данными с терминалом согласно таким технологиям, как, например, RF, ВТ, IrDA или любое количество других проводных и беспроводных технологий связи, включая локальные сети (LAN) и/или беспроводные локальные сети (WLAN). Один или более пользовательских процессоров могут, кроме этого, или в качестве альтернативы, содержать съемную память для хранения содержимого, которое затем может быть передано на терминал.

Указанные выше приемопередатчики 30 и пользовательские процессоры 32 могут быть соединены с Интернетом 20. То есть, аналогично центру 16 коммутации мобильной связи, приемопередатчики и пользовательские процессоры могут быть непосредственно соединены с Интернетом. Однако в одном из вариантов осуществления настоящего изобретения приемопередатчики подключены к Интернету не непосредственно, а через шлюз 18. То есть из этого следует, что путем непосредственного или косвенного подключения терминалов 10 и передающего сервера(ов) 22, а также любого количества других устройств, процессоров и т.п. к Интернету, терминалы могут обмениваться данными друг с другом, передающим сервером(ами), т.д., и таким образом выполнять свои функции, например передавать данные, содержимое и т.п. поставщикам услуг и/или менеджерам авторизации и получать от них данные, содержимое и т.п.

В соответствии с вариантами осуществления настоящего изобретения Интернет 20, а таким образом и терминал 10 могут быть соединены с одной или более интрасетями 34, одна из которых приведена на фиг.1. Каждая интрасеть обычно содержит частную сеть, организованную в рамках предприятия. Каждая интрасеть может содержать одну или более связанных локальных сетей, а также части одной или более локальных сетей, региональных вычислительных сетей, глобальных вычислительных сетей и т.п. Как и в случае с Интернет, такие устройства, как обрабатывающие элементы (например, передающий сервер(ы) 22), могут быть соединены с интрасетью и таким образом через интрасеть и с Интернетом, и с терминалом. Как и другие разнообразные компоненты системы, интрасеть, а таким образом и обрабатывающие элементы интрасети обычно опосредованно соединены с Интернетом, и таким образом через шлюз 36 и с терминалом. Аналогично, хотя это и не показано, каждая сеть или часть сети, входящая в интрасеть, может быть связана с другой сетью или частью сети через шлюз.

Как будет объяснено ниже, терминал 10 выполнен с возможностью доступа к интрасети 34 и, таким образом, путем создания виртуальной частной сети обрабатывающие элементы (например, передающий сервер 22) связаны (36) с интрасетью через шлюз или же, если это необходимо, через один или более других шлюзов в рамках интрасети. В этих примерах, как показано на фиг.1, под шлюзом обычно понимают шлюз виртуальной частной сети. В соответствии с вариантами осуществления настоящего изобретения указанная система поддерживает структуру протокола IPSec, в основном, так, как изложено в Рабочих предложениях рабочей группы по стандартам для сети Интернет (Internet Engineering Task Force, IETF), документ RFC 2401, озаглавленный: Архитектура безопасности для IP (Security Architecture for the Internet Protocol), содержимое которого во всей своей полноте включено в описание настоящего изобретения при помощи ссылки. По сути, интрасеть также связана с обрабатывающими элементами, содержащими базу данных 38 ассоциаций безопасности (Security Association Database, SAD) и базу данных 40 политик безопасности (SPD). При этом следует понимать, что база данных ассоциаций безопасности выполнена с возможностью хранения ассоциаций безопасности обрабатывающих устройств (например, передающего(их) сервера(ов) 22) с обрабатывающими устройствами в рамках интрасети 34, такими как терминалы 10, разделенные шлюзом 36 виртуальной частной сети. База данных политик безопасности, с другой стороны, выполнена с возможностью хранения политик безопасности, введенных шлюзом виртуальной частной сети, причем политики безопасности могут входить в состав политик виртуальной частной сети, которые также могут включать один или несколько информационных блоков, как будет объяснено ниже. Как описано в данном документе, база данных ассоциаций безопасности и база данных политик безопасности настроены в соответствии с протоколом IPsec и работают совместно с различными протоколами IP-уровня (например, протоколом мобильной связи с Интернетом (Mobile IP)). Однако следует понимать, что база данных ассоциаций безопасности и база данных политик безопасности в качестве альтернативы могут быть настроены согласно любому из ряда других протоколов безопасности, способному работать в соответствии с вариантами осуществления настоящего изобретения.

Согласно протоколу IPsec база данных 38 ассоциаций безопасности содержит базу данных, предназначенную для хранения ассоциаций безопасности, защищающих исходящий трафик, а также для хранения ассоциаций безопасности, защищающих входящий трафик. В случае исходящего трафика, например, на записи базы данных ассоциаций безопасности могут ссылаться записи базы данных 40 политики безопасности. В частности, каждая запись в базе данных ассоциаций безопасности может содержать одно или более из следующих полей: IP-адрес назначения, протокол IPsec (дополнительный заголовок (Authentication Header, АН) или ESP) и индекс параметров безопасности (SPI, Security Parameters Index). Кроме этого, каждая запись может включать поля счетчика порядкового номера, переполнения счетчика команд, окна запрета повтора, режима и/или времени существования. Далее, каждая запись может содержать параметры криптографии, включая основные параметры шифрования и аутентификации, как, например, параметры дополнительного заголовка, параметры протокола ESP для аутентификации и/или параметры протокола ESP для шифрования.

Как определено протоколом IPsec, база данных 40 политик безопасности содержит базу данных для хранения политик виртуальной частной сети, которая может включать политики безопасности, заданные шлюзом 36 виртуальной частной сети. Как и база данных 38 ассоциаций безопасности, база данных политик безопасности хранит политики безопасности для исходящего трафика и для входящего трафика, причем они, как правило, хранятся по отдельности. Как правило, шлюз виртуальной частной сети использует базу данных политик безопасности для определения того, какой трафик должен быть защищен, например, при помощи протокола IPsec. Затем, когда определен трафик, который необходимо защитить, база данных политик безопасности определяет, какие службы безопасности должны быть задействованы, при этом осуществляется выбор между следующими вариантами действий: (а) отклонить, (b) передать (т.е. передать без применения служб безопасности) или (с) IPsec (применить службы безопасности). Также база данных политик безопасности хранит политики безопасности, проиндексированные селекторами, которые обозначают, для какого трафика должна применятся соответствующая политика безопасности. Каждая политика виртуальной частной сети обычно описывает определенное выполняемое действие (т.е. отклонить, передать или IPsec), а также алгоритмы и протоколы, которые необходимо применить в случае выбора варианта IPsec. Согласно протоколу IPsec, селекторы обычно определяются следующими полями: IP-адрес получателя, IP-адрес источника, имя, уровень секретности данных, протокол транспортного уровня и/или порты источника и назначения. Кроме или вместо перечисленных выше полей IPsec, согласно вариантам осуществления настоящего изобретения, селекторы могут определяться по одному или более заданным пользователем полям.

Как было показано и описано выше, терминал 10 выполнен с возможностью доступа к Интернету 20 и таким образом любым из различных возможных способов к шлюзу 36 виртуальной частной сети и интрасети 34. Например, терминал может быть выполнен с возможностью доступа к Интернету через приемопередатчик 30 и/или пользовательский процессор 32. Кроме этого или в качестве альтернативы, терминал может быть выполнен с возможностью доступа к Интернету через центр 16 коммутации мобильной связи таким образом, чтобы обеспечить соединение по коммутируемым линиям. Далее, кроме этого или в качестве альтернативы, терминал может быть выполнен с возможностью доступа к Интернету через узел 24 поддержки GPRS таким образом, чтобы обеспечить соединение по коммутируемым линиям или связь с коммутацией пакетов по базовой сети 26 GPRS. В данном документе такие точки доступа к Интернету называются "точками доступа к Интернету" или IAP. Хотя терминал может осуществлять доступ к Интернету через любую или любые вышеупомянутые точки доступа к Интернету, следует понимать, что упомянутые выше точки доступа к Интернету представляют собой только лишь один из примеров из ряда возможных точек доступа, при помощи которых указанный терминал может осуществлять доступ к Интернету.

Теперь перейдем к фиг.2, где показана блок-схема объекта, способного выполнять функцию объекта сети согласно одному из вариантов осуществления настоящего изобретения, например, шлюза 18, передающего узла 22, приемопередатчика 30, пользовательского процессора 32, шлюза 36 виртуальной частной сети, базы данных 38 ассоциаций безопасности, базы данных 40 политик безопасности. Хотя эти объекты показаны как отдельные объекты, в некоторых вариантах осуществления один или более объектов могут играть роль одного или более объектов сети, логически разделенных, но тем не менее находящихся в одном объекте(ах). Например, один объект может исполнять роль логически разделенных, но размещенных совместно, базы данных ассоциаций безопасности и базы данных политик безопасности. Также через единый объект могут быть реализованы шлюз виртуальной частной сети, база данных ассоциаций безопасности и база данных политик безопасности.

Как показано на чертеже, в объекте, способном выполнять функции объекта сети, обычно имеется контроллер 42, процессор или другое подобное устройство, соединенное с памятью 44. Указанный контроллер может быть также соединен по меньшей мере с одним интерфейсом 46 или другими средствами для передачи и/или получения данных, содержимого и т.д. Память может содержать энергозависимую и/или энергонезависимую память и в ней обычно хранится содержимое, данные и пр. Например, в памяти обычно хранятся приложения, инструкции и другие данные, необходимые контроллеру для выполнения действий, связанных с работой в соответствии с вариантами осуществления настоящего изобретения. Также как указано выше, если объект содержит базу данных 38 ассоциаций безопасности, то в памяти обычно хранятся ассоциации безопасности, которые защищают входящий и/или исходящий относительно интрасети 34 трафик. Кроме этого, как тоже было сказано выше, если объект содержит базу данных 40 политик безопасности, то в памяти обычно хранятся политики виртуальной частной сети, которые могут включать политики безопасности, заданные шлюзом 36 виртуальной частной сети.

На фиг.3 показана структурная схема терминала 10 согласно одному из вариантов осуществления настоящего изобретения. Следует при этом понимать, что приведенный и описанный здесь терминал является всего лишь примером одного из типов мобильных терминалов, с которыми может реализовываться настоящее изобретение и, следовательно, никоим образом не ограничивает объем изобретения. И несмотря на то что приведены и будут далее описаны в качестве примеров несколько вариантов осуществления терминалов, настоящее изобретение может также применяться на других типах терминалов, таких как карманные персональные компьютеры (PDA), пейджеры, ноутбуки и другие типы голосовых и текстовых систем связи.

Терминал 10 в варианте осуществления настоящего изобретения, приведенном на фиг.3, содержит передатчик 48, приемник 50, контроллер 52, процессор или другое подобное устройство, которое создает сигналы, отправляемые передатчиком, и получает сигналы, принимаемые приемником. Эти сигналы содержат сигнальную информацию согласно стандартам радиоинтерфейсов соответствующих систем сотовой связи, а также речь пользователя и/или созданные пользователем данные. Таким образом, терминал 10 может быть выполнен с возможностью работы с одним или более стандартами радиоинтерфейсов, протоколами связи, типами модуляции и типами доступа. В частности, терминал может быть выполнен с возможностью работы в соответствии с любым из протоколов связи первого поколения (1G), второго поколения (2G), усовершенствованного второго поколения (2.5G) и/или третьего поколения (3G) и т.п. Например, терминал может быть выполнен с возможностью работы согласно протоколу беспроводной связи второго поколения IS-136 (TDMA), GSM и IS-95 (CDMA). Также, например, терминал может быть выполнен с возможностью работы согласно протоколам беспроводной связи усовершенствованного второго поколения, таким как системы пакетной радиосвязи общего пользования (GPRS), улучшенная среда передачи данных для GSM (EDGE) и т.п. Также варианты осуществления настоящего изобретения могут быть распространены на некоторые сети, например, стандарта NAMPS, а также TACS при условии наличия в них двухрежимных терминалов или терминалов с большим количеством режимов (например, цифровые/аналоговые телефоны или TDMA/CDMA/аналоговые телефоны).

Также следует иметь в виду, что контроллер 52 содержит электрическую схему, необходимую для реализации аудио- и логических функций терминала 10. Например, контроллер может содержать цифровой сигнальный процессор, микропроцессор и различные аналого-цифровые преобразователи, цифроаналоговые преобразователи и/или другие вспомогательные схемы. Функции терминала по управлению и обработке сигналов разделены между этими устройствами в соответствии с их функциональными возможностями. Итак, контроллер, таким образом, включает функциональные средства для сверточного кодирования и перемежения сообщений и данных перед модуляцией и передачей. Контроллер может также включать внутренний речевой кодер 52А (voice coder, VC) и внутренний модем 52В для передачи данных (data modem, DM). Также контроллер может включать функциональные средства для работы одного или более программных приложений, которые могут храниться в памяти.

Терминал 10 также содержит пользовательский интерфейс, включающий обычные наушники или динамик 54, звонок 56, микрофон 60, дисплей 62, а также пользовательский интерфейс ввода, и все они связаны с контроллером 52. Пользовательский интерфейс ввода, позволяющий терминалу получать данные, может содержать любое устройство, обеспечивающие такое получение данных, например, кнопочный номеронабиратель 64, сенсорный дисплей (не показан) или другое устройство ввода. В вариантах осуществления, реализованных на основе кнопочного номеронабирателя, указанный номеронабиратель включает традиционные числовые кнопки (0-9) и вспомогательные кнопки (#, *), а также другие кнопки, используемые при работе с терминалом.

Терминал 10 может также содержать память, например, модуль 66 идентификации абонента (SIM-карта, subscriber identity module), съемный модуль идентификации пользователя (removable user identity module, R-UIM) и т.п., где обычно хранятся элементы информации, относящиеся к абонентам мобильной связи. Кроме модуля идентификации абонента терминал может содержать другие типы памяти. Так терминал может содержать энергозависимую память 68, например, энергозависимую память со случайным доступом (Random Access Memory, RAM), включающую кеш для временного хранения данных. Терминал также может содержать энергонезависимую память 70, причем последняя может быть как встроенной, так и съемной. В указанных типах памяти может храниться любая информация и любые данные, используемые терминалом для выполнения своих функций. Например, память может содержать идентификатор, такой как код международного идентификатора мобильного оборудования (IMEI), который является уникальным идентификатором терминала, например, для центра 16 коммутации мобильной связи.

Также память 66, 68 и 70 может содержать одно или более приложений 71 связи, например, традиционный Web-браузер, при помощи которого терминал 10 может передавать и получать Web-содержимое и/или традиционное приложение электронной почты, при помощи которого терминал способен получать и передавать сообщения электронной почты, и т.п. И также, например, в энергонезависимой памяти может храниться операционная система (не показана), например, Symbian OS версии 7.0 или более поздней, разработанная компанией Symbian Limited (Великобритания). Также, например, как это будет описано ниже, в энергонезависимой памяти может храниться клиент 72 виртуальной частной сети, выполненный с возможностью установления одного или более соединений виртуальной частной сети в соответствии с протоколом безопасности, например, IPsec.

Как показано и описано в данном документе, такие приложения, как клиент 72 виртуальной частной сети, содержат программное обеспечение, выполняемое терминалом 10, например, при помощи контроллера 40. Однако следует понимать, что функции клиента виртуальной частной сети могут быть реализованы также и через аппаратное обеспечение, программно-аппаратные средства и т.п., что не влечет за собой выход из объема настоящего изобретения. Также следует иметь в виду, что хотя было показано и описано, что клиент VPN размещен совместно с терминалом, тем не менее клиент VPN может также находиться отдельно от него.

Терминал 10 может также включать одно или более средство для совместного использования данных и/или получения данных от электронных устройств, таких как другие объекты сети, по любой из различных проводных и/или беспроводных технологий. Например, терминал может содержать радиочастотный приемопередатчик 74 и/или инфракрасный приемопередатчик 76, благодаря чему терминал может осуществлять совместный доступ к данным и/или получать данные в соответствии с технологией радиочастотной и/или инфракрасной связи. Также, например, терминал может содержать приемопередатчик 78 Bluetooth (ВТ), благодаря чему терминал может осуществлять совместный доступ к данным и/или получать данные в соответствии с технологией передачи данных Bluetooth. Хотя это и не показано, терминал может дополнительно или в качестве альтернативы передавать и/или получать данные от электронных устройств в соответствии с любой проводной и/или беспроводной сетевой технологией, включая локальные сети и/или беспроводные локальные сети (WLAN), и/или другие беспроводные технологии.

Как было указано в разделе "Предпосылки создания изобретения", в традиционных способах обмена данными через виртуальную частную сеть обычно для установления соединения с виртуальной частной сети требуется клиент, например, терминал 10, и указанное соединение устанавливается путем подключения с помощью точки доступа к Интернету к физической сети(ям), содержащей соответствующую виртуальную частную сеть, и далее путем загрузки и активизирования политики виртуальной частной сети для соответствующей виртуальной частной сети. Для завершения соединения виртуальной частной сети обычно необходимо, чтобы клиент выгрузил или дезактивировал политику виртуальной частной сети для соответствующей виртуальной частной сети, а далее разорвал соединение с указанной точкой доступа к Интернету. Такой способ установки и завершения соединений с виртуальной частной сети, однако, является чрезмерно трудозатратным для клиента или пользователя, особенно в случае с "многосетевыми" клиентами, когда имеется несколько одновременных соединений виртуальной частной сети и других типов соединений.

В соответствии с вариантами осуществления настоящего изобретения терминал 10 способен устанавливать и активно поддерживать одну или более виртуальную частную сеть в "односетевой" и/или "многосетевой" конфигурации. В частности, при работе в качестве "многосетевого" клиента, терминал способен одновременно устанавливать и активно поддерживать множество соединений виртуальной частной сети (и политик виртуальной частной сети) через одну или более точек доступа к Интернету. Также терминал способен одновременно поддерживать одно или более активных соединений виртуальной частной сети с одним или более дополнительным соединением с одной или более той же самой или другими точками доступа к Интернету, независимо от соединений виртуальной частной сети. В ходе работы, в отличие от традиционных "многосетевых" клиентов, терминал также способен устанавливать каждое соединение виртуальной частной сети таким образом, что терминалу или пользователю терминала не нужно по отдельности устанавливать связь с точкой доступа к Интернету и соответствующей(ими) физической(ими) сетью(ями), загружать или активизировать политику виртуальной частной сети для соответствующей виртуальной частной сети, и далее выгружать или дезактивировать политику виртуальной частной сети и завершать соединение с точкой доступа.

Для реализации способа доступа к виртуальной частной сети (сетям) в соответствии с вариантами осуществления настоящего изобретения, терминал 10, или, в частности, пользователь терминала, может определить одну или более "точек доступа виртуальной частной сети". Как было объяснено выше, точкой доступа виртуальной частной сети обычно можно считать виртуальную или логическую точку доступа к соответствующей виртуальной частной сети. Таким образом, точка доступа виртуальной частной сети может определяться политикой виртуальной частной сети и ассоциированной с ней точкой доступа к Интернету и может обозначаться неким именем или другим идентификатором. Далее, используя точки доступа виртуальной частной сети, терминал может устанавливать и активно поддерживать одно или более соединений виртуальной частной сети, то есть почти так же, как и точки доступа к Интернету, причем указанные соединения виртуальной частной сети имеют атрибуты аналогичных соединений виртуальной частной сети, установленных традиционными способами.

Как будет более подробно изложено ниже, когда терминал 10, или, в частности, пользователь терминала или приложение, запущенное на терминале, устанавливает соединение с виртуальной частной сетью, клиент 72 виртуальной частной сети, запущенный на терминале, получает возможность осуществлять доступ к виртуальной частной сети, используя соответствующую точку доступа виртуальной частной сети. В данном описании каждое такое соединение виртуальной частной сети называется "соединением с точкой доступа VPN". В частности, для установления соединения с виртуальной частной сетью через точку доступа, клиент VPN может указать соответствующей точке доступа виртуальной частной сети установить соединение с ассоциированной с ней точкой доступа к Интернету, загрузить соответствующую политику виртуальной частной сети и далее установить туннель VPN через соединение с точкой доступа к Интернету. Далее, для завершения соединения с виртуальной частной сетью через точку доступа клиент VPN может закрыть туннель VPN, выгрузить соответствующую политику виртуальной частной сети и далее разрешить терминалу прервать соединение с соответствующей точкой доступа к Интернету при условии, что терминал отсоединяется от ассоциированной точки доступа к Интернету.

Затем, используя точки доступа виртуальной частной сети, клиент 72 виртуальной частной сети может интегрировать установление и разрыв туннелей виртуальной частной сети в типовое установление и разрыв соединений с точками доступа к Интернету. То есть, по существу, в отличие от традиционных способов, терминалу 10 или пользователю терминала нет необходимости по отдельности выполнять этапы, предшествующие установлению соединения с виртуальной частной сетью, или использовать выделенный пользовательский интерфейс (UI) виртуальной частной сети для загрузки и выгрузки политик виртуальной частной сети для установления и завершения соединений с точками доступа к Интернету.

Как указано выше и будет подробнее объясняться далее, терминал 10 может активно поддерживать одновременно несколько соединений с виртуальной частной сетью через точку доступа, что достигается путем соединения с несколькими виртуальными частными сетями, используя соответствующие точки доступа виртуальной частной сети. Кроме этого, одно или более соединения с виртуальной частной сетью через точку доступа, выполненные на терминале, могут активно сосуществовать с одним или более соединениями с одной и той же или несколькими различными точками доступа к Интернету, независимыми от указанных соединений с виртуальной частной сетью через точку доступа. Если терминал поддерживает несколько одновременных активных соединений через точку доступа, то также одновременно активны несколько политик виртуальной частной сети. Однако каждая политика виртуальной частной сети может управлять трафиком только через соответствующее соединение с виртуальной частной сетью через точку доступа. Таким образом, для обеспечения подобного разделения политик виртуальной частной сети, селекторы трафика в политиках виртуальной частной сети могут содержать идентификаторы (ID) сети, которые ассоциированны с соответствующими соединениями с виртуальной частной сетью через точку доступа.

На фиг.4 приведена блок-схема, которая показывает различные этапы способа доступа по меньшей мере к одной виртуальной частной сети согласно одному из вариантов осуществления настоящего изобретения. Как видно, приведенный способ включает установление и активное поддерживание одного или более соединений с виртуальной частной сетью через точку доступа. Однако перед тем, как терминал 10 сможет установить и активно поддерживать одно или более соединений с виртуальной частной сетью через точку доступа, обычно определяют соответствующие точки доступа виртуальной частной сети, причем каждая из них имеет имя или иной идентификатор, а также определяются ассоциированные политика виртуальной частной сети и точка доступа к Интернету. Далее, как показано в блоке 79 на фиг.4, перед определением одной или более точек доступа виртуальной частной сети клиентом 72 виртуальной частной сети может быть установлена, обновлена или иным способом сохранена в памяти (например, энергонезависимой памяти 70) терминала одна или более политик виртуальной частной сети, например, как показано в блоке 80. В частности, клиент VPN может устанавливать политики виртуальной частной сети, выбранные из одного или более типов политики виртуальной частной сети, включая пользовательские политики сертификации, общие политики сертификации и общие политики без сертификации.

Пользовательские политики сертификации обычно содержат информацию, необходимую клиенту 72 для установления безопасного туннеля к шлюзу 36 виртуальной частной сети. В частности, например, пользовательские политики сертификации могут включать одну или более политик безопасности. Также, пользовательские политики сертификации могут содержать один или более информационных блоков, таких как, например, один или более сертификатов центра сертификации (certificate authority, CA), один или более сертификатов шлюза виртуальной частной сети и/или одну или более пар секретный ключ/сертификат клиента виртуальной частной сети. В отличие от пользовательских политик сертификации, общие политики сертификации обычно не содержат пользовательской информации, такой как пара секретный ключ/сертификат клиента виртуальной частной сети. Таким образом, в случае общих политик сертификации, клиент VPN может быть выполнен с возможностью создания секретного ключа для указанного клиента виртуальной частной сети, получения соответствующего сертификата, например, при помощи технологии регистрации сертификатов. Далее, в отличие от пользовательских и общих политик сертификации, общие политики без сертификации обычно требуют аутентификации виртуальной частной сети по типу "имя пользователя-пароль" и могут быть готовы к использованию сразу после установки.

Очевидно, что на предприятиях, на которых имеются базы данных 40 политик безопасности, из которых клиент 72 виртуальной частной сети может устанавливать одну или более политик виртуальной частной сети, политика(и) виртуальной частной сети обычно создается администраторами системы. Далее политики виртуальной частной сети могут быть экспортированы в соответствующую базу данных политик безопасности, после чего они становятся доступны клиенту виртуальной частной сети. Дополнительно или в качестве альтернативы, системные администраторы могут пакетировать политику(и) виртуальной частной сети в файлы, например файлы установки системы Symbian (Symbian Installation System, SIS). Файлы содержащие политики могут далее быть переданы клиенту виртуальной частной сети, который затем может установить или иным способом сохранить политики из указанных файлов в памяти (например, энергонезависимой памяти 70).

Теперь перейдем к фиг.5А-5С, на которых приведены блок-схемы различных этапов способа установки, сохранения или иного рода управления одной или более политиками виртуальной частной сети клиентом 72 виртуальной частной сети в памяти (например, энергонезависимой памяти 70) терминала 10. Как было показано, способ установки политик(и) виртуальной частной сети включает активизирование, например, через ввод при помощи пользовательского интерфейса терминала (например, кнопочного номеронабирателя 64), и процедуру установки политики виртуальной частной сети в рамках клиента 72 виртуальной частной сети, как показано в блоке 80. Процедура установки/обновления политики виртуальной частной сети может быть активизирована любым способом, включая, например, открытие страницы или экрана "VPN Policies" (политики VPN) клиента виртуальной частной сети, или, в частности, открытие панели управления администрированием виртуальной частной сети клиента виртуальной частной сети. Далее пользователь терминала может выбирать на экране "VPN Policies" те политики, которые необходимо установить, путем запуска команды "Install", как показано на фиг.6, на котором приведен пример типового окна клиента виртуальной частной сети.

В качестве альтернативы, в случаях когда на терминале 10 отсутствуют установленные политики виртуальной частной сети, клиент 72 виртуальной частной сети может затребовать установку одной или более таких политик. Например, как показано на примере типового экрана клиента виртуальной частной сети, приведенного на фиг.7, клиент VPN может выводить на экран диалоговое окно со следующей информацией и запросом: "No VPN policies installed. Install now?" (Ни одна политика не установлена. Установить?) Если в ответ на этот запрос пользователь терминала решает воздержаться от установки политик виртуальной частной сети, то клиент VPN обычно не инициирует установку политик виртуальной частной сети и опять выводит окно "VPN Policies" с напоминанием о том, что политики виртуальной частной сети не установлены, что показано на фиг.6. Впоследствии пользователь терминала может в любой момент установить политики виртуальной частной сети путем выбора соответствующей команды ("Install") в окне "VPN Policies".

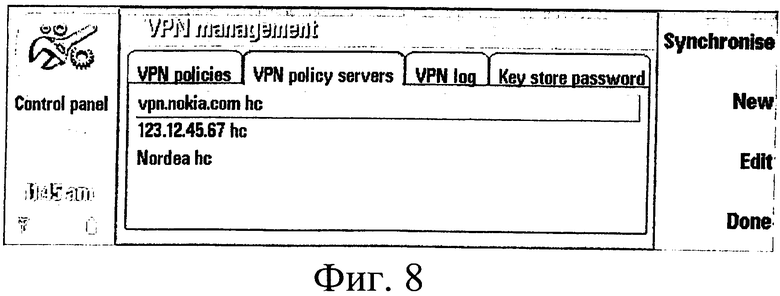

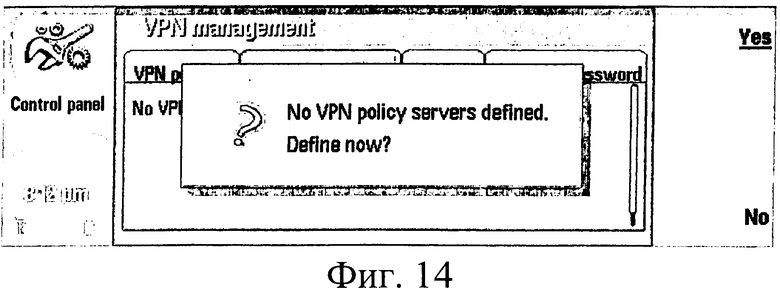

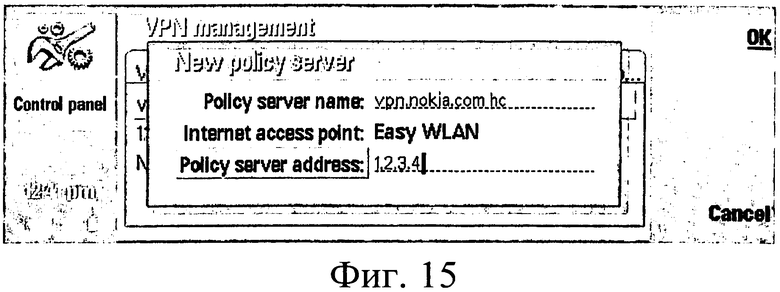

Если ли же пользователь терминала решает установить политику(и) виртуальной частной сети, терминал 10 может принять информацию о выборе базы данных 40 политики безопасности, из которой производить установку/обновление политик(и) виртуальной частной сети, например, из списка баз данных политик безопасности, полученного от клиента 72 виртуальной частной сети, как показано в блоке 82. Как показано при помощи примера, приведенного на фиг.8, клиент 72 виртуальной частной сети может выводить на экран, например, в окне "VPN Policy Servers", упорядоченный по алфавиту перечень одной или более баз данных политик безопасности. Однако следует понимать, что если указанный список включает только одну базу данных политик безопасности, то клиента виртуальной частной сети можно настроить таким образом, чтобы он автоматически выбирал эту одну приведенную базу данных.

После выбора базы данных 40 политик безопасности, из которой будет устанавливаться/обновляться политика(и) виртуальной частной сети, клиент 72 виртуальной частной сети может определить, имеет ли выбранная база данных политик безопасности ассоциированную с ней точку доступа к Интернету, через которую терминал может осуществлять доступ к выбранной базе данных политик безопасности для установки политик(и) виртуальной частной сети, хранящейся в указанной базе данных, как показано в блоке 84. Клиент VPN может определять такую ассоциированную точку доступа к Интернету любым способом, например, опираясь на настройки базы данных политик безопасности, хранящиеся в памяти терминала, которые определяют выбранную базу данных. Таким образом, клиент 72 может хранить в памяти терминала 10 настройки базы данных политик безопасности, которые определяют одну или более баз данных 40, причем указанные настройки базы данных политик безопасности могут включать, кроме ассоциаций с точками доступа к Интернету, адрес(а) (например, IP-адреса) баз(ы) данных политик безопасности и, при необходимости, информацию, определяющую степень доверия во взаимодействии между терминалом 10 и соответствующей(ими) базой(ами) данных политик безопасности.

Следует понимать, что в некоторых случаях выбранная база данных 40 может не иметь ассоциированной точки доступа к Интернету, как, например, в случае, если настройки базы данных политик безопасности хранятся в памяти (например, энергонезависимой памяти 70) терминала в оффлайновом режиме, например, в виде файлов установки системы Symbian (Symbian Installation System, SIS). В таких случаях клиент 72 может принимать информацию о выборе точки доступа к Интернету, например, из списка доступных точек доступа к Интернету, который создается клиентом виртуальной частной сети, как показано в блоке 86. Аналогично ситуации, когда имеется только одна база данных политик безопасности, если в указанном списке имеется только одна точка доступа к Интернету, клиента виртуальной частной сети можно настроить таким образом, чтобы он автоматически выбирал приведенную точку доступа к Интернету. Независимо от того, как клиент VPN принимает информацию о выборе точки доступа к Интернету, указанный клиент может в дальнейшем хранить информацию о выборе в настройках базы данных политик безопасности, которые определяют выбранную ранее базу данных политик безопасности.

Если выбранная база данных 40 имеет ассоциированную с ней точку доступа к Интернету, то клиент 72 может вывести запрос с требованием, чтобы пользователь терминала задал или ввел пароль хранилища ключей, что облегчит аутентификацию терминала 10, или, в частности, клиента виртуальной частной сети, в выбранной базе данных политик безопасности, как показано в блоке 88. В частности, пользователи терминала обычно задают или вводят пароль хранилища ключей и далее используют его для защиты хранилища ключей в памяти (например, энергонезависимой памяти 70) терминала или, в частности, для защиты частных ключей (объяснено ниже), которые используются для аутентификации виртуальной частной сети и/или аутентификации базы данных политик безопасности и которые находятся в хранилище ключей. Таким образом, пароль хранилища ключей обычно задают для того, чтобы защитить секретные ключи, используемые при аутентификации базы данных политик безопасности, которые клиент VPN может получить от базы данных политик безопасности при первом подключении указанного клиента виртуальной частной сети к упомянутой базе данных, что например, необходимо при синхронизации с терминалом политик виртуальной частной сети, хранящихся базой данных политик безопасности, как будет объяснено ниже.

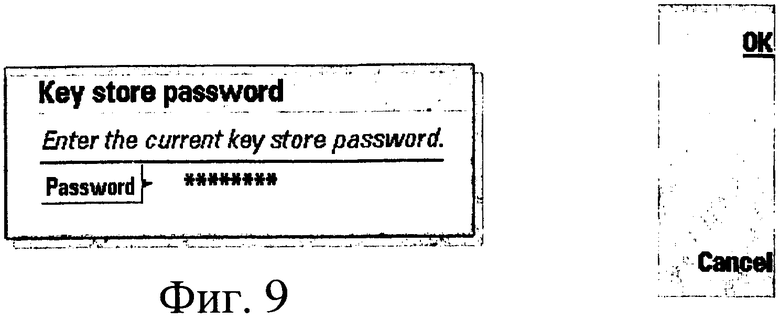

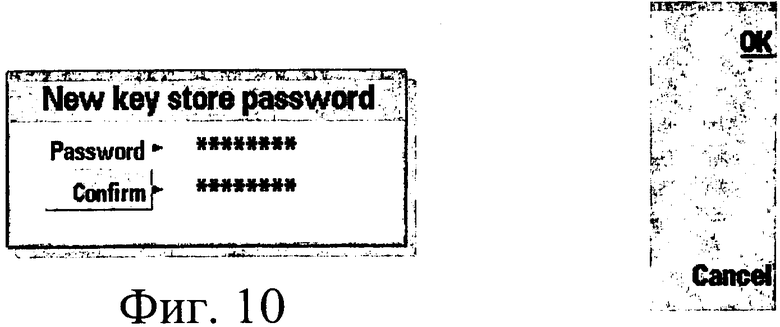

Если пароль хранилища ключей уже был задан ранее, клиент 72 может подать запрос и далее получить от пользователя терминала соответствующий пароль хранилища ключей, что показано в блоке 90 и в примере окна клиента виртуальной частной сети на фиг.9. Следует понимать, однако, что в некоторых случаях клиент VPN может хранить заданный пароль хранилища ключей в памяти (например, энергонезависимой памяти 70) терминала 10. В таких случаях клиент VPN может извлекать пароль хранилища ключей из памяти без выведения запроса. Если пароль хранилища ключей еще не был задан или не был сохранен в памяти, то клиент VPN может вывести запрос на ввод пароля и далее получить от пользователя терминала новый пароль хранилища ключей, что показано в блоке 92 и в примере окна клиента виртуальной частной сети, приведенном на фиг.10.

После того как пароль хранилища ключей был задан или введен, клиент 72 может установить соединение для передачи данных с точкой доступа к Интернету, ассоциированной с выбранной базой данных 40 политик безопасности, для установки таким образом соединения передачи данных с указанной базой данных, как показано в блоке 94. Затем клиент VPN может установить соединение передачи данных с базой данных политик безопасности для загрузки, получения или же синхронизации одной или более политик виртуальной частной сети с базой данных политик безопасности. Перед синхронизацией политик(и) виртуальной частной сети с базой данных политик безопасности клиент VPN может аутентифицировать базу данных политик безопасности и/или аутентифицировать самого себя по отношению к базе данных политик безопасности, особенно в случаях, когда клиенту виртуальной частной сети требуются доверительные отношения с указанной базой данных политик безопасности, но при этом они еще не были установлены. При этом клиент VPN может аутентифицировать базу данных политик безопасности и/или аутентифицировать самого себя по отношению к базе данных политик безопасности любым возможным способом. В одном из вариантов осуществления настоящего изобретения, например, клиент VPN может выполнять такую аутентификацию при помощи сертификата базы данных политик безопасности и/или пользовательского сертификата согласно технологии аутентификации сертификатов. В таких случаях клиент VPN может хранить в памяти (например, энергонезависимой памяти 70) терминала 10, например в защищенном паролем хранилище ключей, сертификат базы данных политик безопасности и/или пользовательский сертификат для выбранной базы данных политик безопасности.

Пользовательский сертификат и сертификат базы данных политик безопасности могут быть созданы различными способами. Однако в одном из типовых вариантов осуществления настоящего изобретения они создаются при первой попытке клиента виртуальной частной сети установить соединение для передачи данных с базой данных политик безопасности, как показано в блоке 96. В таких случаях, если настройки базы данных политик безопасности не включают иную информацию, определяющую доверительные отношения между терминалом 10 и выбранной базой данных политик безопасности, то клиент VPN может аутентифицировать базу данных политик безопасности. При этом клиент может аутентифицировать базу данных любым из возможных способов, например, путем выведения запроса пользователю терминала на заполнение идентификационного кода базы данных политик безопасности, выводимого клиентом виртуальной частной сети, и последующей проверки этого кода, как показано в блоке 98. В таких случаях системный администратор базы данных политик безопасности может передать указанный идентификационный код пользователю терминала до аутентификации клиента виртуальной частной сети на базе данных политик безопасности, что обычно выполняется независимо от соединения между терминалом и указанной базой данных политик безопасности.

В частности, клиент 72 может затребовать и далее получить от пользователя терминала подтверждение идентификационного кода базы данных политик безопасности. Таким образом, клиент VPN может выводить диалоговое окно идентификационного кода базы данных политик безопасности, в котором приведен идентификационный код базы данных политик безопасности с одним или несколькими пропущенными символами. Далее клиент VPN запрашивает от пользователя терминала ввод пропущенных символов, а пользователь вводит их. Например, если идентификационный код сервера содержит: "3E:1F:9E:E6:4C:6E:F0:22:08:25:DA:91:23:08:05:03," то клиент VPN может вывести следующее диалоговое окно: "Verify the server identity code by entering the missing characters (подтвердить код идентификации сервера путем ввода пропущенных символов):

3E:1F:_E:E6;4C:6E:F0:2_08:25:DA:9_:23:08:_5:03." В таких случаях клиент VPN может получить от пользователя терминала строку "9210", которая завершит идентификационный код базы данных политик безопасности. Независимо от того, как клиент 72 выполняет аутентификацию выбранной базы данных 40, после аутентификации базы данных политик безопасности клиент VPN может создавать и далее хранить сертификаты базы данных политик безопасности для аутентификации указанной базы данных политик безопасности в ходе последующего обмена данными, как показано в блоке 100.

Аналогично созданию сертификата базы данных политик безопасности, любым из возможных способов может быть создан пользовательский сертификат. Аналогично тому, как было изложено выше, при первой попытке установления соединения для передачи данных с базой данных политик безопасности клиентом 72, клиент VPN может аутентифицировать себя на базе данных политик безопасности. Причем он может сделать это любым из возможных способов, например, через сочетание имени пользователя/пароля, как показано в блоке 102. И также, как было описано выше, независимо от того, как клиент VPN выполняет аутентификацию себя на выбранной базе данных политик безопасности, база данных политик безопасности может затем создавать (или извлекать из службы сертификации) сертификат клиента и оправлять его клиенту виртуальной частной сети.

Как указано выше, перед загрузкой политик(и) виртуальной частной сети с базы данных 40 клиент 72 может аутентифицировать базу данных политик безопасности и/или аутентифицировать себя на базе данных политик безопасности. В частности, перед загрузкой политик(и) виртуальной частной сети с базы данных политик безопасности клиент VPN может извлекать из базы данных политик безопасности информацию по политике(ам) виртуальной частной сети, доступной для клиента виртуальной частной сети, как показано в блоке 106. В ходе извлечения этой информации клиент VPN может аутентифицировать базу данных политик безопасности и/или аутентифицировать себя на базе данных политик безопасности, как показано в блоке 108. Таким образом, если истек срок действия сертификата базы данных политик безопасности, или сертификат был аннулирован или вследствие других причин стал недействительным, база данных политик безопасности может отказать в синхронизации политик(и) виртуальной частной сети с клиентом виртуальной частной сети, как показано в блоке 110. В таких случаях, при необходимости, клиент VPN может уведомить пользователя терминала об ошибке аутентификации, например, посредством вывода на экран информационного диалогового окна (например, "Policy server logon failed. Delete and re-create the server definition." (Неудачная регистрация на сервере политик. Удалите и заново создайте определение сервера)). Впоследствии пользователь терминала может заново определить базу данных политик безопасности в списке баз данных политик безопасности, например, в ходе управления списком баз данных политик безопасности или их настройками, как будет объяснено ниже. Далее пользователь терминала может перезапустить процесс установки политик виртуальной частной сети и выбрать определенную заново базу данных политик безопасности.

Аналогично, если истек срок действия сертификата базы данных политик безопасности, или сертификат был аннулирован или вследствие других причин стал недействительным, то клиент 72 или, в частности, база данных 40 могут отказать в синхронизации политик(и) виртуальной частной сети с клиентом виртуальной частной сети, как показано в блоке 112. В таких случаях база данных политик безопасности может создать новый сертификат клиента, аналогично тому, как было изложено выше (см. блоки 100, 102). Затем клиент VPN может снова предпринять попытку аутентифицировать себя на базе данных политик безопасности при помощи этого нового сертификата клиента.

Если сертификат базы данных политик безопасности и сертификат клиента действительны, и была успешно выполнена аутентификация между клиентом 72 и базой данных 40, то клиент VPN может синхронизировать политику(и) виртуальной частной сети, хранящуюся(иеся) базой данных политик безопасности. В частности, клиент VPN может загрузить с базы данных политик безопасности политику(и) виртуальной частной сети и ассоциированные сертификаты (для пользовательских или общих политик сертификации), которые были сохранены, созданы или иным способом получены базой данных политик безопасности, как показано в блоке 114. После завершения загрузки или синхронизации политики, клиент VPN может при необходимости уведомить пользователя терминала о завершении синхронизации политики.

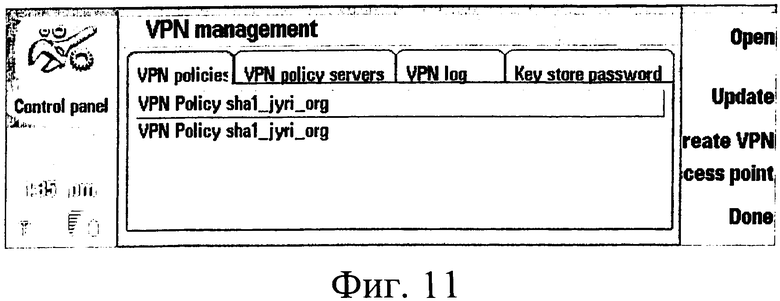

Кроме этого, после того, как клиент VPN получил политику(и) виртуальной частной сети, клиент 72 может установить или иным способом сохранить указанную политику(и). Например, клиент VPN может упаковать политику(и) безопасности в файл политики и сохранить этот файл, наряду с информацией по политике(ам) безопасности, в памяти для хранения политик виртуальной частной сети. Кроме этого, например, для пользовательских и общих политик сертификации, клиент VPN может сохранить сертикат(ы) и пару(ы) секретный ключ/сертификат в защищенном паролем хранилище ключей. Таким образом, перед сохранением клиентом виртуальной частной сети пар секретный ключ/сертификат для общих политик сертификации, клиент VPN в ходе установки может создать для себя секретный ключ и затребовать соответствующий сертификат, например, через технологию регистрации сертификатов. Независимо от того, как выполняется установка политик(и) виртуальной частной сети, клиент VPN может в дальнейшем вывести на экран установленную политику(и) виртуальной частной сети, например, в окне "VPN Policies", как показано на примере, приведенном на фиг.11.

Следует понимать, что после того, как клиентом 72 была установлена политика(и) виртуальной частной сети, клиент VPN может теперь управлять соответствующей политикой(ами) виртуальной частной сети, например, посредством обновления, редактирования, удаления или иного изменения соответствующих политик(и) виртуальной частной сети. Обновление политик(и) виртуальной частной сети может осуществляться любым из возможных способов, однако в одном типовом варианте осуществления настоящего изобретения политика(и) виртуальной частной сети обновляется аналогично установке соответствующих(ей) политик(и). В частности, политика(и) виртуальной частной сети может быть обновлена путем повторной синхронизации клиента виртуальной частной сети с соответствующей базой данных 40, в особенности, если политика(и) виртуальной частной сети была(и) до этого установлена(ы) из базы данных политик безопасности. Итак, в ходе каждой синхронизации с базой данных политик безопасности на основе политик(и) виртуальной частной сети, в текущий момент хранящихся(ей) в базе данных политик безопасности, могут быть обновлены(а), удалены(а) или иным образом изменены(а) установленные(ая) с базы данных политик безопасности политики(а) виртуальной частной сети, которые(ая) хранятся в памяти (например, энергонезависимой памяти 70) терминала.

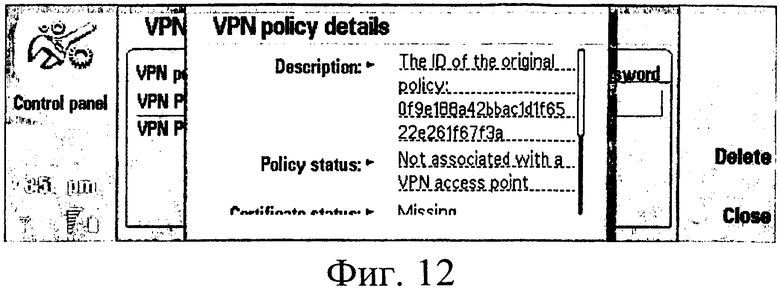

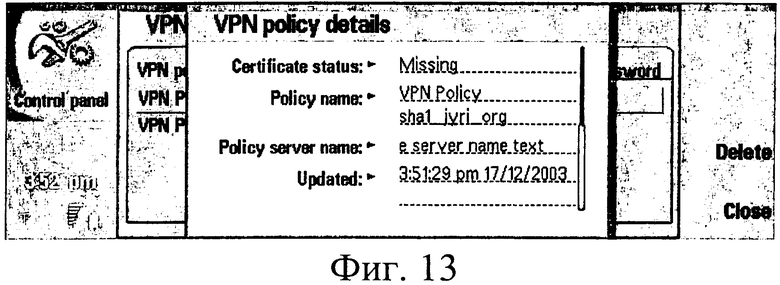

Также в ходе управления политикой(ами) виртуальной частной сети клиент 72 может вывести на экран для пользователя терминала список установленных политик виртуальной частной сети (см. фиг.11). Далее из этого списка пользователь терминала может выбрать политику(и), по которой(ым) он хочет получить подробную информацию или же которую(ые) он хочет удалить, отредактировать или обновить. Например, пользователь терминала может выбрать установленную политику виртуальной частной сети и далее просмотреть подробную информацию по выбранной политике, как показано на примерах окон клиента виртуальной частной сети, приведенных на фиг.12 и 13. Политика виртуальной частной сети может включать самую разнообразную информацию, и в окне подробной информации по политике виртуальной частной сети может быть отражена как ее часть, так и вся она целиком.

Например, политика виртуальной частной сети может содержать информационный блок "наименование политики", который задан системным администратором, и информационный блок "описание", в который входит дополнительная информация по выбранной политике, например, информация, включенная в политику виртуальной частной сети системным администратором. Также, например, политика виртуальной частной сети может включать информационный блок "наименование сервера политики", в котором указывается база данных 40 политик безопасности, с которой клиентом 72 виртуальной частной сети была установлена соответствующая политика виртуальной частной сети, при условии, что клиент VPN установил указанную политику виртуальной частной сети с базы данных политик безопасности. Кроме этого, например, политика виртуальной частной сети может включать информационный блок "статус политики", посредством которого указывается, готова ли политика виртуальной частной сети в использованию или же она уже находится в использовании, например, в активной или неактивной точке доступа виртуальной частной сети (подробно объяснено ниже). Кроме этого, политика виртуальной частной сети может включать, например, информационный блок "статус сертификата", который указывает состояние пользовательских сертификатов (в количестве от нуля и более), ассоциированных с выбранной политикой виртуальной частной сети, например, действителен, истек срок действия, отсутствует, еще не вступил в силу и т.п. Далее, политика виртуальной частной сети может включать, например, информационный блок "обновление", который указывает время последнего обновления политики виртуальной частной сети из соответствующей базы данных политик безопасности, опять же при условии, что клиент VPN установил политику виртуальной частной сети с базы данных политик безопасности.