Изобретение относится к области информационной безопасности, а именно к программно-аппаратным средствам обеспечения информационной безопасности, и может быть использовано для исключения всего широкого спектра угроз информационной безопасности для телекоммуникационных систем органов государственного управления, организаций, госкорпораций и ведомств Российской Федерации, организованных на базе глобальной сети Интернет, со стороны зарубежных управляющих и контролирующих компаний.

В дальнейшем при характеристике разработанного технического решения будут использованы следующие термины:

- модуль безопасности, представляющий собой микроэлектронный чип или встраиваемый микроэлектронный модуль, предназначенный для выполнения функций согласно международных рекомендаций TCG (Trusted Computing Group), но на базе отечественных алгоритмов и норм безопасности, а также расширенный состав функций, требуемый отечественными руководящими документами в области информационной безопасности;

- модуль доверия (специализированный доверенный носитель информации), предназначенный для выполнения функций согласно международных рекомендаций TCG. Аналогом модуля доверия может быть признан программно-аппаратный комплекс (ПАК) «Личный секрет», http://www.okbsapr.ru/korobov_2010_1.html);

- модуль доверенных биометрико-нейросетевых вычислений (отпечаток пальца), представляющий собой малогабаритный USB модуль, включаемый между сканером рисунка отпечатка пальца (графическим планшетом) и настольным компьютером, ноутбуком. Аналогом модуля доверенных биометрико-нейросетевых вычислений может быть признан ПАК «Аккорд-Win32», http://www.accord.ru/bio.html).

Технологии облачных сервисов и механизмов доступа к ним через личные кабинеты в настоящее время используются многими предприятиями и организациями. При этом подавляющее большинство сервисов организовано на серверных платформах, находящихся за рубежом, а защита доступа к ним базируется только на логинах и паролях, выдаваемых клиенту при его регистрации владельцем ресурса. Примером могут служить облачные решения от компании Microsoft или Amazon, Google и др.

Данные решения тесно связаны с концепцией PaaS (Platformas а Service - платформа как сервис). Один из видов PaaS-решений связан с технологиями распределенных вычислений, которые используются в инфраструктуре таких интернет-гигантов, как Google (файловая система GFS (Google File System), база данных BigTable) и Yahoo (Hadoop). Первым значимым предложением в этой сфере стала система Google Арр Engine. С ее появлением сторонние разработчики получили возможность размещать в инфраструктуре Google веб-приложения, которые могут масштабироваться и обслуживать миллионы веб-пользователей ничуть не хуже, чем приложения от самой Google. Однако взамен разработчики должны отказаться от некоторых инструментов. В частности, в Google Арр Engine нет реляционной системы управления базами данных (СУБД) и не поддерживается стандартный синтаксис «structured query language» (SQL), а вместо этого используется собственная база данных Big Table с синтаксисом Graph Query Language (GQL).

Компания Salesforce.com шла с другой стороны: предлагаемая ей онлайновая CRM-платформа разрабатывалась таким образом, чтобы предоставить заказчикам максимум возможностей для доработки и адаптации, что вполне достаточно для создания полностью независимых приложений. Результатом ее деятельности является PaaS-платформа Force.com.

Принципиальная разница подходов Google и Salesforce.com подчеркивается еще набором программных интерфейсов Force.com for GoogleAppEngine. Этот инструмент позволяет разработчикам Google Арр Engine обращаться к инфраструктуре Force.com в своих приложениях. Таким образом, Force.com и Google Арр Engine лишь теоретически позволяют решать одни и те же задачи - на практике эти системы ориентированы на два разных сегмента рынка (в первом случае - корпоративные пользователи Salesforce.com, во втором - разработчики, ориентированные на технологии от Google) и на текущем этапе практически не составляют друг другу конкуренции.

Другой вариант развития PaaS-платформы связан с компанией Microsoft. Для нее PaaS-система WindowsAzure является закономерным этапом развития таких серверных технологий, как ОС WindowsServer, система виртуализации Hyper-V и СУБД SQL Server. Azure предоставляет интегрированный набор прикладных сервисов для разработки, размещения, управления и масштабирования приложений с использованием инфраструктуры центров обработки данных Microsoft. По этой причине WindowsAzure является не инфраструктурным, а платформенным - Platform as a Service (PaaS) решением.

Аппаратные ресурсы всех перечисленных решений располагаются за рубежом, что с учетом Федерального закона ФЗ №152 «О персональных данных» накладывает серьезные ограничения на возможность их использования. Существуют и гибридные решения.

Гибридные «облака» представляют собой такое внедрение облачных вычислений, при котором часть системы размещается в публичном «облаке», т.е. на базе облачного провайдера, а часть - в приватном «облаке», т.е. на серверах, принадлежащих самой компании. По сути, гибридное «облако» не является самостоятельным типом облачных внедрений, а лишь указывает на тесную интеграцию публичных и приватных облачных систем. Например, такая интеграция возможна при вынесении системы резервного копирования в публичное «облако» или наоборот - при осуществлении резервного копирования данных из публичного «облака» на локальные серверы.

Существуют решения, позволяющие одновременно вести мониторинг вычислительных ресурсов, размещенных как внутри компании, так и на сторонней площадке, например, CloudKick от Rackspace. Другой вариант использования гибридного «облака» предполагает установку приложений на внутренних серверах компании с арендой дополнительных мощностей в «облаке» стороннего поставщика на случай непредвиденного повышения нагрузки.

Многие российские компании, предоставляющие облачные услуги, также арендуют зарубежные дата центры и сервера. Примером могут служить облачные решения от 1C. Даже если оборудование располагается на территории РФ, используемые средства виртуализации являются зарубежными программными продуктами: Microsoft (WindowsAzurePack), VMware (vCloudSuite) и др.

Доступ к личному кабинету, а следовательно, ко всему пакету сервисов, которые доступны для данного клиента, является в существующих отечественных и зарубежных решениях отвлеченным от непосредственной личности человека, и предоставляется не фактическому владельцу кабинета, а предъявителю логина и пароля.

Частное решение достоверной идентификации и авторизации технических средств, при удаленном доступе рабочей станции к облаку, оговорено в международных спецификациях: «TCG: TNC - TrustedNetworkConnect». Для реализации соответствующих протоколов в сетевой инфраструктуре создается архитектурная надстройка, требования к которой регламентируются международными спецификациями. Однако на данный момент данным спецификациям следуют лишь немногие и исключительно зарубежные производители сетевого оборудования: Juniper, Cisco.

Даже это решение может быть эффективно применено только на интерфейсе «машина-машина» и не решает рассматриваемой проблемы на интерфейсах «человек-машина» или «человек-облако». В случае, если за рабочей станцией находится человек-клиент, заявляющий права доступа к ресурсу (например, через личный кабинет), то его личность остается опосредованной, а доступ - условно персонализированным.

Эффективное решение рассматриваемой проблемы возможно только на базе технологий биометрической идентификации человека по его индивидуальным параметрам. В рамках данного проекта решение предлагается впервые не только среди отечественных организаций, но и на мировом уровне.

Работы в области использования биометрических средств защиты проводятся за рубежом уже более 20 лет. Средний годовой темп развития биометрии составляет 40%, что является очень высоким показателем. В настоящее время биометрические системы контроля доступа к информации завоевывают все большую популярность в банках, фирмах, связанных с обеспечением безопасности в телекоммуникационных сетях, в информационных отделах фирм и т.д. Подобные системы на российском рынке появились благодаря фирмам "Identix", "SAC Technologies", "Eyedentify", "Вiometricldentificationlnc.", "RecognitionSystems", "Trans-Ameritech", "BioLink", "Sonda", "Elsys", "Эдванс", "AAM Системз", "Полми групп", "Маском".

Все перечисленные выше технологии порождают риск утраты/хищения базы биометрических шаблонов в связи с тем, что они выполнены в соответствии с международными стандартами, которые не предусматривают механизмов защиты от компрометации. Этот принципиальный недостаток будет устранен в рамках предлагаемого технического решения через размещение биометрических данных в защищенных нейросетевых контейнерах. Каждый нейросетевой контейнер раскрывается только при предъявлении образа пользователя и не нуждается в дополнительном шифровании на общем ключе.

В ходе проведения поиска по патентной и научно-технической литературе не выявлен источник информации, который мог бы быть использован в качестве ближайшего аналога разработанного технического решения.

Ближайшим аналогом средств организации замкнутой среды внутри сетей общего пользования в том числе и Интернет являются VPN-решения, которые предлагаются многими производителями сетевого оборудования: Cisco, D-Link, Mikrotik, Junipera др. Однако VPN-сеть нельзя рассматривать как полноценное облако, поскольку она изначально не предполагает наличие сервисов и логической инфраструктуры. Также классические VPN-решения не используют технологию доверенных вычислений не говоря уже о биометрической идентификации пользователей.

Существуют решения, построенные «поверх» VPN. К наиболее масштабному примеру в России можно отнести систему межведомственного электронного взаимодействия (СМЭВ) разработанную в рамках программы «электронное правительство». Однако в силу специфических задач она тесно интегрирована с глобальным Интернет и не обеспечивают достаточной степени замкнутости, независимости и защиты от внешних и внутренних атак, что не позволяет использовать их в службах, управлениях и подразделениях РФ, где циркулирует секретная информация. СМЭВ строится внутри сегмента сети Интернет RSNet (RussianStateNetwork), зарегистрированного в RIPE NCC ( Network Coordination Centre) и контролируемого из Амстердама.

Network Coordination Centre) и контролируемого из Амстердама.

Некоторые зарубежные решения, предлагаемые Интернет-гигантами (Google, Microsoft, Oracle и др.) могут рассматриваться как близкие аналоги, но они не могут использоваться в РФ в силу нахождения всей физической инфраструктуры (серверы, системы хранения данных) вне территории России.

Аналогом разрабатываемой системы в части биометрии является система международных биометрических паспортов. Эта система не может быть использована электронным правительством и средствами дистанционного образования, так как в ней открыто хранятся биометрические шаблоны пользователей. Это противоречит ФЗ №152 «О персональных данных». Только в том случае, когда все персональные биометрические данные будут размещены в защищенные нейросетевые контейнеры (выполненные по ГОСТ P 52633.4-2012), разрабатываемая технология дистанционной биометрической авторизации сможет удовлетворить ФЗ №152 «О персональных данных» и применяться электронным правительством.

Кроме того, аналогом являются обычные удостоверяющие центры формирования сертификатов открытого ключа, которые не способны оказывать услуг биометрической регистрации и аутентификации.

На данный момент за рубежом и в России нет аналогов, которые позволяют дистанционно контролировать биометрию человека, сохраняя все его персональные данные в тайне. Новизна состоит в том, что предлагаемая технология способна сохранять тайну используемой биометрии конкретного человека. Угроза хищения баз персональных биометрических данных исчезает. Человека узнают автоматы, извлечь из памяти автоматов биометрические данные человека нельзя. Хозяин биометрии пользуется своими правами, а злоумышленник не может воспользоваться чужими данными или хоты бы найти человека, являющегося их хозяином.

Сочетание в едином продукте облачных технологий, технологии доверенных вычислений (технологии информационной безопасности) и биометрической идентификации человека (технологии доверенной авторизации) является качественно новым свойством, выгодно отличающим создаваемую продукцию от всех аналогов, имеющихся на мировом рынке.

Примером применения данного технического решения может являться создание полностью замкнутой облачной среды, предназначенной для создания защищенных систем электронного документооборота и использования в организациях с повышенными требованиями к защите информации (Фонд социального страхования, Пенсионный Фонд, Федеральная миграционная служба, нотариат, судопроизводство, электронные торговые площадки, наука, муниципалитет, учреждения высшего и среднего образования, банки, медицинские учреждения и т.д.)

Техническая задача, решаемая посредством разработанного аппаратно-программного комплекса, состоит в создании в России защищенной и доверенной облачной среды, использующей только транспортный уровень российского сегмента сети Интернет и не зависящую от зарубежных регуляторов и информационных ресурсов.

Технический результат, достигаемый при реализации разработанного технического решения, состоит в создании полностью замкнутого информационного облачного пространства путем объединения известных облачных технологий с технологией доверенных вычислений и доверенного сетевого соединения с индивидуальными биометрическими характеристиками человека.

Для достижения указанного технического результата предложено использовать аппаратно-программный комплекс разработанной архитектуры. Разработанный комплекс аппаратно-программных средств, создающий защищенную облачную среду с автономной полнофункциональной инфраструктурой логического управления с биометрико-нейросетевой идентификацией пользователей и с аудитом используемых технических средств содержит, по меньшей мере, комплекс технических средств, включающий серверное оборудование, сетевое оборудование, предназначенное для организации замкнутой защищенной информационной среды, для аудита подключаемых технических средств и доступа к ней стационарных и мобильных клиентов администратором, рабочее место администратора, хранилище информации большого объема, предназначенного для создания сетевых и системных ресурсов, по меньшей мере, одно рабочее место пользователя, каждое из рабочих мест пользователя содержит настольный компьютер, защищенный от несанкционированного доступа, а также хищения информации, управляемую и защищенную точку доступа, обеспечивающую доступ в облако и являющуюся шлюзом, отделяющим замкнутую мультисервисную среду от внешней сети, дополнительно оснащенный модулем безопасности, модулем доверия, модулем доверенных биометрико-нейро-сетевых вычислений, кроме того, комплекс содержит мобильную ПЭВМ (персональная электронно-вычислительная машина), обеспечивающая защиту данных от хищения и несанкционированного доступа, которая может представлять собой планшет (ноутбук), а также программное обеспечение, предназначенное для выполнения функций контроля доверенных вычислений с расширением стандартных функций TCG за счет биометрического контроля личности операторов в дополнение к контролю аппаратных и программных средств.

Модуль безопасности обычно представляет собой микроэлектронный чип или встраиваемый микроэлектронный модуль.

Модуль доверия обычно представляет собой защищенный носитель информации.

Модуль доверенных биометрико-нейро-сетевых вычислений предпочтительно содержит малогабаритный USB модуль, установленный между сканером рисунка отпечатка пальца и настольным компьютером,

Персональные биометрические данные преимущественно размещены в защищенные нейросетевые контейнеры, выполненные по ГОСТ P 52633.4-2012.

Обычно каждый нейросетевой контейнер выполнен с возможностью раскрытия только при предъявлении образа пользователя без дополнительного шифрования на общем ключе.

Комплекс аппаратно-програмных средств может иметь частную модель развертывания.

Обычно комплекс изолирован от глобальной сети Интернет.

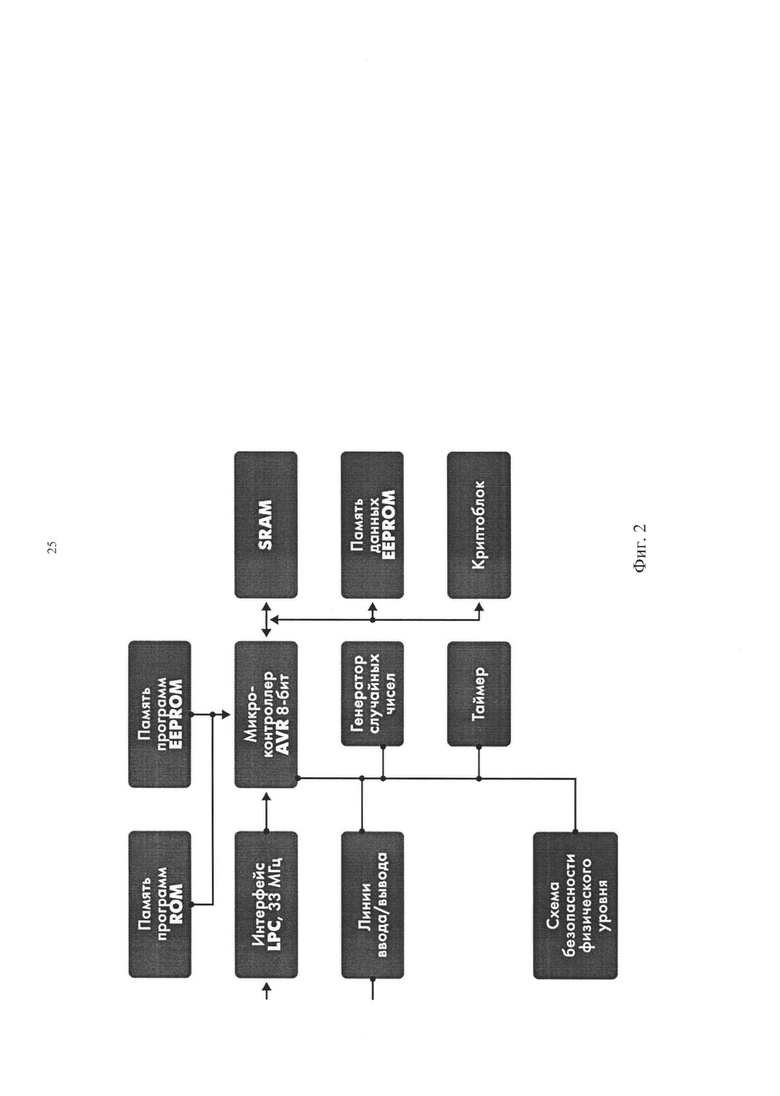

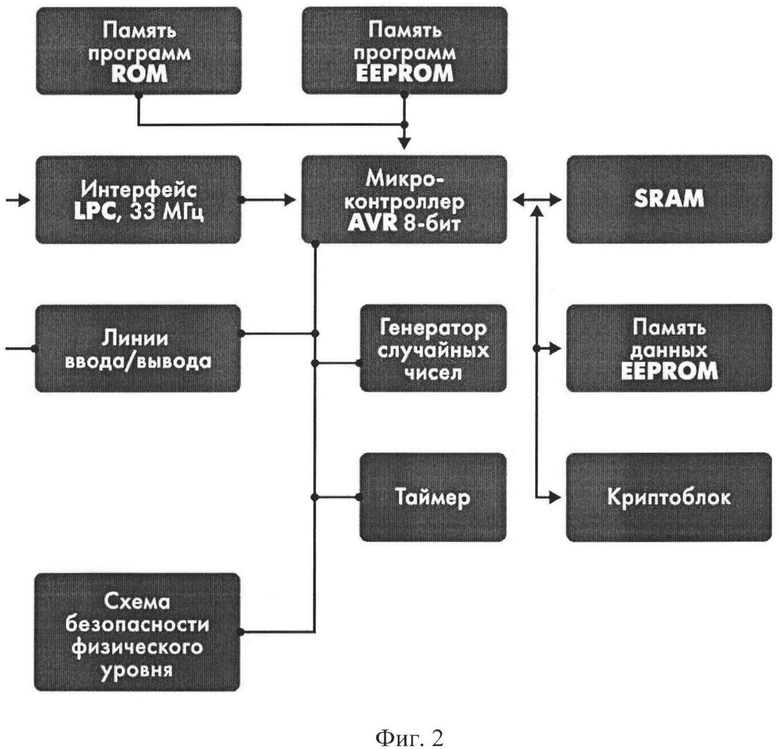

Схема разработанного комплекса представлена на фиг. 1

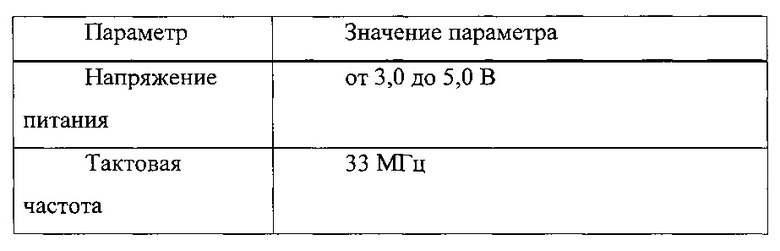

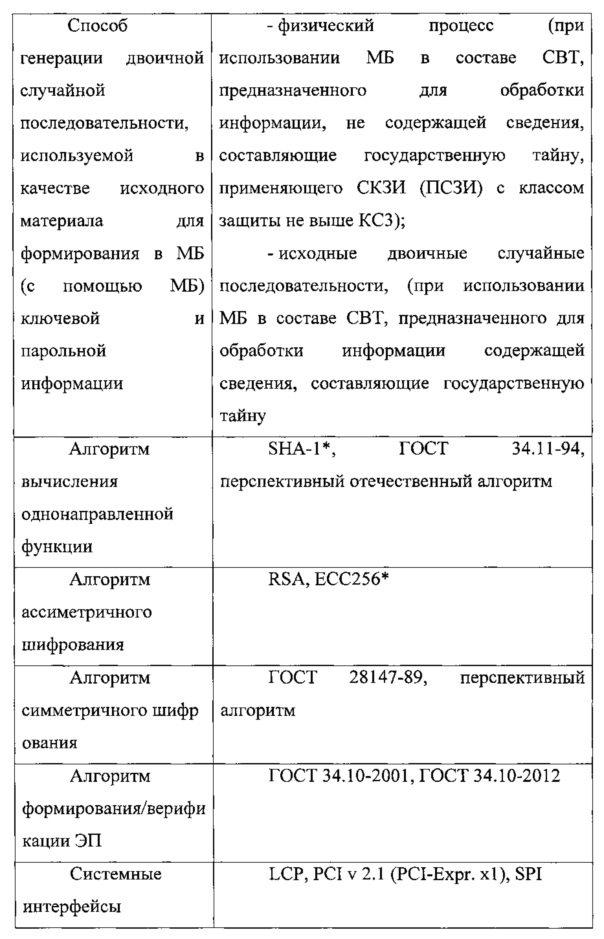

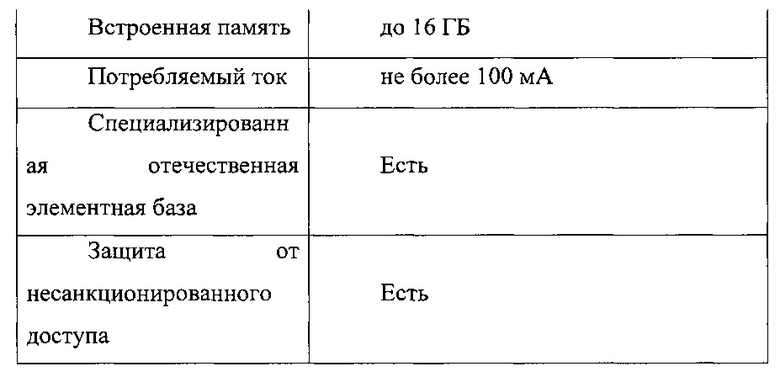

Модуль безопасности (фиг. 2) представляет собой микроэлектронный чип или встраиваемый микроэлектронный модуль и предназначен для выполнения специфицированных функций согласно международных рекомендаций TCG, но на базе отечественных алгоритмов и норм безопасности, а также расширенный состав функций, требуемый отечественными руководящими документами в области информационной безопасности. Модуль безопасности применяется в составе рабочих мест клиентов на базе ПЭВМ (мобильной ПЭВМ). Модуль безопасности имеет следующие характеристики (в качестве модуля безопасности может быть использован контроллер производства ОКБ «САПР» «Аккорд-5.5», http://www.accord.ru/accord55.html).

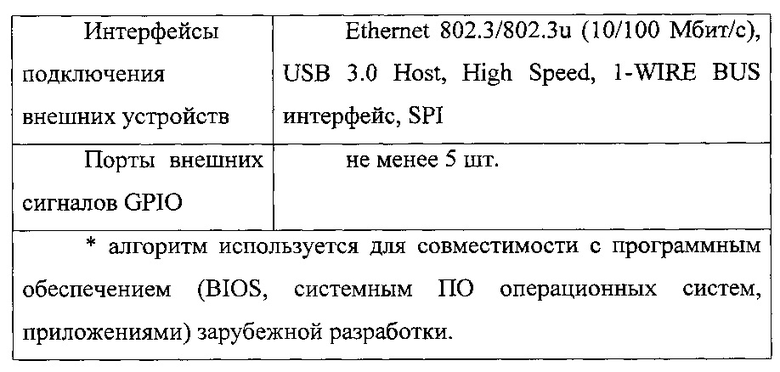

3. Модуль доверия (специализированный доверенный носитель информации) предназначен для выполнения специфицированных функций согласно международных рекомендаций TCG. Модуль доверия применяется в составе рабочих мест клиентов на базе ПЭВМ (мобильной ПЭВМ). Модуль доверия имеет следующие характеристики (в качестве модуля доверия может быть использован программно-аппаратный комплекс (ПАК) «Личный секрет», http://www.okbsapr.ru/korobov_2010_1.html):

Модуль доверенных биометрико-нейросетевых вычислений (отпечаток пальца) включает в себя малогабаритный USB модуль, включаемый между сканером рисунка отпечатка пальца (графическим планшетом) и настольным компьютером, ноутбуком (в качестве модуля доверенных биометрико-нейросетевых вычислений может быть использован ПАК «Аккорд-Win32», http://www.accord.ru/bio.html). Все криптографические операции и операции нейросетевого распознавания биометрических образов, осуществляются внутри модуля доверенных вычислений и представляет собой нейросетевой контейнер (защищенная таблица обученной нейронной сети), выполненные по ГОСТ P 52633.4-2012. Каждый нейросетевой контейнер раскрывается только при предъявлении образа пользователя и не нуждается в дополнительном шифровании на общем ключе. Модуль предназначен для выполнения биометрико-нейросетевых преобразований аутентификации в доверенной вычислительной среде USB модуля. Модуль применяется в составе рабочих мест клиентов на базе ПЭВМ (мобильной ПЭВМ).

Мобильная ПЭВМ в виде планшета (ноутбук) обеспечивает защиту данных от хищения и несанкционированного доступа и предназначена для обеспечения доступа мобильного пользователя к порталу с информационными облачными сервисами. Вариант исполнения - планшет (ноутбук). Доступ в мультисервисную среду портала - по беспроводным каналам связи 3G (HSDPA, HSUPA, UMTS), EDGE, GPRS, LTE, 4G. Питание: автономное, от встроенных источников питания. Авторизация доступа - биометрическая. ПЭВМ применяется в составе создаваемого комплекса и используется на мобильных рабочих местах пользователей.

ПЭВМ, защищенная от хищения информации, предназначена для обеспечения доступа пользователя к порталу с информационными облачными сервисами. ПЭВМ, применяемая в составе создаваемого комплекса, предназначена для использования на рабочих местах пользователей. Вариант исполнения - настольный компьютер. Доступ в Интернет: беспроводной 3G (HSDPA, HSUPA, UMTS), EDGE, GPRS, LTE; проводной - Ethernet (100BASE-TX). Авторизация доступа - биометрическая.

Программное обеспечение (ПО) предназначено для выполнения функций контроля доверенных вычислений с расширением стандартных функций TCG за счет биометрического контроля личности операторов в дополнение к контролю аппаратных и программных средств (в качестве ПО применяется ПО из состава ПАК «Аккорд-Win32», http://www.accord.ru/bio.html). ПО обрабатывает данные стандартных сканеров биометрических данных (отпечаток пальца). ПО применяется в составе рабочих мест клиентов на базе ПЭВМ (мобильной ПЭВМ), например, настольного компьютера, ноутбука, планшетного компьютера, работающих под OC Windows или OC Linux (версии ОС уточняются при поставках).

Для доступа в облако используют управляемую и защищенную точку доступа (УЗТД) (Точка доступа Cisco W API 21 Wireless-N с единой точкой настройки, http://www.cisco.com/c/en/us/products/collateral/wireless/wap121-wireless-n-access-point-single-point-setup/c78-697404_data_sheet.html) являющуюся шлюзом, отделяющим замкнутую мультисервисную среду от внешней сети. При своих малых габаритах УЗТД имеет в своем составе как проводные (Ethernet, оптоволокно) так и беспроводные (Wi-Fi) интерфейсы, позволяющие получить доступ к мультисервисной среде как со стационарных, так и с мобильных объектов.

Благодаря автономному воспроизведению всей логической инфраструктуры сети Интернет, работа в мультисервисной среде аналогична работе в глобальном Интернете. Доступ к электронным ресурсам, выполненный в виде веб-приложений, осуществляется через обычный браузер. При этом на клиентском техническом средстве не устанавливается никакого дополнительного программного обеспечения или плагинов. В адресной строке вводятся привычные буквенные адреса, электронная почта имеет знакомый формат:  (в качестве символьного обозначения домена первого уровня

(в качестве символьного обозначения домена первого уровня  могут быть использованы любые аббревиатуры, также как привычная .ru, так и любая другая .aa, .bb и прочие).

могут быть использованы любые аббревиатуры, также как привычная .ru, так и любая другая .aa, .bb и прочие).

Для установления соединений в диапазоне «серых» IP-адресов на серверах дублируется вся логическая инфраструктура сети Интернет (DNS-серверы, серверы времени, процессы выделения IP-адресов и др.), что делает возможным использование стандартных интернет-технологий внутри замкнутой среды передачи данных. Данный подход упрощает как низкоуровневый обмен данными, например, за счет использования сервиса гарантированной доставки сообщений по принципу «канал-подписчик» (publish-subscribe), так и высокоуровневый доступ к структурированным данным (к базам данных, к сетевым ресурсам).

Функционирование мобильных и стационарных объектов в сегменте осуществляется в динамических («серых») адресах любых местных операторов. При этом IP-адреса объектов сети будут находиться в общем числе динамических адресов, которые предоставляются всем пользователям сетей сотовой связи и сети интернет.

В отличие от глобального интернета, где связь «точка-точка» возможна только для любой пары из диапазона белых IP-адресов, в созданной мультисервисной среде криптографическая подсистема имеет возможность организации иерархической структуры подсетей по принципу «старший-подчиненный». Причем внутренние IP-адреса не меняются при смене внешних адресов (провайдеров) или способа доступа УЗТД в сеть (Ethernet/4G/Wi-Fi), что особенно актуально при использовании в качестве транспортной среды глобальной сети Интернет.

Данные, передаваемые в каналах связи, идентичны стандартному VPN-трафику.

Использование современных телекоммуникационных технологий при реализации рассматриваемого системного проекта позволит обеспечить возможность функционирования в едином защищенном информационном поле:

- комплексов удаленного доступа к системным ресурсам:

а) к базам данных;

б) к базам навигационной информации;

в) к базам аудио-, видеоинформации;

г) к сервисам дистанционного автоматизированного управления систем электронного документооборота с цифровой подписью;

- систем электронной почты и мгновенных сообщений, в том числе с цифровой подписью;

- систем передачи данных и телеметрической информации;

- систем обмена аудио-, видеоинформацией (в том числе видео с высокой разрешающей способностью);

- различных разнородных сетей и радиосетей связи;

- систем навигации и позиционирования;

- систем сотовой связи.

При этом доступ к единой информационной среде как со стороны сопрягаемых систем, так и со стороны отдельных корреспондентов может быть осуществлен в защищенных режимах с проводным и беспроводным (мобильным) доступом, в том числе в режимах удаленного доступа по широкополосным радиоканалам.

Подобные системные решения позволят при решении задач сопряжения в единой информационной среде разнородных систем и сетей специальной связи абстрагироваться от вопросов реализации протоколов и интерфейсов сопряжения в каждом конкретном случае и сосредоточиться на решении общих системных задач сопряжения, рассматривая их одновременно, в комплексе с задачами информационной безопасности. Кроме того, сервис-ориентированная архитектура позволит использовать те же единые системные подходы для реализации системных служб и сервисов с учетом современных требований по безопасности.

Перспективным представляется использование в аппаратных средствах мультисервисной среды отечественных аналогов доверенного модуля ТРМ. Применительно к задачам организации доверенной среды передачи данных, модуль ТРМ выполняет такие задачи как:

- хранение электронного отпечатка системы;

- аудит клиентской конфигурации;

- назначение и применение политик безопасности до установления связи с замкнутой средой;

- проверка выполнения клиентом необходимых критериев для доступа в защищенную среду.

Применение модуля ТРМ позволит исключить доступ в защищенную мультисервисную среду с устройства при измененной конфигурации системы, произведенной вредоносным ПО или самим пользователем.

Принципиально важной характеристикой рассматриваемых системных решений является то, что в качестве транспортной среды реализации может быть использована любая среда передачи данных с коммутацией пакетов, при этом глобальная сеть Интернет может рассматриваться - только как частный, но наиболее характерный случай.

Суть технологии заключается в том, что механизмы информационной безопасности опускаются на самый низкий уровень аппаратных платформ и служат фундаментом для выстраивания на их основе иерархической доверенной вычислительной среды вплоть до приложений пользователя.

Целевые задачи технологии в составе средств вычислительной техники (СВТ) достигаются путем внедрения на аппаратную платформу или даже непосредственно в вычислительное ядро центрального процессора (CPU), специализированного агента информационной безопасности, придаваемого в помощь CPU для решения специализированных задач информационной безопасности. На уровне сетевых и инфраструктурных решений, облачных технологий, на виртуальных и мобильных платформах целевые задачи технологии достигаются путем специальных архитектурных решений и соответствующих многочисленных протоколов.

Агенты информационной безопасности реализуются в виде специализированного микроэлектронного чипа или встраиваемого микроэлектронного модуля, который называется ТРМ.

В программно-аппаратной среде СВТ модуль ТРМ выполняет следующие задачи:

- контроль целостности и заданной конфигурации платформы, а также состав подключенных к ней периферийных технических средств;

- контроль подлинности платформы, на которую установлен модуль ТРМ (аутентификация платформы);

- контроль целостности BIOS;

- контроль целостности и заданной конфигурации программной среды, включая операционную систему;

- аутентификацию пользователя (аутентификация может быть однофакторная или многофакторная);

- динамический контроль целостности и санкционированный запуск программ, включая программы операционной системы и приложения пользователя;

- генерация и хранение с защитой от несанкционированного доступа (НСД) ключей шифрования и ключей электронной цифровой подписи (ЭЦП);

- хранение с защитой от НСД критических данных о платформе и о ее программной среде, поступающих от BIOS, от ОС, а также данных пользователя, имеющих ограниченное распространение;

- выполнение функций аппаратного поставщика криптографических сервисов (критопровайдера) для ОС и приложений пользователя.

Предлагаемый техническое решение можно частично отнести к категории SaaS (Software-as-a-Service) - программное обеспечение как услуга. Отличием является то, что пользователю не просто предоставляется доступ к облачным сервисам, наряду с обычной работой в Интернет. В данном случае пользователю предоставляется возможность пользования сервисами, если только он уже находится в замкнутом пространстве облака, которое не имеет выход в открытый Интернет и наоборот. Замкнутость предлагаемой облачной архитектуры достигается помимо классических криптографических подходов комбинацией с технологией доверенных вычислений и биометрико-нейросетевой идентификации. Дублирование системных и прикладных сервисов глобального Интернет внутри защищенного облака делает работу пользователя аналогичной работе в Интернет и не требует дополнительных навыков.

| название | год | авторы | номер документа |

|---|---|---|---|

| Программно-аппаратный комплекс | 2019 |

|

RU2731670C1 |

| Система и способ определения уровня доверия файла | 2019 |

|

RU2750628C2 |

| Способ интеграции систем и/или средств обеспечения навигационной и мониторинговой информацией и аппаратно-программный комплекс - центр компетенций | 2017 |

|

RU2654237C1 |

| МОБИЛЬНЫЙ КОМПЛЕКС МУЛЬТИБИОМЕТРИЧЕСКОЙ РЕГИСТРАЦИИ (ВАРИАНТЫ) | 2022 |

|

RU2806870C1 |

| Система и способ конфигурирования шлюза для защиты автоматизированных систем | 2019 |

|

RU2746105C2 |

| Система и способ защиты автоматизированных систем при помощи шлюза | 2019 |

|

RU2724796C1 |

| ЗАЩИЩЕННОЕ И КОНФИДЕНЦИАЛЬНОЕ ХРАНЕНИЕ И ОБРАБОТКА РЕЗЕРВНЫХ КОПИЙ ДЛЯ ДОВЕРЕННЫХ СЕРВИСОВ ВЫЧИСЛЕНИЯ И ДАННЫХ | 2010 |

|

RU2531569C2 |

| Способ автоматического формирования базы биометрических образов "Свой" для обучения и тестирования средств высоконадежной биометрико-нейросетевой аутентификации личности | 2020 |

|

RU2734846C1 |

| Программно-аппаратная платформа и способ ее реализации для беспроводных средств связи | 2016 |

|

RU2626550C1 |

| Способ защиты информации в облачных вычислениях с использованием гомоморфного шифрования | 2017 |

|

RU2691874C2 |

Изобретение относится к области информационной безопасности. Технический результат направлен на повышение информационной безопасности облачных сервисов. Комплекс аппаратно-программных средств, создающий защищенную облачную среду с автономной полнофункциональной инфраструктурой логического управления с биометрико-нейросетевой идентификацией пользователей и с аудитом используемых технических средств, содержит серверное и сетевое оборудование, рабочее место администратора, хранилище информации большого объема, защищенную точку доступа, дополнительно оснащен модулем безопасности, модулем доверия, модулем биометрико-нейросетевых вычислений и мобильной ПЭВМ, обеспечивающей защиту данных от хищения и несанкционированного доступа. 7 з.п. ф-лы, 2 ил.

1. Комплекс аппаратно-программных средств, создающий защищенную облачную среду с автономной полнофункциональной инфраструктурой логического управления с биометрико-нейросетевой идентификацией пользователей и с аудитом используемых технических средств, характеризуемый тем, что он содержит, по меньшей мере, комплекс технических средств, причем комплекс технических средств включает серверное оборудование, сетевое оборудование, предназначенное для организации замкнутой защищенной информационной среды, для аудита подключаемых технических средств и доступа к ней стационарных и мобильных клиентов администратором, рабочее место администратора, хранилище информации большого объема, предназначенного для создания сетевых и системных ресурсов, по меньшей мере, одно рабочее место пользователя, каждое из рабочих мест пользователя содержит настольный компьютер, защищенный от несанкционированного доступа, а также хищения информации, управляемую и защищенную точку доступа, обеспечивающую доступ в облако и являющуюся шлюзом, отделяющим замкнутую мультисервисную среду от внешней сети, дополнительно оснащенный модулем безопасности, модулем доверия, модулем доверенных биометрико-нейросетевых вычислений, кроме того, комплекс содержит мобильную ПЭВМ, обеспечивающую защиту данных от хищения и несанкционированного доступа, а также программное обеспечение, предназначенное для выполнения функций контроля доверенных вычислений с расширением стандартных функций TCG за счет биометрического контроля личности операторов в дополнение к контролю аппаратных и программных средств.

2. Комплекс аппаратно-программных средств по п. 1, отличающийся тем, что модуль безопасности представляет собой микроэлектронный чип или встраиваемый микроэлектронный модуль.

3. Комплекс аппаратно-программных средств по п. 1, отличающийся тем, что модуль доверия представляет собой защищенный носитель информации.

4. Комплекс аппаратно-программных средств по п. 1, отличающийся тем, что модуль доверенных биометрико-нейросетевых вычислений содержит малогабаритный USB модуль, установленный между сканером рисунка отпечатка пальца и настольным компьютером.

5. Комплекс аппаратно-програмных средств по п. 1, отличающийся тем, что персональные биометрические данные размещены в защищенные нейросетевые контейнеры, выполненные по ГОСТ Р 52633.4-2012.

6. Комплекс аппаратно-програмных средств по п. 5, отличающийся тем, что каждый нейросетевой контейнер выполнен с возможностью раскрытия только при предъявлении образа пользователя без дополнительного шифрования на общем ключе.

7. Комплекс аппаратно-програмных средств по п. 1, отличающийся тем, что имеет частную модель развертывания.

8. Комплекс аппаратно-програмных средств по п. 1, отличающийся тем, что он изолирован от глобальной сети Интернет.

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| al.), 20.05.2010 | |||

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| US 2013004033 A1 (CARLO TRUGENBERGER), 03.01.2013 | |||

| СПОСОБ ЗАЩИТЫ ПЕРСОНАЛЬНЫХ ДАННЫХ БИОМЕТРИЧЕСКОЙ ИДЕНТИФИКАЦИИ И АУТЕНТИФИКАЦИИ | 2007 |

|

RU2346397C1 |

| US 2011246196 A1 (ASPEN NETWORKS, INC.), 06.10.2011 | |||

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| al.), 17.06.2010. | |||

Авторы

Даты

2017-11-09—Публикация

2016-02-02—Подача