Настоящая заявка на патент испрашивает приоритет предварительной заявки США № 60/652063, озаглавленной "Context Limited Secret Key", зарегистрированной 11 февраля 2000 г. и переуступленной правопреемнику настоящей заявки, и в явном виде включена в данный документ посредством ссылки.

Уровень техники

Область техники, к которой относится изобретение

Настоящее изобретение, в общем, относится к системам связи, а более конкретно к системам защищенных и частных коммуникаций с помощью совместно используемых секретов, сформированных из контекстно-ограниченной информации.

Уровень техники

Применение совместно используемых секретов распространено для систем связи, которые предназначены быть защищенными или частными. В типичной схеме совместно используемого секрета общий секрет, известный только объектам, осуществляющим связь, используется совместно, причем на этом секрете основываются объекты, осуществляющие связь, чтобы установить доверительные отношения. Сторона без совместно используемого секрета исключается из доверительных отношений.

Совместно используемый секрет может быть постоянным или временным. Временный совместно используемый секрет может быть использован для защиты связи в течение ограниченного периода. Например, временный совместно используемый секрет может быть подходящим только для однократной передачи.

Чтобы предоставить дополнительный уровень защиты, очень часто временный секрет извлекается из постоянного секрета. В такой конфигурации временный секрет используется в качестве основы для установления доверительных отношений. Например, сторона, стремящаяся установить доверительные отношения с соответствующей стороной, может использовать временный секрет, который совместно используется с соответствующей стороной в качестве материала ключей для криптографической связи с соответствующей стороной.

Что касается постоянного секрета, иногда называемого главным секретом, он редко совместно используется без ограничений. В качестве примера в настройке для мобильной связи главный секрет совместно используется только между абонентским устройством и домашней общедоступной сетью связи абонента. Когда абонентское устройство запрашивает услуги посредством защищенной связи от третьей стороны, абонентское устройство формирует временный секрет из главного секрета. В то же время абонентское устройство также отправляет запрос в домашнюю общедоступную сеть связи, которая, в свою очередь, формирует такой же временный секрет из совместно используемого главного секрета. Кроме того, временный секрет формирует основу для доверительных отношений между абонентом и третьей стороной. Например, и абонентское устройство, и домашняя общедоступная сеть связи могут формировать из временного секрета, в том числе ключ шифрования, который затем становится доступным для поставщика услуг. После этого может осуществляться криптографическая связь между абонентским устройством и поставщиком услуг.

Логическим объяснением для извлечения временного секрета из главного секрета является снижение вероятности раскрытия главного секрета. Извлечение временного секрета из главного секрета может быть основано на некоторых заранее конфигурированных алгоритмах между абонентским устройством и домашней общедоступной сетью связи.

Вышеописанная модель обеспечения безопасности основана на предположении, что любая третья сторона, которая может иметь доступ к любому извлеченному секрету, должна быть заинтересована в сохранении конфиденциальности извлеченного секрета. Например, если третья сторона раскрывает извлеченный секрет еще одной стороне, конфиденциальность в приобретении услуг от третьей стороны подвергается серьезному риску. По сути, на третью сторону оказывается негативное влияние как на поддерживающий бизнес-объект, не говоря уже о юридических последствиях раскрытия секрета.

Однако, могут быть некоторые стороны, которые не имеют ни экономической мотивации, ни этических соображений в сохранении общего секрета в секрете. Например, если извлеченный секрет попадает к противоправной стороне, установленной в качестве абонента, то эта противоправная сторона может использовать извлеченный секрет для того, чтобы имитировать легального абонента и получить доступ к услугам, которые в противном случае были бы недоступны этой противоправной стороне. Для усложнения ситуации дополнительная конфиденциальная информация может дополнительно извлекаться из незаконного доступа. То же самое справедливо, если не с более серьезными последствиями, в случае, когда противоправная сторона настраивается в качестве поставщика услуг.

Соответственно, есть необходимость в создании схем более защищенной связи, чтобы не допустить раскрытие и ненадлежащее использование извлеченных секретов.

Сущность изобретения

В системе связи, в которой два объекта связи стремятся установить сеанс частной или конфиденциальной связи, сначала должны быть установлены доверительные отношения. Доверительные отношения основаны на определении совместно используемого секрета, который формируется из главного секрета и выбранной контекстной информации. Контекстная информация может быть извлечена из среды, в которой осуществляется сеанс связи. Совместно используемый секрет может быть самогенерируемым каждым объектом связи. Альтернативно совместно используемый секрет может приниматься от третьей стороны в случае, когда объект не обладает достаточной информацией для непосредственного вывода совместно используемого секрета. Совместно используемый секрет может быть использован в качестве ключевого материала для криптографических протоколов, используемых для аутентификации и установления защищенной связи между объектами связи.

В примерном варианте осуществления абонентское устройство в качестве одного объекта связи обращается за услугой от поставщика данных в качестве другого объекта связи. Абонентское устройство самостоятельно формирует совместно используемый секрет на основе заранее сохраненного главного секрета и заранее определенной контекстной информации, которая может включать в себя, без ограничения указанным, топологическую информацию, основанную на времени информации и транзакционную информацию. Поставщик услуг, который не обладает главным ключом, получает совместно используемый ключ от еще одного объекта. Затем поставщик услуг и абонентское устройство используют общее знание совместно используемого ключа для того, чтобы установить доверительные отношения. В этом случае другим объектом является домашняя общедоступная сеть связи абонентского устройства. До отправки совместно используемого секрета поставщику услуг домашняя общедоступная сеть связи формирует совместно используемый секрет практически таким же способом, что и абонентское устройство. Отправка общего секрета от домашней общедоступной сети связи поставщику услуг также может быть защищена посредством заранее согласованных защитных механизмов.

В результате действия вышеописанным способом совместно используемый секрет, генерированный таким образом, с меньшей степенью вероятности будет незаконно размножен и ненадлежащим образом использован.

Эти и другие признаки и преимущества поясняются в последующем подробном описании, иллюстрируемом чертежами, на которых аналогичными ссылочными позициями обозначены аналогичные части.

Краткое описание чертежей

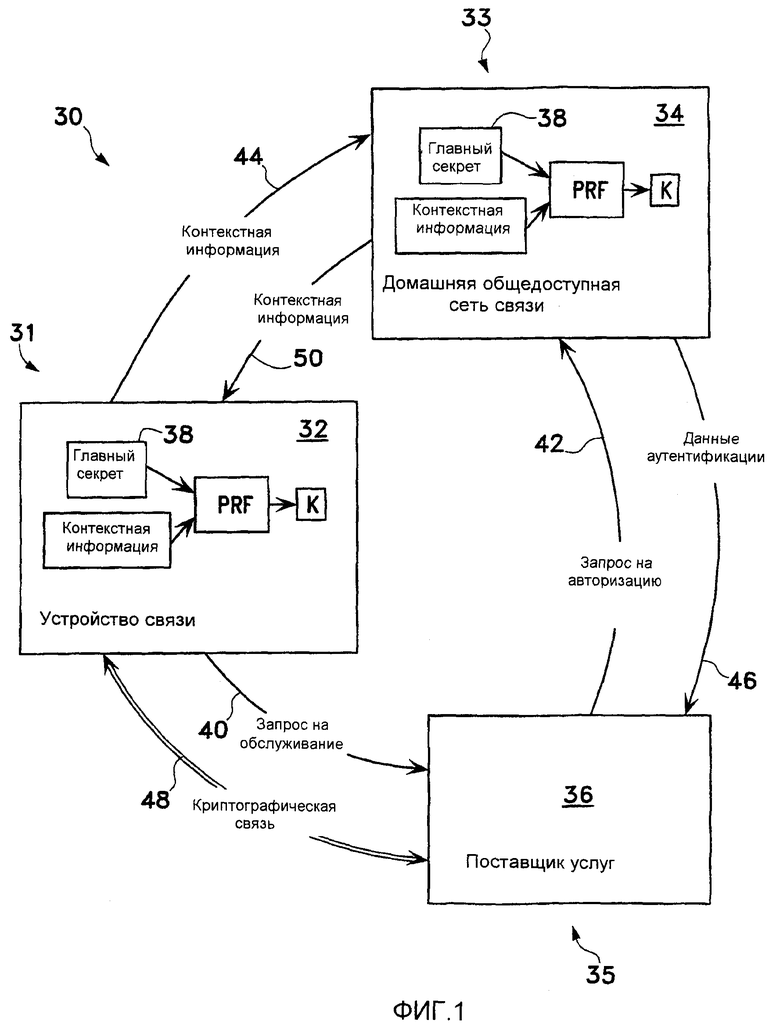

Фиг.1 - упрощенный схематичный чертеж, иллюстрирующий общий вариант осуществления изобретения;

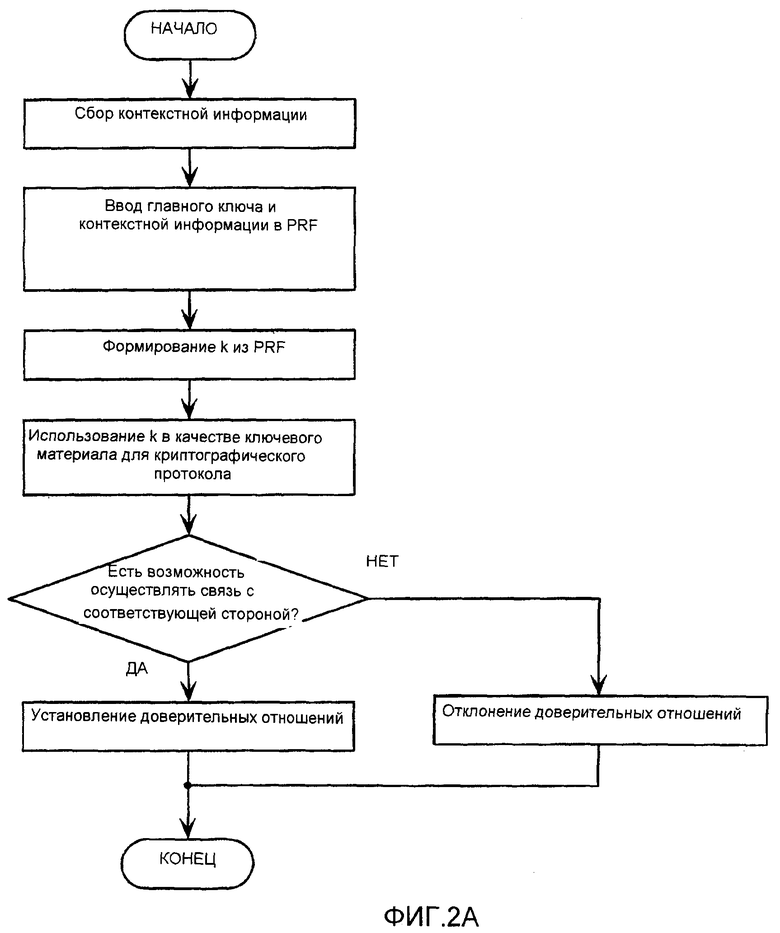

Фиг.2A - блок-схема последовательности операций способа в соответствии с одним вариантом осуществления, иллюстрирующая этапы, связанные с объектом связи, стремящимся сначала установить доверительные отношения для сеанса связи;

Фиг.2B - блок-схема последовательности операций способа в соответствии с вариантом осуществления по фиг.2A, иллюстрирующая этапы, связанные с промежуточным объектом, упрощающим установление доверительных отношений;

Фиг.3A - блок-схема последовательности операций способа в соответствии с другим вариантом осуществления, иллюстрирующая этапы, связанные с объектом, стремящимся сначала установить доверительные отношения для сеанса связи;

Фиг.3B - блок-схема последовательности операций способа в соответствии с вариантом осуществления по фиг.3A, иллюстрирующая этапы, связанные с промежуточным объектом, упрощающим установление доверительных отношений; и

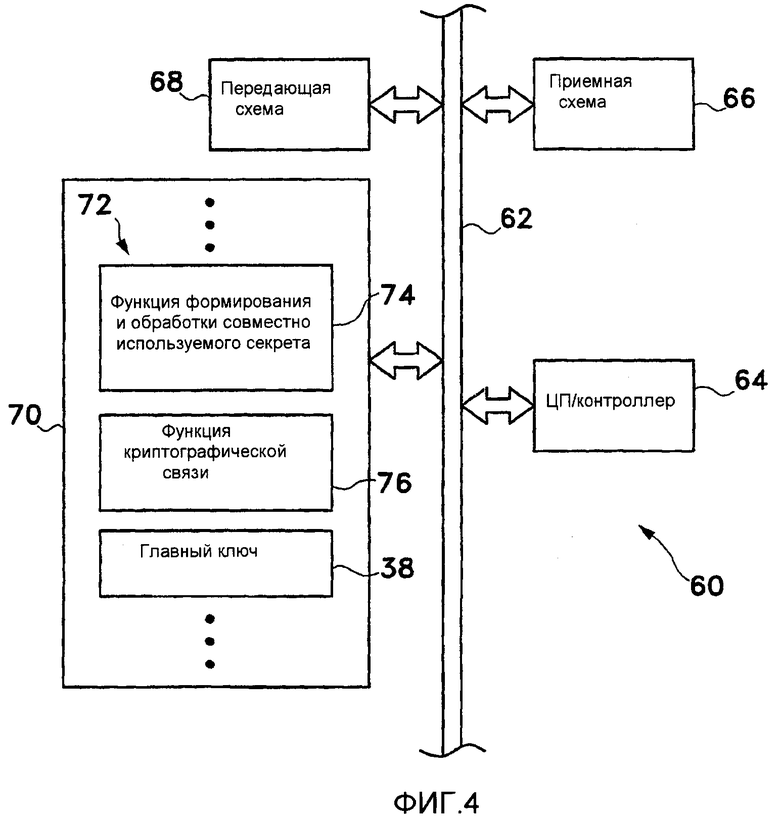

Фиг.4 - схематичный чертеж, иллюстрирующий часть аппаратной реализации для выполнения вариантов осуществления изобретения.

Подробное описание изобретения

Нижеследующее описание представлено для того, чтобы любой специалист в данной области техники мог создать и использовать изобретение. Подробности излагаются в нижеследующем описании в пояснительных целях. Специалистам в данной области техники должно быть понятно, что изобретение может быть реализовано на практике без использования этих конкретных подробностей. В других случаях широко известные структуры и процессы не конкретизируются, чтобы не загромождать описание изобретения ненужными деталями. Таким образом, настоящее изобретение не ограничивается показанными вариантами осуществления, а должно соответствовать самому широкому объему, согласованному с принципами и признаками, раскрытыми в данном документе.

Фиг.1 иллюстрирует упрощенный схематичный чертеж общего варианта осуществления изобретения. Система связи в общем обозначена ссылочной позицией 30 и может представлять собой систему, переносящую речь, данные, мультимедийные данные или их комбинацию. Более того, система 30 может работать в соответствии с различными стандартами и протоколами, примерами которых является cdma2000, GSM (глобальная система мобильной связи), WCDMA (широкополосный множественный доступ с кодовым разделением каналов) и IP (Интернет-протокол).

Для понятной и краткой иллюстрации на фиг.1 показаны только три объекта, а именно первый объект 31 связи, второй объект 33 связи и третий объект 35 связи. В этом примерном варианте осуществления первый объект 31 - это устройство 32 связи, второй объект 33 - это домашняя общедоступная сеть 34 связи, а третий вариант осуществления 35 - это поставщик услуг 36.

Предположим в этом примере, что устройство 32 связи - это абонентское устройство домашней общедоступной сети 34 связи. Устройством 32 связи может быть проводное устройство, например устройством 32 может быть рабочая станция, подключенная проводным способом к той же сети, что и домашняя общедоступная сеть 34 связи. Альтернативно устройством 32 связи может быть беспроводное устройство. Например устройством 32 может быть мобильный компьютер или персональное цифровое устройство (PDA). По сути устройство 32 связи может находиться в той же сети, что и домашняя общедоступная сеть 34 связи. Помимо этого, устройство 32 связи также может быть размещено за пределами домашней общедоступной сети 34 связи. Например устройство 32 связи может осуществлять роуминг из домашней общедоступной сети 34 связи к другим сетям и может осуществлять связь с другими объектами в других сетях.

Вновь со ссылкой на фиг.1 предположим, что устройство 32 связи запрашивает услугу от поставщика 36 услуг. Запрашиваемая услуга может быть услугой, обычно запрашиваемой от домашней общедоступной сети 34 связи, когда устройство 32 связи находится в домашней общедоступной сети 34 связи. В качестве другого примера запрашиваемая услуга может быть услугой, предоставляемой только поставщиком 36 услуг, но не домашней общедоступной сетью 34 связи. Поставщик 36 услуг может находиться внутри или за пределами домашней общедоступной сети 34 связи.

По причинам безопасности и конфиденциальности устройства 32 связи сначала желательно удостовериться, что поставщик 36 услуг авторизован для предоставления услуги. Аналогично поставщику 36 услуг, в свою очередь, также может потребоваться узнать, что устройство 32 связи является правомерным, например, для цели выставления счетов. Иначе говоря, до обмена данными доверительное отношение сначала должно быть установлено между устройством 32 связи и поставщиком 36 услуг.

В соответствии с этим вариантом осуществления устройство 32 связи и домашняя общедоступная сеть 34 связи совместно используют главный секрет, условно обозначенный ссылочной позицией 38 на фиг.1.

Чтобы начать процесс, устройство 32 связи сначала отправляет запрос на обслуживание поставщику 36 услуг, передаваемый каналу 40 связи. Затем выполняется процесс установления доверительных отношений.

Что касается устройства 32 связи, то оно сначала формирует совместно используемый секрет K посредством псевдослучайной функции (PRF). Входные данные в PRF могут включать в себя, помимо прочего, главный секрет 38 и контекстную информацию.

Примерами PRF могут быть основанный на хэшировании код аутентификации сообщений (HMAC), защищенный алгоритм хэширования 1 (SHA-1) или их комбинация. HMAC и SHA-1 описаны в "Рабочих предложениях" (RFC), опубликованных Инженерной группой по развитию Интернета (IETF). В частности, алгоритм HMAC изложен в RFC 2104, озаглавленном "HMAC: Keyed-Hashing for Message Authentication", февраль 1997 г. Алгоритм SHA-1 определен в RFC 3174, озаглавленном "U.S. Secure Hash Algorithm 1", сентябрь 2001 г.

В соответствии с этим вариантом осуществления изобретения контекстная информация может быть извлечена из среды, в которой осуществляется сеанс связи.

Контекстная информация может быть основана на топологии. Например, при работе в рамках IP топологическая информация может включать в себя адреса источника и места назначения различных объектов 31, 33 и 35, показанных на фиг.1. Помимо этого, вышеупомянутые адреса дополнительно могут включать в себя сетевые шаблоны, идентифицирующие блоки адресов для дополнительного уровня защиты. При связи согласно протоколу управления передачей (TCP) и протоколу передачи дейтаграмм пользователя (UDP) также могут использоваться порты источника и назначения.

Контекстная информация также может быть связана со временем. Т.е. определенные временные параметры, характеризующие среду сеанса связи, могут быть использованы для контекстной информации. Например контекстная информация может включать в себя время начала, время окончания, продолжительность конкретного сеанса связи, такого как сеанс запроса 40 на обслуживание, посланного устройством 32 связи поставщику 36 услуг.

Контекстная информация также может быть связана с транзакциями. Зачастую в различных системах связи каждый сеанс связи уникально идентифицируется с помощью идентификатора, обычно называемого одноразовым номером или идентификатором транзакции. Эта идентификационная информация также может быть использована и включена как контекстная информация.

Как упоминалось выше, чтобы сформировать совместно используемый секрет K, входные данные в PRF могут включать в себя главный секрет и контекстную информацию. Математически это может быть представлено следующим образом:

K=PRF (master_secret, contextual_information) (A)

где master_secret - это, например, главный секрет 38, как упоминалось выше, а contextual_information дополнительно может быть представлена следующим образом:

contextual_information=U (server_address, server_port, start_time, end_time, random_nonce) (B)

где U означает набор параметров, включенных в скобки по уравнению (B). В этом конкретном примере server_address - сетевой адрес поставщика 36 услуг, server_port - номер порта поставщика 36 услуг, start_time - начальное время, когда устройство 32 связи отправляет запрос 40 на обслуживание поставщику 36 услуг, end_time - конечное время, когда вышеупомянутый запрос на обслуживание завершается.

На стороне поставщика 36 услуг после приема запроса на обслуживание от устройства 32 связи поставщик 36 услуг сообщает в домашнюю общедоступную сеть 34 связи об авторизации, как идентифицировано посредством канала 42 связи на фиг.1. В то же время, либо по собственной инициативе, либо при запросе от домашней общедоступной сети 34 связи устройство 32 связи отправляет контекстную информацию в домашнюю общедоступную сеть 34 связи, как указано посредством канала 44 связи. С помощью контекстной информации и заранее сохраненного главного секрета 38 домашняя общедоступная сеть 34 связи, в свою очередь, формирует совместно используемый секрет K в соответствии с уравнениями (A) и (B) таким же образом, что и устройство 32 связи, формирующее совместно используемый секрет K, как описано выше.

Совместно используемый секрет K обеспечивает основу для последующей защищенной связи между поставщиком 36 услуг и устройством 32 связи.

Например, для защищенной и конфиденциальной связи различные криптографические протоколы в последующем могут быть использованы между поставщиком 36 услуг и устройством 32 связи. Каждый из криптографических протоколов может требовать ключа шифрования Ke для того, чтобы зашифровывать данные защищенного обмена данными. Ключ шифрования Ke может быть сформирован из совместно используемого секрета K.

В качестве еще одного примера, если применимо, совместно используемый секрет K может быть использован для формирования данных запросов, передаваемых между поставщиком 36 услуг и устройством 32 связи. Данные запросов могут включать в себя сообщение запроса и ожидаемый ответ. Ожидаемый ответ может быть сформирован только из сообщения запроса и при знании совместно используемого секрета K. Например, согласно фиг.1, если поставщик 36 услуг принял совместно используемый секрет K от домашней общедоступной сети 34 связи, поставщик услуг 36 может запросить аутентификацию устройства 32 связи посредством передачи сообщения запроса в устройство 32 связи. Устройство 32 связи обладает совместно используемым секретом K. Устройство 32 связи затем может сформировать ожидаемое сообщение на основе совместно используемого секрета K и отправить ожидаемое сообщение поставщику 36 услуг для аутентификации. После этого поставщик 36 услуг может определить аутентификацию устройства 32 связи посредством сравнения принимаемого ожидаемого сообщения от устройства 32 связи и самостоятельно сформированного им ожидаемого сообщения на основе совместно используемого секрета K, который был до этого принят от домашней общедоступной сети 34 связи.

Согласно фиг.1 ответ на запрос на авторизацию 32 и в зависимости от криптографического протокола, который должен быть использован далее, домашняя общедоступная сеть 33 связи отправляет данные аутентификации, которые в этом примере включают в себя совместно используемый секрет K, поставщику 36 услуг, как идентифицировано посредством канала 46 связи. Передача данных аутентификации посредством канала 46 связи может быть защищена посредством заранее подготовленных механизмов обеспечения безопасности.

Если устройство 32 связи и поставщик 36 услуг имеют совместно используемый секрет K, они могут использовать секрет K в качестве ключевого материала, чтобы установить криптографически защищенную связь. Канал связи криптографически защищенных передач между устройством 32 связи и поставщиком 36 услуг обозначен ссылочной позицией 48, как показано на фиг.1.

Вышеописанный процесс обобщен на блок-схемах последовательности операций способа по фиг.2A и 2B. Фиг.2A иллюстрирует этапы процесса, исполняемого устройством 32 связи. Фиг.2B иллюстрирует соответствующие этапы процесса, выполняемые посредством домашней общедоступной сети 34 связи.

Работая вышеописанным способом, если совместно используемый секрет K ненадлежащим образом разглашен несанкционированной стороне, вероятность несанкционированного использования секрета K неавторизованной стороной, чтобы выдать себя за легального владельца секрета, существенно снижается, поскольку точная контекстная информация, для которой совместно используемый секрет K был изначально сформирован, должна быть повторена, чтобы процесс завершился успешно.

Альтернативно вместо отправки устройством 32 связи контекстной информации в домашнюю общедоступную сеть 38 связи обратное также может быть возможно. Т.е. при приеме запроса на авторизацию от поставщика 36 услуг домашняя общедоступная сеть 38 связи может отправить контекстную информацию в устройство 32 связи. Например, заранее определенные параметры start_time и end_time в уравнении (B) могут быть установлены равными, соответственно, времени начала и окончания запроса 42 на авторизацию, как показано на фиг.1. Затем устройство 32 связи может использовать принимаемую контекстную информацию для формирования совместно используемого секрета K. Так же совместно используемый секрет K вновь может быть использован в качестве ключевого материала, подходящего для любого криптографического протокола, который должен использоваться для криптографической связи между устройством 32 связи и поставщиком 36 услуг. Процесс практически аналогичен процессу, описанному выше, и обобщен в блок-схемах последовательности операций способа по фиг.3A и 3B. Фиг.3A иллюстрирует этапы процесса, исполняемого устройством 32 связи. Фиг.3B иллюстрирует соответствующие этапы процесса, выполняемые посредством домашней общедоступной сети 34 связи.

Фиг.4 схематично иллюстрирует часть аппаратной реализации устройства, такого как объекты 31 и 33 связи, показанные на фиг.1, обозначенного ссылочной позицией 60, в соответствии с примерным вариантом осуществления изобретения. Устройство 60 может быть выполнено и воплощено в различных формах, например как стационарный компьютер часть сетевого оборудования, портативный компьютер, PDA или сотовый телефон, и т.п.

Устройство 60 содержит центральную шину 62 данных, соединяющую несколько схем. Схемы включают в себя ЦП (центральный процессор) или контроллер 64, приемную схему 66, передающую схему 68 и запоминающее устройство 70.

Если устройство 60 является частью беспроводного устройства, приемная и передающая схемы 66 и 68 могут быть соединены с радиочастотной схемой (не показано на чертеже). Приемная схема 66 обрабатывает и буферизует принимаемые сигналы перед отправкой в шину 62 данных. С другой стороны, передающая схема 68 обрабатывает и буферизует данные из шины 62 данных до отправки в устройство 60. ЦП/контролер 64 выполняет функцию управления данными шины 62 данных и дополнительно функцию общей обработки данных, в том числе исполнение команд запоминающего устройства 70.

Вместо независимого размещения, как показано на фиг.4, в качестве альтернативы передающая схема 68 и приемная схема 66 могут быть частями ЦП/контроллера 64.

Запоминающее устройство 70 включает в себя набор команд, в общем, обозначенный ссылочной позицией 72. В этом варианте осуществления команды включают в себя, в том числе, этапы процессов, показанных и описанных в блок-схемах последовательности операций способа по фиг.2A, 2B, 3A и 3B, в зависимости от функции, выполняемой устройством 60, причем эти этапы вместе обозначены ссылочной позицией 74 как "функция формирования и обработки совместно используемого секрета", как показано на фиг.4. В функцию 74 может быть включена PRF, как описано выше.

Также в запоминающее устройство 70 включена функция 76 криптографической связи для выполнения любого выбранного криптографического протокола. Кроме того, в запоминающем устройстве 70 также хранится главный секрет 38. Функции 74, 76 и главный секрет 38 могут быть перенесены из другого запоминающего устройства (не показано) в запоминающее устройство 70, к примеру, в ходе включения устройства 60.

В этом варианте осуществления запоминающим устройством 70 является схема ОЗУ (оперативное запоминающее устройство). Примерными частями 72 команд являются программные процедуры или модули. Как упоминалось выше, запоминающее устройство 70 может быть связано к другой схемой запоминающего устройства (не показана), которая может быть энергозависимой или энергонезависимого типа. В качестве альтернативы запоминающее устройство 70 может быть составлено из схем других типов, таких как ЭСППЗУ (электрически стираемое программируемое постоянное запоминающее устройство), ЭППЗУ (электрически программируемое постоянное запоминающее устройство), ПЗУ (постоянное запоминающее устройство), ASIC (специализированная интегральная схема), магнитный диск, оптический диск и другие, широко известные в данной области техники.

Дополнительно следует отметить, что процессы, описанные и проиллюстрированные на фиг.2A, 2B, 3A и 3B выше, также могут быть закодированы как машиночитаемые команды, переносимые на машиночитаемом носителе, известном в данной области техники. В этом подробном описании и прилагаемой формуле изобретения термин "машиночитаемый носитель" относится к любому носителю, который участвует в предоставлении команд в любой процессор, такой как ЦП/контроллер 64, проиллюстрированный и описанный на фиг.4, для исполнения. Этот носитель может быть запоминающим устройством некоторого типа и может принимать форму энергозависимого или энергонезависимого ЗУ как описано выше, например, при описании ЗУ 70 на фиг.4. Этот носитель также может представлять собой некоторый тип передачи и может включать в себя коаксиальный кабель, медный кабель, оптический кабель и радиоинтерфейс, переносящие акустические или электромагнитные волны, обеспечивающие перенос сигналов, считываемых посредством машин или компьютеров.

Наконец, описанные в данном варианте осуществления первый, второй и третий объекты 31, 33 и 35 связи, соответственно, описаны как устройство 32 связи, домашняя общедоступная 34 сеть связи и поставщик 36 услуг. В рамках изобретения возможны другие конфигурации. Например, первый объект 31 может быть выполнен в других формах, например, как маршрутизатор, часть сети или магистрали, вместо устройства. Аналогично второй и третий объекты 33 и 35 также могут быть выполнены в других формах, как упоминалось выше. В примерном варианте осуществления совместно используемый секрет описан как формируемый из главного секрета наряду с контекстной информацией. Предполагается, что совместно используемый секрет также может быть сформирован с помощью дополнительной информации, отличной от перечисленной в уравнении (A) выше. Например, неконтекстная информация, такая как координаты из глобальной системы позиционирования (GPS) или электронная идентификация объектов связи, может выступать в качестве дополнительных входных данных в уравнение (A). То же применимо для уравнения (B), которое может включать в себя определенную другую контекстную информацию, отличную от описанной. С другой стороны, не вся контекстная информация, описанная в примерных вариантах осуществления, должна быть включена для того, чтобы формировать совместно используемый секрет. Можно использовать только частичную или выбранную информацию. Например, вместо использования различной топологической информации, связанной временем информации и транзакционной информации для формирования совместно используемого секрета так, как описано, только выбранная топологическая информация может быть введена в PRF для получения совместно используемого секрета. Кроме того, в примерных вариантах осуществления устройство 32 связи и домашняя общедоступная сеть 34 связи описаны как объекты, собирающие контекстную информацию. Разумеется, возможно, чтобы поставщик 36 услуг выполнял задачу сбора контекстной информации и отправлял собранную информацию непосредственно или косвенно другим сторонам. Помимо этого любые логические блоки, схемы и этапы алгоритма, описанные в связи с вариантом осуществления, могут быть реализованы в аппаратных средствах, программном обеспечении, микропрограммном обеспечении или их комбинации. Специалистам в данной области техники должно быть понятно, что эти и другие изменения по форме и в деталях могут быть выполнены в изобретении без отступления от объема сущности.

Изобретение относится к области сетей передачи данных. Технический результат заключается в повышении безопасности связи. Сущность изобретения заключается в том, что в системе связи, в которой два объекта связи стремятся установить сеанс частной или конфиденциальной связи, сначала должны быть установлены доверительные отношения. Доверительные отношения основаны на определении совместно используемого секрета, который, в свою очередь, формируется из контекстной информации. Контекстная информация может быть извлечена из среды, в которой осуществляется сеанс связи. Например, контекстная информация может включать в себя топологическую информацию, информацию, основанную на времени, и транзакционную информацию. Совместно используемый секрет может формироваться самостоятельной или приниматься от третьей стороны. В любом случае совместно используемый секрет может быть использован в качестве ключевого материала для любого криптографического протокола, используемого между объектами связи. 8 н. и 32 з.п. ф-лы, 6 ил.

1. Способ установления доверительных отношений с объектом связи, содержащий этапы, на которых:

предоставляют главный секрет;

формируют совместно используемый секрет на основе заранее определенной контекстной информации и упомянутого главного секрета; и

устанавливают упомянутые доверительные отношения на основе упомянутого совместно используемого секрета.

2. Способ по п.1, дополнительно содержащий этап, на котором предоставляют топологическую информацию в упомянутой контекстной информации.

3. Способ по п.1, дополнительно содержащий этап, на котором предоставляют информацию, основанную на времени в упомянутой контекстной информации.

4. Способ по п.1, дополнительно содержащий этап, на котором предоставляют транзакционную информацию в упомянутой контекстной информации.

5. Способ по п.1, дополнительно включающий в себя этап, на котором принимают упомянутую контекстную информацию от другого объекта связи.

6. Способ по п.1, дополнительно включающий в себя этап, на котором осуществляют криптографическую связь с упомянутым объектом связи с использованием упомянутого совместно используемого секрета в качестве ключевого материала.

7. Способ опосредования доверительных отношений с, по меньшей мере, двумя объектами связи, содержащий этапы, на которых:

предоставляют главный секрет;

формируют совместно используемый секрет на основе заранее определенной контекстной информации и упомянутого главного секрета; и

предоставляют аутентификационную информацию на основе упомянутого совместно используемого секрета одному из упомянутых объектов связи.

8. Способ по п.7, дополнительно содержащий этап, на котором предоставляют топологическую информацию в упомянутой контекстной информации.

9. Способ по п.7, дополнительно содержащий этап, на котором предоставляют информацию, основанную на времени, упомянутой контекстной информации.

10. Способ по п.7, дополнительно содержащий этап, на котором предоставляют транзакционную информацию в упомянутой контекстной информации.

11. Способ по п.7, дополнительно включающий в себя этап, на котором принимают упомянутую контекстную информацию от другого из упомянутых объектов связи.

12. Способ по п.7, дополнительно включающий в себя этап, на котором предоставляют упомянутый совместно используемый секрет в упомянутой аутентификационной информации одному из упомянутых объектов связи.

13. Устройство для установления доверительных отношений с объектом связи, содержащее:

средство предоставления главного секрета;

средство формирования совместно используемого секрета на основе заранее определенной контекстной информации и упомянутого главного секрета; и

средство установления упомянутых доверительных отношении на основе упомянутого совместно используемого секрета.

14. Устройство по п.13, дополнительно содержащее средство предоставления топологической информации в упомянутой контекстной информации.

15. Устройство по п.13, дополнительно содержащее средство предоставления информации, основанной на времени, в упомянутой контекстной информации.

16. Устройство по п.13, дополнительно содержащее средство предоставления транзакционной информации в упомянутой контекстной информации.

17. Устройство по п.13, дополнительно включающее в себя средство приема упомянутой контекстной информации от другого объекта связи.

18. Устройство по п.13, дополнительно включающее в себя средство криптографической связи с упомянутым объектом связи с использованием упомянутого совместно используемого секрета в качестве ключевого материала.

19. Устройство опосредования доверительных отношений с, по меньшей мере, двумя объектами связи, содержащее:

средство предоставления главного секрета;

средство формирования совместно используемого секрета на основе заранее определенной контекстной информации и упомянутого главного секрета; и

средство предоставления аутентификационной информации на основе упомянутого совместно используемого секрета одному из упомянутых объектов связи.

20. Устройство по п.19, дополнительно содержащее средство предоставления топологической информации в упомянутой контекстной информации.

21. Устройство по п.19, дополнительно содержащее средство предоставления информации, основанной на времени, упомянутой контекстной информации.

22. Устройство по п.19, дополнительно содержащее средство предоставления транзакционной информации в упомянутой контекстной информации.

23. Устройство по п.19, дополнительно включающее в себя средство приема упомянутой контекстной информации от другого из упомянутых объектов связи.

24. Устройство по п.19, дополнительно включающее в себя средство предоставления упомянутого совместно используемого секрета в упомянутой аутентификационной информации одному из упомянутых объектов связи.

25. Устройство для установления доверительных отношений с объектом связи, содержащее:

запоминающее устройство, включающее в себя машиночитаемые команды для предоставления главного секрета, формирования совместно используемого секрета на основе заранее определенной контекстной информации и упомянутого главного секрета и установления упомянутых доверительных отношений на основе упомянутого совместно используемого секрета; и

схему процессора, соединенную с упомянутым запоминающим устройством, для обработки упомянутых машиночитаемых команд.

26. Устройство по п.25, в котором упомянутое запоминающее устройство дополнительно содержит машиночитаемые команды для предоставления топологической информации в упомянутой контекстной информации.

27. Устройство по п.25, в котором упомянутое запоминающее устройство дополнительно содержит машиночитаемые команды для предоставления информации, основанной на времени, в упомянутой контекстной информации.

28. Устройство по п.25, в котором упомянутое запоминающее устройство дополнительно содержит машиночитаемые команды для предоставления транзакционной информации в упомянутой контекстной информации.

29. Устройство по п.25, в котором упомянутое запоминающее устройство дополнительно содержит машиночитаемые команды для приема упомянутой контекстной информации от другого объекта связи.

30. Устройство по п.25, в котором упомянутое запоминающее устройство дополнительно содержит машиночитаемые команды для криптографической связи с упомянутым объектом связи, с использованием упомянутого совместно используемого секрета.

31. Устройство опосредования доверительных отношений с, по меньшей мере, двумя объектами связи, содержащее:

запоминающее устройство, включающее в себя машиночитаемые команды для предоставления главного секрета, формирования совместно используемого секрета на основе заранее определенной контекстной информации и упомянутого главного секрета и предоставления аутентификационной информации на основе упомянутого совместно используемого секрета одному из упомянутых объектов связи; и

схему процессора, соединенную с упомянутым запоминающим устройством, для обработки упомянутых машиночитаемых команд.

32. Устройство по п.31, в котором упомянутое запоминающее устройство дополнительно содержит машиночитаемые команды для предоставления топологической информации в упомянутой контекстной информации.

33. Устройство по п.31, в котором упомянутое запоминающее устройство дополнительно содержит машиночитаемые команды для предоставления информации, основанной на времени в упомянутой контекстной информации.

34. Устройство по п.31, в котором упомянутое запоминающее устройство дополнительно содержит машиночитаемые команды для предоставления транзакционной информации в упомянутой контекстной информации.

35. Устройство по п.31, в котором упомянутое запоминающее устройство дополнительно содержит машиночитаемые команды для приема упомянутой контекстной информации от другого из упомянутых объектов связи.

36. Устройство по п.31, в котором упомянутое запоминающее устройство дополнительно содержит машиночитаемые команды для предоставления упомянутого совместно используемого секрета в упомянутой аутентификационной информации одному из упомянутых объектов связи.

37. Машиночитаемый носитель для обеспечения инструкций процессору, соединенному с памятью для обработки машиночитаемых инструкций, включающий в себя машиночитаемые команды для:

предоставления главного секрета;

формирования совместно используемого секрета на основе заранее определенной контекстной информации и упомянутого главного секрета; и

установления доверительных отношений на основе упомянутого совместно используемого секрета.

38. Машиночитаемый носитель по п.38, в котором упомянутая контекстная информация включает в себя информацию, выбранную из группы, состоящей из топологической информации, информации, основанной на времени, и транзакционной информации.

39. Машиночитаемый носитель для обеспечения инструкций процессору, соединенному с памятью для обработки машиночитаемых инструкций, содержащий машиночитаемые команды для:

предоставления главного секрета;

формирования совместно используемого секрета на основе заранее определенной контекстной информации и упомянутого главного секрета; и

предоставления аутентификационной информации на основе упомянутого совместно используемого секрета одному из упомянутых объектов связи.

40. Машиночитаемый носитель по п.39, в котором упомянутая контекстная информация включает в себя информацию, выбранную из группы, состоящей из топологической информации, информации, основанной на времени, и транзакционной информации.

| US 5432850 А, 11.07.1995 | |||

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ С АУТЕНТИФИЦИРУЮЩИМ МАРШРУТИЗАТОРОМ, ПОСТРОЕННОЙ НА КАНАЛАХ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1999 |

|

RU2163745C2 |

| US 5794139 А, 11.08.1998 | |||

| JP 8008895 A, 12.01.1996. | |||

Авторы

Даты

2010-06-20—Публикация

2006-02-10—Подача