ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение имеет отношение к беспроводной связи.

УРОВЕНЬ ТЕХНИКИ

Основанные на информации о местоположении услуги (LBS) являются развивающимся классом услуг, которые предоставляются на основании местоположения(ий) блоков беспроводной передачи/приема (WTRU) и их пользователей. Различные стандарты беспроводной связи, такие как проект партнерства третьего поколения (3GPP) и 3GPP2, определяют сетевые архитектуры, поддерживающие LBS на прикладном и служебном уровне архитектуры. Другие группы, такие как группа технической спецификации определения местоположения открытого альянса мобильной связи (OMA), также определяют архитектуры служебного уровня для LBS.

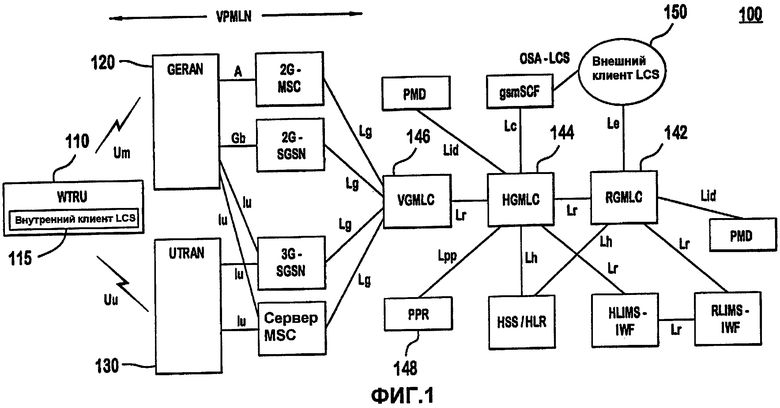

Фиг.1 иллюстрирует отношение клиентов и серверов услуг определения местоположения (LCS) в базовой сети с сетью 120 радиодоступа EDGE GSM (GERAN) и сетями доступа универсальной наземной сети 130 радиодоступа (UTRAN). Базовая сеть включает в себя шлюзовой центр определения местоположения мобильной связи (GMLC) (запрашиваемый GMLC 142 (R-GMLC), домашний GMLC 144 (H-GMLC), посещаемый GMLC 146 (V-GMLC)), регистр 148 профилей конфиденциальности (PPR) и другие узлы сети.

Сервер LCS является сетевым объектом, который обеспечивает информацию о местоположении для клиента LCS и принудительно применяет стратегии управления доступом и обеспечения безопасности на основе услуг определения местоположения. В центральной архитектуре 3GPP по фиг.1 различные GMLC соответствуют услугам определения местоположения, как определено выше. В качестве части услуги или операции клиент LCS, тот, который находится внутри, прикреплен к или встроен вовнутрь WTRU 110 (внутренний клиент 115 LCS), или тот, который находится вне WTRU 110 (внешний клиент 150 LCS), могут запрашивать информацию о местоположении WTRU 110 у сервера LCS (то есть GMLC). Может быть более чем один внутренний клиент 115 LCS, более чем один внешний клиент 150 LCS и более чем один сервер LCS. GMLC 142, 144, 146 содержит функциональные возможности, требуемые для поддержки LCS. В одной наземной сети мобильной связи общего пользования (PLMN) может быть более чем один GMLC. GMLC является первым узлом, к которому внутренний клиент 115 LCS или внешний клиент 150 LCS осуществляет доступ в PLMN.

После выполнения авторизации регистрации GMLC отправляет запросы определения положения в центр коммутации мобильной связи (MSC), обслуживающий узел поддержки GPRS (общей службы пакетной радиопередачи) (SGSN) или сервер MSC, и принимает окончательную оценку местоположения от соответствующего объекта. Информация, необходимая для авторизации, запросы услуги определения местоположения и информация о местоположении могут передаваться между GMLC, расположенными в одной и той же или разных PLMN. RGMLC 142 является GMLC, который принимает запрос от клиента LCS. HGMLC 144 является GMLC, находящимся в домашней PLMN целевого WTRU, который ответственен за управление проверкой конфиденциальности целевого WTRU. VGMLC 146 является GMLC, который ассоциативно связан с обслуживающим узлом целевого WTRU.

PPR 148 хранит информацию о конфиденциальности WTRU 110. PPR 148 выполняет проверку конфиденциальности и отправляет результат проверки конфиденциальности в другие узлы сети. PPR 148 рассматривается в качестве объекта, который является отдельным от, но поддерживаемым со стороны, 'сервера определения местоположения', который определен выше, по той причине, что PPR 148 предоставляет информацию о конфиденциальности (и имеющую отношение к управлению или стратегиям доступа информацию) о WTRU, для которых предпринимаются услуги определения местоположения.

Традиционные способы аутентификации и управления доступом к сети беспроводной связи и/или приложениям и данным в WTRU, а также сетевым серверам, полагались на технологии, такие как аутентификация пользователя посредством одного или многофакторного подтверждения, криптографического шифрования и дешифрования сообщений, основанного на правилах и поведении управления доступом к ресурсам сети и/или приложениям устройства, и технологии обработки доверия, которые верифицируют целостность кода приложений и операционной системы. Традиционные способы не рассматривали концепции и использование информации о физическом (географическом) и логическом местоположении в качестве переменной решения для управления доступом и аутентификации.

Более новые WTRU обладают возможностями определения местоположения и позиционирования, которые обеспечиваются технологиями, такими как глобальная система определения местоположения (GPS), GPS со сторонним содействием (A-GPS) или система панорамного обзора (WAAS). Различные промышленные организации, такие как 3GPP и ассоциация GSM (GSMA), рассматривали использование LBS и определяли требования для таких услуг. Однако работа предшествующего уровня техники ограничила свое средоточие на предоставлении услуг, которые могут быть обобщены в качестве систем навигации, отыскивании и слежении за пользователями (например, слежении за парком транспортных средств или детьми), объектами (например, ближайшими магазинами или ресторанами) или ресурсами (например, центрами телефонного обслуживания или ближайшими активными точками WiFi). Другими словами, информация о местоположении использовалась в качестве фактора устройствами, разрешающими услуги, а не в качестве ограничителей услуг или регуляторов услуг. Соответственно предшествующий уровень техники не рассматривал использование информации о местоположении в качестве переменной решения при управлении доступом и аутентификации.

В дополнение, в предшествующем уровне техники, информация о местоположении ограничена физическим местоположением WTRU. Предшествующий уровень техники не рассматривал более расширенное определение информации о местоположении, такое как близость, включение, исключение, привязка к доверенным местоположениям известных объектов.

Кроме того, традиционные способы не продумывали, каким образом имеющие отношение к местоположению компоненты и информация могут привязываться к архитектурам сетевых служб, устройств, контента и приложений доверительным образом. Например, сообщающее местоположение программное обеспечение для устройства GPS, прикрепленного к WTRU, может дискредитироваться и может давать ложную информацию о физическом местоположении WTRU поставщику услуг. Поставщик услуг, в таком случае, может вводиться в заблуждение, чтобы предоставлять возможность отдельных услуг, к которым WTRU не должно было быть разрешено иметь доступ, если бы WTRU сообщило реальное недискредитированное местоположение. Организация защиты измерения, сообщения, хранения и обработки информации о местоположении нуждается в серьезном внимании.

Кроме того, традиционные способы не достаточно продумывали использование информации о местоположении при обработке различных мобильных приложений, в том числе управлении цифровыми правами (DRM) и мобильном платеже, или тому подобном, несмотря на то обстоятельство, что местоположение мобильного устройства, которое желает провести определенную обработку для приложения сетевой услуги, могло бы стать ценным источником информации, которая может использоваться для аутентификации и расширения защиты прикладной обработки, если такая информация может быть доверительной и с которой обращаются защищенным образом. Например, в традиционных протоколах прикладного уровня DRM мобильной связи (таких как протокол DRM 2.0 OMA), использование защищенной информации о местоположении в качестве части информации профиля устройства или в качестве части протокола получения объектов прав (ROAP) продумано не было.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Раскрыты способ и устройство для организации защиты информации о местоположении и управления доступом с использованием информации о местоположении. WTRU включает в себя объект определения местоположения и модуль идентификации абонента (SIM). Объект определения местоположения формирует информацию о местоположении WTRU, и информация о местоположении сохраняется в защищенной области SIM. Модуль доверительной обработки в WTRU верифицирует целостность информации о местоположении. Модуль доверительной обработки может находиться на SIM. Информация о местоположении может быть информацией о физическом местоположении или имеющей отношение к вытекающему из контекста местоположению информацией. Модуль доверительной обработки сконфигурирован для криптографической защиты и привязывания информации о местоположении к WTRU, и верификации метрик доверия внешнего объекта перед предоставлением доступа к информации о местоположении или признанием информации от внешнего объекта. Модуль доверительной обработки может быть доверенным модулем платформы (TPM) или доверенным модулем мобильной связи (MTM) группы доверительных вычислений (TCG). Информация о местоположении может использоваться с целью аутентификации или для управления доступом. Информация о местоположении может объединяться с информацией о времени.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Более подробное понимание может быть получено из последующего описания, приведенного в качестве примера, и должно осмысливаться в соединении с прилагаемыми чертежами, на которых:

фиг.1 иллюстрирует отношение клиентов и серверов LCS в базовой сети с сетями доступа GERAN и UTRAN;

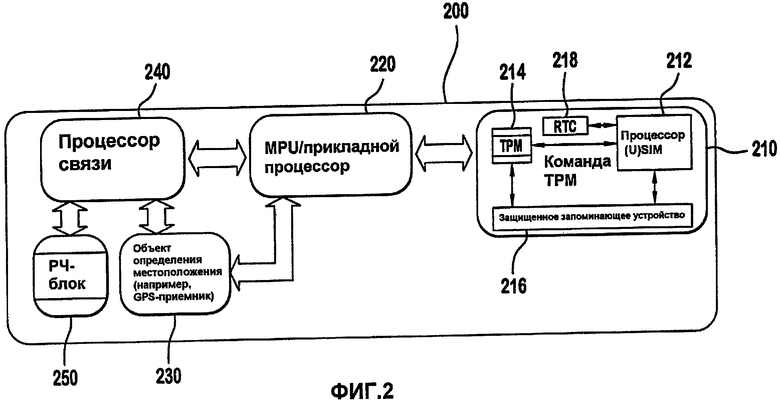

фиг.2 - структурная схема WTRU, включающего в себя расширенный SIM;

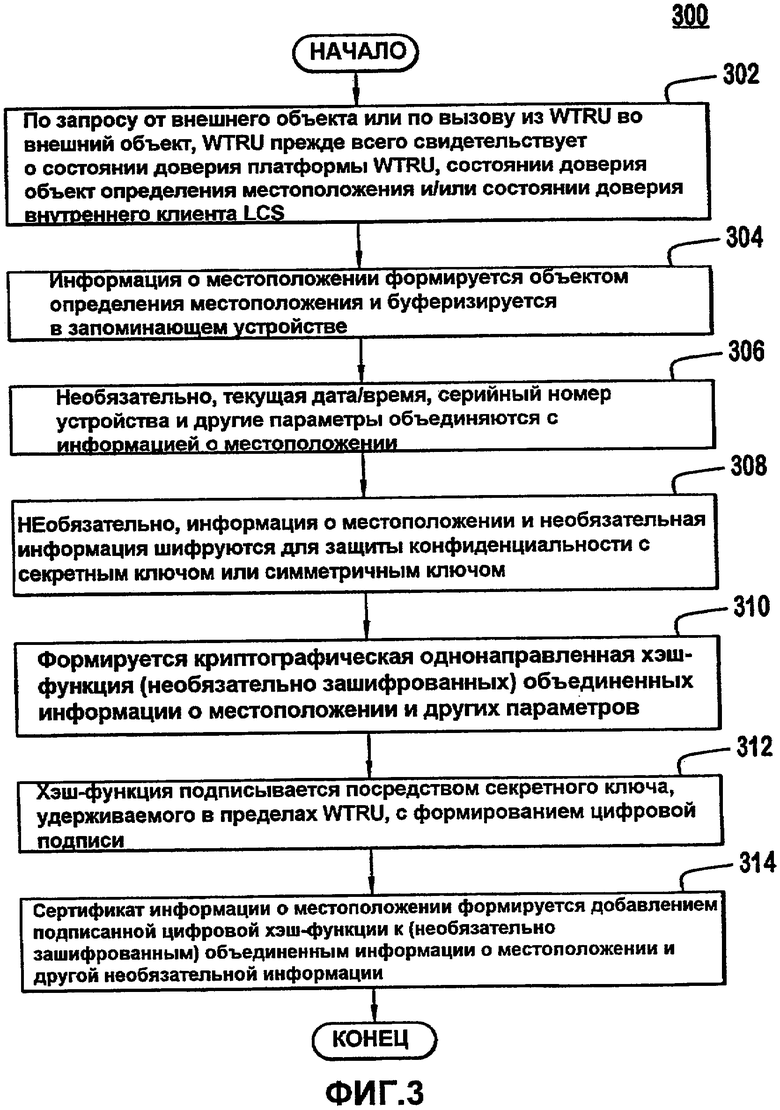

фиг.3 - блок-схема примерной последовательности операций для предоставления защищенной информации о местоположении WTRU;

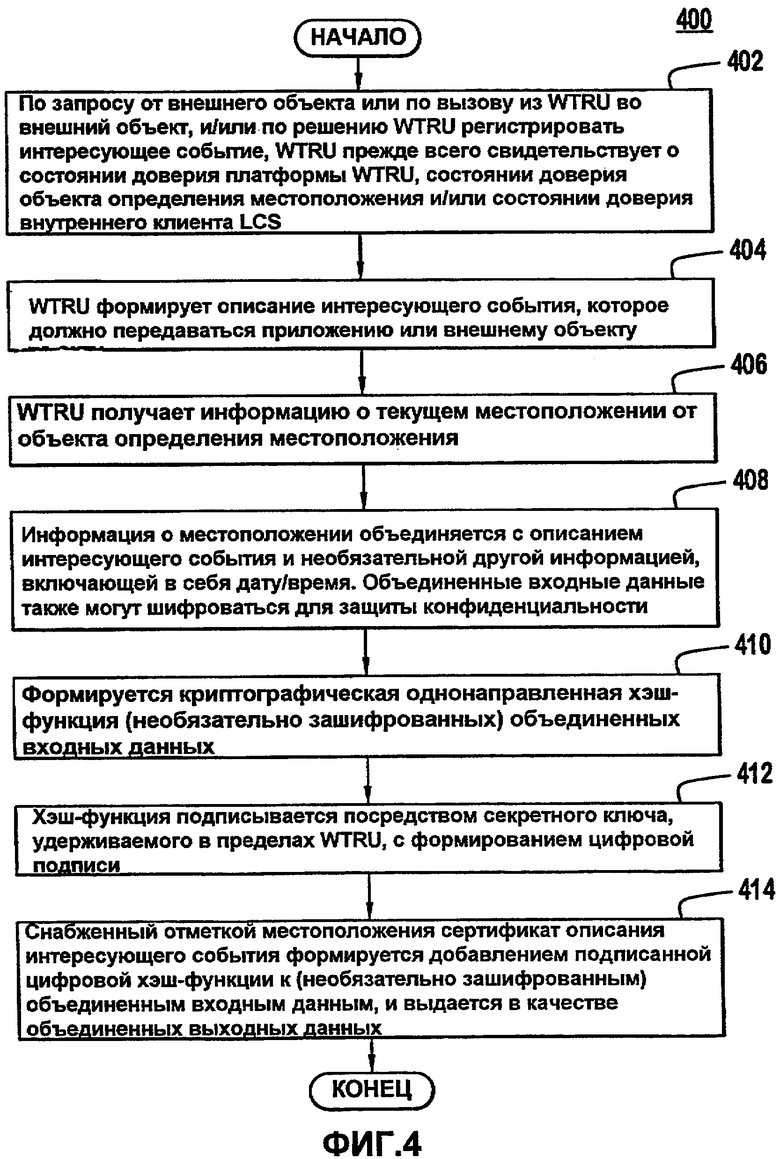

фиг.4 - блок-схема примерной последовательности операций для предоставления защищенной отметки местоположения (с или без времени) интересующего события посредством WTRU; и

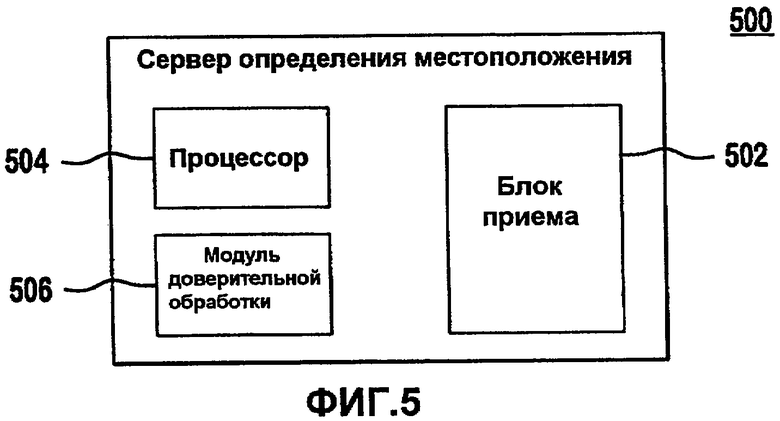

фиг.5 - структурная схема примерного сервера местоположения.

ПОДРОБНОЕ ОПИСАНИЕ

Когда указывается ссылкой в дальнейшем, терминология «WTRU» включает в себя, но не в качестве ограничения, пользовательское оборудование (UE), мобильную станцию, стационарный или мобильный абонентский блок, пейджер, сотовый телефон, персональный цифровой секретарь (PDA), компьютер или любой другой тип пользовательского устройства, способного к работе в беспроводной среде. Когда указывается ссылкой в дальнейшем, терминология «базовая станция» включает в себя, но не в качестве ограничения, Узел Б, контроллер узла сети, точку доступа (AP) или любой другой тип интерфейсного устройства, способного к работе в беспроводной среде.

Фиг.2 - структурная схема WTRU 200, включающего в себя расширенный SIM 210. WTRU 200 вычисляет и сообщает оценку информации о текущем местоположении WTRU 200 защищенным не подделываемым образом, по запросу на такую информацию от клиента LCS, внутреннего или внешнего по отношению к WTRU 200. WTRU 200 включает в себя SIM 210 (или универсальный SIM (USIM), в дальнейшем упоминаемый как «SIM»), микропроцессорный блок (MPU)/прикладной процессор 220, объект 230 определения местоположения, процессор 240 связи и радиочастотный (RF) блок 250. Прикладные программы (не показанные на фиг.2), такие как для внутреннего клиента 115 LCS, являются работающими на MPU/прикладном процессоре 220. Также есть низкоуровневое программное обеспечение (не показанное на фиг.2), работающее на WTRU 200 для поддержки различных аппаратных средств и программного обеспечения прикладного уровня для различных объектов в WTRU 200, в том числе, но не в качестве ограничения, MPU/прикладного процессора 220, объекта 230 определения местоположения, процессора 240 связи, радиочастотного блока 250 и SIM 210 (или USIM). Принимаемые сигналы обрабатываются радиочастотным блоком 250 и процессором 240 связи. Объект 230 определения местоположения может быть аппаратным и/или программно реализованным объектом для определения местоположения WTRU 200. Например, объект 230 определения местоположения может быть приемником и ассоциативно связанным программным обеспечением GPS.

Объект 230 определения местоположения может оценивать, сам по себе, или используя содействие или указание из сети, информацию о физическом или вытекающем из контекста местоположении WTRU 200. Информация о физическом местоположении является информацией о физическом или географическом местоположении WTRU (например, измеренной по широте и долготе или адресной информации, с или без информации о высоте над уровнем моря или тому подобным). Информация о вытекающем из контекста местоположении является логической или зависящей от контекста информацией касательно физического местоположения WTRU. Например, информация о периметре или границе по отношению к другому объекту, имеющему информацию о географическом или вытекающем из контекста местоположении (например, WTRU X находится внутри границы торгового пассажа, а WTRU Y находится за пределами границы здания). Информация о вытекающем из контекста местоположении может быть направленным и/или дистанционным взаимным расположением по отношению к другому объекту, имеющему информацию о местоположении (например, WTRU X расположен в 100 метрах от WTRU Y, а WTRU Z расположен в 1 миле к юго-востоку от базовой станции W). Информация о местоположении может объединяться с защищенной информацией о времени, чтобы давать дополнительный параметр для управления доступом.

SIM 210 хранит основной секрет, используемый для идентификации WTRU 200 и для предоставления услуг аутентификации, чтобы поддерживать установление защищенного канала между WTRU 200 и сетью. Корневая идентичность удерживается защищенным образом в пределах устройства и никогда не раскрывается вне защищенного или доверенного домена SIM 210.

SIM 210 включает в себя процессор 212 SIM, доверенный модуль 214 платформы (TPM) (или доверенный модуль мобильной связи (MTM)) (не обязательный), защищенное запоминающее устройство 216 и часы 218 реального времени 218 (не обязательные). Процессор 212 SIM выполняет традиционные функции SIM и может быть расширен для выполнения связанных с организацией защиты функций. Объект 230 определения местоположения обрабатывает сигналы из процессора 240 связи и выводит информацию о местоположении в MPU/прикладной процессор 220. Информация о местоположении отправляется в SIM 210. SIM 210 также выполняет установку отметки местоположения в сообщения (например, сообщения аутентификации, используемые для процедур аутентификации) и события или данные (например, данные, сохраняемые для приложений, на которые может влиять SIM 210, включая приложения DRM). RTC 218 может выводить информацию о времени, и информация о времени может объединяться с информацией о местоположении. В качестве альтернативы RTC 218 может находиться вне SIM 210, но может предусматривать такие же функциональные возможности, как когда он был бы внутри SIM 210. Информация о местоположении или объединенная информация о местоположении и времени может сохраняться в защищенном запоминающем устройстве 216. Поскольку информация о местоположении встроена в SIM, которая является наиболее защищенным компонентом в WTRU, информация о местоположении может считаться защищенной и может использоваться для управления доступом, аутентификации или других целей, которые будут подробно пояснены ниже. В качестве альтернативы информация о местоположении может храниться вне SIM 210, но по-прежнему под криптографической защитой посредством TPM 214, который может находиться внутри SIM 210 или вне SIM 210.

SIM 210 также может быть реализован в программном обеспечении, которое работает на MPU/прикладном процессоре 220. В этом случае TPM 214 защищает целостность и аутентичность всего или частей WTRU 200, таких как SIM 210 и его ассоциативно связанное программное обеспечение, MPU/прикладной процессор 220 и его ассоциативно связанное программное обеспечение, и тому подобное.

TPM 214 (в более общем смысле, модуль доверительной обработки) измеряет и оценивает целостность и надежность платформы и программного обеспечения WTRU 200, и, к тому же, может оценивать целостность и надежность внешних клиентов или их запросов в WTRU 200 на услуги определения местоположения. TPM 214 также защищает безопасность информации о местоположении, удерживаемой в пределах SIM 210 или за пределами него, но внутри WTRU 200. TPM 214 и компоненты для защищенного определения местоположения (и времени) и традиционных функциональных блоков SIM могут быть объединены в пределах одной карты с интегральной схемой (ICC). В качестве альтернативы TPM 214 может быть расположен вне SIM 210 в пределах WTRU 200, но может предусматривать такие же функциональные возможности, как когда бы он был внутри SIM 210.

TPM 214 защищает и предусматривает базовый корень доверия для функциональных возможностей определения местоположения и возможности измерения доверия. TPM 214 может работать с или под контролем операционной системы и/или приложения, работающего на MPU/прикладном процессоре 220, чтобы верифицировать метрики доверия от объекта, который запрашивает информацию о местоположении у WTRU 200, и предоставлять и управлять доступом к информации о местоположении только после верификации метрик доверия запрашивающего устройства. TPM 214 может работать с или под контролем операционной системы и/или приложения, работающего на MPU/прикладном процессоре 220, чтобы запрашивать, собирать и верифицировать метрики доверия для объекта 230 определения местоположения до признания информации о местоположении, поставляемой объектом 230 определения местоположения. TPM 214 может работать с или под контролем операционной системы и/или приложения, работающего на MPU/прикладном процессоре 220, чтобы формировать и поддерживать защищенный журнал аудита. При проверке защищенного журнала аудита оператор LBS может легко определять, может ли защита компонентов в WTRU 200 быть непрерывно доверительной.

Фиг.3 - блок-схема примерной последовательности 300 операций для предоставления защищенной информации о местоположении WTRU 200. По запросу от внешнего объекта или по выборке из WTRU 200 во внешний объект, WTRU 200, прежде всего, может свидетельствовать (самому себе или удаленно во внешний объект, такую как сервер определения местоположения) о по меньшей мере одном из «состояния доверия» платформы WTRU 200, состоянии доверия объекта определения местоположения и/или состоянии доверия внутреннего клиента 115 LCS (этап 302) и т.д. Затем информация о местоположении формируется объектом 230 определения местоположения и буферизируется в защищенном запоминающем устройстве (этап 304). Не обязательно текущая дата/время, серийный номер устройства и другие параметры могут объединяться с информацией о местоположении (этап 306). Информация о местоположении, наряду с необязательной информацией, криптографически привязывается к WTRU 200 цифровой подписью или посредством шифрования, где используемый ключ шифрования защищен в пределах WTRU. Информация о местоположении, а также необязательная другая информация и параметры также могут шифроваться для защиты конфиденциальности с использованием секретного ключа WTRU или симметричного ключа, хранимого в пределах WTRU (этап 308). Формирование, хранение, извлечение и/или использование информации о местоположении также может привязываться к целостности всей платформы и/или любой части WTRU 200 посредством использования технологий доверительных вычислений (то есть посредством использования TPM 214). Криптографическая односторонняя хэш-функция (такая как SHA-1, MD5, SHA-256 и т.д.) формируется из (по выбору зашифрованной) информации о местоположении и любой необязательной информации (этап 310). Хэш-функция подписывается (то есть шифруется с использованием секретного ключа, удерживаемого в пределах WTRU 200, предпочтительно хранимого в пределах или, иначе, криптографически защищенного посредством SIM 210 или TPM 214), чтобы давать в результате цифровую подпись информации о местоположении и необязательную другую информацию (этап 312). Операция хэширования предпочтительно выполняется в пределах защищенной среды выполнения, такой как в пределах SIM 210 или TPM 214. В качестве альтернативы такая операция также может выполняться MPU/прикладным процессором 220. Сертификат местоположения формируется добавлением подписанной цифровой хэш-функции (то есть цифровой подписи) к (необязательно зашифрованной) информации о местоположении (или информации о местоположении, объединенной с другой информацией) (этап 314).

В качестве альтернативы информация о местоположении может предоставляться во время процедур аутентификации, выполняемых для аутентификации WTRU в отношении сети. Информация о местоположении включена в сообщения аутентификации, где она защищена контролем целостности сообщения (MIC) протокола аутентификации. В этом случае цифровой сертификат может не потребоваться.

Внешний объект может верифицировать сертификат местоположения с использованием открытого ключа WTRU. Если подпись не соответствует, сертификат местоположения считается недействительным. Подпись верифицируется посредством расчета новой хэш-функции по информации о местоположении, извлеченной из сертификата информации о местоположении. Если два значения хэш-функций не совпадают, внешний объект может предполагать, что либо сертификат местоположения не принадлежит такой конкретной записи данных, либо запись данных была изменена. В любом случае внешний объект должен считать сертификат местоположения как недействительный. Если верификация имеет успех, то информация о местоположении считывается из сертификата местоположения и предполагается заслуживающей доверия. Подписанный сертификат местоположения может использоваться в качестве неопровержимого доказательства местоположения, что данные были заверены, и отдельным устройством, используемым для формирования сертификата местоположения, которое идентифицировано его уникальным серийным номером или тому подобным.

Использование хэширования и цифровых подписей для сертификата местоположения помогает обеспечивать защиту передачи информации о местоположении. Сам компонент защищенного определения местоположения может быть защищенным, но его выходные данные (то есть сертификат местоположения, который содержит информацию о местоположении), может не быть, как только сертификат местоположения обращается вне компонента защищенного определения местоположения. Например, сертификат местоположения может быть изменен незащищенной программой или подделан, пока хранится в незащищенной памяти. Поэтому использование хэширования и цифрового подписания обеспечивает защиту информации о местоположении верифицируемым образом, после того как информация о местоположении выдается компонентом защищенного определения местоположения.

Объект 230 определения местоположения и информация о местоположении могут калиброваться и повторно калиброваться в соответствии с надежным защищенным внешним опорным сигналом местоположения, таким как предоставляемые сетевым сервером определения местоположения. Например, это может выполняться расширением процедуры аутентификации, которая выполняется защищенным образом в пределах SIM 210, или реализацией отдельных процедур в пределах SIM 210.

WTRU 200 также может метить описание интересующего события у него или его части (такой как MPU/прикладной процессор 220) информацией о местоположении, где происходит такая установка отметки события. Такое снабжение события отметкой местоположения также может включать в себя информацию о времени, когда происходит такая установка отметки. В этом случае установка отметки рассматривалась бы в качестве установки отметки местоположения и времени.

Фиг.4 - блок-схема примерной последовательности 400 операций для предоставления защищенной отметки местоположения (с или без времени) интересующего события посредством WTRU 200 по фиг.2. По запросу от внешнего объекта или по вызову из WTRU 200 или его части (такой как MPU/прикладной процессор 220) во внешний объект и/или по принятию решения WTRU 200 или его частью (такой как MPU/прикладной процессор 220) зарегистрировать интересующее событие, WTRU 200 прежде всего может свидетельствовать (самому себе или, удаленно, на внешний объект, такой как сервер определения местоположения) о по меньшей мере одном из «состояния доверия» платформы WTRU 200, состоянии доверия объекта определения местоположения и/или состоянии доверия внутреннего клиента 115 LCS и т.д. (этап 402). Затем описание интересующего события формируется WTRU 200 или его частью (такой как MPU/прикладной процессор 220), чтобы передаваться приложению или внешнему объекту, и буферизируется в запоминающем устройстве (этап 404). Информацию о местоположении заново получают от объекта 230 определения местоположения и буферизируется в запоминающем устройстве (этап 406). Информация о местоположении объединяется с описанием интересующего события и необязательной другой информацией, включающей в себя дату/время или серийный номер устройства (этап 408). Если важна защита конфиденциальности, описание события, информация о местоположении и любые другие необязательные параметры или описания (такие как дата/время, серийные номера и т.д.) также могут шифроваться для защиты конфиденциальности. Асимметричный секретный ключ или симметричный ключ могут использоваться для такого шифрования. Такое шифрование предпочтительно выполняется в пределах SIM 210 или TPM 214. Однако оно может выполняться MPU/прикладным процессором 220 (все еще на этапе 408). Формируется криптографическая односторонняя хэш-функция (необязательно зашифрованного) снабженного отметкой местоположения описания интересующего события и необязательной другой информации (этап 410). Хэш-функция подписывается посредством ключа, хранимого в пределах WTRU 200, с формированием цифровой подписи (этап 412). Предпочтительно, такой ключ желательно защищен в пределах SIM 210, либо криптографически или некриптографически посредством TPM 214. Операция хэширования предпочтительно выполняется в пределах защищенной среды выполнения, такой как в пределах SIM 210 или TPM 214. В качестве альтернативы такая операция также может выполняться MPU/прикладным процессором 220. Симметричный ключ или пара открытого и секретного ключей может использоваться для подписания, хотя, для такого подписания, предпочтительно использовать секретный ключ. Снабженный отметкой местоположения сертификат описания интересующего события формируется добавлением подписанной цифровой хэш-функции (то есть цифровой подписи) к (необязательно зашифрованному) снабженному отметкой местоположения описанию события и представляется в качестве объединенных выходных данных (этап 414). Такие выходные данные названы снабженным отметкой местоположения сертификатом описания события. Снабженный отметкой местоположения сертификат описания события также может включать внутри себя или сопровождаться сертификатом, который включает в себя открытый ключ, который может использоваться для дешифрования подписанной подписи, которая, в таком случае, прилагается к сертификату местоположения.

В качестве альтернативы информация о местоположении может предоставляться во время процедуры для аутентификации WTRU в сотовую сеть. Информация о местоположении включена в сообщения аутентификации, где она защищена контролем целостности сообщения (MIC) протокола аутентификации. В этом случае цифровой сертификат может не потребоваться.

WTRU 200 или внешний сетевой объект, такой как сервер определения местоположения, также может хранить и отслеживать некоторое количество последних местоположений, где происходила успешная аутентификация. Такая предыстория местоположений успешной аутентификации может использоваться некоторыми приложениями в WTRU 200 или на сервере определения местоположения.

Внешний объект может верифицировать сертификат местоположения с использованием открытого ключа WTRU. Если подпись не соответствует, сертификат местоположения считается недействительным. Цифровая подпись, прикрепленная в подписанном сертификате местоположения, верифицируется посредством расчета новой хэш-функции по сертификату информации о местоположении. Если два значения хэш-функций не совпадают, внешний объект может предполагать, что либо сертификат местоположения не принадлежит такому конкретному файлу данных, либо файл данных была изменен. В любом случае внешний объект должен считать сертификат местоположения как недействительный. Если обе верификации имеют успех, информация о местоположении считывается из сертификата местоположения и предполагается заслуживающей доверия. Подписанный сертификат местоположения может использоваться в качестве неопровержимого доказательства местоположения, что данные были заверены, и отдельным устройством, используемым для формирования сертификата местоположения, которое идентифицировано его уникальным серийным номером, или тому подобным.

Использование хэширования и цифровых подписей для сертификата местоположения обеспечивает защиту информации о местоположении. Сам компонент защищенного определения местоположения может быть защищенным, но его выходные данные (то есть сертификат местоположения, который содержит информацию о местоположении) могут не быть, как только сертификат местоположения обращается вне компонента защищенного определения местоположения. Например, сертификат местоположения может быть изменен незащищенной программой или подделан, пока хранится в незащищенной памяти. Поэтому использование хэширования и цифрового подписания обеспечивает защиту информации о местоположении верифицируемым образом, после того как информация о местоположении выдается компонентом защищенного определения местоположения.

В состав информации о местоположении по выбору могут быть включены поля для указания последнего времени, когда точность измерения местоположения из объекта определения местоположения проверялась доверенной третьей стороной (например, сервером защищенного определения местоположения), и последнего времени, когда объект определения местоположения перекалибровывался. Эти поля могут использоваться приложениями для запуска процедур перекалибровки, предупреждения о состоянии подделки или тому подобного.

Некоторые из традиционных технологий могут использоваться в соединении с механизмом обеспечения защиты, раскрытым выше, для усиления защиты операций. Криптографические алгоритмы цифровой подписи (такие как стандарт цифровой подписи (DSS), RSA, NTRU или тому подобное) могут использоваться, так что каждое устройство имеет свой собственный уникальный секретный ключ, используемый для подписания сертификатов. Устойчивый к подделке механизм также может использоваться для обнаружения и предотвращения зондирования, несанкционированного прослушивания, анализа потребляемой мощности внешних сигналов и т.д., для того чтобы раскрыть внутренние операции и ключи или чтобы предпринять попытку модификации функциональных возможностей. Защищенное запоминающее устройство или электронно-пережигаемые ячейки могут использоваться для защищенного хранения ID устройства, серийного номера устройства, специфичных устройству секретных ключей и другой секретной информации в защищенных аппаратных средствах, таким образом, предусматривая криптографическую идентификацию устройства.

Аппаратно защищенные ключи также могут использоваться. Уникальный для устройства ключ, используемый для подписания сертификата местоположения, формируется в пределах устойчивых к подделке аппаратных средств и никогда не показывается наружу. Таким образом, никакой неавторизованный объект никогда не может дешифровать значение секретного ключа без уничтожения устойчивых к подделке признаков аппаратных средств.

Также может использоваться механизм программно реализованной защиты. Если ключ формируется программным обеспечением, работающим на аппаратных средствах общего применения (без устойчивости к подделке аппаратных средств), то ключ может быть защищен посредством комбинации портативных криптографических устройств (смарт-карт, защитных ключей-заглушек и т.д.), программно реализованной устойчивости к подделке и/или спутывания машинной программы с помощью встроенных разделенных ключей (чтобы обеспечить то, что полный секретный ключ никогда не показывается в памяти полностью в любое время).

Криптографический генератор случайных чисел (RNG) также может использоваться для формирования «одноразового номера» против воспроизведения для прикрепления к входным данным, для формирования криптографически более прочных ко взлому выходных данных хэш-функций, для противостояния атакам, таким как атака с повторением пакетов, атака с подбором времени и даты и атаки с подбором пароля по словарю.

Защищенная аутентификация открытого ключа (который используется для верификации подписи) также может выполняться, так что фальшивый открытый ключ, который мог быть распространен, не может выполнять подложную верификацию фальшивых сертификатов местоположения.

Как только информация о местоположении WTRU или снабженное отметкой местоположения описание интересующего события выдается в сеть защищенным образом, информация о местоположении или снабженное отметкой местоположения описание интересующего события может использоваться для управления аутентификацией WTRU 200 (и/или пользователя) и для управления определенными приложениями, услугами, данными, функциями и т.д., WTRU 200 или сети, к которой присоединен WTRU 200.

Сервер защищенного определения местоположения (например, GMLC) является сетевым сервером, который, по запросу от клиента по сети, защищенным образом выдает точку отсчета запрашивающему клиенту через сеть. Сервер защищенного определения местоположения может использовать защищенный сетевой протокол синхронизации местоположения. Сервер определения местоположения является заслуживающим доверия компонентом сети, который поддерживает информацию о местоположении. PPR 148 является другим сетевым сервером, который поставляет информацию об управлении конфиденциальностью и доступом для WTRU и/или стратегии касательно обработки этой информации и другой имеющей отношение к обеспечению защиты информации. Сервер определения местоположения принудительно применяет стратегии конфиденциальности и защиты, которые он получает из PPR 148.

Фиг.5 - структурная схема примерного сервера 500 определения местоположения. Сервер определения местоположения включает в себя блок 502 приема, процессор и модуль 506 доверительной обработки (не обязательный). Блок 502 приема принимает доверенную информацию о местоположении WTRU 200. Процессор 504 выполняет многочисленные функции, раскрытые ниже, в том числе аутентификацию и управление доступом, на основании информации о местоположении. Модуль доверительной обработки оценивает целостность и доверие платформы и программного обеспечения.

Процессор 504 может сопоставлять информацию о местоположении с набором информации о вытекающем из контекста местоположении. Информация о вытекающем из контекста местоположении может быть индикатором, находится ли текущее положение WTRU в пределах или поблизости (и насколько близко) от местоположения известного объекта, где местоположение такого объекта рассматривается в качестве доверенного, и такое отношение доверия опознается WTRU 200, сервером определения местоположения и PPR 148. Информация о вытекающем из контекста местоположении может быть индикатором того, где может быть будущее местоположение WTRU, в назначенный пользователем или сетью будущий момент времени, в качестве абсолютного географического местоположения или в качестве относительного местоположения по отношению к известным объектам или ориентирам.

Процессор 504 может иметь возможности и функции для формирования, защищенного хранения, обновления и распространения на WTRU стратегии, которая, возникнув из PPR 148 и подвергнувшись получению сервером определения местоположения для принудительного применения и/или транзита, которая обуславливает, каким образом основанная на местоположении информация может использоваться внутри WTRU 200 или его внутренним клиентом 115 LCS, чтобы управлять определенными правами доступа (например, доступом на основе предоставления/отказа в доступе, а также на основе градационного предоставления доступа, посредством приложения в WTRU 200 для осуществления доступа к определенным данным, областями памяти или другим приложениям, или доступом, на основе с предоставлением/отказом и на основе с градацией, человеком-пользователем к определенным приложениям в WTRU 200 или предусмотренным сетью). Сервер определения местоположения также имеет возможности и функции для принудительного применения такой стратегии. Сервер определения местоположения может непосредственно принудительно применять стратегию или указывать WTRU 200, что следует осуществлять саморегулирование такого управления доступом.

Процессор 504 может иметь возможности и функции для регулирования уровня QoS услуг, предоставляемых каждому WTRU 200 (полностью или частично), на основе его местоположения в ситуации многоадресной передачи.

Процессор 504 и/или модуль 506 доверительной обработки могут обладать возможностями и функциями для оценки надежности (целостности и конфиденциальности) информации о местоположении. Верификация может выполняться посредством перекрестной проверки с PPR 148 в сети. PPR 148 может иметь возможности и функции для приема, с сервера определения местоположения, информации о географическом местоположении и информации о вытекающем из контекста местоположении касательно WTRU 200, и верификации целостности и точности таких данных, а также сообщения результатов верификации на сервер определения местоположения защищенным образом. Верификация надежности информации о местоположении, в качестве альтернативы, может проверяться самим сервером 500 определения местоположения.

Процессор 504 может иметь возможности и функции для верификации, по приему информации о местоположении из WTRU 200, своего истинного местоположения посредством вспомогательного способа измерения местоположения, который независим от собственного механизма определения и сообщения местоположения WTRU. Например, способ использования трех или более измеряющих расстояние точек беспроводного доступа для определения местоположения WTRU независимым способом, который раскрыт в заявке на выдачу патента США под порядковым №11/283,017, озаглавленной «Method and System for Securing Wireless Communications» («Способ и система для организации защиты беспроводной связи»), которая включена в состав посредством ссылки, как будто полностью изложенная, который может использоваться для этой цели.

Модуль 506 доверительной обработки может иметь возможности и функции для верификации свидетельствования, отправленного WTRU 200, о своей достоверности, измеренном на основе целостности определенной информации, где такая информация криптографически привязывает информацию о местоположении WTRU к целостности его программного обеспечения, операционной системы или секретных данных. Модуль 506 доверительной обработки может быть способным к проведению обработки вычислением доверия, например, посредством использования технологий доверенного сетевого соединения (TNC) группы доверенных вычислений (TCG).

Процессор 504 и/или модуль 506 доверительной обработки, к тому же, могут иметь возможности и функции для защищенной передачи информации о местоположении с помощью WTRU, другого сервера(ов) определения местоположения и PPR, где защита обеспечивается как транспортным уровнем, так и прикладным уровнем.

Процессор 504 также может иметь возможности и функции для предоставления услуги, такой как основанное на местоположении управление доступом (в том числе аутентификация), основанное на местоположении управление маршрутизацией и транспортом сети, основанное на местоположении управление обслуживанием (в том числе управление доступом к услугам), и снабжение WTRU основанными на местоположении стратегиями управления доступом.

Процессор 504, к тому же, может иметь возможности и функции для установки отметки местоположения и времени. Например, процессор 504 может доставлять на WTRU, другие серверы определения местоположения или PPR 148 защищенные данные, которые содержат отметку местоположения и времени конкретных интересующих событий или данных. Процессор 504 может верифицировать, по приему, целостность и точность данных отметки местоположения и времени.

Процессор 504, к тому же, может иметь возможности и функции для защищенного управления криптографическими ключами, которые используются в основанных на информации о местоположении процедурах управления доступом и последовательностях операций управления стратегиями.

Как изложено выше, информация о местоположении (физическая или вытекающая из контекста) WTRU 200 может использоваться для предоставления возможности, исключения возможности или управления доступом к данным или приложениям операционной системой или приложениями WTRU, его человеком-пользователем, одноранговыми мобильными устройствами (которые могут пытаться осуществить доступ к приложениям конкретного WTRU при установлении совместной сети) или объектами в сети (например, удаленным поставщиком приложений или другими поставщиками услуг). Например, доступ к контенту DRM может быть разрешен, только когда WTRU 200 находится в определенной зоне. Доступ к корпоративным сетям может быть разрешен, только когда WTRU 200 находится в пределах защищенной среды, определенной информацией о местоположении.

Информация о местоположении, к тому же, может использоваться для оценки скорости или скоростной динамики WTRU 200 с тем, чтобы извлекать дополнительные параметры, которые могут использоваться для ведения управления информацией в WTRU 200. Например, доступ к услуге локальной активной точки может быть разрешен, когда WTRU 200 находится поблизости от активной точки. В этом случае местоположение и скорость WTRU 200 может использоваться для подготовки предоставления услуги активной точки между WTRU 200 и сетью. Объект определения местоположения в WTRU 200 и информация о местоположении, сформированная объектом определения местоположения, являются защищенными и, таким образом, любая информация о скорости или направлении, формируемая из нее, может считаться защищенной.

В эпизодической сети или ячеистой сети информация о местоположении может использоваться в качестве средства для эффективного выбора маршрутизации сети. В высокомобильной сети (такой как локализованные беспроводные сети, используемые для связи с транспортными средствами), информация о местоположении может быть постоянно трансформирующейся, по мере того как транспортные средства входят и выходят из локальной сети с высокой частотой. Это может использоваться для систем безопасности транспортных средств, когда связь имеет место не только между транспортными средствами, но также и со стационарными узлами, такими как светофоры на дорожном перекрестке, и т.д.

Доверенная информация о местоположении WTRU может быть интегрирована в доверенную информацию о местоположении известных объектов, и основанные на информации о местоположении услуги могут предоставляться на основании этой информации. Этот способ может быть назван маркировкой доверенного объекта местоположения (TLOT). Если база данных большего количества объектов доступна операторам сети LBS, база данных может использоваться оператором сети LBS для предоставления различных основанных на информации о местоположении услуг. Местоположения объектов в базе данных могут быть постоянными или подвижными, но только на очень медленной и распознаваемой основе. Местоположение таких объектов может отслеживаться со временем, а атрибуты географического местоположения (например, информация о долготе, широте и высоте над уровнем моря) и атрибуты вытекающего из контекста местоположения (например, «это комплекс федеральной защиты», «это кафетерий для некурящих», и т.д.) являются обоюдно взаимно коррелированными в обоих направлениях (то есть географическое отображение и обратное географическое отображение поддерживаются в базе данных). Примерами известных объектов могут быть здания, наземные ориентиры или любые другие географические объекты (например, реки, пруды, горы, пустыни, дороги, плотины и т.д.).

Например, когда положение WTRU 200 определено близким к зданию с известными уязвимостями защиты WiFi, оператор может предоставлять услугу управления доступом, чтобы отвергать доступ к WiFi для WTRU 200, если WTRU 200 или его пользователь не может обеспечить надлежащую аутентификацию и другие доказательства защиты.

Дополнительно, WTRU 200 также может хранить и использовать информацию TLOT. Например, когда WTRU 200 может использовать свои текущие сведения о своем местоположении (например, полученные от объекта 230 определения местоположения), чтобы осуществлять управление доступом, либо чтобы инициировать или запросить определенную основанную на информации о местоположении услугу, после того, как он сопоставляет свое текущее местоположение с любой известной или ожидаемой информацией TLOT объектов, чье местоположение маркировано доверенными способами.

Возможна маршрутизация данных на основании местоположения. Например, если WTRU 200 определен находящимся в пределах здания, о котором известно, что должно иметь определенные разные классы возможности маршрутизации, WTRU 200 может быть ориентирован, чтобы использовать конкретные (беспроводные) маршрутизаторы, но не другие, для своей беспроводной связи в пределах здания.

Многие приложения мобильно связи, такие как DRM или мобильный платеж, могут извлекать пользу на основе дополнительной защиты в протоколах прикладного уровня посредством использования защищенной информации о местоположении в протоколах. Например, в DRM OMA, устройство DRM (например, WTRU) использует локальное измерение местоположения из своего внутреннего клиента LCS во всех подпротоколах запроса протокола получения объектов прав (ROAP). По приему местоположения устройства поставщик сетевых услуг DRM использует информацию о местоположении, чтобы определять действительность и уместность такого запроса.

Доверенная информация о местоположении, задействованная способами, раскрытыми выше, или информация о местоположении и времени, может быть включена в сообщения протокола. Получатель такой информации способен использовать такую информацию, чтобы содействовать точности верификации уместности обработки, запрашиваемой или выполняемой WTRU 200.

Таблица 1 показывает формат сообщения запроса объектов прав (RO) ROAP, включающий в себя информацию о местоположении (и, по выбору, информацию о времени). Сообщение запроса RO ROAP отправляется устройством DRM (например, WTRU), выдающему права (RI) DRM, для того чтобы запросить RO для контента DRM, который устройство DRM желает потреблять. Традиционное сообщение запроса RO ROAP не содержит в себе информацию о местоположении (или информацию о времени) WTRU 200, который запрашивает RO. В модифицированное сообщение запроса RO ROAP включена (показанная полужирным шрифтом в таблице 1) информация о местоположении касательно текущего местоположения WTRU 200 (и, по выбору, информация о времени), и информация о местоположении может использоваться у выдающего права для оценки, следует ли и каким образом разрешать выдачу RO запрашивающему WTRU 200.

Необязательный

Информация о текущем местоположении, представленная из WTRU 200 в RI, может оцениваться RI для верификации действительности заявленного местоположения WTRU 200, посредством верификатора третьей стороны, такого как предписанный сервер определения местоположения, и/или для использования информации о местоположении для принятия решений о том, должны ли и каким образом должны выполняться предоставления для WTRU 200.

Подобные модификации могут быть произведены для других имеющих отношение к ROAP сообщений, в том числе, но не в качестве ограничения, сообщений Приветствия устройства, Приветствия RI, Запроса регистрации, Ответа регистрации, Ответа RO, Запроса присоединения к домену, Ответа присоединения к домену, Запроса выхода из домена и Ответа выхода из домена, для того чтобы дать возможность основанного на информации о местоположении управления использованием DRM. Подобные модификации традиционных протоколов и связанных форматов сообщений также возможны для предоставления возможности использования информации о местоположении для аутентификации устройств в других случаях использования DRM, таких как сохранение контента DRM из WTRU 200 во внешнем устройстве хранения данных и суперраспространения контента между одноранговыми мобильными устройствами DRM.

Информация о местоположении может использоваться для дополнения традиционных процедур аутентификации для WTRU 200 пополнением традиционных процедур аутентификации информацией о местоположении для других применений, таких как приложения единственной подписи (SSO) и интегрированного ID.

Доверенная информация о местоположении WTRU, имеющаяся в распоряжении на базовой станции, других узлах сети, таких как точки доступа беспроводной локальной сети (WLAN) или сервер определения местоположения в совместной сети. В совместной сети некоторые WTRU могут служить в качестве помощников для передачи данных в другие WTRU для базовой станции, или передачи данных на базовую станцию для других WTRU. Эта работа в полном объеме пользуется пространственным разнесением, чтобы улучшать производительность сети. Еще одно преимущество совместной сети состоит в том, чтобы расширять покрытие. При знании о местоположениях WTRU защищенным образом, базовая станция (или сервер определения местоположения или любой другой сетевой объект) может идентифицировать WTRU в надлежащих местоположениях, и просить помощи у таких WTRU в передаче данных, а также в других функциональных возможностях.

Другим применением информации о местоположении является многоадресная передача. В тех случаях, когда базовая станция предоставляет услугу многочисленным WTRU, некоторые WTRU, пребывающие далеко от базовой станции, не предполагаются принимающими высокое качество обслуживания (QoS). На основании местоположений WTRU (а также другой информации о каналах), базовая станция может делать выбор уровня QoS для такого WTRU. Это может сберегать ширину полосы пропускания сети. Например, базовая станция может решать не передавать некоторые данные на удаленный WTRU, который не принял такие данные, если базовая станция узнает, на основании доверенной информации о местоположении WTRU, что, с большой вероятностью, WTRU вновь потеряет данные вследствие своего местоположения.

В вышеприведенных двух примерах (то есть формировании объединенных сетей и определении уровней QoS в ситуации многоадресной передачи) сеть беспроводной связи может иметь доступ к информации или измерениям, которые могут иметь более непосредственную обоснованность в качестве определяющей метрики, иной, чем информация о местоположении. Например, если базовая станция имеет прямую линию двусторонней линии связи ко всем WTRU в своей соте, базовая станция имела бы обычный доступ ко всем метрикам качества линии связи радиочастотного (РЧ, RF) канала (например, отношению сигнал/шум (SNR)) со всеми WTRU в пределах соты. Такие измерения могут быть полезны более непосредственно, чем просто информация о местоположении, в качестве определяющих для формирования совместных сетей или уровней QoS многоадресной передачи. Однако в тех случаях, когда базовая станция не имеет полосы пропускания для поддержки двусторонней линии связи со всеми WTRU в пределах соты, но может поддерживать двустороннюю линию связи с одним из WTRU, который также может действовать в качестве собирателя и отправителя информации о местоположении касательно нескольких других WTRU, базовая станция может использовать информацию о местоположении касательно всех WTRU из WTRU собирателя и отправителя при определении уровней QoS многоадресной передачи или границы совместной сети.

Варианты осуществления

1. WTRU, содержащий объект определения местоположения, сконфигурированный для формирования информации о местоположении WTRU.

2. WTRU по варианту 1 осуществления, содержащий SIM.

3. WTRU по любому одному из вариантов 1-2 осуществления, содержащий модуль доверительной обработки, сконфигурированный для обеспечения целостности информации о местоположении и доверия платформы, объекта и программного обеспечения определения местоположения.

4. WTRU по варианту 3 осуществления, в котором модуль доверительной обработки сконфигурирован для привязывания информации о местоположении к определенным данным с использованием сертификата и выдачи сертификата компоненту за пределами WTRU.

5. WTRU по любому одному из вариантов 3-4 осуществления, в котором модуль доверительной обработки сконфигурирован для привязывания информации о местоположении к данным целостности платформы.

6. WTRU по любому одному из вариантов 3-5 осуществления, в котором модуль доверительной обработки сконфигурирован для привязывания информации о местоположении к данным целостности приложения.

7. WTRU по любому одному из вариантов 3-6 осуществления, в котором модуль доверительной обработки сконфигурирован для привязывания информации о местоположении к сообщению с проверкой целостности сообщения.

8. WTRU по любому одному из вариантов 3-7 осуществления, в котором модуль доверительной обработки является одним из TPM и MTM TCG.

9. WTRU по любому одному из вариантов 3-8 осуществления, в котором модуль доверительной обработки сконфигурирован для верификации метрик доверия внешнего объекта, предназначенного для приема информации о местоположении, до предоставления внешней сущности доступа к информации о местоположении или признания информации от внешнего объекта.

10. WTRU по любому одному из вариантов 3-9 осуществления, в котором модуль доверительной обработки встроен в SIM.

11. WTRU по любому одному из вариантов 2-10 осуществления, в котором SIM реализован в программном обеспечении, чья целостность защищена и верифицируется модулем доверительной обработки.

12. WTRU по любому одному из вариантов 1-11 осуществления, в котором объект определения местоположения привязывается к SIM модулем доверительной обработки.

13. WTRU по любому одному из вариантов 1-12 осуществления, в котором информация о местоположении поставляется в сеть с целью аутентификации.

14. WTRU по варианту 13 осуществления, в котором SIM сконфигурирован для включения информации о местоположении в сообщение с проверкой целостности сообщения и отправляемое во время процедуры аутентификации.

15. WTRU по любому одному из вариантов 1-14 осуществления, в котором объект определения местоположения калибруется в соответствии с опорным сигналом, предоставляемым защищенной заслуживающей доверия третьей стороной.

16. WTRU по любому одному из вариантов 1-15 осуществления, в котором информация о местоположении используется одним из приложения DRM и приложением мобильного платежа.

17. WTRU по любому одному из вариантов 1-16 осуществления, в котором информация о местоположении включена в сообщение протокола обмена данными DRM.

18. WTRU по любому одному из вариантов 1-17 осуществления, дополнительно, содержащий RTC для вывода информации о времени, при этом информация о времени объединяется с информации о местоположении.

19. Способ для защиты информации о местоположении.

20. Способ по варианту 19 осуществления, содержащий верификацию целостности компонента считывания местоположения и доверия платформы и программного обеспечения в WTRU.

21. Способ по варианту 20 осуществления, содержащий формирование информации о местоположении WTRU, если целостность и доверие верифицированы.

22. Способ по варианту 21 осуществления, дополнительно содержащий встраивание информации о местоположении в сообщение.

23. Способ по варианту 22 осуществления, дополнительно содержащий передачу сообщения.

24. Способ по любому одному из вариантов 20-23 осуществления, в котором целостность верифицируется с использованием одного из TPM и MTM TCG.

25. Способ по любому одному из вариантов 21-24 осуществления, дополнительно содержащий выполнение управления доступом на основании информации о местоположении.

26. Способ по любому одному из вариантов 23-25 осуществления, в котором сообщение отправляется во время процедуры аутентификации.

27. Способ по любому одному из вариантов 20-26 осуществления, дополнительно содержащий калибровку компонента считывания местоположения в соответствии с опорным сигналом, поставляемым защищенной заслуживающей доверия третьей стороной.

28. Способ по любому одному из вариантов 21-27 осуществления, дополнительно содержащий верификацию метрик доверия внешнего объекта, предназначенного для приема информации о местоположении до предоставления внешнему объекту доступа к информации о местоположении или признания информации от внешнего объекта.

29. Способ по любому одному из вариантов 22-28 осуществления, в котором сообщение является сообщением протокола обмена данными DRM.

30. Способ по любому одному из вариантов 21-29 осуществления, в котором информация о местоположении используется приложением мобильного платежа.

31. Способ по любому одному из вариантов 21-30 осуществления, дополнительно содержащий формирование информации о времени.

32. Способ по варианту 31 осуществления, дополнительно содержащий объединение информации о времени с информацией о местоположении.

33. Способ использования защищенной информации о местоположении WTRU.

34. Способ по варианту 33 осуществления, содержащий получение информации о местоположении WTRU, целостности компонента считывания местоположения и доверии платформы и программного обеспечения в WTRU, являющемся верифицируемым, перед тем, как информация о местоположении сформирована и получена.

35. Способ по варианту 34 осуществления, содержащий предоставление услуги на основании информации о местоположении.

36. Способ по варианту 35 осуществления, в котором управление доступом над приложениями и ресурсами WTRU выполняется на основании информации о местоположении.

37. Способ по любому одному из вариантов 35-36 осуществления, в котором управление доступом для данных и услуг из сети выполняется на основании информации о местоположении.

38. Способ по любому одному из вариантов 34-37 осуществления, в котором состояние доверия WTRU локально подтверждается перед осуществлением измерения местоположения и выполнением основанных на местоположении последовательностей операций.

39. Способ по любому одному из вариантов 34-38 осуществления, в котором состояние доверия WTRU удаленно подтверждается перед осуществлением измерения местоположения и выполнением основанных на местоположении последовательностей операций.

40. Способ по любому одному из вариантов 34-39 осуществления, в котором целостность и доверие верифицируются посредством использования одного из TPM и MTM TCG.

41. Способ по любому одному из вариантов 35-40 осуществления, дополнительно содержащий выполнение аутентификации WTRU с использованием информации о местоположении.

42. Способ по любому одному из вариантов 35-41 осуществления, дополнительно содержащий оценку скорости WTRU с использованием информации о местоположении, при этом скорость используется в качестве параметра для стратегии управления доступом.

43. Способ по любому одному из вариантов 35-42 осуществления, в котором решение маршрутизации для WTRU принимается на основании информации о местоположении.

44. Сервер определения местоположения для поддержки основанных на местоположении услуг.

45. Сервер определения местоположения по варианту 44 осуществления, содержащий блок приема для получения информации о местоположении WTRU, целостности компонента считывания местоположения и доверии платформы и программного обеспечения в WTRU, являющемся верифицируемым, перед тем, как информация о местоположении сформирована и получена.

46. Сервер определения местоположения по варианту 45 осуществления, содержащий процессор для предоставления услуги на основании информации о местоположении.

47. Сервер определения местоположения по варианту 46 осуществления, в котором управление доступом над приложениями и ресурсами WTRU выполняется на основании информации о местоположении.

48. Сервер определения местоположения по любому одному из вариантов 46-47 осуществления, в котором управление доступом для данных и услуг из сети выполняется на основании информации о местоположении.

49. Сервер определения местоположения по любому одному из вариантов 46-48 осуществления, в котором процессор выполняет аутентификацию WTRU с использованием информации о местоположении.

50. Сервер определения местоположения по любому одному из вариантов 46-49 осуществления, в котором процессор оценивает скорость WTRU с использованием информации о местоположении, при этом скорость используется в качестве параметра для управления доступом.

51. Сервер определения местоположения по любому одному из вариантов 46-50 осуществления, в котором процессор принимает решение маршрутизации для WTRU на основании информации о местоположении.

52. Сервер определения местоположения по любому одному из вариантов 46-51 осуществления, в котором процессор сконфигурирован для управления уровнем QoS, предоставляемым WTRU, на основании информации о местоположении.

53. Сервер определения местоположения по любому одному из вариантов 46-52 осуществления, в котором процессор сконфигурирован для верификации свидетельствования, отправленного WTRU о своей достоверности.

54. Сервер определения местоположения по любому из вариантов 46-53 осуществления, в котором достоверность измеряется на основе целостности определенной информации, которая криптографически привязывает информацию о местоположении к целостности по меньшей мере одного из программного обеспечения, операционной системы и секретных данных.

55. Сервер определения местоположения по любому одному из вариантов 46-54 осуществления, в котором процессор сконфигурирован для предписания WTRU пересылать данные в заданный объект для совместного распространения на основании информации о местоположении.

56. Способ для формирования сертификата информации о местоположении.

57. Способ по варианту 56 осуществления, содержащий формирование информации о местоположении WTRU.

58. Способ по варианту 57 осуществления, содержащий формирование криптографической односторонней хэш-функции информации о местоположении.

59. Способ по варианту 58 осуществления, содержащий цифровое подписание криптографической односторонней хэш-функции секретным ключом, удерживаемым в пределах WTRU.

60. Способ по варианту 59 осуществления, содержащий формирование сертификата местоположения посредством добавления цифровым образом подписанной хэш-функции к информации о местоположении.

61. Способ по любому одному из вариантов 57-60 осуществления, дополнительно содержащий шифрование информации о местоположении для защиты конфиденциальности.

62. Способ по любому одному из вариантов 57-61 осуществления, дополнительно содержащий свидетельствование об одном из доверенного состояния платформы WTRU, доверенного состояния объекта определения местоположения WTRU и доверенного состояния внутреннего клиента LCS.

63. Способ по любому одному из вариантов 57-62 осуществления, в котором описание интересующего события объединяется с информацией о местоположении.

64. WTRU для формирования сертификата информации о местоположении.

65. WTRU по варианту 64 осуществления, содержащий объекта определения местоположения для формирования информации о местоположении WTRU.

66. WTRU по варианту 65 осуществления, содержащий модуль доверительной обработки для формирования криптографической односторонней хэш-функции информации о местоположении, цифрового подписания криптографической односторонней хэш-функции секретным ключом, удерживаемым в пределах WTRU, и формирования сертификата местоположения добавлением цифровым образом подписанной хэш-функции к информации о местоположении.

67. WTRU по любому одному из вариантов 65-66 осуществления, в котором информация о местоположении шифруется для защиты конфиденциальности.

68. WTRU по любому одному из вариантов 66-67 осуществления, в котором модуль доверительной обработки свидетельствует о по меньшей мере одном из доверенного состояния платформы WTRU, доверенного состояния объекта определения местоположения WTRU и доверенного состояния внутреннего клиента LCS.

69. WTRU по любому из вариантов 66-68 осуществления, в котором достоверность измеряется на основе целостности определенной информации, которая криптографически привязывает информацию о местоположении к целостности по меньшей мере одного из программного обеспечения, операционной системы и секретных данных.

70. WTRU по любому одному из вариантов 65-69 осуществления, в котором описание интересующего события объединяется с информацией о местоположении.

Хотя признаки и элементы настоящего изобретения описаны в предпочтительных вариантах осуществления в конкретных комбинациях, каждый признак или элемент может использоваться в одиночку, без других признаков и элементов предпочтительных вариантов осуществления, или в различных комбинациях с или без других признаков и элементов по настоящему изобретению. Способы или блок-схемы последовательностей операций способов, приведенные в настоящем изобретении, могут быть реализованы компьютерной программой, программным обеспечением или аппаратно реализованным программным обеспечением, реально воплощенным в машиночитаемом запоминающем носителе, для выполнения компьютером общего применения или процессором. Примеры машиночитаемых запоминающих носителей включают в себя постоянное запоминающее устройство (ПЗУ, ROM), оперативное запоминающее устройство (ОЗУ, RAM), регистр, кэш-память, полупроводниковые устройства памяти, магнитные носители, такие как внутренние жесткие диски и съемные диски, магнитооптические носители и оптические носители, такие как диски CD-ROM (ПЗУ на компакт диске) и цифровые многофункциональные диски (DVD).

Пригодные процессоры, в качестве примера, включают в себя процессор общего применения, процессор специального назначения, традиционный процессор, цифровой сигнальный процессор (ЦСП, DSP), множество микропроцессоров, один или более микропроцессоров в ассоциативной связи с ЦСП-ядром, контроллер, микроконтроллер, специализированные интегральные схемы (ASIC), схемы программируемых пользователем вентильных матриц (FPGA), любой другой тип интегральной схемы (ИС) и/или конечного автомата. Процессор в ассоциативной связи с программным обеспечением может использоваться, чтобы реализовать радиочастотный приемопередатчик для применения в блоке беспроводного приема/передачи (WTRU), пользовательском оборудовании (WTRU), терминале, базовой станции, контроллере радиосети (RNC), или любом хост-компьютере. WTRU может использоваться в соединении с модулями, реализованными в аппаратных средствах и/или программном обеспечении, такими как фотоаппарат, модуль видеокамеры, видеофон, телефонный аппарат с громкоговорящей связью, вибрационное устройство, громкоговоритель, микрофон, телевизионный приемопередатчик, головной телефон с автоответом, клавиатура, модуль Bluetooth®, блок частотно-модулированной (FM) радиосвязи, устройство отображения на жидко-кристаллических индикаторах (ЖКИ, LCD), устройство отображения на органических светоизлучающих диодах (OLED), цифровой музыкальный проигрыватель, проигрыватель аудиовизуальных данных, модуль воспроизведения видеоигр, обозреватель сети Интернет, и/или любой модуль беспроводной локальной сети (WLAN).

| название | год | авторы | номер документа |

|---|---|---|---|

| УПРАВЛЕНИЕ ЦИФРОВЫМИ ПРАВАМИ С ИСПОЛЬЗОВАНИЕМ МЕТОДИК ДОВЕРИТЕЛЬНОЙ ОБРАБОТКИ | 2007 |

|

RU2419235C2 |

| ДОВЕРЕННЫЙ АДМИНИСТРАТОР ДОСТОВЕРНОСТИ (TIM) | 2010 |

|

RU2523304C2 |

| ПОДДЕРЖКА ЭКСТРЕННЫХ ВЫЗОВОВ В РЕЖИМЕ КОММУТАЦИИ КАНАЛОВ | 2006 |

|

RU2396733C2 |

| СПОСОБ АВТОРИЗАЦИИ ОПЕРАЦИИ, ПРЕДНАЗНАЧЕННОЙ ДЛЯ ВЫПОЛНЕНИЯ НА ЗАДАННОМ ВЫЧИСЛИТЕЛЬНОМ УСТРОЙСТВЕ | 2014 |

|

RU2675902C2 |

| ДОМАШНИЙ (е)NODE-B С НОВОЙ ФУНКЦИОНАЛЬНОЙ ВОЗМОЖНОСТЬЮ | 2008 |

|

RU2429590C2 |

| ДОВЕРЕННЫЙ ДИСТАНЦИОННЫЙ УДОСТОВЕРЯЮЩИЙ АГЕНТ (TRAA) | 2010 |

|

RU2537795C2 |

| УСТРОЙСТВО МОБИЛЬНОЙ СВЯЗИ И СПОСОБ РАБОТЫ С НИМ | 2014 |

|

RU2673969C2 |

| УСТРОЙСТВО МОБИЛЬНОЙ СВЯЗИ И СПОСОБ РАБОТЫ С НИМ | 2014 |

|

RU2672712C2 |

| АТТЕСТАЦИЯ ХОСТА, СОДЕРЖАЩЕГО ДОВЕРИТЕЛЬНУЮ СРЕДУ ИСПОЛНЕНИЯ | 2015 |

|

RU2679721C2 |

| СПОСОБ УПРАВЛЕНИЯ ДОСТУПОМ К ЗАЩИЩЕННОЙ СЕТИ НА ОСНОВЕ ТРЕХЭЛЕМЕНТНОЙ АУТЕНТИФИКАЦИИ ОДНОРАНГОВЫХ ОБЪЕКТОВ | 2008 |

|

RU2444156C1 |

Изобретение относится к беспроводной связи, а именно к способу и устройству для верификации целостности информации о местоположении и управления доступом с использованием информации о местоположении. Техническим результатом является повышение защищенности информации о местоположении. Технический результат достигается тем, что согласно заявленному способу формируют информацию о местоположении блока беспроводной передачи/приема (WTRU) с помощью объекта определения местоположения; верифицируют целостность объекта определения местоположения с помощью модуля доверительной обработки в WTRU; признают информацию о местоположении, сформированную с помощью объекта определения местоположения, если целостность объекта определения местоположения верифицирована; и сообщают о целостности информации о местоположении. 2 н. и 13 з.п. ф-лы, 5 ил., 1 табл.

1. Блок беспроводной передачи/приема (WTRU), содержащий:

объект определения местоположения, сконфигурированный для формирования информации о местоположении WTRU; и

модуль доверительной обработки, сконфигурированный для верификации целостности объекта определения местоположения;

признания информации о местоположении, сформированной объектом определения местоположения, если целостность объекта определения местоположения верифицирована; и

сообщения, по меньшей мере, одного из следующего: о целостности информации о местоположении или данных целостности платформы.

2. Блок беспроводной передачи/приема (WTRU) по п.1, в котором данные целостности платформы включают в себя состояние доверия WTRU или состояние доверия компонента WTRU.

3. Блок беспроводной передачи/приема (WTRU) по п.2, в котором модуль доверительной обработки сконфигурирован для привязывания информации о местоположении к данным целостности платформы.

4. Блок беспроводной передачи/приема (WTRU) по п.1, в котором модуль доверительной обработки сконфигурирован для привязывания информации о местоположении к сообщению с проверкой целостности сообщения.

5. Блок беспроводной передачи/приема (WTRU) по п.1, в котором объект определения местоположения сконфигурирован для калибровки в соответствии с опорным сигналом, предоставляемым доверенной третьей стороной.

6. Блок беспроводной передачи/приема (WTRU) по п.1, в котором модуль доверительной обработки сконфигурирован для сообщения информации о местоположении приложению управления цифровыми правами (DRM) или приложению мобильных платежей.

7. Блок беспроводной передачи/приема (WTRU) по п.1, в котором модуль доверительной обработки сконфигурирован для сообщения информации о местоположении для аутентификации, управления доступом или основанного на местоположении предоставления услуг.

8. Блок беспроводной передачи/приема (WTRU) по п.1, дополнительно содержащий часы реального времени (RTC), сконфигурированные для выдачи информации о времени, при этом модуль доверительной обработки сконфигурирован для

привязывания информации о времени к информации о местоположении, чтобы формировать отметку времени местоположения; и

сообщения о целостности отметки времени местоположения.

9. Способ верификации целостности информации о местоположении, причем способ состоит в том, что

формируют информацию о местоположении блока беспроводной передачи/приема (WTRU) с помощью объекта определения местоположения;

верифицируют целостность объекта определения местоположения с помощью модуля доверительной обработки в WTRU;

признают информацию о местоположении, сформированную с помощью объекта определения местоположения, если целостность объекта определения местоположения верифицирована; и

сообщают о целостности информации о местоположении.

10. Способ по п.9, дополнительно состоящий в том, что

сообщают данные целостности платформы, включающие в себя состояние доверия WTRU или состояние доверия компонента WTRU.

11. Способ по п.9, дополнительно состоящий в том, что

привязывают информацию о местоположении к сообщению с проверкой целостности сообщения.

12. Способ по п.9, дополнительно состоящий в том, что

выполняют управление доступом на основании информации о местоположении.

13. Способ по п.9, дополнительно состоящий в том, что

сообщают информацию о местоположении для аутентификации, управления доступом или основанного на местоположении предоставления услуг.

14. Способ по п.9, дополнительно состоящий в том, что формируют информацию о времени и сообщают о целостности информации о времени.

15. Способ по п.14, дополнительно состоящий в том, что

привязывают информацию о времени к информации о местоположении, чтобы сформировать отметку времени местоположения; и

сообщают о целостности отметки времени местоположения.

| WO 2003067404 А, 2003.08.14 | |||

| WO 2006118401 A, 2006.11.09 | |||

| WO 2002047349 A, 2002.06.13 | |||

| RU 2004109134 A, 2005.10.10 | |||

| WO 2005114604 A, 2005.12.01 | |||

| RU 2006111461 A, 2006.08.27 | |||

| WO 2005122524 A, 2005.12.22. |

Авторы

Даты

2011-09-10—Публикация

2008-01-25—Подача