Область техники

Настоящее изобретение относится к функции организации межсетевого взаимодействия для системы связи и, более конкретно, к механизмам для обычной аутентификации и обмена ключами при помощи функции взаимодействия для использования в Беспроводной Локальной Сети (WLAN).

Уровень техники

Беспроводная Локальная Сеть (WLAN) предоставляет пользователям возможность фактически неограниченного доступа к службам на основе Интернет-протокола (IP) и к сетям передачи данных. Сфера применения WLAN не ограничивается портативными компьютерами и другими вычислительными устройствами, но быстро расширяется, охватывая сотовые телефоны, персональные цифровые помощники (PDA) и другие миниатюрные беспроводные устройства, поддерживаемые внешней сетью или оператором связи. Например, беспроводное устройство, обменивающееся информацией через оператора сотовой связи, может быть передвигаемо в WLAN в интернет-кафе или в рабочем пространстве. В этой ситуации беспроводное устройство имеет доступ к системе сотовой связи, но требует доступа к WLAN. Доступ к WLAN требует аутентификации. Поскольку беспроводное устройство уже получило доступ к системе сотовой связи, потребность в дополнительной аутентификации является излишней. Поэтому существует потребность в механизме, который предоставит возможность обычной аутентификации для доступа и к системе сотовой связи, и к WLAN. Кроме того, существует потребность в обычном механизме для генерирования ключей шифрования, используемых во время связи.

Краткое описание чертежей

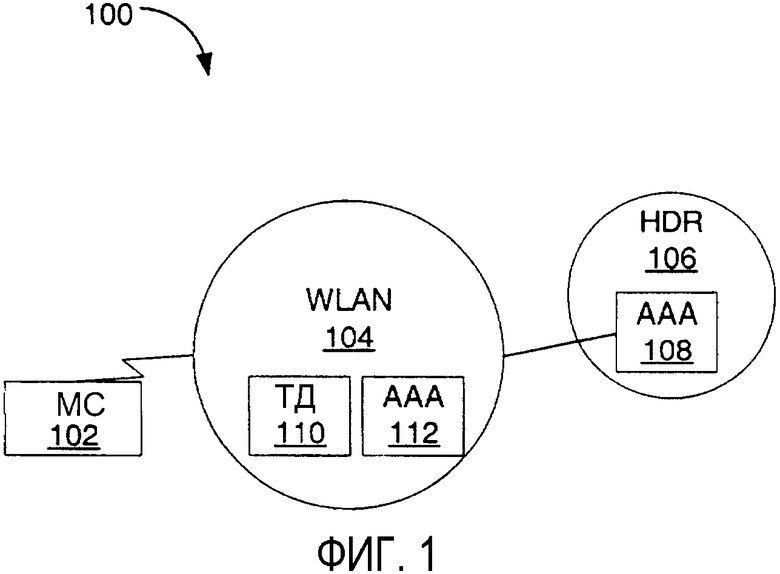

На фиг. 1 представлена система связи, включающая в себя сеть Высокоскоростной Передачи Данных или HDR типа и Беспроводную Локальную Сеть (WLAN).

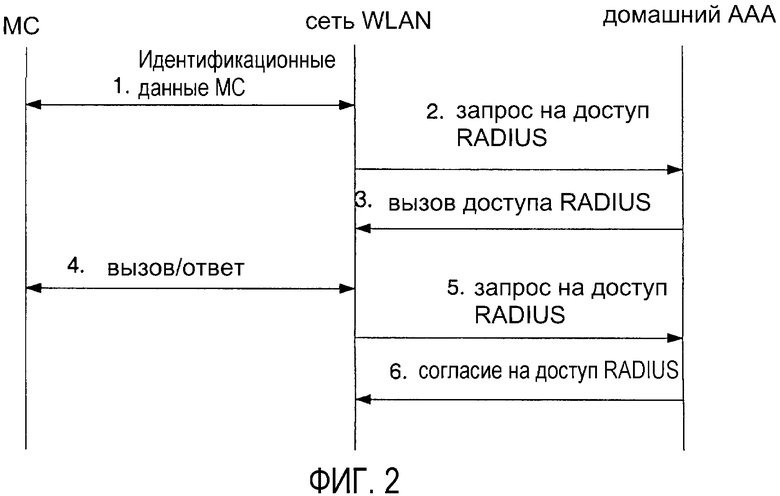

На фиг. 2 представлена временная диаграмма процедуры аутентификации в системе связи.

На фиг. 3 представлена временная диаграмма процедуры аутентификации в системе связи.

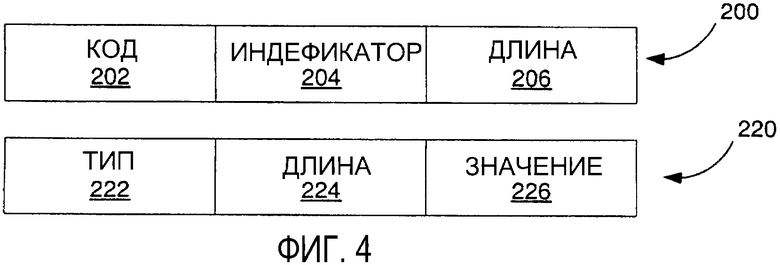

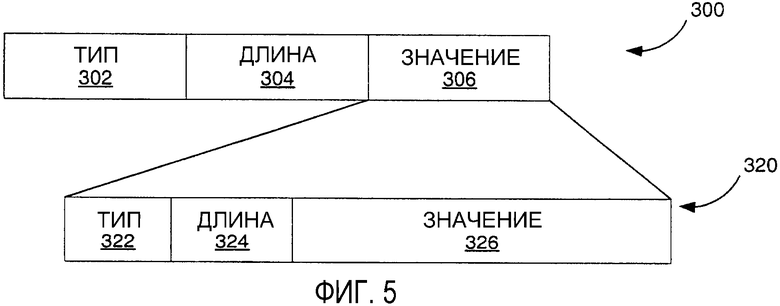

На фиг. 4 и 5 представлены форматы сообщений запросов доступа.

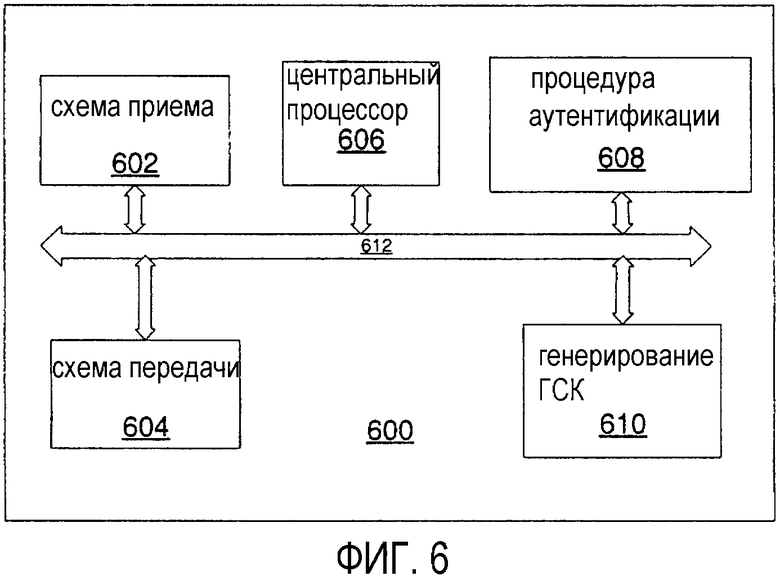

На фиг. 6 представлено беспроводное устройство, включающее в себя функциональные возможности для генерирования Главного Сеансового Ключа (ГСК, MSK).

Подробное описание

Слово «типичный» используется здесь в значении «служащий примером, образцом или иллюстрацией». Любой вариант осуществления, описанный здесь как «типичный», необязательно должен быть истолкован как предпочтительный или преимущественный по отношению к другим вариантам осуществления.

Станция абонента HDR, упомянутая здесь как терминал доступа (AT), может являться мобильной или стационарной и может обмениваться информацией с одной или несколькими базовыми станциями HDR, упомянутыми здесь как приемопередатчики модемного пула (MPT). Терминал доступа через один или несколько приемопередатчиков модемного пула принимает и передает пакеты данных к контроллеру базовых станций HDR, упомянутому здесь как контроллер модемного пула (MPC). Приемопередатчики модемного пула и контроллеры модемного пула представляют собой части сети, называемой сетью доступа. Сеть доступа транспортирует пакеты данных между терминалами коллективного доступа. Сеть доступа, кроме того, может быть связана с дополнительными сетями, находящимися вне сети доступа, такими как корпоративный интранет или Интернет, и может транспортировать пакеты данных между каждым терминалом доступа и такими внешними сетями. Терминал доступа, который имеет установленное активное соединение канала передачи данных с одним или несколькими приемопередатчиками модемного пула, называется активным терминалом доступа и упоминается в качестве находящегося в состоянии передачи данных. Терминал доступа, который находится в процессе установления активного соединения канала передачи данных с одним или несколькими приемопередатчиками модемного пула, упоминается в качестве находящегося в состоянии установления соединения. Терминал доступа может представлять собой любое устройство передачи данных, которое обменивается информацией через беспроводный канал или через проводной канал, используя, например, волоконно-оптические или коаксиальные кабели. Терминал доступа сверх того может являться любым из множества типов устройств, включающих в себя, но не в ограничительном смысле, платы персонального компьютера, компактный флэш-модуль, внешний или внутренний модем, либо проводной или беспроводной телефон. Линия связи, через которую модемный пул посылает сигналы в терминал доступа, называется прямой линией связи.

Фиг. 1 иллюстрирует систему связи, имеющую Беспроводную Локальную Сеть (WLAN) 104 с Точками Коллективного Доступа (ТД, AP). ТД представляет собой концентратор или мост, который обеспечивает управление звездообразной топологией беспроводной стороны WLAN 104, а также доступом к проводной сети.

Каждая ТД 110, так же как и другие, не показанные, поддерживает подключение к службе передачи данных, такой как Интернет. Мобильная станция (МС, MS) 102, такая как портативный компьютер или другое цифровое вычислительное устройство, обменивается информацией с ТД через радиоинтерфейс, и это называется Беспроводной LAN. Затем ТД устанавливает связь с Сервером Аутентификации (СА) или Центром Аутентификации (ЦА). ЦА представляет собой компонент для выполнения услуг аутентификации для устройств, запрашивающих разрешение на вход в сеть. Реализации включают в себя Службу Удаления Аутентификации Пользователя по Коммутируемым Линиям (Remote Authentification Dial In User Service, RADIUS), которая представляет собой аутентификацию пользователя Интернета, описанную в RFC 2138, «Служба Удаленной Аутентификации Пользователя по Коммутируемым Линиям (RADIUS)», C. Rigney и др., опубл. в апреле 1997, и другие серверы Аутентификации, Авторизации и Учета (AAA).

Построение беспроводной сети является существенным аспектом межсетевого взаимодействия. Оно представляет собой набор уникальных выпусков, основанных на том факте, что единственным ограничением беспроводной сети является уровень радиосигнала. Не существует никаких проводов для определения членства в сети. Не существует никакого физического способа для ограничения системы в пределах дальности радиосвязи для того, чтобы быть членом беспроводной сети. Построение беспроводной сети больше, чем любая другая технология построения сети, нуждается в аутентификации и механизме управления доступом. В настоящее время различные группы работают над разработкой стандартного механизма аутентификации. В настоящее время общепринятым стандартом является IEEE 802.11.

Природа сети, основанной на радиоволнах, оставляет ее открытой для перехвата пакетов любым радиоприемником в пределах радиуса действия передатчика. Перехват может происходить далеко вне рабочего радиуса действия пользователя, используя антенны с высоким коэффициентом усиления. При помощи легкодоступного инструментария перехватчик сообщений не ограничен только сбором пакетов для последующего анализа, но может фактически наблюдать интерактивные сеансы связи подобно веб-страницам, рассматриваемым законным беспроводным пользователем. Перехватчик сообщений также может перехватывать слабые передачи аутентификации, подобно некоторым регистрационным именам веб-сайтов. Перехватчик сообщений позже может повторить вход в систему и получить доступ.

Как только атакующий получил сведения о том, как WLAN управляет разрешениями на вход, он может быть способен либо получить разрешение на вход в сеть самостоятельно, или украсть права на доступ законного пользователя. Кража права на доступ пользователя упрощается, если атакующий может имитировать MAC-адрес (от MAC - Media Access Control, управление доступом к среде передачи данных) законного пользователя и использовать назначенный ему IP-адрес. Атакующий дожидается прекращения использования сети законной системой и затем занимает ее позицию в сети. Это может предоставить атакующему, все время представляющемуся законным пользователем атакованной сети, возможность прямого доступа ко всем устройствам в пределах сети или использования им сети для получения доступа к большому Интернету. Поэтому аутентификация и шифрование становятся основными проблемами при осуществлении WLAN.

Аутентификация представляет собой процесс проверки идентичности индивидуума или приложения в связи. Такая идентификация предоставляет поставщику услуг возможность проверки объекта в качестве действительного пользователя, а также проверки пользователя для конкретных запрашиваемых служб. Аутентификация и авторизация в действительности имеют очень конкретный смысл, хотя два этих названия часто используются попеременно, и часто на практике отчетливо не различаются.

Аутентификация представляет собой процесс, в котором пользователь устанавливает право на идентичность, т.е. в сущности право использовать имя. Существует большое количество методик, которые могут использоваться для аутентификации пользователя - пароли, биометрические методы, интеллектуальные карты, сертификаты.

Имя или идентичность (идентификационная информация) имеют атрибуты, связанные с ними. Атрибуты могут быть прикреплены непосредственно к имени (например, в информационной части сертификата), или они могут быть сохранены в каталоге или в другой базе данных под ключом, соответствующим имени. Атрибуты могут с течением времени изменяться.

Авторизация представляет собой процесс определения, разрешено ли идентичности (личности) (плюс набор атрибутов, связанных с этой личностью) исполнять некоторые действия, такие как получение доступа к ресурсам. Следует обратить внимание на то, что разрешение на исполнение действий не гарантирует того, что действие может быть выполнено. Следует обратить внимание на то, что аутентификация и решения авторизации могут осуществляться в различных точках различными объектами.

В сети сотовой связи функция аутентификации представляет собой способность сети, которая предоставляет возможность сетям сотовой связи проверять достоверность идентичности (идентификационной информации) беспроводного устройства, уменьшая таким образом несанкционированное использование сетей сотовой связи. Процесс прозрачен абонентам. Клиенты, когда они осуществляют вызов, не обязаны делать что бы то ни было для аутентификации идентичности своих телефонов.

Аутентификация типично включает в себя криптографическую схему, в которой поставщик услуги и пользователь имеют некоторое количество совместно используемой информации и некоторое количество частной информации. Совместно используемая информация упоминается обычно как «совместно используемые секретные данные».

A-Ключ

Ключ аутентификации (A-ключ) представляет собой секретное значение, которое является уникальным для каждого отдельно взятого сотового телефона. Он регистрируется поставщиком услуг сотовой связи и сохраняется в телефоне и Центре Аутентификации (ЦА, СА). A-ключ является запрограммированным в телефоне изготовителем. Он также может вводиться пользователем вручную из меню беспроводного устройства, либо специальным терминалом в пункте продажи.

Беспроводное устройство и ЦА должны иметь одинаковый A-ключ, чтобы производить одинаковые вычисления. Важнейшая функция A-ключа состоит в том, чтобы использоваться в качестве параметра для вычисления совместно используемых секретных данных (РСД, SSD).

Совместно Используемые Секретные Данные (СИСД)

СИСД используются в качестве исходных данных для вычислений аутентификации в беспроводном устройстве и ЦА и сохраняются в обоих местах. В отличие от A-ключа, СИСД могут быть изменены по сети. ЦА и беспроводное устройство совместно используют три элемента, которые входят в вычисление СИСД: 1) Электронный Серийный Номер (ЭСН, ESN); 2) Ключ Аутентификации (A-ключ); и 3) СЛУЧАЙНОЕ число для вычисления Совместно Используемых Секретных Данных (RANDSSD).

ESN и RANDSSD передаются по сети и по беспроводному интерфейсу. СИСД обновляются, когда устройство осуществляет свое первое обращение к системе и периодически после этого. Когда СИСД рассчитаны, результат представляет собой два отдельных значения, СИСД-A и СИСД-В. СИСД-A используются для аутентификации. СИСД-В используются для шифрования и обеспечения речевой секретности.

В зависимости от возможностей системы обслуживания, СИСД могут совместно использоваться или не использоваться между ЦА и обслуживающим Центром Коммутации Мобильной Связи (ЦКМС, MSC). Если секретные данные являются совместно используемыми, это означает, что ЦА отправит их обслуживающему ЦКМС, и обслуживающий ЦКМС должен быть способен к выполнению CAVE (от Cellular Authentification Voice Encryption, Шифрование Речи при Сотовой Аутентификации). Если они не являются совместно используемыми, ЦА будет хранить данные и выполнять аутентификацию.

Тип совместного использования оказывает влияние на то, как проводится вызов аутентификации. Вызов аутентификации представляет собой сообщение, посылаемое для затребования пароля идентификации беспроводного устройства. По существу, вызов аутентификации посылает пользователю для обработки некоторое количество информации, обычно - случайные числовые данные. Затем пользователь обрабатывает информацию и посылает ответ. Ответ подвергается анализу для верификации пользователя. В случае совместно используемых секретных данных вызов обрабатывается в обслуживающем ЦКМС. В случае не совместно используемых секретных данных вызов обрабатывается ЦА. При помощи совместного использования секретных данных система может минимизировать объем посылаемого потока данных и предоставить возможность вызовам происходить более быстро в обслуживающем коммутаторе.

Процедуры аутентификации

В данной системе Регистр Домашнего (исходного) Местонахождения (HLR) управляет процессом аутентификации, действуя в качестве посредника между ЦКМС и ЦА. Обслуживающий ЦКМС настроен на поддержку аутентификации HLR мобильного телефона и наоборот.

Устройство инициирует процесс, уведомляя обслуживающий ЦКМС, если он способен к аутентификации, посредством установки поля авторизации в последовательности служебных данных сообщения. В ответ обслуживающий ЦКМС запускает процесс регистрации/аутентификации Запросом Аутентификации.

Посылая Запрос Аутентификации, обслуживающий ЦКМС сообщает HLR/ЦА, способен ли он к выполнению вычислений CAVE. Средства управления ЦА, которые обслуживают ЦКМС, так же, как и возможности устройства, будут использоваться за пределами доступных. Когда обслуживающий ЦКМС не имеет способности CAVE, СИСД не могут быть совместно использованы между ЦА и ЦКМС, и поэтому все процессы аутентификации выполняются в ЦА.

Цель Запроса Аутентификации (AUTHREQ) состоит в том, чтобы аутентифицировать телефон и запрашивать СИСД. AUTHREQ содержит два параметра для аутентификации, AUTHR и параметры RAND. Когда ЦА получает AUTHREQ, он использует RAND и последние известные СИСД для вычисления AUTHR. Если он соответствует AUTHR, посланному в AUTHREQ, тогда аутентификация успешна. Результат, возвращаемый AUTHREQ, будет содержать СИСД, если они могут быть использованы совместно.

Вызов

Процесс Аутентификации состоит из диалога вызова и ответа. Если СИСД являются совместно используемыми, диалог происходит между ЦКМС и устройством. Если СИСД не являются совместно используемыми, диалог происходит между HLR/ЦА и устройством. В зависимости от типа коммутатора, ЦКМС может быть способен или к Уникальному Вызову, или к Глобальному Вызову, или к ним обоим. В настоящее время некоторые ЦКМС не способны к глобальному вызову. Уникальный Вызов представляет собой вызов, который происходит только во время попыток вызова, так как он использует канал передачи речи. Уникальный вызов предъявляет аутентификацию отдельному устройству во время подготовки вызова и подачи вызова. Глобальный Вызов представляет собой вызов, который происходит во время регистрации, подготовки и подачи вызова. Глобальный вызов предъявляет вызов аутентификации всем ЦКМС, которые используют конкретный канал радиоуправления. Он называется глобальным вызовом потому, что он ретранслируется по каналу радиоуправления, и вызов используется всеми телефонами, подключенными к этому каналу управления.

Во время вызова устройство отвечает на случайное число, предоставленное ЦКМС или ЦА. Устройство использует случайное число и совместно использует секретные данные, сохраненные в устройстве, чтобы вычислить ответ для ЦКМС. ЦКМС также использует случайное число и совместно используемые секретные данные для вычисления того, каким должен быть ответ от устройства. Эти вычисления осуществляются при помощи алгоритма CAVE. Если ответы не идентичны, услуга отвергается. Процесс вызова не увеличивает время, которое требуется для подключения вызова. Фактически, осуществление вызова может быть сорвано только в некоторых случаях, когда аутентификация терпит неудачу.

Беспроводные локальные сети (WLAN) получили огромную популярность в качестве средства обеспечения пользователей не привязанным доступом к сетям передачи данных на основе IP протокола. Сети Высокоскоростной Передачи Данных (HDR), такие как сети 1xEV-DO и другие сети третьего поколения (3G), также разработаны для того, чтобы предложить высокоскоростной доступ к данным; и несмотря на то что скорости передачи данных, которые они поддерживают, обычно ниже, чем у WLAN, сети 3G предлагают намного более широкую зону уверенного приема данных. Хотя они могли бы рассматриваться как конкуренты, WLAN и HDR могут быть взаимодополняющими: WLAN предлагают зону обслуживания большой пропускной способности типа «активная точка» в общественных местах, таких как залы ожидания в аэропорту и фойе гостиниц, в то время как сети HDR могут обеспечивать пользователя почти повсеместно действующей службой передачи данных во время передвижения. Поэтому один и тот же оператор связи может обеспечивать доступ и к службам HDR, и к службам WLAN под подписью одного пользователя. Это означает, что МС использует один и тот же способ аутентификации и пароль к обоим типам аутентификации доступа.

Один протокол, такой как Протокол Аутентификации с квитированием установления вызова (CHAP), который известен также как MD5-Вызов, может использоваться и для сетей HDR, и для аутентификации доступа к WLAN. CHAP, в частности, использует протокол RADIUS для аутентификации терминала, не посылая при этом защищенные данные. МС аутентифицирует его при помощи домашнего сервера RADIUS, причем домашний сервер RADIUS и МС совместно используют корневой секрет. После того, как МС успешно аутентифицирована при помощи вызова CHAP, МС и домашняя сеть или HDR сеть получают одни и те же ключи шифрования, которые должны использоваться для защиты потока данных, передаваемого между МС и Точкой Доступа к WLAN (ТД).

После успешной аутентификации доступа к WLAN при помощи вызова CHAP домашний сервер RADIUS и МС генерируют один и тот же Главный Сеансовый Ключ (ГСК) из совместно используемого корневого секрета. ГСК будет использоваться с целью получения ключей шифрования для защиты фактически передаваемого потока данных между МС и ТД к WLAN. Совместно используемый корневой секрет конфигурируют для МС, и он является статическим. ГСК генерируют на сеанс передачи пакетных данных, и он является неизменным только на время сеанса связи. Для нового сеанса связи новый ГСК генерируют из совместно используемого корневого секрета, используя всевозможные случайные числа.

Так как ГСК не требуется, когда МС получает доступ к сети HDR, один вариант осуществления обеспечивает механизм для предоставления домашнему серверу RADIUS возможности определять, получает ли МС доступ к WLAN или к сети HDR.

Фиг. 1 иллюстрирует систему связи 100, включающую в себя сеть 106 HDR, WLAN 104 и МС 102. МС 102 способна получать доступ к сети 106 HDR и передвигаться в зоне охвата WLAN 104. МС 102 испрашивает доступ к WLAN 104 через ТД 110 в пределах WLAN 104. Следует обратить внимание на то, что WLAN 104 может включать в себя любое количество точек доступа ТД (не показаны). WLAN 104 также включает в себя объект или сервер 112 Аутентификации, Авторизации и Учета (AAA). Следует обратить внимание на то, что сеть 106 HDR также включает в себя AAA сервер 108.

Фиг. 2 иллюстрирует поток сообщений для аутентификации доступа к WLAN в случае, когда CHAP или MD5-Вызов используется в системе связи 100. МС 102 использует для идентификации Идентификатор Сетевого Доступа (NAI). NAI имеет формат «имя пользователя@область» (username@realm), где «область» идентифицирует домашнюю сеть МС, которая в этом примере является сетью 106 HDR. AAA сервер 112 в сети WLAN 104 инициирует сообщение запроса на доступ RADIUS к AAA серверу 108 в домашней сети МС 102, то есть к сети 106 HDR. Следует обратить внимание на то, что сеть 106 HDR может являться любой сетью, которая поддерживает высокоскоростные передачи данных. Затем AAA 108 выпускает CHAP Вызов к МС 102 через WLAN 104. МС 102, основываясь на вызове, вычисляет ответ, такой как случайное число, и ответ передается в виде запроса на доступ RADIUS к AAA 108 через WLAN 104. Если аутентификация успешна, домашний AAA сервер 108 подтверждает это сообщением согласия на доступ RADIUS, предоставляющим МС 102 доступ к сети WLAN 104. Как было описано выше, и домашний AAA сервер 108, и МС 102 генерируют один и тот же Главный Сеансовый Ключ (ГСК) из совместно используемого корневого секрета.

Как изложено выше, алгоритм CAVE используется обычно для средств сотовой связи и поэтому хорошо используется и распределяется. Также используются дополнительные алгоритмы для аутентификации. Особенно при передаче данных существует много алгоритмов по причине изменяющихся сложности и применения. Для координирования этих механизмов был разработан Расширяемый Протокол Аутентификации (EAP) в качестве общей инфраструктуры протоколов, которая поддерживает механизмы многократной аутентификации и распределения ключей. EAP описан в источнике информации «Двухточечный (PPP) Расширяемый Протокол Аутентификации (EAP)», L. Blunk и др., RFC 2284, опубл. март 1998.

Одним таким механизмом является алгоритм AKA, поддерживаемый EAP, как определено в источнике информации «Аутентификация AKA EAP», J. Arkko и др., опубл. в качестве проекта Internet в феврале 2002. Поэтому существует потребность расширения EAP для включения в него сотового алгоритма CAVE. При этом желательно обеспечить обратную совместимость для новых систем и сетей.

EAP

Расширяемый Протокол Аутентификации (EAP) представляет собой основной протокол для аутентификации, который поддерживает множество механизмов аутентификации. EAP не выбирает конкретный механизм аутентификации во время установления и управления связи, а скорее откладывает его до тех пор, пока процедура аутентификации не начнется. Таким образом, аутентификатору предоставляется возможность запрашивания большего объема информации перед определением конкретного механизма аутентификации. Аутентификатор определяется в качестве конца связи, требующей аутентификации. Аутентификатор определяет протокол аутентификации, используемый во время установления связи.

Генерация Ключей

Иерархия ключей представляет собой последовательность этапов, которые используются для генерирования из корневого ключа набора ключей шифрования, которые используются либо для шифрования/дешифрования сообщений, либо для аутентификации сообщений. Иерархия ключей должна включать в себя осуществляемое время от времени такое изменение информации, чтобы один и тот же набор ключей шифрования не генерировался каждый раз, когда используется иерархия. Иерархия ключей также должна быть устроена таким образом, чтобы в случае, если полученные ключи шифрования становятся известными, корневой ключ не мог бы быть получен из ключей шифрования.

В одном варианте осуществления полная иерархия ключей состоит из трех иерархий ключей с меньшим количеством уровней: иерархии главных ключей; иерархии повторно введенных ключей; и иерархии попакетных ключей. Иерархия главных ключей может включать в себя манипуляцию EAP, предварительно разделенный (совместно используемый) ключ или случайное число, в зависимости от способа аутентификации и иерархии. Если манипуляция EAP используется для иерархии главных ключей, иерархия главных ключей будет обычно находится на сервере RADIUS.

Иерархия повторно введенных ключей имеет два типа, которые называются Иерархией Парных ключей и иерархией Групповых ключей. Этапы в этих двух типах иерархий подобны; только входные данные к этим двум типам различны.

Иерархия попакетных ключей. Она может быть любой для TKIP (ПЦВК, Протокола Целостности Временных Ключей) (использующего механизм шифрования RC4), или для AES (ССПП, Спецификации Среды Прикладных Программ).

Иерархии парных ключей используются для получения ключей, которые используются между двумя объектами в беспроводной сети (ТД и связанная станция, или пара станций в сети).

Иерархии групповых ключей используются для получения и передачи ключей, которые используются всеми объектами в беспроводной группе (ТД и все станции, связанные с этой ТД в сети или всеми объектами в сети).

Иерархии парных ключей подвергаются обработке параллельно на двух объектах, которые используют парные ключи, каждым объектом, вычисляющим один и тот же набор ключей шифрования при помощи совместно используемой информации. Один из этих двух объектов управляет иерархией парных ключей, этот объект известен как владелец парного ключа. Для данной сети владельцем парного ключа является ТД; для других сетей каждая возможная пара станций будет иметь иерархию парных ключей, и владельцем парного ключа является станция пары с более низким уровнем адреса управления доступом к среде передачи данных.

Иерархии групповых ключей подвергаются обработке только на одном объекте, и полученные ключи шифрования объявляются всем другим объектам; объект, который управляет иерархией групповых ключей, является владельцем групповых ключей. Для данной сети, такой как известная в качестве базового набора услуг (BSS), владельцем групповых ключей является ТД; для сети независимого базового набора услуг (IBSS) владельцем групповых ключей является текущий передатчик радиомаяка. Следует обратить внимание на то, что сеть BSS составлена из ТД и связанных станций, тогда как сеть IBSS составлена из набора станций, все из которых равны друг другу, т.е. являются одноранговыми. Как используется здесь, станция представляет собой рабочую станцию и включает в себя мобильную станцию или другое беспроводное устройство, способное получать доступ к локальной сети.

Каждая станция будет иметь, по меньшей мере, две подвергаемые обработке иерархии ключей, а может быть и больше. В сети BSS ТД будет иметь иерархию парных ключей, подвергаемую обработке для каждой станции, которая является связанной, а также, по меньшей мере, одну иерархию групповых ключей; ТД будет владельцем ключей для всех этих иерархий. Каждая связанная станция будет иметь одну подвергаемую обработке иерархию парных ключей, и, по меньшей мере, одну иерархию групповых ключей. Для сети IBSS каждая станция будет иметь иерархию парных ключей, подвергаемую обработке для каждой другой станции в сети, а также единственную иерархию групповых ключей.

Владелец ключей будет иметь отдельный экземпляр иерархии групповых повторно введенных ключей для групповых ключей и экземпляр иерархии парных повторно введенных ключей для каждой ассоциации. Владелец ключей будет иметь иерархию попакетных ключей согласно временному ключу протокола целостности временных ключей (TKIP) как для групповых временных ключей, так и для парных временных ключей (если таковые имеются). Не владеющий ключами будет иметь повторно введенный экземпляр иерархии для групповых ключей и парных ключей согласно ассоциации и иерархию попакетных ключей согласно временному ключу TKIP как для групповых временных ключей, так и для парных временных ключей (если таковые имеются).

ГСК

Согласно обычному варианту осуществления, ГСК включает в себя ключ алгоритма шифрования сотового сообщения (CMEA), который используется для защиты потока данных МС, например, к WLAN, а также ключ к шифру (CK).

Фиг. 3 иллюстрирует иерархию ключей для генерирования ключей шифрования для того, чтобы защитить поток данных между МС 102 и сетью WLAN 104. Процесс начинается с согласования идентичности МС 102. Затем WLAN 104 посылает сообщение запроса на доступ RADIUS к AAA 108, который отвечает сообщением вызова доступа RADIUS. WLAN 104 пропускает вызов к МС 102, который из него вычисляет ответ. Далее обеспечивают ответ МС 102 на вызов на WLAN 104. На этапе 4a, после отправки МС 102 ответа аутентификации на WLAN 104, МС 102 использует корневой секрет для генерирования главного сеансового ключа (ГСК).

WLAN 104 посылает сообщение запроса на доступ RADIUS к AAA 108, включающее в себя ответ вызова. На этапе 5a, если МС 102 аутентифицирована успешно, домашний AAA сервер 108 использует корневой секрет МС 102 для генерирования того же самого ГСК, как и тот, что был сгенерирован МС 102 на этапе 4a. На этапе 6 домашний AAA сервер 108 включает ГСК в сообщение согласия на доступ RADIUS, используя атрибут, такой как атрибут MS-MPPE-Recv-Key. На этапе 7 МС 102 и сеть WLAN 104 для генерирования ключей шифрования от ГСК используют процедуры, такие как определенные в документе, озаглавленном «Draft Supplement to Standard for Telecommunications and Information Exchange Between Systems-LAN/MAN Specific Requirements-Part 11: Wireless Medium Access Control (MAC) and physical layer (PHY) specifications: Specification for Enhanced Security», Стандарт IEEE 802.11i/D2.0, март 2002 (упоминаемый здесь как «стандарт 802.11i»).

Нижеследующее обеспечивает два примера алгоритмов и параметров, используемых для генерирования ГСК как в МС 102, так и в домашнем AAA сервере 108. В первом варианте осуществления ГСК определяют как

ГСК = хеш-функция (секрет, вызов, NAI, секрет) (1)

где ГСК является результатом применения хеш-функции (например CHAP, HMAC), используя следующие параметры:

корневой секрет МС 102;

вызов, используемый для аутентификации МС 102 на этапах 4-5 с фиг. 3;

NAI МС 102; и

снова корневой секрет МС 102.

Согласно этому варианту осуществления, МС 102 и домашний AAA сервер 108 имеют все данные ключей, необходимые для независимого генерирования одного и того же ГСК. Другими словами, для генерирования ГСК не требуется дополнительного обмена данными ключей между МС 102 и домашним AAA сервером 108. Следует обратить внимание на то, что ГСК и ответ аутентификации доступа МС 102 генерируются из одного и того же значения вызова. В альтернативном варианте осуществления ГСК генерируется из всевозможных случайных значений.

Второй пример, согласно другому варианту осуществления, определяет ГСК как

ГСК = хеш-функция (секрет, NAI, случайное число) (2)

где ГСК является результатом применения хеш-функции (например CHAP, HMAC) на следующих параметрах:

корневой секрет МС 102;

NAI МС 102; и

случайное число, сгенерированное домашним AAA сервером,

где случайное число отличается от значения вызова. Согласно этому варианту осуществления, ГСК генерируют из случайного числа, которое отличается от значения вызова, используемого при аутентификации доступа МС 102. Использование независимых значений вызова обеспечивает меньшую корреляцию между ГСК и аутентификацией доступа МС 102 и поэтому обеспечивает улучшенную защиту. Следует обратить внимание на то, что случайное число посылают к МС 102 и оттуда генерируют ГСК. Случайное число посылают к МС 102 при помощи сообщения согласия на доступ RADIUS (этап 6 на фиг. 3) и механизмов, определенных в стандарте 802.11i (этап 7 на фиг. 3).

Процедура для генерирования ГСК используется, когда МС 102 получает доступ к WLAN 104, и не используется, когда МС получает доступ к 1xEV-DO или другим сетям HDR. Это обусловлено эфирным шифрованием, обеспечиваемым системами HDR. Поскольку МС инициирует доступ или к сети 104 WLAN, или к сети 106 HDR, МС 102 способна определить, необходимо ли генерирование ГСК. Однако домашний AAA сервер также должен решить, когда генерировать ГСК.

В одном варианте осуществления специальный атрибут RADIUS реализован для уведомления AAA 108 для генерирования ГСК. На этапах 2 и 5 с фиг. 3 сеть 104 WLAN посылает сообщение запроса на доступ RADIUS, содержащее специальный или назначаемый атрибут, указывающий, что МС 102 желает или запрашивает доступ к WLAN 104. Состояние атрибута инициирует выполнение домашним AAA сервером 108 генерирования ГСК (если аутентификация МС 102 была успешна). Когда назначаемый атрибут не присутствует в сообщении запроса на доступ RADIUS, домашний AAA сервер 108 не будет выполнять генерирование ГСК. Следует обратить внимание на то, что для выполнения в системе, совместимой с 3GPP2 (общим протоколом пакетной передачи данных третьего поколения), назначаемый атрибут является специфичным для 3GPP2 и, таким образом, может быть определен как зависящий от поставщика атрибут с идентификатором поставщика 3GPP2.

Фиг. 4 иллюстрирует формат RADIUS, описанный в RFC 2865, озаглавленном «Служба Дистанционной Аутентификации Пользователя по Коммутируемым Линиям (RADIUS)», C. Rigney и др., опубл. в июне 2000. Формат данных 200 включает в себя поле 202 Код, идентифицирующее тип пакета RADIUS (например, запрос на доступ, отклонение доступа и т.д.); поле 204 Идентификатор, координирующее соответствие запросов и ответов, и поле 206 Длина, указывающее длину связанного пакета. Также проиллюстрирован атрибут 220, включающий в себя поле 222 Тип, идентифицирующее содержимое поля 226 Значение; поле 224 Длина, задающее длину атрибута, и поле Значение, снабжающее этот атрибут конкретной информацией. Следует обратить внимание на то, что RADIUS поддерживает атрибуты, зависящие от поставщика, в которых поле 226 Значение используется для обеспечения идентификации поставщика, сопровождаемой информацией атрибута. Тип, зависящий от поставщика, может быть таким, как описано в RFC 2548, озаглавленном «Microsoft Vendor-specific RADIUS Attributes», G. Zorn, опубл. в марте 1999, для применения к сообщениям CHAP.

В альтернативном варианте осуществления, в сообщении запроса на доступ RADIUS выполняют стандартный атрибут, называемый адресом сервера доступа к сети (NAS) Интернет Протокола (IP). Стандартный атрибут идентифицирует IP-адрес клиента RADIUS, создающего сообщение запроса на доступ RADIUS. Домашний AAA сервер 108 скомпонован с базой данных, содержащей IP-адреса всех клиентов RADIUS в сети 104 WLAN. Если IP-адрес, обозначенный в атрибуте IP-адреса NAS, соответствует адресу в базе данных, то сообщение запроса на доступ RADIUS исходит из сети 104 WLAN, и домашний AAA сервер 108 выполняет генерирование ГСК (если аутентификация МС была успешна). В противном случае домашний AAA сервер 108 не будет выполнять генерирование ГСК.

Формат для стандартного атрибута показан на фиг. 5, с примером, наложенным на поле Значение. Формат 300 атрибута включает в себя поле 302 Тип, идентифицирующее содержимое поля 306 Значение; поле 304 Длина, задающее длину атрибута, и поле 306 Значение, содержащее информацию атрибута. Следует обратить внимание на то, что без модифицирования описания, данного в RFC 2865, поле 306 Значение может быть разделено на значащие поля: поле 322 Тип, указывающее тип податрибута, такой как команда генерирования ГСК; поле 324 Длина, задающее длину податрибута, и поле 326 Значение, содержащее информацию податрибута, такую как индикатор генерирования ГСК. В качестве примера для передачи к AAA 108 сообщения, отдающего приказ AAA 108 на генерирование ГСК, поле 322 Тип может идентифицировать этот податрибут как команду генерирования ГСК, используя соответствующий заранее определенный код. В таком случае поле 326 Значение имело бы следующие значения: либо 1, приказывающее AAA 108 генерировать ГСК; либо 2, приказывающее AAA 108 не генерировать ГСК.

Беспроводное устройство, такое как МС 202, проиллюстрировано на фиг. 8. Устройство 600 включает в себя схему 602 приема и схему 604 передачи, соответственно, для приема передач и отправления передач. И схема 602 приема, и схема 604 передачи соединены с коммуникационной шиной 612. Устройство 600 также включает в себя Центральный процессор (ЦП, CPU) 606 для управления действиями в устройстве 600. ЦП 606 способен воспринимать компьютером читаемые команды, хранимые в запоминающих устройствах в устройстве 600. Два таких запоминающих устройства проиллюстрированы как хранящие процедуру(ы) 608 аутентификации и генерирования 610 ГСК. Следует обратить внимание на то, что дополнительные варианты осуществления могут осуществлять процедуру аппаратно, программно, программно-аппаратно, или в сочетании вышеперечисленного. В таком случае ЦП 606 способен воспринимать команды обработки аутентификации из процедуры 608 аутентификации. Центральный процессор 606 помещает сообщения процедуры 608 аутентификации в формат транспортировки, такой как формат EAP. После аутентификации к WLAN центральный процессор 606 отвечает модулю 610 генерирования ГСК для генерирования ГСК. ЦП 606 дополнительно обрабатывает принятые сообщения формата транспортировки для извлечения из них сообщений аутентификации.

Следует обратить внимание на то, что хотя описанные здесь варианты осуществления детализируют WLAN, описанные здесь способы и устройства также являются применимыми к другим системным объектам. Настоящее изобретение обеспечивает способ предоставления системному объекту возможности обеспечивать шифрование передаваемой информации. Используя домашний сервер для генерирования ГСК и снабжая системный объект ГСК, этот объект снабжен достаточной информацией для защищенных передач пользователю, такому как МС.

Специалистам в данной области техники будет понятно, что информация и сигналы могут быть представлены, используя любую из различных разнообразных технологий и технических приемов. Например, данные, инструкции, команды, информация, сигналы, биты, символы и элементарные сигналы, на которые можно ссылаться всюду по вышеупомянутому описанию, могут быть представлены напряжениями, токами, электромагнитными волнами, магнитными полями или частицами, оптическими полями или частицами, или любой комбинацией вышеперечисленного.

Специалисты в данной области техники также поймут, что различные иллюстративные логические блоки, модули, схемы и этапы алгоритма, описанные в связи с вариантами осуществления, раскрытыми здесь, могут быть осуществлены в виде электронного оборудования, программного обеспечения или их комбинации. Чтобы отчетливо иллюстрировать эту взаимозаменяемость оборудования и программного обеспечения, различные иллюстративные компоненты, блоки, модули, схемы и этапы были описаны выше в основном в терминах функционального назначения. Осуществлять ли такое функциональное назначение в виде оборудования или программного обеспечения, зависит от конкретного применения и конструктивных ограничений, налагаемых на всю систему. Квалифицированные специалисты могут осуществить описанное функциональное назначение различными способами для каждого конкретного применения, но такие выборы вариантов осуществления не должны интерпретироваться в качестве основания для выхода за рамки настоящего изобретения.

Различные иллюстративные логические блоки, модули и схемы, описанные в связи с раскрытыми здесь вариантами осуществления, могут быть осуществлены или выполнены процессором общего назначения, цифровым сигнальным процессором (DSP), специализированной интегральной микросхемой (ASIC), программируемой пользователем вентильной матрицей (FPGA) или другим программируемым логическим устройством, дискретными вентильными или транзисторными логическими элементами, дискретными компонентами оборудования или любой комбинацией вышеописанного, предназначенной для выполнения функций, описанных здесь. Процессор общего назначения может являться микропроцессором, но альтернативно процессор может быть любым обычным процессором, контроллером, микроконтроллером или конечным автоматом. Процессор также может быть осуществлен в виде комбинации вычислительных устройств, например комбинации DSP и микропроцессора, множества микропроцессоров, одного или нескольких микропроцессоров в соединении с ядром DSP или любой другой такой конфигурацией.

Этапы способа или алгоритма, описанного в связи с раскрытыми здесь вариантами осуществления, могут быть осуществлены непосредственно аппаратно, в выполняемом процессором программном модуле или в их комбинации. Программный модуль может постоянно храниться в памяти ОЗУ, флэш-памяти, памяти ПЗУ, стираемом программируемом постоянном запоминающем устройстве (СППЗУ, EPROM), электрически стираемом программируемом постоянном запоминающем устройстве (ЭСППЗУ, EEPROM), в регистре, на жестком диске, сменном диске, CD-ROMe, или в любой другой форме носителя данных, известного в уровне техники. Обычный носитель данных присоединяется к процессору, и такой процессор может считывать информацию с носителя данных и записывать информацию на него. Альтернативно носитель данных может являться составной частью процессора. Процессор и носитель данных могут размещаться в ASIC. ASIC может размещаться в терминале пользователя. Альтернативно процессор и носитель данных могут размещаться в виде дискретных компонентов в терминале пользователя.

Предыдущее описание раскрытых вариантов осуществления обеспечено для того, чтобы позволить любому человеку, являющемуся специалистом в данной области техники, осуществлять или использовать настоящее изобретение. Различные модификации к этим вариантам осуществления будут очевидны специалистам в данной области техники, и заданные здесь родовые принципы могут быть применены к другим вариантам осуществления, без отступления от духа или границ изобретения. Таким образом, настоящее изобретение не предназначено для того, чтобы служить ограничением для показанных здесь вариантов осуществления, но должно соответствовать самым широким рамкам, совместимым с раскрытыми здесь принципами и новыми признаками.

Изобретение относится к организации межсетевого взаимодействия для системы связи. Система связи генерирует главный сеансовый ключ (ГСК) для доступа к системному объекту, который не обеспечивает шифрование потока данных. Как домашний сервер, так и пользователь генерируют один и тот же ГСК. ГСК используется для генерирования ключей шифрования для потока данных. В одном варианте осуществления ГСК генерируется при помощи хеш-функции и информации, специфичной для запрашивающего. Домашний сервер определяет потребность генерирования ГСК, основываясь на информации, содержащейся в сообщении запроса на доступ. После генерирования ГСК поставляют системному объекту для предоставления объекту возможности шифрования связи. Технический результат заключается в предоставлении возможности обычной аутентификации для доступа и к системе сотовой связи, и к WLAN. 3 н. и 9 з.п.ф-лы, 6 ил.

передают идентификатор на первую сеть от мобильной станции (МС);

передают запрос на доступ от первой сети на вторую сеть;

инициируют протокол вызова между первой сетью и МС посредством второй сети;

генерируют ключ аутентификации на МС и второй сети; и доставляют ключ аутентификации на первую сеть посредством второй сети.

сервер в сети передачи данных по протоколу Интернет, сконфигурированный для:

определения содержит ли идентификатор, принятый от мобильной станции (МС) информацию о домашней сети;

передачи запроса на доступ на сервер сотовой сети связи, взаимосвязанного с информацией о домашней сети, если идентификатор МС содержит информацию о домашней сети;

выполнения протокола вызова от МС, в которой создан МС идентификатор, при этом протокол вызова использует информацию, обеспеченную сервером сотовой сети связи;

направления результатов от выполненного протокола вызова на сервер сотовой связи; и

шифрования связи между сетью передачи данных по протоколу Интернет и МС, используя ключ аутентификации, обеспеченный сервером сотовой сети связи.

сервер в сотовой сети связи, сконфигурированный для:

приема запроса на доступ от сервера сети передачи данных по протоколу Интернет;

инициирования протокола вызова между сетью передачи данных по протоколу Интернет и МС, при этом МС является действующей в сотовой сети связи и в сети передачи данных по протоколу Интернет;

доставки информации вызова, которая должна быть использована в протоколе вызова, в сеть передачи данных по протоколу Интернет;

приема результатов протокола вызова от сети передачи данных по протоколу Интернет;

генерирования ключа аутентификации в соответствии с результатами протокола вызова; и

направления ключа аутентификации на сервер сети передачи данных по протоколу Интернет.

| JP 2001357017, 26.12.2001 | |||

| СПОСОБ ШИФРОВАНИЯ И ПЕРЕДАЧИ ШИФРОВАННОЙ РЕЧЕВОЙ ИНФОРМАЦИИ В СЕТЯХ СОТОВОЙ ПОДВИЖНОЙ СВЯЗИ СТАНДАРТОВ GSM-900, DCS-1800 | 1998 |

|

RU2132597C1 |

| KR 20020044344, 15.06.2002 | |||

| KR 20010090038, 18.10.2001. | |||

Авторы

Даты

2008-09-10—Публикация

2003-06-20—Подача