Область техники, к которой относится изобретение

Изобретение имеет отношение в основном к игровым системам и, более конкретно, имеет отношение к аутентификации периферий игровых приставок (игровых консолей), таких как накопители на жестких дисках.

Уровень техники

Игровые системы, имеющие приставки, выполненные с возможностью быть связанными с внешними периферийными устройствами, такими как, например, жесткие диски, могут иметь различные недостатки. Внешние устройства и игровые приставки могут обеспечиваться различными поставщиками. Таким образом, существует вероятность, что внешние устройства окажутся не совместимыми с приставками. Один возможный недостаток, возникающий в силу этой ситуации, состоит в том, что соединение внешнего устройства с приставкой может повредить приставку и/или внешнее устройство. Возможно также, вне зависимости от совместимости приставки и внешнего устройства, что при широком использовании этой пары может сложиться впечатление, что эта система имеет низкое качество. Или использование внешних устройств одного изготовителя с игровыми приставками другого изготовителя может произвести впечатление, что один из продуктов изготовителя имеет низкое качество. Это может привести к потере выручки/дохода, по меньшей мере, одного из изготовителей.

Таким образом, желательной является игровая система, способная определять, авторизовано ли внешнее периферийное устройство для использования с игровой приставкой.

Сущность изобретения

В примере варианта осуществления настоящего изобретения внешние периферийные устройства для использования с игровыми приставками авторизуют путем использования зашифрованных сертификатов. Зашифрованный сертификат сохраняют в памяти внешнего устройства периферии игровой приставки. Когда игровая приставка обнаруживает внешнее устройство, эта игровая приставка получает зашифрованный сертификат и расшифровывает его. Содержание расшифрованного сертификата анализируют для определения аутентичности внешнего устройства. Если определено, что внешнее устройство аутентично, разрешают нормальные операции. Если внешнее устройство определено, как не аутентичное, последующие взаимодействия между внешним устройством и игровой приставкой запрещают.

Сертификат включает в себя параметры, относящиеся к внешнему устройству. Параметры устройства могут включать в себя, например, ИД (идентификатор) устройства, серийный номер устройства, номер модели устройства и/или емкость памяти устройства. В одном варианте осуществления сертификат включает в себя знак, такой как товарный знак, имеющий, например, изображение, указывающий на аутентичность внешнего устройства. Сертификат зашифрован личным ключом пары открытый-личный ключ, в соответствии с известными криптографическими технологиями открытого ключа. Незашифрованные параметры устройства и зашифрованный сертификат сохраняют в памяти внешнего устройства. Незашифрованную метку сохраняют в игровой приставке.

После обнаружения внешнего устройства игровой приставкой, при включении питания или в некоторое другое подходящее время, игровая приставка считывает у внешнего устройства незашифрованные параметры внешнего устройства. Игровая приставка также считывает зашифрованный сертификат у внешнего устройства. Зашифрованный сертификат затем расшифровывают соответствующим открытым ключом пары открытый-личный ключ. В примере варианта осуществления настоящего изобретения открытый ключ сохраняют в игровой приставке. Компоненты расшифрованного сертификата, например параметры внешнего устройства и метку, сравнивают с незашифрованными параметрами устройства, считанными с внешнего устройства и меткой, считанной с игровой приставки. Если сравнения указывают, что параметры устройства и метка являются теми же самыми, внешнее устройство определяют как аутентичное. Если сравнения указывают, что параметры устройства и метка не являются теми же самыми, внешнее устройство определяют как не аутентичное.

Краткое описание чертежей

Вышеизложенные и другие задачи, аспекты и преимущества настоящего изобретения очевидны из его подробного нижеследующего описания, приводимого со ссылкой на чертежи, на которых:

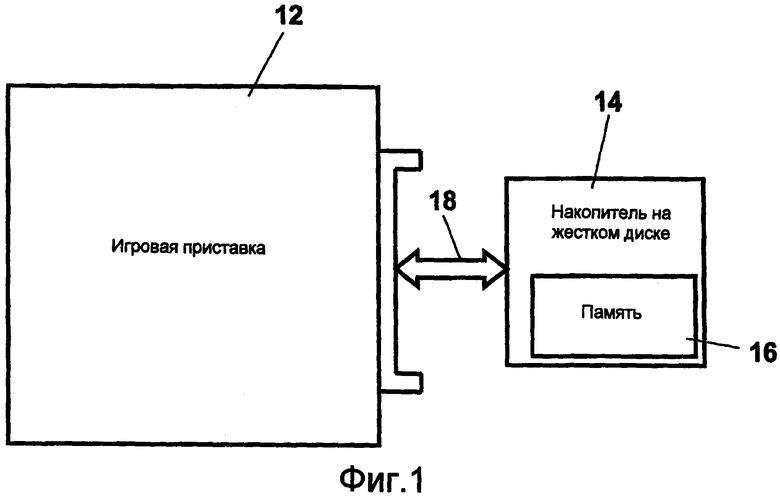

Фиг.1 - описание игровой системы, включающей в себя игровую приставку и внешнее периферийное устройство, в соответствии с примером варианта осуществления настоящего изобретения;

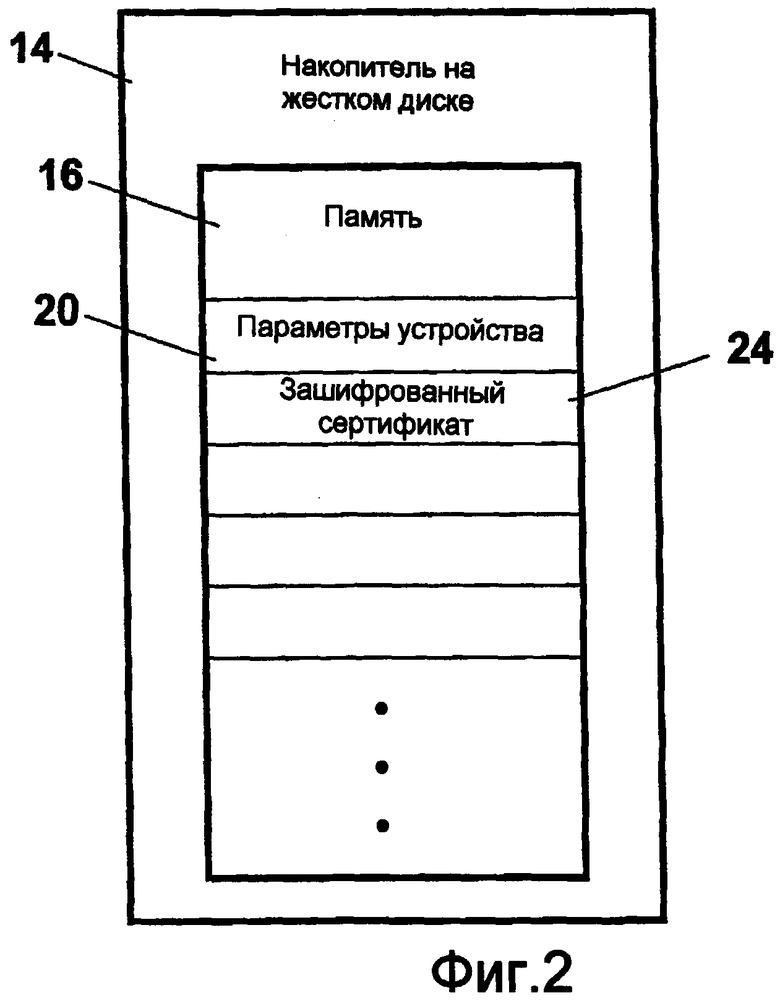

Фиг.2 - диаграмма накопителя на жестком диске, включающего в себя параметры устройства и зашифрованный сертификат, сохраненные в памяти, в соответствии с примером варианта осуществления настоящего изобретения;

Фиг.3 - описание сертификата в соответствии с примером варианта осуществления настоящего изобретения;

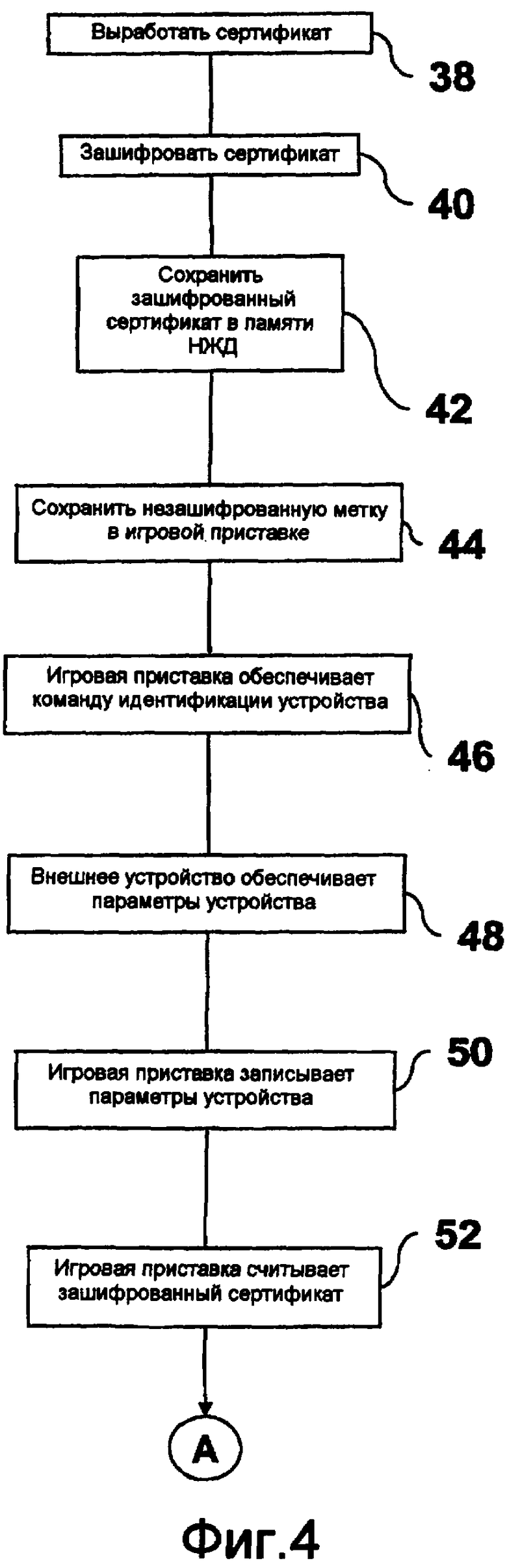

Фиг.4 - блок-схема процесса аутентификации в соответствии с примером варианта осуществления настоящего изобретения;

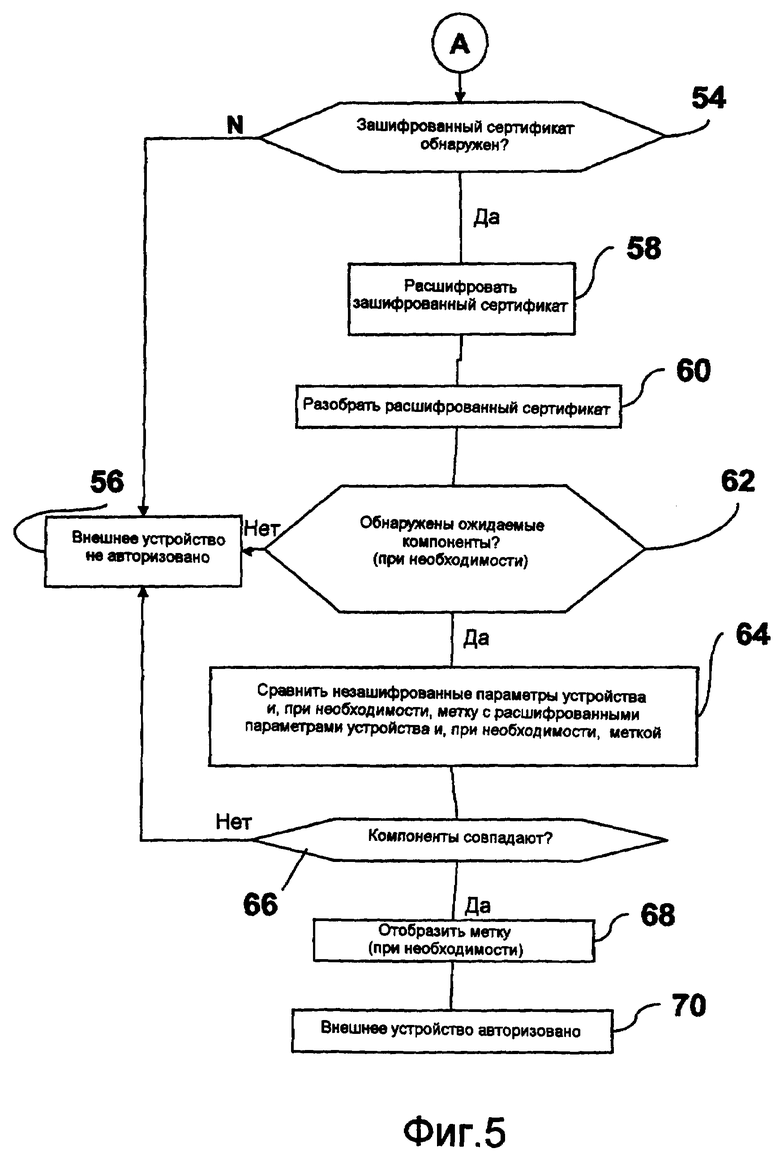

Фиг.5 - продолжение Фиг.4;

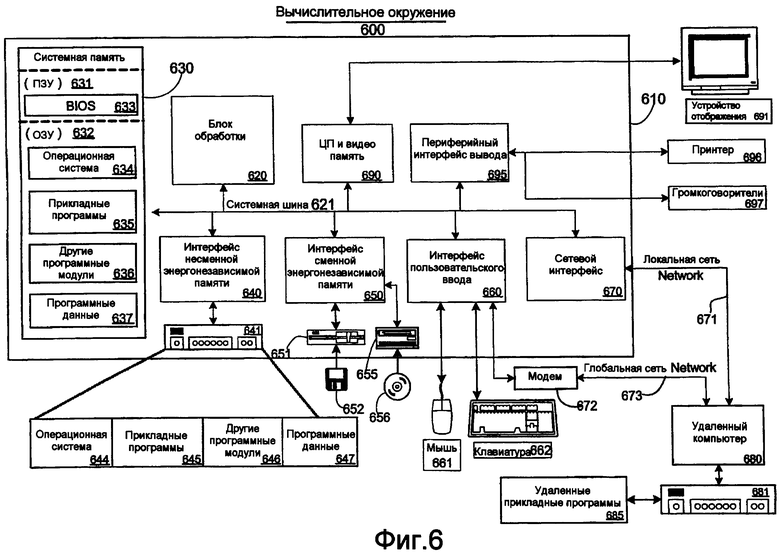

Фиг.6 - пример подходящего вычислительного системного окружения, в котором может быть осуществлен пример варианта осуществления настоящего изобретения.

На Фиг.1 приведено описание игровой системы, включающей в себя игровую приставку 12 и внешнее периферийное устройство 14 в соответствии с примером варианта осуществления настоящего изобретения. Игровые системы известны из уровня техники. Примером известной игровой системы является игровая система Xbox® Корпорации Microsoft. Как описано в настоящих материалах, внешнее периферийное устройство 14 характеризуется как накопитель на жестком диске, но не ограничено только им. Внешнее периферийное устройство может включать в себя любое соответствующее внешнее устройство, имеющее память, такое как другие типы внешних устройств памяти (например, оптические накопители, карты памяти), игровые контроллеры, средства отображения или их комбинации, например. Внешний накопитель 14 на жестком диске выполнен связываемым с игровой приставкой 12, так, что внешний накопитель 14 на жестком диске связан с игровой приставкой 12. Стрелка 18 указывает средство связи между игровой приставкой 12 и накопителем 14 на жестком диске. Средство 18 связи может включать в себя любые подходящие средства связи, такие как проводные средств связи, беспроводные средства связи (например, инфракрасные, электромагнитные), механические/электрические средства связи (например, соединение путем штекера и гнезда, USB-соединение), средство оптической связи или их комбинации, например. В приводимом в качестве примера варианте осуществления изобретения средство 18 связи соответствует известному описанию (спецификации) Последовательного ATA (SATA) интерфейса. Накопитель 14 на жестком диске включает в себя средство хранения, такое как память 16.

На Фиг.2 представлена диаграмма накопителя 14 на жестком диске, включающего в себя параметры 20 устройства и зашифрованный сертификат 24, сохраненные в памяти 16, в соответствии с приводимым в качестве примера вариантом осуществления настоящего изобретения. В памяти 16 сохранены параметры устройства 20, имеющие отношение к конкретному накопителю 14 на жестком диске. Параметры устройства 20 могут включать в себя любой соответствующий параметр, имеющий отношение к накопителю 14 на жестком диске. Подходящие параметры 20 включают в себя идентификационный номер накопителя 14 на жестком диске, серийный номер накопителя 14 на жестком диске, номер модели накопителя 14 на жестком диске, емкость памяти 16 в накопителе 14 на жестком диске или комбинации всего указанного, например. Параметры устройства 20 сохраняют в памяти 16 в незашифрованной форме. Предполагается, что параметры устройства 20 сохраняет в памяти 16 поставщик (изготовитель) накопителя 14 на жестком диске. В приводимом в качестве примера варианте осуществления настоящего изобретения параметры устройства 20 сохраняют в постоянном запоминающем устройстве (ПЗУ, ROM) или подобном ему, таким образом предотвращая к ним доступ и/или их модификацию. Предполагается, что емкость памяти является таким объемом памяти, который доступен для пользователя. Таким образом, очевидным является, что емкость памяти у памяти 16 может зависеть от того, где сохранены параметры 20 устройства. Например, если параметры 20 устройства сохранены в ПЗУ, то емкость памяти у памяти 16 не будет задействована. Однако если параметры устройства 20 сохранены не в ПЗУ, то емкость памяти может уменьшиться на размер параметров устройства 20, сохраненных в памяти 16.

Память 16 включает в себя зашифрованный сертификат 24. Сертификат зашифрован личным ключом пары ключей криптосистемы открытого ключа. Криптография по открытому ключу известна из уровня техники. Может быть использована любая подходящая криптографическая система открытого ключа, такая как известный шифровальный код RSA, например. Описание шифровального кода RSA представлено в патенте США номер 4 405 829, на изобретение: «Шифровальная система и способ связи», который выдан 20 сентября 1983 года на имя Rivest, Shamir, и Adleman. Патент номер 4 405 829 включен в настоящее описание посредством ссылки как информация об уровне техники. В криптографии с открытым ключом используют пару ключей. Один ключ используют для шифрования, а другой используют для дешифрования. Знание одного ключа не обеспечивает знание другого ключа. Обычно один ключ сохраняют в тайне и поэтому его называют личным ключом. Другой ключ обычно делают общедоступным (открытым). В соответствии с приводимым в качестве примера вариантом осуществления изобретения сертификат шифруют личным ключом и дешифруют открытым ключом.

На Фиг.3 приведено описание приводимого в качестве примера сертификата 36. Сертификат 36 включает в себя параметры устройства 20 и, при необходимости, метку 34. Параметры устройства 20 включают в себя идентификационный номер 26 внешнего устройства, серийный номер 28 внешнего устройства, номер 30 модели внешнего устройства, емкость памяти 32 памяти внешнего устройства и, при необходимости, метку 34. Следует подчеркнуть, что выбор параметров устройства и формата сертификата, показанных на Фиг.3, приведен в качестве примера. Многие поставщики внешних устройств сохраняют информацию о параметрах в памяти внешнего устройства в общедоступном месте.

Введение метки 34 в сертификате 36 не является обязательным. Таким образом, сертификат 36 может включать в себя метку 34, однако включение метки 34 не является необходимым. Метка 34 может включать в себя любую соответствующую метку, указывающую на аутентичность накопителя 14 на жестком диске. Метка 34 может включать в себя изображение, текст или их комбинацию. Например, метка 34 может включать в себя текст «Накопитель на жестких дисках фирмы Microsoft®». Метка 34 представляет собой указание, что накопитель 14 на жестком диске разрешен для использования с игровой приставкой 12. Метка 34 является указанием, что накопитель 14 на жестком диске одобрен или рекомендован поставщиком/изготовителем игровой приставки 12. В приводимом в качестве примера варианте осуществления изобретения метку 34 сохраняют в игровой приставке 12 в незашифрованной форме.

Метка 34 является указанием на аутентичность внешнего накопителя. Метка 34 также служит одобрением или рекомендацией внешнего устройства поставщиком игровой приставки. Как описано далее, метка 34 может быть отображена, когда внешнее устройство аутентифицировано, обеспечивая для пользователя одобрение, что внешнее устройство разрешено для использования с игровой приставкой. Метка 34 может быть товарным знаком с изображением или без изображения, указывающим на источник операционной системы или поставщика игровой приставки.

На Фиг.4 и 5 представлена блок-схема процесса аутентификации в соответствии с приводимым в качестве примера вариантом осуществления настоящего изобретения. Сертификат вырабатывают на этапе 38. Выработка сертификата включает в себя выбор параметров внешнего устройства и объединение выбранных параметров и метки, которая не является обязательной. Выбранные параметры и метка могут быть объединены любым подходящим образом, например, таким как сцепление (конкатенация). В приводимом в качестве примера варианте осуществления настоящего изобретения поставщик игровой приставки вырабатывает сертификат 36, извлекая выбранные параметры устройства из памяти внешнего устройства и при необходимости сцепляя выбранные параметры устройства с одной из его меток, если она используется.

Сертификат шифруют на этапе 40. Сертификат шифруют личным ключом пары ключей криптосистемы открытого ключа. Зашифрованный сертификат сохраняют в памяти внешнего устройства на этапе 42. Например, зашифрованный сертификат может быть сохранен в доступном местоположении в памяти 16 накопителя 14 на жестком диске, как показано на Фиг.2. Метку сохраняют в незашифрованной форме в игровой приставке на этапе 44. В приводимом в качестве примера варианте осуществления предполагается, что поставщик игровой приставки выберет параметры устройства и выработает сертификат 36 по выбранным параметрам устройства и одной из меток поставщика игровой приставки. Сертификат 36 затем будет зашифрован, и зашифрованный сертификат будет сохранен в заранее определенном месте памяти во внешнем устройстве.

В другом приводимом в качестве примера варианте осуществления сертификат включает в себя параметры устройства, общие для типа, или поднабора, внешних устройств, такие как номер модели и емкость памяти например. Эти общие параметры устройства обеспечиваются поставщику игровой приставки для введения в сертификат. Поскольку этот сертификат содержит информацию, общую для некоторого типа внешнего устройства, копия сертификата может быть использована со всеми внешними устройствами этого типа. Независимо от логистики выработки записи сертификата зашифрованный сертификат в конечном счете сохраняют в памяти внешнего устройства.

Когда внешнее устройство обнаружено игровой приставкой, игровая приставка считает незашифрованные параметры устройства, сохраненные в памяти внешнего устройства на этапах 46 и 48. Внешнее устройство может быть обнаружено при включении питания, в ходе состояния перезапуска, в ответ на возникновение заранее определенного события (например, условия особой ошибки) или комбинации указанного. Как описано ранее, в приводимом в качестве примера варианте осуществления изобретения связь между игровой приставкой и внешним устройством осуществляется в соответствии с описанием SATA. В соответствии с описанием SATA после обнаружения внешнего устройства игровая приставка обеспечивает на внешнее устройство (этап 46) управляющий сигнал «Идентифицировать Устройство». В ответ на этот управляющий сигнал внешнее устройство обеспечивает игровой приставке параметры устройства, относящиеся к определенному внешнему устройству (этап 48). Игровая приставка записывает полученные параметры устройства, сохраняя их в памяти игровой приставки на этапе 50. В контексте настоящего описания понятие «память» может включать в себя регистры.

На этапе 52 игровая приставка пытается прочитать зашифрованный сертификат от внешнего устройства. Если зашифрованный сертификат не обнаружен (этап 54), внешнее устройство определяется как являющееся не авторизованным (этап 56). Если зашифрованный сертификат обнаружен (этап 54), зашифрованный сертификат расшифровывают на этапе 58. Дешифрование выполняют, используя соответствующий открытый ключ пары ключей криптосистемы открытого ключа. В приводимом в качестве примера варианте осуществления изобретения открытый ключ сохранен в игровой приставке и доступен для использования для определения подлинности любого внешнего устройства, связанного с игровой приставкой. Компоненты расшифрованного сертификата на этапе 60 разбирают на параметры устройства и могущую присутствовать метку. На этапе 62 определяют, разобран ли расшифрованный сертификат на ожидаемые компоненты (параметры устройства и дополнительную метку). Если ожидаемые компоненты не обнаружены, внешнее устройство определяют как являющееся не авторизованным (этап 56). Этап 62 является необязательно присутствующим. То есть процесс аутентификации может пройти от разбора расшифрованного сертификата на этапе 62 к сравнению разобранных компонентов на этапе 64, без определения сначала, обнаружены ли все ожидаемые компоненты.

На этапе 64 компоненты (параметры устройства и при необходимости метка) разобранного расшифрованного сертификата сравнивают с предварительно записанными компонентами (параметры устройства, считанные с внешнего устройства и необязательно присутствующая метка, сохраненная в игровой приставке). Если соответствующие компоненты не совпадают (этап 66), внешнее устройство определяют как являющееся не авторизованным (этап 56). Если соответствующие компоненты совпадают (этап 66), метка может быть отображена на этапе 68. Показ метки не является обязательным. Предполагается, что отображение метки даст пользователю уверенность, что внешнее устройство авторизовано для использования с игровой приставкой и что игровые процессы должны выполняться так, как ожидается. Если соответствующие компоненты совпадают (этап 66), внешнее устройство определяют как являющееся аутентичным на этапе 70.

Если внешнее устройство определено как являющееся аутентичным, системе разрешают работать обычным образом. Если внешнее устройство определено как не являющееся аутентичным, система может прекратить работу, отобразить сообщение об ошибке, запретить последующее взаимодействие между игровой приставкой и внешним устройством или выполнить комбинацию указанного.

Хотя описание настоящего изобретения было дано в контексте примера игровой системы, оно также применимо в более общем вычислительному окружению, в котором необходимо определить аутентичность периферийного устройства. На Фиг.6 представлен пример подходящего вычислительного системного окружения, в котором может быть реализован пример варианта осуществления настоящего изобретения. Вычислительное системное окружение 600 представляет собой только один пример подходящего вычислительного окружения и не предназначено для наложения какого-либо ограничения на объем использования или функциональные особенности и возможности изобретения. Соответственно и вычислительное окружение 600 не должно интерпретироваться как имеющее какую-либо зависимость или предъявляющее особые требования, относящиеся к любому из компонентов или совокупности компонентов, представленных в приводимом в качестве примера операционном окружении 600.

Изобретение может работать с многочисленными другими вычислительными системами или конфигурациями общего и специального назначения. Примеры известных вычислительных систем, окружающих сред и/или конфигураций, которые могут быть подходящими для использования с изобретением, включают в себя персональные компьютеры, серверные компьютеры, карманные компьютеры или портативные компьютеры, многопроцессорные системы, системы на основе микропроцессоров, телеприставки, программируемые бытовые электронные устройства, сетевые ПК, миникомпьютеры, главные компьютеры, распределенные вычислительные окружения, которые включают в себя любые из вышеупомянутых систем или устройств, телефоны, КПК, аудиооборудование, фотооборудование, тестовое оборудование, автомобильное оборудование и т.п.

Изобретение может быть описано в общем контексте компьютерно-исполнимых инструкций, таких как программные модули, исполняемые компьютером. Обычно программные модули включают в себя подпрограммы, программы, объекты, компоненты, структуры данных и т.д., которые выполняют конкретные задачи или обеспечивают определенные абстрактные типы данных. Изобретение может также быть осуществлено в распределенных вычислительных окружениях, где задачи выполняют на удаленных устройствах обработки, которые связаны посредством сети связи или другой среды передачи данных. В распределенном вычислительном окружении программные модули и другие данные могут быть расположены как на локальных, так и на удаленных компьютерных средствах хранения, включая устройства памяти.

Как представлено на Фиг.6, приводимая в качестве примера система для осуществления изобретения включает в себя вычислительное устройство общего назначения в виде компьютера 610. В приводимом в качестве примера варианте осуществления настоящего изобретения игровая приставка включает в себя компьютер 610. Компоненты компьютера 610 могут включать в себя блок 620 обработки, системную память 630 и системную шину 621, которая связывает различные компоненты системы, в том числе системную память, с блоком 620 обработки, но без ограничения только указанным. Системная шина 621 может быть любого из нескольких типов структур шин, включая шину памяти или контроллер памяти, периферийную шину и локальную шину, использующие любую из разнообразных архитектур шины. Посредством примера и без какого-либо ограничения такая архитектура включает в себя шину Архитектуры Промышленного Стандарта (АПС, ISA), шину Архитектуры Микроканала (АМК, MCA), шину Расширенной АПС (РАПС, EISA), локальную шину Ассоциация по Стандартизации в области Видеоэлектроники (АСВЭ, VESA) и шину Межсоединения Периферийных Компонентов (МПК, PCI) (также известную, как шина второго уровня).

Компьютер 610 обычно включает в себя разнообразные компьютерночитаемые носители. Компьютерночитаемый носитель может быть любым доступным носителем, к которому может обращаться компьютер 610, и включает в себя как энергозависимые, так и энергонезависимые носители, сменные и несменные носители. Посредством примера, но не ограничения, компьютерночитаемый носитель может включать в себя компьютерное средство хранения и средство связи. Компьютерные средства хранения включают в себя как энергозависимые, так и энергонезависимые, сменные и несменные носители, осуществленные любым способом или посредством любой технологии хранения информации, таким как компьютерночитаемые команды, структуры данных, программные модули или другие данные. Компьютерные средства хранения включают в себя, но не ограничены только этим, ОЗУ, ПЗУ, ЭСППЗУ (EEPROM), флэш-память или память другой технологии, CD-ROM, цифровые многофункциональные диски (DVD) или другое оптическое дисковое средство хранения, магнитные кассеты, магнитную ленту, магнитное дисковое средство хранения или другие магнитные устройства хранения или любые другие носители, которые могут быть использованы для хранения желаемой информации и к которым может иметь доступ компьютер 610. Средство связи обычно реализует компьютерночитаемые команды, структуры данных, программные модули или другие данные посредством модулированного сигнала данных, такого как несущая или другой транспортный механизм и включает в себя любое средство доставки информации. Термин «модулированный сигнал данных» означает сигнал, который имеет один или несколько наборов его характеристик или изменяемый таким образом, чтобы кодировать информацию в сигнал. Посредством примера, но не ограничения, средство связи включает в себя проводное средство, такое как проводная сеть или прямое проводное соединение, и беспроводное средство, такое как акустическое, РЧ, инфракрасное и другое беспроводное средство. Комбинации любого из вышеупомянутых средств должны также быть включены в объем понятия «компьютерночитаемый носитель».

Системная память 630 включает в себя компьютерное средство хранения в виде энергозависимой и/или энергонезависимой памяти, такой как ПЗУ 631 и ОЗУ 632. Базовая система 633 ввода/вывода (БСВВ, BIOS), содержит основные подпрограммы, которые помогают передавать информацию между элементами в компьютере 610, такую как при запуске, и обычно хранится в ПЗУ 631. ОЗУ 632 обычно содержит данные и/или программные модули, которые являются непосредственно доступными блоку 630 обработки и/или в настоящий момент управляемыми им. Посредством примера, но не ограничения, на Фиг.6 представлена операционная система 634, прикладные программы 635, другие программные модули 636 и программные данные 637.

Компьютер 610 может также содержать другие сменные/несменные, энергозависимые/энергонезависимые компьютерные средства хранения. Только в качестве примера, на Фиг.6 представлен накопитель 641 на жестком диске, который считает с или записывает на несменное, энергонезависимое магнитное средство, накопитель 651 на магнитном диске, который считывает с или записывает на сменный, энергонезависимый магнитный диск 652, и накопитель 655 на оптическом диске, который считывает с или записывает на сменный и энергонезависимый оптический диск 656, такой как CD-ROM или другой оптический носитель. Другие сменные/несменные, энергозависимые/энергонезависимые компьютерные средства хранения, которые могут быть использованы в приводимой в качестве примера операционной окружающей среде, включают в себя, но без ограничения, магнитные кассеты, карты флэш-памяти, цифровые многофункциональные диски, цифровую видеоленту, полупроводниковое ОЗУ, полупроводниковое ПЗУ и т.п. Накопитель 641 на жестком диске обычно связан с системной шиной 621 посредством несменного интерфейса памяти, такого как интерфейс 640, и накопитель 651 на магнитном диске и накопитель 655 на оптическом диске обычно связаны с системной шиной 621 сменным интерфейсом памяти, таким как интерфейс 650.

Накопители и их соответствующие компьютерные средства хранения обеспечивают хранение компьютерночитаемых команд, структур данных, программных модулей и других данных для компьютера 610. На Фиг.6, например, накопитель 641 на жестком диске показан хранящим операционную систему 644, прикладные программы 645, другие программные модули 646 и программные данные 647. Следует отметить, что эти компоненты могут быть теми же самыми, что и операционная система 634, прикладные программы 635, другие программные модули 636 и программные данные 637 или отличаться от них. Операционная система 644, прикладные программы 645, другие программные модули 646 и программные данные 647 имеют здесь различные номера, чтобы проиллюстрировать что они, как минимум, являются различными копиями.

Пользователь может вводить команды и информацию в компьютер 610 посредством устройства ввода, такого как клавиатура 662, и координатно-указательного устройства 661, такого как широко известные мышь, шаровой манипулятор или сенсорная панель. Другие устройства ввода (не показаны) могут включать в себя микрофон, джойстик, игровую панель, спутниковую антенну, сканер или тому подобное. Эти и другие устройства ввода часто связывают с блоком 620 обработки посредством пользовательского интерфейса 660 ввода, который связан с системной шиной, но может быть связан другими интерфейсами и структурами шин, такими как параллельный порт, игровой порт или универсальная последовательная шина (USB).

Монитор 691 или устройства отображения другого типа также связаны с системной шиной 621 посредством интерфейса, такого как видеоинтерфейс, который может включать в себя блок обработки графики (GPU) и видеопамять 690. В дополнение к монитору компьютеры могут также включать в себя другие периферийные устройства вывода, такие как громкоговорители 697 и принтер 696, которые могут быть связаны посредством периферийного интерфейса 695 вывода.

Компьютер 610 может работать в сетевой среде, используя логические связи с одним или несколькими удаленными компьютерами, такими как удаленный компьютер 680. Удаленный компьютер 680 может быть персональным компьютером, сервером, маршрутизатором, сетевым ПК, равноправным устройством или другим универсальным сетевым узлом и обычно включает в себя многие или все элементы, описанные выше применительно к компьютеру 610, хотя на Фиг.6 представлено только устройство 681 памяти. Представленные логические связи включают в себя ЛВС 671 и ГВС 673, но могут также включать в себя другие сети. Такие сетевые среды являются общепринятыми в офисах, компьютерных сетях предприятий, интранете и Интернете.

При использовании в сетевом окружении ЛВС компьютер 610 связан с ЛВС 671 посредством сетевого интерфейса или адаптера 670. При использовании в сетевом окружении ГВС компьютер 610 обычно включает в себя модем 672 или другие средства для установления связи в ГВС 673, такой как Интернет. Модем 672, который может быть внутренним или внешним, может быть связан с системной шиной 621 посредством пользовательского интерфейса 660 ввода или другого соответствующего механизма. В сетевом окружении программные модули, представленные применительно к компьютеру 610 или его частям, могут быть сохранены в удаленном устройстве памяти. Посредством примера, но без ограничения, на Фиг.6 показаны удаленные прикладные программы 685 как находящиеся на устройстве 681 памяти. Очевидным является, что показанные сетевые соединения приведены в качестве примера и могут быть использованы другие средства установления линии связи между компьютерами.

Как упомянуто выше, несмотря на то, что приводимые в качестве примера варианты осуществления настоящего изобретения были описаны в связи с различными вычислительными устройствами, основные принципы могут быть применены в любом вычислительном устройстве или системе, в которых желательно аутентифицировать периферию.

Различные описанные в настоящих материалах технологии могут быть осуществлены в связи с аппаратными средствами или программным обеспечением или, где приемлемо, с их совокупностью. Таким образом, способы и устройства по настоящему изобретению или определенным его аспектам или частям могут принять форму программного кода (то есть команд), воплощенных на материальном носителе, таком как гибкие диски, диски CD-ROM, накопители на жестких дисках или на любом другом машиночитаемом средстве хранения, причем, когда программный код загружен в машину, такую как компьютер, и выполняется ею, машина становится устройством для осуществления изобретения. В случае исполнения программного кода на программируемых компьютерах вычислительное устройство как правило будет включать в себя процессор, средство хранения, читаемое процессором (включающее в себя энергозависимую и энергонезависимую память и/или элементы хранения), по меньшей мере, одно устройство ввода, и, по меньшей мере, одно устройство вывода. Программа(программы) может быть осуществлена на ассемблере или машинном языке, если это желательно. В любом случае язык может быть скомпилированным или интерпретированным языком и может быть объединен с исполнениями аппаратных средств.

Способы и устройства по настоящему изобретению могут также быть осуществлены посредством связей, воплощенных в виде программного кода, который передают в некоторой среде передачи, такой как электрические провода и кабели, посредством волоконной оптики или путем любой другой формы передачи, причем, когда программный код получен, загружен в машину и выполнен ей, например в стираемую программируемую постоянную память, логическую матрицу, программируемое логическое устройство (ПЛУ), клиентский компьютер или тому подобное, машина становится устройством для осуществления изобретения. При осуществлении на процессоре общего назначения программный код объединяется с процессором для обеспечения уникального устройства, которое при работе обеспечивает функциональные возможности настоящего изобретения. Дополнительно, любые технологии хранения, используемые в связи с настоящим изобретением, могут неизменно быть совокупностью аппаратных средств и программного обеспечения.

Несмотря на то, что настоящее изобретение было описано в связи с предпочтительными вариантами осуществления со ссылкой на различные чертежи, очевидным является, что могут быть использованы и другие подобные варианты осуществления или модификации, и в описанных вариантах осуществления могут быть выполнены дополнения для решения задачи настоящего изобретения без изменения его сущности. Поэтому настоящее изобретение не должно считаться ограниченным каким-либо единственным вариантом осуществления, а наоборот, должно рассматриваться как имеющее наибольший объем в соответствии со следующей далее формулой изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМЫ И СПОСОБЫ ДЛЯ ЗАЩИТЫ ВЫХОДНОГО СИГНАЛА ВИДЕОПЛАТЫ | 2003 |

|

RU2327215C2 |

| ПУБЛИКАЦИЯ ЦИФРОВОГО СОДЕРЖАНИЯ В ОПРЕДЕЛЕННОМ ПРОСТРАНСТВЕ, ТАКОМ, КАК ОРГАНИЗАЦИЯ, В СООТВЕТСТВИИ С СИСТЕМОЙ ЦИФРОВОГО УПРАВЛЕНИЯ ПРАВАМИ (ЦУП) | 2004 |

|

RU2344469C2 |

| ПУБЛИКАЦИЯ ЦИФРОВОГО СОДЕРЖАНИЯ В ОПРЕДЕЛЕННОМ ПРОСТРАНСТВЕ, ТАКОМ КАК ОРГАНИЗАЦИЯ, В СООТВЕТСТВИИ С СИСТЕМОЙ ЦИФРОВОГО УПРАВЛЕНИЯ ПРАВАМИ (ЦУП) | 2004 |

|

RU2332704C2 |

| ОДНОРАНГОВЫЙ ОБМЕН КОНТАКТНОЙ ИНФОРМАЦИЕЙ | 2007 |

|

RU2444054C2 |

| УПРАВЛЕНИЕ ЗАЩИЩЕННОЙ ЛИНИЕЙ СВЯЗИ В ДИНАМИЧЕСКИХ СЕТЯХ | 2001 |

|

RU2297037C2 |

| КРИПТОГРАФИЧЕСКОЕ УПРАВЛЕНИЕ ДОСТУПОМ К ДОКУМЕНТАМ | 2008 |

|

RU2475839C2 |

| ГЕНЕРИРОВАНИЕ УДОСТОВЕРЕНИЯ АТТЕСТАЦИИ КЛЮЧА С ОБЕСПЕЧЕНИЕМ АНОНИМНОСТИ УСТРОЙСТВА | 2018 |

|

RU2763516C2 |

| АДРЕСАЦИЯ ДОВЕРЕННОЙ СРЕДЫ ИСПОЛНЕНИЯ С ИСПОЛЬЗОВАНИЕМ КЛЮЧА ШИФРОВАНИЯ | 2017 |

|

RU2756048C2 |

| ОБЕСПЕЧЕНИЕ БЕЗОПАСНОСТИ СВЯЗИ С РАСШИРЕННЫМИ МУЛЬТИМЕДИЙНЫМИ ПЛАТФОРМАМИ | 2015 |

|

RU2685975C2 |

| ИНФРАСТРУКТУРА ВЕРИФИКАЦИИ БИОМЕТРИЧЕСКИХ УЧЕТНЫХ ДАННЫХ | 2007 |

|

RU2434340C2 |

Изобретение относится к секретной связи, а именно к аутентификации периферии игровой приставки. Техническим результатом является осуществление игровой приставки, способной определять, авторизован ли накопитель на жестком диске для использования с игровой приставкой. Технический результат достигается тем, что игровая приставка анализирует зашифрованный сертификат, сохраненный в памяти накопителя. При обнаружении накопителя игровая приставка получает из памяти накопителя зашифрованный сертификат и расшифровывает его. Сертификат содержит параметры, относящиеся к накопителю, такие как, например, серийный номер накопителя, номер модели, емкость памяти накопителя и товарный знак, указывающие на аутентичность накопителя. Игровая приставка также получает указанные параметры от накопителя в незашифрованной форме. Параметры, извлеченные из зашифрованного сертификата сравнивают с параметрами, считанными из памяти накопителя на жестком диске в незашифрованной форме. Если указанные параметры соответствуют друг другу, накопитель считают аутентичным. Сертификат шифруют личным ключом пары открытый-личный ключ и расшифровывают соответствующим открытым ключом по известным криптографическим методам открытого ключа. 3 н. и 14 з.п. ф-лы, 6 ил.

1. Способ аутентификации периферии игровой приставки, включающий в себя получение от указанной периферии посредством указанной игровой приставки незашифрованного первого параметра идентификации;

опрос указанной периферии для определения наличия зашифрованного сертификата аутентификации, зашифрованного личным ключом криптографической пары ключей открытого личного ключа;

причем, когда указанный зашифрованный сертификат не обнаружен в указанной периферии, признают указанную периферию неавторизованной периферией,

когда указанный зашифрованный сертификат обнаружен в указанной периферии, извлекают указанный зашифрованный сертификат;

расшифровку указанного зашифрованного сертификата соответствующим открытым ключом указанной криптографической пары ключей для извлечения второго параметра идентификации, содержащегося в указанном зашифрованном сертификате;

сравнение указанного первого параметра идентификации, полученного в незашифрованном виде от указанной периферии, с указанным вторым параметром идентификации, полученным при расшифровке указанного зашифрованного сертификата, полученного от указанной периферии; и

признание указанной периферии авторизованной периферией на основании определения, что указанный первый идентификационный параметр соответствует указанному второму идентификационному параметру.

2. Способ по п.1, в котором

указанный второй идентификационный параметр включает в себя метку, указывающую на аутентичность указанной периферии; и

указанный этап сравнения дополнительно включает в себя сравнение указанной метки, расшифрованной из указанного зашифрованного сертификата, которая извлечена из указанной периферии с незашифрованной меткой, которую сохраняют в указанной игровой приставке.

3. Способ по п.1, в котором указанный зашифрованный сертификат формируют, по меньшей мере, частично, шифрованием товарного знака.

4. Способ по п.1, в котором указанная периферия включает в себя накопитель на жестком диске.

5. Способ по п.1, в котором указанный второй параметр идентификации включает в себя, по меньшей мере, одно из следующего: серийный номер указанной периферии, модель указанной периферии или емкость памяти указанной периферии.

6. Способ по п.3, в котором

указанный товарный знак включает в себя изображение;

указанный второй параметр идентификации включает в себя по меньшей мере одно из следующего: серийный номер указанной периферии, модель указанной периферии и емкость памяти указанной периферии;

указанный зашифрованный сертификат сформирован, по меньшей мере, частично посредством зашифровывания указанного изображения с указанным вторым параметром идентификации.

7. Способ по п.6, в котором признание указанной периферии авторизованной периферией включает в себя отображение изображения на средстве отображения указанной игровой приставки.

8. Система аутентификации, включающая в себя периферию, в которой сохранен

а) первый параметр идентификации в незашифрованной форме и

б) зашифрованный сертификат, который включает в себя второй параметр идентификации в зашифрованной форме, причем указанный зашифрованный сертификат зашифрован личным ключом криптографической пары ключей; и

игровую приставку, конфигурированную для:

получения указанного первого параметра идентификации в указанной незашифрованной форме:

опроса указанной периферии для проверки наличия зашифрованного сертификата аутентификации;

если указанный зашифрованный сертификат не обнаружен в указанной периферии, признания указанной периферии неавторизованной периферией,

иначе, если указанный зашифрованный сертификат обнаружен в указанной периферии, считывания указанного зашифрованного сертификата;

расшифровки указанного зашифрованного сертификата соответствующим открытым ключом указанной криптографической пары для извлечения указанного второго параметра идентификации;

сравнения указанного первого параметра идентификации, полученного в указанном незашифрованном виде от указанной периферии, с указанным вторым параметром идентификации, полученным при расшифровке указанного зашифрованного сертификата, полученного затем от указанной периферии; и

признания указанной периферии авторизованной периферией на основании определения, что указанный первый идентификационный параметр соответствует указанному второму идентификационному параметру.

9. Система по п.8, в которой:

указанный второй параметр идентификации включает в себя метку, указывающую на аутентичность указанной периферии; и

указанная игровая приставка сравнивает указанную метку, расшифрованную из указанного зашифрованного сертификата с незашифрованной меткой, хранящейся в указанной игровой приставке.

10. Система по п.9, в которой указанная метка включает в себя представление товарного знака.

11. Система по п.9, в которой указанная игровая приставка отображает указанную метку, как показатель, что указанная периферия была определена, как авторизованная периферия.

12. Система по п.8, в которой указанная периферия включает в себя накопитель на жестком диске.

13. Система по п.8, в которой указанный второй параметр идентификации включает в себя, по меньшей мере, одно из следующего: серийный номер указанной периферии, модель указанной периферии и емкость памяти для памяти указанной периферии.

14. Способ выработки сертификата аутентификации, указанный способ содержит

выработку сертификата посредством извлечения набора параметров устройства, которые сохранены в незашифрованном виде в первой части внешнего устройства хранения, и

объединение параметров извлеченного набора параметров устройства с меткой подтверждения, которая указывает аутентичность внешнего устройства хранения;

зашифровывание указанного сертификата; и

хранение указанного зашифрованного сертификата во второй части внешнего устройства хранения.

15. Способ по п.14, в котором объединение извлеченного набора параметров устройства с меткой подтверждения включает в себя объединение метки подтверждения с набором параметров устройства.

16. Способ по п.14, в котором первая часть внешнего устройства хранения включает в себя память, расположенную в открытом доступе и обеспечивает информацию о емкости памяти внешнего устройства хранения, и при этом вторая часть внешнего устройства хранения включает в себя заранее определенное место памяти, выбранное для хранения зашифрованного сертификата.

17. Способ по п.14, в котором дополнительно

коммуникационно связывают внешнее устройство хранения с игровой приставкой;

считывают в игровую приставку набор параметров устройства, считанных из первой части внешнего устройства хранения;

опрашивают внешнее устройство для получения зашифрованного сертификата из второй части внешнего устройства хранения;

определяют, что внешнее устройство хранения не является аутентичным на основании проверки отсутствия зашифрованного сертификата во внешнем устройстве хранения;

иначе, считывают зашифрованный сертификат в игровой приставке при наличии во внешнем устройстве хранения;

расшифровывают зашифрованный сертификат для извлечения метки подтверждения и набора параметров устройства, содержащихся в нем;

сравнивают считанную метку подтверждения с копией метки подтверждения, хранимой в игровой приставке; и

определяют, что внешнее устройство хранения является аутентичным на основании обнаружения соответствия между меткой подтверждения, извлеченной из зашифрованного сертификата и копией метки подтверждения, хранимой в игровой приставке.

| US 2003216172 A1, 2003.11.20 | |||

| US 2004048660 A1, 2004.03.11 | |||

| US 2003093668 A1, 2003.05.15 | |||

| US 6394905 B1, 2002.05.28 | |||

| СПОСОБ ПРОВЕДЕНИЯ ОПЕРАЦИЙ И/ИЛИ ИГРЫ С ИСПОЛЬЗОВАНИЕМ НОСИТЕЛЯ ИНФОРМАЦИИ, СИСТЕМА ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ И ИГРОВОЕ УСТРОЙСТВО | 1999 |

|

RU2145116C1 |

| JP 2004054798 A, 2004.02.19 | |||

| ШНЕКОВЫЙ ПИТАТЕЛЬ ДЛЯ СВОДООБРАЗУЮЩИХ ПОРОШКООБРАЗНЫХ МАТЕРИАЛОВ | 0 |

|

SU233522A1 |

Авторы

Даты

2010-11-27—Публикация

2006-04-05—Подача