УРОВЕНЬ ТЕХНИКИ

[0001] В сервисе распространения мультимедийного контента, гарантирование безопасности мультимедийного контента имеет особую важность. Несколько разных типов мер безопасности могут быть реализованы для защиты мультимедийного контента. Усовершенствования в архитектуре инфраструктуры сервиса распространения мультимедийного контента может сделать мультимедийный контент менее безопасным, если не будут реализованы дополнительные меры безопасности. Обыкновенные способы для защиты мультимедийного контента не предполагают эти архитектурные усовершенствования. В связи с этим, способы не могут обеспечить, безопасным образом, инфраструктуре сервиса распространения мультимедийного контента возможность использования преимущества архитектурных усовершенствований и доступной дополнительной поддерживаемой функциональности.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0002] Это краткое изложение сущности изобретения предоставлено для введения подборки концепций в упрощенной форме, которые дополнительно описаны ниже в подробном описании. Эта сущность изобретения не предназначена для того, чтобы идентифицировать ключевые признаки или существенные признаки заявленного предмета, а предназначена для использования отдельно в качестве помощи в определении объема заявленного предмета.

[0003] Варианты осуществления настоящего изобретения предусматривают способы и системы для обеспечения безопасности связи с расширенными мультимедийными платформами. В частности, расширенная мультимедийная платформа аутентифицируется с использованием доверенного размещения. Аутентифицированная расширенная мультимедийная платформа устанавливает двустороннее доверие с расширенным удаленным размещением, причем расширенная мультимедийная платформа хранится в расширенном удаленном размещении. После аутентификации и установления двустороннего доверия, расширенная мультимедийная платформа может безопасно передавать мультимедийный контент в инфраструктуре сервиса распространения мультимедийного контента при поддержке настраиваемой функциональности. Способ для обеспечения безопасности связи с расширенными мультимедийными платформами включает в себя передачу аутентификационных учетных данных внутреннему компоненту безопасности в доверенном размещении. Способ дополнительно включает в себя прием учетных данных подтверждения достоверности от внутреннего компонента безопасности. Способ также включает в себя аутентификацию расширенного удаленного размещения на основе по меньшей мере порции принятых учетных данных подтверждения достоверности. Способ дополнительно включает в себя установление двусторонней доверенной взаимосвязи с расширенным удаленным размещением с использованием учетных данных подтверждения достоверности.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0004] Варианты осуществления данного изобретения описаны подробно ниже со ссылкой на прилагающиеся чертежи, на которых:

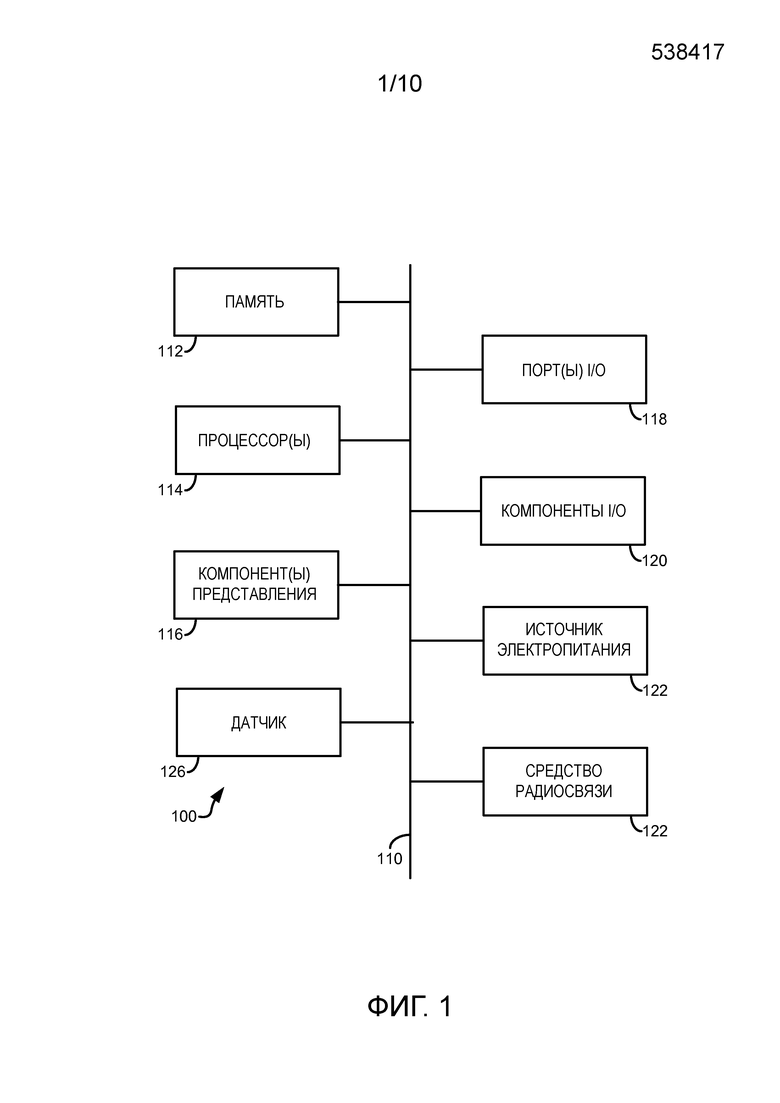

[0005] Фиг. 1 является блок-схемой примерного вычислительного окружения, подходящего для реализации вариантов осуществления данного изобретения;

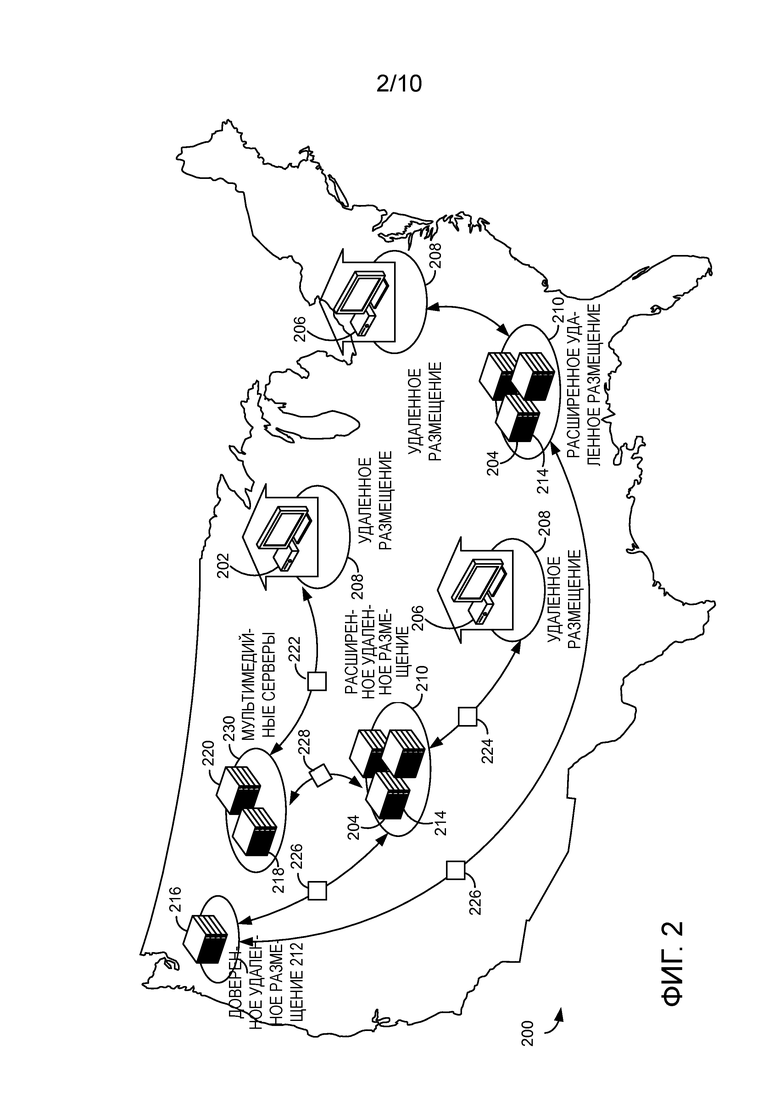

[0006] Фиг. 2 является схемой инфраструктура сервиса распространения мультимедийного контента для обеспечения безопасности связи с расширенными мультимедийными платформами, в соответствии с вариантом осуществления настоящего изобретения;

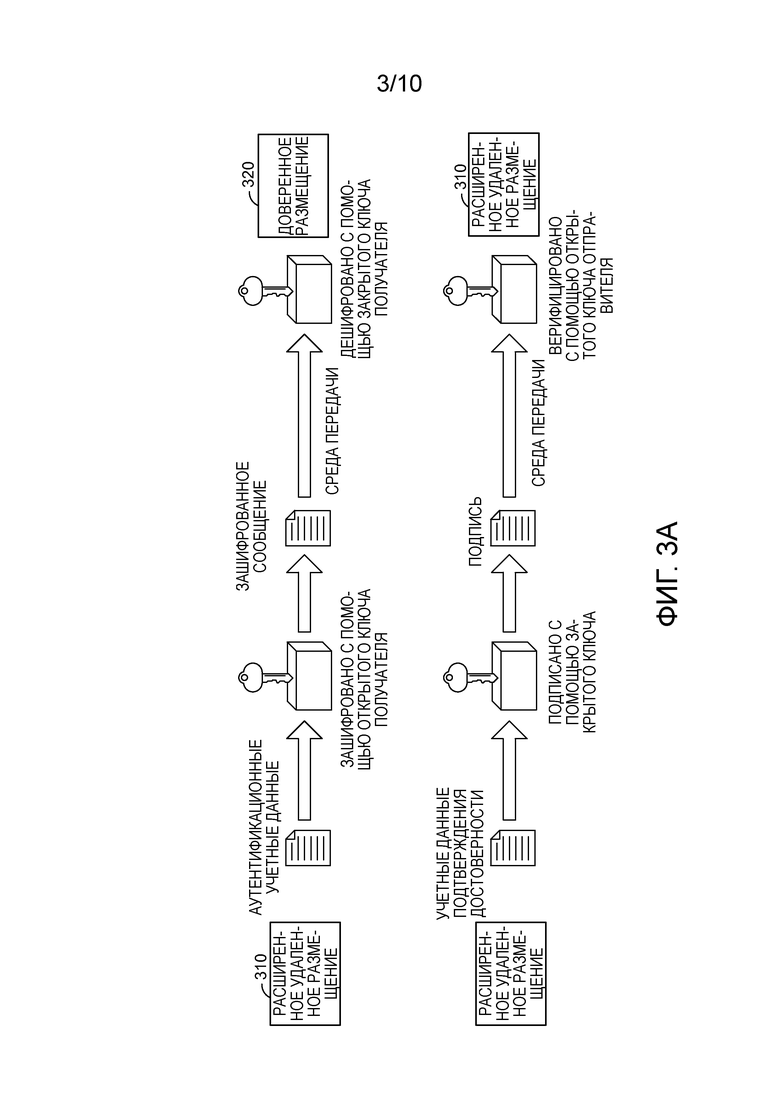

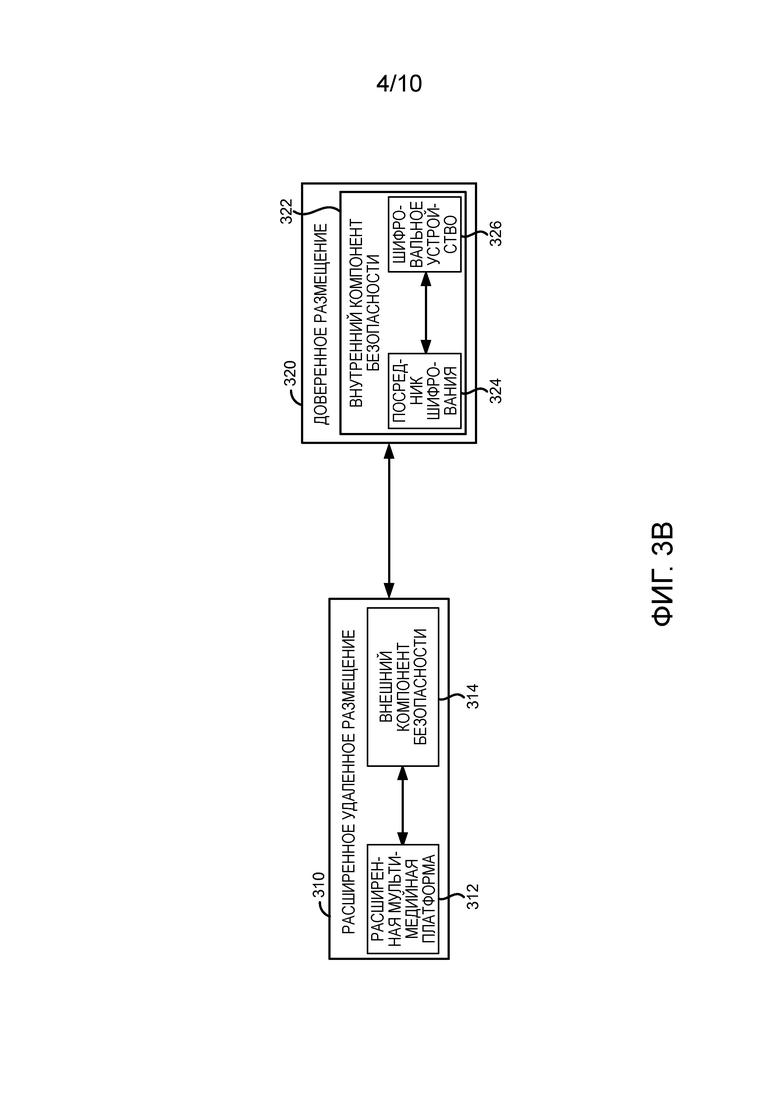

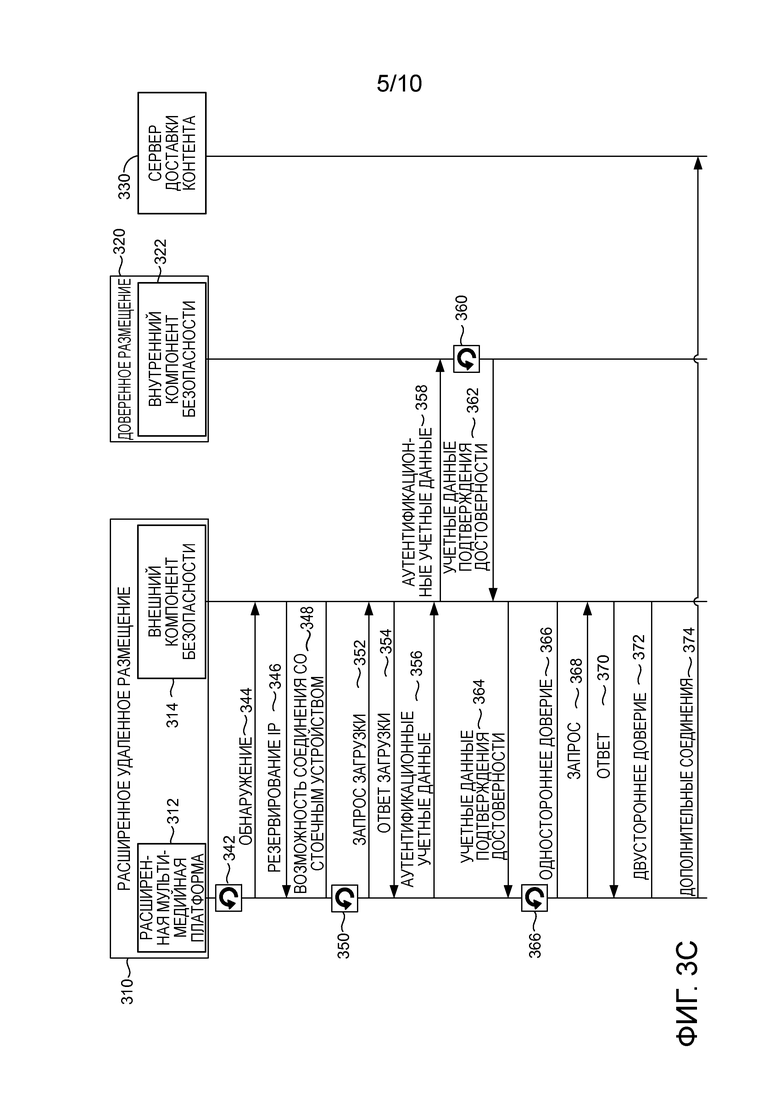

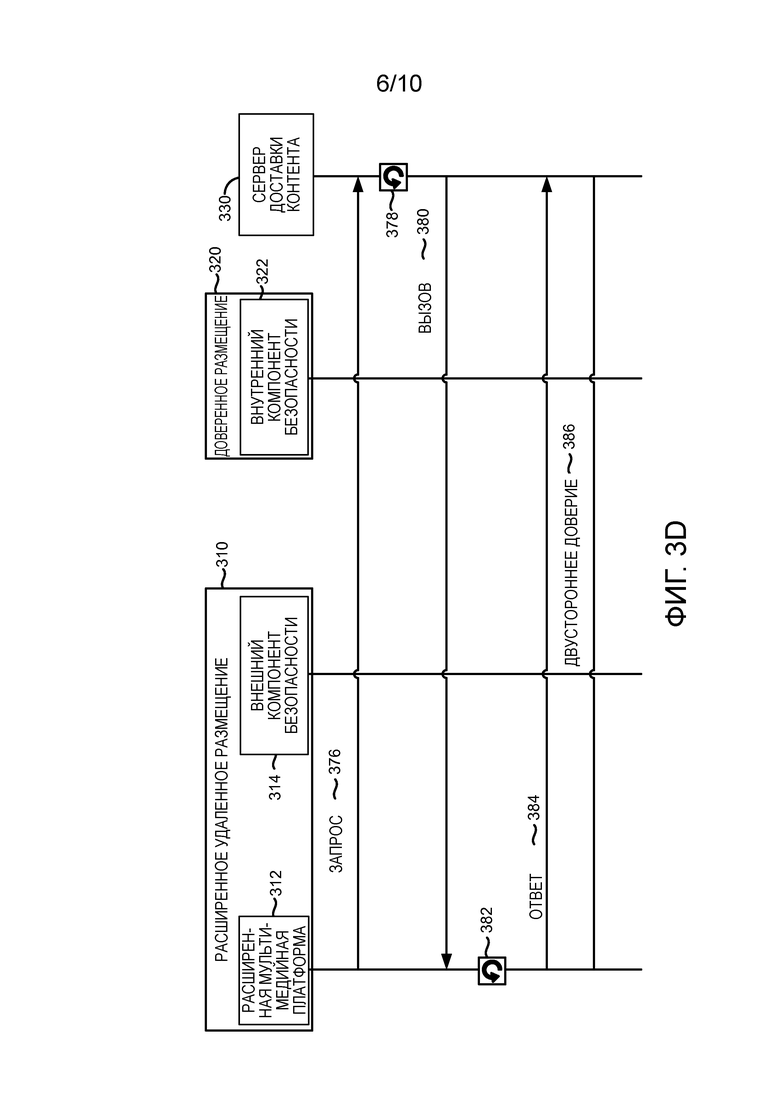

[0007] Фиг. 3A-3D являются схемами, изображающими сообщения, передаваемые для обеспечения безопасности связи с расширенными мультимедийными платформами, в соответствии с вариантом осуществления настоящего изобретения;

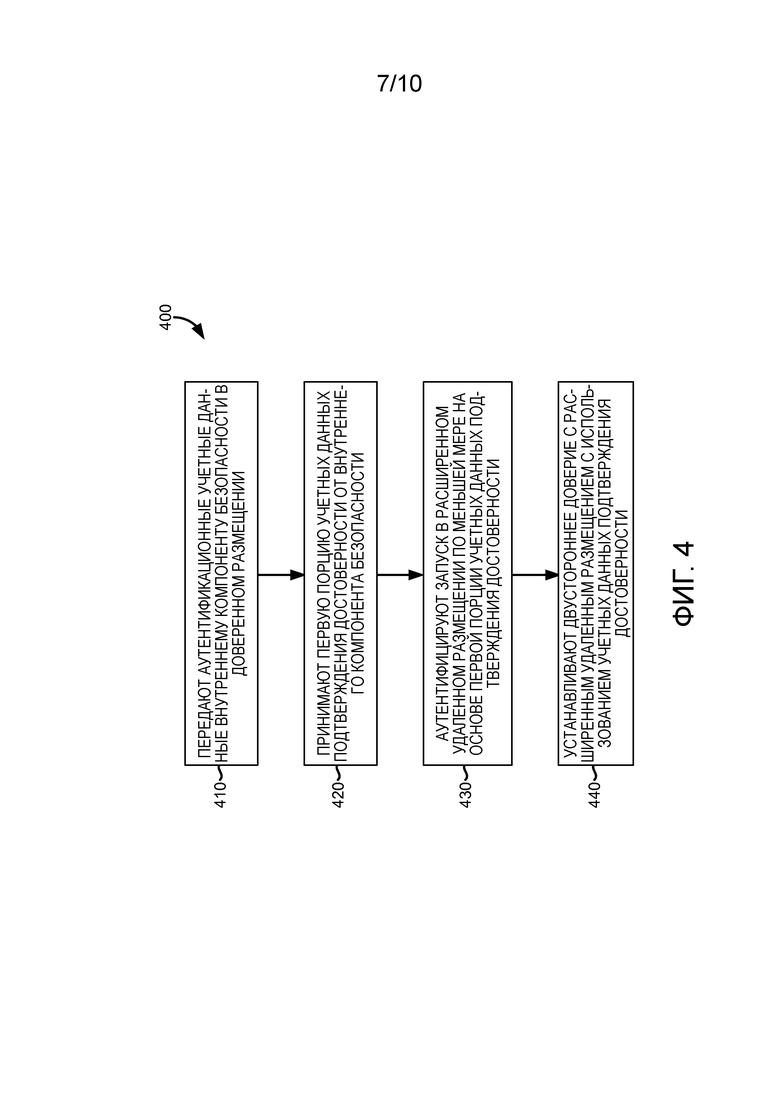

[0008] Фиг. 4 является схемой последовательности операций, показывающей способ для обеспечения безопасности связи с расширенными мультимедийными платформами, в соответствии с вариантами осуществления настоящего изобретения;

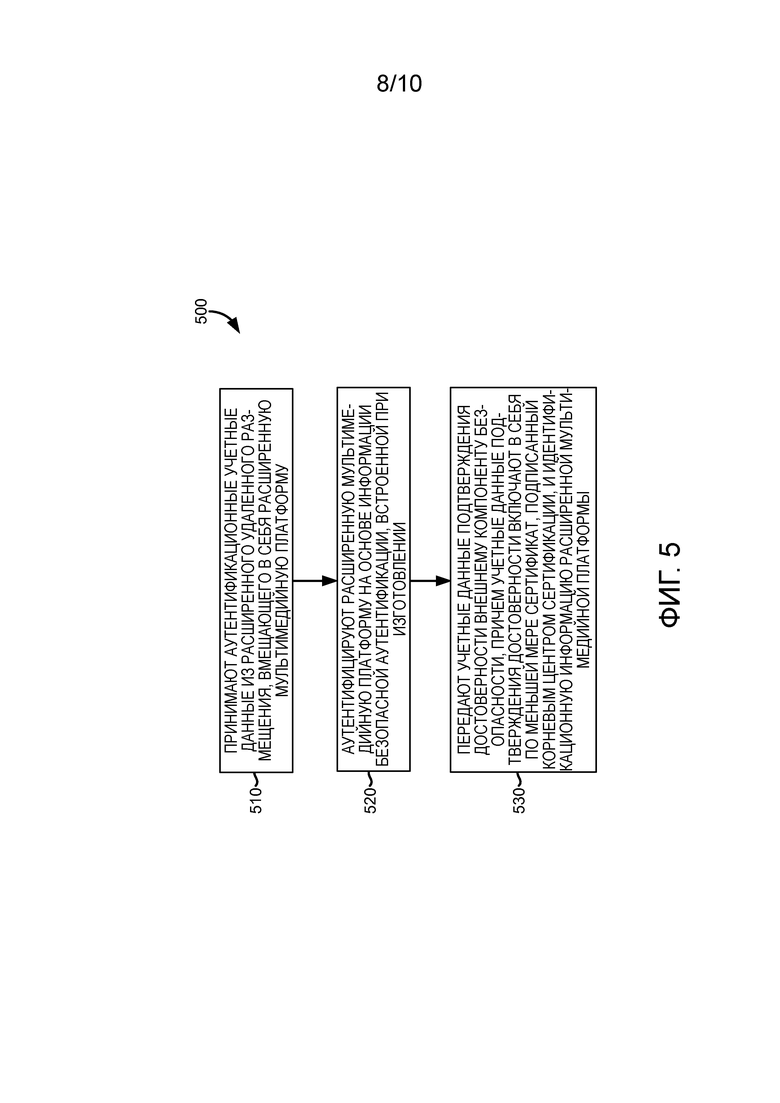

[0009] Фиг. 5 является схемой последовательности операций, показывающей способ для обеспечения безопасности связи с расширенными мультимедийными платформами, в соответствии с вариантами осуществления настоящего изобретения;

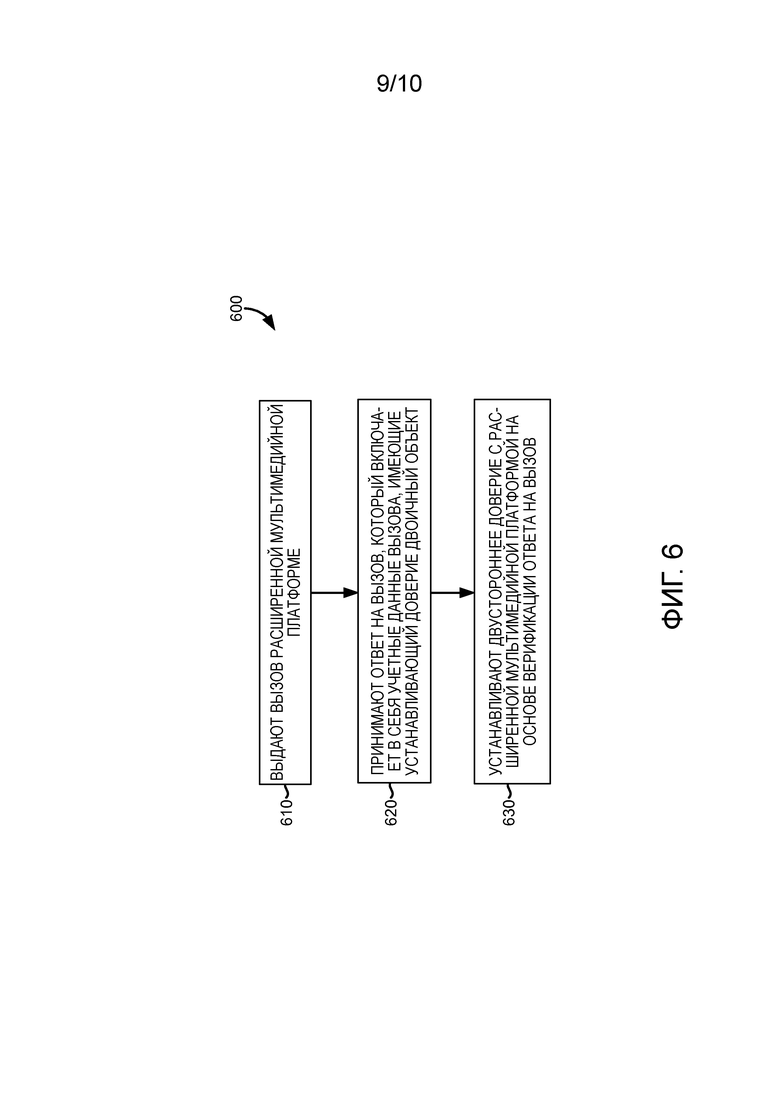

[0010] Фиг. 6 является схемой последовательности операций, показывающей способ для обеспечения безопасности связи с расширенными мультимедийными платформами, в соответствии с вариантами осуществления настоящего изобретения; и

[0011] Фиг. 7 является схемой последовательности операций, показывающей способ для обеспечения безопасности связи с расширенными мультимедийными платформами, в соответствии с вариантами осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

[0012] Предмет вариантов осуществления данного изобретения описывается здесь со спецификой, чтобы отвечать установленным требованиям. Однако, само описание не предназначено для ограничения объема этого патента. Напротив, авторы изобретения предполагают, что заявленный предмет мог бы также быть осуществлен другими путями, чтобы включать в себя разные этапы или комбинации этапов, аналогичных этапам, описанным в этом документе, совместно с другими настоящими и будущими технологиями. Более того, хотя термины "этап" и/или "блок" могут быть использованы в настоящем документе, чтобы означать разные элементы используемых способов, данные термины не следует интерпретировать как предполагающие какой-либо конкретный порядок среди или между различными этапами, раскрытыми в настоящем документе, если только порядок индивидуальных этапов не описан явно.

[0013] В целях этого раскрытия, словосочетание "включающее в себя" имеет такой же широкий смысл, как слово "содержащий". В дополнение, указание единственного числа, пока не указано иначе, не исключает множественности. Таким образом, например, требование указания "признака" в единственном числе удовлетворяется, где присутствует один или более признаков. Также, термин "или" включает в себя соединительный союз, разделительный союз и оба ("a или b" таким образом включает в себя либо a или b, как и a и b).

[0014] Различные аспекты технологии, описанной в настоящем документе, в основном направлены на системы, способы и компьютерные носители информации для, среди прочего, обеспечения безопасности связи с расширенными мультимедийными платформами. Мультимедийная платформа (например, игровая консоль или вычислительное устройство) может осуществлять связь с сервисом распространения мультимедийного контента. Сервис распространения мультимедийного контента может содержать один или более серверов доставки мультимедийного контента для предоставления разных типов цифрового мультимедийного контента. Мультимедийная платформа может поддерживать несколько разных типов цифрового мультимедийного контента. Мультимедийная платформа может включать в себя несколько разных компонентов управления (например, пульты дистанционного управления или контроллеры) и компоненты интерфейса (например, интерфейс отображения, интерфейс жестов), которые обеспечивают пользователям возможность использования мультимедийного контента.

[0015] Мультимедийная платформа может также включать в себя прямой доступ к цифровому мультимедийный контенту и/или вспомогательные приложения для осуществления доступа к цифровому мультимедийный контенту. Цифровой мультимедийный контент ("мультимедийный контент") может в основном относится к информации, доставляемой конечному пользователю в конкретном контексте (например, прослушивание музыки, просмотр кинофильмов, игра в видеоигры). К мультимедийный контенту может быть осуществлен доступ локально (например, локальные накопители на жестких дисках, диски CD-ROM) или осуществлен доступ удаленно посредством широковещательной передачи или потоковой передачи из хранилища мультимедийных данных (например, дисков запоминающего устройства) на дисплей, ассоциированный с мультимедийной платформой. Мультимедийный контент может быть ассоциирован с поставщиком сервиса распространения мультимедийного контента, таким как разработчик или издатель мультимедийного контента, разработанного третьей стороной.

[0016] Мультимедийные платформы сегодня в основном сконфигурированы для домашней реализации. Например, пользователь приобретает мультимедийную платформу и осуществляет доступ к мультимедийный контенту из своего дома как к локальному контенту или удаленному контенту или их комбинации. Использование в настоящем документе термина "дом/домашний" не означает ограничение, а скорее предполагает различные типы мультимедийных платформ потребительского уровня. Домашнее использование мультимедийные платформы может сделать мультимедийную платформу и мультимедийный контент уязвимым к нарушениям безопасности. Например, мультимедийная платформа, ассоциированная с учетной записью пользователя, может стать скомпрометированной, если мультимедийной платформой и/или учетной записью пользователя незаконно завладели, и таким образом повлиять на доступ к мультимедийный контенту или подвергнуть мультимедийный контент незаконному использованию. В настоящее время, есть разные типы проверок на безопасность, процедур аутентификации пользователя и доказательств безопасности, реализованных для понижения и устранения возможностей нарушений безопасности.

[0017] С усовершенствованием архитектуры инфраструктур сервиса распространения мультимедийного контента, мультимедийные платформы для домашней реконфигурации могут быть реконфигурированы как расширенные версии мультимедийных платформ при реализации на основе центра обработки данных, которая поддерживает дополнительную функциональность. Например, расширенные мультимедийные платформы могут быть реализованы в географически распределенных центрах обработки данных для поддержки настраиваемой функциональности, которая расширяет восприятие пользователя. Эти усовершенствования в архитектуре могут подвергнуть сервис распространения мультимедийного контента разным типам угроз безопасности, которые должны быть решены. Обыкновенные способы для защиты мультимедийного контента не предполагают эти архитектурные усовершенствования и поэтому не способны обеспечить инфраструктуре сервиса распространения мультимедийного контента возможности использования преимущества архитектурных усовершенствований и дополнительно поддерживаемой настраиваемой функциональности безопасным образом.

[0018] Варианты осуществления настоящего изобретения предусматривают эффективные и простые способы и системы для обеспечения безопасности связи с расширенными мультимедийными платформами. На высоком уровне, расширенная мультимедийная платформа является мультимедийной платформой, которая в основном совместно использует ту же архитектуру обыкновенной домашней мультимедийные платформы; однако, вместо домашней реализации, мультимедийная платформа может быть реализована посредством удаленного центра обработки данных (например, расширенного удаленного размещения). После установки расширенной мультимедийной платформы в удаленном центре обработки данных, расширенная мультимедийная платформа может быть аутентифицирована, так чтобы аутентифицированная расширенная мультимедийная платформа устанавливала двустороннее доверие с удаленным центром обработки данных, в котором хранится расширенная мультимедийная платформа.

[0019] При функционировании, первой аутентифицируется расширенная мультимедийная платформа в удаленном центре обработки данных (например, расширенном удаленном размещении). Аутентификация подтверждает, что расширенная мультимедийная платформа является одобренной расширенной мультимедийной платформой. Предполагается, что расширенная мультимедийная платформа может быть аутентифицирована на основе информации безопасной аутентификации, встроенной в аппаратные средства расширенной мультимедийной платформы во время процесса изготовления. В дополнение, удаленный центр обработки данных может быть географически распределенным и также не находится во владении и/или управлении поставщиком сервиса распространения мультимедийного контента. Расширенная мультимедийная платформа может передать аутентификационные учетные данные в доверенный центр обработки данных (например, доверенное размещение) поставщика сервиса распространения мультимедийного контента. Центр обработки данных является доверенным поскольку он может находится во владении и/или управлении поставщиком сервиса распространения мультимедийного контента. Доверенный центр обработки данных поставщика сервиса мультимедийных данных реализует, среди прочего, сервисы и аппаратный модуль безопасности (HSM) для аутентификации расширенной мультимедийной платформы на основе принятых аутентификационных учетных данных. Расширенная мультимедийная платформа может быть аутентифицирована с помощью информации безопасной аутентификации, встроенной при изготовлении, с использованием функциональной возможности аппаратной аутентификации. Процесс аутентификации может включать в себя передачу учетных данных доверенным центром обработки данных поставщика для подтверждения достоверности (например, сертификата X509, подписанного с помощью корневого сертификата) расширенной мультимедийной платформе.

[0020] После аутентификации, расширенная мультимедийная платформа может, на основе по меньшей мере порции учетных данных подтверждения достоверности, установить двустороннее доверие с удаленным центром обработки данных, в котором хранится расширенная мультимедийная платформа. В вариантах осуществления, расширенная мультимедийная платформа выполняет обновления программно-аппаратных средств и/или программного обеспечения для способствования выполнению задач в процессе аутентификации. Расширенная мультимедийная платформа может безопасно осуществлять связь с удаленным центром обработки данных на основе установления, что расширенная платформа запущена в одобренном расширенном удаленном размещении. Расширенная мультимедийная платформа может дополнительно безопасно передавать мультимедийный контент в инфраструктуре сервиса распространения мультимедийного контента. Например, расширенная мультимедийная платформа может более эффективно осуществлять связь с внутренними серверами доставки мультимедийных данных и серверами доставки мультимедийных данных третьей стороны. В этой связи, издателям и поставщикам контента третьей стороны гарантируется безопасность мультимедийного контента при снижении предыдущих издержек безопасности для серверов сервисов доставки мультимедийных данных. В дополнение, так как расширенная мультимедийная платформа запускается в расширенном удаленном размещении, расширенная мультимедийная платформа может дополнительно поддерживать настраиваемую функциональность. Настраиваемая функциональность может дополнительно отличать расширенную мультимедийную платформу на основе центра обработки данных от домашней мультимедийные платформы. Предполагается, что обе могут быть реализованы одновременно, исходя из своих соответствующих размещений, как часть сервиса распространения мультимедийного контента.

[0021] В первом аспекте настоящего изобретения, предусматривается способ для обеспечения безопасности связи с расширенными мультимедийными платформами. Способ включает в себя передачу аутентификационных учетных данных внутреннему компоненту безопасности. Внутренний компонент безопасности находится в доверенном размещении. Способ также включает в себя прием учетных данных подтверждения достоверности от внутреннего компонента безопасности. Способ дополнительно включает в себя аутентификацию, выполняющуюся в расширенном удаленном размещении по меньшей мере на основе порции учетных данных подтверждения достоверности. Способ включает в себя установление двустороннего доверия с расширенным удаленным размещением с использованием учетных данных подтверждения достоверности.

[0022] Во втором аспекте настоящего изобретения, один или более компьютерных носителей информации, хранящих используемые компьютером инструкций, которые при использовании одним или более вычислительными устройствами предписывают одному или более вычислительным устройствам выполнить способ для обеспечения безопасности связи с расширенными мультимедийными платформами. Способ включает в себя прием аутентификационных учетных данных из расширенного удаленного размещения. Расширенное удаленное размещение включает в себя внешний компонент безопасности и расширенную мультимедийную платформу. Способ также включает в себя аутентификацию расширенной мультимедийной платформы на основе информации безопасной аутентификации, встроенной при изготовлении. Способ дополнительно включает в себя передачу учетных данных подтверждения достоверности внешнему компоненту безопасности. Учетные данные подтверждения достоверности включают в себя по меньшей мере сертификат, подписанный корневым центром сертификации, и идентификационную информацию расширенной мультимедийной платформы. Учетные данные подтверждения достоверности способствуют аутентификации расширенной мультимедийной платформы и установлению двустороннего доверия между аутентифицированной расширенной мультимедийной платформой и расширенным удаленным размещением.

[0023] В третьем аспекте настоящего изобретения, предусмотрена система для обеспечения безопасности связи с расширенными мультимедийными платформами. Система включает в себя расширенную мультимедийную платформу, сконфигурированную для передачи аутентификационных учетных данных. Расширенная мультимедийная платформа также сконфигурирована для приема по меньшей мере первой порции учетных данных подтверждения достоверности. Расширенная мультимедийная платформа дополнительно сконфигурирована для аутентификации, выполняющейся в расширенном удаленном размещении по меньшей мере на основе первой порции учетных данных подтверждения достоверности. Расширенная мультимедийная платформа также сконфигурирована для передачи запроса второй порции учетных данных подтверждения достоверности. Расширенная мультимедийная платформа сконфигурирована для приема второй порции учетных данных подтверждения достоверности. Расширенная мультимедийная платформа также сконфигурирована для установления двустороннего доверия с расширенным удаленным размещением на основе приема второй порции учетных данных подтверждения достоверности.

[0024] Система также включает в себя внешний компонент безопасности. Внешний компонент безопасности сконфигурирован для передачи аутентификационных учетных данных в доверенное размещение. Внешний компонент безопасности также сконфигурирован для приема учетных данных подтверждения достоверности из доверенного размещения. Внешний компонент безопасности дополнительно сконфигурирован для передачи расширенной мультимедийной платформе по меньшей мере первой порции учетных данных подтверждения достоверности. Внешний компонент безопасности также сконфигурирован для приема запроса второй порции учетных данных подтверждения достоверности. Внешний компонент безопасности сконфигурирован для передачи расширенной мультимедийной платформе второй порции учетных данных подтверждения достоверности.

[0025] Система дополнительно включает в себя внутренний компонент безопасности. Внутренний компонент безопасности, сконфигурированный для приема аутентификационных учетных данных от внешнего компонента безопасности. Внутренний компонент безопасности, также сконфигурированный для аутентификации расширенной мультимедийной платформы. Внутренний компонент безопасности сконфигурирован для передачи учетных данных подтверждения достоверности внешнему компоненту безопасности.

[0026] В четвертом аспекте настоящего изобретения, предусматривается способ для обеспечения безопасности связи с расширенными мультимедийными платформами. Способ включает в себя прием запроса для осуществления доступа к мультимедийный контенту. Способ дополнительно включает в себя определение, что запрос ассоциирован с расширенной мультимедийной платформой, пытающейся осуществить доступ к мультимедийный контенту. Расширенная мультимедийная платформа размещается в расширенном удаленном размещении с двусторонним доверием между расширенной мультимедийной платформой и расширенным удаленным размещением. Способ также включает в себя исключение расширенной мультимедийной платформы из одной или более процедур обеспечения безопасности, ассоциированных с осуществлением доступа к мультимедийный контенту.

[0027] Кратко описав обзор вариантов осуществления настоящего изобретения, примерное операционное окружение, в котором варианты осуществления настоящего изобретения могут быть реализованы, описано ниже для того, чтобы предоставить основной контекст для различных аспектов настоящего изобретения. [0029] Ссылаясь первоначально на Фиг. 1, в частности, примерное операционное окружение для реализации вариантов осуществления настоящего изобретения показано и обозначено в основном как вычислительное устройство 100. Вычислительное устройство 100 является всего одним примером подходящего вычислительного окружения и не предназначено для предложения какого-либо ограничения в отношении объема использования или функциональности данного изобретения. Вычислительное устройство 100 не должно интерпретироваться как имеющее какую-либо зависимость или требование, относящееся к какому-либо одному или комбинации проиллюстрированных компонентов.

[0028] Данное изобретение может быть описано в основном контексте компьютерного кода или используемых машиной инструкций, включающих в себя исполняемые компьютером инструкции, такие как программные модули, исполняемые компьютером или другой машиной, такой как персональный цифровой помощник или другое карманное устройство. В общем, программные модули, включающие в себя стандартные программы, программы, объекты, компоненты, структуры данных и так далее, относятся к коду, который выполняет конкретные задания или реализует конкретные абстрактные типы данных. Данное изобретения может быть применено на практике в разнообразии конфигураций систем, включающих в себя карманные устройства, потребительскую электронику, универсальные компьютеры, более конкретно вычислительные устройства, и т.д. Данное изобретение может быть также применено на практике в распределенных вычислительных окружениях, где задания выполняются устройствами удаленной обработки, которые сопряжены через сеть связи.

[0029] Со ссылкой на Фиг 1, вычислительное устройство 100 включает в себя шину 110, которая прямо или косвенно связывает следующие устройства: память 112, один или более процессоров 114, один или более компонентов 116 представления, порты 118 ввода/вывода, компоненты 120 ввода/вывода (I/O) и иллюстративный источник 122 электропитания. Шина 110 представляет, что может быть одной или более шинами (такой как адресная шина, шина данных или их комбинация). Хотя различные блоки с Фиг. 1 показаны линиями для ясности, в реальности, очерчивание различных компонентов не настолько очевидно, и образно, линии были бы точнее серыми и нечеткими. Например, компонент представления, такой как устройство отображения, может считаться компонентом I/O. Также, процессоры имеют память. Понятно, что такова природа данной области техники, и отмечается, что схема по Фиг. 1 является лишь иллюстративной для примерного вычислительного устройства, которое может быть использовано применительно к одному или более вариантам осуществления настоящего изобретения. Различие не делается между такими категориями как "рабочая станция", "сервер", "переносной компьютер", "карманное устройство" и т.д., так как все предполагаются в рамках объема Фиг. 1 и ссылаются на "вычислительное устройство".

[0030] Вычислительное устройство 100 обычно включает в себя разнообразие компьютерно-читаемых носителей. Компьютерно-читаемыми носителями могут быть любые доступные носители, к которым можно осуществить доступ посредством вычислительного устройства 100, и включают в себя как энергозависимые, так и энергонезависимые носители, съемные и несъемные носители. В качестве примера, и не ограничения, компьютерно-читаемые носители могут содержать компьютерные носители информации и среды связи.

[0031] Компьютерные носители информации включают в себя и энергозависимые, и энергонезависимые, съемные и несъемные носители, реализованные любым способом или технологией для хранения информации, как например, компьютерно-читаемые инструкции, структуры данных, программные модули или другие данные. Компьютерные носители информации включают в себя, но не ограничены этим, RAM, ROM, EEPROM, flash-память или другую технологию памяти, CD-ROM, универсальные цифровые диски (DVD) или другие накопители на оптических дисках, магнитные кассеты, магнитные пленки, накопители на магнитных дисках или другие магнитные запоминающие устройства, или любые другие носители, которые могут быть использованы для хранения желаемой информации и к которым можно осуществить доступ посредством вычислительного устройства 100. Компьютерные носители информации исключают сигнала сами по себе.

[0032] Обычно, среды связи осуществляют компьютерно-читаемые инструкции, структуры данных, программные модули, или другие данные в модулированном сигнале данных, как например, несущая волна или другой транспортный механизм, и включают в себя любые среды доставки информации. Термин "модулированный сигнал данных" означает сигнал, у которого один или более его параметров задаются или изменяются таким образом, чтобы кодировать информацию в сигнале. В качестве примера, а не ограничения, среды связи включают в себя проводные среды, такие как проводная сеть или прямое проводное соединение, и беспроводные среды, такие как акустические, радиочастотные, инфракрасные и другие беспроводные среды. Комбинации любого из вышеуказанного также должны быть включены в объем компьютерно-читаемых носителей.

[0033] Память 112 включает в себя компьютерные носители информации в виде энергозависимой и энергонезависимой памяти. Память может быть съемной, несъемной или их комбинацией. Примерные аппаратные устройства включают в себя твердотельную память, накопители на жестких дисках, накопители на оптических дисках и т.д. Вычислительное устройство 100 включает в себя один или более процессоров, которые считывают данные из различных объектов, таких как память 512 или компоненты 120 I/O. Компонент(ы) 116 представления представляет(ют) указатели данных пользователю или другому устройству. Примерные компоненты представления включают в себя устройство отображения, динамик, печатающий компонент, вибрирующий компонент и т.д. Порты 118 I/O обеспечивают вычислительному устройству 100 возможность логического соединения с другими устройствами, включающими в себя компоненты 120 I/O, некоторые из которых могут быть встроенными. Иллюстративные компоненты 120 I/O включают в себя микрофон, джойстик, игровой контроллер, сканер, аппаратную/программную кнопку, дисплей с сенсорным экраном и т.д.

[0034] Средство 124 радиосвязи передает и/или принимает радиосвязь. Вычислительное устройство 100 может быть беспроводным терминалом, адаптированным для приема связи и мультимедийных данных по различным беспроводным сетям. Вычислительное устройство 100 может осуществлять связь посредством беспроводных протоколов, таких как множественный доступ с кодовым разделением ("CDMA"), глобальная система для мобильной связи ("GSM"), или множественный доступ с разделением по времени ("TDMA"), также как и другие, для осуществления связи с другими устройствами (не показанными на Фиг. 1). Радиосвязью соединение ближнего радиуса действия, соединение дальнего радиуса действия, или комбинация беспроводного телекоммуникационного соединения как ближнего радиуса действия, так и дальнего радиуса действия. При ссылке на "ближний" и "дальний" типы соединений не имеется ввиду пространственное отношение между двумя устройствами. Наоборот, в общем ссылка на ближний радиус действия и дальний радиус действия осуществляется как на разные категории, или типы, соединений (т.е., первичное соединение и вторичное соединение). Соединение ближнего радиуса действия может включать в себя соединение Wi-Fi® с устройством (например, мобильной точкой доступа), которое предоставляет доступ к сети беспроводной связи, такое как соединение WLAN, использующее протокол 802.11. Соединение Bluetooth с другим вычислительным устройством является вторым примером соединения ближнего радиуса действия. Соединение дальнего радиуса действия может включать в себя соединения, использующее один или более из протоколов CDMA, GPRS, GSM, TDMA и 802.16.

[0035] Датчик 126 наблюдает устройство и характеристики и состояния окружения. Примерные датчики содержат акселерометры, гироскопы, GPS/местоположение, датчики приближения, датчики света и датчики вибрации.

[0036] Возвращаясь теперь к Фиг. 2, показана инфраструктура 200 сервиса распространения мультимедийного контента (в дальнейшем "инфраструктура"), содержащая многочисленные вычислительные устройства, которые могут обеспечить безопасную расширенную связь, в соответствии с вариантами осуществления настоящего изобретения. Инфраструктура 200, показанная на Фиг. 2, является примером одной подходящей инфраструктуры. Инфраструктура 200 содержит многочисленные вычислительные устройства, аналогичные вычислительному устройству 100, описанному со ссылкой на Фиг. 1. Инфраструктура 200 не должна быть интерпретирована как имеющая какую-либо зависимость или требование, относящееся к какому-либо одиночному модулю/компоненту или комбинации модулей/компонентов проиллюстрированных в ней. Каждая может содержать одиночное устройство или многочисленные устройства, взаимодействующие в распределенном окружении. Например, компоненты могут содержать многочисленные устройства, размещенные в распределенном окружении, которые совместно предоставляют функциональность, описанную в настоящем документе. Дополнительно, другие непоказанные компоненты могут также быть включены в сетевое окружение.

[0037] Инфраструктура 200 может включать в себя мультимедийную платформу 202, расширенную мультимедийную платформу 204, клиент 206 доступа к мультимедийным данным, удаленное размещение 208, расширенное удаленное размещение 210, доверенное размещение 212, внешний компонент 214 безопасности, внутренний компонент 216 безопасности, сервер 218 мультимедийного контента, сервер 220 доставки контента, все в сетевом окружении. Сеть может включать в себя, без ограничения, одну или более локальных сетей (LAN) и/или глобальных сетей (WAN). Такие сетевые окружения находятся обыкновенно в офисах, корпоративных компьютерных сетях, сетях Интранет и Интернет. Следовательно, сеть дополнительно не описывается в настоящем документе.

[0038] Следует понимать, что эта и другие компоновки, описанные в настоящем документе изложены только в качестве примеров. Другие компоновки и элементы (например, машины, интерфейсы, функции, порядки и группирования функций) могут быть использованы в дополнение к показанным компоновкам и элементам или вместо них, и некоторые элементы могут опущены все вместе. Кроме того, многие из элементов, описанных в настоящем документе, являются функциональными объектами, которые могут быть реализованы как дискретные или распределенные компоненты или совместно с другими компонентами, и в любой подходящей комбинации и размещении. Различные функции, описанные в настоящем документе, которые выполняются одним или более объектами, могут быть выполнены аппаратными средствами, программно-аппаратными средствами и/или программным обеспечением. Например, различные функции могут быть выполнены процессором, исполняющим инструкции, хранящиеся в памяти.

[0039] Мультимедийной платформой 202 может быть игровая консоль, мультимедийная консоль или другое подходящее вычислительное устройство, которое предоставляет доступ к мультимедийный контенту. Мультимедийный контентом могут быть игры, кинофильмы, приложения, музыка, видео, телевизионные шоу и другой мультимедийный контент. В частности, игровая консоль может быть соединена с дисплеем, таким как телевизор или монитор. Мультимедийная платформа 202 может быть сконфигурирована для домашней реализации. Домашняя реализация будет включать в себя и/или исключать некоторую настраиваемую функциональность, сконфигурированную конкретно для мультимедийные платформы домашней реализации. В частности, некоторые проверки/процедуры безопасности могут быть реализованы конкретно для мультимедийные платформы, определенной для запуска из дома. Например, мультимедийная платформа 202 может осуществить доступ к серверу 220 доставки контента на основе запуска в доме и также завершить проверки безопасности, реализуемые при осуществлении доступа к серверу 220 доставки контента из дома. Использование слова "дом/домашний" не предназначено для ограничения, а скорее предполагает размещения, где используются мультимедийные платформы потребительского уровня. Домашняя реализация может быть вне удаленного размещения 208, которое отличается от расширенного удаленного размещения 210 в том, что мультимедийная платформа не аутентифицирует себя и также устанавливает доверие с удаленным размещением 208. Более того, удаленное размещение 208 не включает в себя дополнительные компоненты, где запущена мультимедийная платформа, для аутентификации и установления доверия с удаленным размещением 208.

[0040] Архитектура мультимедийные платформы 202 является такой, что мультимедийная платформа 202 поддерживает контент, созданный разработчиками для запуска конкретно на мультимедийных платформе 202. Например, контент видеоигры на физических компакт-дисках или загруженных сборниках дополнений, демонстрационные версии и полноценные игры, распространяются и выполняются с возможностью запуска на архитектуре мультимедийные платформы 202. На высоком уровне, архитектура мультимедийные платформы может описывать вычислительные компоненты мультимедийные платформы и взаимосвязи между вычислительными компонентами. Например, архитектура мультимедийные платформы может включать в себя центральный процессор, память, электропитание, шину, графический процессор и их вариации. Компоненты архитектуры учитываются при разработке контента для запуска на мультимедийных платформе 202. Предполагается, что если эти компоненты архитектуры изменены, может быть оказано влияние на способность адекватного выполнения разных задач, ассоциированных с использованием мультимедийного контента.

[0041] Расширенная мультимедийная платформа 204 относится к мультимедийных платформе, которая в общем совместно использует одинаковую или по существу аналогичную архитектуру мультимедийные платформы; однако, вместо домашней реализации, расширенная мультимедийная платформа 204 может быть реализована посредством центра обработки данных (например, расширенного удаленного размещения 210). Совместное использование одинаковой или по существу аналогичной архитектуры относится к обеспечению функционирования компонентов архитектуры, так чтобы контент, разработанный для запуска на мультимедийных платформе 202, мог также запускаться на расширенной мультимедийной платформе 204 не требуя каких-либо фундаментальных изменений или существенных фундаментальных изменений для разрабатываемого мультимедийного контента. В вариантах осуществления, расширенная мультимедийная платформа 204 может быть реконфигурированной мультимедийной платформой в виде блэйд-сервера в стоечном корпусе или монтируемого в стойке вычислительного компонента. В объеме настоящего изобретения предполагаются другие типы конфигураций расширенной мультимедийной платформы 204 для реализации посредством центра обработки данных. Расширенная мультимедийная платформа 204, в частности, может быть сконфигурирована архитектурно так, чтобы разработчики мультимедийного контента не были должны создавать контент отдельно для расширенного мультимедийного контента. К существующему контенту и вновь разработанному контенту можно осуществить доступ посредством мультимедийные платформы 202 в домашней реализации и расширенной мультимедийной платформы 204 в реализации на основе центра обработки данных.

[0042] Предполагается, что инфраструктура 200 поддерживает предоставление мультимедийного контента одновременно множеству мультимедийных платформ 202 и множеству расширенных мультимедийных платформ 204. При этом мультимедийные платформы 202 могут напрямую осуществлять доступ 222 к мультимедийный контенту. Клиент 206 доступа к мультимедийным данным может быть реализован для предоставления доступа 224 к мультимедийный контенту посредством расширенной мультимедийной платформы 204. Клиентом 206 доступа к мультимедийным данным может быть вычислительное устройство, которое зависит от расширенной мультимедийной платформы 204 в расширенном удаленном размещении 210, для предоставления доступа к мультимедийный контенту. Например, пользователь, ассоциированный с расширенной видеоигровой консолью в центре обработки данных может осуществить доступ к контенту видеоигры посредством расширенной видеоигровой консоли с использованием клиента 206 доступа к мультимедийным данным. Клиент 206 доступа к мультимедийным данным содержит аппаратные средства и/или программное обеспечение, которые способствуют осуществлению доступа к мультимедийный контенту посредством расширенной мультимедийной платформы 204.

[0043] Как используется в настоящем документе, центр обработки данных в общем относится к структуре вмещающей в себя вычислительные системы и другие ассоциированные компоненты (например, телекоммуникационные и хранилище). В частности, расширенное удаленное размещение 210 может относится к центру обработки данных, где хранится расширенная мультимедийная платформа 204. Расширенное удаленное размещение 210 может быть географически распределено с использованием локальности пользовательского доступа. Другими словами, расширенное удаленное размещение 210 может быть размещено так, чтобы расширенные мультимедийные платформы 204 могли быть реализованы в центрах обработки данных по всему миру для уменьшения полосы пропускания, потребления электроэнергии и проблем с расстояниями одиночного центра обработки данных. В этой связи, пользователь может быть обслужен из ближайшего центра обработки данных, тем самым понижая время отклика пользователя и потребление полосы пропускания. Вариантами осуществления настоящего изобретения предполагаются другие преимущества географически распределенных центров обработки данных и локальности пользователя.

[0044] Расширенное удаленное размещение 210 может не находиться во владении и/или управлении поставщиком сервиса распространения мультимедийного контента. Из-за отсутствия владения или управления, возможно, что расширенной мультимедийной платформой 210 могут незаконно завладеть для несанкционированного доступа к мультимедийный контенту. В этой связи, варианты осуществления настоящего изобретения предусматривают обеспечение безопасности связи расширенной мультимедийной платформы посредством выполнения задач безопасности; расширенная мультимедийная платформа 204 аутентифицирует себя, и затем аутентифицированная расширенная мультимедийная платформа 204 устанавливает двустороннее доверие с расширенным удаленным размещением 210, в котором она хранится, для того, чтобы манипулировать мультимедийный контентом и осуществлять к нему доступ. Расширенное удаленное размещение 210 может также иметь дополнительные компоненты, которые способствуют процессу аутентификации между расширенным удаленным размещением 210 и доверенным размещением 212. Предполагается, что обновления программно-аппаратных средств и/или аппаратных средств могут быть загружены на расширенную мультимедийную платформу 204 для способствования выполнению этих задач безопасности.

[0045] Доверенное размещение 212 может быть выполнено с возможностью аутентификации расширенной мультимедийной платформы. Доверенным размещением 214 может быть центр обработки данных, который описан в настоящем документе. Доверенное размещение 212 может дополнительно относится к центру обработки данных, которым владеет и/или управляет поставщик сервиса распространения мультимедийного контента. Доверенным размещением 212 может быть центр обработки данных с большим влиянием на деятельность (HBI). Классификация HBI обозначает, что компоненты центра обработки данных, если раскрыты без авторизации, могут вызвать серьезные или катастрофические материальные потери для владельца информации или зависящих сторон. В этой связи, для компонентов центра обработки данных предусматривается ограниченный доступ и раскрытие. Дополнительные политики, ассоциированные с классификацией HBI, предполагаются в рамках объема настоящего изобретения. HBI-центр обработки данных включает в себя стоечное устройство для установки программного обеспечения HBI, которое поддерживает разные компоненты, которые содержат HBI-материал. Предполагается, что классификация HBI может быть реализована иерархически на разных уровнях центра обработки данных, например, HBI на уровне установки стоечного устройства. В этой связи, HBI-процедуры могут быть реализованы для уровня иерархии, идентифицированного посредством HBI, и не для всех компонентов в центре обработки данных.

[0046] Передаче сообщений, включающих в себя аутентификационные учетные данные и учетные данные подтверждения достоверности, могут способствовать внешний компонент 214 безопасности и внутренний компонент 216 безопасности. Внешний компонент 214 безопасности может быть размещен в расширенном удаленном размещении 210, и внутренний компонент 216 безопасности может быть размещен в доверенном размещении 212. Каждый может содержать одиночное устройство или многочисленные устройства, взаимодействующие в своих соответствующих центрах обработки данных. Например, компоненты могут содержать многочисленные устройства, размещенные в распределенном окружении, которые совместно предоставляют функциональность, описанную в настоящем документе. Дополнительно, другие непоказанные компоненты могут также быть включены в сетевое окружение. В частности, внешний компонент 214 безопасности может включать в себя дополнительные модули (например, сетевые компоненты, веб-серверы и прокси-серверы), и внутренний компонент 216 безопасности может также включать в себя дополнительные модули (например, аппаратный модуль безопасности, веб-серверы и прокси-серверы), размещенные на стоечном HBI-устройстве. В частности, аппаратный модуль безопасности может способствовать процессам для осуществления обеспечения безопасности связи 226 с использованием расширенной мультимедийной платформы 204. Аппаратная безопасность может быть реализована как вычислительное устройство, которое сберегает и управляет цифровыми ключами для стойкой аутентификации и обеспечения крипто-обработки.

[0047] Сервер 218 мультимедийного контента хранит и делится мультимедийный контентом. Сервер 218 мультимедийного контента может предоставить доступ к видео, аудио, фотографиям, книгам и также видеоиграм. В частности, сервер мультимедийного контента может включать в себя бинарные файлы видеоигр стороннего разработчика, которые передаются 228 расширенной мультимедийной платформе 204. Сервер 218 мультимедийного контента может быть частью сети 230 доставки контента, которая поддерживает сервер 220 доставки контента. Сервер 220 доставки контента является примерным сервером из многочисленных серверов, развернутых в многочисленных центрах обработки данных по всему Интернету, для подачи контента пользователям с высокой доступностью и высокой производительностью. Доступ к серверу 218 мультимедийного контента и/или серверу 220 доставки контента может быть осуществлен через сеть 230 доставки контента. К сети 230 доставки контента можно осуществить доступ либо посредством мультимедийные платформы, либо посредством расширенной мультимедийной платформы, на основе соответствующей поддерживаемой функциональности для предоставления доступа к мультимедийный контенту.

[0048] В качестве примера, первый пользователь может использовать мультимедийную платформу 204 в своем доме для игры в компакт-диск версию видеоигры. Первый пользователь может также иметь учетную запись у поставщика сервиса распространения мультимедийного контента и дополнительно осуществлять доступ 222 к дополнительным функциональным возможностям видеоигры посредством сервера 220 доставки контента или дополнительному контенту посредством мультимедийного сервера 218. Второй пользователь может использовать клиент 206 доступа к мультимедийным данным для осуществления доступа к видеоигре посредством расширенной мультимедийной платформы 204 в центре обработки данных. Расширенная мультимедийная платформа выполняет процесс 226 аутентификации и доверия и затем извлекает 228 либо двоичные файлы игры из мультимедийного сервера 218, либо дополнительный видеоконтент из сервера 220 доставки контента при использовании настраиваемой функциональности, основанной на безопасном доступе, предусмотренном для расширенной мультимедийной платформы.

[0049] Извлечение двоичных файлов игры на основе настраиваемой функциональности может конкретно включать в себя исключение расширенной мультимедийной платформы из проверок/процедур безопасности, которые могут быть иначе реализованы. В этой связи, расширенная мультимедийная платформа с установленным двусторонним доверием с расширенным удаленным размещением обходит проверку безопасности, таким образом ограничивая относящиеся к безопасности издержки и ресурсы в мультимедийном сервере 218 и сервере 220 доставки контента. В одних вариантах осуществления, расширенные мультимедийные платформы могут быть ассоциированы с группой обозначений, которые обеспечивают возможность расширенных привилегий не только при обходе задач безопасности, но также при осуществлении доступа к конкретному игровому контенту и взаимодействии с компонентами сервиса доставки мультимедийных данных и другими аналогично размещенными пользователями с расширенными мультимедийными платформами. Вариантами осуществления настоящего изобретения предполагаются другие вариации и комбинации групповых привилегий и привилегий доступа на основе статуса расширенной мультимедийной платформы.

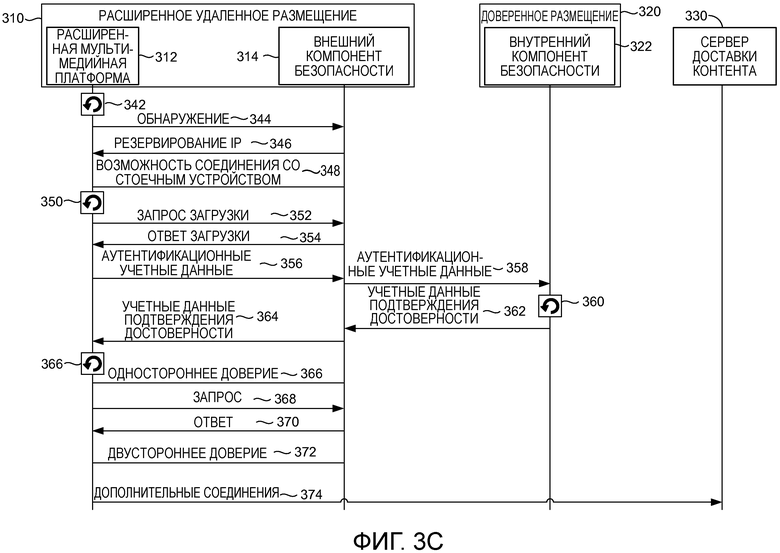

[0050] Со ссылкой на Фиг. 3А - 3D, предоставлены примерные иллюстрации обеспечения безопасности связи с расширенными мультимедийными платформами. В частности, расширенная мультимедийная платформа может быть аутентифицирована на основе сообщений, передаваемых между множеством компонентов, и затем подтверждена достоверность для связи с расширенным удаленным размещением, так чтобы между аутентифицированной расширенной мультимедийной платформой и расширенным удаленным размещением установилось двустороннее доверие. Множество компонентов может содержать расширенное удаленное размещение 310, имеющее расширенную мультимедийную платформу 312, и внешний компонент 314 безопасности, и доверенное размещение 320, имеющее внутренний компонент 322 безопасности. Внутренний компонент 322 безопасности может дополнительно иметь посредника 324 шифрования и шифровальное устройство 326. Расширенная мультимедийная платформа 312 может дополнительно осуществлять связь с одним или более компонентами в инфраструктуре (например, сервером доставки контента 330) для приема мультимедийного контента. Предполагается, что после аутентификации и/или установления двусторонней доверенной взаимосвязи с расширенным удаленным размещением, расширенная мультимедийная платформа 312 может осуществлять связь с одним или более компонентами на основе настраиваемой функциональности, имеющей варьирующиеся уровни привилегии и доступа.

[0051] Следует понимать, что эта и другие компоновки, описанные в настоящем документе изложены только в качестве примеров. Другие компоновки и элементы (например, машины, интерфейсы, функции, порядки и группирования функций) могут быть использованы в дополнение к показанным компоновкам и элементам или вместо них, и некоторые элементы могут опущены все вместе. Кроме того, многие из элементов, описанных в настоящем документе, являются функциональными объектами, которые могут быть реализованы как дискретные или распределенные компоненты или совместно с другими компонентами, и в любой подходящей комбинации и размещении. Различные функции, описанные в настоящем документе, которые выполняются одним или более объектами, могут быть выполнены аппаратными средствами, программно-аппаратными средствами и/или программным обеспечением. Например, различные функции могут быть выполнены процессором, исполняющим инструкции, хранящиеся в памяти.

[0052] Обеспечение безопасности связи с расширенной мультимедийной платформой 312 может быть осуществлено по меньшей мере частично на основе криптографии. Криптография в основном относится к способам защиты приватности хранящейся или передаваемой информации. Криптография может включать в себя использование способов с секретным ключом (симметричным, общим ключом, закрытым ключом, и одним ключом) и открытым ключом. В рамках объема настоящего изобретения предполагаются другие типы реализаций криптографии. Множество компонентов, описанных выше, используют криптографию для кодирования или шифрования связи, чтобы аутентифицировать расширенную мультимедийную платформу 312, и затем аутентифицированная расширенная мультимедийная платформа 312 устанавливает двустороннее доверие с расширенным удаленным размещением 310. Смысл передаваемых сообщений между компонентами сохраняется скрытым, и только отдельные компоненты, авторизованные для доступа к передаваемым сообщениям, могут декодировать или дешифровывать сообщения во время процесса аутентификации.

[0053] Варианты осуществления настоящего изобретения могут предпочтительным образом использовать асимметричный ключ, также известный как криптография с открытым ключом. Криптография с открытым ключом использует пару ключей, которые математически связаны таким образом, что информация может быть зашифрована с помощью ключа и дешифрована с помощью другого. Однако, один ключ не может быть создан исходя из другого. Пара ключей состоит из закрытого ключа, который должен держаться в секрете, и "открытого" ключа, который может распространятся всюду. Криптография с открытым ключом может быть использована для шифрования и проверки достоверности. С помощью шифрования с открытым ключом сообщение может быть зашифровано с помощью открытого ключа и передано владельцу закрытого ключа. Только держатель закрытого ключа будет иметь возможность дешифрования первоначального сообщения. Аутентификация может быть достигнута посредством шифрования сообщения с помощью закрытого ключа отправителя. Принимающие, которые обладают соответствующим открытым ключом отправителя, будут иметь возможность дешифрования сообщения и вследствие этого знать, что сообщение является аутентичным, так как только владелец закрытого ключа мог его зашифровать.

[0054] Расширенное удаленное размещение 310 может передать зашифрованные аутентификационные учетные данные в доверенное размещение 320 для того, чтобы расширенная мультимедийная платформа 312 аутентифицировала себя. Аутентификационные учетные данные могут поддерживать схему аутентификации на основе обладания, посредством которой аутентификация основывается на обладании сертификатом, который идентифицирует расширенную мультимедийную платформу 312. В вариантах осуществления, аутентификационные учетные данные включают в себя дополнительную безопасность в передаваемых сообщениях (например, одноразовое число - произвольное число, используемое только во время процесса аутентификации). Аутентификационные учетные данные могут включать в себя сертификат и одноразовое число, которые шифруются с помощью открытого ключа и затем передаются для аутентификации расширенной мультимедийной платформы 312. Предполагается, что информация безопасной аутентификации, встроенная при изготовлении, которая может включать в себя открытый ключ, может быть использована для обеспечения аппаратной криптографии. Например, информация безопасной аутентификации, которая включает в себя открытый ключ, может быть добавлена в расширенную мультимедийную платформу 312 во время процесса изготовления. Информация безопасной аутентификации может включать в себя информацию, используемую для идентификации расширенной мультимедийной платформы (например, серийный номер, информацию изготовителя, криптографические данные). В этой связи, информация безопасной аутентификации, встроенная при изготовлении, может быть использована для конкретной аутентификации расширенной мультимедийной платформы 312 с использованием проверок безопасности на основе изготовителя. В частности, открытый ключ используется с шифром - алгоритмом для шифрования и дешифрования - для шифрования аутентификационных учетных данных. Зашифрованные аутентификационные учетные данные могут назваться вызовом шифра. Аутентификационные учетные данные пересылаются в среде передачи. Среда передачи может использовать безопасность протокола Интернета (IPSec) для обеспечения безопасности связи. IPsec аутентифицирует и шифрует каждый IP-пакет сеанса связи.

[0055] Доверенное размещение 320 может принять аутентификационные учетные данные и после подтверждения аутентичности расширенной мультимедийной платформы передать учетные данные подтверждения достоверности расширенной мультимедийной платформе 312. В вариантах осуществления, посредник 324 шифрования и шифровальное устройство 326 могут быть использованы для подтверждения аутентичности расширенной мультимедийной платформы 312. В частности, посредник 324 шифрования подписывает сертификат в аутентификационных учетных данных, чтобы гарантировать аутентичность. Подтверждение аутентичности включает в себя дешифрование зашифрованных аутентифицированных учетных данных с помощью закрытого ключа, чтобы подтвердить достоверность сертификата расширенной мультимедийной платформы 312. Процесс, в частности, может верифицировать информацию безопасной аутентификации, встроенную при изготовлении, для подтверждения, что расширенная мультимедийная платформа 312 была построена с использованием санкционированного процесса изготовления. Посредник 334 шифрования затем передает подписанный сертификат шифровальному устройству 336. Шифровальное устройство может сгенерировать учетные данные подтверждения достоверности. Учетные данные подтверждения достоверности могут включать в себя схожую информацию в аутентификационных учетных данных (например, идентификационную информацию расширенной мультимедийной платформы, открытый ключ). Учетные данные подтверждения достоверности могут быть использованы расширенной мультимедийной платформой 312 для подтверждения достоверности расширенного удаленного размещения 310. Учетные данные подтверждения достоверности могут в частности включать в себя сертификат. Сертификат может быть сгенерирован с использованием системы X.509, в качестве центра сертификации, так чтобы сертификат был подписан с помощью корневого сертификата или корневого центра сертификации. Предполагается, что сертификат может выдаваться на ограниченный срок и обновляться с предварительно определенным интервалом посредством способов, описанных в настоящем документе. Срок и периоды интервалов обновления могут быть разными. Учетные данные подтверждения достоверности передаются по среде передачи.

[0056] Расширенное удаленное размещение 310 принимает учетные данные подтверждения достоверности. В вариантах осуществления, внешний компонент 314 безопасности может принять учетные данные подтверждения достоверности и переслать сертификат учетных данных подтверждения достоверности расширенной мультимедийной платформе 312. Так как сертификат может выдаваться на ограниченный срок, внешний компонент 314 безопасности может быть выполнен с возможностью осуществления связи с расширенной мультимедийной платформой 312 для обновления сертификата с предварительно определенным интервалом посредством способов, описанных в настоящем документе. Срок и периоды интервалов обновления могут быть разными по продолжительности. Сертификат может быть переслан вместе с одноразовым числом. Расширенная мультимедийная платформа 312 верифицирует, что сертификат центра сертификации X.509 привязан к корневому сертификату. В этой связи, расширенная мультимедийная платформа 312 может установить одностороннее доверие с расширенным удаленным размещением 310. Расширенная мультимедийная платформа 312 теперь аутентифицирована, и одностороннее доверие существует в отношении части расширенной мультимедийной платформы, подтверждая, что расширенная мультимедийная платформа запущена в расширенном удаленном размещении 310.

[0057] Аутентифицированная расширенная мультимедийная платформа 312 затем запрашивает дополнительную информацию в учетных данных подтверждения достоверности. Предполагается, что после верификации сертификата X.509, связь между расширенной мультимедийной платформой и внешним компонентом безопасности может осуществляться с использованием взаимной аутентификации посредством уровня защищенных сокетов/безопасности транспортного уровня (SSL/TLS) на основе сертификата X.509. Дополнительная информация (например, идентификационная информация расширенной мультимедийной платформы) в учетных данных подтверждения достоверности возвращается расширенной мультимедийной платформе 312. После приема дополнительной информации в учетных данных подтверждения достоверности, аутентифицированная расширенная мультимедийная платформа устанавливает двустороннее доверие с расширенным удаленным размещением 310. В вариантах осуществления, учетные данные подтверждения достоверности передаются вместе с учетными данными вызова (например, устанавливающий доверие двоичный объект). Учетные данные вызова выдаются внешним компонентом 314 безопасности расширенной мультимедийной платформе 312. Учетные данные вызова могут быть использованы для аутентификации расширенной мультимедийной платформы 312 в отношении одного или более мультимедийных серверов, включающих в себя сервер 330 доставки контента, для передачи мультимедийного контента.

[0058] Варианты осуществления настоящего изобретения предполагают, что расширенная мультимедийная платформа может иметь обновления программно-аппаратных средств и/или программного обеспечения для способствования установлению одностороннего доверия и двустороннего доверия. В частности, обновления могут способствовать доступу к информации, необходимой для верификации учетных данных подтверждения достоверности. Например, расширенная мультимедийная платформа после обновления может иметь доступ к открытому ключу в стоечном HBI-устройстве во внешнем компоненте безопасности. Также, в качестве примера, расширенная мультимедийная платформа может иметь доступ к цепочке сертификатов из сертификатов X.509, предоставленных в учетных данных подтверждения достоверности. Вариантами осуществления настоящего изобретения предполагаются другие типы функциональности, которым могут способствовать обновления программно-аппаратных средств и/или программного обеспечения во время процесса аутентификации.

[0059] Со ссылкой на Фиг. 3C, изображена схема последовательностей обеспечения безопасности связи с расширенными мультимедийными платформами. Схема включает в себя расширенное удаленное размещение 310, расширенную мультимедийную платформу 312, внешний компонент 314 безопасности, доверенное размещение 320, внутренний компонент 322 безопасности и сервер 330 доставки контента, как описано выше. Расширенная мультимедийная платформа 312 может включать в себя информацию безопасной аутентификации, встроенную при изготовлении, которая включает в себя открытый ключ для криптографии. Информация безопасной аутентификации может быть встроена в аппаратные средства расширенной мультимедийной платформы 312 во время безопасного процесса изготовления расширенной мультимедийной платформы. Расширенная мультимедийная платформа 312 может быть размещена в расширенном удаленном размещении 310, который является центром обработки данных, вмещающим в себя расширенную мультимедийную платформу 312 и дополнительные компоненты (например, внешний компонент безопасности), которые способствуют обеспечению безопасности связи. Расширенное удаленное размещение 310 может быть географически распределенным для поддержки локальности пользователя, в этой связи, расширенное удаленное размещение может не находиться во владении и/или управлении поставщиком сервера распространения мультимедийного контента.

[0060] Расширенная мультимедийная платформа 312 может быть выполнена с возможностью выполнения инициализации 342, которая загружает расширенную мультимедийную платформу, выполняет обнаружение 342 физических устройств, резервирует IP 346 для расширенной мультимедийной платформы и обнаруживает внешний компонент 314 безопасности. Физические устройства могут включать в себя компоненты (например, DHCP, коммутатор, устройство управления шасси) в расширенном удаленном размещении, которое поддерживает расширенную мультимедийную платформу 312. Процесс обнаружения может включать в себя сообщения, передаваемые так, чтобы расширенной мультимедийной платформе предоставлялся IP и принималась информация (например, IP-адрес) в отношении внешнего компонента безопасности. Расширенная мультимедийная платформа 312 может создать возможность соединения 348 без безопасного доверия с внешним компонентом безопасности и другими компонентами. В вариантах осуществления, реализация и передача сообщений может быть на уровне стоечного устройства. После создания возможности соединения, предполагается, что может быть реализован процесс 350 обновления для приема обновлений программно-аппаратных средств и/или программного обеспечения, который способствуют доступу к расширенной мультимедийной платформе 312 и управлению ею. В вариантах осуществления, расширенная мультимедийная платформа может запросить 352 и затем принять 354 информацию обновления.

[0061] Расширенная мультимедийная платформа 312 может передать аутентификационные учетные данные 356 в доверенное размещение 320. Расширенная мультимедийная платформа 312 может в частности передать аутентификационные учетные данные посредством внешнего компонента безопасности, который затем пересылает аутентификационные учетные данные 358 внутреннему компоненту 322 безопасности. Аутентификационные учетные данные могут включать в себя информацию безопасной аутентификации, встроенную при изготовлении, и открытый сертификат, который идентифицирует расширенную мультимедийную платформу. В вариантах осуществления, аутентификационные учетные данные включают в себя одноразовое число - произвольное число, используемое только во время процесса аутентификации.

[0062] Доверенное размещение 320 может принять аутентификационные учетные данные 358 и после подтверждения 360 аутентичности расширенной мультимедийной платформы передать учетные данные подтверждения достоверности 362 расширенной мультимедийной платформе. В вариантах осуществления, посредник 324 шифрования и шифровальное устройство 326 могут быть использованы для подтверждения аутентичности расширенной мультимедийной платформы 312. Подтверждение достоверности может включать в себя подписание сертификата в аутентификационных учетных данных посредством верификации информации безопасной аутентификации, встроенной при изготовлении, для подтверждения, что расширенная мультимедийная платформа 312 была построена с использованием санкционированного процесса изготовления. Подтверждение достоверности может также включать в себя генерирование учетных данных подтверждения достоверности. Учетные данные подтверждения достоверности 362 могут включать в себя сертификат и идентификационную информацию расширенной мультимедийной платформы. Сертификат может быть сгенерирован с использованием системы X.509, в качестве центра сертификации, так чтобы сертификат был подписан с помощью корневого сертификата. Учетные данные подтверждения достоверности 362 передаются расширенному удаленному размещению.

[0063] Расширенное удаленное размещение 310 принимает учетные данные подтверждения достоверности 362. Внешний компонент 314 безопасности может принять учетные данные подтверждения достоверности 362 и переслать учетные данные подтверждения достоверности 364. В вариантах осуществления, внешний компонент безопасности пересылает сертификат учетных данных подтверждения достоверности расширенной мультимедийной платформе 312. Сертификат может быть переслан вместе с одноразовым числом для дополнительной безопасности. Аутентифицированная расширенная мультимедийная платформа 312 верифицирует 366, что сертификат центра сертификации X.509 привязан к корневому сертификату. В этой связи, расширенная мультимедийная платформа 312 может установить одностороннее доверие 366 с расширенным удаленным размещением 310.

[0064] Расширенная мультимедийная платформа 312 затем запрашивает 368 дополнительную информацию в учетных данных подтверждения достоверности. Дополнительная информация в учетных данных подтверждения достоверности возвращается 370 расширенной мультимедийной платформе 312. После приема дополнительной информации в учетных данных подтверждения достоверности, расширенная мультимедийная платформа устанавливает двустороннее доверие 372 с расширенным удаленным размещением 310. В вариантах осуществления, двустороннее доверие основывается на сопоставлении идентификационной информации расширенной мультимедийной платформы 312 в дополнительной информации в учетных данных подтверждения достоверности с информацией безопасной аутентификации, встроенной при изготовлении. Расширенная мультимедийная платформа 312 может установить дополнительные соединения 374 для безопасного осуществления связи с инфраструктурой сервиса распространения мультимедийного контента (например, сервера 330 доставки контента) и также оперировать дополнительной настраиваемой функциональностью, такой как расширенные привилегии, которые включают в себя обход проверок безопасности. Например, когда клиент доступа к мультимедийным данным осуществляет доступ к контенту посредством расширенной мультимедийной платформы 312, расширенная мультимедийная платформа 312 может быть не должна выполнять некоторые проверки безопасности.

[0065] Со ссылкой на Фиг. 3D, расширенная мультимедийная платформа 312 может установить доверенную взаимосвязь с другими компонентами в инфраструктуре для осуществления связи с компоненты с расширенными привилегиями. Расширенные привилегии с другими компонентами могут быть инициализированы на основе передачи учетных данных подтверждения достоверности вместе с учетными данными вызова (например, устанавливающим доверие двоичным объектом). Предполагается, что учетные данные вызова могут быть запрошены и переданы отдельно от учетных данных подтверждения достоверности. Учетные данные вызова относятся к двоичному объекту секретных данных, который внешний компонент 314 безопасности выдает расширенной мультимедийной платформе 312. Учетные данные вызова могут быть использованы для аутентификации расширенной мультимедийной платформы 312 в отношении одного или более внешних серверов, включающих в себя сервер 330 доставки контента, для передачи мультимедийного контента. Расширенная мультимедийная платформа 312 может оперировать настраиваемой функциональностью, на основе использования учетных данных вызова, для установления доверия с одним или более компонентами сервиса распространения мультимедийного контента; настраиваемая функциональность содержит запуск с расширенными привилегиями, которые включают в себя обход одной или более проверок безопасности, которые иначе были бы выполнены.

[0066] При функционировании, расширенная мультимедийная платформа 312 может запросить 376 соединение с сервером 330 доставки контента. На этапе 378, сервер 330 доставки контента делает определение, ассоциирован ли запрос с расширенной мультимедийной платформой. Определение, что запрос ассоциирован с расширенной мультимедийной платформой или мультимедийной платформой, может быть основано на источнике запроса, обозначении группы и/или дополнительной информации, включенной в запрос. Например, запрос может быть ассоциирован с расширенной мультимедийной платформой, которая является частью группы безопасности с привилегиями доступа и разрешениями безопасности, основанными на предыдущей аутентификации. В вариантах осуществления, запрос от расширенной мультимедийной платформы 314 может включать в себя учетные данные подтверждения достоверности, которые передают на сервер доставки контента, что запрос ассоциирован с расширенной мультимедийной платформой.

[0067] Когда сервер 330 доставки контента определяет, что запрос не ассоциирован с расширенной мультимедийной платформой, сервер 330 доставки контента приступает к задачам безопасности (например, проверкам и процедурам) для аутентификации устройства, ассоциированного с запросом, и предоставления доступа к мультимедийный контенту после аутентификации. Когда сервер доставки контента определяет, что запрос ассоциирован с расширенной мультимедийной платформой, обычные проверки безопасности можно обойти, для того, чтобы установить двустороннее доверие и настраиваемую функциональность, реализованную для расширенной мультимедийной платформы 314. Например, сервер 330 доставки контента может выдать запрос и/или выдать вызов 380 для учетных данных вызова, ассоциированных с расширенной мультимедийной платформой 312. В вариантах осуществления, учетные данные вызова относятся к двоичному объекту секретных данных, который внешний компонент 314 безопасности выдает расширенной мультимедийной платформе 312. Расширенная мультимедийная платформа 314 аутентифицирует 382 вызов с использованием учетных данных вызова, так чтобы между расширенной мультимедийной платформой 312 и сервером 320 доставки контента установилось двустороннее доверие 386. Расширенная мультимедийная платформа 312 может ответить 384 на вызов для того, чтобы ответить на вызов. Осуществление ответа на вызов может включать в себя передачу учетных данных вызова на сервер доставки контента. В частности, расширенная мультимедийная платформа 312 может хэшировать учетные данные вызова и передать их на сервер 330 доставки контента. Предполагается, что сервер 330 доставки контента может быть ассоциирован с дополнительными компонентами, которые по факту аутентифицируют расширенную мультимедийную платформу 312, расширенная мультимедийная платформа 312 может начать осуществлять связь с дополнительными компонентами с расширенными привилегиями и осуществлять обход дополнительных проверок безопасности.

[0068] Возвращаясь теперь к Фиг. 4, предоставляется схема последовательности операций, которая иллюстрирует способ 400 для обеспечения безопасности связи с расширенными мультимедийными платформами. Изначально на этапе 410, аутентификационные учетные данные передаются внутреннему компоненту безопасности в доверенном размещении. На этапе 420, первая порция учетных данных подтверждения достоверности принимается от внутреннего компонента безопасности. На этапе 430, запуск в расширенном удаленном размещении аутентифицируется по меньшей мере на основе первой порции учетных данных подтверждения достоверности. На этапе 440, двустороннее доверие устанавливается с расширенным удаленным размещением с использованием учетных данных подтверждения достоверности.

[0069] Возвращаясь теперь к Фиг. 5, предоставляется схема последовательности операций, которая иллюстрирует способ 500 для обеспечения безопасности связи с расширенными мультимедийными платформами. Изначально на этапе 510, аутентификационные учетные данные получены из расширенного удаленного размещения. Расширенное удаленное размещение включает в себя внешний компонент безопасности и расширенную мультимедийную платформу. На этапе 520, аутентифицируется расширенная мультимедийная платформа. На этапе 530, учетные данные подтверждения достоверности передаются внешнему компоненту безопасности. Учетные данные подтверждения достоверности включают в себя по меньшей мере сертификат, подписанный корневым центром сертификации, и идентификационную информацию расширенной мультимедийной платформы. Учетные данные подтверждения достоверности устанавливают двустороннее доверие между расширенной мультимедийной платформой и расширенным удаленным размещением.

[0070] Возвращаясь теперь к Фиг. 6, предоставляется схема последовательности операций, которая иллюстрирует способ 600 для обеспечения безопасности связи с расширенными мультимедийными платформами. Изначально на этапе 610, вызов выдается расширенной мультимедийной платформе. Вызов может быть выдан на основе обнаружения, что расширенная мультимедийная платформа пытается совершить соединение. На этапе 620, принимается ответ на вызов, в при этом ответ на вызов включает в себя учетные данные вызова, имеющие устанавливающий доверие двоичный объект. На этапе 630, устанавливают двустороннее доверие с расширенной мультимедийной платформой на основе верификации ответа на вызов.

[0071] Возвращаясь теперь к Фиг. 7, предоставляется схема последовательности операций, которая иллюстрирует способ 700 для обеспечения безопасности связи с расширенными мультимедийными платформами. Изначально на этапе 710, принимается запрос. Запрос может быть на доступ к мультимедийный контенту. Запрос может также быть на установление соединения с сервером доставки контента, так чтобы мультимедийный контент мог быть передан из сервера доставки контента. На этапе 720, определяется определение, является ли запрос для расширенной мультимедийной платформы запросом на доступ к мультимедийный контенту. В вариантах осуществления, запрос от расширенной мультимедийной платформы 314 может включать в себя учетные данные подтверждения достоверности, которые передают на сервер доставки контента, что запрос ассоциирован с расширенной мультимедийной платформой. На этапе 730, когда определено, что запрос не ассоциирован с расширенной мультимедийной платформой, выполняется одна или более процедур обеспечения безопасности для аутентификации устройства, ассоциированного с запросом. На этапе 740, когда определено, что запрос ассоциирован с расширенной мультимедийной платформой, расширенная мультимедийная платформа исключается из одной или более процедур обеспечения безопасности, которые иначе были бы выполнены. Вместо этого, расширенная мультимедийная платформа может установить двустороннее доверие между расширенной мультимедийной платформой и сервером доставки контента, в соответствии с вариантами осуществления настоящего изобретения.

[0072] Варианты осуществления настоящего изобретения были описаны в отношении конкретных вариантов осуществления, которые предназначены во всех аспектах быть иллюстративными, а не ограничивающими. Альтернативные варианты осуществления будут очевидны специалистам в данной области техники, к которым настоящее изобретение имеет отношение без отступления от его объема.

[0073] Из вышеприведенного, будет видно, что это изобретение целиком хорошо адаптировано для достижения всех задач и целей, изложенных выше вместе с другими преимуществами, которые очевидны, и которые присущи данной структуре.

[0074] Будет понятно, что некоторые признаки и подкомбинации являются полезными и могут быть использованы без ссылки на другие признаки и подкомбинации. Это предусматривается формулой изобретения и находится в рамках ее объема.

Изобретение относится к обеспечению безопасности связи с расширенными мультимедийными платформами. Технический результат – повышение эффективности обеспечения безопасности связи с расширенными мультимедийными платформами. Способ для обеспечения безопасности связи с расширенными мультимедийными платформами включает в себя передачу аутентификационных учетных данных внутреннему компоненту безопасности в доверенном размещении, прием учетных данных подтверждения достоверности от внутреннего компонента безопасности, аутентификацию расширенного удаленного размещения на основе по меньшей мере порции принятых учетных данных подтверждения достоверности, установление двусторонней доверенной взаимосвязи с расширенным удаленным размещением с использованием учетных данных подтверждения достоверности. 2 н. и 8 з.п. ф-лы, 10 ил.

1. Способ для обеспечения безопасности связи с расширенными медиаплатформами, причем способ содержит этапы, на которых:

передают, из расширенной медиаплатформы в расширенном удаленном размещении, аутентификационные учетные данные внутреннему компоненту безопасности в доверенном размещении, при этом внутренний компонент безопасности в доверенном размещении оперирует сервисами для аутентификации на основе аутентификационных учетных данных, что расширенная медиаплатформа запущена в расширенном удаленном размещении;

принимают, на расширенной медиаплатформе, первую порцию учетных данных для подтверждения достоверности от внутреннего компонента безопасности;

аутентифицируют, на расширенной медиаплатформе, что расширенная медиаплатформа запущена в расширенном удаленном размещении, по меньшей мере на основе первой порции учетных данных для подтверждения достоверности;

передают запрос внешнему компоненту безопасности в расширенном удаленном размещении по меньшей мере второй порции учетных данных для подтверждения достоверности;

принимают вторую порцию учетных данных для подтверждения достоверности; и

устанавливают, из расширенной медиаплатформы, двустороннее доверие с расширенным удаленным размещением с использованием второй порции учетных данных для подтверждения достоверности, при этом вторая порция учетных данных для подтверждения достоверности передается после аутентификации, что расширенная медиаплатформа запущена в расширенном удаленном размещении.

2. Способ по п. 1, дополнительно содержащий этап, на котором перед передачей аутентификационных учетных данных:

инициализируют посредством сообщений с использованием внешнего компонента безопасности в расширенном удаленном размещении;

создают возможность связи с внешним компонентом безопасности без безопасного доверия с внешним компонентом безопасности; и

выполняют обновление на основе информации, принятой от внешнего компонента безопасности.

3. Способ по п. 2, в котором аутентификационные учетные данные передают с использованием криптографии посредством внешнего компонента безопасности, при этом аутентификационные учетные данные включают в себя по меньшей мере информацию безопасной аутентификации, встроенную при изготовлении, имеющую открытый ключ и сертификат, который зашифрован с помощью открытого ключа.

4. Способ по п. 3, в котором первую порцию учетных данных для подтверждения достоверности принимают посредством внешнего компонента безопасности, при этом первую порцию учетных данных для подтверждения достоверности передают на основе внутреннего компонента безопасности:

дешифруют аутентификационные учетные данные с помощью закрытого ключа;

подписывают сертификат в аутентификационных учетных данных; и

генерируют первую порцию учетных данных для подтверждения достоверности, которые включают в себя сертификат, подписанный корневым удостоверяющим центром.

5. Способ по п. 1, в котором первая порция учетных данных для подтверждения достоверности включает в себя сертификат, подписанный корневым удостоверяющим центром.

6. Способ по п. 1, в котором вторая порция учетных данных для подтверждения достоверности включает в себя по меньшей мере сертификат, подписанный корневым удостоверяющим центром, имеющим идентификационную информацию, которая сопоставляется с идентификационной информацией с информацией безопасной аутентификации, встроенной при изготовлении, в аутентификационных учетных данных, для того чтобы установить двустороннее доверие.

7. Система для обеспечения безопасности связи с расширенными медиаплатформами, причем система, содержащая:

расширенную медиаплатформу, сконфигурированную для:

передачи аутентификационных учетных данных;

приема по меньшей мере первой порции учетных данных для подтверждения достоверности;

аутентификации, что расширенная медиаплатформа запущена в расширенном удаленном размещении, по меньшей мере на основе первой порции учетных данных для подтверждения достоверности;

передачи запроса второй порции учетных данных для подтверждения достоверности;

приема второй порции учетных данных для подтверждения достоверности; и