Область техники, к которой относится изобретение

Настоящее изобретение в целом относится к беспроводной связи, а конкретнее к аутентификации безопасности и управлению ключами в инфраструктурной беспроводной многозвенной сети.

Уровень техники

Инфраструктурная беспроводная сеть, как правило, включает в себя сеть связи со стационарными и проводными шлюзами. Многие инфраструктурные беспроводные сети применяют мобильный модуль или хост, который взаимодействует со стационарной базовой станцией, которая соединена с проводной сетью. Мобильный модуль может перемещаться географически, пока он взаимодействует по беспроводной линии связи с базовой станцией. Когда мобильный модуль выходит из диапазона одной базовой станции, он может подключиться или "выполнить передачу обслуживания" к новой базовой станции, и начинает взаимодействие с проводной сетью посредством новой базовой станции.

По сравнению с инфраструктурными беспроводными сетями, такими как сотовые сети или спутниковые сети, специальные сети являются самоформирующимися сетями, которые могут работать в отсутствии любой стационарной инфраструктуры, и в некоторых случаях специальная сеть целиком образуется из мобильных узлов. Специальная сеть, как правило, включает в себя некоторое количество географически распределенных, возможно мобильных модулей, иногда называемых "узлами", которые подключены по беспроводной связи друг к другу с помощью одной или более линий связи (например, радиочастотных каналов связи). Узлы могут взаимодействовать друг с другом через беспроводную среду без поддержки инфраструктурной или проводной сети.

Поскольку сети беспроводной связи становятся более распространенными, безопасность продолжает оставаться главной заботой как для провайдеров сетей связи, так и конечных пользователей. Это наиболее очевидно при использовании мобильной беспроводной сети, где окружение безопасности может выдвигать значительные проблемы, так как данные могут легко приниматься и управляться многими узлами. Линии радиосвязи, используемые в беспроводной сети, раскрывают сигнализацию и данные, перемещающиеся по сети, подслушивающим и/или возможным взломщикам. В многозвенной беспроводной сети это требует, чтобы каждая линия связи в связанных устройствах имела уникальное сопоставление безопасности, установленное посредством многозвенного процесса аутентификации и управления ключами. Тогда передающиеся по воздуху кадры на линии связи могут быть защищены с помощью установленных сопоставлений безопасности.

Краткое описание чертежей

Прилагаемые чертежи, где одинаковые ссылочные позиции обозначают идентичные или функционально сходные элементы на всех отдельных видах, и которые вместе с подробным описанием ниже включаются в состав и образуют часть описания изобретения, служат для дополнительной иллюстрации различных вариантов осуществления и для разъяснения различных принципов и преимуществ полностью в соответствии с настоящим изобретением.

Фиг.1 иллюстрирует примерную инфраструктурную многозвенную беспроводную сеть в соответствии с некоторыми вариантами осуществления настоящего изобретения.

Фиг.2 иллюстрирует примерный формат сообщения в соответствии с некоторыми вариантами осуществления настоящего изобретения.

Фиг.3 - блок-схема последовательности операций способа, иллюстрирующая процесс распределения ключей и авторизации роли в соответствии с некоторыми вариантами осуществления настоящего изобретения.

Фиг.4 иллюстрирует процедуру аутентификации в соответствии с некоторыми вариантами осуществления настоящего изобретения.

Фиг.5 - структурная схема передачи сообщений, иллюстрирующая сообщения аутентификации, которыми обмениваются различные элементы сети из фиг.1, в соответствии с некоторыми вариантами осуществления настоящего изобретения.

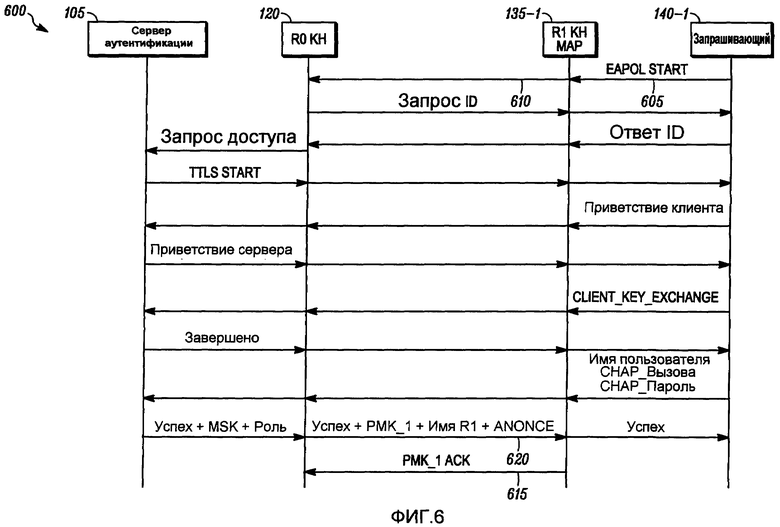

Фиг.6 иллюстрирует больше подробностей в обмене сообщениями из фиг.5 в соответствии с некоторыми вариантами осуществления настоящего изобретения.

Специалисты в данной области техники должны признать, что элементы на чертежах иллюстрируются для простоты и ясности, и необязательно нарисованы в масштабе. Например, размеры некоторых элементов на чертежах могут быть преувеличены относительно других элементов, чтобы помочь улучшить понимание вариантов осуществления настоящего изобретения.

Осуществление изобретения

Перед подробным описанием вариантов осуществления, которые находятся в соответствии с настоящим изобретением, следует обратить внимание, что варианты осуществления в основном заключаются в сочетаниях этапов способа и компонентов устройства, относящихся к аутентификации безопасности и управлению ключами. Соответственно, компоненты устройства и этапы способа представлены, где это уместно, с помощью традиционных символов на чертежах, показывающих только те характерные подробности, которые подходят для понимания вариантов осуществления настоящего изобретения, чтобы не мешать раскрытию изобретения подробностями, которые будут без труда очевидны специалистам в данной области техники на основе настоящего описания.

В данном документе относительные термины, такие как первый и второй, верхний и нижний и т.п., могут использоваться исключительно для различения одного объекта или действия от другого объекта или действия, без обязательного требования или допущения какого-либо действительного такого отношения или порядка между такими объектами или действиями. Термины "содержит", "содержащий" или любая другая их разновидность предназначены для охвата неисключительного указания, так что процесс, способ, изделие или устройство, которое содержит список элементов, не включает в себя только эти элементы, но может включать в себя другие элементы, не перечисленные в явном виде или неотъемлемые для такого процесса, способа, изделия или устройства. Элемент, описываемый с помощью "содержит …", не препятствует, без добавочных ограничений, наличию дополнительных идентичных элементов в процессе, способе, изделии или устройстве, которое содержит этот элемент.

Должно быть признано, что варианты осуществления изобретения, описываемые в этом документе, могут состоять из одного или более традиционных процессоров и уникальных сохраненных программных команд, которые управляют одним или более процессорами для реализации, в сочетании с некоторыми не являющимися процессором схемами, некоторых, большинства или всех функций аутентификации безопасности и управления ключами, описываемых в этом документе. Не являющиеся процессором схемы могут включать в себя, без ограничения, радиоприемник, радиопередатчик, возбудители сигнала, схемы синхронизации, схемы источника питания и пользовательские устройства ввода. По существу, эти функции могут интерпретироваться как этапы способа для выполнения аутентификации безопасности и управления ключами. В качестве альтернативы, некоторые или все функции могли бы быть реализованы с помощью конечного автомата, у которого нет сохраненных программных команд, или в одной или более специализированных интегральных схем (ASIC), в которых каждая функция или некоторые сочетания некоторых из функций реализуются в виде заказной логики. Конечно, могло бы использоваться сочетание двух подходов. Таким образом, способы и средства для этих функций описаны в этом документе. Дополнительно ожидается, что специалист, несмотря на возможное значительное усилие и многие проектные решения, мотивированные, например, доступным временем, текущей уровнем техники и экономическими соображениями, руководствуясь раскрытыми в этом документе идеями и принципами, легко сможет сформировать такие программные команды и программы и ИС с минимальным экспериментированием.

Настоящее изобретение предоставляет схему аутентификации безопасности и управления ключами для инфраструктурной многозвенной беспроводной сети с моделью безопасности по каждому звену. Основными составляющими блоками настоящего изобретения являются IEEE 802.11i и IEEE 802.1x. Для быстрой передачи обслуживания включаются признаки из 802.11r.

IEEE 802.1x является новой технологией, которая обеспечивает почти неограниченную масштабируемость с минимальными административными издержками. Она также допускает выбор пользователями или операторами разных способов аутентификации. В настоящем изобретении для аутентификации пользователя и устройства используется туннелированный протокол безопасности транспортного уровня (TTLS) из-за его относительно сильной защиты и низкой стоимости развертывания. Для устройств аутентификация по протоколу безопасности транспортного уровня (TLS) является необязательным признаком.

Для централизованной аутентификации и поддержки 802.11r держатель ключа верхнего уровня (R0KH) для иерархии ключей по 802.11r проектируется расположенным в проводной сети. Транспортировка сообщений между держателем ключа верхнего уровня (нулевого уровня) и держателями ключа уровня 2 (R1KH) может происходить либо на уровне 2, либо на уровне Интернет-протокола (IP).

В настоящем изобретении иерархия ключей на основе 802.11r приспосабливается среди узловых точек доступа, которые берут на себя роль держателей ключа первого уровня. Предусматривается поток сообщений управления безопасностью между держателями ключей. Управление ключами может поддерживать беспроводные станции, совместимые как с 802.11i, так и с 802.11r. Оно также может поддерживать виртуальные точки доступа с развернутыми возможными многочисленными идентификаторами набора служб (SSID). Поток сообщений безопасности между держателями ключа нулевого уровня и первого уровня может перемещаться по уровню 2 или уровню 3 в зависимости от расположения держателя ключа нулевого уровня. Когда все держатели ключа нулевого уровня развернуты в одном сегменте уровня 2 с держателями ключа первого уровня, может использоваться коммуникационный транспорт уровня 2, а в противном случае следует использовать коммуникационный транспорт уровня 3. Ключ распределения ключей (KDK) получается во время процесса начальной аутентификации и используется для защиты материала ключа, перемещаемого от держателя ключа верхнего уровня к держателям ключа следующего уровня. Роль держателя R1KH ключа первого уровня авторизуется держателем ключа верхнего уровня на основе информации об авторизации от сервера аутентификации.

Система и способ в схеме аутентификации безопасности и управления ключами в многозвенной беспроводной сети предоставляется в этом документе с помощью модели последовательной (по каждому звену) безопасности. Схема приспосабливает иерархию ключей 802.11r к сети узловых точек доступа (AP). В этом подходе держатель ключа верхнего уровня (R0KH) получает и хранит верхний парный главный ключ (PMK_0) для каждого запрашивающего беспроводного устройства после процесса аутентификации. Все точки доступа (AP) аутентификатора принимают на себя роль держателя ключа первого уровня (R1KH) и принимают парный главный ключ следующего уровня (PMK_1) от держателя R0KH ключа верхнего уровня. Ключ защиты данных уровня линии связи получается из PMK_1 посредством 4-стороннего квитирования связи, например 4-стороннего квитирования связи 802.11i.

Фиг.1 иллюстрирует примерную инфраструктурную многозвенную беспроводную сеть 100 в соответствии с некоторыми вариантами осуществления настоящего изобретения. В примерной сети 100 согласно фиг.1, среди держателей ключа используются каналы связи уровня 2, и держатель R0KH ключа верхнего уровня привязывается к центральному коммутатору Ethernet. Таким образом, держатель R0KH ключа верхнего уровня находится в том же сегменте L2 со всеми управляемыми интеллектуальными точками доступа (IAP) и устройствами узловых точек доступа (MAP). Клиент службы аутентификации удаленных пользователей по коммутируемым каналам связи (RADIUS) и аутентификатор 802.1X также реализуются в сети 100 в соответствии с некоторыми вариантами осуществления настоящего изобретения.

Специалисты в данной области техники поймут, что когда каналы связи уровня IP используются для держателя R0KH ключа верхнего уровня и держателя R1KH ключа первого уровня, R0KH может располагаться в любом месте. В соответствии с примерной реализацией R0KH располагается в том же хосте, что и система управления сетью. Все устройства R1KH, подключенные к одному и тому же R0KH, идентифицируются с помощью Идентификатора мобильного домена (MDI), который объявляется во всех сигнальных кадрах.

Как проиллюстрировано, сеть 100 включает в себя одну или более узловых точек 135-n доступа (MAP), которые используются для направления пакетов данных от одной или более интеллектуальных точек 130-n доступа (IAP) к одному или более беспроводных абонентских устройств 140-n (SD) (также называемых станциями (STA)). Одна или более IAP 130-n затем направляют пакеты центральному коммутатору 125 Ethernet, коммуникационно- соединенному с центральным маршрутизатором 115 и держателем 120 ключа верхнего уровня (R0KH). Центральный маршрутизатор 115 соединяется с сервером 105 аутентификации через проводную магистраль 110. Хотя показаны только пути от абонентских устройств (SD) к проводной сети 125, специалисты в данной области техники поймут, что узловые соединения могут быть установлены до тех пор, пока два соседних устройства, например абонентское устройство 140-1 и абонентское устройство 140-2 могут взаимодействовать друг с другом.

Сервер 105 аутентификации работает, чтобы предоставить услуги аутентификации для R0KH 120, и будет описываться ниже. В общем, сервер 105 аутентификации выполняет функцию аутентификации, необходимую для проверки учетных данных запрашивающего от лица аутентификатора, и указывает, авторизован ли запрашивающий на доступ к услугам аутентификатора. В одном варианте осуществления настоящего изобретения сервер 105 аутентификации находится в участке проводной сети, где может быть обеспечена физическая безопасность хоста. Например, сервер 105 аутентификации может быть сервером службы аутентификации удаленных пользователей по коммутируемым каналам связи (RADIUS) с возможностью расширяемого протокола аутентификации - туннелированного протокола безопасности транспортного уровня/расширяемого протокола аутентификации - протокола транспортного уровня (EAP-TTLS/EAP-TLS) для централизованной аутентификации.

Как будет признано специалистами в данной области техники, в сети 100 могут потребоваться абонентские устройства 140-n для отправки и приема зашифрованных данных. Любое устройство в сети 100, требующее/желающее доступ к услугам, предлагаемым системой аутентификатора, называется запрашивающим. Устройство, которое аутентифицирует другое устройство (запрашивающее), которое требует/желает использовать услуги, защищенные аутентификатором, называется аутентификатором. Аутентификатор осуществляет контроль доступа на основе результата аутентификации.

Как будет признано специалистами в данной области техники, каждый узел в сети 100 (то есть IAP 130-n, MAP 135-n и SD 140-n) аутентифицируется для сети 100 перед тем, как он присоединяется к узловой сети. Учетные данные для аутентификации могут основываться, например, на пароле, идентификации карты (I.D.) в модуле идентификации абонента (SIM) или другом I.D., который уникален для конкретного узла и хранится на сервере 105 аутентификации. Каждый узел использует свою связь с сервером 105 аутентификации, чтобы аутентифицировать однократную защищенную узловую MAP или IAP, которая установила защищенное соединение с R0KH 120. R0KH 120 будет использовать услуги аутентификации, предоставляемые сервером 105 аутентификации. Сервер 105 аутентификации также помогает конкретному узлу, который проходит аутентификацию, установить доверительные отношения с его соседними узлами путем распространения материала сеансового главного ключа, который шифруется для R0KH 120. R0KH 120 получает парные главные ключи нулевого уровня и первого уровня (PMK_0, PMK_1). R0KH 120 также сохраняет PMK_0 и отправляет PMK_1 к MAP или IAP аутентификатора, которая принимает на себя роль держателя ключа первого уровня.

В одном варианте осуществления настоящего изобретения сеть 100 включает в себя работоспособность IEEE 802.11r. 802.11r предусматривает быстрые переходы BSS ("Базовый набор служб"). Соответственно 802.11r облегчает связность для транспортных средств в движении с помощью быстрых передач обслуживания от одной базовой станции к другой, управляемых «бесшовным» (без резких переходов) образом. Основным приложением, представляемым в настоящее время для стандарта 802.11r, является VoIP ("голосовая связь по IP-протоколу", или Интернет-телефония) посредством мобильных телефонов, спроектированных для работы с беспроводными Интернет-сетями, вместо (или в дополнение к) стандартным сотовым сетям.

802.11r уточняет процесс перехода мобильного клиента, когда он перемещается между точками доступа. Протокол позволяет беспроводному клиенту устанавливать состояние безопасности и качества обслуживания (QoS) на новой точке доступа перед выполнением перехода, что ведет к минимальной потери подключаемости и разрыва приложения. Общие изменения в протоколе не представляют никаких новых уязвимостей в безопасности. Это сохраняет поведение имеющихся станций и точек доступа. 802.11r предоставляет механизмы мобильным клиентам в роуминге для осуществления связи с подходящими точками доступа, установления ассоциаций безопасности и резервирования ресурсов QoS.

В соответствии с настоящим изобретением в сети 100 из фиг.1 иерархия ключей на основе 802.11r применяется к узловой AP, в силу этого делая возможной быструю передачу обслуживания для одой или более мобильных AP. В этой иерархии ключей ключ PMK_0 верхнего уровня формируется в R0KH 120 из материала главного ключа, принятого от сервера 105 аутентификации. На следующем уровне в R0KH 120 из PMK_0 получается PMK_1. PMK_1 доставляется к R1KH. Парный промежуточный ключ (PTK) получается из PMK_1 между запрашивающим и аутентификатором посредством 4-стороннего квитирования связи 802.11i. В соответствии с некоторыми вариантами осуществления данного изобретения, держатель R0KH 120 ключа верхнего уровня располагается в участке проводной сети и привязывается к центральному коммутатору 125 Ethernet, и все остальные узловые точки доступа (MAP) 135-n и IAP 130-n возьмут на себя роль держателя ключа первого уровня.

В некоторых применениях настоящего изобретения R0KH 120 может содержаться в каждой IAP 130-n, соответственно все MAP 135-n, ассоциированные с тем IAP 130-n, будут R1KH под этим R0KH 120 (не показано). Когда каналы связи уровня IP используются для R0KH и R1KH, R0KH и R1KH могут располагаться в другом сегменте уровня 2.

Посредник EAPOL между держателями ключа

Примерный протокол, используемый для связи между узлами и сервером 105, является EAP (расширяемым протоколом аутентификации). Протокол EAP определяет формат сообщения и квитирование связи обмена для поддержки множества способов аутентификации. EAP, как правило, работает непосредственно на уровнях линий передачи данных, например протоколе двухточечного соединения (PPP) или IEEE 802, не требуя IP. EAP обеспечивает свою собственную поддержку для исключения дубликатов и повторной передачи, но полагается на гарантии упорядочения нижнего уровня. В самом EAP не поддерживается фрагментация. Однако отдельные способы EAP могут поддерживать фрагментацию, например EAP-TLS, где нужно передавать объемные данные сертификатов в нескольких пакетах. Для 802.1X, например, сообщения EAP между запрашивающим аутентификацию и R0KH 120 заключаются в форматы сообщения EAPOL (EAP по локальной сети (LAN)). EAP является гибким и расширяемым в поддержке множества механизмов аутентификации, например пароля пользователя, аутентификации на основе сертификата, одноразового пароля, маркера или смарт-карты аутентификации и т.п. Он обеспечивает средство передачи для согласования и использования подходящих механизмов аутентификации, включая те, которые получают ключевой материал на узле и сервере 105 аутентификации.

Процедура аутентификация начинается, когда узел передает запрос аутентификации с использованием, например, Расширяемого протокола аутентификации (EAP), содержащего пакеты протокола EAP по локальной сети (EAPOL). Процесс аутентификации включает несколько передаваемых и принимаемых пакетов EAPOL, начиная с начального пакета EAP и заканчивая либо пакетом EAP с сообщением об успехе, либо пакетом EAP с сообщением о неудаче. Сервер аутентификации сохраняет учетные данные аутентификации мобильного устройства (обычно называемого «запрашивающим»), которое аутентифицируется. Серверы аутентификации также могут быть подключены к другим серверам аутентификации, чтобы получить учетные данные аутентификации запрашивающего, которые не хранятся локально.

Когда для управления ключами используется иерархия ключей 802.11r, сообщения EAPOL для аутентификации и управления ключами должны перемещаться между держателем R0KH ключа верхнего уровня и держателем R1KH ключа следующего уровня.

Фиг.2 иллюстрирует формат 200 сообщения для использования в работе некоторых вариантов осуществления настоящего изобретения. В частности, фиг.2 иллюстрирует пакетирования сообщения EAP для кадра связи держателя ключа L2 в соответствии с некоторыми вариантами осуществления настоящего изобретения. Заголовок 205 управления доступом к среде передачи (MAC) содержит MAC-адреса источника и получателя каждого транзитного участка. Заголовок 210 специальной (ad hoc) маршрутизации (AHR) содержит MAC-адреса источника и получателя аутентификатора и узлового устройства окончания маршрута (то есть R1KH и R0KH). Специальный id протокола помещается в поле id протокола в заголовке 210 AHR для представления пакета посредника EAPOL. MAC-адрес 220 запрашивающего также включается между заголовком 210 AHR и пакетом 230 EAPOL в формате 200 сообщения. Формат 200 сообщения включает в себя флаг 215 i/r в первом байте тела полезной нагрузки ячейки для поддержки запрашивающих 802.11i и 802.11r. Формат сообщения дополнительно включает в себя элемент 225 информации SSID для поддержки виртуальных AP. MAC-адрес 220 запрашивающего необходим для R0KH 120, чтобы знать, какое это запрашивающее устройство, чтобы иметь возможность привязать PMK_0 и PMK_1 к тому конкретному запрашивающему. Когда флаг 215 i/r указывает запрашивающего 802.11i, R0KH 120 получает PMK на основе стандарта 802.11i и доставляет PMK к R1KH. Когда флаг 215 i/r указывает запрашивающего 802.11r, R0KH 120 получает PMK_0 и PMK_1 на основе иерархии ключей 802.11r и доставляет PMK_1 к аутентификатору (R1KH). SSID 225 необходим для извлечения PMK_0 и PMK_1. Для виртуальных AP запрашивающий может выбрать один SSID из некоторого количества доступных SSID.

В соответствии с настоящим изобретением, когда сообщения между держателями ключа перемещаются на сетевом уровне, кадр 230 EAPOL вместе с полями i/r 215, SPA 220 и SSID 225 помещаются в полезную нагрузку IP-пакета (Интернет-протокол). Более того, MAC-адрес отправляющего держателя ключа также включается в полезную нагрузку IP, которая необходима для извлечения PMK_1.

Как общеизвестно в данной области и как проиллюстрировано на фиг.2, кадр 230 EAPOL включает в себя версию 235 протокола, которая является беззнаковым двоичным числом, значение которого является версией протокола EAPOL. Кадр 230 EAPOL дополнительно включает в себя тип 240 пакета, который является беззнаковым двоичным числом, значение которого определяет тип пакета следующим образом: a) пакет EAP; b) EAPOL-Start; c) EAPOL-Logoff; d) EAPOL-Key; e) заключенное в EAPOL предупреждение ASF. Кадр 230 EAPOL дополнительно включает в себя длину 245 тела пакета, которая является беззнаковым двоичным числом, значение которого определяет длину в октетах поля тела пакета. Кадр 230 EAPOL также включает в себя тело 250 пакета, которое представляется, если тип пакета содержит значение "пакет EAP", "EAPOL-Key", в противном случае оно не представляется.

Как общеизвестно в данной области техники и как проиллюстрировано на фиг.2, тело 250 пакета EAP включает в себя поле 255 кода, которое идентифицирует тип пакета EAP. Коды EAP назначаются следующим образом: 1=Запрос; 2=Ответ; 3=Успех; 4=Неудача. Тело 250 пакета EAP дополнительно включает в себя поле 260 идентификатора, которое помогает в сопоставлении ответов с запросами. Тело 250 пакета EAP дополнительно включает в себя поле 265 длины, которое указывает длину пакета EAP, включая поля кода 255, идентификатора 260, длины 265 и данных 275. Тело 250 пакета EAP дополнительно включает в себя поле 270 типа. Поле типа указывает тип запроса или ответа. Это может быть типом идентичности или конкретным способом аутентификации. Тело 250 пакета EAP также включает в себя поле 275 данных типа. Формат поля 275 данных определяется полем 255 кода и полем 270 типа.

Ключ распределения ключей и Авторизация роли

Как признают специалисты в данной области техники, существуют два типа запрашивающих устройств в сети 100. Два типа запрашивающих устройств в сети 100 являются устройствами MAP 135-n и устройствами STA 140-n. В соответствии с некоторыми вариантами осуществления настоящего изобретения устройства MAP 135-n функционируют в качестве R1KH для иерархии ключей 802.11r. Для защиты распределения PMK_1 от держателя R0KH 120 ключа к R1KH извлекают парный ключ распределения ключей (KDK) для каждой пары R0KH и MAP/IAP, как проиллюстрировано на фиг.3.

Фиг.3 - блок-схема алгоритма, иллюстрирующая процесс 300 распределения ключей и авторизации роли в соответствии с некоторыми вариантами осуществления настоящего изобретения. Как проиллюстрировано на фиг.3, операция начинается с этапа 305 начальной аутентификации. Начальная аутентификация, например, может быть начальной аутентификацией TTLS или TLS. Затем на этапе 310 R0KH 120 получает атрибуты авторизации от сервера 105 аутентификации в итоговом сообщении "аутентификация успешна" для аутентифицированного запрашивающего. Затем на этапе 315 определяется, является ли атрибут роли аутентифицированного запрашивающего держателем ключа первого уровня. Когда атрибут роли аутентифицированного запрашивающего является держателем ключа первого уровня, процесс продолжается до этапа 320, на котором R0KH и запрашивающий R1KH инициируют 4-стороннее квитирование связи типа 802.11i с PMK_0 для извлечения KDK.

Далее на этапе 320 KDK извлекают в виде:

KDK=KDF-KDKLen(PMK_0, "KDK Key derivation", SNonce||ANonce ||AA||SPA).

Где:

• KDF-256 определен в Разделе 8.5A.3 в 802.11r,

• SNonce - случайное число, сформированное R1KH, и

• ANonce - случайное число, сформированное R0KH,

• двумя случайными числами обмениваются во время первых двух сообщений 4-стороннего квитирования связи

• AA-MAC-адрес R0KH

• SPA-MAC-адрес R1KH.

Специалистами в данной области техники будет принято во внимание, что когда R1KH перемещается, KDK остается тем же, пока R0KH не инициирует новое четырехстороннее квитирование связи KDK.

Инициирование Аутентификации и Повторной аутентификации

Фиг.4 иллюстрирует процедуру 400 аутентификации в соответствии с некоторыми вариантами осуществления настоящего изобретения. Как проиллюстрировано на фиг.4, операция начинается с узла 135-n, включающегося на этапе 405. Затем на этапе 410 узел прослушивает/сканирует сигнальные кадры от его соседних устройств, которые могут быть либо MAP 135-n, либо IAP 130-n. Далее на этапе 415 узел выбирает IAP или MAP для начала процесса аутентификации с ним путем выбора устройства, которое указало, что оно имеет соединение с сервером 105 аутентификации. Затем на этапе 420 завершается первая аутентификация для узла с выбранным соседним устройством MAP. На этапе 425, после первой аутентификации узел может инициировать повторную аутентификацию с другими соседними устройствами MAP, которые аутентифицированы и подключены к IAP в том же мобильном домене. Эта повторная аутентификация использует процесс быстрой передачи обслуживания из 802.11r, чтобы избежать транзакции полной аутентификации.

Маршрут Сообщения аутентификации

Фиг.5 - структурная схема 500 передачи сообщений, иллюстрирующая сообщения аутентификации, которыми обмениваются различные элементы сети по фиг.1, в соответствии с некоторыми вариантами осуществления настоящего изобретения. В частности, фиг.5 - структурная схема 500 передачи сообщений, иллюстрирующая сообщения аутентификации, которыми обмениваются запрашивающее устройство и MAP R1KH (или IAP). Управляемый по 802.1X порт у MAP R1KH разблокирован для этих сообщений от неаутентифицированного устройства.

MAP R1KH является устройством MAP или IAP, которое обладает защищенным соединением с R0KH; и предполагается уже аутентифицированным. Оно будет принимать на себя роль R1KH для запрашивающего устройства.

В примерном сценарии схемы 500 из фиг.5 MAP1 135-1 R1KH и MAP2 135-2 R1KH являются уже аутентифицированными и обладают защищенным соединением с R0KH 120. Они могут быть, например, удалены на много звеньев от R0KH 120, как проиллюстрировано многозвенным трактом 505 из фиг.5. Запрашивающий (то есть устройство 140-1) в этом примерном сценарии не аутентифицирован как для MAP1 135-1 R1KH, так и для MAP2 135-2 R1KH, которые являются соседями запрашивающего на один интервал.

В этом примерном сценарии сообщения между R0KH 120 и сервером 105 аутентификации перемещаются по протоколу службы аутентификации удаленных пользователей по коммутируемым каналам связи (RADIUS) на основе Протокола дейтаграмм пользователя (UDP). Сообщения защищаются с использованием механизма безопасности в протоколе RADIUS. Более того, в этом примерном сценарии сообщения аутентификации между R1KH 135-1 и R0KH 120 перемещаются посредством механизма представительства по расширяемому протоколу аутентификации по локальной сети (EAPOL), и ключевые материалы защищаются с помощью KDK между R0KH и R1KH. R1KH 135-1 уведомляет R0KH 120 о SSID, выбранном запрашивающим 140-1 для реализации виртуальной точки доступа (AP).

Как проиллюстрировано на фиг.5, процесс аутентификации начинается, когда запрашивающий 140-1 инициирует запрос 510 ассоциации к его соседней MAP1 135-1. В ответ на MAP1 135-1 отправляет ответ 515 ассоциации. Например, процесс аутентификации по 802.1X будет запущен запрашивающим 140-1 (EAPOL-Start от запрашивающего), если аутентификация 520 EAP по 802.1X выбирается в течение первых двух сообщений ассоциации. После успешной аутентификации EAP по 802.1X будет доставлен MSK от сервера 105 аутентификации к R0KH 120 в сообщении признания доступа вместе с пакетом EAP-успех и другими определениями авторизации. После получения MSK R0KH 120 вычисляет PMK_0 и PMK_1, как описано в стандарте 802.11r.

Чтобы решить, нужно ли проводить процесс извлечения KDK, R0KH 120 проверяет роль запрашивающего из атрибутов авторизации, возвращенных от конечного сервера 105 аутентификации. Если запрашивающий 140-1 обладает ролью R1KH, то проводится обмен 525 сообщениями извлечения KDK. В противном случае для запрашивающего 140-1 никакого процесса извлечения KDK не начинают.

Чтобы сформироваться уникальные имена для PMK_0 и PMK_1, R0KH 120 формирует случайное число, называемое ANonce, которое нужно использовать для извлечения имени PMK_0 и имени PMK_1. Это ANonce отправляется к MAP1 135-1 вместе с PMK_1 и именем PMK_1 в сообщении 530. ANonce должно использоваться MAP1 135-1 в 4-стороннем квитировании связи с запрашивающим 140-1. Запрашивающий 140-1 будет тогда использовать такое же ANonce для извлечения тех же имен ключей.

После приема PMK_1 530 от R0KH 120, MAP1 инициирует 4-стороннее квитирование связи 535 с запрашивающим 140-1, чтобы сформировать PTK для защиты линии связи между запрашивающим 140-1 и MAP3 135-3 (не показано на фиг.5). После этого MAP1 135-1 и запрашивающий 140-1 могут осуществлять связь в защищенной линии 540 связи.

Фиг.6 иллюстрирует примерный подробный обмен 600 сообщениями, который описан ранее в этом документе на фиг.5, когда аутентификацией по 802.1X является EAP-TTLS в соответствии с некоторыми вариантами осуществления настоящего изобретения. Как проиллюстрировано на фиг.6, запрашивающий 140-1 отправляет кадр 605 EAPOL-Start к MAP 135-1 R1KH, когда выбирается аутентификация по 802.1.x. R1KH 135-1 затем перемещает этот кадр 610 к R0KH 120. R0KH 120 управляет всем потоком сообщений между запрашивающим 140-1 и сервером 105 аутентификации. MAP 135-1 R1KH реализует конечный автомат с повторением, чтобы отправить EAPOL-Start к R0KH 120. Последнее сообщение 615 ACK PMK_1 завершает конечный автомат в R0KH 120. Последнее сообщение 620 от R0KH 120 к R1KH 135-1 содержит PMK_1, R1Name и ANonce. Если запрашивающий 140-1 является устройством 802.11i, только PMK 802.11i доставляется к R1KH 135-1.

Повторная аутентификация (Быстрый переход)

Ссылаясь снова на фиг.5, после первой аутентификации с MAP1 135-1 запрашивающий 140-1 может инициировать процесс повторной аутентификации (быстрая передача обслуживания) с любыми соседними устройствами MAP 135-n, которые объявили о защищенном соединении с сервером 105 аутентификации и находятся в том же мобильном домене. Процесс повторной аутентификации придерживается быстрого перехода BSS 802.11r: базовый беспроводной механизм. Запрос повторной аутентификации включает в себя R0Name, R1Name, SNonce и его ассоциированное имя R0KH-ID держателя ключа верхнего уровня. R0Name и R1Name также должны быть включены в состав.

Как проиллюстрировано на фиг.5, после того, как завершается процедура аутентификации между запрашивающим 140-1 и MAP1 135-1, запрашивающий 140-1 инициирует процедуру повторной аутентификации с его следующим соседним устройством MAP2 135-2 R1KH. Например, первое сообщение 545 с быстрой передачей обслуживания отправляется от запрашивающего 140-1 к MAP2 135-2. В ответ MAP2 135-2 отправляет запрос 550 PMK к R0KH 120, запрашивающий соответствующий PMK_1 от R0KH 120, если она не хранит тот PMK_1, идентифицированный по R1Name. Запрос PMK_1 к R0KH должен включать в себя R0Name. В ответ R0KH 120 отправляет PMK_1 555 к MAP2 135-2. После этого MAP2 135-2 отправляет второе сообщение к запрашивающему 140, когда MAP2 135-2 получает соответствующий PMK_1. Запрашивающий 140-1 и MAP2 135-2 заполняют сообщения 560 быстрой передачи обслуживания и получают в результате защищенную линию 565 связи. Специалистами в данной области техники будет принято во внимание, что эта повторная аутентификация в быстрой передаче обслуживания может повторяться для любого количества устройств MAP или IAP в диапазоне связи (в окружении) запрашивающего.

В вышеизложенном описании изобретения описаны определенные варианты осуществления настоящего изобретения. Тем не менее, специалист в данной области техники понимает, что могут быть выполнены различные модификации и изменения без отклонения от объема настоящего изобретения, который формулируется далее в формуле изобретения. Соответственно, описание изобретения и чертежи должны рассматриваться в иллюстративном, а не в ограничительном смысле, и все подобные модификации предназначены для включения в объем настоящего изобретения. Полезные результаты, преимущества, решения проблем и любой элемент(ы), которые могут заставить произойти или стать более явным любой полезный результат, преимущество или решение, не должны истолковываться как важные, обязательные или существенные признаки или элементы любого либо всех пунктов формулы изобретения. Изобретение определяется исключительно прилагаемой формулой изобретения, включающей любые исправления, сделанные во время нахождения этой заявки на рассмотрении, и все эквиваленты той формулы изобретения, которая опубликована.

Изобретение относится к беспроводной связи, а именно к способу аутентификации безопасности и управления ключами в многозвенной беспроводной сети. Техническим результатом является обеспечение иерархической структуры безопасности по каждому звену беспроводной сети. Технический результат достигается тем, что в способе аутентификации безопасности по каждому звену беспроводной сети держатель ключа верхнего уровня (R0KH) получает и хранит верхний парный главный ключ (РМК_0) для каждого запрашивающего беспроводного устройства после процесса аутентификации. Все точки доступа (АР) аутентификатора принимают на себя роль держателя ключа первого уровня (R1KH) и принимают парный главный ключ следующего уровня (РМК_1) от R0KH. Ключ защиты данных уровня линии связи извлекается из РМК_1 посредством 4-стороннего квитирования связи согласно стандарту 802.11i. 2 н. и 9 з.п. ф-лы, 6 ил.

1. Способ аутентификации безопасности по каждому звену и управления ключами в инфраструктурной беспроводной многозвенной сети, содержащий этапы, на которых:

исходно аутентифицируют запрашивающего, включая определение одного или более атрибутов роли аутентифицированного запрашивающего с помощью сервера аутентификации;

получают один или более атрибутов авторизации аутентифицированного запрашивающего от сервера аутентификации с помощью держателя ключа верхнего уровня;

определяют, является ли атрибут роли аутентифицированного запрашивающего держателем ключа первого уровня, с помощью держателя ключа верхнего уровня;

если атрибут роли аутентифицированного запрашивающего является держателем ключа первого уровня, то инициируют четырехстороннее квитирование связи между держателем ключа верхнего уровня и запрашивающим с помощью парного главного ключа для извлечения Ключа распределения ключей; и

если атрибут роли аутентифицированного запрашивающего не является держателем ключа первого уровня, то

передают парный главный ключ первого уровня, извлеченный держателем ключа верхнего уровня из парного главного ключа, от держателя ключа верхнего уровня к одному из держателей ключа первого уровня,

инициируют четырехстороннее квитирование связи между держателем ключа первого уровня и запрашивающим с помощью парного главного ключа первого уровня для формирования защищенной линии связи между запрашивающим и держателем ключа первого уровня, и

осуществляют связь по защищенной линии связи между держателем ключа первого уровня и запрашивающим.

2. Способ аутентификации безопасности по каждому звену и управления ключами в инфраструктурной беспроводной многозвенной сети по п.1, в котором четырехстороннее квитирование связи между держателем ключа верхнего уровня и держателем ключа первого уровня содержит четырехстороннее квитирование связи типа 802.11i для извлечения Ключа распределения ключей между держателем ключа верхнего уровня и держателем ключа первого уровня; и причем дополнительно четырехстороннее квитирование связи между держателем ключа первого уровня и запрашивающим содержит четырехстороннее квитирование связи типа 802.11i для извлечения парного промежуточного ключа между держателем ключа первого уровня и запрашивающим.

3. Способ аутентификации безопасности по каждому звену и управления ключами в инфраструктурной беспроводной многозвенной сети по п.1, в котором Ключ распределения ключей извлекают с использованием Функции распределения ключей, имеющей длину результата, равную Длине функции распределения ключей, причем Ключ распределения ключей получают из входных данных, включающих в себя парный главный ключ, описание распределения ключей и конкатенацию из временного значения запрашивающего, временного значения аутентифицирующего, адреса аутентифицирующего и адреса управления доступом к среде передачи (MAC) запрашивающего, где

Длина функции распределения ключей является необходимой длиной, в битах, результата Функции распределения ключей;

описание распределения ключей является текстом «Key distribution Key derivation»;

временное значение запрашивающего является случайным числом, генерируемым запрашиващим;

временное значение аутентифицирующего является случайным числом, генерируемым держателем ключа верхнего уровня; и

адрес аутентифицирующего является адресом управления доступом к среде передача (MAC) держателя ключа верхнего уровня.

4. Способ аутентификации безопасности по каждому звену и управления ключами в инфраструктурной беспроводной многозвенной сети по п.1, в котором этап начальной аутентификации включает в себя передачу итогового сообщения "аутентификация успешна" держателю ключа верхнего уровня, причем дополнительно один или более атрибутов авторизации получают из этого итогового сообщения "аутентификация успешна".

5. Способ аутентификации безопасности по каждому звену и управления ключами в инфраструктурной беспроводной многозвенной сети по п.1, дополнительно содержащий этапы, на которых:

с помощью запрашивающего инициируют повторную аутентификацию с другим одним из держателей ключа первого уровня, причем этот другой один из держателей ключа первого уровня был аутентифицирован и соединен с держателем ключа верхнего уровня в том же мобильном домене, причем повторная аутентификация содержит этапы, на которых:

передают сообщение, используя процесс быстрой передачи обслуживания, от запрашивающего к этому другому одному из держателей ключа первого уровня;

передают парный главный ключ первого уровня от держателя ключа верхнего уровня к этому другому одному из держателей ключа первого уровня;

завершают быструю передачу обслуживания между этим другим одним из держателей ключа первого уровня и запрашивающим, используя парный главный ключ первого уровня для формирования защищенной линии связи между запрашивающим и этим другим одним из держателей ключа первого уровня; и

осуществляют связь по защищенной линии связи между этим другим из держателей ключа первого уровня и запрашивающим.

6. Способ связи между держателем ключа верхнего уровня и держателем ключа первого уровня для аутентификации безопасности по каждому звену и управления ключами в инфраструктурной беспроводной многозвенной сети, содержащий этапы, на которых:

передают сообщение от держателя ключа верхнего уровня к держателю ключа первого уровня,

извлекают из заголовка управления доступом к среде передачи (MAC) этого сообщения: адрес управления доступом к среде передачи (MAC) источника и адрес MAC получателя для по меньшей мере одного транзитного участка, адрес MAC запрашивающего для запрашивающего устройства, предназначенного для безопасного соединения с держателем ключа первого уровня, флаг i/r, который является идентификатором стандарта 802.11i или 802.11r, и идентификатор служебной настройки;

извлекают из заголовка маршрутизации этого сообщения: адрес MAC источника и адрес MAC получателя держателя ключа первого уровня и держателя ключа верхнего уровня, и идентификацию протокола, представляющую пакет-посредник расширяемого протокола аутентификации по локальной сети.

7. Способ по п.6, в котором адрес MAC запрашивающего идентифицирует запрашивающее устройство для привязки парного главного ключа и парного главного ключа первого уровня.

8. Способ по п.6, в котором флаг i/r, указывающий запрашивающего по 802.11i, идентифицирует, что парный главный ключ извлекают на основе стандарта 802.11i и что парный главный ключ должен быть доставлен к держателю ключа второго уровня.

9. Способ по п.6, в котором флаг i/r, указывающий запрашивающего по 802.11r, идентифицирует, что парный главный ключ и парный главный ключ первого уровня извлекают на основе иерархии ключей 802.11r и что парный главный ключ первого уровня должен быть доставлен к держателю ключа второго уровня.

10. Способ по п.6, в котором идентификатор набора служб используется для извлечения парного главного ключа и парного главного ключа первого уровня и причем дополнительно запрашивающее устройство выбирает идентификатор набора служб из множества доступных идентификаторов набора служб.

11. Способ по п.6, в котором сообщение транспортируется на уровне связи, выбранном из группы, содержащей уровень 2 и уровень 3, и

причем дополнительно, когда заголовок MAC упомянутого сообщения размещается в полезной нагрузке пакета Интернет-протокола, адрес MAC держателя ключа второго уровня добавляется в содержимое упомянутого сообщения.

| US 2004240412 А1, 02.12.2004 | |||

| US 2006083377 А1, 20.04.2006 | |||

| US 2004103282 А1, 27.05.2004 | |||

| US 2006126845 А1, 15.06.2006 | |||

| RU 2002131451 А, 10.03.2004 | |||

| РАСПРЕДЕЛЕНИЕ КЛЮЧЕЙ АУТЕНТИФИКАЦИИ ДЛЯ МОБИЛЬНЫХ СТАНЦИЙ | 1997 |

|

RU2190310C2 |

Авторы

Даты

2010-12-20—Публикация

2007-07-26—Подача