Область техники, к которой относится изобретение

Настоящее изобретение относится к вычислительной технике, а конкретнее - к способу интеграции информационных ресурсов неоднородной вычислительной сети.

Уровень техники

В настоящее время существует несколько различных предложений по обеспечению удаленного доступа к информационным ресурсам в разнородных вычислительных сетях для интеграции информационных ресурсов и реализации распределенного вычислительного процесса.

Так, в патенте РФ №2130643 (опубл. 20.05.1999) раскрыт способ обеспечения доступа к данным в системе управления базами данных «Линтер-ВС». В этом способе в процессе обработки запроса доступа производят несколько проверок для сравнения ранга допуска пользователя с рангом доступа запрашиваемых данных.

В патентах РФ №2143728 (опубл. 27.12.1999), 2163727, 2163744 и 2163745 (все опубл. 27.02.2001) раскрыты различные варианты системы защиты виртуального канала корпоративной сети, построенной на каналах связи и средствах коммутации сети связи общего пользования для интеграции информационных ресурсов. В эту систему, содержащую межсетевые экраны, введен блок формирования закрытого протокола, блок аутентификации клиента по IP-адресу, блок разрешения доступа по логическому имени сервера. Имеются также клиентская и серверная части системы защиты.

В патенте РФ №2279186 (опубл. 27.06.2006; см. патент США №6986040, опубл. 10.01.2006) описаны система и способ использования безопасности защищенного канала связи для защиты незащищенного канала связи. Специальная служба генерирует билет с идентификатором и сеансовым ключом и направляет его клиенту, который пересылает идентификатор серверу приложений по каналу передачи приложений. Сервер получает копию сеансового ключа от специальной службы и обменивается с клиентом данными, шифрованными этим сеансовым ключом.

В патенте РФ №2289886 (опубл. 20.12.2006; см. патент США №7177932, опубл. 13.02.2007) раскрыты способ, шлюз и система для передачи данных между устройством в сети общего пользования и устройством во внутренней сети. Соединение внутренней сети с сетью общего пользования производится через шлюз, содержащий блок управления обменом, который распознает место назначения данных, адресованных в сеть общего пользования, на основе ключевого идентификатора, включенного в данные.

Заявка США №2005/0149757 (опубл. 07.07.2005) раскрывает систему и способ обеспечения безопасного сетевого доступа, где устройство обеспечения безопасной сети присоединяется к полномочному средству обеспечения безопасности и имеет набор сетевых интерфейсов связи.

В патенте США №6631416 (опубл. 07.10.2003) и в заявках США №2002/0056008 (опубл. 09.05.2002), 2004/0260941 (опубл. 23.12.2004), 2005/0144474 (опубл. 30.06.2005) и 2005/0160161 (опубл. 21.07.2005) описываются различные механизмы создания «туннелей» между компьютерами или процессорами с разной степенью защиты (безопасности).

Наконец, в заявке США №2007/0061870 (опубл. 15.03.2007) описаны способ и система обеспечения защищенной передачи данных между пунктами создания и пунктами использования. На компьютерах создаются виртуальные защищенные домены, каждый из которых включает в себя список пользователей, защищенную сетевую конфигурацию, уникальный шифровальный ключ домена и набор стратегий безопасности для доступа к каналам связи. Войти в домен может только член этого домена с соответствующими привилегиями. Копирование части хранящегося в домене содержимого возможно только, если имеется разрешение.

Все эти и многие иные разработки решают частные задачи по интеграции информационных ресурсов в вычислительной сети. Но сейчас весьма остро стоит задача объединения, интеграции разрозненных информационных ресурсов, построения единого информационного пространства. Поэтому поиск разворачивается вокруг общих вопросов построения неоднородных территориально-распределенных информационных систем, зачастую имеющих выраженную разветвленную структуру с узлами в различных регионах.

Важнейшей задачей обеспечения функционирования любой разнородной территориально-распределенной информационной структуры является наличие в ее органах управления или контролирующих органах актуальной информации о текущем (в том числе экономическом, финансовом, производственном, управленческом и пр.) состоянии предприятий и организаций, функционирующих в интересах структуры. Эта информация необходима для обеспечения эффективности проводимой управленческой или экономической политики, предотвращения кризисных явлений, представления возможности оперативного управления разнородными предприятиями на основании анализа актуальной информации о состоянии объектов хозяйствования.

В настоящее время сбор и обработка необходимой информации о состоянии предприятий и организаций в рамках текущего законодательства осуществляется в интересах различных государственных органов, например ФНС РФ. Системы сбора актуальной информации об объектах автоматизированной системы (АС) формировались в условиях отсутствия единого подхода как в нормативной, так и в технологической плоскостях при полной несогласованности в работе отдельных информационных систем, созданных на конкретных предприятиях.

В связи с этим имеет место ряд проблем, присущих всем элементам так называемой «лоскутной информатизации»:

- общий невысокий уровень информатизации как самих предприятий и организаций, так и федеральных органов исполнительной власти;

- отсутствие возможности извлечения актуальной информации о состоянии объекта АС в силу программно-аппаратной или иной несовместимости на уровне управления всей АС в целом;

- невозможность представления актуальной информации о разнородных предприятиях и организациях в сопоставительном виде для осуществления достоверной аналитической обработки представленной информации в интересах владельца АС (федерального органа);

- чрезвычайная сложность осуществления оперативного обмена актуальными данными в силу программно-аппаратной или архитектурной несовместимости, а также особенностей документооборота на уровне объектов информационной инфраструктуры;

- отсутствие единых унифицированных регламентов (процессов), обеспечивающих сбор, хранение и обработку разнородных данных всей инфраструктуры АС в интересах ее владельца;

- наличие различных стандартов и реализаций систем информационной безопасности, препятствующих прозрачному регламентному взаимодействию объектов АС.

Первой и наиболее актуальной задачей создания территориально-распределенной автоматизированной информационной системы (АИС) для сбора и анализа оперативной (или актуальной) информации об объектах системы является обеспечение надежного информационного взаимодействия между программными комплексами и системами (приложениями), эксплуатирующимися предприятиями и организациями, структурными подразделениями на объектах АИС с использованием развитой в той или иной степени информационной инфраструктуры. Задача взаимодействия приложений, использующих различные форматы данных, словари и классификаторы в территориально-распределенной многоплатформенной информационной среде встает рано или поздно перед конструктором любой АС. Выбор той или иной технологии интеграции разрозненных информационных ресурсов диктуется соображениями «капитализации» ранних инвестиций, возможностями адаптации «унаследованных» систем по новым (общесистемным) требованиям АИС, развития хотя бы на 10 лет вперед. Акцент делается на том, что любые революционные идеи и методы в обязательном порядке должны позволять их интегрировать в уже имеющиеся информационные системы исключительно эволюционным путем. В противном случае они могут означать лишь очередной тупик в развитии. Кроме того, постулируется тот немаловажный факт, что безопасность АС не должна быть отчуждаемой от нее, не должна быть опциональной. Вопросы информационной безопасности должны решаться изначально как основополагающий функционал АС.

Таким образом, главным решением по созданию информационно-технологического обеспечения АС, в том числе исходя из перечисленных выше замечаний, является решение о ее единой архитектуре. При этом следует иметь в виду, что в зарубежной практике уже много лет применяется не двухуровневая, а трехуровневая с применением продуктов «промежуточного слоя» архитектура построения автоматизированных систем. Это означает, что все прикладные задачи АС (подсистемы) работают не напрямую с операционными системами на конкретных рабочих местах, а через некий дополнительный «промежуточный слой» (middleware), который не только нивелирует различия между ними, не только выполняет функции информационно-логического сопряжения разнородных приложений, решая задачи маршрутизации, гарантированного доведения информации, разграничения доступа, но и обеспечивает единую политику безопасности в гетерогенной среде, создает распределенное хранилище данных, отрабатывает общие регламенты и т.д.

Такой архитектурный подход сегодня является наиболее перспективным, позволяющим решать вопросы совместного функционирования разнородных систем, в том числе внешних по отношению к конкретной АС. Такой подход позволяет рассматривать это решение в качестве возможной основы для реализации системы распределенного хранения на неоднородной инфраструктуре АС с использованием в процессе получения («добывания») необходимой информации любых имеющихся средств, в том числе «унаследованного» системного программного обеспечения (СПО), работающего в гетерогенной клиент-серверной архитектуре (системы управления базами данных - СУБД).

В этой связи существует несколько подходов к интеграции разрозненных информационных ресурсов, активно обсуждаемых и уже внедряемых в ряде структур и организаций. Эти подходы связаны с рассмотрением двух уровней интеграции: системного уровня, где на сегодняшний день работает ряд не связанных друг с другом операционных систем (ОС), и уровня исполнения, куда «погружено» все прикладное программное обеспечение (ПО). Условно эти подходы можно изобразить в виде модели двухуровневой интеграции (см. фиг.1).

Рассмотрим первый уровень (нижняя часть фиг.1) подробнее. К безусловным лидерам в этой области можно отнести ОС семейства MS Windows. Далее следуют: UNIX-подобные ОС Linux в разных вариантах (RedHat, SuSE, TurboLinux, Mandrake, Debian и прочие зарубежные варианты, а также МС ВС, ASP и ALTLinux в России), UNIX-системы - FreeBSD, Sun Solaris, HP-UX, IBM AIX и пр., IBM OS/2 в разных вариантах, устаревший, но еще применяющийся продукт Mac OS/X, IBM AS/400, IBM VM/ESA и пр. Существует еще ряд известных продуктов, как устаревших, например MS DOS и ее аналог PTS DOS, так и перспективных, применяемых в секторе мобильных решений, - PalmOS, Simbian, Windows CE, Pocket PC и пр. Все эти ОС условно названы на фиг.1 термином «Lindows». Отметим, что интеграция на этом уровне связана с организацией взаимодействия на уровне ОС, что в силу их достаточных различий и организационных сложностей практически неосуществимо. Поэтому общий подход здесь следующий: постепенное «вытеснение» разрозненных ОС некоторой выбранной системой, ее всестороннее развитие, поддержка и генерация новых решений на этой новой платформе. При этом интеграцию большого числа функциональных задач в единое информационное пространство стараются, как правило, выполнять на основании разработки протоколов сопряжения на уровне среды исполнения, а дальнейшее развитие систем осуществлять на основании унификации как программных, так и технических средств. Однако для интеграции тысяч задач просто физически невозможно написать, а потом синхронизировать работу более 1.000.000 протоколов сопряжения. Следовательно, без внесения изменений в архитектуру уже созданных систем их интеграция практически невозможна.

Отметим, что выбор такого подхода может быть оправдан только в том случае, когда разработка «собственно» ОС базируется на широком охвате новых технологических решений, тесной связи с производителями компьютерного «железа», повсеместной поддержке в распространении новой ОС в государственных структурах. В принципе, такую задачу может «потянуть» Linux-сообщество при государственной поддержке, когда из большого многообразия открытого ПО можно аккуратно выбрать необходимое и утвердить в качестве новой платформы. Остается решить лишь проблему так называемого «унаследованного» программного обеспечения, которое при этом необходимо перевести, «портировать» на новую платформу. Таким образом, количество задач интеграции остается равным количеству прикладных задач АС, но сложность перевода всего ПО в новую ОС возрастает очень сильно. Это, в первую очередь, относится к тому ПО, которое создано довольно давно, и взаимодействие с разработчиком которого является затруднительным.

Другим аспектом в интеграции «первого уровня» является правильность выбранного решения. Никто не может быть абсолютно уверен в том, что именно эта, а не какая-либо другая платформа сегодня является наиболее перспективной. К тому же перевод всех задач на новую платформу вызовет огромные трудности, прежде всего в части людских ресурсов, аппаратной совместимости и временных затрат. Особенно острой эта проблема будет для постоянно функционирующих АС.

Рассмотрим интеграцию второго уровня (верхняя часть на фиг.1). Для организации оборота данных в среде исполнения необходимо внедрить в нее устройства сопряжения (программные или аппаратные интерфейсы взаимодействия, стыки и пр.) каждой прикладной задачи с каждой. Эта задача не только переходит на организационный уровень, но и увеличивается количественно квадратично (при возможной несложности самого создания этих устройств или программных модулей). Самая большая проблема здесь лежит не в генерации единой среды обмена, а в интеграции систем защиты информации (СЗИ) этих разнородных систем. И если предыдущая задача хоть и утопична, но в принципе разрешима, то интеграция СЗИ практически неразрешима в силу особой специфики такого рода решений. В этом случае создание единого защищенного информационного пространства также остается проблематичным.

Из всех вышесказанных соображений следуют естественные требования к общесистемным средствам, реализующим трехуровневый подход при реализации взаимодействия в разнородной системе распределенного хранения, созданной локальными реализациями информационных хранилищ на объектах АС:

- Функционирование общесистемных средств интеграционной платформы на разнородных программно-аппаратных устройствах локальных систем хранения.

- Унификация доступа к разнородным данным «унаследованных» информационных систем при помощи общесистемных средств.

- Настройка и управление согласованной политикой информационной безопасности при работе с информационными объектами (документами/файлами/сообщениями) в рамках территориально-распределенной инфраструктуры объектов АС.

- Поддержка режимов гарантированного обслуживания запросов (в том числе к внешним источником хранения) и хранения собственных данных на локальных объектах АС.

- Унификация средств контроля состояния распределенных хранилищ общесистемными средствами.

Введение общесистемных средств организации трехуровневой архитектуры АС диктуется следующими соображениями. С общей точки зрения гетерогенная инфраструктура информационной системы с Центральным информационным объектом (ЦИО), региональными узлами и низовыми звеньями (предприятиями, организациями и пр.) - это распределенная трехуровневая иерархическая сеть, связь между объектами которой осуществляется через разнородные коммуникации. По ряду объективных и субъективных причин программно-технические средства системы изначально разнородны: используется широкий спектр специальных приложений, работающих на разных платформах и на оборудовании разного класса. На многих объектах АИС имеются эффективные устойчивые решения, затрачены средства на обучение персонала; в других используемые приложения явно устарели и требуют замены. Все подразделения нуждаются в обмене информацией, причем во избежание дополнительных затрат имеет смысл организовать обмен сразу на уровне приложений. Складывается картина, которую схематично можно изобразить следующим образом.

Традиционное решение, основанное на обмене данными посредством конверторов типа «точка-точка» и работе приложений напрямую с транспортными протоколами, «квадратично» заходит в тупик с увеличением числа взаимодействующих приложений и количества транзакций, а также с усложнением логики взаимодействия приложений. В настоящих условиях функционирования АС в рамках РФ проблема территориальной распределенности обостряется нестабильными каналами связи, частыми нештатными ситуациями, наличием большого числа унаследованных приложений, требующих интеграции в общий вычислительный процесс по сбору актуальной информации об объектах АС. При этом возникает угроза конфликтов между разработчиками прикладного программного обеспечения и ПО транспортного уровня.

При взаимодействии информационных объектов в рамках АС необходимо обеспечить не только их «физическую», канальную связность, но также и «логическую» связность объектов системы, т.е. создать единые понятийное (лингвистическое) и логическое пространства, реализующие, с одной стороны, общий язык «общения» процессов (задач) АС, с другой стороны, - общее адресное пространство объектов АС. В общем, это - стадии одного процесса - создания единого информационного пространства АС.

Возможны несколько технологических реализаций это важной задачи, в частности реализация АС на единой платформе функционирования. К таким решениям относится, например, технологическая платформа Oracle - e-Business Suite. При этом решается задача унификации пользовательских интерфейсов на уровне WEB-сервисов, интеграция на уровне данных при помощи широких возможностей, представляемых коннекторами к различным СУБД, пользовательского интерфейса (портал), сервера приложений и системы передачи.

Учитывая не только высокую стоимость такого рода решений, но и высокую стоимость владения, необходимость существенной реорганизации процессов, модернизации парка оборудования и портирования существующих решений на новую платформу, данное решение не является бесспорным, несмотря на ряд достоинств.

Многие информационные системы изначально строятся по функциональному принципу, предполагая независимые, «вертикальные», исходящие-нисходящие информационные потоки. Т.е. накопление первичной информации происходит на комплексах средств автоматизации (КСА) нижнего уровня с последующей передачей измененной (новой) информации «наверх», на общий ресурс или в общее хранилище. Оттуда после обработки информация направляется всем нижестоящим КСА, в том числе и на тот КСА, где рассматриваемое изменение было произведено. Чаще всего такого рода взаимодействие происходит на основе технологии «клиент-сервер» посредством синхронного блокирующего обмена. Это накладывает серьезные архитектурные ограничения на систему в целом, предполагая наличие многофункционального центрального объекта, являющегося самым слабым звеном АС, ибо его сбой ведет к сбою всей системы.

Совершенно понятно, что при наличии клиент-серверного взаимодействия в рамках каждой независимой задачи (процесса) взаимодействие осуществляется по известным классификаторам и словарям в едином понятийном поле данных. В этом случае единый классификатор АИС может формироваться при помощи объединения классификаторов каждой независимой задачи. Изменения в классификаторах осуществляются в регламентном режиме по принципу «сверху вниз» на транзакционной основе, т.е. невозможно осуществить транзакцию, не изменив классификатор (версию клиента) на новый, тогда как сами данные меняются в обоих направлениях «по запросу».

Таким образом, решение общей задачи взаимодействия приложений в такой постановке сводится лишь к регламентам, к использованию независимых транспортных возможностей каждой задачи в отдельности и «человеческому фактору» на местах и в центре. Кроме того, так как взаимодействие подсистем (задач) происходит физически, т.е. данные передаются в согласованном виде по имеющимся каналам связи на серверы СУБД или прочие хранилища, то главные требования по обмену здесь налагаются на систему связи, так как необходимо обеспечить гарантированный обмен данными между центральным объектом и КСА. В противном случае возникнет рассогласованность версий данных и ПО, что приводит к останову всей системы (или ее части - КСА).

Сущность изобретения

Таким образом, существует необходимость реализации общей защищенной транспортной среды с интеграцией информационных ресурсов для обеспечения единообразного обмена данными между ЦИО и КСА для всех задач, где как раз и будут отрабатываться общие регламенты, персоналу не надо будет изучать особенности разных транспортных систем, а прикладные программисты будут совершенствовать процессы генерации данных, а не способы их доставки в ЦИО.

Для решения этой задачи предлагается способ интеграции информационных ресурсов неоднородной вычислительной сети, включающей в себя по меньшей мере две соединенные сетью связи вычислительные установки, по меньшей мере одна из которых снабжена отличной от других операционной системой (ОС), и в контексте этой ОС функционирует конечное приложение данной вычислительной установки, заключающееся в том, что устанавливают на каждую вычислительную установку общесистемное программное обеспечение (ОСПО) для получения единой защищенной магистрали информационного обмена между всеми вычислительными установками; обеспечивают на каждой вычислительной установке единые унифицированные средства межмашинного информационного обмена, реализующие физическую связность вычислительных установок в рамках защищенной магистрали информационного обмена; обеспечивают гарантированное защищенное взаимодействие между конечными приложениями вычислительных установок через средства межмашинного обмена в рамках вычислительной сети посредством автоматического взаимодействия каждого конечного приложения, функционирующего в контексте ОСПО, через созданные очереди исходящих и входящих сообщений; создают на каждой вычислительной установке защищенное рандомизированное хранилище данных, именуемое личным сейфом; сохраняют в личном сейфе каждой вычислительной установки очереди исходящих и входящих сообщений как в адрес вычислительной установки и функционирующего на ней конечного приложения, так и в адрес иной вычислительной установки вычислительной сети; обеспечивают возможность создания (публикации) в контексте функционирования ОСПО и возможность удаления из контекста функционирования ОСПО информационных объектов, именуемых ссылками, с возможностью разрешения/извлечения этих ссылок на специализированные информационные ресурсы, именуемые витринами данных, как упомянутой, так и иной вычислительной установки в личном сейфе; обеспечивают гарантированное хранение витрин данных в личном сейфе в виде совокупности ссылок, именуемой ДатаМаркет и представляющей собой упорядоченный реестр разнородных данных вычислительной сети, который является защищаемым информационным ресурсом вычислительной сети; сохраняют в личном сейфе каждой вычислительной установки конфиденциальные данные и полномочия любого должностного лица, допущенного к работе с витринами ДатаМаркет вычислительной сети, в виде профиля доступа этого лица; обеспечивают мандатный и дискреционный контроль доступа должностного лица к данным ДатаМаркет, реализуя тем самым независимые механизмы идентификации и аутентификации должностного лица; обеспечивают гарантированную обработку ссылки в ДатаМаркет посредством указания номера конечного приложения-обработчика, при помощи которого тело сообщения с запросом на извлечение данных следует открыть, и отправляют по факту обработки в адрес узла-отправителя не только подтверждение об обработке, но и данные удаленного узла-получателя в согласованном формате; обеспечивают возможность выбора извлекаемых данных и помещения их в специализированный модуль аналитической экспресс-обработки с возможностью проведения последующих манипуляций с данными; систематически проверяют полномочия каждого должностного лица, допущенного к работе с ДатаМаркет вычислительной сети, и останавливают сеанс работы конкретного должностного лица при несовпадении хотя бы одного параметра из соответствующего профиля доступа, хранящегося в личном сейфе вычислительной установки.

Особенность способа по настоящему изобретению состоит в том, что в нем формируют общесистемное программное обеспечение путем надстройки каждой из операционных систем базовым набором транспортных протоколов, предназначенных для адресации узлов и маршрутизации пакетов, а также набором форматов или единым форматом обмена данными прикладного уровня; формируют единое защищенное информационное пространство вычислительной сети путем упорядочения информационного обмена между конечными приложениями за счет обеспечения промежуточного переназначения информационных потоков, перекодировки классификаторов информационного обеспечения, автоматического согласования форматов извлекаемых данных для единообразного их представления в интересах совместного функционирования приложений; обеспечивают единообразную реализацию системы представления и передачи данных в рамках вычислительной сети, в том числе в условиях выраженной разнородности программно-аппаратных реализаций вычислительных установок сети; проводят аналитическую обработку единообразных данных независимо от особенностей функционирования конечных приложений на различных вычислительных установках сети; обеспечивают контекстный поиск и морфолого-лингвистический анализ данных ДатаМаркет посредством глобального обмена данными в рамках вычислительной сети.

Еще одна особенность способа по настоящему изобретению состоит в том, что взаимодействие конечных приложений по технологии клиент-сервер осуществляют посредством перенастройки интерфейсов каждого из этих конечных приложений для обмена данными с другими конечными приложениями путем перенаправления информационных потоков между конечными приложениями через соответствующие прокси-соединения, имеющиеся в средствах ОСПО; реализуют механизм независимого извлечения данных с абстрагированием от способа получения этих данных на узле-владельце информационного ресурса с указанием типа программы-обработчика на этом узле в так называемом локаторе информационного ресурса из состава ДатаМаркет; перенастройку интерфейсов конечных программных приложений в данной операционной системе осуществляют путем перенаправления информационных потоков между программными приложениями через соответствующие механизмы межзадачного взаимодействия, имеющиеся в средствах ОСПО; реализуют механизм информационного взаимодействия конечных приложений через промежуточное файловое хранилище, когда средства ОСПО контролируют состояние файла(ов) обмена и автоматически стартуют процесс отправки/загрузки упомянутого(ых) файла(ов) в интересах иного конечного приложения.

Наконец, еще одна особенность способа по настоящему изобретению состоит в том, что реализуют систему распределенного хранения данных в виде всех ссылок на защищаемые информационные ресурсы, опубликованные в ДатаМаркет вычислительной сети и хранящиеся в личном сейфе ОСПО на каждой вычислительной установке, с возможностью извлечения опубликованных данных по регламенту, по запросу или по факту наступления определенного события; обеспечивают гарантированную возможность извлечения разнородных данных, хранящихся под управлением различных систем управления базами данных (СУБД), функционирующими как в контексте ОСПО, так и в контексте каждой операционной системы сети вычислительных установок; обеспечивают возможность персонифицированного анализа извлеченных данных на основе создания пользовательских моделей обработки, в том числе качественных (неколичественных) данных.

При этом информационные ресурсы выбирают из группы, включающей в себя по меньшей мере: данные, файлы, запросы, ссылки на данные, сценарии извлечения, исполняемые модули, а последующие манипуляции с данными выполняют для осуществления действий из группы, включающей в себя выявление достоверных зависимостей, статистическую обработку, построение прогнозов, создание моделей обработки, выдачу аналитических отчетов.

Краткое описание чертежей

Изобретение иллюстрируется следующими чертежами:

Фиг.1 показывает условную модель двухуровневой интеграции;

Фиг.2 показывает условную модель трехуровневой интеграции;

Фиг.3 показывает технологию интеграции ДатаМаркет, представленную в настоящем изобретении;

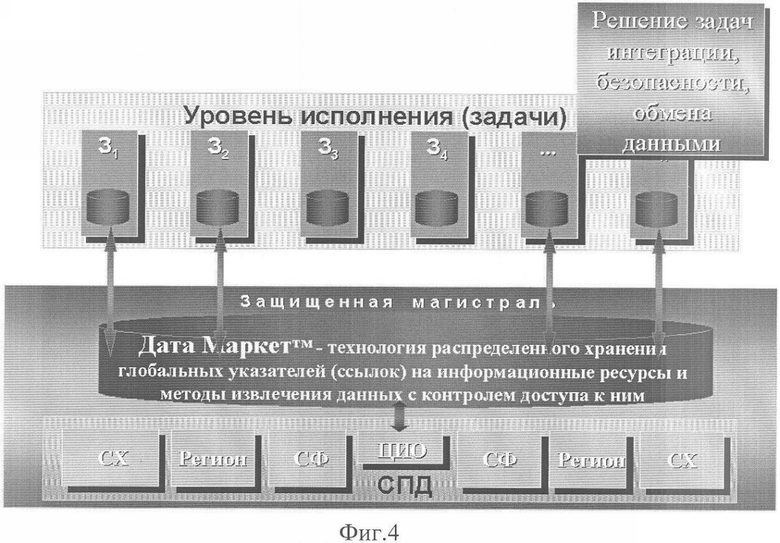

Фиг.4 представляет технологию интеграции в способе по настоящему изобретению;

Фиг.5 показывает пример осуществления интеграции промышленных систем при использовании способа по настоящему изобретению.

Подробное описание изобретения

Если на каждом конкретном объекте АС имеет место так называемый «горизонтальный» обмен, т.е. установленные на КСА независимые задачи обязаны производить регламентный обмен между собой заранее определенными параметрами, связывая определенные процессы внутри каждой из задач. В этом случае единый классификатор может принадлежать каждому КСА и являться пересечением всех классификационных признаков каждой из задач. Его можно создать по принципу «информационного концентратора», так как пересечения классификаторов «каждый с каждым» не пустые. Тогда общий единый классификатор АС в целом будет не чем иным, как объединением локальных классификаторов (пересечений), являющимся опять-таки атрибутом АС.

Если в составе СПО АС достаточно выражен спектр «унаследованных» задач, для обеспечения общей связности АС необходимо, прежде всего, обеспечить решение задачи создания базисной унифицированной транспортной среды, в основе которого лежит ПО «промежуточного слоя» класса MOM - Message-Oriented Middleware (промежуточное программное обеспечение, ориентированное на сообщения).

Таким образом достигается реализация системы в едином технологическом ключе, при этом обеспечивая решение в основном тех же целевых задач, что и на основе сквозного использования более мощного решения, фактически необоснованно завышающего планку средств достижения целей интеграции.

Такой подход позволяет решить очень важную задачу: свести обмен между задачами к виртуальному (нефизическому) взаимодействию в рамках одного объекта АС. При этом отпадает необходимость в процедуре «перелива баз» на серверах. Взаимодействие между задачами происходит на основе единого классификатора АС, который представляет собой таблицу перекодировки (пропагатор) между классификаторами каждой задачи только лишь в части данных, необходимых для обмена. Т.е. классификатором КСА является не объединение, а пересечение классификаторов задач. Он гораздо ýже общего классификатора и размещается на витрине данных в магистрали «ИВК Юпитер™». Не имеет смысла строить классификатор конкретного объекта на основе данных, которые не используются на данном КСА. Если прикладных задач немного, то имеет смысл строить «информационный концентратор» объекта по типу «каждый с каждым». Такой концентратор будет состоять из набора парных пропагаторов всех задач КСА. Его построение возможно двумя способами: внесением серьезных изменений во все задачи КСА с написанием специализированного приложения, отвечающего за межзадачный обмен, а также создание его как атрибута магистрали (с уже решенной задачей маршрутизации). Если же количество задач велико, то обойтись без унифицированного классификатора невозможно.

Как показано на фиг.2, введение защищенной транспортной среды в результате осуществления способа по настоящему изобретению требует всего одну задачу установки на первом (нижнем на фиг.2) уровне и всего n задач регистрации на втором (верхнем на фиг.2) уровне, т.е. неизмеримо меньше по сравнению с аналогичными уровнями на фиг.1.

Предлагаемый способ интеграции информационных ресурсов предназначен для осуществления в неоднородной вычислительной сети, включающей в себя хотя бы две вычислительные установки, соединенные сетью связи, при этом по меньшей мере одна из этих вычислительных установок имеет операционную систему (ОС), отличающуюся от ОС других вычислительных установок этой вычислительной сети, и в контексте этой ОС функционирует конечное приложение данной вычислительной установки. Способ интеграции информационных ресурсов в такой неоднородной вычислительной сети осуществляется при выполнении следующих действий (шагов).

Сначала на каждую вычислительную установку в неоднородной вычислительной сети устанавливают общесистемное программное обеспечение (ОСПО) для получения единой защищенной магистрали информационного обмена между всеми вычислительными установками данной вычислительной сети. Примером такого ОСПО может служить информационно-вычислительный комплекс «ИВК Юпитер™», разработанный сотрудниками обладателя прав по данной заявке. Основные функциональные возможности данного комплекса описаны в журнале «Открытые системы» №7-8 за 2003 год.

Упомянутое общесистемное программное обеспечение формируют, в частности, путем надстройки каждой из операционных систем в вычислительных установках, составляющих неоднородную вычислительную сеть, базовым набором транспортных протоколов, предназначенных для адресации узлов в этой неоднородной вычислительной сети и маршрутизации пакетов между этими узлами. Кроме того, каждая из исходных ОС дополняется (надстраивается) также набором форматов обмена данными прикладного уровня. Например, в качестве формата обмена между разнородными платформами выбирается формат XML. В качестве механизма обмена данными в виде файла выбирается обмен файлами формата .txt (.xml), постоянно хранящимися в некоторой согласованной директории (согласованных директориях) файловых систем исходных ОС. В качестве взаимодействия между клиентами и серверами СУБД выбирается механизм отработки php-сценария на специально выделенном информационном объекте, хранящемся в защищенном хранилище каждой из ОС.

Кроме того, на каждой вычислительной установке обеспечивают единые унифицированные средства межмашинного информационного обмена, подобные средствам электронной почты, реализующие физическую связность вычислительных установок в рамках защищенной магистрали информационного обмена.

Далее формируют единое защищенное информационное пространство неоднородной вычислительной сети путем упорядочения информационного обмена между всеми конечными приложениями. Это достигается за счет обеспечения промежуточного переназначения информационных потоков, перекодировки классификаторов информационного обеспечения, автоматического согласования форматов извлекаемых данных для единообразного их представления в интересах совместного функционирования приложений.

Кроме того, обеспечивают единообразную реализацию системы представления и передачи данных в рамках всей вычислительной сети, в том числе в условиях выраженной разнородности программно-аппаратных реализаций вычислительных установок сети, т.е. в случае, когда сеть состоит из различных компьютеров (вычислительных устройств), на каждом из которых установлено свое программное обеспечение, не совпадающее с программным обеспечением остальных компьютеров или хотя бы большинства из них.

При этом независимо от особенностей функционирования конечных приложений на различных вычислительных установках сети единообразные данные аналитически обрабатывают (т.е. проводят статистический, корреляционный, качественный анализ, в том числе моделирование и прогнозирование), а также обеспечивают контекстный поиск и морфолого-лингвистический анализ данных ДатаМаркет, обеспечиваемый посредством глобального представления и обмена данными в рамках единой вычислительной сети АС.

Кроме того, обеспечивают единообразное представление полномочий всех должностных лиц, допущенных к работе с защищаемыми информационными ресурсами неоднородной вычислительной сети АС, реализуемыми различными СУБД, имеющими еще и собственные системы разграничения доступа должностных лиц (пользователей) к ресурсам хранения.

Для межмашинного обмена используют стандартные транспортные протоколы (IP, SLIP, PPP, X.25, TCP, UDP и т.п.), предоставляемые исходными ОС посредством настроек каждой вычислительной установки. Эти настройки включают в себя не только изменение соответствующего программного обеспечения, но также согласование уровней сигналов, синхронизацию и использование определенного порядка обмена сигналами при установлении связи между вычислительными установками (так называемая транспортная модель OSI/ISO для каждого протокола). Для взаимодействия между вычислительными установками могут использоваться и нестандартные транспортные протоколы (так называемые каналообразующие задачи), реализуемые посредством подключения средств связи по стандартным интерфейсам (например, RS-232, USB и т.п.).

Далее, в каждой вычислительной установке неоднородной вычислительной сети обеспечивают гарантированное защищенное взаимодействие между конечными приложениями вычислительных установок через созданные средства межмашинного обмена в рамках вычислительной сети. Это достигается посредством автоматического взаимодействия каждого конечного приложения с другим приложением, процессом и должностным лицом АС, функционирующего в контексте ОСПО, через созданные очереди исходящих и входящих сообщений, хранящихся в специализированном хранилище ОСПО. Такое взаимодействие обеспечивается посредством автоматического обмена сообщениями из очереди входящих/исходящих на каждом взаимодействующем узле.

Упомянутая гарантия информационного обмена обеспечивается за счет следующих встроенных механизмов (технологий).

1) Гарантированная доставка сообщений в рамках вычислительной сети посредством возвращения в адрес узла-отправителя служебного сообщения (квитанции) о доставке исходящего сообщения на узел-получатель и завершения тем самым процесса передачи.

2) Гарантированное хранение входящих и транзитных сообщений в защищенном хранилище до завершения процесса гарантированной доставки (квитирование).

3) Гарантированная обработка тела сообщения посредством указания номера конечного приложения-обработчика, при помощи которого тело сообщения следует открыть (обработать), и отправка по факту обработки в адрес узла-отправителя служебного сообщения (подтверждения об обработке), чем завершается цикл обработки доставленного сообщения.

4) Гарантированная идентификация исходящего/входящего (транзитного) сообщения за счет применения встроенного механизма идентификации должностных лиц в вычислительной сети на основе технологии электронно-цифровой подписи (ЭЦП), чем достигается юридическая значимость информационного обмена.

Выполнение всех указанных механизмов гарантирует должностному лицу вычислительной сети стопроцентную обработку его однократного запроса к информационной системе и возврат надлежащего ответа на его запрос.

При этом тело каждого сообщения, подлежащего обмену по единой защищенной магистрали, рандомизируют в соответствии с заранее заданным алгоритмом для обеспечения защиты содержимого этого сообщения от несанкционированного доступа и модификации, инкапсулируют в соответствии с правилами адресации и маршрутизации в магистрали. Алгоритмом рандомизации может быть как любой общеизвестный алгоритм шифрования (DES, RSA и т.п.), так и специально разработанный для этого. Такой алгоритм может быть постоянно действующим или сменным, симметричным или несимметричным. Указанная рандомизация может осуществляться как аппаратными методами (к примеру, с помощью регистра с переключаемыми обратными связями - см., например, авторское свидетельство СССР №1249512, опубл. 07.08.1986), так и с помощью соответствующих программ, составленных по выбранному алгоритму на соответствующем языке программирования.

В каждой операционной системе (на каждой вычислительной установке неоднородной вычислительной сети) перенастраивают все системные интерфейсы по обмену данными для конкретных конечных приложений на соответствующие механизмы обмена данными установленного общесистемного программного обеспечения. Заметим, что такая перенастройка интерфейсов обмена гораздо проще, чем переустановка всей ОС на каждой вычислительной установке. Указанные выше механизмы обмена данными ОСПО представляют собой, например, создание файлов обмена в согласованных каталогах исходных ОС (типа «входящие/исходящие»). Для отработки взаимодействия «тонких» клиентов СУБД с серверами необходимо перенастроить внешние адреса серверов СУБД на собственные локальные адреса с дальнейшим перенаправлением (проксированием) запроса с отработкой php-сценария для извлечения данных и представления их в согласованном формате. Для иных конечных приложений есть возможность использовать реализованные в них программные интерфейсы (например, объекты СОМ, СОМ+, J2EE и т.п.) для перенаправления этих объектов в интересах магистрали обмена данными.

Указанную перенастройку интерфейсов каждой операционной системы или конечного приложения для обмена данными с другими вычислительными установками в неоднородной вычислительной среде осуществляют путем перенаправления информационных потоков между вычислительными установками через соответствующие прокси-соединения, имеющиеся в средствах ОСПО. Такие прокси-соединения могут выполняться так же, как описано в упомянутом выше патенте США №5898784. Таким образом, осуществляется контролируемый запуск премированного клиента СУБД, т.к. без запуска средств ОСПО взаимодействие с сервером СУБД невозможно. В качестве прокси-сервера в общем вычислительном процессе АС обычно участвует так называемый Шлюз Сегмента (ШС) ЛВС.

Перенастройку же интерфейсов каждой операционной системы для обмена данными между конечными программными приложениями в данной операционной системе, т.е. на данной вычислительной установке, без выхода в неоднородную вычислительную сеть осуществляют путем перенаправления информационных потоков между программными приложениями через соответствующие механизмы межзадачного взаимодействия, имеющиеся в средствах ОСПО. Такие механизмы аналогичны описанным в упомянутой выше заявке США №2004/0260941.

Механизм независимого извлечения данных реализуют с абстрагированием от способа получения этих данных на узле-владельце информационного ресурса с указанием типа программы-обработчика на этом узле в так называемом локаторе информационного ресурса из состава указанного ДатаМаркет. Программа-обработчик автоматически преобразует исходные извлекаемые данные в промежуточный формат защищенной магистрали (XML) с последующим его «разбором» (парсингом) и представлением (преобразованием) на узле-получателе в необходимом ему формате. Механизм же информационного взаимодействия конечных приложений реализуют через промежуточное файловое хранилище (согласованный каталог на выделенном файл-сервере), когда средства ОСПО контролируют состояние файлов обмена и автоматически стартуют процесс отправки/загрузки этих файлов в интересах иного конечного приложения.

На каждой вычислительной установке в неоднородной вычислительной сети создается защищенное рандомизированное хранилище данных, именуемое личным сейфом. Тело каждого размещаемого в этом личном сейфе документа рандомизируют по тому же алгоритму, что и тело сообщения, подлежащего обмену, как это раскрыто выше. Все элементы интеграционного механизма ДатаМаркет хранятся именно в указанном хранилище.

Помимо этого, в защищенном хранилище (т.е. личном сейфе) каждой вычислительной установки в неоднородной вычислительной сети сохраняют контрольную сумму каждого файла конфигурации каждой ОС после переключений системных интерфейсов этой ОС и исполняемые файлы каждого конечного приложения. Иными словами, после перенастройки конкретной ОС в конкретной вычислительной установке в личный сейф этой вычислительной установки записывают контрольную сумму не только файлов новой (перенастроенной) конфигурации ОС, но и исполняемых модулей самого ОСПО и программных приложений.

Кроме того, в защищенном хранилище данных каждой вычислительной установки в неоднородной вычислительной сети сохраняют идентификатор каждого конечного программного приложения, функционирующего в контексте ОСПО, вместе с его контрольной суммой, очередь входящих/исходящих, а также конфиденциальные данные и полномочия любого должностного лица, допущенного к работе с защищаемыми информационными ресурсами неоднородной вычислительной сети, в виде профиля доступа этого лица. Таким образом, в личном сейфе конкретной вычислительной установки оказываются записанными все сведения, с помощью которых впоследствии можно проверять целостность ОСПО и СПО, вести версионный контроль (в том числе и ОС).

В предлагаемом способе далее обеспечивают возможность создавать (публиковать) в контексте функционирования ОСПО и возможность удалять из контекста функционирования ОСПО информационные объекты, именуемые ссылками. Под ссылкой на опубликованный информационный ресурс подразумевается стандартная гипертекстовая строка на русском (или ином языке), двойной «клик» по которой левой клавишей мыши автоматически отправляет запрос на извлечение размещенного на ссылке информационного ресурса (файла, документа, сценария и пр.) и вызывает программу-обработчик извлекаемых данных, которая также ассоциируется с указанной ссылкой. Если под ссылкой подразумевается способ извлечения данных с удаленного источника данных без размещения самих данных на том же ресурсе, где находится сама ссылка, то такая технология извлечения данных называется «витриной» данных и реализуется средствами ДатаМаркет. В способе имеется возможность разрешать или извлекать эти ссылки на специализированные информационные ресурсы, именуемые «витринами данных», как упомянутой, так и иной вычислительной установки в личном сейфе.

Для «витрин данных» обеспечивают гарантированное хранение в личном сейфе в виде совокупности ссылок, именуемой ДатаМаркет и представляющей собой упорядоченный реестр разнородных данных вычислительной сети, который является защищаемым информационным ресурсом вычислительной сети. Кроме того, в личном сейфе каждой вычислительной установки сохраняют конфиденциальные данные и полномочия любого должностного лица, допущенного к работе с витринами ДатаМаркет этой вычислительной сети, в виде профиля доступа этого лица. Профиль доступа может включать в себя информацию о доступе указанного должностного лица к ДатаМаркет вообще (как к таковому, расположенному на конкретном узле вычислительной сети АС), к информации с определенным уровнем (грифом) конфиденциальности (до 4-х грифов), к конкретным ссылкам на данные, имеющие определенный уровень конфиденциальности.

Таким образом, для доступа к информационным ресурсам обеспечивают мандатный и дискреционный контроль доступа каждого из упомянутых должностных лиц не только к данным его защищенного хранилища данных, но и к ресурсам АС (файлам, папкам, сценариям и т.п.), опубликованным на ДатаМаркет узлов АС. Иными словами, обеспечивают идентификацию и аутентификацию каждого пользователя, например, путем присвоения каждому должностному лицу идентификационного номера для обеспечения мандатного контроля доступа и персонального кода (пароля) - для дискреционного контроля доступа. Этот контроль можно осуществить аналогично тому, как это сделано в упомянутом выше патенте РФ №2130643.

В способе далее обеспечивают гарантированную обработку ссылки в ДатаМаркет посредством указания номера конечного приложения-обработчика, при помощи которого тело сообщения с запросом на извлечение данных следует открыть, и отправляют по факту обработки в адрес узла-отправителя не только подтверждение об обработке, но и данные удаленного узла-получателя в согласованном формате. Вместе с тем обеспечивают возможность выбора извлекаемых данных и помещения их в специализированный модуль аналитической экспресс-обработки с возможностью проведения указанных последующих манипуляций с данными.

В процессе работы неоднородной вычислительной сети систематически проверяют полномочия каждого должностного лица, допущенного к работе с информационными ресурсами этой вычислительной сети, и останавливают сеанс работы конкретного должностного лица при несовпадении хотя бы одного параметра из соответствующего профиля доступа, хранящегося в защищенном хранилище вычислительной установки.

Упомянутую выше систему распределенного хранения данных реализуют в виде всех ссылок на защищаемые информационные ресурсы, опубликованные в ДатаМаркет вычислительной сети и хранящиеся в личном сейфе ОСПО на каждой вычислительной установке. Опубликованные данные можно извлекать по регламенту, по запросу или по факту наступления определенного события, например каждый месяц 15-го числа. Обеспечивают гарантированную возможность извлечения разнородных данных, хранящихся под управлением различных систем управления базами данных (СУБД), функционирующими как в контексте упомянутого ОСПО, так и в контексте каждой операционной системы сети вычислительных установок. Кроме того, обеспечивают возможность персонифицированного анализа извлеченных данных на основе создания пользовательских моделей обработки, в том числе качественных (неколичественных) данных. Пользовательские модели обработки входящего потока данных связаны с имеющимся в составе ДатаМаркет инструментарием построения собственных функций математического моделирования с возможностью корректировки моделей в соответствии с результатами обработки текущих данных по итогам определенного периода.

В качестве упоминаемых здесь информационных ресурсов могут выступать любые ресурсы, выбранные из группы, которая включает в себя, по меньшей мере, следующее: данные, файлы, запросы, ссылки на данные, сценарии извлечения, исполняемые модули.

Упомянутые же последующие манипуляции с данными предназначены для осуществления действий из группы сопоставимых данных, включающей в себя следующее: выявление достоверных зависимостей (корреляции), статистическую обработку, построение прогнозов (аппроксимации), создание моделей обработки, выдачу аналитических отчетов, в том числе и для представления на ДатаМаркет.

ДатаМаркет™ платформы «ИВК Юпитер™»

Физическое размещение унифицированного классификатора и прочих общесистемных ресурсов АИС происходит на ДатаМаркет™ платформы, в реестре ссылок на общесистемные ресурсы и разнородные ресурсы хранения АИС, как показано на фиг.3.

Классификаторы и справочники находятся в защищенных хранилищах на объектах АИС. Ссылка на актуальную информацию (текущие классификаторы) в формате XML размещается на ДатаМаркет™ платформы «ИВК Юпитер™» на необходимом узле в рамках ведомственной сети, организованной на принципах адресации «ИВК Юпитер™». При необходимости пользователь в соответствии со своим «профилем должностного лица (доступа)» может самостоятельно либо в автоматизированном режиме обновлять указанные данные.

Такая технология интеграции на уровне данных позволяет отказаться от физической централизации ресурсов и перейти к ее логической централизации в рамках распределенной системы: обеспечить ведение единого распределенного классификатора, представляющего разнородные данных со всех узлов в едином формате (XML), обеспечивая доступ к классификаторам разнородных приложений, зарегистрированных в АС.

На фиг.4 проиллюстрирована технология интеграции различных СЗИ АС (классификаторы, словари, сценарии и пр.), а на фиг.5 эта же технология показана для случая интеграции промышленных систем хранения, реализуемых различными СУБД. Основная идея заключается в том, чтобы ввести некоторого арбитра, который будет заниматься сопоставлением грифов и профилей должностных лиц. Этот арбитр работает в правовом поле РФ в соответствии с законодательством и привычным для нас ранжированием. На этом и на следующем чертежах сокращения КОМ и ОБИ означают соответственно коммуникационную подсистему и подсистему обеспечения безопасности информации. На фиг.5 введены также следующие обозначения: MS SQL Server, Oracle и Informix - названия систем управления базами данных (СУБД) зарубежного производства, ADO (ActiveX Data Objects) и ODBS (Open DataBase Connectivity) - универсальные интерфейсы подключения к СУБД, XML (eXtensible Markup Language) - универсальный расширяемый язык разметки гипертекстовых данных.

Таким образом, в способе по настоящему изобретению ОСПО решает следующие задачи:

- создание общесистемной среды функционирования с предоставлением типовых услуг по обмену данными и оперативному управлению вычислительным процессом в локальной и глобальной сетях объектов АС;

- обеспечение взаимодействия и управление вычислительным процессом (решение функциональных задач) и маршрутизации потоков в АС по единому унифицированному интерфейсу(ам);

- обеспечение взаимодействия произвольного количества объектов территориально-распределенной гетерогенной (неоднородной) информационной системы на основании применения актуальных методов распределения ресурсов и доступа, современной системы защиты информации и кодирования, предоставления пользователю максимального числа необходимых web-сервисов для организации управления как внешним, так и внутренним информационным пространством с использованием различных механизмов и произвольных каналов связи (цифровых, аналоговых);

- обеспечение защиты информации в рамках гетерогенной распределенной сети АС с возможностью создания единой непротиворечивой политики безопасности АС с организацией безопасного доступа объектов АС в каналы связи, в том числе открытые;

- организация доступа к единому информационному пространству АС на основе должностных профилей и полномочий, осуществление мер (в том числе организационных) по закрытию каналов передачи данных, а также возможных каналов утечки информации;

- передача меток конфиденциальности в пределах защищенной наложенной сети АС, реализованной средствами ОСПО;

- хранение общей информации системы на основе построения единой «витрины» данных, т.е. распределенного хранилища ДатаМаркет, представляющего собой упорядоченный реестр гипертекстовых ссылок на распределенные ресурсы АС, снабженный интерфейсом представления, поиска и работающий с ОБИ.

Следует специально отметить, что, хотя некоторые действия способа по настоящему изобретению имеют организационный характер, однако такие операции, как установка на каждой вычислительной установке общесистемного программного обеспечения, перенастройка интерфейсов и создание личных сейфов, представляют собой действия над материальными объектами с помощью материальных средств. Т.е. заявленный способ не может считаться программой как таковой. Кроме того, его реализация обеспечивает повышение защиты информационных ресурсов в неоднородной вычислительной сети, что безусловно является техническим результатом. А поскольку в существующем уровне техники не выявлено источников, описывающих такой способ, а также не выявлено источников, сведения из которых в совокупности могли бы составить такой способ, настоящее изобретение удовлетворяет условиям новизны и изобретательского уровня.

В данном описании настоящее изобретение раскрыто посредством примеров его возможного осуществления. Однако эти примеры являются лишь иллюстративными, а не ограничивающими, и объем данного изобретения определяется прилагаемой формулой изобретения с учетом любых возможных эквивалентов.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННЫХ РЕСУРСОВ НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2006 |

|

RU2306600C1 |

| СПОСОБ ИНТЕГРАЦИИ ИНФОРМАЦИОННЫХ РЕСУРСОВ НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2016 |

|

RU2637993C2 |

| СПОСОБ УПРАВЛЕНИЯ ИДЕНТИФИКАЦИЕЙ ПОЛЬЗОВАТЕЛЕЙ ИНФОРМАЦИОННЫХ РЕСУРСОВ НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2009 |

|

RU2415466C1 |

| СПОСОБ ГАРАНТИРОВАННОГО ДОВЕДЕНИЯ ИНФОРМАЦИИ В НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2007 |

|

RU2361366C1 |

| СПОСОБ ИНТЕГРАЦИИ ПЕРИФЕРИЙНЫХ УСТРОЙСТВ ПРОГРАММНО-АППАРАТНЫХ КОМПЛЕКСОВ | 2019 |

|

RU2732729C1 |

| СПОСОБ РАСПРЕДЕЛЕНИЯ РЕСУРСОВ МЕЖДУ АГЕНТАМИ В ГЕТЕРОГЕННОЙ ЭПИЗОДИЧЕСКОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2017 |

|

RU2647697C1 |

| Программно-аппаратный комплекс поддержки принятия решения начальника связи оперативно-стратегического (оперативного) командования | 2017 |

|

RU2686638C2 |

| АВТОМАТИЗИРОВАННАЯ ОПЕРАЦИОННО-ИНФОРМАЦИОННАЯ СИСТЕМА СОПРОВОЖДЕНИЯ ПОДГОТОВКИ И ПРОВЕДЕНИЯ ГОЛОСОВАНИЯ | 2005 |

|

RU2303816C2 |

| СПОСОБ ОБЕСПЕЧЕНИЯ УПРАВЛЕНИЯ ПОЛЕТАМИ КОСМИЧЕСКИХ АППАРАТОВ | 2010 |

|

RU2438941C1 |

| СПОСОБ ПОСТРОЕНИЯ ЕДИНОГО ИНФОРМАЦИОННОГО ПРОСТРАНСТВА И СИСТЕМА ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2016 |

|

RU2656841C2 |

Изобретение относится к вычислительной технике. Техническим результатом является реализация общей защищенной транспортной среды с интеграцией информационных ресурсов для обеспечения единообразного обмена данными между Центральным информационным объектом (ЦИО) и комплексами средств автоматизации (КСА) для всех задач. Способ состоит в следующем: устанавливают на каждую вычислительную установку общесистемное программное обеспечение (ОСПО); обеспечивают единые унифицированные средства межмашинного информационного обмена; обеспечивают гарантированное защищенное взаимодействие между конечными приложениями через очереди исходящих и входящих сообщений; создают на каждой вычислительной установке защищенное рандомизированное хранилище данных, именуемое личным сейфом; сохраняют в личном сейфе очереди исходящих и входящих сообщений; обеспечивают возможность создания и удаления информационных объектов, именуемых ссылками, с возможностью извлечения этих ссылок на специализированные информационные ресурсы, именуемые витринами данных; обеспечивают гарантированное хранение витрин данных в личном сейфе в виде совокупности ссылок, именуемой ДатаМаркет; сохраняют в личном сейфе конфиденциальные данные и полномочия должностного лица; обеспечивают мандатный и дискреционный контроль доступа должностного лица к данным ДатаМаркет; обеспечивают гарантированную обработку ссылки в ДатаМаркет; систематически проверяют полномочия каждого должностного лица, допущенного к работе с ДатаМаркет и останавливают сеанс работы конкретного должностного лица при несовпадении хотя бы одного параметра из соответствующего профиля доступа, хранящегося в личном сейфе вычислительной установки. 5 з.п. ф-лы, 5 ил.

1. Способ интеграции информационных ресурсов неоднородной вычислительной сети, включающей в себя по меньшей мере две соединенных сетью связи вычислительных установки, по меньшей мере одна из которых снабжена отличной от других операционной системой (ОС), и в контексте этой ОС функционирует конечное приложение данной вычислительной установки, заключающийся в том, что:

устанавливают на каждую вычислительную установку общесистемное программное обеспечение (ОСПО) для получения единой защищенной магистрали информационного обмена между всеми вычислительными установками;

обеспечивают на каждой вычислительной установке единые унифицированные средства межмашинного информационного обмена, реализующие физическую связность упомянутых вычислительных установок в рамках упомянутой защищенной магистрали информационного обмена;

обеспечивают гарантированное защищенное взаимодействие между конечными приложениями вычислительных установок через упомянутые средства межмашинного обмена в рамках упомянутой вычислительной сети посредством автоматического взаимодействия каждого упомянутого конечного приложения, функционирующего в контексте ОСПО, через созданные очереди исходящих и входящих сообщений;

создают на каждой упомянутой вычислительной установке защищенное рандомизированное хранилище данных, именуемое личным сейфом;

сохраняют в упомянутом личном сейфе каждой упомянутой вычислительной установки очереди исходящих и входящих сообщений как в адрес упомянутой вычислительной установки и функционирующего на ней конечного приложения, так и в адрес иной вычислительной установки упомянутой вычислительной сети;

обеспечивают возможность создания (публикации) в контексте функционирования упомянутого ОСПО и возможность удаления из контекста функционирования упомянутого ОСПО информационных объектов, именуемых ссылками, с возможностью разрешения/извлечения этих ссылок на специализированные информационные ресурсы, именуемые витринами данных, как упомянутой, так и иной вычислительной установки в упомянутом личном сейфе;

обеспечивают гарантированное хранение упомянутых витрин данных в упомянутом личном сейфе в виде совокупности ссылок, именуемой ДатаМаркет и представляющей собой упорядоченный реестр разнородных данных вычислительной сети, который является защищаемым информационным ресурсом упомянутой вычислительной сети;

сохраняют в упомянутом личном сейфе каждой упомянутой вычислительной установки конфиденциальные данные и полномочия любого должностного лица, допущенного к работе с витринами ДатаМаркет упомянутой вычислительной сети, в виде профиля доступа этого лица;

обеспечивают мандатный и дискреционный контроль доступа упомянутого должностного лица к данным ДатаМаркет, реализуя тем самым независимые механизмы идентификации и аутентификации должностного лица;

обеспечивают гарантированную обработку ссылки в ДатаМаркет посредством указания номера конечного приложения-обработчика, при помощи которого тело сообщения с запросом на извлечение данных следует открыть, и отправляют по факту обработки в адрес узла-отправителя не только подтверждение об обработке, но и данные удаленного узла-получателя в согласованном формате;

обеспечивают возможность выбора извлекаемых данных и помещения их в специализированный модуль аналитической экспресс-обработки с возможностью проведения последующих манипуляций с данными;

систематически проверяют полномочия каждого должностного лица, допущенного к работе с ДатаМаркет упомянутой вычислительной сети, и останавливают сеанс работы конкретного должностного лица при несовпадении хотя бы одного параметра из соответствующего профиля доступа, хранящегося в личном сейфе упомянутой вычислительной установки.

2. Способ по п.1, в котором:

формируют упомянутое общесистемное программное обеспечение путем надстройки каждой из упомянутых операционных систем базовым набором транспортных протоколов, предназначенных для адресации узлов и маршрутизации пакетов, а также набором форматов или единым форматом обмена данными прикладного уровня;

формируют единое защищенное информационное пространство упомянутой вычислительной сети путем упорядочения информационного обмена между упомянутыми конечными приложениями за счет обеспечения промежуточного переназначения информационных потоков, перекодировки классификаторов информационного обеспечения, автоматического согласования форматов извлекаемых данных для единообразного их представления в интересах совместного функционирования приложений;

обеспечивают единообразную реализацию системы представления и передачи данных в рамках упомянутой вычислительной сети, в том числе в условиях выраженной разнородности программно-аппаратных реализации упомянутых вычислительных установок сети;

проводят аналитическую обработку единообразных данных независимо от особенностей функционирования упомянутых конечных приложений на различных вычислительных установках сети;

обеспечивают контекстный поиск и морфолого-лингвистический анализ данных ДатаМаркет посредством глобального обмена данными в рамках упомянутой вычислительной сети.

3. Способ по п.1, в котором:

упомянутое взаимодействие конечных приложений по технологии клиент-сервер осуществляют посредством перенастройки интерфейсов каждого из этих конечных приложений для обмена данными с другими конечными приложениями путем перенаправления информационных потоков между конечными приложениями через соответствующие прокси-соединения, имеющиеся в средствах упомянутого ОСПО;

реализуют механизм независимого извлечения данных с абстрагированием от способа получения этих данных на узле-владельце информационного ресурса, с указанием типа программы-обработчика на этом узле в так называемом локаторе информационного ресурса из состава ДатаМаркет;

упомянутую перенастройку интерфейсов конечных программных приложений в данной операционной системе осуществляют путем перенаправления информационных потоков между программными приложениями через соответствующие механизмы межзадачного взаимодействия, имеющиеся в средствах упомянутого ОСПО;

реализуют механизм информационного взаимодействия конечных приложений через промежуточное файловое хранилище, когда средства упомянутого ОСПО контролируют состояние файла(ов) обмена и автоматически стартуют процесс отправки/загрузки упомянутого(ых) файла(ов) в интересах иного конечного приложения.

4. Способ по п.1, в котором:

реализуют систему распределенного хранения данных в виде всех ссылок на защищаемые информационные ресурсы, опубликованные в ДатаМаркет упомянутой вычислительной сети и хранящиеся в упомянутом личном сейфе ОСПО на каждой вычислительной установке, с возможностью извлечения опубликованных данных по регламенту, по запросу или по факту наступления определенного события;

обеспечивают гарантированную возможность извлечения разнородных данных, хранящихся под управлением различных систем управления базами данных (СУБД), функционирующими как в контексте упомянутого ОСПО, так и в контексте каждой операционной системы упомянутой сети вычислительных установок;

обеспечивают возможность персонифицированного анализа извлеченных данных на основе создания пользовательских моделей обработки, в том числе качественных (неколичественных) данных.

5. Способ по п.1, в котором выбирают информационные ресурсы из группы, включающей в себя по меньшей мере: данные, файлы, запросы, ссылки на данные, сценарии извлечения, исполняемые модули.

6. Способ по п.1, в котором выполняют упомянутые последующие манипуляции с данными для осуществления действий из группы, включающей в себя: выявление достоверных зависимостей, статистическую обработку, построение прогнозов, создание моделей обработки, выдачу аналитических отчетов.

| СПОСОБ ОБЕСПЕЧЕНИЯ ДОСТУПА К ДАННЫМ В СИСТЕМЕ УПРАВЛЕНИЯ БАЗАМИ ДАННЫХ "ЛИНТЕР-ВС" | 1998 |

|

RU2130643C1 |

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ С МАНДАТНЫМ ПРИНЦИПОМ УПРАВЛЕНИЯ ДОСТУПОМ К РЕСУРСАМ, ПОСТРОЕННОЙ НА КАНАЛАХ СВЯЗИ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1998 |

|

RU2163727C2 |

| US 6631416 В2, 07.10.2003 | |||

| Способ приготовления катализатора для дегидрирования циклогексанола | 1985 |

|

SU1273156A1 |

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

Даты

2009-06-20—Публикация

2007-05-11—Подача