Настоящее изобретение относится к вычислительной технике, а конкретнее к способу защиты информационных ресурсов неоднородной вычислительной сети.

Уровень техники

В настоящее время известно много различных предложений по обеспечению защиты информационных ресурсов в вычислительных сетях.

Так, в патенте РФ №2130643 (опубл. 20.05.1999) раскрыт способ обеспечения доступа к данным в системе управления базами данных «Линтер-ВС». В этом способе в процессе обработки запроса доступа производят несколько проверок для сравнения ранга допуска пользователя с рангом доступа запрашиваемых данных.

В патентах РФ №№2143728 (опубл. 27.12.1999), 2163727, 2163744 и 2163745 (все опубл. 27.02.2001) раскрыты различные варианты системы защиты виртуального канала корпоративной сети, построенной на каналах связи и средствах коммутации сети связи общего пользования. В этой системе, содержащей межсетевые экраны, введен блок формирования закрытого протокола, блок аутентификации клиента по IP-адресу, блок разрешения доступа по логическому имени сервера. Имеются также клиентская и серверная части системы защиты.

В патентах РФ №№2223540 (опубл. 10.06.2003) и 2252449 (опубл. 20.05.2005) над заголовком или служебной информацией сетевого кадра перед передачей осуществляют шифрование (т.е. математическое преобразование).

В патенте США №5530758 (опубл. 25.06.1996) описан способ работы безопасного узла в компьютерной сети, в которой есть, кроме того, и небезопасные узлы. Безопасные узлы имеют ядро безопасности, обеспечивающее условия безопасности, и доверенную операционную систему, которая и применяет условия безопасности к данным. Для переноса данных между ядром безопасности и доверенной операционной системой имеется доверенный интерфейс, обеспечивающий совместимость атрибутов безопасности компьютера и связи.

В патенте США №5915087 (опубл. 22.01.1999) раскрыто прозрачное безопасное прокси-соединение для ненадежных протоколов обмена сообщениями. Это прокси-соединение, являющее частью программы брандмауэра, опрашивает попытки организовать сеанс связи, делая запросы по заданной процедуре аутентификации. Из сообщений извлекаются адрес просителя и адрес сервера, куда хотят послать сообщение, и эти адреса проверяются по списку адресов. Ответное сообщение посылается с адресом сервера, так что прокси-соединение остается прозрачным.

В патенте США №6631416 (опубл. 07.10.2003) и в заявках США №№2002/0056008 (опубл. 09.05.2002), 2004/0260941 (опубл. 23.12.2004) и 2005/0144474 (опубл. 30.06.2005) описываются различные механизмы создания «туннелей» между компьютерами или процессорами с разной степенью защиты (безопасности).

Все эти и многие иные разработки решают частные задачи по защите информационных ресурсов в вычислительной сети. Но сейчас весьма остро стоит задача объединения, интеграции разрозненных информационных ресурсов, построения единого информационного пространства. Поэтому поиск разворачивается вокруг общих вопросов построения неоднородных территориально-распределенных информационных систем, зачастую имеющих выраженную разветвленную структуру с узлами в различных регионах.

Одной из отличительных черт таких систем является их разнородность. Это касается не столько очевидного функционирования узлов системы на разных программно-аппаратных платформах (разные операционные системы (ОС), разное компьютерное «железо», разные каналы связи и пр.), сколько одновременной работы различных прикладных задач, не имеющих возможности исчерпывающего взаимодействия друг с другом, например, в силу адаптации программного кода разными группами программистов, разными форматами представления данных, разными версиями операционной системы Windows (или UNIX) и пр. Поэтому очевидным требованием к любой автоматизированной системе (АС) должен быть учет гетерогенности (неоднородности) АС, как аппаратной, так и программной. Это важно еще и с той точки зрения, что совершенно однородная АС, построенная на так называемых «монокультурных» принципах, чрезвычайно уязвима в плане каскадных (лавинообразных) отказов, например, в результате «вирусной эпидемии».

Вторым фактором, который необходимо принимать во внимание, является недостаточная развитость телекоммуникационной инфраструктуры, когда далеко не любое системно-техническое решение на существующих и даже перспективных каналах связи можно внедрить достаточно быстро и не слишком дорого. Здесь необходимо останавливать свой выбор на таких решениях, которые используют не только имеющиеся в наличии информационные ресурсы и каналы связи (например, собственные закрытые подсети заказчика), но, прежде всего, возможности открытой сети Интернет, разветвленную телефонную сеть, а также беспроводные каналы связи, в том числе УКВ-диапазона. Немаловажным здесь является фактор большой территориальной протяженности таких стран, как Россия, и разная степень развития отдельных регионов страны. Непременным условием должно быть также максимально возможное сохранение уже наработанного потенциала как в аппаратном, так и в программном аспекте, капитализации всех проведенных ранее вложений в информационную инфраструктуру.

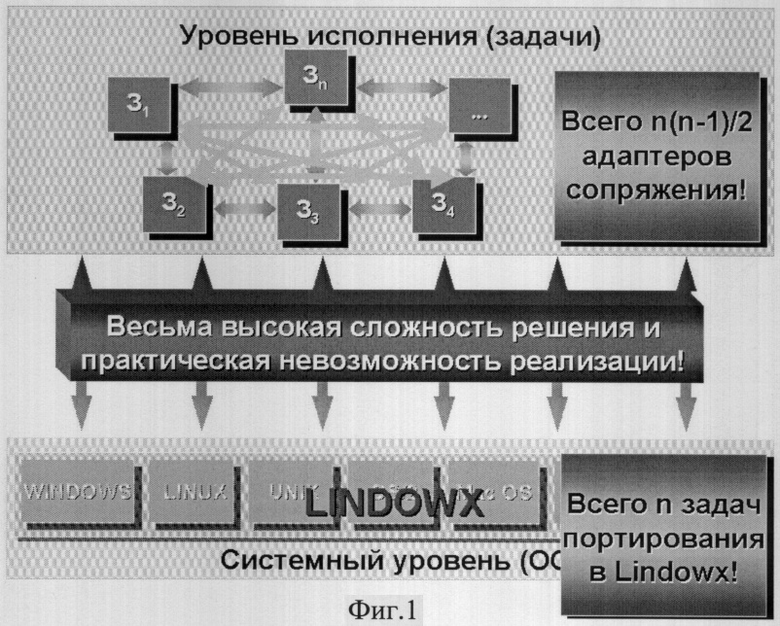

В этой связи существует несколько подходов к интеграции разрозненных информационных ресурсов, активно обсуждаемых и уже внедряемых в ряде структур и организаций. Эти подходы связаны с рассмотрением двух уровней интеграции: системного уровня, где на сегодняшний день работает ряд не связанных друг с другом ОС, и уровня исполнения, куда «погружено» все прикладное ПО. Условно эти подходы можно изобразить в виде модели двухуровневой интеграции (см. фиг.1).

Рассмотрим первый уровень (нижняя часть фиг.1) подробнее. К безусловным лидерам в этой области можно отнести ОС семейства MS Windows. Далее следуют: UNIX - подобные ОС Linux в разных вариантах (Red-Hat, SuSE, TurboLinux, Mandrake, Debian и прочие зарубежные варианты, а также МС ВС, ASP и ALTLinux в России), UNIX-системы - FreeBSD, Sun Solaris, HP-UX, IBM AIX и пр., IBM OS/2 в разных вариантах, устаревший, но еще применяющийся продукт Mac OS/X, IBM AS/400, IBM VM/ESA и пр. Существует еще ряд известных продуктов, как устаревших, например MS DOS и ее аналог PTS DOS, так и перспективных, применяемых в секторе мобильных решений, - PalmOS, Simbian, Windows CE, Pocket PC и пр. Все эти ОС условно названы на фиг.1 термином «Lindows». Отметим, что интеграция на этом уровне связана с организацией взаимодействия на уровне ОС, что в силу их достаточных различий и организационных сложностей практически неосуществимо. Поэтому общий подход здесь следующий: постепенное «вытеснение» разрозненных ОС некоторой выбранной системой, ее всестороннее развитие, поддержка и генерация новых решений на этой новой платформе. При этом интеграцию большого числа функциональных задач в единое информационное пространство стараются, как правило, выполнять на основании разработки протоколов сопряжения на уровне среды исполнения, а дальнейшее развитие систем осуществлять на основании унификации как программных, так и технических средств. Однако для интеграции тысяч задач просто физически невозможно написать, а потом синхронизировать работу более 1.000.000 протоколов сопряжения. Следовательно, без внесения изменений в архитектуру уже созданных систем их интеграция практически невозможна.

Отметим, что выбор такого подхода может быть оправдан только в том случае, когда разработка «собственно» ОС базируется на широком охвате новых технологических решений, тесной связи с производителями компьютерного «железа», повсеместной поддержке в распространении новой ОС в государственных структурах. В принципе, такую задачу может «потянуть» Linux-сообщество при государственной поддержке, когда из большого многообразия открытого программного обеспечения (ПО) можно аккуратно выбрать необходимое и утвердить в качестве новой платформы. Остается решить лишь проблему так называемого «унаследованного» программного обеспечения, которое при этом необходимо перевести, «портировать» на новую платформу. Таким образом, количество задач интеграции остается равным количеству прикладных задач АС, но сложность перевода всего ПО в новую ОС возрастает очень сильно. Это в первую очередь относится к тому ПО, которое создано довольно давно, и взаимодействие с разработчиком является затруднительным.

Другим аспектом в интеграции «первого уровня» является правильность выбранного решения. Никто не может быть абсолютно уверен в том, что именно эта, а не какая-либо другая платформа сегодня является наиболее перспективной. К тому же перевод всех задач на новую платформу вызовет огромные трудности, прежде всего в части людских ресурсов, аппаратной совместимости и временных затрат. Особенно острой эта проблема будет для постоянно функционирующих АС.

Рассмотрим интеграцию второго уровня (верхняя часть на фиг.1). Для организации оборота данных в среде исполнения необходимо внедрить в нее устройства сопряжения (программные или аппаратные интерфейсы взаимодействия, стыки и пр.) каждой прикладной задачи с каждой. Эта задача не только переходит на организационный уровень, но и увеличивается количественно квадратично (при возможной несложности самого создания этих устройств или программных модулей). Самая большая проблема здесь лежит не в генерации единой среды обмена, а в интеграции систем защиты информации (СЗИ) этих разнородных систем. И если предыдущая задача хоть и утопична, но в принципе разрешима, то интеграция СЗИ практически неразрешима в силу особой специфики такого рода решений. В этом случае создание единого защищенного информационного пространства также остается проблематичным.

Сущность изобретения

Таким образом, существует необходимость обеспечить защиту информационных ресурсов в неоднородной вычислительной сети без дорогостоящей замены программно-аппаратных компонентов последней. Решение этой задачи обеспечивается при помощи трехуровневой модели организации вычислительного процесса в АС с введением так называемой среды функционирования в виде общесистемного (иначе системообразующего) программного обеспечения (ОСПО), основу которого составляет ПО «промежуточного слоя».

Для решения этой задачи предлагается способ защиты информационных ресурсов неоднородной вычислительной сети, включающей в себя по меньшей мере две соединенных сетью связи вычислительных установки, по меньшей мере одна из которых снабжена отличной от других операционной системой, заключающийся в том, что: а) устанавливают на каждую вычислительную установку общесистемное программное обеспечение для получения единой защищенной магистрали информационного обмена между всеми вычислительными установками; б) рандомизируют в соответствии с заранее заданным алгоритмом тело каждого сообщения, подлежащего обмену по единой защищенной магистрали, для обеспечения защиты содержимого этого сообщения от несанкционированного доступа; в) перенастраивают в каждой операционной системе все системные интерфейсы по обмену данными на соответствующие механизмы обмена данными общесистемного программного обеспечения; г) создают на каждой вычислительной установке защищенное хранилище данных, именуемое личным сейфом, в котором тело каждого размещаемого документа рандомизируют по тому же алгоритму, что и тело сообщения; д) сохраняют в защищенном хранилище каждой вычислительной установки контрольную сумму каждого файла конфигурации каждой операционной системы после переключений системных интерфейсов; е) сохраняют в защищенном хранилище данных каждой вычислительной установки идентификатор каждого конечного программного приложения, функционирующего в контексте общесистемного программного обеспечения, вместе с его контрольной суммой, а также конфиденциальные данные и полномочия любого должностного лица, допущенного к работе с защищаемыми информационными ресурсами вычислительной сети, в виде профиля доступа этого лица; ж) обеспечивают мандатный и дискреционный контроль допуска каждого из должностных лиц к данным его защищенного хранилища данных; з) систематически проверяют контрольные суммы каждой из операционных систем и каждого из конечных программных приложений в процессе их инициализации и работы на соответствующей вычислительной установке и останавливают работу этой вычислительной установки или программного приложения при несовпадении хотя бы одной из этих контрольных сумм с соответствующей контрольной суммой, сохраненной в хранилище общесистемного программного обеспечения; и) систематически проверяют полномочия каждого должностного лица, допущенного к работе с информационными ресурсами вычислительной сети, и останавливают сеанс работы конкретного должностного лица при несовпадении хотя бы одного параметра из соответствующего профиля доступа, хранящегося в защищенном хранилище вычислительной установки.

Особенность способа по настоящему изобретению состоит в том, что в нем: к) формируют общесистемное программное обеспечение путем надстройки каждой из операционных систем базовым набором транспортных протоколов, предназначенных для адресации узлов и маршрутизации пакетов, а также набором форматов обмена данными прикладного уровня; л) формируют единое защищенное информационное пространство вычислительной сети путем настройки подсистемы доступа, причем эта подсистема доступа реализуется за счет того, что полномочия должностных лиц, допущенных к работе с вычислительной сетью, разграничиваются общесистемным программным обеспечением посредством указания в этой подсистеме доступа конкретных разрешенных и запрещенных действий для каждого должностного лица; м) обеспечивают единообразное представление полномочий должностных лиц, допущенных к работе с защищаемыми информационными ресурсами вычислительной сети.

Еще одна особенность способа по настоящему изобретению состоит в том, что н) перенастройку интерфейсов каждой операционной системы для обмена данными с другими вычислительными установками осуществляют путем перенаправления информационных потоков между вычислительными установками через соответствующие прокси-соединения, имеющиеся в средствах общесистемного программного обеспечения; о) перенастройку интерфейсов каждой операционной системы для обмена данными между конечными программными приложениями в данной операционной системе осуществляют путем перенаправления информационных потоков между программными приложениями через соответствующие механизмы межзадачного взаимодействия, имеющиеся в средствах общесистемного программного обеспечения.

Краткое описание чертежей

Изобретение иллюстрируется следующими чертежами:

Фиг.1 показывает условную модель двухуровневой интеграции;

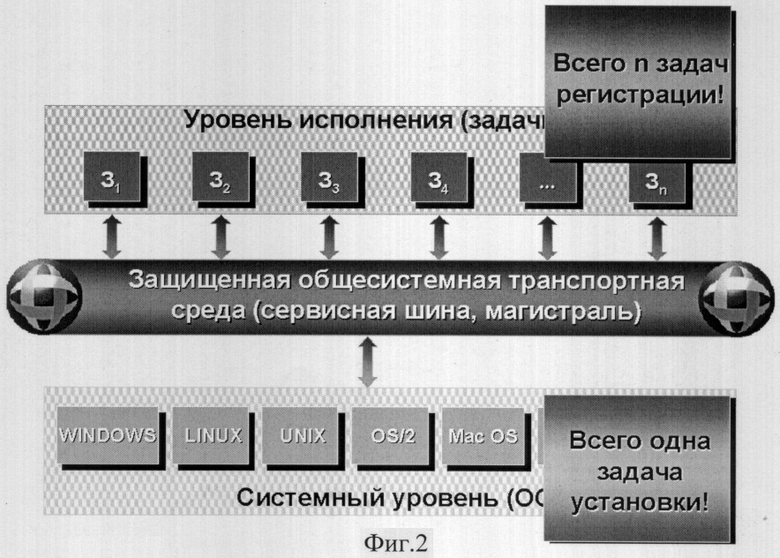

Фиг.2 показывает условную модель трехуровневой интеграции;

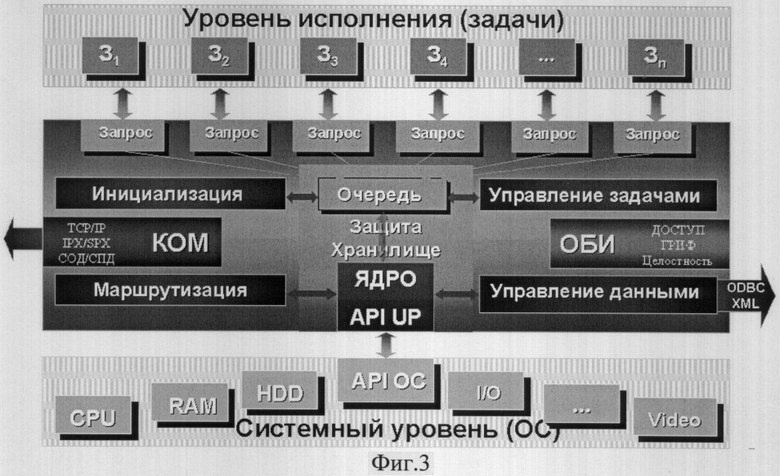

Фиг.3 представляет технологию интеграции в способе по настоящему изобретению;

Фиг.4 показывает пример осуществления интеграции промышленных систем при использовании способа по настоящему изобретению.

Подробное описание изобретение

Как показано на фиг.2, введение защищенной транспортной среды в результате осуществления способа по настоящему изобретению требует всего одну задачу установки на первом (нижнем на фиг.2) уровне и всего n задач регистрации на втором (верхнем на фиг.2) уровне, т.е. неизмеримо меньше по сравнению с аналогичными уровнями на фиг.1.

Предлагаемый способ защиты информационных ресурсов предназначен для осуществления в неоднородной вычислительной сети, которая включает в себя хотя бы две вычислительных установки, соединенных сетью связи, при этом по меньшей мере одна из этих вычислительных установок имеет операционную систему (ОС), отличающуюся от ОС других вычислительных установок этой вычислительной сети. Способ защиты информационных ресурсов в такой неоднородной вычислительной сети осуществляется при выполнении следующих действий (шагов).

Сначала на каждую вычислительную установку в неоднородной вычислительной сети устанавливают общесистемное программное обеспечение (ОСПО) для получения единой защищенной магистрали информационного обмена между всеми вычислительными установками данной вычислительной сети. Примером такого ОСПО может служить информационно-вычислительный комплекс «ИВК Юпитер», разработанный сотрудниками обладателя прав по данной заявке. Основные функциональные возможности данного комплекса описаны в журнале «Открытые системы» №7-8 за 2003 год.

Упомянутое общесистемное программное обеспечение формируют, в частности, путем надстройки каждой из операционных систем в вычислительных установках, составляющих неоднородную вычислительную сеть, базовым набором транспортных протоколов, предназначенных для адресации узлов в этой неоднородной вычислительной сети и маршрутизации пакетов между этими узлами. Кроме того, каждая из исходных ОС дополняется (надстраивается) также набором форматов обмена данными прикладного уровня. Например, в качестве формата обмена между разнородными платформами выбирается формат XML. В качестве механизма обмена данными в виде файла выбирается обмен файлами формата.txt (.xml), постоянно хранящимися в некоторой согласованной директории (согласованных директориях) файловых систем исходных ОС. В качестве взаимодействия между клиентами и серверами СУБД выбирается механизм отработки php-сценария на специально выделенном информационном объекте, хранящемся в защищенном хранилище каждой из ОС.

Далее формируют единое защищенное информационное пространство неоднородной вычислительной сети путем настройки подсистемы доступа на всех вычислительных установках, вовлеченных в единый вычислительный процесс, посредством установки на них средств ОСПО и для всех должностных лиц объекта автоматизации, допущенных для работы в автоматизированной системе (АС). Подсистема доступа ассоциируется с сервером безопасности объекта автоматизации, который называется Главной машиной (ГМ) данного объекта. Эта подсистема доступа реализуется за счет того, что полномочия должностных лиц, допущенных к работе с неоднородной вычислительной сетью, разграничиваются общесистемным программным обеспечением посредством указания в этой подсистеме доступа конкретных разрешенных и запрещенных действий для каждого должностного лица в отношении конкретного защищаемого ресурса сети (документ, файл, сообщение и т.п.). Каждый защищаемый информационный ресурс ассоциируется с грифом (меткой) конфиденциальности, выставляемой на него владельцем этого ресурса. Всего существует четыре грифа конфиденциальности в соответствии с действующим законодательством РФ (Закон о государственной тайне). При этом обеспечивается единообразное представление полномочий всех должностных лиц, допущенных к работе с защищаемыми информационными ресурсами неоднородной вычислительной сети. В противном случае имеют место неразрешимые противоречия между различными подсистемами доступа исходных ОС (или СУБД), когда необходимо интегрировать, например, пять видов конфиденциальности с семью типами пользователей. И хотя, как видим, разграничение полномочий представляет собой организационное мероприятие, настройка подсистемы доступа в ОСПО в соответствии с этим разграничением обеспечивает автоматический допуск должностных лиц или отказывает в допуске должностным лицам к тем или иным информационным ресурсам независимо от того, какая ОС используется на конкретном узле неоднородной вычислительной сети.

Для межмашинного обмена используются стандартные транспортные протоколы (TCP и UDP), предоставляемые исходными ОС посредством настроек каждой вычислительной установки. Эти настройки включают в себя не только изменение соответствующего программного обеспечения, но также согласование уровней сигналов, синхронизации и использование определенного порядка обмена сигналами при установлении связи между вычислительными установками (так называемая транспортная модель ISO для каждого протокола). Для взаимодействия между вычислительными установками могут использоваться и нестандартные транспортные протоколы (так называемые каналообразующие задачи).

Далее, в каждой вычислительной установке неоднородной вычислительной сети тело каждого сообщения, подлежащего обмену по единой защищенной магистрали, рандомизируют в соответствии с заранее заданным алгоритмом для обеспечения защиты содержимого этого сообщения от несанкционированного доступа. Таким алгоритмом может быть как любой общеизвестный алгоритм шифрования (DES, RSA и т.п.), так и специально разработанный для этой рандомизации. Такой алгоритм может быть постоянно действующим или сменным. Указанная рандомизация может осуществляться как аппаратными методами (к примеру, с помощью регистра с переключаемыми обратными связями - см., например, авторское свидетельство СССР №1249512, опубл. 07.08.1986), так с помощью соответствующих программ, составленных по выбранному алгоритму на соответствующем языке программирования.

В каждой операционной системе (на каждой вычислительной установке неоднородной вычислительной сети) перенастраивают все системные интерфейсы по обмену данными на соответствующие механизмы обмена данными установленного общесистемного программного обеспечения. Заметим, что такая перенастройка интерфейсов обмена гораздо проще, нежели переустановка всей ОС на каждой вычислительной установке. Указанные выше механизмы обмена данными ОСПО представляют собой, например, создание файлов обмена в согласованных каталогах исходных ОС (типа «входящие/исходящие»). Для отработки взаимодействия «тонких» клиентов СУБД с серверами необходимо перенастроить внешние адреса серверов СУБД на собственные, локальные адреса с дальнейшим перенаправлением (проксированием) запроса с отработкой php-сценария для извлечения данных и представления их в согласованном формате.

Указанную перенастройку интерфейсов каждой операционной системы для обмена данными с другими вычислительными установками в неоднородной вычислительной среде осуществляют путем перенаправления информационных потоков между вычислительными установками через соответствующие прокси-соединения, имеющиеся в средствах ОСПО. Такие прокси-соединения могут выполняться так же, как описано в упомянутом выше патенте США №5898784. Таким образом осуществляется контролируемый запуск проксированного клиента СУБД, ибо без запуска средств ОСПО взаимодействие с сервером СУБД невозможно. В качестве прокси-сервера в общем вычислительном процессе АС обычно участвует так называемый Шлюз Сегмента (ШС) ЛВС.

Перенастройку же интерфейсов каждой операционной системы для обмена данными между конечными программными приложениями в данной операционной системе, т.е. на данной вычислительной установке, без выхода в неоднородную вычислительную сеть, осуществляют путем перенаправления информационных потоков между программными приложениями через соответствующие механизмы межзадачного взаимодействия, имеющиеся в средствах ОСПО. Такие механизмы аналогичны описанным в упомянутой выше заявке США №2004/0260941.

Затем на каждой вычислительной установке в неоднородной вычислительной сети создают защищенное хранилище данных, именуемое личным сейфом. Тело каждого размещаемого в этом личном сейфе документа рандомизируют по тому же алгоритму, что и тело сообщения, подлежащего обмену, как это раскрыто выше.

Помимо этого, в защищенном хранилище (т.е. личном сейфе) каждой вычислительной установки в неоднородной вычислительной сети сохраняют контрольную сумму каждого файла конфигурации каждой ОС после переключений системных интерфейсов этой ОС. Иными словами, после перенастройки конкретной ОС в конкретной вычислительной установке в личный сейф этой вычислительной установки записывают контрольную сумму не только файлов новой (перенастроенной) конфигурации ОС, но и исполняемых модулей самого ОСПО и программных приложений.

Кроме того, в защищенном хранилище данных каждой вычислительной установки в неоднородной вычислительной сети сохраняют идентификатор каждого конечного программного приложения, функционирующего в контексте ОСПО, вместе с его контрольной суммой, а также конфиденциальные данные и полномочия любого должностного лица, допущенного к работе с защищаемыми информационными ресурсами неоднородной вычислительной сети, в виде профиля доступа этого лица. Таким образом, в личном сейфе конкретной вычислительной установки оказываются записанными все сведения, с помощью которых впоследствии можно проверять целостность ОСПО и СПО, вести версионный контроль (в том числе и ОС).

Для доступа к информационным ресурсам обеспечивают мандатный и дискреционный контроль допуска каждого из упомянутых должностных лиц не только к данным его защищенного хранилища данных, но и к ресурсам АС (файлам, папкам, каналам связи и т.п.). Иными словами, обеспечивают идентификацию и аутентификацию каждого пользователя, например, путем присвоения каждому должностному лицу идентификационного номера для мандатного контроля допуска и персонального кода (пароля) для контроля дискреционного допуска. Этот контроль можно осуществить аналогично тому, как это сделано в упомянутом выше патенте РФ №2130643.

В процессе инициализации каждого из конечных программных приложений и при их работе на соответствующей вычислительной установке в неоднородной вычислительной сети систематически проверяют контрольные суммы каждой из операционных систем, приложений и останавливают работу самой этой вычислительной установки или ее программного приложения при несовпадении хотя бы одной из этих проверяемых контрольных сумм с соответствующей контрольной суммой, сохраненной в защищенном хранилище на каждой вычислительной установке.

В процессе работы неоднородной вычислительной сети систематически проверяют полномочия каждого должностного лица, допущенного к работе с информационными ресурсами этой вычислительной сети, и останавливают сеанс работы конкретного должностного лица при несовпадении хотя бы одного параметра из соответствующего профиля доступа, хранящегося в защищенном хранилище вычислительной установки.

На фиг.3 проиллюстрирована технология интеграции различных СЗИ АС, а на фиг.4 эта же технология показана для случая интеграции промышленных систем. Основная идея заключается в том, чтобы ввести некоторого арбитра, который будет заниматься сопоставлением грифов и профилей должностных лиц. Этот арбитр работает в правовом поле РФ в соответствии с законодательством и привычным для нас ранжированием. На этом и на следующем чертежах сокращения КОМ и ОБИ означают, соответственно, коммуникационную подсистему и подсистему обеспечения безопасности информации. На фиг.4 введены также следующие обозначения: MS SQL Server, Oracle и Informix - названия систем управления базами данных (СУБД) зарубежного производства, ADO (ActiveX Data Objects) и ODBS (Open DataBase Connectivity) - универсальные интерфейсы подключения к СУБД, XML (eXtensible Markup Language) - универсальный расширяемый язык разметки гипертекстовых данных.

Таким образом, в способе по настоящему изобретению ОСПО решает следующие задачи:

- создание общесистемной среды функционирования с предоставлением типовых услуг по обмену данными и оперативному управлению вычислительным процессом в локальной и глобальной сетях объектов АС;

- обеспечение взаимодействия и управление вычислительным процессом (решение функциональных задач) и маршрутизации потоков в АС по единому унифицированному интерфейсу(ам);

- обеспечение взаимодействия произвольного количества объектов территориально-распределенной гетерогенной (неоднородной) информационной системы на основании применения актуальных методов распределения ресурсов и доступа, современной системы защиты информации и кодирования, предоставлении пользователю максимального числа необходимых web-сервисов для организации управления как внешним, так и внутренним информационным пространством, с использованием различных механизмов и произвольных каналов связи (цифровых, аналоговых);

- обеспечение защиты информации в рамках гетерогенной распределенной сети АС с возможностью создания единой непротиворечивой политики безопасности АС с организацией безопасного доступа объектов АС в каналы связи, в том числе открытые;

- организация доступа к единому информационному пространству АС на основе должностных профилей и полномочий, осуществление мер (в том числе организационных) по закрытия каналов передачи данных, а также возможных каналов утечки информации;

- передача меток конфиденциальности в пределах защищенной наложенной сети АС, реализованной средствами ОСПО;

- хранение общей информации системы на основе построения единой «витрины» данных, т.е. распределенного хранилища ДатаМаркет, представляющего собой упорядоченный реестр гипертекстовых ссылок на распределенные ресурсы АС, снабженный интерфейсом представления, поиска и работающий с ОБИ.

Следует специально отметить, что хотя некоторые действия способа по настоящему изобретению имеют организационный характер, однако такие операции, как установка на каждой вычислительной установке общесистемного программного обеспечения, перенастройка интерфейсов и создание личных сейфов, представляют собой действия над материальными объектами с помощью материальных средств. Т.е. заявленный способ не может считаться программой как таковой. Кроме того, его реализация обеспечивает повышение защиты информационных ресурсов в неоднородной вычислительной сети, что безусловно является техническим результатом. А поскольку в существующем уровне техники не выявлено источников, описывающих такой способ, а также не выявлено источников, сведения из которых в совокупности могли бы составить такой способ, настоящее изобретение удовлетворяет условиям новизны и изобретательского уровня.

В данном описании настоящее изобретения раскрыто посредством примеров его возможного осуществления. Однако эти примеры являются лишь иллюстративными, а не ограничивающими, и объем данного изобретения определяется прилагаемой формулой изобретения с учетом любых возможных эквивалентов.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ИНТЕГРАЦИИ ИНФОРМАЦИОННЫХ РЕСУРСОВ НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2007 |

|

RU2359319C2 |

| СПОСОБ ГАРАНТИРОВАННОГО ДОВЕДЕНИЯ ИНФОРМАЦИИ В НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2007 |

|

RU2361366C1 |

| СПОСОБ УПРАВЛЕНИЯ ИДЕНТИФИКАЦИЕЙ ПОЛЬЗОВАТЕЛЕЙ ИНФОРМАЦИОННЫХ РЕСУРСОВ НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2009 |

|

RU2415466C1 |

| СПОСОБ ИНТЕГРАЦИИ ИНФОРМАЦИОННЫХ РЕСУРСОВ НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2016 |

|

RU2637993C2 |

| СПОСОБ ИНТЕГРАЦИИ ПЕРИФЕРИЙНЫХ УСТРОЙСТВ ПРОГРАММНО-АППАРАТНЫХ КОМПЛЕКСОВ | 2019 |

|

RU2732729C1 |

| СПОСОБ РАСПРЕДЕЛЕНИЯ РЕСУРСОВ МЕЖДУ АГЕНТАМИ В ГЕТЕРОГЕННОЙ ЭПИЗОДИЧЕСКОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2017 |

|

RU2647697C1 |

| АВТОМАТИЗИРОВАННАЯ СИСТЕМА КОНТРОЛЯ ИНФОРМАЦИОННОЙ УСТОЙЧИВОСТИ ПОЛЕВОГО УЗЛА СВЯЗИ | 2018 |

|

RU2693683C1 |

| АВТОМАТИЗИРОВАННАЯ ОПЕРАЦИОННО-ИНФОРМАЦИОННАЯ СИСТЕМА СОПРОВОЖДЕНИЯ ПОДГОТОВКИ И ПРОВЕДЕНИЯ ГОЛОСОВАНИЯ | 2005 |

|

RU2303816C2 |

| Способ сеансовой аутентификации пользователей по изображениям их лиц | 2024 |

|

RU2830390C1 |

| СПОСОБ ПОСТРОЕНИЯ РАСПРЕДЕЛЕННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ | 2018 |

|

RU2699683C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении защиты доступа к информационным ресурсам неоднородной вычислительной сети. В способе устанавливают общесистемное программное обеспечение (ОСПО), рандомизируют каждое сообщение, перенастраивают все системные интерфейсы на механизмы обмена данными ОСПО, создают на каждой вычислительной установке защищенное хранилище данных, в котором сохраняют контрольную сумму каждого файла конфигурации, идентификатор каждого конечного программного приложения вместе с его контрольной суммой, конфиденциальные данные и полномочия любого должностного лица, допущенного к работе с этими данными, обеспечивают мандатный и дискреционный контроль допуска должностного лица, систематически проверяют вышеуказанные контрольные суммы и полномочия должностных лиц, останавливают сеанс работы при несовпадении хотя бы одного из вышеуказанных параметров. 2 з.п. ф-лы, 4 ил.

а) устанавливают на каждую вычислительную установку общесистемное программное обеспечение для получения единой защищенной магистрали информационного обмена между всеми вычислительными установками;

б) рандомизируют в соответствии с заранее заданным алгоритмом тело каждого сообщения, подлежащего обмену по единой защищенной магистрали, для обеспечения защиты содержимого этого сообщения от несанкционированного доступа;

в) перенастраивают в каждой операционной системе все системные интерфейсы по обмену данными на соответствующие механизмы обмена данными упомянутого общесистемного программного обеспечения;

г) создают на каждой упомянутой вычислительной установке защищенное хранилище данных, именуемое личным сейфом, в котором тело каждого размещаемого документа рандомизируют по тому же алгоритму, что и тело сообщения;

д) сохраняют в упомянутом защищенном хранилище каждой упомянутой вычислительной установки контрольную сумму каждого файла конфигурации каждой операционной системы после упомянутых переключении системных интерфейсов;

е) сохраняют в упомянутом защищенном хранилище данных каждой упомянутой вычислительной установки идентификатор каждого конечного программного приложения, функционирующего в контексте упомянутого общесистемного программного обеспечения, вместе с его контрольной суммой, а также конфиденциальные данные и полномочия любого должностного лица, допущенного к работе с защищаемыми информационными ресурсами упомянутой вычислительной сети, в виде профиля доступа этого лица;

ж) обеспечивают мандатный и дискреционный контроль допуска каждого из упомянутых должностных лиц к данным его защищенного хранилища данных;

з) систематически проверяют контрольные суммы каждой из упомянутых операционных систем и каждого из упомянутых конечных программных приложений в процессе их инициализации и работы на соответствующей вычислительной установке и останавливают работу этой вычислительной установки или упомянутого программного приложения при несовпадении хотя бы одной из этих контрольных сумм с соответствующей контрольной суммой, сохраненной в упомянутом хранилище общесистемного программного обеспечения;

и) систематически проверяют полномочия каждого должностного лица, допущенного к работе с информационными ресурсами упомянутой вычислительной сети, и останавливают сеанс работы конкретного должностного лица при несовпадении хотя бы одного параметра из соответствующего профиля доступа, хранящегося в защищенном хранилище упомянутой вычислительной установки.

к) формируют упомянутое общесистемное программное обеспечение путем надстройки каждой из упомянутых операционных систем базовым набором транспортных протоколов, предназначенных для адресации узлов и маршрутизации пакетов, а также набором форматов обмена данными прикладного уровня;

л) формируют единое защищенное информационное пространство упомянутой вычислительной сети путем настройки подсистемы доступа, причем эта подсистема доступа реализуется за счет того, что полномочия должностных лиц, допущенных к работе с вычислительной сетью, разграничиваются общесистемным программным обеспечением посредством указания в этой подсистеме доступа конкретных разрешенных и запрещенных действий для каждого должностного лица;

м) обеспечивают единообразное представление полномочий должностных лиц, допущенных к работе с защищаемыми информационными ресурсами упомянутой вычислительной сети.

н) упомянутую перенастройку интерфейсов каждой операционной системы для обмена данными с другими вычислительными установками осуществляют путем перенаправления информационных потоков между вычислительными установками через соответствующие прокси-соединения, имеющиеся в средствах упомянутого общесистемного программного обеспечения;

о) упомянутую перенастройку интерфейсов каждой операционной системы для обмена данными между конечными программными приложениями в данной операционной системе осуществляют путем перенаправления информационных потоков между программными приложениями через соответствующие механизмы межзадачного взаимодействия, имеющиеся в средствах упомянутого общесистемного программного обеспечения.

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ С МАНДАТНЫМ ПРИНЦИПОМ УПРАВЛЕНИЯ ДОСТУПОМ К РЕСУРСАМ, ПОСТРОЕННОЙ НА КАНАЛАХ СВЯЗИ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1998 |

|

RU2163727C2 |

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ С ФИКСАЛЬНЫМ КОНТРОЛЕМ ДОСТУПА К ИНФОРМАЦИИ, ПОСТРОЕННОЙ НА КАНАЛАХ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1999 |

|

RU2163744C2 |

| US 6631416 А, 07.03.2002 | |||

| US 5530758 А, 25.06.1996. | |||

Даты

2007-09-20—Публикация

2006-04-11—Подача