Эта заявка заявляет приоритет и преимущество по отношению к предварительной заявке США № 60/785,723, зарегистрированной 24 марта 2006 года и озаглавленной SOFTWARE VULNERABILITY EXPLOITATION SHIELD, которая содержится в данном документе по ссылке во всей своей полноте.

Уровень техники

Интернет является колоссальной вычислительной сетью, открытой для сотен миллионов компьютеров и пользователей. Интернет-сообщество пользователей постоянно занято исследованиями, инновациями и диалогом об уязвимостях безопасности компьютера.

Уязвимость является слабым местом в части программного обеспечения, которая может использоваться "злонамеренным кодом". Некоторые пользователи ("злоумышленники") пытаются использовать злонамеренный код, чтобы пользоваться уязвимостями. Но создание злонамеренного кода - непростая задача. Обычно только очень талантливый программист способен написать злонамеренный код, который является эффективным в использовании данной уязвимости, и обычно этот программист должен много трудиться в течение некоторого времени, чтобы создать компетентный злонамеренный код.

Зачастую, когда талантливый программист создает пример злонамеренного кода, он или она открыто публикует его в Интернете, так что другие, в том числе и злоумышленники, могут изучать, тестировать, критиковать и использовать его. В сообществе Интернет-пользователей примеров злонамеренного кода, эффективных в использовании какой-либо конкретной уязвимости, обычно мало. Один пример злонамеренного кода обычно заимствуется и используется многими разными злоумышленниками, которые встраивают его (например, "вырезают и вставляют" его) в ряд различных пакетов, таких как файл изображения или веб-сайт, предназначенный выполнять "управление загрузкой". Они могут также объединять его с рядом разных полезных данных, таких как руткит (набор программ для скрытия следов присутствия злоумышленника или вредоносной программы в системе) или регистратор работы клавиатуры.

В теории многие уязвимости существуют внутри наиболее сложных программных продуктов, таких как операционная система (например, Windows®, изданная корпорацией Microsoft). Данная уязвимость, однако, неизвестна до тех пор, пока исследователь не обнаружит ее. Тем не менее, при обнаружении отдельной уязвимости естественной реакцией исследователя является поделиться открытием публично, либо говоря об этом, либо пытаясь использовать ее способом, который может наблюдаться публично. Необычным является обнаружение отдельной уязвимости, сохраненное в секрете надолго. Новости распространяются и становятся доступными на Интернет-досках объявлений и в дискуссионных комнатах или из открытого мониторинга новых эксплойтов (вредоносного кода, использующего уязвимость программного обеспечения).

Типично, после того как издатель затронутого программного продукта изучает уязвимость, он предпринимает меры по разработке, написанию, тестированию и выпуску "исправления" программного обеспечения, чтобы закрыть эту известную уязвимость. Процесс исправления, однако, чреват задержкой и, следовательно, возникает "окно риска".

Например, когда исправление выпущено, издатель делает его доступным владельцам компьютеров через загрузку через Интернет или другое распространение так, что владельцы компьютеров могут установить его на свои компьютеры. Для владельцев компьютеров, запускающих уязвимое программное обеспечение, подготовка, распространение и установка исправления может быть мучительно медленным и трудным процессом. Например, проходит время, когда издатель программного обеспечения работает над исправлением. Затем установка исправления может потребовать ручного действия со стороны владельца, что может быть затруднительным на предприятии, владеющем сотнями или тысячами компьютеров. Кроме того, владельцы, такие как предприятия, часто должны протестировать исправление перед установкой его на множество своих компьютеров, и иногда исправление будет конфликтовать с требуемыми функциями других приложений. Также может пройти дополнительное время, если издатель обнаруживает, после того как он выпустил исправление, что оно ошибочное и должно быть отозвано, исправлено и выпущено повторно.

После того как уязвимость становится известной в сообществе, злонамеренный код тонкой работы, способный заражать отдельные компьютеры, распространяется и развертывается прежде, чем на них исправляется программное обеспечение. Злоумышленники пытаются злоупотребить этим окном риска, а некоторые программисты пытаются помочь им. Соответственно, после того как уязвимость становится известной, талантливые программисты типично состязаются в скорости, чтобы создать и опубликовать злонамеренный код с тем, чтобы максимизировать время, доступное в окне риска.

До сих пор многие типы программного обеспечения системы безопасности, такие как антивирусное программное обеспечение, пытались остановить отдельный пример злонамеренного кода, ища последовательность байтов в бинарном файле (т.е. сигнатуру), которая уникально идентифицирует структуру программного кода в примере. Типично такое исследование файлов или другого кода происходит на уровне приложений в модели взаимодействия открытых систем (OSI). Более конкретно сканирование вирусов выполняется по файлам после того, как они сохраняются в файловой системе или пока удерживаются в памяти в вычислительной системе. Хотя эти системы работают хорошо для большинства вирусов, за счет использования эксплуатируемых уязвимостей злонамеренный код может быть введен в целевой компьютер на более глубоких уровнях, чем уровень приложений. По существу, злоумышленники, использующие такие уязвимости программного обеспечения, могут заставить злонамеренный код выполняться перед тем, как типичное программное обеспечение системы защиты может обнаружить его и предпринять действие.

Краткая сущность изобретения

Вышеупомянутые недостатки и препятствия текущих систем защиты программного обеспечения преодолеваются посредством примерных вариантов осуществления настоящего изобретения. Например, варианты осуществления, описанные в данном документе, обеспечивают суженное окно риска для компьютеров, которые являются потенциальными целями злоумышленников, посредством мониторинга злонамеренного кода на транспортном уровне. Отметим, что эта сущность предусмотрена для того, чтобы в упрощенной форме представить набор идей, которые дополнительно описываются ниже в подробном описании. Эта сущность не предназначена для того, чтобы идентифицировать ключевые признаки или неотъемлемые признаки заявляемого предмета изобретения, а также не предназначена для того, чтобы быть использованной в качестве помощи при определении области применения заявляемого предмета изобретения.

Один вариант осуществления предоставляет механизм для минимизации использования уязвимостей программного обеспечения, установленного в вычислительной системе, посредством изучения сетевого трафика туда и идентификации злонамеренного кода перед тем, как он может быть выполнен и/или установлен. На транспортном уровне (например, уровне сокетов протокола управления передачей (TCP)) сетевой трафик наблюдается с помощью компонента безопасности, установленного там. Когда принимается сообщение, предназначенное для вычислительной системы, данные, включенные в сообщение, сравниваются с признаками эксплойта, используемыми, чтобы идентифицировать злонамеренный код. Признаки эксплойта предоставляются компоненту безопасности службой безопасности, которая собирает информацию о злонамеренном коде. Такие признаки эксплойта могут включать в себя такие сведения как сигнатура кода, адрес протокола Интернета (IP), ассоциативно связанный с кодом, уникальный указатель ресурса (URL) веб-сайта, известного как представляющий злонамеренный код, и другие факторы.

На основе сравнения данных в сообщении с признаками эксплойта идентифицируются правила, которые инструктируют компонент безопасности предпринять действие по принятому сообщению. Например, если сравнение указывает, что сообщение включает в себя или потенциально включает в себя злонамеренный код, компонент безопасности может блокировать принятое сообщение от входа в вычислительную систему, в то же время позволяя другому трафику входить туда. Альтернативно или в дополнение компонент безопасности может уведомить пользователя (например, через пользовательский интерфейс) о потенциальном риске сообщения, которое включает в себя злонамеренный код, таким образом позволяя пользователю предпринять соответствующее действие. В другом варианте осуществления компонент безопасности может деактивировать любые вредные возможности злонамеренного кода. Если, с другой стороны, сравнение на транспортном уровне сообщения с признаками эксплойта не указывает, что сообщение включает в себя или иначе ассоциативно связано со злонамеренным кодом, тогда сообщению может быть разрешено пройти в вычислительную систему.

Дополнительные признаки и преимущества изобретения будут частично изложены в описании, которое следует ниже, и частично будут явствовать из описания или могут быть изучены при практическом использовании изобретения. Признаки и преимущества изобретения могут быть реализованы и получены посредством инструментов и комбинаций, детально указанных в прилагаемой формуле. Эти и другие признаки настоящего изобретения должны стать более очевидными из следующего описания и формулы изобретения или могут быть изучены при практическом использовании изобретения, как изложено далее.

Краткое описание чертежей

Чтобы описать способ, которым могут быть получены вышеупомянутые и другие преимущественные признаки изобретения, более подробное описание изобретения, вкратце описанное выше, будет представлено посредством ссылки на его конкретные варианты осуществления, которые проиллюстрированы в прилагаемых чертежах. При условии того что эти чертежи изображают только типичные варианты осуществления изобретения и поэтому не должны рассматриваться как ограничивающие область его применения, изобретение описывается и поясняется с помощью дополнительной специфики и подробностей посредством использования прилагаемых чертежей, на которых:

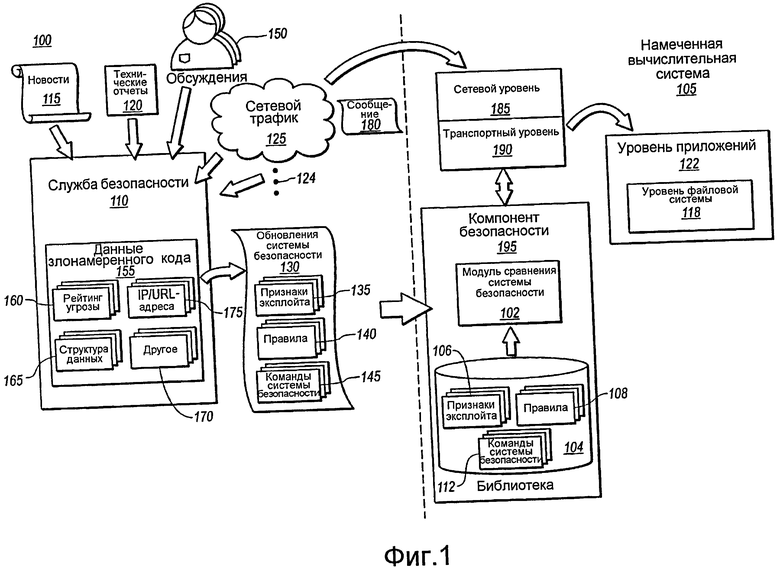

Фиг.1 иллюстрирует вычислительную сеть со службой безопасности и компонентом безопасности, используемыми, чтобы минимизировать использование уязвимостей программного обеспечения, в соответствии с примерными вариантами осуществления; и

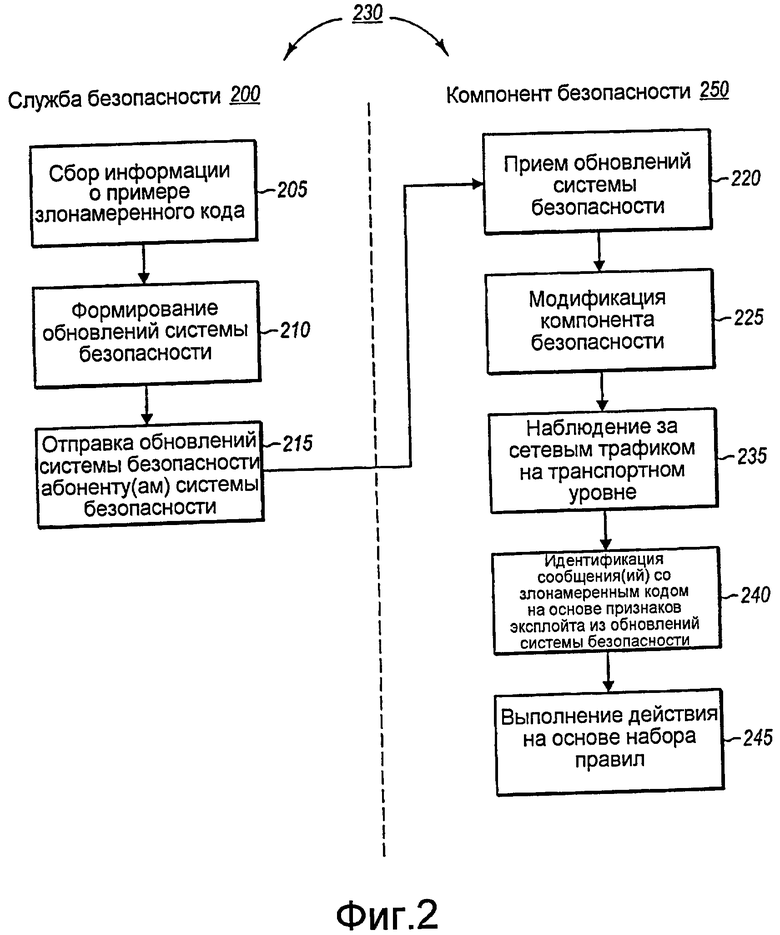

Фиг.2 иллюстрирует блок-схемы для осуществления способа уменьшения окна риска для компьютеров, которые являются потенциальными целями злоумышленников, в соответствии с примерными вариантами осуществления.

Подробное описание

Настоящее изобретение распространяется на способы, системы и компьютерные программные продукты для сужения окна риска для компьютеров, которые являются потенциальными целями злоумышленников, посредством мониторинга злонамеренного кода на транспортном уровне. Варианты осуществления настоящего изобретения могут содержать специализированный компьютер или компьютер общего назначения, включающий в себя различные аппаратные средства компьютера или модули, которые обсуждаются более подробно ниже.

Как упомянуто ранее, варианты осуществления настоящего изобретения преодолевают идентифицированные выше недостатки и неполноценности систем защиты программного обеспечения, сужая окно риска для компьютеров, которые являются потенциальными целями злоумышленников. В этом варианте осуществления владельцы целевых компьютеров устанавливают компоненты безопасности постоянно функционирующей службы безопасности, которая наблюдает за новостями, обсуждением, техническими разработками и другой информацией в Интернете или где-нибудь в другом месте об обнаружениях новой уязвимости и новых примерах злонамеренного кода. Когда служба безопасности находит пример злонамеренного кода, она собирает информацию о злонамеренном коде, чтобы соответствующим образом его идентифицировать. Например, служба безопасности может изучать его структуру данных, пытаясь установить сигнатуру для него. Кроме того, служба безопасности может определить источник злонамеренного кода, идентифицируя его IP-адрес, URL или другой электронный адрес. В действительности может быть много информации, которую служба безопасности может использовать, чтобы идентифицировать злонамеренный код.

После того как информация о злонамеренном коде собрана, эта информация используется, чтобы создать для системы безопасности обновления, включающие в себя признаки эксплойта и команды безопасности, которые затем распространяются установкам компонента безопасности. Каждый компонент безопасности использует признаки эксплойта и команды безопасности для изучения Интернет- или сетевого трафика данных, входящего в компьютер на транспортном уровне (например, уровне TCP-сокетов), поиска сообщений, которые совпадают с признаками эксплойта. Изучая данные на транспортном уровне, компонент безопасности может опознать злонамеренный код прежде, чем какое-либо приложение или другое программное обеспечение на компьютере сможет выполнить или установить его. Кроме того, компонент безопасности может наблюдать и идентифицировать злонамеренный код, предназначенный, чтобы использовать уязвимости программного обеспечения большинства любых приложений, установленных в вычислительной системе.

Если компонент безопасности находит передачу данных, которая соответствует признакам эксплойта, он может выполнить любое число защитных мер. Например, он может блокировать эту отдельную передачу от входа в компьютер, в то же время позволяя другим передачам проходить, и/или он может информировать пользователя компьютера о передаче данных так, что пользователь может предпринять соответствующее действие. Он может также модифицировать передачу так, что любые вредные возможности деактивируются.

Когда проходит время после того, как компонент безопасности установлен, он может стать громоздким. Он может искать так много сигнатур, электронных адресов или других признаков эксплойта, что это замедляет производительность компьютера, на котором он установлен, и он может потенциально конфликтовать с требуемыми функциями и передачами. Соответственно, чтобы минимизировать эту проблему, другие примерные варианты осуществления, описанные в данном документе ниже, предоставляют различные варианты, чтобы ограничить мониторинг.

Отметим, что вышеупомянутые варианты осуществления значительно отличаются от типичных брандмауэрных систем и фильтров веб-содержимого. Например, брандмауэры выполняют только проверку пакета, чтобы увидеть протоколы, источники и получателя для того, чтобы принимать бинарные решения о дозволенности или недозволенности такого трафика. Похожим образом фильтры веб-содержимого типично фокусируются на белых/черных списках IP-адресов или URL, чтобы разрешить или не разрешить пакеты, что также рассматривается вариантами осуществления в данном документе. Варианты осуществления в данном документе, однако, проверяют содержимое сообщений, отыскивая злонамеренный код, нацеленный на уязвимости в программном обеспечении, на основе признаков безопасности, команд и правил, сформированных службой безопасности, которая непрерывно наблюдает за таким злонамеренным кодом. Другими словами, варианты осуществления в данном документе не просто проверяют источник пакета и принимают бинарное решение на основе этого, а скорее предоставляют более надежную систему, которая непрерывно наблюдает за формированием злонамеренного кода и затем может создавать признаки, команды и правила, которые могут динамично изменяться и могут быть реализованы так, чтобы соответствующим образом управлять таким содержимым множеством способов, как описано более подробно ниже.

Хотя более конкретная ссылка на полезные признаки описана более подробно ниже относительно чертежей, варианты осуществления в рамках настоящего изобретения также включают в себя машиночитаемые носители для переноса или наличия машиноисполняемых инструкций или структур данных, сохраненных на них. Этими машиночитаемыми носителями могу быть любые доступные носители, к которым можно осуществлять доступ посредством компьютера общего назначения или специального назначения. В качестве примера, а не ограничения, эти машиночитаемые носители могут содержать ОЗУ, ПЗУ, ЭСППЗУ, запоминающее устройство на компакт-дисках или другое запоминающее устройство на оптических дисках, запоминающее устройство на магнитных дисках или другие магнитные запоминающие устройства либо любой другой носитель, который может быть использован, чтобы переносить или сохранять требуемое средство программного кода в форме машиноисполняемых инструкций или структур данных, к которым можно осуществлять доступ посредством вычислительной машины общего назначения или специального назначения. Когда информация передается или предоставляется по сети или другому подключению связи (проводному, беспроводному или комбинации проводного и беспроводного) в компьютер, компьютер надлежащим образом рассматривает подключение как машиночитаемый носитель. Таким образом, любое подобное подключение корректно называть машиночитаемым носителем. Комбинации вышеперечисленного также следует включить в число машиночитаемых носителей.

Машиночитаемые инструкции содержат, например, инструкции и данные, которые инструктируют компьютеру общего назначения, компьютеру специального назначения или устройству обработки специального назначения выполнять определенную функцию или группу функций. Хотя предмет изобретения описан на языке, характерном для структурных признаков и/или методологических действий, необходимо понимать, что предмет изобретения, определенный в прилагаемой формуле изобретения, не обязательно ограничен описанными конкретными признаками или действиями. Наоборот, описанные в данном документе характерные признаки и действия раскрываются как примерные формы реализации формулы изобретения.

При использовании в данном документе термин "модуль" или "компонент" может означать программные объекты или процедуры, которые приводятся в исполнение в вычислительной системе. Различные компоненты, модули, механизмы и службы, описанные в данном документе, могут быть реализованы как объекты или процессы, которые приводятся в исполнение в вычислительной системе (к примеру, как отдельные потоки). В то время как система и способы, описанные в данном документе, предпочтительно реализуются в программном обеспечении, реализации в аппаратных средствах или комбинации программного обеспечения и аппаратных средств также допускаются и подразумеваются. В этом описании "вычислительный объект" может быть любой вычислительной системой, которая ранее определена в данном документе, или любым модулем или комбинацией модулей, работающих в вычислительной системе.

Фиг.1 иллюстрирует вычислительную сеть 100, сконфигурированную, чтобы преодолевать идентифицированные выше недостатки и неполноценности текущих систем защиты программного обеспечения, сужая окно риска для компьютеров, которые являются потенциальными целями злоумышленников. Как показано, целевые вычислительные системы имеют установленные на них специальные компоненты 105 безопасности, ассоциативно связанные с постоянно функционирующей службой 110 безопасности. Служба 110 безопасности непрерывно и/или периодически наблюдает за такой информацией как новости 115, обсуждения 150, технические разработки или отчеты 120 и другой информацией (такой как сетевой трафик 125) в Интернете или где-нибудь в другом месте о новых обнаружениях уязвимостей и новых примерах злонамеренного кода. Конечно, источники, используемые для сбора информации о потенциальном злонамеренном коде, могут широко варьироваться и могут включать в себя любую хорошо известную форму, как указано вертикальным многоточием 124.

Кроме того, этот мониторинг может принимать различные формы, включающие в себя ручной поиск и/или чтение Интернета или других обсуждений 150 или автоматизированный сбор сведений, например, сквозные исследования, приманки, средства поиска по полному тексту на веб-сайтах и т.д., которые собирают по мелочам относящиеся к делу утверждения и код из известных или потенциальных кругов злоумышленников или записанные примеры поведения злоумышленника, инструментальных средств, экспериментирования и т.д. Конечно, подобно источникам информации, механизмы, используемые для сбора информации 155 злонамеренного кода, используются в данном документе только в иллюстративных целях и не предназначены, чтобы ограничивать или иным образом сужать варианты осуществления в данном документе, если явно не утверждается иное.

Когда служба 110 безопасности находит информацию о злонамеренном коде, она может хранить такие данные в качестве данных 155 злонамеренного кода. Как будет понятно, данные 155 злонамеренного кода могут принимать множество форм, так как они собираются из различных источников и механизмов. Например, данные 155 злонамеренного кода могут включать в себя информацию о структуре 165 данных для злонамеренного кода. Более конкретно, служба 110 безопасности может изучить структуру злонамеренного кода, пытаясь установить такие сведения, как сигнатура или другое его представление. Каждый пример злонамеренного кода может иметь уникальную структуру 165 данных или последовательность данных в нем. Эти уникальные данные могут затем использоваться (как описано ниже) для идентификации примеров злонамеренного кода.

Отметим, что сигнатура или представление, которое идентифицирует злонамеренный код, могут принимать множество хорошо известных форм. Например, сигнатура может быть либо полным кодом, либо только его частью (например, последовательностью байтов или бинарной строкой). Кроме того, сигнатура может быть хэшем кода или любой его части. В действительности злоумышленники зачастую пытаются обмануть системы безопасности, шифруя части кода, создавая многие его вариации или используя большое число других хитрых механизмов. Соответственно, термин "сигнатура", в качестве используемого в данном документе, должен быть истолкован широко, чтобы означать любую уникальную структуру данных или идентификатор, использованный, чтобы представить злонамеренный код.

В другом варианте осуществления служба 110 безопасности также наблюдает за IP/URL-адресами 175, ассоциативно связанными с попытками использовать известные уязвимости. Когда она идентифицирует такой IP/URL-адрес, они могут также быть добавлены в качестве данных 155 злонамеренного кода, которые, как будет описано ниже, могут быть переданы компонентам 195 безопасности для блокирования данных, принятых из таких источников (например, посредством занесения в черный список). Конечно, могут быть другие 170 данные 155 злонамеренного кода, которые могут быть собраны, как будет описано более подробно ниже.

Данные 155 злонамеренного кода используются, чтобы создавать обновления 130 системы безопасности, которые служба 110 безопасности распространяет установкам компонента 195 безопасности для поиска злонамеренного кода. Как показано, обновления 130 системы безопасности могут включать в себя несколько частей информации и кода. Например, обновления системы безопасности могут включать в себя признаки 135 эксплойта, которые могут быть сравнены с сообщениями или их частями, как описано более подробно ниже. Признаки 135 эксплойта могут включать в себя такие сведения, как сигнатуры структур 165 данных, IP/URL или другие электронные адреса 175 и другую информацию 170, собранную от службы 110 безопасности. Обновления 130 системы безопасности могут также включать в себя такие сведения, как команды 145 системы безопасности и правила 140, которые, как описано более подробно ниже, используются компонентом 195 безопасности, чтобы определить то, как использовать признаки 135 эксплойта и какие действия предпринять после того, как злонамеренный код идентифицирован.

Компонент 195 безопасности принимает обновления 130 системы безопасности от службы 110 безопасности и модифицирует свою библиотеку 104 соответствующим образом. Компонент 195 безопасности затем изучает Интернет- или сетевой трафик 125 данных, входящий в компьютер 105. Варианты осуществления предоставляют для изучения такой трафик на транспортном уровне 190, который в OSI-модели находится между сетевым уровнем 185 и уровнем 122 приложений, который включает в себя уровень 118 файловой системы. Хотя существует множество других уровней в OSI-модели, и другие абстрактные модели, которые могут использоваться, представляют каналы связи, показанные здесь уровни используются только по причинам простоты. Тем не менее, могут быть другие уровни и другие модели, которые могут использоваться с вариантами осуществления, описанными в данном документе.

Примеры транспортного уровня 190 включают в себя уровень TCP-сокетов, который является конечной точкой, в целевом компьютере 105, двухсторонней линии связи между двумя программами, работающими в TCP-сети. Изучая данные на транспортном уровне 190, компонент 195 безопасности может опознать злонамеренный код прежде, чем какое-либо приложение или другое программное обеспечение на компьютере сможет выполнить или установить его в память или на уровне 118 файловой системы. Кроме того, так как большая часть, если не весь, сетевого трафика для приложений проходит через транспортный уровень 190, компонент 195 безопасности может наблюдать и идентифицировать злонамеренный код, созданный для того, чтобы использовать уязвимости программного обеспечения большинства любых приложений, установленных в целевой вычислительной системе 105.

Например, когда сообщения 180 принимаются на транспортном уровне 190, компонент 195 безопасности использует свой модуль 102 сравнения безопасности и необязательно команды 112 безопасности, чтобы сравнивать части сообщения 180 с признаками 106 эксплойта. Если модуль 102 сравнения находит передачу данных, совпадающую с признаками 106 эксплойта или нарушающую политики, определенные в командах 112 безопасности, компонент 195 безопасности выполняет любое число защитных мер, которые могут быть определены правилами 108. Например, если модуль сравнения безопасности идентифицирует сообщение 180 как включающее в себя сигнатуру, электронный адрес или другие представления злонамеренного кода, которые определены признаками 106 эксплойта, компонент 195 безопасности может предпринять соответствующее действие, определенное правилами 108.

В одном варианте осуществления правило 108 может инструктировать компонент 195 безопасности блокировать эту конкретную передачу или сообщение 180 от входа в целевой компьютер 105, в то же время позволяя другим неопасным передачам проходить. Альтернативный вариант осуществления задает правило 108, которое предоставляет возможность компоненту 195 безопасности информировать пользователя компьютера 105 о передаче данных, так что пользователь может предпринять соответствующее действие. Такое уведомление может быть выполнено в форме пользовательского интерфейса, который снабжает пользователя информацией о сообщении (например, источнике, нарушении, потенциальном риске и т.д.) и вариантом для того, чтобы предпринять действие (например, удалить, разрешить, поместить на карантин, удержать и т.д.). Еще в одном варианте осуществления правило 108 может инструктировать компонент 195 безопасности модифицировать передачу или сообщение 180 так, что любые вредные возможности деактивируются или иным образом устраняются. Например, компонент 195 безопасности может автоматически удалить часть сообщения, которая содержит вредоносный код, или деактивировать вредные возможности в самом коде.

Конечно, может существовать любое число действий, которые могут быть предприняты в любой комбинации, как определено правилами 108. Например, правила 108 могут сначала удалить или деактивировать вредные возможности сообщения 180 прежде, чем информировать пользователя о передаче 108. Кроме того, правила 108 могут быть установлены или модифицированы пользователем целевой системы 105, установлены или модифицированы службой 110 безопасности, быть запрограммированы по умолчанию в компоненте 195 безопасности или быть установлены или модифицированы с помощью любого хорошо известного способа. Соответственно, любое конкретное использование действия или то, как это действие установлено или применено, используется в данном документе только в иллюстративных целях и не предназначено, чтобы ограничивать или иначе сужать рамки описанных вариантов осуществления, если явно не заявлено иное.

Как упомянуто выше, когда проходит время после того, как компонент 195 безопасности установлен, он может стать достаточно громоздким. Он может искать так много сигнатур, электронных адресов или других признаков 106 эксплойта, что он замедляет производительность компьютера 105, на котором он установлен, и он может потенциально конфликтовать с требуемыми функциями и передачами. Соответственно, чтобы минимизировать эту проблему, примерные варианты осуществления, описанные в данном документе, предоставляют различные варианты.

Один примерный вариант предоставляется для обработки только тех признаков 106 эксплойта вредоносного кода, который причиняет особое беспокойство. Служба 110 безопасности оценивает обнаруженные примеры злонамеренного кода, чтобы определить, насколько вероятно он несет серьезную угрозу целевым компьютерам. Эта оценка может включать в себя обзор сущности и пределов соответствующей уязвимости, качество используемой квалификации, используемой, чтобы написать примерный код, и т.п. Служба 110 затем создает и распространяет рейтинги 160 угрозы в обновлениях 130 системы безопасности и/или какие-либо необходимые команды 145 для поиска признаков 106 эксплойта только тех примеров кода, которые служба 110 безопасности оценивает как наиболее вредные. Например, может использоваться пороговый рейтинг 160 угрозы, чтобы определить будет или не будет признак 135 эксплойта включен в обновление 130 системы безопасности. Конечно, может быть любое число способов оценки того, какие признаки 135 эксплойта, команды 112 безопасности или правила 140 должны быть включены или исключены из обновлений 130 системы безопасности, на основе таких рейтингов 160 угрозы.

Другой вариант осуществления предоставляет для отмены, удаления, временного приостановления или выполнения похожих действий по признакам 106 эксплойта команды 112 безопасности и/или правила 108 в компоненте 195 безопасности после того, как соответствующее окно риска было закрыто, или если рейтинг 160 угрозы падает ниже некоторого установленного порогового значения. Например, окно риска может закрыться в результате широкого распространения компонента и доверенного исправления. Или оно может закрыться, так как опыт показывает, что соответствующий пример злонамеренного кода должен быть безвредным. Соответственно, после того как служба 110 безопасности публикует обновления 130 системы безопасности в установках компонента 195 безопасности, она продолжает наблюдать за существованием соответствующей уязвимости и злонамеренного кода в Интернет-сообществе. Когда служба 110 ставит оценку, что соответствующее окно риска является незначительным или не существует, служба 110 выдает рейтинг 160 угрозы, который может использоваться, чтобы отправить команды 145 установкам компонентов 195 безопасности о том, что они не должны больше наблюдать за признаками 106 эксплойта. Конечно, для некоторых сигнатур, электронных адресов или других данных 155 злонамеренного кода окно риска может никогда не закрыться, в таком случае служба 110 безопасности может решить никогда не отменять мониторинг за признаками 106 этого эксплойта.

Конечно, могут быть многие другие механизмы для улучшения производительности компонента 195 безопасности. Например, служба 110 безопасности может отправить команды 145 системы безопасности и правила 140 компоненту 195 безопасности, которые инструктируют ему удалить, отменить, удержать или выполнить некоторое другое действие по признакам 106 эксплойта, и/или какие-либо команды 112 системы безопасности или правила 108, ассоциативно связанные с ними, на основе происшествия события. По существу, компонент 195 безопасности наблюдает за системой во время происшествия таких случаев и затем предпринимает соответствующее действие, которое определено командами 145 и/или правилами 140. Такие события могут быть основаны на истечении времени или на том, когда компонент 195 безопасности определяет, что рейтинг 160 угрозы для признаков 106 эксплойта или злонамеренного кода, ассоциативно связанного с ними, является низким. В действительности может быть любое число случаев, которые могут использоваться, чтобы предпринять действие для улучшения производительности компонента 195 безопасности. Кроме того, может быть любое число действий, таких как удаление, отмена, приостановка, удержание и т.д., которые могут выполняться при происшествии события. Соответственно, любое конкретное событие и/или предпринятое действие, которые описаны в данном документе, используется в иллюстративных целях и не предназначено, чтобы ограничивать или иным образом сужать описанные варианты осуществления, если явно не утверждается иное.

Последующее раскрытие описывает некоторые конкретные примеры различных осуществлений, которые могут использоваться в соответствии с примерными вариантами осуществления. Эти осуществления являются только примерами того, как решение может быть применено. Они не являются исключительно возможными примерами или осуществлениями и, следовательно, не предназначены, чтобы ограничивать или иначе сужать рамки вариантов осуществления, описанных в данном документе, если явно не утверждается иное.

Компонент 195 безопасности устанавливается на персональном компьютере 105 пользователя, на котором работает операционная система Microsoft Windows XP®. Службе 110 безопасности разрешено безопасно отправлять обновления 130 компоненту 195 безопасности. Когда исследователь объявляет по Интернету об обнаружении ранее неизвестной уязвимости в Microsoft Windows XP®, служба 110 безопасности читает обсуждения об этом между программистами/хакерами в Интернете. Служба 110 замечает, что один программист отправляет код для использования уязвимости. Соответственно, служба 110 безопасности тестирует код и определяет, что он выглядит, вероятно, угрожающим для компьютеров, на которых работает Windows.

Из кода служба 110 безопасности устанавливает сигнатуру, т.е. уникальную структуру данных, которая идентифицирует код. Служба 110 безопасности отправляет признаки 135 эксплойта, правила 140 и команды 145 компоненту 195 безопасности, установленному на компьютере пользователя для того, чтобы наблюдать за сигнатурой. Компонент 195 безопасности отыскивает сигнатуру в трафике Интернет-данных, отправленных компьютеру пользователя. Исследуя на транспортном уровне 190 (например, уровне TCP-сокетов) трафик данных, компонент 195 отыскивает сигнатуру, невзирая на пакет данных, в котором она может быть, или полезные данные, которые она может нести. Компонент 195 безопасности находит сигнатуру, объединенную с полезными данными руткита, во входящем трафике 180 данных электронной почты. Компонент 195 безопасности блокирует блок данных, включающий в себя сигнатуру. Данные блокируются прежде, чем какое-либо программное обеспечение на компьютере пользователя способно выполнить или установить руткит.

В качестве другого примера, пользователь устанавливает компонент 195 безопасности на своем персональном компьютере, на котором работает Интернет-браузер Mozilla Firefox® версии 1.5.0.1 для Microsoft Windows® ("Браузер"). Службе 110 безопасности разрешено безопасно отправлять обновления 130 компоненту 195 безопасности. Служба 110 внедряет и поддерживает различные автоматизированные приманки, зонды и другие компьютеры в Интернете, чтобы собирать примеры злонамеренного кода и изучать источник и другую информацию о таком коде. Некоторые зонды, установленные в браузере, автоматически посещают многие веб-сайты в поиске злонамеренного кода.

Вскоре после того, как исследователь объявляет об обнаружении определенной уязвимости в браузере, сервер с определенным IP-адресом ("адрес мошенника") отправляет нескольким зондам службы безопасности троянскую программу, связанную с вредоносным кодом, который использует уязвимость. В ответ служба 110 безопасности отправляет обновления 130 системы безопасности, которые могут включать в себя признаки 135 эксплойта и команды 145, компоненту 195 безопасности, установленному на компьютере 105 пользователя, чтобы наблюдать за адресом мошенника как за источником данных, передаваемых компьютеру 105 пользователя. Компонент 195 безопасности ищет на уровне 190 TCP-сокетов адрес мошенника в трафике 180 Интернет-данных, отправленных целевому компьютеру 105. Издатель браузера выпускает исправление, чтобы закрыть соответствующую уязвимость. Служба 110 безопасности определяет, что адрес мошенника больше не угрожает компьютеру, на котором работает браузер, и передает обновления 130 системы безопасности компоненту 195 безопасности, чтобы прекратить поиск адреса мошенника.

Настоящее изобретение может также быть описано с точки зрения способов, содержащих функциональные этапы и/или нефункциональные действия. Следующее раскрытие является описанием этапов и/или действий, которые могут быть выполнены при применении на практике настоящего изобретения. Обычно функциональные этапы описывают изобретение с точки зрения результатов, которые достигнуты, тогда как нефункциональные действия описывают более конкретные действия для достижения конкретного результата. Хотя функциональные этапы и/или нефункциональные действия могут быть описаны или заявлены в определенном порядке, настоящее изобретение необязательно ограничено каким-либо отдельным порядком или комбинацией этапов и/или действий. Кроме того, использование этапов и/или действий в перечислении пунктов формулы изобретения и в последующем описании блок-схемы на фиг.2 используется, чтобы указать желаемое конкретное использование таких условий.

Как упомянуто ранее, фиг.2 иллюстрирует блок-схему для различных примерных вариантов осуществления настоящего изобретения. Следующее описание фиг.2 будет порой ссылаться на соответствующие элементы из фиг.1. Хотя ссылка может быть сделана на конкретный элемент из этого чертежа, такие ссылки используются только в иллюстративных целях и не предназначены, чтобы ограничивать или иначе сужать рамки описанных вариантов осуществления, если явно не утверждается иное.

Фиг.2 иллюстрирует блок-схему способа 230 сужения окна риска для компьютеров, которые являются потенциальными целями злоумышленников. В службе 200 безопасности способ 230 включает в себя этап сбора 205 информации о примере злонамеренного кода. Например, служба 110 безопасности может наблюдать и собирать новости 115, обсуждения 150, технические разработки 120, сетевой трафик 125 или другую информацию из Интернета или других областей об обнаружениях новой (или старой) уязвимости и/или новых (или старых) примерах злонамеренного кода. Как упомянуто ранее, этот сбор информации может принимать многие формы, включающие в себя ручной поиск и чтение Интернет-обсуждений или автоматизированный сбор сведений, например сквозные исследования, приманки, средства полнотекстового поиска и т.д., которые собирают по мелочам относящиеся к делу утверждения и программное обеспечение от известных или подозреваемых злоумышленников или записанные примеры поведения злоумышленника, инструментальных средств или экспериментирования.

На основе собранной информации способ 230 дополнительно включает в себя этап формирования 210 обновлений системы безопасности. Например, служба 110 безопасности может использовать данные 155 злонамеренного кода, чтобы формировать обновления 130 системы безопасности. Такие обновления 130 системы безопасности содержат признаки 135 эксплойта, правила 140 и/или команды 145 системы безопасности, которые используются, чтобы идентифицировать такие сведения, как сигнатуры, электронные адреса или другую информацию о злонамеренном коде и предпринять соответствующее действие по ним.

Способ 230 также включает в себя этап отправки 215 обновлений системы безопасности абонентам системы безопасности. На стороне 250 компонента безопасности способ 230 дополнительно включает в себя прием 220 обновлений системы безопасности. На основе обновлений системы безопасности способ 230 включает в себя этап модификации 225 компонента 250 безопасности. Например, служба 110 безопасности отправляет обновления 130 системы безопасности целевой вычислительной системе 105, которые обновляют библиотеку 104 компонента 195 безопасности соответствующими признаками 106 эксплойта, правилами 108 и командами 112 системы безопасности.

Способ 230 дополнительно включает в себя действие мониторинга 235 сетевого трафика на транспортном уровне. Например, перед, после или во время приема обновлений 130 системы безопасности компонент 195 безопасности может наблюдать за сетевым трафиком 125 на транспортном уровне 190 (например, уровне TCP-сокетов), который является конечной точкой, в целевом компьютере 105, двусторонней линии связи между двумя программами, работающими по сети. Изучая данные на транспортном уровне 190, компонент 195 безопасности может опознать злонамеренный код прежде, чем какое-либо приложение или другое программное обеспечение на компьютере сможет выполнить или установить его в память или на уровне 118 файловой системы. Кроме того, так как большая часть, если не весь, сетевого трафика для приложений проходит через транспортный уровень 190, компонент 195 безопасности может наблюдать и идентифицировать злонамеренный код, созданный для того, чтобы использовать уязвимости программного обеспечения большинства любых приложений, установленных в целевой вычислительной системе 105.

Способ 230 также включает в себя этап идентификации 240 сообщения(ий) со злонамеренным кодом на основе признаков эксплойта из обновлений системы безопасности. Например, компонент 195 безопасности может выполнить действие приема сообщения 180 на транспортном уровне 190 и использовать модуль 102 сравнения системы безопасности для действия сравнения данных в сообщении 180 с признаками 106 эксплойта. На основе сравнения способ 230 затем включает в себя этап выполнения действия 245 на основе набора правил. Например, если компонент 195 безопасности выполняет действие идентификации того, что сообщение 180 соответствует злонамеренному коду, тогда правило 108 может инструктировать ему заблокировать эту конкретную передачу или сообщение 180 от входа в целевой компьютер 105. Даже если правило 180 блокирует такое сообщение 180, оно может позволить проходить другим неопасным передачам. Альтернативный вариант осуществления предоставляет правило 108, которое позволяет компоненту 195 безопасности информировать пользователя компьютера 105 о передаче данных так, что пользователь может предпринять соответствующее действие. Еще в одном варианте осуществления правило 108 может инструктировать компонент 195 безопасности модифицировать передачу или сообщение 180 так, что любые вредные возможности деактивируются или иным образом устраняются.

Чтобы улучшить производительность компонента 195 безопасности, необходимы другие варианты осуществления. Соответственно, один вариант осуществления уделяет внимание только признакам 106 эксплойта для злонамеренного кода, которые находятся наверху рейтингов 160 угрозы, которые являются определением того, насколько вредным может быть отдельный злонамеренный код. Другой вариант осуществления предоставляет для отмены, удаления, удержания или другого действия по признакам 106 эксплойта команды 112 системы безопасности и/или правила 108 в компоненте 195 безопасности после того, как соответствующее окно риска было закрыто, или если рейтинг 160 угрозы падает ниже некоторого установленного порогового значения.

Еще в одном варианте осуществления компонент 195 безопасности может принимать команду 145 и/или правило 140, которые инструктируют ему удалить, отменить или предпринять некоторое другое действие по признакам 106 эксплойта, и/или любые команды системы безопасности или правила 108, ассоциативно связанные с ними, на основе происшествия события. По существу, при происшествии желаемого события компонент 195 безопасности может предпринять соответствующее действие по признакам 106 эксплойта, командам 112 безопасности и правилам 108, ассоциативно связанным с ним, например их удаление, их отмена, их временная приостановка и т.д.

Настоящее изобретение может быть осуществлено в других характерных формах без отступления от своего духа или неотъемлемых характеристик. Описанные варианты осуществления должны рассматриваться во всех отношениях только как иллюстративные, а не ограничивающие. Рамки изобретения, следовательно, указаны скорее приложенной формулой изобретения, чем предшествующим описанием. Все изменения, которые появляются внутри смысла и рамок равнозначности формулы изобретения должны быть охвачены ее рамками.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОБНАРУЖЕНИЯ ВРЕДОНОСНЫХ ПРОГРАММ И ЭЛЕМЕНТОВ | 2015 |

|

RU2613535C1 |

| Способ обнаружения вредоносных программ и элементов | 2021 |

|

RU2762079C1 |

| Способ устранения уязвимостей устройств, имеющих выход в Интернет | 2016 |

|

RU2636700C1 |

| Автоматизированная оценка безопасности критически важных для бизнеса компьютерных систем и ресурсов | 2011 |

|

RU2657170C2 |

| Система и способ внешнего контроля поверхности кибератаки | 2021 |

|

RU2778635C1 |

| Способ устранения уязвимостей роутера | 2016 |

|

RU2614559C1 |

| АВТОМАТИЧЕСКОЕ ОБНАРУЖЕНИЕ И РЕАГИРОВАНИЕ НА УЯЗВИМОСТИ | 2007 |

|

RU2462754C2 |

| СИСТЕМА И СПОСОБ ПРОВЕРКИ ВЕБ-РЕСУРСОВ НА НАЛИЧИЕ ВРЕДОНОСНЫХ КОМПОНЕНТ | 2010 |

|

RU2446459C1 |

| Система и способ формирования системы ресурсов-ловушек | 2021 |

|

RU2761542C1 |

| Компьютерное устройство для определения нежелательного звонка | 2021 |

|

RU2780046C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в сужении окна риска для компьютеров, являющихся потенциальными целями злоумышленников. В целевом компьютере в сетевом вычислительном окружении способ минимизации использования злоумышленником уязвимостей в программном обеспечении, установленном в целевом компьютере, посредством изучения сетевого трафика туда и идентификации злонамеренного кода перед тем, как он может быть выполнен и/или установлен. На транспортном уровне (например, уровне сокетов протокола управления передачей (TCP)) сетевой трафик наблюдается с помощью компонента безопасности, установленного в целевом компьютере. Когда принимается сообщение, предназначенное для вычислительной системы, данные, включенные в сообщение, сравниваются с признаками эксплойта, используемыми для того, чтобы идентифицировать злонамеренный код. Признаки эксплойта предоставляются компоненту безопасности службой безопасности, которая собирает информацию о злонамеренном коде. На основе сравнения данных в сообщении с признаками эксплойта идентифицируются правила, которые инструктируют компонент безопасности, чтобы предпринять соответствующее действие по принятому сообщению. 2 н. и 17 з.п. ф-лы, 2 ил.

1. В целевом компьютере в сетевом вычислительном окружении способ минимизации использования злоумышленником уязвимостей в программном обеспечении, установленном в целевом компьютере, посредством изучения сетевого графика туда и идентификации злонамеренного кода перед тем, как он может быть выполнен и/или установлен, способ содержит этапы, на которых:

наблюдают на транспортном уровне целевого компьютера за входящим сетевым графиком, определенным как предназначенным для целевого компьютера с помощью компонента безопасности, установленного там;

принимают с помощью компонента безопасности одно или более обновлений системы безопасности от службы безопасности, причем служба безопасности является внешне расположенной по отношению к компоненту безопасности, причем обновления системы безопасности содержат:

признаки эксплойта, используемые для идентификации злонамеренного кода,

одно или более правил, связанных со злонамеренным кодом, и

одно или более правил, связанных с признаками эксплойта;

формируют с помощью компонента безопасности обновленные признаки эксплойта и одно или более правил, основанных на принятых обновлениях системы безопасности;

принимают как часть сетевого графика сообщение на транспортном уровне, идентифицированное как предназначенное для целевого компьютера;

сравнивают, по меньшей мере, часть данных, включенных в принятое сообщение, с обновленными признаками эксплойта для определения того, нарушает ли сообщение, по меньшей мере, часть обновленных признаков эксплойта, причем обновленные признаки эксплойта используются для того, чтобы идентифицировать злонамеренный код, который сконфигурирован для использования уязвимостей приложения, установленного на целевом компьютере, причем обновленные признаки эксплойта предоставляются компоненту безопасности службой безопасности, которая собирает информацию о злонамеренном коде;

в ответ на нарушение сообщения, по меньшей мере, части обновленных признаков эксплойта, выполняют одно или более действий с сообщением в соответствии с обновленными правилами, причем злонамеренный код не передается на уровень приложения целевого компьютера.

2. Способ по п.1, в котором транспортный уровень содержит один или более ТСР-сокетов целевого компьютера.

3. Способ по п.2, в котором сравнение идентифицирует, по меньшей мере, часть данных как соответствующие злонамеренному коду, и одно или более обновленных правил инструктируют компонент безопасности модифицировать сообщение, чтобы деактивировать какие-либо вредные возможности злонамеренного кода.

4. Способ по п.2, в котором сравнение идентифицирует, по меньшей мере, часть данных как соответствующую злонамеренному коду, и одно или более обновленных правил инструктируют компонент безопасности позволять другим неопасным сообщениям проходить в целевой компьютер, в то же время блокируя принятое сообщение.

5. Способ по п.2, в котором сравнение идентифицирует, по меньшей мере, часть данных как соответствующую злонамеренному коду, и одно или более обновленных правил инструктируют компонент безопасности информировать пользователя целевого компьютера о соответствии с сообщением, используя пользовательский интерфейс и предоставляя возможность пользователю либо принять, либо отвергнуть сообщение.

6. Способ по п.1, в котором обновленные признаки эксплойта включают в себя список известных электронных адресов, связанных со злонамеренным кодом.

7. Способ по п.6, в котором список электронных адресов включает в себя IP-адреса или URL для веб-сайтов, и при этом IP-адрес или URL для источника сообщения сравнивается со списком известных электронных адресов, связанных со злонамеренным кодом.

8. Способ по п.1, в котором обновленные признаки эксплойта включают в себя одну или более сигнатур злонамеренного кода, которые являются уникальными структурами данных, которые представляют злонамеренный код.

9. Способ по п.1, в котором одна или более обновленных команд службы безопасности указывает, что обновленные признаки эксплойта, используемые, чтобы идентифицировать злонамеренный код, должны потерять силу на основе одного или более событий; и

по происшествии одного или более событий предпринимают действие по обновленным признакам эксплойта, как определено обновленными правилами.

10. Способ по п.9, в котором событие является определяющим, что окно риска прошло, и при этом действие содержит один или более этапов, на которых отменяют сравнение обновленных признаков эксплойта, удаляют обновленные признаки эксплойта из компонента безопасности и временно приостанавливают сравнение данных с обновленными признаками эксплойта.

11. В целевом компьютере в сетевом вычислительном окружении способ минимизации использования злоумышленником уязвимостей в программном обеспечении, установленном в целевом компьютере, посредством изучения сетевого графика туда и идентификации злонамеренного кода перед тем, как он может быть выполнен и/или установлен, способ содержит этапы, на которых:

принимают с помощью компонента безопасности, установленного на целевом компьютере одно или более обновлений системы безопасности от службы безопасности, причем служба безопасности является внешне расположенной по отношению к компоненту безопасности, причем обновления системы безопасности содержат:

признаки эксплойта, используемые для идентификации злонамеренного кода, причем признаки эксплойта связаны с рейтингом угрозы, и

одно или более правил, которые инструктируют компонент безопасности как использовать признаки угрозы;

обновляют библиотеку на целевом компьютере принятыми обновлениями системы безопасности для того, чтобы сформировать обновленные признаки эксплойта, обновленный рейтинг угрозы и обновленные правила;

наблюдают на транспортном уровне целевого компьютера за входящим сетевым графиком, определенным как предназначенный для целевого компьютера с помощью компонента безопасности, причем входящий трафик, предназначенный для целевого компьютера, содержит сообщение, предназначенное для уровня приложения целевого компьютера, выполняющего наблюдение, причем входящий трафик, предназначенный для целевого компьютера предназначен для инструктирования программного приложения, установленного на целевом компьютере, для исполнения или установки злонамеренного кода;

сравнивают, по меньшей мере, часть данных, включенных в принятое сообщение, с обновленными признаками эксплойта;

причем на основании сравнения с обновленными признаками эксплойта:

идентифицируют по меньшей мере часть данных, как соответствующую злонамеренному коду,

выполняют действие с сообщением, причем действие определяется в обновленных правилах, и

блокируют до уровня приложения целевого компьютера часть данных, соответствующих злонамеренному коду, перед тем как любое программное приложение установленное на целевом компьютере исполнит или установит инструкции содержащиеся в данных; и

в ответ на обновленный рейтинг угроз, не превышающий значение порога, выполняют одно или более выбранное из следующего:

отменяют обновленные признаки эксплойта,

удаляют обновленные признаки эксплойта из библиотеки, и

временно приостанавливают сравнение данных с обновленными признаками эксплойта.

12. Способ по п.11, в котором обновленные признаки эксплойта включают в себя

список известных электронных адресов, связанных со злонамеренным кодом, и

одну или более сигнатур злонамеренного кода, которые являются уникальными структурами данных, которые представляют злонамеренный код.

13. Способ по п.11, в котором служба безопасности создает обновления системы безопасности, используя информацию, собранную во время наблюдения источники сети Интернет.

14. Способ по п.11, в котором источники сети Интернет содержат одно или более выбранное из следующего:

источники новостей,

источники обсуждений, и

технические разработки.

15. Способ по п.13, в котором наблюдение за ресурсами сети Интернет содержит одно или более выбранное из следующего:

ручной поиск источников сети Итнернет, и

автоматизированный поиск источников сети Интернет, например

сквозные исследования, приманки, средства поиска по полному тексту на веб-сайтах.

16. Способ по п.13, в котором транспортный уровень содержит один или более ТСР-сокетов целевого компьютера.

17. Способ по п.11, в котором сравнение идентифицирует, по меньшей мере, часть данных как соответствующие злонамеренному коду, и одно или более обновленных правил инструктируют компонент безопасности модифицировать сообщение, чтобы деактивировать какие-либо вредные возможности злонамеренного кода.

18. Способ по п.11, в котором

одна или более обновленных команд службы безопасности указывает, что обновленные признаки эксплойта должны потерять силу на основе одного или более событий; и

по происшествии одного или более событий предпринимают действие по обновленным признакам эксплойта, как определено обновленными правилами.

19. Способ по п.18, в котором событие является определяющим, что окно риска прошло, и при этом действие содержит один или более этапов, на которых отменяют сравнение обновленных признаков эксплойта,

удаляют обновленные признаки эксплойта из компонента безопасности, и временно приостанавливают сравнение данных с обновленными признаками эксплойта.

| US 2005108393 A1, 19.05.2005 | |||

| RU 2005120655 A, 20.01.2006 | |||

| US 2005283837 A1, 22.12.2005 | |||

| US 6785821 B1, 31.08.2004 | |||

| US 2003084329 A1, 01.06.2003 | |||

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК В КОМПЬЮТЕРНОЙ СЕТИ | 2000 |

|

RU2179738C2 |

| СПОСОБ МОНИТОРИНГА БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2004 |

|

RU2265242C1 |

Авторы

Даты

2011-04-27—Публикация

2007-03-26—Подача