Изобретение относится к электросвязи и может быть использовано в автоматизированных технических средствах поиска информации с целью мониторинга1 (1Мониторинг - регулярное отслеживание событий, происходящих в процессе обмена информацией, с регистрацией и анализом предопределенных значимых или подозрительных событий. Понятия «аудит» и «мониторинг» при этом несколько различаются, так как первое предполагает анализ событий постфактум, а второе приближено к режиму реального времени [Конеев И.Р., Беляев А.В. Информационная безопасность предприятия. - СПб.: БХВ-Петербург, 2003. - 752 с.: ил. на стр.30].) безопасности автоматизированных систем (АС) и оперативной идентификации применяемого в цифровых системах связи и, в частности, в сети передачи данных (СПД) типа "Internet" семейства коммуникационных протоколов TCP/IP (Transmission Control Protocol / Internet Protocol), описанных в книге Кульгин М. Технологии корпоративных сетей. Энциклопедия. - СПб.: Издательство «Питер», 1999. - 704 с.: ил.

Заявленное техническое решение расширяет арсенал средств данного назначения.

Известен способ мониторинга безопасности АС по патенту РФ №2179738, «Способ обнаружения удаленных атак2 (2 Атака - практическая реализация угрозы или попытка ее реализации с использованием той или иной уязвимости [Конеев И.Р., Беляев А.В. Информационная безопасность предприятия. - СПб.: БХВ-Петербург, 2003. - 752 с.: ил. на стр.30].) в компьютерной сети», класс G 06 F 12/14, заявл. 24.04.2000. Известный способ включает следующую последовательность действий. Наблюдение за трафиком адресованных абоненту пакетов данных, включающее постоянно возобновляемый подсчет числа пакетов, выполняемый в пределах серии пакетов, поступающих подряд друг за другом через промежутки времени не более заданного, при этом проверку поступающих пакетов данных на соответствие заданным правилам выполняют каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатком данного способа является узкая область применения, что обусловлено его предназначением в основном для защиты от подмены одного из участников соединения. В аналоге применяют ограниченную совокупность признакового пространства - не учитывают наличия большого числа типов возможных пакетов и не все их допустимые последовательности, что приводит к снижению доступности СПД за счет пропуска атаки - «шторма3» (3Шторм - передача на объект атаки как можно большего числа ложных TCP-запросов на создание соединения от имени любого хоста. При этом атакуемая сетевая операционная система в зависимости от вычислительной мощности компьютера либо перестает реагировать на легальные запросы на подключение (отказ в обслуживании), либо, в худшем случае, практически зависает [Медведовский И.Д. и др. Атака на Internet. - М.: ДМК, 1999. - 336 с.: ил. на стр.121].) ложных запросов на установление соединения (см. Медведовский И.Д. и др. Атака на Internet. - М.: ДМК, 1999. - 336 с.: ил. на стр.120-128) и ограничивает область его применения.

Известен также способ мониторинга безопасности АС по патенту РФ №2134897, класс G 06 F 17/40, «Способ оперативного динамического анализа состояний многопараметрического объекта», заявл. 20.08.1999. Известный способ включает следующую последовательность действий. Осуществляют преобразование результатов допусковой оценки разнородных динамических параметров в соответствующие информационные сигналы с обобщением по всему множеству параметров в заданном временном интервале и определяют относительную величину и характер изменения интегрального состояния многопараметрического объекта.

Недостатком данного способа является узкая область применения, обусловленная его предназначением для оперативной диагностики технического и функционального состояний многопараметрического объекта по данным измерительной информации и повышении быстродействия при представлении и динамическом анализе интегрального состояния многопараметрического объекта в реальном времени. Для мониторинга безопасности АС данный способ не достаточно эффективен, т.к. в нем применяют ограниченную совокупность признакового пространства и не предусматривается обнаружение «шторма» ложных запросов на установление соединения (см. Медведовский И.Д. и др. Атака на Internet. - М.: ДМК, 1999. - 336 с.: ил. на стр.120-128), что ограничивает область его применения.

Наиболее близким по своей технической сущности к заявленному является способ мониторинга безопасности АС, реализованный в устройстве по патенту РФ N 2219577, «Устройство поиска информации», класс G 06 F 17/40, заявл. 24.04.2002. Способ-прототип заключается в том, что принимают i-ый пакет, где i=1, 2, 3,.... и запоминают его. Принимают (i+1)-ый пакет, запоминают его. Выделяют из заголовка i-го и (i+1)-го пакетов признаки наличия в пакете протоколов IP, TCP, адреса отправителя и получателя IP-пакета, номера портов отправителя и получателя пакета, контрольный бит синхронизации SYN. Затем сравнивают пакеты на предмет однозначного совпадения выделенных признаков (i+1)-го пакета с выделенными признаками i-го пакета и по результатам сравнения принимают решение о факте наличия компьютерной атаки, заключающейся в направленном «шторме» ложных TCP-запросов на создание соединения.

По сравнению с аналогами, способ-прототип может быть использован в более широкой области, когда не только определяется тип протокола, анализируется состояние контролируемого объекта, но и учитываются правила установления и ведения сеанса связи, что необходимо для повышения устойчивости функционирования автоматизированных систем в условиях несанкционированного воздействия (атак).

Недостатком прототипа является относительно низкая достоверность4 (4Достоверность - степень объективного соответствия результатов диагностирования (контроля) действительному техническому состоянию объекта [Кузнецов В.Е., Лихачев А.М., Паращук И.Б., Присяжнюк С.П. Телекоммуникации. Толковый словарь основных терминов и сокращений. Под редакцией А.М. Лихачева, С.П. Присяжнюка. - СПб.: Издательство МО РФ, 2001].) определения факта атаки на АС, а именно, атака не распознается при запросе на установление соединения с несколькими портами или при подмене адреса отправителя пакетов сообщений. Это определяется тем, что сравниваются лишь два пакета сообщений - последующий и предыдущий, а факт наличия «шторма» ложных запросов на создание соединения определяется при однозначном совпадении выделенных признаков пакетов сообщений, что является недостаточным для достоверного определения факта атаки на АС.

Целью заявленного технического решения является разработка способа мониторинга безопасности АС, обеспечивающего повышение достоверности определения факта атаки на АС системами мониторинга безопасности АС при распознавании «шторма» ложных запросов на создание соединения за счет учета правил установления и ведения сеанса связи путем увеличения количества запоминаемых пакетов сообщений, введения показателей сходства выделенных признаков пакетов сообщений и максимально допустимого количества совпадений, что необходимо для обеспечения устойчивого функционирования АС, заключающегося в предоставлении сервисных возможностей санкционированным абонентам.

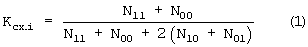

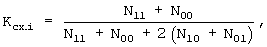

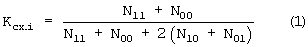

Поставленная цель достигается тем, что в известном способе мониторинга безопасности АС, заключающемся в том, что принимают пакеты сообщений, запоминают их, выделяют из заголовков принятых пакетов сообщений признаки запроса на установление соединения, сравнивают выделенные признаки заголовков принятых пакетов сообщений и по результатам сравнения принимают решение о наличии атаки, предварительно задают минимально допустимое значение показателя сходства Ксх.min выделенных признаков пакетов сообщений, максимально допустимое количество совпадений Kсовп.доп. и количество N≥1 запоминаемых пакетов сообщений. Затем принимают последовательно совокупность N пакетов сообщений, и после их запоминания принимают (N+1)-й пакет сообщения. После выделения из заголовков всех принятых пакетов сообщений признаков запроса на установление соединения последовательно сравнивают признаки i-го, где i=1,2,...N, принятого пакета сообщения с выделенными признаками (N+1)-го пакета сообщения. По результатам сравнения вычисляют коэффициенты сходства Kcx.i и сравнивают их с предварительно заданным значением Ксх.min. При выполнении условия Ксх.i≥Kcx. min запоминают Kcx.i и (N+1)-й пакет сообщения и присваивают значению числа совпадений Kсовп=1. При выполнении условия Ксх.i<Kсх. min запоминают (N+1)-й пакет сообщения и исключают из ранее принятой совокупности N пакетов сообщений первый пакет сообщения. После этого последовательно принимают (N+2)-й, (N+3)-й и так далее пакеты сообщений и после приема очередного пакета сообщения выделяют из заголовков каждого из них признаки запроса на установление соединения, сравнивают их с признаками ранее запомненных N пакетов сообщений, по результатам сравнения вычисляют коэффициенты сходства и сравнивают их с предварительно заданным минимальным значением. При выполнении условия Ксх.≥Kсх. min вновь запоминают Ксх.i, соответствующий ему очередной пакет сообщения и увеличивают значение Kсовп на единицу, при этом перечисленные действия повторяют до тех пор, пока не будет выполнено условие Ксовп.≥Kсовп. доп. при выполнении которого делают вывод о наличии атаки. Коэффициент сходства Kсх.i рассчитывают по формуле:

где N11 - количество характеристик, общих для сравниваемых пакетов сообщений;

N00 - количество характеристик, отсутствующих в сравниваемых пакетах сообщений;

N10 - количество характеристик i-го пакета сообщения, отсутствующих в сравниваемом пакете сообщения;

N01 - количество характеристик, отсутствующих в i-ом пакете сообщения, но имеющихся в сравниваемом пакете сообщения.

Благодаря новой совокупности существенных признаков в заявленном способе обеспечивается повышение достоверности определения системами мониторинга безопасности АС факта атаки на АС при распознавании «шторма» ложных запросов на создание соединения за счет учета правил установления и ведения сеанса связи путем увеличения количества запоминаемых пакетов сообщений, введения показателей сходства выделенных признаков пакетов сообщений и максимально допустимого количества совпадений, что необходимо для обеспечения устойчивого функционирования автоматизированных систем в условиях несанкционированного воздействия (атак).

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного устройства условию патентоспособности «новизна». Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Заявленный способ поясняется чертежами, на которых показаны:

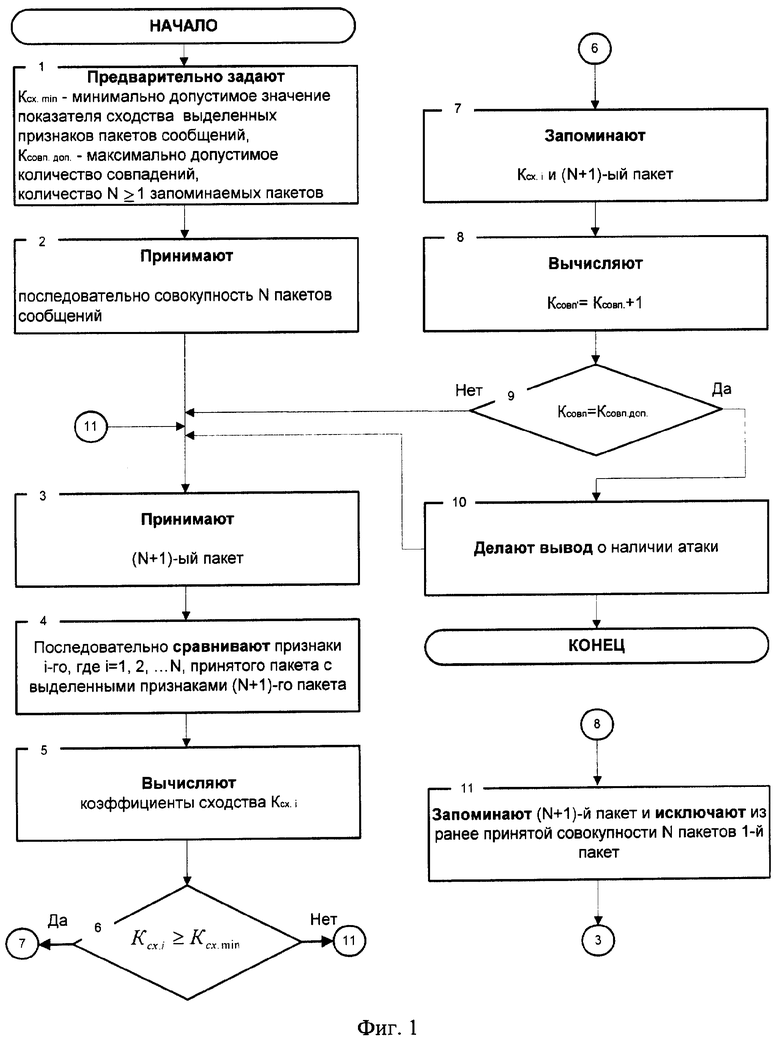

фиг.1 - блок-схема алгоритма, реализующего способ мониторинга безопасности автоматизированных систем;

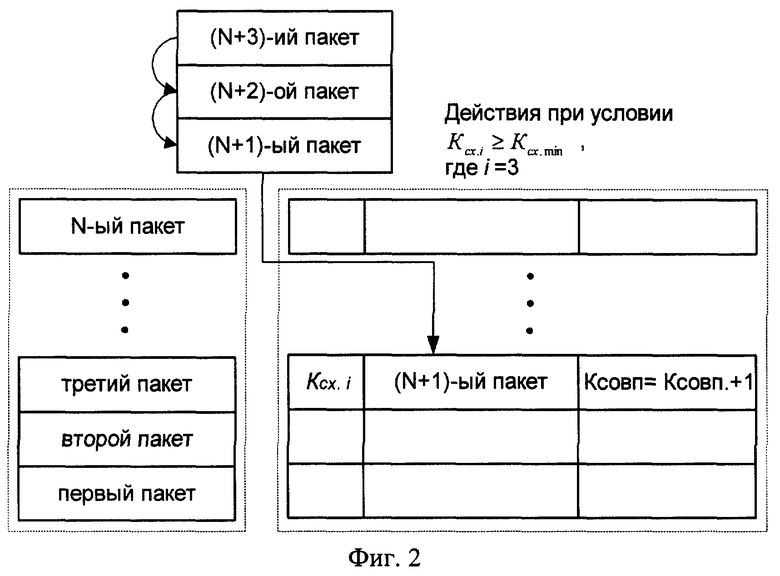

фиг.2 - схема запоминания пакетов и значения Kсх.i при Ксх.i≥Kcx. min;

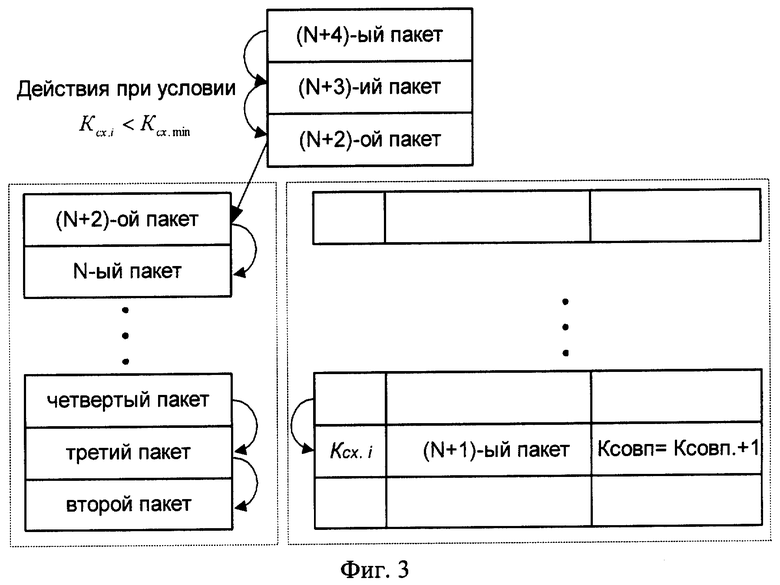

фиг.3 - схема запоминания пакетов при Kсх.i<Kсх. min;

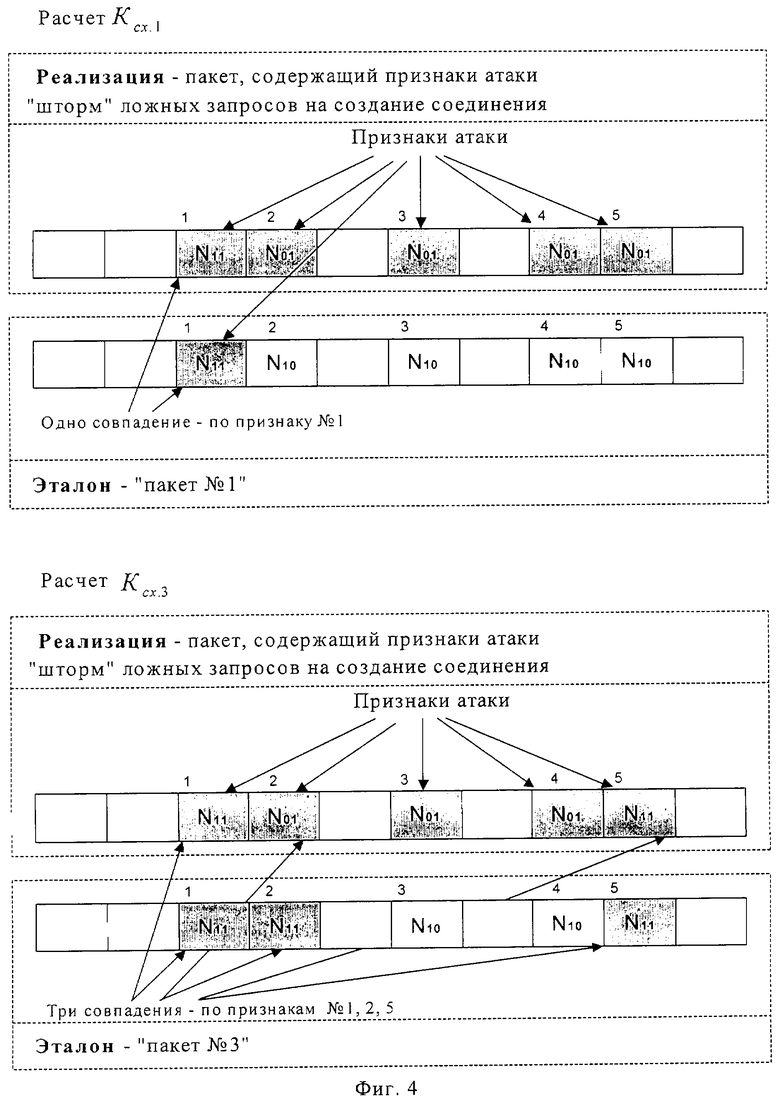

фиг.4 - иллюстрация расчета коэффициентов сходства.

Заявленный способ реализуется следующим образом. Известно, что для задач мониторинга безопасности АС необходимо с высокой достоверностью определять факты атак на АС, таких как ведомственные сети и сети связи общего пользования. Существующие технические решения не позволяют достичь необходимого уровня защиты от атак типа «шторм» ложных запросов на создание соединения, которые относятся к атакам класса «отказ в обслуживании» и имеют своей целью нарушение работоспособности сетей связи и АС, так как автоматизированные системы, обрабатывающие запросы на обслуживание, обладают ограниченной вычислительной мощностью по обработке запросов и ограниченной длиной очереди запросов, а современные СПД характеризуются высокой пропускной способностью.

Поиск эффективных технических решений может быть осуществлен путем определения порогов срабатывания (чувствительности) системы мониторинга безопасности АС, которые определяются показателями сходства сравниваемых признаков, максимально допустимым количеством совпадений и количеством эталонов, причем значения показателей могут выбираться в зависимости от требуемой достоверности обнаружения атаки, что реализуется в предлагаемом способе. Блок-схема алгоритма, реализующего предлагаемый способ мониторинга безопасности автоматизированных систем представлена на фиг.1.

Известные технические решения не позволяют обнаружить атаку при запросе на установление соединения с несколькими портами или при подмене адреса отправителя пакетов сообщений. Таким образом, в известных технических решениях не обеспечивается требуемая в современных условиях достоверность определения фактов атак на информационные ресурсы АС и, следовательно, снижаются сервисные возможности АС по обслуживанию санкционированных абонентов. В заявленном способе обеспечивается повышение достоверности определения фактов атак на информационные ресурсы АС и, следовательно, повышение сервисных возможностей АС по обслуживанию санкционированных абонентов путем выполнения следующей последовательности действий.

Предварительно задают пороговые значения показателей: минимальное значение коэффициента сходства Kcx.min сравниваемых признаков пакетов сообщений, максимально допустимое количество совпадений Kсовп.доп. и количество запоминаемых пакетов N. Изменение значений этих показателей позволит регулировать чувствительность обслуживающего прибора. В начале работы принимают и запоминают совокупность N пакетов. Затем принимают (N+1)-й пакет. После выделения из заголовков принятого и каждого из запомненных пакетов признаков запроса на установление соединения сравнивают эти признаки, причем в зависимости от требований к достоверности обнаружения факта атаки их сравнение может производиться как по известным признакам запроса на установление соединения в целом, так и побитно.

Попытка осуществления несанкционированного воздействия (атаки), заключающегося в направленном «шторме» ложных запросов на создание соединения характеризуется присутствием в пакете сообщений признаков наличия в пакете протоколов IP и TCP, адресов отправителя и получателя IP-пакета, номеров портов отправителя и получателя пакета, контрольного бита синхронизации SYN таких, что значения этих полей вновь пришедшего (принятого) пакета сообщения совпадают со значениями полей находящегося в очереди на обработку пакета сообщения. В результате сравнения вычисляют коэффициенты сходства Kсх.i выделенных признаков (N+1)-го пакета с выделенными признаками каждого из N сохраненных пакетов. Каждый вычисленный коэффициент сходства Кcx.i сравнивают с предварительно заданным значением Тсх.min и запоминают его и соответствующий ему пакет при Kcx.i≥Kcx. min (фиг.2), тем самым обучая систему мониторинга безопасности АС. При Kcx.i<Kcx. min запоминают (N+1)-ый пакет и исключают первый пакет из совокупности ранее принятых N пакетов, тем самым сдвигая стек хранимых N пакетов (фиг.3). Далее принимают последовательно (N+2)-й, (N+3)-й и т.д. пакеты, выделяют из заголовка каждого из них признаки запроса на установление соединения, сравнивают их с выделенными признаками ранее запомненных N пакетов, вычисляют коэффициенты сходства сравниваемых признаков, сравнивают каждый вычисленный коэффициент сходства с предварительно заданным значением Kсх. min, запоминают Kcx.i и соответствующий ему пакет при Ксх.i≥Ксх. min. При этом перечисленные действия повторяют до тех пор, пока общее число совпадений не достигнет Kсовп.≥Kсовп. доп. и при выполнении этого условия принимают решение о наличии атаки, заключающейся в направленном «шторме» запросов на создание соединения. Коэффициент сходства Kсх.i рассчитывают по формуле:

где N11 - количество характеристик, общих для сравниваемых пакетов сообщений;

N00 - количество характеристик, отсутствующих в сравниваемых пакетах сообщений;

N10 - количество характеристик i-го пакета сообщения, отсутствующих в сравниваемом пакете сообщения;

N01 - количество характеристик, отсутствующих в i-ом пакете сообщения, но имеющихся в сравниваемом пакете сообщения.

Входящие в приведенную формулу значения N11, N00, N01, N10 определяются по известным методикам исходя из следующего. Так как исходной для методов автоматической классификации является таблица расстояний или различий, а таблица логических данных содержит только нули и единицы, выражающие наличие или отсутствие соответствующей характеристики, необходимо учесть, что существуют также удвоенные логические таблицы, где для каждого столбца j∈J определяется новый столбец j, показывающий отсутствие характеристики j. Это "уравнивает" наличие и отсутствие свойства j. Помимо всего прочего, часто нет никаких причин приписывать единицу именно наличию свойства, а не его отсутствию. Однако существуют ситуации, когда дублирование таблицы не является необходимым. В этих ситуациях система наблюдения не предусматривает симметрии, так что отсутствие каких-либо двух свойств вовсе не свидетельствует о сходстве. Выбор формулы расчета (1) обосновывается тем, что он не меняется при удвоении логической таблицы [см. Жамбю М. Иерархический кластер-анализ и соответствия: Пер. с фр. - М.: Финансы и статистика, 1988. - 342 с. на стр.93-100].

Возможность реализации сформулированного технического результата была проверена путем машинного моделирования, вычисления и сравнительной оценки достоверности обнаружения атаки заявленным способом и способом-прототипом. Для этой цели количество запоминаемых пакетов N было ограничено девятью (N=9). В алфавите классов учтены различия между пакетами сообщений, существенные для рассматриваемой задачи обнаружения «шторма» ложных запросов на создание соединения.

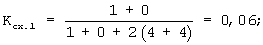

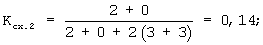

Множество эталонов состоит из девяти эталонов, к одному из которых будут относиться также и объекты, выходящие за рамки данной классификации (неизвестные виды атак, неизвестные протоколы, пакеты, искаженные помехами и т.д.). Необходимо рассчитать коэффициент сходства эталона (пакеты №1-9) с реализацией. Решение об отнесении реализации к тому или иному классу будет приниматься по значению коэффициента сходства (Ксх.min=0,9).

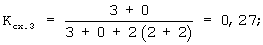

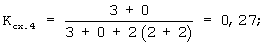

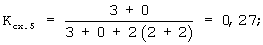

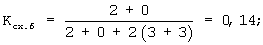

В таблице 1 приведены признаки реализации, в качестве которой выступает пакет, содержащий признаки атаки «шторм» ложных запросов на создание соединения, эталоны и примеры расчета Ксх.i реализации с каждым эталоном.

т.е. N11=3, N00=0, N10=2, N01=2.

т.е. N11=3, N00=0, N10=2, N01=2.

N11=0, N00=0.

Расчеты проводились следующим образом (далее приводятся пояснения к расчету Ксх.i; расчет Kсх. 2-9 производится аналогично). Эталон «Пакет №1» совпадает с реализацией только по первому признаку. Следовательно (фиг.4), N11=1, т.к. количество характеристик, общих для сравниваемых пакетов сообщений равно одному, N00=0, т.к. нет характеристик, отсутствующих в сравниваемых пакетах сообщений, N10=4, т.к. количество характеристик пакета №1, отсутствующих в реализации равно четырем, N01=4, т.к. количество характеристик, отсутствующих в пакете №1, но имеющихся в реализации равно четырем. Содержимое полей сравниваемых пакетов, не относящееся к признакам атаки, в примере расчета вынесено в ограничение и не задается. Значение N00 будет отличным от нуля в том случае, если пакет №9 будет сравниваться с реализацией, не содержащей признаков атаки. На фиг.4 приведены иллюстрации расчета Kсх.1 и Kсх.3.

Из представленных результатов расчетов следуют выводы: при предварительном задании показателей сходства заявленный способ обеспечивает повышение достоверности обнаружения атак системами мониторинга безопасности АС.

Таким образом, из рассмотренной сути способа видно, что способ обеспечивает возможность анализа протоколов, определения факта использования протокола TCP, повышение достоверности распознавания «шторма» ложных запросов на создание соединения за счет учета правил установления и ведения сеанса связи путем увеличения количества запоминаемых пакетов сообщений, введения показателей сходства выделенных признаков пакетов сообщений и максимально допустимого количества совпадений, что необходимо для обеспечения устойчивого функционирования автоматизированных систем в условиях несанкционированного воздействия (атак). Этим достигается сформулированная цель - разработка способа мониторинга безопасности АС, обеспечивающего повышение достоверности определения факта атаки на АС системами мониторинга безопасности АС при распознавании «шторма» ложных запросов на создание соединения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК НА АВТОМАТИЗИРОВАННЫЕ СИСТЕМЫ УПРАВЛЕНИЯ | 2004 |

|

RU2264649C1 |

| Способ обнаружения удаленных атак на автоматизированные системы управления | 2016 |

|

RU2628913C1 |

| СПОСОБ МОНИТОРИНГА БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2004 |

|

RU2261472C1 |

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК НА АВТОМАТИЗИРОВАННЫЕ СИСТЕМЫ | 2006 |

|

RU2321052C2 |

| СПОСОБ МОНИТОРИНГА БЕЗОПАСНОСТИ WEB-СЕРВЕРА | 2007 |

|

RU2381550C2 |

| СПОСОБ ЗАЩИТЫ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2009 |

|

RU2408927C1 |

| СПОСОБ КОНТРОЛЯ ИНФОРМАЦИОННЫХ ПОТОКОВ В ЦИФРОВЫХ СЕТЯХ СВЯЗИ | 2004 |

|

RU2267154C1 |

| УСТРОЙСТВО МОНИТОРИНГА БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2004 |

|

RU2270478C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2004 |

|

RU2271613C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

Изобретение относится к цифровым системам связи и может быть использовано в средствах поиска информации с целью мониторинга безопасности автоматизированных систем и оперативной идентификации применяемого в цифровых системах связи, таких как Интернет, семейства коммуникационных протоколов TCP/IP. Его применение позволяет получить технический результат в виде разработки способа мониторинга безопасности автоматизированных систем, обеспечивающего повышение достоверности определения факта атаки при распознавании «шторма» ложных запросов на создание соединения. Этот результат достигается за счет учета правил установления и ведения сеанса связи путем увеличения количества запоминаемых пакетов сообщений, введения показателей сходства выделенных признаков пакетов сообщений и максимально допустимого количества совпадений, что необходимо для обеспечения устойчивого функционирования автоматизированных систем, заключающегося в предоставлении сервисных возможностей санкционированным абонентам. 1 з.п. ф-лы, 4 ил., 1 табл.

где N11 - количество характеристик, общих для сравниваемых пакетов сообщений;

N00 - количество характеристик, отсутствующих в сравниваемых пакетах сообщений;

N10 - количество характеристик i-го пакета сообщения, отсутствующих в сравниваемом пакете сообщения;

N01 - количество характеристик, отсутствующих в i-ом пакете сообщения, но имеющихся в сравниваемом пакете сообщения.

| УСТРОЙСТВО ПОИСКА ИНФОРМАЦИИ | 2002 |

|

RU2219577C1 |

| СИСТЕМА ОБРАБОТКИ ДЛИННЫХ ИЗДЕЛИЙ И СПОСОБ ИХ ОБВЯЗКИ | 2008 |

|

RU2381165C2 |

| US 5636140 А, 03.06.1997 | |||

| ЕР 1059773 А2, 13.12.2000 | |||

| УСТРОЙСТВО ЗАСЕКРЕЧИВАНИЯ И МУЛЬТИПЛЕКСИРОВАНИЯ ТРАФИКА РЕЧИ И ДАННЫХ | 1998 |

|

RU2152134C1 |

Авторы

Даты

2005-11-27—Публикация

2004-04-12—Подача