Область техники

Изобретение относится к области информационной безопасности.

Уровень техники

В современном мире практически каждый абонент сети (далее - абонент) сталкивался с мошенническими звонками (также - телефонное мошенничество, англ. phone fraud, scam). Эта проблема актуальна как для телефонной сети, так и для компьютерной сети, в частности Интернет-телефонии (англ. VoIP - voice over internet protocol) и интернет-мессенджеров, которые служат для обмена различным мультимедийным содержимым. Целью злоумышленников (мошенников) является получение прибыли обманным путем, хищение чужого имущества, получение неавторизированного доступа к информации и другое вмешательство в работу информационных систем.

Из-за телефонного мошенничества большие финансовые потери несут не только конечные пользователи, но также провайдеры связи и различные операторы данных, обслуживающие данные пользователя (например, банк). Некоторые схемы телефонного мошенничества схожи со схемами мошенничества в области рассылки электронных писем и спама. Однако в последнее время появляются все более изощренные способы телефонного мошенничества. Например, злоумышленник представляется сотрудником службы безопасности банка, во время разговора он входит в доверие к абоненту-жертве и обманным путем получает конфиденциальные данные банковской карты (номер, срок действия, CVV2-код, смс-код для подтверждения операции, данные авторизации в системе интернет-банка и др.). После получения конфиденциальных данных злоумышленник использует их для совершения незаконных банковских транзакций и вывода денежных средств.

Известны случаи, когда злоумышленник представляется сотрудником правоохранительных органов, например полицейским. Под предлогом расследования незаконной транзакции он заставляет жертву перевести ему деньги или взять кредит в банке. При этом злоумышленник воздействует на жертву с использованием различных психологических приемов, применяет методы социальной инженерии, например запугивает ответственностью за отказ сотрудничать с правоохранительными органами, ответственностью за предоставление недостоверной информации и т.д. В такой схеме мошенничества даже осведомленные пользователи могут стать жертвами. Ведь злоумышленник заранее может узнать нужные адреса, телефоны и другую информацию о правоохранительных органах. Поэтому попытка проверить эту информацию жертвой лишь усилит ее доверие к злоумышленнику.

Мошеннические звонки входят в категорию нежелательных звонков (англ. undesirable/unwanted calls/communications), то есть звонков, которые принимающий абонент телефонной сети не желал бы принимать, будь он осведомлен о реальных намерениях звонящего абонента. К нежелательным звонкам также относятся следующие категории: реклама; опросы; звонки от организаций, которым пользователь по ошибке предоставил свой номер; спам; навязчивые звонки от знакомых абонента; телефонное хулиганство; тихие звонки; телемаркетинг; звонки от робота (англ. robocalls) и др. Обычно жертвой мошеннического звонка становится вызываемый абонент, то есть абонент, которому звонит злоумышленник. Однако следует отметить, что в общем случае жертвой мошеннического звонка может быть также вызывающий абонент, если вызываемый (принимающий) абонент является злоумышленником. Или, например, если злоумышленник позвонил жертве, после чего завершил вызов. После этого неосторожный абонент-жертва может перезвонить злоумышленнику. Такие мошеннические звонки сложнее обнаружить, ведь жертва сама позвонила злоумышленнику.

Злоумышленники используют современные технологии для сокрытия своей деятельности и для эффективного обмана жертв. Примерами таких технологий служат IP-телефония, сложные архитектуры переадресации вызовов посредством VPN-серверов и прокси-серверов, подменные номера, возможность совершать вызовы из-за границы, подмена и копирование голоса. Такие схемы мошенничества сложно обнаружить не только с использованием автоматических средств обнаружения нежелательных звонков, но также и подготовленным специалистам в области информационной безопасности.

Кроме того, жизнь современного пользователя невозможно представить без использования различных интернет-сервисов, в которых пользователь регистрируется для получения услуг. Однако время от времени различные, даже крупные интернет-сервисы, сами становятся жертвами злоумышленников, в результате чего огромные массивы конфиденциальных данных пользователей попадают в руки к злоумышленникам. Такие данные могут включать фамилии и имена пользователей, номера телефонов, данные банковских карт, данные покупок и др. В результате злоумышленники могут проводить целевые атаки (также - направленные атаки, англ. targeted attacks) при звонках жертвам и им может потребоваться меньшее количество данных для совершения незаконных транзакций. Так, злоумышленник может заранее знать ФИО и номер банковской карты пользователя и для незаконного использования этой карты ему достаточно будет узнать у жертвы оставшиеся реквизиты карты.

Таким образом, возникает необходимость в системах определения нежелательных звонков и защите данных абонента при нежелательном звонке. Однако также возникает техническая проблема, заключающаяся в низком уровне определения нежелательных звонков.

Из уровня техники известен патент US8315593, в котором описан способ авторизации вызовов по номерам телефонов. Для этого проверяют метку оплаты и запрещают вызов, если данная метка не была найдена. Известный способ позволяет исключить некоторые виды мошенничества, связанные с подменой номера. Существует также большое количество способов определения мошеннических вызовов с использованием списков мошеннических номеров телефонов. Однако использование указанных списков не позволит определить мошеннические вызовы и звонки в случае, например, подмены номера или когда мошеннический звонок осуществляется с номера, отсутствующего в списке, а факт мошенничества может быть определен в процессе звонка.

Однако известные технологии не решают заявленную техническую проблему полностью. Поэтому возникает необходимость в заявленном изобретении.

Раскрытие сущности изобретения

Настоящее изобретение предназначено для определения нежелательных звонков.

Технический результат заключается в снижении ошибок первого и второго рода при определении нежелательных звонков.

Согласно варианту реализации используется компьютерное устройство для определения нежелательного звонка, содержащее: средство перехвата трафика, реализованное с возможностью исполнения на процессоре устройства и связанное по сетевому интерфейсу со шлюзом провайдера связи, предназначенное для: перехвата трафика шлюза, содержащего параметры звонка и потоковые данные звонка, при этом параметры звонка включают идентификаторы абонентов звонка; сохранения параметров звонка и потоковых данных звонка в базу звонков; машиночитаемый носитель, содержащий упомянутую базу звонков, предназначенную для хранения упомянутых параметров звонка и потоковых данных звонка; средство анализа, реализованное с возможностью исполнения на процессоре упомянутого устройства и предназначенное для: выполнения предварительного анализа параметров звонка, по результатам которого определяют первое значение вероятности определения звонка нежелательным; определения дополнительных параметров звонка путем анализа потоковых данных звонка в случае, если упомянутое первое значение вероятности превышает первое пороговое значение; выполнения повторного анализа параметров звонка с учетом дополнительных параметров; определения второго значения вероятности определения звонка нежелательным по результатам повторного анализа; определения в случае, если упомянутое второе значение вероятности превышает второе пороговое значение, звонка нежелательным, кроме того определения абонента, который осуществляет нежелательный звонок (далее - нежелательный абонент) и абонента, данные которого подлежат защите при нежелательном звонке (далее - защищаемый абонент).

Согласно одному из частных вариантов реализации потоковые данные звонка являются по меньшей мере одними из следующих: аудиопотоком, видеопотоком, аудиовизуальным потоком, потоком мгновенных сообщений.

Согласно другому частному варианту реализации средство анализа служит для анализа потоковых данных по меньшей мере одним из способов: с использованием методов распознавания речи в аудиопотоке с последующим преобразованием в текст, если потоковые данные включают аудиопоток; с использованием методов распознавания образов в видеопотоке и последующим преобразованием в текст, если потоковые данные включают видеопоток; с использованием по меньшей мере одного из следующих методов анализа текста: интеллектуальный анализ текста, семантический анализ текста, синтаксический анализ текста, при этом упомянутый текст извлекают из потоковых данных.

Согласно еще одному частному варианту реализации дополнительные параметры включают информацию по меньшей мере об одном операторе данных, связанном по меньшей мере с одним абонентом, где информация об операторе данных включает, в частности, одно из: название, идентификатор.

Согласно одному из частных вариантов реализации анализ потоковых данных звонка включает выделение ключевых слов, словосочетаний и лексем для определения информации об операторе данных, связанном по меньшей мере с одним абонентом, путем сопоставления выделенных ключевых слов, словосочетаний и лексем с известными ключевыми словами, словосочетаниями и лексемами, связанными с информацией об упомянутом операторе данных.

Согласно другому частному варианту реализации в случае определения звонка нежелательным, средство анализа дополнительно предназначено для добавления для параметров звонка отметок о нежелательном абоненте и защищаемом абоненте, а также информацией о том, что звонок определен как нежелательный.

Согласно еще одному частному варианту реализации дополнительные параметры включают по меньшей мере один из: ключевые слова, словосочетания, лексемы, присутствующие в потоковых данных, тональность текста, выделенного из потоковых данных.

Согласно одному из частных вариантов реализации параметры звонка дополнительно включают по меньшей мере один из: время начала звонка; информацию об используемом протоколе передачи данных при звонке; продолжительность звонка; время завершения звонка для завершенного вызова.

Согласно другому частному варианту реализации предварительный анализ параметров звонка включает по меньшей мере один из: сигнатурный анализ, в котором при совпадении параметров звонка с сигнатурой нежелательного звонка определяют первое значение вероятности определения звонка нежелательным выше первого порогового значения; эвристический анализ, в котором при совпадении параметров звонка с эвристикой нежелательного звонка определяют первое значение вероятности определения звонка нежелательным выше первого порогового значения; анализ с использованием модели машинного обучения для классификации звонка на нежелательный/обычный, при этом упомянутая модель принимает на вход параметры звонка, а результатом применения упомянутой модели является первое значение вероятности определения звонка нежелательным и первое пороговое значение; при этом машиночитаемый носитель компьютерного устройства дополнительно содержит базу сигнатур и обученную модель машинного обучения, где база сигнатур служит для хранения упомянутых сигнатур и эвристик.

Согласно одному из частных вариантов реализации повторный анализ параметров звонка с учетом дополнительных параметров включает по меньшей мере один из: сигнатурный анализ, в котором при совпадении параметров звонка и дополнительных параметров со второй сигнатурой нежелательного звонка определяют второе значение вероятности определения звонка нежелательным выше второго порогового значения; эвристический анализ, в котором при совпадении параметров звонка и дополнительных параметров со второй эвристикой нежелательного звонка определяют второе значение вероятности определения звонка нежелательным выше второго порогового значения; анализ с использованием обученной второй модели машинного обучения для классификации звонка на нежелательный/обычный, при этом упомянутая вторая модель принимает на вход параметры звонка и дополнительные параметры, а результатом применения упомянутой второй модели является второе значение вероятности определения звонка нежелательным и второе пороговое значение; при этом машиночитаемый носитель компьютерного устройства дополнительно содержит базу сигнатур и обученную вторую модель машинного обучения, где база сигнатур служит для хранения упомянутых вторых сигнатур и вторых эвристик.

Согласно другому частному варианту реализации параметры упомянутого звонка дополнительно включают контекст звонка, в частности: количество предшествующих звонков между упомянутыми абонентами, параметры упомянутых предшествующих звонков.

Согласно еще одному частному варианту реализации средство перехвата трафика дополнительно предназначено для получения параметров звонка от приложения, установленного на компьютерном устройстве абонента, при этом упомянутые параметры звонка дополнительно включают контекст устройства абонента, где контекст устройства включает: данные с датчиков устройства; взаимодействие устройства с другими устройствами сети; подключение новых устройств к сети устройств пользователя; количество новых устройств, подключенных к сети устройств пользователя; доступ к ресурсам устройства; перечень ресурсов, к которым осуществляется доступ; характеристики устройства; передачу данных; тип передаваемых данных; события антивируса; события безопасности устройства; информацию о взаимодействии с платежными сервисами и приложениями.

Согласно одному из частных вариантов реализации средство перехвата трафика дополнительно предназначено для связи по меньшей мере с одним другим компьютерным устройством для определения нежелательного звонка и дополнительно предназначено для получения параметров звонка от упомянутого другого устройства.

Согласно другому частному варианту реализации в предварительном анализе и в повторном анализе корректируют параметры звонка путем взаимодействия с администратором устройства.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

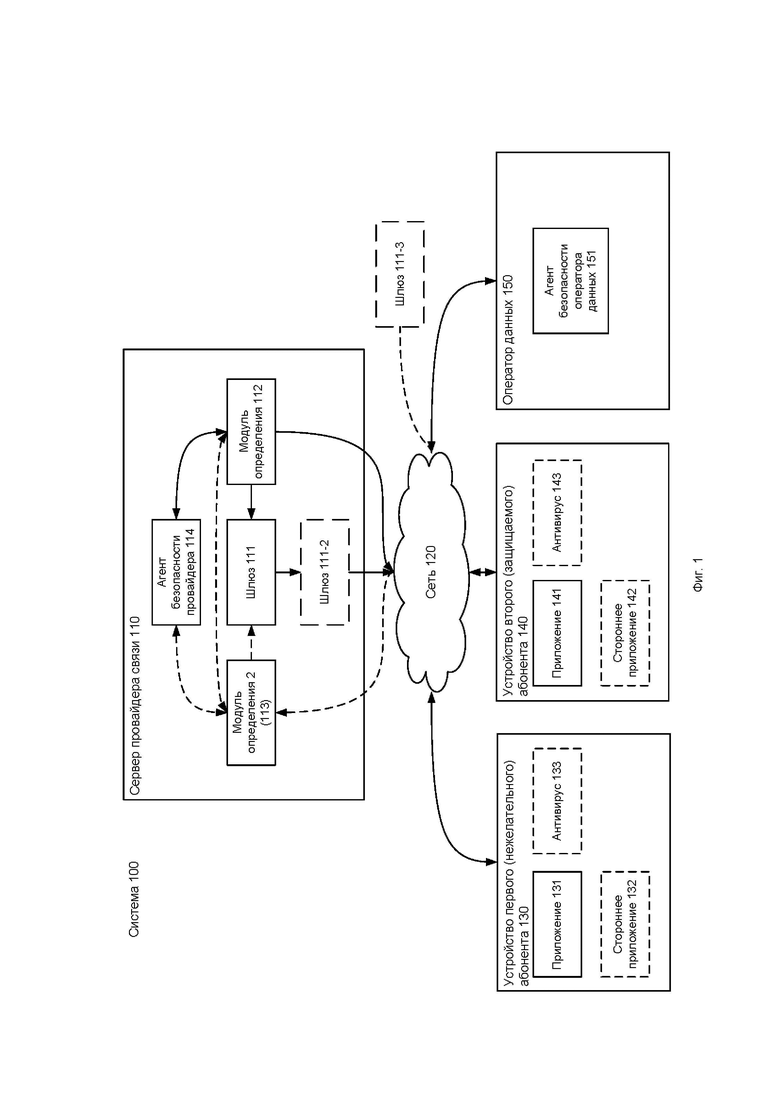

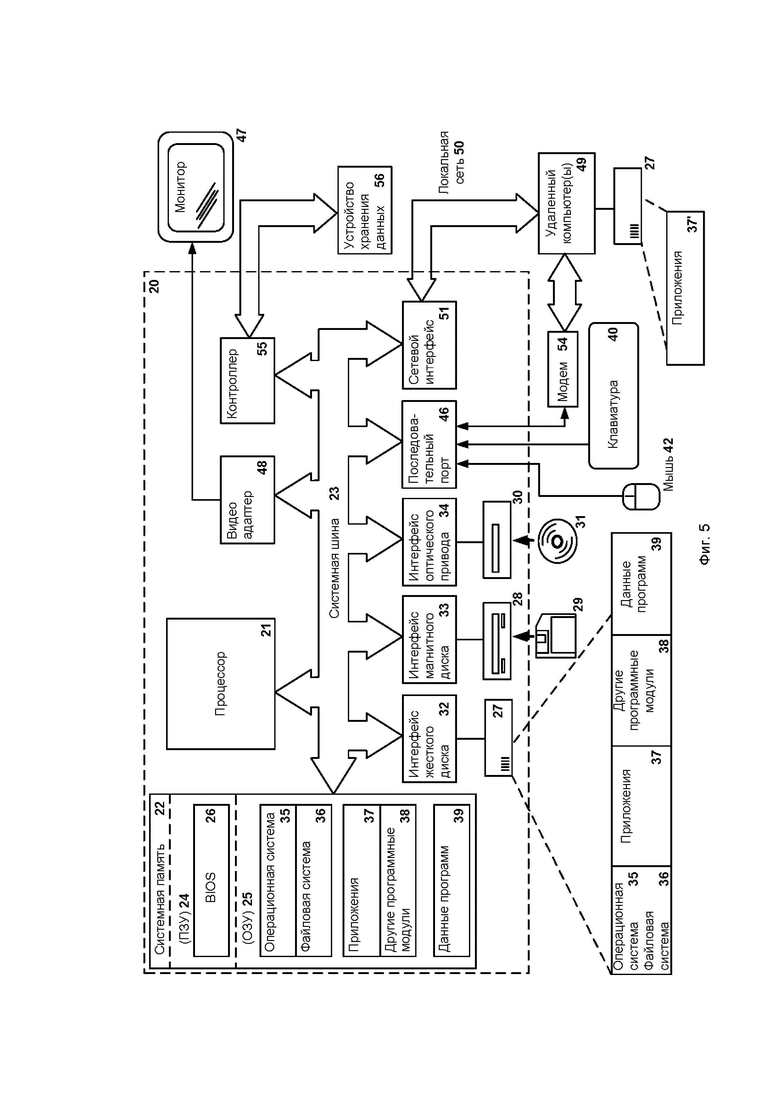

На Фиг. 1 представлена общая схема системы защиты данных абонента при нежелательном звонке.

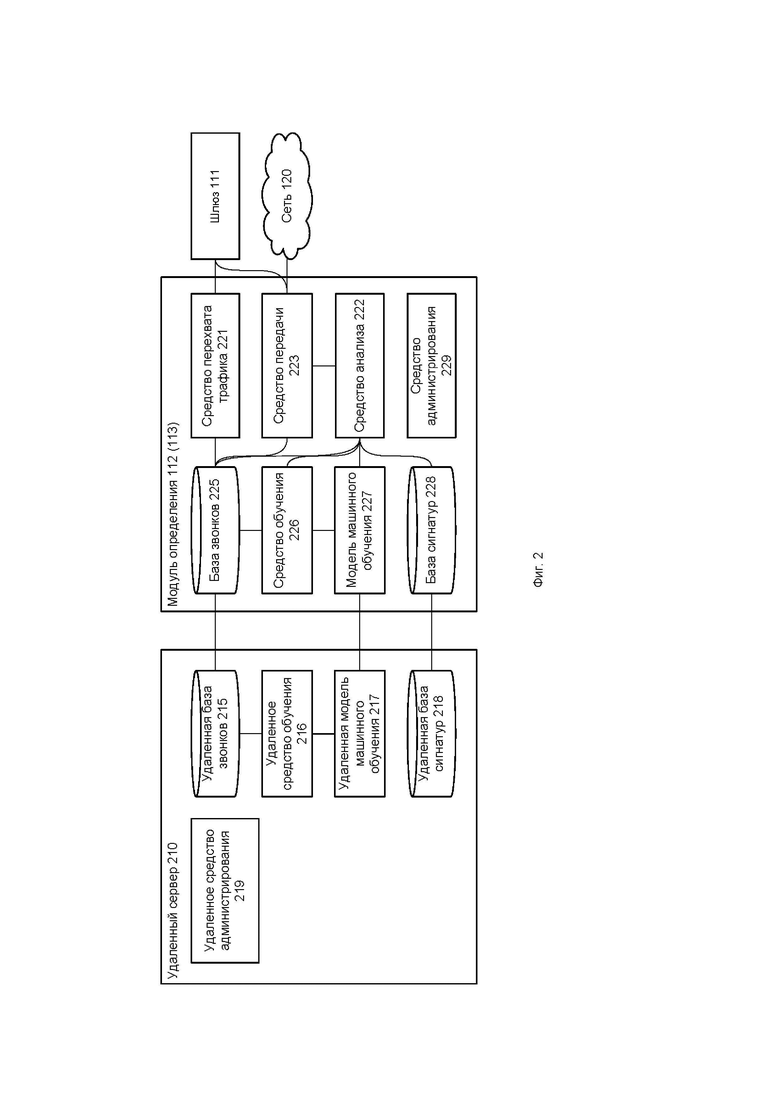

На Фиг. 2 представлен возможный вариант реализации модуля определения.

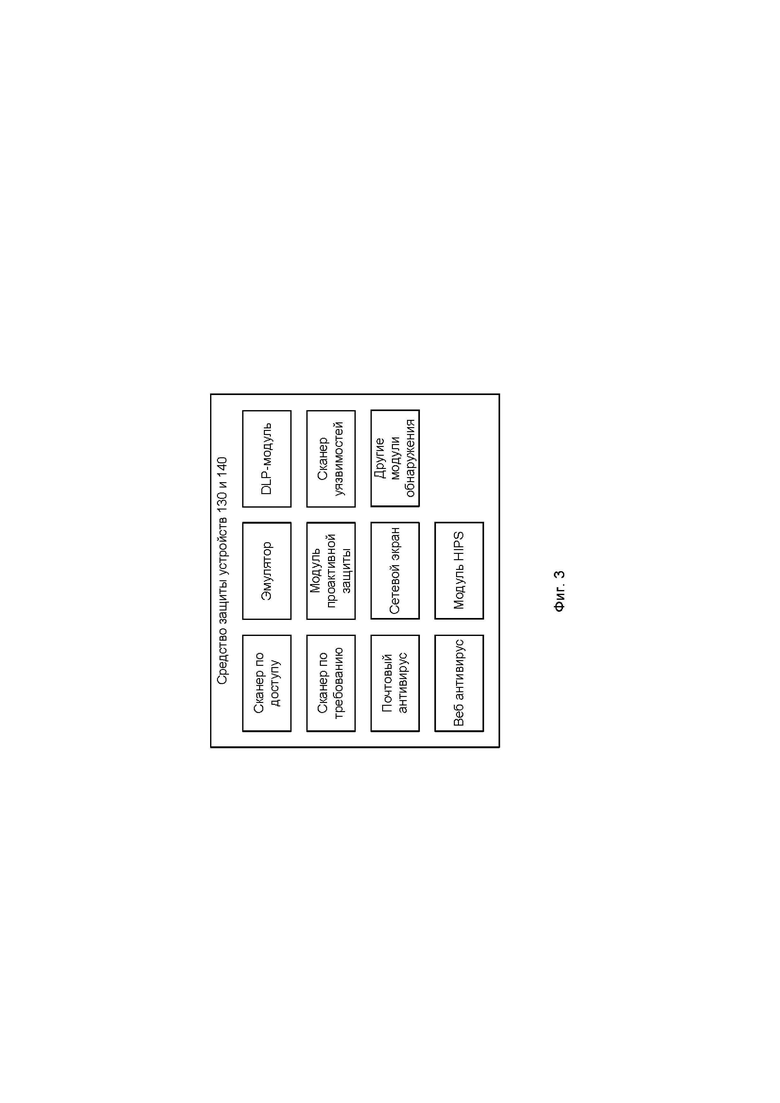

На Фиг. 3 приведен возможный пример модулей средства защиты компьютера.

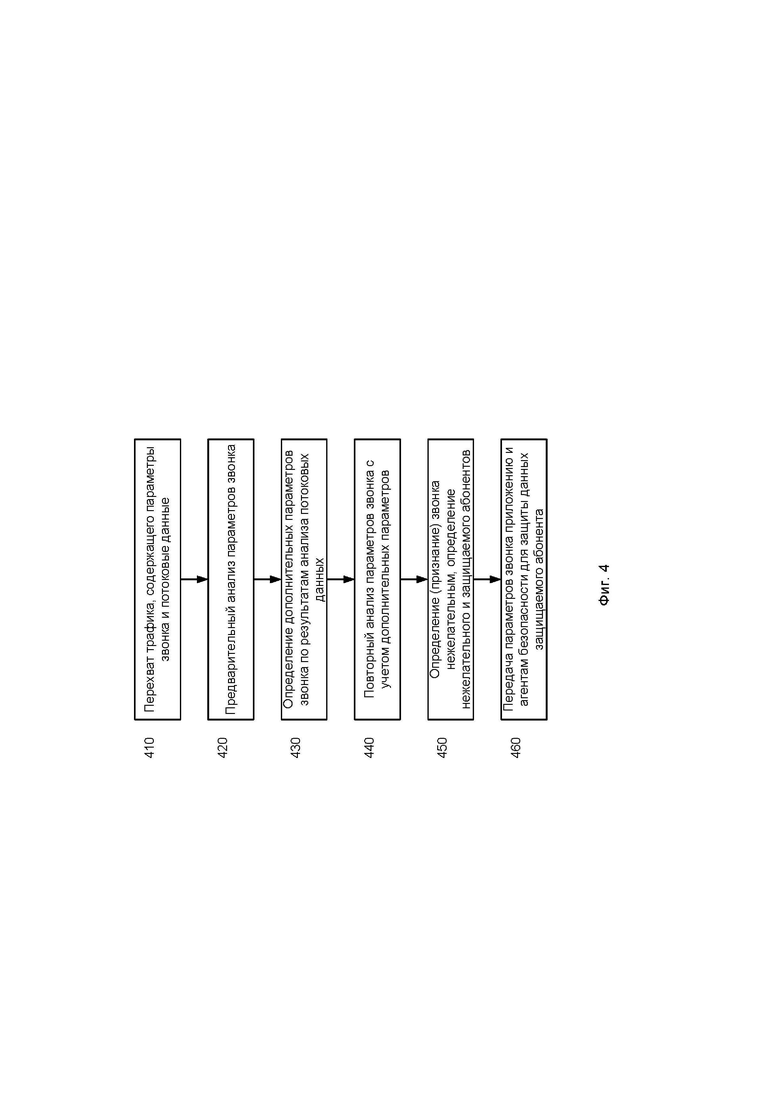

На Фиг. 4 представлен способ защиты данных абонента при нежелательном звонке.

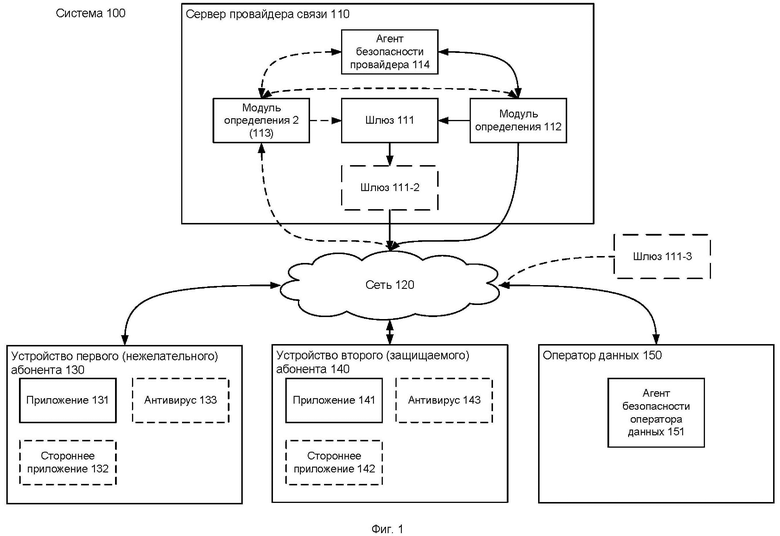

На Фиг. 5 представлен пример компьютерной системы общего назначения.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако, настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Глоссарий

Абонент сети (далее - абонент) - пользователь, имеющий доступ к ресурсам компьютерной сети или к сети компьютерной связи (Дорот В., Новиков Ф,: Толковый словарь современной компьютерной лексики: 3-е изд. СПб.: «БХВ-Петербург», 2004, с. 71).

Устройство абонента - терминал, компьютер или рабочая станция, подключенные к вычислительной сети или сети компьютерной связи.

Обратный вызов, вызов (англ. callback, call) - схема установления связи между абонентами сети.

Звонок - временное соединение двух и более абонентов сети.

Защита данных - меры, направленные против несанкционированного доступа к информации, хранящейся в памяти компьютера (Дорот В., Новиков Ф,: Толковый словарь современной компьютерной лексики: 3-е изд. СПб.: «БХВ-Петербург», 2004, с. 196).

Персональные данные - любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных) (Федеральный закон от 27.07.2006 № 152-ФЗ «О персональных данных», пункт 1 статьи 3).

Оператор (оператор данных) - государственный орган, муниципальный орган, юридическое или физическое лицо, самостоятельно или совместно с другими лицами организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), совершаемые с персональными данными (Федеральный закон от 27.07.2006 № 152-ФЗ «О персональных данных», пункт 2 статьи 3).

На Фиг. 1 представлена общая схема системы защиты данных абонента при нежелательном звонке.

Рассматривается система 100, в которой осуществляется звонок (голосовая связь или аудиовизуальная связь) между двумя абонентами, использующими устройства 130 и 140. Стоит отметить, что в общем случае абонентов, участвующих в звонке, и используемых ими устройств может быть три и более в случае, например, использования конференцсвязи. Однако для простоты изложения дальнейшее описание будет основано на примере двух абонентов, участвующих в звонке. Устройства абонентов 130 и 140 могут быть любыми известными из уровня техники компьютерными устройствами, используемыми для осуществления звонка, в частности мобильным телефоном, смартфоном, IP-телефоном (устройство телефонной связи по протоколу IP), стационарным телефоном, компьютером и др. Сервер провайдера связи 110 связан посредством компьютерной сети 120 с устройствами 130 и 140 и предназначен для установления связи между устройствами 130 и 140, передачи трафика звонка, завершения связи между устройствами абонентов 130 и 140. При этом трафик включает параметры звонка (метаданные), а также потоковые данные звонка (мультимедийное содержимое). Параметры звонка включают идентификаторы абонентов звонка (например, номер телефона, IP-адрес и др.). Кроме того, параметры звонка могут включать время начала и/или окончания звонка. Потоковые данные звонка включают по меньшей мере один из следующих типов данных: аудиопоток, видеопоток, поток мгновенных сообщений, поток данных произвольного формата (например, передаваемые файлы, ссылки на ресурс и пр.). При вызове одним абонентом другого абонента для установления связи может быть использован протокол SIP (англ. Session Initiation Protocol - протокол установления сеанса). После установления связи осуществляется звонок, при этом для передачи трафика звонка может быть использован, например, протокол RTP (англ. Real-time Transport Protocol). Стоит отметить, что могут быть использованы и другие известные протоколы связи, в частности H.323, SRTP и другие.

При этом устройство по меньшей мере одного из абонентов использует IP-телефонию для осуществления звонка. В случае, если устройство другого абонента использует аналоговую связь, в системе 100 будет установлен IP-адаптер для преобразования данных.

Сервер провайдера связи 110 включает шлюз 111, устанавливающий соединение при вызове и обеспечивающий трафик последующего звонка между устройствами абонентов 130 и 140, а также обеспечивающий завершение вызова. Шлюз 111 может быть, в частности, proxy-сервером, VPN-сервером или SIP-сервером. Модуль определения 112 подключен (связан) к шлюзу 111 и предназначен для перехвата трафика, содержащего параметры звонка и потоковые данные звонка, при этом параметры звонка включают идентификаторы абонентов звонка (например, номер телефона, IP-адрес и др.) Кроме того, параметры звонка могут включать время начала и/или окончания звонка. Стоит отметить, что модуль определения 112 может получать зеркалированный трафик. Для этого модуль определения 112 физически подключен к SPAN-порту (англ. port mirroring, SPAN - аббр. от Switched Port Analyzer, зеркалирование/дублирование пакетов одного порта сетевого коммутатора или VPN/прокси-сервера на другом) шлюза 111. В частном варианте реализации параметры звонка дополнительно включают по меньшей мере один из: информацию об используемом протоколе передачи данных при звонке (например, один или несколько из: SIP, RTP, IP); продолжительность звонка (текущая для текущего звонка или итоговая для завершенного вызова); время завершения звонка для завершенного вызова (то есть когда звонок окончен и вызов завершен).

Модуль определения 112 может получать входящий либо исходящий трафик шлюза 111. В частном варианте реализации сервер провайдера связи 110 может включать второй модуль определения 113, который связан с модулем определения 112 и предназначен для перехвата трафика, который не перехватывает модуль определения 112, - входящий или исходящий трафик соответственно. Таким образом, использование двух связанных между собой модулей определения 112-113 позволяет анализировать исходящий и входящий трафик звонка и определять большее количество параметров звонка. Входящий трафик шлюза 111 включает, в частности, исходный идентификатор (например, номер телефона) первого абонента, использующего устройство 130. В то время как исходящий трафик шлюза 111 содержит исходный идентификатор второго абонента, использующего устройство 140. Кроме того, в случае использования первым абонентом подмены (модификации) своего идентификатора, исходящий трафик также будет содержать указанный подменный идентификатор первого абонента и не будет содержать исходный идентификатор первого абонента. Таким образом, использование двух модулей определения 112 и 113 позволит определить большее количество параметров звонка, что еще больше повысит уровень определения нежелательных звонков, что в свою очередь снизит ошибки первого и второго рода при определении нежелательных звонков. Возможный вариант реализации модулей определения 112 и 113 будет представлен далее, на Фиг. 2.

В одном частном варианте реализации модули определения 112 и 113 связаны напрямую, например посредством сети 120. В еще одном частном варианте реализации модуль определения 113 внедряет в полученный им трафик заданный пакет данных и при определении модулем определения 112 в полученном другом трафике упомянутого заданного пакета модуль определения 112 дополняет определенные параметры звонка параметрами звонка, которые были определены модулем определения 113. Таким образом, модуль определения 113 может определить исходный идентификатор первого абонента, но не определит идентификатор второго абонента. В то время как модуль определения 112 определит подменный идентификатор первого абонента и исходный идентификатор второго абонента. В итоге модуль определения 112 получит от модуля определения 113 также исходный идентификатор первого абонента в качестве параметров звонка.

Нежелательный звонок может происходить с использованием большого количества промежуточных шлюзов, например шлюза 111-2 на сервере провайдера связи 110 и шлюза 111-3, не находящегося на сервере провайдера связи 110, но также подключенного к сети 120. Злоумышленники используют сложные схемы, чтобы сокрыть свои мошеннические действия и чтобы осуществить подмену своего идентификатора (например, номера телефона). В качестве примера рассматривается телефонный звонок, совершаемый с использованием устройства первого абонента 130 (являющегося нежелательным) на устройство второго абонента 140 (являющегося жертвой). В трафике в параметрах звонка в качестве номера вызывающего абонента указан исходный номер телефона первого абонента, а в качестве номера вызываемого абонента указан некий третий идентификатор - IP-адрес мошеннического шлюза 111-3. В этом случае шлюз 111 направляет трафик звонка мошенническому шлюзу 111-3, т.к. считает его вызываемым абонентом. Шлюз 111-3 является мошенническим и содержит список с большим количеством подменных номеров телефонов, используемых для мошеннических звонков. Далее шлюз 111-3 выбирает один из подменных номеров и осуществляет звонок, где в качестве вызывающего номера указан выбранный подменный номер телефона, а в качестве вызываемого номера указан номер телефона второго абонента-жертвы. Трафик указанного звонка возвращается через шлюз 111 сервера провайдера связи 110 и затем идет на устройство второго абонента 140. При этом на устройстве второго абонента 140 в качестве номера вызываемого абонента будет указан подменный номер телефона, а не исходный номер первого абонента. А в исходящем трафике, перехваченном модулем определения 112, идентификатор вызывающего абонента будет содержать IP-адрес мошеннического шлюза 111-3.

Стоит отметить, что мошенническая схема может содержать большое количество промежуточных шлюзов наподобие шлюза 111-3 или шлюза 111-2. Более того, указанные шлюзы могут физически располагаться на разных удаленных серверах, в различных государствах, использовать различные протоколы (SIP, VPN, proxy) для подмены номеров и сокрытия мошеннических действий. Поэтому технологии, проверяющие вызывающие номера телефонов по «черным спискам» номеров телефонов злоумышленников не всегда позволят определить нежелательные и мошеннические звонки. Именно поэтому было разработано настоящее изобретение, использующее весь перехваченный трафик для анализа параметров звонка и выявления мошеннических звонков и в более широком смысле - всех нежелательных звонков. Стоит отметить, что в перехваченном модулем определения 112 трафике содержится реальный идентификатор первого абонента - в данном примере IP-адрес шлюза 111-3, при этом подменный номер телефона не содержится в упомянутом трафике. В одном частном варианте реализации модуль определения 112 может запросить указанный подменный номер телефона у агента безопасности провайдера 114. При этом агент безопасности провайдера 114 - это техническое средство, реализованное с возможностью исполнения на процессоре устройства (например, сервере) провайдера связи 110 и предназначенное для осуществления защиты данных защищаемого абонента, которые хранятся на сервере провайдера связи 110, с учетом параметров нежелательного звонка. В другом частном варианте реализации модуль определения 112 может получить указанный подменный номер телефона у модуля определения 113, если указанный модуль определения 113 внедрил в перехваченный трафик заданный пакет данных, позволяющий сопоставить звонки, перехваченные обоими модулями определения 112 и 113.

Для определенности в предпочтительном варианте реализации используется один модуль определения 112, перехватывающий исходящий трафик шлюза 111. Модуль определения 112, а также модуль определения 113 реализованы с возможностью исполнения на процессоре 21 компьютерного устройства 20 (см. Фиг. 5). То есть в разных вариантах реализации модуль определения 112 и модуль определения 113 являются либо отдельными компьютерными устройствами 20, либо виртуальными машинами, исполняющимися на процессоре 21 компьютерного устройства 20. Во втором примере модуль исполнения 112 и модуль исполнения 113 могут быть реализованы как две различные виртуальные машины, исполняющиеся на процессоре 21 одного компьютерного устройства 20 или двух различных компьютерных устройств.

Модуль определения 112 также предназначен для выполнения предварительного анализа параметров звонка, по результатам которого определяет первое значение вероятности определения звонка нежелательным. В случае если упомянутое первое значение вероятности превышает первое пороговое значение, с использованием модуля определения 112 путем анализа потоковых данных звонка определяют дополнительные параметры упомянутого звонка. При этом дополнительные параметры звонка включают, в частности, информацию о по меньшей мере одном операторе данных (например, идентификатор или название оператора данных), на сервере которого хранятся данные по меньшей мере одного из абонентов.

В частном варианте реализации выполняют анализ потоковых данных:

с использованием методов распознавания речи в аудиопотоке с последующим преобразованием в текст, если потоковые данные включают аудиопоток;

с использованием методов распознавания образов в видеопотоке и последующим преобразованием в текст, если потоковые данные включают видеопоток;

с использованием по меньшей мере одного из следующих методов анализа текста: интеллектуальный анализ текста, семантический анализ текста, синтаксический анализ текста, при этом упомянутый текст извлекают из потоковых данных.

Модуль определения 112 служит для повторного анализа параметров звонка с учетом дополнительных параметров, по результатам которого определяет второе значение вероятности определения звонка нежелательным. В случае если упомянутое второе значение вероятности превышает второе пороговое значение, модуль определения 112 определяет (признает) звонок нежелательным, кроме того определяет абонента, который осуществляет нежелательный звонок (далее - нежелательный абонент), и абонента, данные которого подлежат защите при нежелательном звонке (далее - защищаемый абонент). Идентификация нежелательного абонента и защищаемого абонента может осуществляться по идентификаторам абонентов, присутствующим в параметрах звонка. При этом модуль определения 112 дополняет параметры звонка метками о нежелательном абоненте и защищаемом абоненте, а также информацией о том, что звонок определен как нежелательный.

В еще одном частном варианте реализации модуль определения 112 также запрашивает дополнительные параметры звонка, в частности, у приложения 141 на устройстве защищаемого абонента 140. Приложение 141 реализовано с возможностью исполнения на процессоре устройства 140. Такие дополнительные параметры могут включать данные устройства защищаемого абонента 140 и данные активности защищаемого абонента, в частности:

взаимодействие устройства 140 с другими устройствами сети 120;

доступ к ресурсам устройства 140 (память, процессор и др.);

перечень ресурсов, к которым осуществляется доступ;

характеристики устройства 140 (например, тип и версия установленной ОС, установленного программного обеспечения (ПО), аппаратные характеристики устройства - используемый процессор, память и пр.);

передача данных;

тип передаваемых данных (например, команды, сырые данные, зашифрованные данные и др.);

события антивируса 143 (средства защиты), установленного на устройстве 140 и связанного с приложением 141. События антивируса 143 включают, например, следующие: обнаружение вредоносного файла, отключение самозащиты, неудачная попытка обновления и другие события антивируса и модулей антивируса 143 (см. Фиг. 3);

тип активности абонента.

При этом тип активности абонента может являться одним из следующих:

нахождение в определенном местоположении (по координатам устройства);

управление транспортным средством;

взаимодействие по меньшей мере с одним из устройств пользователя;

взаимодействие с новыми устройствами.

В данном изобретении под активностью абонента понимается, в частности, передвижение абонента (изменение местоположения), взаимодействие абонента с устройствами, взаимодействие абонента с сервисами (например, взаимодействие с приложением электронной почты на устройстве абонента), взаимодействие устройств или сервисов абонента между собой (например, установка нового приложения на устройстве, обмен данными между двумя или более устройствами абонента).

Упомянутые дополнительные параметры звонка, в частности данные об активности защищаемого абонента и о его местоположении, могут указывать, что защищаемый абонент во время нежелательного звонка, после завершения нежелательного звонка или в период между несколькими нежелательными звонками от одного нежелательного абонента подвергается мошенническим действиям. Например, если местоположение защищаемого абонента изменилось на местоположение, расположенное рядом с банком или банкоматом, это может свидетельствовать об угрозе данным банковских карт защищаемого абонента. Ведь злоумышленник мог заставить защищаемого абонента снять деньги или перевести деньги по номеру карты злоумышленника. Поэтому использование таких дополнительных параметров звонка позволит определить нежелательный звонок и улучшить защиту данных защищаемого абонента.

Модуль определения 112 также предназначен для передачи всех параметров упомянутого звонка (то есть с учетом дополнительных параметров), определенного нежелательным, по меньшей мере одному из: приложению 141 на устройстве 140 по меньшей мере защищаемого абонента, агенту безопасности по меньшей мере одного упомянутого оператора данных 151 на сервер оператора данных 150, агенту безопасности 114 на сервере провайдера связи 110, при этом указанное приложение 141 и агенты безопасности 151, 114 осуществляют защиту данных защищаемого абонента соответственно на устройстве пользователя 140, на сервере оператора данных 150, на сервере провайдера связи 110 с учетом параметров нежелательного звонка. При этом в частном варианте реализации данные защищаемого абонента, хранящиеся по меньшей мере на одном из упомянутых устройств (на устройстве пользователя 140, на сервере оператора данных 150, на сервере провайдера связи 110), могут быть идентифицированы в соответствии с идентификатором защищаемого абонента. Агент безопасности 151 - это техническое средство, реализованное с возможностью исполнения на процессоре сервера оператора данных 150 и предназначенное для осуществления защиты данных защищаемого абонента, которые хранятся на сервере оператора данных 150, с учетом параметров нежелательного звонка. При этом модуль определения 112 определяет, что оператор данных 150 и соответственно агент безопасности оператора данных 151 служат для осуществления защиты данных защищаемого абонента согласно информации об операторе данных, содержащейся в дополнительных параметрах звонка (например, название или идентификатор оператора данных). Кроме того, список возможных операторов данных может заранее содержаться у модуля определения 112. Поэтому, если в информации об операторе данных для защищаемого абонента присутствует идентификатор одного или нескольких операторов данных, то модуль определения 112 осуществит передачу параметров звонка, определенного нежелательным, агентам безопасности 151 только тех операторов данных 150, которые соответствуют защищаемому абоненту и информация о них присутствует в дополнительных параметрах звонка.

В еще одном частном варианте реализации модуль определения 112 также запрашивает дополнительные параметры звонка, в частности, у приложения 131 устройства нежелательного абонента 130, в случае если на устройстве нежелательного абонента 130 установлено приложение 131, реализованное с возможностью исполнения на процессоре упомянутого устройства 130. Такие дополнительные параметры могут включать данные устройства нежелательного абонента 130 и данные активности нежелательного абонента, аналогичные данным активности защищаемого абонента, упомянутым ранее. Таким образом, данные активности нежелательного абонента включают:

взаимодействие устройства 130 с другими устройствами сети 120;

доступ к ресурсам устройства 130;

перечень ресурсов, к которым осуществляется доступ;

характеристики устройства 130;

передачу данных;

тип передаваемых данных;

события антивируса 133 (средства защиты), установленного на устройстве 130 и связанного с приложением 131 (см. Фиг. 3);

тип активности абонента.

На Фиг. 2 представлен вариант реализации модулей определения 112 и 113. Средства модуля определения 112 (а также модуля определения 113) предназначены для выполнения функционала модуля определения 112, описанного ранее к Фиг. 1, а также для выполнения функционала, который будет описан далее. Так, средство перехвата трафика 221 служит для перехвата трафика шлюза 111, содержащего параметры звонка и потоковые данные звонка, и сохранения параметров и потоковых данных звонка в базу звонков 225, содержащуюся на машиночитаемом носителе, например в ПЗУ 24. Средство перехвата трафика 221 может быть подключено по сетевому интерфейсу к шлюзу 111, например к SPAN-порту шлюза 111.

Кроме того, в базу звонков 225 может быть сохранен перехваченный трафик, относящийся к упомянутому звонку. Средство анализа 222 служит для выполнения предварительного анализа параметров звонка из базы звонков 225, по результатам которого средство анализа 222 определяет первое значение вероятности определения звонка нежелательным. Кроме того, средство анализа 222 также служит для определения дополнительных параметров упомянутого звонка в случае, если упомянутое первое значение вероятности превышает первое пороговое значение, путем анализа потоковых данных звонка, где дополнительные параметры включают, в частности, по меньшей мере информацию об одном операторе данных, который связан по меньшей мере с одним абонентом, то есть который выполняет функции хранения и обработки данных указанного абонента. При этом дополнительные параметры звонка средство анализа 222 сохраняет в базу звонков 225.

Средство анализа 222 также служит для выполнения повторного анализа параметров звонка с учетом дополнительных параметров и для определения второго значения вероятности определения звонка нежелательным по результатам повторного анализа. Средство анализа 222 также предназначено для определения, в случае если упомянутое второе значение вероятности превышает второе пороговое значение, звонка нежелательным, определения нежелательного абонента и защищаемого абонента. Определенная информация также сохраняется в базу звонков 225. Средство передачи 223 служит для передачи параметров упомянутого звонка, определенного нежелательным, из базы звонков 225 приложению 141 на устройстве защищаемого абонента 140, агенту безопасности 151 по меньшей мере одного упомянутого оператора данных, агенту безопасности 114 на сервере провайдера связи 110 по сети 120 или напрямую. При этом, если звонок не был определен нежелательным (второе значение вероятности ниже второго порогового значения), средство анализа 225 может ожидать обновления параметров звонка и потоковых данных звонка. И при обновлении указанных данных (например, получены новые потоковые данные звонка, новые параметры звонка и пр.) средство анализа 225 вновь выполнит предварительный анализ и повторный анализ параметров звонка с учетом обновленных данных.

В частном варианте реализации с помощью средства анализа 222 модуля определения 112 определяют информацию об операторе данных, связанном по меньшей мере с одним абонентом, путем сопоставления выделенных ключевых слов, словосочетаний и лексем из потоковых данных звонка с заранее заданным списком ключевых слов, словосочетаний и лексем, которые связаны с заранее заданным списком операторов данных. Например, были выделены следующие ключевые слова и словосочетания: «банк», «банковская карта», «банк А». При этом в списке операторов данных присутствует оператор данных под именем «банк А», и ему сопоставлено ключевое слово «банк А» в списке ключевых слов. Поэтому модуль определения определит информацию об операторе данных, связанном с абонентом, а именно имя «банк А».

При этом, если потоковые данные содержат аудиопоток, то анализ потоковых данных (аудиопотока) включает использование методов распознавания речи для выделения текста из речи в аудиопотоке и последующего анализа текста для выделения упомянутых ключевых слов, словосочетаний и лексем.

В частном варианте реализации, если потоковые данные включают видеопоток, то анализ потоковых данных (видеопотока) включает выделение ключевых слов, словосочетаний и лексем из видеопотока трафика с использованием методов распознавания образов. В данном случае будет произведено распознавание языка жестов или распознавание движения губ абонентов в видеопотоке, то есть распознавание речи по губам и преобразование в текст. Кроме того, могут быть использованы методы распознавания символов (англ. optical character recognition, OCR), если в видеопотоке присутствует текстовые данные, например абонент показывает лист бумаги, содержащий текст.

В еще одном частном варианте реализации, если потоковые данные включают мгновенные сообщения, то анализ потоковых данных (мгновенных сообщений), а также анализ текста, извлеченного из аудиопотока или видеопотока включает методы анализа текста с выделением ключевых слов, словосочетаний и лексем, такие как: интеллектуальный анализ текста (англ. text mining), семантический анализ текста, синтаксический анализ текста (также разбор, парсинг, англ. parsing) и др.

В еще одном частном варианте реализации, если потоковые данные включают поток данных произвольного формата, может быть произведен анализ содержимого указанного потока данных на предмет наличия вредоносного содержимого с использованием антивируса (см. Фиг. 3) или присутствия ключевых слов, словосочетаний и лексем с использованием методов анализа текста.

В частном варианте реализации средство перехвата трафика 221 модуля определения 112 дополнительно предназначено для связи по меньшей мере с одним другим компьютерным устройством для определения нежелательного звонка (например, модулем определения 113) и дополнительно предназначено для получения параметров звонка от упомянутого другого устройства - модуля определения 113.

В одном частном варианте реализации упомянутое ранее внедрение в трафик заданного пакета данных осуществляется с использованием средства перехвата трафика 221 модуля определения 113. При этом последующее определение внедренного пакета также осуществляется средством перехвата трафика 221, принадлежащего модулю определения 112.

В еще одном частном варианте реализации средство перехвата трафика 221 дополнительно предназначено для получения параметров звонка от приложения 141 (или 131), установленного на компьютерном устройстве абонента 140 (или 130 соответственно).

В еще одном частном варианте реализации дополнительные параметры включают ключевые слова, словосочетания и лексемы, присутствующие в потоковых данных. Кроме того, дополнительные параметры могут включать тональность текста, выделенного из потоковых данных (например, аудиопотока). При этом тональность текста (разговора) в частном варианте реализации определяют с использованием методов анализа тональности текста (сентимент-анализ, англ. sentiment analysis, opinion mining) путем анализа текста, выделенного из потоковых данных и состоящего из упомянутых слов, словосочетаний и лексем.

В частном варианте реализации предварительный анализ параметров звонка включает по меньшей мере один из:

Сигнатурный анализ, в котором при совпадении параметров звонка с сигнатурой нежелательного звонка определяют первое значение вероятности определения звонка нежелательным выше первого порогового значения. Например, может быть использована следующая сигнатура: идентификатор одного из абонентов содержится в перечне мошеннических идентификаторов.

Эвристический анализ, в котором при совпадении параметров звонка с эвристикой нежелательного звонка определяют первое значение вероятности определения звонка нежелательным выше первого порогового значения.

Анализ с использованием обученной модели машинного обучения 227 для классификации звонка на нежелательный/обычный, при этом упомянутая модель принимает на вход параметры звонка, а результатом применения упомянутой модели является первое значение вероятности определения звонка нежелательным и первое пороговое значение.

При этом база сигнатур 228 хранится на машиночитаемом носителе и содержит упомянутые сигнатуры и эвристики нежелательных звонков.

В случае использования обученной модели машинного обучения 227, указанная модель хранится на машиночитаемом носителе и может быть обучена модулем определения 112 с использованием средства обучения 226.

В еще одном частном варианте реализации модуль определения 112 может быть связан с удаленным сервером 210, который предназначен для обновления базы сигнатур 228 посредством удаленной базы сигнатур 218, а также для обучения удаленной модели машинного обучения 217 и обновления с ее помощью модели машинного обучения 227, используемой модулем определения 112. Упомянутое обновление модели машинного обучения 227 может заключаться в замене модели машинного обучения 227 на модуле определения 112 удаленной моделью машинного обучения 217 или в копировании значений параметров удаленной модели машинного обучения 217 для модели машинного обучения 227. При этом удаленный сервер 210 содержит удаленную базу звонков 215, включающую записи базы звонков 225 одного или нескольких модулей определения 112 и 113. Кроме того, удаленный сервер 210 включает удаленное средство обучения 216, предназначенное для обучения и дообучения удаленной модели машинного обучения 217 на данных удаленной базы звонков 215. Для определенности, дальнейшее описание будет приведено для обучения модели машинного обучения 227 с использованием средства обучения 226. Однако описанные варианты реализации также применимы и для обучения удаленной модели 217 удаленным средством обучения 216 на удаленном сервере 210.

Таким образом, средство обучения 226 служит для обучения и дообучения модели машинного обучения по данным обучающей выборки из базы звонков 225. Обучающая выборка включает значения признаков на основе параметров звонков за исторический период наблюдения (например, неделя, месяц). Стоит отметить, что под дообучением в данной заявке понимается повторное обучение модели 227 на новых данных или с использованием новых параметров модели 227. Также под дообучением в данной заявке понимается повторное обучение модели 227 с использованием новой спецификации модели 227, например изменение нейронной сети на логистическую регрессию для модели машинного обучения 227. В частном варианте реализации дообучение модели 227 происходит периодически, например раз в месяц. В еще одном примере реализации может использоваться метод онлайн обучения (англ. online machine learning), в котором данные становятся доступными в последовательном порядке и используются для обновления параметров модели 227 для поступающих в будущем данных на каждом шаге. То есть модель 227 дообучают при каждом получении новых данных. Такой подход позволит лучше учитывать изменения в поведении злоумышленников и жертв мошенничества.

Модель машинного обучения 227 может быть любой известной из уровня техники моделью машинного обучения, которая может быть применена в раскрытом изобретении. Далее приведены несколько возможных моделей машинного обучения. Однако настоящее изобретение не ограничивается ими, и в изобретении могут быть применены другие известные модели.

Если обучающая выборка содержит малое количество примеров с нежелательными звонками (то есть количество примеров с нежелательными звонками, например, менее 10 или менее 1% от общего количества примеров), то может использоваться модель машинного обучения в предположении, что признаки обучающей выборки подчиняются распределению Гаусса. В этом случае по данным обучающей выборки будут оценены выборочные средние и выборочные дисперсии для каждого признака, после чего будет рассчитана совместная плотность вероятности распределения. В итоге, если первое значение вероятности определения звонка нежелательным, оцененное на новых данных, окажется выше порога (заданной квантили распределения), то звонок будет определен как нежелательный. При этом устройство абонента, являющегося нежелательным или защищаемым, может быть определено по наименьшему значению плотности вероятности для признаков звонка, относящихся к нежелательному или соответственно к защищаемому абоненту. В этом случае тестовая и валидационная выборки будут содержать незначительное количество примеров с нежелательными звонками, достаточное для определения качества модели и последующего корректирования параметров модели для максимизации качества. Кроме того, в качестве модели машинного обучения 227 могут быть использованы модели временных рядов, такие как ARIMA, ARIMAX и др.

Когда обучающая выборка содержит большое количество примеров, содержащих информацию о нежелательных звонках, тогда могут быть использованы модели классификации, такие как логистическая регрессия, нейронные сети, решающее дерево, решающий лес, метод опорных векторов, метод ближайший соседей и др. Такая модель машинного обучения для классификации будет осуществлять классификацию звонка на нежелательный/обычный.

В частном варианте реализации модель машинного обучения 227 содержит в себе набор моделей, то есть ансамбль, принимающий решение путем усреднения результатов работы отдельных моделей из набора. В еще одном частном варианте реализации оптимизируют нейронную сеть с использованием генетических алгоритмов. В другом частном варианте реализации выбирают нейронную сеть с использованием одной из метрик качества, например NAB-метрики или F1-метрики.

В частном варианте реализации построение модели машинного обучения 227 происходит следующим образом. Вначале выбирают шаблон архитектуры нейронной сети, например: многослойный перцептрон, сверточную нейронную сеть, рекуррентную нейронную сеть или другие. Далее формируют описание выбранной архитектуры:

• оптимизатор и его параметры;

• начальные значения весовых коэффициентов и сдвигов;

• максимальное количество слоев;

• для каждого слоя:

• список возможных типов слоя, состоящий по меньшей мере из подмножества следующих слоев: Dense, Convolutional, GRU, LSTM, Dropout;

• функция активации: линейная, ReLU, Tanh, сигмоида, Softmax и др.;

• возможный размер слоя (число нейронов в слое).

Затем производят оптимизацию архитектуры нейронной сети с использованием оптимизатора. В частном варианте реализации оптимизация архитектуры нейронной сети производится с использованием генетических алгоритмов. Для выбора лучшей архитектуры также используется метрика качества. В частном варианте реализации используется метрика качества, например: NAB-метрика, F1-метрика.

Модуль определения 112 дополнительно служит для получения обратной связи (например, посредством средства передачи 223) от приложения 141 устройства защищаемого абонента 140, от агента безопасности оператора данных 151 или от агента безопасности провайдера 114, подтверждающей или опровергающей нежелательный звонок, и указанную информацию включают в обучающую выборку для дообучения модели машинного обучения 227. Таким образом, дообучение модели 227 позволяет снизить ошибки первого и второго рода при определении нежелательного звонка.

В еще одном частном варианте реализации повторный анализ параметров звонка включает по меньшей мере один из:

Сигнатурный анализ, в котором при совпадении параметров звонка со второй сигнатурой нежелательного звонка определяют второе значение вероятности определения звонка нежелательным выше второго порогового значения.

Эвристический анализ, в котором при совпадении параметров звонка со второй эвристикой нежелательного звонка определяют второе значение вероятности определения звонка нежелательным выше второго порогового значения. Например, может быть использована следующая эвристика: произведение количества звонков между определенными абонентами (абоненты определяются идентификаторами абонентов) и продолжительности звонков в секундах, в которых упоминаются по меньшей мере три ключевых слова, превышает 1000. При выполнении указанной эвристики (правила) определят второе значение вероятности определения звонка нежелательным равным 1, что выше второго порогового значения (например, 0.5). В противном случае, если упомянутое произведение ниже 1000, определят второе значение вероятности определение звонка нежелательным равным 0, то есть ниже второго порогового значения.

Анализ с использованием обученной второй модели машинного обучения для классификации звонка на нежелательный/обычный, при этом упомянутая вторая модель принимает на вход параметры звонка, а результатом применения упомянутой второй модели является второе значение вероятности определения звонка нежелательным и второе пороговое значение.

Стоит отметить, что частные варианты реализации для модели машинного обучения 227 также применимы и для второй модели машинного обучения с тем отличием, что обученная вторая модель машинного обучения принимает на вход также дополнительные параметры звонка, а результатом применения упомянутой второй модели является второе значение вероятности определения звонка нежелательным и второе пороговое значение. В этом случае средство обучения 226 дополнительно предназначено для обучения второй модели машинного обучения. Кроме того, вторая модель машинного обучения может быть обучена на удаленном сервере 210 посредством удаленного средства обучения 216.

Также в частном варианте реализации база сигнатур 228 хранится на машиночитаемом носителе и содержит вторые сигнатуры нежелательного звонка и вторые эвристики нежелательного звонка. Обученная вторая модель машинного обучения также хранится на машиночитаемом носителе.

В частном варианте реализации с использованием приложения защищаемого абонента 141 осуществляют защиту данных защищаемого абонента на устройстве защищаемого абонента 140 с учетом параметров нежелательного звонка по меньшей мере путем:

уведомления стороннего приложения 142, установленного на устройстве защищаемого абонента 140 об определении звонка нежелательным (в данном случае учитывается параметр - метка о нежелательном звонке);

изменения настроек информационной безопасности устройства защищаемого абонента 140, на котором установлено приложение 141 (в данном случае учитывается параметр - метка о нежелательном звонке);

уведомления защищаемого абонента об определении звонка нежелательным (в данном случае учитываются параметры - метка о нежелательном звонке, идентификатор нежелательного абонента);

завершения текущего звонка и блокировки последующих входящих или исходящих вызовов с нежелательным абонентом (в данном случае учитываются параметры - метка о нежелательном звонке, идентификатор нежелательного абонента, при этом идентификатор нежелательного абонента будет проверяться для последующих вызовов и в случае поступления вызова с идентификатором нежелательного абонента поступающий вызов будет заблокирован).

В частном варианте реализации с использованием по меньшей мере одного модуля определения 112 (посредством средства передачи 223) передают параметры упомянутого звонка, определенного нежелательным, приложению нежелательного абонента 131.

В еще одном частном варианте реализации с использованием приложения нежелательного абонента 131 осуществляют защиту данных защищаемого абонента на устройстве нежелательного абонента 130 с учетом параметров нежелательного звонка по меньшей мере путем:

уведомления стороннего приложения 132, установленного на устройстве нежелательного абонента 130 об определении звонка нежелательным;

изменения настроек информационной безопасности устройства нежелательного абонента 130, на котором установлено приложение 131;

уведомления приложения защищаемого абонента 141 об определении звонка нежелательным;

завершения текущего звонка и блокировки последующих входящих или исходящих вызовов с защищаемым абонентом, который определяется идентификатором защищаемого абонента, присутствующим среди параметров нежелательного звонка.

В частном варианте реализации изменение настроек информационной безопасности устройств 130 и 140 включает одно или несколько из следующих:

осуществление антивирусной проверки с использованием актуальных баз антивирусом 133 или соответственно 143;

изменение параметров сети;

ограничение функциональности устройства;

ограничение взаимодействия устройства с другими устройствами;

ограничение доступа к ресурсам устройства;

включение многофакторной аутентификации;

обновление средства защиты на устройстве;

получение обратной связи по результатам описанных выше действий.

Еще в одном частном варианте реализации антивирусы 133 или 143 дополнительно служат для изменения настроек информационной безопасности других устройств абонента, например содержащих данные, которые подлежат защите. Например, средство определения 112 определило абонента устройства 130 нежелательным, а абонента устройства 140 защищаемым. Также средство определения 112 определило оператора данных банк по результатам анализа дополнительных параметров звонка. Например, нежелательный абонент представился от имени упомянутого банка или требовал назвать данные банковской карты, выданной упомянутым банком. В этом примере в качестве данных, подлежащих защите, будут определены банковские данные защищаемого абонента в упомянутом банке. В случае если на устройстве защищаемого абонента 140 установлено стороннее приложение 142, являющееся Интернет-банком определенного банка, то с использованием приложения 141 защищаемого абонента может быть осуществлена защита данных абонента с учетом параметров нежелательного звонка, например путем уведомления приложения 142, которое в свою очередь выполнит блокировку карт банка, усилением защиты данных карт банка, включением многофакторной аутентификации для совершения операций по картам банка и пр. Кроме того, если у защищаемого абонента существуют другие устройства (например, компьютер, телефон и др.), на которых хранятся защищаемые данные (данные карт банка), приложение 141 уведомит указанные устройства об определении нежелательного звонка. На указанных дополнительных устройствах будет также осуществлена защита данных.

В частном варианте реализации с использованием агента безопасности оператора данных 151 осуществляют защиту данных защищаемого абонента на сервере оператора данных 150 с учетом параметров нежелательного звонка по меньшей мере одним из способов:

ограничением доступа к данным защищаемого абонента, при этом защищаемого абонента определяют из параметров нежелательного звонка по идентификатору защищаемого абонента;

дополнительной защитой доступа к данным защищаемого абонента;

отменой ранее предоставленного доступа к данным защищаемого абонента.

В еще одном частном варианте реализации с использованием агента безопасности 114 на сервере провайдера связи 110 осуществляют защиту данных защищаемого абонента с учетом параметров нежелательного звонка одним из способов:

завершением нежелательного звонка (например, отключением порта канала связи, по которому передается трафик звонка, или разрывом сети), при этом используют параметры нежелательного звонка (например, идентификаторы абонентов) для установления канала связи, по которому передается трафик звонка;

уведомлением защищаемого абонента об определении звонка нежелательным, при этом защищаемого абонента определяют из параметров нежелательного звонка по идентификатору защищаемого абонента;

завершением текущего звонка и блокировкой последующих входящих или исходящих вызовов с нежелательным абонентом, при этом нежелательного абонента определяют из параметров нежелательного звонка по идентификатору нежелательного абонента;

уведомлением правоохранительных органов (также, например, уполномоченных органов, банковского регулятора) о нежелательном звонке и нежелательном абоненте.

В частном варианте реализации параметры упомянутого звонка дополнительно включают контекст звонка, в частности: количество предшествующих звонков между упомянутыми абонентами, параметры упомянутых предшествующих звонков.

В еще одном частном варианте реализации параметры звонка дополнительно включают контекст устройства абонента 130 или соответственно 140, на котором установлено приложение 131 или соответственно приложение 141, при этом дополнительно получают упомянутый контекст устройства от приложения по меньшей мере одного абонента, где контекст устройства включает:

данные с датчиков устройства;

взаимодействие устройства с другими устройствами сети 120;

доступ к ресурсам устройства;

перечень ресурсов, к которым осуществляется доступ;

характеристики устройства;

передачу данных;

тип передаваемых данных;

события антивируса;

события безопасности устройства;

информацию о взаимодействии с платежными сервисами и приложениями.

В частном варианте реализации модуль определения 112 дополнительно содержит средство администрирования 229, предназначенное для предоставления обратной связи от администратора, которая может быть использована в предварительном анализе и в повторном анализе, например путем корректировки параметров звонка. Например, с использованием обратной связи могут быть промаркированы звонки в обучающей выборке на нежелательные/обычные. В еще одном частном варианте реализации средство администрирования 229 служит для настройки сигнатур, эвристик и параметров модели машинного обучения. Аналогично удаленный сервер 210 может содержать удаленное средство администрирования 219 для выполнения на удаленном сервере 210 функционала, аналогичного функционалу средства администрирования 229.

На Фиг. 3 приведен возможный пример модулей средства защиты 133 и 143 устройств 130 и 140 соответственно. Средство защиты (антивирус или другое средство защиты) устройства может содержать модули, предназначенные для обеспечения безопасности устройства: сканер по доступу, сканер по требованию, почтовый антивирус, веб-антивирус, модуль проактивной защиты, модуль HIPS (англ. Host Intrusion Prevention System - система предотвращения вторжений), DLP-модуль (англ. data loss prevention - предотвращение утечки данных), сканер уязвимостей, эмулятор, сетевой экран и др. В частном варианте реализации указанные модули могут быть составной частью средства защиты. В еще одном варианте реализации данные модули могут быть реализованы в виде отдельных программных компонент.

Сканер по доступу содержит функционал определения вредоносной активности всех открываемых, запускаемых и сохраняемых файлов на компьютерной системе пользователя. Сканер по требованию отличается от сканера по доступу тем, что сканирует заданные пользователем файлы и директории по требованию пользователя.

Почтовый антивирус необходим для контроля входящей и исходящей электронной почты на предмет содержания вредоносных объектов. Веб-антивирус служит для предотвращения исполнения вредоносного кода, который может содержаться на веб-сайтах, посещаемых пользователем, а также для блокирования открытия веб-сайтов. Модуль HIPS служит для определения нежелательной и вредоносной активности программ и блокирования её в момент исполнения. DLP-модуль служит для определения и предотвращения утечки конфиденциальных данных за пределы компьютера или сети. Сканер уязвимостей необходим для определения уязвимостей на устройстве (например, отключены некоторые компоненты средства защиты, не актуальные вирусные базы, открыт сетевой порт и пр.). Сетевой экран осуществляет контроль и фильтрацию сетевого трафика в соответствии с заданными правилами. Работа эмулятора заключается в имитации гостевой системы во время исполнения инструкций файла в эмуляторе и будет подробно рассмотрена далее. Модуль проактивной защиты использует поведенческие сигнатуры для определения поведения приложений и их классификации по уровню доверия.

На Фиг. 4 представлен способ защиты данных абонента при нежелательном звонке. Так, на шаге 410 с использованием модуля определения 112, подключенного к шлюзу 111 на сервере провайдера связи 110, перехватывают трафик, содержащий параметры звонка и потоковые данные звонка. Далее, на шаге 420, с использованием модуля определения 112 выполняют предварительный анализ параметров звонка, по результатам которого определяют первое значение вероятности определения звонка нежелательным. В случае если упомянутое первое значение вероятности превышает первое пороговое значение, на шаге 430 с использованием модуля определения 112 путем анализа потоковых данных звонка определяют дополнительные параметры упомянутого звонка, в частности информацию об операторе данных (например, название, идентификатор), связанном по меньшей мере с одним абонентом. На шаге 440 с использованием модуля определения 112 выполняют повторный анализ параметров звонка с учетом дополнительных параметров, по результатам которого определяют второе значение вероятности звонка нежелательным. В случае если упомянутое второе значение вероятности превышает второе пороговое значение, на шаге 450 определяют звонок нежелательным, кроме того определяют абонента, который осуществляет нежелательный звонок и абонента, данные которого подлежат защите. При этом дополняют параметры звонка метками о нежелательном абоненте и защищаемом абоненте, а также информацией о том, что звонок определен как нежелательный. Метка о нежелательном абоненте будет поставлена в соответствие идентификатору абонента, признанного нежелательным, а метка о защищаемом абоненте будет поставлена в соответствие идентификатору абонента, признанного защищаемым. Таким образом, по указанной метке можно будет однозначно определить какой идентификатор абонента определяет нежелательного абонента, а какой - защищаемого абонента. В итоге, на шаге 460, с использованием по меньшей мере одного модуля определения 112 передают все параметры (то есть с учетом дополнительных параметров) упомянутого звонка, определенного нежелательным, по меньшей мере одному из: приложению 141 на устройстве защищаемого абонента 140, агенту безопасности 151 по меньшей мере одного упомянутого оператора данных (согласно информации об операторе данных в дополнительных параметрах звонка), агенту безопасности провайдера связи 114, при этому указанные приложения и агенты безопасности осуществляют защиту данных защищаемого абонента с учетом параметров нежелательного звонка.

Стоит отметить, что частные варианты реализации, упомянутые для Фиг. 1-3, также применимы и для способа по Фиг. 4. Таким образом, заявленное изобретение позволяет решить заявленную техническую проблему и достичь указанный технический результат. Так, снижение ошибок первого рода достигается за счет повышения уровня определения нежелательных звонков, о котором упоминалось ранее. Снижение ошибок второго рода достигается за счет использования предварительного и повторного анализов параметров звонка, таким образом снижая вероятность определения обычного звонка нежелательным.

Также стоит отметить, что настоящее изобретение позволяет повысить защиту данных абонента при нежелательном звонке за счет осуществления защиты данных защищаемого абонента приложением 141 на устройстве защищаемого абонента 140, агентом безопасности 151 по меньшей мере одного оператора данных 150 и агентом безопасности 114 на сервере провайдера связи 110 после определения звонка нежелательным.

Также за счет повышения уровня определения нежелательных звонков решается заявленная техническая проблема.

Стоит отметить, что настоящее изобретение может анализировать как трафик текущего звонка, так и трафик завершенного звонка. То есть даже анализ завершенного звонка и определение этого звонка нежелательным позволит защитить данные защищаемого абонента. Ведь угроза данным может возникнуть как во время звонка, так и после его завершения - например, когда защищаемый абонент после завершения звонка осуществляет попытку перевода денежных средств злоумышленнику по реквизитам, полученным во время звонка. В этом случае приложение 141 на устройстве защищаемого абонента 140 может проинформировать модуль определения 112 об изменении контекста устройства защищаемого абонента 140. А модуль определения 112 осуществит повторный анализ звонка с учетом обновленных параметров звонка. При этом повторный анализ звонка определит его нежелательным, что позволит защитить данные абонента, например путем блокировки указанного перевода приложением 141 или агентом безопасности 151 на сервере оператора данных 150 (в данном примере - банка). Таким образом, звонок может быть проанализирован несколько раз при изменении параметров звонка или при получении новых потоковых данных. Поэтому даже если во время совершения звонка данных было недостаточно, чтобы определить указанный звонок нежелательным, то после изменения контекста звонка он может быть в итоге определен как нежелательный.

Таким образом, в обоих случаях будут достигнуты технические результаты - снижены ошибки первого и второго рода при определении нежелательных звонков и повышен уровень защиты данных абонента при нежелательном звонке. Также будет решена заявленная техническая проблема.

Фиг. 5 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 5. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях (также - информационных системах), внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием, компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система и способ защиты данных абонента при нежелательном звонке | 2021 |

|

RU2774054C1 |

| СПОСОБ И СИСТЕМА ОПРЕДЕЛЕНИЯ МОШЕННИЧЕСКИХ ЗВОНКОВ И ОПОВЕЩЕНИЯ О НИХ АБОНЕНТОВ | 2022 |

|

RU2820329C2 |

| Система и способ классификации звонка | 2020 |

|

RU2763047C2 |

| Система и способ определения нежелательного звонка | 2020 |

|

RU2766273C1 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| СПОСОБ ОБРАБОТКИ ВХОДЯЩИХ ЗВОНКОВ | 2021 |

|

RU2783966C1 |

| СПОСОБ ЗАШИФРОВАННОЙ СВЯЗИ С ИСПОЛЬЗОВАНИЕМ ДЕЦЕНТРАЛИЗОВАННОЙ ВЫЧИСЛИТЕЛЬНОЙ СИСТЕМЫ | 2024 |

|

RU2838643C1 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| Система и способ определения правила классификации события на терминальном устройстве пользователя | 2020 |

|

RU2772404C2 |

| Способ распознавания и обработки спам-звонка | 2021 |

|

RU2765483C2 |

Изобретение относится к области информационной безопасности. Технический результат заключается в снижении ошибок первого и второго рода при определении нежелательных звонков. Такой результат достигается за счет выполнения предварительного анализа параметров звонка, по результатам которого определяют первое значение вероятности определения звонка нежелательным; определения дополнительных параметров звонка путем анализа потоковых данных звонка в случае, если упомянутое первое значение вероятности превышает первое пороговое значение; выполнения повторного анализа параметров звонка с учетом дополнительных параметров; определения второго значения вероятности определения звонка нежелательным по результатам повторного анализа; определения в случае, если упомянутое второе значение вероятности превышает второе пороговое значение, звонка нежелательным, кроме того, определения абонента, который осуществляет нежелательный звонок абонента, данные которого подлежат защите при нежелательном звонке. 13 з.п. ф-лы, 5 ил.

1. Компьютерное устройство для определения нежелательного звонка, содержащее:

а) средство перехвата трафика, реализованное с возможностью исполнения на процессоре устройства и связанное по сетевому интерфейсу со шлюзом провайдера связи, предназначенное для:

перехвата трафика шлюза, содержащего параметры звонка и потоковые данные звонка, при этом параметры звонка включают идентификаторы абонентов звонка;

сохранения параметров звонка и потоковых данных звонка в базу звонков;

б) машиночитаемый носитель, содержащий упомянутую базу звонков, предназначенную для хранения упомянутых параметров звонка и потоковых данных звонка;

в) средство анализа, реализованное с возможностью исполнения на процессоре упомянутого устройства и предназначенное для:

выполнения предварительного анализа параметров звонка, по результатам которого определяют первое значение вероятности определения звонка нежелательным;

определения дополнительных параметров звонка путем анализа потоковых данных звонка в случае, если упомянутое первое значение вероятности превышает первое пороговое значение, причем дополнительные параметры звонка включают, в частности, информацию о по меньшей мере одном операторе данных, на сервере которого хранятся данные по меньшей мере одного из абонентов;

выполнения повторного анализа параметров звонка с учетом дополнительных параметров;

определения второго значения вероятности определения звонка нежелательным по результатам повторного анализа;

определения в случае, если упомянутое второе значение вероятности превышает второе пороговое значение, звонка нежелательным, кроме того, определения абонента, который осуществляет нежелательный звонок (далее - нежелательный абонент), и абонента, данные которого подлежат защите при нежелательном звонке (далее - защищаемый абонент).

2. Компьютерное устройство по п. 1, в котором потоковые данные звонка являются по меньшей мере одними из следующих: аудиопотоком, видеопотоком, аудиовизуальным потоком, потоком мгновенных сообщений.

3. Компьютерное устройство по п. 2, в котором средство анализа служит для анализа потоковых данных по меньшей мере одним из способов:

а) с использованием методов распознавания речи в аудиопотоке с последующим преобразованием в текст, если потоковые данные включают аудиопоток;

б) с использованием методов распознавания образов в видеопотоке и последующим преобразованием в текст, если потоковые данные включают видеопоток;

в) с использованием по меньшей мере одного из следующих методов анализа текста: интеллектуальный анализ текста, семантический анализ текста, синтаксический анализ текста, при этом упомянутый текст извлекают из потоковых данных.

4. Компьютерное устройство по п. 1, в котором информация об операторе данных включает, в частности, одно из: название, идентификатор.

5. Компьютерное устройство по п. 4, в котором анализ потоковых данных звонка включает выделение ключевых слов, словосочетаний и лексем для определения информации об операторе данных, связанном по меньшей мере с одним абонентом, путем сопоставления выделенных ключевых слов, словосочетаний и лексем с известными ключевыми словами, словосочетаниями и лексемами, связанными с информацией об упомянутом операторе данных.

6. Компьютерное устройство по п. 1, в котором в случае определения звонка нежелательным средство анализа дополнительно предназначено для добавления для параметров звонка отметок о нежелательном абоненте и защищаемом абоненте, а также информации о том, что звонок определен как нежелательный.

7. Компьютерное устройство по п. 1, в котором дополнительные параметры включают по меньшей мере один из: ключевые слова, словосочетания, лексемы, присутствующие в потоковых данных, тональность текста, выделенного из потоковых данных.

8. Компьютерное устройство по п. 1, в котором параметры звонка дополнительно включают по меньшей мере один из: время начала звонка; информацию об используемом протоколе передачи данных при звонке; продолжительность звонка; время завершения звонка для завершенного вызова.