Изобретение относится к области электросвязи и информационных технологий, а именно к технике защиты подлинности электронных изображений, сжимаемых алгоритмами сжатия электронных изображений, такими как JPEG, MPEG-2 и т.п., передаваемых отправителем получателю по общедоступным каналам передачи, в которых нарушитель может осуществлять действия по навязыванию получателю ложных электронных изображений.

Заявленный способ может быть использован для обеспечения подлинности электронных изображений, передаваемых в современных информационно-телекоммуникационных системах.

Известны способы контроля подлинности электронных изображений на основе вычисления отправителем и проверки получателем имитозащищенной вставки двоичной последовательности этого изображения. Эти способы относятся к криптографическим способам контроля подлинности электронных изображений и описаны, например, в государственном стандарте 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР, 1989, стр.9-14. В данных способах электронное изображение, состоящее из значений яркости пикселов, путем их конкатенации преобразуют в двоичную последовательность электронного изображения, которую разделяют у отправителя на последовательные блоки длиной n бит, где обычно n=64. По функции зашифрования с использованием заранее сформированной для отправителя и получателя двоичной последовательности секретного ключа последовательно от каждого блока с учетом предыдущего зашифрованного блока формируется зашифрованный текущий блок до тех пор, пока поступает двоичная последовательность электронного изображения. Из последнего зашифрованного блока выделяют двоичную последовательность длиной l<n бит, называемую имитозащищенной вставкой этого изображения. Затем само электронное изображение и его имитозащищенную вставку передают по каналу связи или записывают на электронные носители, например CD или DVD диски. Принятое получателем электронное изображение проверяют, для чего заново разделяют его двоичную последовательность на последовательные принятые блоки длиной n бит, по функции зашифрования с использованием двоичной последовательности секретного ключа последовательно от каждого принятого блока с учетом предыдущего зашифрованного принятого блока формируют очередной зашифрованный принятый блок до тех пор, пока поступает двоичная последовательность принятого электронного изображения. Из последнего зашифрованного принятого блока выделяют длиной l<n бит двоичную последовательность имитозащищенной вставки принятого изображения и при полном совпадении заново сформированной и принятой имитозащищенных вставок принятое электронное изображение считают подлинным.

Недостатками указанных аналогов являются:

- относительно низкая устойчивость заверенного криптографической имитозащищенной вставкой электронного изображения к воздействию ошибок канала передачи;

- уменьшение пропускной способности каналов передачи или необходимость использования запоминающих устройств большой емкости из-за включения и последующей передачи по каналу связи имитозащищенной вставки электронного изображения.

Известны также способы формирования и проверки заверенного цифровым водяным знаком электронного изображения, использующие функцию хэширования. Эти способы описаны, например, в патенте РФ № 2258315, МПК7 Н04L 9/20 от 10.08.05 и заключаются в предварительном формировании для отправителя и получателя двоичной последовательности секретного ключа и функции хэширования с двоичным выходным значением. Устанавливают минимально допустимое число Kmin подлинных групп двоичных последовательностей электронного изображения и максимально допустимое значение вероятности Рош ошибочного выделения отсчета, соответствующего первому биту двоичной последовательности цифрового водяного знака у отправителя электронного изображения.

Для заверения у отправителя электронного изображения с помощью функции хэширования и секретного ключа считывают последовательно k-й, где k=1, 2,…, K, бит двоичной последовательности цифрового водяного знака, двоичную последовательность очередного отсчета электронного изображения и двоичную последовательность секретного ключа. Хэшируют двоичную последовательность очередного отсчета электронного изображения по функции хэширования и двоичной последовательности секретного ключа и сравнивают хэшированное значение с k-м битом двоичной последовательности цифрового водяного знака. При совпадении хэшированного значения с k-м битом двоичной последовательности цифрового водяного знака передают получателю двоичную последовательность очередного отсчета электронного изображения в качестве заверенной, а при несовпадении преобразуют последовательно двоичную последовательность очередного отсчета электронного изображения путем изменения ее младших битов, хэшируют после каждого преобразования преобразованную двоичную последовательность очередного отсчета электронного изображения по функции хэширования и двоичной последовательности секретного ключа и сравнивают хэшированное значение с k-м битом двоичной последовательности цифрового водяного знака до их совпадения. После чего передают получателю последнюю преобразованную двоичную последовательность очередного отсчета электронного изображения в качестве заверенной.

После передачи заверенного цифровым водяным знаком электронного изображения выделяют из принимаемых двоичных последовательностей очередных отсчетов электронного изображения отсчет, соответствующий первому биту двоичной последовательности цифрового водяного знака у отправителя электронного изображения, для чего хэшируют принятые получателем двоичные последовательности очередных отсчетов электронного изображения по функции хэширования и двоичной последовательности секретного ключа и сравнивают последовательно хэшированные значения с соответствующими, начиная с первого, значениями битов двоичной последовательности цифрового водяного знака до достижения М≥log2Рош их совпадений подряд. При достижении М совпадений подряд принимают первый отсчет из K последовательно принятых двоичных последовательностей очередных отсчетов электронного изображения соответствующим первому биту двоичной последовательности цифрового водяного знака у отправителя электронного изображения.

Для проверки у получателя подлинности принятого электронного изображения считывают последовательно K двоичных последовательностей очередных отсчетов принятого электронного изображения и хэшируют по функции хэширования и двоичной последовательности секретного ключа двоичные последовательности очередных отсчетов принятого электронного изображения. Сравнивают k-е хэшированное значение с k-м битом двоичной последовательности цифрового водяного знака и вычисляют число Kс хэшированных двоичных последовательностей очередных отсчетов электронного изображения из K принятых отсчетов, совпавших со значениями соответствующих им битов двоичной последовательности цифрового водяного знака. При Kс≥Kmin считают подлинными K принятые двоичные последовательности очередных отсчетов электронного изображения, после чего повторяют действия по проверке подлинности очередной группы из K принятых двоичных последовательностей очередных отсчетов электронного изображения, причем действия по проверке у получателя принятого электронного изображения повторяют до завершения приема всех двоичных последовательностей его очередных отсчетов.

Данные способы устойчивы к воздействию ошибок канала передачи на заверенное цифровым водяным знаком электронное изображение.

Недостатком данных способов является то, что при их реализации не обеспечивается контроль подлинности электронных изображений, сжимаемых с использованием алгоритмов сжатия, таких как JPEG, MPEG-2 и т.п. Данный недостаток известных способов формирования и проверки заверенного цифровым водяным знаком электронного изображения обусловлен тем, что встраивание цифрового водяного знака осуществляется в значения яркости пикселов электронного изображения, и при выполнении преобразования Фурье и квантования коэффициентов Фурье в процессе сжатия изображения цифровой водяной знак искажается, что приводит к непризнанию подлинным принятого получателем заверенного цифровым водяным знаком электронного изображения.

Наиболее близким по своей технической сущности к заявленному способу формирования и проверки заверенного цифровым водяным знаком электронного изображения является способ формирования и проверки заверенного цифровым водяным знаком электронного изображения по патенту США № 7280669, МПК8 G06K 9/00 от 09.10.07. Способ-прототип формирования и проверки заверенного цифровым водяным знаком электронного изображения заключается в предварительном формировании для отправителя и получателя двоичной последовательности секретного ключа, криптографической функции, множества коэффициентов Фурье электронного изображения, предварительно из множества коэффициентов Фурье электронного изображения выделяют принадлежащие первой частотной области и принадлежащие второй частотной области и устанавливают пороговое значение корреляции. Формируют у отправителя заверенное цифровым водяным знаком электронное изображение, для чего разделяют электронное изображение на М блоков каждый размером n×n пикселов, где n≥2, затем формируют аутентификатор m-го блока электронного изображения, где m=1, 2,…, М, для чего шифруют двоичную последовательность секретного ключа с использованием криптографической функции, формируют из зашифрованной двоичной последовательности секретного ключа двоичную последовательность аутентификатора m-го блока электронного изображения. Определяют в качестве двоичной последовательности цифрового водяного знака m-го блока электронного изображения аутентификатор m-го блока электронного изображения и встраивают цифровой водяной знак в m-й блок электронного изображения, для чего выполняют преобразование Фурье над значениями яркости пикселов m-го блока электронного изображения, формируют замещающие коэффициенты Фурье m-го блока электронного изображения из принадлежащих к первой частотной области коэффициентов Фурье этого блока и двоичной последовательности его цифрового водяного знака, заменяют принадлежащие ко второй частотной области коэффициенты Фурье m-го блока электронного изображения на сформированные замещающие коэффициенты Фурье этого блока, выполняют обратное преобразование Фурье над коэффициентами Фурье этого блока и преобразованный m-й блок электронного изображения считают заверенным цифровым водяным знаком m-го блока электронного изображения, причем действия по заверению у отправителя цифровым водяным знаком блоков электронного изображения повторяют до завершения их поступления.

Передают получателю заверенное цифровым водяным знаком электронное изображение, проверяют подлинность принятого электронного изображения, для чего разделяют принятое электронное изображение на М блоков каждый размером n×n пикселов и извлекают цифровой водяной знак из m-го принятого блока электронного изображения, для чего выполняют преобразование Фурье над значениями яркости пикселов m-го принятого блока электронного изображения и вычисляют двоичную последовательность цифрового водяного знака m-го принятого блока электронного изображения из коэффициентов Фурье, принадлежащих к первой и второй частотным областям этого блока. Затем формируют аутентификатор m-го принятого блока электронного изображения, для чего шифруют двоичную последовательность секретного ключа с использованием криптографической функции и формируют из зашифрованной двоичной последовательности секретного ключа двоичную последовательность аутентификатора m-го принятого блока электронного изображения. Далее вычисляют пиковое значение корреляции между двоичными последовательностями аутентификатора и цифрового водяного знака m-го принятого блока электронного изображения и считают подлинным m-й принятый блок электронного изображения, если его пиковое значение корреляции не менее предварительно установленного порогового значения корреляции, затем действия по проверке подлинности последующих принятых блоков электронного изображения повторяют до завершения их приема.

Способ-прототип формирования и проверки заверенного цифровым водяным знаком электронного изображения обеспечивает контроль подлинности электронного изображения, сжимаемого с использованием алгоритмов сжатия, таких как JPEG, MPEG-2 и т.п.

Недостатком ближайшего аналога (прототипа) является относительно низкая защищенность заверенного цифровым водяным знаком электронного изображения от навязывания ложного электронного изображения нарушителем, которому известно хотя бы одно заверенное цифровым водяным знаком электронное изображение. Это обусловлено тем, что нарушитель, для которого значение двоичной последовательности секретного ключа неизвестно, способен из m-го, где m=1, 2,…, М, блока заверенного цифровым водяным знаком электронного изображения извлечь встроенный в него цифровой водяной знак, затем встроить выделенный цифровой водяной знак в m-й блок ложного электронного изображения, который при проверке получателем будет ошибочно признан подлинным. Для извлечения встроенного в m-й блок заверенного цифровым водяным знаком отправителя электронного изображения его цифрового водяного знака нарушитель выполняет преобразование Фурье над значениями яркости пикселов этого блока и, так же как и получатель, вычисляет двоичную последовательность цифрового водяного знака m-го блока электронного изображения из коэффициентов Фурье, принадлежащих к первой и второй частотным областям этого блока. Следовательно, нарушитель способен без знания двоичной последовательности секретного ключа извлечь двоичную последовательность цифрового водяного знака из заверенного электронного изображения и встроить извлеченный цифровой водяной знак в ложное электронное изображение, которое получателем будет ошибочно признано подлинным.

Техническим результатом заявляемого решения является повышение защищенности заверенного цифровым водяным знаком электронного изображения от преднамеренных действий нарушителя по изменению его содержания.

Указанный технический результат достигается тем, что в известном способе формирования и проверки заверенного цифровым водяным знаком электронного изображения, заключающемся в предварительном формировании для отправителя и получателя двоичной последовательности секретного ключа, криптографической функции и множества коэффициентов Фурье электронного изображения, формируют у отправителя заверенное цифровым водяным знаком электронное изображение, для чего разделяют электронное изображение на М блоков каждый размером n×n пикселов, где n≥2, формируют аутентификатор m-го блока электронного изображения, где m=1, 2,… M, определяют двоичную последовательность цифрового водяного знака m-го блока электронного изображения, встраивают цифровой водяной знак в m-й блок электронного изображения, причем действия по заверению у отправителя цифровым водяным знаком блоков электронного изображения повторяют до завершения их поступления, передают получателю заверенное цифровым водяным знаком электронное изображение, проверяют подлинность принятого получателем электронного изображения, для чего извлекают цифровой водяной знак из m-го принятого блока электронного изображения и формируют его аутентификатор, а затем действия по проверке подлинности последующих принятых блоков электронного изображения повторяют до завершения их приема, дополнительно предварительно формируют двоичную последовательность секретного ключа аутентификации и двоичную последовательность секретного ключа встраивания для отправителя и получателя. Кроме того, дополнительно предварительно формируют первую и вторую функцию квантования, функцию деквантования, множество квантованных коэффициентов Фурье электронного изображения квантованием по первой функции квантования предварительно сформированных коэффициентов Фурье электронного изображения, а также множество двоичных последовательностей кода Хаффмана, соответствующих сформированному множеству квантованных коэффициентов Фурье электронного изображения. Из множества двоичных последовательностей кода Хаффмана выделяют попарно двоичные последовательности, соответствующие отличающимся на единицу квантованным коэффициентам Фурье электронного изображения, причем в качестве криптографической функции формируют функцию аутентификации.

Для формирования аутентификатора m-го блока электронного изображения квантуют яркости пикселов этого блока по предварительно сформированной второй функции квантования, формируют двоичную последовательность m-го блока электронного изображения путем конкатенации квантованных значений яркости пикселов этого блока, причем аутентификатор m-го блока электронного изображения формируют путем преобразования двоичной последовательности этого блока с помощью предварительно сформированных функции аутентификации и двоичной последовательности секретного ключа аутентификации.

Для определения двоичной последовательности цифрового водяного знака m-го блока электронного изображения выполняют преобразование Фурье над значениями яркости пикселов m-го блока электронного изображения и квантуют значения коэффициентов Фурье m-го блока электронного изображения по предварительно сформированной первой функции квантования. Затем кодируют значения квантованных коэффициентов Фурье m-го блока электронного изображения путем их замены на предварительно установленные двоичные последовательности кода Хаффмана, выделяют из двоичных последовательностей кода Хаффмана m-го блока электронного изображения двоичные последовательности, совпадающие с двоичными последовательностями, входящими в одну из предварительно сформированных пар двоичных последовательностей. Число бит, содержащихся в двоичной последовательности цифрового водяного знака m-го блока электронного изображения, принимают равным числу N1 выделенных двоичных последовательностей кода Хаффмана этого блока. В качестве двоичной последовательности цифрового водяного знака m-го блока электронного изображения принимают первые N1 бит двоичной последовательности его аутентификатора. Для встраивания цифрового водяного знака в m-й блок электронного изображения последовательно идентифицируют i-е, где i=1, 2, …, N1, биты двоичной последовательности секретного ключа встраивания. При единичном значении i-го бита двоичной последовательности секретного ключа встраивания двоичные последовательности пары меняют местами, а при нулевом значении i-го бита двоичной последовательности цифрового водяного знака m-го блока электронного изображения i-ю выделенную двоичную последовательность кода Хаффмана m-го блока электронного изображения заверяют путем ее замены на первую двоичную последовательность ее пары, иначе при единичном значении этого бита i-ю выделенную двоичную последовательность кода Хаффмана m-го блока электронного изображения заверяют путем ее замены на вторую двоичную последовательность ее пары. Оставшиеся двоичные последовательности кода Хаффмана m-го блока электронного изображения считают двоичными последовательностями кода Хаффмана заверенного цифровым водяным знаком m-го блока электронного изображения без их изменения.

Для проверки подлинности принятого получателем электронного изображения выделяют двоичные последовательности кода Хаффмана его m-го блока.

Цифровой водяной знак извлекают из m-го принятого блока электронного изображения путем выделения из его двоичных последовательностей кода Хаффмана двоичных последовательностей, совпадающих с двоичными последовательностями, входящими в одну из предварительно сформированных пар двоичных последовательностей. Число бит, содержащихся в двоичной последовательности цифрового водяного знака m-го принятого блока электронного изображения, принимают равным числу N2 выделенных двоичных последовательностей этого блока. Последовательно идентифицируют j-е, где j=1, 2,…, N2, биты двоичной последовательности секретного ключа встраивания, при единичном значении j-го бита двоичной последовательности секретного ключа встраивания двоичные последовательности пары меняют местами. Если среди выделенных двоичных последовательностей кода Хаффмана m-го принятого блока электронного изображения j-я двоичная последовательность является первой двоичной последовательностью пары, то j-й бит двоичной последовательности цифрового водяного знака m-го принятого блока электронного изображения считают нулевым, иначе его считают единичным.

Для формирования аутентификатора m-го принятого блока электронного изображения декодируют двоичные последовательности кода Хаффмана этого блока путем замены их на предварительно установленные квантованные коэффициенты Фурье электронного изображения, деквантуют коэффициенты Фурье m-го принятого блока электронного изображения по предварительно сформированной функции деквантования, выполняют обратное преобразование Фурье над деквантованными коэффициентами Фурье этого блока, квантуют значения яркости пикселов m-го принятого блока электронного изображения по предварительно сформированной второй функции квантования, формируют двоичную последовательность этого блока путем конкатенации квантованных значений яркости пикселов этого блока, а аутентификатор m-го принятого блока электронного изображения формируют путем преобразования двоичной последовательности этого блока с помощью предварительно сформированных функции аутентификации и двоичной последовательности секретного ключа аутентификации. Далее m-й принятый блок электронного изображения считают подлинным, если двоичная последовательность его цифрового водяного знака побитно совпадает с первыми N2 битами двоичной последовательности его аутентификатора.

Указанная новая совокупность выполняемых действий за счет непредсказуемой для нарушителя зависимости двоичной последовательности цифрового водяного знака m-го блока заверенного цифровым водяным знаком электронного изображения от значений яркости пикселов этого блока и двоичной последовательности секретного ключа аутентификации практически исключает возможность нарушителю сформировать двоичную последовательность цифрового водяного знака для встраивания в ложное электронное изображение, которое будет признано получателем при его проверке подлинным. При перехвате нарушителем одного или нескольких заверенных цифровым водяным знаком электронных изображений за счет непредсказуемости для него зависимости двоичной последовательности цифрового водяного знака m-го блока заверенного электронного изображения от значений двоичной последовательности секретного ключа встраивания он не способен извлечь встроенный цифровой водяной знак с целью его встраивания в ложное электронное изображение. Поэтому указанная новая совокупность выполняемых действий позволит повысить защищенность заверенного цифровым водяным знаком электронного изображения от преднамеренных действий нарушителя по изменению его содержания.

Заявленный способ поясняется чертежами, на которых показаны:

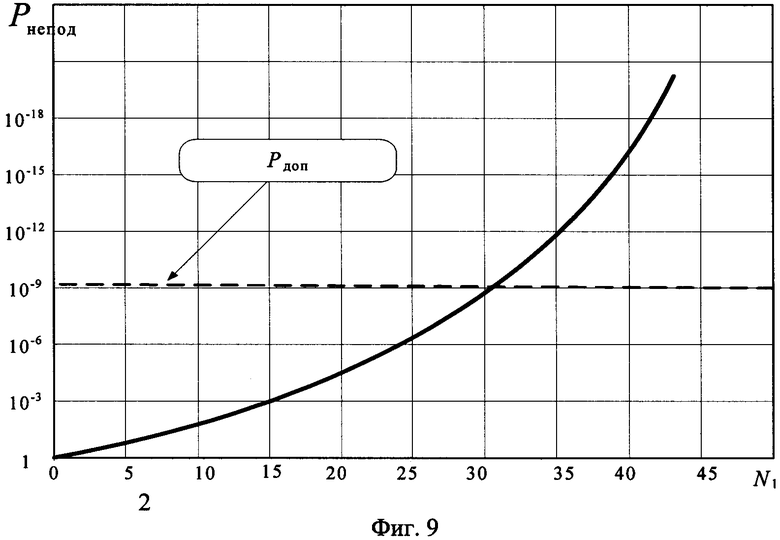

- на фиг.1 - общая схема формирования и проверки заверенного цифровым водяным знаком электронного изображения;

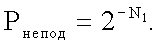

- на фиг.2 - предварительное формирование множества двоичных последовательностей кода Хаффмана и соответствующего ему множества квантованных коэффициентов Фурье электронного изображения;

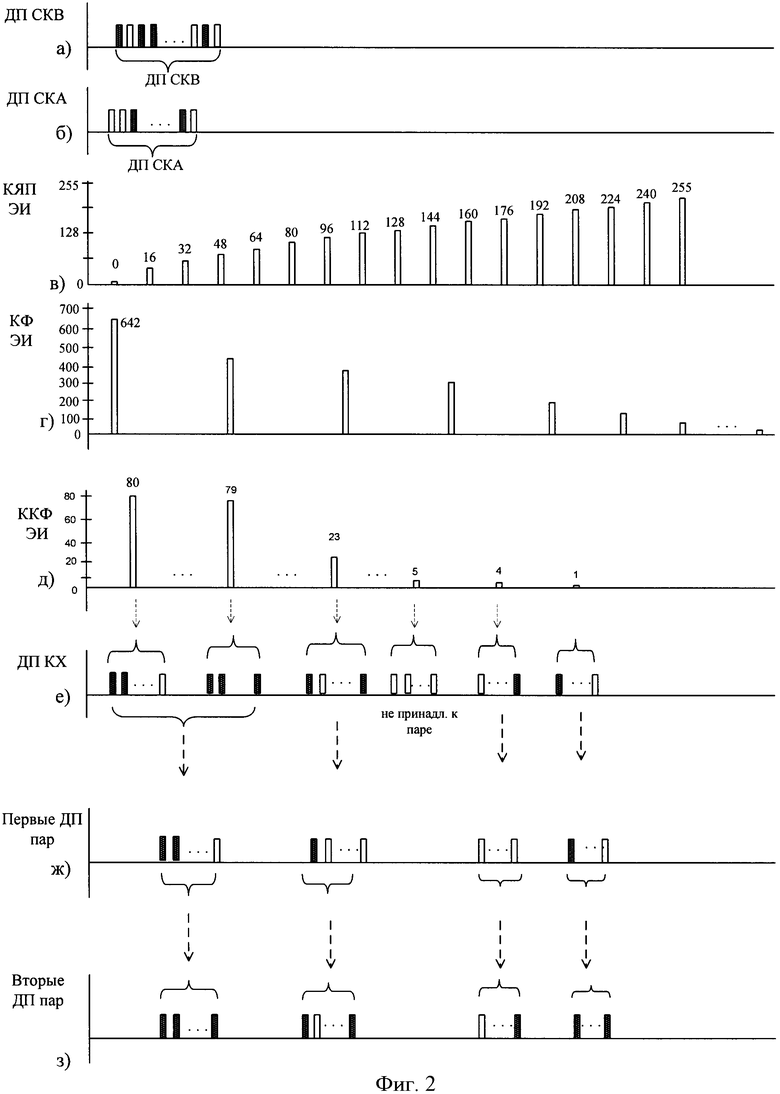

- на фиг.3 - пример построения первой функции квантования в табличном виде;

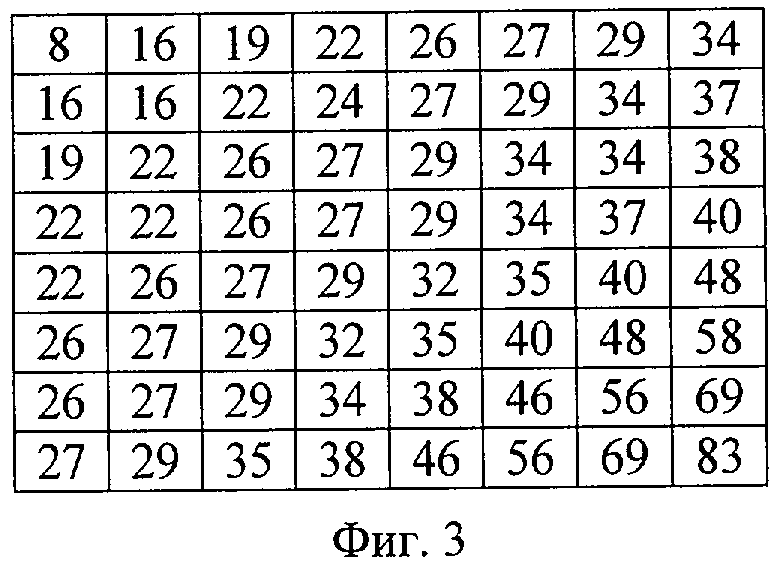

- на фиг.4 - пример порядка считывания и нумерации значений яркости пикселов m-го блока электронного изображения;

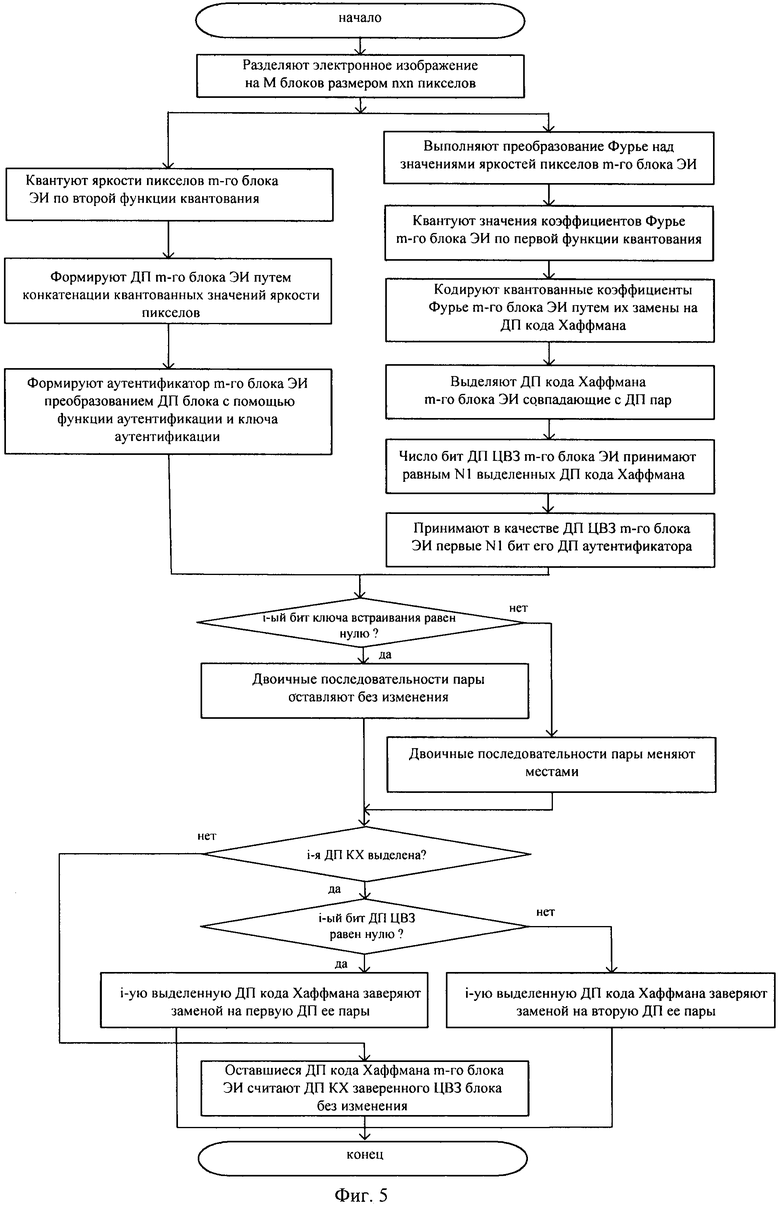

- на фиг.5 - алгоритм формирования заверенного цифровым водяным знаком электронного изображения;

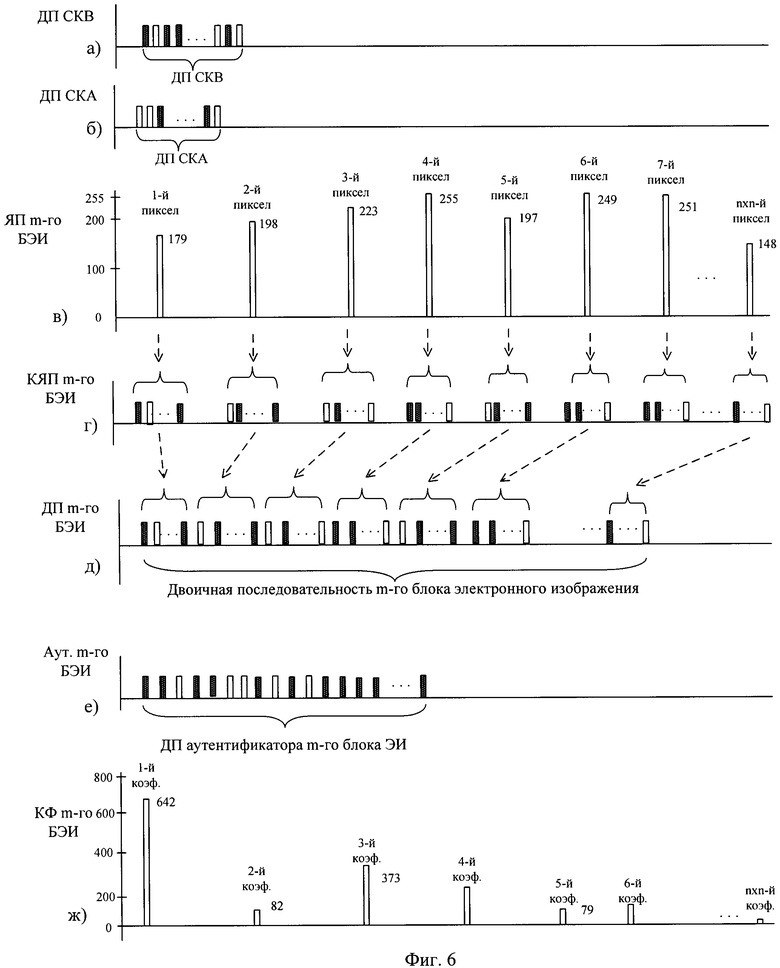

- на фиг.6 - временные диаграммы формирования заверенного цифровым водяным знаком электронного изображения;

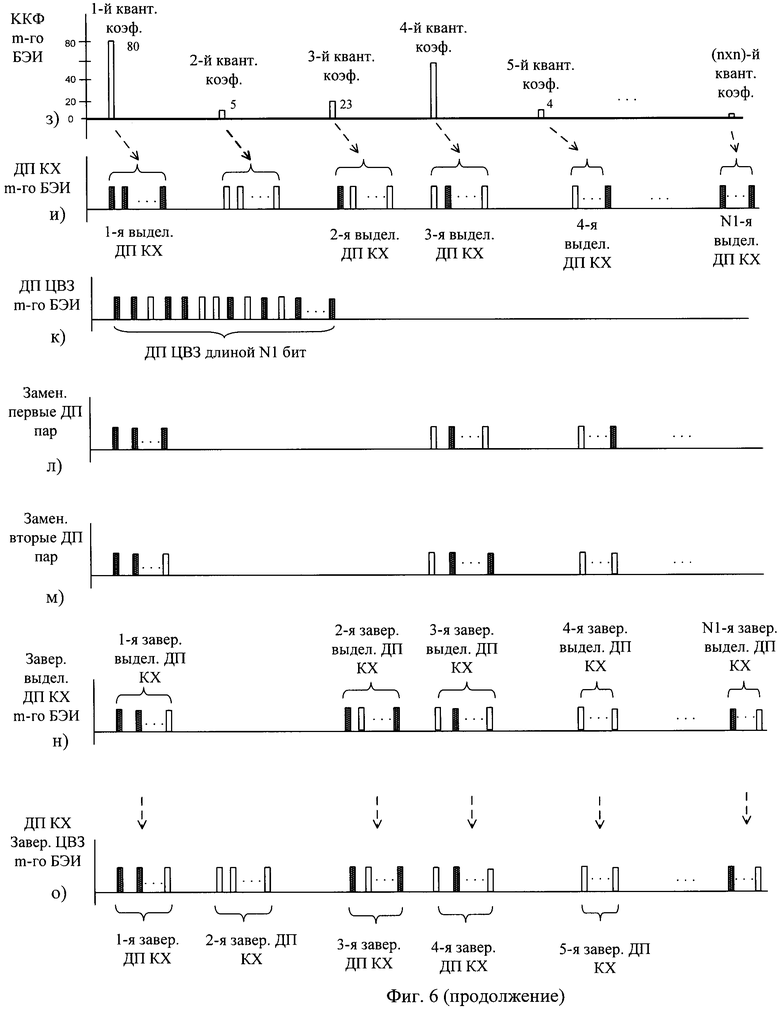

- на фиг.7 - алгоритм проверки подлинности принятого электронного изображения;

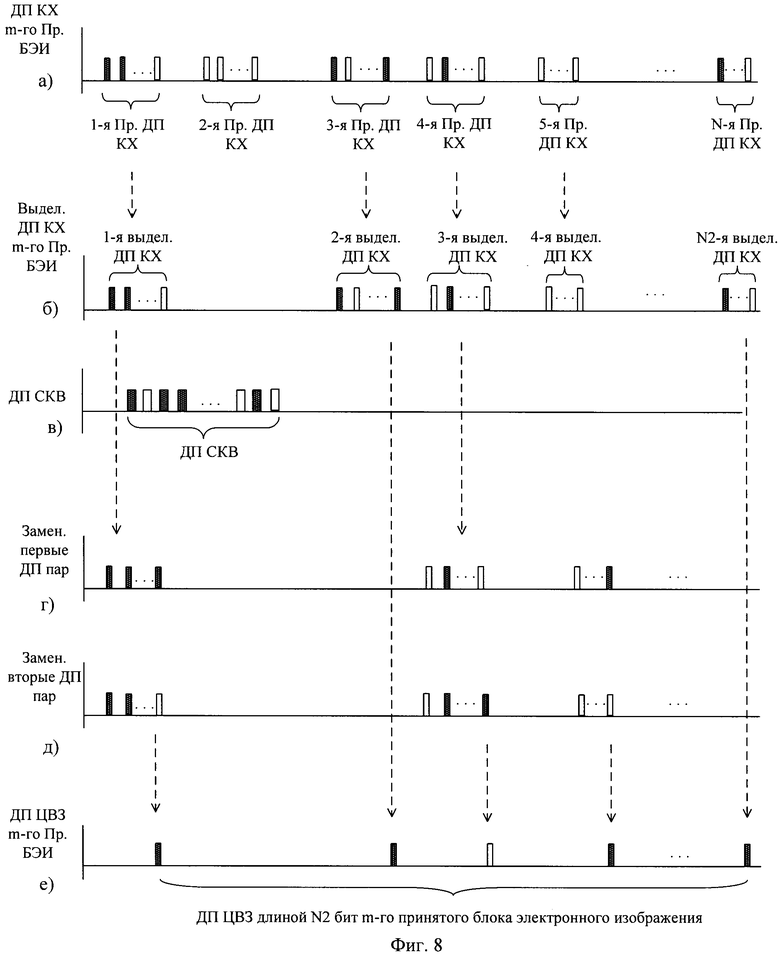

- на фиг.8 - временные диаграммы проверки подлинности принятого электронного изображения;

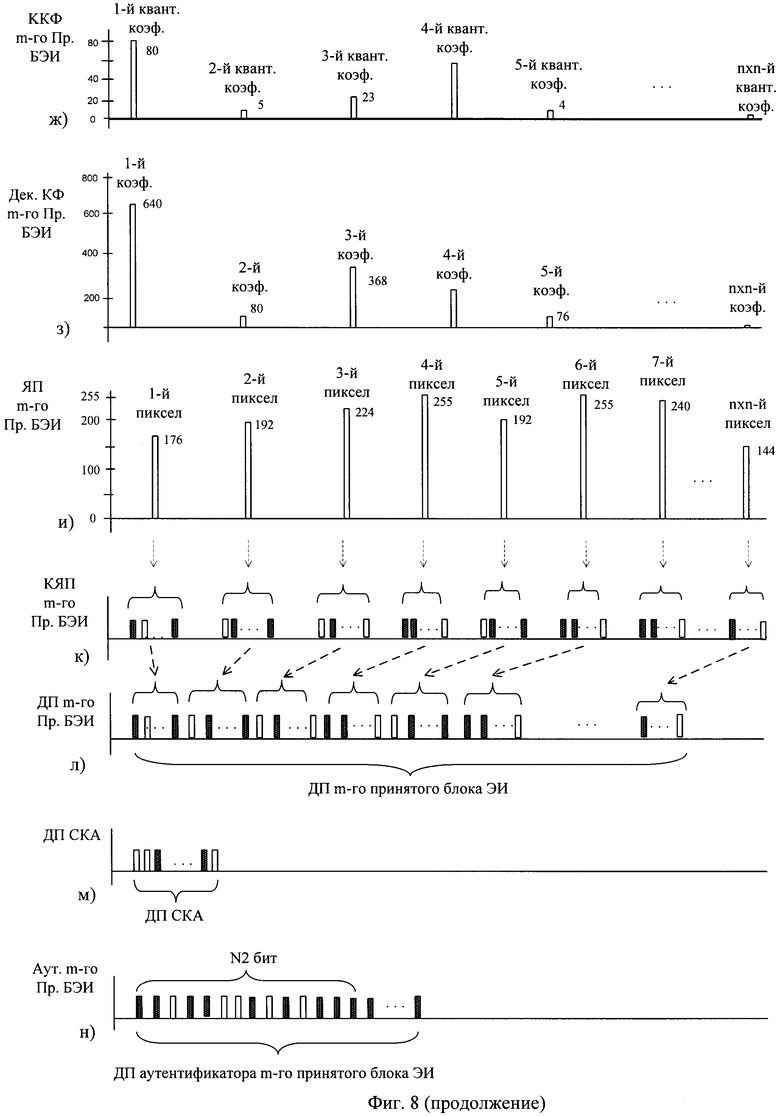

- на фиг.9 - график, показывающий эффект заявляемого способа.

Рассмотрим реализацию способа на примере системы формирования и проверки заверенного цифровым водяным знаком (ЦВЗ) электронного изображения (ЭИ), включающей блок формирования заверенного цифровым водяным знаком электронного изображения 1 и блок проверки принятого электронного изображения 2, которые взаимодействуют через канал передачи 4 (фиг.1). На вход блока формирования заверенного цифровым водяным знаком электронного изображения 1 поступает заверяемое электронное изображение. Отправитель с выхода блока формирования заверенного цифровым водяным знаком электронного изображения 1 заверенное цифровым водяным знаком с использованием секретного ключа электронное изображение передает по каналу передачи 4 получателю. В канале передачи 4 нарушителем с использованием блока перехвата и навязывания ложного электронного изображения 3 может осуществляться перехват переданного отправителем заверенного цифровым водяным знаком электронного изображения. Нарушитель пытается извлечь цифровой водяной знак из заверенного электронного изображения и извлеченный цифровой водяной знак пытается встроить в ложное электронное изображение, после чего ложное электронное изображение нарушитель передает получателю по каналу передачи 4. Получатель проверку принятого электронного изображения осуществляет в блоке проверки принятого электронного изображения 2 с использованием секретного ключа. Результат проверки подлинности принятого электронного изображения считывают с выходов блока проверки принятого электронного изображения 2 "подлинное электронное изображение" и "ложное электронное изображение".

В заявленном способе для обеспечения формирования и проверки заверенного цифровым водяным знаком электронного изображения, повышающего защищенность заверенного цифровым водяным знаком изображения к преднамеренным действиям нарушителя по изменению содержания этого изображения, реализуется следующая последовательность действий.

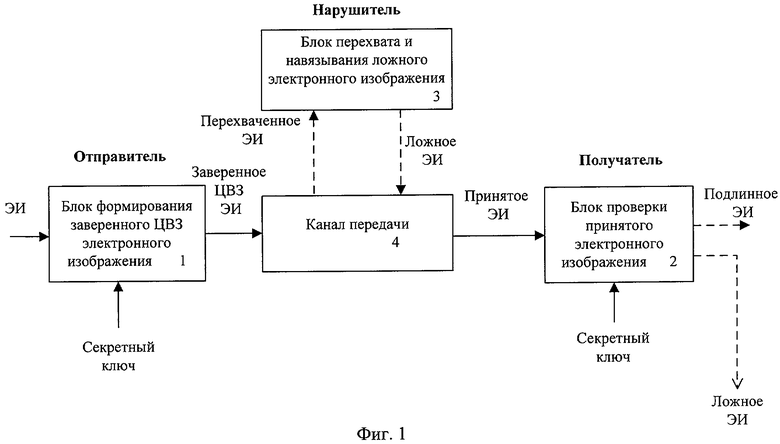

Предварительное формирование для отправителя и получателя двоичной последовательности секретного ключа аутентификации и двоичной последовательности секретного ключа встраивания заключается в следующем. Данные последовательности формируют с использованием генератора случайных импульсов, генерирующего случайные равновероятные нулевые и единичные импульсы, независимые друг от друга. Способы формирования случайным выбором символов двоичных последовательностей секретного ключа известны и описаны, например, в книге: Д. Кнут "Искусство программирования на ЭВМ". - М.: Мир, 1977, т.2, стр.22. Длины двоичных последовательностей секретного ключа встраивания и секретного ключа аутентификации должны быть не менее 64 бит, что описано, например, в книге М. Д. Смид, Д. К. Бранстед "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т.76, №5, стр.45. Примерный вид двоичной последовательности секретного ключа встраивания (ДП СКВ) и двоичной последовательности секретного ключа аутентификации (ДП СКА) показан на фиг.2(a) и 2(б) соответственно. Единичные значения битов на чертежах показаны в виде заштрихованных импульсов, нулевые значения битов - в виде незаштрихованных импульсов.

Предварительное формирование для отправителя и получателя криптографической функции в виде функции аутентификации заключается в следующем. Известные способы предварительного формирования функции аутентификации описаны, например, в книге М.Д.Смид, Д.К.Бранстед "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т.76, №5, стр.49. Они заключаются в формировании функции аутентификации, используя алгоритм шифрования данных DES в режиме обратной связи по шифртексту или в режиме обратной связи по выходу. При этом шифрование выполняют над двоичной последовательностью блока электронного изображения, а в качестве ключа шифрования используют двоичную последовательность секретного ключа аутентификации. Данные способы обеспечивают формирование каждого битового значения формируемого по функции аутентификации аутентификатора блока электронного изображения в зависимости от каждого битового значения двоичной последовательности блока электронного изображения и от каждого битового значения двоичной последовательности секретного ключа аутентификации.

Предварительное формирование для отправителя и получателя первой и второй функции квантования, а также функции деквантования заключается в следующем. Известные способы предварительного формирования первой функции квантования описаны, например, в книге Д.Ватолин, А.Ратушняк, М.Смирнов, В.Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.308. Первую функцию квантования описывают в матричной форме. Матрица квантования имеет n×n коэффициентов квантования, обычно выбирают размер матрицы величиной 8×8, 16×16 и т.д. Величину каждого коэффициента квантования определяют как целое положительное число, на которое делят значение соответствующего коэффициента Фурье блока электронного изображения при его квантовании, затем результат деления округляют до ближайшего целого значения. Например, значения коэффициентов квантования первой функции квантования размера 8×8 в соответствии с алгоритмом сжатия электронных изображений MPEG-2, описанные, например, в книге Д.Ватолин, А.Ратушняк, М.Смирнов, В.Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.308, показаны на фиг.3.

Известные способы предварительного формирования функции деквантования описаны, например, в книге Я. Ричардсон "Видеокодирование. Н.264 и MPEG-4 -стандарты нового поколения". - М., Техносфера, 2005, стр.187. Функцию деквантования формируют как обратную к первой функции квантования. Функцию деквантования описывают в матричной форме. Матрица деквантования имеет размер n×n коэффициентов деквантования, каждый из которых принимают равным соответствующему коэффициенту матрицы квантования первой функции квантования. По функции деквантования выполняют деквантование квантованных коэффициентов Фурье электронного изображения путем их умножения на соответствующий коэффициент матрицы деквантования.

Известные способы предварительного формирования второй функции квантования описаны, например, в книге Я.Ричардсон "Видеокодирование. Н.264 и MPEG-4 - стандарты нового поколения". - М., Техносфера, 2005, стр.187. Вторую функцию квантования определяют как действие замены значения яркости квантуемого пиксела блока электронного изображения на ближайшее к нему значение из множества значений вида {0,2k, 2·2k+1, 3·2k,…, 2l-1}, где k<l, l - число двоичных разрядов значения яркости пикселов, а яркость пикселов блока электронного изображения описывают значениями в диапазоне {0, 1, 2,…, 2l-1}. Например, множество значений вида {0, 2k, 2·2k+1, 3·2k,…, 2l-1}, где k=4 и l=8, представлено на фиг.2(в). Все значения яркости квантуемого пиксела блока электронного изображения в диапазоне значений 0, 1, 2,…, 8 при их квантовании по второй функции квантования будут заменены на значение 0. Соответственно все значения яркости в диапазоне значений 9, 10, 11,…, 24 при их квантовании по второй функции квантования будут заменены на значение 16 и т.д.

Предварительное формирование для отправителя и получателя множества коэффициентов Фурье электронного изображения заключается в следующем. Известные способы предварительного формирования множества коэффициентов Фурье электронного изображения описаны, например, в книге Д.Ватолин, А.Ратушняк, М.Смирнов, В.Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.307-309. Они заключаются в выполнении, например, дискретного преобразования Фурье над блоком размером n×n пикселов электронного изображения, в результате которого формируется n×n значений коэффициентов Фурье этого блока. Выполняя преобразование Фурье над множеством блоков пикселов электронного изображения, получают конечное множество коэффициентов Фурье электронного изображения. Примерный вид коэффициентов Фурье электронного изображения (КФ ЭИ) представлен на фиг.2(г). Коэффициенты Фурье блока электронного изображения нумеруют с первого по (n×n)-й. Порядок нумерации коэффициентов Фурье блока электронного изображения описан, например, в книге Д.Ватолин, А.Ратушняк, М.Смирнов, В.Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.309 и для блока размера 8×8 показан на фиг.4.

Известные способы предварительного формирования для отправителя и получателя множества квантованных коэффициентов Фурье электронного изображения описаны, например, в книге Д. Ватолин, А. Ратушняк, М. Смирнов, В. Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.309. Предварительное формирование для отправителя и получателя множества квантованных коэффициентов Фурье электронного изображения выполняют квантованием коэффициентов Фурье электронного изображения из ранее сформированного множества по предварительно сформированной первой функции квантования. Для этого значение коэффициентов Фурье электронного изображения делят на соответствующий коэффициент квантования первой функции квантования и результат деления округляют до ближайшего целого значения. Примерный вид квантованных коэффициентов Фурье электронного изображения (ККФ ЭИ) показан на фиг.2(д). Например, значение 642 первого коэффициента Фурье электронного изображения делят на значение 8 первого коэффициента квантования первой функции квантования. Результат деления 642:8=80,25 округляют до ближайшего целого значения, равного 80.

Предварительное формирование для отправителя и получателя множества двоичных последовательностей кода Хаффмана, соответствующих сформированному множеству квантованных коэффициентов Фурье электронного изображения, заключается в следующем. Известные способы предварительного формирования множества двоичных последовательностей кода Хаффмана, соответствующих сформированному множеству квантованных коэффициентов Фурье электронного изображения описаны, например, в книге Д.Ватолин, А.Ратушняк, М.Смирнов, В.Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.31. Суть этих способов заключается в том, что для более часто встречающихся значений квантованных коэффициентов Фурье электронного изображения назначаются более короткие двоичные последовательности кода Хаффмана. Примерный вид множества двоичных последовательностей кода Хаффмана (ДП КХ), соответствующих сформированному множеству квантованных коэффициентов Фурье электронного изображения, показан на фиг.2(e). Например, величина 80 квантованного коэффициента Фурье электронного изображения соответствует двоичной последовательности кода Хаффмана вида 11…0, величина 79 квантованного коэффициента Фурье - двоичной последовательности кода Хаффмана вида 11…1 и т.д.

Из множества двоичных последовательностей кода Хаффмана выделяют попарно двоичные последовательности, соответствующие отличающимся на одну или несколько единиц величинам квантованных коэффициентов Фурье электронного изображения. Выбирают пары квантованных коэффициентов Фурье электронного изображения, отличающиеся на единичные значения, например 80 и 79, 23 и 22 и т.д. Соответствующие им двоичные последовательности кода Хаффмана образуют пары. Одну из них назначают первой двоичной последовательностью пары, оставшуюся - второй двоичной последовательностью пары. Например, для значений квантованных коэффициентов Фурье электронного изображения 80 и 79 поставлены в соответствие двоичные последовательности кода Хаффмана вида 11…0 и 11…1, соответственно, первая из которых определена как первая двоичная последовательность пары (фиг.2(ж)), оставшаяся - как вторая двоичная последовательность пары (фиг.2(з)). Для квантованного коэффициента Фурье электронного изображения может не существовать отличающегося на единицу значения квантованного коэффициента Фурье. Тогда соответствующая этому квантованному коэффициенту Фурье электронного изображения двоичная последовательность кода Хаффмана не принадлежит к паре. Например, при предварительно сформированной первой функции квантования, отраженной на фиг.3, для значения 5 квантованного коэффициента Фурье электронного изображения (фиг.2(e)) отсутствует отличающееся на единицу значение квантованного коэффициента Фурье.

Алгоритм формирования заверенного цифровым водяным знаком электронного изображения представлен на фиг.5.

Известные способы разделения электронного изображения на М блоков каждый размером n×n пикселов, где n≥2, описаны, например, в книге Я.Ричардсон "Видеокодирование. Н.264 и MPEG-4 - стандарты нового поколения". - М., Техносфера, 2005, стр.38-40. Величина n обычно выбирается кратной 8, например 8×8, 16×16 пикселов и т.д. Из электронного изображения, начиная, например, с его левого верхнего угла, выделяют матрицу пикселов размера n строк и n столбцов, которая образует m-й, где m-1, 2, …, М, блок электронного изображения. Разделение электронного изображения на М блоков фиксированного размера позволяет формировать отправителем на передаче и проверять получателем на приеме заверенное цифровым водяным знаком электронное изображение различного размера. Пример значений яркости пикселов (ЯП) матрицы размера n строк и n столбцов, которая образует m-й блок электронного изображения (БЭИ), представлен на фиг.6(в) при m=8, порядок нумерации которых соответствует примеру на фиг.4.

Известные способы квантования яркости пикселов m-го блока электронного изображения по предварительно сформированной второй функции квантования описаны, например, в книге Я.Ричардсон "Видеокодирование. Н.264 и MPEG-4 - стандарты нового поколения". - М., Техносфера, 2005, стр.187. Квантование яркости пикселов m-го блока электронного изображения по предварительно сформированной второй функции квантования выполняют заменой значения яркости квантуемого пиксела m-го блока электронного изображения на ближайшее к нему квантованное значение из множества значений вида {0, 2k, 2·2k, 3·2k,…, 2l-1}, где k<l. Пример квантования яркости пикселов m-го блока электронного изображения по предварительно сформированной второй функции квантования, описанной на фиг.2(в), показан на фиг.6(г). Значение 179 яркости первого квантуемого пиксела m-го блока электронного изображения заменяется на квантованное значение 176, которое представлено двоичной последовательностью вида 10..1, далее значение 198 яркости второго квантуемого пиксела заменяется на квантованное значение 192, которое представлено двоичной последовательностью вида 01..1 и т.д. Примерный вид квантованных значений яркости пикселов (КЯП) m-го блока электронного изображения представлен на фиг.6(г).

Известные способы формирования двоичной последовательности m-го блока электронного изображения путем конкатенации квантованных значений яркости пикселов этого блока описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.114-125. Они заключаются в последовательном считывании, с первого до (n×n)-й, двоичных последовательностей квантованных значений яркости пикселов m-го блока электронного изображения в последовательный регистр таким образом, чтобы начало очередной двоичной последовательности квантованного значения яркости записывалось вплотную к концу предыдущей двоичной последовательности.

Примерный вид двоичной последовательности m-го блока электронного изображения (ДП m-го БЭИ) представлен на фиг.6(д).

Известные способы формирования аутентификатора m-го блока электронного изображения путем преобразования двоичной последовательности этого блока с помощью предварительно сформированных функции аутентификации и двоичной последовательности секретного ключа аутентификации описаны, например, в книге М.Д.Смид, Д.К.Бранстед "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т.76, №5, стр.49. Они заключаются в формировании аутентификатора m-го блока электронного изображения, используя алгоритм шифрования данных DES в режиме обратной связи по шифртексту или в режиме обратной связи по выходу. При этом шифрование выполняют над двоичной последовательностью m-го блока электронного изображения, а в качестве ключа шифрования используют двоичную последовательность секретного ключа аутентификации. Примерный вид двоичной последовательности секретного ключа аутентификации (ДП СКА) показан на фиг.6(б). Данные способы обеспечивают формирование каждого битового значения формируемого по функции аутентификации аутентификатора m-го блока электронного изображения в зависимости от каждого битового значения двоичной последовательности m-го блока электронного изображения и от каждого битового значения двоичной последовательности секретного ключа аутентификации. Примерный вид двоичной последовательности аутентификатора m-го блока электронного изображения (Аут. m-го БЭИ) представлен на фиг.6(e).

Известные способы выполнения преобразования Фурье над значениями яркости пикселов m-го блока электронного изображения описаны, например, в книге Д.Ватолин, А.Ратушняк, М.Смирнов, В.Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.307-309. Они заключаются в выполнении дискретного преобразования Фурье над блоком размером, например, n×n пикселов электронного изображения, в результате которого формируется n×n значений коэффициентов Фурье этого блока. Примерный вид коэффициентов Фурье m-го блока электронного изображения (КФ m-го БЭИ) представлен на фиг.6(ж).

Известные способы квантования значений коэффициентов Фурье m-го блока электронного изображения по предварительно сформированной первой функции квантования описаны, например, в книге Д.Ватолин, А.Ратушняк, М.Смирнов, В.Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.308. Значения коэффициентов Фурье m-го блока электронного изображения квантуют по первой функции квантования их делением на значение соответствующего коэффициента квантования ее матрицы квантования и округлением результата деления до ближайшего целого значения. Примерный вид квантованных коэффициентов Фурье m-го блока электронного изображения (ККФ m-го БЭИ) показан на фиг.6(з). Например, значение первого коэффициента Фурье m-го блока электронного изображения, равное 642, делят на значение первого коэффициента квантования первой функции квантования: 642/8=80,25 и округляют до 80.

Известные способы кодирования значений квантованных коэффициентов Фурье m-го блока электронного изображения путем их замены на предварительно установленные двоичные последовательности кода Хаффмана описаны, например, в книге Д.Ватолин, А.Ратушняк, М.Смирнов, В.Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.31-34. Начиная от значения первого квантованного коэффициента Фурье m-го блока электронного изображения до последнего, очередное значение идентифицируют со значением из предварительно сформированного множества квантованных коэффициентов Фурье электронного изображения и идентифицированное значение заменяют на предварительно установленную соответствующую ему двоичную последовательность кода Хаффмана. Примерный вид двоичных последовательностей кода Хаффмана m-го блока электронного изображения (ДП КХ m-го БЭИ) показан на фиг.6(и).

Известные способы выделения из двоичных последовательностей кода Хаффмана m-го блока электронного изображения двоичных последовательностей, совпадающих с двоичными последовательностями, входящими в одну из предварительно сформированных пар двоичных последовательностей, описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.178-183. Они заключаются в сравнении двоичной последовательности кода Хаффмана m-го блока электронного изображения со всеми двоичными последовательностями, входящими в одну из предварительно сформированных пар двоичных последовательностей. При выявлении идентичности сравниваемых двоичных последовательностей, двоичную последовательность кода Хаффмана m-го блока электронного изображения считают выделенной. Примерный вид выделенных двоичных последовательностей кода Хаффмана m-го блока электронного изображения (1-я выдел. ДП КХ, 2-я выдел. ДП КХ и т.д.) показан на фиг.6(и). Показано, что среди двоичных последовательностей кода Хаффмана m-го блока электронного изображения не все двоичные последовательности являются выделенными.

Подсчитывают число N1 выделенных двоичных последовательностей кода Хаффмана m-го блока электронного изображения. Известные способы подсчета числа N1 выделенных двоичных последовательностей кода Хаффмана m-го блока электронного изображения с использованием счетчиков описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.125-130. Число битов, содержащихся в двоичной последовательности цифрового водяного знака m-го блока электронного изображения, принимают равным N1.

Известные способы принятия в качестве двоичной последовательности цифрового водяного знака m-го блока электронного изображения первых N1 бит двоичной последовательности его аутентификатора описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.125-130. Для этого в двоичную последовательность цифрового водяного знака m-го блока электронного изображения записывают первые N1 бит двоичной последовательности его аутентификатора, а оставшиеся биты двоичной последовательности отбрасывают. Примерный вид двоичной последовательности цифрового водяного знака m-го блока электронного изображения (ДП ЦВЗ m-го БЭИ) показан на фиг.6(к).

Известные способы последовательного идентифицирования i-х, где i=1, 2,…, N1, битов двоичной последовательности секретного ключа встраивания описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.18. Например, идентифицируется единичное значение первого бита двоичной последовательности секретного ключа встраивания, нулевое значение второго бита двоичной последовательности секретного ключа встраивания и т.д., примерный вид двоичной последовательности секретного ключа встраивания (ДП СКВ) показан на фиг.6(a).

При единичном значении i-го бита двоичной последовательности секретного ключа встраивания двоичные последовательности пары меняют местами. Известные способы замены местами двоичных последовательностей пар описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.131-140. Для этого в ячейку памяти с нулевым адресом записывают двоичную последовательность этой пары из ячейки памяти с единичным адресом, а в ячейку памяти с единичным адресом записывают двоичную последовательность этой пары из ячейки памяти с нулевым адресом. Например, при единичном значении первого бита двоичной последовательности секретного ключа встраивания для первой выделенной двоичной последовательности кода Хаффмана m-го блока электронного изображения соответствующие ей двоичные последовательности пары меняют местами. Как показано на фиг.2(ж), первая двоичная последовательность пары имела вид 11…0, а вторая двоичная последовательность пары имела вид 11…1, в соответствии с фиг.2(з). После замены местами первая двоичная последовательность пары приобретает вид 11…1, а вторая двоичная последовательность пары - вид 11…0. Примерный вид замененных первых двоичных последовательностей пар (Замен. первые ДП пар) показан на фиг.6(л), а замененных вторых двоичных последовательностей пар (Замен. вторые ДП пар) - на фиг.6(м).

При нулевом значении i-го бита двоичной последовательности цифрового водяного знака m-го блока электронного изображения i-ю выделенную двоичную последовательность кода Хаффмана m-го блока электронного изображения заверяют путем ее замены на первую двоичную последовательность ее пары, иначе при единичном значении этого бита i-ю выделенную двоичную последовательность кода Хаффмана m-го блока электронного изображения заверяют путем ее замены на вторую двоичную последовательность ее пары. Известные способы заверения i-й выделенной двоичной последовательности кода Хаффмана m-го блока электронного изображения при нулевом значении i-го бита двоичной последовательности цифрового водяного знака этого блока путем ее замены на первую двоичную последовательность ее пары, иначе при единичном значении i-го бита двоичной последовательности цифрового водяного знака этого блока путем ее замены на вторую двоичную последовательность ее пары описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.131-140. Для этого в ячейку памяти с нулевым адресом записывают первую двоичную последовательность пары, а в ячейку памяти с единичным адресом записывают вторую двоичную последовательность этой пары. При использовании значения i-го бита двоичной последовательности цифрового водяного знака m-го блока электронного изображения в качестве значения адреса ячейки памяти из выбранной ячейки считывают требуемую двоичную последовательность пары. Примерный вид заверенных выделенных двоичных последовательностей кода Хаффмана m-го блока электронного изображения (Завер. выдел. ДП КХ m-го БЭИ) показан на фиг.6(н). Для первой выделенной двоичной последовательности кода Хаффмана m-го блока электронного изображения вида 11…0 первый бит двоичной последовательности цифрового водяного знака этого блока имеет единичное значение. Следовательно, первую выделенную двоичную последовательность кода Хаффмана этого блока заменяют на замененную вторую двоичную последовательность ее пары, то есть на двоичную последовательность вида 11…0.

Оставшиеся двоичные последовательности кода Хаффмана m-го блока электронного изображения считают двоичными последовательностями кода Хаффмана заверенного цифровым водяным знаком m-го блока электронного изображения без их изменения. Данные способы описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.131-140. Для этого в регистры двоичных последовательностей кода Хаффмана заверенного цифровым водяным знаком m-го блока электронного изображения записывают оставшиеся двоичные последовательности кода Хаффмана m-го блока электронного изображения.

Примерный вид двоичных последовательностей кода Хаффмана заверенного цифровым водяным знаком m-го блока электронного изображения (ДП КХ Завер. ЦВЗ m-го БЭИ) показан на фиг.6(о).

Известные способы передачи получателю заверенного цифровым водяным знаком электронного изображения описаны, например, в книге А.Г.Зюко, Д.Д.Кловский, М.В.Назаров, Л.М.Финк "Теория передачи сигналов". - М.: Радио и связь, 1986, стр.11.

Алгоритм проверки подлинности принятого электронного изображения представлен на фиг.7.

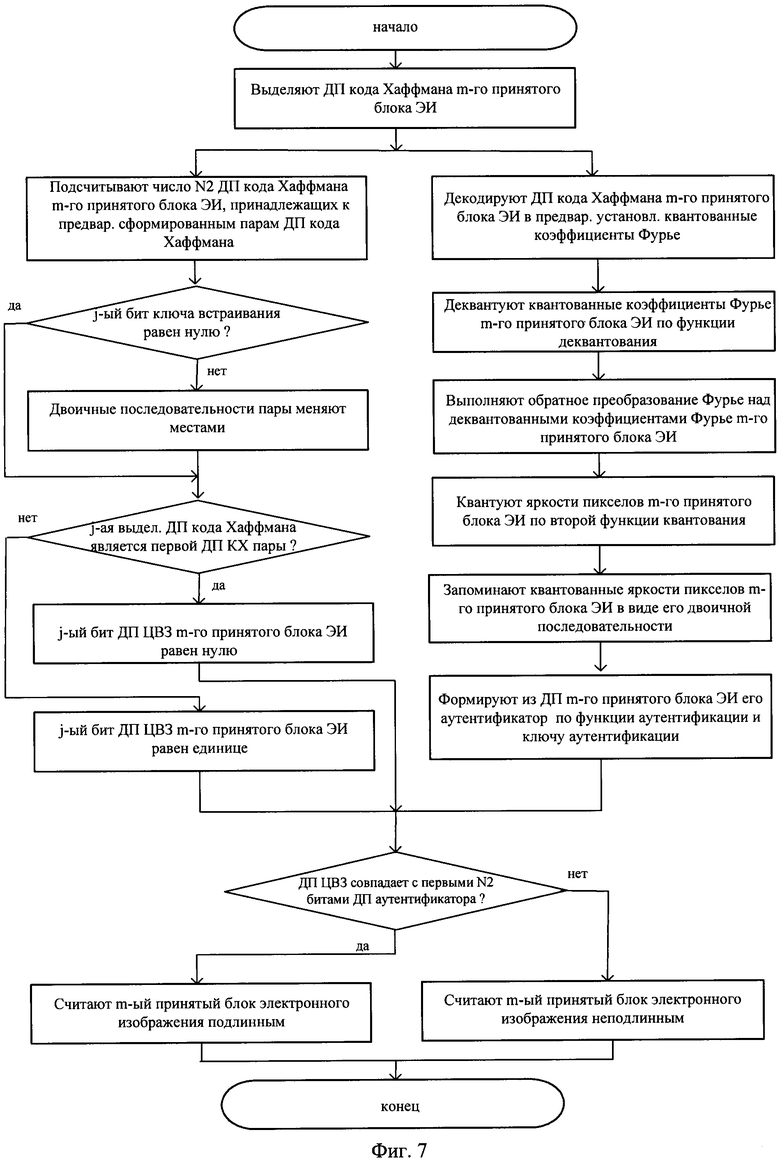

Известные способы выделения двоичных последовательностей кода Хаффмана m-го принятого блока электронного изображения описаны, например, в книге Д.Ватолин, А.Ратушняк, М.Смирнов, В.Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.31-34. Код Хаффмана является префиксным кодом, для которого всегда возможно из принятой получателем двоичной последовательности разделить друг от друга двоичные последовательности кода Хаффмана принятых соседних блоков электронного изображения и среди них безошибочно выделить двоичные последовательности кода Хаффмана m-го принятого блока электронного изображения. Примерный вид двоичных последовательностей кода Хаффмана m-го принятого блока электронного изображения (ДП КХ m-го Пр. БЭИ) показан на фиг.8(a).

Известные способы выделения из двоичных последовательностей кода Хаффмана m-го принятого блока электронного изображения двоичных последовательностей, совпадающих с двоичными последовательностями, входящими в одну из предварительно сформированных пар двоичных последовательностей, описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.178-183. Они заключаются в сравнении двоичной последовательности кода Хаффмана m-го принятого блока электронного изображения со всеми двоичными последовательностями, входящими в одну из предварительно сформированных пар двоичных последовательностей. При выявлении идентичности сравниваемых двоичных последовательностей двоичную последовательность кода Хаффмана m-го принятого блока электронного изображения принимают как выделенную. Примерный вид выделенных двоичных последовательностей кода Хаффмана m-го принятого блока электронного изображения (Выдел. ДП КХ m-го Пр. БЭИ) показан на фиг.8(б). Показано, что среди двоичных последовательностей кода Хаффмана m-го принятого блока электронного изображения, изображенных на фиг.8(a), не все двоичные последовательности принимают как выделенные.

Подсчитывают число N2 выделенных двоичных последовательностей кода Хаффмана m-го принятого блока электронного изображения. Известные способы подсчета числа N2 выделенных двоичных последовательностей кода Хаффмана m-го принятого блока электронного изображения с использованием счетчиков описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.125-130. Число битов, содержащихся в двоичной последовательности цифрового водяного знака m-го принятого блока электронного изображения, принимают равным N2.

Известные способы последовательного идентифицирования j-х, где j=1, 2,…, N2, битов двоичной последовательности секретного ключа встраивания описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.18. Например, идентифицируют единичное значение первого бита двоичной последовательности секретного ключа встраивания, нулевое значение второго бита двоичной последовательности секретного ключа встраивания и т.д., примерный вид двоичной последовательности секретного ключа встраивания (ДП СКВ) показан на фиг.8(в).

При единичном значении i-го бита двоичной последовательности секретного ключа встраивания двоичные последовательности пары меняют местами. Известные способы замены местами двоичных последовательностей пар описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.131-140. Для этого в ячейку памяти с нулевым адресом записывают двоичную последовательность этой пары из ячейки памяти с единичным адресом, а в ячейку памяти с единичным адресом записывают двоичную последовательность этой пары из ячейки памяти с нулевым адресом. Например, при единичном значении первого бита двоичной последовательности секретного ключа встраивания для первой выделенной двоичной последовательности кода Хаффмана m-го принятого блока электронного изображения соответствующие ей двоичные последовательности пары меняют местами. Как показано на фиг.2(ж), первая двоичная последовательность пары имела вид 11…0, а вторая двоичная последовательность пары в соответствии с фиг.2(з) имела вид 11…1. После замены местами первая двоичная последовательность пары приобретает вид 11…1, а вторая двоичная последовательность пары - вид 11…0. Примерный вид замененных первых двоичных последовательностей пар (Замен. первые ДП пар) показан на фиг.8(г), а замененных вторых двоичных последовательностей пар (Замен. вторые ДП пар) - на фиг.8(д). При нулевом значении i-го бита двоичной последовательности секретного ключа встраивания двоичные последовательности пары остаются без изменения. Например, при нулевом значении второго бита двоичной последовательности секретного ключа встраивания для второй выделенной двоичной последовательности кода Хаффмана m-го принятого блока электронного изображения соответствующие ей двоичные последовательности пары остаются без изменения.

Если среди выделенных двоичных последовательностей кода Хаффмана m-го принятого блока электронного изображения j-я двоичная последовательность является первой двоичной последовательностью пары, то j-й бит двоичной последовательности цифрового водяного знака m-го принятого блока электронного изображения считают нулевым, иначе его считают единичным. Известные способы идентификации среди выделенных двоичных последовательностей кода Хаффмана m-го принятого блока электронного изображения j-й, где j=1, 2,…, N2, двоичной последовательности, которая является первой или второй двоичной последовательностью пары, описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.178-183. Они заключаются в сравнении выделенной двоичной последовательности кода Хаффмана m-го принятого блока электронного изображения с двоичными последовательностями, которые являются первой или второй двоичными последовательностями пар. Например, первая выделенная двоичная последовательность кода Хаффмана m-го принятого блока электронного изображения является второй двоичной последовательностью пары после замены местами двоичных последовательностей этой пары, поэтому первый бит двоичной последовательности цифрового водяного знака m-го принятого блока электронного изображения считают единичным. Вторая выделенная двоичная последовательность кода Хаффмана m-го принятого блока электронного изображения является второй двоичной последовательностью пары, поэтому второй бит двоичной последовательности цифрового водяного знака m-го принятого блока электронного изображения считают единичным. Третья выделенная двоичная последовательность кода Хаффмана m-го принятого блока электронного изображения является первой двоичной последовательностью пары после замены, поэтому третий бит двоичной последовательности цифрового водяного знака m-го принятого блока электронного изображения считают нулевым и т.д.

Вид двоичной последовательности цифрового водяного знака m-го принятого блока электронного изображения длиной N2 бит (ДП ЦВЗ m-го Пр. БЭИ) показан на фиг.8(e).

Известные способы декодирования двоичных последовательностей кода Хаффмана m-го принятого блока электронного изображения путем замены их на предварительно установленные квантованные коэффициенты Фурье электронного изображения описаны, например, в книге Д.Ватолин, А.Ратушняк, М.Смирнов, В.Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.31-34. Начиная от первого до последнего декодируемого значения двоичной последовательности кода Хаффмана m-го принятого блока электронного изображения, очередное значение идентифицируют со значением из предварительно сформированного множества двоичных последовательностей кода Хаффмана и идентифицированное значение заменяют на предварительно установленный соответствующий квантованный коэффициент Фурье электронного изображения. Примерный вид квантованных коэффициентов Фурье m-го принятого блока электронного изображения (ККФ m-го Пр. БЭИ) показан на фиг.8(ж).

Известные способы деквантования коэффициентов Фурье m-го принятого блока электронного изображения по предварительно сформированной функции деквантования описаны, например, в книге Я.Ричардсон "Видеокодирование. Н.264 и MPEG-4 - стандарты нового поколения". - М., Техносфера, 2005, стр.187. Значения квантованных коэффициентов Фурье m-го принятого блока электронного изображения деквантуют по функции деквантования их умножением на значение соответствующего коэффициента квантования ее матрицы квантования. Примерный вид деквантованных коэффициентов Фурье m-го принятого блока электронного изображения (Дек. КФ m-го Пр. БЭИ) показан на фиг.8(з). Например, значение 80 первого деквантованного коэффициента Фурье m-го принятого блока электронного изображения умножают на значение 8 соответствующего коэффициента квантования матрицы квантования, представленной на фиг.3. В итоге первый деквантованный коэффициент Фурье m-го принятого блока электронного изображения принимает значение 640.

Известные способы выполнения обратного преобразования Фурье над деквантованными коэффициентами Фурье m-го принятого блока электронного изображения описаны, например, в книге Д.Ватолин, А.Ратушняк, М.Смирнов, В.Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.307-308. В результате выполнения обратного преобразования Фурье над деквантованными коэффициентами Фурье m-го принятого блока электронного изображения формируют значения яркости пикселов этого блока (ЯП m-го Пр. БЭИ), примерный вид которых показан на фиг.8(и). Видно, что значения яркости пикселов m-го принятого блока электронного изображения и значения яркости пикселов m-го блока электронного изображения различаются, однако различия практически незаметны для зрительной системы человека-получателя электронного изображения.

Известные способы квантования значений яркости пикселов m-го принятого блока электронного изображения по предварительно сформированной второй функции квантования описаны, например, в книге Я.Ричардсон "Видеокодирование. Н.264 и MPEG-4 - стандарты нового поколения". - М., Техносфера, 2002, стр.187. Квантование яркости пикселов по второй функции квантования выполняют заменой значения яркости квантуемого пиксела m-го принятого блока электронного изображения на ближайшее к нему квантованное значение из множества значений вида {0, 2k, 2·2k, 3·2k, …, 2l-1}, где k<l. Пример квантования яркости пикселов m-го принятого блока электронного изображения (КЯП m-го Пр. БЭИ) по предварительно сформированной второй функции квантования, описанной на фиг.2(в), показан на фиг.8(к). Квантованное значение 176 яркости первого квантуемого пиксела m-го блока электронного изображения представлено двоичной последовательностью вида 10…1, квантованное значение 192 яркости второго квантуемого пиксела m-го блока электронного изображения представлено двоичной последовательностью вида 01…1 и т.д.

Известные способы формирования двоичной последовательности m-го принятого блока электронного изображения путем конкатенации квантованных значений яркости пикселов этого блока описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.114-125. Они заключаются в последовательном считывании, с первого до (n×n)-й, двоичных последовательностей квантованных значений яркости пикселов m-го принятого блока электронного изображения в последовательный регистр таким образом, чтобы начало очередной двоичной последовательности квантованного значения яркости записывалось вплотную к концу предыдущей двоичной последовательности. Примерный вид двоичной последовательности m-го принятого блока электронного изображения (ДП m-го Пр. БЭИ) представлен на фиг.8(л).

Известные способы формирования аутентификатора m-го принятого блока электронного изображения путем преобразования двоичной последовательности этого блока с помощью предварительно сформированных функции аутентификации и двоичной последовательности секретного ключа аутентификации описаны, например, в книге М.Д.Смид, Д.К.Бранстед "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т.76, №5, стр.49. Они заключаются в формировании аутентификатора m-го принятого блока электронного изображения в виде алгоритма шифрования данных DES в режиме обратной связи по шифртексту или в режиме обратной связи по выходу. При этом в качестве ключа шифрования алгоритма шифрования данных DES используют двоичную последовательность секретного ключа аутентификации, а в качестве шифруемых данных - двоичную последовательность m-го принятого блока электронного изображения. Примерный вид двоичной последовательности секретного ключа аутентификации (ДП СКА) показан на фиг.8(м), а вид сформированного аутентификатора m-го принятого блока электронного изображения (Аут. m-го Пр. БЭИ) показан на фиг.8(н).

Далее m-й принятый блок электронного изображения считают подлинным, если двоичная последовательность его цифрового водяного знака побитно совпадает с первыми N2 битами двоичной последовательности его аутентификатора. Известные способы определения побитного совпадения двоичной последовательности цифрового водяного знака m-го принятого блока электронного изображения и первых N2 бит двоичной последовательности его аутентификатора описаны, например, в книге А.Сикарев, О.Лебедев "Микроэлектронные устройства формирования и обработки сложных сигналов". - М., Радио и связь, 1983, стр.178-183. Они заключаются в сравнении двоичных последовательностей с использованием цифровых компараторов, формирующих управляющий сигнал только при полном совпадении сравниваемых двоичных последовательностей.

Проверка теоретических предпосылок заявленного способа формирования и проверки заверенного цифровым водяным знаком электронного изображения проверялась путем его аналитических исследований.

Вероятность Рнепод принятия подлинным m-го блока ложного электронного изображения, сформированного нарушителем без знания двоичной последовательности секретного ключа встраивания и двоичной последовательности секретного ключа аутентификации, равна  На фиг.9 показана зависимость Рнепод от значений N1. Видно, что с ростом величины N1 значение Рнепод быстро уменьшается. В информационно-телекоммуникационных системах передачи электронных изображений должно выполняться Рнепод≤Рдоп, где Рдоп - допустимая вероятность принятия получателем в качестве подлинного ложного электронного изображения. Обычно величина Рдоп устанавливается равной 10-9, что рекомендуется, например, в государственном стандарте 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР, 1989, стр.9-14. Из фиг.9 видно, что условие Рнепод≤Рдоп=10-9 выполняется при значении N1≥32, что, как правило, выполняется для блоков электронных изображений размера 8×8 пикселов и более, как описано, например, в книге Д.Ватолин, А.Ратушняк, М.Смирнов, В.Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.309.

На фиг.9 показана зависимость Рнепод от значений N1. Видно, что с ростом величины N1 значение Рнепод быстро уменьшается. В информационно-телекоммуникационных системах передачи электронных изображений должно выполняться Рнепод≤Рдоп, где Рдоп - допустимая вероятность принятия получателем в качестве подлинного ложного электронного изображения. Обычно величина Рдоп устанавливается равной 10-9, что рекомендуется, например, в государственном стандарте 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР, 1989, стр.9-14. Из фиг.9 видно, что условие Рнепод≤Рдоп=10-9 выполняется при значении N1≥32, что, как правило, выполняется для блоков электронных изображений размера 8×8 пикселов и более, как описано, например, в книге Д.Ватолин, А.Ратушняк, М.Смирнов, В.Юкин "Методы сжатия данных. Устройство архиваторов, сжатие изображений и видео". - М., ДИАЛОГ-МИФИ, 2002, стр.309.

Сложность вычисления нарушителем цифрового водяного знака для встраивания в ложное электронное изображение, которое может быть признано получателем при его проверке подлинным, оценивается не менее чем в 1020…1030 вычислительных операций, как описано в книге Окова И.Н. Аутентификация речевых сообщений и изображений в каналах связи. /Под ред. проф. В.Ф.Комаровича. - Издательство Санкт-Петербургского политехнического университета, 2006, стр.325-329. Вычисления такой сложности практически нереализуемы для нарушителя при современном уровне развития вычислительной техники.

Проведенные исследования подтверждают, что при использовании предлагаемого способа формирования и проверки заверенного цифровым водяным знаком электронного изображения обеспечивается повышение защищенности электронного изображения, заверенного цифровым водяным знаком, от преднамеренных действий нарушителя по изменению его содержания.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ЗАВЕРЕННОГО ЦИФРОВЫМ ВОДЯНЫМ ЗНАКОМ ЭЛЕКТРОННОГО ИЗОБРАЖЕНИЯ | 2008 |

|

RU2393538C1 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ЗАВЕРЕННОГО ЦИФРОВЫМ ВОДЯНЫМ ЗНАКОМ ЭЛЕКТРОННОГО ИЗОБРАЖЕНИЯ | 2008 |

|

RU2399953C1 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ЗАВЕРЕННОГО ЦИФРОВЫМ ВОДЯНЫМ ЗНАКОМ ЭЛЕКТРОННОГО ИЗОБРАЖЕНИЯ | 2010 |

|

RU2450354C1 |

| УСТРОЙСТВО ФОРМИРОВАНИЯ И ПРОВЕРКИ ЗАВЕРЕННОГО ЦИФРОВЫМ ВОДЯНЫМ ЗНАКОМ ЭЛЕКТРОННОГО ИЗОБРАЖЕНИЯ | 2009 |

|

RU2411579C1 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ЗАВЕРЕННОГО ЦИФРОВЫМ ВОДЯНЫМ ЗНАКОМ СООБЩЕНИЯ | 2004 |

|

RU2258315C1 |

| СПОСОБ АУТЕНТИФИКАЦИИ ЭЛЕКТРОННОГО ИЗОБРАЖЕНИЯ | 2015 |

|

RU2589849C1 |

| СПОСОБ СИНХРОНИЗАЦИИ ЦИФРОВОГО ВОДЯНОГО ЗНАКА ЭЛЕКТРОННОГО ИЗОБРАЖЕНИЯ | 2014 |

|

RU2544779C1 |

| СПОСОБ АУТЕНТИФИКАЦИИ ЭЛЕКТРОННОГО ИЗОБРАЖЕНИЯ JPEG (ВАРИАНТЫ) | 2010 |

|

RU2448419C2 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ЗАВЕРЕННОГО ЦИФРОВЫМ ВОДЯНЫМ ЗНАКОМ ЭЛЕКТРОННОГО ТЕКСТОВОГО СООБЩЕНИЯ | 2007 |

|

RU2358394C1 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ЗАВЕРЕННОГО ЦИФРОВЫМ ВОДЯНЫМ ЗНАКОМ ЭЛЕКТРОННОГО ТЕКСТОВОГО СООБЩЕНИЯ | 2008 |

|

RU2371864C1 |

Изобретение относится к области электросвязи и информационных технологий, а именно к технике защиты подлинности электронных изображений. Техническим результатом заявляемого решения является повышение защиты заверенного цифровым водяным знаком электронного изображения от преднамеренных действий нарушителя по изменению его содержания. Указанный технический результат достигается тем, что разделяют электронное изображение на блоки пикселов, формируют аутентификатор блока электронного изображения с использованием секретного ключа аутентификации, из аутентификатора блока электронного изображения формируют цифровой водяной знак этого блока с использованием секретного ключа аутентификации и встраивают сформированный цифровой водяной знак в этот же блок электронного изображения с использованием секретного ключа встраивания, действия по заверению у отправителя цифровым водяным знаком блоков электронного изображения повторяют до завершения их поступления, передают получателю заверенное цифровым водяным знаком электронное изображение и проверяют подлинность принятого электронного изображения с использованием секретного ключа аутентификации и секретного ключа встраивания. 2 з.п. ф-лы, 9 ил.

1. Способ формирования и проверки заверенного цифровым водяным знаком электронного изображения, заключающийся в том, что предварительно формируют для отправителя и получателя двоичную последовательность секретного ключа, криптографическую функцию и множество коэффициентов Фурье электронного изображения, формируют у отправителя заверенное цифровым водяным знаком электронное изображение, для чего разделяют электронное изображение на М блоков, каждый размером n×n пикселов, где n≥2, формируют аутентификатор m-го блока электронного изображения, где m=1, 2, …, М, определяют двоичную последовательность цифрового водяного знака m-го блока электронного изображения, встраивают цифровой водяной знак в m-й блок электронного изображения, причем действия по заверению у отправителя цифровым водяным знаком блоков электронного изображения повторяют до завершения их поступления, передают получателю заверенное цифровым водяным знаком электронное изображение, проверяют подлинность принятого получателем электронного изображения, для чего извлекают цифровой водяной знак из m-го принятого блока электронного изображения и формируют его аутентификатор, а затем действия по проверке подлинности последующих принятых блоков электронного изображения повторяют до завершения их приема, отличающийся тем, что дополнительно предварительно формируют двоичную последовательность секретного ключа аутентификации и двоичную последовательность секретного ключа встраивания для отправителя и получателя, первую и вторую функцию квантования, функцию деквантования, множество квантованных коэффициентов Фурье электронного изображения квантованием по первой функции квантования предварительно сформированных коэффициентов Фурье электронного изображения, а также множество двоичных последовательностей кода Хаффмана, соответствующих сформированному множеству квантованных коэффициентов Фурье электронного изображения, из множества двоичных последовательностей кода Хаффмана выделяют попарно двоичные последовательности, соответствующие отличающимся на единицу квантованным коэффициентам Фурье электронного изображения, причем в качестве криптографической функции формируют функцию аутентификации, для определения двоичной последовательности цифрового водяного знака m-го блока электронного изображения выполняют преобразование Фурье над значениями яркости пикселов m-го блока электронного изображения и квантуют значения коэффициентов Фурье m-го блока электронного изображения по предварительно сформированной первой функции квантования, затем кодируют значения квантованных коэффициентов Фурье m-го блока электронного изображения путем их замены на предварительно установленные двоичные последовательности кода Хаффмана, выделяют из двоичных последовательностей кода Хаффмана m-го блока электронного изображения двоичные последовательности, совпадающие с двоичными последовательностями, входящими в одну из предварительно сформированных пар двоичных последовательностей, а число бит, содержащихся в двоичной последовательности цифрового водяного знака m-го блока электронного изображения, принимают равным числу N1 выделенных двоичных последовательностей кода Хаффмана этого блока, в качестве двоичной последовательности цифрового водяного знака m-го блока электронного изображения принимают первые N1 бит двоичной последовательности его аутентификатора, для встраивания цифрового водяного знака в m-й блок электронного изображения последовательно идентифицируют i-е, где i=1, 2, …, N1, биты двоичной последовательности секретного ключа встраивания, при единичном значении i-го бита двоичной последовательности секретного ключа встраивания двоичные последовательности пары меняют местами, при нулевом значении i-го бита двоичной последовательности цифрового водяного знака m-го блока электронного изображения i-ю выделенную двоичную последовательность кода Хаффмана m-го блока электронного изображения заверяют путем ее замены на первую двоичную последовательность ее пары, иначе при единичном значении этого бита i-ю выделенную двоичную последовательность кода Хаффмана m-го блока электронного изображения заверяют путем ее замены на вторую двоичную последовательность ее пары, оставшиеся двоичные последовательности кода Хаффмана m-го блока электронного изображения считают двоичными последовательностями кода Хаффмана, заверенного цифровым водяным знаком m-го блока электронного изображения, без их изменения, для проверки подлинности принятого получателем электронного изображения выделяют двоичные последовательности кода Хаффмана его m-го блока, а цифровой водяной знак извлекают из m-го принятого блока электронного изображения путем выделения из его двоичных последовательностей кода Хаффмана двоичных последовательностей, совпадающих с двоичными последовательностями, входящими в одну из предварительно сформированных пар двоичных последовательностей, число бит, содержащихся в двоичной последовательности цифрового водяного знака m-го принятого блока электронного изображения, принимают равным числу N2 выделенных двоичных последовательностей этого блока, последовательно идентифицируют j-е, где j=1, 2, …, N2, биты двоичной последовательности секретного ключа встраивания, при единичном значении j-го бита двоичной последовательности секретного ключа встраивания двоичные последовательности пары меняют местами, если среди выделенных двоичных последовательностей кода Хаффмана m-го принятого блока электронного изображения j-я двоичная последовательность является первой двоичной последовательностью пары, то j-й бит двоичной последовательности цифрового водяного знака m-го принятого блока электронного изображения считают нулевым, иначе его считают единичным, m-й принятый блок электронного изображения считают подлинным, если двоичная последовательность его цифрового водяного знака побитно совпадает с первыми N2 битами двоичной последовательности его аутентификатора.

2. Способ по п.1, отличающийся тем, что для формирования аутентификатора m-го блока электронного изображения квантуют яркости пикселов этого блока по предварительно сформированной второй функции квантования, формируют двоичную последовательность m-го блока электронного изображения путем конкатенации квантованных значений яркости пикселов этого блока, а аутентификатор m-го блока электронного изображения формируют путем преобразования двоичной последовательности этого блока с помощью предварительно сформированных функции аутентификации и двоичной последовательности секретного ключа аутентификации.

3. Способ по п.1, отличающийся тем, что для формирования аутентификатора m-го принятого блока электронного изображения декодируют двоичные последовательности кода Хаффмана этого блока путем замены их на предварительно установленные квантованные коэффициенты Фурье электронного изображения, деквантуют коэффициенты Фурье m-го принятого блока электронного изображения по предварительно сформированной функции деквантования, выполняют обратное преобразование Фурье над деквантованными коэффициентами Фурье этого блока, квантуют значения яркости пикселов m-го принятого блока электронного изображения по предварительно сформированной второй функции квантования, формируют двоичную последовательность этого блока путем конкатенации квантованных значений яркости пикселов этого блока, а аутентификатор m-го принятого блока электронного изображения формируют путем преобразования двоичной последовательности этого блока с помощью предварительно сформированных функции аутентификации и двоичной последовательности секретного ключа аутентификации.

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ЗАВЕРЕННОГО ЦИФРОВЫМ ВОДЯНЫМ ЗНАКОМ СООБЩЕНИЯ | 2004 |

|

RU2258315C1 |

| US 2004091050 A1, 13.05.2004 | |||

| KR 20080005180 A, 10.01.2008 | |||

| CN 101504759 A, 12.08.2009 | |||

| СПОСОБ ВВЕДЕНИЯ ВОДЯНЫХ ЗНАКОВ В ИЗОБРАЖЕНИЯ, НЕ ЗАВИСЯЩИЙ ОТ ИЗМЕНЕНИЯ МАСШТАБА | 2000 |

|

RU2251821C2 |

Авторы

Даты

2011-05-20—Публикация

2009-09-14—Подача