Изобретение относятся к области электросвязи и информационных технологий, а именно к технике защиты подлинности электронных текстовых сообщений, создаваемые электронными текстовыми редакторами, такими как Word, Write, Notepad и т.п. Под подлинным электронным текстовым сообщением понимается такое буквенно-цифровое сообщение, созданное отправителем и принятое получателем, в котором отсутствуют неавторизованные изменения его содержания.

Заявленный способ может быть использован для установления подлинности электронных текстовых сообщений, передаваемых в современных информационно-телекоммуникационных системах.

Известны способы контроля подлинности электронных текстовых сообщений на основе вычисления отправителем и проверки получателем имитозащищенной вставки этого сообщения. Эти способы относятся к криптографическим способам контроля подлинности электронных текстовых сообщений и описаны, например, в государственном стандарте 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР, 1989. В данных способах электронное текстовое сообщение, состоящее из буквенно-цифровых и других символов, преобразуют в двоичную последовательность электронного текстового сообщения, которую разделяют у отправителя на последовательные блоки длиной n бит, где обычно n=64. По функции зашифрования с использованием заранее сформированной для отправителя и получателя двоичной последовательности секретного ключа последовательно от каждого блока с учетом предыдущего зашифрованного блока формируется зашифрованный текущий блок до тех пор, пока поступает двоичная последовательность электронного текстового сообщения. Из последнего зашифрованного блока выделяют двоичную последовательность длиной l<n бит, называемую имитозащищенной вставкой этого сообщения. Затем само электронное текстовое сообщение и его имитозащищенную вставку передают по каналу связи или записывают на электронные носители, например CD диски и дискеты. Принятое получателем электронное текстовое сообщение проверяют, для чего заново разделяют его двоичную последовательность на последовательные принятые блоки длиной n бит, по функции зашифрования с использованием двоичной последовательности секретного ключа последовательно от каждого принятого блока с учетом предыдущего зашифрованного блока принятого формируют очередной зашифрованный принятый блок до тех пор, пока поступает двоичная последовательность принятого электронного текстового сообщения. Из последнего зашифрованного принятого блока выделяют двоичную последовательность имитозащищенной вставки длиной l<n бит принятого сообщения и при полном совпадении заново сформированной и принятой имитозащищенных вставок принятое электронное текстовое сообщение считают подлинным.

Недостатками указанных аналогов является необходимость дополнительной передачи имитозащищенной вставки электронного текстового сообщения, что приводит к дополнительному расходу пропускной способности каналов передачи или емкости запоминающих устройств, а также низкая защищенность заверенных криптографической имитовставкой электронных текстовых сообщений от воздействия случайных или преднамеренных ошибок канала передачи. При возникновении одной и более ошибок канала передачи заново сформированная имитозащищенная вставка принятого электронного текстового сообщения будет существенно отличаться от сформированной на передающей стороне, и принятое электронное текстовое сообщение будет признано получателем неподлинным, даже если в этом сообщении его смысл при воздействии ошибок не изменился.

Известны также способы формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения. Такие способы в последние годы разрабатываются в рамках стеганографических методов защиты информации. Эти способы описаны, например, в книге: В.Г.Грибунин, И.Н.Оков, И.В.Туринцев. Цифровая стеганография. М.: Солон-Р, 2002, страница 6-17. Основная идея этих способов заключается во встраивании в заверяемое электронное текстовое сообщение специальной метки - цифрового водяного знака (ЦВЗ) с использованием секретного ключа. Данный ЦВЗ является уникальным идентификатором, и факт извлечения этого ЦВЗ из принятого электронного текстового сообщения с использованием секретного ключа позволяет получателю убедиться, что содержание заверенного данным водяным знаком сообщения не изменено и не сформировано в результате злоумышленных действий. По аналогии с водяными знаками, заверяющими подлинность денежных знаков на бумажном носителе, данные идентификаторы получили название цифровой водяной знак электронного текстового сообщения. Цифровые водяные знаки сообщений могут быть визуально воспринимаемыми, например изображение зарегистрированного товарного знака фирмы-производителя или изображение лица отправителя, и визуально не воспринимаемыми, например извлекаемая из принятого электронного сообщения двоичная последовательность, зарегистрированная как персональный идентификационный номер (ПИН) отправителя электронных текстовых сообщений.

Встраивание у отправителя в заверяемое электронное текстовое сообщение цифрового водяного знака выполняется при использовании секретного ключа, неизвестного нарушителю. На этапе проверки из принятого электронного текстового сообщения с использованием этого же секретного ключа извлекается цифровой водяной знак, который сличается с исходным цифровым водяным знаком, и при их совпадении выносится решение об отсутствии искажений в принятом электронном текстовом сообщении. Нарушитель, которому известен цифровой водяной знак, но неизвестен секретный ключ, не способен сформировать электронное текстового сообщение, заверенное цифровым водяным знаком, которое при проверке получатель признает подлинным.

Известные способы формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения описаны, например, в книге: Bender W., Gruhl B., Morimoto N., Lu A. Techniques for data hiding / ЛВМ systems journal. 1996. Vol.35. №3. Они заключаются в предварительном формировании для отправителя и получателя двоичной последовательности цифрового водяного знака длиной К бита и двоичной последовательности секретного ключа длиной N>К бита. Двоичная последовательность цифрового водяного знака является одной и той же для любых заверяемых отправителем электронных текстовых сообщений. Для заверения у отправителя электронного текстового сообщения его двоичная последовательность разбивается на блоки символов длиной N символов. В двоичном представлении символов электронного текстового сообщения имеются неиспользуемые при обычных операциях обработки этих сообщений двоичные разряды. Для формирования заверенного цифровым водяным знаком электронного текстового сообщения выделяют текущий блок сообщения. Если i-ый бит, где i=1, 2, …, N, двоичной последовательности секретного ключа имеет единичное значение, то в неиспользуемый двоичный разряд i-ого символа текущего блока электронного текстового сообщения записывается значение очередного бита двоичной последовательности цифрового водяного знака. После записи последнего бита последовательности цифрового водяного знака текущий блок электронного текстового сообщения как заверенный цифровым водяным знаком передают получателю. Выделяют следующий блок электронного текстового сообщения и выполняют последующие за ним действия до тех пор, пока поступает двоичная последовательность сообщения.

Для проверки подлинности принятого получателем электронного текстового сообщения, начиная с первого символа, двоичная последовательность принятого сообщения разбивается на принятые блоки длиной N символов. Выделяют текущий принятый блок электронного текстового сообщения. Если i-ый бит, где i=1, 2, …, N, двоичной последовательности секретного ключа имеет единичное значение, то из неиспользуемого двоичного разряда i-ого символа текущего принятого блока электронного текстового сообщения считывается значение очередного бита принятой двоичной последовательности цифрового водяного знака и сравнивается со значением очередного бита двоичной последовательности цифрового водяного знака. Если при проверке подлинности все значения очередных битов принятой двоичной последовательности цифрового водяного знака совпали со значениями очередных битов двоичной последовательности цифрового водяного знака, то текущий принятый блок электронного текстового сообщения признается получателем подлинным. Затем повторяют действия по проверке подлинности следующего принятого блока электронного текстового сообщения, и так до завершения приема всей двоичной последовательности принятого сообщения. Если при проверке подлинности все принятые блоки электронного текстового сообщения признаны подлинными, то все принятое сообщение считают подлинным.

Недостатком известных способов формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения является низкая защищенность заверенного цифровым водяным знаком сообщения от преднамеренных действий внешнего или потенциальных внутренних нарушителей (законных отправителя или получателя) по изменению содержания сообщения. При преднамеренном изменении содержания заверенного цифровым водяным знаком электронного текстового сообщения внешний нарушитель может изменить любые двоичные разряды символов блоков сообщения, кроме неиспользуемого двоичного разряда. Получатель измененного сообщения, выполняя описанные действия проверки, ошибочно признает принятое сообщение подлинным. Тем самым внешний нарушитель имеет возможность переделать заверенное цифровым водяным знаком электронное текстовое сообщение в ложное сообщение. Следовательно, известные способы не обеспечивают защищенность заверенного цифровым водяным знаком электронного текстового сообщения от атаки внешнего нарушителя, называемой атакой подмены сообщения первого порядка. В качестве внутреннего нарушителя может выступать недобросовестный отправитель электронного текстового сообщения. Он подготавливает два различных заверенных цифровым водяным знаком электронных текстовых сообщения, передает получателю первое из них, а впоследствии отрекается от него, утверждая, что он якобы передавал второе заверенное цифровым водяным знаком электронное текстовое сообщение, а получатель подменил его на первое. Такая атака со стороны внутреннего нарушителя-отправителя называется атакой ренегатства и потенциально возможна, если отправитель и получатель для формирования и проверки цифрового водяного знака соответственно используют одинаковую двоичную последовательность секретного ключа. В качестве внутреннего нарушителя также может выступать недобросовестный получатель заверенного цифровым водяным знаком электронного текстового сообщения. Он принимает от добросовестного отправителя заверенное цифровым водяным знаком электронное текстовое сообщение и переделывает его в другое, выгодное для получателя, заверенное цифровым водяным знаком сообщение и утверждает, что именно такое сообщение ему передавал отправитель. Такая атака со стороны внутреннего нарушителя-получателя называется атакой переделки и потенциально возможна, если отправитель и получатель для формирования и проверки цифрового водяного знака соответственно используют одинаковую двоичную последовательность секретного ключа.

Наиболее близким по своей технической сущности к заявленному способу формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения является способ формирования и проверки заверенного цифровым водяным знаком электронного сообщения по патенту РФ 2258315, МПК7 H04L 9/00 от 10.08.05. Способ-прототип формирования и проверки заверенного цифровым водяным знаком электронного сообщения заключается в предварительном формировании для отправителя и получателя двоичной последовательности секретного ключа и функции хэширования с двоичным выходным значением. Устанавливают минимально допустимое число Kmin подлинных групп двоичных последовательностей электронного сообщения в группе из К принятых групп. А также устанавливают максимально допустимое значение вероятности Рош ошибочного выделения отсчета, соответствующего первому биту двоичной последовательности цифрового водяного знака у отправителя электронного сообщения.

Для заверения у отправителя электронного сообщения с помощью функции хэширования и секретного ключа считывают последовательно k-ый, где k=1, 2, …, К, бит двоичной последовательности цифрового водяного знака, двоичную последовательность очередного отсчета электронного сообщения и двоичную последовательность секретного ключа. Хэшируют двоичную последовательность очередного отсчета электронного сообщения по предварительно сформированным функции хэширования и двоичной последовательности секретного ключа и сравнивают хэшированное значение с k-ым битом двоичной последовательности цифрового водяного знака.

При совпадении хэшированного значения с k-ым битом двоичной последовательности цифрового водяного знака передают получателю двоичную последовательность очередного отсчета электронного сообщения в качестве заверенной, а при несовпадении хэшированного значения с k-ым битом двоичной последовательности цифрового водяного знака преобразуют последовательно двоичную последовательность очередного отсчета электронного сообщения путем изменения ее младших битов, для чего преобразуют двоичную последовательность очередного отсчета электронного сообщения путем последовательного изменения ее одного, двух, трех и так далее младших битов, хэшируют после каждого преобразования преобразованную двоичную последовательность очередного отсчета электронного сообщения по предварительно сформированным функции хэширования и двоичной последовательности секретного ключа и сравнивают хэшированное значение с k-ым битом двоичной последовательности цифрового водяного знака.

Выполняют преобразование двоичной последовательности очередного отсчета электронного сообщения до совпадения хэшированного значения преобразованной двоичной последовательности очередного отсчета электронного сообщения с k-ым битом двоичной последовательности цифрового водяного знака, после чего передают получателю последнюю преобразованную двоичную последовательность очередного отсчета электронного сообщения в качестве заверенной.

После заверения двоичной последовательности очередного отсчета электронного сообщения с использованием К-го бита двоичной последовательности цифрового водяного знака повторно считывают, начиная с первого и до K-го, k-ый бит двоичной последовательности цифрового водяного знака и двоичную последовательность очередного отсчета электронного сообщения и выполняют последующие действия по заверению у отправителя цифровым водяным знаком сообщения до тех пор, пока поступают двоичные последовательности очередных отсчетов электронного сообщения.

После передачи заверенного цифровым водяным знаком электронного сообщения выделяют из принимаемых двоичных последовательностей очередных отсчетов электронного сообщения отсчет, соответствующий первому биту двоичной последовательности цифрового водяного знака у отправителя электронного сообщения, для чего хэшируют принятые получателем двоичные последовательности очередных отсчетов электронного сообщения по предварительно сформированным функции хэширования и двоичной последовательности секретного ключа и сравнивают последовательно хэшированные значения с соответствующими, начиняя с первого, значениями битов двоичной последовательности цифрового водяного знака до достижения М их совпадений подряд.

При достижении М совпадений подряд принимают первый отсчет из К последовательно принятых двоичных последовательностей очередных отсчетов электронного сообщения соответствующим первому биту двоичной последовательности цифрового водяного знака у отправителя электронного сообщения.

Для проверки у получателя подлинности принятого электронного сообщения с помощью предварительно сформированных функции хэширования и двоичной последовательности секретного ключа считывают последовательно К двоичных последовательностей очередных отсчетов принятого электронного сообщения и хэшируют по предварительно сформированным функции хэширования и двоичной последовательности секретного ключа двоичные последовательности очередных отсчетов принятого электронного сообщения. Сравнивают k-ое хэшированное значение с k-ым битом двоичной последовательности цифрового водяного знака и вычисляют число Кс хэшированных двоичных последовательностей очередных отсчетов электронного сообщения из К принятых отсчетов, совпавших со значениями соответствующих им битов двоичной последовательности цифрового водяного знака.

При Кс≥Kmin считают подлинными К принятые двоичные последовательности очередных отсчетов электронного сообщения, после чего повторяют действия по проверке подлинности очередной группы из К принятых двоичных последовательностей очередных отсчетов электронного сообщения, причем действия по проверке у получателя принятого электронного сообщения повторяют до завершения приема всех двоичных последовательностей его очередных отсчетов.

Недостатком прототипа заявленного способа формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения является низкая защищенность сообщения, заверенного цифровым водяным знаком отправителя, от преднамеренных действий внешнего или потенциальных внутренних нарушителей по изменению содержания сообщения. Это обусловлено тем, что внешний нарушитель способен изменять содержание электронного текстового сообщения в виде атаки подмены большого порядка L. В этой атаке внешний нарушитель наблюдает большое число L≥10-4…10-5 электронных текстовых сообщений, заверенных с использованием одних и тех же двоичной последовательности цифрового водяного знака и двоичной последовательности секретного ключа. При несекретной двоичной последовательности цифрового водяного знака внешний нарушитель способен узнать большое число порядка L·К заверенных двоичных последовательностей отсчетов электронных текстовых сообщений. У него появляется возможность из этого множества заверенных двоичных последовательностей отсчетов сформировать ложное электронное текстовое сообщение, которое при описанных действиях проверки у получателя будет ошибочно принято как подлинное.

Целью изобретения заявленного технического решения является разработка способа формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения, обеспечивающего повышение защищенности сообщения, заверенного цифровым водяным знаком отправителя, от преднамеренных действий внешнего или потенциальных внутренних нарушителей по изменению его содержания.

Поставленная цель достигается тем, что в известном способе формирования и проверки заверенного цифровым водяным знаком электронного сообщения, заключающемся в предварительном формировании для отправителя и получателя двоичной последовательности общего секретного ключа и функции хэширования с двоичным выходным значением, устанавливают минимально допустимое число Kmin подлинных групп двоичных последовательностей электронного сообщения из К принятых групп, из двоичной последовательности электронного сообщения выделяют К≥Kmin групп двоичных последовательностей, заверяют у отправителя электронное сообщение с помощью предварительно сформированных функции хэширования и двоичной последовательности секретного ключа и передают его получателю, проверяют подлинность принятого получателем электронного сообщения с помощью предварительно сформированных функции хэширования и двоичной последовательности секретного ключа, дополнительно в качестве электронного сообщения используют электронное текстовое сообщение, каждый символ которой представлен в виде его заданной двоичной последовательности. Дополнительно формируют секретный ключ отправителя, состоящий из первой, второй, третьей и четвертой двоичных последовательностей, а также секретный ключ получателя, состоящий из первой, второй и третьей двоичных последовательностей, а общий секретный ключ формируют в виде первой и второй двоичных последовательностей. Первую и вторую двоичные последовательности секретного ключа отправителя и третью двоичную последовательность секретного ключа получателя длиной К бит формируют случайно и равновероятно, а k-ые биты остальных двоичных последовательностей секретного ключа отправителя длиной К бит и секретного ключа получателя длиной К бит определяют соответствующими одновременному выполнению равенства, с одной стороны, k-ого бита третьей двоичной последовательности секретного ключа отправителя и, с другой стороны, произведения k-ого бита первой двоичной последовательности секретного ключа отправителя и k-ого бита второй двоичной последовательности секретного ключа получателя, сложенного по модулю 2 с k-ым битом первой двоичной последовательности секретного ключа получателя и равенства, с одной стороны, k-ого бита четвертой двоичной последовательности секретного ключа отправителя и, с другой стороны, произведения k-ого бита второй двоичной последовательности секретного ключа отправителя и k-ого бита второй двоичной последовательности секретного ключа получателя, сложенного по модулю 2 с k-ым битом третьей двоичной последовательности секретного ключа получателя.

Предварительно устанавливают для символов электронного текстового сообщения совокупность заменяющих символов, не меняющих визуального восприятия этого сообщения.

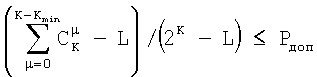

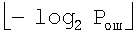

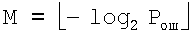

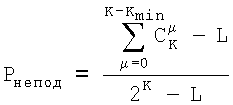

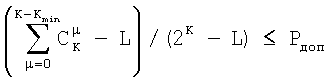

Минимально допустимое число Kmin подлинных групп двоичных последовательностей электронного текстового сообщения из К принятых групп определяют из условия

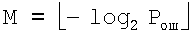

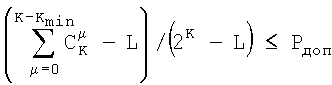

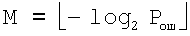

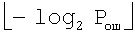

где Рдоп - предварительно заданная допустимая вероятность принятия подлинными К принятых групп двоичных последовательностей электронного текстового сообщения, являющихся неподлинными,  - число сочетаний из К по µ, a L - число заверенных цифровым водяным знаком с помощью двоичных последовательностей общего секретного ключа и двоичных последовательностей секретного ключа отправителя электронных текстовых сообщений. Также предварительно устанавливают максимально допустимое значение вероятности Pош ошибочного выделения двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, и устанавливают значение

- число сочетаний из К по µ, a L - число заверенных цифровым водяным знаком с помощью двоичных последовательностей общего секретного ключа и двоичных последовательностей секретного ключа отправителя электронных текстовых сообщений. Также предварительно устанавливают максимально допустимое значение вероятности Pош ошибочного выделения двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, и устанавливают значение  , а действие

, а действие  означает округление значения - log2Рош до ближайшего целого.

означает округление значения - log2Рош до ближайшего целого.

Для заверения у отправителя цифровым водяным знаком электронного текстового сообщения выделяют К групп двоичных последовательностей из двоичной последовательности электронного текстового сообщения с использованием первой двоичной последовательности общего секретного ключа. Последовательно k-ую, где k=1, 2, …, К, группу двоичных последовательностей разделяют на первую и вторую части, затем всю k-ую группу двоичных последовательностей и ее первую и вторую части раздельно хэшируют по предварительно сформированным функции хэширования и второй двоичной последовательности общего секретного ключа. После чего проверяют соответствие хэшированных значений всей k-ой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя. Соответствие хэшированных значений всей k-ой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя устанавливают одновременным выполнением равенства, с одной стороны, хэшированного значения первой части k-ой группы двоичных последовательностей и, с другой стороны, произведения хэшированного значения всей k-ой группы двоичных последовательностей и k-ого бита второй двоичной последовательности секретного ключа отправителя, сложенного по модулю 2 с k-ым битом первой двоичной последовательности секретного ключа отправителя и равенства, с одной стороны, хэшированного значения второй части k-ой группы двоичных последовательностей и, с другой стороны, произведения хэшированного значения всей k-ой группы двоичных последовательностей и k-ого бита четвертой двоичной последовательности секретного ключа отправителя, сложенного по модулю 2 с k-ым битом третьей двоичной последовательности секретного ключа отправителя.

При установлении соответствия принимают в качестве очередного бита первой двоичной последовательности цифрового водяного знака электронного текстового сообщения хэшированное значение первой части k-ой группы двоичных последовательностей и в качестве очередного бита второй двоичной последовательности цифрового водяного знака электронного текстового сообщения хэшированное значение второй части k-ой группы двоичных последовательностей и передают получателю k-ую группу двоичных последовательностей в качестве заверенной цифровым водяным знаком. При установлении несоответствия последовательно заменяют в k-ой группе двоичных последовательностей ее символы на заменяющие из предварительно установленной совокупности заменяющих символов, после чего повторно раздельно хэшируют всю k-ую преобразованную группу двоичных последовательностей и ее первую и вторую части по предварительно сформированным функции хэширования и второй двоичной последовательности общего секретного ключа.

Вновь проверяют соответствие хэшированных значений всей k-ой преобразованной группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя, причем действия по замене символов в k-ой преобразованной группы двоичных последовательностей, ее хэшированию и проверке соответствия ее хэшированных значений осуществляют до его установления, после чего принимают в качестве очередных битов первой и второй двоичных последовательностей цифрового водяного знака электронного текстового сообщения хэшированные значения первой и второй части k-ой преобразованной группы двоичных последовательностей соответственно, передают получателю k-ую преобразованную группу двоичных последовательностей в качестве заверенной цифровым водяным знаком. Действия по заверению у отправителя цифровым водяным знаком электронного текстового сообщения повторяют до тех пор, пока поступает его двоичная последовательность.

После передачи заверенного цифровым водяным знаком электронного текстового сообщения из принятой получателем двоичной последовательности электронного текстового сообщения выделяют двоичную последовательность символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, для чего из принятой двоичной последовательности электронного текстового сообщения, начиная с двоичной последовательности первого символа, выделяют с использованием первой двоичной последовательности общего секретного ключа К принятых групп двоичных последовательностей. Последовательно k-ую принятую группу двоичных последовательностей разделяют на первую и вторую части, всю k-ую принятую группу двоичных последовательностей и ее первую и вторую части раздельно хэшируют по предварительно сформированным функции хэширования и второй двоичной последовательности общего секретного ключа и проверяют соответствие хэшированных значений всей k-ой принятой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй и третьей двоичных последовательностей секретного ключа получателя. Соответствие хэшированных значений всей k-ой принятой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй и третьей двоичных последовательностей секретного ключа получателя устанавливают выполнением равенства, с одной стороны, хэшированного значения второй части k-ой принятой группы двоичных последовательностей и, с другой стороны, произведения хэшированного значения всей k-ой принятой группы двоичных последовательностей и k-ого бита третьей двоичной последовательности секретного ключа получателя, сложенного по модулю 2 с k-ым битом первой двоичной последовательности секретного ключа получателя и произведением хэшированного значения первой части k-ой принятой группы двоичных последовательностей и k-ого бита второй двоичной последовательности секретного ключа получателя.

При установлении 1<М≤К соответствий выделенную двоичную последовательность символа принимают в качестве двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей. В противном случае действия по выделению двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, повторяют с двоичной последовательностью очередного символа принятой двоичной последовательности электронного текстового сообщения.

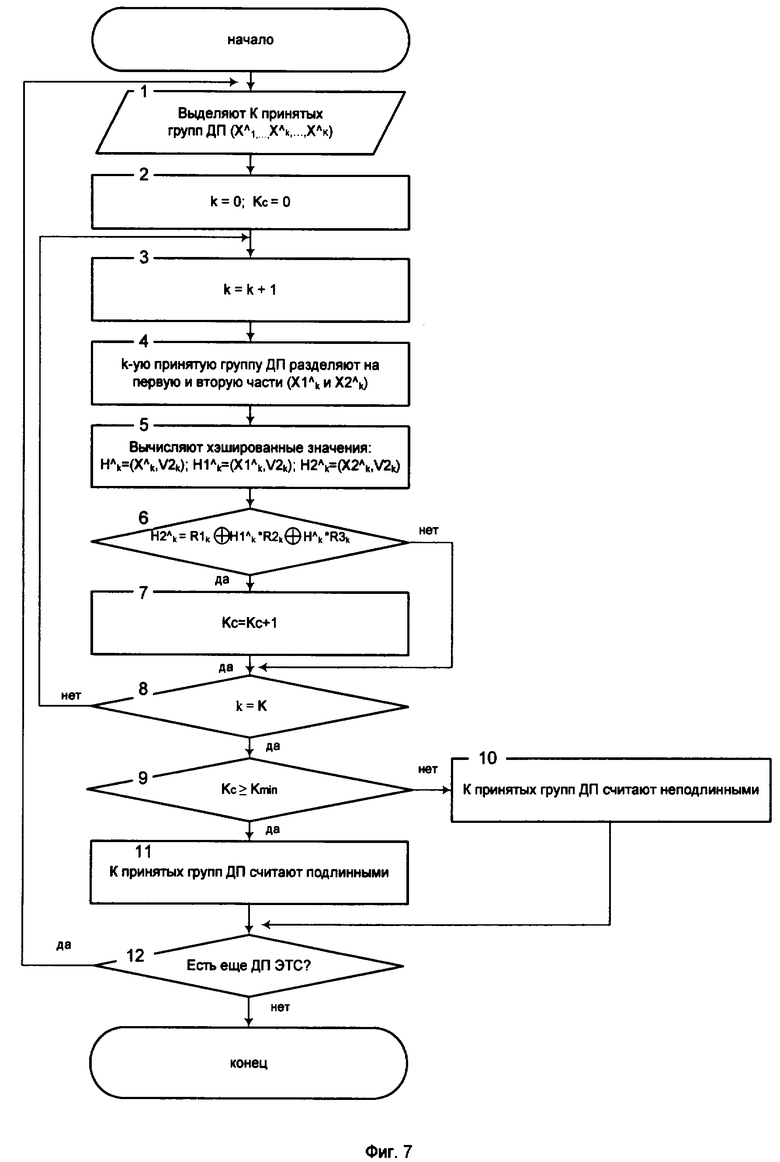

После выделения двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, проверяют у получателя подлинность принятого электронного текстового сообщения, для чего начиная с двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, выделяют с использованием первой двоичной последовательности общего секретного ключа К принятых групп двоичных последовательностей, последовательно k-ую принятую группу двоичных последовательностей разделяют на первую и вторую части. Всю k-ую принятую группу двоичных последовательностей и ее первую и вторую части раздельно хэшируют по предварительно сформированным функции хэширования и второй двоичной последовательности общего секретного ключа, проверяют выполнение соответствия хэшированных значений всей k-ой принятой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй и третьей двоичных последовательностей секретного ключа получателя.

Соответствие хэшированных значений всей k-ой принятой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй и третьей двоичных последовательностей секретного ключа получателя устанавливают выполнением равенства, с одной стороны, хэшированного значения второй части k-ой принятой группы двоичных последовательностей и, с другой стороны, произведения хэшированного значения всей k-ой принятой группы двоичных последовательностей и k-ого бита третьей двоичной последовательности секретного ключа получателя, сложенного по модулю 2 с k-ым битом первой двоичной последовательности секретного ключа получателя и произведением хэшированного значения первой части k-ой принятой группы двоичных последовательностей и k-ого бита второй двоичной последовательности секретного ключа получателя.

При установлении числа соответствий Кс≥Kmin считают К принятых групп двоичных последовательностей электронного текстового сообщения подлинными, после чего повторяют действия по проверке подлинности очередных К принятых групп двоичных последовательностей до завершения приема всей двоичной последовательности электронного текстового сообщения.

Указанная новая совокупность выполняемых действий за счет непредсказуемой для внешнего нарушителя зависимости двоичной последовательности заверенного цифровым водяным знаком электронного текстового сообщения от первой и второй двоичных последовательностей общего секретного ключа, а также зависимости первой и второй двоичных последовательностей цифрового водяного знака от двоичной последовательности электронного текстового сообщения, двоичных последовательностей секретного ключа отправителя и двоичных последовательностей секретного ключа получателя, а также за счет непредсказуемых для потенциального внутреннего нарушителя-отправителя сообщений двоичных последовательностей секретного ключа получателя и непредсказуемых для потенциального внутреннего нарушителя-получателя сообщений двоичных последовательностей секретного ключа отправителя позволяет повысить защищенность электронного текстового сообщения, заверенного цифровым водяным знаком отправителя, к преднамеренным действиям внешнего или потенциальных внутренних нарушителей по изменению его содержания.

Заявленный способ поясняется чертежами, на которых показаны:

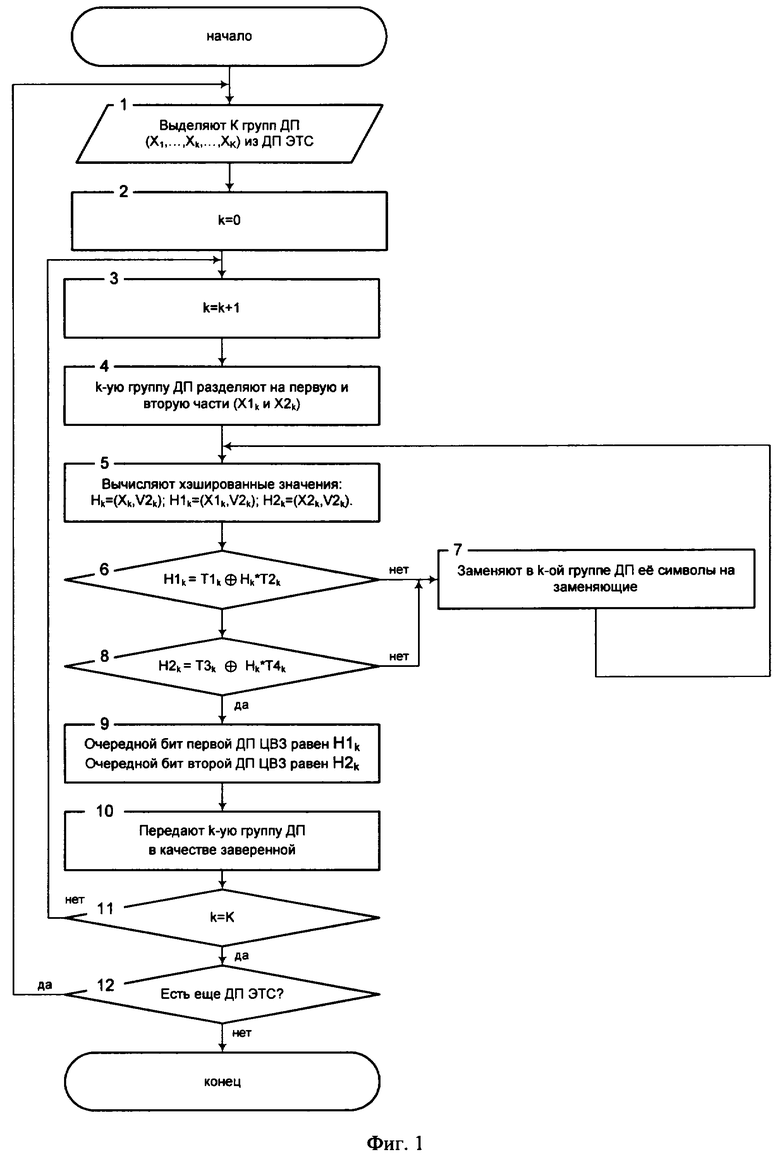

- на фиг.1 - алгоритм формирования заверенного цифровым водяным знаком электронного текстового сообщения;

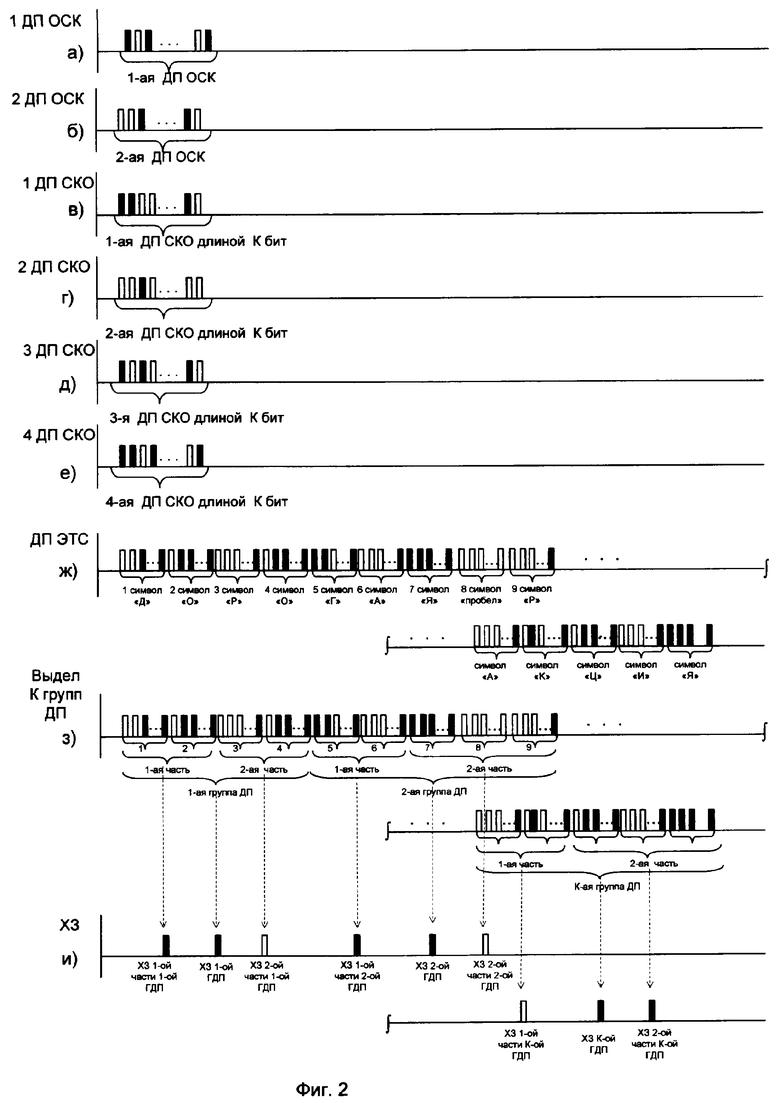

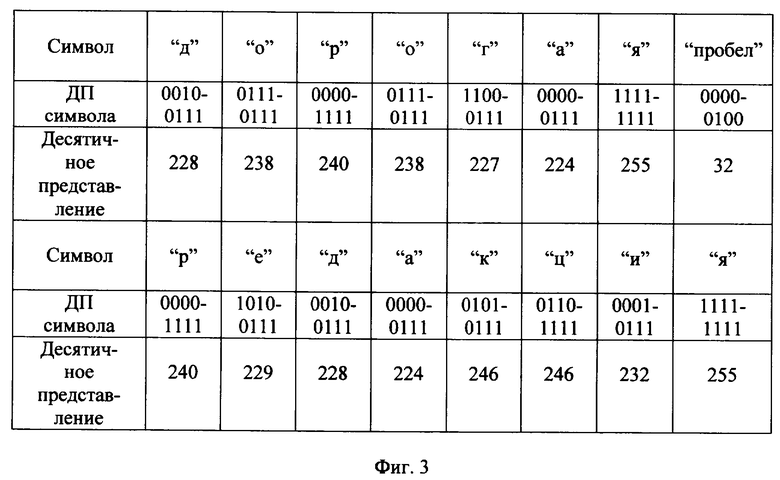

- на фиг.2 - временные диаграммы формирования заверенного цифровым водяным знаком электронного текстового сообщения;

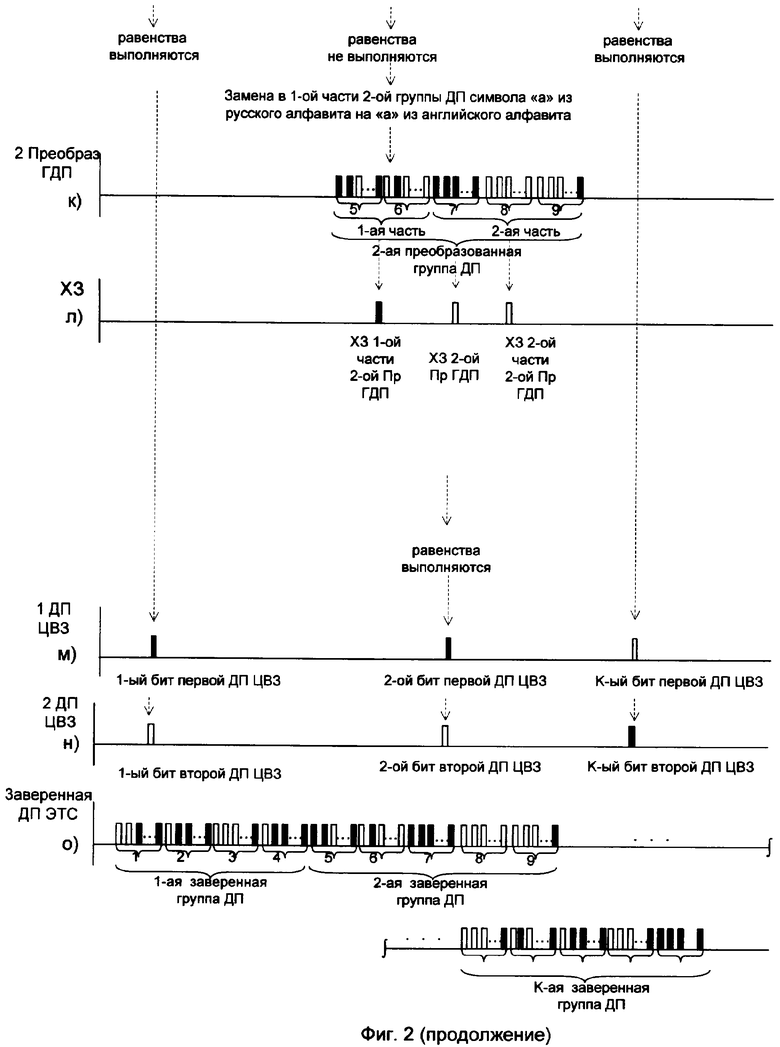

- на фиг.3 - пример представления фрагмента электронного текстового сообщения в виде двоичных последовательностей символов стандарта KOI8-R;

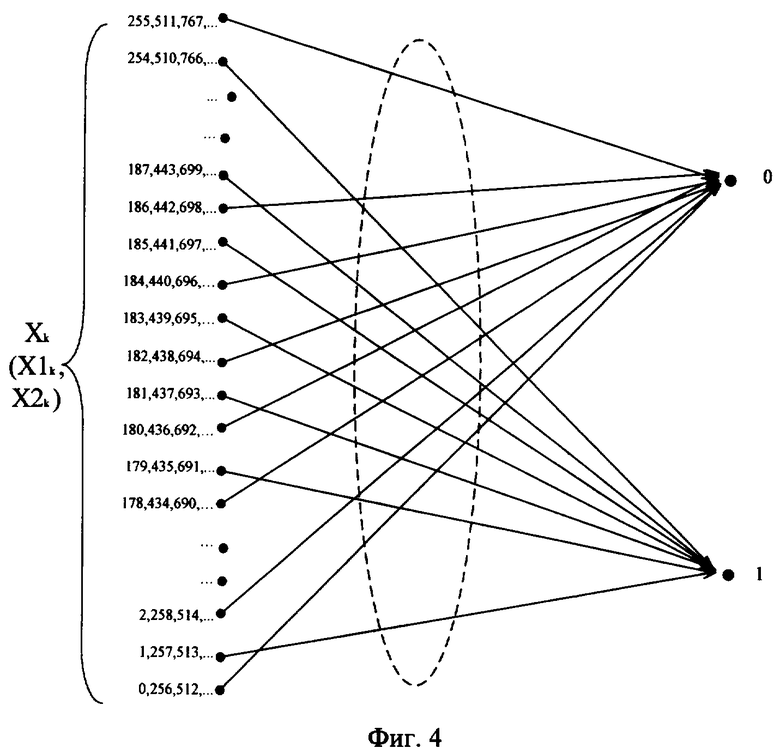

- на фиг.4 - типовой пример результатов хэширования всей группы двоичных последовательностей и ее первой и второй части по функции хэширования и второй двоичной последовательности общего секретного ключа;

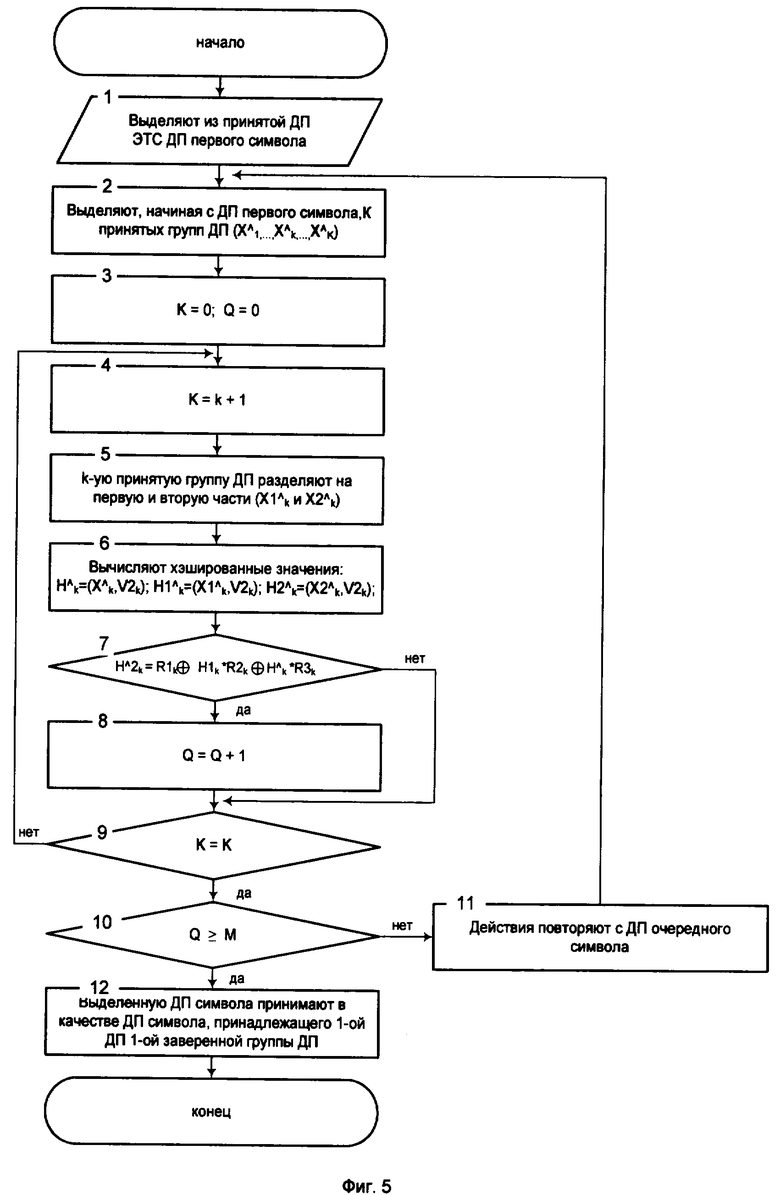

- на фиг.5 - алгоритм выделения из принятой получателем двоичной последовательности электронного текстового сообщения двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей;

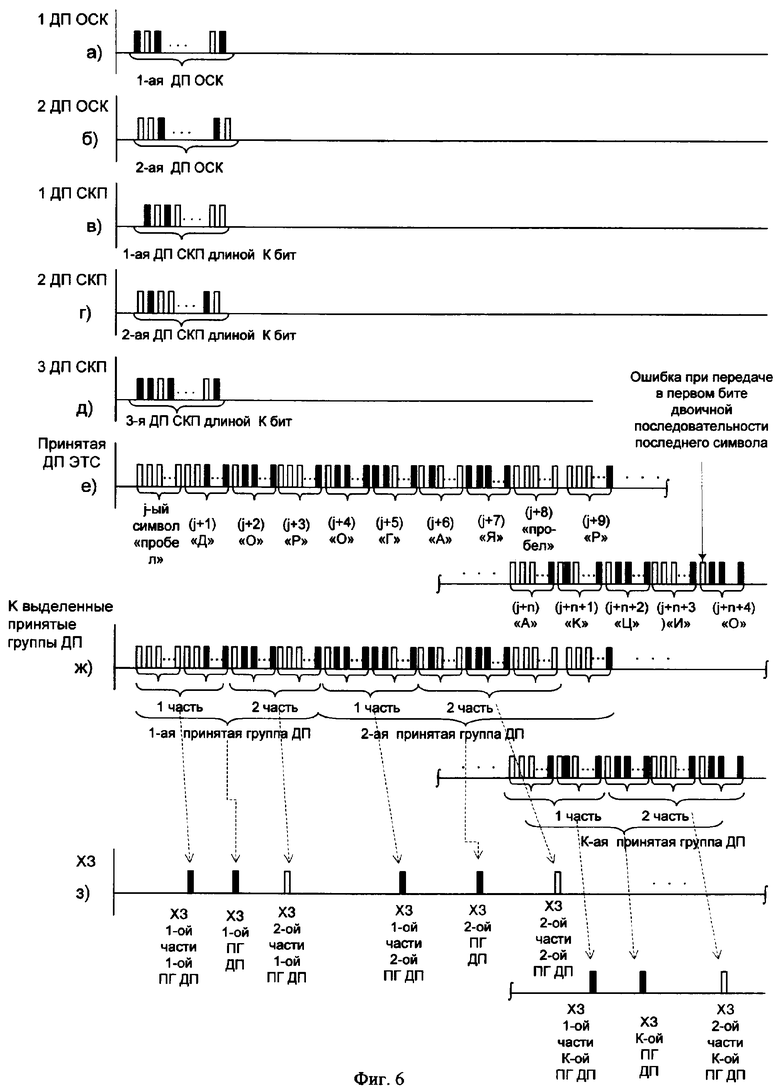

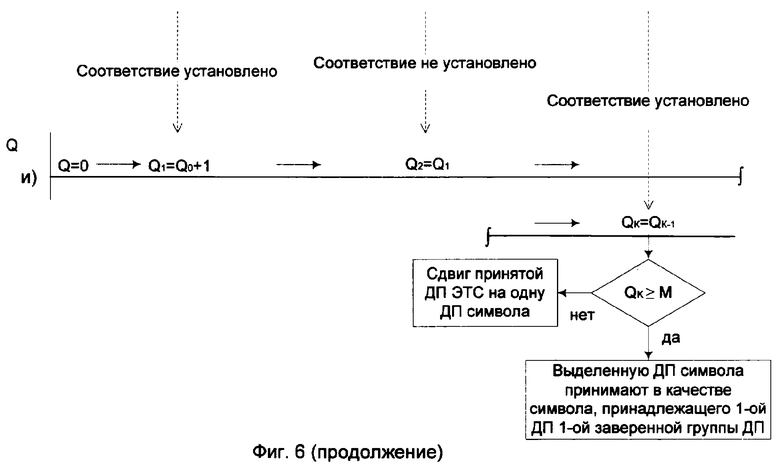

- на фиг.6 - временные диаграммы выделения из принятой получателем двоичной последовательности электронного текстового сообщения двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей;

- на фиг.7 - алгоритм проверки подлинности принятого электронного текстового сообщения, засинхронизированного относительно заверенного цифровым водяным знаком электронного текстового сообщения;

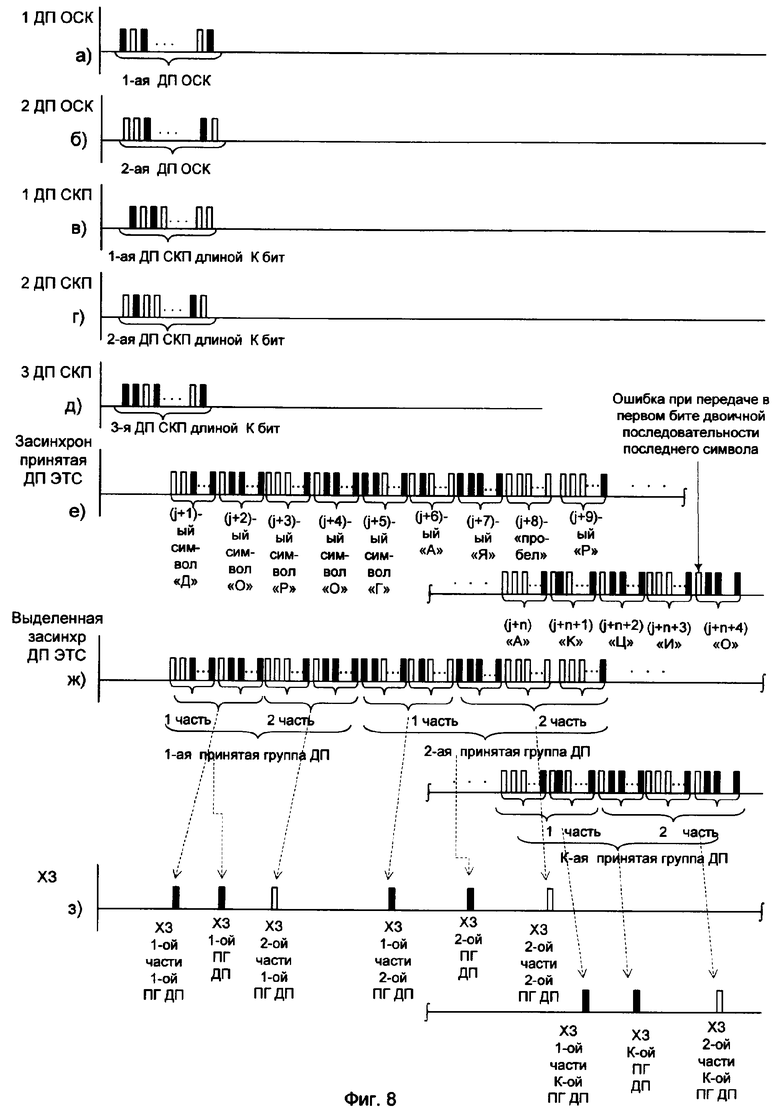

- на фиг.8 - временные диаграммы проверки подлинности принятого электронного текстового сообщения, засинхронизированного относительно заверенного цифровым водяным знаком электронного текстового сообщения;

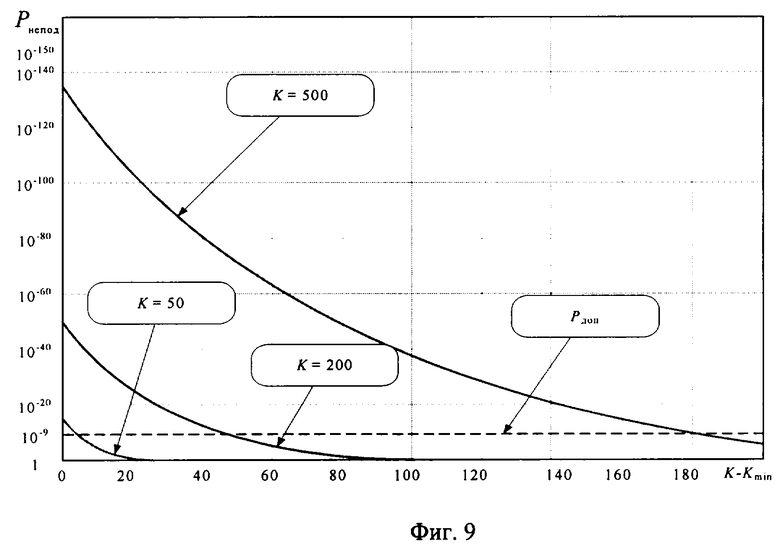

- на фиг.9 - графики, показывающие эффект заявляемого способа.

Реализация заявленного способа заключается в следующем.

Для защиты подлинности электронных текстовых сообщений, передаваемым по современным информационно-телекоммуникационным сетям, из двоичной последовательности электронного текстового сообщения с использованием первой и второй двоичных последовательностей общего секретного ключа и первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя вычисляется и в заверяемое сообщение встраивается информация контроля подлинности, называемая первой и второй двоичной последовательностью цифрового водяного знака электронного текстового сообщения. Алгоритм формирования заверенного цифровым водяным знаком электронного текстового сообщения показан на фиг.1.

Вид первой и второй двоичных последовательностей общего секретного ключа показан на фиг.2(а) и 2(б) соответственно. Единичные значения битов на фигурах показаны в виде заштрихованных импульсов, нулевые значения битов - в виде незаштрихованных импульсов. К первой и второй двоичным последовательностям общего секретного ключа предъявляется требование невозможности их вычисления внешним нарушителем, которому могут быть известны заверенные с их использованием электронные текстовые сообщения.

Вид первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя показан на фиг.2(в), 2(г), 2(д) и 2(е) соответственно.

Вид двоичной последовательности электронного текстового сообщения показан на фиг.2(ж). Двоичная последовательность электронного текстового сообщения в соответствии с правилами ее представления в компьютерных системах разделена на последовательные двоичные последовательности, начиная с первой и до последней, каждая из которых кодирует один символ электронного текстового сообщения. Известные правила кодирования символов английского и других алфавитов, включая русский алфавит, а также цифр, знаков препинания, служебных символов и т.п., такие как ANSII, Windows-1251, KOI8-R, определены в международных стандартах, например, таких как RFC-2822, RFC-1489, ISO-8859-5, что описано, например, в книге М.Мамаева, С.Петренко. Технологии защиты информации в Интернете. Специальный справочник. - СПб.: Питер, 2002, с.50-51. В двоичных последовательностях символов младший бит записывают первым (слева на фиг.2(ж)), старший бит записывают в двоичных последовательностях последним (справа на фиг.2(ж)).

В известных способах формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения побитно встраивают предварительно сформированную двоичную последовательность цифрового водяного знака в наименьшие значащие биты двоичных последовательностей сообщения, что описано, например, в книге: А.П.Романцев. Статистический метод выявления стеганографического скрытия информации в звуковых файлах: Материалы Международного форума информатизации МФИ-2000. - М.: ЗАО "Информсвязьиздат", 2000, с.203-204.

Внешний нарушитель может пытаться разрушить встроенный в заверенное электронное текстовое сообщение цифровой водяной знак или сделать его необнаруживаемым известными способами проверки заверенных цифровыми водяными знаками сообщений. Если нарушитель сумел разрушить встроенный цифровой водяной знак или сделать его необнаруживаемым, то получатель принятое электронное текстовое сообщение считает неподлинным, даже если его содержание не изменилось.

Для определения номера двоичной последовательности электронного текстового сообщения, начиная с которого при проверке необходимо начать извлечение двоичной последовательности цифрового водяного знака, в известных способах формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения до встраивания собственно цифрового водяного знака в сообщение встраивается двоичная последовательность метки цифрового водяного знака. Если при проверке подлинности принятого получателем электронного текстового сообщения идентифицирована двоичная последовательность метки цифрового водяного знака, то однозначно определено начало встроенной в это сообщение двоичной последовательности цифрового водяного знака. Следовательно, если при воздействии случайных ошибок передачи или преднамеренно внешним нарушителем будут искажены один или несколько битов двоичной последовательности заверенного электронного сообщения, в которую встроена двоичная последовательность метки цифрового водяного знака, то при проверке подлинности принятого получателем электронного текстового сообщения метка не будет обнаружена и вследствие этого цифровой водяной знак не будет считан. Двоичная последовательность метки цифрового водяного знака обычно является общеизвестной, поэтому легко обнаруживается и искажается нарушителем в заверенном электронном текстовом сообщении. Повышение устойчивости к преднамеренным действиям нарушителя может быть достигнуто, если не использовать специальную двоичную последовательность метки цифрового водяного знака, а начало встроенной в электронное текстовое сообщение двоичной последовательности цифрового водяного знака определять по самой двоичной последовательности цифрового водяного знака с использованием известных получателю двоичных последовательностей общего секретного ключа и двоичных последовательностей секретного ключа получателя.

Если будет искажено заверенное электронное текстовое сообщение, в которое встроена двоичная последовательность цифрового водяного знака, то в известных способах при проверке извлеченная из этого сообщения двоичная последовательность цифрового водяного знака не будет идентифицирована с эталонной двоичной последовательностью цифрового водяного знака электронного текстового сообщения, так как они требуют их совпадения с точностью до бита. Поэтому повышение устойчивости к воздействию случайных ошибок передачи или к преднамеренным действиям нарушителя может быть достигнуто, если использовать двоичную последовательность цифрового водяного знака, который можно идентифицировать с эталонной двоичной последовательностью цифрового водяного знака сообщения при наличии искажений в одном или нескольких битах двоичной последовательности заверенного цифровым водяным знаком электронного текстового сообщения.

В заявленном способе для обеспечения формирования и проверки заверенного цифровым водяным знаком электронного текстового сообщения, повышающего защищенность сообщения, заверенного цифровым водяным знаком, к преднамеренным действиям нарушителей по изменению содержания сообщения, реализуется следующая последовательность действий.

Предварительное формирование для отправителя и получателя первой и второй двоичных последовательностей общего секретного ключа заключается в следующем. Данные последовательности формируются с использованием генератора случайных импульсов, формирующего случайные равновероятные нулевые и единичные импульсы, независимые друг от друга. При этом первая двоичная последовательность общего секретного ключа независима от второй двоичной последовательности общего секретного ключа. Способы формирования случайным выбором последовательностей двоичных символов первой и второй двоичных последовательностей общего секретного ключа известны и описаны, например, в книге: Д.Кнут. "Искусство программирования на ЭВМ". - М.: Мир, 1977, т.2, стр.22. Длины первой и второй двоичных последовательностей общего секретного ключа должны быть не менее 64 бит, что описано, например, в книге М.Д.Смид, Д.К.Бранстед. "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т.76, №5, стр.45.

Предварительное формирование секретного ключа отправителя, состоящего из первой, второй, третьей и четвертой двоичных последовательностей, а также секретного ключа получателя, состоящего из первой, второй и третьей двоичных последовательностей, заключается в следующем. Сначала случайно и равновероятно формируют первую и вторую двоичные последовательности секретного ключа отправителя, каждую длиной К бит, и третью двоичную последовательность секретного ключа получателя длиной К бит. Данные последовательности формируют с использованием генератора случайных импульсов, формирующие случайные равновероятные нулевые и единичные импульсы, независимые друг от друга. При этом эти двоичные последовательности независимы друг от друга. Первую и вторую двоичные последовательности секретного ключа отправителя длиной по К бит и третью двоичную последовательность секретного ключа получателя длиной К бит формируют случайным выбором последовательностей двоичных символов, сформированных генератором случайных импульсов. Способы формирования случайным выбором последовательностей двоичных символов первой и второй двоичных последовательностей секретного ключа отправителя длиной по К бит и третьей двоичной последовательности секретного ключа получателя длиной К бит известны и описаны, например, в книге: Д.Кнут. "Искусство программирования на ЭВМ". - М.: Мир, 1977, т.2, стр.22.

Затем k-ые биты остальных двоичных последовательностей секретного ключа отправителя длиной по К бит и секретного ключа получателя длиной по К бит определяют соответствующими одновременному выполнению двух равенств. В первом из них должно выполняться тождество, с одной стороны, k-ого бита третьей двоичной последовательности секретного ключа отправителя и, с другой стороны, произведения k-ого бита первой двоичной последовательности секретного ключа отправителя и k-ого бита второй двоичной последовательности секретного ключа получателя, сложенного по модулю 2 с k-ым битом первой двоичной последовательности секретного ключа получателя. Во втором равенстве должно выполняться тождество, с одной стороны, k-ого бита четвертой двоичной последовательности секретного ключа отправителя и, с другой стороны, произведения k-ого бита второй двоичной последовательности секретного ключа отправителя и k-ого бита второй двоичной последовательности секретного ключа получателя, сложенного по модулю 2 с k-ым битом третьей двоичной последовательности секретного ключа получателя. Данные действия формирования двоичных последовательностей секретных ключей отправителя и двоичных последовательностей секретных ключей получателя для обеспечения повышения защищенности от действий внешнего и потенциальных внутренних нарушителей известны и описаны, например, в книге Johansson T. On the construction of perfect authentication codes that permit arbitration. Advances in Cryptology. Proc. Crypt-93. Springer-Verlag. 1993. p.343-354. Способы выполнения произведения битовых значений, их сложения по модулю 2 и сравнения известны и описаны, например, в книге А.Л.Ланцов, Л.Н.Зворыкин, И.Ф.Осипов. "Цифровые устройства на комплементарных МДП интегральных микросхемах". - М.: Радио и связь, 1983, стр.153-164.

Предварительное формирование для отправителя и получателя функции хэширования с двоичным выходным значением заключается в следующем. Известные способы предварительного формирования функции хэширования описаны, например, в книге М.Д.Смид, Д.К.Бранстед. "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т.76, №5, стр.49. Они заключаются в формировании функции хэширования по второй двоичной последовательности общего секретного ключа, используя алгоритм шифрования данных DES в режиме обратной связи по шифртексту или в режиме обратной связи по выходу. Однако данные способы предварительного формирования функции хэширования формируют функцию хэширования с выходным значением длиной 64 бита. Поэтому для формирования функции хэширования с двоичным выходным значением предлагается выходное значение длиной 64 бита функции хэширования, сформированной в известных способах, преобразовать вычислением по модулю 2. В результате этого преобразования четные выходные значения длиной 64 бита примут двоичное нулевое значение, а нечетные выходные значения длиной 64 бита примут двоичное единичное значение. Преобразование двоичной последовательности вычислением по модулю 2 известно и описано, например, в книге Б.А.Калабеков. "Микропроцессоры и их применение в системах передачи и обработки сигналов". - М.: Радио и связь, 1988, стр.10.

Предварительное установление для символов электронного текстового сообщения совокупности заменяющих символов, не меняющих визуального восприятия этого сообщения, заключается в следующем. В русском, английском и других алфавитах есть ряд символов, имеющих одинаковое начертание, например, символы "о", "е", "а", "к" и т.д. Однако в соответствии с правилами кодирования символов в стандартах кодирования, таких как, например, ANSII, Windows-1251, KOI8-R, двоичные последовательности этих и подобных символов разных алфавитов в электронных текстовых сообщениях различаются, что описано, например, в книге М.Мамаева, С.Петренко Технологии защиты информации в Интернете. Специальный справочник. - СПб.: Питер, 2002, с.50-51. Поэтому для таких символов электронного текстового сообщения, не меняющих визуального восприятия этого сообщения при их чтении с экрана оптико-электронного устройства или с отпечатанной бумажной копии, заранее устанавливают один или несколько заменяющих символов.

Предварительное установление для отправителя и получателя минимально допустимого числа Kmin подлинных групп двоичных последовательностей электронного текстового сообщения из К принятых групп заключается в следующем. Минимально допустимое число Kmin подлинных групп двоичных последовательностей электронного текстового сообщения из К. принятых групп определяют из условия

где Рдоп - предварительно заданная допустимая вероятность принятия подлинными К принятых групп двоичных последовательностей электронного текстового сообщения, являющихся неподлинными,  - число сочетаний из К по µ, а L - число заверенных цифровым водяным знаком с помощью двоичных последовательностей общего секретного ключа и двоичных последовательностей секретного ключа отправителя электронных текстовых сообщений. Например, величину допустимой вероятности принятия подлинными К принятых групп двоичных последовательностей электронного текстового сообщения, являющихся неподлинными, устанавливают равной Рдоп=10-9, что рекомендуется, например, в государственном стандарте 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР, 1989. Следовательно, задав величину порядка атаки подмены, например, L=106 и величину К=100, что рекомендуется в книге Окова И.Н. Аутентификация речевых сообщений и изображений в каналах связи. / Под ред. проф. В.Ф.Комаровича. - Издательство Санкт-Петербургского политехнического университета, 2006, стр.198, целесообразно установить величину Kmin не менее 82.

- число сочетаний из К по µ, а L - число заверенных цифровым водяным знаком с помощью двоичных последовательностей общего секретного ключа и двоичных последовательностей секретного ключа отправителя электронных текстовых сообщений. Например, величину допустимой вероятности принятия подлинными К принятых групп двоичных последовательностей электронного текстового сообщения, являющихся неподлинными, устанавливают равной Рдоп=10-9, что рекомендуется, например, в государственном стандарте 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М.: Госстандарт СССР, 1989. Следовательно, задав величину порядка атаки подмены, например, L=106 и величину К=100, что рекомендуется в книге Окова И.Н. Аутентификация речевых сообщений и изображений в каналах связи. / Под ред. проф. В.Ф.Комаровича. - Издательство Санкт-Петербургского политехнического университета, 2006, стр.198, целесообразно установить величину Kmin не менее 82.

Для заверения у отправителя цифровым водяным знаком электронного текстового сообщения выделяют К групп двоичных последовательностей из двоичной последовательности электронного текстового сообщения с использованием первой двоичной последовательности общего секретного ключа. Известные способы выделения К групп двоичных последовательностей из двоичной последовательности электронного текстового сообщения с использованием первой двоичной последовательности общего секретного ключа описаны, например, в книге Menezes A.J., Oorschot P.C., Vanstone S.A. Handbook of applied cryptography. CRC Press, 1996, p.345. Суть этих способов заключается в том, что первая двоичная последовательность общего секретного ключа определяет, какие двоичные последовательности символов из двоичной последовательности электронного текстового сообщения распределяются между каждой из К групп двоичных последовательностей.

В качестве примера электронного текстового сообщения представлен фрагмент текста на русском языке "дорогая_редакция!_подтверждаю_подлинность_данного_текста. подпись: авторы", где символ "_" есть пробел. На фиг.3 показан пример представления начала данного электронного текстового сообщения в виде двоичных последовательностей символов, закодированных, например, в соответствии со стандартом KOI8-R. Вид двоичной последовательности начала данного электронного текстового сообщения показан на фиг.2(ж).

На фиг.2(з) показан типовой пример выделения К групп двоичных последовательностей из двоичной последовательности электронного текстового сообщения с использованием первой двоичной последовательности общего секретного ключа. Видно, что в соответствии с первой двоичной последовательностью общего секретного ключа первая группа двоичных последовательностей сформирована из первых четырех двоичных последовательностей, вторая группа двоичных последовательностей - из последующих пяти двоичных последовательностей и т.д.

Последовательно k-ую, где k=1, 2, …, К, группу двоичных последовательностей разделяют на первую и вторую части. Известные способы последовательного разделения k-ой группы двоичных последовательностей на первую и вторую части описаны, например, в книге Б.А.Калабеков. "Микропроцессоры и их применение в системах передачи и обработки сигналов". - М.: Радио и связь, 1988, стр.70. Начиная с начала группы двоичных последовательностей из k-ой группы двоичных последовательностей последовательно считывают заданное число двоичных последовательностей в первую ее часть, а оставшиеся двоичные последовательности последовательно считывают во вторую ее часть. При четном числе групп двоичных последовательностей в k-ой группе двоичных последовательностей длина первой и второй частей устанавливается, например, равной, а при нечетной - заранее оговаривается, какая часть будет больше, например, на одну двоичную последовательность символов.

На фиг.2(з) показан типовой пример последовательного разделения на первую и вторую части первой, второй и К-ой групп двоичных последовательностей. В первой группе двоичных последовательностей первая и вторая части включают по две двоичные последовательности, соответствующие буквам русского алфавита "ДО" и "РО" соответственно. Во второй группе двоичных последовательностей первая часть включает 2 двоичные последовательности, а вторая часть - 3 двоичные последовательности. Видно, что эти двоичные последовательности соответствуют буквам и символам "ГА" и "Я_Р" соответственно, где символ "_" есть пробел. Аналогично, в К-ой группе двоичных последовательностей первая часть включает 2 двоичные последовательности, а вторая часть - 3 двоичные последовательности.

Всю k-ую группу двоичных последовательностей и ее первую и вторую части раздельно хэшируют по предварительно сформированных функции хэширования и второй двоичной последовательности общего секретного ключа. Для этого, например, хэшируемую k-ую группу двоичных последовательностей и раздельно ее первую и вторую части шифруют по алгоритму шифрования данных DES в режиме обратной связи по шифртексту с использованием второй двоичной последовательности общего секретного ключа. Алгоритм шифрования данных DES в режиме обратной связи по шифртексту с использованием второй двоичной последовательности общего секретного ключа описан, например, в книге М.Д.Смид, Д.К.Бранстед. "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т.76, №5, стр.49. В алгоритме указано, что если длина шифруемых данных не кратна стандартной длине шифруемого блока 64 бита, то неполный блок дополняется до стандартной длины нулевыми двоичными символами справа. Затем выходное значение длиной 64 бита функции хэширования преобразуют вычислением по модулю 2. Преобразование выходного значения вычислением по модулю 2 известно и описано, например, в книге Б.А.Калабеков. "Микропроцессоры и их применение в системах передачи и обработки сигналов". - М.: Радио и связь, 1988, стр.10.

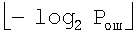

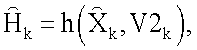

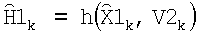

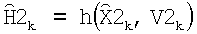

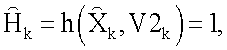

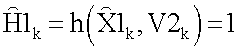

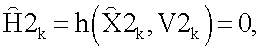

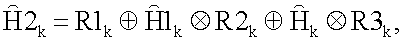

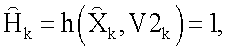

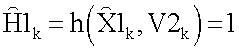

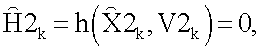

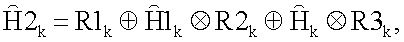

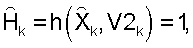

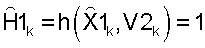

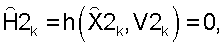

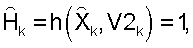

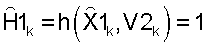

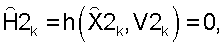

На фиг.4 показан типовой пример раздельного хэширования всей k-ой группы двоичных последовательностей и ее первой и второй частей по функции хэширования и второй двоичной последовательности секретного ключа. Для удобства описания двоичные последовательности представлены в десятичном виде, например двоичная последовательность 0010 0111 0111 0111 первой части первой группы двоичных последовательностей в десятичном представлении соответствует числу 228×238=54264 и ее хэшированное значение равно единичному значению. Хэшированное значение всей k-ой группы двоичных последовательностей Xk по функции хэширования и второй двоичной последовательности общего секретного ключа V2 записывается в виде Hk=h(Xk, V2k), а хэшированные значения первой и второй части k-ой группы двоичных последовательностей Х1k и X2k - в виде Н1k=h(X1k, V2k) и Н2k=hV2(X2k, V2k) соответственно.

На фиг.2(и) показан типовой пример результатов хэширования всей k-ой группы двоичных последовательностей и ее первой и второй частей по функции хэширования и второй двоичной последовательности общего секретного ключа. Хэшированные значения первой группы двоичных последовательностей и ее первой части в этом примере принимают единичное значение, а второй части - нулевое значение. Хэшированные значения К-ой группы двоичных последовательностей и ее второй части в этом примере принимают единичное значение, а первой части - нулевое значение. В среднем, хэшированные значения двоичных последовательностей принимают нулевое или единичное значение с вероятностью 1/2.

После чего проверяют соответствие хэшированных значений всей k-ой группы двоичных последовательностей и хэшированных значений ее первой и второй частей k-ый битам первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя. Соответствие хэшированных значений всей k-ой группы двоичных последовательностей и ее первой и второй частей k-ый битам первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя устанавливают одновременным выполнением равенства, с одной стороны, хэшированного значения первой части k-ой группы двоичных последовательностей и, с другой стороны, произведения хэшированного значения всей k-ой группы двоичных последовательностей и k-ого бита второй двоичной последовательности секретного ключа отправителя, сложенного по модулю 2 с k-ым битом первой двоичной последовательности секретного ключа отправителя и равенства, с одной стороны, хэшированного значения второй части k-ой группы двоичных последовательностей и, с другой стороны, произведения хэшированного значения всей k-ой группы двоичных последовательностей и k-ого бита четвертой двоичной последовательности секретного ключа отправителя, сложенного по модулю 2 с k-ым битом третьей двоичной последовательности секретного ключа отправителя. Известные способы проверки соответствия хэшированных значений всей k-ой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя описаны, например, в книге Johansson T. On the construction of perfect authentication codes that permit arbitration. Advances in Cryptology. Proc. Crypt-93. Springer-Verlag. 1993, p.343-354. Известные способы выполнения произведения битовых значений, их сложения по модулю 2 и сравнения описаны, например, в книге А.Л.Ланцов, Л.И.Зворыкин, И.Ф.Осипов. "Цифровые устройства на комплементарных МДП интегральных микросхемах". - М.: Радио и связь, 1983, стр.153-164.

Для типового примера результата хэширования первой (k=1) группы двоичных последовательностей Hk=h(Xk, V2k)=1, где V21=0, как показано на фиг.2б, первой ее части Н1k=h(X1k, V2k)=1 и второй ее части Н2k=h(X2k, V2k)=0, выполняется указанное соответствие, то есть одновременно выполняются равенства H1k=T1k⊕Hk⊗T2k и H2K=T3k⊕Hk⊗T4k, где T1k, T2k, T3k и T4k есть k-ые биты первой, второй, третьей и четвертой соответственно двоичных последовательностей секретного ключа отправителя, равные 1, 0, 1 и 1 соответственно, как показано на фиг.2(в), 2(г), 2(д) и 2(е) для k=1. Символы ⊗ и ⊕ означают операции соответственно умножения и сложения по модулю 2.

При установлении соответствия принимают в качестве очередного бита первой двоичной последовательности цифрового водяного знака электронного текстового сообщения хэшированное значение первой части k-ой группы двоичных последовательностей и в качестве очередного бита второй двоичной последовательности цифрового водяного знака электронного текстового сообщения хэшированное значение второй части k-ой группы двоичных последовательностей и передают получателю k-ую группу двоичных последовательностей в качестве заверенной цифровым водяным знаком. Способы передачи получателю k-ой группы двоичных последовательностей в качестве заверенной цифровым водяным знаком известны и описаны, например, в книге: А.Г.Зюко, Д.Д.Кловский, М.В.Назаров, Л.М.Финк. "Теория передачи сигналов". - М.: Радио и связь, 1986, стр.11.

Для типового примера, показанного на фиг.2(м) и 2(н), при установлении соответствия для первой группы двоичных последовательностей устанавливают первый бит первой двоичной последовательности цифрового водяного знака электронного текстового сообщения в единичное значение, а первый бит второй двоичной последовательности цифрового водяного знака электронного текстового сообщения - в нулевое значение и передают получателю в неизмененном виде первую группу двоичных последовательностей в качестве заверенной цифровым водяным знаком, как показано на фиг.2(о).

При установлении несоответствия последовательно заменяют в k-ой группе двоичных последовательностей ее символы на заменяющие из предварительно установленной совокупности заменяющих символов, после чего повторно раздельно хэшируют всю k-ую преобразованной группу двоичных последовательностей и ее первую и вторую части по предварительно сформированным функции хэширования и второй двоичной последовательности общего секретного ключа.

Для типового примера результата хэширования второй (k=2) группы двоичных последовательностей Hk=h(Xk, V2k)=1, где V22=0, как показано на фиг.2(б), первой ее части H1k=h(X1k, V2k)=1 и второй ее части Н2k=h(X2k,V2k)=0, не выполняется указанное соответствие, то есть одновременно не выполняются равенства H1k=T1k⊕Hk⊗T2k и Н2k=Т3k⊕Hk⊗T4k, где T1k, T2k, T3k и T4k есть k-ые биты первой, второй, третьей и четвертой соответственно двоичных последовательностей секретного ключа отправителя, равные 1, 0, 0 и 1 соответственно, как показано на фиг.2(в), 2(г), 2(д) и 2(е) для k=2.

Во второй группе двоичных последовательностей отыскивают, например, первый символ, для которого предварительно установлены заменяющие символы, и этот символ меняют на заменяющий. При этом соответствующую этому символу двоичную последовательность заменяют на двоичную последовательность заменяющего его символа. При необходимости отыскивают второй, третий и т.д. символы, для которых предварительно установлены заменяющие их символы. Известные способы замены одной двоичной последовательности символа на другую описаны, например, в книге М.И.Жалдак, И.Н.Морзе. "Основы информатики и вычислительной техники". К.: Вища школа, 1985, страница 47.

Например, на фиг.2(к) показано, что в первой части второй группы двоичных последовательностей двоичная последовательность символа "а" русского алфавита заменяется на двоичную последовательность символа "а" английского алфавита. При этом соответствующую этому символу двоичную последовательность заменяют на двоичную последовательность заменяющего его символа, в результате чего вторая преобразованная группа двоичных последовательностей в типовом примере приобретает вид, показанный на фиг.2(к). В результате повторного раздельного хэширования всей второй преобразованной группы двоичных последовательностей и ее первой и второй части по функции хэширования и второй двоичной последовательности общего секретного ключа получено, например, Hk=h(Xk, V2k)=0, H1k=h(X1k, V2k)=1 и H2k=h(X2k, V2k)=0, как показано на фиг.2(л).

Затем вновь проверяют соответствие хэшированных значений всей k-ой преобразованной группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя, причем действия по замене символов в k-ой преобразованной группе двоичных последовательностей, ее хэшированию и проверке соответствия ее хэшированных значений осуществляют до его установления.

Соответствие хэшированных значений всей k-ой преобразованной группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя устанавливают одновременным выполнением равенства, с одной стороны, хэшированного значения первой части k-ой преобразованной группы двоичных последовательностей и, с другой стороны, произведения хэшированного значения всей k-ой преобразованной группы двоичных последовательностей и k-ого бита второй двоичной последовательности секретного ключа отправителя, сложенного по модулю 2 с k-ым битом первой двоичной последовательности секретного ключа отправителя и равенства, с одной стороны, хэшированного значения второй части k-ой преобразованной группы двоичных последовательностей и, с другой стороны, произведения хэшированного значения всей k-ой преобразованной группы двоичных последовательностей и k-ого бита четвертой двоичной последовательности секретного ключа отправителя, сложенного по модулю 2 с k-ым битом третьей двоичной последовательности секретного ключа отправителя. Известные способы проверки соответствия хэшированных значений всей k-ой преобразованной группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй, третьей и четвертой двоичных последовательностей секретного ключа отправителя описаны, например, в книге Johansson T. On the construction of perfect authentication codes that permit arbitration. Advances in Cryptology. Proc. Crypt-93. Springer-Verlag. 1993. p.343-354. Известные способы выполнения произведения битовых значений, их сложения по модулю 2 и сравнения описаны, например, в книге А.Л.Ланцов, Л.И.Зворыкин, И.Ф.Осипов. "Цифровые устройства на комплементарных МДП интегральных микросхемах", - М.: Радио и связь, 1983, стр.153-164.

Для типового примера результата хэширования второй (k=2) преобразованной группы двоичных последовательностей Hk=h(Xk, V2k)=0, где V22=0, как показано на фиг.2б, первой ее части Н1k=h(X1k, V2k)=1 и второй ее части Н2k=h(X2k, V2k)=0, выполняется указанное соответствие, то есть одновременно выполняются равенства Н1k=Т1k⊕Hk⊗T2k и Н2k=Т3k⊕Hk⊗T4k, где T1k, T2k, Т3k и T4k есть k-ые биты первой, второй, третьей и четвертой соответственно двоичных последовательностей секретного ключа отправителя, равные 1, 0, 0 и 1 соответственно, как показано на фиг.2(в), 2(г), 2(д) и 2(е) для k=2.

После установления соответствия принимают в качестве очередных битов первой и второй двоичных последовательностей цифрового водяного знака электронного текстового сообщения хэшированные значения первой и второй части k-ой преобразованной группы двоичных последовательностей соответственно, передают получателю k-ую преобразованную группу двоичных последовательностей в качестве заверенной цифровым водяным знаком.

Для типового примера, показанного на фиг.2(м) и 2(н), при выполнении данного соответствия для второй преобразованной группы двоичных последовательностей устанавливают второй бит первой двоичной последовательности цифрового водяного знака электронного текстового сообщения в единичное значение, а второй бит второй двоичной последовательности цифрового водяного знака электронного текстового сообщения - в нулевое значение и передают получателю вторую преобразованную группу двоичных последовательностей в качестве заверенной цифровым водяным знаком, как показано на фиг.2(о).

Способы передачи получателю k-ой преобразованной группы двоичных последовательностей в качестве заверенной цифровым водяным знаком известны и описаны, например, в книге: А.Г.Зюко, Д.Д.Кловский, М.В.Назаров, Л.М.Финк. "Теория передачи сигналов". - М.: Радио и связь, 1986, стр.11.

Действия по заверению у отправителя цифровым водяным знаком электронного текстового сообщения повторяют до тех пор, пока поступает его двоичная последовательность.

Длина двоичной последовательности электронного текстового сообщения может быть произвольно большой. С ростом ее длины пропорционально растет и число К групп двоичных последовательностей, в каждой из которых получателем производится проверка подлинности принятого сообщения. Следовательно, чем длиннее сообщение, тем сложнее нарушителю необнаруживаемым при проверке способом изменить его содержание. Если нарушитель разделит заверенное электронное текстовое сообщение на несколько частей, то благодаря заверению отправителем каждой К группы двоичных последовательностей получатель любой части заверенного сообщения, состоящей не менее чем из К групп двоичных последовательностей, способен выполнить проверку ее подлинности.

После передачи заверенного цифровым водяным знаком электронного текстового сообщения из принятой получателем двоичной последовательности электронного текстового сообщения выделяют двоичную последовательность символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей.

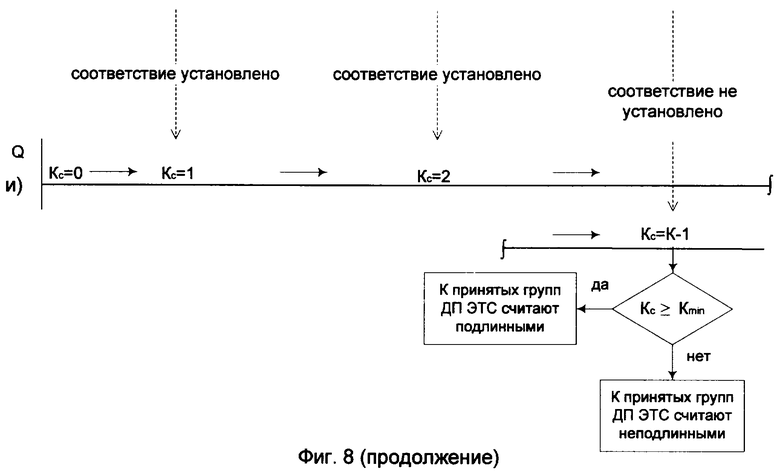

Алгоритм выделения из принятой получателем двоичной последовательности электронного текстового сообщения двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, представлен на фиг.5.

Например, на фиг.6(е) показано, что для типового примера принятая двоичная последовательность заверенного цифровым водяным знаком электронного текстового сообщения смещена на один символ "пробел", а в первом бите К-ой заверенной цифровым водяным знаком двоичной последовательности в процессе передачи произошла ошибка и принимаемый символ "я" ошибочно преобразовался в символ "о". Соответственно на фиг.6(ж) показаны К принятые группы двоичных последовательностей в виде двоичных последовательностей символов "_дорогая_редакци".

Для выделения из принятой получателем двоичной последовательности электронного текстового сообщения двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, предварительно устанавливают максимально допустимое значение вероятности Рош ошибочного выделения двоичной последовательности символа, принадлежащего первой заверенной цифровым водяным знаком группы двоичных последовательностей, и устанавливают значение  , а действие

, а действие  означает округление значения -log2Pош до ближайшего целого.

означает округление значения -log2Pош до ближайшего целого.

Значение вероятности Рош может быть установлено, например, порядка 10-3…10-4. Если в результате ошибок канала передачи или преднамеренных искажений заверенного электронного текстового сообщения получатель не сможет выделить двоичную последовательность символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, то получатель будет искать требуемую двоичной последовательности символа в следующей принятой двоичной последовательности, и так до тех пор, пока требуемая двоичная последовательность символа не будет выделена. Вероятность невыделения требуемой двоичной последовательности символа в β последовательных группах из К двоичных последовательностей равна Pβ ош. Так как с ростом числа β вероятность Рβ ош очень быстро приближается к нулю, то обеспечивается гарантированное выделение получателем двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей.

Для выделения получателем из принятой двоичной последовательности электронного текстового сообщения двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, из принятой двоичной последовательности электронного текстового сообщения, начиная с двоичной последовательности первого символа, выделяют с использованием первой двоичной последовательности общего секретного ключа К принятых групп двоичных последовательностей.

Известные способы выделения К принятых групп двоичных последовательностей из принятой двоичной последовательности электронного текстового сообщения с использованием первой двоичной последовательности общего секретного ключа описаны, например, в книге Menezes A.J., Oorschot P.C., Vanstone S.A. Handbook of applied cryptography. CRC Press, 1996, p.345. Суть этих способов заключается в том, что первая двоичная последовательность общего секретного ключа определяет, какие двоичные последовательности символов из принятой двоичной последовательности электронного текстового сообщения распределяются между каждой из К принятых групп двоичных последовательностей.

Например, на фиг.6(ж) показаны выделенные К принятые группы двоичных последовательностей в виде двоичных последовательностей символов "_дорогая_редакци".

Последовательно k-ую принятую группу двоичных последовательностей разделяют на первую и вторую части. Известные способы последовательного разделения k-ой принятой группы двоичных последовательностей на первую и вторую части описаны, например, в книге Б.А.Калабеков. "Микропроцессоры и их применение в системах передачи и обработки сигналов". - М.: Радио и связь, 1988, стр.70. Начиная с начала принятой группы двоичных последовательностей из k-ой принятой группы двоичных последовательностей последовательно считывают заданное число двоичных последовательностей в первую часть, а оставшиеся двоичные последовательности последовательно считывают во вторую часть. При четном числе групп двоичных последовательностей длина в битах первой и второй частей устанавливается, например, равной, а при нечетной - заранее оговаривается, какая часть будет больше на одну группу двоичных последовательностей по правилу, идентичному правилу для разделения у отправителя на первую и вторую части k-ой группы двоичных последовательностей. Для примера, на фиг.6(ж) показано, что выделенные К принятые группы двоичных последовательностей представлены в виде: первая и вторая части первой принятой группы двоичных последовательностей состоят из двоичных последовательностей символов "_д" и "ор", второй принятой группы - "ог" и "ая_" соответственно и т.д.

Затем всю k-ую принятую группу двоичных последовательностей и ее первую и вторую части раздельно хэшируют по предварительно сформированным функции хэширования и второй двоичной последовательности общего секретного ключа.

Для этого, например, хэшируемую k-ую принятую группу двоичных последовательностей и раздельно ее первую и вторую части шифруют по алгоритму шифрования данных DES в режиме обратной связи по шифртексту с использованием второй двоичной последовательности общего секретного ключа. Алгоритм шифрования данных DES в режиме обратной связи по шифртексту с использованием второй двоичной последовательности общего секретного ключа описан, например, в книге М.Д.Смид, Д.К.Бранстед. "Стандарт шифрования данных: Прошлое и будущее". ТИИЭР, 1988, - т.76, №5, стр.49. В алгоритме указано, что если длина шифруемых данных не кратна стандартной длине шифруемого блока 64 бита, то неполный блок дополняется до стандартной длины нулевыми двоичными символами справа. Затем выходное значение длиной 64 бита функции хэширования преобразуют вычислением по модулю 2. Преобразование выходного значения вычислением по модулю 2 известно и описано, например, в книге Б.А.Калабеков. "Микропроцессоры и их применение в системах передачи и обработки сигналов". - М.: Радио и связь, 1988, стр.10. Хэшированное значение всей k-ой принятой группы двоичных последовательностей  по функции хэширования h() и второй двоичной последовательности общего секретного ключа V2 записывается в виде

по функции хэширования h() и второй двоичной последовательности общего секретного ключа V2 записывается в виде  а хэшированные значения первой и второй части k-ой принятой группы двоичных последовательностей

а хэшированные значения первой и второй части k-ой принятой группы двоичных последовательностей  и

и  - в виде

- в виде  и

и  соответственно.

соответственно.

На фиг.6(з) показан типовой пример результатов хэширования всей k-ой принятой группы двоичных последовательностей и ее первой и второй частей по функции хэширования и второй двоичной последовательности общего секретного ключа. Хэшированные значения первой принятой группы двоичных последовательностей и ее первой части в этом примере принимают единичное значение, а второй части - нулевое значение. Хэшированные значения К-ой принятой группы двоичных последовательностей и ее второй части в этом примере принимают единичное значение, а первой части - нулевое значение.

После чего проверяют соответствие хэшированных значений всей k-ой принятой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй и третьей двоичных последовательностей секретного ключа получателя. Соответствие хэшированных значений всей k-ой принятой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй и третьей двоичных последовательностей секретного ключа получателя устанавливают выполнением равенства, с одной стороны, хэшированного значения второй части k-ой принятой группы двоичных последовательностей и, с другой стороны, произведения хэшированного значения всей k-ой принятой группы двоичных последовательностей и k-ого бита третьей двоичной последовательности секретного ключа получателя, сложенного по модулю 2 с k-ым битом первой двоичной последовательности секретного ключа получателя и произведением хэшированного значения первой части k-ой принятой группы двоичных последовательностей и k-ого бита второй двоичной последовательности секретного ключа получателя.

Известные способы проверки соответствия хэшированных значений всей k-ой группы двоичных последовательностей и ее первой и второй частей k-ым битам первой, второй и третьей двоичных последовательностей секретного ключа получателя описаны, например, в книге Johansson T. On the construction of perfect authentication codes that permit arbitration. Advances in Cryptology. Proc. Crypt-93. Springer-Verlag. 1993, p.343-354. Известные способы выполнения произведения битовых значений, их сложения по модулю 2 и сравнения описаны, например, в книге А.Л.Ланцов, Л.Н.Зворыкин, И.Ф.Осипов. "Цифровые устройства на комплементарных МДП интегральных микросхемах". - М.: Радио и связь, 1983, стр.153-164.

Для типового примера результата хэширования первой (k=1) принятой группы двоичных последовательностей

где V21=0, как показано на фиг.6(з), первой ее части

и второй ее части

выполняется указанное соответствие, то есть выполняется равенство

где R1k, R2k, R3k есть k-ые биты первой, второй и третьей соответственно двоичных последовательностей секретного ключа получателя, равные 1, 0, 1 соответственно, как показано на фиг.6(в), 6(г), 6(д) для k=1.

Для типового примера результата хэширования второй (k=2) принятой группы двоичных последовательностей

где V22=0, как показано на фиг.6(з), первой ее части

и второй ее части

не выполняется указанное соответствие, то есть не выполняется равенство

где R1k, R2k, R3k есть k-ые биты первой, второй и третьей соответственно двоичных последовательностей секретного ключа получателя, равные 0, 1, 1 соответственно, как показано на фиг.6(в), 6(г), 6(д) для k=2.

При установлении 1<М≤К соответствий выделенную двоичную последовательность символа принимают в качестве двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей.

В противном случае действия по выделению двоичной последовательности символа, принадлежащего первой двоичной последовательности первой заверенной цифровым водяным знаком группы двоичных последовательностей, повторяют с двоичной последовательностью очередного символа принятой двоичной последовательности электронного текстового сообщения.