Изобретение относится к области обеспечения защиты информации, передаваемой по сетям связи, в частности обеспечения конфиденциальности передаваемых сообщений в системах цифровой радиосвязи, спутниковой связи, сотовой связи и вычислительных сетях.

В системах телекоммуникаций, в частности в цифровых системах связи, принятие решения о принадлежности объектов к некоторым классам осуществляется на основе проверки идентификационных и аутентификационных признаков. Процесс отнесения объекта к группе объектов или одному, априорно известному, объекту называется идентификацией, а подтверждение заявленных идентификационных признаков называется аутентификацией. При этом процесс аутентификации обычно осуществляется на основе некоторого известного взаимодействующим сторонам признака, сохраняемого в секрете. Идентификаторы, как правило, не являются секретными и доступны стороннему наблюдателю, например, во время процесса идентификации. В тоже время существуют системы, в которых идентификаторы также необходимо сохранять в секрете (например, обеспечивать неотслеживаемость сообщений).

Известны способы и устройства, описанные в патентах US 4268715, H 04 L 9/00, 19.05.1981 [1], US 4281215, H 04 L 9/00, 28.07.1981 [2], GB 2099195, H 04 L 9/00, 19.04.1979 [3], позволяющие решить задачу обеспечения конфиденциальности идентификаторов объектов в каналах связи типа "точка-точка". Устройства, реализующие данный метод, в общем случае состоят из генератора случайных чисел, модуля однонаправленного алгоритма (например, алгоритм шифрования), модуля шифрования. Данные методы основаны на выработке взаимодействующими сторонами сеансовых ключей с использованием идентификатора абонента системы связи и вырабатываемого на каждый сеанс связи случайного числа. Выработка осуществляется модулем однонаправленного алгоритма. Случайное число, выработанное для сеанса связи, передается по каналам связи в открытом виде. В этих методах обеспечение конфиденциальности идентификаторов при взаимодействии нескольких абонентов возможно только при использовании каждой парой взаимодействующих абонентов известного только им секретного параметра (криптографического ключа) однонаправленного алгоритма. В этом случае при приеме сообщения абонентом системы связи возникает задача выработки сеансового ключа связи путем перебора всех имеющихся у него ключей однонаправленного алгоритма и соответствующих им идентификаторов, что связано со значительным расходом вычислительного ресурса.

Известен способ ЕР 0564825, H 40 L 9/00, 05.03.93 [4], позволяющий осуществлять идентификацию и аутентификацию объектов (сообщений) по одному и тому же блоку в каналах связи типа "точка-точка". Данный метод заключается в том, что аутентифицирующая информация вырабатывается путем хеширующего преобразования (CRC или хеш-функция) от идентификатора объекта отправителя сообщения и сообщения, подлинность которого проверяется. Таким образом, аутентификатор, выработанный на проверяющей стороне, совпадет с предъявленным, только если использованы одинаковые идентификаторы. Данный метод можно использовать для обеспечения конфиденциальности идентификаторов, если в качестве хеширующего преобразования использовать алгоритм типа секретной хеш-функции.

В этом случае, как и в способах, описанных в патентах [1], [2], [3], обеспечение конфиденциальности идентификаторов при взаимодействии нескольких абонентов возможно только при использовании каждой парой взаимодействующих абонентов известного только им параметра (криптографического ключа) хеш-функции, что приводит к необходимости перебора абонентом всех имеющихся у него ключей хеш-функции и соответствующих им идентификаторов в процессе выработки аутентификатора принятого сообщения, что связано со значительным расходом вычислительного ресурса.

Также известен способ US 457830, H 04 L 9/00, 24.06.1981 [5], позволяющий обеспечить конфиденциальность идентификаторов пользователей системы связи, типа звезда, при их передаче по каналам связи. Этот способ основан на шифровании идентификаторов с использованием вырабатываемого на каждый сеанс связи уникального сеансового ключа. Зашифрованные идентификаторы передаются в канале связи вместе с сеансовым ключом, который в свою очередь защищен с использованием ключа, известного взаимодействующим объектам. Недостатком данного способа является необходимость незащищенной идентификации объектов, через которые взаимодействуют пользователи системы. Идентификация объектов может производиться путем незащищенной передачи его идентификаторов в канале связи или использованием канала связи, предназначенного только для этого объекта.

Наиболее близким к данному изобретению по технической сущности является способ US 5889861, H 04 L 9/00, 30.03.1999 [6], позволяющий обеспечить конфиденциальность идентификаторов объектов системы связи, типа звезда, при их передаче по каналам связи (например, в процессе аутентификации). В этом способе объекты системы связи разделяют на центральное устройство (базовая станция) и устройства абонентов системы связи (мобильные станции). Для обеспечения конфиденциальности идентификаторов устройств абонентов осуществляют их шифрование с использованием асимметричного криптографического алгоритма и изменяемого во времени открытого ключа центрального устройства системы связи. При этом центральным устройством осуществляется широковещательная рассылка обновленного открытого ключа устройствам абонентов системы связи, которые при его приеме осуществляют преобразование своих идентификаторов, используемых в каналах связи. Недостатком данного способа является значительно большие требования к потребляемому вычислительному ресурсу по сравнению с методами, использующими симметричные криптографические алгоритмы.

Техническим результатом изобретения является обеспечение защиты от несанкционированного доступа к передаваемым по каналам связи идентификаторам устройств абонентов системы связи, в части обеспечения конфиденциальности идентификационных признаков сообщений в системах связи с множеством устройств абонентов.

Технический результат достигается тем, что в системе связи, построенной по принципу звезда, идентификаторы взаимодействующих объектов зашифровываются с использованием криптографического преобразования на ключах, известных только взаимодействующим объектам (зашифрованные идентификаторы называются одноразовыми идентификаторами), а также используются случайные идентификаторы. В качестве криптографического преобразования может использоваться, например, любой симметричный блочный шифр (ГОСТ 28147-89, DES, AES и т. д., см., например, ЧМОРА А., Современная прикладная криптография, Москва, Гелиос АРВ, 2002, с.24-26 [7]).

Для этого в способе передачи сообщений с обеспечением конфиденциальности идентификационных признаков объектов системы связи с взаимодействием устройств абонентов системы связи через центральное устройство, заключающемся в том, что для каждого сеанса связи осуществляют криптографическое преобразование идентификатора устройства абонента на ключе данного устройства абонента, при криптографическом преобразовании используют симметричный криптографический алгоритм и осуществляют два режима передачи сообщений по инициативе устройства абонента центральному устройству или по инициативе центрального устройства к устройству абонента, начиная с любого из этих режимов, при этом каждому устройству абонента ставят в соответствие случайные идентификаторы и ключи шифрования, хранимые на центральном устройстве, в режиме передачи по инициативе абонента осуществляют передачу сообщения со случайным идентификатором этого устройства абонента к центральному устройству системы связи, при котором в качестве идентификатора устройства абонента используют хранящийся только в данном устройстве абонента и на центральном устройстве случайный идентификатор данного устройства абонента, центральное устройство хранит ключи шифрования и все случайные идентификаторы, поставленные в соответствие устройствам абонентов, при получении из сети связи запроса на связь центральное устройство осуществляет идентификацию источника сообщения путем сравнения идентификатора полученного сообщения с хранящимися случайными идентификаторами всех устройств абонентов, при нахождении соответствующего случайного идентификатора в сообщении центральное устройство определяет по нему устройство абонента, выбирает соответствующий ему ключ шифрования и осуществляет дальнейшее взаимодействие по инициативе центрального устройства, для чего формирует синхропосылку и с ее использованием посредством криптографического преобразования идентификатора устройства абонента на ключе шифрования данного устройства абонента вырабатывает первый одноразовый идентификатор, используемый для передачи сообщения устройству абонента,

при этом центральное устройство осуществляет повторное криптографическое преобразование, при котором первый одноразовый идентификатор подвергают повторному криптографическому преобразованию на ключе данного устройства абонента, результат которого в виде второго одноразового идентификатора запоминается на центральном устройстве и используется при получении ответа от устройства абонента,

при приеме сообщения на соответствующем устройстве абонента от центрального устройства каждое устройство абонента осуществляет прием сообщений в режиме по инициативе центрального устройства, при этом на своем ключе шифрования формирует свой одноразовый идентификатор и проверяет его наличие в принятом сообщении, в случае обнаружения своего первого одноразового идентификатора устройство абонента принимает решение, что сообщение адресовано ему и осуществляет ответ на втором одноразовом идентификаторе, полученном посредством криптографического преобразования своего первого одноразового идентификатора на своем ключе шифрования,

центральное устройство при приеме осуществляет поиск второго одноразового идентификатора во всех принятых сообщениях, при обнаружении второго одноразового идентификатора центральное устройство принимает решение, что вхождение в связь осуществлено и производит криптографическое преобразование случайного идентификатора, поставленного в соответствие данному устройству абонента с использованием его ключа шифрования, результат преобразования ставится в соответствие данному абоненту, как его случайный идентификатор, запоминается и используется при следующей выдаче запроса в режиме по инициативе данного устройства абонента, устройство абонента осуществляет аналогичное криптографическое преобразование своего случайного идентификатора на своем ключе шифрования и запоминает его.

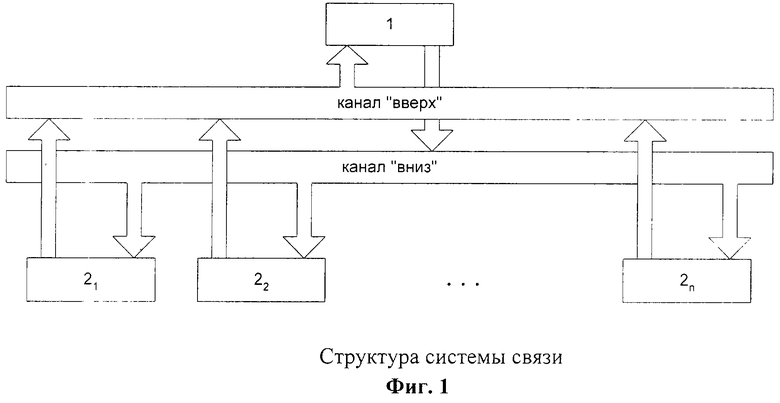

Изобретение иллюстрируется чертежами.

На фиг.1 приведена структура системы или сети связи, иллюстрирующая взаимодействие центрального устройства связи с устройствами абонентов сети.

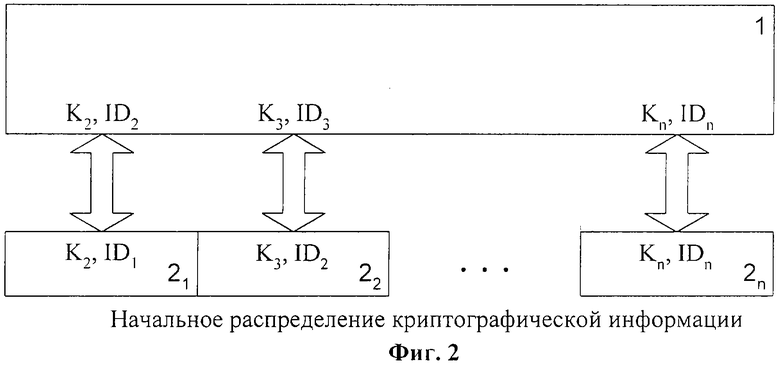

На фиг.2 указано начальное распределение криптографической информации (ключей К и случайных идентификаторов ID) между устройствами системы связи.

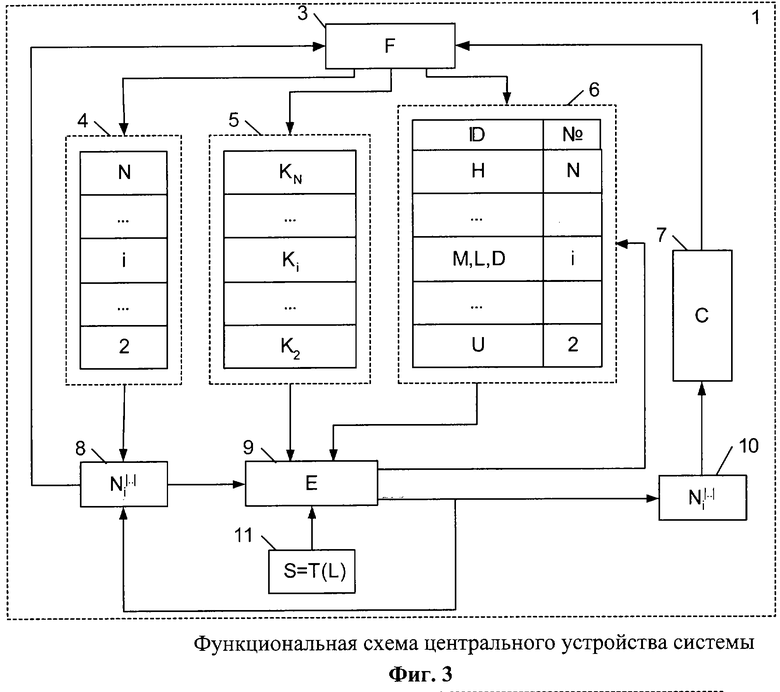

На фиг.3 приведена функциональная схема центрального устройства 1 системы связи.

На фиг.4 приведена функциональная схема устройства 2 абонента системы связи.

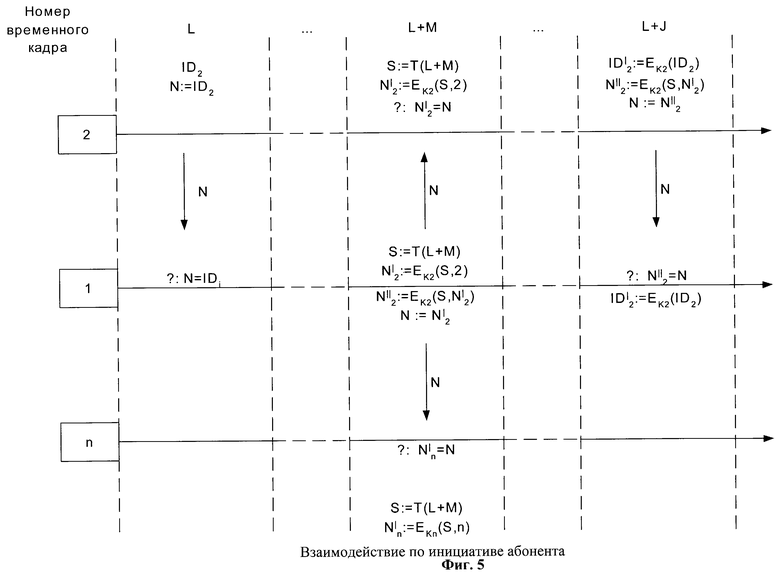

На фиг.5 приведена схема взаимодействия устройств системы по инициативе устройства 2 абонента системы связи, т.е. при передаче первого сообщения на центральное устройство 1 связи.

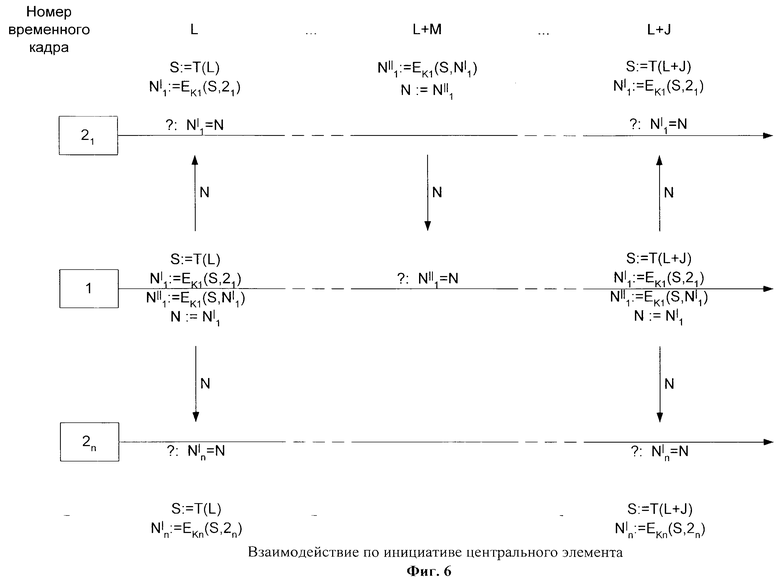

На фиг.6 приведена схема взаимодействия устройств системы по инициативе центрального устройства 1 системы связи, т.е. при передаче первого сообщения из центрального устройства 1 связи устройству 2 абонента системы связи.

Система связи, реализующая предлагаемый способ, включает центральное устройство 1 связи, выполненное с возможностью взаимодействия и обмена сообщениями по каналам связи с множеством устройств 21-2n абонентов системы связи (фиг.1).

До начала работы системы связи осуществляют предварительное распределение криптографической информации между устройствами 2 абонентов системы и центральным устройством 1 (фиг.2). Каждому устройству абонента, помимо его уникального идентификатора в простейшем случае i в системе связи, присваивается случайное число, названное случайным идентификатором IDi. Также устройство 2 абонента имеет свой ключ К криптографического алгоритма. Устройства 2 абонентов имеют только свои криптографические ключи К и случайные идентификаторы ID, центральное устройство 1 имеет ключи К всех устройств абонентов и соответствие между случайными идентификаторами ID и всеми устройствами абонентов.

Центральное устройство 1 системы связи состоит из (фиг.3) блока 3 выборки и сравнения идентификаторов, блока 4 хранения идентификаторов (21-2n) устройств абонентов, блока 5 хранения ключей (К) шифрования устройств 2 абонентов, блока 6 хранения соответствия между устройствами абонентов и присвоенными им случайными идентификаторами (ID), блока 7 связи, блока 8 хранения одноразового идентификатора, блока 9 криптографического преобразования, блока 10 выдачи одноразового идентификатора, блока 11 выработки синхропосылки.

Под синхропосылкой понимаются “значения исходных открытых параметров алгоритма криптографического преобразования” (cм. ГОСТ 28147-89, 2.172).

Каждое из устройств 2 абонента системы связи содержит (фиг.4) блок 12 выработки синхропосылки, блок 13 хранения одноразового идентификатора, блок 14 криптографического преобразования, блок 15 выдачи одноразового идентификатора, блок 16 связи, блок 17 хранения идентификатора устройства абонента, блок 18 хранения случайного идентификатора, поставленного в соответствие данному устройству абонента, блок 19 сравнения идентификатора, блок 20 хранения ключа данного устройства абонента.

Система для осуществления заявленного способа работает следующим образом.

Способ реализует процесс взаимодействия между устройствами 2 абонентов системы связи через центральное устройство 1 системы связи.

При этом в каждом сеансе связи, т.е., например, при передаче сообщения, используют уникальные идентификаторы, выработанные с использованием криптографического преобразования из идентификатора абонента и уникального числа, называемого синхропосылкой. В заявленном способе рассмотрены два вида взаимодействия - по инициативе абонента системы, т.е. когда первое сообщение передают из соответствующего устройства 2 абонента на центральное устройство 1, и по инициативе центрального устройства 1, т.е. когда первое сообщение передают от центрального устройства 1 соответствующему устройству 2 абонента.

При взаимодействии центрального устройства 1 и устройств 2 абонентов используют одноразовые идентификаторы, случайные идентификаторы используются в первом акте передачи “вверх” (запрос связи с центральным устройством 1) при выходе на связь по инициативе устройства 2 абонента. После выдачи запроса связи взаимодействие осуществляется с использованием одноразовых идентификаторов.

При взаимодействии по инициативе абонента устройство 2 абонента, например, с номером 22 использует случайные и одноразовые идентификаторы следующим образом.

Ключ К2 этого устройства 2 хранится в блоке 20, а поставленный устройству 2 абонента в соответствие случайный идентификатор ID2 хранится в блоке 18. При этом ключ К2 и случайный идентификатор ID2 устройства абонента известен только этому устройству 2 абонента и центральному устройству 1, при этом ID2 хранится в блоке 6 центрального устройства 1.

Если устройство 22 абонента намеривается передать информацию (сообщение), например хранимые в его памяти (на чертеже не показана) данные, то в качестве идентификатора используется случайный идентификатор ID2 из блока 18 хранения случайного идентификатора. При этом случайный идентификатор ID2 с выхода блока 18 передается на один из входов блока 16 связи для передачи по каналу связи вместе с сообщением на центральное устройство 1.

При приеме переданного из устройства 2 абонента сообщения на центральном устройстве 1 осуществляется следующая последовательность действий.

Как было показано выше, устройство 1 системы связи содержит (фиг.3) блок 3 выборки и сравнения идентификаторов, первый вход-выход которого предназначен для приема поступивших сообщений и связан с первым информационным входом-выходом блока 7 связи, второй, третий, четвертый и пятый входы-выходы блока 3 связаны соответственно с первыми входами-выходами блока 4 хранения идентификаторов устройств (21-2n) абонентов, блока 5 хранения ключей шифрования устройств абонентов, блока 6 хранения соответствия между устройствами абонентов и присвоенными им случайными идентификаторами и блока 8 хранения одноразового идентификатора.

Вторые входы-выходы блока 5 и 6 связаны соответственно с первым и вторым входами блока 9 криптографического преобразования, третий и четвертый входы которого связаны с выходами блока 11 выработки синхропосылки и блока 8 хранения одноразового идентификатора устройства абонента соответственно. Один выход блока 9 криптографического преобразования связан со вторым входом-выходом указанного блока 6 хранения, выход блока 9 через блок 10 выдачи текущего одноразового идентификатора связан с блоком 7 связи и с первым входом блока 8 хранения одноразового идентификатора устройства абонента, второй вход которого подключен к выходу блока 4 хранения идентификаторов устройств абонентов.

Таким образом, в центральном устройстве 1 имеется указанный блок 6 хранения случайных идентификаторов, поставленных в соответствие идентификаторам устройств абонентов. Указанный блок 6 представляет собой ОЗУ, в котором хранятся случайные идентификаторы всех абонентов и соответствующие номера этих абонентов (идентификаторов абонентов).

Центральное устройство 1 при приеме сообщения от устройств 2 абонентов осуществляет следующие действия (передача вверх).

Центральное устройство 1, имеющее в блоке 5 ключи всех устройств абонентов и в блоке 6 все случайные идентификаторы, поставленные в соответствие устройствам абонентов, осуществляет идентификацию источника запроса, принятого сообщения, т.е. идентификацию устройства абонента, от которого пришло сообщение.

Из блока 7 связи сообщение поступает в блок 3 выборки и сравнения, который осуществляет сравнение полученного случайного идентификатора, поступившего с сообщением со всеми хранящимися случайными идентификаторами блока 6. При совпадении полученного случайного идентификатора с каким-либо хранящимся в блоке 6 случайным идентификатором блок 3 определяет номер (идентификатор) соответствующего устройства абонента.

Далее взаимодействие осуществляется по инициативе центрального устройства 1.

В соответствии с определенным в блоке 3 идентификатором устройства 2 абонента центральное устройство 1 выбирает из блока 5 соответствующий этому абоненту ключ и пересылает в блок 9 криптографического преобразования для формирования одноразового текущего идентификатора.

Для этого в блоке 11 формируется синхропосылка, поступающая на соответствующий вход блока 9 криптографического преобразования. В качестве криптографического преобразования, например, можно использовать, например, ГОСТ 28147-89, DES, AES и т. д. (см., например, [7]). Следует отметить, что в блоке 11 выработки синхропосылки ее формирование может осуществляться в простейшем случае, как с использованием случайного числа, так и номера временного интервала, в котором предполагается передача сообщения с формируемым одноразовым идентификатором. Т. е. в простейшем варианте может быть использован генератор случайных чисел, при этом используемые в качестве синхропосылок случайные числа распределяются между устройствами абонентов по каналам связи в незащищенном виде, т.е. в качестве синхропосылки (см. ГОСТ 28147-89, с.17).

Посредством криптографического преобразования в блоке 9 из идентификатора устройства абонента, поступившего из блока 4 через блок 8, и синхропосылки, поступившей из блока 11, на ключе устройства абонента из блока 5 вырабатывается первый одноразовый идентификатор. Этот идентификатор передается в блок 10 выдачи одноразовых идентификаторов, связанный с блоком 7 связи, используемым для передачи сообщения в канале “вниз”.

Сообщение в виде подтверждения принятия запроса передается устройству 2 абонента со сформированным первым одноразовым идентификатором.

Кроме того, полученный одноразовый идентификатор подвергается на центральном устройстве 1 повторному криптографическому преобразованию в блоке 9.

При повторном преобразовании в блоке 9 используется ключ того же устройства абонента блока 5 и синхропосылка, сформированная ранее или полученная в момент преобразования в блоке 11. Результат повторного преобразования пересылается в блок 8 хранения одноразового идентификатора.

Далее сообщение с первым одноразовым идентификатором передают из центрального устройства 1 в сеть связи. Устройства 2 абонентов при приеме сообщений работают аналогично центральному устройству 1.

При приеме сообщения каждое устройство 2 запускает блок 14 криптографического преобразования, связанный с блоком связи 16. При этом на своем ключе, хранимом в блоке 20, и синхропосылке, вырабатываемой блоком 12, блок 14 формирует свои одноразовые идентификаторы и выдает их через блок 13 в блок сравнения 19 для сравнения с идентификатором полученного из сети связи сообщения.

В случае обнаружения своего первого одноразового идентификатора блок 19 сравнения принимает решение, что сообщение адресовано ему. При этом сформированный первый одноразовый идентификатор сохраняется в блоке 13. После чего осуществляют формирование второго одноразового идентификатора, используемого для передачи следующего сообщения.

Для этого с использованием синхропосылки, формируемой в блоке 12, и ключа устройства абонента, хранимого в блоке 20, в блоке 14 криптографического преобразования осуществляют преобразование первого одноразового идентификатора, сохраненного в блоке 13. Выработанный блоком 14 второй одноразовый идентификатор пересылают в блок 15 и используют при следующем ответе в канале связи.

Центральное устройство 1 осуществляет поиск во всех принятых сообщениях второго одноразового идентификатора сохраненного им в блоке 8 хранения одноразового идентификатора. Блок 3 осуществляет сравнение идентификаторов всех принимаемых пакетов со значением из блока 8.

При обнаружении второго одноразового идентификатора центральное устройство 1 считает акт взаимодействия с соответствующим устройством 2 абонента состоявшимся и осуществляет в блоке 9 криптографическое преобразование случайного идентификатора данного устройства 2 абонента, хранимого в блоке 6, с использованием ключа этого устройства абонента. Результат преобразования назначается новым случайным идентификатором ID, поставленным в соответствие данному устройству 2 абонента, запоминается в блоке 6 как новый и используется при следующем инициативном выходе устройства 2 абонента. При этом в устройстве 2 абонента при передаче сообщений из центрального устройства 1 осуществляется аналогичное преобразование в блоке 14 криптографического преобразования случайного идентификатора из блока 18 хранения случайного идентификатора на своем ключе К из блока 20. Результат преобразования запоминается в блоке 18 как новый случайный идентификатор ID и используется устройством 2 абонента при следующем инициативном выходе на связь.,

Таким образом, для выдачи запроса на установление связи устройство 2 абонента использовало случайный идентификатор ID, известный только ему и центральному устройству 1. После подтверждения идентификации источника запроса центральное устройство 1 и устройство 2 абонента осуществляют синхронное криптографическое преобразование использованного случайного идентификатора ID на ключе, известном только им. Результат преобразования сохраняется в блоке 6 на центральном устройстве и в блоке 18 на соответствующем устройстве абонента как новый случайный идентификатор и используется при следующем инициативном выходе устройства абонента на связь.

После идентификации источника запроса используются одноразовые идентификаторы. Для этого в центральном устройстве 1 первый сформированный одноразовый идентификатор используется для передачи пакетов информации устройствам абонентам в канале “вниз”, второй - при получении ответа от соответствующего устройства абонента в канале “вверх”.

При этом устройства абонентов при приеме пакетов информации от центрального устройства 1 формируют свои первые одноразовые идентификаторы и проверяют их наличие в принятых от центрального устройства 1 пакетах информации.

Центральное устройство, как было указано выше, осуществляет поиск во всех принятых пакетах информации второго одноразового идентификатора, хранимого в блоке 8.

При необходимости дальнейшего обмена информацией центральное устройство 1 формирует новые одноразовые идентификаторы и осуществляет взаимодействие с соответствующим устройством 2 абонента.

Для исключения возможных коллизий из-за совпадения случайных или одноразовых идентификаторов различных устройств абонентов дополнительно может проводиться аутентификация принятых пакетов информации, например, путем просчета имитовставок или хеш-значений.

Взаимодействие по инициативе центрального устройства 1 осуществляется аналогичным образом, без выдачи запроса устройством 2 абонента с использованием своего случайного идентификатора. Т.е. центральное устройство 1 передает сообщение с формированием и выдачей одноразового идентификатора того устройства абонента, которому адресовано сообщение. Сообщение принимается всеми устройствами 21-2n абонентов. При приеме устройства 2 абонентов формируют и проверяют на наличие в принятом сообщении своего одноразового идентификатора. Для чего при поступлении сообщения из блока 16 связи в блоке 19 осуществляют сравнение полученного в сообщении идентификатора с сформированным блоком 14 одноразовым идентификатором. При обнаружении своего первого одноразового идентификатора устройство абонента осуществляет ответ на втором сформированном одноразовом идентификаторе, как было указано выше, поиск которого в принятых сообщениях осуществляет центральное устройство 1.

Таким образом, предлагаемый способ позволяет обеспечить конфиденциальность идентификаторов объектов системы связи (передаваемых сообщений), построенной по принципу звезда, т.е. при взаимодействии устройств 2 абонентов в сети связи через центральное устройство 1.

При этом защита обеспечивается путем криптографического преобразования идентификаторов на ключах, известных только взаимодействующим устройству абонента и центральному устройству с использованием в каждом сеансе связи одноразовых (различных) идентификатеров.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ФОРМИРОВАНИЯ СИНХРОПОСЫЛКИ КРИПТОГРАФИЧЕСКОГО АЛГОРИТМА В СИСТЕМАХ СВЯЗИ С ОБЕСПЕЧЕНИЕМ ИМИТОЗАЩИЩЕННОСТИ И КОНФИДЕНЦИАЛЬНОСТИ ПЕРЕДАВАЕМЫХ СООБЩЕНИЙ | 2005 |

|

RU2287222C1 |

| МАЛОГАБАРИТНАЯ НЕОБСЛУЖИВАЕМАЯ АППАРАТУРА ПЕРЕДАЧИ ДАННЫХ | 2018 |

|

RU2684568C1 |

| Повышение неоднозначности | 2016 |

|

RU2737917C1 |

| ПРОВЕРКА КОДА МАС БЕЗ ЕГО РАСКРЫТИЯ | 2008 |

|

RU2457624C2 |

| Система и способ аутентификации пользователя при помощи электронной цифровой подписи пользователя | 2015 |

|

RU2610696C2 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИИ В РАДИОСЕТИ С ПАКЕТНОЙ ПЕРЕДАЧЕЙ ДАННЫХ | 2009 |

|

RU2425455C1 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ САМОКОНФИГУРИРОВАНИЯ БАЗОВОЙ СТАНЦИИ | 2007 |

|

RU2424634C2 |

| СПОСОБ ФОРМИРОВАНИЯ ОБЩЕГО СЕКРЕТНОГО КЛЮЧА В ГРУППЕ АБОНЕНТОВ | 2019 |

|

RU2719634C1 |

| СПОСОБ КОНФИГУРИРОВАНИЯ КЛЮЧА, СПОСОБ ОПРЕДЕЛЕНИЯ ПОЛИТИКИ БЕЗОПАСНОСТИ И УСТРОЙСТВО | 2017 |

|

RU2719447C1 |

| УПРАВЛЕНИЕ КОНФИДЕНЦИАЛЬНОЙ СВЯЗЬЮ | 2016 |

|

RU2718689C2 |

Изобретение относится к области обеспечения защиты информации, передаваемой по сетям связи, в частности обеспечения конфиденциальности передаваемых сообщений в системах цифровой радиосвязи, спутниковой связи, сотовой связи и вычислительных сетях. В способе передачи сообщений с обеспечением конфиденциальности идентификационных признаков объектов системы связи с взаимодействием устройств абонентов системы связи через центральное устройство для каждого сеанса связи осуществляют криптографическое преобразование идентификатора устройства абонента с помощью ключа шифрования данного устройства абонента, причем при криптографическом преобразовании используется симметричный криптографический алгоритм и рассматривают два режима передачи сообщений по инициативе устройства абонента центральному устройству и по инициативе центрального устройства к устройству абонента. Технический результат, достигаемый при осуществлении изобретения, состоит в обеспечении защиты от несанкционированного доступа к передаваемым по каналам связи идентификаторам устройств абонентов системы связи в части обеспечения конфиденциальности идентификационных признаков сообщений в системах связи с множеством устройств абонентов. 6 ил.

Способ передачи сообщений с обеспечением конфиденциальности идентификационных признаков объектов системы связи с взаимодействием устройств абонентов системы связи через центральное устройство, заключающийся в том, что для каждого сеанса связи осуществляют криптографическое преобразование идентификатора устройства абонента с помощью ключа шифрования данного устройства абонента, отличающийся тем, что осуществляют два режима передачи сообщений по инициативе устройства абонента центральному устройству или по инициативе центрального устройства к устройству абонента, при этом каждое устройство абонента и центральное устройство хранят случайный идентификатор и ключ шифрования, поставленные в соответствие каждому устройству абонента и известные только центральному устройству и соответствующим устройствам абонентов, в режиме передачи по инициативе абонента осуществляют передачу сообщения со случайным идентификатором этого устройства абонента к центральному устройству системы связи, при получении сообщения центральное устройство осуществляет идентификацию устройства абонента, передавшего сообщение, путем сравнения идентификатора полученного сообщения с хранящимися случайными идентификаторами всех устройств абонентов, при нахождении соответствующего случайного идентификатора в сообщении центральное устройство идентифицирует по нему устройство абонента, выбирает соответствующий ему ключ шифрования и осуществляет далее режим передачи по инициативе центрального устройства, для чего вырабатывает синхропосылку и формирует первый одноразовый идентификатор путем криптографического преобразования идентификатора устройства абонента с использованием ключа шифрования и синхропосылки, при этом центральное устройство осуществляет повторное криптографическое преобразование первого одноразового идентификатора с использованием ключа данного устройства абонента, результат которого в виде второго одноразового идентификатора, запоминают в центральном устройстве, при приеме сообщения на соответствующем устройстве абонента от центрального устройства каждое устройство абонента осуществляет прием сообщений в режиме по инициативе центрального устройства, при этом вырабатывает синхропосылку и с использованием своего ключа шифрования и синхропосылки формирует свой первый одноразовый идентификатор и проверяет его наличие в принятом сообщении, в случае обнаружения своего первого одноразового идентификатора устройство абонента принимает решение, что сообщение адресовано ему, формирует второй одноразовый идентификатор посредством криптографического преобразования своего первого одноразового идентификатора с использованием своего ключа шифрования и осуществляет ответ с использованием второго одноразового идентификатора, центральное устройство при приеме ответа осуществляет поиск второго одноразового идентификатора во всех принятых сообщениях, при обнаружении второго одноразового идентификатора центральное устройство принимает решение, что акт взаимодействия с соответствующим устройством абонента состоялся и формирует новый случайный идентификатор данного устройства абонента путем криптографического преобразования случайного идентификатора, поставленного в соответствие данному устройству абонента, с использованием его ключа шифрования, центральное устройство запоминает новый случайный идентификатор для использования его при следующей передаче сообщения в режиме по инициативе данного устройства абонента, а устройство абонента осуществляет аналогичное криптографическое преобразование своего случайного идентификатора на своем ключе шифрования и также запоминает новый случайный идентификатор.

| US 5889861 A1, 30.03.1999 | |||

| МЕХАНИЗМ ПРОВЕРКИ СВОЕВРЕМЕННОСТИ ДОСТАВКИ СООБЩЕНИЙ В ИНФОРМАЦИОННО-УПРАВЛЯЮЩИХ СИСТЕМАХ РЕАЛЬНОГО ВРЕМЕНИ | 1999 |

|

RU2160924C1 |

| МЕХАНИЗМ ВЗАИМОАУТЕНТИФИКАЦИИ В РАСПРЕДЕЛЕННЫХ ИНФОРМАЦИОННО-УПРАВЛЯЮЩИХ СИСТЕМАХ | 1998 |

|

RU2126170C1 |

| АБСОРБИРУЮЩЕЕ ИЗДЕЛИЕ | 2002 |

|

RU2299716C2 |

| Автоматическое устройство для загрузки фотометрического ротора образцами | 1974 |

|

SU564825A3 |

Авторы

Даты

2005-06-10—Публикация

2003-09-02—Подача