ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к конструкции объекта, такого как карта, банкнота, ценные бумаги и т.д., которые часто подделываются или фальсифицируются, и который требует аутентификации для проверки, является ли он аутентичным или нет. Изобретение также относится к способу идентификации аутентичности такого объекта.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

В сегодняшнем обществе, которое часто называют "карточно ориентированным" обществом, широко распространены различные типы карт. Конкретно, широко используются денежная карта и кредитная карта, выпускаемые финансовой компанией, которые связаны с активами владельцев собственности, и предоплаченная карта в качестве обеспечения, а также идентификационные карты, такие как водительское удостоверение, карта страхования здоровья и паспорт.

Во многих картах, связанных с собственностью или ценными бумагами и обязательствами, необходимая информация записывается на магнитной полосе, размещенной на поверхности, или на задней поверхности карты. Используя автоматические машины, такие как ATM (автоматическая кассовая машина или банкомат) или ручное считывающее устройство, магнитная информация считывается с магнитной полосы и выполняются различные типы обработки.

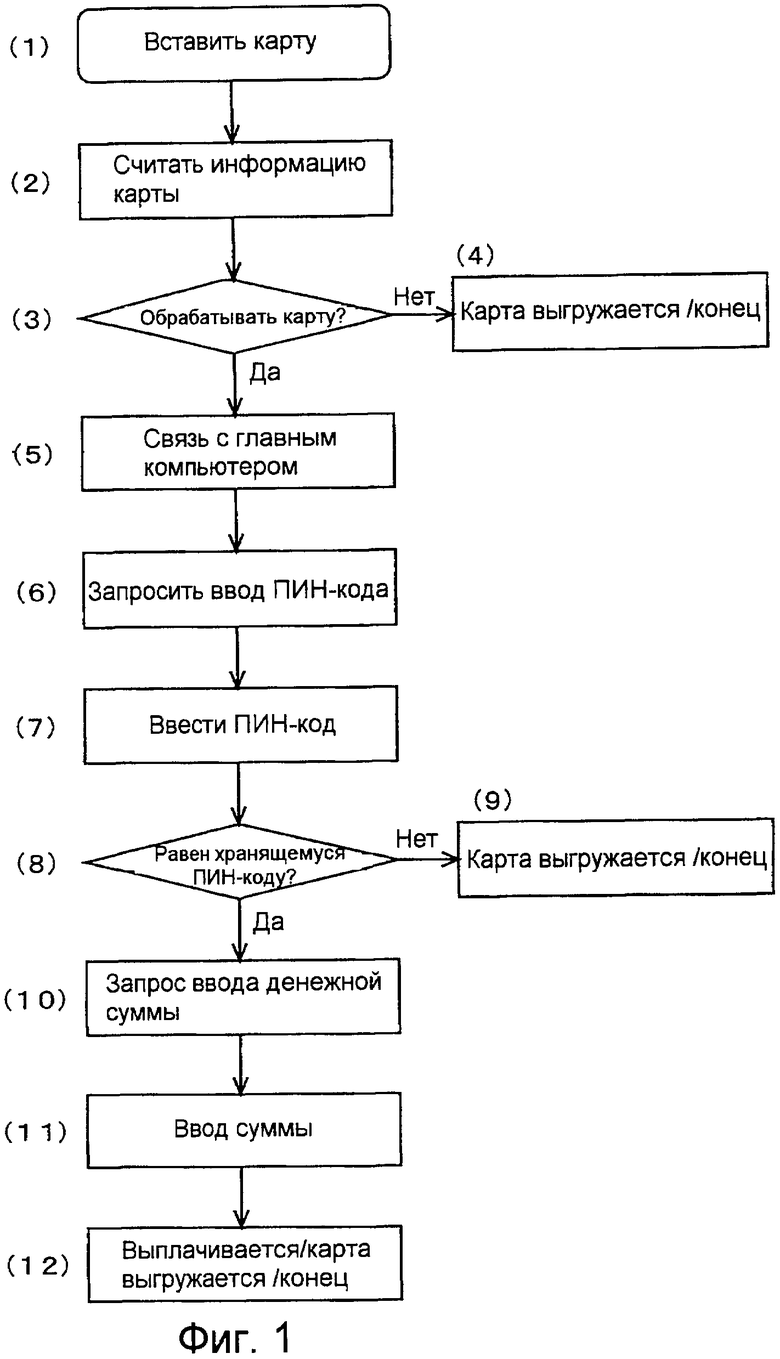

На Фиг.1 показан пример последовательности операций по обработке денежной карты, используемой в настоящее время.

(1) Когда владелец карты вставляет денежную карту в щель приемника карты терминального устройства, такого как ATM, датчик в щели приемника карты воспринимает вставленную карту и карта забирается в устройство.

(2) Когда карта забрана в устройство, терминальное устройство считывает информацию карты с части карты, имеющей магнитную запись. В случае денежной карты, считывается информация карты, такая как банковский код, код отделения банка, тип счета, номер счета и т.д. Идентификационный номер карты, дата срока годности, тип счета и номер счета записываются в качестве информации карты на части денежной карты с магнитной записью. Если на денежной карте или кредитной карте записывается персональный идентификационный номер, то персональный идентификационный номер также считывается.

(3) Терминальное устройство принимает решение, является ли вставленная карта действительной картой, с которой терминальное устройство может работать.

(4) Если на основании информации карты, считанной таким образом, не подтверждается, что устройство может работать с такой картой, или если информация на карте не может быть считана из-за того, что карта сломана или испорчена, несмотря на то что является действительной, терминальное устройство принимает решение, что это карта недействительна для того, чтобы с ней работать, и выгружает карту.

(5) Когда карта является действительной картой и когда информация на части карты с магнитной записью считана правильно, начинается связь с главным компьютером.

(6) Главный компьютер запрашивает ввод персонального идентификационного номера.

(7) В ответ на запрос от главного компьютера пользователь карты вводит персональный идентификационный номер.

(8) Когда пользователь карты в ответ на запрос главного компьютера вводит персональный идентификационный номер, главный компьютер сравнивает введенный персональный идентификационный номер с персональным идентификационным номером, хранящимся в главном компьютере и соответствующим информации карты, считанной таким образом.

(9) Если номера отличаются, этот факт регистрируется на части карты для магнитной записи и ввод персонального идентификационного номера запрашивается снова. Когда введенный снова персональный идентификационный номер является надлежащим и действительным, выполняется последующая процедура. В случае если введенный номер отличается от хранящегося в памяти номера, ввод персонального идентификационного номера запрашивается еще раз. Если ошибочный ввод персонального идентификационного номера повторяется три раза, карта является недействительной и, например, забирается в терминальное устройство, как результат процедуры признания недействительности.

(10) В случае когда персональные идентификационные номера равны, главный компьютер принимает решение, что карта пользователя является законной картой владельца, и запрашивает у пользователя ввод суммы, которая должна быть выплачена.

(11) Пользователь вводит сумму, которую он (она) желает снять со счета.

(12) Когда сумма, которая должны быть выплачена, является надлежащей, сумма выплачивается и денежная карта выгружается из терминального устройства. Затем платеж регистрируется в банковской книжке или квитанции, указывая, что сделка проведена, и обработка запроса заканчивается. Если персональный идентификационный номер записывается на карте, сделка выполняется при предположении, что персональный идентификационный номер правилен. Затем персональный идентификационный номер стирается с части с магнитной записью.

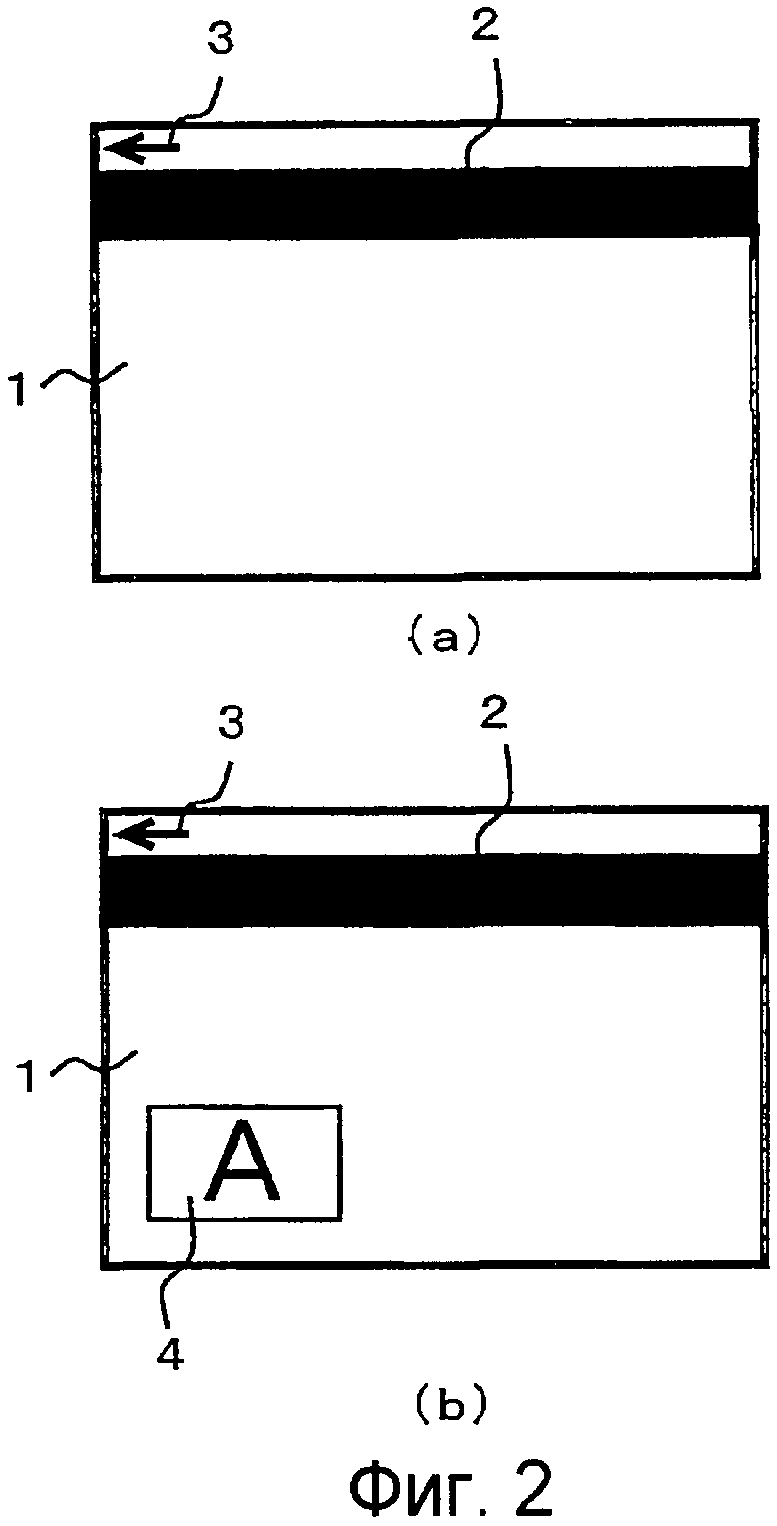

На Фиг.2(а) показан пример денежной карты, использованной в последовательности выполнения операций обработки используемой в настоящее время денежной карты, как показано на Фиг.1. Ссылочная позиция 1 показывает корпус денежной карты, выполненный из такого материала, как пластмасса. На поверхности карты размещены магнитная полоса 2, где записана информация, и отметка 3 в форме стрелки, чтобы указать направление вставления денежной карты. Хотя на чертеже это не показано, на карту с помощью рельефных символов заносится и другая необходимая информация.

Поскольку информация, записанная на магнитной ленте, может легко считываться, используя устройство, называемое скиммер, карта может быть подделана и часто наносит ущерб при использовании карты, подделанной таким образом.

Чтобы справиться с этой проблемой, была использована карта с интегральной схемой, содержащей в себе полупроводниковое запоминающее устройство. Банки и другие организации приложили массу усилий, чтобы распространить этот тип карты взамен магнитной карты.

Однако, информация, хранящаяся в запоминающем устройстве карты с интегральной схемой, по-прежнему, возможно, должна считываться. Если будут делаться попытки создания более ухищренных подделок, мы не сможем сказать, что карта с интегральной схемой абсолютно безопасна. Кроме того, карта с интегральной схемой очень дорога по сравнению с магнитной картой и трудно ожидать быстрого распространения карт с интегральной схемой.

В случае использования денежных карт в банках будет достаточно, если карта сможет использоваться в границах страны. Однако, в случае кредитной карты, карта обязательно должна использоваться также в зарубежных странах. Практически невозможно заменить все кредитные карты, то есть магнитные карты, используемые по всему миру, на карты с интегральными схемами по единым стандартам.

Дополнительно, в денежных картах и кредитных картах, такая информация, как фамилия владельца карты, маркируется путем выдавливания рельефа, и эти типы информации также используются для магнитной информации. В этом отношении рельефная информация может использоваться в качестве указателя или ключа при подготовке к подделке карты.

Если магнитная карта или карта с интегральной микросхемой была потеряна или украдена и если карта затем возвращена владельцу карты, в частности, когда владельцу карты неизвестно о факте кражи, на ней лежит ответственность за ущерб, нанесенный использованием поддельной карты.

Персональный идентификационный номер, состоящий из 4-цифровых чисел, использовался не для предотвращения незаконного использования карты путем предотвращения подделки, а как средство определения, является ли надлежащим пользователь карты. Поскольку для этих персональных идентификационнных номеров часто использовались предсказуемые номера, имели место много случаев потерь и ущерба. В последние годы персональный идентификационный номер воруют не только путем его предположения, но также путем подглядывания, используя такие средства, как тайное фотографирование персонального идентификационного номера. В настоящее время очень трудно предотвратить незаконное использование карт, используя для этого персональный идентификационный номер.

С целью предотвращения ущерба, вызванного подделанной картой, некоторые применяют биометрический способ, использующий технологию распознавания шаблонов (образов). Типичными примерами биометрического способа являются распознавание радужной оболочки глаза, распознавание отпечатков пальцев, распознавание отпечатков ладони, распознавание расположения вен на пальцах, распознавание расположения вен на ладони и распознавание расположения вен на тыльной стороне ладони. Для этих видов распознавания необходимо заранее зарегистрировать шаблон. Для регистрации шаблона требуются время и процедуры, а также время необходимо для распознавания самого шаблона и для определения, и все это приводит к повышенным затратам.

В случае распознавания контактного типа пользователь должен прийти в прямой контакт с устройством получения, и здесь возникает проблема, что пользователь может иметь физиологическую несовместимость или неприязнь. Также, в случае травмы пользователя на части тела, необходмой для биометрического распознавания, или, в худшем случае, когда пользователь теряет часть тела, необходимую для распознавания, биометрическое распознавание использовать невозможно. Также, распознавание частично делается в процессе идентификации и, соответственно, не является совершенным способом.

В системе, использующей биометрическое распознавание, пользователь карты может использовать только свою собственную карту. Когда у пользователя карты недостаточно времени, чтобы пользоваться картой лично или он не находит поблизости устройства обработки карт, даже если пользователь хочет доверить использование карты представителю или агенту, это не разрешается. Для пользователя это очень неудобно.

В качестве одного из средств по предотвращению подделки, в случае кредитных карт, предоплаченных карт, ценных бумаг и т.д. на пластмассовой поверхности устанавливается рельефная голограмма, чтобы создать неоднородности поверхности. В этом случае фактически невозможно подделать карту, снабженную такой рельефной голограммой. При сегодняшнем состоянии использования карт существуют лица, способные считывать рельефную голограмму с одного взгляда. Таким образом, возможно, что при использовании рельефной голограммы подобного типа карта может быть подделана.

На Фиг.2(b) показан пример кредитной карты с рельефной голограммой, для которой аутентификация карты верифицируется в соответствии с человеческим ощущением. Ссылочной позицией 1 обозначен корпус кредитной карты, изготовленный из материала типа пластмассы. На поверхности карты размещены магнитная полоска 2, на которой записывается информация, и отметка 3 в виде стрелки для указания направления при вставке кредитной карты. Хотя на чертеже это не показано, рельефными символами на карту наносятся и другие необходимые сведения.

Эта кредитная карта 1 вставляется в терминальное устройство, поместив вперед ту часть, на которую нанесена стрелка. Вблизи передней части карты устанавливается чип 4 верификации аутентификации, состоящий, например, из рельефной голограммы.

В отличие от денежной карты магнитная полоска размещена на задней поверхности кредитной карты, но направление вставления карты в терминальное устройство остается тем же самым. В результате, направление считывания магнитной информации на кредитной карте является обратным по сравнению с денежной картой.

В чипе 4 верификации аутентификации шаблон "А", как пример, подтверждается лицом, которое вставляет карту в терминальное устройство, визуально, то есть средством восприятия, а не считывается карточным терминальным устройством.

Верификация аутентификации средством восприятия обеспечивает высокую эффективность при первичном отборе, но ее надежность низка, поскольку у каждого отдельного человека, проводящего подтверждение или идентификацию, существуют различия в способности восприятия, а также существуют различия в среде идентификации и в психологическом и/или физическом состоянии человека.

Способ считывания шаблона рельефной голограммы машиной можно грубо разделить на способ считывания изображения в плоской форме таким средством, как фотоаппарат, и способ считывания данных в линейной форме путем комбинации излучающих свет элементов и элементов обнаружения света. Способ считывания изображения в плоской форме эффективен для верификации аутентификации, хотя при этом объем информации, который должен быть обработан, большой и устройство для этого способа более сложное.

Средства для считывания данных в линейной форме раскрываются в публикации японской выложенной патентной заявки № H06-124866, H06-318282, H07-220077, H09-319849, H11-180079, H10-143621, 2000-47557, 2000-48146 и 2002-74283.

В соответствии с каждым из способов, описанных в этих ссылочных материалах, рельефная голограмма считывается вдоль прямой линии в продольном направлении карты прямоугольной формы, на которой сформирована рельефная голограмма или дифракционная решетка. Как результат, используемое устройство является относительно простым по конструкции и его легко использовать, однако оно меньше защищено от подделки.

В дополнение к приведенным выше ссылкам публикация японской выложенной патентной заявки № H11-272836 раскрывает способ идентификации, использующий дифракционную решетку, публикация японской выложенной патентной заявки № 2002-279480 раскрывает способ идентификации, использующий рельефную голограмму и муар, и публикация японской выложенной патентной заявки № 2002-341733 раскрывает способ идентификации, использующий рельефную голограмму и скрытое изображение.

Средства для считывания данных в линейной форме раскрываются в публикации японской выложенной патентной заявки № H06-124866, H06-318282, H07-220077, H09-319849, H11-180079, H10-143621, 2000-47557, 2000-48146 и 2002-74283.

В соответствии с каждым из способов, описанных в этих ссылочных материалах, рельефная голограмма считывается вдоль прямой линии в продольном направлении карты прямоугольной формы, на которой сформирована рельефная голограмма или дифракционная решетка. Как результат, используемое устройство является относительно простым по конструкции и его легко использовать, однако оно меньше защищено от подделки.

В дополнение к приведенным выше ссылкам публикация японской выложенной патентной заявки № H11-272836 раскрывает способ идентификации, использующий дифракционную решетку, публикация японской выложенной патентной заявки № 2002-279480 раскрывает способ идентификации, использующий рельефную голограмму и муар, и публикация японской выложенной патентной заявки № 2002-341733 раскрывает способ идентификации, использующий рельефную голограмму и скрытое изображение.

При верификации аутентификации с использованием вспомогательного инструмента это выполняется с помощью ультрамелких линий, специальных линий и микросимволов, используя для их просмотра экран специальной формы, увеличительное устройство, такое как увеличительное стекло, или фильтр специального типа, создающий оптическую интерференцию.

На практике, в материал основы, ламинирующую пленку или чернила замешивается светоизлучающий базовый материал или материал, обладающий специальными оптическими свойствами, такой как светоизлучающая ламинирующая пленка, светоизлучающие чернила, термохромные чернила, фотохромные чернила и т.д., и используется вспомогательный инструмент, такой как специальный фильтр, ультрафиолетовая лампа и т.д. Однако все они также малонадежны, поскольку распознавание и идентификация, в конечном счете, опираются на человеческое восприятие.

Верификация аутентификации с помощью механической обработки состоит в верификации аутентичности путем механического обнаружения свойства материала объекта. Для обнаружения могут использоваться магнитное свойство и оптическое свойство.

На практике, в материал основы, ламинирующую пленку или чернила замешивается светоизлучающий материал или магнитный материал и используется устройство обнаружения. Или специально кодированная информация добавляется магнитным или оптическим способом, используя символы для распознавания образов или магнитные штрихкоды, и далее применяется устройство магнитного или оптического обнаружения.

При верификации аутентификации с помощью механической обработки вместо информации, специфической для живого организма применяется система с метрикой артефактов, использующая артефакт, не обладающий воспроизводимостью, случайно размещенный в среде.

Это описано в работе "Financial Business and Artifact-Metrics", опубликованной Институтом финансовых и экономических исследований, the Bank of Japan (http://www.imes.boj.or.jp/ japanese/jdps/2004/04-J-12.pdf), в работе "The Patterns of Artifact-Metrics in Financial Field"; 6-й Симпозиум по информационной безопасности http://www.imes.boj.or.jp/japanese/ kinyu/2004/kk23-2-6.pdf).

В системе с метрикой артефактов используются светоотражающий шаблон гранулированных веществ, шаблон светопередачи оптических волокон, шаблон с параллаксным изображением полимерных волокон, шаблон с изображением волокон, магнитный шаблон магнитных волокон, случайно распределенный магнитный шаблон, случайный магнитный шаблон магнитной полосы, шаблон случайных электрических разрядов элемента памяти, резонансный шаблон электропроводящих волокон, резонансный шаблон вибрационного уплотнения и т.д., которые формируются случайным образом.

В отношении существа дела, касающегося незаконного использования или подделки карты, то, когда пользователю выдается карта, в нее добавляется "информация с описаниями карты" и такая "информация карты" вводится в карту в процессе изготовления (работа "Handbook on the Technique to Prevent Forgery on the Surface of Affiliated IC Cards", опубликованная Национальным Бюро печати, Министерство финансов (смотрите: http://www.npb.go.jp/ja/info/ichb.pdf)).

Информация с описаниями карты представляет собой информацию, связываемую и печатаемую на корпусе карты, когда она выдается пользователю, и которая связана с выпуском карты, такая как информация о владельце карты, срок действительности и т.д.

Фальсификация, являющаяся типичным актом незаконного использования карты, действием по изменению всей или части информации с описаниями карты, выполняемым путем стирания исходной информации и добавления незаконной информации.

Информация карты является информацией о самой карте, а не информацией с описаниями карты в выпущенной карте. Это информация, связанная с корпусом карты, такая как физическая форма карты, фоновые шаблоны, введенные в карту на заводе при предварительной печати, печатный слой на нижележащем слое и защитный ламинированный слой и т.д.

Подделка является незаконным действием, выполненным на корпусе карты. Оно осуществляется путем дублирования или имитации конструкции, шаблонов и т.д., относящихся к корпусу карты, чтобы подделать карту, которые по внешнему виду схожи с аутентичной картой. Фактически, конструкция, шаблоны и т.д. на поверхности аутентичной карты считываются с помощью такого средства, как сканер, и затем редактируются или добавляются, используя такое средство, как принтер.

Известны множество способов предотвращения подделки корпуса карты, среди которых к области искусства печати относятся режим печати, типы чернил, печатные шаблоны и т.д., но в настоящее время способ, решающий все проблемы, неизвестен.

Способы верификации аутентификации для распознавания и идентификации подделки можно грубо классифицировать как способ, основанный на способности человеческого восприятия, способ, использующий вспомогательные инструменты, и способ, использующий механическую обработку.

При верификации аутентификации, используя возможности человеческого восприятия, аутентичность карты идентифицируется с помощью чувственной способности, такой как визуальное восприятие, осязательное восприятие и т.д. Средство идентификации путем визуального восприятия включает в себя цвета самой карты, водяной знак и рельефную голограмму, которая изменяет цвет и шаблоны, имеющиеся на карте, при изменении угла зрения. Средство идентификации путем осязательного восприятия включает в себя обнаружение неоднородностей поверхности, добавленных на карту, и определение текстуры самого корпуса карты. На деле используются знак логотипа, специальный шрифт, печатные линии для предотвращения дублирования, специальные цветные чернила, рельефная голограмма, оптически переменный материал, шаблон со скрытым изображением и т.д., которые трудно дублировать или копировать и по которым аутентичность карты легко может быть идентифицирована за счет визуального восприятия. Также используются рельеф, неоднородности поверхности, перфорация и т.д., по которым аутентичность карты может быть идентифицирована осязанием пальцами или с помощью визуального восприятия.

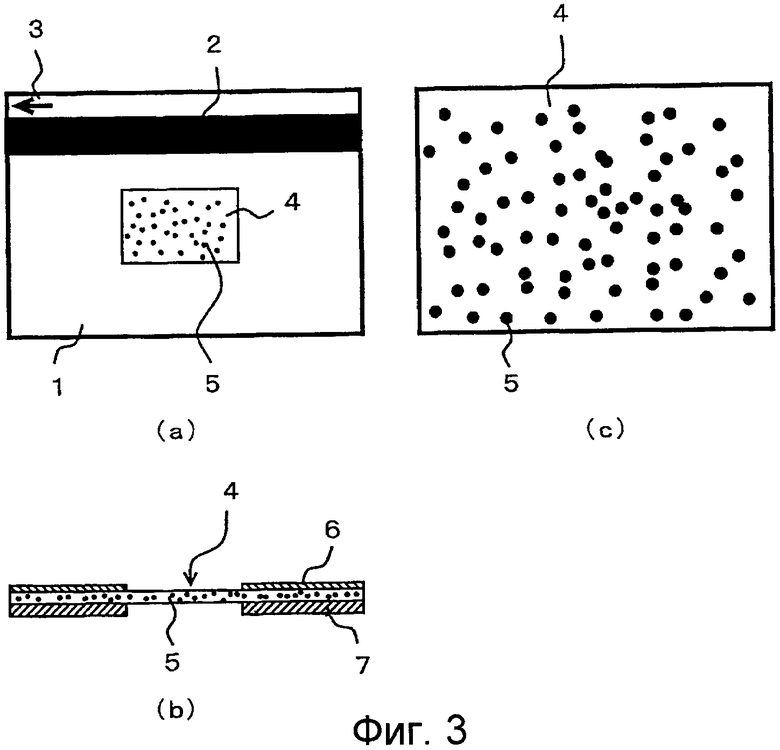

На Фиг.3 показан традиционный пример карты, на которой установлен чип с метрикой артефактов, использующий металлические гранулы, как раскрыто в публикации японского выложенного патента № Н10-44650. На Фиг.3(а) показан общий вид, на Фиг.3(b) - вид в поперечном сечении и на Фиг.3(с) - увеличенный вид чипа с метрикой артефактов.

На карте 1 чип 4 с метрикой артефактов в форме тонкой пластины, изготовленной из прозрачной смолы, смешанной с металлическими гранулами 5, наслоен на элемент 7 основания карты, имеющий непрозрачное свойство, который имеет отверстие для размещения на нем чипа верификации аутентификации. Дополнительно наслаивается непрозрачная поверхностная пластина 6, на которой формуется магнитная полоска 2 и отметка 3 в форме стрелки, а также делается отверстие, находящееся в том же самом месте, что и отверстие на элементе 7 основания карты.

Металлические гранулы 5 хаотически замешиваются в трех измерениях в прозрачную смолу. В результате, шаблон расположения металлических гранул 5, наблюдаемый через отверстие, индивидуально свойственен каждому чипу 4 с метрикой артефактов. Используя эти характеристики, свет, проходящий через чип 4 с метрикой артефактов, фотографируется через отверстие и шаблон расположения металлических гранул 5 может наблюдаться. Поэтому возможно идентифицировать каждый индивидуальный чип 4 с метрикой артефактов и затем саму карту.

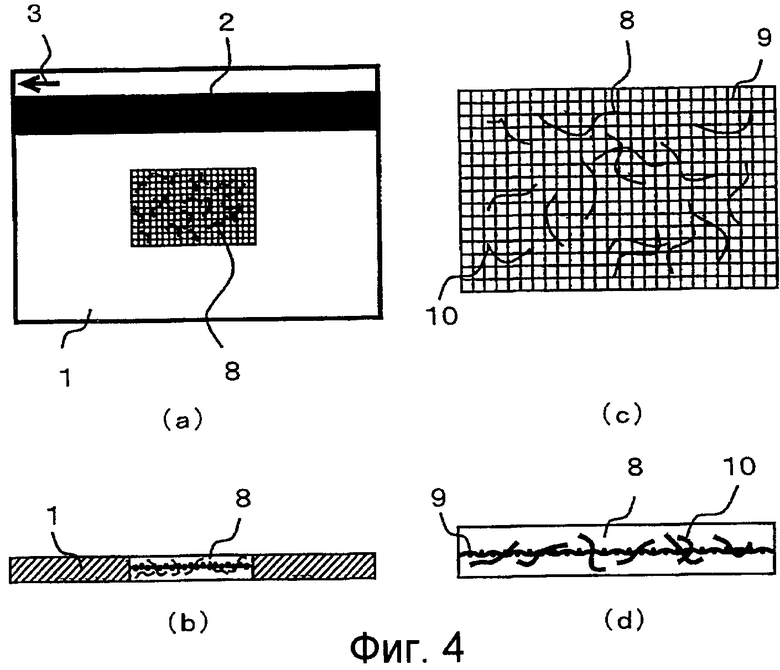

На Фиг.4 показан другой традиционный пример карты, на которой установлен чип с метрикой артефактов, использующий волокна, как раскрыто в публикации японского выложенного патента № 2003-29636. На Фиг.4(а) показан общий вид, на Фиг.4(b) - вид в поперечном сечении и на Фиг.4(с) - увеличенный вид чипа с метрикой артефактов.

На карте чип 8 с метрикой артефактов, содержащий сетчатый элемент 9 и короткие волокна 10, в трех измерениях замешанные в прозрачную смолу, помещается в отверстие в элементе 1 основания карты, который имеет непрозрачное свойство и на поверхности которого размещены магнитная полоска 2 и отметка 3 в форме стрелки. На чипе 8 с метрикой артефактов интерференционный шаблон образуется шаблоном сетчатого элемента 9 и коротких волокон 10.

Этот интерференционный шаблон свойственен каждому чипу 8 с метрикой артефактов, то есть каждой карте. Используя эту характеристику, шаблон чипа 8 с метрикой артефактов чипа верификации аутентификации фотографируется для карты, подлежащей идентификации, в проходящем или в отраженном свете.

Механическое считывание такого шаблона биометрии или метрики с артефактами обычно выполняется устройством захвата изображения и результат идентифицируется с помощью способа распознавания шаблонов (образов). В этом случае существует вероятность, что подделка может быть сделана способом дублирования.

Средства для считывания данных в линейной форме раскрываются в публикации японской выложенной патентной заявки № H06-124866, H06-318282, H07-220077, H09-319849, H11-180079, H10-143621, 2000-47557, 2000-48146 и 2002-74283.

В соответствии с каждым из способов, описанных в этих ссылочных материалах, рельефная голограмма считывается вдоль прямой линии в продольном направлении карты прямоугольной формы, на которой сформирована рельефная голограмма или дифракционная решетка. Как результат, используемое устройство является относительно простым по конструкции и его легко использовать, однако оно меньше защищено от подделки.

В дополнение к приведенным выше ссылкам публикация японской выложенной патентной заявки № H11-272836 раскрывает способ идентификации, использующий дифракционную решетку, публикация японской выложенной патентной заявки № 2002-279480 раскрывает способ идентификации, использующий рельефную голограмму и муар, и публикация японской выложенной патентной заявки № 2002-341733 раскрывает способ идентификации, использующий рельефную голограмму и скрытое изображение.

Как описано выше, способ определения аутентичности карты сам по себе еще твердо не установлен, и карта, которая не может быть подделана, не реализована. Также, пока не реализован способ по исключению использования поддельной карты.

[Патентный документ 1] Публикация японской выложенной патентной заявки № H10-44650

[Патентный документ 2] Публикация японской выложенной патентной заявки № 2003-29636

[Патентный документ 3] Публикация японской выложенной патентной заявки № H06-124866

[Патентный документ 4] Публикация японской выложенной патентной заявки № H06-318282

[Патентный документ 5] Публикация японской выложенной патентной заявки № H07-220077

[Патентный документ 6] Публикация японской выложенной патентной заявки № H09-319849

[Патентный документ 7] Публикация японской выложенной патентной заявки № H11-180079

[Патентный документ 8] Публикация японской выложенной патентной заявки № H11-272836

[Патентный документ 9] Публикация японской выложенной патентной заявки № H10-143621

[Патентный документ 10] Публикация японской выложенной патентной заявки № 2000-47557

[Патентный документ 11] Публикация японской выложенной патентной заявки № 2000-48146

[Патентный документ 12] Публикация японской выложенной патентной заявки № 2000-66567

[Патентный документ 13] Публикация японской выложенной патентной заявки № 2000-298880

[Патентный документ 14] Публикация японской выложенной патентной заявки № 2002-74283

[Патентный документ 15] Публикация японской выложенной патентной заявки № 2002-279480

[Патентный документ 16] Публикация японской выложенной патентной заявки № 2002-341733

[Патентный документ 17] Публикация японской выложенной патентной заявки № 2005-205897

[Непатентный документ 1] "Financial Business and Artifact-Metrics", опубликованный Институтом финансовых и экономических исследований, Bank of Japan (http://www.imes.boj.or.jp/ japanese/jdps/2004/04-J-12.pdf)

[Непатентный документ 2] "The Patterns of Artifact-Metrics in Financial Field"; 6-й Симпозиум по информационной безопасности (http://www.imes.boj.or.jp/iapanese/kinyu/2004/ kk23-2-6.pdf)

[Непатентный документ 3] "Handbook on the Technique to Prevent Forgery on the Surface of Affiliated IC Cards", опубликовано Национальным Бюро печати, Министерство финансов (http://www.npb.go.jp/ja/info/ichb.pdf)

[Непатентный документ 4] Nikkei Electronics; № 883

ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Задача изобретения

Задача настоящего изобретения состоит в обеспечении конструкции карты для повышения защищенности без внесения значительных изменений в денежную карту или кредитную карту, используемые на практике, и обеспечение способа обработки карты и устройства обработки карты.

Средство

Для решения поставленной выше задачи на карту неотделимо крепится чип верификации аутентификации, сформированный с рельефной голограммой или с дифракционной решеткой.

Устройство верификации аутентификации карты обеспечивается в аппарате для обработки карты. Для обнаружения информации чипа верификации в дополнение к работе с картой в неподвижном состоянии выполняется сканирование, используя движение чипа верификации, когда карта забирается в аппарат.

Эффекты изобретения

Поскольку рельефная голограмма или дифракционная решетка, использующие оптическую интерференцию, имеют трехмерную структуру, невозможно ее дублировать, если только копия не делается непосредственно с оригинала. По этой причине, даже если данные магнитной записи или данные интегральной микросхемы могут копироваться, как практиковалось в прошлом, использовать поддельную карту практически невозможно.

Дополнительно, при попытке незаконного использования карты в таком использовании может быть отказано и ущерб или потеря могут быть предотвращены до того, как они фактически произойдут. Или можно разрешить в некоторой степени использовать незаконную карту, но становится возможным легко точно определить пользователя незаконной карты, окончательно подтверждая владение им незаконной картой. Использование незаконной карты можно предотвратить до того, как она фактически используется, или использование незаконной карты можно легко обнаружить, и, соответственно, незаконное использование карты может быть предотвращено.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Фиг.1 - блок-схема последовательности выполнения операций обработки используемых в настоящее время денежных карт;

Фиг.2 - денежная карта и кредитная карта традиционного типа;

Фиг.3 - пример карты традиционного типа, использующей метрику артефактов с применением металлических гранул;

Фиг.4 - пример карты традиционного типа, использующей метрику артефактов с применением волокон;

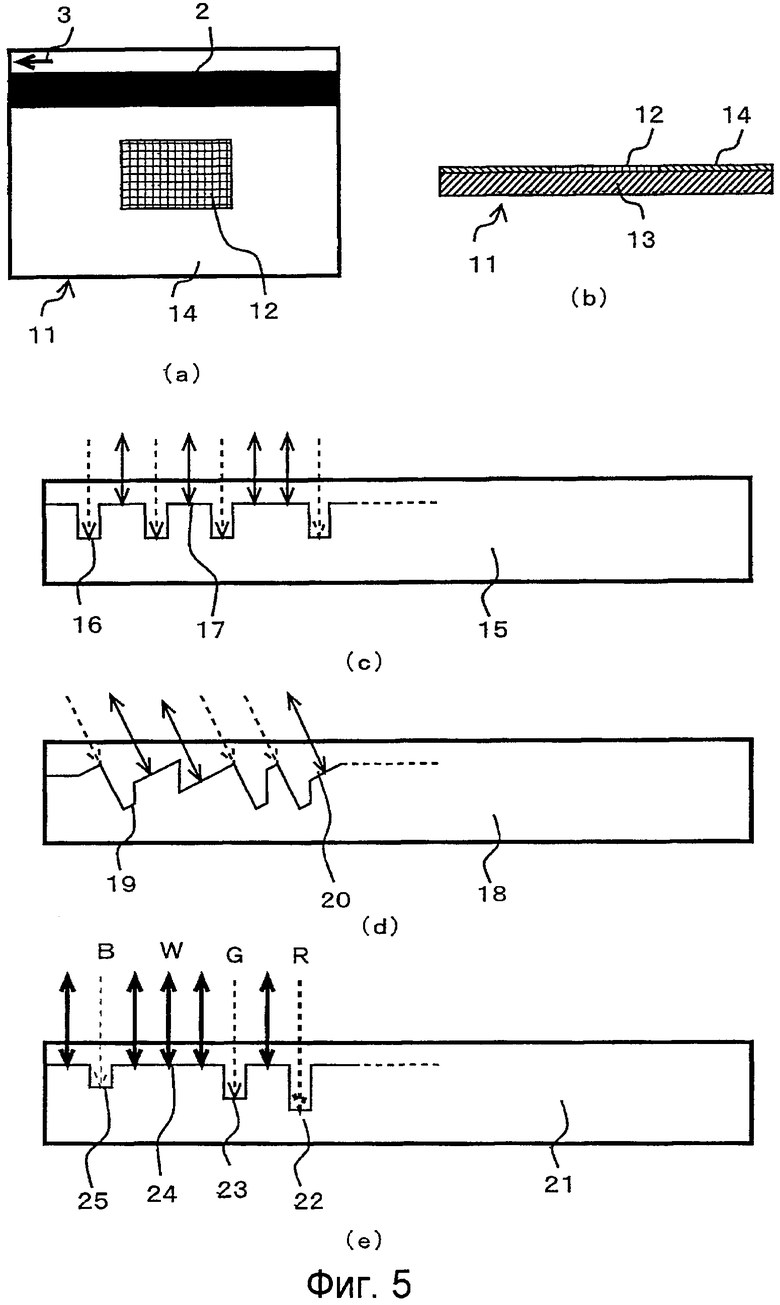

Фиг.5 - карта, использующая рельефную голограмму в соответствии с настоящим изобретением;

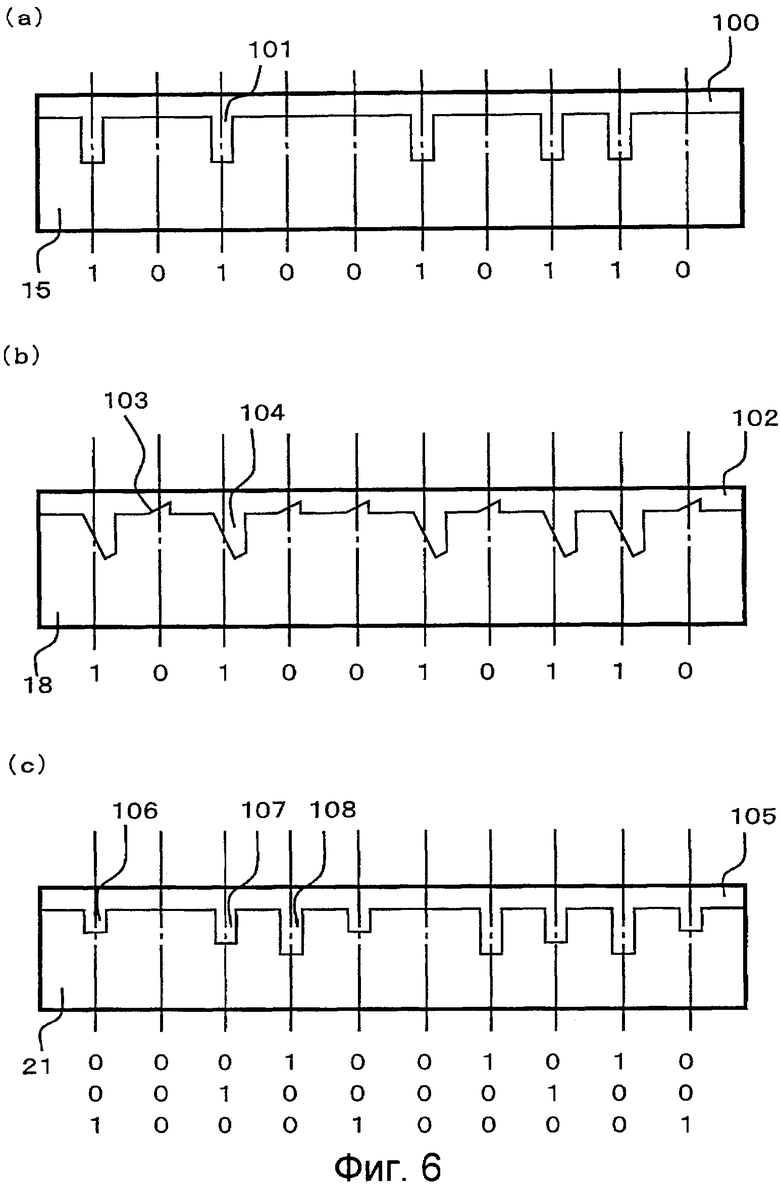

Фиг.6 - пример записи данных верификации аутентификации, используя рельефную голограмму;

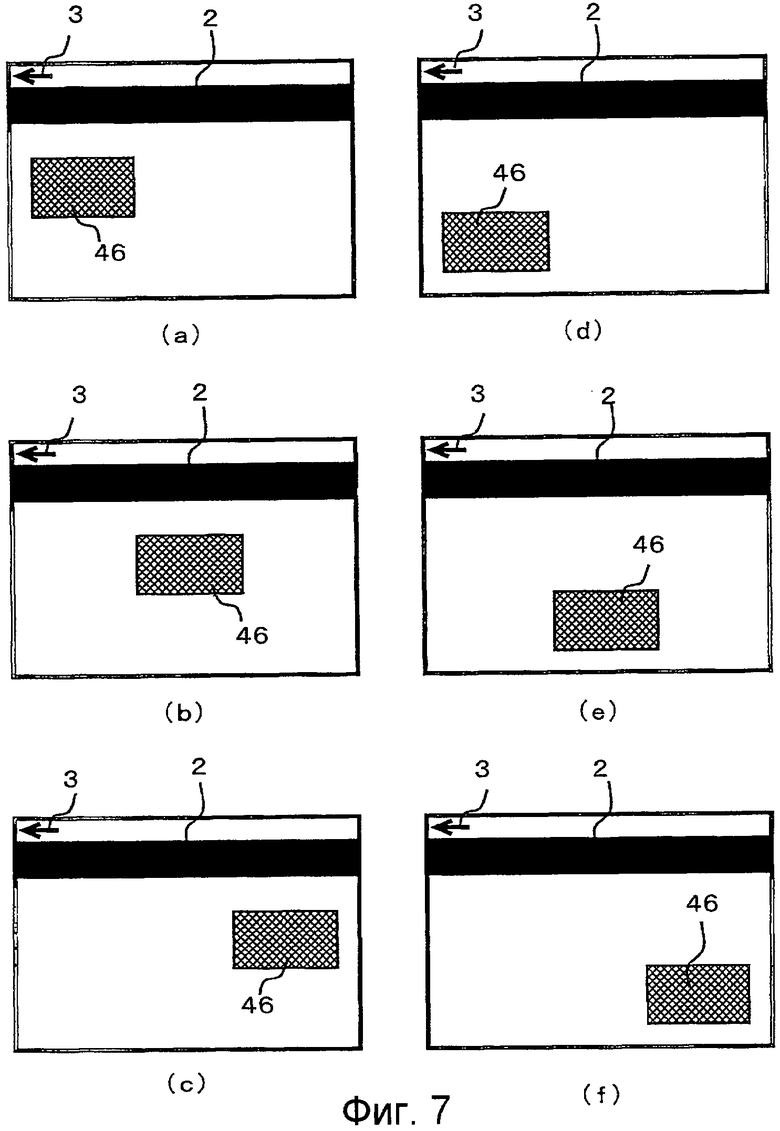

Фиг.7 - примеры мест установки чипа верификации аутентификации;

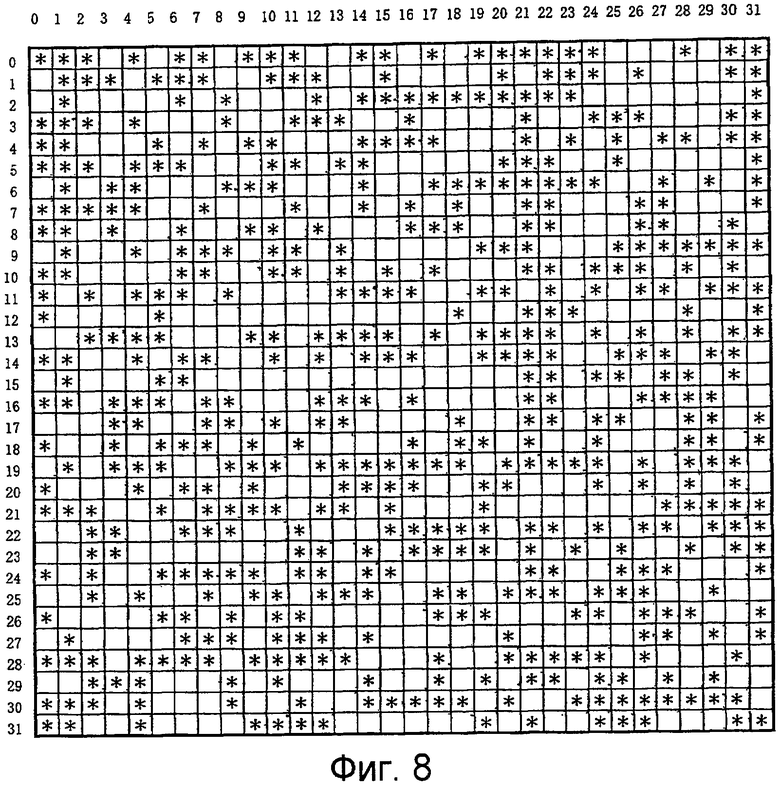

Фиг.8 - пример данных верификации аутентификации в соответствии с настоящим изобретением, подготовленных компьютером;

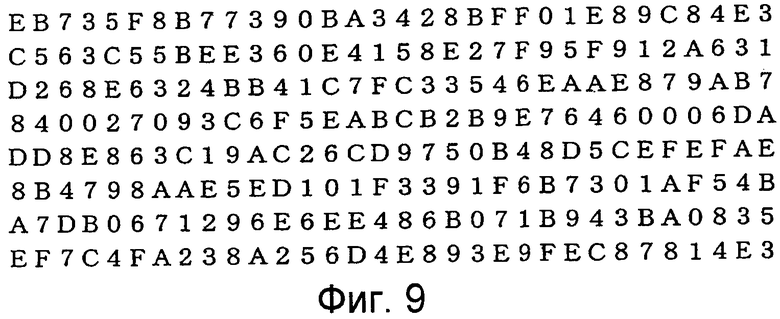

Фиг.9 - пример случайных чисел, которые должны использоваться в чипе верификации, в соответствии с настоящим изобретением;

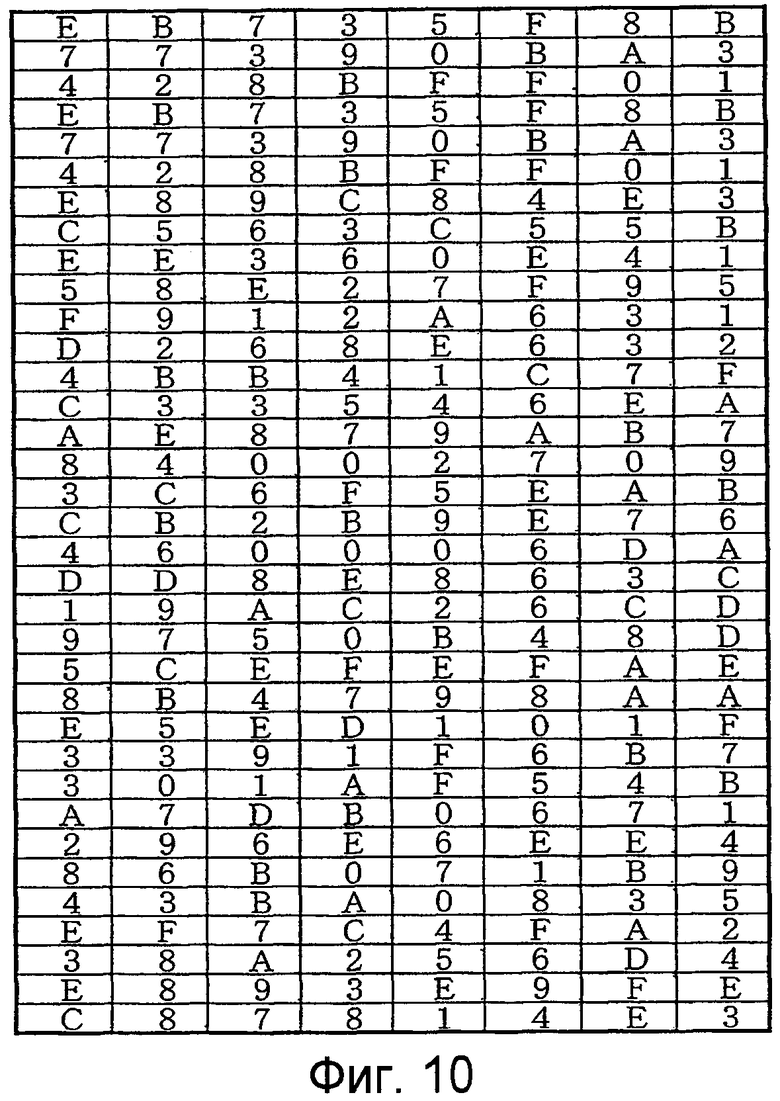

Фиг.10 - пример размещения случайных чисел, которые должны использоваться в чипе верификации, в соответствии с настоящим изобретением;

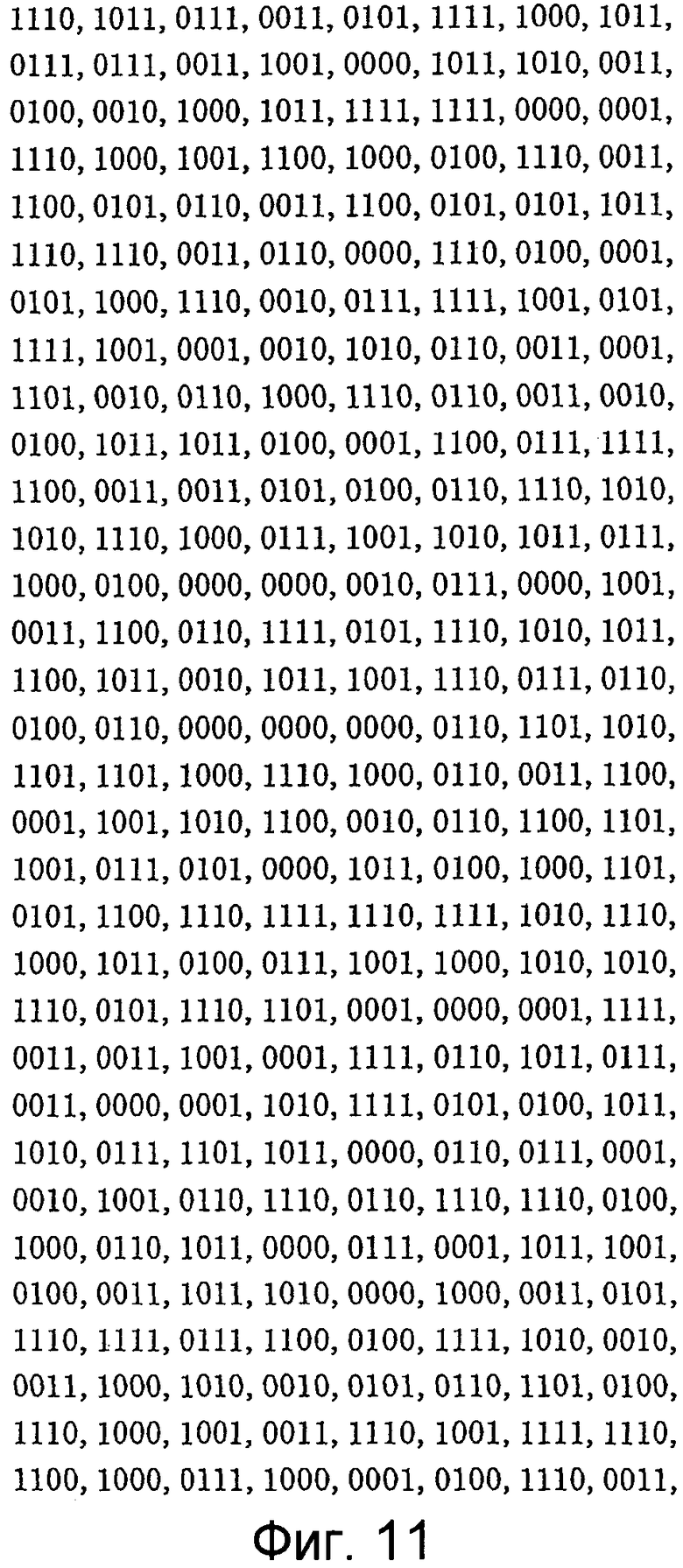

Фиг.11 - пример, в котором случайные числа, используемые в чипе верификации, преобразуются в двоичные числа в соответствии с настоящим изобретением;

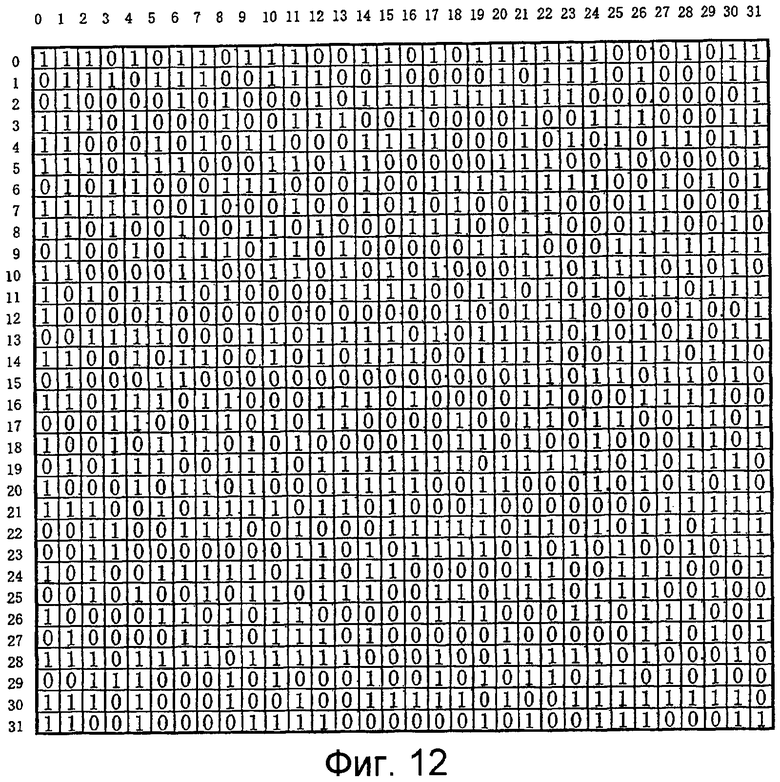

Фиг.12 - пример размещения, при котором случайные числа, используемые в чипе верификации, представлены в двоичных числах в соответствии с настоящим изобретением;

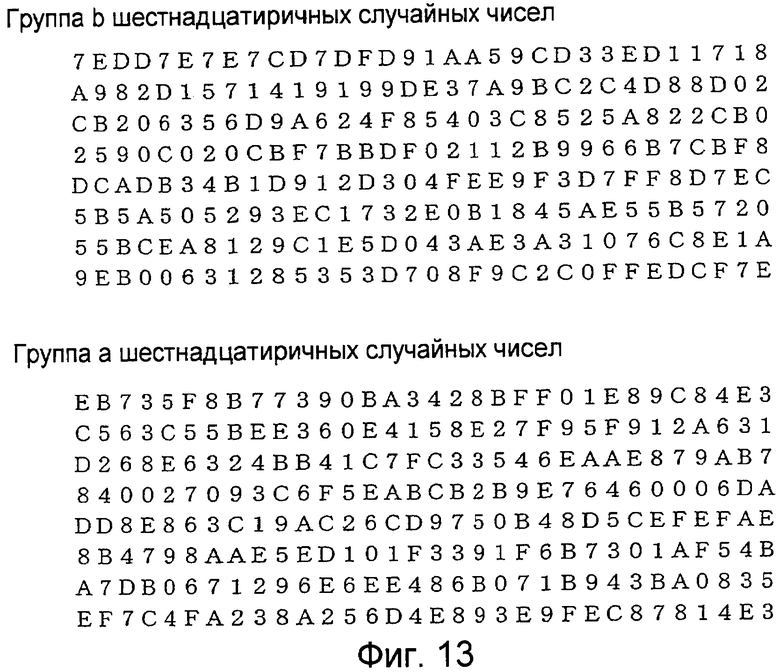

Фиг.13 - пример дополнительных случайных чисел, используемых в чипе верификации, в соответствии с настоящим изобретением;

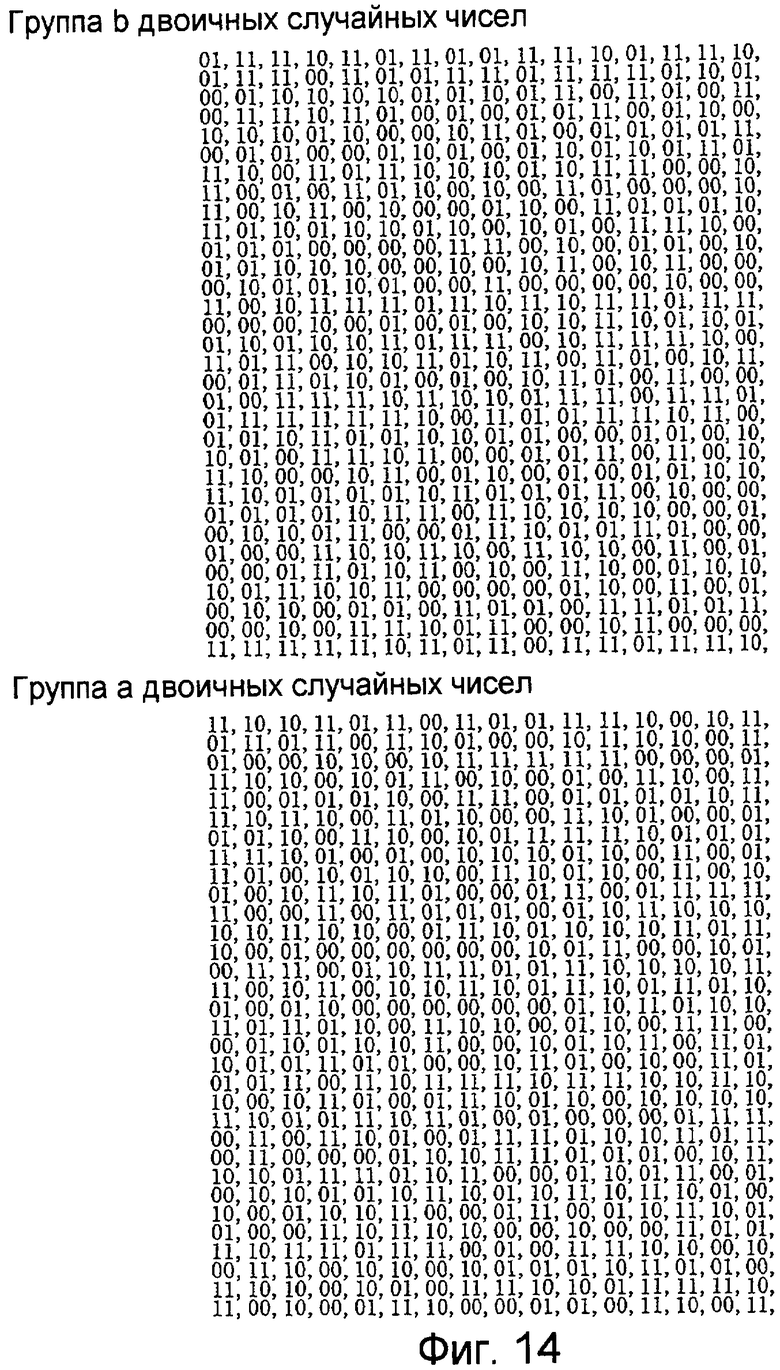

Фиг.14 - пример, в котором дополнительные случайные числа, используемые в чипе верификации, преобразуются в двоичные числа в соответствии с настоящим изобретением;

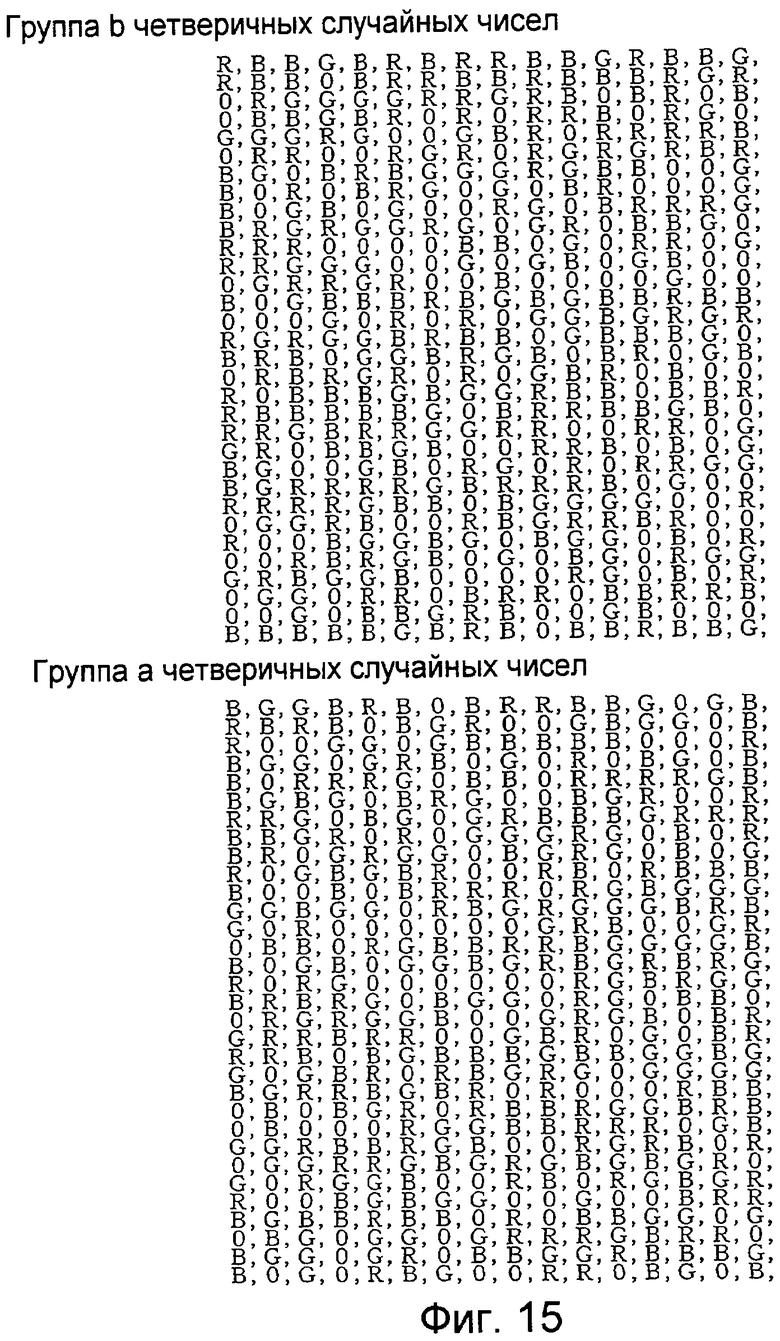

Фиг.15 - пример, в котором дополнительные случайные числа, используемые в чипе верификации, преобразуются в четверичные числа в соответствии с настоящим изобретением;

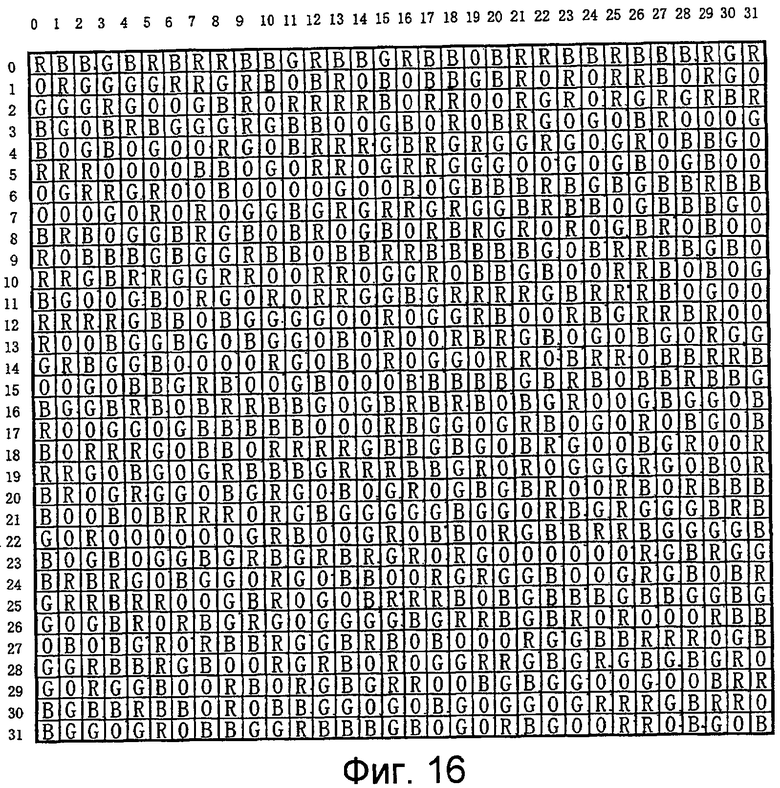

Фиг.16 - пример размещения, в котором случайные числа, используемые в чипе верификации, представлены в четверичных числах в соответствии с настоящим изобретением;

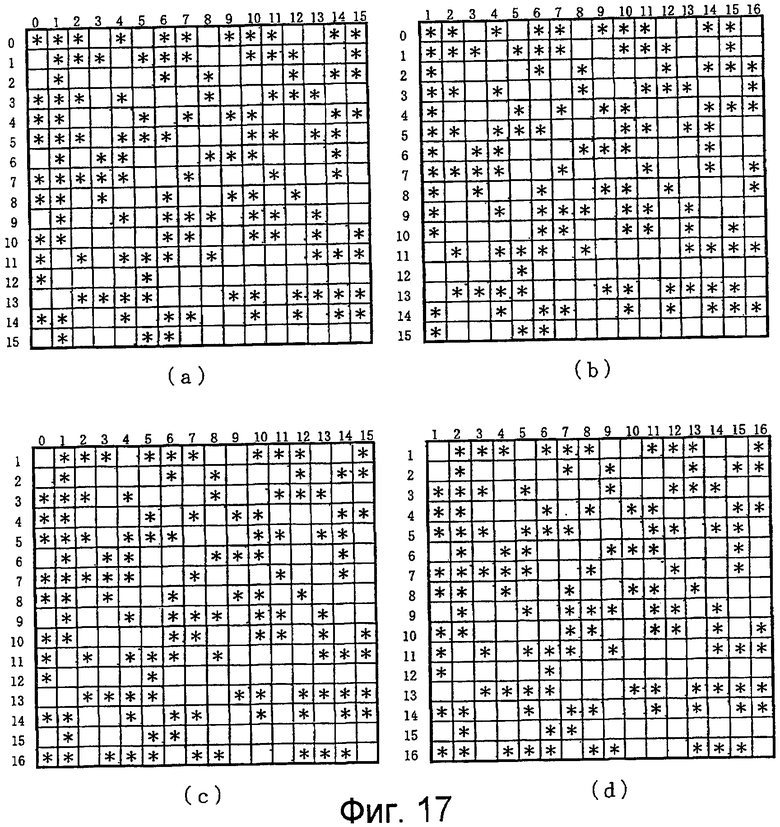

Фиг.17 - пример, когда множество чипов верификации, получаются из одной группы случайных чисел;

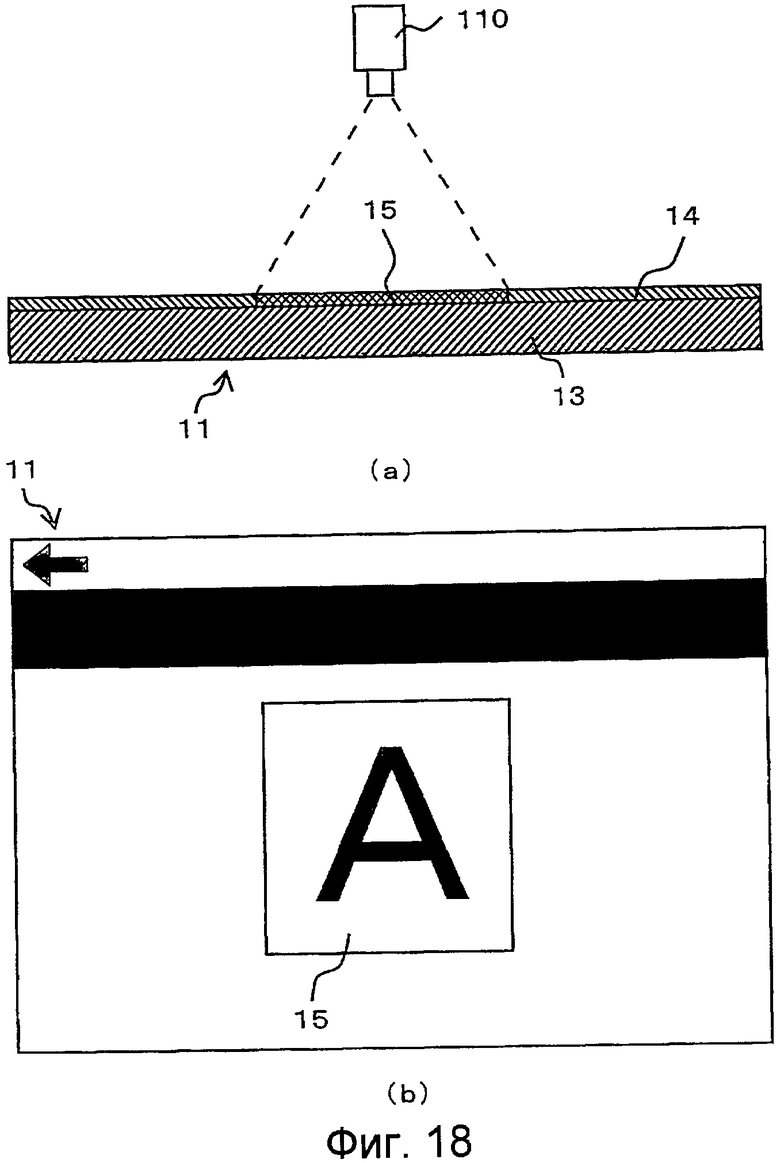

Фиг.18 - считывающее устройство чипа верификации, использующее устройство захвата изображения;

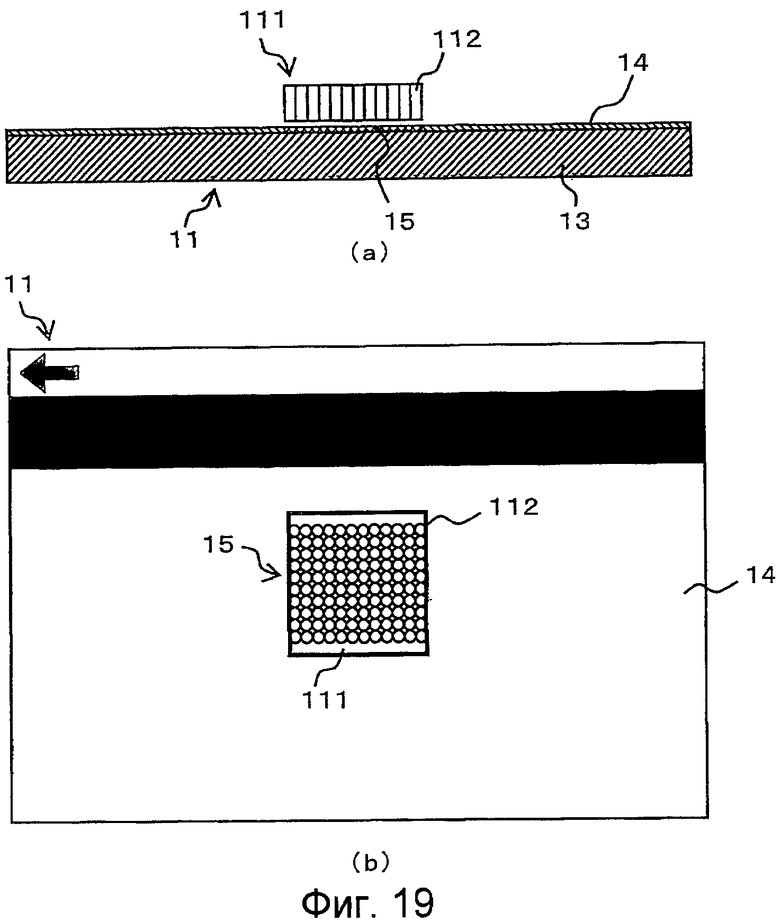

Фиг.19 - считывающее устройство чипа верификации, использующее считывающие элементы в матричной форме;

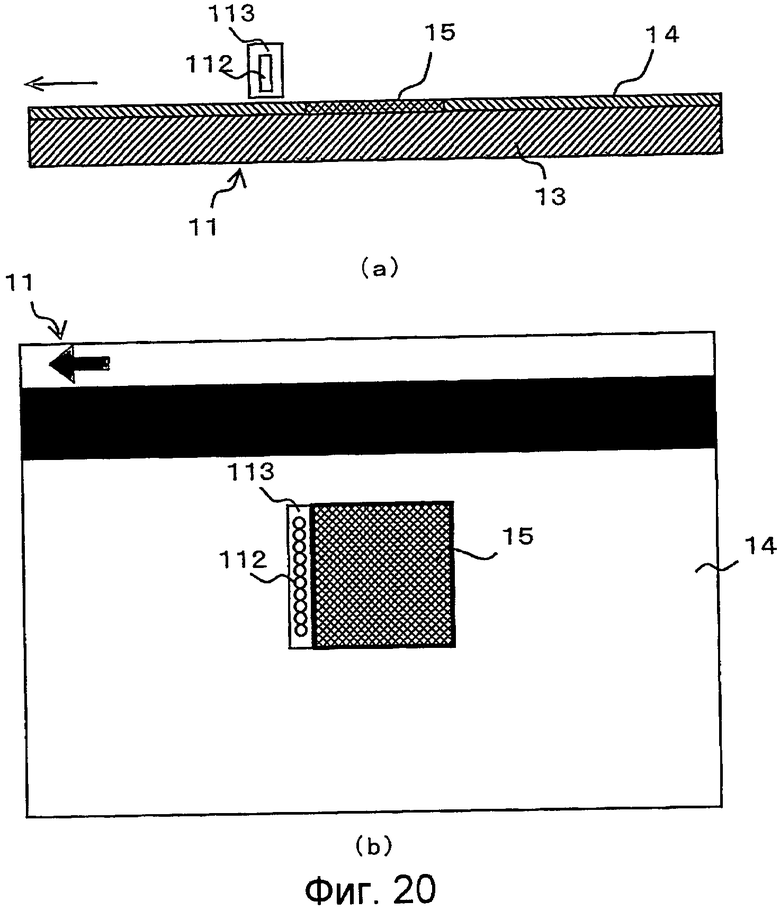

Фиг.20 - считывающее устройство чипа верификации, использующее моноцветное считывающее устройство в массиве;

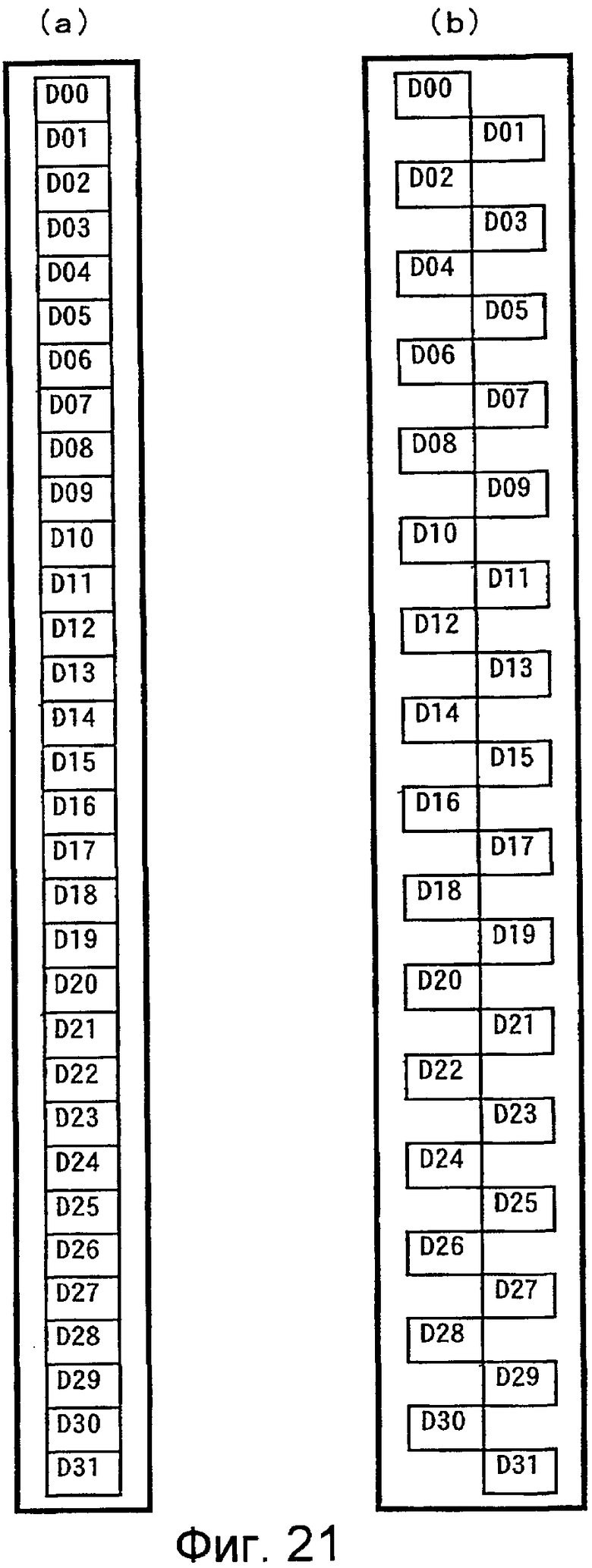

Фиг.21 - конструкции устройства, обнаруживающего моноцветный сигнал, в массиве;

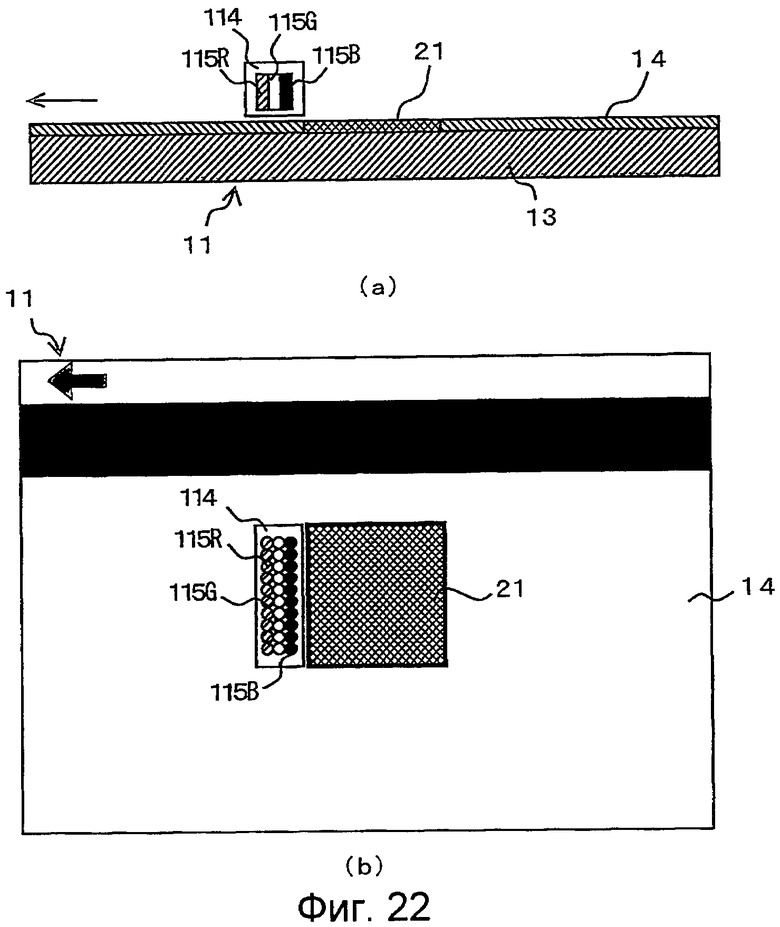

Фиг.22 - считывающее устройство чипа верификации, использующее многоцветные считывающие элементы в массиве;

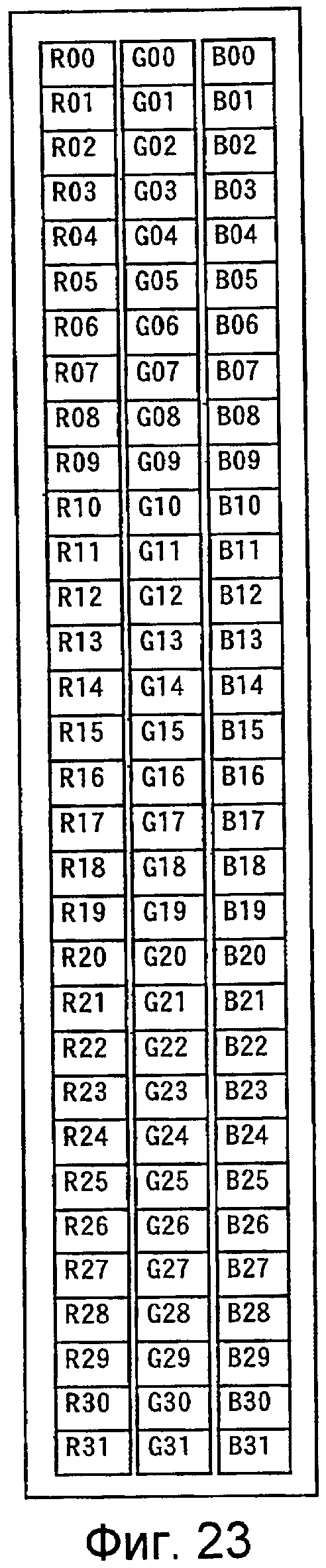

Фиг.23 - конструкции устройства, обнаруживающего многоцветный сигнал, в массиве;

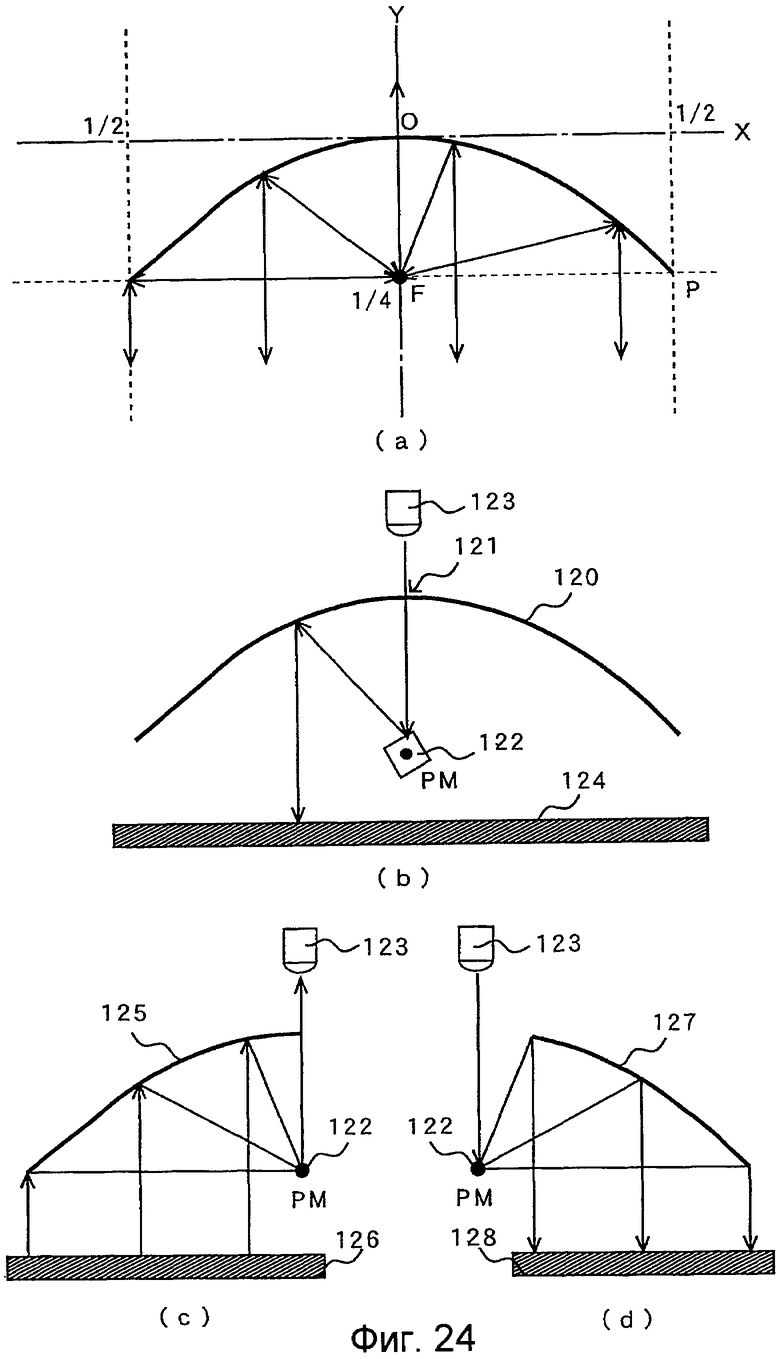

Фиг.24 - считывающее устройство чипа верификации, спроектированное с комбинацией параболоидного зеркала и многоугольного зеркала;

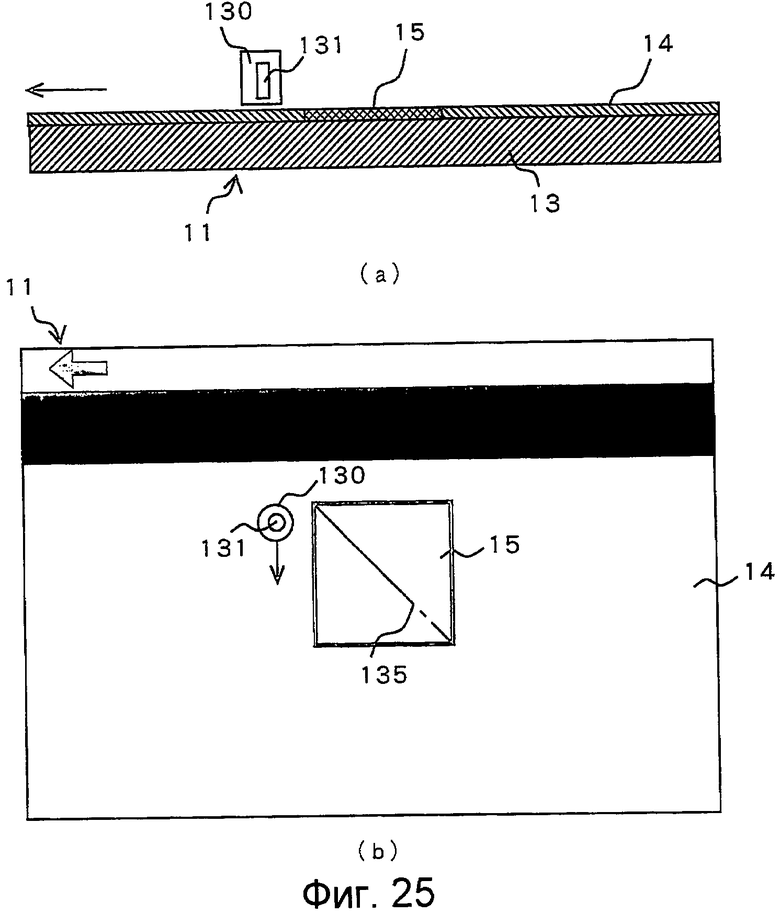

Фиг.25 - считывающее устройство чипа верификации, использующее одиночный считывающий элемент в соответствии с настоящим изобретением;

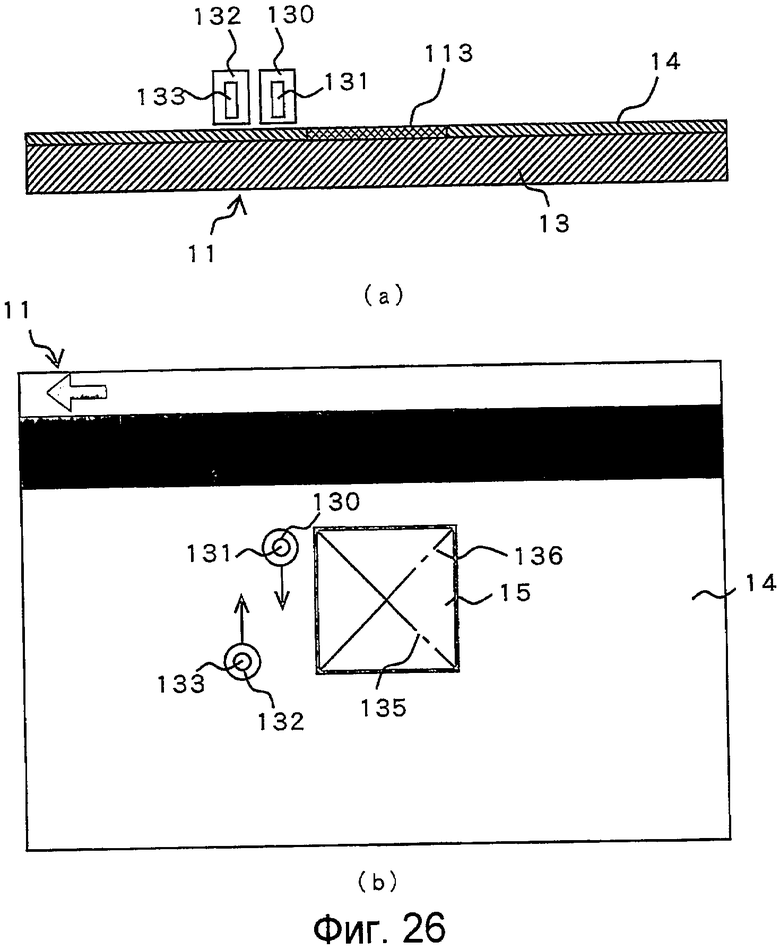

Фиг.26 - считывающее устройство чипа верификации, использующее два считывающих элемента в соответствии с настоящим изобретением;

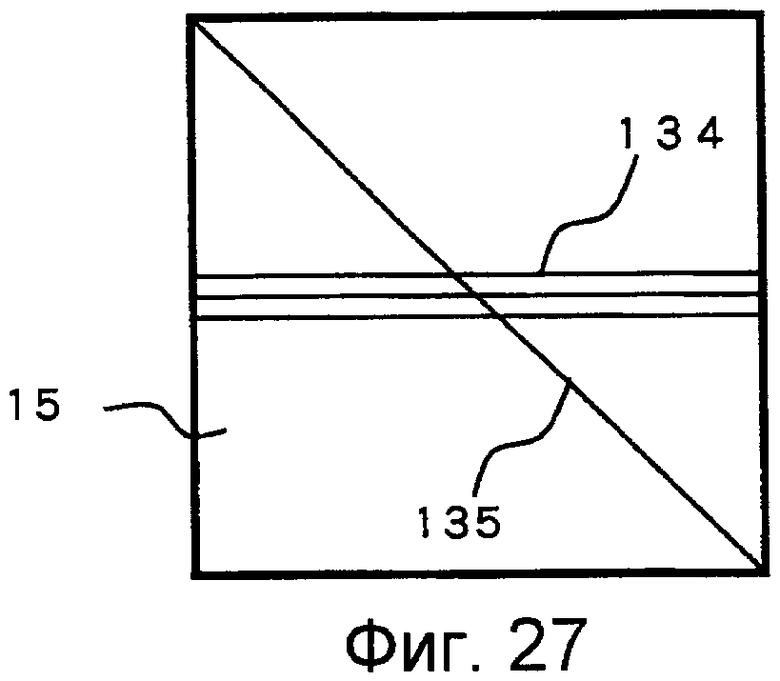

Фиг.27 - пример маршрута считывания;

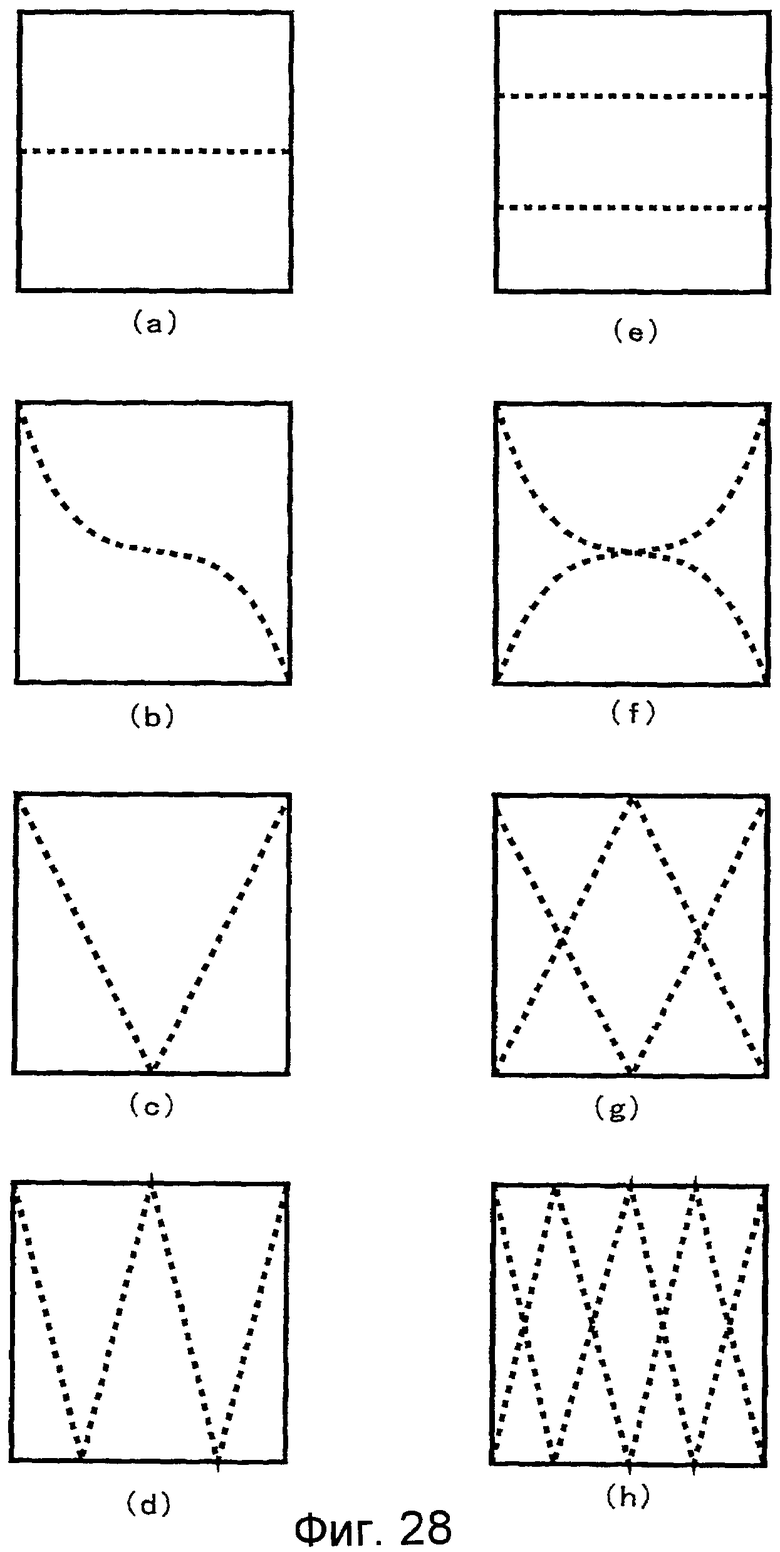

Фиг.28 - пример другого маршрута считывания;

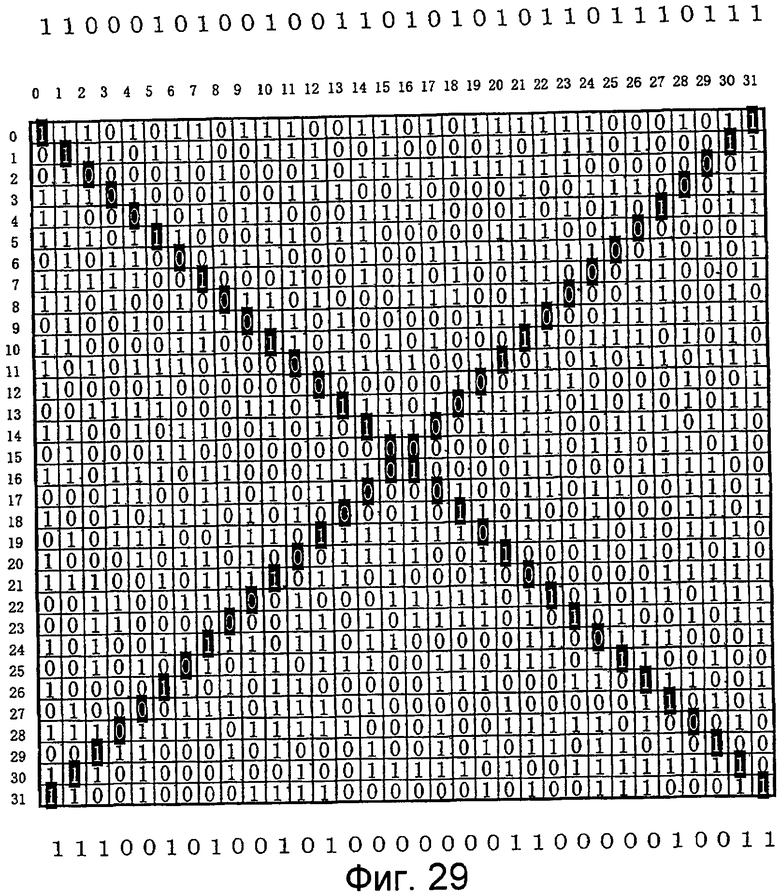

Фиг.29 - маршрут считывания чипа верификации, использующего двоичные случайные числа;

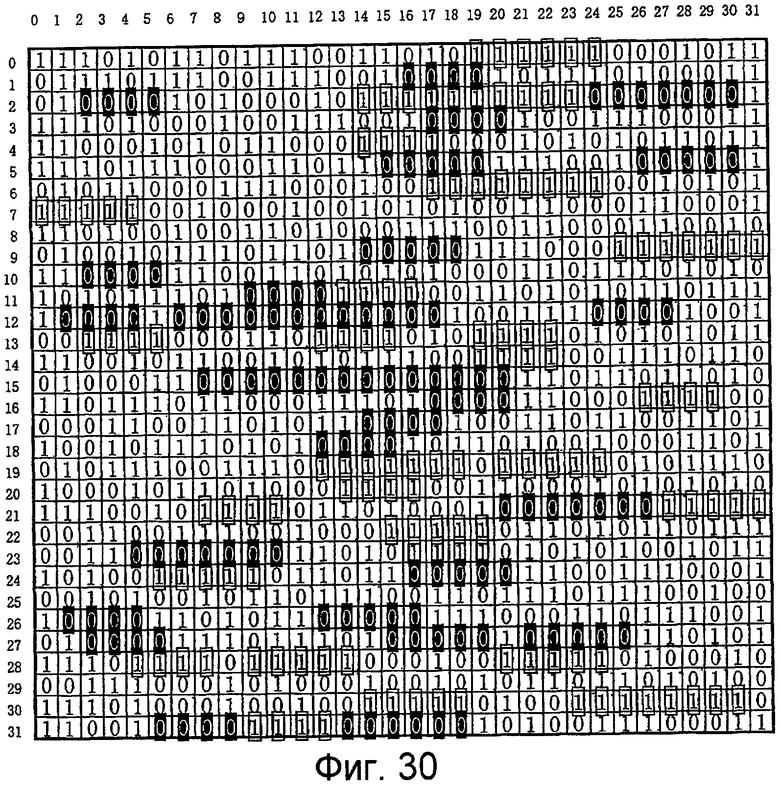

Фиг.30 - пример извлечения особенности на чипе верификации, использующем двоичные случайные числа;

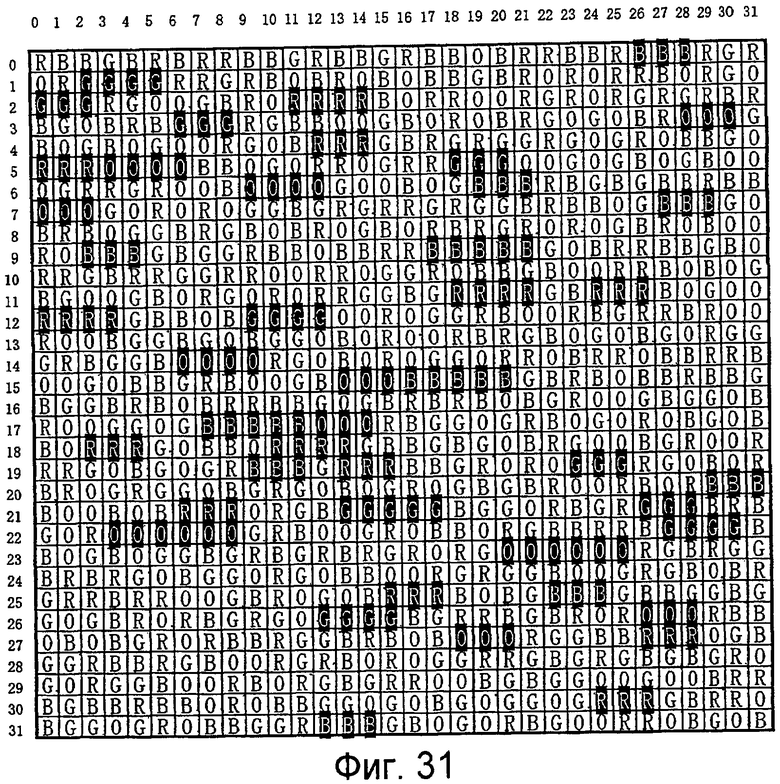

Фиг.31 - пример извлечения особенности на чипе верификации, использующем четверичные случайные числа;

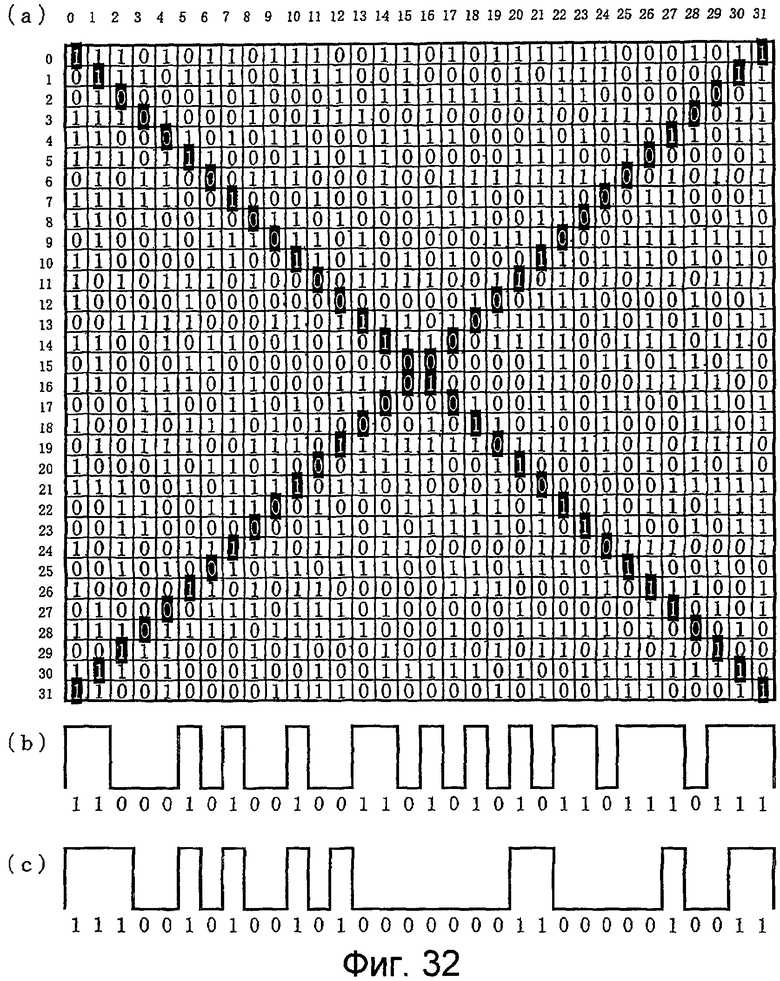

Фиг.32 - пример изъятия особенности на чипе верификации, использующем двоичные случайные числа;

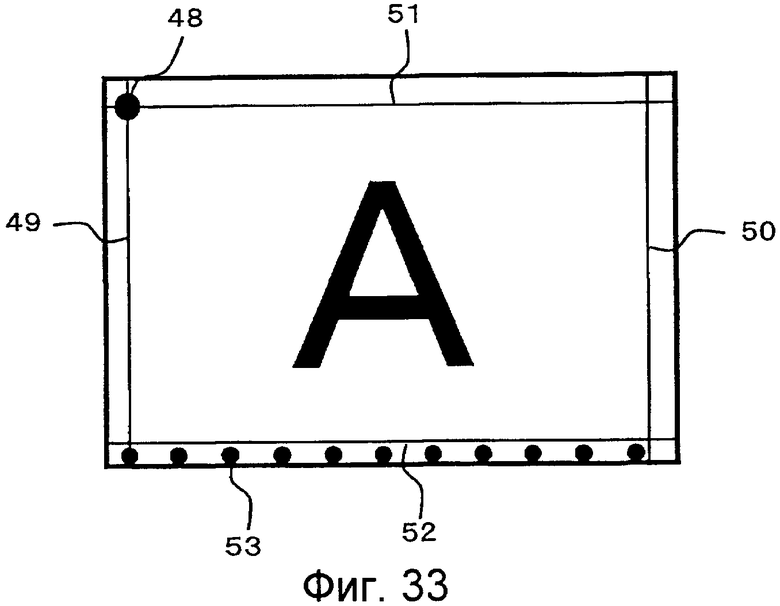

Фиг.33 - пример отметки для выравнивания положения, линии начала считывания, линии окончания считывания и отметки для сигнала синхронизации;

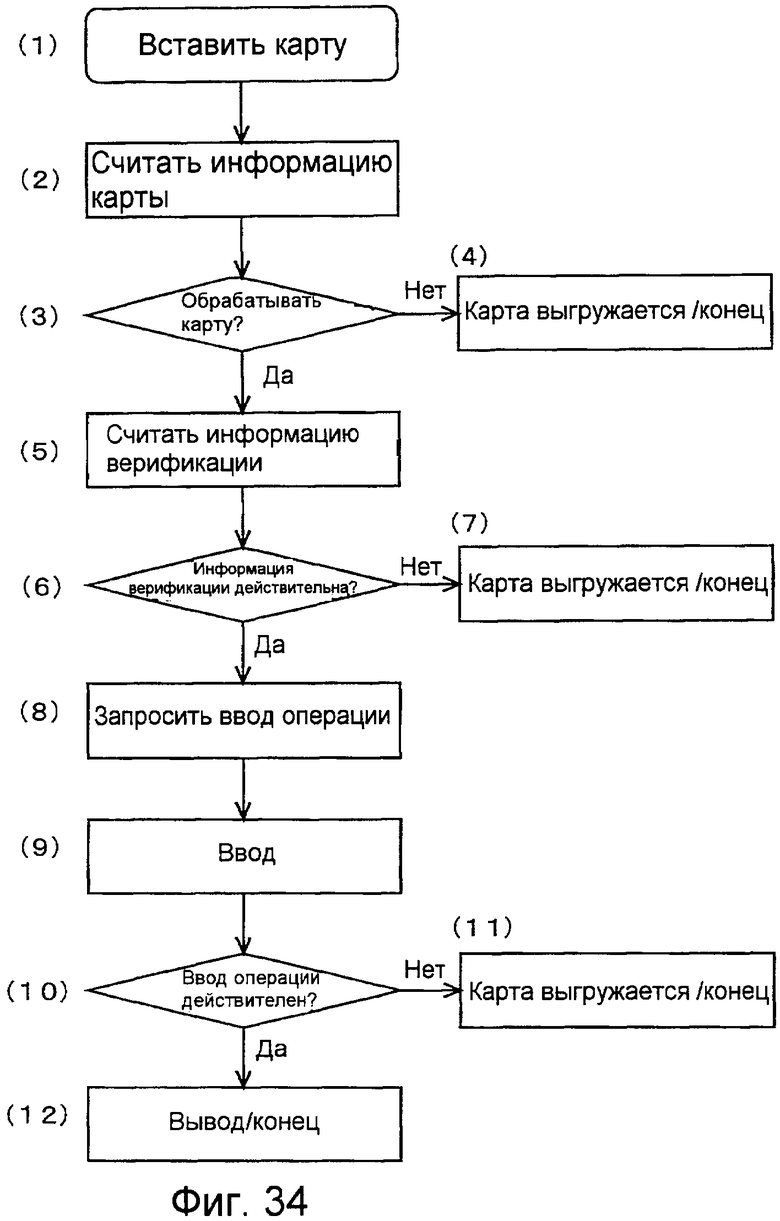

Фиг.34 - пример последовательности выполнения операций в процессе верификации аутентификации карты;

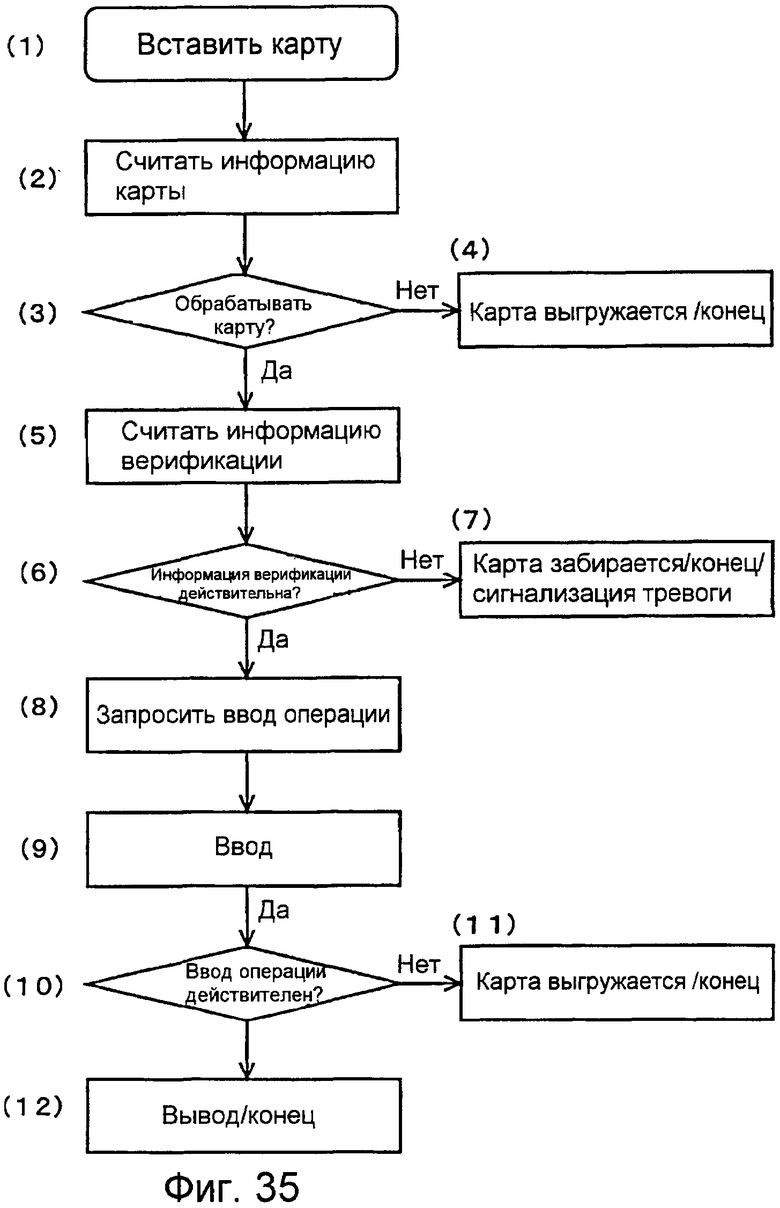

Фиг.35 - другой пример последовательности выполнения операций в процессе верификации аутентификации карты;

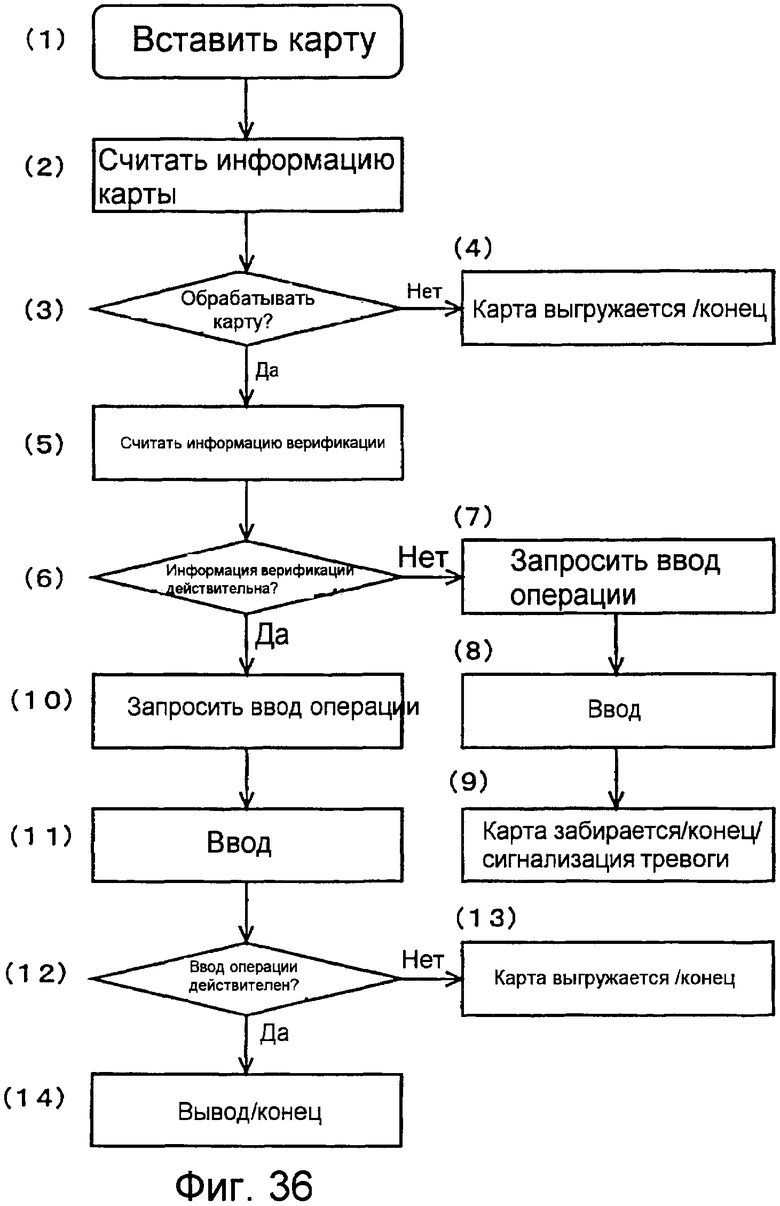

Фиг.36 - еще один пример последовательности выполнения операций в процессе верификации аутентификации карты.

Краткое описание ссылочных позиций

1 - карта

2 - магнитная полоска

3 - стрелка

4, 8, 12, 15, 18, 21, 22, 32, 42, 46, 61 - чип верификации аутентификации

5 - гранулы

6, 14, 34, 44 - поверхностная пластина

7, 35 - элемент основания карты

9 - сетчатый элемент

10 - волоконные куски

16, 19, 22, 23, 25, 101, 104, 106, 107, 108 - выемка

17, 20, 24, 103 - часть, в которой выемка не сделана

48 - отметка выравнивания положения

49 - линия начала считывания

50 - линия окончания считывания

51, 52 - линия указания конечной части

111 - матрица считывающих элементов

112, 131, 133 - считывающий элемент

113, 114 - контейнер содержит массив считывающих элементов

115R - массив считывающих элементов красного цвета

115G - массив считывающих элементов зеленого цвета

115B - массив считывающих элементов синего цвета

110 - устройство захвата изображения

120 - отражающее зеркало, имеющее параболоид в полуцилиндрической форме

121 - отверстие для пропускания света

122 - многоугольное зеркало

125, 127 - отражающее зеркало, имеющее полупараболоид в полуцилиндрической форме

130, 132 - контейнер

135, 136 - маршрут по прямой линии

134 - маршрут с многочисленными линиями

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Ниже будет приведено подробное описание по наилучшему аспекту выполнения изобретения со ссылкой на сопроводительные чертежи.

На Фиг.5 показана базовая конструкция карты, на которую устанавливается чип рельефной голограммы. На Фиг.5(а) показан общий вид, на Фиг.5(b) - вид в разрезе и на Фиг.5(с)-(е) показан увеличенный вид чипа рельефной голограммы.

Карта 11 содержит поверхностную пластину 14 с отверстием, установленную на элементе 13 основания карты, обладающем непрозрачным свойством, и чип 12 рельефной голограммы, помещенный в отверстие. На поверхностной пластине 14 размещены магнитная полоска 2 и маркировка 3 в виде стрелки.

Чип рельефной голограммы состоит из части с выемкой глубиной 1/4 длины волны используемого лазерного луча, и той части, где выемка отсутствует. В месте расположения выемки отраженный лазерный луч компенсируется падающим лазерным лучом и отраженный лазерный луч не обнаруживается. На части без выемки отраженный лазерный луч обнаруживается, поскольку он не компенсируется падающим лазерным лучом.

Используемым лазерным лучом является луч инфракрасного лазера с длиной водны λ (лямбда)=780 нм (λ/4=195 нм) в случае компакт-диска (CD). В случае использования DVD-диска используется красный лазер с λ=650 нм (λ/4=151,25 нм). В области следующего поколения DVD-дисков, использующего голубовато-фиолетовый лазер с λ=405 нм, ультрафиолетовый лазер с λ=351 нм или лазер верхней части ультрафиолетового диапазона с λ=266 нм, ведутся исследования. Значения λ/4 соответственно равны 101,25 нм, 87,75 нм или 66,5 нм.

На Фиг.5(с) показана наиболее распространенная структура. Части 16 с выемкой глубиной 1/4 длины волны используемого лазерного луча и части 17 без выемки размещаются с адекватным расстоянием между ними друг за другом на чипе 15 рельефной голограммы. В примере, показанном на этом чертеже, каждая сплошная линия, указанная двунаправленными стрелками, указывает, что присутствуют как падающий, так и отраженный свет. Каждая пунктирная линия, показанная однонаправленной стрелкой, указывает, что падающий свет существует, но отраженного света нет.

На Фиг.5(d) показан пример, в котором направление лазерного луча является наклонным. Если в наличии нет никакой информации по углу наклона, то считать записанные здесь данные трудно. В этом примере наклонная часть 19 с выемкой глубиной 1/4 длины волны используемого лазерного луча и наклонная часть 20 без выемки располагаются на адекватном расстоянии между ними на чипе 18 рельефной голограммы.

В примере, показанном также на этом чертеже, каждая сплошная линия, показанная двунаправленными стрелками, указывает, что присутствуют как падающий, так и отраженный свет, а каждая пунктирная линия, показанная однонаправленной стрелкой, указывает, что падающий свет присутствует, а отраженный свет - нет. Чип рельефной голограммы такой конструкции дублировать почти невозможно. Возможно, чтобы структура, показанная на Фиг.5(c), и структура, показанная на Фиг.5(d), существовали совместно.

На Фиг.5(е) показан пример использования лазерных лучей с множеством длин волн. Если в наличии нет информации по всем лазерным лучам, то трудно считать записанные данные. В этом примере место 22 с выемкой глубиной 1/4 длины волны красного (R) лазерного луча, место 23 с выемкой глубиной 1/4 длины волны зеленого (G) лазерного луча, место 25 с выемкой глубиной 1/4 длины волны синего (В) лазерного луча и место 24 без выемки размещены на адекватном расстоянии между ними на чипе 21 рельефной голограммы.

В примере, показанном на этом чертеже, также, каждая сплошная линия, показанная двунаправленными стрелками, указывает на присутствие как падающего, так и отраженного света. Каждая пунктирная линия, показанная однонаправленной стрелкой, указывает, что падающий свет существует, но отраженного света нет. Чип рельефной голограммы такой конструкции дополнительно дублировать почти невозможно. Возможно, чтобы структура, показанная на Фиг.5(d), и структура, показанная на Фиг.5(е), существовали совместно.

[Вариант 1 осуществления чипа верификации аутентификации]

Со ссылкой на Фиг.6 приведенные выше описания относятся к данным верификации аутентификации, записанным с помощью выемок. Выемки, данные которых должны отображаться, располагаются регулярно, чтобы обеспечить считывание. На Фиг.6 штрихпунктирная линия указывает местоположение выемок. На Фиг.6(а) и 6(b) показаны примеры, в которых используется лазерный луч с одной длиной волны и в которых записываются одни и те же данные. На Фиг.6(с) показан пример, в котором используются лазерные лучи с несколькими длинами волн (три длины волны в этом случае).

На Фиг.6 (a), (b) и (c) выемки, в которые записываются данные, располагаются с регулярными интервалами. Фиг.6(а) соответствует Фиг.5(с). Выемка 101 формируется в месте, в котором записываются данные "101010110" базового элемента 15 чипа рельефной голограммы, и над ней располагается защитный слой 100.

[Вариант 2 осуществления чипа верификации аутентификации]

Фиг.6(b) соответствует Фиг.5(d). Чтобы записать данные "101010110" базового элемента 18 чипа рельефной голограммы, формуется выемка 104, имеющая наклонную поверхность в положении данных 1, и наклонная поверхность 103 формуется в положении данных 0, а на них накладывается защитный слой 102. Чтобы данные могли обнаруживаться с направления, отличного от наклонной поверхности 103 и выемки 104, может формоваться наклонная поверхность и выемка с углом наклона, отличным от этих углов наклона.

[Вариант 3 осуществления чипа верификации аутентификации]

Фиг.6(с) соответствует Фиг.5(е). Выемка 108 для данных "00101010" для луча инфракрасного лазера с длиной волны 780 нм, выемка 107 для данных "01000100" для луча красного лазера с длиной волны 650 нм и выемка 106 для данных "10010001" для луча синего лазера с длиной волны 405 нм формуются на базовом элементе 21 основания для чипа рельефной голограммы, и на него накладывается защитный слой 105.

[Вариант 4 осуществления чипа верификации аутентификации]

В чипе верификации, который должен считываться машиной, нет необходимости записывать шаблон, такой как символы, элементы конструкции и т.д., подлежащие распознаванию человеком. На Фиг.8 показан пример размещения выемок для чипа верификации, изготовленного компьютером с использованием двоичных данных, пригодных для механического считывания.

В этом чипе рельефной голограммы верификации 1024 двоичных данных располагаются в форме матрицы размером 32 × 32, образующей рельефную голограмму. На этом чертеже положение, в котором записываются двоичные данные "0", показано пустым, а положение, в котором записываются двоичные данные "1", указывается отметкой "*".

Далее описывается способ получения двоичных данных. На Фиг.9 показан пример истинных случайных чисел с шестнадцатеричными числами из 256 цифр, которые получаются посредством обнаружения излучения, получающегося в результате ядерного деления радиоактивного вещества. Случайные числа, используемые для криптографического ключа или тому подобного, обычно предоставляются шестнадцатеричными.

На Фиг.10 показаны шестнадцатеричные случайные числа, показанные на Фиг.9 расположенными в форме матрицы из 8 столбцов × 32 строки. Шестнадцатеричные числа могут быть представлены путем замены на двоичные 4-цифровые числа. То есть "0" шестнадцатеричного числа соответствует "0000" в двоичном представлении. Подобным образом, "1" соответствует "0001", "2" соответствует "0010", "3" соответствует "0011", "4" соответствует "0100", "5" соответствует "0101", "6" соответствует "0110", "7" соответствует "0111", "8" соответствует "1000", "9" соответствует "1001", "A" соответствует "1010", "B" соответствует "1011", "C" соответствует "1100", "D" соответствует "1101", "E" соответствует "1110" и "F" соответствует "1111".

На основе выражений, приведенных выше, 256-цифровые шестнадцатеричные случайные числа, показанные на Фиг.9, заменяются двоичными случайными числами, показанными на Фиг.11. Одна цифра шестнадцатеричного числа может быть заменена 4-цифровыми двоичными числами. Таким образом, 256-цифровые шестнадцатеричные числа соответствуют 256 цифр × 4 цифры =1024 цифрам в двоичных числах. Эти двоичные числа могут быть получены непосредственно в генераторе случайных чисел, и в этом случае нет необходимости выполнять операцию замены.

Эти числа располагаются в матрице 8 столбцов × 32 строки на Фиг.10. Дополнительно, для каждой цифры двоичных чисел, матрица 32 столбца × 32 строки располагается так, как показано на Фиг.12.

И, наконец, позиция, соответствующая "0" двоичного числа в матрице Фиг.12, оставляется без записи данных. Данные записываются в позицию с отметкой "*", соответствующей "1". Таким образом, получается конструкция чипа верификации, показанная на Фиг.8.

Чип верификации аутентификации, изготовленный таким образом, имеет 32 столбца × 32 строки × 1 бит =1024 бит для верификации аутентификации, то есть он имеет ключ верификации аутентификации размером 1024 бит.

Для чипа рельефной голограммы, показанного на Фиг.6(с), может использоваться свет с множеством длин волн. Далее описывается пример конструкции с выемками для чипа верификации аутентификации карты, которая имеет двоичные данные, пригодные для механического считывания и подготовленные компьютером, и которая использует свет с цветами, обычно называемыми красный (R), зеленый (G) и синий (B).

Эти цвета "R", "G" и "B" могут выражать в итоге четыре состояния, включая "0", где данные не записываются. Другими словами, с ними можно обращаться как с четверичными числами. Четверичные числа могут быть выражены четырьмя 2-битными числами, то есть "00", "01", "10", "11".

На Фиг.13 показаны шестнадцатеричные случайные числа из 256 цифр, показанные на Фиг.9, и дополнительные шестнадцатеричные случайные числа из 256 цифр, которые предшествуют им. Здесь то, что показано как "группа а шестнадцатеричных случайных чисел", является случайными числами, которые показаны на Фиг.9, а "группа b шестнадцатеричных случайных чисел" является случайными числами, которые предшествуют "группе а шестнадцатеричных случайных чисел".

Группа этих шестнадцатеричных случайных чисел преобразуется в группу двоичных случайных чисел. На Фиг.14 показаны случайные числа, поделенные каждые на 2 бита, чтобы выполнить преобразование в четверичные числа, выраженные как "0", "R", "G" и "B".

Дополнительно, двоичное число "00" преобразуется в четверичное число "0", двоичное число "01" - в четверичное число "R", двоичное число "10" - в четверичное число "G" и двоичное число "11" - в четверичное число "B", как показано на Фиг.15.

Четверичные числа, полученные таким образом, располагаются в матрицу из 32 столбцов × 32 строки, аналогично двоичным числам, показанным на Фиг.8 или Фиг.12, и эти числа показаны на Фиг.16. Чип верификации, подготовленный таким образом, имеет данные в виде 32 столбцов × 32 строки × 2 бита =2048 бит для верификации аутентификации, или, другими словами, он имеет ключ верификации аутентификации размером 2048 бит.

[Вариант 5 осуществления чипа верификации аутентификации]

Теперь, обращаясь к Фиг.17, описывается способ для получения множества чипов верификации из одной группы случайных чисел. На каждой из Фиг.17(a), Фиг.17(b), Фиг.17(c) и Фиг.17(d) показан шаблон матрицы размером 16 × 16, основанный на шаблоне матрицы 32 × 32, показанной на Фиг.8. Фиг.17(a) имеет начало координат в точке с координатами (0,0), Фиг.17(b) имеет начало координат в точке с координатами (1,0), Фиг.17(c) имеет начало координат в точке с координатами (0,1) и Фиг.17(d) имеет начало координат в точке с координатами (1,1). Таким образом, возможно иметь множество шаблонов матриц из одного шаблона матрицы, полученного из группы случайных чисел, показанной на Фиг.6.

С целью получения множества шаблонов матриц из одной группы случайных чисел возможно также использовать различные способы, такие как способ с изменением используемой позиции для начала группы случайных чисел, показанной на Фиг.6, или способ с изменением позиции подготовки для начала шаблона матрицы, показанной на Фиг.7.

Поступая таким образом, эмитент карты может поддерживать защищенность путем организации одной группы случайных чисел как главной группы случайных чисел и может получать множество шаблонов матриц, основанных на главной группе случайных чисел. Также возможно автоматически управлять множеством шаблонов матриц, основываясь на информации о точке начала координат.

В примерах, показанных на Фиг.8, 12 и 17, данные верификации аутентификации записаны с помощью двоичных чисел, выраженных в 1 бите, а в примере, показанном на Фиг.16, данные верификации аутентификации записаны с помощью четверичных чисел, выраженных в 2 битах. В дополнение к ним, возможно также использовать восьмеричные числа, выраженные в 3 битах, и шестнадцатеричные числа, выраженные в 4 битах.

[Положение установки чипа верификации аутентификации]

На Фиг.7 показаны примеры мест установки чипа верификации в соответствии с конструктивными особенностями, описанными выше. Чип 46 верификации может устанавливаться, помимо места вблизи центральной точки корпуса карты, показанного на Фиг.5, в следующих местах: в самом крайнем переднем положении в средней части, как показано на Фиг.7(а); в центральном положении в средней части, как показано на Фиг.7(b); в самом крайнем заднем положении в средней части, как показано на Фиг.7(с); в самом крайнем переднем положении в нижней части, как показано на Фиг.7(d); в центральном положении в нижней части, как показано на Фиг.7(е); и в самом крайнем заднем положении в нижней части, как показано на Фиг.7(f). Хотя он может также устанавливаться в месте в верхней части, для места установки желательно избегать верхней части, поскольку здесь может оказываться влияние на считывание информации с магнитной полоски.

[Вариант 1 осуществления считывающего устройства]

Приведенные ниже описания относятся к считыванию чипа верификации, являющегося чипом рельефной голограммы. Известны способ считывания чипа рельефной голограммы просто как плоскости, способ считывания плоскости как совокупности линий и способ считывания плоскости как совокупности точек.

На Фиг.18 показан пример использования устройства захвата изображения наиболее базовой конфигурации для способа считывания чипа рельефной голограммы просто как плоскости. Из корпуса 11 карты, состоящего из пластины 13 основания карты, поверхностной пластины 14 карты и чипа 15 рельефной голограммы, чип 15 рельефной голограммы считывается устройством 110 захвата изображения, и результат верифицируется с помощью распознавания шаблонов (образов).

Когда карта 11 забирается в считывающий аппарат и останавливается, устройство 110 захвата изображения фотографирует чип 15 рельефной голограммы, который облучается источником лазерного луча (не показан). С помощью изображения, сфотографированного таким образом, чип 15 рельефной голограммы аутентифицируется, и, соответственно, аутентичность карты 11 верифицируется.

[Вариант 2 осуществления считывающего устройства]

Ниже, со ссылкой на Фиг.19, будет дано описание на примере конструкции считывающего устройства, содержащего элементы обнаружения в форме матрицы, которые выполняют считывание в плоской форме. На Фиг.19(а) показана общая конструкция считывающего устройства, а на Фиг.19(b) показана соответствующая связь между картой и считывающим устройством. На Фиг.19 используются следующие ссылочные позиции: 11- корпус карты, 13 - пластина основания; 14 - поверхностная пластина; и 15 - чип верификации, являющийся чипом рельефной голограммы. Ссылочная позиция 111 указывает матрицу считывающих элементов, где считывающие элементы 112 малого размера установлены в плоскую форму так, чтобы покрыть чип 15 верификации. Каждый из считывающих элементов имеет источник света, содержащий полупроводниковый лазер или тому подобное, и элемент обнаружения света, содержащий фотодиод или тому подобное.

Когда карта 11 забирается в считывающий аппарат и останавливается, чип 15 верификации располагается под матрицей 111 считывающих элементов в плоской форме. Затем матрица 111 считывающих элементов считывает данные верификации аутентификации чипа 15 верификации.

[Вариант 3 осуществления считывающего устройства]

Ниже будет дано описание устройства для считывания плоскости чипа верификации как совокупности линий. На Фиг.20 показан пример, где считывающие элементы монтируются в массив. Фиг.20(a) показывает общее расположение блока обнаружения, считывающего устройства, и Фиг.20(b) показывает соответствующее отношение между картой и считывающим элементом в массиве. Карта 11 является такой же, как карта, показанная на Фиг.19, и подробное описание карты здесь не приводится.

На Фиг.20 ссылочная позиция 113 указывает контейнер с длиной, несколько большей, чем ширина в направлении движения чипа 15 верификации. Множество считывающих элементов массива 112 располагаются в линейном порядке внутри контейнера, и все вместе они образуют массив считывающих элементов. Каждый считывающий элемент имеет источник света, содержащий полупроводниковый лазер и тому подобное, и элемент обнаружения света, содержащий фотодиод или тому подобное.

Когда карта 11 забирается в считывающий аппарат, она проходит под массивом считывающих элементов. В этот момент массив 112 считывающих элементов считывает данные верификации аутентификации чипа 15 верификации.

На Фиг.21 показаны примеры массивов считывающих элементов в считывающем устройстве, показанном на Фиг.20. Как показано на Фиг.21(а), 32 считывающих элемента размещаются в один столбец на основании в порядке от "D00" до "D31". Они могут располагаться в порядке от "D00" до "D31" в форме зигзага, как показано на Фиг.21 (b).

[Вариант 4 осуществления считывающего устройства]

На Фиг.22 показан пример конструкции устройства для верификации аутентификации карты, когда используется множество различных цветов, которые являются четверичными числами, как показано на Фиг.16. В этом примере, в соответствии с матрицей считывающих элементов, показанной на Фиг.20, контейнер 114 содержит массив 115R считывающих элементов красного цвета, массив 115G считывающих элементов зеленого цвета и массив 115B считывающих элементов синего цвета.

Массив 115R считывающих элементов красного цвета, массив 115G считывающих элементов зеленого цвета и массив 115В считывающих элементов синего цвета приводятся здесь просто в качестве примеров, и нет необходимости говорить, что может использоваться любая комбинация света любых цветов.

На Фиг.23 показан пример конструкции массивов из считывающих элементов, когда используются лазерный луч R, лазерный луч G и лазерный луч В, как показано на Фиг.22. В этом примере массив из считывающих элементов "R00" - "R31" лазерного луча R, массив из считывающих элементов "G00" - "G31" лазерного луча G и массив из считывающих элементов "B00" - "B31" лазерного луча В, имеющие по 32 считывающих элемента каждый, расположены в трех столбцах.

[Вариант 5 осуществления считывающего устройства]

При разработке следующего поколения DVD-дисков было исследовано, что лазерные лучи лазера для компакт-диска CD, лазера для DVD-диска и лазера для следующего поколения DVD-диска могут обнаруживаться оптическим детектором, применяемым для трех длин волн, используя оптическую головку с оптической системой, которая должна быть интегрирована, или используя трехчастотный лазер, который может излучать три лазерных луча с помощью одного элемента. (Смотрите Nikkei Electronics, № 883, стр.119, 27 сентября 2004 г.) Когда оптические детекторы выстраиваются по линии в одну строку и используются, возможно иметь конструкцию из массива считывающих элементов для лазерного луча R, лазерного луча G и лазерного луча В подобно конструкции, показанной на Фиг.20.

[Вариант 6 осуществления считывающего устройства]

На Фиг.24 показано считывающее устройство с новой конструкцией. В таком устройстве, как лазерный принтер, применяется оптическое сканирующее средство для использования отражения лазерного луча, создаваемого вращающимся многоугольным зеркалом типа колонки. В этом сканирующем средстве оптическое сканирование может выполняться только посредством вращательного движения многоугольного зеркала типа колонки. Поскольку полученный луч отраженного света отражается в радиальном направлении, луч света не располагается перпендикулярно к объекту. В этом смысле оптическое сканирование с помощью многоугольного зеркала типа колонки не является оптимальным средством, которое должно использоваться в качестве средства обнаружения для чипа рельефной голограммы путем считывания информации в соответствии с глубиной выемок и длиной волны падающего света.

Параболоид используется в отражающем телескопе или в параболической антенне как средство для получения параллельных лучей. На Фиг.24(а) показана связь между параболоидом и параллельными лучами. На этом чертеже ссылочный символ Х представляет ось Х и символ Y представляет ось Y, перпендикулярную к оси Х, и символ 0 представляет начало координат. Символ Р представляет параболу, выраженную уравнением Y=-X2. Эта парабола имеет точку фокуса F с координатами Х=0 и Y=-1/4. Все прямые линии, проходящие параллельно оси Y, после отражения параболой Р собираются в точке фокуса F. Другими словами, любая прямая линия, начинающаяся из точки фокуса F, проходит параллельно оси Y, когда отражена параболой P.

Основная конструкция устройства для считывания рельефной голограммы с применением этого принципа показана на Фиг.24(b). На этом чертеже ссылочная позиция 120 представляет отражающее зеркало, имеющее параболическую цилиндрическую поверхность. Оно сконструировано в полуцилиндрической форме с длиной в направлении, перпендикулярно пересекающем поверхность чертежа. Также, отверстие 121 для прохождения света, через которое может проходить луч, выполнено в месте, которое соответствует началу координат, показанному на Фиг.24(а). Дополнительно, в точке фокуса отражающего зеркала 120 параболического цилиндра помещено многоугольное зеркало 122, имеющее ось вращения, параллельную продольной оси отражающего зеркала 120 параболического цилиндра, и обладающее многоугольной отражающей поверхностью. Ссылочная позиция 124 представляет чип рельефной голограммы.

Лазерный луч, излученный излучающим/обнаруживающим свет элементом 123 в направлении оси Y, как показано на Фиг.24(а), проходит через отверстие 121 для прохождения света и падает на многоугольное зеркало 122. Лазерный луч, упавший таким образом на многоугольное зеркало, отражается и падает на отражающее зеркало 120 параболического цилиндра. Он отражается и падает на чип 124 рельефной голограммы.

Поскольку многоугольное зеркало 122 расположено в точке фокуса отражающего зеркала 120 параболического цилиндра, лазерный луч, отраженный многоугольным зеркалом 122 и падающий на отражающее зеркало 120 параболического цилиндра, отражается снова. Он отражается в направлении, параллельном направлению прохождения лазерного луча, излученного излучающим/обнаруживающим свет элементом 123, и затем он падает на чип 124 рельефной голограммы. Когда лазерный луч, который упал на выемку на чипе 124 рельефной голограммы, отражается без уничтожения, лазерный луч проходит по тому же самому пути, что и падающий лазерный луч, в обратном направлении и отраженный лазерный луч падает на излучающий/обнаруживающий свет элемент 123. Как можно понять из приведенного выше объяснения, все лазерные лучи, излученные излучающим/обнаруживающим свет элементом 123, падают на чип 124 рельефной голограммы в направлении, перпендикулярном к нему.

[Вариант 7 осуществления считывающего устройства]

В считывающем устройстве для рельефной голограммы, как показано на Фиг.24(b), невозможно считать информацию на чипе 124 рельефной голограммы на той части, которая находится на задней стороне многоугольного зеркала 122, если смотреть с направления излучающего/обнаруживающего свет элемента 123. Это может быть так сконструировано, что необходимая информация не записывается на эту чать или что только ненужная информация записывается на эту часть. Однако, если применяется конструкция, показанная на Фиг.24(с), то не существует части, которая соответствует задней стороне многоугольного зеркала 122, и вся информация, записанная в чипе 124 рельефной голограммы может быть считана.

На Фиг.24(с) показана наиболее распространенная конструкция для этой цели, использующая половину отражающего зеркала параболического цилиндра. На Фиг.24(c) ссылочная позиция 125 представляет отражающее зеркало с параболической поверхностью, и оно сконструировано в полуцилиндрической форме с длиной в направлении, перпендикулярно пересекающем поверхность чертежа только в той части, где значение Х отрицательно на Фиг.24(а). Отверстие 121 для прохождения света, показанное на Фиг.24(b), не делается, поскольку в нем нет необходимости. Дополнительно, в точке фокуса отражающего зеркала 125 полупараболического цилиндра помещено многоугольное зеркало 122, имеющее ось вращения, параллельную продольной оси отражающего зеркала 125 полупараболического цилиндра, и обладающее многоугольной отражающей поверхностью. Ссылочная позиция 126 представляет чип рельефной голограммы.

После того как лазерный луч излучен излучающим/обнаруживающим свет элементом 122 в направлении многоугольного зеркала 122, он отражается многоугольным зеркалом 122 и падает на отражающее зеркало 125 полупараболического цилиндра. Затем он отражается и падает на чип 126 рельефной голограммы в перпендикулярном к нему направлении. В таком считывающем устройстве рельефной голограммы видна только конечная часть чипа 124 рельефной голограммы, которая находится на задней стороне многоугольного зеркала 122, если смотреть с направления излучающего/обнаруживающего свет элемента 123. Соответственно, часть, которая не может быть считана, обладает малым влиянием.

[Вариант 8 осуществления считывающего устройства]

Дополнительно, когда центральная часть отражающего зеркала 127 частичного параболического цилиндра уменьшается, как показано на Фиг.24(d), она выполняется так, что часть, где многоугольное зеркало 122 обращено к отражающему зеркалу 127 полупараболического цилиндра, смещается. Более не существует части, которая не может быть считана, и возможно считать информацию, записанную на всех частях чипа 128 рельефной голограммы.

[Вариант 9 осуществления считывающего устройства]

Когда обеспечивается множество считывающих устройств, как показано на Фиг.24 (b), (c) и (d), способных работать на множестве длин волн, возможно осуществлять считывание на множестве длин волн.

[Вариант 10 осуществления считывающего устройства]

Ниже будет приведено описание считывающего устройства, которое считывает плоскость чипа верификации аутентификации как совокупность точек. На Фиг.25 показано считывающее устройство, использующее одиночный считывающий элемент. На Фиг.25(а) показана общая организация взаимодействия между картой и считывающим устройством, а на Фиг.25(b) приведен чертеж для объяснения способа получения данных. Ссылочная позиция 11 представляет корпус карты; 13 - пластина основания карты; 14 - верхняя поверхностная пластина карты; 15 - чип верификации; 131 - считывающий элемент; и 130 - контейнер для размещения считывающего элемента 131. Считывающий элемент 131 движется в направлении, которое перпендикулярно пересекает направление, в котором карта забирается в считывающий аппарат.

Для движения, которое перпендикулярно пересекает направление, в котором карта забирается в аппарат, может применяться один из способов, когда псевдолинейное движение основано на вращении на одной точке, как центре шарнира, когда линейное движение основано на преобразовании вращательного движения в линейное движение и когда линейное движение основано на линейном двигателе. На Фиг.25(b) показан типичный пример маршрута движения. В этом примере считывающий элемент движется с равномерной скоростью в направлении, указанном стрелкой на Фиг.25(b), и движется по линейному маршруту 135, являющемуся результатом движения, синтезированного с направлением движения самой карты. Считывающий элемент 131 не обязательно движется, и он может использоваться за счет движения в произвольное положение в направлении, которое перпендикулярно пересекает направление забираемой карты 11, и фиксирования ее на нем.

[Вариант 11 осуществления считывающего устройства]

В то время как в считывающем устройстве, показанном на Фиг.25, используется одиночный считывающий элемент, множество считывающих элементов, как показано на Фиг.26, позволяют считывание с использованием множества маршрутов. В результате, надежность считывания может быть повышена. Поскольку информация, которая должна обрабатываться, является линейной информацией, она не увеличивает нагрузку для обработки.

На Фиг.26(а) показано общее взаимодействие между картой и считывающим устройством, а Фиг.26 является чертежом для объяснения способа получения данных. Карта 11 является такой же, как карта 11, показанная на Фиг.25, и подробное описание карты здесь не приводится.

В этом примере, в дополнение к первому считывающему устройству, которое содержит считывающий элемент 131 и контейнер 130, как показано на Фиг.25, обеспечивается второе считывающее устройство, которое содержит считывающий элемент 132 и контейнер 133.

Второе считывающее устройство, состоящее из считывающего элемента 132 и контейнера 133, движется в направлении, обратном направлению движения первого считывающего устройства, состоящего из считывающего элемента 131 и контейнера 130. Однако оно может быть сконструировано таким образом, что направления движения считывающих устройств будут одинаковыми.

На Фиг.26(b) показан типичный пример маршрута перемещения. В этом примере первое считывающее устройство и второе считывающее устройство движутся с равномерной скоростью в направлении, указанном соответственно стрелками на Фиг.26(b), и движутся по линейным маршрутам 135 и 136, являющимся результатом движений, синтезированных с направлением движения самой карты.

[Маршрут считывания]

Ошибка считывания может быть вызвана ошибкой в маршруте или отказом в работе считывающего устройства. В таком случае считывание выполняется с помощью множества считывающих элементов, работающих одновременно, как показано ссылочной позицией 134 на Фиг.27. Путем определения среднего значения или с помощью значения, определенного с помощью значения большинства, определяется конечная информация считывания.

[Вариант 12 осуществления считывающего устройства]

Ниже будет дано описание случаев, когда считывающие устройства, показанные на Фиг.25-28, применяются для работы с чипами верификации, показанными на Фиг.12 и 16. Для облегчения объяснения, со ссылкой на Фиг.29 описывается пример, использующий двоичные числа, как показано на Фиг.12. Это объяснение можно также применить аналогичным образом к примеру, использующему четверичные числа, как показано на Фиг.16.

На Фиг.29 данные верификации аутентификации на маршруте линейного обнаружения от координаты (0,0) к координате (31,31) показаны как "11000101001001101010101101110111". Также, данные верификации аутентификации на маршруте линейного обнаружения от координаты (0,31) к координате (31,0) показаны как "11100101001010000000110000010011".

Маршрут обнаружения не ограничивается маршрутами, показанными на Фиг.29. Для примера может быть использован произвольный маршрут, показанный на Фиг.28, или маршрут может изменяться каждый раз, когда выполняется считывание. Также, после того как выполнено считывание, внутри аппарата может выполняться преобразование координат.

Комбинация маршрутов получения данных, как описано выше, может привести в результате к существенно большому числу, такому как 32×32=1024, даже при условии, что маршрут получения данных не возвращается. Однако данные шаблона, которые должны быть сохранены в считывающем устройстве для сравнения, находятся в пределах 1024 бит.

При сравнении с примером с двоичными числами пример с четверичными числами, показанный на Фиг.16, отличается просто тем, что объем информации шаблона для сравнения увеличивается до 2048 бит, и поэтому подробное описание здесь не дается.

[Маршрут считывания]

На Фиг.28 показаны несколько примеров маршрутов считывания. На каждом из Фиг.28(a)-(d) показан пример использования одиночного маршрута считывания данных. На каждом из Фиг.28(e)-(f) показан пример использования двух маршрутов считывания данных. Также, может быть возможно использовать три или более маршрутов считывания.

Эти маршруты считывания могут также осуществляться путем выбора и изменения считывающих элементов массивов для получения данных, как показано на Фиг.21 и 23. Например, в массивах, показанных на Фиг.21, где элементы обнаружения считываются в порядке D00, D01, D02, D03, D28, D29, D30 и D31, получается маршрут 135, показанный на Фиг.25. Маршруты считывания не ограничиваются этими примерами и могут использоваться любые произвольные маршруты. Дополнительно, также возможно осуществлять считывание электрически в свободном порядке.

Ниже приводится описание способа для верификации аутентичности на чипе верификации, показанном на Фиг.12 и 16, применяя способ извлечения особенностей, используемый в биометрии. Со ссылкой на Фиг.30 описывается способ для верификации аутентичности на чипе верификации на основе данных двоичных чисел 0 и 1, показанных на Фиг.12. На Фиг.30, когда число "0" непрерывно появляется четыре или более раз, цифры "0" показываются как черно-белые инвертированные цифры. Аналогично, когда число "1" постоянно появляется четыре или более раз, цифры показываются как цифры, заключенные в рамку. Для примера существуют 13 случаев появления цифр "0000", начиная с координат (16,1).

Существуют 7 случаев появления "00000", начиная с координат (15,5).

Существует один случай появления "000000" в координатах (13,31).

Существуют 3 случая появления "0000000", начиная с координат (24,2).

Существует один случай появления "000000000000" в координатах (6,12).

Существует один случай появления "00000000000000" в координатах (7,15).

Существуют 12 случаев появления "1111", начиная с координат (14,4).

Существуют 8 случаев появления "11111", начиная с координат (0,7).

Существует один случай появления "111111" в координатах (19,1).

Существует один случай появления "1111111" в координатах (12,19).

Существуют 2 случая появления "11111111", начиная с координат (17,6).

Существует один случай появления "1111111111" в координатах (14,3).

Путем обнаружения каждой из этих особенностей и путем обнаружения координат начальных положений этих особенностей аутентичность может быть верифицирована на чипе верификации.

[Вариант 13 осуществления считывающего устройства]

Со ссылкой на Фиг.31 описывается способ для верификации аутентичности на чипе верификации, основанный на четверичных числах, показанных на Фиг.16. Как показано на Фиг.16, в качестве особенностей в матрице существуют 5 случаев появления цифр "000", 3 случая появления "0000", 0 случаев появления "00000" и 2 случая появления "000000", выровненных в поперечном направлении. Также, существуют 9 случаев появления "RRR", четыре случая появления "RRRR" и 0 случаев появления "RRRRR", выровненных в поперечном направлении. Дополнительно, существуют 5 случаев появления "GGG", четыре случая появления "GGGG" и 1 случай появления "GGGGG", выровненных в поперечном направлении. Также, существуют 8 случаев появления "GGG", 0 случаев появления "BBBB" и 3 случая появления "BBBBB", выровненных в поперечном направлении.

Путем обнаружения каждой из этих особенностей и путем обнаружения координат начальных положений этих особенностей аутентичность может быть верифицирована на чипе верификации. В качестве особенности, подлежащей извлечению, в дополнение к тем же самым данным, выровненным в поперечном направлении, могут использоваться данные верификации, выровненные в поперечном направлении, или те же самые данные верификации, выровненные в криволинейной форме. Дополнительно, может также использоваться специальная мера, такая как "ORGB" другой информации.

Также, в случае использования двоичных чисел, когда применяются промежуточные данные, например промежуточные два серых цвета в двоичных данных черно-белого, возможно, чтобы они были четверичными числами. Такие меры, как описано выше, делают создание подделки более трудным. Также, при использовании нескольких "0" в двоичных данных для промежуточного цветового тона в качестве пустого параметра это будет создавать трудности тем, кто пытается сделать подделку.

Промежуточный цветовой тон может использоваться подобным образом в случае, когда используются четверичные данные, такие как 0, R, G и B, и это делает возможным использование 3-битных восьмеричных чисел, 4-битных шестнадцатеричных чисел и т.д.

Способы верификации аутентификации, описанные выше, должны в цифровой форме производить обработку данных верификации аутентификации, записанных в цифровой форме. На Фиг.32 показана организация аналоговой обработки данных верификации аутентификации, записанных в цифровой форме.

На Фиг.32 шаблон чипа верификации, показанный на Фиг.32(а), сканируется, например, вдоль маршрутов, показанных ссылочными позициями 135 и 136, используя считывающее устройство чипа верификации, как показано на Фиг.25 или 26, и получаются электрические сигналы, показанные на Фиг.32(b) и 32(с). Сравнивая шаблоны этих электрических сигналов с действительными хранящимися шаблонами, устройство для идентификации аутентичности карты верифицируется, и сама карта может быть аутентифицирована.

[Вариант 14 осуществления считывающего устройства]

Физические стандарты для денежных карт и кредитных карт строго оговариваются с точки зрения практического использования. Соответственно, также строго предусматривается соблюдение физических стандартов на компоненты, которые должны устанавливаться. Однако не является совершенно бесспорным, что из-за чрезмерного использования не может происходить деформация.

Чтобы справиться с такой проблемой, желательно располагать отметку 48 выравнивания позиций, как показано на Фиг.33, на чипе верификации. В простейшем случае может использоваться только одна отметка выравнивания положения. Предпочтительно, обеспечиваются две или более отметок, чтобы гарантировать более надежное выравнивание положения. Отметка выравнивания положения полезна не только для считывания в линейной форме, но также и для считывания в плоской форме, используя устройство захвата изображения.

Чтобы выполнить считывание более надежно, одновременно с использованием отметки для выравнивания положения может быть желательно организовать некоторые другие отметки в положении для начала считывания и в положении окончания считывания устройства для идентификации карты. Например, могут быть организованы линия 49 начала считывания в направлении движения, линия 50 окончания считывания в направлении движения и, дополнительно, линии 51 и 52 для указания конечных положений.

Считывание информации на устройстве идентификации карты выполняется путем относительного движения устройства идентификации карты и считывающего устройства. Для обеспечения надежного считывания необходимо синхронизировать движения устройства идентификации карты и считывающего устройства. Если отметка 53 для сигнала синхронизации расположена на устройстве идентификации карты, движение считывающего устройства может быть синхронизировано в соответствии со считыванием отметки.

Линия начала считывания и линия окончания считывания и/или отметка для сигнала синхронизации могут использоваться для нормализации сигнала при обработке сигналов. Отметка выравнивания положения, линии начала/окончания считывания и/или отметка для сигнала синхронизации выполняются из частиц флуоресцентного вещества, и эти частицы могут изготавливаться адекватным печатающим средством, таким как струйный принтер.

[Вариант 1 осуществления последовательности выполнения операций при обработке]

На Фиг.34-36 показаны примеры последовательности выполнения обработки верификации аутентификации карты. На Фиг.34 показан вариант 1 осуществления базовой организации.

(1) Пользователь карты вставляет денежную карту в щель приемника карты в терминальном устройстве, таком как банкомат, поместив впереди часть карты с нанесенной стрелкой, датчик в щели приемника карты воспринимает ее, и карта забирается в устройство.

(2) Когда карта забрана в устройство, терминальное устройство считывает информацию карты с части карты с магнитной записью.

(3) Терминальное устройство принимает решение, является ли вставленная карта действительной картой, которая может обрабатываться терминальным устройством, или нет.

(4) Если на основании информации карты, считанной таким образом, не подтверждается, что карта может обрабатываться устройством, или если информация не может быть считана из-за того, что карта сломана или загрязнена, даже хотя является действительной картой, терминальное устройство принимает решение, что эта карта является незаконной, которая не может обрабатываться, и выгружает карту обратно.

(5) Терминальное устройство считывает данные верификации аутентификации из чипа верификации с помощью механического сканирования, используя движение карты, когда карта забирается в устройство или находится в остановленном состоянии после того, как карта забрана.

(6) Терминальное устройство принимает решение, являются ли данные верификации аутентификации карты, считанные таким образом, действительными или нет.

(7) В случае если терминальное устройство принимает решение, что данные верификации аутентификации карты не являются действительными, он принимает решение, что вставленная карта не является действительной картой. Затем карта выгружается из терминального устройства и обработка прекращается. Принятие решения о действительности данных верификации аутентификации и последующая обработка карты могут выполняться параллельно с другой обработки.

(8) В случае если терминальное устройство принимает решение, что данные верификации аутентификации карты действительные, он дает пользователю команду выполнить дополнительные операции ввода, например ввести сумму для снятия со счета.

(9) Пользователь следует командам и выполняет операцию ввода, такую как ввод суммы, которая должна быть выплачена.

(10) Главный компьютер принимает решение, является ли адекватным содержание операции ввода, такой как сумма, которая должна быть выплачена.

(11) Если главный компьютер принимает решение, что содержание операции ввода неадекватно, например, из-за недостаточности остатка средств в депозите, карта выгружается из устройства и обработка прекращается.

(12) Когда главный компьютер принимает решение, что содержание операции ввода, такой как сумма, которая должна быть выплачена, адекватно, выполняется операция вывода, такая как выплата денежной суммы. Затем карта выгружается из терминального устройства и обработка прекращается.

[Вариант 2 осуществления последовательности выполнения операций при обработке]

Вариант 2 осуществления последовательности выполнения операций в процессе верификации аутентификации карты описывается со ссылкой на Фиг.35. В последовательности операций процесса верификации аутентификации карты, если данные верификации аутентификации карты недействительные, то карта удаляется из терминального устройства, как в примере, показанном на Фиг.34. В варианте 2 осуществления, если данные верификации аутентификации недействительные, карта забирается в терминальное устройство и включается сигнализация тревоги. При таком ходе событий можно легко обнаружить незаконную карту.

(1) Когда пользователь карты вставляет денежную карту в щель приемника карты в терминальном устройстве, таком как банкомат, поместив вперед часть карты с нанесенной стрелкой, датчик в щели приемника карты воспринимает ее и карта забирается в устройство.

(2) Когда карта забрана в устройство, терминальное устройство считывает информацию карты с части карты с магнитной записью.

(3) Терминальное устройство принимает решение, является ли вставленная карта действительной картой, которая может обрабатываться терминальным устройством, или нет.

(4) Если на основании информации карты, считанной таким образом, не подтверждается, что карта может обрабатываться устройством, или если информация не может быть считана из-за того, что карта сломана или загрязнена, даже хотя является действительной картой, терминальное устройство принимает решение, что эта карта является незаконной, которая не может обрабатываться, и выгружает карту обратно.

(5) Терминальное устройство считывает данные верификации аутентификации из чипа верификации с помощью механического сканирования, используя движение карты, когда карта забирается в устройство или в остановленном состоянии после того, как карта забрана.

(6) Терминальное устройство принимает решение, являются ли данные верификации аутентификации карты, считанные таким образом, действительными или нет.