Область техники, к которой относится изобретение

Настоящее изобретение относится к структуре объекта, такого как карта, банкнота, ценные бумаги и т.д., которые часто подделываются или фальсифицируются, и который требует аутентификации, чтобы проверить, является ли он аутентичным или нет. Изобретение также относится к способу идентификации аутентичности такого объекта.

Предшествующий уровень техники

В сегодняшнем обществе, которое часто называют "ориентированным на карты" обществом, широко распространены различные типы карт. Конкретно, широко используются денежная карта и кредитная карта, выпускаемые кредитной компанией, которые связаны с активами владельцев собственности, и предоплаченная карта в качестве обеспечения, а также идентификационные карты, такие как водительское удостоверение, карта страхования здоровья и паспорт.

Во многих картах, связанных с собственностью или ценными бумагами и обязательствами, необходимая информация записывается на магнитной полосе, расположенной на поверхности или на задней поверхности карты. Посредством использования автоматических машин, таких как ATM (автоматическая кассовая машина или банкомат) или ручное считывающее устройство, магнитная информация считывается с магнитной полосы и выполняются различные типы обработки.

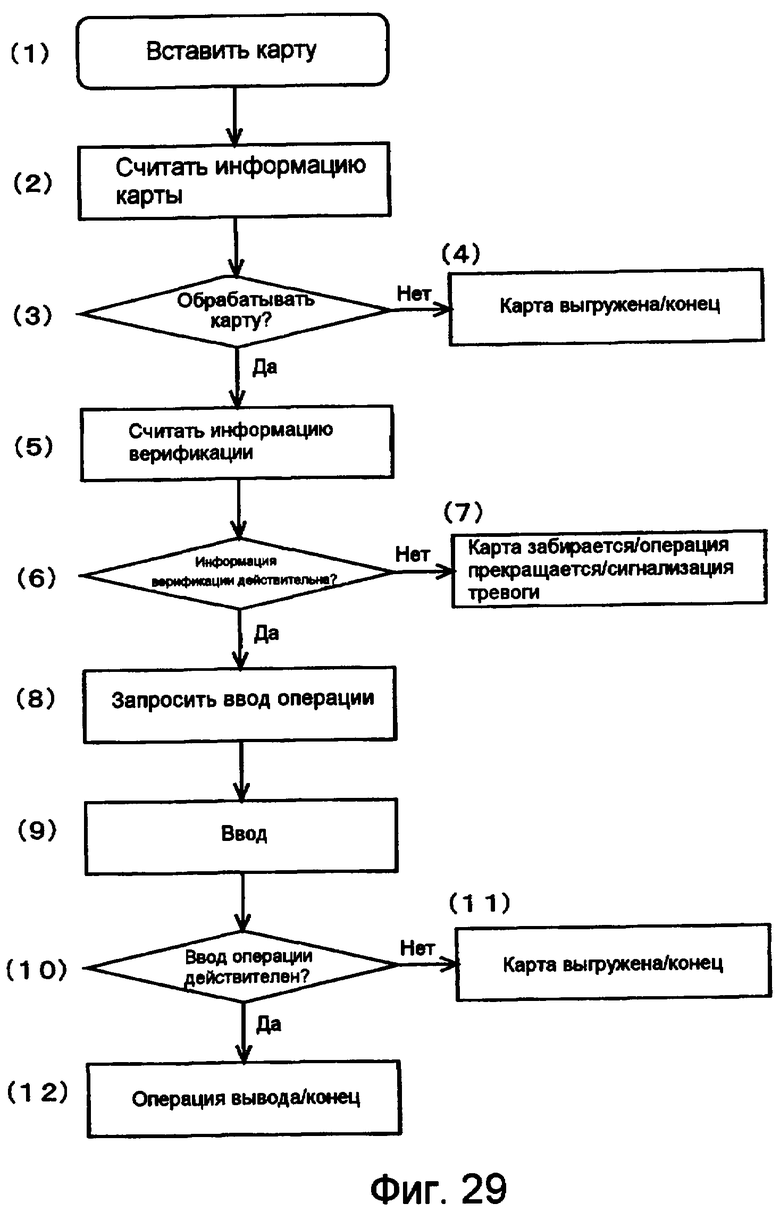

На Фиг.1 показан пример последовательности операций по обработке денежной карты, используемой в настоящее время.

(1) Когда владелец карты вставляет денежную карту в щель приемника карты терминального устройства, такого как ATM, датчик в щели приемника карты обнаруживает вставленную карту и карта забирается в устройство.

(2) Когда карта забрана в устройство, терминальное устройство считывает информацию карты с части магнитной записи карты. В случае денежной карты считывается информация карты, такая как банковский код, код отделения банка, тип счета, номер счета и т.д. Идентификационный номер карты, дата срока годности, тип счета и номер счета записываются в качестве информации карты на части магнитной записи кредитной карты. Если на денежной карте или кредитной карте записывается персональный идентификационный номер, то персональный идентификационный номер также считывается.

(3) Терминальное устройство принимает решение, является ли вставленная карта действительной картой, с которой терминальное устройство может работать.

(4) Если на основании информации карты, считанной таким образом, не подтверждается, что устройство может работать с такой картой, или если информация на карте не может быть считана из-за того, что карта сломана или испорчена, даже хотя карта является действительной картой, терминальное устройство принимает решение, что это недействительная карта, которая не может обрабатываться, и выгружает карту.

(5) Когда карта является действительной и когда информация на части магнитной записи карты считана правильно, начинается связь с главным компьютером.

(6) Главный компьютер запрашивает ввод персонального идентификационного номера.

(7) В ответ на запрос от главного компьютера пользователь карты вводит персональный идентификационный номер.

(8) Когда пользователь карты в ответ на запрос главного компьютера ввел персональный идентификационный номер, главный компьютер сравнивает введенный персональный идентификационный номер с персональным идентификационным номером, хранящимся в главном компьютере и соответствующим информации карты, считанной таким образом.

(9) Если номера отличаются, этот факт записывается на части магнитной записи карты и ввод персонального идентификационного номера запрашивается снова. В случае, когда персональный идентификационный номер, введенный снова, является надлежащим и действительным, выполняется последующая процедура. В случае если введенный номер отличается от номера, хранящегося в памяти, ввод персонального идентификационного номера запрашивается еще раз. Если ошибочный ввод персонального идентификационного номера повторяется три раза, карта признается недействительной и, например, забирается в терминальное устройство как результат процедуры признания недействительности.

(10) В случае когда персональные идентификационные номера одинаковы, главный компьютер принимает решение, что карта пользователя является законной картой владельца, и запрашивает у пользователя ввод суммы, которая должна быть выплачена.

(11) Пользователь вводит сумму, которую он (она) желает снять со счета.

(12) Когда сумма, которая должны быть выплачена, является надлежащей, сумма выплачивается и денежная карта выгружается из терминального устройства. Затем платеж регистрируется в банковской книжке или квитанции, указывая, что сделка проведена, и обработка запроса заканчивается.

Если персональный идентификационный номер записывается на карте, сделка выполняется при предположении, что персональный идентификационный номер действительный. Затем персональный идентификационный номер стирается с части магнитной записи.

На Фиг.2(а) показан пример денежной карты, используемой в настоящее время в последовательности операций обработки денежной карты, как показано на Фиг.1. Ссылочная позиция 1 показывает корпус денежной карты, выполненный из такого материала, как пластмасса. На поверхности карты расположены магнитная полоса 2, где записана информация, и маркировка 3 в форме стрелки, чтобы указать направление вставления денежной карты. Хотя на чертеже это не показано, на карту с помощью рельефных символов заносится и другая необходимая информация.

Поскольку информация, записанная на магнитной ленте, может легко считываться посредством использования устройства, называемого скиммер, карта может быть подделана, и часто использование карты, подделанной таким образом, наносит ущерб.

Чтобы справиться с этой проблемой, была использована карта с интегральной микросхемой, содержащей в себе полупроводниковое запоминающее устройство. Банки и другие организации приложили массу усилий, чтобы распространить этот тип карты взамен магнитной карты.

Однако информация, хранящаяся в запоминающем устройстве карты с интегральной микросхемой, по-прежнему должна иметь возможность считываться. Если будут делаться попытки создания более ухищренных подделок, мы не сможем сказать, что карта с интегральной микросхемой абсолютно безопасна. Кроме того, карта с интегральной микросхемой очень дорогостоящая по сравнению с магнитной картой и трудно ожидать быстрого распространения таких карт с интегральной микросхемой.

В случае использования денежных карт в банках будет достаточно, если карта сможет использоваться в границах страны. Однако, в случае кредитной карты, карта обязательно должна использоваться также в зарубежных странах. Практически невозможно заменить все кредитные карты, то есть магнитные карты, используемые по всему миру, на карты с интегральными микросхемами по единым стандартам.

Дополнительно, в денежных картах и кредитных картах, информация, такая как фамилия владельца карты, маркируется путем выдавливания рельефа, и эти виды информации также используются для магнитной информации. В этом отношении рельефная информация может использоваться в качестве указателя или ключа при подготовке к подделке карты.

Если магнитная карта или карта с интегральной микросхемой потеряна или украдена, владельцу карты легко может стать известно о факте потери или кражи. Однако, когда карта возвращается в руки владельца карты после того, как она была украдена, особенно, когда владелец карты не знает о факте кражи, при пользовании картой, которая была украдена, существует большая вероятность понести ущерб.

Персональный идентификационный номер, состоящий из 4-цифровых чисел, используется не для предотвращения незаконного использования карт путем предотвращения подделки, а как средство определения, является ли пользователь карты надлежащим. Поскольку в качестве этих персональных идентификационных номеров часто использовались номера, которые можно предполагать, имели место много случаев убытков и ущерба. В последние годы персональный идентификационный номер воровался не только путем его предположения, но также путем подглядывания, такого как с помощью тайного фотографирования персонального идентификационного кода. В настоящее время, используя персональный идентификационный номер, очень трудно предотвратить незаконное использование карт.

Для цели предотвращения ущерба, наносимого поддельной картой, некоторые применяют биометрический способ с использованием технологии распознавания образов (шаблонов). Типичными примерами биометрического способа являются распознавание радужной оболочки глаза, распознавание отпечатков пальцев, распознавание отпечатков ладони, распознавание вен пальцев, распознавание вен ладони и распознавание вен на тыльной стороне ладони. Эти способы распознавания, за исключением распознавания радужной оболочки глаза, являются способами контактного или бесконтактного типа. Для распознавания необходимо заранее зарегистрировать шаблон. Для регистрации шаблона требуются время и процедуры, а также время необходимо для распознавания самого шаблона и для процесса определения, и это все приводит в результате к высоким затратам.

В случае распознавания контактного типа пользователь должен иметь прямой контакт с устройством обнаружения, и здесь возникает проблема, что пользователь может иметь психологическую несовместимость или отвращение. Также, в случае когда пользователь имеет травму на части тела, необходимой для биометрического распознавания, или, в худшем случае, когда пользователь потерял часть тела, необходимую для распознавания, биометрическое распознавание использовать невозможно. Также, распознавание частично делается во время процесса идентификации, и, соответственно, оно не является совершенным способом.

В системе, использующей биометрическое распознавание, только сам или сама пользователь карты может использовать свою собственную карту. Когда у пользователя карты нет достаточного времени, чтобы использовать карту лично, или если он не находит поблизости устройства для обработки карт, то даже если пользователь пожелает доверить использование карты представителю или агенту, это не допускается. Для пользователя это очень неудобно.

В качестве одного из средств предотвращения подделки устанавливается рельефная голограмма, чтобы для кредитных карт, предоплаченных карт, ценных бумаг и т.д. сформировать неоднородности поверхности на пластической поверхности. Такую рельефную голограмму скопировать очень трудно. В этом смысле фактически невозможно подделать карту, снабженную такой рельефной голограммой. При нынешнем состоянии использования, однако, существует лицо, способное считывать рельефную голограмму с первого взгляда. Таким образом, карта может быть подделана для использования при применении рельефной голограммы подобного типа.

На Фиг.2(b) показан пример кредитной карты с рельефной голограммой, на которой аутентификация карты верифицируется в соответствии с человеческим восприятием. Ссылочная позиция 1 указывает корпус кредитной карты, изготовленной из такого материала, как пластмасса. На поверхности карты расположены магнитная полоса 2, где записана информация, и маркировка 3 в форме стрелки, чтобы указать направление вставления кредитной карты. Хотя на чертеже это не показано, на карту с помощью рельефных символов заносится и другая необходимая информация.

Эта кредитная карта 1 вставляется в терминальное устройство, расположив впереди ту часть, на которой нанесена стрелка. Вблизи передней части на карте монтируется чип 4 верификации аутентификации, состоящий, например, из рельефной голограммы.

В отличие от денежной карты, на кредитной карте магнитная полоса расположена на задней поверхности, но направление вставления карты в терминальное устройство то же самое. В результате, направление считывания магнитной информации на кредитной карте является обратным по сравнению с денежной картой.

В чипе 4 верификации шаблон "А", как пример, подтверждается визуально лицом, которое вставляет карту в терминальное устройство, то есть средством восприятия, а не считывается терминальным устройством карт.

Верификация аутентификации средством восприятия обеспечивает высокую эффективность при первичной проверке, но ее надежность низкая, поскольку для каждого индивидуального лица существуют вариации способности подтверждения и идентификации, или существуют также вариации в окружающих условиях идентификации и физиологическом и/или физическом состоянии лица.

При верификации аутентификации путем использования вспомогательного инструмента это выполняется с помощью сверхтонких линий, специальных линий и микросимволов посредством использования экрана специальной формы, увеличивающего устройства, такого как увеличительное стекло, или специального типа фильтра, создающего оптическую интерференцию.

На практике материал со специальными оптическими свойствами подмешивается в основной материал, ламинированную пленку или чернила, используя их в качестве основного материала со светоизлучающим свойством, то есть используются светоизлучающая ламинированная пленка, светоизлучающие чернила, термохромные чернила, фотохромные чернила и т.д. и вспомогательный инструмент в виде специального фильтра, ультрафиолетовой лампы и т.д. Однако они также обладают низкой надежностью, поскольку распознавание и идентификация в результате основываются на человеческом восприятии.

Верификация аутентификации с помощью механической обработки состоит в том, чтобы верифицировать аутентичность посредством механического обнаружения свойства материала объекта. Для обнаружения могут использоваться магнитное свойство и оптическое свойство.

На практике используется светоизлучающий материал или магнитный материал, замешанные в основной материал, ламинированную пленку или чернила, и устройство обнаружения. Или магнитным или оптическим способом добавляется специальная кодированная информация, используя символы системы оптического распознавания или магнитные штриховые коды, и используется устройство оптического или магнитного обнаружения.

При верификации аутентификации с помощью механической обработки вместо информации, специфической для живого организма, используется система с метрикой артефактов, использующая артефакт без воспроизводимости, свободно организованный в среде. Это описано в документах "Financial Business and Artifact-Metrics", опубликованном Институтом финансово-экономических исследований, Bank of Japan (http://www.imes.boj.or.jp/japanese/ jdps/2004/04-J-12.pdf), и "The Patterns of Artifact-Metrics in Financial Field"; 6-й Симпозиум по защите информации (http://www.imes.boj.or.jp/japanese/kinyu/2004/kk23-2-6.pdf).

В системе с метрикой артефактов по выбору используются светоотражающий шаблон гранулированных веществ, светопропускающий шаблон оптических волокон, шаблон полимерных волокон для параллаксного изображения, шаблон для волоконного изображения, магнитный шаблон магнитных волокон, случайно записываемый магнитный шаблон, случайный магнитный шаблон магнитной полосы, шаблон ячейки памяти со случайным электрическим разрядом, резонансный шаблон электропроводящих волокон, резонансный шаблон вибрационного уплотнения.

В сущности, для предотвращения незаконного использования или подделки карты, при выдаче карты пользователю добавляются "информация с описанием карты" и "информация о карте", закладываемая в карту в процессе изготовления (документ "Handbook on the Technique to Prevent Forgery on the Surface of Affiliated IC Cards", опубликованный Национальным Бюро печати, Министерство финансов (смотрите: http://www.npb.go.jp/ja/info/ ichb.pdf)).

Информация с описанием карты является информацией, которая предоставляется и печатается на корпусе карты при выдаче пользователю и которая связывается с выпуском карты, такая как информация о владельце карты, срок действительности и т.д. Фальсификация, обычно являющаяся актом незаконного использования карты, является действием по изменению всей или части информации описаний карты, сделанным путем стирания исходной информации и добавления незаконной информации.

Информация о карте является информацией о самой карте, а не информацией описания карты в выпущенной карте. Она является информацией, относящейся к корпусу карты, такой как физическая форма карты, фоновые шаблоны, нанесенные на карту на заводе предварительной печати, печатный слой на нижележащем слое и ламинированный защитный слой и т.д.

Подделка является незаконным действием, выполняемым на корпусе карты. Она делается путем копирования или имитации конструкции, шаблонов и прочего, относящихся к корпусу карты с целью подделки карты, которая по внешнему виду подобна аутентичной карте. На практике конструкция, шаблоны и т.д. на поверхности аутентичной карты считываются устройством, таким как сканер, и затем редактируются или исправляются, используя такое средство, как принтер.

В области печати известны многочисленные способы предотвращения подделки корпуса карты, использующие комбинацию режима печати, типов чернил, шаблонов печати и т.д., но в настоящее время пока неизвестны никакие способы, имеющие решающее значение для борьбы с подделкой.

Способы верификации аутентификации для распознавания и идентификации подделки грубо могут быть классифицированы как способ, основанный на способности человеческого восприятия, способ, использующий вспомогательные инструменты, и способ с использованием механической обработки.

При верификации аутентификации с помощью способностей человеческого восприятия аутентичность карты идентифицируется с помощью способности восприятия, такой как визуальное восприятие, осязательное восприятие и т.д. Средство идентификации с помощью визуального восприятия содержит цвета самой карты, водяной знак и голограмму, которые изменяют цвет и шаблоны, предусмотренные на карте, при изменении угла зрения. Средство идентификации с помощью осязательного восприятия содержит обнаружение неровностей поверхности, добавленных на карту, и обнаружение структуры корпуса самой карты.

На деле используются логотип, специальный шрифт, печатные линии для предотвращения копирования, специальные цветные чернила, тисненая голограмма, оптически изменяющийся материал, шаблон скрытого изображения и т.д., которые трудно дублировать или копировать и по которым аутентичность карты легко может быть идентифицирована путем визуального восприятия. Также используются тиснение, неровности поверхности, перфорация и т.д., по которым аутентичность может быть идентифицирована осязанием пальцами или визуальным восприятием.

На Фиг.3 показан традиционный пример карты, на которой крепится чип верификации аутентификации чипа с метрикой артефактов, использующего металлические гранулы, как раскрыто в публикации японской патентной заявки № Н10-44650. На Фиг.3(а) показан общий вид, Фиг.3(b) - поперечное сечение и Фиг.3(с) - увеличенное изображение чипа верификации.

На карте 1 чип 4 с метрикой артефактов в форме тонкой пластины, изготовленной из светопроводящей смолы, смешанной с металлическими гранулами 5, наслаивается слоем на основание 7 карты, обладающее свойством непрозрачности, в котором имеется отверстие для цели идентификации. Непрозрачная пластина 6 на поверхности карты дополнительно наслаивается, на которой формируются магнитная полоска 2 и маркировка 3 в виде стрелки, и другое отверстие располагается в том же самом месте, что и отверстие в элементе 7 основания карты.

Металлические гранулы 5 бессистемно замешиваются в трех измерениях в светопроводящую смолу. Как результат, шаблон металлических гранул 5, наблюдаемый через отверстие, является уникальным для каждого чипа 4 с метрикой артефактов.

Используя эти характеристики, свет, проходящий через чип 4 с метрикой артефактов, фотографируется через отверстие и шаблон металлических гранул 5 может наблюдаться. Следовательно, возможно идентифицировать каждый индивидуальный чип 4 с метрикой артефактов и соответственно карту.

На Фиг.4 показан другой традиционный пример карты, на которой крепится чип верификации с чипом с метрикой артефактов, используя волокна, как раскрыто в публикации японской патентной заявки №2003-29636. На Фиг.4(а) показан общий вид, Фиг.4(b) - поперечное сечение и Фиг.4(с) - увеличенное изображение чипа с метрикой артефактов.

На карте чип 8 с метрикой артефактов, содержащий сетчатый элемент 9 и короткие волокна 10, в трех измерениях замешанные в прозрачную смолу, помещается в отверстие в элементе 1 основания карты, который обладает свойством непрозрачности, и на его поверхности расположены магнитная полоса 2 и маркировка 3 в виде стрелки. На чипе 8 с метрикой артефактов создается интерференционный шаблон посредством шаблона сетчатого элемента 9 и коротких волокон 10.

Этот интерференционный шаблон уникален для каждого чипа 8 с метрикой искусственного артефакта, то есть для каждой карты. Используя эту характеристику, шаблон чипа 8 с метрикой артефактов чипа верификации фотографируется посредством проходящего света или отраженного света для карты, подлежащей идентификации.

Механическое считывание такого шаблона биометрики или метрики артефактов обычно выполняется устройством передачи изображения, и результат идентифицируется способом распознавания шаблонов (образов). В этом отношении существует возможность, что подделка может быть изготовлена с использованием копирования.

Поскольку чип с метрикой артефактов состоит из реального вещества, то есть не является изображением, то невозможно расположить составляющие элементы чипа с метрикой артефактов, предназначенные для подделки, идентично элементам аутентичного чипа. Однако вероятность, что может появиться точно такой же шаблон, который соответствует тем же самым составляющим элементам, даже если и случайно, не может полностью отрицаться. Поэтому подделанный объект, полученный таким образом случайно, может рассматриваться как аутентичный объект. По этой причине очень рискованно утверждать, аутентичная ли карта или нет, только в зависимости от наличия чипа с метрикой артефактов.

Как описано выше, способ определения аутентичности самой карты еще твердо не установлен , и карта, которая не может быть подделана, пока не реализована. Также, пока еще не реализован способ исключения использования поддельной карты.

[Патентный документ 1] Публикация выложенного японского патента № H10-44650.

[Патентный документ 2] Публикация выложенного японского патента №2003-29636.

[Непатентный документ 1] "Financial Business and Artifact-Metrics", опубликованный Институтом финансовых и экономических исследований, Bank of Japan (http://www.imes.boj.or.jp/ japanese/jdps/2004/04-J-12.pdf).

[Непатентный документ 2] "The Patterns of Artifact-Metrics in Financial Field"; 6-й Симпозиум по безопасности информации

(http://www.imes.boj.or.jp/japanese/kinyu/2004/kk23-2-6.pdf).

[Непатентный документ 3] "Handbook on the Technique to Prevent Forgery on the Surface of Affiliated IC Cards", опубликованный Национальным Бюро печати, Министерство финансов (смотрите: http://www.npb.go.jp/ja/info/ichb.pdf).

Описание изобретения

Задача изобретения

Настоящее изобретение обеспечивает карту с повышенной защищенностью без введения значительных изменений в денежную карту или кредитную карту, используемые на практике, и способ обработки карты.

Задача настоящего изобретения состоит в том, чтобы смягчить бремя работы верификации аутентификации и исключить вероятность того, что поддельный объект, полученный случайно или невзначай, будет расценен как аутентичный объект.

Средство решения задачи

Для решения поставленной выше задачи в изобретении согласно настоящей заявке к устройству для обработки карты для верификации аутентификации карты добавляется чип верификации аутентификации, который трудно подделать, и устройство верификации аутентификации.

Для чипа верификации аутентификации может применяться следующее: гранулы, такие как металлические гранулы, разбросанные в прозрачной среде; куски волокна, разбросанные в прозрачной среде; интерференционный шаблон между шаблоном с регулярностью, образованной в прозрачной среде, и кусками волокна, разбросанными в прозрачной среде; рельефная голограмма; флюоресцентные гранулы, разбросанные в прозрачной среде; и гранулы радиоактивного вещества, разбросанные в произвольном типе среды.

Помимо всего прочего, в дополнение к чипу верификации, обеспечивается другой тип чипа. Информация, описанная в чипе верификации, оцифровывается, и оцифрованные данные шифруются. Затем зашифрованные данные вводятся в последний чип, и он является чипом сертификации аутентификации.

При использовании карты изображение чипа верификации, расположенного на карте, считывается и оцифровывается. В то же самое время расшифровываются зашифрованные данные чипа сертификации аутентификации на той же самой карте. Данные, расшифрованные с чипа сертификации, сравниваются с данными чипа верификации. Если они одинаковы друг с другом, то карта идентифицируется как аутентичная карта. Если нет, то карта определяется как поддельная.

Для криптографической системы, как самый простой путь, используется криптографическая система с секретным ключом, когда только эмитент карты знает секретный ключ. Также возможно использовать криптографическую систему с открытым ключом, в которой для шифрования и расшифровки используются другие ключи. В криптографической системе с открытым ключом используются открытый ключ и индивидуальный ключ, и любой из ключей может использоваться для шифрования и расшифровки.

Чтобы облегчить бремя шифрования/расшифровки, используются хэш-алгоритмы, такие как MD5 (Message Digest 5), SAH-1 (Secure Hash Algorithm - 1), SAH-2 и другие.

Например, идентификатор карты и информация о владельце карты добавляются или замешиваются в оцифрованные данные и шифруются как единое целое. Дополнительно, в оцифрованные данные вводится цифровой водяной знак. Превращение цифровых данных в хэш-значение, добавление идентификатора и информации о пользователе и введение цифрового водяного знака могут применяться как раздельно, так и в комбинации.

В устройстве обработки карты аутентичность карты идентифицируется до начала фактической операции, такой как ввод персонального идентификационного номера. Устройство выгружает поддельную карту, или дает предупреждение, или забирает поддельную карту в устройство.

Эффекты изобретения

Гранулы, такие как металлические гранулы, разбросанные в прозрачной среде; куски волокна, разбросанные в прозрачной среде; интерференционный шаблон между шаблоном с регулярностью, созданной в прозрачной среде, и кусками волокна, разбросанными в прозрачной среде; рельефная голограмма; флюоресцентные гранулы, разбросанные в прозрачной среде; и гранулы радиоактивного вещества, разбросанные в произвольном типе среды, могут быть получены только непреднамеренно или случайно и их невозможно дублировать. Рельефная голограмма имеет трехмерную структуру, и ее также невозможно дублировать, если копия не изготавливается непосредственно с прототипа.

Также может быть исключена поддельная карта с попыткой дублирования данных магнитной записи или данных в интегральной микросхеме, и она не сможет использоваться.

Дополнительно, при попытке незаконного использования карты, в нем может быть отказано и ущерб или убыток могут быть предотвращены до того, как они фактически произойдут. Или незаконная карта может быть разрешена для использования в некоторой степени, но она позволяет легко указать пользователя незаконной карты, обеспечивая, в конечном счете, доказательство владения незаконной картой.

В случае когда как чип верификации, так и чип сертификации оба присутствуют на одной карте, аутентичность карты может быть подтверждена без обращения к главному серверу, если терминальному устройству, такому как ATM, предоставляется криптографический ключ.

Даже когда одна и та же метрика артефактов получается случайно и одно и то же хэш-значение получается непреднамеренно, если неизвестен алгоритм дополнительного добавления или замешивания идентификатора карты или информации о владельце карты в хэш-значение, то невозможно узнать криптографический ключ, использованный для шифрования. Таким образом, степень защиты является очень высокой.

Краткое описание чертежей

Фиг.1 - блок-схема последовательности операций обработки, используемых в настоящее время денежных карт;

Фиг.2 - традиционный тип денежной карты;

Фиг.3 - пример карты традиционного типа, использующей метрику артефактов;

Фиг.4 - другой пример карты традиционного типа, использующей метрику артефактов;

Фиг.5 - пример карты, на которой установлен чип верификации аутентификации;

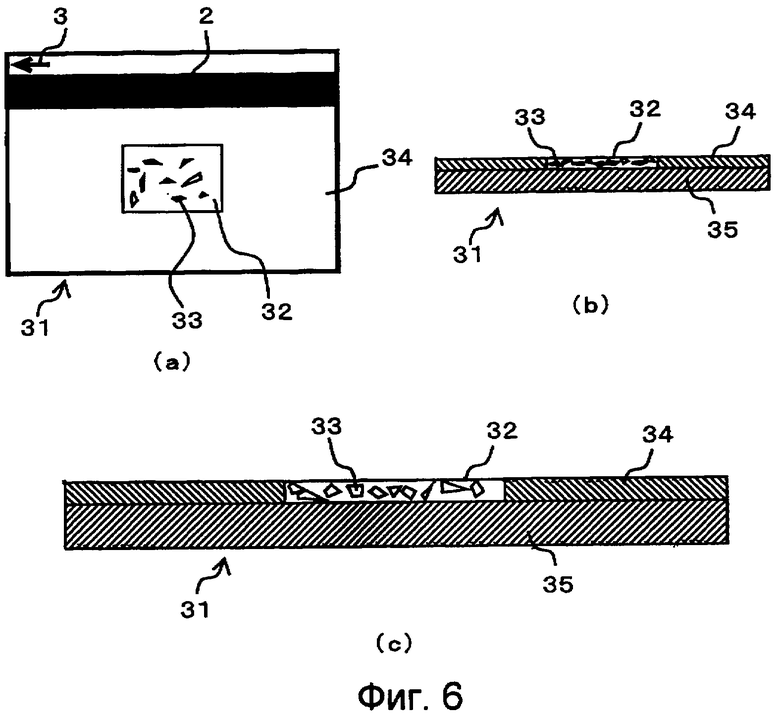

Фиг.6 - другой пример карты, на которой установлен чип верификации;

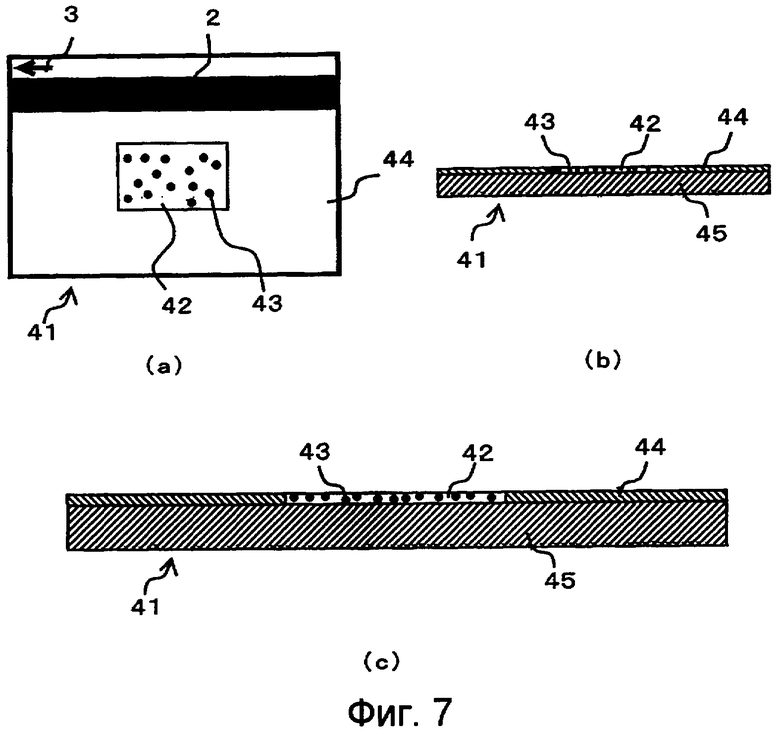

Фиг.7 - еще один пример карты, на которой установлен чип верификации;

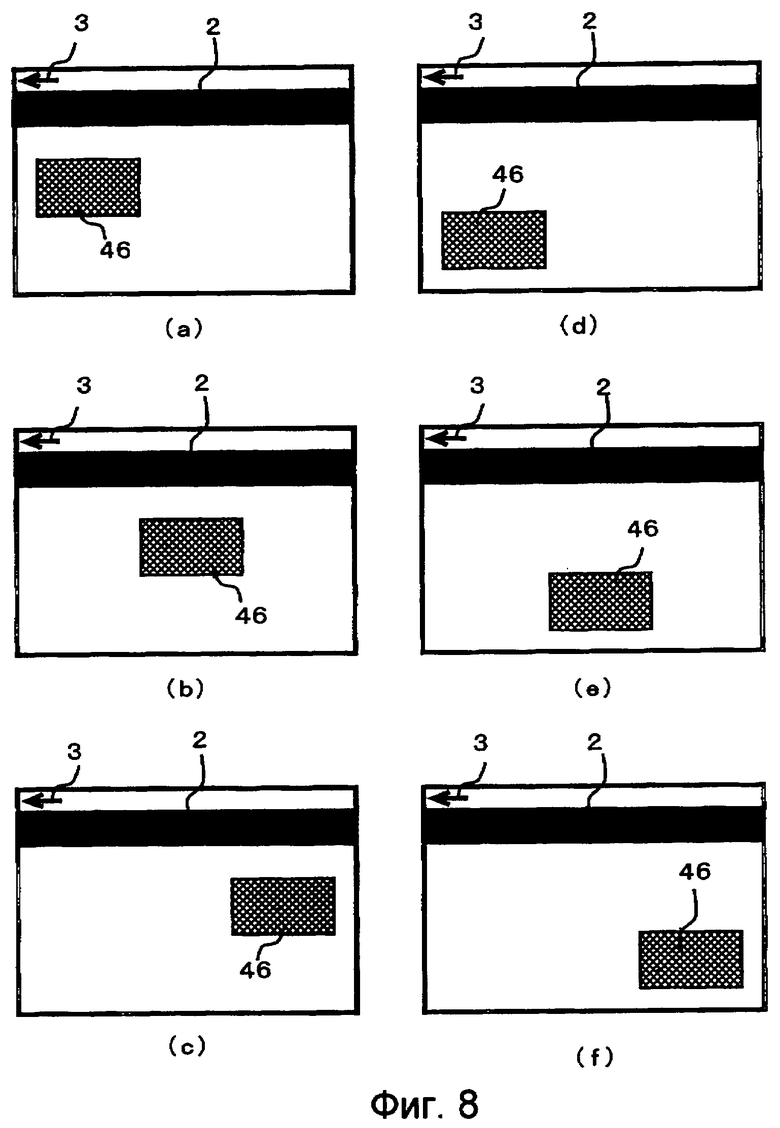

Фиг.8 - примеры мест установки чипа верификации;

Фиг.9 - другие примеры мест установки чипа верификации;

Фиг.10 - отметка для выравнивания положения;

Фиг.11 - чип верификации, изготовленный с применением случайных чисел;

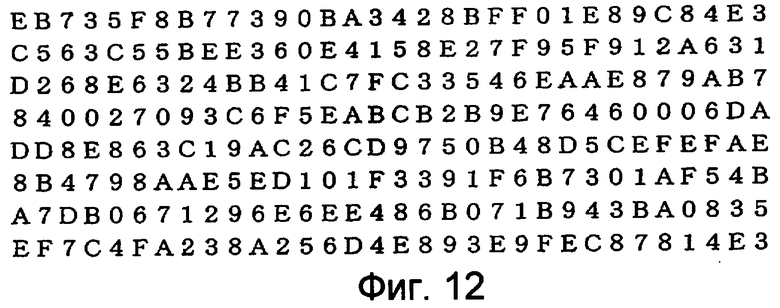

Фиг.12 - пример случайных чисел, которые должны применяться в чипе верификации;

Фиг.13 - пример расположения случайных чисел, которые должны применяться в чипе верификации;

Фиг.14 - пример, в котором случайные числа, применяемые в чипе верификации, являются двоичными числами;

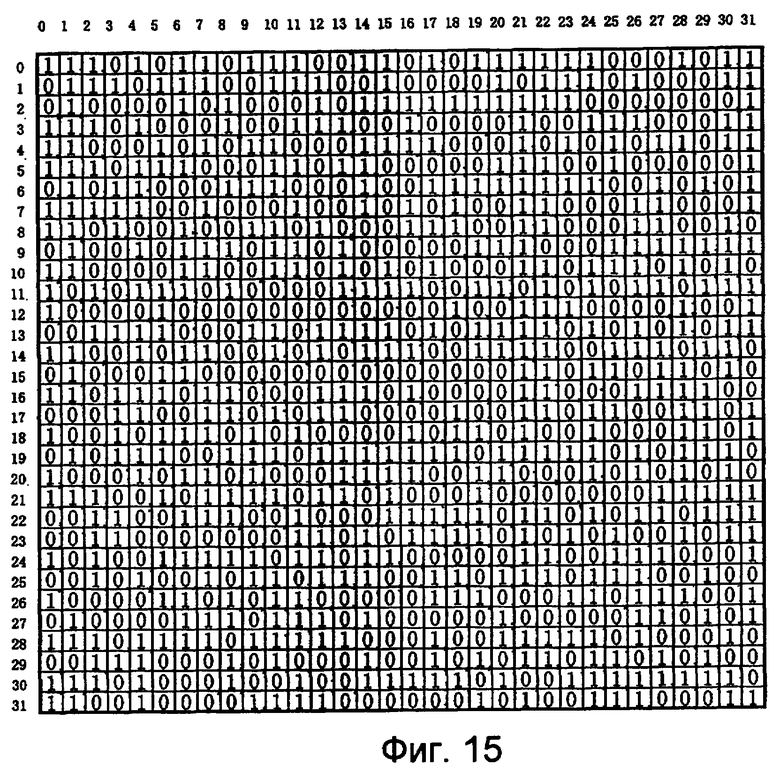

Фиг.15 - пример, в котором случайные числа, применяемые в чипе верификации, размещаются как двоичные числа;

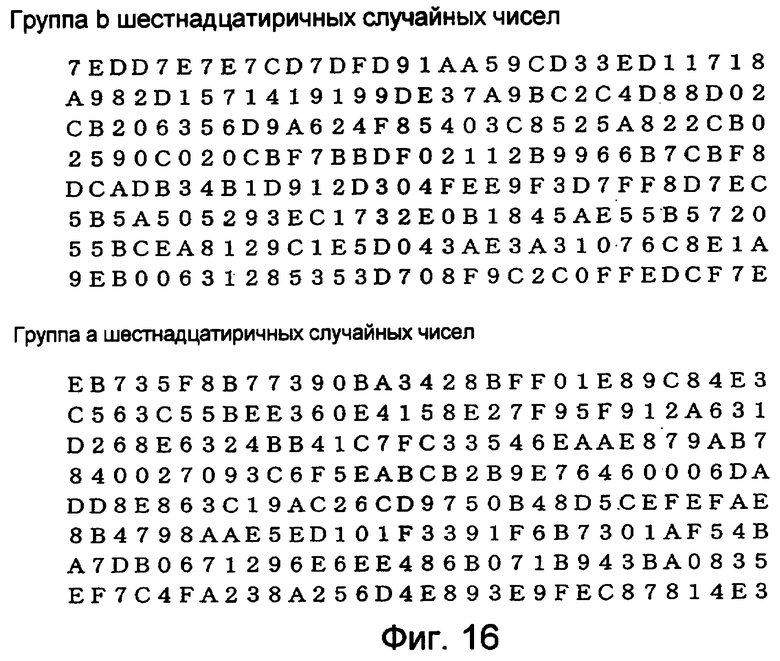

Фиг.16 - пример дополнительных случайных чисел, применяемых в чипе верификации;

Фиг.17 - пример, в котором дополнительные случайные числа, применяемые в чипе верификации, являются двоичными числами;

Фиг.18 - пример, в котором дополнительные случайные числа, применяемые в чипе верификации, являются четверичными числами;

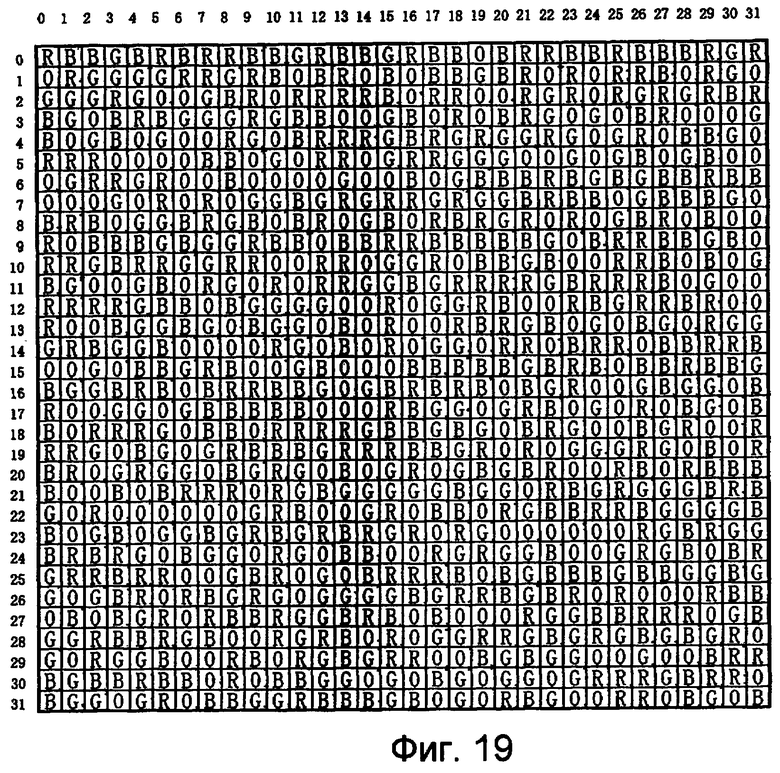

Фиг.19 - пример, в котором случайные числа, применяемые в чипе верификации, размещаются в четверичных числах;

Фиг.20 - примеры, в которых другой чип верификации аутентификации получается из чипа верификации, изготовленного на основе случайных чисел;

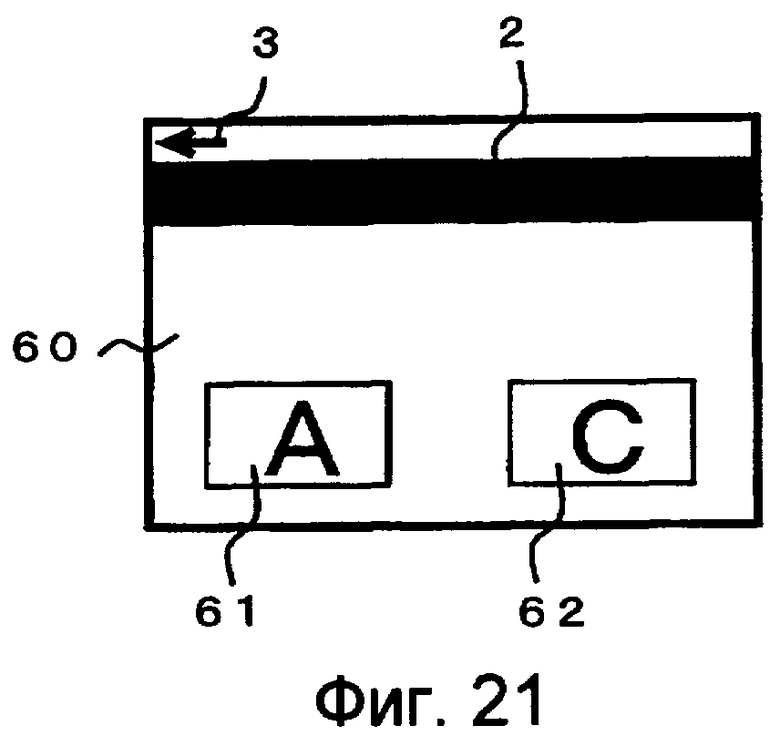

Фиг.21 - пример карты, на которой установлен чип верификации аутентификации и чип сертификации аутентификации;

Фиг.22 - блок-схема последовательности выполнения операций по сертификации аутентификации карты, показанной на Фиг.21;

Фиг.23 - другой пример карты, на которой установлены чип верификации и чип сертификации;

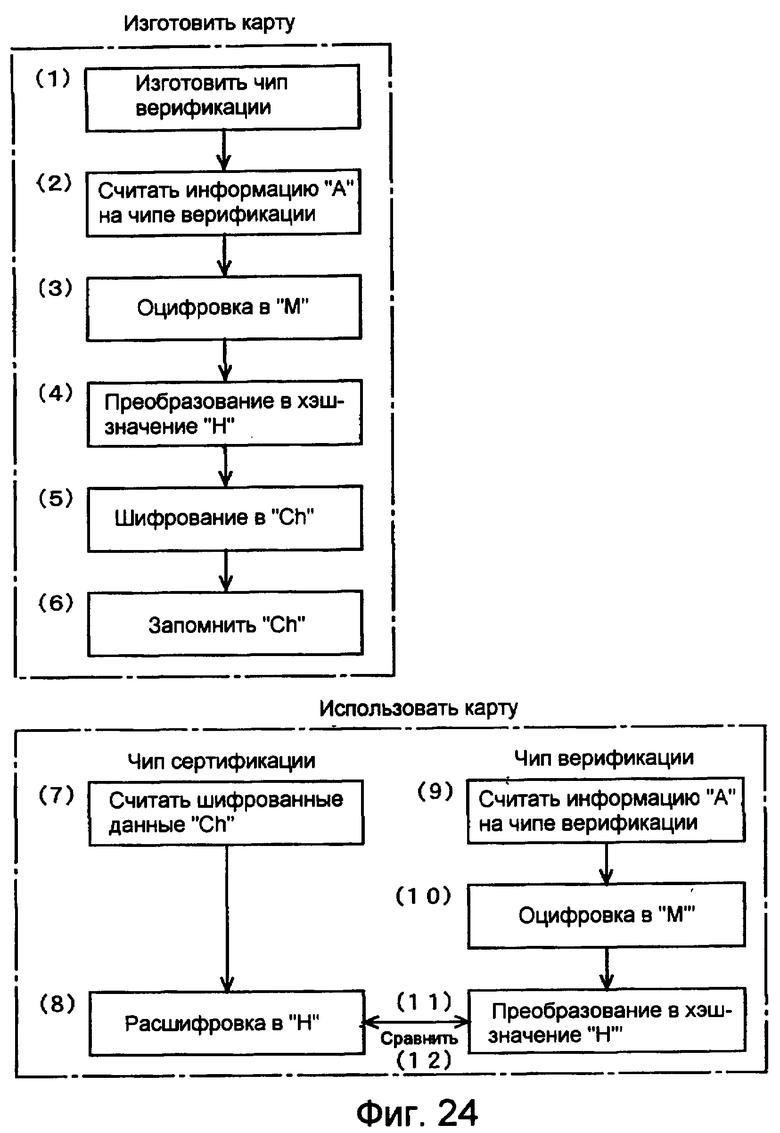

Фиг.24 - блок-схема последовательности выполнения операций по сертификации аутентификации карты, показанной на Фиг.23;

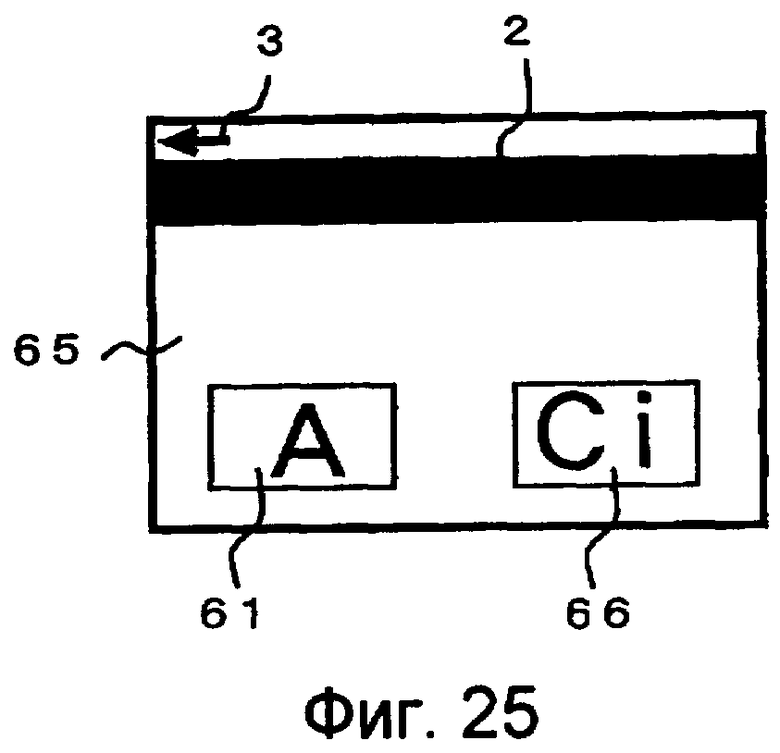

Фиг.25 - еще один пример карты, на которой установлены чип верификации и чип сертификации;

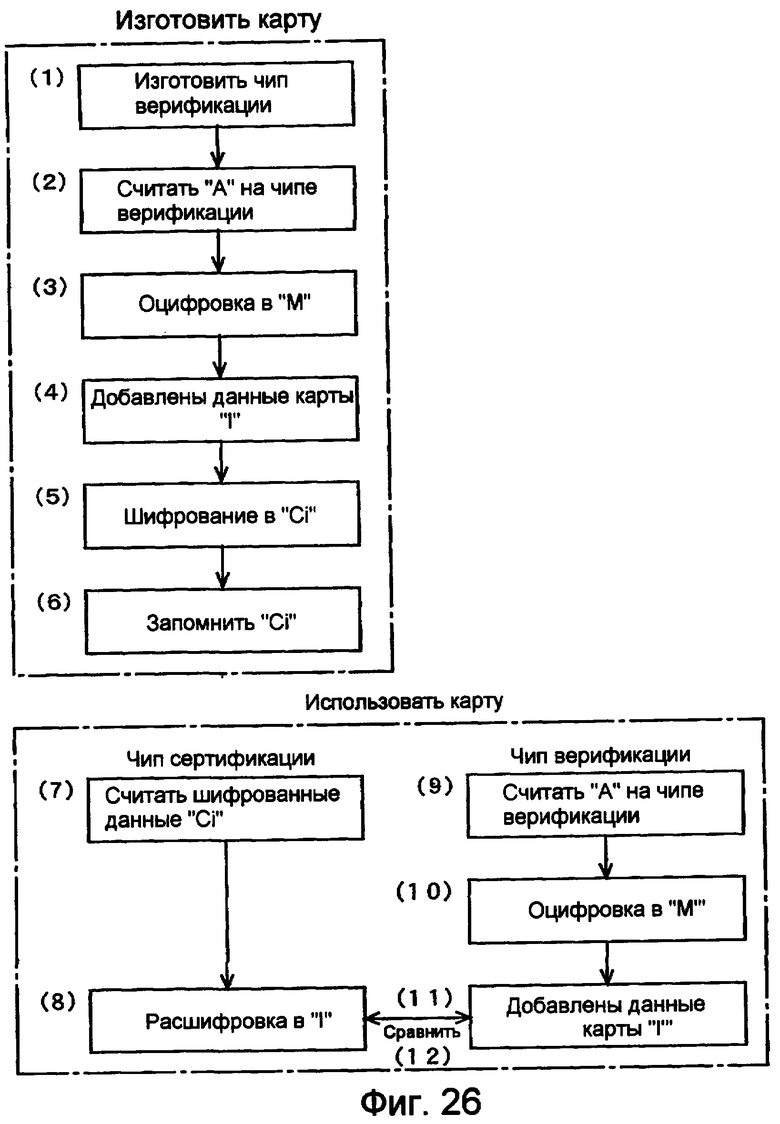

Фиг.26 - блок-схема последовательности выполнения операций по сертификации аутентификации карты, показанной на Фиг.25;

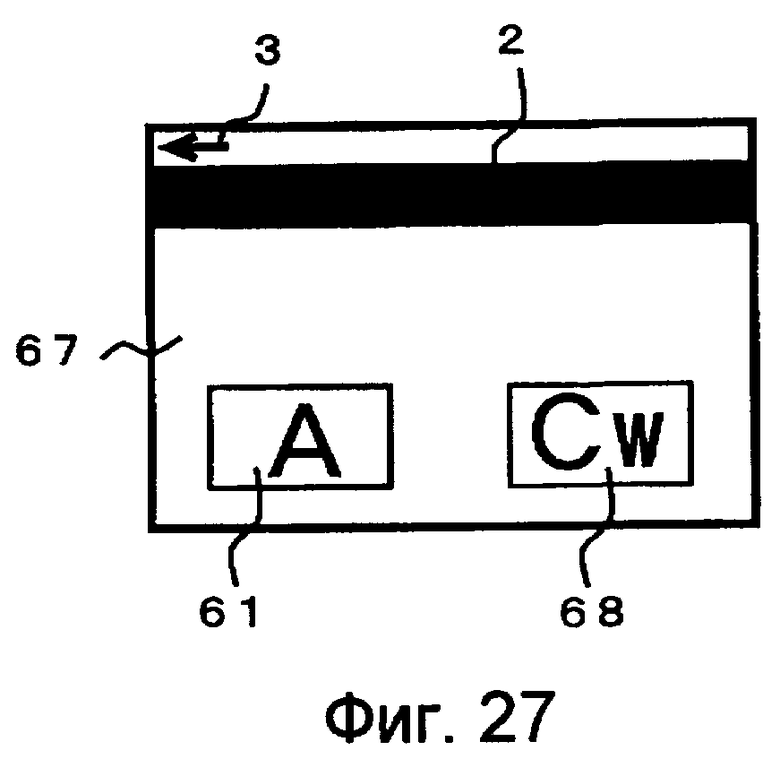

Фиг.27 - еще один пример карты, на которой установлены чип верификации и чип сертификации;

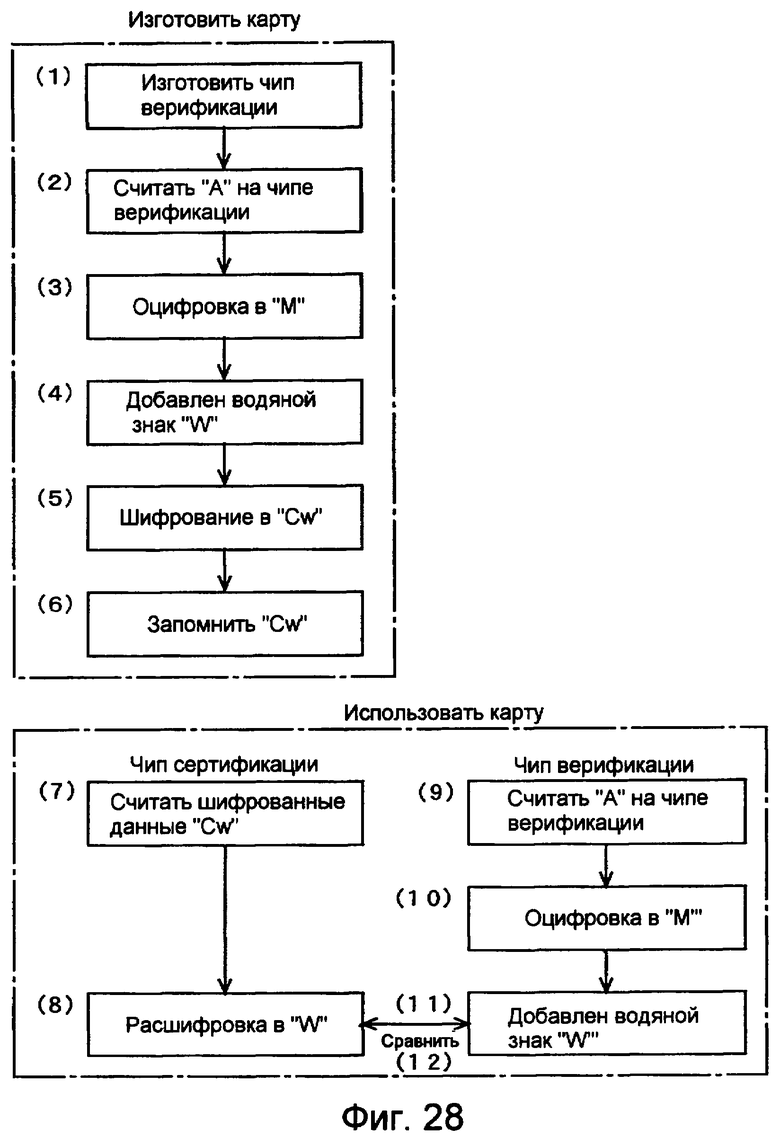

Фиг.28 - блок-схема последовательности выполнения операций по сертификации аутентификации карты, показанной на Фиг.27;

Фиг.29 - блок-схема последовательности выполнения операций по обработке денежной карты в соответствии с настоящим изобретением;

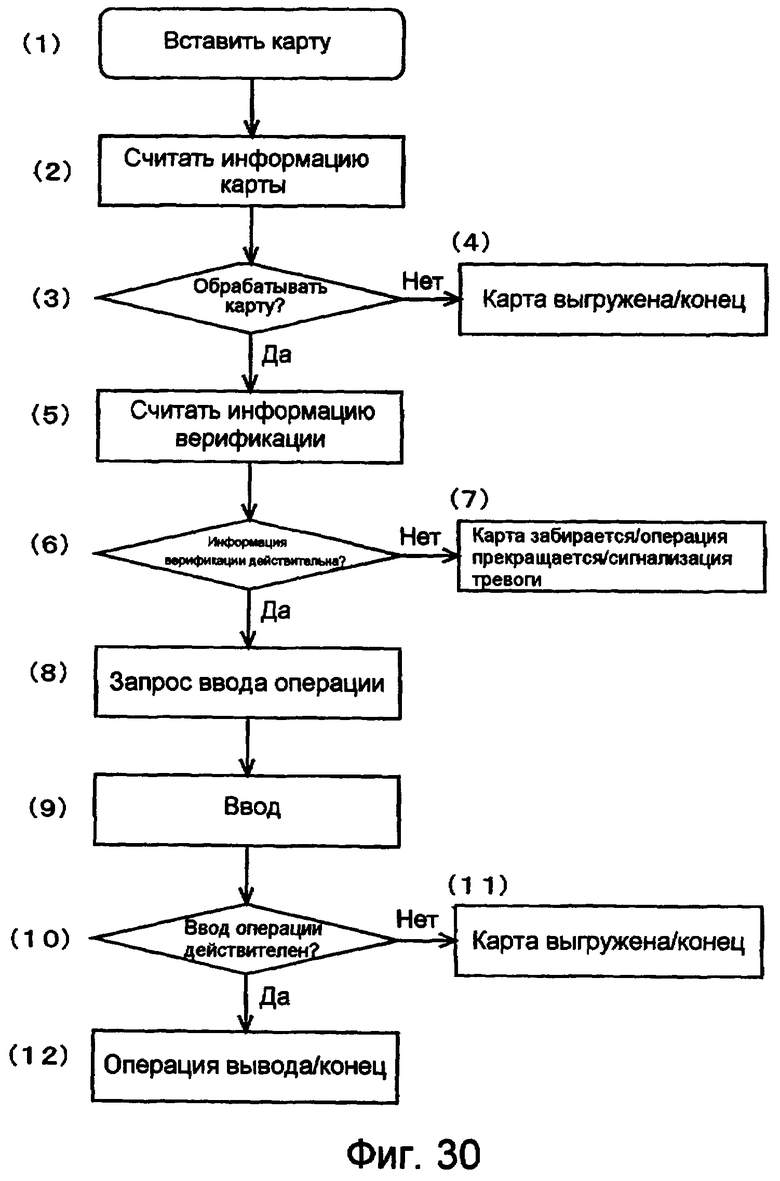

Фиг.30 - другая блок-схема последовательности выполнения операций по обработке денежной карты в соответствии с настоящим изобретением;

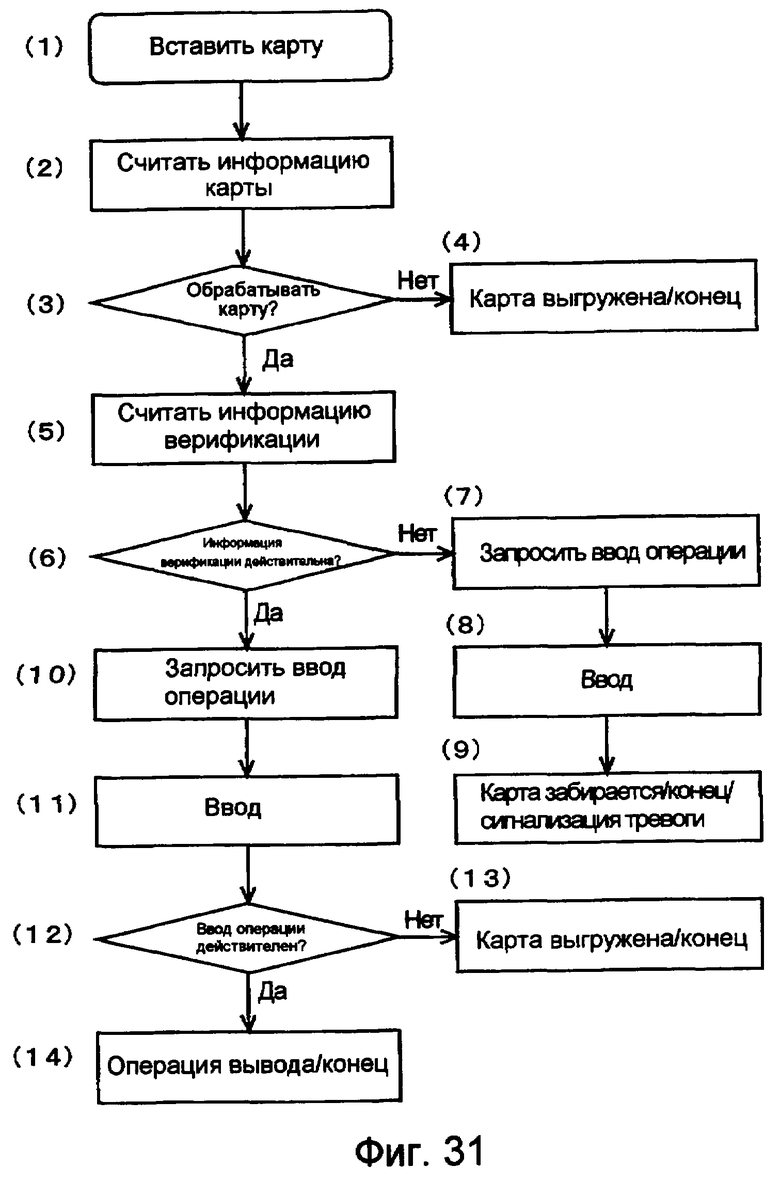

Фиг.31 - еще одна блок-схема последовательности выполнения операций по обработке денежной карты в соответствии с настоящим изобретением.

Краткое описание ссылочных позиций

1 - карта

2 - магнитная полоска

3 - стрелка

4, 8, 12, 15, 18, 21, 22, 32, 42, 46, 61 - металлические гранулы чипа 5 верификации аутентификации

6, 14, 34, 44 - поверхностная пластина

7, 35, 45 - элемент основания карты

9 - сетчатый элемент

10 - короткие волокна

11, 31, 41 - карта с возможностью верификации аутентификации

16, 19, 22, 23, 25 - выемка

17, 20, 24 - часть, в которой выемка не сформирована

33 - флюоресцентные гранулы

43 - гранулы радиоктивного вещества

47 - интегральная микросхема

48 - отметка для выравнивания положения

49 - линия начала считывания

50 - линия окончания считывания

51, 52 - линия для указания конечной части

62, 64, 66, 68 - чип сертификации аутентификации

60, 63, 65, 67 - карта с возможностью сертификации аутентификации

Сущность изобретения

Ниже будет приведено описание по наилучшему варианту осуществления изобретения со ссылкой на сопроводительные чертежи.

Прежде всего, ниже описывается чип верификации аутентификации для карты.

[Вариант 1 осуществления чипа верификации аутентификации]

На Фиг.5 показана основная конструкция карты, на которую крепится чип с рельефной голограммой, используемый в качестве чипа верификации, в соответствии с вариантом 1 осуществления. На Фиг.5(а) показан общий вид, на Фиг.5(b) - вид в разрезе и на Фиг.5(с)-(е) показан увеличенный вид чипа с рельефной голограммой.

Карта 11 содержит поверхностную пластину 14 с отверстием, установленную на элементе 13 основания карты, обладающем непрозрачностью, и чип 12 с рельефной голограммой, помещенный в отверстие. На поверхностной пластине 14 расположены магнитная полоска 2 и отметка 3 в виде стрелки.

Рельефная голограмма состоит из выемки глубиной 1/4 длины волны используемого лазерного луча и той части, где выемка не сформирована. В месте расположения выемки отраженный лазерный луч компенсируется падающим лазерным лучом, и отраженный лазерный луч не обнаруживается. В месте, где выемка отсутствует, отраженный лазерный луч обнаруживается, поскольку он не компенсируется падающим лазерным лучом.

Используемым лазерным лучом является луч инфракрасного лазера с длиной волны λ (лямбда) = 780 нм (λ/4 = 195 нм) в случае компакт-диска (CD). В случае использования DVD-диска используется красный лазер с λ = 650 нм (λ/4 = 151,25 нм). В случае следующего поколения DVD-дисков, использующего голубовато-фиолетовый лазер с λ = 405 нм, ультрафиолетовый лазер с λ = 351 нм или лазер верхней части ультрафиолетового диапазона с λ = 266 нм, ведутся исследования. Значения λ/4 соответственно равны 101,25 нм, 87,75 нм или 66,5 нм.

На Фиг.5(с) показана наиболее базовая структура. Места 16 выемки с глубиной 1/4 длины волны используемого лазерного луча и места 17 без выемки размещаются на адекватном расстоянием между ними друг за другом на чипе 15 с голограммой. В примере, показанном на этом чертеже, каждая сплошная линия, указанная двунаправленными стрелками, указывает, что присутствуют как падающий, так и отраженный свет. Каждая пунктирная линия, показанная однонаправленной стрелкой, указывает, что падающий свет существует, но отраженного света нет.

На Фиг.5(d) показан пример, в котором направление лазерного луча является наклонным. Если в наличии нет никакой информации по углу наклона, то считать записанные здесь данные трудно. В этом примере наклонные места 19 с выемкой глубиной 1/4 длины волны используемого лазерного луча и наклонные места 20 без выемки размещаются на адекватном расстоянии между ними друг за другом на чипе 18 с голограммой. В примере, показанном на этом чертеже, также, каждая сплошная линия, показанная двунаправленными стрелками, указывает, что присутствуют как падающий, так и отраженный свет, а каждая пунктирная линия с однонаправленной стрелкой указывает, что существует падающий свет, а отраженный свет отсутствует. Такую структуру продублировать абсолютно невозможно. Возможно, чтобы структура, показанная на Фиг.5(c), и структура, показанная на Фиг.5(d), существовали совместно.

На Фиг.5(е) показан пример использования лазерных лучей с множеством длин волн. Если в наличии нет информации по всем лазерным лучам, то считать записанные данные трудно. В этом примере часть 22 с выемкой глубиной 1/4 длины волны красного (R) лазерного луча, часть 23 с выемкой глубиной 1/4 длины волны зеленого (G) лазерного луча, часть 25 с выемкой глубиной 1/4 длины волны синего (В) лазерного луча и часть 24 без выемки размещены на адекватном расстоянии между ними друг за другом на чипе 21 голограммы.

В примере, показанном на этом чертеже, также, каждая сплошная линия, показанная двунаправленными стрелками, указывает на присутствие как падающего, так и отраженного света. Каждая пунктирная линия, показанная однонаправленной стрелкой, указывает, что падающий свет существует, но отраженного света нет. Такую структуру продублировать почти невозможно. Возможно, чтобы структура, показанная на Фиг.5(d), и структура, показанная на Фиг.5(е), существовали совместно.

[Вариант 2 осуществления чипа верификации аутентификации]

На Фиг.6 показан вариант 2 осуществления чипа верификации. На Фиг.6(а) представлен чертеж, на котором карта показана сверху; на Фиг.6(b) показан вид карты в разрезе и на Фиг.6(с) показан увеличенный вид в разрезе. Карта 31 содержит поверхностную пластину 34 с отверстием, установленную на элементе 35 основания карты, обладающую непрозрачностью, и чип 32 верификации, состоящий из гранул 33 флюоресцентного вещества, замешанных в синтетическую смолу, и помещенный в отверстие. Другая поверхностная пластина может наслаиваться на чип 32 верификации и поверхностную пластину 34.

Пластина 35 основания карты представляет собой толстую пластину, изготовленную из синтетической смолы, широко используемой в денежных картах, или подобную, или тонкую пластину, изготовленную из синтетической смолы, используемой в предоплаченных картах или тому подобном. Чип 32 верификации имеет такую площадь и такую толщину, что может быть помещен в отверстие поверхностной пластины 34, и в него замешиваются гранулы 33 флюоресцентного вещества.

В качестве материала поверхностной пластины 35 может использоваться либо синтетическая смола для карты, прозрачная для падающего и отраженного света, или синтетическая смола для карты, непрозрачная для падающего и/или отраженного света и для другого видимого света. Для поверхностной пластины, наслоенной дополнительно на чип 32 верификации, сделанный из синтетической смолы, и для поверхностной пластины 34 используется синтетическая смола, прозрачная для падающего и отраженного света.

[Вариант 3 осуществления чипа верификации аутентификации]

На Фиг.7 показан вариант 3 осуществления чипа верификации. На Фиг.7(а) представлен чертеж, на котором карта показана сверху; на Фиг.7(b) показан вид карты в разрезе и на Фиг.7(с) показан увеличенный вид в разрезе. Карта 41 содержит поверхностную пластину 44 с отверстием, установленную на элементе 45 основания карты, обладающем свойством непрозрачности, и чип 42 верификации, содержащий гранулы 20 радиоактивного вещества, замешанные в синтетическую смолу, и помещенный в отверстие. На поверхностной пластине 44 расположены магнитная полоска 2 и маркировка 3 в виде стрелки.

Шаблон размещения замешанных гранул радиоактивного вещества уникален для чипа 42 верификации, то есть для карты 41, и карта идентифицируется этим параметром.

[Пример мест установки чипа верификации аутентификации]

На Фиг.8 показаны примеры мест установки на карте чипа верификации в соответствии с конструктивными особенностями, описанными выше. Чип 46 верификации может устанавливаться, помимо места вблизи центральной точки корпуса карты, как показано на Фиг.5-7, в следующих местах: в самой передней части в средней части, как показано на Фиг.8(а); в центральном месте в средней части, как показано на Фиг.8(b); в самой задней части в средней части, как показано на Фиг.8(с); в самой передней части в нижней части, как показано на Фиг.8(d); в центральном месте в нижней части, как показано на Фиг.8(е); и в самой задней части в нижней части, как показано на Фиг.8(f). Хотя он может также устанавливаться в места в верхней части, для места установки желательно избегать мест в верхней части, поскольку здесь он может оказывать влияние на считывание информации с магнитной полоски.

[Пример 2 места установки для чипа верификации аутентификации]

С точки зрения поддержания повышенной защищенности карты или обеспечения большего удобства делаются попытки использовать интегральную микросхему в носителе для хранения информации. Интегральная микросхема имеет внутри полупроводниковое запоминающее устройство. Если полупроводниковое запоминающее устройство облучается пучком электронов, в частности β-лучами, записанное запоминающее устройство в некоторых случаях может изменяться.

Из других видов излучения α-лучи (альфа-лучи) могут экранироваться даже листом бумаги. По этой причине почти нет необходимости рассматривать их влияние на полупроводниковое запоминающее устройство. Однако по причине необходимости экранирования β-лучей необходима алюминиевая пластина толщиной 1 мм или акриловая пластина толщиной 10 мм. Поэтому, в случае когда используются гранулы радиоактивного вещества, излучающие β-лучи, влияния β-лучей можно избежать, размещая чип 46 верификации и интегральную микросхему 47 на расстоянии 10 мм и более друг от друга.

[Положение считывания чипа верификации аутентификации]

Физические стандарты для денежных карт и кредитных карт строго оговариваются с точки зрения практического использования. Соответственно, также строго предусматривается соблюдение физических стандартов на компоненты, которые должны устанавливаться. Однако не является совершенно бесспорным, что деформация не может происходить из-за чрезмерного использования.

Чтобы справиться с этой проблемой, желательно поместить на чипе верификации отметку 48 для выравнивания положения, как показано на Фиг.10. В простом случае может быть достаточно только одной отметки для выравнивания положения. Однако, чтобы гарантировать более надежное выравнивание положения, желательно иметь много отметок.

Чтобы выполнять считывание более надежно в одно и то же время с использованием отметки для выравнивания положения, может быть желательным расположить некоторые другие отметки в месте начала считывания и в месте окончания считывания чипа верификации аутентификации. Например, линия 49 служит для начала считывания в направлении движения, а линия 50 - для окончания считывания в направлении движения, и дополнительно могут размещаться линии 51 и 52 для указания конечных частей.

Считывание данных на чипе верификации выполняется путем относительного движения чипа верификации аутентификации и считывающего устройства. Для обеспечения надежного считывания необходимо синхронизировать движения чипа верификации аутентификации и считывающего устройства. Если на чипе верификации расположена отметка для сигнала 87 синхронизации, движение считывающего устройства может быть синхронизировано в соответствии со считыванием отметки.

Линия начала считывания и линия окончания считывания и/или отметка для сигнала синхронизации также могут использоваться для сигнала нормализации при обработке сигналов. Отметка выравнивания положения, линии начала/окончания считывания и отметка для сигнала синхронизации выполняются из флюоресцирующего вещества. Например, они могут быть выполнены адекватным печатающим средством, таким как струйный принтер.

[Вариант 4 осуществления чипа верификации аутентификации]

Чипы верификации аутентификации на карте, показанные на Фиг.6, 7, являются чипами с метрикой артефактов. Метрика артефактов не может быть подделана, хотя также невозможно при изготовлении управлять шаблоном. На Фиг.11-20 показаны примеры размещения чипа верификации, применяя подготовленные компьютером двоичные данные, пригодные для механического считывания.

В чипе верификации, показанном на Фиг.11, 1024 двоичных данных располагаются в форме матрицы 32 х 32. На этом чертеже позиция, в которую записаны двоичные данные "0", показывается пустой, а позиция, в которую записаны двоичные данные "1", показывается отметкой "*".

Далее описывается способ получения двоичных данных. На Фиг.12 показан пример истинных случайных чисел с шестнадцатеричными числами из 256 цифр, которые получаются посредством обнаружения луча излучения, излучаемого в результате ядерного деления радиоактивного вещества. Случайные числа, используемые для криптографического ключа или тому подобного, обычно предоставляются как шестнадцатеричные числа. На Фиг.13 шестнадцатеричные случайные числа, показанные на Фиг.12, представлены размещенными в форме матрицы из 8 столбцов х 32 строки.

Шестнадцатеричные числа могут быть представлены путем замены на двоичные 4-цифровые числа. То есть "0" шестнадцатеричного числа соответствует "0000" в двоичном представлении. Подобным образом, "1" соответствует "0001", "2" соответствует "0010", "3" соответствует "0011", "4" соответствует "0100", "5" соответствует "0101", "6" соответствует "0110", "7" соответствует "0111", "8" соответствует "1000", "9" соответствует "1001", "A" соответствует "1010", "B" соответствует "1011", "C" соответствует "1100", "D" соответствует "1101", "E" соответствует "1110" и "F" соответствует "1111".

На основе выражений, приведенных выше, 256-цифровые шестнадцатеричные случайные числа, показанные на Фиг.12, заменяются двоичными случайными числами, показанными на Фиг.14. Одна цифра шестнадцатеричного числа может быть заменена 4-цифровыми двоичными числами. Таким образом, 256-цифровые шестнадцатеричные числа соответствуют 256 цифр х 4 цифры = 1024 цифрам в двоичных числах. Эти двоичные числа могут быть получены непосредственно в генераторе случайных чисел, и в этом случае нет необходимости выполнять операцию замены.

Эти числа располагаются в матрице 8 столбцов х 32 строки на Фиг.13 и дополнительно располагаются, для каждой цифры двоичных чисел, в матрицу 32 столбца х 32 строки, как показано на Фиг.15.

И, наконец, позиция, соответствующая "0" двоичного числа в матрице Фиг.15, оставляется без записи информации. Информация записывается в позицию с отметкой "*", соответствующей "1". Таким образом, получается расположение чипа верификации аутентификации, показанное на Фиг.11. Чип верификации, подготовленный таким образом, имеет информацию размером 32 столбца × 32 строки × 1 бит = 1024 бит для верификации аутентификации, то есть он имеет ключ верификации аутентификации размером 1024 бит.

Для рельефной голограммы, показанной на Фиг.5(с), и флюоресцентного вещества, показанного на Фиг.6, может использоваться свет со множеством длин волн. Далее описывается пример расположения выемок чипа верификации карты, который имеет двоичные данные, пригодные для механического считывания, и подготовлен компьютером и который использует свет с цветами, обычно называемыми красный (R), зеленый (G) и синий (B).

Эти цвета "R", "G" и "B" могут выражать в итоге четыре состояния, включая "0", где данные не записываются. Другими словами, с ними можно обращаться как с четверичными числами. Четверичные числа могут быть выражены четырьмя 2-битными числами: "00", "01", "10" и "11".

На Фиг.16 показаны шестнадцатеричные случайные числа из 256 цифр, показанные на Фиг.12, и дополнительные шестнадцатеричные случайные числа из 256 цифр, которые предшествуют им. Здесь то, что показано как "группа а шестнадцатеричных случайных чисел", является случайными числами, которые показаны на Фиг.12, а "группа b шестнадцатеричных случайных чисел" является случайными числами, которые предшествуют "группе а шестнадцатеричных случайных чисел".

Группа этих шестнадцатеричных случайных чисел преобразуется в группу двоичных случайных чисел. На Фиг.17 показаны случайные числа, поделенные каждое на 2 бита, чтобы выполнить преобразование в четверичные числа, выраженные как "0", "R", "G" и "B".

Дополнительно, двоичное число "00" преобразуется в четверичное число "0", двоичное число "01" в четверичное число "R", двоичное число "10" в четверичное число "G" и двоичное число "11" в четверичное число "B", как показано на Фиг.18.

Четверичные числа, полученные таким образом, располагаются в матрицу из 32 столбцов х 32 строки, аналогично двоичным числам, показанным на Фиг.11 или Фиг.15, и эти числа показаны на Фиг.19. Чип верификации, подготовленный таким образом, имеет информацию 32 столбца х 32 строки х 2 бита = 2048 бит для верификации аутентификации, другими словами, он имеет ключ верификации аутентификации размером 2048 бит.

Теперь, обращаясь к Фиг.20, описывается способ для получения множества чипов верификации из одной группы случайных чисел. На каждой из Фиг.20(a), Фиг.20(b), Фиг.20(c) и Фиг.20(d) показан шаблон матрицы размером 16 × 16, основанный на шаблоне матрицы 32 х 32, показанной на Фиг.11. Фиг.20(a) имеет начало координат в точке с координатами (0,0), Фиг.20(b) имеет начало координат в точке с координатами (1,0), Фиг.20(c) имеет начало координат в точке с координатами (0,1) и Фиг.20(d) имеет начало координат в точке с координатами (1,1). Таким образом, возможно иметь множество шаблонов матриц из одного шаблона матрицы, полученного из группы случайных чисел, показанной на Фиг.12.

С целью получения множества шаблонов матриц из одной группы случайных чисел возможно также использовать различные способы, такие как способ с изменением используемой позиции для начала группы случайных чисел, показанной на Фиг.12, или способ с изменением позиции подготовки для начала шаблона матрицы, показанного на Фиг.13.

Поступая таким образом, эмитент карты может поддерживать защищенность путем организации одной группы случайных чисел как главной группы случайных чисел и может получать множество шаблонов матриц, основанных на главной группе случайных чисел. Также возможно автоматически управлять множеством шаблонов матриц, основываясь на информации о точке начала координат.

В примерах, показанных на Фиг.11 и 15, информация верификации аутентификации записана с помощью двоичных чисел, выраженных в 1 бите, а в примере, показанном на Фиг.19, данные верификации аутентификации записаны с помощью четверичных чисел, выраженных в 2 битах. В дополнение к ним, возможно также использовать восьмеричные числа, выраженные в 3 битах, и шестнадцатеричные числа, выраженные в 4 битах.

[Вариант 1 осуществления чипа сертификации]

На Фиг.21 и 22 показан пример карты, которая должна сертифицировать саму карту. На Фиг.21 показана карта, а на Фиг.22 показаны функции чипа верификации аутентификации и чипа сертификации аутентификации.

На карте 60 обеспечиваются чип 61 верификации, в котором сохраняется информация "А" для верификации аутентификации карты, такая как метрика артефактов, и чип 62 сертификации, в котором информация "А" верификации аутентификации оцифровывается в сообщение "М" оцифрованных данных и шифруется в шифрованные данные "С" и сохраняется, причем оба чипа неотделимо закреплены на корпусе карты. На верхней части поверхности карты 60 расположены магнитная полоска 2 и маркировка 3 в виде стрелки.

Вместо магнитной полоски 2 или вместе с ней может также использоваться интегральная микросхема. Чип 61 верификации и чип 62 сертификации могут располагаться в отдельных местах, соответственно, как показано на Фиг.21, или они могут располагаться по соседству друг с другом или быть объединены вместе.

Со ссылкой на Фиг.22 приведенные ниже описания объясняют на основе базового примера функции чипа 61 верификации и чипа 62 сертификации, расположенных на карте 60, показанной на Фиг.21. На Фиг.22 этапы (1)-(5) показывают последовательность выполнения операций при подготовке карты ее эмитентом. Этапы (6)-(10) показывают последовательность выполнения операций, когда пользователь использует карту с помощью терминального устройства типа банкомата (ATM).

(1) Изготавливается чип 61 верификации, в котором сохраняется информация "А" верификации аутентификации карты, являющаяся метрикой артефактов или рельефной голограммой. Поскольку все метрики артефактов отличаются друг от друга, все чипы 61 верификации, имеющие метрику артефактов, отличаются друг от друга.

Если чип верификации, показанный на Фиг.5-7, изготавливается, используя данные 32 бита х 32 бита = 1024 бит (307 цифр в десятичном числе) или более, с числом бит, соответствующим способу, показанному на Фиг.11-20, вероятность существования таких же чипов верификации может быть очень низкой и пренебрежимой. Поскольку рельефная голограмма имеет трехмерную структуру, невозможно произвести оптическое дублирование и, соответственно, ее очень трудно подделать.

(2) Информация на чипе 61 верификации считывается аналоговым или цифровым средством. Чтобы при использовании карты точно выполнить считывание, желательно, чтобы считывание выполнялось после того, как чип 61 верификации установлен на карту 60.

(3) Аналоговое изображение чипа 61 верификации, считанное таким образом, оцифровывается в цифровые данные "М". В случае когда данные, которые должны быть сохранены в чипе 61 верификации и должны быть считаны, являются цифровыми данными, оцифровка не требуется.

(4) Цифровые данные "М" шифруются, и получаются шифрованные данные "С". В качестве криптографической системы может использоваться криптографическая система с секретным ключом и криптографическая система с открытым ключом.

Криптографический ключ, используемый в криптографической системе с секретным ключом, называется секретным ключом. В последние годы, в связи с распространением криптографической системы с открытым ключом, все больше и больше людей упоминают индивидуальный ключ, используемый в криптографической системе с индивидуальным ключом, как секретный ключ. В этом отношении, чтобы избежать путаницы, его также называют общим ключом.

Согласно работе "Modern Cryptography" ("Современная криптография"), опубликованной Институтом инженеров по электронике, информации и связи (Япония), процесс получения шифрованных данных "C" путем шифрования сообщения "M", используя криптографический ключ "K", выражается как C = E(K,M), а процесс получения расшифрованных данных путем расшифровки зашифрованных данных, используя криптографический ключ "K", выражается как M = D(K, C).

Здесь, вслед за вышесказанным, процесс шифрования цифровых данных "М" с помощью секретного ключа Ks криптографической системы с секретным ключом для получения шифрованных данных "Cs" выражается как Cs = E (Ks, M), а процесс расшифровки шифрованных данных "Cs" с помощью секретного ключа Ks для получения цифровых данных "M" выражается как M = D(Ks, Cs).

Процесс шифрования цифровых данных "М" с помощью открытого ключа "Kp" криптографической системы с открытым ключом для получения шифрованных данных "Cp" выражается как Cp = E(Kp, M). Процесс расшифровки зашифрованных данных с использованием индивидуального ключа "Kv" для получения цифровых данных "M" выражается как M = D(Kv, Cp). Эти процессы являются передачей криптографического ключа.

Процесс шифрования цифровых данных "М" с помощью индивидуального ключа "Kv" криптографической системы с открытым ключом для получения шифрованных данных Cv выражается как Cv = E(Kv, M). Процесс расшифровки зашифрованных данных "Cv" с использованием открытого ключа "Kp" для получения цифровых данных "M" выражается как M = D(Kp, Cv). Эти процессы являются цифровой подписью.

(5) Шифрованные данные "Cs", "Cp" или "Cv" хранятся в чипе 62 сертификации, который неотделимо крепится на корпусе 60 карты. Для хранения шифрованных данных могут применяться адекватные способы и средства, такие как способ оптической записи и считывания и т.д. для штрихкода или двумерного штрихкода и т.д.

В случае когда карта 60 является картой с интегральной микросхемой с установленной на ней интегральной микросхемой, возможно также хранение шифрованных данных в интегральной микросхеме. Для получения неразделимой конструкции они интегрируются или может применяться такой способ, как сварка. Также, шифрованные данные могут записываться на самой карте вместо установки на нее чипа сертификации.

(6) Когда используется карта, считываются шифрованные данные "С", хранящиеся в чипе 62 сертификации.

(7) Шифрованные данные "С" расшифровываются, используя заранее определенный криптографический алгоритм и криптографический ключ, и в результате получают расшифрованные данные "М".

(8) В то же самое время считывается информация "А" чипа 61 верификации. В качестве средства считывания обычно используется фотоаппарат, хотя может также использоваться не фотоаппарат, а считывающая головка или сканер.

(9) Информация "А" чипа верификации, считанная таким образом, оцифровывается, и в результате получаются цифровые данные "М'".

(10) Расшифрованные данные "М" сравниваются с оцифрованными данными "M'". Если они равны друг другу, принимается решение, что комбинация чипа 61 верификации и чипа 62 сертификации является законной. Если они отличаются друг от друга, принимается решение, что комбинация чипа 61 верификации и чипа 62 сертификации является незаконной и карта определяется как незаконная. Таким образом, аутентичность чипа 61 верификации сертифицируется чипом 62 сертификации, который находится вместе с ним на карте.

В этом примере данные "M'", считанные с чипа 61 верификации, сравниваются с данными "M", расшифрованными с чипа 62 сертификации. Возможно, чтобы шифрованные данные "C'", полученные путем шифрования данных "M'", считанных с чипа 61 верификации, сравнивались с шифрованными данными "C", считанными с чипа 62 сертификации.

Данные на чипе 62 сертификации шифруются. В такой криптографической системе может применяться криптографическая система с секретным ключом (или общим ключом), использующая единый криптографический ключ, и криптографическая система с общим ключом, использующая два криптографических ключа. В криптографической системе с общим ключом комбинация общего ключа и индивидуального ключа (секретного ключа) или комбинация индивидуального ключа и общего ключа может применяться, когда используется для шифрования и расшифровки.

Когда пользователь использует карту через терминальное устройство, используется криптографический ключ для расшифровки. Криптографический ключ хранится внутри сервера или внутри терминального устройства. Если конструкция такова, что криптографический ключ хранится внутри сервера, то когда необходима верификация аутентификации карты, криптографический ключ, необходимый при этом, передается на терминальное устройство каждый раз, и такой способ может обладать высокой защищенностью на неавтономной основе. Если криптографический ключ хранится внутри терминального устройства, верификация аутентификации карты может выполняться только на терминальном устройстве на автономной основе. Однако если терминальное устройство похищено, то похищается также и криптографический ключ. Если конструкция такова, что криптографический ключ хранится в запоминающем устройстве типа DRAM в терминальном устройстве, то из-за того что терминальное устройство разрушено или похищено, криптографический ключ, хранящийся в DRAM, будет потерян при отключении электропитания терминального устройства и тем самым можно препятствовать похищению криптографического ключа.

[Вариант 2 осуществления чипа сертификации]

Когда данные, хранящиеся для подтверждения аутентичности карты, передаются от главного сервера на терминальное устройство и аутентичность верифицируется на терминальном устройстве или когда данные карты считываются и передаются на сервер и аутентичность верифицируется на сервере, объем хранящихся данных на сервере и объем передаваемых данных становятся большими из-за объема цифровых данных чипа 61 верификации.

Чтобы справиться с этой ситуацией, если используется MD5 (Message Digest 5), который является хэш-алгоритмом, или другой хэш-алгоритм, такой как SAH-1 (Secure Hash Algorithm -1) или SAH-2, данные могут преобразовываться в 16-байтное хэш-значение, независимо от того, насколько велик объем данных, и фальсификация первоначальных данных всегда отражается в хэш-значении. При использовании этих характеристик объем данных для хранения на сервере и объем передачи данных может быть не таким большим. Чтобы смягчить бремя шифровки/расшифровки, используется хэш-алгоритм.

На Фиг.23 и 24 показан пример карты, использующей хэш-алгоритм. На Фиг.23 показана карта. На Фиг.24 показаны функции чипа верификации и чипа сертификации.

На карте 63 обеспечиваются чип 61 верификации, в котором сохраняется информация "А" верификации аутентификации карты, такая как метрика артефактов, и чип 64 сертификации, в котором информация "А" верификации аутентификации оцифровывается в сообщение "М" оцифрованных данных, преобразуется в хэш-значение "H" и "H" шифруется в шифрованные данные "Ch" и сохраняется; и оба чипа неотделимо устанавливаются на корпусе карты. На верхней части поверхности карты 63 расположены магнитная полоска 2 и маркировка 3 в виде стрелки. Вместо магнитной полоски 2 или вместе с ней может использоваться интегральная микросхема. Чип 61 верификации и чип 64 сертификации могут располагаться в отдельных местах, соответственно, как показано на Фиг.23, или они могут располагаться по соседству друг с другом или быть объединены вместе.

Со ссылкой на Фиг.24 приведенные ниже описания объясняют функции чипа 61 верификации и чипа 64 сертификации, расположенных на карте 63, показанной на Фиг.23. На Фиг.24 этапы (1)-(6) показывают последовательность выполнения операций при изготовлении карты ее эмитентом. Этапы (7)-(11) показывают последовательность выполнения операций, когда пользователь использует карту с помощью терминального устройства типа банкомата (ATM).

(1) Изготавливается чип 61 верификации, в котором сохраняется информация "А" верификации аутентификации карты, являющаяся метрикой артефактов или рельефной голограммой. Поскольку все метрики артефактов отличаются друг от друга, все чипы 61 верификации, имеющие метрику артефактов, отличаются друг от друга. В частности, невозможно дублировать метрику артефактов, имеющую трехмерное расположение, и ее невозможно подделать.

Если чип верификации, показанный на Фиг.5-7, изготавливается, используя данные 32 бита х 32 бита = 1024 бит (307 цифр в десятичном числе) или более, с числом бит, соответствующим способу, показанному на Фиг.11-20, вероятность существования таких же чипов верификации может быть очень низкой и пренебрежимой. Поскольку рельефная голограмма имеет трехмерную структуру, невозможно произвести оптическое дублирование и, соответственно, ее очень трудно подделать.

(2) Информация на чипе 61 верификации считывается аналоговым или цифровым средством. Чтобы при использовании карты точно выполнить считывание, желательно, чтобы считывание выполнялось после того, как чип 61 верификации установлен на карту 63.

(3) Аналоговое изображение чипа 61 верификации, считанное таким образом, оцифровывается в цифровые данные "М". В случае когда данные, которые должны быть сохранены в чипе 61 верификации и должны быть считаны, являются цифровыми данными, оцифровка не требуется.

(4) Цифровые данные "М" преобразуются в хэш-значение "Н". Хэш-значение, полученное с использованием алгоритма MD5, который широко используется, является 16-байтным (=128 бит).

(5) Цифровые данные "Н" шифруются, и получаются шифрованные данные "Ch". В качестве криптографической системы может использоваться криптографическая система с секретным ключом и криптографическая система с открытым ключом.

(6) Шифрованные данные "Ch" хранятся в чипе 64 сертификации, который неотделимо крепится на корпусе 63 карты. Для хранения шифрованных данных могут применяться адекватные способы и средства, такие как способ оптической записи и считывания и т.д. для штрихкода или двумерного штрихкода и т.д.

В случае когда карта 63 является картой с интегральной схемой с установленной на ней интегральной микросхемой, возможно также хранить шифрованные данные в интегральной микросхеме. Для получения неразделимой конструкции они могут интегрироваться или может применяться такой способ, как сварка. Вместо установки чипа данные могут записываться на самой карте.

(7) Когда используется карта, считываются шифрованные данные "Ch", хранящиеся в чипе 64 сертификации.

(8) Шифрованные данные "Ch" расшифровываются, используя заранее определенный криптографический алгоритм и криптографический ключ, и в результате получают расшифрованные данные "Н".

(9) В то же самое время считывается информация "А'" чипа 61 верификации.

В качестве средства считывания обычно используется фотоаппарат, хотя может также использоваться не фотоаппарат, а считывающая головка или сканер.

(10) Информация "А'" чипа верификации, считанная таким образом, оцифровывается, и в результате получаются цифровые данные "М'".

(11) Цифровые данные "М'" преобразуются в хэш-значение и получают хэш-значение "Н'".

(12) Расшифрованные данные "Н" сравниваются с хэш-значением "Н'".

Если они равны друг другу, принимается решение, что комбинация чипа 61 верификации и чипа 64 сертификации является законной. Если они отличаются друг от друга, принимается решение, что комбинация чипа 61 верификации и чипа 64 сертификации является незаконной и карта определяется как незаконная. Таким образом, аутентичность чипа 61 верификации сертифицируется чипом 64 сертификации, который находится вместе с ним на карте.

В этом примере хэш-значение "H'", полученное хэшированием данных "M'", считанных с чипа 61 верификации, сравнивается с хэш-значением "H", расшифрованным из шифрованного хэш-значения "Ch", считанного с чипа 64 сертификации. Возможно, чтобы шифрованное хэш-значение "Ch'", полученное путем шифрования хэш-значения "H'" хешированием данных "M'", считанных из чипа 61 верификации, сравнивалось с шифрованными данными "Ch", считанными из чипа 64 сертификации.

Криптографическая система и способ использования и управления криптографическими ключами, применяемыми в настоящем варианте осуществления, не отличаются от случая варианта 1 осуществления чипа сертификации, и поэтому новое описание здесь не приводится.

[Вариант 3 осуществления чипа сертификации]

Возможны случаи, когда чип верификации разрушается или портится, и тогда информация верификации аутентификации не может быть считана. В таком случае карта не может использоваться, даже если она является законной. Ниже описывается способ, как справиться с такой ситуацией.

На Фиг.25 и 26 показан пример карты, использующей идентификатор карты. На Фиг.25 показана карта. На Фиг.26 показаны функции чипа верификации и чипа сертификации, показанных на Фиг.25.

На карте 65 обеспечиваются чип 61 верификации, в котором сохраняется информация "А" верификации аутентификации карты, такая как метрика артефактов, и чип 66 сертификации, в котором информация "А" верификации аутентификации оцифровывается в сообщение "М" оцифрованных данных, преобразуется в данные добавленного идентификатора "I" путем добавления таких данных, как идентификатор карты, и "I" шифруется в шифрованные данные "Ci" и сохраняется; и оба чипа неотделимо устанавливаются на корпусе карты. На верхней части поверхности карты 65 расположены магнитная полоска 2 и маркировка 3 в виде стрелки. Вместо магнитной полоски 2 или вместе с ней может использоваться интегральная микросхема. Чип 61 верификации и чип 66 сертификации могут располагаться в отдельных местах, соответственно, как показано на Фиг.25, или они могут располагаться по соседству друг с другом или быть объединены вместе.

Со ссылкой на Фиг.26 приведенные ниже описания объясняют функции чипа 61 верификации и чипа 66 сертификации, расположенных на карте 65, показанной на Фиг.25. На Фиг.26 этапы (1)-(6) показывают последовательность выполнения операций при изготовлении карты ее эмитентом. Этапы (7)-(11) показывают последовательность выполнения операций, когда пользователь использует карту с помощью терминального устройства типа банкомата (ATM).

(1) Изготавливается чип 61 верификации, в котором сохраняется информация "А" верификации аутентификации карты, являющаяся метрикой артефактов или рельефной голограммой.

Поскольку все метрики артефактов отличаются друг от друга, все чипы 61 верификации, имеющие метрику артефактов, отличаются друг от друга. В частности, невозможно дублировать метрику артефактов, имеющую трехмерное расположение, и ее невозможно подделать.

Если чип верификации, показанный на Фиг.5-7, изготавливается, используя данные 32 бита х 32 бита = 1024 бит (307 цифр в десятичном числе) или более, с числом бит, соответствующим способу, показанному на Фиг.11-20, вероятность существования таких же чипов верификации может быть очень низкой и пренебрежимой. Поскольку рельефная голограмма имеет трехмерную структуру, невозможно произвести оптическое дублирование и, соответственно, ее очень трудно подделать.

(2) Информация на чипе 61 верификации считывается аналоговым или цифровым средством. Чтобы при использовании карты точно выполнить считывание, желательно, чтобы считывание выполнялось после того, как чип 61 верификации установлен на карту 65.

(3) Аналоговое изображение чипа 61 верификации, считанное таким образом, оцифровывается в цифровые данные "М". В случае когда данные, которые должны быть сохранены в чипе 61 верификации и должны быть считаны, являются цифровыми данными, оцифровка не требуется.

(4) Такие данные, как идентификатор карты, добавляются к цифровым данным "М", и получаются данные "I" с добавленным идентификатором.

(5) Данные "I" с добавленным идентификатором шифруются, и в результате получаются шифрованные данные "Ci". В качестве криптографической системы может использоваться криптографическая система с секретным ключом или криптографическая система с открытым ключом.

(6) Шифрованные данные "Ci" хранятся в чипе 66 сертификации, который неотделимо крепится на корпусе 65 карты. Для хранения шифрованных данных могут применяться адекватные способы и средства, такие как способ оптической записи и считывания и т.д. для штрихкода или двумерного штрихкода и т.д.

В случае когда карта 65 является картой с интегральной схемой с установленной на ней интегральной микросхемой, возможно также хранить шифрованные данные в интегральной микросхеме. Для получения неразделимой конструкции они могут интегрироваться или может применяться такой способ, как сварка. Также, шифрованные данные могут записываться на самой карте вместо установки на карту чипа.

(7) Когда используется карта, считываются шифрованные данные "Ci", хранящиеся в чипе 66 сертификации.

(8) Шифрованные данные "Ci" расшифровываются, используя заранее определенный криптографический алгоритм и криптографический ключ, и в результате получают расшифрованные данные "I".

(9) В то же самое время считывается информация "А" чипа 61 верификации. В качестве средства считывания обычно используется фотоаппарат, хотя может также использоваться не фотоаппарат, а считывающая головка или сканер.

(10) Информация "А'" чипа 61 верификации, считанная таким образом, оцифровывается, и в результате получаются цифровые данные "М'".

(11) Такие данные, как идентификатор карты, добавляются к цифровым данным "М'", и в результате получаются данные "I'" с добавленным идентификатором.

(12) Расшифрованные данные "I" сравниваются с данными "I'" с добавленным идентификатором. Если они равны друг другу, принимается решение, что комбинация чипа 61 верификации и чипа 66 сертификации является законной. Если они отличаются друг от друга, принимается решение, что комбинация чипа 61 верификации и чипа 66 сертификации является незаконной и карта определяется как незаконная.

Таким образом, аутентичность чипа 61 верификации сертифицируется чипом 66 сертификации, который находится вместе с ним на карте.

Данные, записанные на чипе 66 сертификации, являются шифрованными данными, которые получаются в результате добавления идентификатора к данным, основанным на данных чипа 61 верификации и шифрования. Чтобы подтвердить аутентичность чипа 61 верификации, необходимо добавить идентификатор к данным, полученным от чипа 66 сертификации, до проведения сравнения данных. При сохранении этого идентификатора в секрете никто, кто не знает этого идентификатора, не сможет провести криптоанализ, чтобы узнать криптографический ключ.

В этом примере информация "A'", считанная из чипа 61 верификации, оцифровывается в цифровые данные "M'", далее добавляется информация карты и таким образом полученные данные "I'" сравниваются с данными "I", полученными в результате расшифровки шифрованных данных "Ci", считанных из чипа 66 сертификации. Возможно, чтобы цифровые данные "M", которые получаются в результате удаления информации карты из данных "I", полученных в результате расшифровки данных "Ci", считанных из чипа 66 сертификации, сравнивались с цифровыми данными "M'", полученными в результате оцифровки информации "A'", считанной из чипа 61 верификации.

Криптографическая система и способ использования и управления криптографическими ключами, применяемыми в настоящем варианте осуществления, не отличаются от случая варианта осуществления 1 чипа сертификации, и поэтому новое описание здесь не приводится.

[Вариант 4 осуществления чипа сертификации]

Карта, в которой присутствуют как чип верификации, так и чип сертификации, находится под контролем пользователя. В чипе верификации информация верификации аутентификации, подвергающаяся шифрованию, присутствует несекретной. В чипе сертификации присутствуют шифрованные данные информации верификации аутентификации. Затем, если карта попадает в руки кого-то, кто имеет преступные намерения, или если пользователь имеет преступные намерения, шифрование может быть подвергнуто криптографическому анализу и криптографический ключ может стать известен. Приведенные ниже описания объясняют меры по предотвращению такой ситуации.

На Фиг.27 и 28 показан пример карты, использующей электроный водяной знак. На Фиг.27 показана карта. На Фиг.28 показаны функции чипа верификации и чипа сертификации, показанных на Фиг.27.

На карте 67 обеспечиваются чип 61 верификации, на котором хранится информация "А" верификации аутентификации карты, такая как метрика артефактов, и чип 68 сертификации, в котором информация "А" верификации аутентификации оцифровывается в сообщение "М" оцифрованных данных, преобразуется в данные с электронным водяным знаком "W" путем добавления электронного водяного знака к "М" и шифруется в шифрованные данные "Cw" и сохраняется; и оба чипа неотделимо устанавливаются на корпусе карты. На верхней части поверхности карты 67 расположены магнитная полоска 2 и маркировка 3 в виде стрелки. Вместо магнитной полоски 2 или вместе с ней может использоваться интегральная микросхема. Чип 61 верификации и чип 68 сертификации могут располагаться в отдельных местах, соответственно, как показано на Фиг.27, или они могут располагаться по соседству друг с другом или быть объединены вместе.

Со ссылкой на Фиг.28 приведенные ниже описания объясняют функции чипа 61 верификации и чипа 68 сертификации, расположенных на карте 67, показанной на Фиг.27. На Фиг.28 этапы (1)-(6) показывают последовательность выполнения операций при изготовлении карты ее эмитентом. Этапы (7)-(11) показывают последовательность операций, когда пользователь использует карту с помощью терминального устройства типа банкомата (ATM).

(1) Изготавливается чип 61 верификации, в котором сохраняется информация "А" верификации аутентификации карты, являющаяся метрикой артефактов или рельефной голограммой.

Поскольку все метрики артефактов отличаются друг от друга, все чипы 61 верификации, имеющие метрику артефактов, отличаются друг от друга. В частности, невозможно дублировать метрику артефактов, имеющую трехмерное расположение, и ее невозможно подделать. Если чип верификации, показанный на Фиг.5-7, изготавливается, используя данные 32 бита х 32 бита = 1024 бит (307 цифр в десятичном числе) или более, с числом бит, соответствующим способу, показанному на Фиг.11-20, вероятность существования таких же чипов верификации может быть очень низкой и пренебрежимой. Поскольку рельефная голограмма имеет трехмерную структуру, невозможно произвести оптическое дублирование и, соответственно, ее очень трудно подделать.

(2) Информация на чипе 61 верификации считывается аналоговым или цифровым средством. Чтобы при использовании карты точно выполнить считывание, желательно, чтобы считывание выполнялось после того, как чип 61 верификации установлен на карту 67.

(3) Аналоговое изображение чипа 61 верификации, считанное таким образом, оцифровывается в цифровые данные "М". В случае когда данные, которые должны быть сохранены в чипе 61 верификации и должны быть считаны, являются цифровыми данными, оцифровка не требуется.

(4) Электронный водяной знак добавляется к цифровым данным "М", и в результате получаются данные с добавленным электронным водяным знаком "W".

(5) Данные "W" с добавленным электронным водяным знаком шифруются, и в результате получаются шифрованные данные "Cw".

(6) Шифрованные данные "Cw" хранятся в чипе 67 сертификации, который неотделимо крепится на корпусе 55 карты. Для хранения шифрованных данных могут применяться адекватные способы и средства, такие как способ оптической записи и считывания и т.д. для штрихкода или двумерного штрихкода и т.д.

В случае когда карта 67 является картой с интегральной схемой с установленной на ней интегральной микросхемой, возможно также хранить шифрованные данные в интегральной микросхеме. Может применяться формирование неразделимой конструкции или использоваться такой способ, как сварка. Также, шифрованные данные могут записываться на самой карте вместо установки на карту чипа сертификации.

(7) Когда используется карта, считываются шифрованные данные "Cw", хранящиеся в чипе 68 сертификации.

(8) Шифрованные данные "Cw" расшифровываются, используя заранее определенный криптографический алгоритм и криптографический ключ, и в результате получают расшифрованные данные "W".

(9) В то же самое время считывается информация "А'" чипа 61 верификации. В качестве средства считывания обычно используется фотоаппарат, хотя может также использоваться не фотоаппарат, а считывающая головка или сканер.

(10) Информация "А'" чипа верификации, считанная таким образом, оцифровывается, и в результате получаются цифровые данные "М'".

(11) Электронный водяной знак добавляется к цифровым данным "М", и в результате получаются данные "W'" с добавленным электронным водяным знаком.

Расшифрованные данные "W" сравниваются с цифровыми данными с электронным водяным знаком "W'". Если они равны друг другу, принимается решение, что комбинация чипа 61 верификации и чипа 68 сертификации является законной. Если они отличаются друг от друга, принимается решение, что комбинация чипа 61 верификации и чипа 68 сертификации является незаконной.

Таким образом, аутентичность чипа 61 верификации сертифицируется чипом 68 сертификации, который находится вместе с ним на карте.

Данные, записанные на чипе 68 сертификации, являются шифрованными данными, полученными путем шифрования данных, полученных в результате добавления водяного знака к данным, основанным на информации чипа 61 верификации. Чтобы подтвердить аутентичность чипа 61 верификации, электронный водяной знак необходимо добавить к данным, полученным от чипа 61 верификации до сравнения данных. При сохранении этого электронного водяного знака в секрете никто, кто не знает этого электронного знака, не сможет провести криптоанализ, чтобы узнать криптографический ключ.

В этом примере информация "A'", считанная из чипа 61 верификации, оцифровывается в цифровые данные "M'", далее добавляется электронный водяной знак и таким образом полученные данные "W'" сравниваются с данными "W", полученными в результате расшифровки шифрованных данных "Cw", считанных из чипа 68 сертификации. Возможно, чтобы цифровые данные "M", которые получаются в результате удаления водяного знака из данных "W", полученных в результате расшифровки данных "Cw", считанных из чипа 68 сертификации, сравнивались с цифровыми данными "M'", полученными в результате оцифровки информации "A'", считанной из чипа 61 верификации.