Изобретение относится к области радиотехники, в частности к способу аутентификации для стационарных региональных систем беспроводного широкополосного доступа, и может быть использовано, например, для защиты передаваемых данных в стационарных региональных системах беспроводного широкополосного доступа.

Одной из основных проблем при разработке системы радиосвязи является создание надежных механизмов защиты передаваемых данных. Поскольку способ обмена данными через беспроводную среду подвержен внешним воздействиям, таким как пассивное подслушивание или изменение сигнальных сообщений, то возникает потребность в создании способа, который позволит сохранить конфиденциальность радиообмена между абонентскими станциями и базовой станцией.

Известны различные способы аутентификации в беспроводных системах связи, которые пытаются решить задачу конфиденциальности радиообмена между абонентскими станциями и базовой станцией. При этом под аутентификацией принято понимать сервис контроля доступа, осуществляющий проверку регистрационной информации абонентской станции.

Известно техническое решение, описанное в "Standard for Local and Metropolitan Area Networks-Port-Based Network Access Control"(IEEE Std 802.1X-2001, 03 Dec. 2003) [1], в котором рассматривается способ и система связи, включающая, как минимум, одну точку доступа базовой станции (далее БС), одну абонентскую станцию (АС) и один сервер аутентификации.

В известном техническом решении используются устройства аутентификации - Аутентификатор и Аутентифицируемый Клиент (АК), которые находятся, как правило, на БС и на АС соответственно.

После того как АК был ассоциирован с БС на Аутентификаторе формируют и посылают сообщение запроса идентификации на АК.

С АК посылают сообщение ответа идентификации с идентифицирующей информацией на Аутентификатор, которую далее передают на сервер аутентификации в сообщении протокола сервера аутентификации.

С сервера аутентификации отправляют сообщение запроса на Аутентификатор. На Аутентификаторе распаковывают информацию, содержащуюся в сообщении сервера аутентификации, и упаковывают ее в сообщение формата Extensible Authentication Protocol over LAN (EAPOL), опубликованного в RFC 2284 - PPP Extensible Authentication Protocol (EAP), L. Blunk. Vollbrecht, March 1998 [2], после чего отправляют сообщение на АК. Далее, в зависимости от того, какой метод аутентификации используется (например, Transport Layer Security (TLS), опубликованный в RFC 2246 - The TLS Protocol Version 1.0 Т. Dierks, C. Alien, Certicom, January 1999 [3]), проводят проверку этого сообщения и общего числа сообщений.

На АК формируют и передают ответное сообщение на Аутентификатор, которое далее передают на сервер аутентификации.

Если АК предоставил действительные данные, на сервере аутентификации формируют и передают через Аутентификатор на АК сообщение, подтверждающее успешную аутентификацию.

Далее на Аутентификаторе предоставляют АК доступ к локальной сети с уровнем доступа, установленным сервером аутентификации.

Описанное техническое решение не учитывает особенности региональных сетей беспроводной связи, поэтому использование описанного способа без дополнительной доработки невозможно, например, по стандарту "IEEE Standard for Local and metropolitan area networks Part 16: Air Interface for Fixed Broadband Wireless Access Systems"(IEEE Std 802.16-2001 Approved 6 December 2001 IEEE-SA Standards Board) [4], который в настоящее время является актуальным и характеризуется высокой пропускной способностью.

Известно, например, техническое решение, описанное в патенте США №2002/0018569 "Enhanced subscriber authentication protocol", H 04 L 9/32 [5], в котором рассматривается способ и система связи, включающая, как минимум, два объекта коммуникации, например мобильная и базовая станции.

Данное техническое решение представляет собой способ аутентификации АС в системе коммуникаций (например, в системе беспроводной связи), использующий сочетание шифрования с открытым ключом и симметричное шифрование. Каждый сеанс связи между АС и БС включает обмен криптографическими ключами, основанный на способе взаимной аутентификации с открытым ключом, и последующее использование этих ключей для шифрации данных в обмене данных с симметричным шифрованием.

Недостатком данного технического решения является то, что для аутентификации БС необходимо хранить в памяти АС цифровой сертификат БС, а также осуществлять процедуру проверки данного сертификата на АС, что приводит к значительному увеличению вычислений на АС.

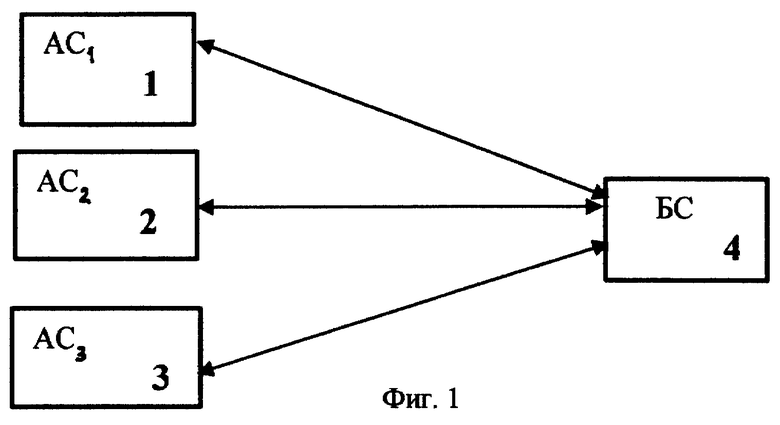

Наиболее близким по технической сущности к заявляемому способу является решение, описанное в [4], в котором рассматривается способ аутентификации АС в стационарных системах широкополосного беспроводного доступа и система связи, включающая, как минимум, одну AC 11 и одну БС 2 (Фиг.1).

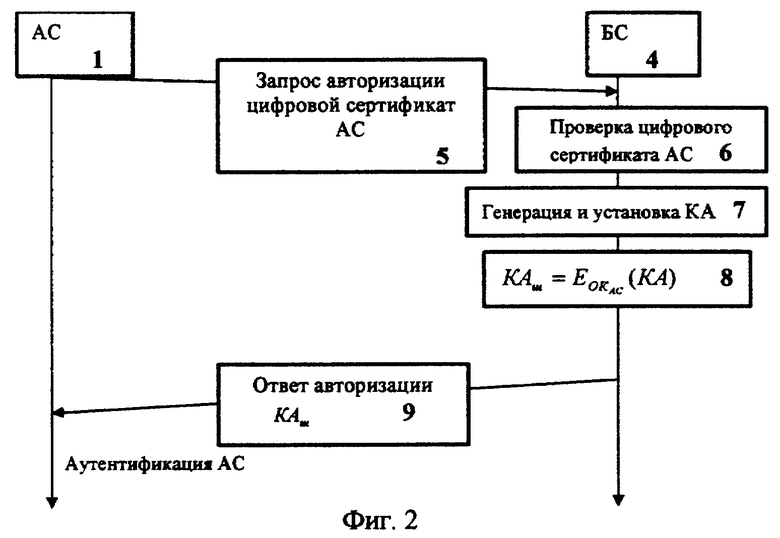

Процедура аутентификации в соответствии с упомянутым способом-прототипом (Фиг.2) начинается с того, что на АС 11 формируют сообщение запроса на авторизацию, которое содержит уникальный цифровой сертификат, идентифицирующий данную AC 11 и вводимый производителем АС 11 (сертификат - цифровой документ (цифровая последовательность), подтверждающий соответствие между открытым ключом и информацией, идентифицирующей АС). Данный цифровой сертификат содержит открытый ключ АС (криптографический ключ для шифрования данных, открыто передаваемый между АС 11 и БС 2) (ОКАС) и информацию, идентифицирующую АС (ИИАС).

Далее на БС 2 принимают сообщение запроса на авторизацию и осуществляют проверку цифрового сертификата, идентифицирующего АС 11.

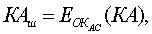

По результатам проверки информации, идентифицирующей AC 11, если подтверждена действительность цифрового сертификата АС 11, то ее считают аутентифицированной, осуществляют генерацию и шифрацию криптографического ключа авторизации (КА) по стандарту шифрования RSA (см. PKCS #1 v2.0, RSA Cryptography Standard, RSA Laboratories, October 1998, http://www.rsasecu-rity.com/rsalabs/pkcs/pkcs-1) [6], алгоритму с использованием значения открытого криптографического ключа АС, формируют сообщение ответа на авторизацию и передают на AC 11.

где Ер(Х) - ассиметричное шифрование Х с использованием открытого криптографического ключа Р.

В противном случае AC 11 считают неаутентифицированной и процедуру аутентификации повторяют.

Существенным недостатком способа-прототипа является то, что осуществляют процедуру аутентификации только АС. Однако не исключена ситуация появления станции, имитирующей функции БС, что может привести к тому, что пользовательские данные станут доступными для перехвата, и, соответственно, требование к конфиденциальности не будет соблюдено.

Задача, на решение которой направлен заявляемый способ, - это повышение защищенности передаваемых данных в стационарных системах беспроводного широкополосного доступа.

Технический результат достигается за счет выполнения двух основных процедур - аутентификации АС и аутентификации БС.

Поставленная задача решается тем, что в способе аутентификации в стационарной региональной системе связи беспроводного широкополосного доступа, включающей, по меньшей мере, одну базовую станцию БС и одну абонентскую станцию АС, заключающемся в том, что

- на АС формируют сообщение запроса на авторизацию, которое содержит информацию, идентифицирующую АС, и открытый криптографический ключ АС,

- на БС принимают сообщение запроса на авторизацию и осуществляют проверку информации, идентифицирующей АС,

- по результатам проверки информации, идентифицирующей АС, если подтверждена действительность информации АС, то ее считают аутентифицированной, осуществляют шифрацию криптографического ключа авторизации с использованием значения открытого криптографического ключа АС, формируют сообщение ответа на авторизацию и передают на АС,

- в противном случае АС считают неаутентифицированной и процедуру аутентификации повторяют,

согласно изобретению

по окончании процедуры аутентификации АС осуществляет процедуру аутентификации БС посредством устройства аутентификации - БС-Аутентификатора, для чего:

- на АС формируют сообщение запроса аутентификации БС, которое содержит номер проведения аутентификации, и передают его на БС, причем на первом шаге прохождения аутентификации номер проведения аутентификации устанавливают в нулевое значение, а на каждом последующем шаге увеличивают на единицу,

- на БС принимают сообщение запроса аутентификации, определяют номер последовательности проведения аутентификации и формируют сообщение запроса на формирование нового значения криптографического ключа авторизации, которое содержит предыдущее значение криптографического ключа авторизации, сформированное при процедуре аутентификации АС, параметр идентификации АС, значение номера проведения аутентификации, и передают его на БС-Аутентификатор,

- на БС-Аутентификаторе, получив сообщение запроса на формирование нового значения криптографического ключа авторизации, по параметру идентификации АС осуществляют поиск ее параметров в предварительно сформированной базе данных и определяют системный криптографический ключ данной АС,

- формируют системный вектор инициализации АС, являющийся псевдослучайным числом, формируют новое значение криптографического ключа авторизации, используя предыдущее значение криптографического ключа авторизации, сформированный системный вектор инициализации АС и системный криптографический ключ АС,

- увеличивают значение номера проведения аутентификации АС на единицу,

- полученные новое значение криптографического ключа авторизации, значение номера проведения аутентификации АС и значение вектора инициализации АС запоминают в базе данных,

- формируют аутентификационный код сообщения, используя полученные новое значение криптографического ключа авторизации, значение системного вектора инициализации АС и значение номера проведения аутентификации АС,

- формируют сообщение - ответ на запрос о формировании нового значения криптографического ключа авторизации, которое содержит новое значение криптографического ключа авторизации, аутентификационный код сообщения, значение системного вектора инициализации АС и значение номера проведения аутентификации АС и передают его,

- на БС принимают ответ на запрос о формировании нового значения криптографического ключа авторизации, запоминают новое значение криптографического ключа авторизации,

- формируют сообщение - ответ аутентификации БС, которое содержит аутентификационный код сообщения, значение системного вектора инициализации АС и значение номера проведения аутентификации АС, и передают его на АС,

- на АС принимают сообщение - ответ аутентификации БС и, используя полученное значение системного вектора инициализации АС и значение системного ключа АС, формируют новое значение криптографического ключа авторизации на основе предыдущего значения криптографического ключа авторизации,

- осуществляют проверку идентичности новых значений криптографического ключа авторизации, сформированных на АС и БС-Аутентификаторе, для чего:

- вычисляют аутентификационный код сообщения с использованием полученного нового значения криптографического ключа авторизации, значений системного вектора инициализации АС и номера проведения аутентификации АС,

- сравнивают вычисленный аутентификационный код сообщения АС с аутентификационным кодом сообщения, принятым от БС,

- при идентичности вычисленного аутентификационного кода сообщения АС с аутентификационным кодом сообщения, принятым от БС, данную БС считают аутентифицированной,

- в противном случае данную БС считают неаутентифицированной и процедуру аутентификации повторяют заново.

Причем на БС-Аутентификаторе при формировании нового значения криптографического ключа авторизации предыдущее значение криптографического ключа авторизации шифруют ключом с длиной 128 бит способом шифрования со "сцеплением блоков" с использованием значений системного криптографического ключа АС и системного вектора инициализации АС. В качестве алгоритма шифрации используется алгоритм AES (National Institute of Standards. FIPS Pub 197: Advanced Encryption Standard. 26 November 2001) [7].

На БС-Аутентификаторе вычисляют аутентификационный код сообщения путем хеширования сообщения. Вычисления аутентификационного кода выполняют по методу, изложенному Schneier, Bruce, Applied Cryptography: Protocols, Algorithms, and Source Code in C, 2nd Edition, John Wiley & Sons, 1994 [8].

В качестве начального значения системного криптографического ключа АС используют величину, установленную во время развертывания сети, которую запоминают на АС и БС-Аутентификаторе.

Таким образом, поставленная задача выполняется за счет того, что осуществляют не только аутентификацию АС, но и выполняют процедуру аутентификация БС, причем обе процедуры взаимосвязаны и образуют единый изобретательский замысел.

Проведенные патентные исследования в данной области техники не выявили признаков, заявленных в отличительной части формулы изобретения.

Применение перечисленных отличительных признаков двойной аутентификации АС и БС позволяет повысить защищенность передаваемых данных в стационарных системах беспроводного широкополосного доступа. Причем последовательность действий по заявляемому способу позволяет реализовать его в стационарных региональных системах беспроводного широкополосного доступа для защиты передаваемых данных, в частности по стандарту [4], который в настоящее время является актуальным и характеризуется высокой пропускной способностью.

Описание изобретения поясняется примерами выполнения и чертежами.

На Фиг.1 показана структура сети по стандарту [4].

Фиг.2 иллюстрирует процедуру аутентификации АС по стандарту [4].

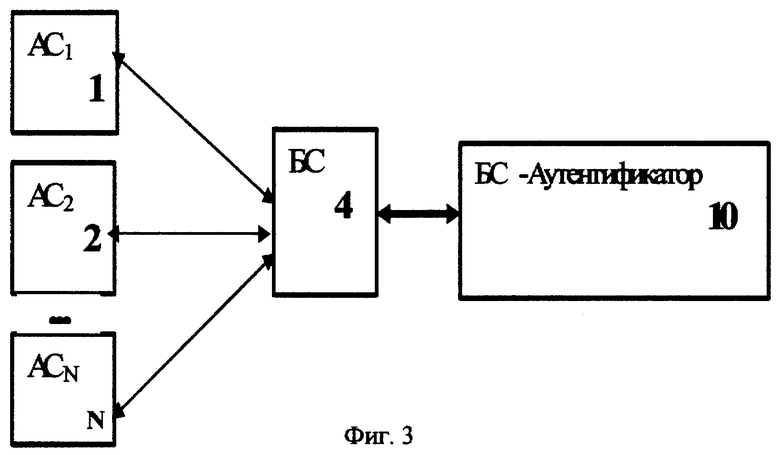

На Фиг.3. показана структура сети с расширенной аутентификацией АС и БС по заявляемому способу.

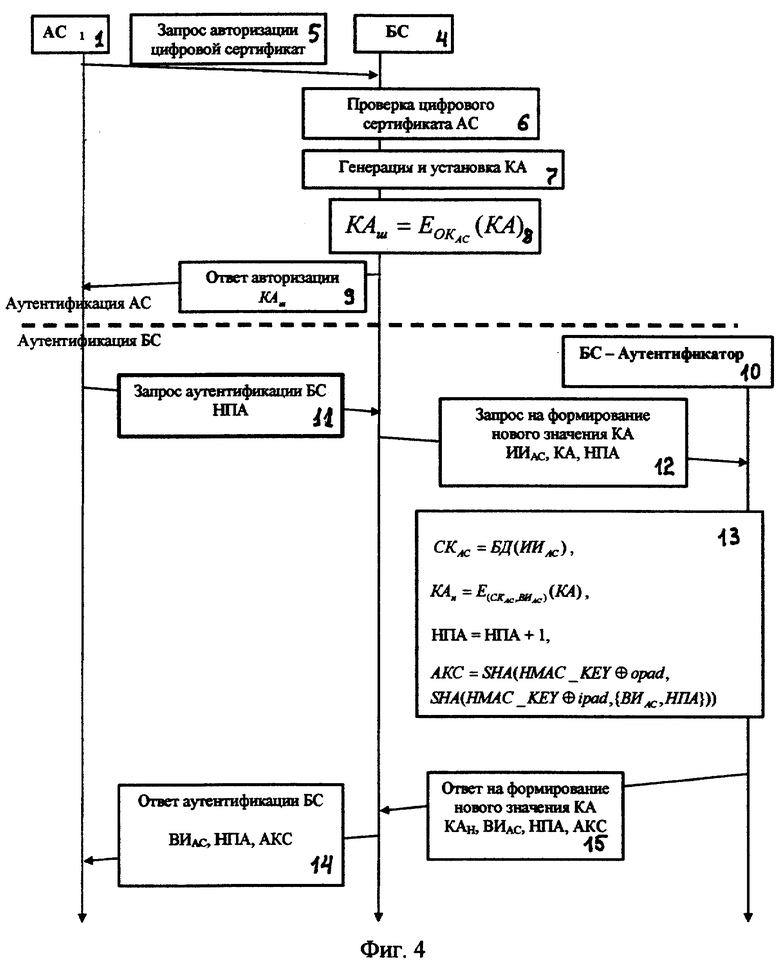

Фиг.4 иллюстрирует процедуру аутентификации АС и БС по заявляемому способу.

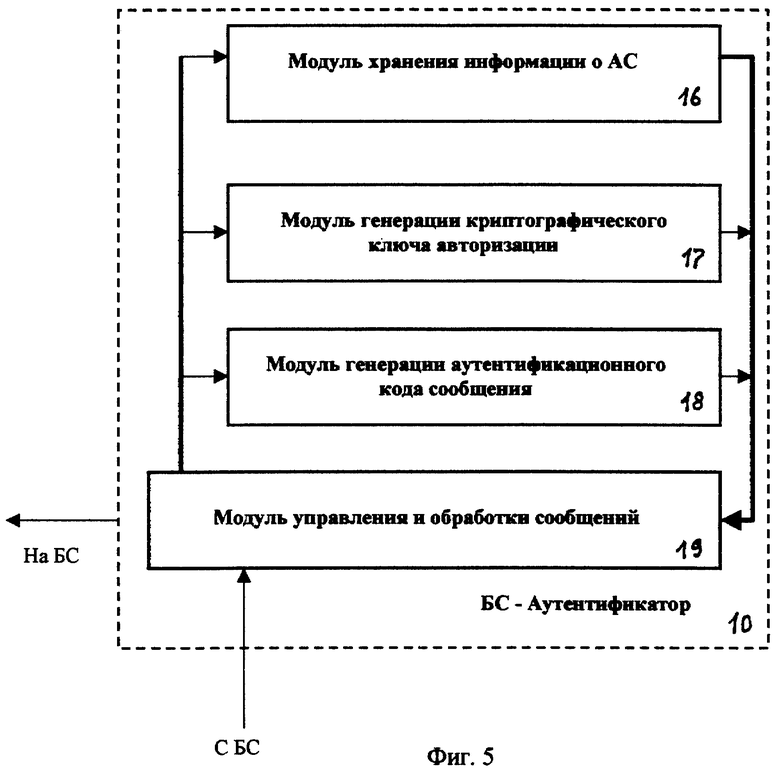

На Фиг.5 выполнена структурная схема устройства БС-Аутентификатора по заявляемому способу.

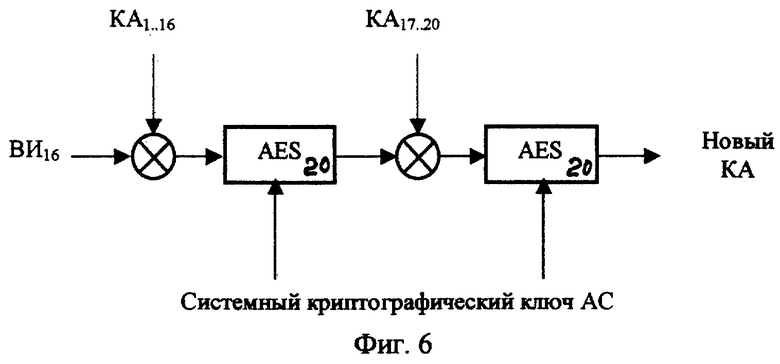

Фиг.6 иллюстрирует работу модуля генерации криптографического ключа авторизации в составе БС-Аутентификатора.

Осуществляют заявляемый способ аутентификации для стационарных региональных систем беспроводного широкополосного доступа следующим образом.

Рассмотрим Фиг.3, где показана структура сети с расширенной аутентификацией АС и БС по заявляемому способу. На Фиг.3 показаны N АС 11-1N, одна БС и БС-Аутентификатор.

Рассмотрим Фиг.4, которая иллюстрирует процедуру аутентификации АС и БС. Для упрощенного понимания рассмотрим процедуру аутентификации, по меньшей мере, одной AC1 и одной БС посредством БС-Аутентификатора. Однако изобретение не ограничивается этим количеством. В стационарных региональных системах беспроводного широкополосного доступа алгоритм аутентификации АС и БС реализуется для любого необходимого количества АС и БС в зависимости от емкости системы.

При инициализации процедуры аутентификации сначала осуществляют аутентификацию AC1, для чего на AC1 формируют сообщение запроса на авторизацию, которое содержит информацию, идентифицирующую AC1, и открытый криптографический ключ АС.

На БС принимают сообщение запроса на авторизацию и осуществляют проверку информации, идентифицирующей AC1.

По результатам проверки информации, идентифицирующей AC1, если подтверждена действительность информации AC1, то ее считают аутентифицированной, осуществляют шифрацию криптографического ключа авторизации с использованием значения открытого криптографического ключа АС, формируют сообщение ответа на авторизацию и передают на AC1. В противном случае AC1 считают неаутентифицированной и процедуру аутентификации повторяют.

По окончании процедуры аутентификации AC1 осуществляют процедуру аутентификации БС посредством устройства аутентификации - БС-Аутентификатора, для чего на AC1 формируют сообщение запроса аутентификации БС, которое содержит номер проведения аутентификации (НПА), и передают его на БС, причем на первом шаге прохождения аутентификации номер проведения аутентификации устанавливают в нулевое значение, а на каждом последующем шаге увеличивают на единицу.

На БС принимают сообщение запроса аутентификации, определяют номер последовательности проведения аутентификации и формируют сообщение запроса на формирование нового значения криптографического ключа авторизации, которое содержит предыдущее значение криптографического ключа авторизации, сформированное при процедуре аутентификации AC1, информацию, идентифицирующую АС, полученную ранее при процедуре аутентификации AC1 из цифрового сертификата АС, значение номера проведения аутентификации, и передают его на БС-Аутентификатор.

На БС-Аутентификаторе, получив сообщение запроса на формирование нового значения криптографического ключа авторизации, по параметру идентификации AC1 осуществляют поиск ее параметров в предварительно сформированной базе данных и определяют системный криптографический ключ данной АС (СКАС).

В качестве начального значения системного криптографического ключа АС используют величину, установленную во время развертывания сети, которую запоминают на AC1 и БС-Аутентификаторе.

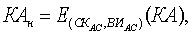

Формируют системный вектор инициализации АС, являющийся псевдослучайным числом, формируют новое значение криптографического ключа авторизации (КАн), используя предыдущее значение криптографического ключа авторизации, сформированный системный вектор инициализации АС и системный криптографический ключ АС. При этом при формировании нового значения криптографического ключа авторизации предыдущее значение криптографического ключа авторизации шифруют ключом длиной 128 бит по алгоритму [7] со "сцеплением блоков" с использованием значений системного криптографического ключа АС и системного вектора инициализации АС.

где ЕК (X) симметричное шифрование Х с использованием криптографического ключа К.

Увеличивают значение номера проведения аутентификации AC1 на единицу.

НПА=НПА+1.

Полученные новое значение криптографического ключа авторизации, значение номера проведения аутентификации AC1 и значение вектора инициализации АС запоминают в базе данных.

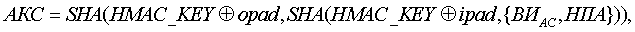

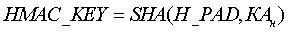

Формируют аутентификационный код сообщения (АКС), используя полученные новое значение криптографического ключа авторизации, значение системного вектора инициализации АС и значение номера проведения аутентификации AC1.

где ipad, opad - массив 8 бит констант из 20 элементов, заполненных значениями для ipad - 0×36, для kpad=0×5С, ⊕ - XOR (исключающее ИЛИ),  , значение константной величины

, значение константной величины  определяется стандартом [4].

определяется стандартом [4].

Формируют сообщение - ответ на запрос о формировании нового значения криптографического ключа авторизации, которое содержит новое значение криптографического ключа авторизации, аутентификационный код сообщения, значение системного вектора инициализации АС и значение номера проведения аутентификации AC1, и передают его.

На БС принимают ответ на запрос о формировании нового значения криптографического ключа авторизации, запоминают новое значение криптографического ключа авторизации.

Формируют сообщение - ответ аутентификации БС, которое содержит аутентификационный код сообщения, значение системного вектора инициализации АС и значение номера проведения аутентификации AC1, и передают его на AC1.

На AC1 принимают сообщение - ответ аутентификации БС и, используя полученное значение системного вектора инициализации АС и значение системного ключа АС, формируют новое значение криптографического ключа авторизации на основе предыдущего значения криптографического ключа авторизации.

Осуществляют проверку идентичности новых значений криптографического ключа авторизации, сформированных на АС1 и БС-Аутентификаторе, для чего вычисляют аутентификационный код сообщения путем хеширования сообщения с использованием полученного нового значения криптографического ключа авторизации, значений системного вектора инициализации АС и номера проведения аутентификации АС, после чего сравнивают вычисленный аутентификационный код сообщения AC1 с аутентификационным кодом сообщения, принятым от БС.

При идентичности вычисленного аутентификационного кода сообщения AC1 с аутентификационным кодом сообщения, принятым от БС, данную БС считают аутентифицированной.

В противном случае данную БС считают неаутентифицированной и процедуру аутентификации повторяют заново.

Для реализации заявляемого способа могут быть использованы устройства AC1 и БС по стандарту [4]. БС-Аутентификатор может быть реализован на процессоре по алгоритму, который иллюстрирует Фиг.5, и может быть расположен как в составе БС, так и в качестве отдельного устройства.

Устройство БС-Аутентификатор (Фиг.5) содержит:

16 - модуль хранения информации о АС,

17 - модуль генерации криптографического ключа авторизации,

18 - модуль генерации аутентификационного кода сообщения,

19 - модуль управления и обработки сообщений.

Модуль 16 хранения информации о АС содержит идентификационный номер АС, номер проведения аутентификации и системный криптографический ключ АС.

Модуль 17 генерации криптографического ключа работает по алгоритму [7] с длиной ключа 128 бит, работающему в режиме со "сцеплением блоков", который в качестве входных данных использует предыдущее значение криптографического ключа авторизации, в качестве вектора инициализации - системный вектор инициализации АС, а в качестве ключа - значение системного криптографического ключа АС. Фиг.6 иллюстрирует работу модуля генерации криптографического ключа.

Модуль 18 генерации аутентификационного кода сообщения реализуют по алгоритму Secure Hash Algorithm (SHA) (FIPS 180-1, Secure Hash Standard, April 1995) [9]. С помощью модуля 18 генерации аутентификационного кода сообщения осуществляют процедуру создания цифровой подписи сообщения (хеширование сообщения). Цифровые подписи используются для того, чтобы подтвердить, что сообщение пришло действительно от данного отправителя.

Модуль управления и обработки сообщений выполняет функцию управления формирования и обработки сообщений, а также функцию контроля модулями 16, 17 и 18.

Таким образом, заявляемый способ аутентификации для стационарных региональных систем беспроводного широкополосного доступа позволяет полностью решить поставленную задачу по повышению защищенности передаваемых данных в стационарных системах беспроводного широкополосного доступа, что достигается путем выполнения двух основных взаимосвязанных процедур - аутентификации АС и аутентификации БС.

Изобретение относится к области радиотехники, в частности к способу аутентификации для стационарных региональных систем беспроводного широкополосного доступа, и может быть использовано, например, для защиты передаваемых данных в стационарных региональных системах беспроводного широкополосного доступа. Технический результат заключается в повышении защищенности передаваемых данных в стационарных системах беспроводного широкополосного доступа. Сущность изобретения заключается в том, что выполняется две основные процедуры - аутентификация абонентской станции и, кроме того, аутентификация базовой станции. 3 з.п. ф-лы, 6 ил.

| US 2002018569 А, 14.02.2002 | |||

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2184390C1 |

| Кристаллизующееся стекло для спаивания с кремнием | 1973 |

|

SU447380A1 |

| JP 2001136162, 18.05.2001. | |||

Авторы

Даты

2006-06-20—Публикация

2004-06-04—Подача