Данная заявка претендует на приоритет патентной заявки Китая № 200710018396.2 под заголовком «TRUSTED NETWORK CONNECT METHOD FOR ENHANCING SECURITY», поданной Патентным бюро Китая 01 августа 2007, содержание которой целиком включено сюда по ссылке.

Область техники, к которой относится изобретение

Настоящее изобретение относится к области сетевой защиты, в частности касается способа доверенного сетевого соединения для совершенствования защиты.

Уровень техники

С развитием информатизации возникают очень серьезные проблемы, связанные с вредоносными программами, такими как вирусы и черви. В настоящее время существует более тридцати пяти тысяч видов вредоносных программ, причем каждый год инфицируется более сорока миллионов компьютеров. Для того чтобы справиться с указанными угрозами, необходимы не только защищенная передача и проверка вводимых данных, но также требуется обеспечить защиту от источника угроз, то есть каждого терминала, подсоединенного к сети. Однако известные технологии защиты не всегда могут защитить от вредоносных атак различного вида.

В этой связи международная Группа Доверенных Вычислений (TCG) разработала особую спецификацию сетевых соединений на основе технологии доверенных вычислений под названием «доверенное сетевое соединение (TNC)», сокращенно TCG-TNC. Технология TCG-TNC включает в себя открытую архитектуру целостности терминалов и набор стандартов для обеспечения их защищенного взаимодействия. Этот набор стандартов может защитить сеть в той степени, которая требуется пользователю. Сущность технологии TCG-TNC состоит в установке соединения, исходя из целостности терминала. Сначала создается набор политик для работы во внутренней системе доверенной сети. Доступ в такую сеть могут получить только те терминалы, которые соответствуют политикам, установленным сетью. Сеть изолирует и локализует те устройства, которые не соответствуют указанным стратегиям. Благодаря использованию модуля доверенной платформы (TPM) может быть предотвращена атака с использованием руткита. Руткит является сценарием атаки (модифицированная системная программа) или целым набором сценариев и инструментов атаки, который сконфигурирован для нелегального получения приоритетного права управления атакуемой системой.

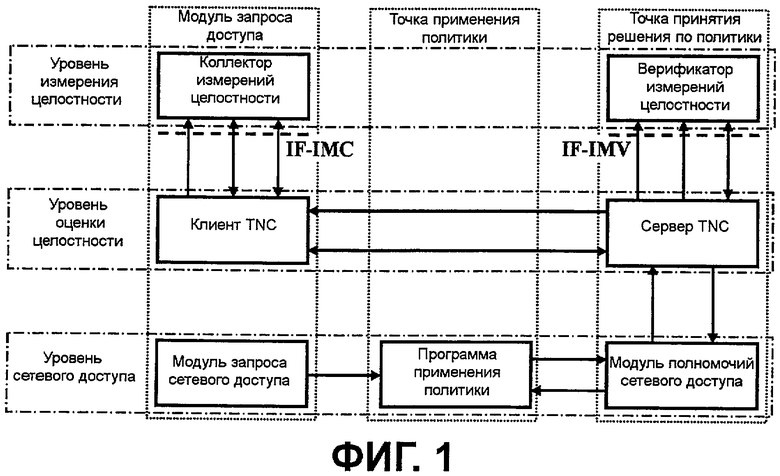

При использовании стандартной архитектуры TCG-TNC процедура передачи информации через все доверенное сетевое соединение состоит в следующем: перед установкой сетевого соединения клиенту TNC необходимо подготовить требуемую информацию о целостности платформы и предоставить требуемую информацию о целостности платформы коллектору измерения целостности (IMC). В терминале, содержащем модуль доверенной платформы, информация о платформе, необходимая для сетевых стратегий, хэшируется и запоминается в соответствующих регистрах конфигурации платформы (PCR). Необходимо, чтобы сервер TNC предварительно определил требования верификации для целостности платформы и предоставил требования верификации верификатору измерения целостности (IMV). Подробная процедура состоит в следующем:

(1) Модуль запроса сетевого доступа инициирует запрос доступа, направляемый в программу применения политики.

(2) Модуль применения политики посылает описание запроса доступа в модуль полномочий сетевого доступа.

(3) Модуль полномочий сетевого доступа и модуль запроса сетевого доступа после приема описания запроса доступа от модуля сетевого доступа выполняют протокол аутентификации пользователя. Если аутентификация пользователя прошла успешно, то модуль полномочий сетевого доступа посылает запрос доступа и информацию об успешной аутентификации пользователя на сервер TNC.

(4) Сервер TNC и клиент TNC после приема запроса доступа и информации об успешной аутентификации пользователя из модуля полномочий сетевого доступа выполняют взаимную аутентификацию мандата платформы, например верификацию ключа удостоверения подлинности (AIK) платформы.

(5) Если аутентификация мандата платформы прошла успешно, то клиент TNC информирует IMC о том, что инициировано новое сетевое соединение, и необходимо выполнить протокол взаимной идентификации для контроля целостности. IMC возвращает требуемую информацию о целостности платформы через интерфейс IF-IMC. Сервер TNC посылает информацию о целостности платформы на IMV через интерфейс IF-IMV.

(6) В процедуре выполнения протокола взаимной идентификации для контроля целостности клиент TNC и сервер TNC обмениваются данными один или несколько раз, пока не будут удовлетворены требования сервера TNC.

(7) Когда сервер TNC выполняет протокол взаимной идентификации для контроля целостности в отношении клиента TNC, сервер TNC посылает рекомендательное письмо в модуль полномочий сетевого доступа для запроса доступа. При другом подходе к защите точка принятия решения о политике, тем не менее, может не разрешить доступ для модуля запроса доступа.

(8) Модуль полномочий сетевого доступа посылает решение о доступе в модуль применения политики, который выполняет указанное решение по управлению доступом для модуля запроса.

В настоящее время на рынке отсутствует прочно утвердившийся многоуровневый продукт TCG-TNC. Некоторые важные технологии архитектуры TCG-TNC находятся пока на этапе исследования и разработки спецификаций, причем для них характерны следующие недостатки:

1. Плохая расширяемость. Между точкой применения политики и точкой принятия решения о политике имеются заранее определенные защищенные каналы, и точка принятия решения о политике может управлять множеством точек применения политики, что вынуждает точку принятия решения о политике конфигурировать множество защищенных каналов, а это, в свою очередь, приводит к усложнению управления. Таким образом, расширяемость оказывается неудовлетворительной.

2. Сложная процедура согласования ключа. Поскольку защита данных должна выполняться выше уровня сетевого доступа, необходимо устанавливать защищенные каналы между модулем запроса доступа и точкой принятия решения о политике, то есть между ними должно выполняться согласование сеансового ключа. Однако также требуется защита данных между модулем запроса доступа и точкой применения политики, в связи с чем выполняется второе согласование сеансового ключа между модулем запроса доступа и точкой применения политики, что усложняет процедуру согласования ключа.

3. Относительно слабая защита. Главный ключ, согласованный между модулем запроса доступа и точкой принятия решения о политике, передается в точку применения политики точкой принятия решения о политике. Этот ключ пересылается через сеть, что приводит к появлению новых точек потенциальных атак на защиту и снижает уровень защиты. Вдобавок, при двух согласованиях сеансового ключа используется один и тот же главный ключ, что снижает уровень защиты всей архитектуры доверенного сетевого соединения.

4. Вполне возможно, что модуль запроса доступа не сможет подтвердить сертификат AIK точки принятия решения о политике. В процедуре аутентификации мандата платформы модуль запроса доступа и точка принятия решения о политике используют персональный ключ и сертификат AIK для выполнения взаимной аутентификации мандата платформы. Как модуль запроса доступа, так и точка принятия решения о политике должны проверить сертификат AIK. Если точка принятия решения о политике представляет собой провайдера онлайновых служб модуля запроса доступа, то модуль запроса доступа не может получить доступ к сети до установления доверенного сетевого соединения, то есть, не может проверить сертификат AIK точки принятия решения о политике, что приводит к незащищенности.

5. Оценка целостности платформы не является одноранговой. В архитектуре TCG-TNC точка принятии решения о политике выполняет оценку целостности платформы у модуля запроса доступа; однако модуль запроса доступа не выполняет оценку целостности платформы в точке принятия решения о политике. Если платформа точки принятия решения о политике не является доверенной, то возникает незащищенность при подсоединении модуля запроса доступа к указанному доверенному устройству. Однако узлам в произвольной сети не обязательно быть доверенными.

Сущность изобретения

Настоящее изобретение обеспечивает способ доверенного сетевого соединения для совершенствования защиты, который может помочь в решении технической проблемы относительно низкого уровня защиты, а также проблем, состоящих в том, что модуль запроса доступа может оказаться не в состоянии проверить сертификат AIK, и в том, что оценка целостности платформы не является одноранговой в известном уровне техники.

Настоящее изобретение обеспечивает следующие технические решения.

Способ доверенного сетевого соединения для совершенствования защиты, включающий в себя:

(1.) Этап инициирования:

(1.1) Клиент TNC модуля запроса доступа и сервер TNC модуля полномочий доступа заранее готовят информацию о целостности платформы и предоставляют информацию о целостности платформы соответствующим коллекторам измерения целостности (IMC) уровня измерения целостности;

(1.2) клиент TNC и сервер TNC предварительно задают требования к верификации целостности, включающие в себя таблицы PCR, которые взаимно запрашиваются модулем запроса доступа и модулем полномочий доступа для верификации;

(1.3) модули доверенной платформы (TPM) модуля запроса доступа и модуля полномочий доступа хэшируют информацию о платформе, необходимую для сетевых стратегий, и запоминают хэшированную информацию о платформе в регистрах конфигурации платформы (PCR);

(2.) аутентификацию пользователя:

(2.1) на уровне сетевого доступа модуль запроса сетевого доступа инициирует запрос доступа в модуле применения политики, которая направляет запрос доступа в модуль полномочий сетевого доступа;

(2.2) модуль полномочий сетевого доступа после приема запроса доступа инициирует двунаправленную процедуру аутентификации пользователя; между модулем запроса сетевого доступа, модулем полномочий сетевого доступа и служебным блоком аутентификации пользователя на уровне сетевого доступа выполняется протокол трехэлементной одноранговой аутентификации для реализации двунаправленной аутентификации пользователя и согласования ключа между модулем запроса доступа и модулем полномочий доступа; затем модуль полномочий сетевого доступа через заранее установленный защищенный канал передает в точку применения политики главный ключ, созданный в двунаправленной процедуре аутентификации пользователя; наконец, точка применения политики и модуль запроса доступа используют главный ключ для выполнения согласования ключа;

(2.3) если двунаправленная аутентификация пользователя прошла успешно, то модуль запроса сетевого доступа и модуль полномочий сетевого доступа посылают информацию об успешной аутентификации клиенту TNC и на сервер TNC уровня оценки целостности;

(3.) этап оценки целостности:

когда сервер TNC модуля полномочий доступа получает информацию об успешной аутентификации пользователя, посланную из модуля сетевого доступа, сервер TNC модуля полномочий доступа, клиент TNC модуля запроса доступа и служебный блок оценки платформы администратора политики используют протокол трехэлементной одноранговой аутентификации для реализации двунаправленной оценки целостности платформы между модулем запроса доступа и модулем полномочий доступа на уровне оценки целостности и уровне измерения целостности;

(4.) этап управления доступом:

сервер TNC и клиент TNC соответственно собирают результаты оценки целостности платформы модуля полномочий доступа и модуля запроса доступа и посылают рекомендации в модуль полномочий сетевого доступа и модулю запроса сетевого доступа соответственно; модуль запроса сетевого доступа и модуль полномочий сетевого доступа соответственно управляют портами согласно принятым рекомендациям для реализации взаимного управления доступом между модулем запроса доступа и модулем полномочий доступа.

Предпочтительно, чтобы на этапе (3.) сервер TNC модуля полномочий доступа, клиент TNC модуля запроса доступа и служебный блок оценки платформы администратора политики использовали протокол трехэлементной одноранговой аутентификации для реализации двунаправленной оценки целостности платформы между модулем запроса доступа и модулем полномочий доступа, причем способы реализации оценки целостности платформы включают в себя следующие варианты:

модуль запроса доступа верифицирует целостность платформы модуля полномочий доступа, а модуль полномочий доступа верифицирует целостность модуля запроса доступа; и

администратор политики подтверждает сертификаты AIK модуля запроса доступа и модуля полномочий доступа.

Предпочтительно, чтобы на этапе (3.) сервер TNC модуля полномочий доступа, клиент TNC модуля запроса доступа и серверный блок оценки платформы администратора политики использовали протокол трехэлементной одноранговой аутентификации для реализации двунаправленной оценки целостности платформы между модулем запроса доступа и модулем полномочий доступа, при этом способы реализации оценки целостности платформы включают в себя:

(3.1.1) когда сервер TNC модуля полномочий доступа принимает информацию об успешной аутентификации пользователя, посланную из модуля полномочий сетевого доступа, или подтверждена успешная аутентификация пользователя, модуль полномочий доступа посылает следующую информацию модулю запроса доступа:

(а) случайное число (NS), созданное модулем TPM модуля полномочий доступа; (b) сертификат AIK (CertAC-AIK) модуля полномочий доступа; и (с) таблицу регистров PCR (PCRsListAR), запрошенную у модуля запроса доступа модулем полномочий доступа;

(3.1.2) после приема информации, посланной из модуля полномочий доступа на этапе (3.1.1), модуль запроса доступа извлекает из модуля TPM соответствующее значение регистров PCR в соответствии с таблицей регистров PCR, запрошенной модулем полномочий доступа, подписывает соответствующее значение регистров PCR, извлеченное из модуля TPM, и NS в модуле TPM путем использования персонального ключа AIK и посылает в модуль полномочий доступа следующую информацию:

(а) случайное число (NS), созданное модулем TPM модуля полномочий доступа; (b) случайное число (NAR), созданное модулем TPM модуля запроса доступа; (с) сертификат AIK (CertAR-AIK) модуля запроса доступа; (d) таблицу регистров PCR (PCRsListAC), запрошенную из модуля полномочий доступа модулем запроса доступа; (е) значение регистров PCR (PCRsAR), запрошенное модулем полномочий доступа; (f) журнал (LogAR) измерений значения регистров PCR, запрошенного модулем полномочий доступа; и (g) подпись, поставленную модулем запроса доступа в модуле TPM, для соответствующего значения регистров PCR, извлеченного из TPM, и NS путем использования персонального ключа AIK;

(3.1.3) после приема информации, посланной от модуля запроса доступа на этапе (3.1.2), модуль полномочий доступа дает команду модулю TPM верифицировать состоятельность случайных чисел (NS), созданных модулем TPM модуля полномочий доступа, затем подтверждает подпись AIK модуля запроса доступа путем использования общего ключа сертификата AIK модуля запроса доступа, верифицирует целостность платформы модуля запроса доступа путем использования значения регистров PCR, запрошенного модулем полномочий доступа у модуля запроса доступа, журнала LogAR и стандартного значения измерения целостности, предусмотренного в базе данных, создает результат верификации целостности платформы модуля запроса доступа с помощью модуля полномочий доступа и посылает администратору политики следующую информацию:

(а) случайное число (NAR), созданное модулем TPM модуля запроса доступа; (b) случайное число (NAC), созданное пользователем модуля полномочий доступа; (с) сертификат AIK модуля запроса доступа и (d) сертификат AIK модуля полномочий доступа;

(3.1.4) после приема информации, посланной на этапе (3.1.3) модулем полномочий доступа, администратор политики верифицирует сертификаты AIK модуля запроса доступа и модуля полномочий доступа и создает результат (ResultAIK) верификации сертификатов модуля запроса доступа и модуля полномочий доступа, причем ResultAIK включает в себя NAC, CertAR-AIK, результат (ReAR-AIK) верификации сертификата AIK модуля запроса доступа, случайное число (NAR), созданное модулем TPM модуля запроса доступа, CertAC-AIK, результат верификации (ReAC-AIK) сертификата AIK модуля полномочий доступа; администратор политики подписывает ResultAIK, используя персональный ключ, соответствующий сертификату идентичности администратора политики; администратор политики посылает в модуль полномочий доступа созданный ResultAIK и подпись [ResultAIK]Sig результата ResultAIK:

(3.1.5) после приема информации, посланной администратором политики на этапе (3.1.4), модуль полномочий доступа верифицирует состоятельность случайных чисел (NAC), созданных пользователем модуля полномочий доступа, и случайных чисел (NAR), созданных модулем TPM модуля запроса доступа, и подтверждает подпись администратора политики, используя общий ключ, соответствующий сертификату идентичности администратора политики; модуль полномочий доступа подтверждает сертификат AIK модуля запроса доступа в соответствии с результатом верификации сертификата и создает результат оценки целостности платформы путем использования результата верификации целостности платформы модуля запроса доступа, выполненной модулем полномочий доступа; модуль полномочий доступа извлекает из модуля TPM соответствующее значение регистров PCR согласно таблице регистров PCR, запрошенной модулем запроса доступа, и подписывает в модуле TPM соответствующее значение регистров PCR, извлеченное из модуля TPM, и NAR путем использования персонального ключа AIK; модуль полномочий доступа посылает модулю запроса доступа следующую информацию:

(а) содержимое сообщения, посланное администратором политики на этапе (3.1.4); (b) случайное число (NAR), созданное модулем TPM модуля запроса доступа; (с) случайное число (NAC), созданное пользователем модуля полномочий доступа; (d) значение (PCRsAC) регистров PCR, запрошенное модулем запроса доступа; (е) журнал (LogAC) измерений значений регистров PCR, запрошенный модулем запроса доступа; и (f) подпись, которую поставил модуль полномочий доступа для соответствующего значения регистров PCR, извлеченного из модуля TPM и NAR;

(3.1.6) после приема информации, посланной из модуля полномочий доступа на этапе (3.1.5), модуль запроса доступа подтверждает подпись администратора политики путем использования общего ключа, соответствующего сертификату идентичности администратора политики, верифицирует состоятельность случайных чисел (NAR), созданных модулем TPM модуля запроса доступа, подтверждает подпись AIK модуля полномочий доступа путем использования общего ключа сертификата AIK модуля полномочий доступа и подтверждает сертификат AIK модуля полномочий доступа согласно результату верификации сертификата; модуль запроса доступа верифицирует целостность платформы модуля полномочий доступа путем использования значения регистров PCR, запрошенного из модуля полномочий доступа модулем запроса доступа, журнала LogAC и стандартного значения измерения целостности, предусмотренного в базе данных, и создает результат верификации целостности платформы для модуля полномочий доступа; модуль запроса доступа создает результат оценки целостности платформы согласно подлинности сертификата AIK модуля полномочий доступа и результат верификации целостности платформы модуля полномочий доступа.

Предпочтительно, чтобы в процедуре создания результата оценки целостности платформы модуля запроса доступа на этапе (3.1.5) модуль полномочий доступа обменивался информацией о целостности с модулем запроса доступа путем повторения этапов с (3.1.1) по (3.1.6).

Предпочтительно, чтобы в процедуре создания результата оценки целостности платформы модуля полномочий доступа на этапе (3.1.6) модуль запроса доступа обменивался информацией о целостности с модулем полномочий доступа путем повторения этапов с (3.1.2) по (3.1.6).

Предпочтительно, чтобы на этапе (3.) сервер TNC модуля полномочий доступа, клиент TNC модуля запроса доступа и служебный блок оценки платформы администратора политики использовали протокол трехэлементной одноранговой аутентификации для реализации двунаправленной оценки целостности платформы между модулем запроса доступа и модулем полномочий доступа, при этом способы реализации оценки целостности платформы включают в себя следующее:

администратор политики верифицирует целостность платформы модуля запроса доступа и модуля полномочий доступа; и

администратор политики подтверждает сертификаты AIK модуля запроса доступа и модуля полномочий доступа.

Предпочтительно, чтобы на этапе (3.) сервер TNC модуля полномочий доступа, клиент TNC модуля запроса доступа и служебный блок оценки платформы администратора политики использовали протокол трехэлементной одноранговой аутентификации для реализации двунаправленной оценки целостности платформы между модулем запроса доступа и модулем полномочий доступа, причем способы реализации оценки целостности платформы включают в себя следующее:

(3.2.1) после приема информации об успешной аутентификации пользователя, посланной из модуля полномочий сетевого доступа, модуль полномочий доступа посылает модулю запроса доступа следующую информацию:

(а) случайное число (NS), созданное модулем TPM модуля полномочий доступа; (b) сертификат AIK (CertAC-AIK) модуля полномочий доступа; и (с) таблицу регистров PCR (PCRsListAR), запрошенную у модуля запроса доступа модулем полномочий доступа;

(3.2.2) после приема информации, посланной из модуля полномочий доступа на этапе (3.2.1), модуль запроса доступа извлекает из модуля TPM соответствующее значение регистров PCR в соответствии с таблицей регистров PCR, запрошенной модулем полномочий доступа, подписывает в модуле TPM соответствующее значение регистров PCR, извлеченное из модуля TPM, и NS путем использования персонального ключа AIK и посылает в модуль полномочий доступа следующую информацию:

(а) случайное число (NS), созданное модулем TPM модуля полномочий доступа; (b) случайное число (NAR), созданное модулем TPM модуля запроса доступа; (с) сертификат AIK (CertAR-AIK) модуля запроса доступа; (d) таблицу (PCRsListAC) регистров PCR, запрошенную из модуля полномочий доступа модулем запроса доступа; (е) значение регистров PCR (PCRsAR), запрошенное модулем полномочий доступа; (f) журнал (LogAR) измерений значения регистров PCR, запрошенного модулем полномочий доступа; и (g) подпись, поставленную модулем запроса доступа в модуле TPM, для соответствующего значения регистров PCR, извлеченного из TPM и NS путем использования персонального ключа AIK;

(3.2.3) после приема информации, посланной от модуля запроса доступа на этапе (3.2.2), модуль полномочий доступа дает команду модулю TPM верифицировать состоятельность случайных чисел (NS), созданных модулем TPM модуля полномочий доступа, подтверждает подпись AIK модуля запроса доступа путем использования общего ключа сертификата AIK модуля запроса доступа, и извлекает из модуля TPM соответствующее значение регистров PCR согласно таблице регистров PCR, запрошенной модулем запроса доступа; модуль полномочий доступа подписывает соответствующее значение регистров PCR, извлеченное из модуля TPM, и NAR в модуле TPM путем использования персонального ключа AIK и посылает администратору политики следующую информацию:

(а) случайное число (NS), созданное модулем TPM модуля полномочий доступа; (b) случайное число (NAR), созданное модулем TPM модуля запроса доступа; (с) сертификат AIK (CertAR-AIK) модуля запроса доступа; (d) значение (PCRsAR) регистров PCR, запрошенное модулем полномочий доступа; (е) журнал (LogAR) измерений значения регистров PCR, запрошенного модулем полномочий доступа; (f) подпись, которую поставил в модуле TPM модуль запроса доступа, для соответствующего значения регистров PCR, извлеченного из модуля TPM, и NS путем использования персонального ключа AIK; (g) случайное число (NAC), созданное пользователем модуля полномочий доступа; (h) сертификат AIK (CertAR-AIK) модуля полномочий доступа; (i) значение (PCRsAC) регистров PCR, запрошенное модулем запроса доступа; (j) журнал (LogAC) измерений значения PCR, запрошенного модулем запроса доступа; и (k) подпись, поставленную в модуле TPM модулем полномочий доступа, для соответствующего значения регистров PCR, извлеченного из модуля TPM и NAR путем использования персонального ключа AIK;

(3.2.4) после приема информации, посланной из модуля полномочий доступа на этапе (3.2.3), администратор политики подтверждает подписи AIK модуля запроса доступа и модуля полномочий доступа путем использования общих ключей согласно соответствующим сертификатам AIK модуля запроса доступа и модуля полномочий доступа; администратор политики повторно вычисляет соответствующее значение регистров PCR согласно журналам измерений соответствующих значений регистров PCR, извлеченных из соответствующих блоков TPM модуля запроса доступа и модуля полномочий доступа, а также стандартное значение измерения целостности в базе данных, и сравнивает повторно вычисленное соответствующее значение регистров PCR с соответствующим значением регистров PCR в информации, посланной из модуля полномочий доступа на этапе (3.2.3); администратор политики создает результат (ResultAIK-PCRs) аутентификации и верификации целостности сертификата AIK модуля запроса доступа и модуля полномочий доступа, и подписывает ResultAIK-PCRs путем использования персонального ключа, соответствующего сертификату идентичности администратора политики для получения [ResultAIK-PCRs]Sig; администратор политики посылает ResultAIK-PCRs и [ResultAIK-PCRs]Sig в модуль полномочий доступа, причем ResultAIK-PCRs включает в себя:

(a) случайное число NAC, созданное пользователем модуля полномочий доступа; (b) случайное число (NS), созданное модулем TPM модуля полномочий доступа; (c) сертификат AIK (CertAR-AIK) модуля запроса доступа; (d) значение (PCRsAR) регистров PCR, запрошенное модулем полномочий доступа; (e) результат (ReAR) верификации целостности платформы модуля запроса доступа; (f) случайное число (NAR), созданное модулем TPM модуля запроса доступа; (g) сертификат AIK (CertAR-AIK) модуля полномочий доступа; (h) значение (PCRsAC) регистров PCR, запрошенное модулем запроса доступа; (i) результат (ReAC) верификации целостности платформы модуля полномочий доступа; (j) результат (ReAR-AIK) верификации сертификата AIK модуля запроса доступа; и (k) результат (ReAC-AIK) верификации сертификата AIK модуля полномочий доступа;

(3.2.5) после приема информации, посланной от администратора политики на этапе (3.2.4), модуль полномочий доступа верифицирует состоятельность случайного числа (NAC), созданного пользователем модуля полномочий доступа, и NAC в информации, посланной администратором политики на этапе (3.2.4), и подтверждает пользовательскую подпись администратора политики; модуль полномочий доступа дает команду модулю TPM верифицировать состоятельность случайных чисел (NS), созданных модулем TPM модуля полномочий доступа, состоятельность сертификатов AIK (CertAR-AIK) модуля запроса доступа и состоятельность значений регистров PCR (PCRsAR), запрошенных модулем полномочий доступа; модуль полномочий доступа верифицирует ReAR-AIK и ReAR и создает результат оценки целостности платформы модуля запроса доступа; модуль полномочий доступа посылает на этапе (3.2.4) модулю запроса доступа эту информацию и подпись значения PCR, извлеченного из модуля TPM и NAR путем использования модулем полномочий доступа персонального ключа AIK в модуле TPM;

(3.2.6) после приема информации, посланной из модуля полномочий доступа на этапе (3.2.5), модуль запроса доступа подтверждает подпись AIK модуля полномочий доступа и правильность пользовательской подписи администратора политики; модуль запроса доступа дает команду модулю TPM верифицировать состоятельность случайных чисел (NAR), созданных модулем TPM модуля запроса доступа; модуль запроса доступа верифицирует состоятельность сертификата AIK модуля полномочий доступа и значение PCR, запрошенное модулем запроса доступа; модуль запроса доступа верифицирует ReAC-AIK и ReAC и создает результат оценки целостности платформы модуля запроса доступа.

Предпочтительно, чтобы в процедуре создания результата оценки целостности платформы модуля запроса доступа на этапе (3.2.5) модуль полномочий доступа вновь обменивался информацией о целостности с модулем запроса доступа путем повторения этапов с (3.2.1) по (3.2.6).

Предпочтительно, чтобы в процедуре создания результата оценки целостности платформы модуля полномочий доступа на этапе (3.2.6) модуль запроса доступа вновь обменивался информацией о целостности с модулем полномочий доступа путем повторения этапов с (3.2.2) по (3.2.6).

Предпочтительно, чтобы рекомендация, посланная сервером TNC и клиентом TNC в модуль полномочий сетевого доступа и модулю запроса сетевого доступа, включала в себя: информацию о разрешении доступа, информацию об отказе в доступе и информацию о восстановлении изолированности.

Как можно видеть из вышеописанных технических решений по настоящему изобретению, на уровне сетевого доступа принят способ управления доступом на основе протокола трехэлементной одноранговой аутентификации, который усиливает защиту архитектуры доверенного сетевого соединения и упрощает управление ключами в этой архитектуре.

Вдобавок, может быть выбран способ реализации оценки целостности платформы в соответствии со сложившейся реальной ситуацией. Согласно первому способу администратор политики реализует локализованную аутентификацию сертификатов AIK модуля запроса доступа и модуля полномочий доступа, и модуль запроса доступа и модуль полномочий доступа реализуют верификацию целостности платформы другой стороны локально друг относительно друга. Первый способ подходит в том случае, если и модуль запроса доступа, и модуль полномочий доступа могут обращаться к базе данных, хранящей стандартные значения измерения целостности для соответствующих компонент платформы, что может усилить защиту архитектуры доверенного сетевого соединения и упростить управление ключами в архитектуре доверенного сетевого соединения. Согласно второму способу и аутентификация сертификатов AIK, и верификация целостности платформы модуля запроса доступа и модуля полномочий доступа выполняются администратором политики, что упрощает механизмы управления ключами и верификации целостности в архитектуре доверенного сетевого соединения, дополнительно усиливает защиту архитектуры доверенного сетевого соединения и расширяет диапазон применения доверенного сетевого соединения.

Дополнительно, в настоящем изобретении протокол трехэлементной одноранговой аутентификации, то есть протокол двунаправленной аутентификации на основе привлечения третьей стороны, принят не только на уровне сетевого доступа для реализации двунаправленной аутентификации пользователя между модулем запроса доступа и модулем полномочий доступа, но также и на уровне оценки целостности для реализации двунаправленной оценки целостности платформы между модулем запроса доступа и модулем полномочий доступа, что усиливает защиту всей архитектуры доверенного сетевого соединения.

Краткое описание чертежей

Фиг.1 - схема всей передачи информации по доверенному сетевому соединению в стандартной архитектуре TCG-TNC;

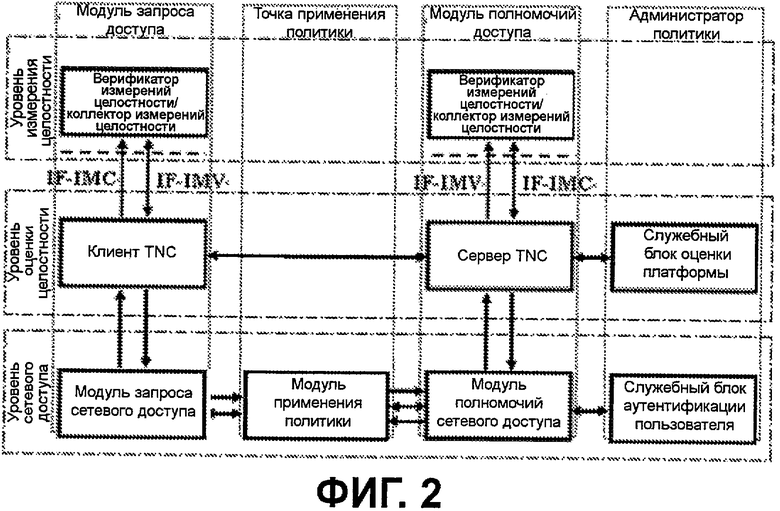

фиг.2 - схема всей передачи информации при использовании первого способа оценки целостности платформы согласно настоящему изобретению;

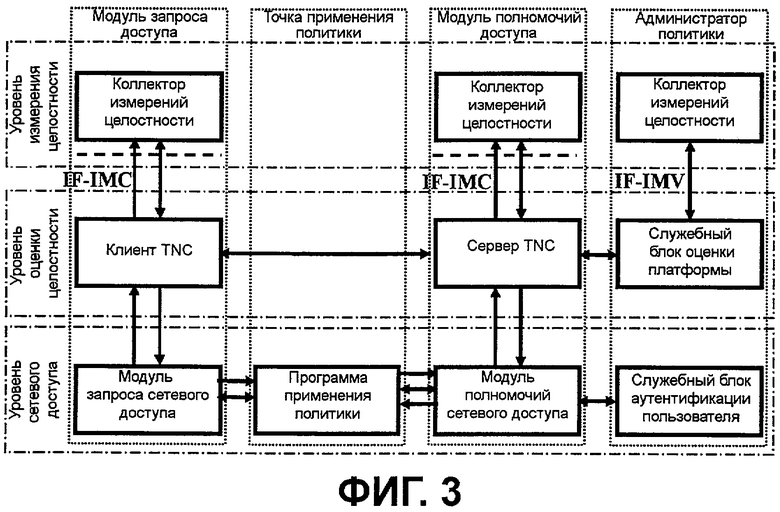

фиг.3 - схема всей передачи информации при использовании второго способа оценки целостности платформы согласно настоящему изобретению;

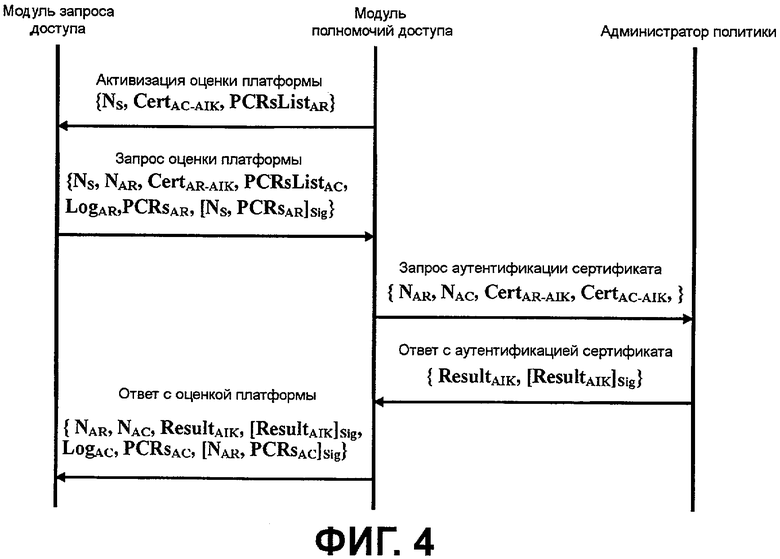

фиг.4 - схема первого способа реализации оценки целостности платформы согласно настоящему изобретению; и

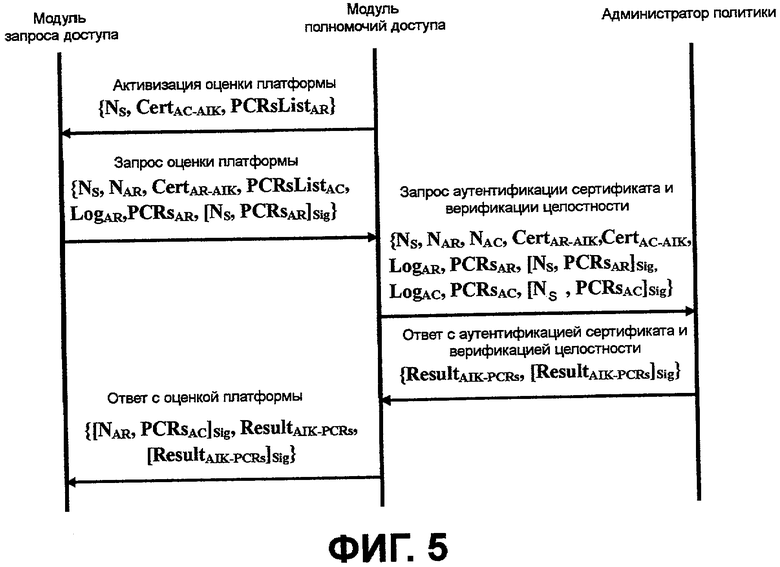

фиг.5 - схема второго способа реализации оценки целостности платформы согласно настоящему изобретению.

Обозначения для ссылок означают следующее:

NS - случайное число, созданное модулем доверенной платформы (TPM) модуля полномочий доступа; CertAC-AIK - сертификат AIK модуля полномочий доступа; PCRsListAR - таблица регистров PCR, запрошенная модулем полномочий доступа от модуля запроса доступа; NAR - случайное число, созданное модулем доверенной платформы (TPM) модуля запроса доступа; CertAR-AIK - сертификат AIK модуля запроса доступа; PCRsListAC - таблица регистров PCR, запрошенная модулем запроса доступа из модуля полномочий доступа; LogAR - журнал измерений значения регистров PCR, запрошенный модулем полномочий доступа; PCRsAR - значение регистров PCR, запрошенное модулем полномочий доступа; [NS,PCRsAR]Sig - подпись модулем запроса доступа случайного числа, созданного модулем доверенной платформы (TPM) модуля полномочий доступа, и значения регистров PCR, запрошенного модулем полномочий доступа; NAC - случайное число, созданное пользователем модуля полномочий доступа; LogAC - журнал измерений значения регистров PCR, запрошенного модулем запроса доступа; PCRsAC - значение регистров PCR, запрошенное модулем запроса доступа; [NAR,PCRsAC]Sig - подпись модулем полномочий доступа случайного числа, созданного модулем доверенной платформы (TPM) модуля запроса доступа, и значения регистров PCR, запрошенного модулем запроса доступа; ResultAIK-PCRs - результаты аутентификации сертификата AIK и верификации целостности модуля запроса доступа и модуля полномочий доступа; [ResultAIK-PCRs]Sig - подпись администратором политики результатов аутентификации сертификата AIK и верификации целостности модуля запроса доступа и модуля полномочий доступа; ReAC - результат верификации целостности платформы для модуля полномочий доступа; ReAR - результат верификации целостности платформы модуля запроса доступа; ResultAIK - результат верификации сертификатов AIK модуля запроса доступа и модуля полномочий доступа; [ResultAIK]Sig - подпись администратором политики результата верификации сертификатов AIK модуля запроса доступа и модуля полномочий доступа; ReAR-AIK - результат верификации сертификата AIK модуля запроса доступа; ReAC-AIK - результат верификации сертификата AIK модуля полномочий доступа.

Подробное описание изобретения

Большинство стандартных сетей, особенно проводных сетей, развернуты согласно архитектуре TCG-TNC. Настоящее изобретение обеспечивает архитектуру доверенного сетевого соединения для совершенствования защиты в архитектуре TCG-TNC. Настоящее изобретение в основном включает в себя уровень сетевого доступа, уровень оценки целостности и уровень измерения целостности. Четыре логических объекта, состоящие из модуля запроса доступа, точки применения политики, модуля полномочий доступа и администратора политики, могут быть распределены в любом месте сети. Модуль запроса доступа также называют модулем запроса, пользовательской станцией и т.д. Администратор политики также называют сервером аутентификации, доверенным сервером, фоновым сервером и т.д.

Уровень сетевого доступа отвечает за реализацию двунаправленной аутентификации пользователя и согласования ключа между модулем запроса доступа и модулем полномочий доступа, согласования ключа между модулем запроса доступа и точкой применения политики, а также взаимного управления доступом между модулем полномочий доступа и модулем запроса доступа. Подробные этапы реализации описываются следующим образом: вначале предполагается, что между точкой применения политики и модулем полномочий доступа предварительно установлен защищенный канал. Затем модуль запроса сетевого доступа, модуль полномочий сетевого доступа и служебный блок аутентификации пользователя выполняют протокол трехэлементной одноранговой аутентификации для реализации двунаправленной аутентификации пользователя и согласования ключа между модулем запроса доступа и модулем полномочий доступа. Главный ключ, созданный в процедуре аутентификации, передается модулем полномочий сетевого доступа в точку применения политики через защищенный канал. Наконец, точка применения политики использует главный ключ для выполнения согласования ключа с модулем запроса доступа, чтобы обеспечить защиту передачи данных между точкой применения политики и модулем запроса доступа. Уровень сетевого доступа согласно настоящему изобретению может использовать способ управления доступом, основанный на трехэлементной одноранговой аутентификации, то есть на способе управления сетевым доступом, принятым в стандарте WLAN Китая.

Уровень оценки целостности отвечает за реализацию оценки целостности платформы модуля запроса доступа и модуля полномочий доступа, включая аутентификацию мандата платформы и верификацию целостности платформы. Оценка целостности платформы может быть реализована следующими двумя способами.

Первый способ оценки целостности платформы показан на фиг.2. Администратор политики подтверждает сертификаты AIK модуля запроса доступа и модуля полномочий доступа. Модуль запроса доступа и модуль полномочий доступа верифицируют целостность платформы другой стороны локально друг по отношению к другу. Этот способ подходит в том случае, если и модуль запроса доступа, и модуль полномочий доступа могут обращаться к базе данных, где хранятся стандартные значения измерений целостности соответствующих компонент платформы, что может усилить защиту архитектуры доверенного сетевого соединения и упростить управление ключами в архитектуре доверенного сетевого соединения. Верификация целостности платформы и аутентификация мандата платформы реализуется следующим образом:

1. Верификация целостности платформы: Верификация целостности платформы модуля полномочий доступа выполняется у клиента TNC, а верификация целостности платформы модуля запроса доступа выполняется на сервере TNC.

2. Аутентификация мандата платформы: Аутентификация мандата платформы модуля запроса доступа и модуля полномочий доступа реализуется посредством протокола трехэлементной одноранговой аутентификации. Аутентификация сертификатов AIK модуля запроса доступа и контроллера доступа осуществляется служебным блоком оценки платформы.

Второй способ оценки целостности платформы показан на фиг.3. Верификация действительности сертификатов AIK и верификация целостности платформы модуля запроса доступа и модуля полномочий доступа выполняется администратором политики, что упрощает управление ключами и механизмы верификации целостности архитектуры доверенного сетевого соединения, и кроме того, усиливает защиту архитектуры доверенного сетевого соединения и расширяет диапазон применения доверенного сетевого соединения. Верификация целостности платформы и мандатная аутентификация платформы реализуются следующим образом:

1. Верификация целостности платформы: Верификация целостности платформы как модуля запроса доступа, так и модуля полномочий доступа выполняется служебным блоком оценки платформы.

2. Аутентификация мандата платформы: Аутентификация мандата платформы модуля запроса доступа и модуля полномочий доступа реализуется посредством протокола трехэлементной одноранговой аутентификации. Верификация действительности сертификатов AIK модуля запроса доступа и модуля полномочий доступа выполняется служебным блоком оценки платформы.

Уровень измерения целостности отвечает за сбор и верификацию информации о целостности платформы модуля запроса доступа и модуля полномочий доступа. В первом способе оценки целостности платформы как модуль запроса доступа, так и модуль полномочий доступа собирают информацию о целостности платформы и верифицируют эту информацию. Во втором способе оценки целостности платформы как модуль запроса доступа, так и модуль полномочий доступа только собирают информацию о целостности платформы, а верификация информации о целостности платформы осуществляется администратором политики.

Настоящее изобретение включает в себя следующие этапы:

(1.) Выполнение инициирования. Перед установкой сетевого соединения выполняют следующие этапы:

(1.1) Клиент TNC модуля запроса доступа и сервер TNC модуля полномочий доступа заранее готовят информацию о целостности платформы и предоставляют информацию о целостности платформы соответствующим коллекторам измерения целостности (IMC) уровня измерения целостности;

(1.2) Клиент TNC и сервер TNC предварительно задают требования к верификации целостности, включающие в себя таблицы регистров PCR, которые взаимно запрашиваются модулем запроса доступа и модулем полномочий доступа для верификации. В первом способе оценки целостности платформы клиент TNC и сервер TNC предоставляют заранее заданные требования для верификации целостности непосредственно верификаторам IMV модуля запроса доступа и модуля полномочий доступа. Во втором способе оценки целостности платформы клиент TNC и сервер TNC предоставляют заранее заданные требования для верификации целостности только верификатору IMV администратора политики в процедуре оценки целостности платформы.

(1.3) Модули TPM модуля запроса доступа и модуля полномочий доступа хэшируют информацию о платформе, необходимую для сетевых стратегий, и запоминают хэшированную информацию о платформе в регистрах PCR.

(2.) Выполнение аутентификации пользователя.

(2.1) На уровне сетевого доступа модуль запроса сетевого доступа инициирует запрос доступа в программе применения политики, которая направляет запрос доступа в модуль полномочий сетевого доступа.

(2.2) Модуль полномочий сетевого доступа после приема запроса доступа инициирует двунаправленную процедуру аутентификации пользователя. Между модулем запроса сетевого доступа, модулем полномочий сетевого доступа и служебным блоком аутентификации пользователя на уровне сетевого доступа выполняется протокол трехэлементной одноранговой аутентификации для реализации двунаправленной аутентификации пользователя и согласования ключа между модулем запроса доступа и модулем полномочий доступа. Затем модуль полномочий сетевого доступа через заранее установленный защищенный канал передает в точку применения политики главный ключ, созданный в двунаправленной процедуре аутентификации пользователя. Наконец, точка применения политики и модуль запроса доступа используют главный ключ для выполнения согласования ключа.

(2.3) Если двунаправленная аутентификация пользователя прошла успешно, то модуль запроса сетевого доступа и модуль полномочий сетевого доступа посылают информацию об успешной аутентификации пользователя клиенту TNC и на сервер TNC уровня оценки целостности.

(3.) Выполнение оценки целостности.

Когда сервер TNC модуля полномочий доступа получает информацию об успешной аутентификации пользователя, посланную из модуля сетевого доступа, сервер TNC модуля полномочий доступа, клиент TNC модуля запроса доступа и служебный блок оценки платформы администратора политики используют протокол трехэлементной одноранговой аутентификации для реализации двунаправленной оценки целостности платформы между модулем запроса доступа и модулем полномочий доступа на уровне оценки целостности и уровне измерения целостности. В процедуре оценки целостности платформы может потребоваться один или несколько обменов данными.

Обратимся к фиг.4, где первый способ реализации оценки целостности платформы состоит в следующем:

(3.1.1) Когда сервер TNC модуля полномочий доступа принимает информацию об успешной аутентификации пользователя, посланную из модуля полномочий сетевого доступа, или подтверждена успешная аутентификация пользователя, модуль полномочий доступа посылает следующую информацию модулю запроса доступа:

(а) NS; (b) CertAC-AIK; (с) PCRsListAR.

(3.1.2) После приема информации, посланной из модуля полномочий доступа на этапе (3.1.1), модуль запроса доступа извлекает из модуля TPM соответствующее значение регистров PCR в соответствии с таблицей регистров PCR, запрошенной модулем полномочий доступа, затем подписывает соответствующее значение регистров PCR, извлеченное из модуля TPM, и NS в модуле TPM путем использования персонального ключа AIK и, наконец, посылает в модуль полномочий доступа следующую информацию:

(а) NS; (b) NAR; (с) CertAR-AIK; (d) PCRsListAC; (е) PCRsAR; (f) LogAR и (g) подпись, поставленную модулем запроса доступа в модуле TPM, для соответствующего значения регистров PCR, извлеченного из TPM, и NS путем использования персонального ключа AIK.

(3.1.3) После приема информации, посланной от модуля запроса доступа на этапе (3.1.2), модуль полномочий доступа сначала дает команду модулю TPM верифицировать состоятельность случайных чисел (NS), созданных модулем TPM модуля полномочий доступа, затем подтверждает подпись AIK модуля запроса доступа путем использования общего ключа сертификата AIK модуля запроса доступа, после чего верифицирует целостность платформы модуля запроса доступа путем использования значения регистров PCR, запрошенного модулем полномочий доступа у модуля запроса доступа, журнала LogAR и стандартного значения измерения целостности, предусмотренного в базе данных, создает результат верификации целостности платформы модуля запроса доступа с помощью модуля полномочий доступа и, наконец, посылает администратору политики следующую информацию:

(а) NAR; (b) NAC; (с) сертификат AIK модуля запроса доступа; и (d) сертификат AIK модуля полномочий доступа.

(3.1.4) После приема информации, посланной на этапе (3.1.3) модулем полномочий доступа, администратор политики сначала верифицирует сертификаты AIK модуля запроса доступа и модуля полномочий доступа и создает ResultAIK, причем ResultAIK включает в себя NAC, CertAR-AIK, ReAR-AIK, NAR, CertAR-AIK, ReAR-AIK; затем администратор политики подписывает результат верификации сертификата путем использования персонального ключа, соответствующего сертификату идентичности администратора политики; наконец, администратор политики посылает в модуль полномочий доступа созданный ResultAIK и [ResultAIK]Sig.

(3.1.5) После приема информации, посланной администратором политики на этапе (3.1.4), модуль полномочий доступа сначала верифицирует состоятельность NAC и NAR и подтверждает подпись администратора политики путем использования общего ключа, соответствующего сертификату идентичности администратора политики; затем модуль полномочий доступа подтверждает сертификат AIK модуля запроса доступа в соответствии с результатом верификации сертификата и создает результат оценки целостности платформы путем использования результата верификации целостности платформы модуля запроса доступа, выполненной модулем полномочий доступа; далее модуль полномочий доступа извлекает из модуля TPM соответствующее значение регистров PCR согласно таблице регистров PCR, запрошенной модулем запроса доступа, и подписывает в модуле TPM соответствующее значение регистров PCR, извлеченное из модуля TPM, и NAR путем использования персонального ключа AIK; наконец, модуль полномочий доступа посылает модулю запроса доступа следующую информацию:

(а) содержимое сообщения, посланное администратором политики на этапе (3.1.4); (b) NAR; (с) NAC; (d) PCRsAC; (е) LogAC; (f) подпись, которую поставил модуль полномочий доступа для соответствующего значения регистров PCR, извлеченного из модуля TPM и NAR.

В процедуре создания результата оценки целостности платформы модуля запроса доступа на этапе (3.1.5) модуль полномочий доступа может обмениваться информацией о целостности с модулем запроса доступа и снова выполнить верификацию, то есть повторить этапы с (3.1.1) по (3.1.6), если модуль полномочий доступа не удовлетворен полученным результатом, или когда требуется другая сетевая стратегия. Процедура подтверждения сертификата AIK и процедура дополнительной верификации целостности платформы модуля полномочий доступа, выполняемая модулем запроса доступа, являются необязательными и выполняются при необходимости.

(3.1.6) После приема информации, посланной из модуля полномочий доступа на этапе (3.1.5), модуль запроса доступа сначала подтверждает подпись администратора политики путем использования общего ключа, соответствующего сертификату идентичности администратора политики, затем верифицирует состоятельность NAR, подтверждает подпись AIK модуля полномочий доступа путем использования общего ключа сертификата AIK модуля полномочий доступа и подтверждает сертификат AIK модуля полномочий доступа согласно результату верификации сертификата; затем модуль запроса доступа верифицирует целостность платформы модуля полномочий доступа путем использования значения регистров PCR, запрошенного из модуля полномочий доступа модулем запроса доступа, журнала LogAC и стандартного значения измерения целостности, предусмотренного в базе данных, и создает результат верификации целостности платформы для модуля полномочий доступа; наконец, модуль запроса доступа создает результат оценки целостности платформы согласно подлинности сертификата AIK модуля полномочий доступа и результат верификации целостности платформы модуля полномочий доступа.

В процедуре создания результата оценки целостности платформы модуля полномочий доступа на этапе (3.1.6) модуль запроса доступа может обмениваться информацией о целостности с модулем полномочий доступа и снова выполнить верификацию, то есть повторить этапы с (3.1.2) по (3.1.6), если модуль полномочий доступа не удовлетворен полученным результатом, или когда требуется другая сетевая стратегия. Процедура подтверждения сертификата AIK и процедура дополнительной верификации целостности платформы модуля запроса доступа, выполняемая модулем полномочий доступа, являются необязательными и выполняются, когда это потребуется.

Обратимся к фиг.5, где описан второй способ реализации оценки целостности платформы, состоящий в следующем:

(3.2.1) После приема информации об успешной аутентификации пользователя, посланной из модуля полномочий сетевого доступа, модуль полномочий доступа посылает модулю запроса доступа следующую информацию:

(а) NS; (b) CertAC-AIK; (с) PCRsListAR.

(3.2.2) После приема информации, посланной из модуля полномочий доступа на этапе (3.2.1), модуль запроса доступа сначала извлекает из модуля TPM соответствующее значение регистров PCR в соответствии с таблицей регистров PCR, запрошенной модулем полномочий доступа, затем подписывает в модуле TPM соответствующее значение регистров PCR, извлеченное из модуля TPM, и NS путем использования персонального ключа AIK и, наконец, посылает в модуль полномочий доступа следующую информацию:

(а) NS; (b) NAR; (с) CertAR-AIK; (d) PCRsListAC; (е) PCRsAR; (f) LogAR; и (g) подпись, поставленную модулем запроса доступа в модуле TPM, для соответствующего значения регистров PCR, извлеченного из TPM, и NS путем использования персонального ключа AIK.

(3.2.3) После приема информации, посланной от модуля запроса доступа на этапе (3.2.2), модуль полномочий доступа сначала дает команду модулю TPM верифицировать состоятельность NS, затем подтверждает подпись AIK модуля запроса доступа путем использования общего ключа сертификата AIK модуля запроса доступа, после чего извлекает из модуля TPM соответствующее значение регистров PCR согласно таблице регистров PCR, запрошенной модулем запроса доступа; затем модуль полномочий доступа подписывает соответствующее значение регистров PCR, извлеченное из модуля TPM, и NAR в модуле TPM путем использования персонального ключа AIK и, наконец, посылает администратору политики следующую информацию:

(а) NS; (b) NAR; (с) CertAR-AIK; (d) PCRsAR; (е) LogAR; (f) подпись, которую поставил в модуле TPM модуль запроса доступа, для соответствующего значения регистров PCR, извлеченного из модуля TPM, и NS путем использования персонального ключа AIK; (g) NAC; (h) CertAR-AIK; (i) PCRsAC; (j) LogAC; и (k) подпись, поставленную в модуле TPM модулем полномочий доступа, для соответствующего значения регистров PCR, извлеченного из модуля TPM, и NAR путем использования персонального ключа AIK.

(3.2.4) После приема информации, посланной из модуля полномочий доступа на этапе (3.2.3), администратор политики сначала подтверждает подписи AIK модуля запроса доступа и модуля полномочий доступа путем использования общих ключей согласно соответствующим сертификатам AIK модуля запроса доступа и модуля полномочий доступа; затем администратор политики повторно вычисляет соответствующее значение регистров PCR согласно журналам измерений соответствующих значений регистров PCR, извлеченных из соответствующих блоков TPM модуля запроса доступа и модуля полномочий доступа, а также стандартное значение измерения целостности в базе данных, и сравнивает повторно вычисленное соответствующее значение регистров PCR с соответствующим значением регистров PCR в информации, посланной из модуля полномочий доступа на этапе (3.2.3); затем администратор политики создает ResultAIK-PCRs и подписывает ResultAIK-PCRs путем использования персонального ключа, соответствующего сертификату идентичности администратора политики для получения [ResultAIK-PCRs]Sig; наконец, администратор политики посылает ResultAIK-PCRs и [ResultAIK-PCRs]Sig в модуль полномочий доступа. ResultAIK-PCRs включает в себя:

(a) NAC; (b) NS; (c) CertAR-AIK; (d) PCRsAR; (e) ReAR; (f) NAR; (g) CertAc-AIK; (h) PCRsAC; (i) ReAC; (j) ReAR-AIK; и (k) ReAC-AIK.

(3.2.5) После приема информации, посланной от администратора политики на этапе (3.2.4), модуль полномочий доступа сначала верифицирует состоятельность NAC и NAC в информации, посланной администратором политики на этапе (3.2.4), и подтверждает пользовательскую подпись администратора политики; затем модуль полномочий доступа дает команду модулю TPM верифицировать состоятельность NS и состоятельность CertAR-AIK и PCRsAR. Затем модуль полномочий доступа верифицирует ReAR-AIK и ReAR и создает результат оценки целостности платформы модуля запроса доступа; наконец, модуль полномочий доступа посылает на этапе (3.2.4) модулю запроса доступа эту информацию и подпись значения PCR, извлеченного из модуля TPM, и NAR путем использования модулем полномочий доступа персонального ключа AIK в модуле TPM.

В процедуре создания результата оценки целостности платформы модуля запроса доступа на этапе 3.2.5 модуль полномочий доступа может обменяться информацией о целостности с модулем запроса доступа и снова выполнить верификацию, то есть повторить этапы с (3.2.1) по (3.2.6), если модуль полномочий доступа не удовлетворен полученным результатом, или когда требуется другая сетевая стратегия. Процедура подтверждения сертификатов AIK и процедура дополнительной верификации целостности платформы модуля полномочий доступа, выполняемая модулем запроса доступа, являются необязательными и выполняются по требованию.

(3.2.6) После приема информации, посланной из модуля полномочий доступа на этапе (3.2.5), модуль запроса доступа сначала подтверждает подпись AIK модуля полномочий доступа и действительность пользовательской подписи администратора политики; затем модуль запроса доступа дает команду модулю TPM верифицировать состоятельность NAR; после этого модуль запроса доступа верифицирует состоятельность сертификата AIK модуля полномочий доступа и значение PCRs, запрошенное модулем запроса доступа; наконец, модуль запроса доступа верифицирует ReAC-AIK и ReAC и создает результат оценки целостности платформы модуля запроса доступа.

В процедуре создания результата оценки целостности платформы модуля запроса доступа на этапе (3.2.6) модуль запроса доступа может обмениваться информацией о целостности с модулем полномочий доступа и вновь выполнить верификацию, то есть повторить этапы с (3.2.2) по (3.2.6), если модуль запроса доступа не удовлетворен указанным результатом, или когда требуется другая сетевая стратегия. Процедура подтверждения сертификата AIK и процедура дополнительной верификации целостности платформы модуля запроса доступа, выполняемая модулем полномочий доступа, является необязательной и выполняется, когда это необходимо.

(4.) Выполнение управления доступом.

Сервер TNC и клиент TNC соответственно собирают результаты оценки целостности платформы модуля полномочий доступа и модуля запроса доступа, а затем посылают рекомендации в модуль полномочий сетевого доступа и модулю запроса сетевого доступа соответственно; модуль запроса сетевого доступа и модуль полномочий сетевого доступа управляют портами согласно соответствующим полученным рекомендациям для реализации взаимного управления доступом между модулем запроса доступа и модулем полномочий доступа. Рекомендация, посланная сервером TNC и клиентом TNC в модуль полномочий сетевого доступа и модулю запроса сетевого доступа, может представлять собой: информацию о разрешении доступа, информацию об отказе доступа или информацию о восстановлении изолированности.

В вышеописанных вариантах настоящего изобретения на уровне сетевого доступа принят способ управления доступом, основанный на трехэлементной одноранговой аутентификации, что усиливает защиту архитектуры доверенного сетевого соединения и упрощает управление ключами в указанной архитектуре.

Вдобавок, может быть выбран способ реализации оценки целостности платформы, соответствующий реальной ситуации. В первом способе администратор политики реализует концентрированную аутентификацию сертификатов AIK модуля запроса доступа и модуля полномочий доступа, и модуль запроса доступа и модуль полномочий доступа реализуют верификацию целостности платформы другой стороны локально друг относительно друга. Первый способ подходит в том случае, если и модуль запроса доступа, и модуль полномочий доступа могут обращаться к базе данных, хранящей стандартные значения измерения целостности для соответствующих компонент платформы, что может усилить защиту архитектуры доверенного сетевого соединения и упростить управление ключами в архитектуре доверенного сетевого соединения. Во втором способе и аутентификация сертификатов AIK, и верификация целостности платформы модуля запроса доступа и модуля полномочий доступа выполняются администратором политики, что упрощает механизмы управления ключами и верификации целостности в архитектуре доверенного сетевого соединения, дополнительно усиливает защиту архитектуры доверенного сетевого соединения и расширяет диапазон применения доверенного сетевого соединения.

Вдобавок, в настоящем изобретении протокол трехэлементной одноранговой аутентификации, то есть протокол двунаправленной аутентификации на основе третьей стороны, принят не только на уровне сетевого доступа для реализации двунаправленной аутентификации пользователя между модулем запроса доступа и модулем полномочий доступа, но также и на уровне оценки целостности для реализации двунаправленной оценки целостности платформы между модулем запроса доступа и модулем полномочий доступа, что усиливает защиту всей архитектуры доверенного сетевого соединения.

Выше был подробно описан способ доверенного сетевого соединения для совершенствования защиты согласно настоящему изобретению. Конкретные примеры, перечисленные в тексте, иллюстрируют теоретические основы и варианты осуществления настоящего изобретения. Описание вышеуказанных вариантов просто призвано помочь пониманию сущности технических решений настоящего изобретения. Кроме того, специалисты в данной области техники могут предложить модификации для указанных вариантов и указать области применения в рамках существа настоящего изобретения. В заключение скажем, что данное описание не следует понимать как ограничение настоящего изобретения.

Изобретение относится к области сетевой защиты, а именно к способу доверенного сетевого соединения (TNC) для совершенствования защиты. Техническим результатом является повышение расширяемости и криптографической защищенности. Технический результат достигается тем, что способ содержит предварительную подготовку информации о целостности платформы и формулировку требования к верификации целостности. Модуль запроса сетевого доступа инициирует запрос доступа, модуль полномочий сетевого доступа запускает процесс двунаправленной аутентификации пользователя и начинает выполнение протокола трехэлементной одноранговой аутентификации со служебным блоком аутентификации пользователя. После успешной двунаправленной аутентификации пользователя сервер TNC и клиент TNC выполняют двунаправленную оценку целостности платформы. Модуль запроса сетевого доступа и модуль полномочий сетевого доступа управляют портами согласно соответствующим рекомендациям и реализуют взаимное управление доступом модуля запроса доступа и модуля полномочий доступа. 9 з.п. ф-лы, 5 ил.

1. Способ доверенного сетевого соединения для совершенствования защиты, содержащий:

(1.) этап инициирования:

(1.1) клиент доверенного сетевого соединения (TNC) модуля запроса доступа и сервер TNC модуля полномочий доступа заранее готовят информацию о целостности платформы и предоставляют информацию о целостности платформы соответствующим коллекторам измерения целостности (IMC) уровня измерения целостности;

(1.2) клиент TNC и сервер TNC предварительно задают требования к верификации целостности, включающие в себя таблицу регистров PCR, которая взаимно запрашивается модулем запроса доступа и модулем полномочий доступа для верификации;

(1.3) модули доверенной платформы (TPM) модуля запроса доступа и модуля полномочий доступа хэшируют информацию о платформе, необходимую для сетевых стратегий, и запоминают хэшированную информацию о платформе в регистрах конфигурации платформы (PCR);

(2.) аутентификацию пользователя:

(2.1) на уровне сетевого доступа модуль запроса сетевого доступа инициирует запрос доступа в программе применения политики, которая направляет запрос доступа в модуль полномочий сетевого доступа;

(2.2) модуль полномочий сетевого доступа после приема запроса доступа инициирует двунаправленную процедуру аутентификации пользователя; между модулем запроса сетевого доступа, модулем полномочий сетевого доступа и служебным блоком аутентификации пользователя на уровне сетевого доступа выполняется протокол трехэлементной одноранговой аутентификации для реализации двунаправленной аутентификации пользователя и согласования ключа между модулем запроса доступа и модулем полномочий доступа; затем модуль полномочий сетевого доступа через заранее установленный защищенный канал передает в точку применения политики главный ключ, созданный в двунаправленной процедуре аутентификации пользователя; наконец, точка применения политики и модуль запроса доступа используют главный ключ для выполнения согласования ключа;

(2.3) если двунаправленная аутентификация пользователя прошла успешно, то модуль запроса сетевого доступа и модуль полномочий сетевого доступа посылают информацию об успешной аутентификации пользователя клиенту TNC и на сервер TNC уровня оценки целостности.

(3.) этап оценки целостности:

когда сервер TNC модуля полномочий доступа получает информацию об успешной аутентификации пользователя, посланную из модуля сетевого доступа, сервер TNC модуля полномочий доступа, клиент TNC модуля запроса доступа и служебный блок оценки платформы администратора политики используют протокол трехэлементной одноранговой аутентификации для реализации двунаправленной оценки целостности платформы между модулем запроса доступа и модулем полномочий доступа на уровне оценки целостности и уровне измерения целостности;

(4.) этап управления доступом:

сервер TNC и клиент TNC соответственно собирают результаты оценки целостности платформы модуля полномочий доступа и модуля запроса доступа и посылают рекомендации в модуль полномочий сетевого доступа и модулю запроса сетевого доступа соответственно; модуль запроса сетевого доступа и модуль полномочий сетевого доступа соответственно управляют портами согласно принятым рекомендациям для реализации взаимного управления доступом между модулем запроса доступа и модулем полномочий доступа.

2. Способ доверенного сетевого соединения для совершенствования защиты по п.1, в котором на этапе (3.) сервер TNC модуля полномочий доступа, клиент TNC модуля запроса доступа и служебный блок оценки платформы администратора политики используют протокол трехэлементной одноранговой аутентификации для реализации двунаправленной оценки целостности платформы между модулем запроса доступа и модулем полномочий доступа, причем способы реализации оценки целостности платформы содержат:

модуль запроса доступа верифицирует целостность платформы модуля полномочий доступа, а модуль полномочий доступа верифицирует целостность модуля запроса доступа; и

администратор политики подтверждает сертификаты ключа удостоверения подлинности (AIK) модуля запроса доступа и модуля полномочий доступа.

3. Способ доверенного сетевого соединения для совершенствования защиты по п.1, в котором на этапе (3.) сервер TNC модуля полномочий доступа, клиент TNC модуля запроса доступа и серверный блок оценки платформы администратора политики используют протокол трехэлементной одноранговой аутентификации для реализации двунаправленной оценки целостности платформы между модулем запроса доступа и модулем полномочий доступа, при этом способы реализации оценки целостности платформы содержат:

(3.1.1) когда сервер TNC модуля полномочий доступа принимает информацию об успешной аутентификации пользователя, посланную из модуля полномочий сетевого доступа, или подтверждается успешная аутентификация пользователя, модуль полномочий доступа посылает следующую информацию модулю запроса доступа:

(а) случайное число (NS), созданное модулем TPM модуля полномочий доступа;

(b) сертификат ключа удостоверения подлинности (AIK) (CertAC-AIK) модуля полномочий доступа и

(с) таблицу регистров PCR (PCRsListAR), запрошенную у модуля запроса доступа модулем полномочий доступа;

(3.1.2) после приема информации, посланной из модуля полномочий доступа на этапе (3.1.1), модуль запроса доступа извлекает из модуля TPM соответствующее значение регистров PCR в соответствии с таблицей регистров PCR, запрошенной модулем полномочий доступа, подписывает соответствующее значение регистров PCR, извлеченное из модуля TPM, и NS в модуле TPM путем использования персонального ключа AIK и посылает в модуль полномочий доступа следующую информацию:

(а) случайное число (NS), созданное модулем TPM модуля полномочий доступа;

(b) случайное число (NAR), созданное модулем TPM модуля запроса доступа;

(с) сертификат AIK (CertAR-AIK) модуля запроса доступа;

(d) таблицу регистров PCR (PCRsListAC), запрошенную из модуля полномочий доступа модулем запроса доступа;

(е) значение регистров PCR (PCRsAR), запрошенное модулем полномочий доступа;

(f) журнал (LogAR) измерений значения регистров PCR, запрошенного модулем полномочий доступа; и

(g) подпись, поставленную модулем запроса доступа в модуле TPM, для соответствующего значения регистров PCR, извлеченного из TPM, и NS путем использования персонального ключа AIK;

(3.1.3) после приема информации, посланной от модуля запроса доступа на этапе (3.1.2), модуль полномочий доступа дает команду модулю TPM верифицировать состоятельность случайного числа (NS), созданного модулем TPM модуля полномочий доступа, затем подтверждает подпись AIK модуля запроса доступа путем использования общего ключа сертификата AIK модуля запроса доступа, верифицирует целостность платформы модуля запроса доступа путем использования значения регистров PCR, запрошенного модулем полномочий доступа у модуля запроса доступа, журнала LogAR и стандартного значения измерения целостности, предусмотренного в базе данных, создает результат верификации целостности платформы модуля запроса доступа с помощью модуля полномочий доступа и посылает администратору политики следующую информацию:

(а) случайное число (NAR), созданное модулем TPM модуля запроса доступа;

(b) случайное число (NAC), созданное пользователем модуля полномочий доступа;

(с) сертификат AIK модуля запроса доступа и

(d) сертификат AIK модуля полномочий доступа;

(3.1.4) после приема информации, посланной на этапе (3.1.3) модулем полномочий доступа, администратор политики верифицирует сертификаты AIK модуля запроса доступа и модуля полномочий доступа и создает результат (ResultAIK) верификации сертификатов модуля запроса доступа и модуля полномочий доступа, причем ResultAIK содержит NAC, CertAR-AIK, результат (ReAR-AIK) верификации сертификата AIK модуля запроса доступа, случайное число (NAR), созданное модулем TPM модуля запроса доступа, CertAC-AIK, результат верификации (ReAC-AIK) сертификата AIK модуля полномочий доступа; администратор политики подписывает ResultAIK путем использования персонального ключа, соответствующего сертификату идентичности администратора политики; администратор политики посылает в модуль полномочий доступа, созданный ResultAIK и подпись [ResultAIK]Sig результата ResultAIK;

(3.1.5) после приема информации, посланной администратором политики на этапе (3.1.4), модуль полномочий доступа верифицирует состоятельность случайного числа (NAC), созданного пользователем модуля полномочий доступа, и случайного числа (NAR), созданного модулем TPM модуля запроса доступа, и подтверждает подпись администратора политики путем использования общего ключа, соответствующего сертификату идентичности администратора политики; модуль полномочий доступа подтверждает сертификат AIK модуля запроса доступа в соответствии с результатом верификации сертификата и создает результат оценки целостности платформы путем использования результата верификации целостности платформы модуля запроса доступа, выполненной модулем полномочий доступа; модуль полномочий доступа извлекает из модуля TPM соответствующее значение регистров PCR согласно таблице регистров PCR, запрошенной модулем запроса доступа, и подписывает в модуле TPM соответствующее значение регистров PCR, извлеченное из модуля TPM, и NAR путем использования персонального ключа AIK; модуль полномочий доступа посылает модулю запроса доступа следующую информацию:

(а) содержимое сообщения, посланное администратором политики на этапе (3.1.4);

(b) случайное число (NAR), созданное модулем TPM модуля запроса доступа;

(с) случайное число (NAC), созданное пользователем модуля полномочий доступа;

(d) значение (PCRsAC) регистров PCR, запрошенное модулем запроса доступа;

(е) журнал (LogAC) измерений значений регистров PCR, запрошенный модулем запроса доступа; и

(f) подпись, которую поставил модуль полномочий доступа для соответствующего значения регистров PCR, извлеченного из модуля TPM и NAR;

(3.1.6) после приема информации, посланной из модуля полномочий доступа на этапе (3.1.5), модуль запроса доступа подтверждает подпись администратора политики путем использования общего ключа, соответствующего сертификату идентичности администратора политики, верифицирует состоятельность случайного числа (NAR), созданного модулем TPM модуля запроса доступа, подтверждает подпись AIK модуля полномочий доступа путем использования общего ключа сертификата AIK модуля полномочий доступа и подтверждает сертификат AIK модуля полномочий доступа согласно результату верификации сертификата; модуль запроса доступа верифицирует целостность платформы модуля полномочий доступа путем использования значения регистров PCR, запрошенного из модуля полномочий доступа модулем запроса доступа, журнала LogAC и стандартного значения измерения целостности, предусмотренного в базе данных, и создает результат верификации целостности платформы для модуля полномочий доступа; модуль запроса доступа создает результат оценки целостности платформы согласно подлинности сертификата AIK модуля полномочий доступа и результат верификации целостности платформы модуля полномочий доступа.

4. Способ доверенного сетевого соединения для совершенствования защиты по п.3, в котором в процедуре создания результата оценки целостности платформы модуля запроса доступа на этапе (3.1.5) модуль полномочий доступа обменивается информацией о целостности с модулем запроса доступа путем повторения этапов с (3.1.1) по (3.1.6).

5. Способ доверенного сетевого соединения для совершенствования защиты по п.3 или 4, в котором в процедуре создания результата оценки целостности платформы модуля полномочий доступа на этапе (3.1.6) модуль запроса доступа обменивается информацией о целостности с модулем полномочий доступа путем повторения этапов с (3.1.2) по (3.1.6).

6. Способ доверенного сетевого соединения для совершенствования защиты по п.1, в котором на этапе (3.) сервер TNC модуля полномочий доступа, клиент TNC модуля запроса доступа и служебный блок оценки платформы администратора политики используют протокол трехэлементной одноранговой аутентификации для реализации двунаправленной оценки целостности платформы между модулем запроса доступа и модулем полномочий доступа, при этом способы реализации оценки целостности платформы содержат:

администратор политики верифицирует целостность платформы модуля запроса доступа и модуля полномочий доступа; и

администратор политики подтверждает сертификаты AIK модуля запроса доступа и модуля полномочий доступа.

7. Способ доверенного сетевого соединения для совершенствования защиты по п.1, в котором на этапе (3.) сервер TNC модуля полномочий доступа, клиент TNC модуля запроса доступа и служебный блок оценки платформы администратора политики используют протокол трехэлементной одноранговой аутентификации для реализации двунаправленной оценки целостности платформы между модулем запроса доступа и модулем полномочий доступа, причем способы реализации оценки целостности платформы содержат:

(3.2.1) после приема информации об успешной аутентификации пользователя, посланной из модуля полномочий сетевого доступа, модуль полномочий доступа посылает модулю запроса доступа следующую информацию:

(а) случайное число (NS), созданное модулем TPM модуля полномочий доступа;

(b) сертификат ключа удостоверения подлинности AIK (CertAC-AIK) модуля полномочий доступа; и

(с) таблицу регистров PCR (PCRsListAR), запрошенную у модуля запроса доступа модулем полномочий доступа;

(3.2.2) после приема информации, посланной из модуля полномочий доступа на этапе (3.2.1), модуль запроса доступа извлекает из модуля TPM соответствующее значение регистров PCR в соответствии с таблицей регистров PCR, запрошенной модулем полномочий доступа, подписывает в модуле TPM соответствующее значение регистров PCR, извлеченное из модуля TPM, и NS путем использования персонального ключа AIK и посылает в модуль полномочий доступа следующую информацию:

(а) случайное число (NS), созданное модулем TPM модуля полномочий доступа;

(b) случайное число (NAR), созданное модулем TPM модуля запроса доступа;

(с) сертификат AIK (CertAR-AIK) модуля запроса доступа;

(d) таблицу (PCRsListAC) регистров PCR, запрошенную из модуля полномочий доступа модулем запроса доступа;

(е) значение регистров PCR (PCRsAR), запрошенное модулем полномочий доступа;

(f) журнал (LogAR) измерений значения регистров PCR, запрошенного модулем полномочий доступа; и

(g) подпись, поставленную модулем запроса доступа в модуле TPM, для соответствующего значения регистров PCR, извлеченного из TPM и NS путем использования персонального ключа AIK;

(3.2.3) после приема информации, посланной от модуля запроса доступа на этапе (3.2.2), модуль полномочий доступа дает команду модулю TPM верифицировать состоятельность случайного числа (NS), созданного модулем TPM модуля полномочий доступа, подтверждает подпись AIK модуля запроса доступа путем использования общего ключа сертификата AIK модуля запроса доступа и извлекает из модуля TPM соответствующее значение регистров PCR согласно таблице регистров PCR, запрошенной модулем запроса доступа; модуль полномочий доступа подписывает соответствующее значение регистров PCR, извлеченное из модуля TPM, и NAR в модуле TPM путем использования персонального ключа AIK и посылает администратору политики следующую информацию:

(а) случайное число (NS), созданное модулем TPM модуля полномочий доступа;

(b) случайное число (NAR), созданное модулем TPM модуля запроса доступа;

(с) сертификат AIK (CertAR-AIK) модуля запроса доступа;

(d) значение (PCRsAR) регистров PCR, запрошенное модулем полномочий доступа;

(е) журнал (LogAR) измерений значения регистров PCR, запрошенного модулем полномочий доступа;

(f) подпись, которую поставил в модуле TPM модуль запроса доступа, для соответствующего значения регистров PCR, извлеченного из модуля TPM, и NS путем использования персонального ключа AIK;

(g) случайное число (NAC), созданное пользователем модуля полномочий доступа;

(h) сертификат AIK (CertAC-AIK) модуля полномочий доступа;

(i) значение (PCRsAC) регистров PCR, запрошенное модулем запроса доступа;

(j) журнал (LogAC) измерений значения PCR, запрошенного модулем запроса доступа; и

(k) подпись, поставленную в модуле TPM модулем полномочий доступа, для соответствующего значения регистров PCR, извлеченного из модуля TPM и NAR путем использования персонального ключа AIK;

(3.2.4) после приема информации, посланной из модуля полномочий доступа на этапе (3.2.3), администратор политики подтверждает подписи AIK модуля запроса доступа и модуля полномочий доступа путем использования общих ключей согласно соответствующим сертификатам AIK модуля запроса доступа и модуля полномочий доступа; администратор политики повторно вычисляет соответствующее значение регистров PCR согласно журналам измерений соответствующих значений регистров PCR, извлеченных из соответствующих блоков TPM модуля запроса доступа и модуля полномочий доступа, а также стандартное значение измерения целостности в базе данных, и сравнивает повторно вычисленное соответствующее значение регистров PCR с соответствующим значением регистров PCR в информации, посланной из модуля полномочий доступа на этапе (3.2.3); администратор политики создает результат (ResultAIK-PCRs) аутентификации и верификации целостности сертификата AIK модуля запроса доступа и модуля полномочий доступа, и подписывает ResultAIK-PCRs путем использования персонального ключа, соответствующего сертификату идентичности администратора политики для получения [ResultAIK-PCRs]Sig; администратор политики посылает ResultAIK-PCRs и [ResultAIK-PCRs]Sig в модуль полномочий доступа, причем ResultAIK-PCRs содержит:

(a) случайное число NAC, созданное пользователем модуля полномочий доступа;

(b) случайное число (NS), созданное модулем TPM модуля полномочий доступа;

(c) сертификат AIK (CertAR-AIK) модуля запроса доступа;

(d) значение (PCRsAR) регистров PCR, запрошенное модулем полномочий доступа;

(e) результат (ReAR) верификации целостности платформы модуля запроса доступа;

(f) случайное число (NAR), созданное модулем TPM модуля запроса доступа;

(g) сертификат AIK (CertAC-AIK) модуля полномочий доступа;

(h) значение (PCRsAC) регистров PCR, запрошенное модулем запроса доступа;

(i) результат (ReAC) верификации целостности платформы модуля полномочий доступа;

(j) результат (ReAR-AIK) верификации сертификата AIK модуля запроса доступа; и

(k) результат (ReAC-AIK) верификации сертификата AIK модуля полномочий доступа;