Изобретение относится к способам аутентификации пользователей и может быть использовано при создании терминалов, предназначенных для контроля доступа в защищаемое помещение, к удаленному осуществлению коммерческой, управленческой и другой деятельности через сети общего пользования типа Интернет, а также для контроля доступа к управлению современными электронно-вычислительными машинами, в том числе размещенными вне контролируемых территорий. Изобретение позволяет обеспечить защиту вводимой пользователями аутентификационной информации от утечки по техническим каналам (например, от "подсматривания") и перехвата с помощью "клавиатурных шпионов".

Известен способ аутентификации пользователей с защитой от подсматривания [1]. Способ заключается в том, что предварительно формируют набор из N небольших графических символов, предоставляют пользователю выбор из сформированного набора для запоминания группы S секретных небольших графических символов sk, при этом k=1…K, где K - секретное количество графических символов в группе S, причем K<<N, проводят i-й этап ввода аутентификационной информации, при этом i=1…I, где I - общее число этапов, путем выведения на экран выбранных из набора произвольным образом Ni графических символов, причем K<<Ni<<N, среди которых в произвольном месте располагаются Ki секретных символов, выбранных из группы S секретных символов произвольным образом, причем 3≤Ki<K, формируют невидимую секретную область Ai, ограниченную многоугольником с вершинами в центрах выведенных на экране Ki секретных символов, фиксируют точку di воздействия пользователя на экран, формируют положительный результат проведения i-го этапа ввода аутентификационной информации при выполнении условия принадлежности зафиксированной точки воздействия невидимой секретной области di∈Аi, и отрицательного - в противном случае, формируют положительное решение об аутентификации после получения положительных результатов проведения всех I этапов ввода пользователем аутентификационной информации и отрицательное - в противном случае.

Существенным недостатком данного способа для проведения аутентификации пользователей является необходимость проведения большого числа последовательных этапов ввода аутентификационной информации пользователями (согласно [2] не менее 10), что занимает у пользователя значительное время (несколько минут). Причина наличия указанного существенного недостатка в данном способе заключается в том, что при осуществлении меньшего количества последовательных проверок существует большая вероятность случайного подбора пароля злоумышленником.

Известен способ аутентификации пользователей с защитой от подсматривания [3]. Способ заключается в том, что предварительно формируют набор из N небольших графических символов, предоставляют пользователю выбор из сформированного набора для запоминания группы S секретных небольших графических символов sk, при этом k=1…K, где K - секретное количество графических символов в группе S, причем K<<N, проводят i-й этап ввода аутентификационной информации, при этом i=1…I, где I - общее число этапов, путем выведения на экран выбранных из набора произвольным образом Ni графических символов, причем K<<Ni<<N, среди которых в произвольном месте располагаются Ki секретных символов, выбранных из группы S секретных символов произвольным образом, причем 3≤Ki<K, формируют невидимую секретную область Аi, ограниченную многоугольником с вершинами в центрах выведенных на экране Ki секретных символов, фиксируют точку di воздействия пользователя на экран, формируют положительный результат проведения i-го этапа ввода аутентификационной информации при выполнении условия принадлежности зафиксированной точки воздействия невидимой секретной области di∈Ai, и отрицательного - в противном случае, формируют положительное решение об аутентификации после получения положительных результатов проведения всех I этапов ввода пользователем аутентификационной информации, и отрицательного - в противном случае, дополнительно предоставляют пользователю выбор Ck секретных диапазонов цветов окраски фона для запоминания для k-го секретного графического символа sk, при проведении i-го этапа ввода аутентификационной информации динамически изменяют произвольным образом цвет фона графического символа sj, при этом j=1…Ni, одновременно с фиксированием точки di воздействия пользователя на экран фиксируют цвет фона bm каждого выведенного на экран секретного символа графического символа sm, где m=1…Ki, формируют положительный результат проведения i-го этапа ввода аутентификационной информации при выполнении условий принадлежности зафиксированной точки воздействия невидимой секретной области di∈Аi и принадлежности зафиксированного цвета фона графического символа его секретным диапазонам цветов bm∈Cm и отрицательный - в противном случае.

Недостатком данного способа для проведения аутентификации пользователей является невозможность полного нивелирования различия между цветопередачей экранов современных дисплеев. Причина наличия указанного недостатка в способе [1] заключается в том, что большинство используемых в настоящее время экранов выполнены на основе жидких кристаллов, особенностью которых является различие цветовых оттенков при просмотре изображения под различными углами к плоскости экрана.

Задача, на решение которой направлено данное изобретение, заключается в обеспечении возможности проведения аутентификации на экранах, изготовленных по различным технологиям воспроизведения изображения.

Техническим результатом заявляемого изобретения является возможность проведения аутентификации на любых экранах с различной цветопередачей, в том числе и на монохромных экранах при уровне защищенности системы аутентификации от различного рода атак не меньшем, чем в способах [1] и [3].

Указанный технический результат достигается тем, что в известном способе аутентификации пользователей с защитой от подсматривания, заключающемся в предварительном формировании набора из N небольших графических символов, предоставлении пользователю выбора из сформированного набора для запоминания группы S секретных небольших графических символов sk, при этом k=1…K, где K - секретное количество графических символов в группе S, причем K<<N, проведении i-го этапа ввода аутентификационной информации, при этом i=1…I, где I - общее число этапов, путем выведения на экран выбранных из набора произвольным образом N графических символов, причем K<<Ni<<N, среди которых в произвольном месте располагаются Ki секретных символов, выбранных из группы S секретных символов произвольным образом, причем 3≤Ki<K, формировании невидимой секретной области Аi, ограниченной многоугольником с вершинами в центрах выведенных на экране Ki секретных символов, фиксировании точки di воздействия пользователя на экран, формировании положительного результата проведения i-го этапа ввода аутентификационной информации при выполнении условия принадлежности зафиксированной точки воздействия невидимой секретной области di∈Аi и отрицательного - в противном случае, формировании положительного решения об аутентификации после получения положительных результатов проведения всех I этапов ввода пользователем аутентификационной информации и отрицательного - в противном случае, согласно изобретению дополнительно предоставляют для запоминания пользователю выбор Pk секретного шаблона символов из базы pk секретных шаблонов для k-го секретного графического символа sk, при проведении i-го этапа ввода аутентификационной информации динамически произвольным образом перебирают шаблоны графических символов из базы Pk, отображают выбранный очередной шаблон на графическом символе sj, при этом j=1…Ni, одновременно с фиксированием точки di воздействия пользователя на экран фиксируют текущий шаблон qm каждого выведенного на экран секретного графического символа sm, где m=1…Ki, формируют положительный результат проведения i-го этапа ввода аутентификационной информации при выполнении условий принадлежности зафиксированной точки воздействия невидимой секретной области di∈Ai и соответствия зафиксированного текущего шаблона qm графического символа sm его секретному значению qm=рm и отрицательный - в противном случае.

Эти отличительные признаки по сравнению с прототипом позволяют сделать вывод о соответствии заявляемого технического решения критерию "новизна".

Сущность изобретения заключается в следующем.

Предлагаемый способ аутентификации пользователей представляет собой схему ввода графического пароля, устойчивую к перехвату по техническим каналам, например, путем "подсматривания", скрытой видеосъемки, а также с помощью "клавиатурных шпионов". Пользователю не требуется указывать на экране неизвестные злоумышленнику секретные графические символы. В качестве графических символов могут использоваться иконки (значки программ), изображения животных, птиц, растений, фотографии, буквы, цифры. При этом в отличие от способа [1] вместо статичной картинки на каждый выводимый на экране графический символ отображается специальный шаблон, меняющий во времени путем перебора из базы шаблонов, причем скорость, диапазон и схема (порядок) выборки из базы шаблонов для различных графических символов могут быть различными. В качестве шаблонов, например, могут использоваться:

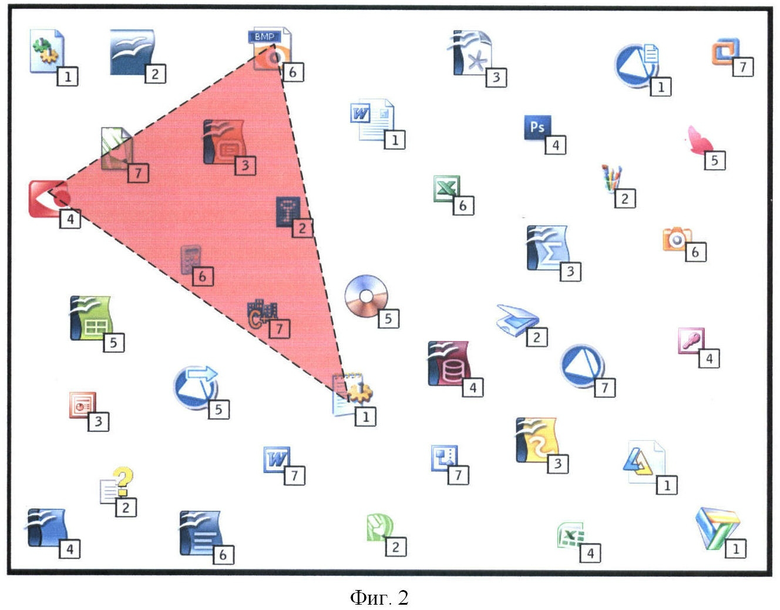

- дополнительно выводимые буквенно-цифровые символы, как показано на фигуре 2;

- угол поворота графических символов, как показано на фигуре 3;

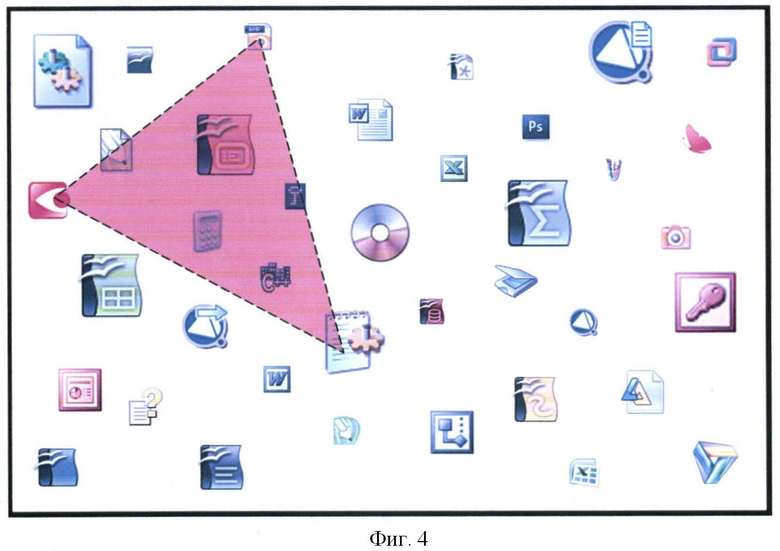

- размер графических символов, как показано на фигуре 4;

- любые другие динамические изменения графических символов.

При создании учетной записи в системе идентификации/аутентификации пользователю предлагается выбрать и запомнить некоторое число символов, которые будут являться его секретной аутентификационной информацией. Дополнительно в отличие от способа [1] пользователю предлагается для каждого секретного символа (или для всех символов) выбрать и запомнить один или несколько шаблонов, которые также будут составлять его секретную аутентификационную информацию.

В процессе ввода аутентификационной информации пользователь должен опознать некоторое минимальное число секретных символов среди большего количества случайно расположенных на экране символов. На очередном этапе аутентификации пользователь осуществляет попытку ввода аутентификационной информации узконаправленным воздействием на экран, например, путем клика с помощью манипулятора типа "мышь" в область, границами которой является прямоугольник с вершинами в центрах отображенных на экране графических символов. При этом в отличие от способа [1] пользователь должен осуществлять воздействие на экран в то время, когда на секретных графических символах будут отображены соответствующие секретные шаблоны.

В процессе аутентификации пользователь осуществляет несколько попыток ввода аутентификационной информации и если корректно выполняет их, то получает доступ в систему.

Перечисленная совокупность существенных признаков в указанном порядке обеспечивает высокую стойкость к атакам, направленным на перехват аутентификационной информации по техническим каналам (например, путем "подглядывания", записи на видеокамеру, перехват щелчков клавиш с помощью направленных микрофонов и др.) или с помощью "клавиатурных шпионов", а также при необходимости, позволяет сократить минимально необходимое количество попыток ввода аутентификационной информации за счет применения схемы двуфакторной аутентификации со значительно большим количеством вариантов ввода аутентификационной информации, чем в способе [1], и не меньшим, чем в способе [3].

Оценку защищенности систем [1], [3] и предлагаемой системы, их стойкости к различного рода атакам можно проводить путем вычисления вероятности подбора (угадывания) секретного пароля пользователя, т.е. его аутентификационной информации. При этом всегда можно подобрать базу шаблонов (или комбинацию различных шаблонов) графических символов в предлагаемой системе таким образом, чтобы количество последовательных этапов аутентификации в предлагаемой системе было меньшим, чем в системе [1], и не большим, чем в системе [3], а защищенность систем [1], [3] и предлагаемой системы при прочих равных условиях была одинаковой. Потенциально, для любых параметров системы [1] можно подобрать такую базу шаблонов графических символов, чтобы сократить количество циклов аутентификации до одного, при том же уровне защищенности. Более того, в отличие от способа [3] предлагаемый способ является универсальным - можно подобрать такие шаблоны графических символов, чтобы процедура поиска пользователем секретных графических символов не усложнялась плохим качеством цветопередачи экрана монитора. Примеры таких шаблонов приведены на фигурах 3 и 4.

Именно новое свойство совокупности признаков, приводящих к существенному снижению требований к экранам дисплеев при неизменной стойкости к атакам на систему аутентификации, позволяет сделать вывод о соответствии предлагаемого технического решения критерию "изобретательский уровень". Предлагаемый способ аутентификации пользователей с защитой от подсматривания может быть использован, в том числе, и при доступе к различным системам (интернет-банкинг, заказ через интернет-магазины и т.д.) через сеть общего пользования типа Интернет.

Предлагаемый способ аутентификации пользователей с защитой от подсматривания может быть реализован программно с помощью ЭВМ или вычислительного устройства, структура которого представлена на фигуре 1, где обозначено:

1 - блок хранения контрольной аутентификационной информации пользователей;

2 - блок считывания идентификационной информации;

3 - блок сравнения считанной идентификационной информации с контрольной;

4 - блок считывания координат точки воздействия;

5 - блок сравнения считанной аутентификационной информации с контрольной;

6 - блок принятия решения об успешности аутентификации;

7 - блок хранения контрольной идентификационной информации пользователей;

8 - блок хранения пройденного числа этапов аутентификации;

9 - блок сравнения значения пройденного числа этапов аутентификации с необходимым;

10 - блок хранения необходимого числа этапов аутентификации;

11 - вход поступления аутентификационной информации;

12 - вход поступления координат точки воздействия пользователем на экран;

13 - вход поступления запросов на проведение идентификации/аутентификации пользователей;

14 - вход поступления идентификационной информации;

15 - вход поступления необходимого числа этапов аутентификации;

16 - выход передачи решения об успешном прохождении пользователем процедур идентификации и аутентификации;

17 - таймер;

18 - вход поступления шаблонов графических символов;

19 - блок хранения базы шаблонов графических символов;

20 - блок выборки шаблонов графических символов;

21 - блок считывания шаблонов графических символов.

Назначение блоков понятно из их названий.

С входа 13 на вход блока 2 поступает запрос на проведение идентификации/аутентификации пользователей. С помощью блока 2 проводят считывание идентификационной информации пользователя, после чего считанная идентификационная информация поступает на вход блока 3, где происходит сравнение представленной пользователем идентификационной информации с контрольной идентификационной информацией, поступающей с блока 7. В случае успешной идентификации со второго и четвертого выходов блока 3 поступает запрос на вход соответственно блоков 4 и 17 на проведение аутентификации, с третьего выхода - на первый вход блока 8 на обнуление количества пройденного числа этапов аутентификации, в противном случае - с первого выхода блока 3 на первый вход блока 6 поступает результат идентификации пользователя. С выхода блока 17 на вход блока 20 поступают сигналы (тактовые импульсы) на очередную смену выведенных на экран шаблонов графических символов. При поступлении очередного сигнала с выхода блока 17 с помощью блока 20 проводят считывание произвольного шаблона из базы, хранящейся в блоке 19, и вывод его на экран. С помощью блока 4 с входа 12 проводят считывание координат точки воздействия пользователем на экран, а с помощью блока 17 при поступлении сигнала с входа 12 о наступлении факта воздействия пользователем на экран проводят считывание шаблонов графических символов. Затем считанная аутентификационная информация вместе с информацией о шаблонах секретных графических символов поступает на вход блока 5, где происходит сравнение представленной пользователем аутентификационной информации с контрольной аутентификационной информацией, поступающей с блока 1, а также сравнение текущих шаблонов секретных графических символов с соответствующими секретными шаблонами графических символов, информация о которых поступает также с блока 1. В случае успешного завершения этапа аутентификации со второго выхода блока 5 поступает запрос на первый вход блока 9 на определение количества пройденных этапов аутентификации, в противном случае - с первого выхода блока 5 на второй вход блока 6 поступает результат аутентификации пользователей. При поступлении с блока 5 запроса на определение количества пройденных этапов аутентификации в блоке 9 проводят сравнение числа пройденных этапов аутентификации, поступающего с блока 8, с числом необходимого количества этапов аутентификации, поступающего с блока 10. В случае если число пройденных этапов аутентификации меньше числа необходимого количества этапов аутентификации, со второго выхода блока 9 на второй вход блока 8 поступает запрос на единичное увеличение числа пройденных этапов аутентификации, в противном случае - с первого выхода блока 9 на третий вход блока 6 поступает результат аутентификации пользователей. После чего в блоке 6 принимается и с выхода блока 6 на выход 16 передается решение об успешном прохождении пользователем процедур идентификации и аутентификации.

Предварительно контрольная идентификационная информация всех пользователей информационной системы поступает с входа 14 на вход блока 7, контрольная аутентификационная информация всех пользователей информационной системы поступает с входа 11 на вход блока 1, с входа 15 на вход блока 10 помещают необходимое число этапов аутентификации, а с входа 18 на вход блока 19 поступают шаблоны графических символов для заполнения базы графических символов.

Реализация предлагаемого способа не вызывает затруднений, так как все блоки и узлы, входящие в устройство, реализующее способ, общеизвестны и широко описаны в технической литературе. Блоки 1-10 могут быть реализованы так, как это описано в способе [1]. Блок 17 может быть реализован, например, на базе кварцевого генератора и делителя частоты [4, 5], блок 19 - на базе любого машиночитаемого носителя информации [6, 7], блоки 20 и 21 - в виде специализированных устройств на микроконтроллерах по принципам и методам, описанным в [4, 5, 8-10], взаимное соединение блоков может быть реализовано по стандартным схемам подключения устройств [11].

Изображение при вводе аутентификационной информации может выглядеть, например, как на фигурах 2-4.

Источники информации

1. US Patent Application 20070277224 - Methods and Systems for Graphical Image Authentication. Application Published on November 29, 2007.

2. Susan Wiedenbeck, Jim Waters, Leonardo Sobrado, Jean-Camille Birget. "Design and Evaluation of a Shoulder-Surfing Resistant Graphical Password Scheme". - Proceedings of the working conference on Advanced visual interfaces, Venezia, Italy, 2006, p.177-184.

3. Заявка на изобретение 2009136845 Российская Федерация. Способ аутентификации пользователей с защитой от подсматривания / Минаков В.А. (RU), Мирошников В.В. (RU), Ламинский Е.Ю. (RU), Бурушкин A.A. (RU); заявитель ГНИИИ ПТЗИ ФСТЭК России. - №2009136845/09, вх. №052099; заявл. 05.10.2009.

4. Белов А.В. Создаем устройства на микроконтроллерах. - СПб.: Наука и техника, 2007. - 304 с.

5. Новиков Ю.В. Основы цифровой схемотехники. Базовые элементы и схемы. Методы проектирования. - М.: Мир, 2001. - 379 с.

6. Левин В.И. Носители информации в цифровом веке / Под общ. ред. Д.Г.Красковского. - М.: КомпьютерПресс, 2000. - 256 с.: ил.

7. Гук М. Дисковая подсистема ПК. - СПб.: Питер, 2001. - 336 с.: ил.

8. Конструкторско-технологическое проектирование электронной аппаратуры. Учебник для вузов. Серия: Информатика в техническом университете. Под ред. Шахнова В.А. - М.: Изд-во МГТУ им. Н.Э.Баумана, 2003. - 528 с.: ил.

9. Суворова Е., Шейнин Ю. Проектирование цифровых систем на VHDL. Серия "Учебное пособие". - СПб.: БХВ-Петербург, 2003. - 576 с.: ил.

10. Овчинников В.А. Алгоритмизация комбинаторно-оптимизационных задач при проектировании ЭВМ и систем. Серия: Информатика в техническом университете. - М.: Изд-во МГТУ им. Н.Э.Баумана, 2001. - 288 с.: ил.

11. Пей ан. Сопряжение ПК с внешними устройствами. - М.: ДМК Пресс, 2003. - 320 с. ил.

Изобретение относится к вычислительной технике. Технический результат заключается в обеспечении возможности проведения аутентификации на любых экранах, изготовленных по различным технологиям воспроизведения изображения. Способ аутентификации пользователей с защитой от подсматривания, заключающийся в предварительном формировании набора из N небольших графических символов, предоставлении пользователю выбора из сформированного набора для запоминания группы S секретных небольших графических символов sk, путем выведения на экран выбранных из набора произвольным образом Ni графических символов, формировании невидимой секретной области Ai, ограниченной многоугольником с вершинами в центрах выведенных на экране Ki секретных символов, фиксировании точки di воздействия пользователя на экран, формировании положительного результата проведения i-го этапа ввода аутентификационной информации, причем дополнительно предоставляют для запоминания пользователю выбор pk секретного шаблона символов из базы Pk секретных шаблонов для k-го секретного графического символа sk, отображают выбранный очередной шаблон на графическом символе sj, формируют положительный результат проведения i-го этапа ввода аутентификационной информации. 4 ил.

Способ аутентификации пользователей с защитой от подсматривания, заключающийся в предварительном формировании набора из N небольших графических символов, предоставлении пользователю выбора из сформированного набора для запоминания группы S секретных небольших графических символов sk, при этом k=1…K, где K - секретное количество графических символов в группе S, причем K<<N, проведении i-го этапа ввода аутентификационной информации, при этом i=1…I, где I - общее число этапов, путем выведения на экран выбранных из набора произвольным образом Ni графических символов, причем K<<Ni<<N, среди которых в произвольном месте располагаются Ki секретных символов, выбранных из группы S секретных символов произвольным образом, причем 3≤Ki<K, формировании невидимой секретной области Ai, ограниченной многоугольником с вершинами в центрах выведенных на экране Ki, секретных символов, фиксировании точки di воздействия пользователя на экран, формировании положительного результата проведения i-го этапа ввода аутентификационной информации при выполнении условия принадлежности зафиксированной точки воздействия невидимой секретной области di∈Ai, и отрицательного - в противном случае, формировании положительного решения об аутентификации после получения положительных результатов проведения всех I этапов ввода пользователем аутентификационной информации, и отрицательного - в противном случае, отличающийся тем, что дополнительно предоставляют для запоминания пользователю выбор pk секретного шаблона символов из базы Pk секретных шаблонов для k-го секретного графического символа sk, при проведении i-го этапа ввода аутентификационной информации динамически произвольным образом перебирают шаблоны графических символов из базы Pk, отображают выбранный очередной шаблон на графическом символе sj, при этом j=1…Ni, одновременно с фиксированием точки di воздействия пользователя на экран фиксируют текущий шаблон qm каждого выведенного на экран секретного графического символа sm, где m=1…Ki, формируют положительный результат проведения i-го этапа ввода аутентификационной информации при выполнении условий принадлежности зафиксированной точки воздействия невидимой секретной области di∈Ai и соответствия зафиксированного текущего шаблона qm графического символа sm его секретному значению qm=pm, и отрицательного - в противном случае.

| СПОСОБ ЗАЩИТЫ ЧАСТНОЙ ИНФОРМАЦИИ ПОЛЬЗОВАТЕЛЯ В СИСТЕМЕ ОБРАБОТКИ ИНФОРМАЦИИ | 2006 |

|

RU2309450C1 |

| ЗАЩИЩЕННОЕ ЗАПОМИНАЮЩЕЕ УСТРОЙСТВО, ИМЕЮЩЕЕ ЗАЩИТУ ОТ ПЕРЕХВАТА | 1998 |

|

RU2224288C2 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| JP 2007300207 A, 15.11.2007 | |||

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

Авторы

Даты

2012-03-20—Публикация

2010-06-04—Подача