Область техники, к которой относится изобретение

Настоящее изобретение относится к защищенным запоминающим устройствам. Более конкретно, настоящее изобретение относится к защищенному запоминающему устройству, которое обеспечивает протокол аутентификации для защиты от перехвата и наборы паролей для считывания и записи в области памяти защищенного запоминающего устройства пользователем.

Уровень техники

Использование пластиковых карточек для оплаты началось с пятидесятых годов двадцатого века, когда появились карточки Diner's Club. В их широком распространении нет ничего неожиданного. Сегодня различные организации ежегодно выпускают миллионы карточек, так что их использование для оплаты и регистрации теперь стало почти всеобщим.

Сначала пластиковые карточки были тиснеными и имели строку подписи, которую можно было использовать для сравнения, чтобы поддерживать защиту. Однако это не очень-то удерживало от мошенничества и злоупотреблений. Первым основным усовершенствованием защиты стало добавление магнитной полоски на обратной стороне тисненой карточки. Пластиковые карточки с магнитной полоской являются самой популярной формой платежной и информационной карточки на сегодняшний день. Запоминание в запоминающем устройстве, обеспечиваемое магнитной полоской, также позволило осуществлять регистрацию значительно большей информации, чем можно было оттиснуть на лицевой стороне пластиковой карточки. Хотя эти карточки и обеспечивают некоторый уровень защиты, лицу, имеющему доступ к устройству считывания-записи, не трудно осуществить считывание, стирание и повторную запись данных, запомненных на магнитной полоске. Поэтому такая карточка не столь удобна для запоминания конфиденциальных данных или для запоминания значения, которое можно использовать вместо валюты.

Поэтому была разработана пластиковая карточка с защищенным запоминающим устройством. Эти карточки известны как "интеллектуальные карточки". Область памяти защищенного запоминающего устройства часто разделена на блоки памяти. Задача защиты для запоминающего устройства состоит в предотвращении несанкционированного доступа в эти блоки, а также от их подделки. Защиту обычно обеспечивают посредством совокупности аппаратного и программного обеспечения. При наличии защищенного запоминающего устройства можно записывать конфиденциальные данные, которые нельзя считывать или стирать, и предотвращать запись данных путем управления считыванием, записью и стиранием с помощью совокупности аппаратного и программного обеспечения, которые зависят от конкретных условий до выполнения этих операций.

Примером интеллектуальной карточки с защищенным запоминающим устройством, которая нашла широкое применение, является телефонная карточка с запоминающим устройством. Эти карточки предварительно оплачиваются, и значение, запоминаемое электронным способом в запоминающем устройстве, уменьшается на некоторую величину при использовании. Чтобы предотвратить злоупотребления, необходимо помешать пользователю подделывать карточку, т.е. увеличить запомненное значение. Если бы это была карточка с магнитной полоской, ввести новое значение в карточку было бы очень просто.

Известный в этой области техники способ предотвратить подделку с помощью защищенного запоминающего устройства, заключается в представлении защитного кода, который известен только эмитенту карточки. От систематических попыток нарушения защиты для определения защитного кода карточка содержит счетчик попыток, который предотвращает дальнейшее использование карточки, если число попыток ввести, действительный код превышает предварительно определенное число. Если действительный защитный код введен до достижения предела попыток, счетчик попыток сбрасывается в нуль. Каждый из этих блоков также защищен кодом стирания, который должен быть введен до стирания блока памяти. К сожалению, коды стирания уязвимы для систематических попыток нарушения защиты.

Другой способ предотвращения подделки телефонных карточек с запоминающими устройствами заключается в том, чтобы сделать фактически невозможным стирание ячейки памяти сразу же после записи в нее. Хотя это довольно адекватный способ предотвращения подделки, он не привлекателен по той причине, что сразу же после обнуления значения на карточке ее нельзя повторно использовать, прибавляя дополнительное значение к значению в карточке.

В известном уровне техники принят другой подход, в котором вместо схем защиты паролями применили микропроцессор, чтобы обеспечить шифрование для идентификации интеллектуальной карточки как действительной интеллектуальной карточки. Этот подход имеет несколько проблем. Во-первых, микропроцессор дорог, он потребляет массу энергии, он требует значительного объема кодирования для программирования, а также необходимо запоминающее устройство с произвольной выборкой (ЗУПВ) некоторого типа. Во-вторых, в случае карточки с микропроцессором предполагается, что машина, применяемая для считывания карточек, является законно применяемой машиной. Информацию, предоставляемую карточкой устройству считывания, можно перехватить.

Поэтому задача настоящего изобретения состоит в том, чтобы обеспечить уровень аутентификации с помощью криптографии, который не требует использования микропроцессора в интеллектуальной карточке.

Еще одна задача настоящего изобретения состоит в том, чтобы предотвратить перехват, удовлетворяя требование, согласно которому интеллектуальная карточка и устройство считывания карточек должны аутентифицировать друг друга с использованием криптографии.

И еще одна задача настоящего изобретения состоит в том, чтобы обеспечить для каждой зоны памяти защиту с помощью криптографии, паролей и/или того и другого.

КРАТКОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Согласно первому аспекту настоящего изобретения, используют криптографию без микропроцессора на интеллектуальной карточке, чтобы обеспечить аутентификацию как интеллектуальной карточки, так и устройства считывания карточек, и при этом криптография обеспечивает только определенное число попыток аутентификации, если не произошло обнуление, перед тем, как окончательно запретить доступ в интеллектуальную карточку.

Согласно второму аспекту настоящего изобретения, доступ в каждую из зон памяти интеллектуальной карточки обеспечивают индивидуально с помощью криптографии, паролей или и того, и другого.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Фиг. 1 изображает блок-схему защищенного запоминающего устройства согласно изобретению.

Фиг. 2 изображает карту распределения памяти для электрически стираемого программируемого постоянного запоминающего устройства (ЭСППЗУ), разделенного в соответствии с настоящим изобретением.

Фиг. 3 изображает регистр конфигурации для управления доступом в зоны пользователя согласно изобретению.

Фиг. 4 изображает алгоритм последовательности аутентификации устройства считывания карточек и интеллектуальной карточки для использования согласно изобретению.

ПОДРОБНОЕ ОПИСАНИЕ

ПРЕДПОЧТИТЕЛЬНОГО ВАРИАНТА ОСУЩЕСТВЛЕНИЯ

В соответствии с настоящим изобретением в процесс установки защищенного запоминающего устройства в "интеллектуальную карточку" вовлечены четыре группы лиц. К первой относится изготовитель защищенного запоминающего устройства. Ко второй относится изготовитель интеллектуальной карточки. К третьей относится эмитент интеллектуальной карточки или оптовый торговец интеллектуальными карточками. К четвертой относится конечный пользователь.

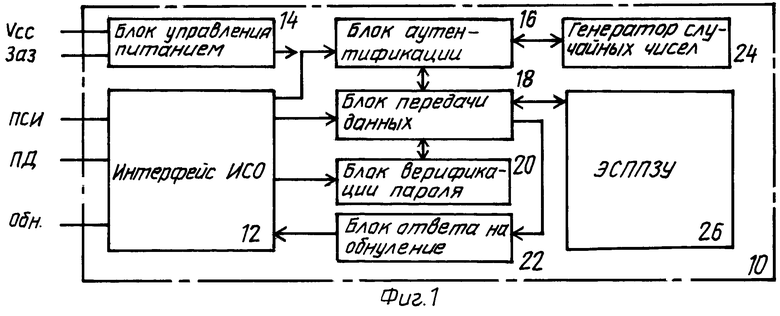

Защищенное запоминающее устройство 10 (фиг.1) содержит блоки 12 интерфейса, соответствующего стандартам Международной организации по стандартизации (интерфейс ИСО), блок 14 управления питанием, блок 16 аутентификации, блок 18 передачи данных, блок 20 верификации (подтверждения подлинности) паролей, блок 22 ответа на обнуление, генератор 24 случайных чисел и ЭСППЗУ 26. Защищенное запоминающее устройство 10 имеет пять выводов: вывод Vcc, вывод Заз заземления, вывод последовательных синхронизирующих импульсов (ПСИ), вывод последовательных данных (ПД) и вывод обнуления (Обн). Vcc и Заз подсоединены к блоку 14 управления питанием, а ПСИ, ПД и Обн подсоединены к интерфейсу ИСО 12.

В предпочтительном варианте осуществления на входе Vcc присутствует положительное напряжение от 2,7 В до 5,5 В, подаваемое устройством считывания с защищенной памятью. Вход ПСИ применяется для ввода синхронизированных данных с положительным фронтом в устройство и вывода синхронизированных данных с отрицательным фронтом из устройства. Вывод ПД является двунаправленным для передачи последовательных данных, получает возбуждение от транзисторно-транзисторной логической схемы с открытым стоком и может быть подсоединен через схему ИЛИ к любому количеству других транзисторно-транзисторных логических схем с открытым стоком или открытым коллектором.

Когда на входе Обн присутствует импульс высокого уровня, защищенное запоминающее устройство 10 будет выдавать запрограммированные данные в тридцатидвухразрядный регистр ответа на обнуление в ЭСППЗУ 26 в потоке данных, согласующемся с протоколом синхронного ответа на обнуление, соответствующим стандарту ИСО 7816-3. Когда защищенное запоминающее устройство 10 не блокировано, через блок 12 интерфейса ИСО задействуется хорошо известный протокол двухпроводного последовательного соединения с использованием ПД и ПСИ. Реализации интерфейса 12 и блока 22 ответа на обнуление хорошо известны для специалистов в данной области техники и здесь не описываются во избежание чрезмерного усложнения описания.

В процессе предотвращения несанкционированного доступа в ЭСППЗУ 18 следует учитывать два возможных случая несанкционированного доступа. Первый случай имеет место при пересылке защищенного запоминающего устройства 10 от изготовителя защищенного запоминающего устройства 10 изготовителю карточки или пересылке интеллектуальной карточки от изготовителя карточки эмитенту карточки. Чтобы предотвратить несанкционированное использование защищенного запоминающего устройства 10 до того момента, как оно будет персонализировано эмитентом карточки для конечного пользователя, для получения доступа в защищенное запоминающее устройство нужно пользоваться защитным кодом, обычно именуемым транспортным кодом, определяемым изготовителем и передаваемым изготовителю карточки и эмитенту карточки. Во втором случае - и в соответствии с настоящим изобретением - защиту нужно обеспечить для гарантии того, что конечный пользователь может использовать интеллектуальную карточку, а также что интеллектуальная карточка и устройство считывания карточек аутентичны.

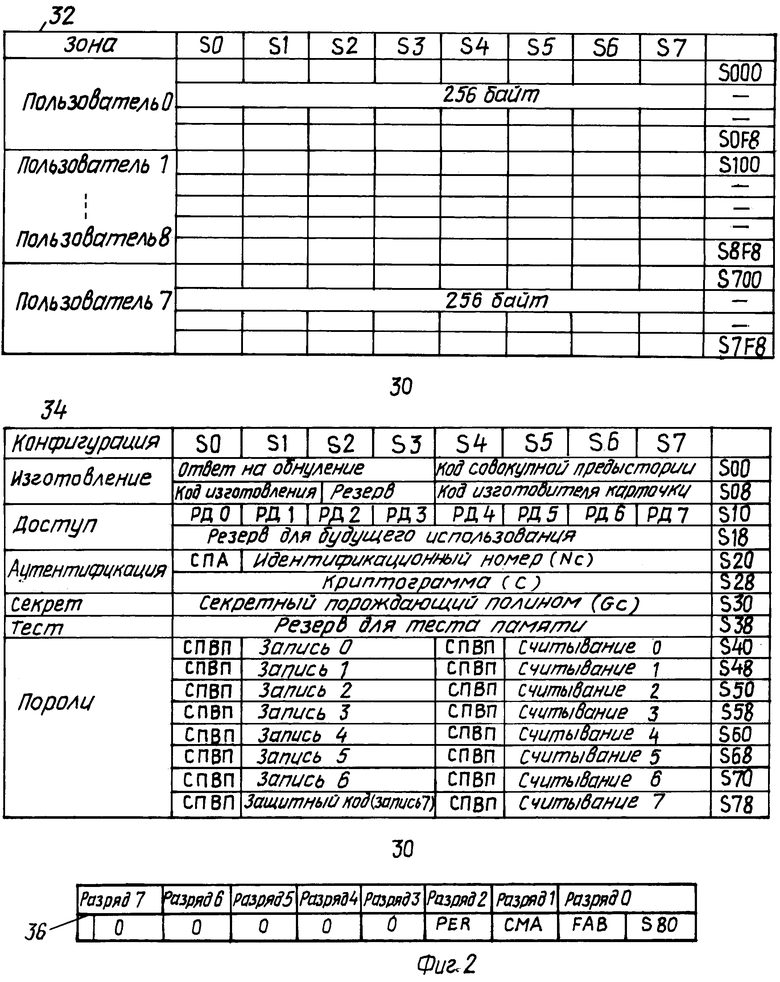

На Фиг. 2 показана карта 30 распределения памяти, указывающая различные разделы памяти, занесенные в ЭСППЗУ 26. В карте 30 распределения памяти идентифицирован каждый адрес в ЭСППЗУ 26 каждого раздела памяти наряду с числом байтов для каждого из разделов памяти. Например, "Зона пользователя 0" находится в адресах от 0 до OF8 (в шестнадцатиричной системе счисления) в карте 30 распределения памяти, и ей отведено 256 байт. Карта 30 распределения памяти ЭСППЗУ 26 разделена на три секции для более простого усвоения смысла каждого из разделов памяти.

Секция 32 карты 30 распределения памяти разделена на восемь зон пользователя по 256 байт каждая.

Секция 34 карты 30 распределения памяти содержит разделы зоны конфигурации. В секции 34 имеются разделы зоны изготовления, зоны доступа, зоны аутентификации, зоны секретного порождающего полинома, зоны тестов и зоны паролей. Некоторые из этих разделов имеют дополнительные разделы, которые будут рассмотрены ниже.

Зона изготовления дополнительно подразделяется на разделы ответа на обнуление, код совокупной предыстории, кода изготовления и кода изготовителя карточки. Раздел ответа на обнуление представляет собой тридцатидвухразрядный регистр, раздел кода совокупной предыстории представляет собой тридцатидвухразрядный регистр, а раздел кода изготовления представляет собой шестнадцатиразрядный регистр. Содержимое этих регистров программируется изготовителем защищенного запоминающего устройства. После того, как регистры запрограммированы, а "предохранитель", выделенный изготовителю защищенного запоминающего устройства, перегорел, как будет описано ниже, содержимое этих регистров можно считывать, но нельзя изменять. Раздел кода изготовителя карточки" представляет собой тридцатидвухразрядный регистр, содержимое которого может запрограммировать изготовитель интеллектуальной карточки после представления действительного защитного кода. Как описано выше, защитный код действует для защиты транспортировки от изготовителя защищенного запоминающего устройства к изготовителю интеллектуальной карточки. После того, как этот регистр запрограммирован, а "предохранитель", выделенный изготовителю интеллектуальной карточки, перегорел, содержимое этого регистра можно считывать, но нельзя изменять.

Зона доступа разделена на восемь восьмиразрядных регистров доступа. Каждый из регистров доступа является регистром конфигурации, управляющим операциями, которые можно выполнить в одной из зон пользователя. Каждый из регистров доступа можно запрограммировать после представления действительного защитного кода до того момента, как перегорает предохранитель, выделенный эмитенту интеллектуальной карточки. Считывание регистров доступа можно осуществлять свободно.

Возможный регистр 40 доступа изображен на фиг.3. Разрядами конфигурации РО-Р7 в регистре 40 доступа являются разряды только для программы, запрещения модификации, набора паролей, разрешения аутентификации, разрешения пароля считывания и разрешения пароля записи. Когда задан разряд конфигурации только для программы, содержимое связанной с ним зоны пользователя можно только записывать. Когда задан разряд конфигурации запрещения модификации, содержимое соответствующей зоны пользователя нельзя изменять. Три разряда набора паролей определяют, какие пароли в зоне паролей необходимы для доступа к считыванию и записи. В зоне паролей имеется восемь наборов паролей, при этом три разряда набора паролей можно сконфигурировать для идентификации одного из восьми наборов паролей. Причем, если два регистра доступа имеют одинаковую разрядную конфигурацию в наборе паролей, то две или более зон пользователя могут быть связаны с одинаковыми паролями. Когда задан разряд конфигурации разрешения аутентификации, описываемый ниже протокол аутентификации, который подразумевает наличие признака защиты от перехвата, должен быть удовлетворен перед тем, как будет разрешен доступ в соответствующую зону пользователя. Когда заданы разряды конфигурации разрешения считывания и разрешения записи, требуется пароль для считывания или записи в соответствующую зону пользователя.

Зона аутентификации также разделена на счетчик попыток аутентификации (СПА), идентификационный номер и криптограмму. СПА представляет собой восьмиразрядный счетчик, который предотвращает систематические попытки нарушения защиты по протоколу аутентификации, который может потребоваться до того, как будет разрешен доступ в выбранные зоны пользователя. СПА получает положительное приращение каждый раз при запуске протокола аутентификации. Если протокол аутентификации оказывается безуспешным после восьми попыток, устройство полностью блокируется и становится недоступным никому, включая изготовителя защищенного запоминающего устройства.

Идентификационный номер представляет собой число длиной до 56 разрядов, которое программируется эмитентом интеллектуальной карточки после представления действительного защитного кода, и это число должно быть другим для каждой выпускаемой интеллектуальной карточки. Каждый раз, когда эмитент интеллектуальной карточки имеет возможность запрограммировать часть зоны 34 конфигурации, ту же самую часть зоны 34 конфигурации может также запрограммировать изготовитель интеллектуальной карточки после представления действительного защитного кода. Как только предохранитель, выделенный эмитенту интеллектуальной карточки, перегорает, идентификационный номер изменить нельзя. Идентификационный номер можно свободно считывать.

Криптограмма представляет собой шестидесятичетырехразрядное число, которое генерируется генератором случайных чисел. В предпочтительном варианте осуществления оно сначала генерируется эмитентом интеллектуальной карточки в качестве диверсификации идентификационного номера. После этого по запросу устройства считывания интеллектуальных карточек это число модифицируется после каждой успешной верификации в протоколе аутентификации. Как только перегорает предохранитель, выделенный эмитенту интеллектуальной карточки, криптограмму может изменять только генератор 24 случайных чисел. Реализации генераторов случайных чисел хорошо известны специалистам в данной области техники.

Зона секретного порождающего полинома содержит шестидесятичетырехразрядное число, которое запрограммировано эмитентом интеллектуальной карточки после представления действительного защитного кода. Оно генерируется эмитентом интеллектуальной карточки в качестве диверсификации идентификационного номера. После перегорания предохранителя, выделенного эмитенту интеллектуальной карточки, секретный порождающий полином нельзя считывать или изменять. Можно считывать только идентификационный номер после представления действительного защитного кеда.

Зона тестов предусмотрена для тестирования всех протоколов защищенного запоминающего устройства 10 без необходимости защищенного доступа.

Зона паролей разделена на восемь наборов паролей, которые включают пароль считывания и пароль записи. С каждым паролем связан счетчик попыток ввода пароля (СПВП). Каждый пароль считывания или записи имеет длину 24 разряда, а каждый СПВП - длину 8 разрядов. Пароли могут определяться и считываться эмитентом интеллектуальной карточки после представления действительного защитного кода. После перегорания предохранителя, выделенного эмитенту интеллектуальной карточки, действительный пароль будет необходим для доступа в зону пользователя, если задан соответствующий разряд конфигурации разрешения считывания или записи пароля в регистре доступа. В соответствии с предпочтительным вариантом осуществления в качестве параметра изготовления, который устанавливается по умолчанию, восьмой набор паролей обеспечит доступ во все "зоны пользователя".

СПВП, подобно вышеописанному СПА, представляют собой восьмиразрядный счетчик, который предотвращает систематические попытки нарушения защиты на паролях, что может потребоваться до разрешения считывания или записи в соответствующую зону пользователя. СПВП получает положительное приращение каждый раз, когда пароль представляется для сравнения. Если после восьми попыток сравнение паролей безуспешно, устройство полностью блокируется и недоступно для всех, включая изготовителя защищенного запоминающего устройства. Каждый раз, когда сравнение паролей успешно, связанный с ним СПВП обнуляется. Считывание СПВП может осуществлять эмитент интеллектуальной карточки после предоставления действительного защитного кода. После перегорания предохранителя, выделенного эмитенту интеллектуальной карточки, запись в конкретный СПВП, связанный с зоной пользователя, возможна только с помощью внутренней логической схемы, если уже задан соответствующий разряд конфигурации разрешения пароля записи в подходящем регистре доступа. Считывание СПВП можно осуществлять свободно.

Во избежание чрезмерного усложнения описания подробное описание верификации пароля, а также СПВП и СПА не приводится.

Секция 36 представляет собой зону предохранителей, конфигурированную в виде восьмиразрядного регистра. Разряды 0, 1 и 2 зарезервированы за изготовителем защищенного запоминающего устройства 10, изготовителем интеллектуальной карточки и эмитентом интеллектуальной карточки. После конфигурирования каждой из частей зоны конфигурации изготовителем защищенного запоминающего устройства 10, изготовителем интеллектуальной карточки и эмитентом интеллектуальной карточки, как описано выше, подходящий разряд в регистре зоны предохранителей постоянно поддерживают "перегоревшим", задавая в нем логический "0". После этого можно осуществлять доступ в части зоны конфигурации, как описано выше. Когда предохранитель перегорает, доступ возможен только под управлением защитного кода. Кроме того, предохранители перегорают последовательно. Предохранитель, сжигаемый изготовителем интеллектуальной карточки, может перегореть только в случае, если в предохранителе, сжигаемом изготовителем защищенного запоминающего, задан 0. Однако, если предохранитель изготовителя карточки не сожжен изготовителем интеллектуальной карточки, то предохранитель изготовителя карточки перегорит, когда эмитент карточки сожжет предохранитель эмитента карточки.

Согласно изобретению доступом в зоны пользователя управляют разряды конфигурации в регистрах доступа. Для получения доступа в зону пользователя могут потребоваться либо пароли, либо протокол аутентификации, либо и то, и другое. Например, когда команда записи по конкретному адресу в зоне пользователя подается в синхронизированном режиме в последовательный интерфейс ИСО 12 через вывод ПД, что известно в данной области техники, то будет проверяться регистр доступа для выбранной зоны пользователя, чтобы выявить, требуют ли разряды конфигурации 6 и 7, представить пароль и нужно ли удовлетворить протокол аутентификации (разряд 5). Следует отметить, что последовательный интерфейс, соответствующий стандарту ИСО-7816-3, хорошо известен специалистам в данной области техники, так что сигналы, представляющие временные диаграммы для команд, которые запускают последовательный интерфейс, соответствующий стандарту ИСО-7816-3, здесь не описаны.

Если разряды конфигурации в регистре доступа, связанном с выбранной зоной пользователя, заданы так, что необходим пароль, устройство считывания интеллектуальных карточек, в которое вставлена интеллектуальная карточка, выдаст команду "верифицировать пароль". Сразу же после завершения последовательности, позволяющей верифицировать пароль, и выдачи условия останова устройством считывания интеллектуальных карточек, проходит энергонезависимый цикл записи, во время которого обновляется содержимое СПВП, связанного с верифицируемым паролем. Чтобы определить, правилен ли пароль, выданный устройством считывания карточек, интеллектуальная карточка требует от устройства считывания карточек выполнить последовательность подтверждающего опроса с выбранным адресом интеллектуальной карточки для считывания счетчика попыток ввода пароля в соответствии с выбранным паролем в зоне конфигурации.

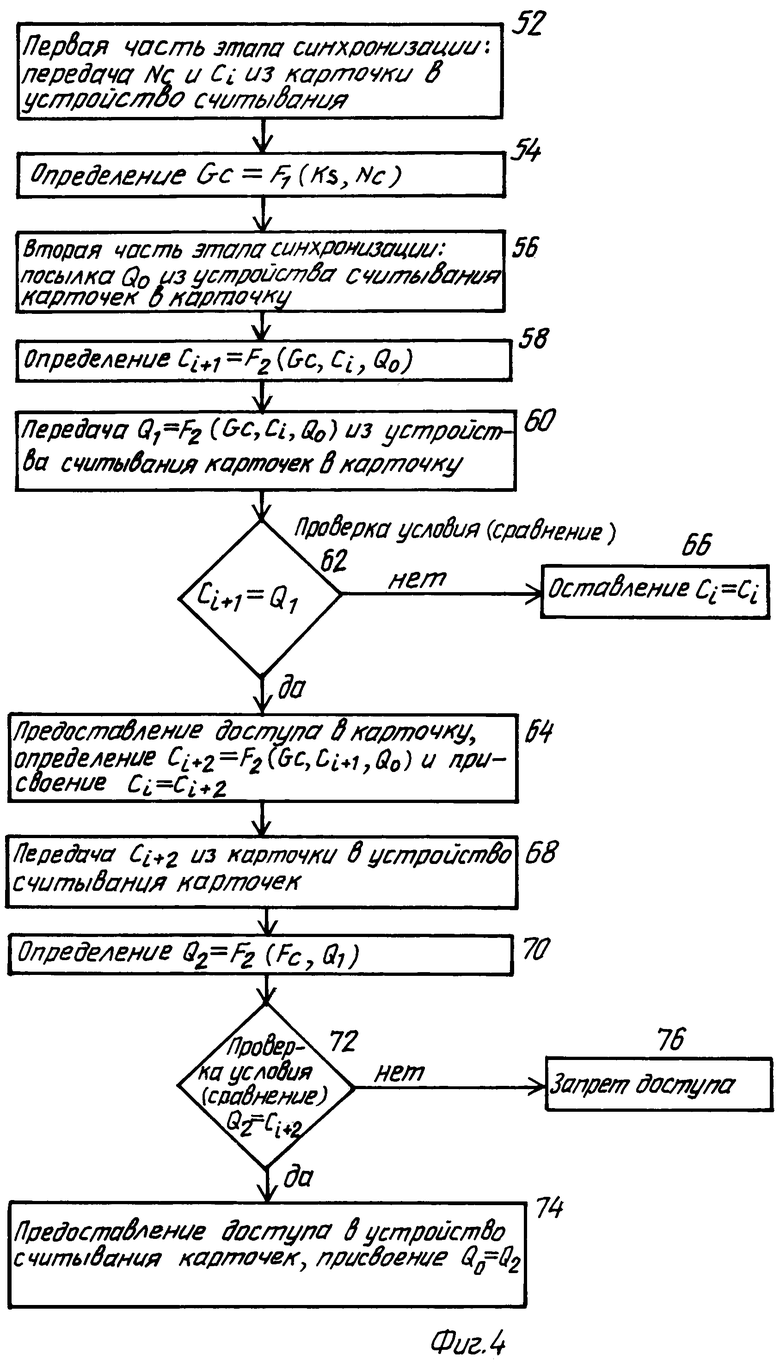

Когда доступ в ЭСППЗУ 26 требует аутентификации, необходимо реализовать протокол аутентификации, изображенный в виде алгоритма 50 на фиг.4.

На этапе 52 выполняется первая часть этапа синхронизации, при этом идентификационный номер Nс карточки и исходная криптограмма Ci карточки передаются в устройство считывания карточек. Сразу же после завершения этой последовательности и выдачи условия останова проходит энергонезависимый цикл записи для очистки нового разряда СПА.

На этапе 54 устройство считывания карточек определяет диверсифицированный секретный порождающий полином Gc на основании Nc и секретного ключа Ks. Если устройство считывания не способно правильно определить Gc, то это устройство считывания идентифицируется как не являющееся аутентичным, так как оно не имеет Ks, и весь протокол аутентификации на последующих этапах реализоваться не будет.

На этапе 56 выполняется вторая часть синхронизации, при этом случайное значение Qo посылается в карточку из устройства считывания карточек.

На этапе 58 карточка определяет промежуточную криптограмму Сi+1 на основании секретного порождающего полинома Gc, Ci и Q0.

На этапе 60 значение Q1 аутентификации устройства считывания определяется на основании Gc, Ci и Q0 и передается в интеллектуальную карточку устройством считывания карточек.

На этапе 62 устройство считывания сравнивает значение Ci+1, определенное на этапе 58 со значением Q1, определенным на этапе 60.

На этапе 64, если Ci+1 равно Q1, то карточка будет считать устройство считывания аутентичным, и карточка определяет Ci+2 на основании Gc и Ci+1, а также повторно инициализирует криптограмму Ci со значением Ci+2. В противном случае, на этапе 66, если Ci+1 не равно Q1, то карточка будет считать устройство считывания аутентичным и значение Ci останется неизменным.

На этапе 68 карточка передает Ci+2 в устройство считывания карточки для аутентификации карточки.

На этапе 70 устройство считывания определяет Q2 на основании Gc и Q1.

На этапе 72 значение Ci+2 сравнивается со значением Q2.

На этапе 74, если Сi+2 равно Q2, то устройство считывания карточек будет считать карточку аутентичной и доступ разрешается. Устройство считывания карточек также повторно инициализирует случайное число Q0 со значением Q2. В противном случае, на этапе 66 доступ запрещается.

Сразу же после представления действительных паролей и удовлетворения протокола идентификации возможен доступ в зону конфигурации и можно осуществлять санкционированную операцию.

Изобретение относится к защищенным запоминающим устройствам и может быть использовано, в частности, для обеспечения протокола аутентификации для защиты от перехвата и набора паролей для считывания и записи в области памяти защищенного запоминающего устройства пользователем. Его использование позволяет получить технический результат в виде обеспечения аутентификации интеллектуальной карточки и устройства считывания карточек друг с другом с помощью криптографии и/или паролей без использования микропроцессора в интеллектуальной карточке для предотвращения перехвата. Технический результат достигается за счет того, что обеспечивается аутентификация как интеллектуальной карточки, так и устройства считывания карточек, причем криптография обеспечивает только определенное число попыток аутентификации, при этом только предварительно выбранное число попыток при аутентификации, если не произошло обнуление перед тем, как окончательно запретить доступ в интеллектуальную карточку. 2 с. и 12 з.п.ф-лы, 4 ил.

| Шланговое соединение | 0 |

|

SU88A1 |

| СТРОИТЕЛЬНАЯ ПЛИТА (ВАРИАНТЫ) | 2018 |

|

RU2687816C1 |

| Солнечный магнитограф | 1962 |

|

SU152024A1 |

| US 4734568 A, 29.03.1988 | |||

| US 4742215 A, 03.05.1988. | |||

Авторы

Даты

2004-02-20—Публикация

1998-11-23—Подача