Изобретение относится к способам аутентификации пользователей и может быть использовано при создании терминалов с защитой от подсматривания, предназначенных для контроля доступа в защищаемое помещение, к удаленному осуществлению коммерческой, управленческой и другой деятельности через сети общего пользования типа Интернет.

Известен способ аутентификации пользователя с защитой от подсматривания [1]. Способ заключается в том, что предварительно формируют набор из N небольших графических символов, предоставляют пользователю выбор из сформированного набора для запоминания группы S секретных небольших графических символов sk, при этом k=1…К, где К - секретное количество графических символов в группе S, причем K<<N, проводят i-ый этап ввода аутентификационной информации, при этом i=1…I, где I - общее число этапов, путем выведения на экран выбранных из набора произвольным образом Ni графических символов, причем К<<Ni<<N, среди которых в произвольном месте располагаются Ki секретных символов, выбранных из группы S секретных символов произвольным образом, причем 3≤Кi<К, формируют невидимую секретную область Аi, ограниченную многоугольником с вершинами в центрах выведенных на экране Ki секретных символов, фиксируют точку di воздействия пользователя на экран, формируют положительный результат проведения i-ого этапа ввода аутентификационной информации при выполнении условия принадлежности зафиксированной точки воздействия невидимой секретной области di∈Аi и отрицательный - в противном случае, формируют положительное решение об аутентификации после получения положительных результатов проведения всех I этапов ввода пользователем аутентификационной информации и отрицательное - в противном случае.

Существенным недостатком данного способа для проведения аутентификации пользователей является необходимость проведения большого числа последовательных этапов ввода аутентификационной информации пользователями (согласно [2], не менее 10), что занимает у пользователя значительное время (несколько минут). Причина наличия указанного существенного недостатка в данном способе заключается в том, что при осуществлении меньшего количества последовательных проверок существует большая вероятность случайного подбора пароля злоумышленником.

Задача, на решение которой направлено данное изобретение, заключается в усилении стойкости к атакам на систему аутентификации при неизменном количестве последовательных проверок для прохождения пользователем процедуры аутентификации.

Техническим результатом заявляемого изобретения является уменьшение числа последовательных этапов ввода аутентификационной информации пользователями для прохождения процедуры аутентификации при уровне защищенности системы аутентификации от различного рода атак не меньшем, чем в прототипе.

Указанный технический результат достигается тем, что в известном способе аутентификации пользователя с защитой от подсматривания, заключающемся в предварительном формировании набора из N небольших графических символов, предоставлении пользователю выбора из сформированного набора для запоминания группы S секретных небольших графических символов sk, при этом k=1…К, где К - секретное количество графических символов в группе S, причем K<<N, проведении i-ого этапа ввода аутентификационной информации, при этом i=1…I, где I - общее число этапов, путем выведения на экран выбранных из набора произвольным образом Ni графических символов, причем К<<Ni<<N, среди которых в произвольном месте располагаются Кi секретных символов, выбранных из группы S секретных символов произвольным образом, причем 3≤Ki<К, формировании невидимой секретной области Аi, ограниченной многоугольником с вершинами в центрах выведенных на экране Кi секретных символов, фиксировании точки di воздействия пользователя на экран, формировании положительного результата проведения i-ого этапа ввода аутентификационной информации при выполнении условия принадлежности зафиксированной точки воздействия невидимой секретной области di∈Аi и отрицательного - в противном случае, формировании положительного решения об аутентификации после получения положительных результатов проведения всех I этапов ввода пользователем аутентификационной информации и отрицательного - в противном случае, согласно изобретению дополнительно предоставляют пользователю выбор Ck секретных диапазонов цветов окраски фона для запоминания для k-го секретного графического символа sk, при проведении i-ого этапа ввода аутентификационной информации динамически изменяют произвольным образом цвет фона графического символа sj, при этом j=1…Ni, одновременно с фиксированием точки di воздействия пользователя на экран фиксируют цвет фона bm каждого выведенного на экран секретного символа графического символа sm, где m=1…Кi, формируют положительный результат проведения i-ого этапа ввода аутентификационной информации при выполнении условий принадлежности зафиксированной точки воздействия невидимой секретной области di∈Аi и принадлежности зафиксированного цвета фона графического символа его секретным диапазонам цветов bm∈Сm и отрицательного - в противном случае.

Эти отличительные признаки по сравнению с прототипом позволяют сделать вывод о соответствии заявляемого технического решения критерию "новизна".

Сущность изобретения заключается в следующем.

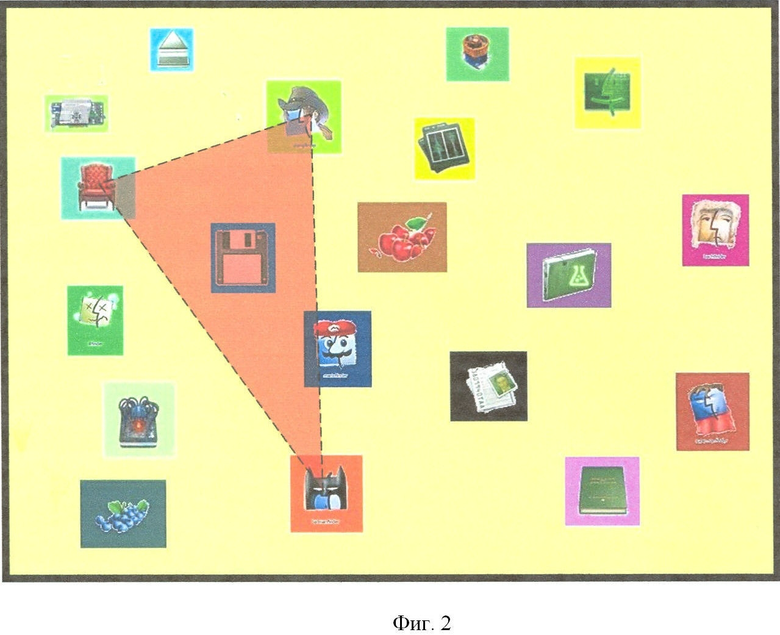

Предлагаемый способ аутентификации пользователя представляет собой схему ввода графического пароля, устойчивую к перехвату методами "подсматривания", видеосъемки, а также электронному перехвату. Пользователю не требуется указывать на экране неизвестные злоумышленнику секретные графические символы. В качестве графических символов могут использоваться иконки (значки программ), изображения животных, птиц, растений, фотографии, буквы, цифры. При этом в отличие от способа-прототипа каждый символ отображается на выделенном графически, меняющемся во времени фоне, причем цвет, скорость, диапазон и схема изменения цвета для различных символов может быть различной.

При создании учетной записи в системе идентификации/аутентификации пользователю предлагается выбрать и запомнить некоторое число символов, которые будут являться его секретной аутентификационной информацией. Дополнительно в отличие от способа-прототипа пользователю предлагается для каждого секретного символа (или для всех символов) выбрать и запомнить один или несколько диапазонов цветов фона, которые также будут составлять его секретную аутентификационную информацию.

В процессе ввода аутентификационной информации пользователь должен опознать некоторое минимальное число секретных символов среди большего количества случайно расположенных на экране символов. На очередном этапе аутентификации пользователь осуществляет попытку ввода аутентификационной информации узконаправленным воздействием на экран, например путем клика с помощью манипулятора типа "мышь" в область, границами которой является прямоугольник с вершинами в центрах отображенных на экране графических символов. При этом в отличие от способа-прототипа пользователь должен осуществлять воздействие на экран в то время, когда фоны секретных символов попадут в один из секретных диапазонов цветов.

В процессе аутентификации системы пользователь осуществляет несколько таких попыток ввода аутентификационной информации и если корректно выполняет их, то получает доступ в систему.

Перечисленная совокупность существенных признаков в указанном порядке обеспечивает более высокую стойкость к атакам по прямому визуальному каналу (путем "подглядывания" или записи на видеокамеру), а также при необходимости позволяет сократить минимально необходимое количество попыток ввода аутентификационной информации за счет применения схемы двухфакторной аутентификации со значительно большим количеством вариантов ввода аутентификационной информации, чем в прототипе.

Оценку защищенности системы-прототипа и предлагаемой системы, их стойкости к различного рода атакам можно проводить путем вычисления вероятности подбора (угадывания) секретного пароля пользователя. При этом всегда можно подобрать параметры секретных диапазонов цветов в предлагаемой системе таким образом, чтобы количество последовательных этапов аутентификации в предлагаемой системе было меньшим, чем в прототипе, а защищенность системы-прототипа и предлагаемой системы при прочих равных условиях была одинаковой. Потенциально, для любых параметров системы-прототипа можно подобрать такие параметры секретных диапазонов цветов пользователя, чтобы сократить количество циклов аутентификации до одного при той же защищенности.

Именно новое свойство совокупности признаков, приводящих к существенному усилению стойкости к атакам на систему аутентификации при низменном количестве последовательных проверок для прохождения пользователем процедуры аутентификации, позволяет сделать вывод о соответствии предлагаемого технического решения критерию "изобретательский уровень". Предлагаемый способ аутентификации пользователя с защитой от подсматривания может быть использован, в том числе, и при доступе к различным системам (интернет-банкинг, заказ через интернет-магазины и т.д.) через сеть общего пользования типа Интернет.

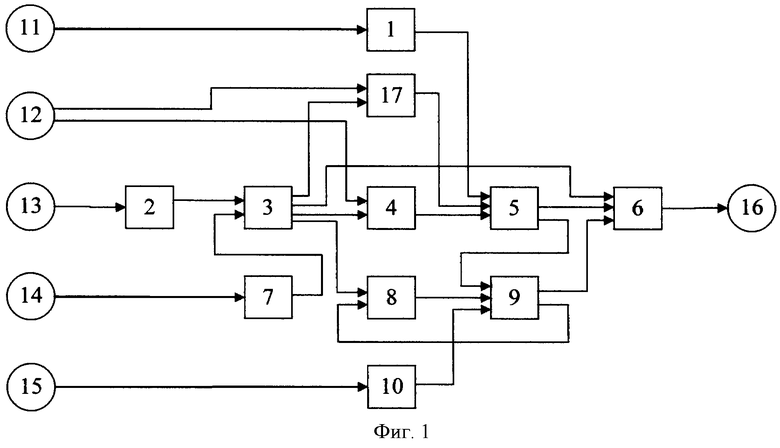

Предлагаемый способ контроля целостности исходных текстов программного обеспечения может быть реализован программно с помощью ЭВМ или вычислительного устройства, структура которого представлена на фигуре 1, где обозначено:

1 - блок хранения контрольной аутентификационной информации пользователей;

2 - блок считывания идентификационной информации;

3 - блок сравнения считанной идентификационной информации с контрольной;

4 - блок считывания координат точки воздействия;

5 - блок сравнения считанной аутентификационной информации с контрольной;

6 - блок принятия решения об успешности аутентификации;

7 - блок хранения контрольной идентификационной информации пользователей;

8 - блок хранения пройденного числа этапов аутентификации;

9 - блок сравнения значения пройденного числа этапов аутентификации с необходимым;

10 - блок хранения необходимого числа этапов аутентификации,

17 - блок подсветки фона секретных символов.

Назначение блоков понятно из их названий.

С входа 13 на вход блока 2 поступает запрос на проведение идентификации/аутентификации. С помощью блока 2 проводят считывание идентификационной информации пользователя, после чего считанная идентификационная информация поступает на вход блока 3, где происходит сравнение представленной пользователем идентификационной информации с контрольной идентификационной информацией, поступающей с блока 7. В случае успешной идентификации со второго и четвертого выходов блока 3 поступает запрос на вход соответственно блоков 4 и 17 на проведение аутентификации, с третьего выхода - на первый вход блока 8 на обнуление количества пройденного числа этапов аутентификации, в противном случае с первого выхода блока 3 на первый вход блока 6 поступает результат идентификации пользователя. С помощью блока 4 с входа 12 проводят считывание координат точки воздействия пользователем на экран, а с помощью блока 17 при поступлении сигнала с входа 12 о наступлении факта воздействия пользователем на экран проводят считывание цвета фона секретных символов. Затем считанная аутентификационная информация поступает на вход блока 5, где происходит сравнение представленной пользователем аутентификационной информации с контрольной аутентификационной информацией, поступающей с блока 1. В случае успешного завершения этапа аутентификации со второго выхода блока 5 поступает запрос на первый вход блока 9 на определение количества пройденных этапов аутентификации, в противном случае с первого выхода блока 5 на второй вход блока 6 поступает результат аутентификации пользователя. При поступлении с блока 5 запроса на определение количества пройденных этапов аутентификации в блоке 9 проводят сравнение числа пройденных этапов аутентификации, поступающего с блока 8, с числом необходимого количества этапов аутентификации, поступающего с блока 10. В случае, если число пройденных этапов аутентификации меньше числа необходимого количества этапов аутентификации, со второго выхода блока 9 на второй вход блока 8 поступает запрос на единичное увеличение числа пройденных этапов аутентификации, в противном случае с первого выхода блока 9 на третий вход блока 6 поступает результат аутентификации пользователя. После чего в блоке 6 принимается и с выхода блока 6 на выход 16 передается решение об успешном прохождении пользователем процедуры аутентификации.

Предварительно контрольная идентификационная информация всех пользователей информационной системы поступает с входа 14 на вход блока 7, а также через вход 15 в блок 10 помещают необходимое число этапов аутентификации.

Реализация предлагаемого способа не вызывает затруднений, так как все блоки и узлы, входящие в устройство, реализующее способ, общеизвестны и широко описаны в технической литературе. Блоки 1-10 могут быть реализованы так, как это описано в прототипе [1]. Блок 17 может быть реализован, например, с помощью светодиодной матрицы с возможностью выбора цвета свечения отдельных светодиодов, располагающейся за экраном для его подсветки. Изображение при вводе аутентификационной информации может выглядеть, например, как на фигуре 2.

Источники информации

1. US Patent Application 20070277224 - Methods and Systems for Graphical Image Authentication. Application Published on November 29, 2007.

2. Susan Wiedenbeck, Jim Waters, Leonardo Sobrado, Jean-Camille Birget. "Design and Evaluation of a Shoulder-Surfing Resistant Graphical Password Scheme". - Proceedings of the working conference on Advanced visual interfaces, Venezia, Italy, 2006, p.177-184.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ АУТЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЕЙ НА ОСНОВЕ ИЗМЕНЯЮЩЕГОСЯ ВО ВРЕМЕНИ ГРАФИЧЕСКОГО ПАРОЛЯ | 2010 |

|

RU2445685C2 |

| СПОСОБ АУТЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЕЙ С ЗАЩИТОЙ ОТ ПОДСМАТРИВАНИЯ | 2013 |

|

RU2541868C2 |

| Система аутентификации пользователей в промышленных условиях | 2018 |

|

RU2690221C1 |

| СПОСОБ И СИСТЕМА ДЛЯ АУТЕНТИФИКАЦИИ И РАСЧЕТА С ИСПОЛЬЗОВАНИЕМ МОБИЛЬНОГО ТЕРМИНАЛА | 2013 |

|

RU2568782C1 |

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2184390C1 |

| СИСТЕМА И СПОСОБ ДЛЯ РАДИОЧАСТОТНОЙ ИДЕНТИФИКАЦИИ ЭЛЕКТРОХИРУРГИЧЕСКИХ ПРИСПОСОБЛЕНИЙ | 2019 |

|

RU2781421C1 |

| СИСТЕМА И СПОСОБ ДЛЯ МНОГОФАКТОРНОЙ АУТЕНТИФИКАЦИИ ЛИЧНОСТИ НА ОСНОВЕ БЛОКЧЕЙНА | 2016 |

|

RU2667801C1 |

| СПОСОБ АУТЕНТИФИКАЦИИ И/ИЛИ ИДЕНТИФИКАЦИИ ЗАЩИЩЕННОГО ИЗДЕЛИЯ | 2011 |

|

RU2566261C2 |

| ПРЕДОСТАВЛЕНИЕ И ПОЛУЧЕНИЕ ОДНОГО ИЛИ БОЛЕЕ НАБОРОВ ДАННЫХ ЧЕРЕЗ СЕТЬ ЦИФРОВОЙ СВЯЗИ | 2020 |

|

RU2805668C1 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ЗАЩИТЫ И АУТЕНТИФИКАЦИИ ДОКУМЕНТОВ | 2007 |

|

RU2458395C2 |

Изобретение относится к способам аутентификации пользователей и может быть использовано при создании терминалов, предназначенных для контроля доступа в защищаемое помещение, к удаленному осуществлению коммерческой, управленческой и другой деятельности через сети общего пользования типа Интернет. Технический результат заключается в уменьшении числа последовательных этапов ввода аутентификационной информации пользователями для прохождения процедуры аутентификации. Способ аутентификации пользователей с защитой от подсматривания заключается в предварительном формировании набора из небольших графических символов и предоставлении пользователю выбора из сформированного набора для запоминания группы секретных небольших графических символов. 2 ил.

Способ аутентификации пользователя с защитой от подсматривания, заключающийся в предварительном формировании набора из N небольших графических символов, предоставлении пользователю выбора из сформированного набора для запоминания группы S секретных небольших графических символов sk, при этом k=1…K, где К - секретное количество графических символов в группе S, причем K<<N, проведении i-го этапа ввода аутентификационной информации, при этом i=1…I, где I - общее число этапов, путем выведения на экран выбранных из набора произвольным образом Ni; графических символов, причем K<<Ni<<N, среди которых в произвольном месте располагаются Кi секретных символов, выбранных из группы S секретных символов произвольным образом, причем 3≤Кi<К, формировании невидимой секретной области Аi, ограниченной многоугольником с вершинами в центрах выведенных на экране Кi, секретных символов, фиксировании точки di, воздействия пользователя на экран, формировании положительного результата проведения i-го этапа ввода аутентификационной информации при выполнении условия принадлежности зафиксированной точки воздействия невидимой секретной области di∈Аi, и отрицательного - в противном случае, формировании положительного решения об аутентификации после получения положительных результатов проведения всех I этапов ввода пользователем аутентификационной информации, и отрицательного - в противном случае, отличающийся тем, что дополнительно предоставляют пользователю выбор Ck секретных диапазонов цветов окраски фона для запоминания для k-го секретного графического символа sk, при проведении 1-го этапа ввода аутентификационной информации динамически изменяют произвольным образом цвет фона графического символа sj, при этом j=1…Ni, одновременно с фиксированием точки di воздействия пользователя на экран определяют цвет фона bm каждого выведенного на экран секретного символа графического символа sm, где m=1…Кi, формируют положительный результат проведения i-го этапа ввода аутентификационной информации при выполнении условий принадлежности зафиксированной точки воздействия невидимой секретной области di∈Аi, и принадлежности зафиксированного цвета фона графического символа его секретным диапазонам цветов bm∈Cm, и отрицательного - в противном случае.

| СПОСОБ ЗАЩИТЫ ЧАСТНОЙ ИНФОРМАЦИИ ПОЛЬЗОВАТЕЛЯ В СИСТЕМЕ ОБРАБОТКИ ИНФОРМАЦИИ | 2006 |

|

RU2309450C1 |

| ЗАЩИЩЕННОЕ ЗАПОМИНАЮЩЕЕ УСТРОЙСТВО, ИМЕЮЩЕЕ ЗАЩИТУ ОТ ПЕРЕХВАТА | 1998 |

|

RU2224288C2 |

| АУТЕНТИФИКАЦИЯ ИЗДЕЛИЙ | 2000 |

|

RU2261479C2 |

| US 20060153380 A1, 13.06.2006 | |||

| US 20040187001 A1, 23.09.2004 | |||

| WO 2006039967 A1, 20.04.2006. | |||

Авторы

Даты

2011-07-20—Публикация

2009-10-05—Подача