Область техники, к которой относится изобретение

Настоящее изобретение относится, в общем случае, к области связи, в частности к удаленному доступу к локальным данным по сети с коммутацией пакетов и к использованию сетевого кэша для избирательного сохранения локальных данных.

Уровень техники

Передача данных по различным сетям, например сетям на основе интернет-протокола (IP), мобильным телефонным сетям и пр., быстро развивается в последние годы. Доступность и распространение компьютеров, телефонов, беспроводных устройств и других устройств сетевого доступа обуславливает их широкое использование в различных областях. Кроме того, по мере роста потребности в устройствах сетевого доступа, возрастает также разнообразие типов устройств сетевого доступа, причем разные устройства часто реализуют разные протоколы и имеют различные эксплуатационные характеристики.

По мере того как доступ к интернету и другим сетям связи становится проще, удобнее и доступнее, эти сети все более широко используются для переноса данных, например изображений, аудио, электронной почты, видео и текста. Во многих приложениях такие данные желательно переносить или обобществлять с компьютера пользователя (или другого устройства сетевого доступа) на избирательной основе. Например, данные для компьютерного программного обеспечения, музыки, видео, служб новостей, игр и других приложений часто бывает нужно делать общим достоянием и/или доступными дистанционно через интернет и, для многих приложений, через беспроводные сети, например, реализованные для сотовых телефонов. В настоящее время, количество абонентов сети, поставщиков данных и запросов со стороны этих абонентов на перенос данных, потоковые данные и другой контент растет экспоненциально. Во многих таких приложениях желательно, чтобы доступ к данным или другому контенту со стороны пользователей, владеющих данными или подписавшихся на них, был гибким и управляемым такими пользователями. Однако ограничения современных систем снижает способность удовлетворять потребности в гибком, управляемом доступе к данным или другому контенту надежным, безопасным, эффективным и доступным способом.

Контент (например, аудио, изображения или видео) развился в приложение и легко сохраняется электронными средствами. Например, хранение музыки на перезаписываемых электронных носителях стало популярным способом поддержания музыкальных коллекций и доступа к ним. Другим примером являются видеоприложения, где цифровая запись и хранение телевизионных программ и персональных коллекций видео получили широкое распространение, как и потоковая передача (через интернет) аудио и видео. Для хранения фотографий и доступа к ним часто используются электронные средства вместо традиционных отпечатанных фотографий и физических фотоальбомов.

С ростом популярности электронного хранения контента и других данных, доступ к данным, а также удобные способы хранения данных приобретают все большую важность. Например, продажи музыки в загружаемых аудиоформатах становятся все более популярными. Цифровые аудиопроигрыватели, установленные в доме или офисе, или мобильные проигрыватели, которые можно использовать в автомобилях, портативных компьютерах, персональных прослушивающих устройствах и пр., используются для воспроизведения этой загруженной музыки. Для воспроизведения музыки аудиоданные загружаются на мобильные проигрыватели или локальные компьютеры и используются для локального воспроизведения музыки. Обычно, емкость хранилища, необходимая для сохранения большого объема аудиоданных, превышает емкость памяти цифровых аудиопроигрывателей, компьютеров или других устройств, способных воспроизводить музыку. В этой связи, управление и использование аудио, а также других данных, например данных изображения и видеоданных, становится все более обременительным ввиду потребности в этих данных и их использовании.

Что касается традиционных документов и других типов данных (например, текстовых документов, электронных таблиц или презентаций), потребность в гибком и эффективном доступе к таким данным также растет. Например, многие рабочие места становятся все более мобильными; работники часто работают в дистанционном режиме, например, дома или в дороге. Дистанционный доступ к данным особенно полезен для облегчения мобильности при поддержании желаемого уровня доступа к информации. Однако с увеличением размера файлов данных, которые желательно переносить для облегчения мобильности или для иного обеспечения гибкого доступа к данным, становится труднее доставлять такие данные по каналам связи. Например, электронная почта, в общем случае, имеет ограниченную способность к переносу больших файлов данных, например, аудио, видео, текстовых и презентационных файлов.

Для многих приложений связи рост использования и недостаток наличия подходов к переносу данных требует творческого использования каналов связи и данных. Для удовлетворения этих и других потребностей в переносе данных сети были усовершенствованы в отношении способности обработки больших объемов данных и способности высокоскоростной обработки данных. Кроме того, устройства сетевого доступа были усовершенствованы для повышения скорости обработки и переноса данных. Однако, с ростом потребностей в переносе данных высокого качества, эти потребности становится все труднее удовлетворять.

Одна проблема переноса данных в интернете обусловлена негибкостью каналов переноса данных. Например, если поставщик данных продает данные конечному пользователю через интернет, конечный пользователь обычно загружает данные с использованием лишь одного из нескольких пунктов загрузки, действующих под управлением поставщика. Этот тип работы может быть трудоемким и дорогостоящим, поскольку данным может потребоваться пройти значительное расстояние и, таким образом, занять больше времени и места в сети связи. Кроме того, перенос данных ограничивается местоположением пунктов загрузки.

Другая проблема эффективного переноса и управления данными связана с обеспечением данных на приемлемой скорости переноса (например, в связи с пропускной способностью). Определенные устройства сетевого доступа имеют ограниченную способность к обработке аудиоданных на разных скоростях либо по причине своей внутренней конфигурации, либо по причине наличия сетевого доступа. Например, мобильные (беспроводные) устройства сетевого доступа могут быть ограничены доступными возможностями подключения к мобильным сетям. Кроме того, определенные сетевые устройства допускают адаптацию к проводной и беспроводной связи, при этом их соответствующая способность доступа к данным относительно повышается (например, ускоряется) на проводных соединениях по сравнению с беспроводными; когда эти устройства осуществляют беспроводную связь, они могут быть способны принимать данные на более низкой скорости или битовой скорости.

Еще одна проблема переноса и управления данными обусловлена наличием большого количества различных типов данных, а также различных типов устройств доступа к данным. Например, многочисленные типы данных реализованы для хранения аудиофайлов. Часто, эти типы данных связаны с конкретным типом цифрового аудиоустройства, используемого для воспроизведения. Кроме того, для каждого типа данных, эти данные можно сохранять по-разному, обычно с обеспечением разных уровней качества (например, с разными битовыми скоростями воспроизведения). В этой связи, цифровой аудиопроигрыватель должен не только иметь доступ к данным, но также иметь доступ к данным в конкретном формате.

Еще одна проблема сетевого переноса данных связана с управлением медийными правами, связанным с управлением цифровыми правами (DRM). Как рассмотрено выше, цифровые медиа, например, аудио или видео, можно приобретать посредством электронной доставки. Для подавления и/или предотвращения копирования, распространения или другого незаконного использования данных предпринимаются меры безопасности. В ряде приложений, эти меры безопасности требуют особых подходов к разрешению воспроизведения, которые могут дополнительно усугублять трудности, связанные с переносом и последующим использованием данных (например, воспроизведением).

Задача эффективного и экономичного управления переносом данных общего пользования по сетям связи встает ввиду развития технологий и коммерческих каналов, которые используют или могут использовать сетевой перенос данных.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Настоящее изобретение предусматривает подходы к маршрутизации данных, управлению и соответствующие приложения, позволяющие сделать данные зарегистрированного пользователя доступными для удаленного устройства. Настоящее изобретение можно проиллюстрировать в ряде реализаций и приложений, некоторые из которых приведены ниже.

Согласно иллюстративному варианту осуществления настоящего изобретения, подход к маршрутизации и обобществлению данных предусматривает создание сетевого кэша для избирательного сохранения данных, доступ к которым осуществляется через источник данных зарегистрированного пользователя согласно пользовательским или сетевым политикам. Аутентифицированный удаленный пользователь обращается к данным зарегистрированного пользователя на одном или обоих из источника данных зарегистрированного пользователя и сетевого кэша, при этом доступ и перенос данных управляется и облегчается сетевым сервером, поддерживающим связь с источником данных зарегистрированного пользователя.

Согласно другому иллюстративному варианту осуществления настоящего изобретения, облегчается доступ удаленного пользователя к данным зарегистрированного пользователя по сети с коммутацией пакетов с использованием реализуемого на сервере подхода для среды, предусматривающей наличие зарегистрированных пользователей, которые обеспечивают данные. Данные поступают из источника данных зарегистрированного пользователя в сетевой кэш согласно правилам кэширования, заданным посредством зарегистрированного пользователя. На источнике данных зарегистрированного пользователя устанавливается линия связи между источником данных и сервером. В ответ на запрос контента от удаленного пользователя, запрос аутентифицируется на сервере в соответствии с информацией аутентификации, предоставленной зарегистрированным пользователем, и информацией в запросе. Когда запрос аутентифицирован, наличие запрашиваемых данных в кэше устанавливается согласно правилам кэширования. При наличии запрашиваемых данных в кэше и согласно правилам кэширования перенос запрашиваемых данных направляется из кэша на удаленного пользователя на удаленном устройстве пакетной связи. В соответствии с наличием запрашиваемых данных в кэше и правилами кэширования перенос запрашиваемых данных направляется из источника данных на удаленного пользователя на удаленном устройстве пакетной связи, по сети с коммутацией пакетов.

Согласно другому иллюстративному варианту осуществления настоящего изобретения, данные кэшируются для переноса по сети с коммутацией пакетов. На сервере, пользователь регистрируется для обобществления данных из устройства пакетной связи зарегистрированного пользователя. Устройство пакетной связи запрограммировано функциями движка кэша для сохранения данных общего пользования в сетевом кэше. Политики кэширования принимаются от зарегистрированного пользователя и используются для указания, каким образом сохранять данные общего пользования в сетевом кэше. Механизм кэша направляет данные в сетевой кэш, по сети с коммутацией пакетов, в соответствии с политиками кэширования и в соответствии с текущим состоянием данных общего пользования, которые хранятся в сетевом кэше, для пользователя. Сервер отвечает на удаленный запрос данных общего пользования, направляя перенос данных общего пользования в сетевом кэше по сети с коммутацией пакетов.

Согласно другому иллюстративному варианту осуществления настоящего изобретения, и в среде, предусматривающей наличие зарегистрированных пользователей, которые предоставляют данные для переноса по сети с коммутацией пакетов на удаленное устройство пакетной связи, система, реализованная на сервере, облегчает доступ удаленного пользователя к данным зарегистрированного пользователя по сети с коммутацией пакетов. Система включает в себя сетевой сервер и сетевой кэш, способный принимать и сохранять данные для кэширования из источников данных зарегистрированных пользователей. Источник данных зарегистрированного пользователя направляет данные в сетевой кэш согласно правилам кэширования, заданным посредством зарегистрированного пользователя, и устанавливает линию связи между источником данных и сетевым сервером. Сетевой сервер отвечает на запрос контента от удаленного пользователя путем аутентификации запроса в соответствии с информацией аутентификации, предоставленной зарегистрированным пользователем, и информацией в запросе. Если запрос аутентифицирован, сервер определяет наличие запрашиваемых данных в кэше согласно правилам кэширования. При наличии запрашиваемых данных в кэше, согласно правилам кэширования, сервер избирательно направляет перенос запрашиваемых данных из кэша на удаленного пользователя на удаленном устройстве пакетной связи. В соответствии с наличием запрашиваемых данных в кэше и правилами кэширования, сервер избирательно направляет перенос запрашиваемых данных из источника данных на удаленного пользователя на удаленном устройстве пакетной связи, по установленной линии связи.

Согласно другому иллюстративному варианту осуществления настоящего изобретения, удаленный кэшируемый доступ к данным по сети с коммутацией пакетов облегчается в среде, предусматривающей наличие зарегистрированного пользователя, который предоставляет данные для аутентифицированного удаленного доступа по сети с коммутацией пакетов. Данные поступают из источника данных зарегистрированного пользователя в сетевой кэш, по сети с коммутацией пакетов и согласно правилам кэширования, заданным зарегистрированным пользователем источника данных зарегистрированного пользователя. Данные, принятые в сетевом кэше из источника данных зарегистрированного пользователя, поддерживаются согласно правилам кэширования. В ответ на запрос контента от удаленного пользователя, запрос аутентифицируется, и, в случае аутентификации запроса, перенос запрашиваемых данных направляется из кэша к удаленному пользователю на удаленном устройстве пакетной связи, по сети с коммутацией пакетов.

Вышеприведенная сущность настоящего изобретения не призвана описывать каждый вариант осуществления или каждую реализацию настоящего изобретения. Нижеследующие фигуры и подробное описание, в частности, иллюстрируют эти варианты осуществления.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Изобретение можно полностью понять, обратившись к подробному описанию различных вариантов осуществления изобретения, приведенному ниже в связи с прилагаемыми чертежами, в которых:

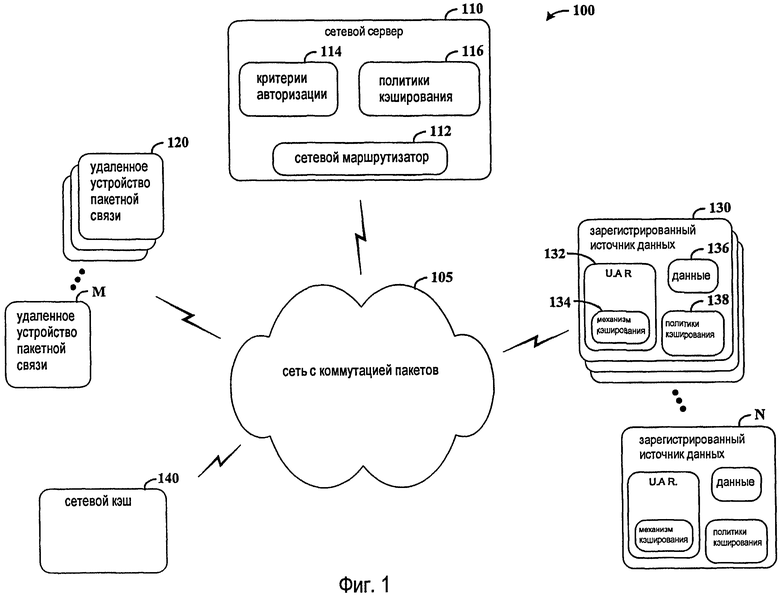

фиг.1 - система для маршрутизации данных по сети с коммутацией пакетов с использованием реализованного на сервере подхода к доступу к данным с помощью избирательного, основанного на политике, кэширования данных, согласно иллюстративному варианту осуществления настоящего изобретения;

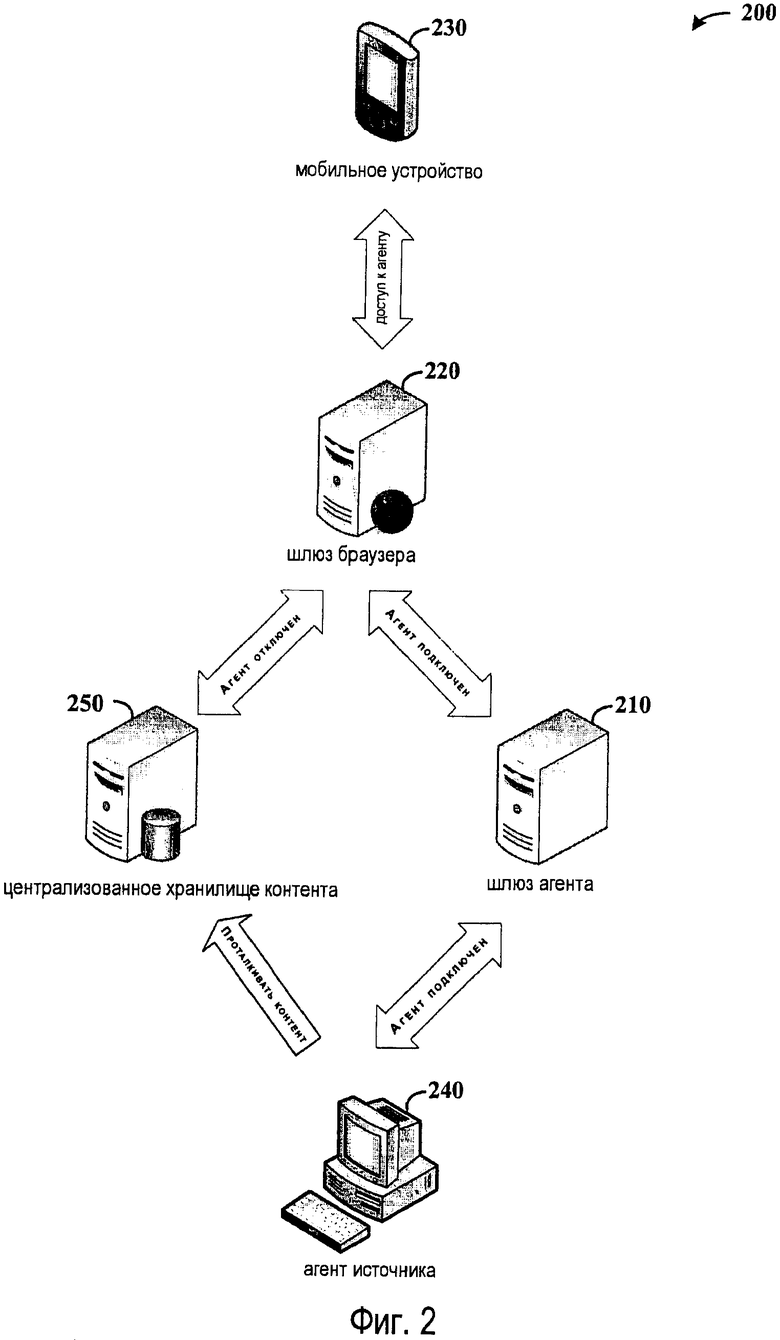

фиг.2 - система 200 для обеспечения удаленного доступа к данным пользователя, согласно другому иллюстративному варианту осуществления настоящего изобретения;

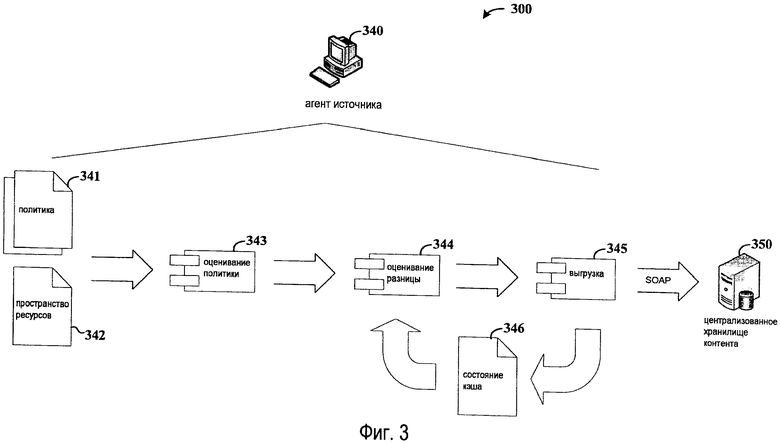

фиг.3 - конфигурация и подход для выгрузки контента в централизованное хранилище контента, согласно другому иллюстративному варианту осуществления настоящего изобретения;

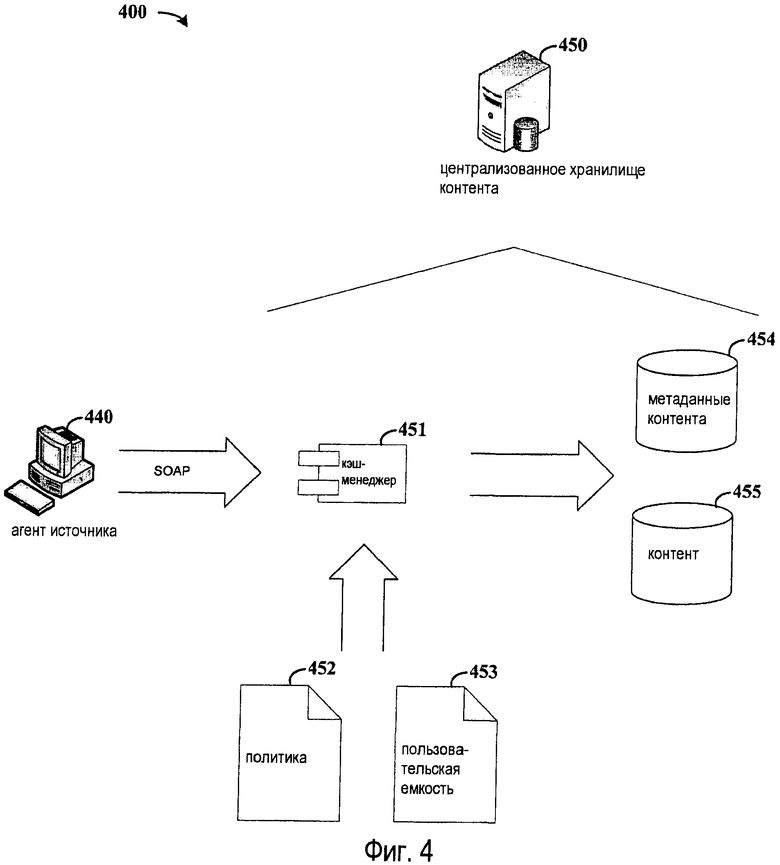

фиг.4 - конфигурация и подход для управления хранением контента в централизованном хранилище контента, согласно другому иллюстративному варианту осуществления настоящего изобретения;

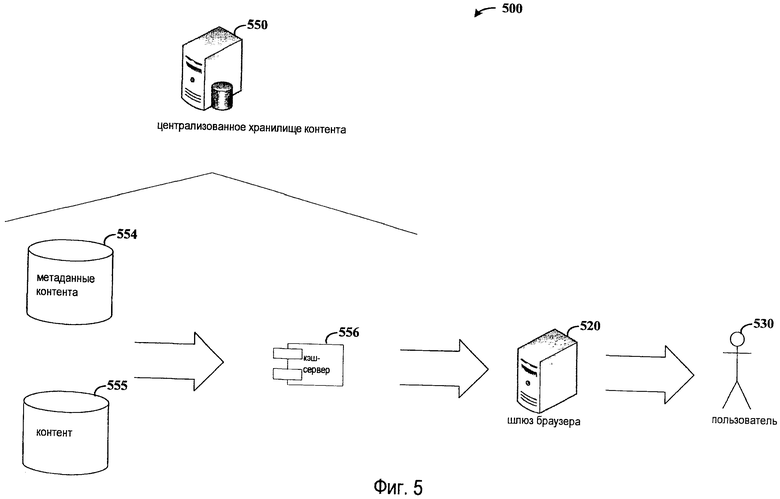

фиг.5 - конфигурация и подход для предоставления контента удаленному пользователю из централизованного хранилища контента, согласно другому иллюстративному варианту осуществления настоящего изобретения; и

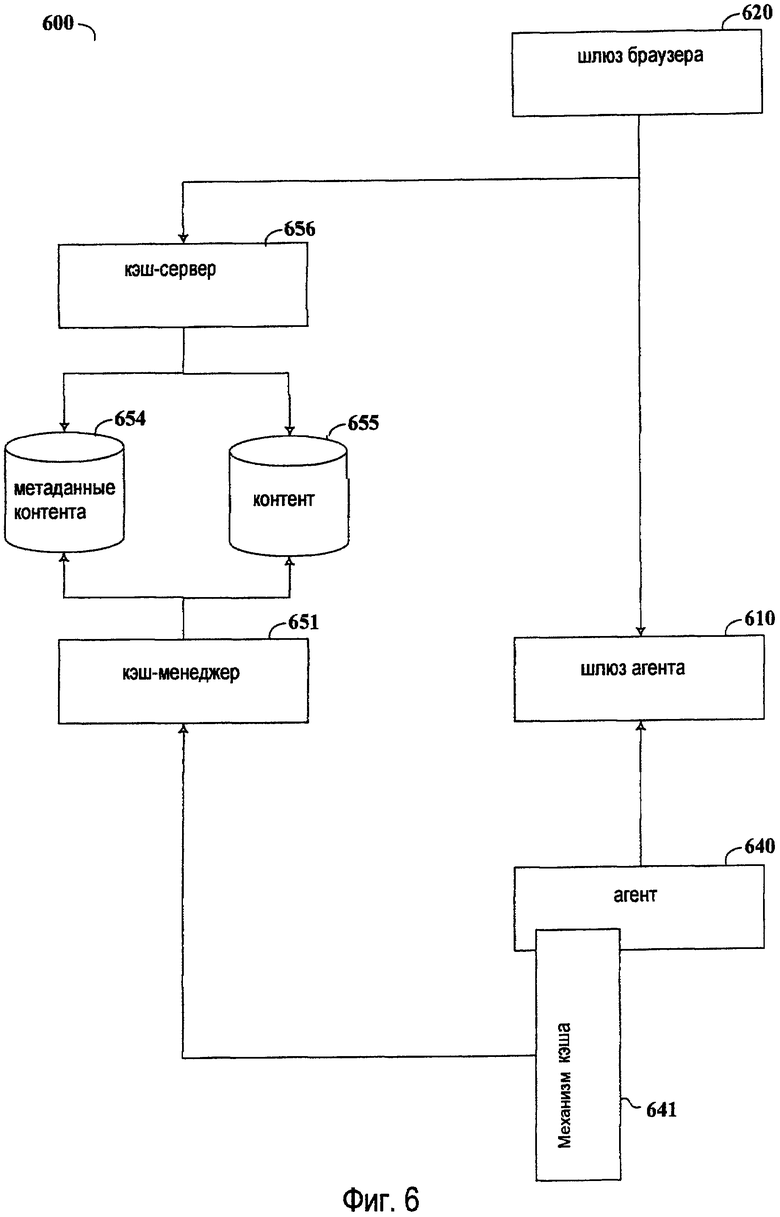

фиг.6 - конфигурация и подход для направления хранения контента в централизованном хранилище контента, а также доступа к сохраненному контенту, согласно другому иллюстративному варианту осуществления настоящего изобретения.

Хотя изобретение допускает различные модификации и альтернативные формы, его принципы проиллюстрированы на чертежах и будут подробно описаны. Однако следует понимать, что изобретение не ограничивается конкретными описанными вариантами осуществления. Напротив, оно призвано охватывать все модификации, эквиваленты и альтернативы, отвечающие сущности и объему изобретения, которые заданы в прилагаемой формуле изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

Настоящее изобретение, предположительно, применимо к различным типам связи, и было обнаружено, что изобретение особенно пригодно для обеспечения удаленного доступа к данным зарегистрированного пользователя по сети с коммутацией пакетов, например интернету, с помощью избирательного, основанного на политике, кэширования данных в соответствии с характеристиками пользователя для облегчения удаленного доступа. Хотя настоящее изобретение не обязано ограничиваться такими приложениями, можно выявить различные аспекты изобретения, рассмотрев в этой связи различные примеры.

Согласно иллюстративному варианту осуществления настоящего изобретения, система маршрутизации данных способна передавать данные зарегистрированного пользователя на удаленного пользователя по сети с коммутацией пакетов, избирательно с использованием сетевого кэша для хранения данных зарегистрированного пользователя. Пользователи регистрируются на сервере, чтобы сделать данные в источнике данных пользователя дистанционно доступными по сети с коммутацией пакетов. В ряде приложений, регистрация пользователя предусматривает выбор конкретного размера кэша или другой характеристики кэша, с платежами, избирательно связанными с выбором. Агент (например, программный) реализован на каждом источнике данных зарегистрированного пользователя и функционирует по команде сервера для управления доставкой данных из источника данных по сети с коммутацией пакетов.

Каждый зарегистрированный пользователь устанавливает правила кэширования (например, политики кэширования), которые реализуются одним или обоими из сервера и пользовательского агента для доступа к и хранения данных пользователя в сетевом кэше. Например, зарегистрированный пользователь может задать правила кэширования, указывающие, что определенный тип данных и/или данные должны храниться (например, дублироваться) в определенной ячейке в сетевом кэше. Агент реализует эти правила кэширования на источнике данных путем осуществления доступа к данным и их отправки в кэш.

В ряде приложений, агент действует непосредственно с использованием правил кэширования, заданных локально в источнике данных зарегистрированного пользователя. Например, когда источник данных включает в себя компьютер, выполняющий программное обеспечение агента и принимающий правила кэширования, вводимые зарегистрированным пользователем, агент может действовать независимо от сервера при передаче данных в кэш.

В других приложениях, агент действует по команде сервера. Например, зарегистрированный пользователь может задать правила кэширования, которые передаются серверу. Затем сервер реализует правила кэширования, осуществляя связь с агентом, чтобы предписать агенту обратиться к дате для кэша передать данные в кэш (или на сервер, который в свою очередь может направить данные в кэш).

Перенос данных в кэш осуществляется по-разному, в зависимости от конкретного приложения и соответствующих правил или политик. Некоторым приложениям предписывается один раз выгрузить данные в кэш. Другим приложениям предписывается обновлять кэш по мере изменения данных на источнике данных. Например, когда зарегистрированный пользователь указывает, что конкретный файл на его домашнем или рабочем компьютере нужно дублировать в кэше, агент и/или сервер может избирательно обновить кэш, когда данные в конкретном файле изменяются путем удаления, добавления или изменения. Другим приложениям предписывается обновлять кэш при выполнении условия, например заданного интервала времени или после удаленного доступа к данным в кэше (например, когда текущее состояние данных в кэше проверяется при подаче запроса на доступ к ним). В этой связи, данные в кэше обновляются или дублируются с использованием одного или нескольких различных подходов.

После сохранения в сетевом кэше, данные зарегистрированного пользователя в кэше доступны авторизованным удаленным пользователям, запрашивающим доступ к данным. Когда удаленный пользователь запрашивает данные через сервер, пользователь аутентифицируется согласно запросу с использованием критериев авторизации, например, имени пользователя и пароля. Для аутентифицированных запросов, сервер облегчает доставку запрашиваемых данных из одного или обоих из кэша и устройства зарегистрированного пользователя, несущих данные, выбирая, в каком источнике обращаться к данным, с использованием одного или нескольких различных подходов. Например, доступ к запрашиваемым данным непосредственно из кэша может, например, быть быстрее, эффективнее, дешевле или желательнее по иной причине, по сравнению с доступом к запрашиваемым данным из устройства зарегистрированного пользователя. Кроме того, когда источник данных зарегистрированного пользователя не подключен к сети или недоступен по иной причине, кэш используется для доступа к запрашиваемым данным (при наличии запрашиваемых данных в кэше); этот подход особенно полезен, когда устройство зарегистрированного пользователя не имеет постоянного сетевого доступа или время от времени отключено от сети.

Согласно другому иллюстративному варианту осуществления настоящего изобретения, создается электронный жетон для обеспечения доступа удаленного пользователя указанным файлам из источника данных зарегистрированного пользователя, причем указанные файлы хранятся в сетевом кэше для удаленного доступа. Зарегистрированный пользователь создает информацию обобществления, где указаны данные, подлежащие обобществлению с конкретным удаленным пользователем. Информация обобществления включается в электронный жетон, который передается удаленному пользователю, который может использовать жетон для запрашивания данных, указанных посредством жетона.

Данные зарегистрированного пользователя, который является субъектом жетона, выгружаются, проталкиваются или иначе передаются из источника данных зарегистрированного пользователя в кэш, где данные поддерживаются для доступа со стороны удаленного пользователя. Этот перенос осуществляется по-разному. В ряде приложений, зарегистрированный пользователь выбирает данные для отправки в кэш. Этот подход может быть полезен, например, когда жетон указывает конкретное имя файла или тип файла, подлежащего обобществлению, при этом фактические данные в местоположении файла (или имеющие тип файла) в кэше не обязательно указывать в жетоне. В других приложениях, зарегистрированный пользователь просто указывает в жетоне данные, подлежащие обобществлению, например, указывая конкретные файлы или конкретное местоположение файла в источнике данных, и данные автоматически передаются в кэш на основании информации в жетоне.

Жетон создается по-разному, в зависимости от приложения. В ряде приложений, жетон создается непосредственно зарегистрированным пользователем с использованием, например, программного обеспечения маршрутизации данных, реализованном на устройстве зарегистрированного пользователя. В других приложениях, зарегистрированный пользователь предоставляет информацию общего пользования серверу, и сервер, в ответ, создает электронный жетон и делает электронный жетон доступным удаленному пользователю.

Сервер (т.е., как рассмотрено выше) поддерживает функции обобществления данных зарегистрированного пользователя и осуществляет связь с источником данных зарегистрированного пользователя и сетевым кэшем для облегчения переноса данных на удаленных пользователей. Сервер обрабатывает запросы, содержащие жетоны, на перенос данных путем аутентификации жетона (например, с использованием информации от зарегистрированного пользователя и в жетоне), что облегчает доставку данных, указанных посредством жетона, удаленному пользователю. В общем случае, эти указанные данные хранятся в сетевом кэше; однако, если кэш не содержит данных или если перенос данных из источника данных зарегистрированного пользователя предпочтительнее, сервер избирательно обрабатывает запрос данных, маршрутизируя данные непосредственно из источника данных.

В отношении общей информации, касающейся переноса данных, и специальной информации, касающейся создания и реализации электронного жетона в связи с одним или несколькими рассмотренными здесь приложениям на основе кэширования, можно обратиться к заявке на патент США №11/374,414, поданной 13 марта 2006 г. под названием "Token-Based Remote Data Access", которая в полном объеме включена сюда посредством ссылки.

Согласно другому иллюстративному варианту осуществления, удаленный доступ к данным зарегистрированного пользователя (избирательно через сетевой кэш) осуществляется под управлением шлюза браузера, реализованного на хост-сервере. Удаленные пользователи, обращающиеся к шлюзу браузера, предоставляют информацию аутентификации, которая используется хост-сервером для определения данных зарегистрированного пользователя, к которым удаленный пользователь имел доступ. В ряде приложений, шлюз браузера анализирует предоставленный пользователем жетон, несущий информацию аутентификации и идентификации, и использует информацию в жетоне для управления доступом к данным со стороны конкретного пользователя, указанного в жетоне, как рассмотрено выше.

В общем случае, хост-сервер аутентифицирует удаленных пользователей, обращающихся к шлюзу браузера, и предоставляет, удаленным пользователям и через шлюз браузера, информацию, указывающую данные, доступные удаленным пользователям. Такие доступные данные включают в себя данные в кэше для зарегистрированного пользователя, предоставляющие доступ удаленному пользователю (включая сценарии, когда удаленный пользователь также является зарегистрированным пользователем, дистанционно обращающийся к своим данным), а также данные, доступные непосредственно через источник данных зарегистрированного пользователя, при необходимости.

В ряде приложений, шлюз браузера идентифицирует информацию местоположения запрашиваемых данных. Например, когда данные имеются только на источнике данных зарегистрированного пользователя, шлюз браузера идентифицирует данные как таковые. Когда данные имеются в кэше, а на источнике данных зарегистрированного пользователя либо нет данных, либо они недоступны, шлюз браузера идентифицирует данные как доступные только через кэш. Когда данные имеются как в кэше, так и на источнике данных зарегистрированного пользователя, браузер идентифицирует данные как таковые.

Когда удаленный пользователь запрашивает данные через шлюз браузера, хост-сервер обслуживает запрос, управляя маршрутизацией данных из кэша и/или соответствующего источника данных зарегистрированного пользователя. В ряде приложений, хост-сервер идентифицирует наличие запрашиваемых данных в кэше и направляет маршрутизацию данных из кэша (при наличии) или из источника данных зарегистрированного пользователя (когда данных нет в кэше).

В связи с описанными здесь примерами, данные зарегистрированного пользователя включают в себя данные, доступные устройству пакетной связи зарегистрированного пользователя, например, персональному компьютеру, телевизионной приставке, веб-камере, охранной системе наблюдения и/или системе хранения контента, в доме или на предприятии с сетевым доступом, или любой их комбинации. Кроме того, удаленный пользователь (например, использующий удаленное устройство сетевого доступа) может включать в себя одного или нескольких человек, например, членов семьи, работников предприятия или просто человека, получившего авторизацию на доступ от зарегистрированного пользователя. Кроме того, "пользователь" может быть машиной, действующей автоматически, например, по программе, загруженной человеком.

Применительно к различным примерам, описанным здесь и показанным на фигурах, можно рассмотреть некоторые иллюстративные устройства, сети и подходы к сетевой связи. Различные термины, например интернет, связанный с web, пакет и пр., можно применять к различным вариантам осуществления для облегчения описания различных примеров. Однако устройства, сети и подходы к сетевой связи, описанные здесь в связи с иллюстративными вариантами осуществления, можно применять к различным реализациям и описательным терминам. Например, устройства, которые можно описывать как web- или интернет-устройства, могут включать в себя одно или несколько устройств, которые осуществляют связь по каналу, характеризуемому одной или несколькими пакетными, на основе web и/или на основе интернета, линиями связи. В этой связи, устройства, именуемые как связанные с web или связанные с интернетом, избирательно реализуются с использованием одного или нескольких различных подходов к пакетной связи. Такие устройства могут, например, осуществлять доступ к интернету согласно подходу к связи не на основе интернета, например, через одну или несколько проводных и/или беспроводных линий связи, которые используют один или несколько различных подходов к связи. Кроме того, описанные здесь подходы к пакетной связи применимы к различным подходам к сетевой связи, включая те, которые предусматривают виды связи, упоминаемые в связи с одним или несколькими терминами, относящимися к терминам пакет, кадр, блок, сота и сегмент.

На фиг.1 показана система 100 для обеспечения доступа к данным и их маршрутизации между источниками данных зарегистрированного пользователя и удаленными устройствами пакетной связи с использованием подхода избирательного кэширование, согласно другому иллюстративному варианту осуществления настоящего изобретения. Система 100 включает в себя сетевой сервер 110, совокупность удаленных устройств 120-M пакетной связи, совокупность зарегистрированных источников 130-N данных и сетевой кэш 140, которые все осуществляют связь по сети 105 с коммутацией пакетов. Удаленные устройства пакетной связи включают в себя, например, мобильный телефон, персональный компьютер (ПК), цифровое медиаустройство, например, mp3-плеер или видеоплеер, автомобильную увеселительную систему или карманный персональный компьютер (КПК). Такие устройства также могут быть реализованы как зарегистрированные источники 130-N данных, и, в общем случае, облегчать доступ к данным зарегистрированного пользователя на удаленном устройстве пакетной связи либо непосредственно, либо через сетевой кэш 140.

Сеть 105 включает в себя одну или несколько сетей с коммутацией пакетов, например интернет и, при необходимости, другие сети, например мобильную телефонную сеть или локальную сеть (LAN). В ряде приложений, сеть 105 является локальной сетью, реализованной для местного использования, например, дома или на предприятии. В других приложениях, сеть 105 представляет собой или включает в себя виртуальную сеть или набор виртуальных каналов связи приложений в процессоре или группе процессоров, связанных с вычислительным устройством.

Сетевой кэш 140 включает в себя носители данных и имеет доступ к сети 105 с коммутацией пакетов. Хотя на фиг.1 он показан в виде единичного объекта, сетевой кэш 140 можно реализовать в виде совокупности устройств, в одном или нескольких из совокупности положений. Например, некоторые или все носители сетевого кэша 140 могут располагаться на сетевом сервере 110 или на зарегистрированном источнике 130 данных.

Каждый из зарегистрированных источников 130-N данных включает в себя маршрутизатор пользовательского приложения (U.A.R.) (см. U.A.R. 132 зарегистрированного источника 130 данных), который облегчает связь между зарегистрированным источником данных и сетевым сервером 110 и направляет маршрутизацию данных от зарегистрированного источника данных по сети 105 с коммутацией пакетов. Каждый зарегистрированный источник данных также включает в себя механизм кэширования (см. механизм 134 кэширования зарегистрированного источника 130 данных), который облегчает проталкивание данных 136 из зарегистрированного источника данных в сетевой кэш 140 согласно политикам 138 кэширования.

Сетевой сервер 110 включает в себя сетевой маршрутизатор 112, который осуществляет связь с зарегистрированными источниками 130-N данных для направления маршрутизации данных оттуда. Сетевой сервер 110 избирательно использует серверные политики 116 кэширования для направления или иного управления кэшированием данных в сетевом кэше 140. Сетевой сервер 110 также использует критерии 114 авторизации для облегчения удаленного доступа со стороны удаленных устройств 120-M пакетной связи к данным зарегистрированного пользователя на зарегистрированных источниках 130-N данных и в сетевом кэше 140. Критерии 114 авторизации также включают в себя информацию авторизации для зарегистрированных пользователей и используют авторизацию, например, при указании предпочтений зарегистрированного пользователя в отношении доступа к данным, кэширования данных или других функций, связанных с переносом данных.

Политики 116 и 138 кэширования избирательно сохраняются в различных местах, в зависимости от приложения. В одном примере, все политики кэширования сохраняются с серверными политиками 116 кэширования, с механизмом 134 кэширования, осуществляющим удаленный доступ к серверным политикам кэширования. В другом примере, все политики кэширования в отношении конкретного зарегистрированного пользователя сохраняются с политиками 138 кэширования (в отношении зарегистрированного источника 130 данных в порядке примера), с сетевым сервером, осуществляющим удаленный доступ к политикам кэширования. В еще одном примере, политики кэширования сохраняются в другом удаленном положении, доступном сетевому серверу 110 и зарегистрированным источникам 130-N данных.

В ряде приложений, сетевой маршрутизатор 112 и U.A.R. 132 (с использованием зарегистрированного источника 130 данных в порядке примера) облегчают связь друг с другом следующим образом. Когда зарегистрированный источник 130 данных включается, подключается к сети 105 с коммутацией пакетов или оказывается в другом условии (когда линия связи с сетевым сервером 110 не установлена), он автоматически инициирует обращение к сетевому серверу. Затем сетевой сервер отвечает на обращение, аутентифицируя зарегистрированный источник 130 данных согласно критериям 114 авторизации, и использует информацию в инициированном обращении для установления обратной связи с зарегистрированным источником 130 данных по сети 105 с коммутацией пакетов, тем самым устанавливая линию связи. Эта линия связи поддерживается в активном состоянии и используется для передачи информации управления от сетевого маршрутизатора 112 для управления передачей данных из зарегистрированного источника 130 данных.

С использованием зарегистрированного источника 130 данных в порядке примера, механизм 134 кэширования использует политики 138 кэширования при определении, каким политикам следовать, например, политикам, указывающим, какие фрагменты данных 136 передавать в сетевой кэш 140, когда проталкивать данные и другие условия, при необходимости. Например, политики 138 кэширования могут указывать конкретную папку данных для дублирования в сетевом кэше 140. Механизм 134 кэширования, в соответствии с такой политикой кэширования, проталкивает (направляет) данные в конкретной папке данных в сетевой кэш 140. Дублирование предусматривает поддержание обновления данных в сетевом кэше 140, например, путем проталкивания новых данных в сетевой кэш и/или удаления данных из сетевого кэша в соответствии с изменениями, произведенными в конкретной папке данных на зарегистрированном источнике 130 данных.

В ряде приложений, механизм 134 кэширования (и U.A.R. 132, при необходимости) работают с сетевым маршрутизатором 112 для облегчения сохранения данных в сетевом кэше 140. Например, данные, протолкнутые в сетевой кэш 140, могут передаваться через сетевой сервер 110. Аналогично, обновленные данные для сетевого кэша 140 могут передаваться через сетевой сервер 110. Запросы на удаление данных из сетевого кэша 140 с механизма 134 кэширования также могут поступать на сетевой сервер 110, который, в ответ, предписывает удалить данные в сетевом кэше.

Сетевой сервер 110 также избирательно управляет сетевым кэшем 140 для функций, например, удаления данных в кэше, при управлении механизмом 134 кэширования или иначе, согласно серверным политикам 116 кэширования. Например, когда данные в кэше имеют определенный срок действия или когда данные в кэше подлежат удалению после доступа к ним (что дополнительно рассмотрено ниже), сетевой сервер 110 удаляет данные при выполнении этих условий.

В некоторых реализациях, зарегистрированные пользователи приобретают место в сетевом кэше 140; сетевой сервер 110 отслеживает информацию, относящуюся к приобретенному месту и управляет сохранением данных зарегистрированного пользователя в сетевом кэше. Например, когда пользователь приобретает и оплачивает ограниченное по времени использование сетевого кэша 140, сетевой сервер 110 избирательно удаляет данные зарегистрированного пользователя из сетевого кэша 140 по истечении указанного времени (или, например, если плата за использование не поступила).

В ряде приложений, сетевой сервер 110 замораживает лицевые счета зарегистрированных пользователей, на которые не поступил платеж или которые не действуют по иной причине, без необходимости немедленно удалять данные в сетевом кэше 140. Сетевой сервер 110 извещает или иначе управляет сетевым кэшем 140, чтобы сделать данные для замороженных лицевых счетов недоступными, пока лицевой счет не будет восстановлен. В ряде приложений, этот подход предусматривает отклонение запросов на данные в сетевом кэше 140, поступающие на сетевой сервер. В других приложениях, этот подход предусматривает задание критериев в сетевом кэше 140, чтобы сам сетевой кэш ограничивал или блокировал доступ к данным.

В приложениях, где сетевой кэш 140 находится на зарегистрированном источнике 130 данных, кэш можно реализовать в виде сетевого хранилища, например, которое обычно называется устройством хранения, присоединенным к сети (NAS). Например, зарегистрированный источник 130 данных может иметь постоянное сетевое соединение (например, модем, который остается активным) и персональный компьютер (ПК), в котором находятся (т.е. запрограммированы) U.A.R. 132 и механизм 134 кэширования. Зачастую, пользователь может пожелать отключить свой ПК, но при этом сохранить удаленный доступ к данным. В этой связи, пользователь может указать в политиках 138 кэширования, что выбранные данные должны кэшироваться на локальном устройстве NAS как в сетевом кэше 140, и настраивать устройство NAS на удаленный доступ со стороны сетевого сервера 110.

В другом варианте осуществления, система 100 облегчает доступ на основании электронного жетона к зарегистрированным данным следующим образом. Когда пользователь на зарегистрированном источнике 130 данных желает обобществить конкретные данные с другим пользователем (или желает сам дистанционно обращаться к данным), зарегистрированный пользователь направляет создание электронного жетона, который указывает информацию, которую можно использовать для идентификации данных, доступ к которым нужно обеспечить. Данные, указанные в жетоне, проталкиваются в сетевой кэш 140, и электронный жетон обеспечивается для доступа удаленным пользователем. Когда такой удаленный пользователь реализует жетон (например, предоставляя жетон с информацией авторизации на сетевой сервер 110), сетевой сервер, в ответ, направляет соответствующие данные из сетевого кэша 140 запрашивающему удаленному пользователю. После осуществления дистанционного доступа к данным, указанным в жетоне (например, и загрузки), данные избирательно удаляются из сетевого кэша 140. В ряде приложений, данные, указанные в жетоне, проталкиваются в сетевой кэш 140 под управлением зарегистрированного пользователя, направляющего создание жетона. В других приложениях, сетевой сервер направляет проталкивание данных в сетевой кэш при получении информации, касающейся электронного жетона. В отношении общей информации, касающейся переноса данных, и специальной информации, касающейся приложений переноса данных на основании жетонов, которые можно реализовать в связи с этими и другими иллюстративными вариантами осуществления, можно обратиться к заявке на патент США №11/374,414, под названием "Token-Based Remote Data Access", и поданной 13 марта 2006 г., которая в полном объеме включена сюда посредством ссылки.

Система 100 способна работать в различных средах, предусматривающих разнородные сети, устройства источников данных, удаленные устройства пакетной связи, их данные и характеристики. Один конкретный сценарий использования предусматривает удаленный доступ к данным следующим образом. Когда конкретный пользователь, связанный с зарегистрированным источником 130 данных (например, домовладелец, на домашнем компьютере которого хранится медиаконтент), желает установить удаленный доступ к данным, пользователь подписывается на услугу, предоставляемую через сетевой сервер 110. Сетевой сервер 110 предлагает пользователю информацию доступа к зарегистрированному источнику 130 данных пользователя, благодаря чему маршрутизатор 112 приложений хоста может взаимодействовать с зарегистрированным источником данных. Эта информация доступа (например, имена пользователей, пароли, ограничения доступа) сохраняется с критериями 114 авторизации.

После регистрации, зарегистрированный источник 130 данных делает данные 136 доступными либо через сам зарегистрированный источник данных, либо в сетевом кэше 140 путем проталкивания данных в сетевой кэш. В ряде приложений, данные для конкретного пользователя делаются доступными только через сетевой кэш 140 (т.е. при этом сетевой маршрутизатор 112 не управляет и иначе не облегчает маршрутизацию данных из зарегистрированного источника 130 данных). Когда данные сделаны доступными непосредственно через зарегистрированный источник 130 данных и/или через сетевой кэш 140, пользователь на одном из удаленных устройств 120-M пакетной связи может запрашивать и принимать данные из зарегистрированного источника 130 данных с соответствующими авторизацией и управлением переносом данных, также согласно рассмотренному выше.

Перенос данных в системе 100 осуществляется по-разному. Нижеследующий иллюстративный подход предусматривает удаленный доступ пользователя к данным, происходящим из источника данных зарегистрированного пользователя, с кэшированием, по меньшей мере, части данных. Для иллюстрации, этот пример рассматривается применительно к удаленному пользователю на удаленном устройстве 120 пакетной связи, осуществляющему доступ к данным, первоначально находящимся на зарегистрированном источнике 130 данных, при этом часть данных 136 хранится в сетевом кэше 140.

Сетевой сервер 110 реализует веб-страницу, доступную удаленному устройству 120 пакетной связи. Удаленный пользователь обращается к локализованной веб-странице на удаленном устройстве 120 пакетной связи и входит в информацию авторизации, которая представляется сетевому серверу 110. В ответ, сетевой сервер использует критерии 114 авторизации с предоставленной информацией авторизации, чтобы либо авторизовать, либо отклонить доступ пользователя к данным, происходящим из зарегистрированного источника 130 данных. В ряде приложений, эта авторизация избирательно базируется на типе данных, запрошенных пользователем.

После авторизации, запрос данных, инициированный пользователем на удаленном устройстве 120 пакетной связи, обрабатывается сетевым сервером 110. Если некоторые или все из запрашиваемых данных доступны в сетевом кэше 140, сетевой сервер избирательно направляет перенос данных в сетевом кэше 140 на удаленное устройство 140 пакетной связи. Например, когда запрашиваемые данные имеются в сетевом кэше 140 и зарегистрированный источник 130 данных не подключен к сети или по иной причине неспособен доставлять данные, сетевой сервер 110 направляет перенос данных из сетевого кэша 140. Аналогично, когда зарегистрированный пользователь (зарегистрированного источника 130 данных) указывает в политиках 138 кэширования, что определенные данные подлежат маршрутизации из сетевого кэша 140, эти политики кэширования реализуются для обслуживания запроса. В ряде приложений, зарегистрированный источник 130 данных реализует политики 138 кэширования для передачи информации (либо непосредственно в сетевой кэш 140, либо через сетевой сервер 110), которая направляет маршрутизацию запрашиваемых данных из сетевого кэша 140. В других приложениях, сетевой сервер 110 реализует политики кэширования непосредственно для обслуживания запросов данных. В ряде случаев, сетевой сервер 110 просто отслеживает информацию, характеризующую данные, хранящиеся в сетевом кэше 140, и соответственно маршрутизирует данные оттуда, без необходимости реализовать политики кэширования.

В ряде приложений, когда данные доступны для переноса из сетевого кэша 140, а также из зарегистрированного источника 130 данных, сетевой сервер 120 выбирает, из какого источника переносить данные для удовлетворения запроса. Например, перенос из одного из сетевого кэша 140 и зарегистрированного источника 130 данных может быть быстрее, демонстрировать более высокое качество или быть менее дорогостоящим, чем перенос из другого из сетевого кэша и зарегистрированного источника данных.

Перенос данных на удаленное устройство 120 пакетной связи из одного или обоих из сетевого кэша 140 и зарегистрированного источника 130 данных осуществляется по-разному, в зависимости от приложения, имеющегося оборудования, характеристик удаленного устройства пакетной связи или других условий. В ряде приложений, данные маршрутизируются через сетевой сервер 110 и поступают на удаленное устройство 120 пакетной связи. В других приложениях, данные маршрутизируются непосредственно из одного или обоих из зарегистрированного источника 130 данных и сетевого кэша на удаленном устройстве 120 пакетной связи (по сети 105 с коммутацией пакетов), без необходимости передавать данные через сетевой сервер 110.

Система 100 реализуется по-разному, в зависимости от приложения. В отношении общей информации, касающейся переноса данных, и специальной информации, касающейся подходов к переносу данных, которые избирательно реализуются с сетевым кэшированием согласно одному или нескольким иллюстративным вариантам осуществления, можно обратиться к заявке на патент США №11/056,345, приоритет которой заявлен выше.

На фиг.2 показана система 200 для обеспечения удаленного доступа к данным пользователя, согласно другому иллюстративному варианту осуществления настоящего изобретения. Система 200 включает в себя шлюз 210 агента, шлюз 220 браузера и централизованное хранилище 250 контента, которые облегчают предоставление данных, начинающееся через агента источника на ПК 240, мобильному устройству 230 (или другому удаленному устройству, например, персональному компьютеру). Шлюз агента 210 обеспечивает шлюз для связи с ПК 240 с использованием, например, программного обеспечения агента источника, реализованного на ПК, для связи со шлюзом 210 агента. Шлюз 220 браузера обеспечивает шлюз для связи с мобильным устройством 230 с использованием, например, интерфейса веб-браузера, предоставленного мобильному устройству по сети с коммутацией пакетов (например, интернету совместно с надлежащей линией мобильной связи).

В общем случае, шлюз 210 агента, шлюз 220 браузера и централизованное хранилище 250 контента, совместно с программным обеспечением, реализованным на ПК 240, облегчают доступ к контенту, начинающийся на ПК 240, пользователю на мобильном устройстве 230. Этот доступ к локализованному контенту, обеспечиваемый системой 200, можно реализовать с использованием, например, одного или нескольких иллюстративных вариантов осуществления, рассмотренных выше, в связи с фиг.1 и иным образом.

Контент проталкивается в централизованное хранилище 250 контента по-разному. В ряде приложений, агент источника на ПК 240 использует политики кэширования, установленные его пользователем, для выбора и проталкивания контента из ПК в централизованное хранилище 250 контента. В других приложениях, шлюз 210 агента использует аналогичные политики кэширования для предписания агенту источника на ПК 240 проталкивать контент в централизованное хранилище 250 контента. В других приложениях, пользователь на ПК 240 вручную дает команду протолкнуть контент в централизованное хранилище 250 контента. Комбинацию этих подходов также можно использовать, при необходимости, в соответствии с конкретными реализациями. После сохранения в централизованном хранилище 250 контента, контент, доступный для доступа со стороны пользователя на удаленном устройстве 230, избирательно управляется через шлюз 220 браузера.

В ряде приложений, контент, хранящийся в централизованном хранилище 250 контента, подлежит активному управлению через один или оба из шлюза 210 агента и агента 240 источника. Например, когда контент конкретного файла на ПК 240 дублируется в централизованном хранилище 250 контента, изменения контента конкретного файла на ПК отражаются в централизованном хранилище контента, гарантируя своевременное обновление дублированного контента.

Когда пользователь на мобильном устройстве 230 запрашивает контент, имеющийся в централизованном хранилище 250 контента, шлюз 220 браузера избирательно облегчает запрос, направляя маршрутизацию данных в централизованном хранилище контента на мобильное устройство 230. В ряде приложений, шлюз 220 браузера направляет маршрутизацию запрашиваемых данных из централизованного хранилища 250 контента, когда ПК 240 отключен от сети, и направляет маршрутизацию запрашиваемых данных из агента источника (через шлюз 210 агента), когда агент источника подключен к сети. В других приложениях, шлюз 220 браузера использует другие критерии, например тип данных, доступные линии связи, приоритет и стоимость при определении, маршрутизировать ли данные из централизованного хранилища 250 контента или ПК 240. Кроме того, когда запрашиваемые данные отсутствуют в централизованном хранилище 250 контента, шлюз браузера избирательно отклоняет запрос или облегчает маршрутизацию запрашиваемых данных из ПК 240.

Связь между некоторыми или всеми из различных компонентов системы 200 осуществляется по сети с коммутацией пакетов. Например, агент источника на ПК 240 обращается к шлюзу 210 агента по сети с коммутацией пакетов, например интернету, с передачей информации между ПК и шлюзом агента по сети с коммутацией пакетов. Аналогично, мобильное устройство 230 осуществляет связь со шлюзом 220 браузера по сети с коммутацией пакетов либо непосредственно (например, путем прямого подключения к сети, например, интернету), либо опосредованно, по линии мобильной связи, например, мобильной телефонной линии связи или линии связи беспроводной сети.

Хотя показано, что система 200 содержит один ПК 240 и одно мобильное устройство 230, ее можно реализовать для большого количества пользователей, причем шлюз 210 агента и шлюз 220 браузера обеспечен для каждого соответствующего агента источника (с ПК или другим устройством пакетной связи) и мобильного устройства. Например, согласно фиг.1 в порядке примера, систему 200 можно избирательно реализовать посредством сетевого сервера 110, реализующего шлюз 210 агента и шлюз 220 браузера, ПК 240, реализованного на зарегистрированном источнике 130 данных, и мобильного устройства 230, реализованного в виде удаленного устройства 120 пакетной связи. Кроме того, в ряде приложений, один или несколько из шлюза 210 агента, шлюза 220 браузера и централизованного хранилища 250 контента реализованы в общей конфигурации.

Система 200 предусматривает реализацию согласно различным подходам к установлению и облегчению переноса контента, с использованием регистрации, аутентификации и других подходов, например, рассмотренных выше в связи с другими вариантами осуществления. В одном иллюстративном варианте осуществления, пользователь на ПК 240 регистрируется для предоставления контента удаленным пользователям путем предоставления информации аутентификации с другой информацией, характеризующей контент, который нужно сделать дистанционно доступным. Пользователь устанавливает программное обеспечение агента источника на ПК 240, которое облегчает связь со шлюзом 210 агента для направления маршрутизации контента от ПК 240. Пользователь на ПК 240 также указывает политики для хранения контента в централизованном хранилище 250 контента, причем политики используются для проталкивания данных в централизованное хранилище контента и, при необходимости, для автоматического манипулирования (добавления, удаления или изменения) сохраненными данными.

Когда удаленный пользователь на мобильном устройстве 230 желает осуществить доступ к данным, исходящим из ПК 240 (или иначе связанным с зарегистрированным пользователем ПК), он обращается к веб-странице, реализованной шлюзом 220 браузера, и обеспечивает критерии аутентификации. Шлюз 220 браузера и/или шлюз агента облегчают авторизацию удаленного пользователя в соответствии с обеспеченными критериями аутентификации и информацией аутентификации, предоставленной зарегистрированным пользователем. Когда удаленный пользователь запрашивает данные, на которые он авторизован, шлюз 220 браузера облегчает запрос за счет избирательного переноса запрашиваемых данных из централизованного хранилища 250 контента и/или агента 240 источника, при необходимости.

Нижеследующее рассмотрение в связи с фиг.3-6 применимо к различным конфигурациям и приложениям и, в ряде приложений, к конфигурации, аналогичной показанной на фиг.2 и рассмотренной выше. Кроме того, каждая из фиг.3-6 избирательно реализуется в связи друг с другом. В этой связи, различные условные обозначения в последующих фигурах соответствуют условным обозначениям на фиг.2 и/или других фигур в порядке примера и, как таковые, применимы для реализации вышеописанных подходов. Например, начиная с описанной ниже фиг.3, агент источника/ПК 340 можно избирательно реализовать иначе, чем рассмотренные выше ПК 240 и соответствующий агент 240 источника на фиг.2.

На фиг.3 показана конфигурация 300 и подход для выгрузки контента в централизованное хранилище контента, согласно другому иллюстративному варианту осуществления настоящего изобретения. ПК 340 запрограммирован агентом источника, который делает данные доступными и/или проталкивает данные в конфигурацию централизованного хранилища 350 контента.

Данные, включающие в себя политику 341 (или политики) кэширования и информацию пространства 342 ресурсов, хранятся на ПК 340 или в месте, доступном для ПК. Политика 341 кэширования включает в себя информацию, задающую политики для кэширования данных, доступных через ПК 340, например, путем идентификации конкретного пространства ресурсов для дублирования в централизованном хранилище 350 контента. Пространство 342 ресурсов характеризует данные с использованием одного или нескольких характеристик, относящихся к данным, например, конкретным файлам данных, типам данных (например, изображениям или документам), соответствующим датам, местам хранения данных, или метатегирует другую информацию. В отношении общей информации, касающейся переноса данных, и специальной информации, касающейся пространства ресурсов, их иллюстративных реализаций и конкретных приложений для использования согласно одному или нескольким иллюстративным вариантам осуществления настоящего изобретения, можно обратиться к заявке на патент США №11/219,529, поданной 2 сентября 2005 г. под названием "Data Communication With Remote Network Node", которая в полном объеме включена сюда посредством ссылки.

Применительно к приложению, в котором пользователь на ПК 340 задает предпочтения (в политике 341 кэширования) для (постоянного) дублирования выбранного файла данных в централизованном хранилище 350 контента, агент источника на ПК 340 оценивает политику 341 на блоке 343 для идентификации данных, подлежащих дублированию в централизованном хранилище 350 контента. На блоке 344, агент источника оценивает информацию, указанную в данных 346 состояния кэша, если таковая имеется. Если данные состояния кэша отсутствуют (например, когда данные еще не продублированы), агент источника выгружает указанные данные, подлежащие дублированию, на блоке 345, при этом данные поступают в централизованное хранилище 350 контента. Выгрузка данных в этом контексте может включать в себя, например, использование простого протокола доступа к объекту (SOAP), что указано на фиг.3 исключительно в порядке примера, поскольку можно реализовать много подходов к связи.

Если данные 346 состояния кэша доступны на блоке 344, агент источника сравнивает состояние даты в централизованном хранилище контента с состоянием данных на любом источнике, из которого агент 340 источника проталкивает данные. Таким образом, агент источника сравнивает локальные данные состояния (например, на ПК 340 или на устройстве, подключенном к нему по локальной сети (LAN)) с последним состоянием данных, дублированных в централизованное хранилище 350 контента. Для данных, которые не изменились, агент источника не обязан выгружать данные в централизованное хранилище 350 контента. Для данных, которые изменились, например, указанные посредством даты или метатегов, связанных с данными, или для данных, которые были добавлены в конкретный файл данных или удалены из него, агент источника выгружает изменения в данных в централизованное хранилище 350 контента. При удалении данных из конкретного файла или когда политика 341 кэширования иначе указывает, что данные подлежат удалению, агент источника предписывает или иначе командует централизованному хранилищу 350 контента удалить данные.

В ряде приложений, агент источника также выгружает информацию политик кэширования на блоке 345, которая используется централизованным хранилищем 350 контента при управлении данными, хранящимися в нем. Такие правила могут включать в себя, например, правила поддержания дублированных данных в кэше в течение указанного времени, до наступления определенного события (например, загрузки данных удаленным пользователем или истечения срока действия лицензии) или до выполнения другого условия.

На фиг.4 показана конфигурация 400 и подход для управления хранением контента в конфигурации централизованного хранилища 450 контента, согласно другому иллюстративному варианту осуществления настоящего изобретения. Конфигурация централизованного хранилища 450 контента включает в себя одно или несколько запоминающих устройств, например компьютеры, базы данных или другие запоминающие устройства, имеющие доступ в сеть с коммутацией пакетов, например интернет. Здесь показана конфигурация типа базы 455 данных для хранения контента, и метаданные для контента хранятся в другой конфигурации 454 типа базы данных. В различных приложениях, конфигурация централизованного хранилища 450 контента реализована аналогично тому, как описано выше в связи с централизованным хранилищем 250 или 450 контента на фиг.2 или фиг.3.

Данные, принятые от ПК 440 (т.е. по команде агента источника на ПК), поступают в централизованное хранилище 450 контента, которое реализует функции управления кэшированием на блоке 451 для сохранения и иного управления принятыми данными. Информация 452 политик кэширования используется при управлении кэшем, например, как описано выше в связи с фиг.3. Метаданные контента в конфигурации 454 типа базы данных используются для идентификации характеристик сохраненных данных, например дат, типов данных, местоположения файла или других данных, которые можно использовать при реализации политик кэширования.

В ряде приложений, данные 453 пользовательской емкости указывают объем данных, которые могут быть сохранены для конкретного пользователя. Использование этой информации на блоке 451 позволяет регулировать объем данных (например, контента), хранящихся в конфигурации 455 типа базы данных. В ряде приложений, централизованное хранилище контента посылает сообщение агенту источника на ПК 440, когда этот объем достигнут или будет превышен вследствие предполагаемого переноса данных. В последнем случае, любой перенос данных, превышающий объем, выделенный конкретному пользователю, либо отменяется, либо, в ряде приложений, принимается с отправкой извещения обратно агенту источника на ПК пользователя для предупреждения пользователя об условии объема данных.

В определенных приложениях, пользователю автоматически начисляется плата в соответствии с данными 453 пользовательской емкости и объемом контента, хранящимся в конфигурации 455 типа базы данных. Например, когда информация 452 политик кэширования указывает, что пользовательскую емкость можно превысить, но за плату, соответствующая плата начисляется в случае превышения этой емкости.

На фиг.5 показана конфигурация 500 и подход для предоставления контента удаленному пользователю 530 из конфигурации централизованного хранилища 550 контента, согласно другому иллюстративному варианту осуществления настоящего изобретения. В общем случае, удаленный пользователь 530 обращается к шлюзу 520 браузера с помощью удаленного устройства пакетной связи, например ПК, мобильного телефона или цифрового медиаплеера. В различных приложениях, удаленный пользователь обращается к шлюзу браузера иначе, чем описано в связи с мобильным устройством 230, обращающимся к шлюзу 230 браузера, как показано на фиг.2 и рассмотрено выше.

Для облегчения доступа, шлюз 520 браузера, в общем случае, авторизует пользователя 530 и любой конкретный запрос контента от пользователя и, для авторизованных запросов пользователя, обращается к конфигурации централизованного хранилища 550 контента для извлечения запрашиваемых данных, или для иного предписания конфигурации централизованного хранилища контента передать запрашиваемые данные пользователю 530.

В ответ на запрос от шлюза 520 браузера, конфигурация централизованного хранилища 550 контента реализует функции кэш-сервера на блоке 556 для идентификации данных в конфигурации 555 типа базы данных с использованием информации метаданных в конфигурации 554 типа базы данных. Затем данные, соответствующие запросу, передаются пользователю 530, через шлюз 520 браузера или иначе.

На фиг.6 показана конфигурация 600 и подход для управления хранением контента в централизованном хранилище контента, а также доступом к сохраненному контенту, согласно другому иллюстративному варианту осуществления настоящего изобретения. Конфигурация 600 включает в себя шлюз 610 агента, который взаимодействует со шлюзом 620 браузера и который, в необязательном порядке, реализован в общей конфигурации. Шлюз 610 агента взаимодействует с агентом 640 по сети с коммутацией пакетов, например интернету. Агент 640 реализован в устройстве или системе пакетной связи зарегистрированного пользователя с использованием, например, программирования на основе программного обеспечения на ПК-пользователя.

Механизм 641 кэша, также в устройстве или системе пакетной связи зарегистрированного пользователя, осуществляет связь с кэш-менеджером 651, также по сети с коммутацией пакетов, например интернету. Механизм 641 кэша, как и агент 640, можно реализовать посредством программного обеспечения, запрограммированного на ПК-пользователя. В ряде приложений, агент 640 и механизм 641 кэша реализованы в виде общего программного обеспечения на общем ПК в устройстве или системе пакетной связи зарегистрированного пользователя. При необходимости, механизм 641 кэша и/или агент 640 взаимодействуют с другими устройствами контент в системе пакетной связи зарегистрированного пользователя, например по LAN, беспроводной, USB или линии связи другого типа.

Механизм 641 кэша использует правила, установленные зарегистрированным пользователем, для проталкивания контента (например, данных) в кэш-менеджере 651 для сохранения с базой 655 данных контента. Кэш-менеджер 651 сохраняет контент и дополнительно сохраняет метаданные, характеризующие данные, сохраненные в базе 654 данных метаданных контента. Кэш-менеджер 651 также использует правила, принятые через механизм 641 кэша, или другие, в общем случае, правила кэширования для управления сохранением контента 655. Например, кэш-менеджер 651 может использовать правила, связанные с датой, пределы хранения, правила, связанные с событиями, и другие, как описано выше в связи с другими фигурами, при управлении сохраненным контентом в базе 655 данных.

Кэш-сервер 656 в свою очередь взаимодействует со шлюзом 620 браузера для приема и обработки запросов доступа к данным. При получении конкретного запроса, кэш-сервер 656 использует метаданные контента в базе 654 данных для идентификации данных для извлечения и соответствующего доступа к данным из базы 655 данных контента и передает их либо на шлюз 620 браузера (для распространения), либо непосредственно в удаленное положение, указанное шлюзом браузера.

В общем случае, когда удаленный пользователь обращается к шлюзу 620 браузера и запрашивает контент, шлюз браузера определяет, что пользователь аутентифицирован для приема запрашиваемого контента, и идентифицирует наличие контента в базе 655 данных контента и/или через агент 640. При наличии запрашиваемого контента в базе 655 данных контента и/или когда агент 640 недоступен, шлюз 620 браузера направляет маршрутизацию запрашиваемого контента через кэш-сервер 656. Когда запрашиваемый контент отсутствует в базе 655 данных контента и/или когда агент 640 доступен для извлечения запрашиваемого контента, шлюз браузера направляет маршрутизацию запрашиваемого контента через шлюз 610 агента.

Различные варианты осуществления, описанные выше и показанные на фигурах, предусмотрены исключительно в порядке иллюстрации и не предусматривают ограничение изобретения. На основании вышеприведенных рассмотрения и иллюстраций, специалисты в данной области техники могут предложить различные модификации и изменения настоящего изобретения, не строго следующие иллюстративным вариантам осуществления и приложениям, проиллюстрированным и описанным здесь. Например, функции, выполняемые серверами, источниками данных и сетевыми кэшами, избирательно реализуются совместно и/или в разных конфигурациях, в зависимости от приложения. Кроме того, источники данных (или конфигурации/устройства домашней сети) избирательно реализуются в виде мобильных устройств, например мобильных интернет-устройств (например, мобильных телефонов, портативных компьютеров или персональных устройств); данные можно делать доступными с таких устройств другим удаленным устройствам.

Эти подходы реализованы в связи с различными иллюстративными вариантами осуществления настоящего изобретения. Такие модификации и изменения не выходят за рамки истинной сущности и объема настоящего изобретения, в том числе, определенных в нижеследующей формуле изобретения.

Изобретение относится к средствам использования сетевова кэша. Технический результат заключается в уменьшении времени доступа к данным сетевого кэша. Перенос данных на удаленное устройство пакетной связи по сети осуществляется с использованием сетевого кэша для избирательного сохранения данных. Сетевой сервер осуществляет избирательное, на основе правил, хранение данных зарегистрированного пользователя в сетевом кэше. Данные зарегистрированного пользователя доступны через источник данных пользователя, подключенный к сети с коммутацией пакетов. Сервер управляет удаленным доступом к данным, хранящимся в кэше, а также к данным, доступным через источник данных зарегистрированного пользователя. При получении от удаленного устройства пакетной связи запроса на перенос данных сетевой сервер аутентифицирует запрос. 3 н. и 12 з.п. ф-лы, 6 ил.

1. Способ пакетного переноса данных с кэшированием, содержащий этапы, на которых:

предписывают передать данные из источника данных зарегистрированного пользователя в сети с коммутацией пакетов в сетевой кэш в сети с коммутацией пакетов согласно правилам кэширования, заданным посредством зарегистрированного пользователя,

предписывают, что должна устанавливаться линия связи между источником данных зарегистрированного пользователя и сервером, в ответ на запрос контента от удаленного пользователя,

предписывают серверу аутентифицировать запрос в соответствии с информацией аутентификации, предоставленной зарегистрированным пользователем, и информацией в запросе,

в случае аутентификации запроса определяют наличие запрашиваемых данных в кэше согласно правилам кэширования,

в случае наличия запрашиваемых данных в кэше и согласно правилам кэширования предписывают осуществлять перенос запрашиваемых данных из кэша для доставки удаленному пользователю на удаленном устройстве пакетной связи, и

в соответствии с наличием запрашиваемых данных в кэше и с правилами кэширования предписывают осуществлять перенос запрашиваемых данных из источника данных для доставки удаленному пользователю на удаленном устройстве пакетной связи с использованием установленной линии связи.

2. Способ по п.1, содержащий также этап, на котором используют процессор на сервере для переноса данных из кэша на удаленное устройство пакетной связи, когда источник данных недоступен для осуществления переноса данных.

3. Способ по п.1, содержащий также этап, на котором используют процессор на сервере для переноса запрашиваемых данных из источника данных на удаленное устройство пакетной связи в случае отсутствия данных в кэше.

4. Способ по п.1, содержащий также этап, на котором используют процессор на сервере для сохранения в кэше данных в выбранном файле данных на источнике данных зарегистрированного пользователя.

5. Способ по п.4, содержащий также этап, на котором используют процессор на сервере для обновления данных, хранящихся в кэше с заранее заданным интервалом или в ответ на изменение в выбранном файле данных на источнике данных зарегистрированного пользователя.

6. Способ по п.1, содержащий также этап, на котором используют процессор на сервере для передачи данных, указывающих дату истечения срока действия для данных, и автоматического удаления данных в кэше в день истечения срока действия.

7. Способ по п.1, содержащий также этап, на котором используют процессор на сервере для выявления состояния данных в кэше и, в соответствии с состоянием, избирательной замены данных в кэше, которые указаны как устаревшие посредством выявленного состояния.

8. Способ по п.1, содержащий также этап, на котором используют процессор на сервере для сохранения записи данных, перенесенных из источника данных зарегистрированного пользователя в сетевой кэш, причем запись указывает срок действия данных, и

проверки сохраненной записи согласно правилам кэширования и, в соответствии с этим, направления переноса данных из источника данных зарегистрированного пользователя для замены устаревших данных в кэше.

9. Способ по п.1, содержащий также этап, на котором используют процессор на сервере для осуществления связи с и управления источником данных зарегистрированного пользователя для переноса данных.

10. Устройство для пакетного переноса данных с кэшированием, содержащее:

по меньшей мере один процессор; и

по меньшей мере одну память, включающую компьютерный программный код для одной или более программ,

при этом указанная по меньшей мере одна память и компьютерный программный код конфигурированы, совместно с указанным по меньшей мере одним процессором, так чтобы заставлять устройство выполнять по меньшей мере следующее:

сохранять электронными средствами данных для регистрации пользователя для обобществления данных из устройства пакетной связи зарегистрированного пользователя,

предписывать устройству пакетной связи с функциями движка кэша сохранять данные общего пользования в сетевом кэше,

принимать от зарегистрированного пользователя данные политик кэширования, которые указывают, как сохранять указанные данные общего пользования в сетевом кэше,

предписывать движку кэша передать данные в сетевой кэш, по сети с коммутацией пакетов в соответствии с данными политик кэширования и в соответствии с текущим состоянием данных общего пользования, которые хранятся в сетевом кэше, для зарегистрированного пользователя, и

отвечать на удаленный запрос указанных данных общего пользования, путем направления переноса данных общего пользования, из по меньшей мере одного из сетевого кэша и устройства пакетной связи зарегистрированного пользователя, по сети с коммутацией пакетов.

11. Устройство по п.10, в котором:

сервер включает в себя схему связи для установления линии связи между сервером и устройством пакетной связи зарегистрированного пользователя по сети с коммутацией пакетов, и

процессор использует установленную линию связи для управления этапами программирования и приема при кэшировании.

12. Устройство по п.10, в котором указанная по меньшей мере одна память и указанный компьютерный программный код дополнительно конфигурированы, совместно с указанным по меньшей мере одним процессором, заставлять устройство выполнять следующее:

принимать данные политик кэширования путем приема данных обобществления, указывающих, с каким удаленным пользователем обобществлять данные, и указывающих данные, подлежащие обобществлению, и

отвечать на удаленный запрос данных общего пользования путем ответа на удаленный запрос от удаленного пользователя, указанного в принятых данных обобществления, и направления переноса данных общего пользования, указанных в принятых данных обобществления.

13. Устройство по п.10, в котором указанная по меньшей мере одна память и указанный компьютерный программный код дополнительно конфигурированы, совместно с указанным по меньшей мере одним процессором, заставлять устройство выполнять следующее:

принимать данные политик кэширования путем приема данных обобществления, указывающих, с каким удаленным пользователем обобществлять данные, и указывающих данные, подлежащие обобществлению, в соответствии с принятыми данными обобществления, путем генерации данных извещения, которые идентифицируют данные, подлежащие обобществлению с указанным удаленным пользователем, и путем передачи данных извещения удаленному пользователю, и

отвечать на удаленный запрос данных общего пользования путем ответа на удаленный запрос, который включает в себя данные извещения, причем запрос принимается от удаленного пользователя, указанного в принятых данных обобществления, и направляя перенос данных общего пользования, указанного в данных обобществления.

14. Устройство по п.10, в котором указанная по меньшей мере одна память и указанный компьютерный программный код дополнительно конфигурированы, совместно с указанным по меньшей мере одним процессором, заставлять устройство выполнять следующее:

предписывать механизму кэша передать данные путем передачи сигналов управления с сервера на механизм кэша, по сети с коммутацией пакетов, для управления механизмом кэша для передачи данных по сети с коммутацией пакетов.

15. Компьютерно-считываемый носитель данных, для использования пакетным сервером, на котором хранится программное обеспечение, которое, при выполнении процессором, реализует способ передачи данных согласно одному или нескольким из этапов по пп.1-9.

| US 6490625 B1, 03.12.2002 | |||

| Перекатываемый затвор для водоемов | 1922 |

|

SU2001A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| US 6298373 B1, 02.10.2001 | |||

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| СИСТЕМА И СПОСОБ ЭФФЕКТИВНОГО ИСПОЛЬЗОВАНИЯ КЭШ-ПАМЯТИ В РАСПРЕДЕЛЕННОЙ ФАЙЛОВОЙ СИСТЕМЕ | 1994 |

|

RU2170454C2 |

Авторы

Даты

2012-04-27—Публикация

2007-05-15—Подача