Область техники, к которой относится изобретение

Изобретение относится к способу и устройству защиты, а более конкретно, к способу защиты данных и вычислительному устройству для его осуществления.

Уровень техники

С широким использованием компьютерной технологии в повседневной жизни многие люди столкнулись с аварийным завершением работы операционных систем, сбоями в компьютерах или случайно стерли или отформатировали важные данные и т.д. Кроме того, появление Интернета дает инструмент для распространения компьютерных вирусов, которые могут привести к повреждениям или уничтожению данных, иногда вызывая неисправимые потери.

В настоящее время двумя основными способами защиты данные являются следующие:

(1) Использование ключа для охраны доступа к данным: для важных данных, таких как личная информация, используется ключ, предотвращающий несанкционированный доступ к этой информации. Однако это не защищает данные от повреждений или уничтожения из-за компьютерных вирусов или других связанных с человеком факторов и случайностей.

(2) Использование карты восстановления: карта восстановления предоставляет возможность восстанавливать данные, потерянные в результате заражения компьютера вирусом, удаления файлов или форматирования жесткого диска. Однако для восстановления данных на жестком диске требуется управляющая программа, установленная в операционной системе. Другими словами, резервное копирование и восстановление данных производятся этой управляющей программой. Следовательно, когда операционная система разрушается вредоносными программными средствами, работа управляющей программы может быть нарушена таким образом, что может произойти вмешательство в резервную копию данных, и они даже могут быть уничтожены, оставив компьютер уязвимым для неизвестных рисков.

Следовательно, одна из задач, которую стремятся решить специалисты в области вычислительной техники, заключается в том, каким образом эффективно защитить данные от вмешательства или уничтожения со стороны компьютерных вирусов и вредоносных программных средств.

Тайваньский патент на изобретение номер 282923 раскрывает устройство и способ для охраны и защиты данных, но требуется его дальнейшее усовершенствование.

Сущность изобретения

По этой причине цель настоящего изобретения заключается в том, чтобы предложить способ защиты данных, который использует для выполнения резервного копирования данных и восстановления операционных систем модуль аппаратных средств.

Согласно одному аспекту настоящего изобретения предусматривается способ защиты данных, который включает в себя этапы, на которых: (а) по получении запускающей команды конфигурируют модуль управления аппаратными средствами таким образом, чтобы сохранять данные в скрытой области, которая является неидентифицируемой, нечитаемой и незаписываемой для блока операционной системы, поддерживающего связь с модулем управления аппаратными средствами; и (b) по получении команды запроса восстановления от устройства ввода, поддерживающего прямую связь с модулем управления аппаратными средствами, конфигурируют модуль управления аппаратными средствами таким образом, чтобы в случае, когда удовлетворяется некоторое предварительно заданное условие, исполнять команду запроса восстановления, так чтобы переносить данные из скрытой области в рабочую область, которая является идентифицируемой, читаемой и записываемой для блока операционной системы.

Согласно другому аспекту настоящего изобретения предусматривается вычислительное устройство, которое включает в себя: блок операционной системы, устройство хранения данных и модуль управления аппаратными средствами. Устройство хранения данных включает в себя скрытую область, которая является неидентифицируемой, нечитаемой и незаписываемой для блока операционной системы, и рабочую область, которая является идентифицируемой, читаемой и записываемой для блока операционной системы. Модуль управления аппаратными средствами поддерживает связь с блоком операционной системы и реагирует на запускающую команду для сохранения данных в скрытой области устройства хранения данных. Модуль управления аппаратными средствами, кроме того, реагирует на команду запроса восстановления, поступающую от устройства ввода, для исполнения команды запроса восстановления таким образом, чтобы переносить данные из скрытой области в рабочую область, в случае, когда модулем управления аппаратными средствами определено, что удовлетворяется некоторое предварительно заданное условие.

Краткое описание чертежей

Другие признаки и преимущества настоящего изобретения станут очевидны из нижеследующего подробного описания предпочтительных вариантов реализации изобретения при обращении к прилагаемым чертежам, на которых:

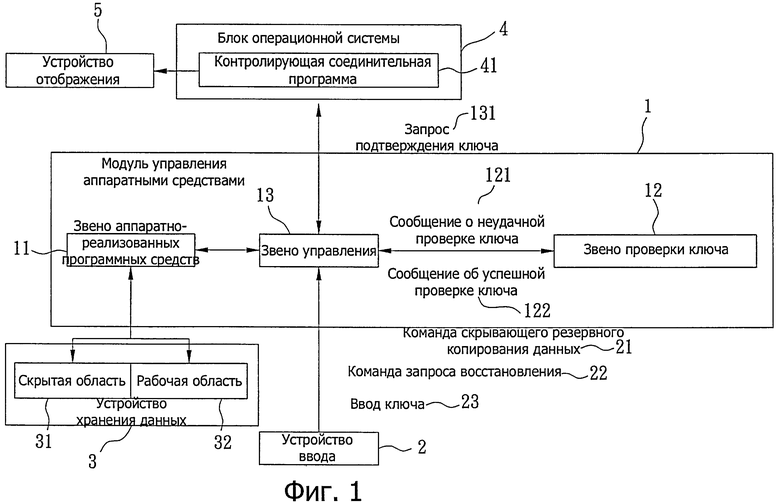

фиг.1 представляет собой структурную схему вычислительного устройства согласно первому и второму предпочтительным вариантам реализации настоящего изобретения;

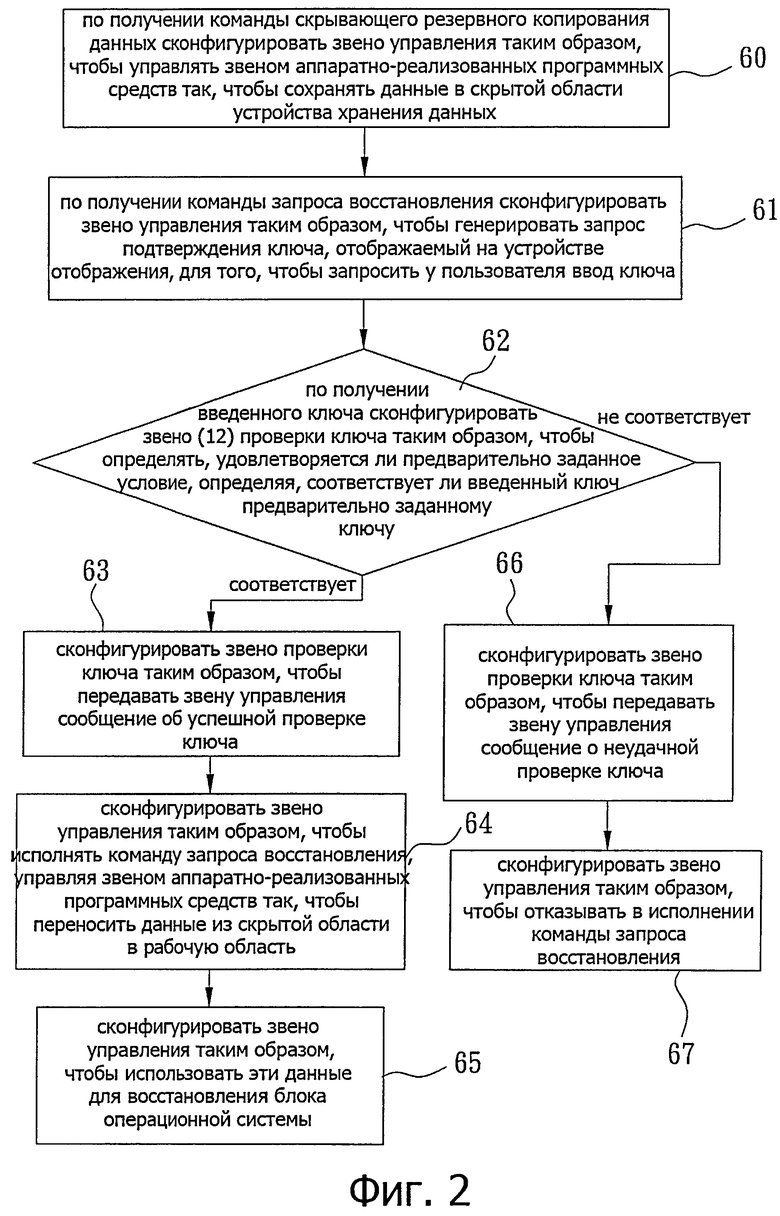

фиг.2 представляет собой блок-схему алгоритма, иллюстрирующую способ защиты данных согласно первому предпочтительному варианту реализации настоящего изобретения; и

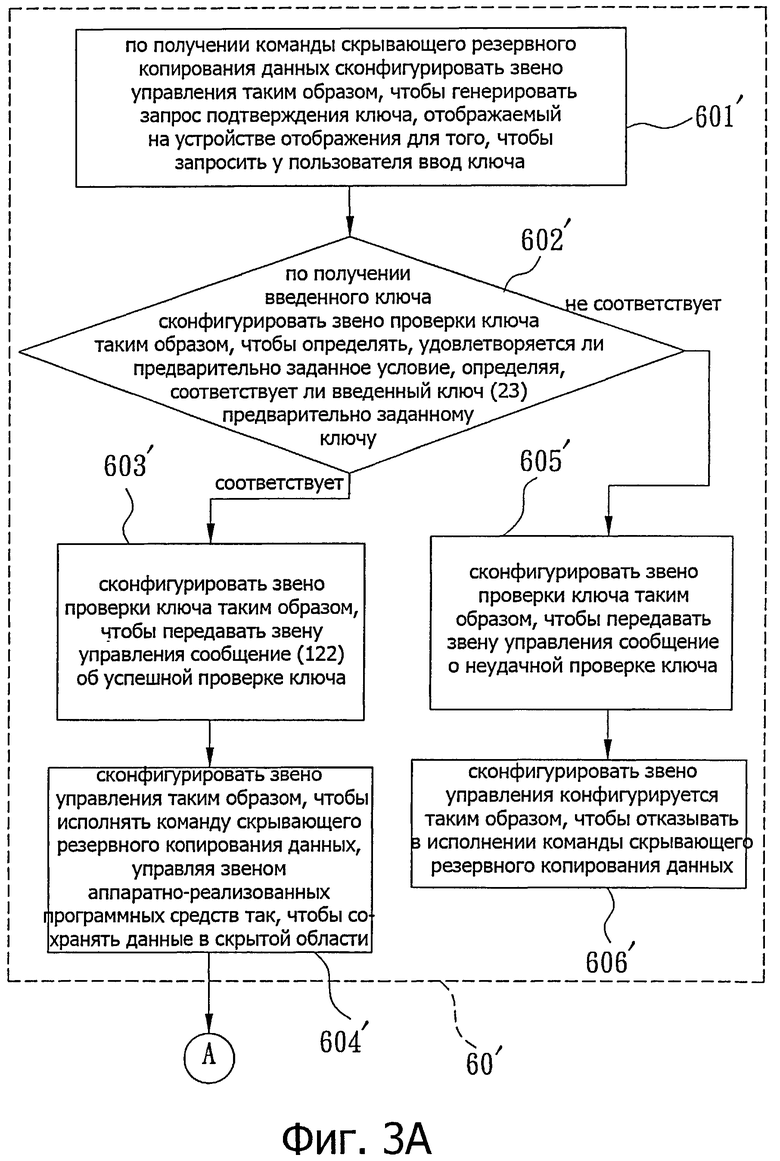

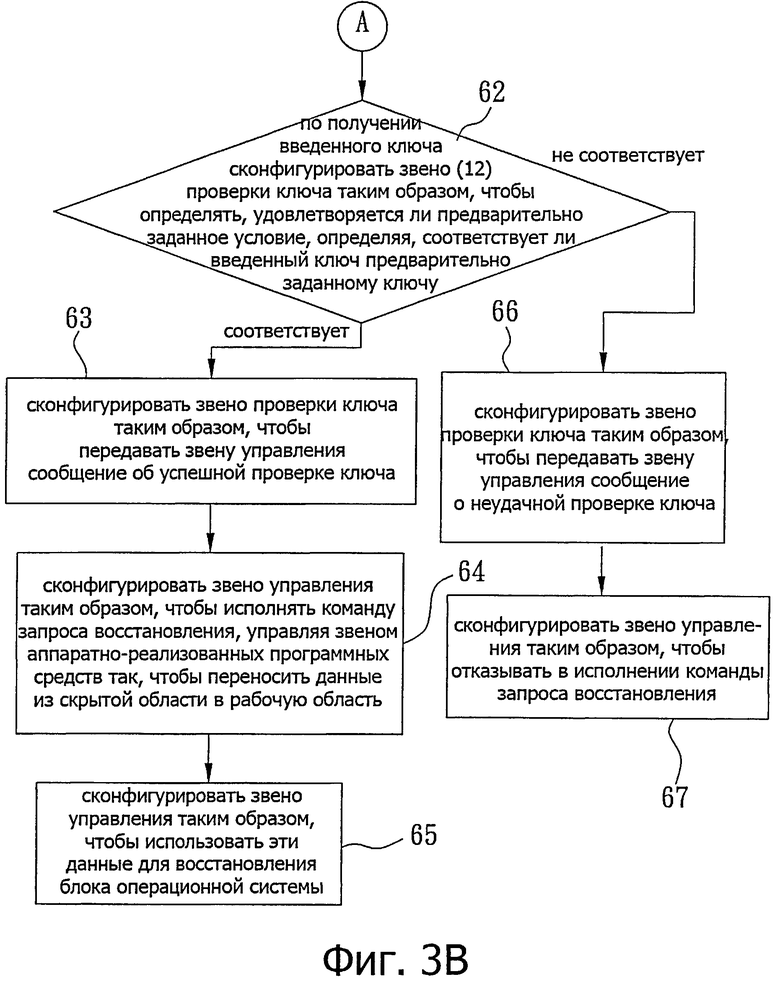

фиг.3А и фиг.3В представляют собой блок-схемы алгоритма, иллюстрирующие способ защиты данных согласно второму предпочтительному варианту реализации настоящего изобретения.

Подробное описание

Прежде чем настоящее изобретение будет описано более подробно, следует отметить, что аналогичные элементы обозначаются на протяжении всего раскрытия одинаковыми ссылочными позициями.

На фиг.1, соответствующей первому и второму предпочтительным вариантам реализации настоящего изобретения, вычислительное устройство включает в себя блок (4) операционной системы, устройство (3) хранения данных и модуль (1) управления аппаратными средствами.

Устройство (3) хранения данных включает в себя скрытую область (31), которая является неидентифицируемой, нечитаемой и незаписываемой для блока (4) операционной системы, и рабочую область (32), которая является идентифицируемой, читаемой и записываемой для блока (4) операционной системы. Устройство (3) хранения данных может представлять собой устройство из числа: жесткого диска, флэш-памяти, полупроводникового диска (SSD-диска) или любых других устройств, делающих возможным хранение данных.

Модуль (1) управления аппаратными средствами поддерживает связь с блоком (4) операционной системы и реагирует на запускающую команду для сохранения данных в скрытой области (31) устройства (3) хранения данных.

Модуль (1) управления аппаратными средствами, кроме того, реагирует на команду (22) запроса восстановления, поступающую из устройства (2) ввода, для исполнения команды (22) запроса восстановления таким образом, чтобы переносить данные из скрытой области (31) в рабочую область (32), когда модулем (1) управления аппаратными средствами определено, что удовлетворяется некоторое предварительно заданное условие. Устройство (2) ввода может представлять собой устройство из числа: клавиатуры, мыши, сенсорной панели или любых других устройств, делающих возможным ввод информации.

В частности, по получении команды (22) запроса восстановления модуль (1) управления аппаратными средствами конфигурируется таким образом, чтобы генерировать запрос (131) подтверждения ключа, отображаемый на устройстве (5) отображения (например, жидкокристаллическом дисплее (ЖКД)) через блок (4) операционной системы, для того, чтобы запросить у пользователя ввод (23) ключа. По получении введенного ключа (23) модуль (1) управления аппаратными средствами конфигурируется таким образом, чтобы определить, соответствует ли введенный ключ (23) предварительно заданному ключу. Когда определено, что введенный ключ (23) соответствует предварительно заданному ключу, модуль (1) управления аппаратными средствами конфигурируется таким образом, чтобы исполнять команду (22) запроса восстановления, так чтобы переносить данные из скрытой области (31) в рабочую область (32).

В частности, модуль (1) управления аппаратными средствами включает в себя звено (13) управления, звено (12) проверки ключа и звено (11) аппаратно-реализованных программных средств. Звено (13) управления приспособлено для того, чтобы соединяться с устройством (2) ввода для получения оттуда команды (22) запроса восстановления, соединено с блоком (4) операционной системы и генерирует запрос (131) подтверждения ключа, отображаемый на устройстве (5) отображения через блок (4) операционной системы по получении команды (22) запроса восстановления, для того, чтобы запросить у пользователя ввод (23) ключа. Звено (12) проверки ключа соединено со звеном (13) управления, определяет по получении введенного пользователем ключа (23), соответствует ли введенный ключ (23) предварительно заданному ключу, и передает результат сравнения звену (13) управления. Звено (11) аппаратно-реализованных программных средств соединено со звеном (13) управления и устройством (3) хранения данных.

В случае когда звено (12) проверки ключа определяет, что введенный ключ (23) соответствует предварительно заданному ключу, звено (12) проверки ключа конфигурируется таким образом, чтобы передавать звену (13) управления сообщение (122) об успешной проверке ключа, и звено (13) управления исполняет команду (22) запроса восстановления, управляя блоком (11) аппаратно-реализованных программных средств таким образом, чтобы по получении из устройства (2) ввода команды (22) запроса восстановления переносить данные из скрытой области (31) в рабочую область (32).

В случае когда звено (12) проверки ключа определяет, что введенный ключ (23) не соответствует предварительно заданному ключу, звено (12) проверки ключа конфигурируется таким образом, чтобы передавать звену (13) управления сообщение (121) о неудачной проверке ключа, и по получении сообщения (121) о неудачной проверке ключа звено (13) управления конфигурируется таким образом, чтобы отказывать в исполнении команды (22) запроса восстановления.

Здесь следует отметить, что на практике по получении команды (22) запроса восстановления звено (13) управления может генерировать список, состоящий из, по меньшей мере, одной точки восстановления для выбора пользователем, где каждая точка восстановления соответствует моменту времени, в который данные сохранены в скрытой области (31). Когда определено, что введенный ключ (23) соответствует предварительно заданному ключу, данные, соответствующие выбранной точке восстановления, переносятся из скрытой области (31) в рабочую область (32). Такие разновидности изобретения должны быть вполне очевидны для специалистов в данной области техники, и приводимое здесь раскрытие изобретения не должно восприниматься как ограничивающее объем настоящего изобретения.

Согласно первому предпочтительному варианту реализации изобретения по получении запускающей команды звено (13) управления управляет звеном (11) аппаратно-реализованных программных средств таким образом, чтобы сохранять данные в скрытой области (31) устройства (3) хранения данных.

Согласно второму предпочтительному варианту реализации изобретения запускающая команда представляет собой команду (21) скрывающего резервного копирования данных, получаемую от устройства (2) ввода. По получении команды (21) скрывающего резервного копирования данных звено (13) управления генерирует запрос (131) подтверждения ключа, отображаемый на устройстве (5) отображения через блок (4) операционной системы, для того, чтобы запросить у пользователя ввод (23) ключа. По получении введенного пользователем ключа (23) звено (12) проверки ключа определяет, соответствует ли введенный ключ (23) предварительно заданному ключу.

Когда звеном (12) проверки ключа определено, что введенный ключ (23) соответствует предварительно заданному ключу, звено (12) проверки ключа конфигурируется таким образом, чтобы передавать звену (13) управления сообщение (122) об успешной проверке ключа, и модуль (1) управления аппаратными средствами конфигурируется таким образом, чтобы исполнять команду (21) скрывающего резервного копирования данных, при этом звено (13) управления управляет звеном (11) аппаратно-реализованных программных средств таким образом, чтобы сохранять данные в скрытой области (31) устройства (3) хранения данных.

Когда звено (12) проверки ключа определяет, что введенный ключ (23) не соответствует предварительно заданному ключу, звено (12) проверки ключа конфигурируется таким образом, чтобы передавать звену (13) управления сообщение (121) о неудачной проверке ключа, и по получении сообщения (121) о неудачной проверке ключа звено (13) управления конфигурируется таким образом, чтобы отказывать в исполнении команды (21) скрывающего резервного копирования данных.

Здесь следует отметить, что во втором предпочтительном варианте реализации изобретения команда (21) скрывающего резервного копирования данных подается пользователем вручную через устройство (2) ввода. Однако на практике команда (21) скрывающего резервного копирования данных может генерироваться автоматически после запуска работы вычислительного устройства или один раз каждый заданный промежуток времени (например, 10 минут) во время работы вычислительного устройства таким образом, чтобы осуществлять резервное копирование данных системы. Такие разновидности изобретения должны быть вполне очевидны для специалистов в данной области техники, и приводимое здесь раскрытие изобретения не должно восприниматься как ограничивающее объем настоящего изобретения.

Кроме того, здесь следует отметить, что вводимый ключ (23), предоставляемый пользователем, предоставляется только модулю (1) управления аппаратными средствами, что сравнение ключей выполняется звеном (12) проверки ключа, входящим в состав модуля (1) управления аппаратными средствами, и что блоку (4) операционной системы предоставляется только результат этого сравнения ("соответствуют" или "не соответствуют"). Следовательно, даже если блок (4) операционной системы подвергнется атаке со стороны вредоносных программных средств, то ключ, необходимый для выполнения резервного копирования данных или восстановления системы, не будет захвачен, подделан или уничтожен этими вредоносными программными средствами.

Обратимся далее к фиг.2, согласно которой способ защиты данных согласно первому предпочтительному варианту реализации настоящего изобретения включает в себя следующие этапы.

На этапе 60 по получении команды (21) скрывающего резервного копирования данных звено (13) управления конфигурируется таким образом, чтобы управлять звеном (11) аппаратно-реализованных программных средств так, чтобы сохранять данные в скрытой области (31), которая является неидентифицируемой, нечитаемой и незаписываемой для блока (4) операционной системы.

На этапе 61 по получении от устройства (2) ввода команды (22) запроса восстановления звено (13) управления конфигурируется таким образом, чтобы генерировать запрос (131) подтверждения ключа, отображаемый на устройстве (5) отображения, для того, чтобы запросить у пользователя ввод (23) ключа.

В этом варианте реализации изобретения звено (13) управления конфигурируется таким образом, чтобы передавать запрос (131) подтверждения ключа контролирующей соединительной программе (41), установленной в блоке (4) операционной системы для отображения запроса (131) подтверждения ключа на устройстве (5) отображения. Контролирующая соединительная программа (41) способна содействовать связи между модулем (1) управления аппаратными средствами и блоком (4) операционной системы, тем самым содействуя сохранению данных в скрытой области (31), такому, чтобы защитить данные от возможно пораженного блока (4) операционной системы, и восстановлению блока (4) операционной системы с использованием данных, которые перенесены из скрытой области (31) в рабочую область (32), когда такое восстановление затребовано пользователем.

На этапе 62 по получении введенного ключа (23) звено (12) проверки ключа конфигурируется таким образом, чтобы определять, удовлетворяется ли предварительно заданное условие, определяя, соответствует ли введенный ключ (23) предварительно заданному ключу.

В случае когда на этапе (62) определено, что введенный ключ (23) соответствует предварительно заданному ключу, управление передается на этап (63), на котором звено (12) проверки ключа конфигурируется таким образом, чтобы передавать звену (13) управления сообщение (122) об успешной проверке ключа.

На этапе 64 звено (13) управления конфигурируется таким образом, чтобы исполнять команду (22) запроса восстановления, управляя звеном (11) аппаратно-реализованных программных средств так, чтобы переносить данные из скрытой области (31) в рабочую область (32).

На этапе 65 звено (13) управления, входящее в состав модуля (1) управления аппаратными средствами, конфигурируется таким образом, чтобы использовать эти данные для восстановления блока (4) операционной системы.

Здесь следует отметить, что между этапами (64) и (65) может находиться этап (69), на котором звено (13) управления конфигурируется таким образом, чтобы генерировать список из, по меньшей мере, одной точки восстановления для выбора пользователем, и позже на этапе (65) блок (4) операционной системы восстанавливается с использованием данных, соответствующих выбранной точке восстановления. Каждая точка восстановления соответствует моменту времени, в который исполняется команда (21) скрывающего резервного копирования данных.

В случае когда на этапе (62) определено, что введенный ключ (23) не соответствует предварительно заданному ключу, управление передается на этап (66), на котором звено (12) проверки ключа конфигурируется таким образом, чтобы передавать звену (13) управления сообщение (122) о неудачной проверке ключа.

На этапе 67 звено (13) управления конфигурируется таким образом, чтобы отказывать в исполнении команды (22) запроса восстановления.

Для того чтобы лучше проиллюстрировать первый предпочтительный вариант реализации настоящего изобретения, ниже со ссылкой на фиг.1 представлен практический рабочий вариант применения.

Сначала, когда пользователь хочет передать данные из рабочей области (32) в скрытую область (31) для того, чтобы предотвратить порчу данных со стороны компьютерных вирусов, вредоносных программных средств или вследствие других факторов, пользователь через устройство ввода вводит команду (21) скрывающего резервного копирования данных в звено (13) управления модуля (1) управления аппаратными средствами.

Вслед за этим по получении команды (21) скрывающего резервного копирования данных звено (13) управления управляет звеном (11) аппаратно-реализованных программных средств таким образом, чтобы сохранять данные в скрытой области (31), которая является неидентифицируемой, нечитаемой и незаписываемой для блока (4) операционной системы.

Затем, когда пользователь хочет выполнить восстановление на блоке (4) операционной системы, пользователь через устройство ввода вводит команду (22) запроса восстановления в звено (13) управления модуля (1) управления аппаратными средствами.

После этого звено (13) управления генерирует запрос (131) подтверждения ключа, отображаемый на устройстве (5) отображения, для того, чтобы запросить у пользователя ввод ключа. После того как пользователь, используя устройство (2) ввода, вводит вводимый ключ, звено (12) проверки ключа сравнивает введенный ключ с предварительно заданным ключом и сообщает звену (13) управления о результате проверки, избирательно передавая звену (13) управления сообщение (122) об успешной проверке ключа или сообщение (121) о неудачной проверке ключа.

Если результат проверки показывает, что ключ соответствует предварительно заданному ключу, то звено (13) управления исполняет команду (22) запроса восстановления, управляя звеном (11) аппаратно-реализованных программных средств таким образом, чтобы передавать данные из скрытой области (31) в рабочую область (32), и взаимодействует с блоком (4) операционной системы таким образом, чтобы выполнять операцию восстановления, использующую эти данные.

Обратимся к фиг.1, фиг.3А и фиг.3B, согласно которым способ защиты данных, соответствующий второму предпочтительному варианту реализации настоящего изобретения, аналогичен первому предпочтительному варианту реализации изобретения. Единственная разность между первым и вторым предпочтительными вариантами реализации изобретения заключается в том, что согласно второму предпочтительному варианту реализации изобретения в случае, когда удовлетворяется предварительно заданное условие, идентичное условию для команды (22) запроса восстановления, модуль (1) управления аппаратными средствами исполняет только команду (21) скрывающего резервного копирования данных. Другими словами, этап 60' второго предпочтительного варианта реализации изобретения включает в себя следующие подэтапы.

На подэтапе 601' по получении команды (21) скрывающего резервного копирования данных звено (13) управления конфигурируется таким образом, чтобы генерировать запрос (131) подтверждения ключа, отображаемый на устройстве (5) отображения для того, чтобы запросить у пользователя ввод (23) ключа.

На подэтапе 602' по получении введенного ключа (23) звено (12) проверки ключа конфигурируется таким образом, чтобы определять, удовлетворяется ли предварительно заданное условие, определяя, соответствует ли введенный ключ (23) предварительно заданному ключу.

В случае когда на подэтапе 602' определено, что введенный ключ (23) соответствует предварительно заданному ключу, управление передается на подэтап 603', на котором звено (12) проверки ключа конфигурируется таким образом, чтобы передавать звену (13) управления сообщение (122) об успешной проверке ключа.

На подэтапе 604' звено (13) управления конфигурируется таким образом, чтобы исполнять команду (21) скрывающего резервного копирования данных, управляя звеном (11) аппаратно-реализованных программных средств так, чтобы сохранять данные в скрытой области (31).

В случае когда на подэтапе 602' определено, что введенный ключ не соответствует предварительно заданному ключу, управление передается на подэтап 605', на котором звено (12) проверки ключа конфигурируется таким образом, чтобы передавать звену (13) управления сообщение (122) о неудачной проверке ключа.

На подэтапе 606' звено (13) управления конфигурируется таким образом, чтобы отказывать в исполнении команды (21) скрывающего резервного копирования данных.

Здесь следует отметить, что данные, сохраненные в скрытой области (31), не ограничены данными обычного файлового формата, но могут также быть записью, по меньшей мере, одной рабочей команды, введенной с устройства (2) ввода, такой как команда выбора или команда ввода ключа с клавиатуры или последовательности рабочих команд от "мыши". Поэтому, соответственно, когда в данных, скопированных в скрытую область (31), записана рабочая команда, введенная с устройства (2) ввода, после того, как модуль (1) управления аппаратными средствами исполняет команду (22) запроса восстановления, так что данные переносятся в рабочую область (32), блок (4) операционной системы восстанавливается назад в состояние, непосредственно предшествующее исполнению записанной рабочей команды, путем аннулирования последствий исполнения записанной рабочей команды. Кроме того, при одном таком обстоятельстве восстановление блока (4) операционной системы может быть представлено в форме изображений, такой как визуальное возвращение по трассе последовательности рабочих команд "мышью" на устройстве (5) отображения.

Подводя итог вышесказанному, способ зашиты данных и вычислительное устройство по настоящему изобретению решают задачу предотвращения порчи данных вследствие заражения компьютера вирусом или присутствию вредоносных программных средств, что обеспечивается тем, что перенос данных из скрытой области (31) в рабочую область (32) запоминающего устройства (3) охраняется модулем (1) управления аппаратными средствами с предварительно заданным ключом, причем команда (22) запроса восстановления: (или даже команда (21) скрывающего резервного копирования данных) верифицируется только тогда, когда ключ, введенный пользователем, соответствует предварительно заданному ключу, тем, что ключ, введенный пользователем, доступен только модулю (1) управления аппаратными средствами, причем проверка ключа выполняется только звеном (12) проверки ключа, входящим в состав модуля (1) управления аппаратными средствами, и тем, что блоку (4) операционной системы предоставляется только результат проверки ("соответствует" или "не соответствует"). Следовательно, даже если блок (4) операционной системы подвергнется атаке со стороны вредоносных программных средств, данные, хранящиеся в скрытой области (31), необходимые для выполнения некоторых функций (таких, как восстановление блока (4) операционной системы), не будут повреждены или испорчены вредоносными программными средствами.

Хотя настоящее изобретение было описано в связи с теми вариантами, которые рассматриваются как наиболее практичные и предпочтительные варианты его реализации, подразумевается, что данное изобретение не ограничено раскрытыми вариантами своей реализации, но предназначено для того, чтобы охватывать различные конфигурации, находящиеся в рамках сущности и объема изобретения в их самой широкой интерпретации, охватывающей все такие изменения и эквивалентные конфигурации.

Изобретение относится к способу и устройству защиты, а более конкретно, к способу защиты данных и вычислительному устройству для его осуществления. Техническим результатом является усовершенствование способа эффективной защиты данных от вмешательства или уничтожения со стороны компьютерных вирусов и вредоносных программных средств. Способ включает: конфигурирование модуля (1) управления аппаратными средствами таким образом, чтобы сохранять данные в скрытой области (31), которая является неидентифицируемой, нечитаемой и незаписываемой для блока (4) операционной системы, поддерживающего связь с модулем (1) управления аппаратными средствами; и по получении команды запроса восстановления от устройства (2) ввода, поддерживающего прямую связь с модулем (1) управления аппаратными средствами, конфигурируют модуль (1) управления аппаратными средствами таким образом, чтобы в случае, когда удовлетворяется некоторое предварительно заданное условие, исполнять команду (22) запроса восстановления так, чтобы переносить данные из скрытой области (31) в рабочую область (32), которая является идентифицируемой, читаемой и записываемой для блока (4) операционной системы. 2 н. и 14 з.п. ф-лы, 4 ил.

1. Способ защиты данных, содержащий этапы на которых:

(a) по получении запускающей команды конфигурируют модуль (1) управления аппаратными средствами таким образом, чтобы сохранять данные в скрытой области (31), которая является неидентифицируемой, нечитаемой и незаписываемой для блока (4) операционной системы, поддерживающего связь с модулем (1) управления аппаратными средствами; и

(b) по получении команды запроса восстановления от устройства (2) ввода, поддерживающего прямую связь с модулем (1) управления аппаратными средствами, конфигурируют модуль (1) управления аппаратными средствами таким образом, чтобы в случае, когда удовлетворяется некоторое предварительно заданное условие, исполнять команду (22) запроса восстановления так, чтобы переносить данные из скрытой области (31) в рабочую область (32), которая является идентифицируемой, читаемой и записываемой для блока (4) операционной системы.

2. Способ защиты данных по п.1, в котором этап (b), включает в себя подэтапы, на которых:

(b-1) по получении команды (22) запроса восстановления конфигурируют модуль (1) управления аппаратными средствами таким образом, чтобы генерировать запрос (131) подтверждения ключа, отображаемый на устройстве (5) отображения, для того, чтобы запросить у пользователя ввод (23) ключа;

(b-2) по получении введенного ключа (23) конфигурируют модуль (1) управления аппаратными средствами таким образом, чтобы определять, удовлетворяется ли предварительно заданное условие, определяя, соответствует ли введенный ключ (23) предварительно заданному ключу; и

(b-3) в случае, когда определено, что введенный ключ (23) соответствует предварительно заданному ключу, конфигурируют модуль (1) управления аппаратными средствами таким образом, чтобы исполнять команду (22) запроса восстановления так, чтобы переносить данные из скрытой области (31) в рабочую область (32).

3. Способ защиты данных по п.1 или 2, в котором на этапе (а) данные сохраняются в скрытой области (31) звеном (11) аппаратно-реализованных программных средств, входящим в состав модуля (1) управления аппаратными средствами, и на этапе (b) данные сохраняются в рабочей области (32) звеном (11) аппаратно-реализованных программных средств.

4. Способ защиты данных по п.2, дополнительно содержащий этап, на котором:

(с) в случае, когда на подэтапе (b-2) определено, что введенный ключ (23) не соответствует предварительно заданному ключу, конфигурируют модуль (1) управления аппаратными средствами таким образом, чтобы отказывать в исполнении команды (22) запроса восстановления.

5. Способ защиты данных по п.1, в котором на этапе (а) запускающая команда представляет собой команду (21) скрывающего резервного копирования данных, получаемую из устройства (2) ввода.

6. Способ защиты данных по п.5, в котором этап (а) включает в себя подэтапы, на которых:

(а-1) по получении команды (21) скрывающего резервного копирования данных конфигурируют модуль (1) управления аппаратными средствами таким образом, чтобы генерировать запрос (131) подтверждения ключа, отображаемый на устройстве (5) отображения, для того, чтобы запросить у пользователя ввод (23) ключа;

(а-2) по получении введенного ключа (23) конфигурируют модуль (1) управления аппаратными средствами таким образом, чтобы определять, соответствует ли введенный ключ (23) предварительно заданному ключу; и

(а-3) в случае, когда определено, что введенный ключ (23) соответствует предварительно заданному ключу, конфигурируют модуль (1) управления аппаратными средствами таким образом, чтобы сохранять данные в скрытой области (31).

7. Способ защиты данных по п.6, в котором этап (а) дополнительно включает в себя подэтап (а-4), на котором в случае, когда определено, что введенный ключ (23) не соответствует предварительно заданному ключу, конфигурируют модуль (1) управления аппаратными средствами таким образом, чтобы отказывать в записи данных в скрытой области (31).

8. Способ защиты данных по п.1, дополнительно содержащий этап, на котором:

(d) конфигурируют модуль (1) управления аппаратными средствами таким образом, чтобы использовать эти данные для восстановления блока (4) операционной системы.

9. Способ защиты данных по п.6 или 7, в котором на подэтапе (а-1) модуль (1) управления аппаратными средствами конфигурируют таким образом, чтобы передавать запрос (131) подтверждения ключа контролирующей соединительной программе (41), установленной в блоке (4) операционной системы, для отображения запроса (131) подтверждения ключа на устройстве (5) отображения.

10. Вычислительное устройство, включающее в себя:

блок (4) операционной системы;

устройство (3) хранения данных, включающее в себя скрытую область (31), которая является неидентифицируемой, нечитаемой и незаписываемой для упомянутого блока (4) операционной системы, и рабочую область (32), которая является идентифицируемой, читаемой и записываемой для упомянутого блока (4) операционной системы; и модуль (1) управления аппаратными средствами, поддерживающий связь с упомянутым блоком (4) операционной системы и реагирующий на запускающую команду для сохранения данных в упомянутой скрытой области (31) упомянутого устройства (3) хранения данных;

при этом упомянутый модуль (1) управления аппаратными средствами, кроме того, реагирует на команду (22) запроса восстановления, поступающую от устройства (2) ввода, для исполнения команды (22) запроса восстановления таким образом, чтобы переносить данные из упомянутой скрытой области (31) в упомянутую рабочую область (32) в случае, когда упомянутым модулем (1) управления аппаратными средствами определено, что удовлетворяется некоторое предварительно заданное условие.

11. Вычислительное устройство по п.10, в котором:

по получении команды (22) запроса восстановления упомянутый модуль (1) управления аппаратными средствами конфигурируется таким образом, чтобы генерировать запрос (131) подтверждения ключа, отображаемый на устройстве (5) отображения через упомянутый блок (4) операционной системы, для того, чтобы запросить у пользователя ввод (23) ключа;

по получении введенного ключа (23) упомянутый модуль (1) управления аппаратными средствами конфигурируется таким образом, чтобы определять, удовлетворяется ли предварительно заданное условие; и

в случае, когда определено, что введенный ключ (23) соответствует предварительно заданному ключу, упомянутый модуль (1) управления аппаратными средствами конфигурируется таким образом, чтобы исполнять команду (22) запроса восстановления так, чтобы переносить данные из упомянутой скрытой области (31) в упомянутую рабочую область (32).

12. Вычислительное устройство по п.11, в котором упомянутый модуль (1) управления аппаратными средствами включает в себя:

звено (13) управления, приспособленное для того, чтобы соединяться с устройством (2) ввода для получения оттуда команды (22) запроса восстановления, соединяться с упомянутым блоком (4) операционной системы и генерировать запрос (131) подтверждения ключа, отображаемый на устройстве (5) отображения через упомянутый блок (4) операционной системы по получении команды (22) запроса восстановления, для того, чтобы запросить у пользователя ввод ключа (23);

звено (12) проверки ключа, соединенное с упомянутым звеном (13) управления, определяющее, по получении введенного пользователем ключа (23), соответствует ли введенный ключ (23) предварительно заданному ключу, и передающее результат сравнения упомянутому звену (13) управления; и звено (11) аппаратно-реализованных программных средств, соединенное с упомянутым звеном (13) управления и упомянутым устройством (3) хранения данных;

при этом по получении запускающей команды упомянутое звено (13) управления управляет упомянутым звеном (11) аппаратно-реализованных программных средств таким образом, чтобы сохранять данные в упомянутой скрытой области (31) упомянутого устройства (3) хранения данных;

при этом в случае, когда упомянутым звеном (12) проверки ключа определено, что введенный ключ (23) соответствует предварительно заданному ключу, упомянутое звено (13) управления исполняет команду (22) запроса восстановления, управляя упомянутым блоком (11) аппаратно-реализованных программных средств таким образом, чтобы по получении из устройства (2) ввода команды (22) запроса восстановления переносить данные из упомянутой скрытой области (31) в упомянутую рабочую область (32).

13. Вычислительное устройство по п.12, в котором упомянутое звено (12) проверки ключа конфигурируется таким образом, чтобы передавать упомянутому звену (13) управления сообщение (121) о неудачной проверке ключа в случае, когда упомянутое звено (12) проверки ключа определяет, что введенный ключ (23) не соответствует предварительно заданному ключу, и по получении сообщения (121) о неудачной проверке ключа упомянутое звено (13) управления конфигурируется таким образом, чтобы отказывать в исполнении команды (22) запроса восстановления.

14. Вычислительное устройство по п.10, в котором запускающая команда представляет собой команду (21) скрывающего резервного копирования данных, получаемую из устройства (2) ввода.

15. Вычислительное устройство по п.14, в котором:

по получении команды (21) скрывающего резервного копирования данных упомянутый модуль (1) управления аппаратными средствами конфигурируется таким образом, чтобы генерировать запрос (131) подтверждения ключа, отображаемый на устройстве (5) отображения через упомянутый блок (4) операционной системы, для того, чтобы запросить у пользователя ввод (23) ключа;

по получении введенного ключа (23) упомянутый модуль (1) управления аппаратными средствами конфигурируется таким образом, чтобы определять, соответствует ли введенный ключ (23) предварительно заданному ключу; и

в случае, когда определено, что введенный ключ (23) соответствует предварительно заданному ключу, упомянутый модуль (1) управления аппаратными средствами конфигурируется таким образом, чтобы исполнять команду (21) скрывающего резервного копирования данных, так чтобы сохранять данные в упомянутой скрытой области (31).

16. Вычислительное устройство по п.15, в котором упомянутый модуль (1) управления аппаратными средствами включает в себя:

звено (13) управления, соединенное с упомянутым блоком (4) операционной системы и генерирующее, по получении команды (21) скрывающего резервного копирования данных, запрос (131) подтверждения ключа, отображаемый на устройстве (5) отображения через упомянутый блок (4) операционной системы, для того, чтобы запросить у пользователя ввод (23) ключа;

звено (12) проверки ключа, соединенное с упомянутым звеном (13) управления, определяющее, по получении введенного пользователем ключа (23), соответствует ли введенный ключ (23) предварительно заданному ключу, и передающее результат сравнения упомянутому звену (13) управления; и звено (11) аппаратно-реализованных программных средств, соединенное с упомянутым звеном (13) управления и упомянутым устройством (3) хранения данных;

при этом в случае, когда упомянутым звеном (12) проверки ключа определено, что введенный ключ (23) соответствует предварительно заданному ключу, упомянутое звено (13) управления управляет упомянутым звеном (11) аппаратно-реализованных программных средств таким образом, чтобы сохранять данные в упомянутой скрытой области (31) упомянутого устройства (3) хранения данных.

| ПРОГРАММНОЕ МАСКИРОВАНИЕ ЗАПОМИНАЮЩИХ УСТРОЙСТВ | 2001 |

|

RU2265882C2 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| СПОСОБ СОКРЫТИЯ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ПУТЕМ МНОГОКРАТНОГО ВЛОЖЕНИЯ СООБЩЕНИЯ В ЧАСТНЫЕ СТЕГАНОГРАФИЧЕСКИЕ КОНТЕЙНЕРЫ | 2005 |

|

RU2322693C2 |

| СПОСОБ ЗАЩИТЫ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 1999 |

|

RU2159953C1 |

| ИНДЕКСНАЯ СТРУКТУРА МЕТАДАННЫХ, СПОСОБ ПРЕДОСТАВЛЕНИЯ ИНДЕКСОВ МЕТАДАННЫХ, А ТАКЖЕ СПОСОБ ПОИСКА МЕТАДАННЫХ И УСТРОЙСТВО, ИСПОЛЬЗУЮЩЕЕ ИНДЕКСЫ МЕТАДАННЫХ | 2003 |

|

RU2283510C2 |

Авторы

Даты

2012-05-10—Публикация

2009-11-26—Подача